簡介

本文提供根據服務組識別碼(SSID)限制每個使用者存取無線LAN(WLAN)的組態範例。

必要條件

需求

思科建議您瞭解以下主題:

- 如何設定無線LAN控制器(WLC)和輕量型存取點(LAP)以達成基本操作

- 如何設定思科安全存取控制伺服器(ACS)

- 輕量型存取點通訊協定(LWAPP)和無線安全方法

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- Cisco 5500系列WLC(執行韌體版本7.4.110)

- 思科1142系列LAP

- Cisco安全ACS伺服器版本5.2.0.26.11

設定

要為此設定配置裝置,您需要:

- 為兩個WLAN和RADIUS伺服器配置WLC。

- 配置Cisco Secure ACS。

- 配置無線客戶端並驗證配置。

設定WLC

完成以下步驟,以便為此設定設定WLC:

- 設定WLC以將使用者認證轉送到外部RADIUS伺服器。外部RADIUS伺服器(此案例為思科安全ACS)然後驗證使用者認證並提供對無線使用者端的存取許可權。請完成以下步驟:

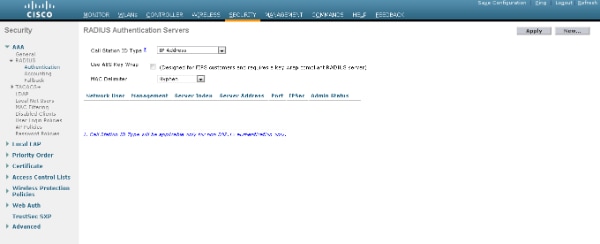

- 從控制器GUI中選擇Security > RADIUS Authentication,以顯示「RADIUS Authentication Servers」頁面。

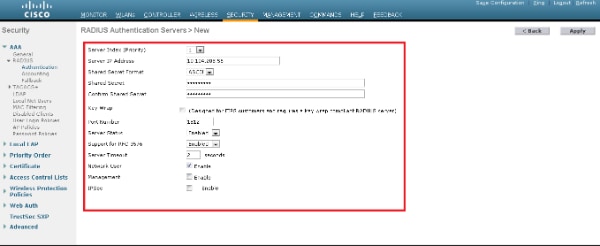

- 按一下「New」以定義RADIUS伺服器引數。

這些引數包括RADIUS伺服器IP地址、共用金鑰、埠號和伺服器狀態。Network User和Management覈取方塊確定基於RADIUS的身份驗證是否適用於管理和網路使用者。此示例使用Cisco Secure ACS作為IP地址為10.104.208.56的RADIUS伺服器。

- 按一下「Apply」。

- 完成這些步驟,為使用SSID Employee的員工配置一個WLAN,為使用SSID Contractor的承包商配置另一個WLAN。

- 在控制器GUI上按一下「WLANs」以建立WLAN。出現WLANs視窗。此視窗列出控制器上設定的WLAN。

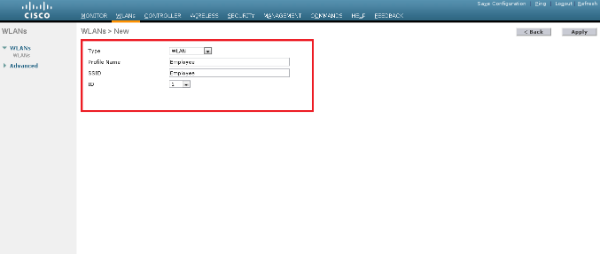

- 按一下New以設定新的WLAN。

- 此範例建立名為Employee的WLAN,且WLAN ID為1。按一下Apply。

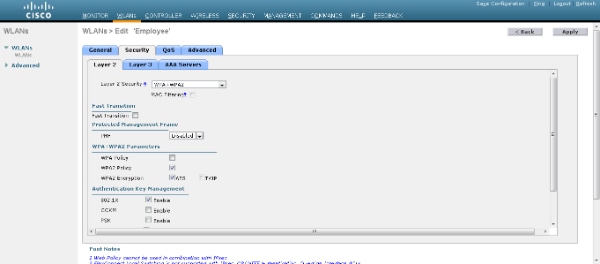

- 選擇WLAN > Edit視窗並定義特定於WLAN的引數:

- 在Layer 2 Security頁籤中選擇802.1x。預設情況下,第2層安全選項為802.1x。這將為WLAN啟用802.1 x/可擴展身份驗證協定(EAP)身份驗證。

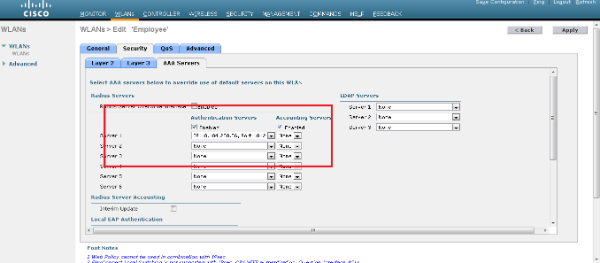

- 在AAA servers頁籤中,從RADIUS Servers下的下拉選單中選擇適當的RADIUS伺服器。其它引數可以根據WLAN網路的要求進行修改。按一下「Apply」。

- 同樣地,若要為承建商建立WLAN,請重複步驟b至d。

配置Cisco Secure ACS

在Cisco Secure ACS伺服器上,您需要:

- 將WLC配置為AAA客戶端。

- 為基於SSID的身份驗證建立使用者資料庫(憑據)。

- 啟用EAP身份驗證。

在Cisco Secure ACS上完成以下步驟:

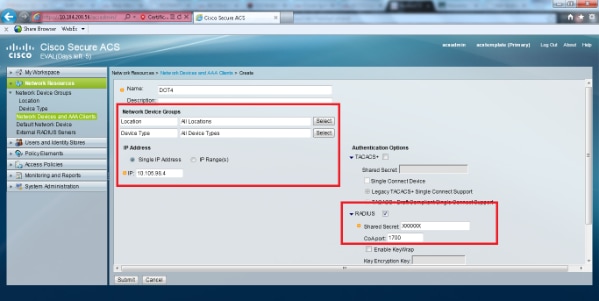

- 若要將控制器定義為ACS伺服器上的AAA使用者端,請從ACS GUI中選擇Network Resources > Network Devices and AAA Clients。在Network Devices and AAA Clients下,單擊Create。

- 顯示「網路組態」頁面時,定義WLC的名稱、IP位址和共用金鑰和驗證方法(RADIUS)。

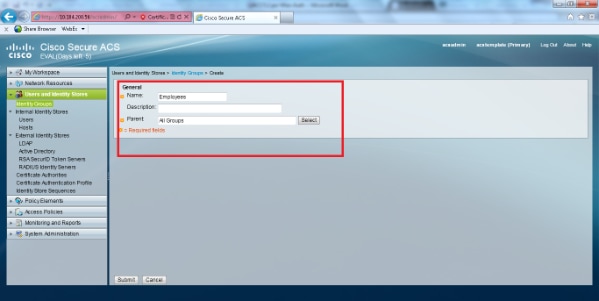

- 從ACS GUI中選擇Users and Identity Stores > Identity Groups。為員工和承包商建立相應的組,然後按一下建立。在此示例中,建立的組名為Employees。

-

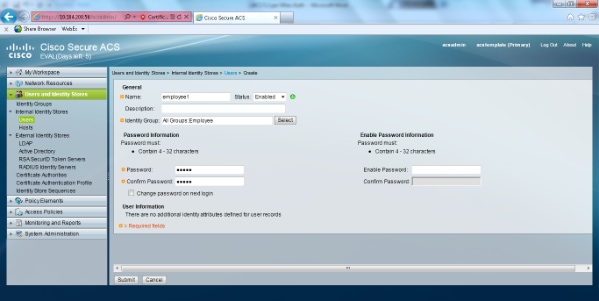

選擇Users and Identity Stores > Internal Identity Stores。按一下「Create」,然後輸入使用者名稱。將它們放在正確的組中,定義其密碼,然後按一下提交。在此示例中,建立了Employee組中名為employee1的使用者。同樣,在組contractors下建立一個名為contractor1的使用者。

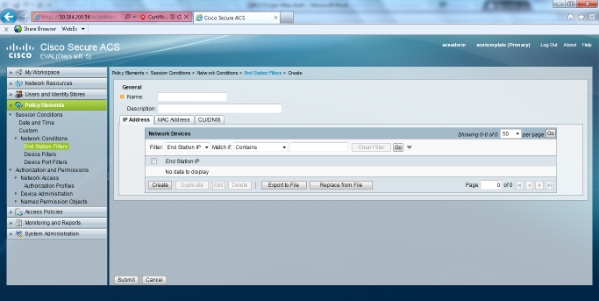

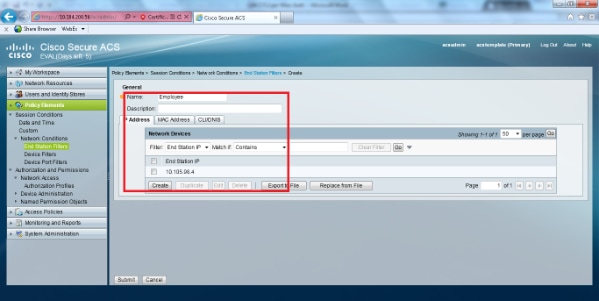

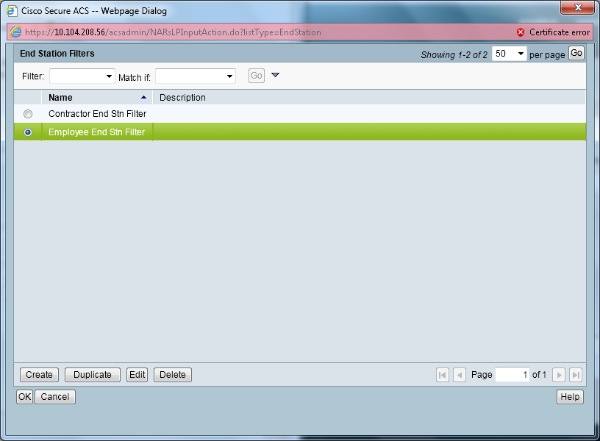

- 選擇Policy Elements > Network Conditions > End Station Filters。按一下「Create」。

- 輸入一個有意義的名稱,然後在IP address頁籤下輸入WLC的IP地址。在本示例中,名稱是Employee和Contractor。

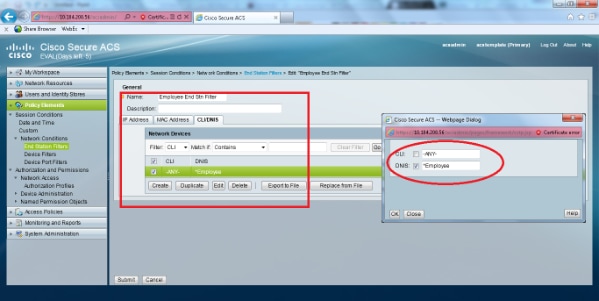

- 在CLI/DNIS頁籤下,將CLI保留為 — ANY-,並將DNIS輸入為*<SSID>。在此示例中,DNIS欄位輸入為*Employee,因為此終端站過濾器用於限制僅對員工WLAN的訪問。DNIS屬性定義允許使用者訪問的SSID。WLC將DNIS屬性中的SSID傳送到RADIUS伺服器。

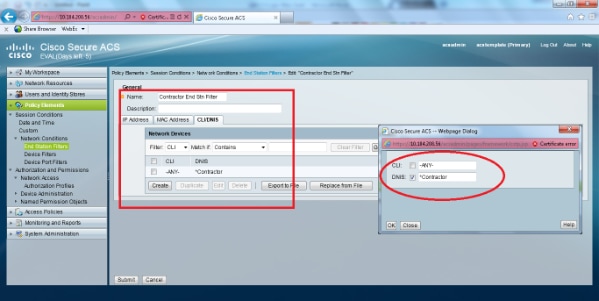

- 對承包商終端站過濾器重複相同步驟。

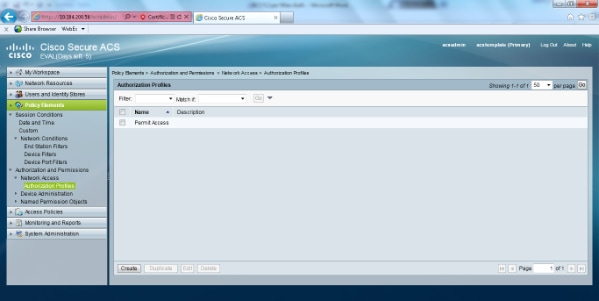

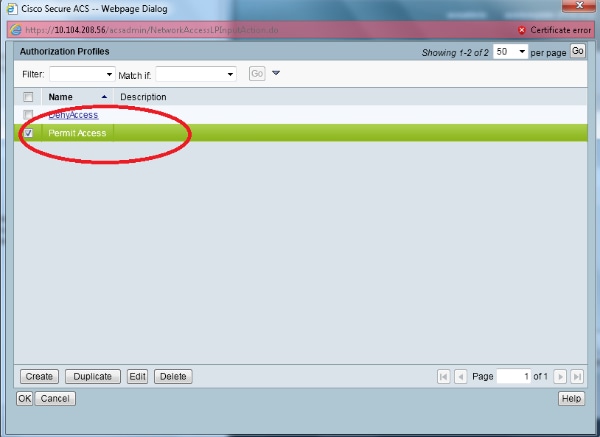

- 選擇Policy Elements > Authorization and Permissions > Network Access > Authorization Profiles。Permit Access應該有一個預設配置檔案。

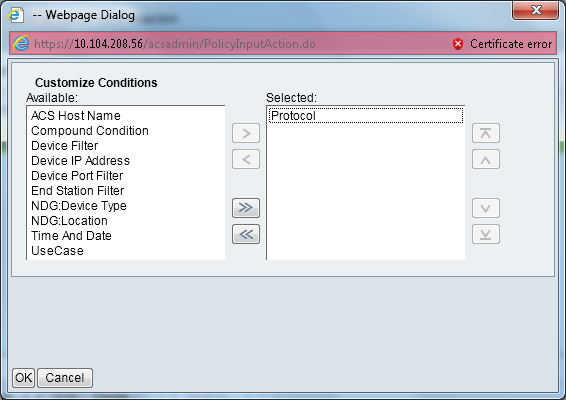

- 選擇Access Policies > Access Services > Service Selection Rules。按一下「Customize」。

- 新增任何適當的條件。此範例使用Protocol as Radius作為匹配條件。

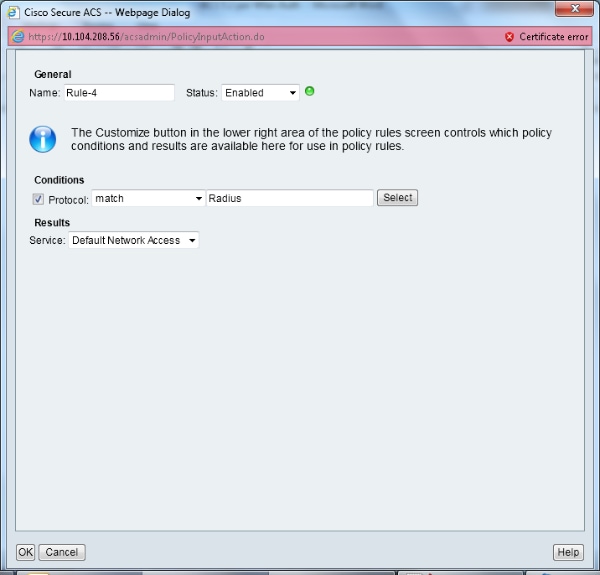

- 按一下「Create」。命名規則。選擇Protocol,然後選擇Radius。

- 在Results下,選擇適當的訪問服務。在本例中,保留為Default Network Access。

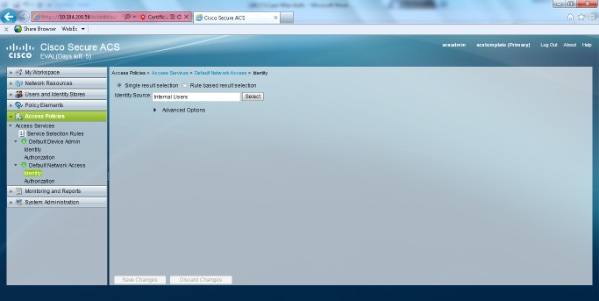

- 選擇Access Policies > Access Services > Default Network Access > Identity。選擇單個結果選擇和身份源作為內部使用者。

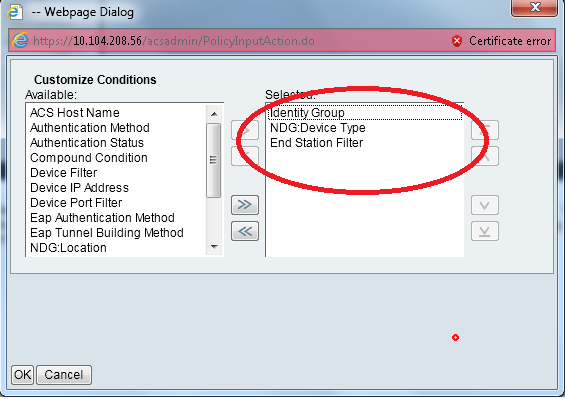

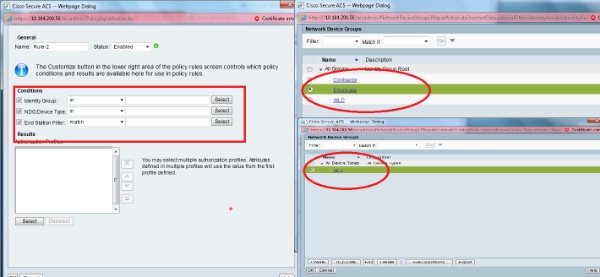

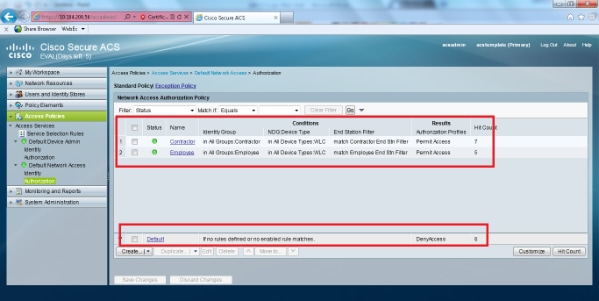

- 選擇Access Policies > Access Services > Default Network Access > Authorization。單擊Customize並新增自定義條件。此示例按順序使用身份組、NDG:裝置型別和終端站過濾器。

- 按一下「Create」。命名規則並在「所有組」下選擇適當的身份組。在本示例中,它是Employee。

- 按一下「Employee End Stn Filter」單選按鈕,或輸入在「Configure the WLC」一節的步驟1b中輸入的名稱。

- 勾選「Permit Access」覈取方塊。

- 對「承包商規則」也重複上述相同步驟。確保預設操作為Deny Access。

完成步驟e後,規則應如下所示:

配置到此結束。在本節之後,需要使用SSID和安全引數相應地配置客戶端以進行連線。

驗證

目前沒有適用於此組態的驗證程序。

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。