簡介

本文檔介紹如何配置Catalyst 9800 WLC和Cisco ISE以分配無線LAN (WLAN)。

需求

思科建議您瞭解以下主題:

- 瞭解無線LAN控制器(WLC和輕量存取點(LAP)的基本知識。

- 具備AAA伺服器的功能知識,例如身份服務引擎(ISE)。

- 全面瞭解無線網路和無線安全問題。

- 具備有關動態虛擬LAN (VLAN)分配的功能知識。

- 具備無線存取點(CAPWAP)控制和調配的基礎知識。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 執行韌體版本16.12.4a的Cisco Catalyst 9800 WLC(Catalyst 9800-CL)。

- 本地模式下的Cisco 2800系列LAP。

- 原生Windows 10請求方。

- 運行版本2.7的Cisco ISE。

- 運行韌體版本16.9.6的Cisco 3850系列交換機。

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

使用RADIUS伺服器進行動態VLAN分配

本文描述動態VLAN分配的概念以及如何配置Catalyst 9800無線LAN控制器(WLC)和Cisco身份服務引擎(ISE)以分配無線LAN (WLAN),從而完成無線客戶端的此項操作。

在大多數無線區域網路(WLAN)系統中,每個WLAN都有一個靜態原則,適用於與服務組辨識碼(SSID)相關聯的所有使用者端。此方法雖然功能強大,但有一定的侷限性,因為它要求客戶端與不同的SSID關聯以繼承不同的QoS和安全策略。

但是,Cisco WLAN解決方案支援身份網路。這允許網路通告單個SSID,並允許特定使用者根據使用者憑證繼承不同的QoS或安全策略。

動態VLAN分配是一種功能,可根據使用者提供的憑證將無線使用者置於特定VLAN中。將使用者分配到特定VLAN的任務由RADIUS身份驗證伺服器(如Cisco ISE)處理。例如,這可用於允許無線主機在園區網路中移動時保持同一個VLAN上。

因此,當客戶端嘗試關聯到在控制器中註冊的LAP時,WLC會將使用者的憑證傳遞到RADIUS伺服器進行驗證。一旦驗證成功,RADIUS伺服器就會將某些Internet工程工作小組(IETF)屬性傳送給使用者。這些RADIUS屬性決定了必須分配給無線客戶端的VLAN ID。使用者端的SSID並不重要,因為系統總是將使用者指定給這個預先設定的VLAN ID。

用於VLAN ID分配的RADIUS使用者屬性包括:

- IETF 64(隧道型別)-將其設定為VLAN。

- IETF 65(隧道介質型別) -設定為802。

- IETF 81(隧道專用組ID)-將其設定為VLAN ID。

VLAN ID為12位,取值範圍為1至4094(含)。由於Tunnel-Private-Group-ID屬於字串型別(如RFC2868中所定義,用於IEEE 802.1X),因此VLAN ID整數值被編碼為字串。傳送這些隧道屬性時,需要在Tag欄位中輸入它們。

設定

本節提供用於設定本文件中所述功能的資訊。

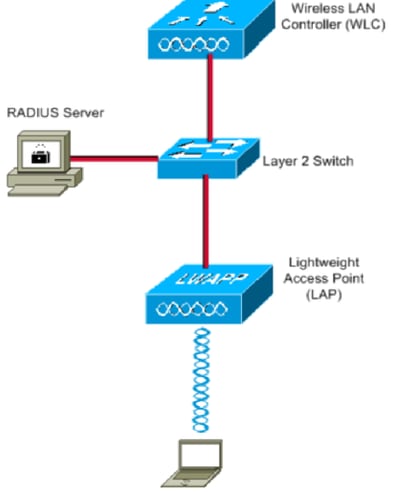

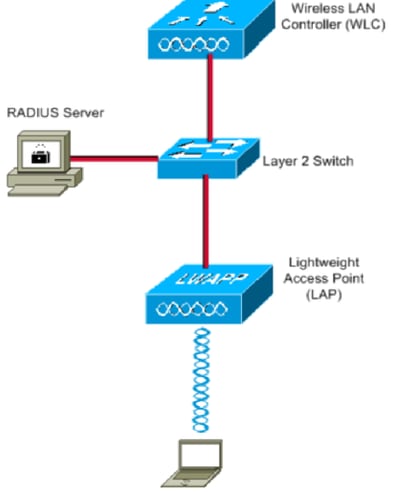

網路圖表

此文件使用以下網路設定:

以下是此圖中所用元件的配置詳細資訊:

- Cisco ISE (RADIUS)伺服器的IP地址是10.10.1.24。

- WLC的管理介面地址是10.10.1.17。

- 控制器上的內部DHCP伺服器用於將IP地址分配給無線客戶端。

- 本檔案使用含PEAP的802.1x作為安全機制。

- VLAN102用於此配置。使用者名稱smith -102配置為RADIUS伺服器置於VLAN102中。

設定步驟

此配置分為三類:

- Cisco ISE配置。

- 為交換機配置多個VLAN。

- Catalyst 9800 WLC配置。

Cisco ISE配置

此組態需要執行下列步驟:

- 在Cisco ISE伺服器上將Catalyst WLC配置為AAA客戶端。

- 在Cisco ISE上配置內部使用者。

- 在Cisco ISE上配置用於動態VLAN分配的RADIUS (IETF)屬性。

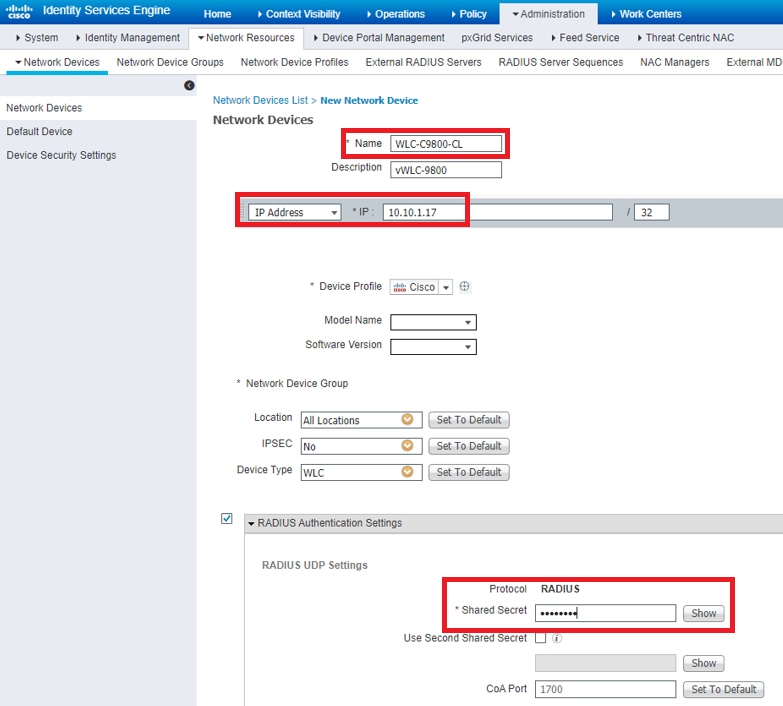

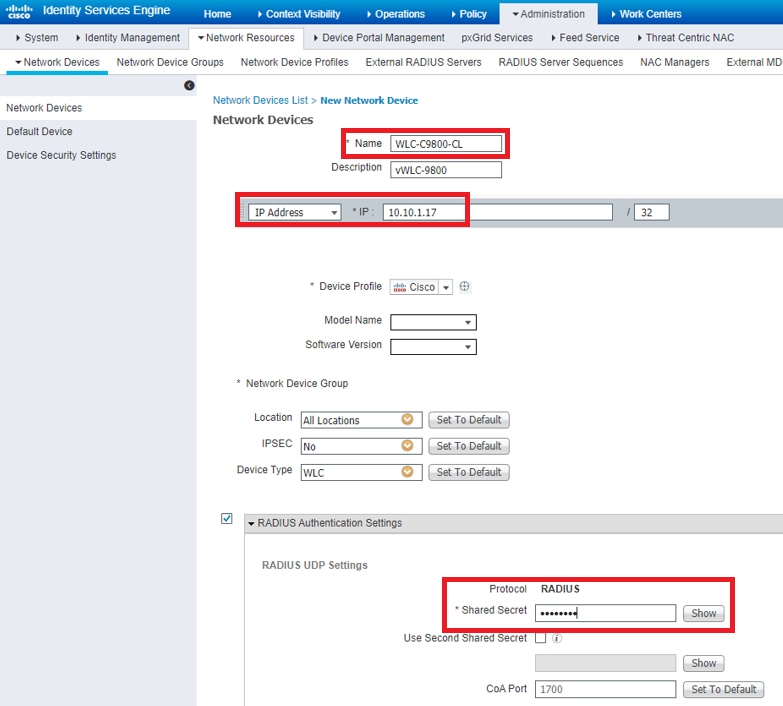

步驟 1.在Cisco ISE伺服器上將Catalyst WLC配置為AAA客戶端

此過程說明如何將WLC增加為ISE伺服器上的AAA客戶端,以便WLC可以將使用者憑證傳遞到ISE。

請完成以下步驟:

- 從ISE GUI中,導航到

Administration > Network Resources > Network Devices並選擇 Add。

- 完成在WLC和ISE之間使用WLC管理IP地址和RADIUS共用金鑰的配置,如圖所示:

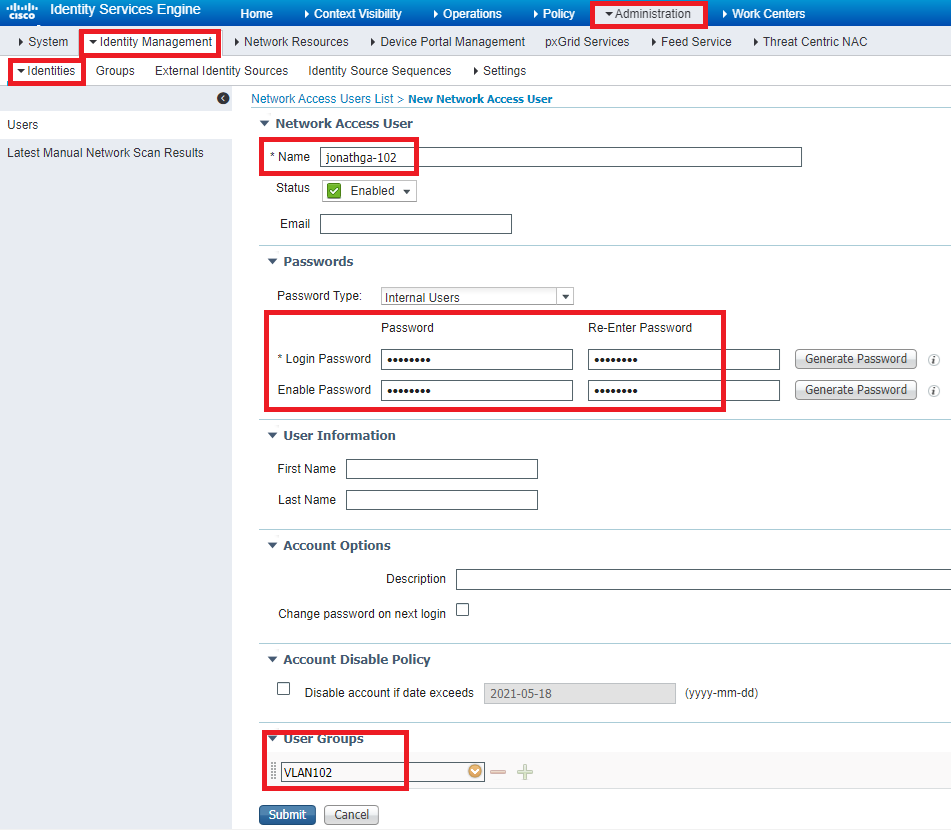

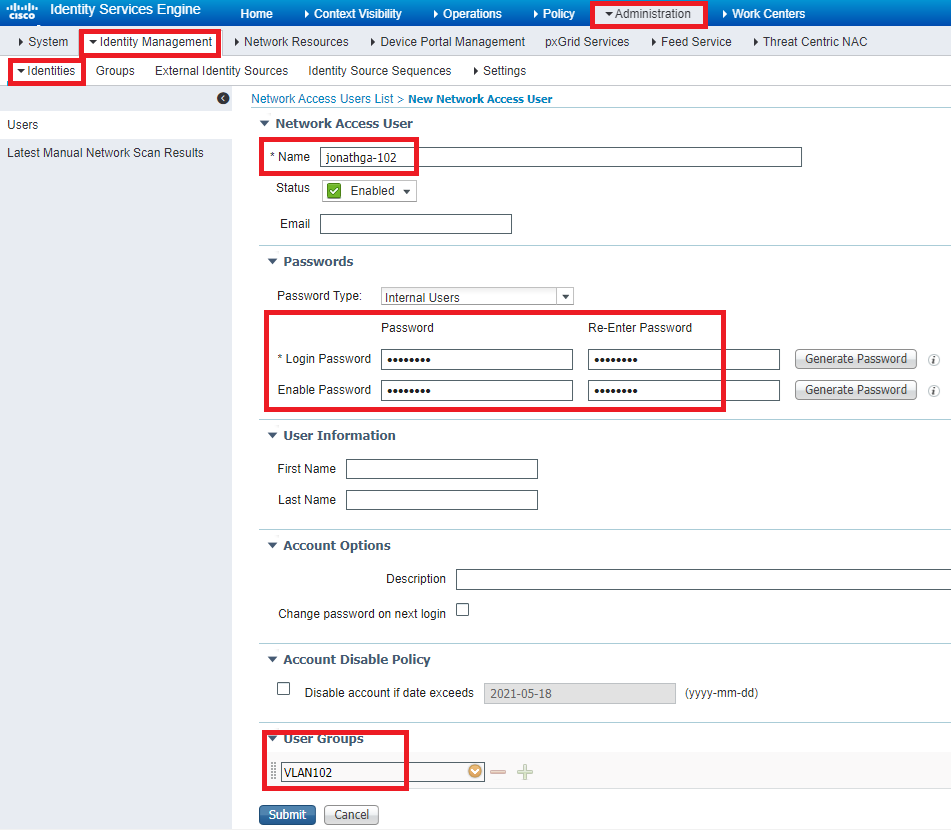

步驟 2.在Cisco ISE上配置內部使用者

此過程說明如何在Cisco ISE的內部使用者資料庫上增加使用者。

請完成以下步驟:

- 從ISE GUI中,導航到

Administration > Identity Management > Identities 並選擇 Add。 - 使用使用者名稱、口令和使用者組完成配置,如下圖所示:

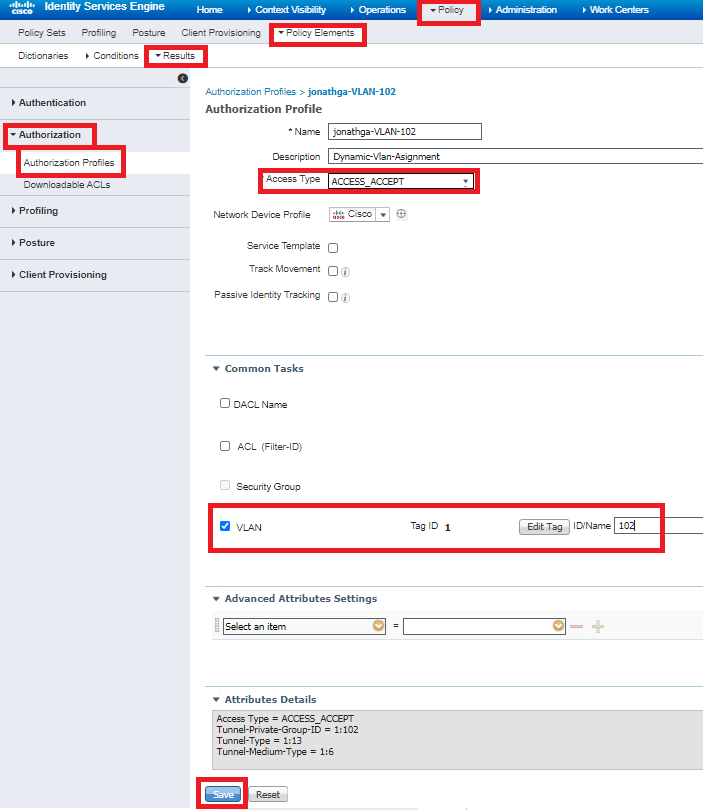

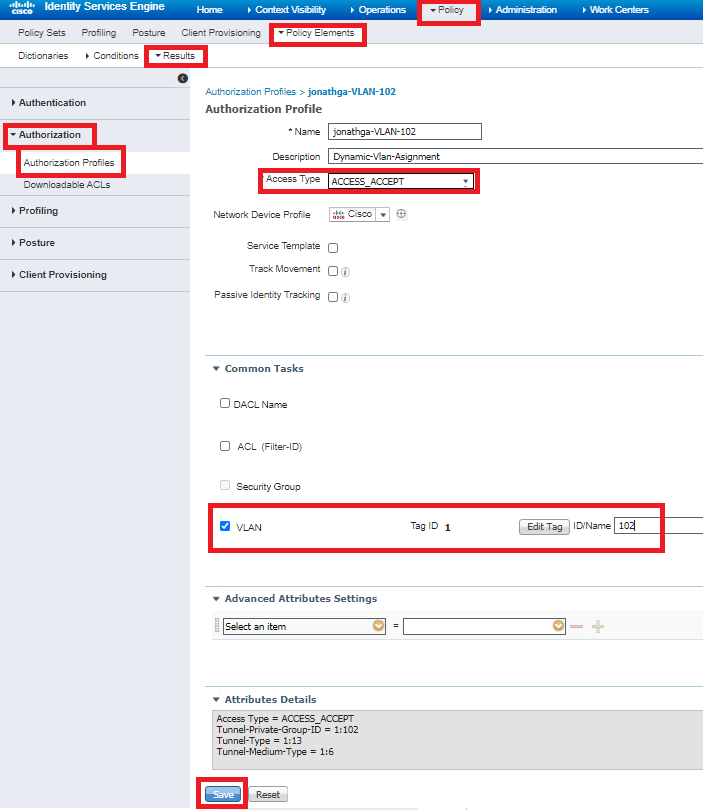

步驟 3.設定用於動態VLAN指派的RADIUS (IETF)屬性

此過程說明如何為無線使用者建立授權配置檔案和身份驗證策略。

請完成以下步驟:

- 在ISE GUI中,導航到

Policy > Policy Elements > Results > Authorization > Authorization profiles 並選擇 Add 以建立新配置檔案。 - 使用相應組的VLAN資訊完成授權配置檔案配置。此影像顯示

jonathga-VLAN-102 群組組態設定。

配置授權配置檔案後,需要建立無線使用者的身份驗證策略。您可以使用新 Custom 策略或修改策 Default 略集。在此範例中,會建立自訂設定檔。

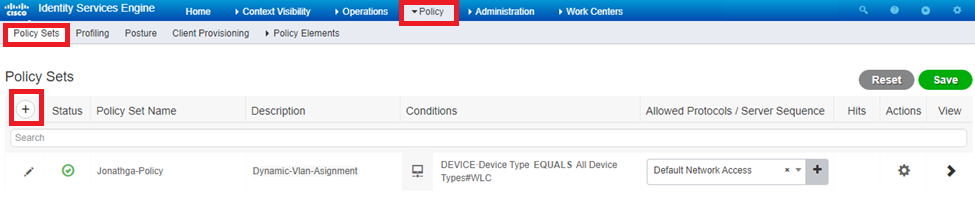

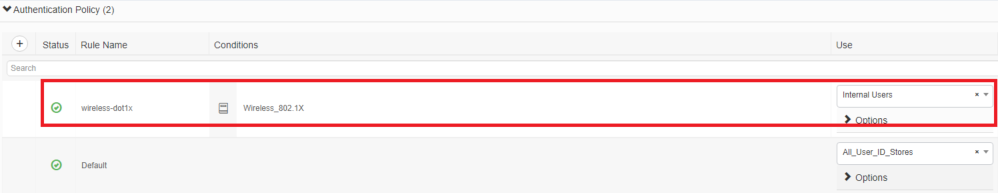

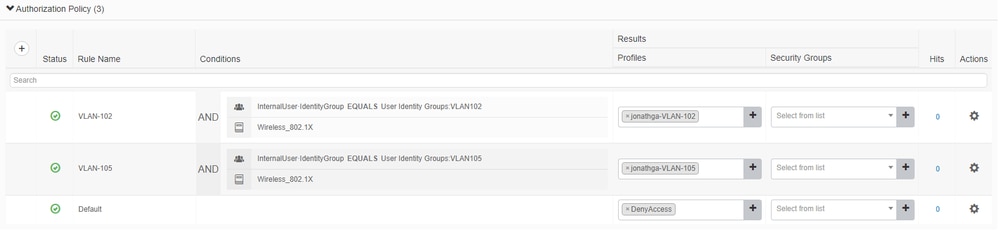

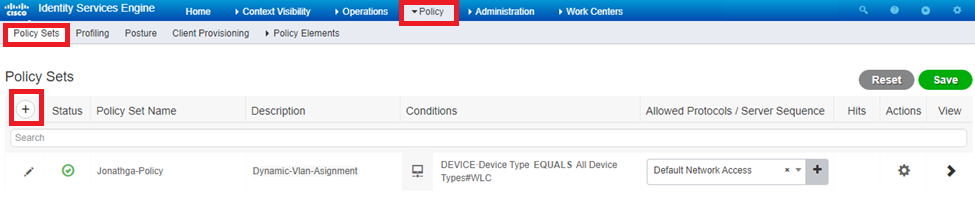

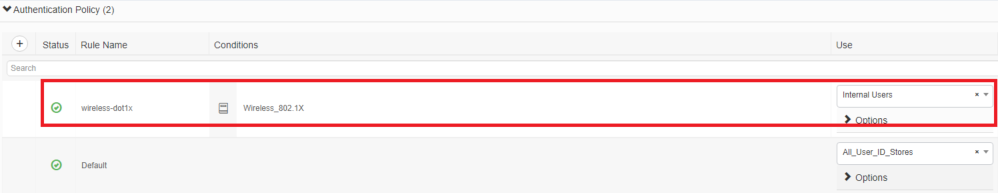

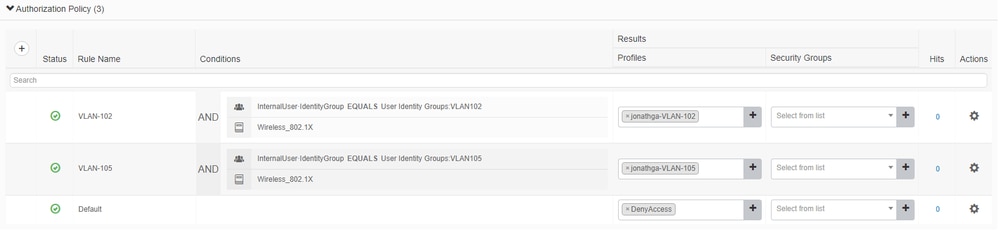

- 導航到

Policy > Policy Sets 並選擇 Add 以建立新策略,如下圖所示:

現在,您需要為使用者建立授權策略,以便根據組成員身份分配各自的授權配置檔案。

- 打開

Authorization policy 部分並建立策略以滿足該要求,如圖所示:

為多個VLAN配置交換機

若要允許多個VLAN透過交換器,您需要發出以下命令,以設定連線到控制器的交換器連線埠:

Switch(config-if)#switchport mode trunk

Switch(config-if)#switchport trunk encapsulation dot1q

注意:預設情況下,大多數交換機允許透過中繼埠在該交換機上建立所有VLAN。如果有線網路連線到交換器,則此相同組態會套用到連線到有線網路的交換器連線埠。這實現了有線和無線網路中相同VLAN之間的通訊。

Catalyst 9800 WLC組態

此組態需要執行下列步驟:

- 使用身份驗證伺服器的詳細資訊配置WLC。

- 配置VLAN。

- 配置WLAN (SSID)。

- 配置策略配置檔案。

- 配置策略標籤。

- 將策略標籤分配給AP。

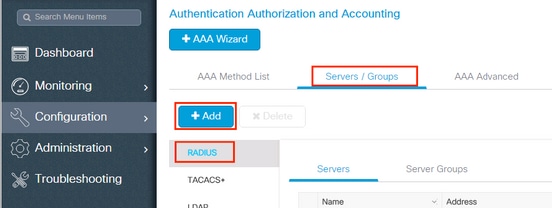

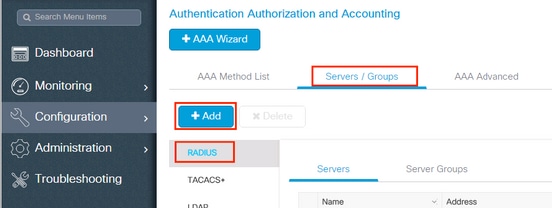

步驟 1.使用身份驗證伺服器的詳細資訊配置WLC

必須配置WLC,以便其可以與RADIUS伺服器通訊以對客戶端進行身份驗證。

請完成以下步驟:

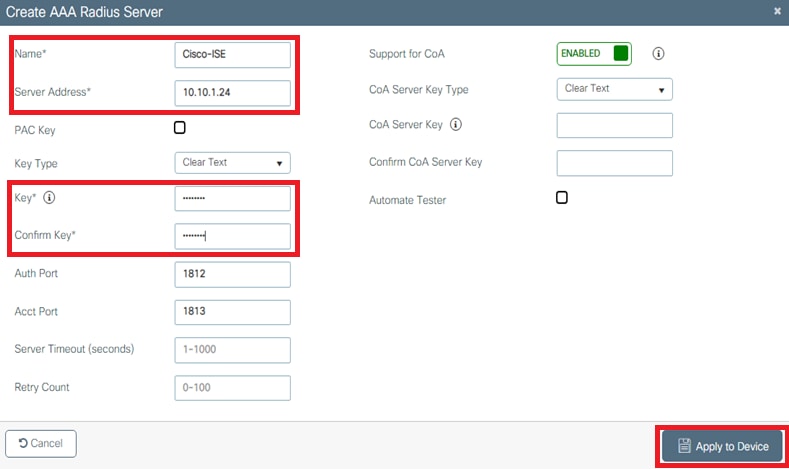

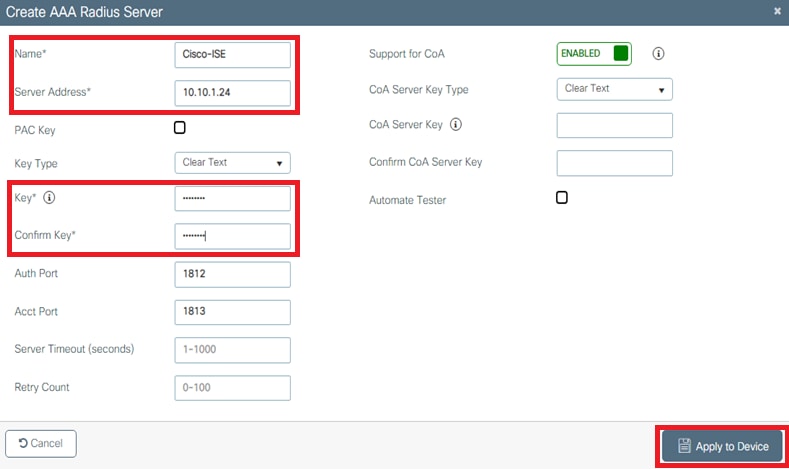

- 從控制器GUI中,導航到

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add 並輸入RADIUS伺服器資訊,如圖所示:

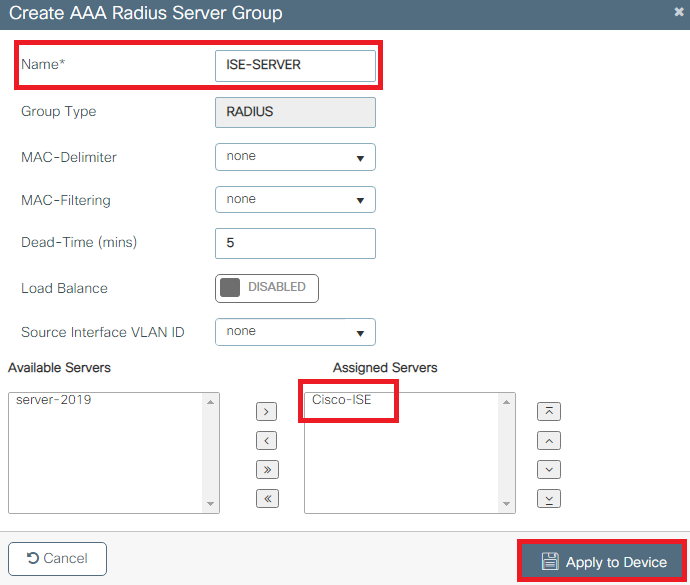

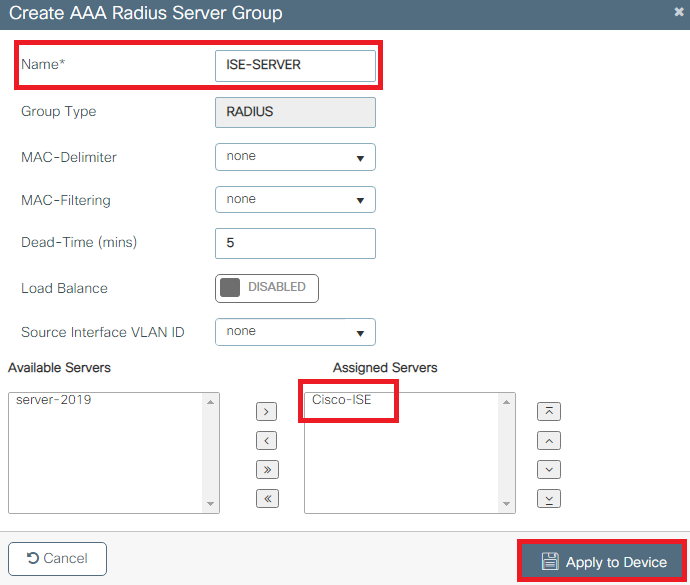

- 要將RADIUS伺服器增加到RADIUS組,請導航到

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add 如圖所示:

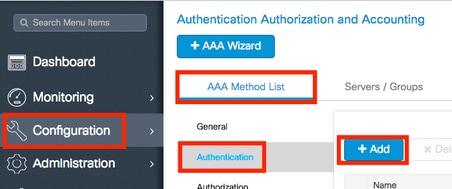

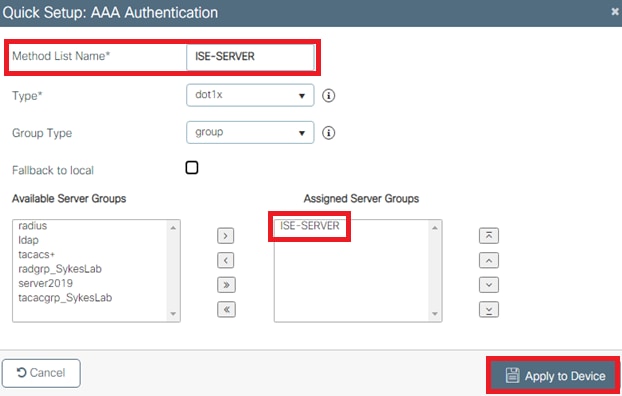

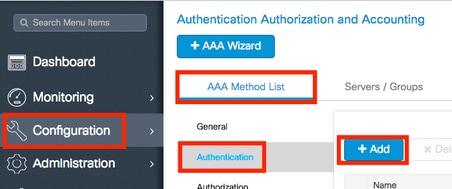

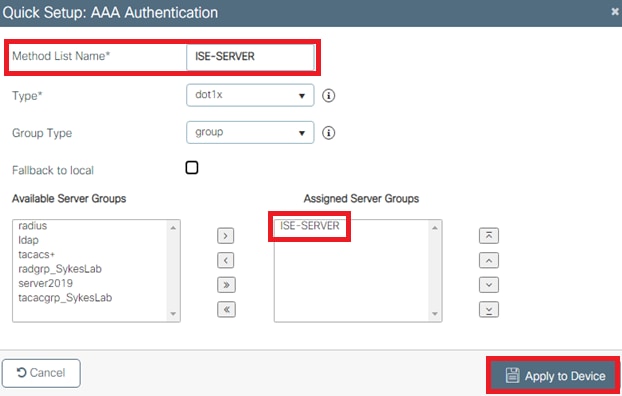

- 要建立身份驗證方法清單,請導航到

Configuration > Security > AAA > AAA Method List > Authentication > + Add 如圖所示:

步驟 2.配置VLAN

以下程式說明如何在Catalyst 9800 WLC上設定VLAN。如本文檔前面所述,在RADIUS伺服器的Tunnel-Private-Group ID屬性下指定的VLAN ID也必須存在於WLC中。

在示例中,使用者smith-102在RADIUS伺服器上使用 Tunnel-Private-Group ID of 102 (VLAN =102) 指定。

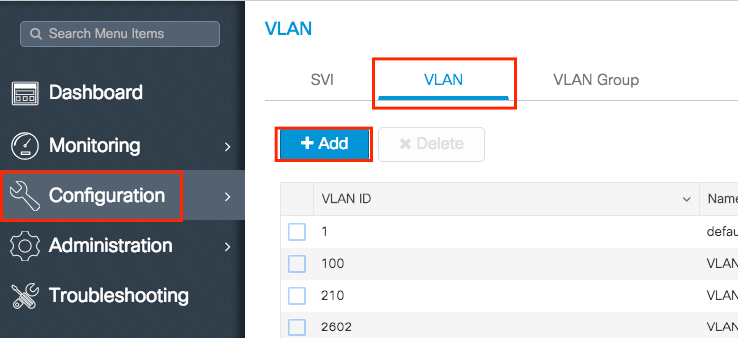

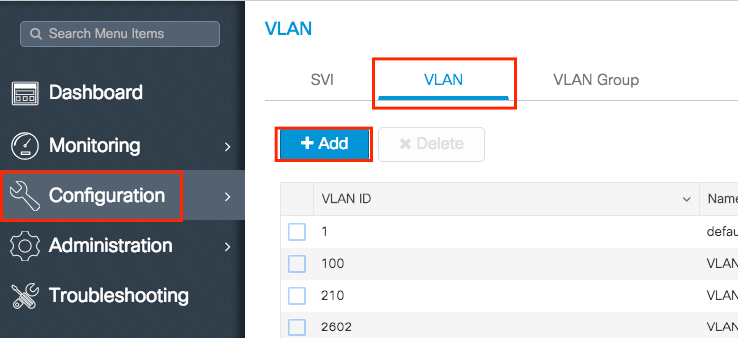

- 導覽至

Configuration > Layer2 > VLAN > VLAN > + Add 如下圖所示:

- 輸入所需的資訊,如下圖所示:

注意:如果未指定名稱,VLAN會自動獲得分配的VLANXXXX名稱,其中XXXX是VLAN ID。

對所有需要的VLAN重複步驟1和2,完成後,您可以繼續步驟3。

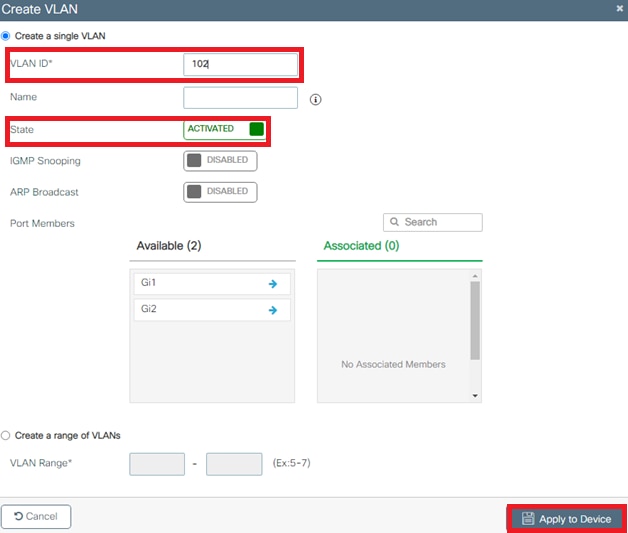

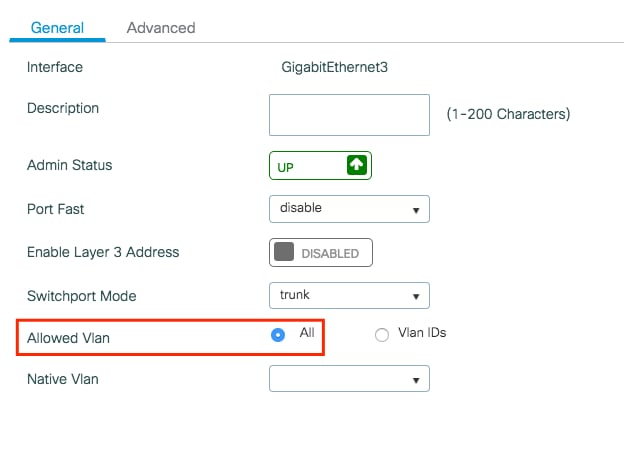

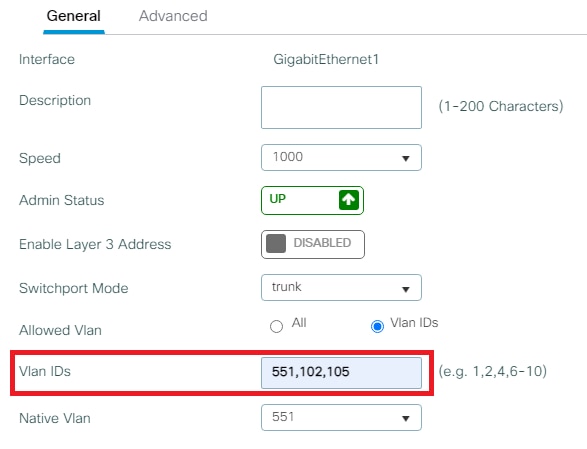

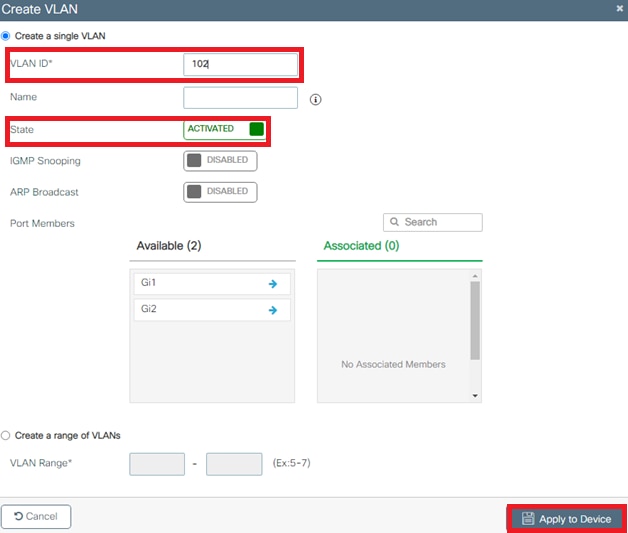

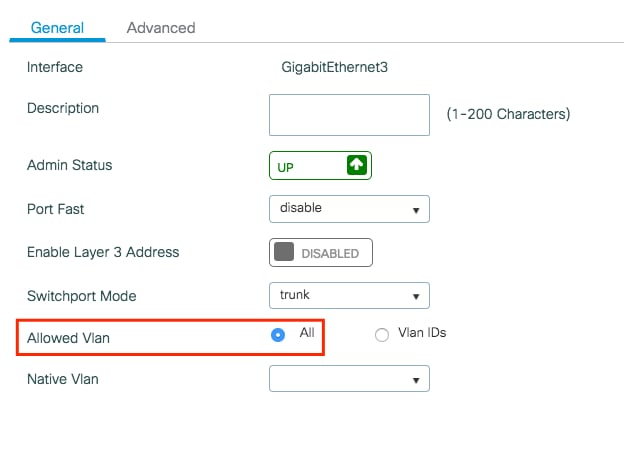

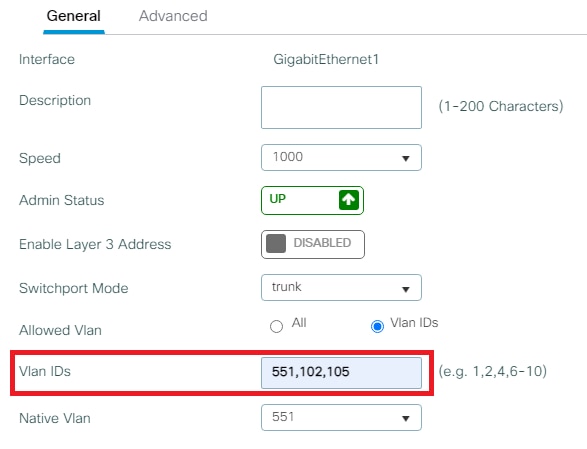

- 驗證資料介面中是否允許VLAN。

- 如果有一個埠通道在使用中,請導航到

Configuration > Interface > Logical > PortChannel name > General。如果您看到它被配置為 Allowed VLAN = All 您已完成配置。如果顯示 Allowed VLAN = VLANs IDs,請增加所需的VLAN,然後選中 Update & Apply to Device。

- 如果沒有使用埠通道,請導航到

Configuration > Interface > Ethernet > Interface Name > General。如果您看到它被配置為 Allowed VLAN = All 您已完成配置。如果顯示 Allowed VLAN = VLANs IDs,請增加所需的VLAN,然後選中 Update & Apply to Device。

如果您使用全部或特定的VLAN ID,此影像會顯示與介面設定相關的組態。

步驟 3.配置WLAN (SSID)

以下過程說明如何在WLC中配置WLAN。

請完成以下步驟:

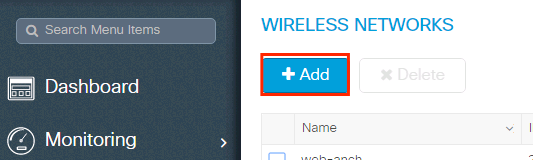

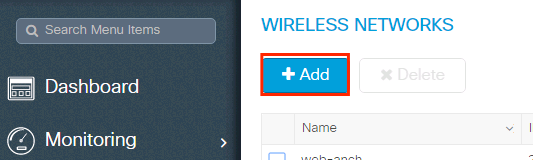

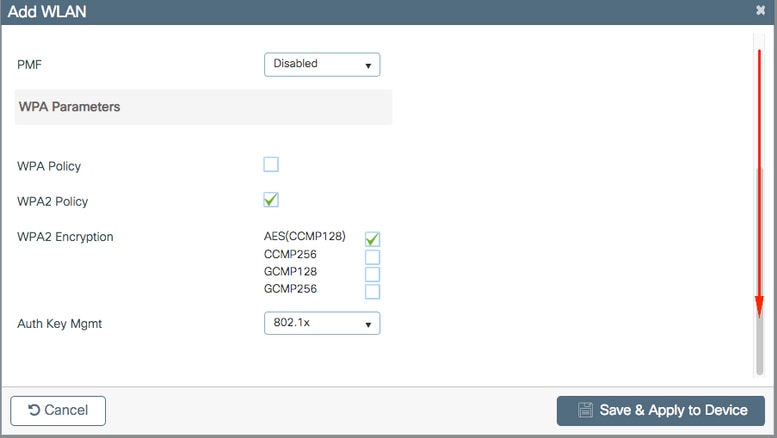

- 以便建立WLAN。根據需要導航到

Configuration > Wireless > WLANs > + Add 和配置網路,如圖所示:

- 輸入WLAN資訊,如圖所示:

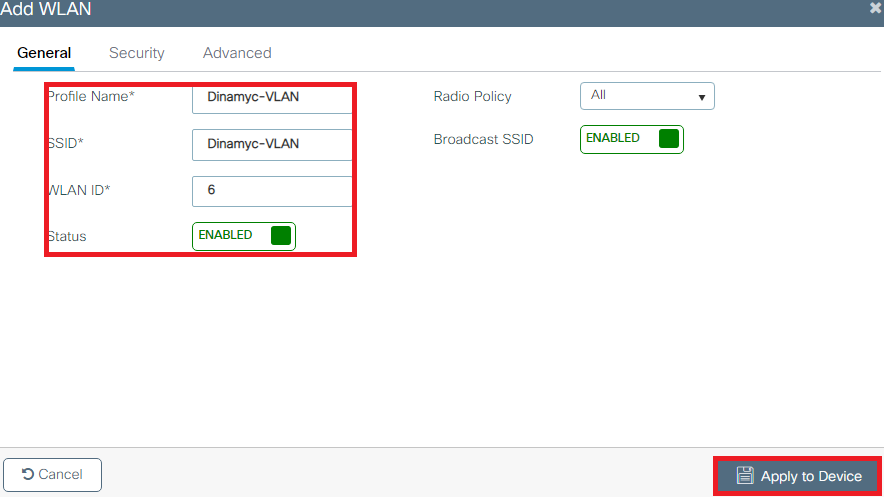

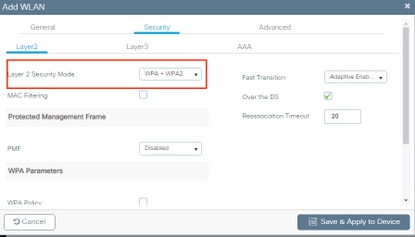

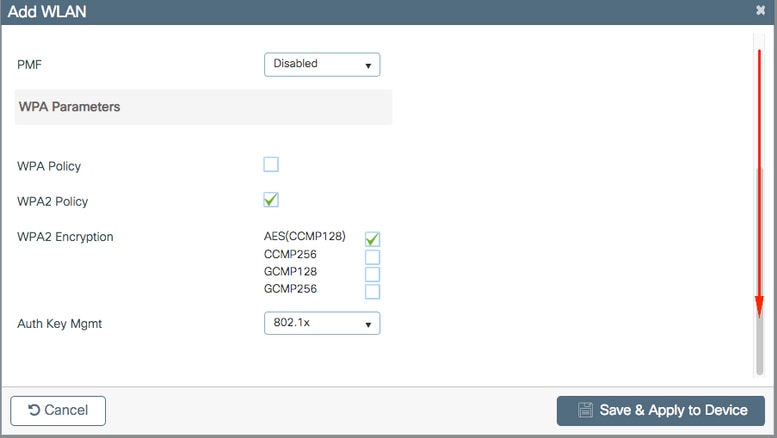

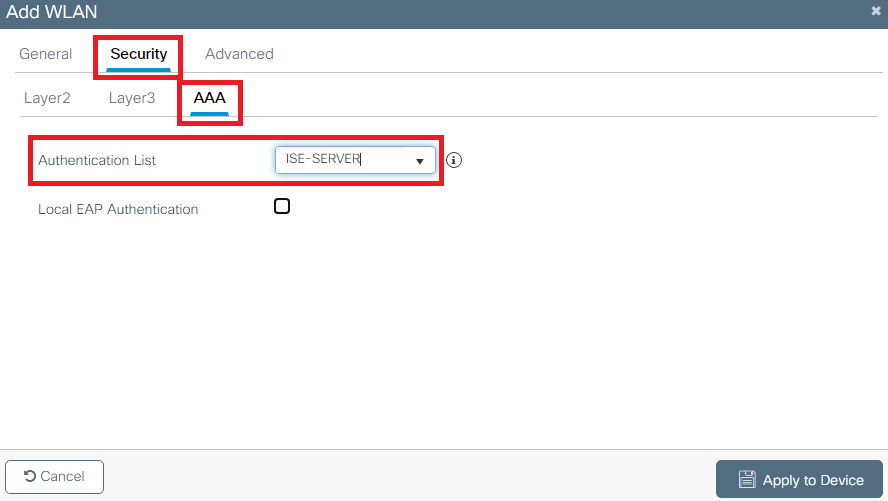

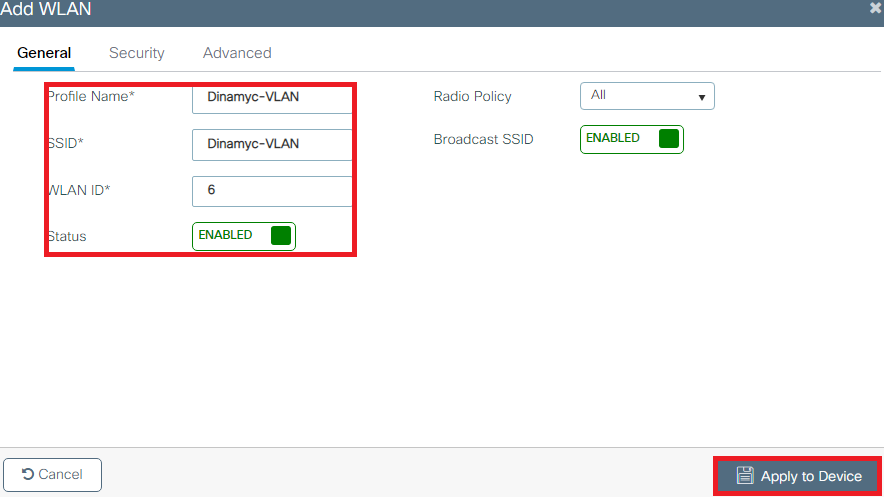

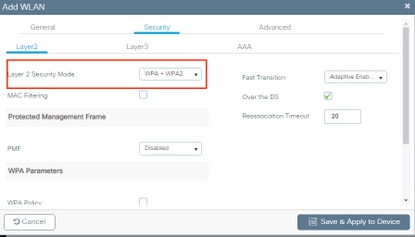

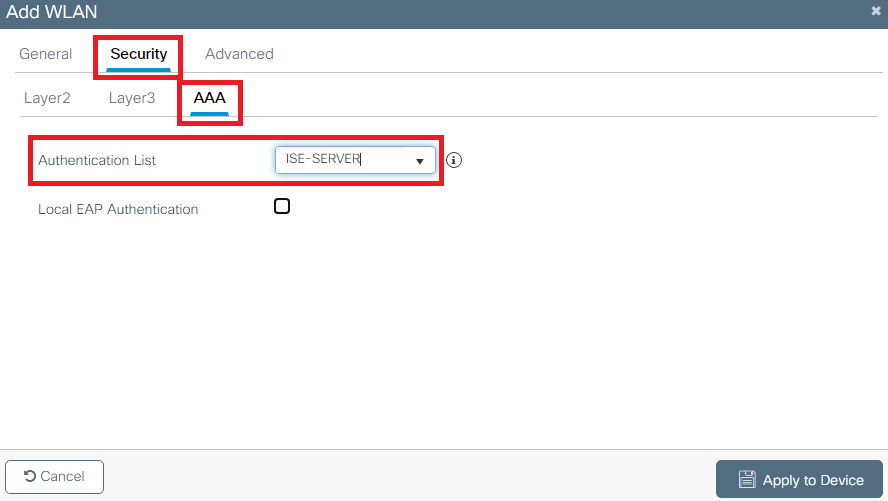

- 導航到

Security 頁籤並選擇所需的安全方法。在此例中,WPA2 + 802.1x如圖所示:

Security > AAA 在 Configure the WLC with the Details of the Authentication Server 頁籤上,從step 3中選取所建立的驗證方法,如下圖所示:

步驟 4.配置策略配置檔案

以下過程說明如何在WLC中配置策略配置檔案。

請完成以下步驟:

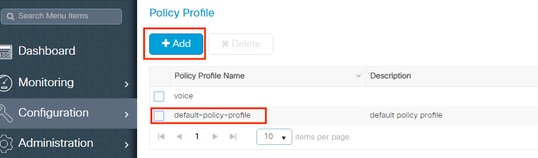

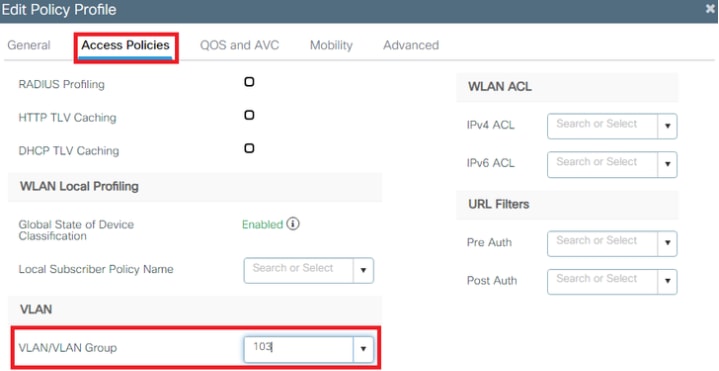

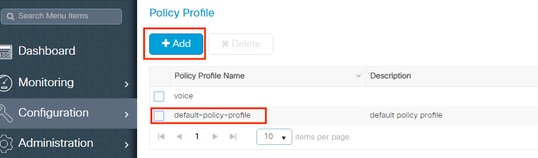

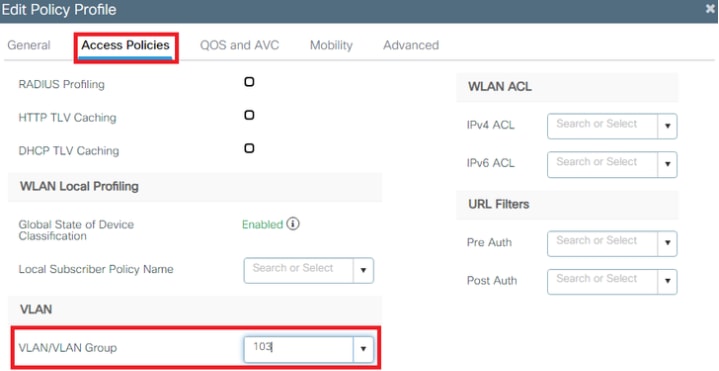

- 導航到

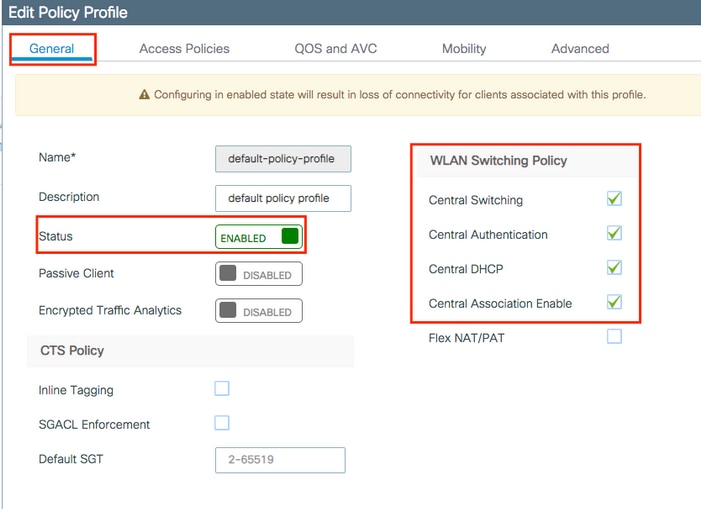

Configuration > Tags & Profiles > Policy Profile 並配置 default-policy-profile 或建立新配置,如下圖所示:

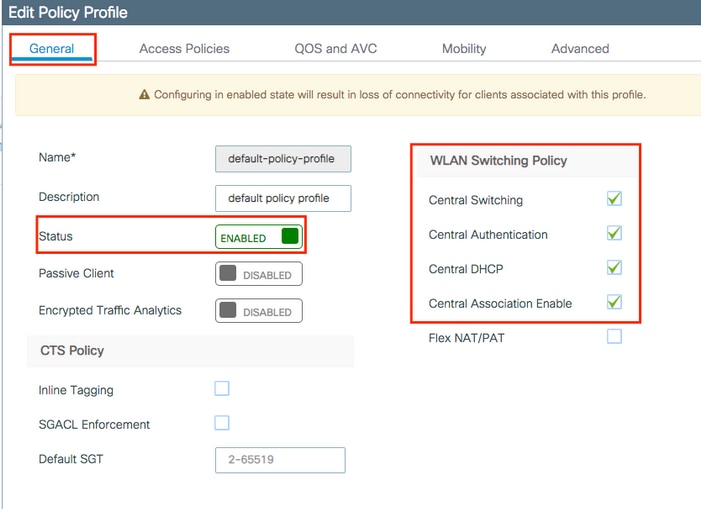

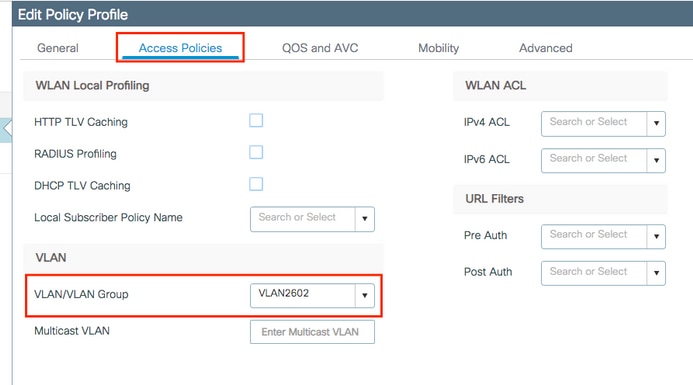

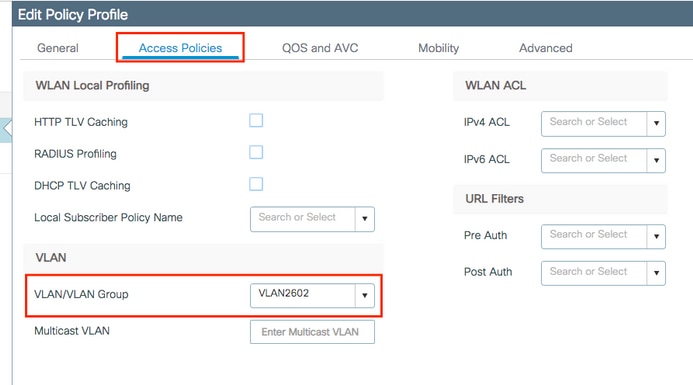

- 在

Access Policies 頁籤中,指定無線客戶端在預設情況下連線到此WLAN時分配到的VLAN,如圖所示:

注意:在所提供的示例中,RADIUS伺服器的工作是在身份驗證成功時將無線客戶端分配到特定VLAN,因此策略配置檔案上配置的VLAN可以是黑洞VLAN,RADIUS伺服器會覆蓋此對映,並將來自該WLAN的使用者分配到RADIUS伺服器使用者Tunnel-Group-Private-ID欄位下指定的VLAN。

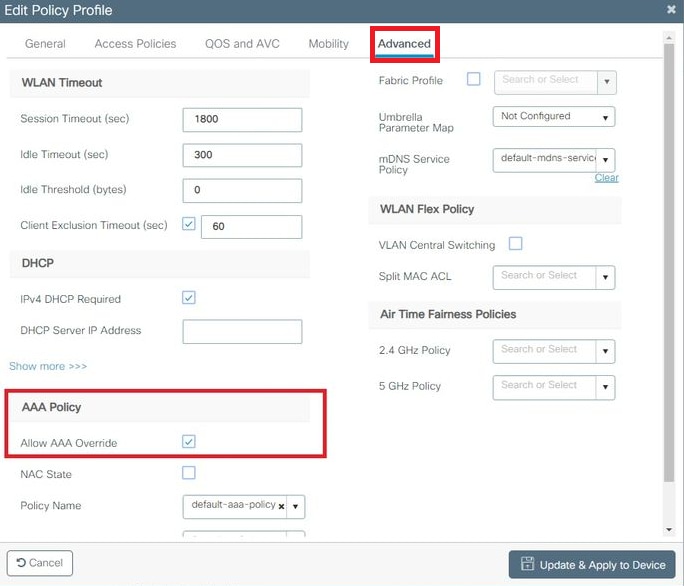

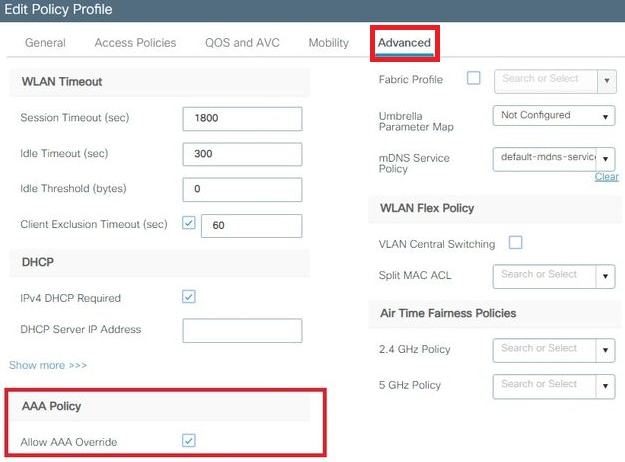

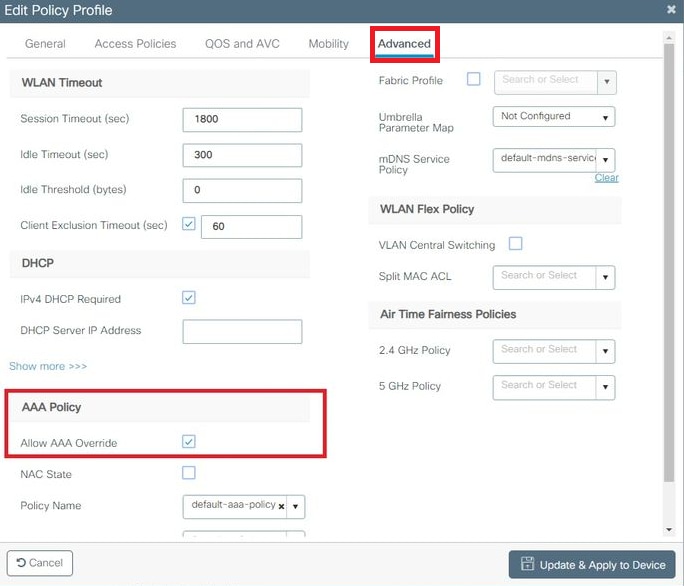

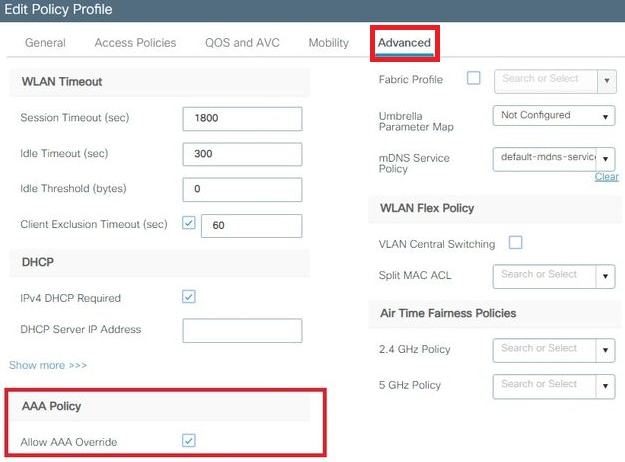

- 在

Advance 索引標籤中,啟用 Allow AAA Override 核取方塊,以便在RADIUS伺服器傳回將使用者端放在適當VLAN上所需的屬性時覆寫WLC組態,如下圖所示:

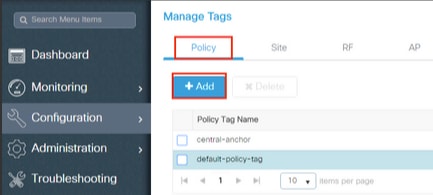

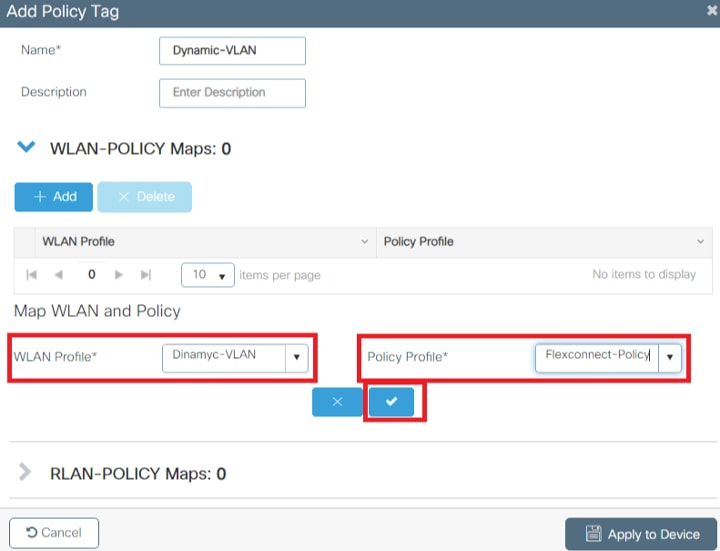

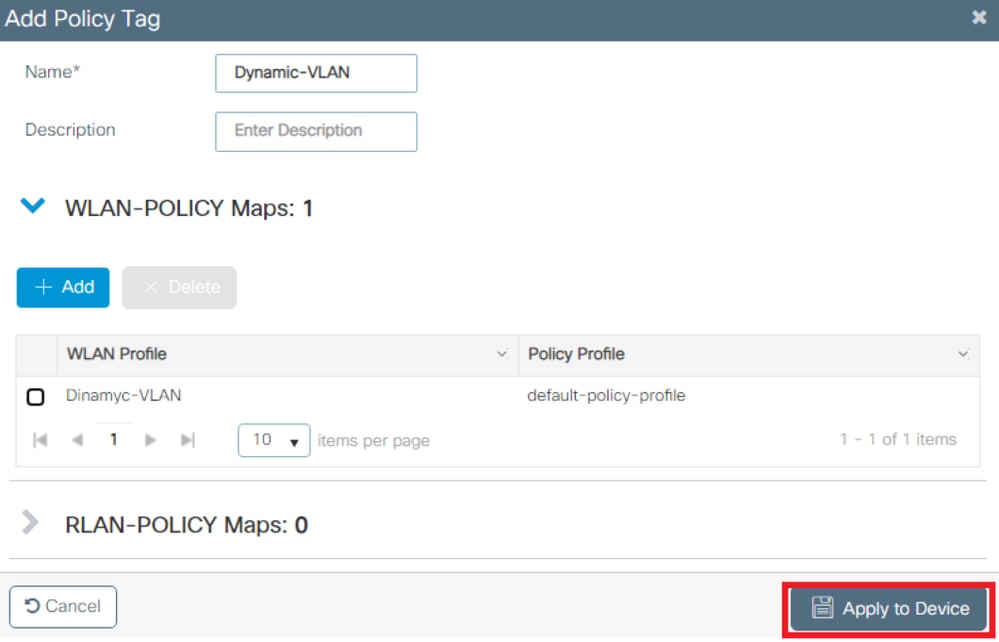

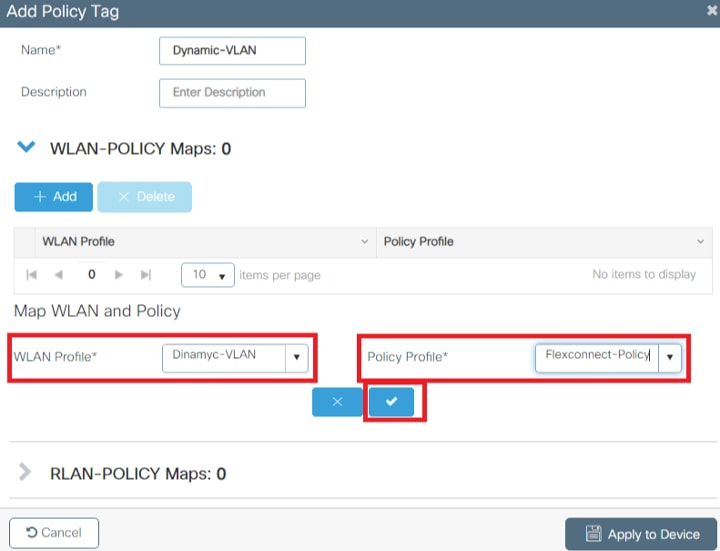

步驟 5.配置策略標籤

以下過程說明如何在WLC中配置Policy標籤。

請完成以下步驟:

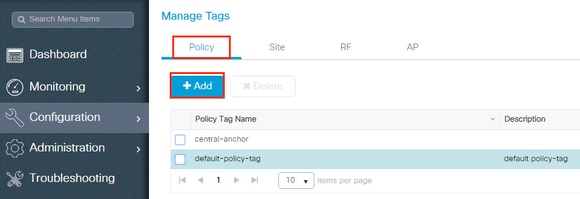

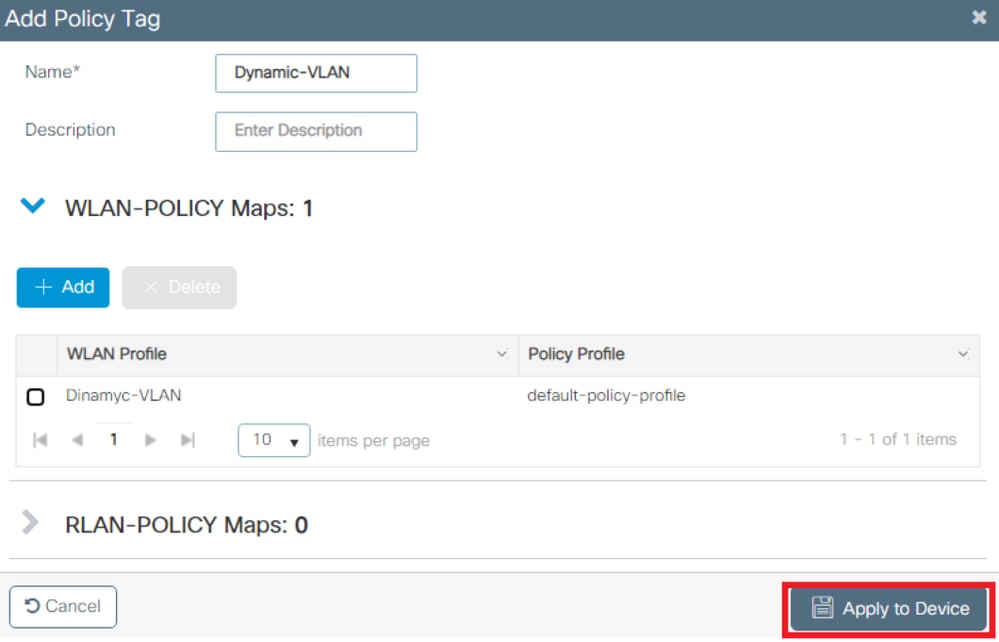

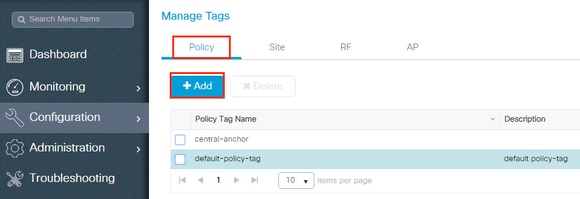

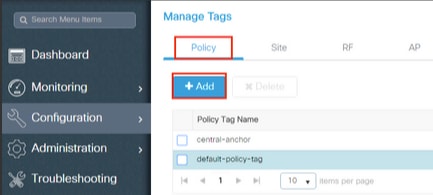

- 如果需要,請導航到

Configuration > Tags & Profiles > Tags > Policy 並增加新的路由器,如圖所示:

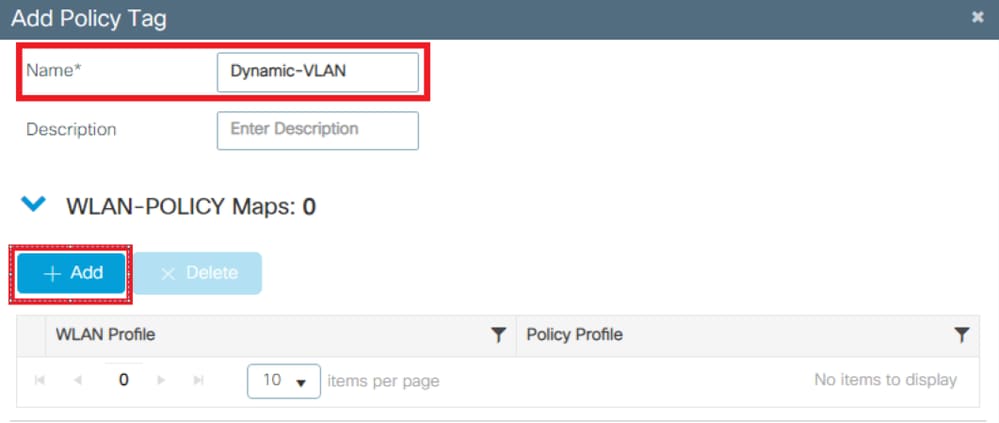

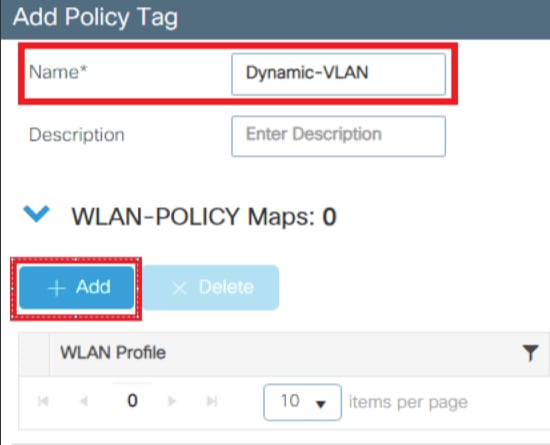

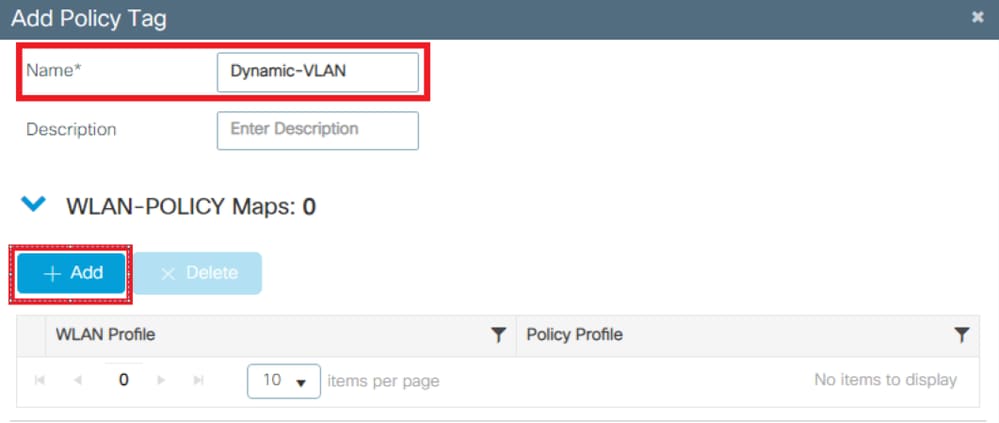

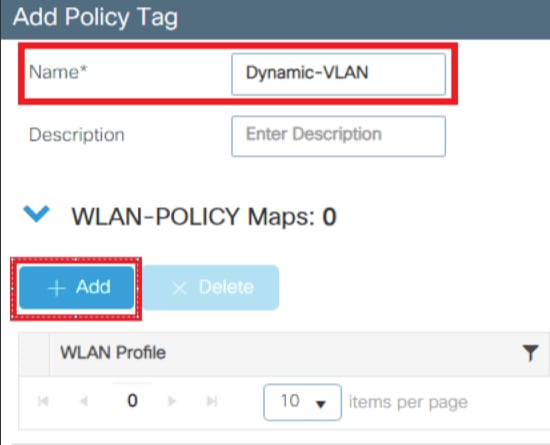

- 向策略標籤增加名稱並選擇

+Add,如下圖所示:

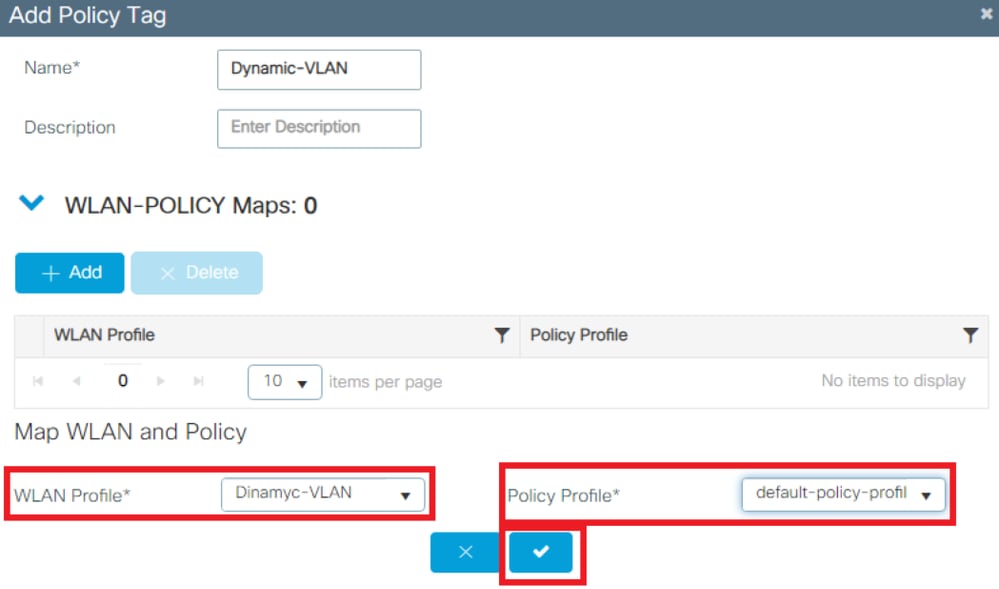

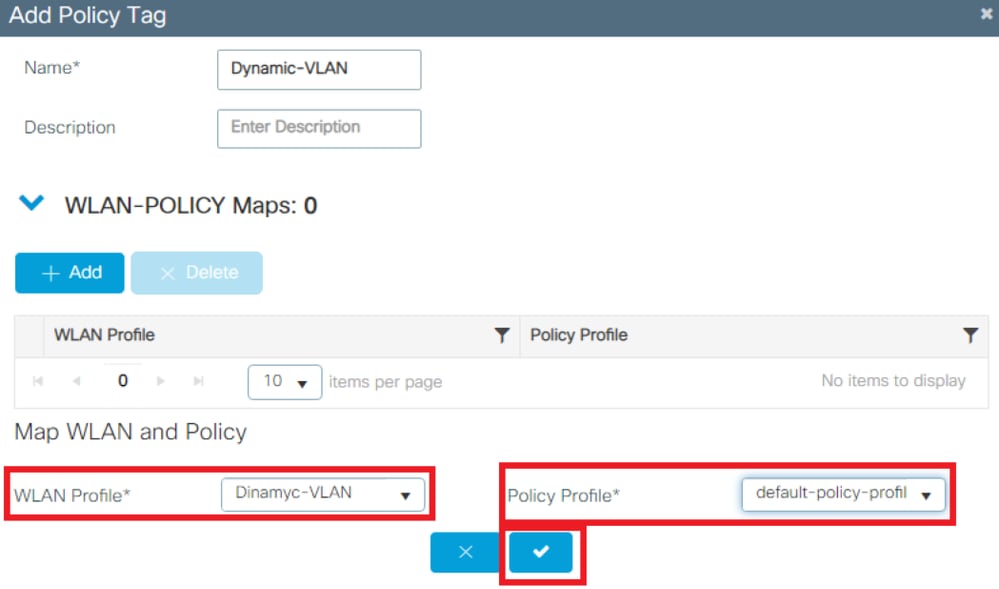

- 將您的WLAN配置檔案連結到所需的策略配置檔案,如圖所示:

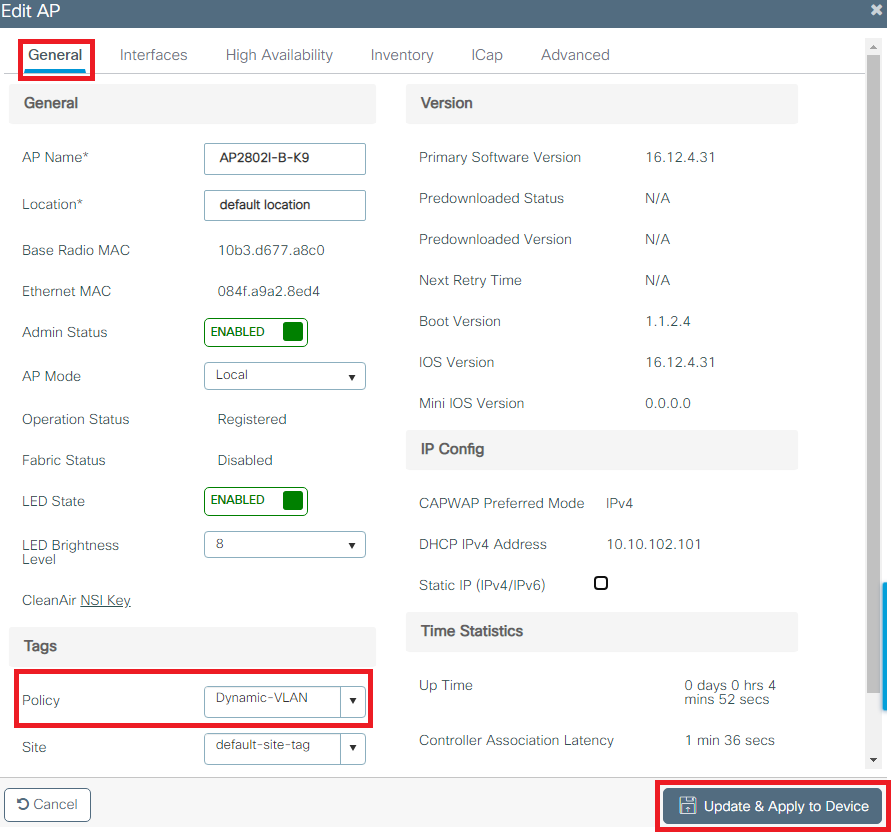

步驟 6.將策略標籤分配給AP

以下過程說明如何在WLC中配置Policy標籤。

請完成以下步驟:

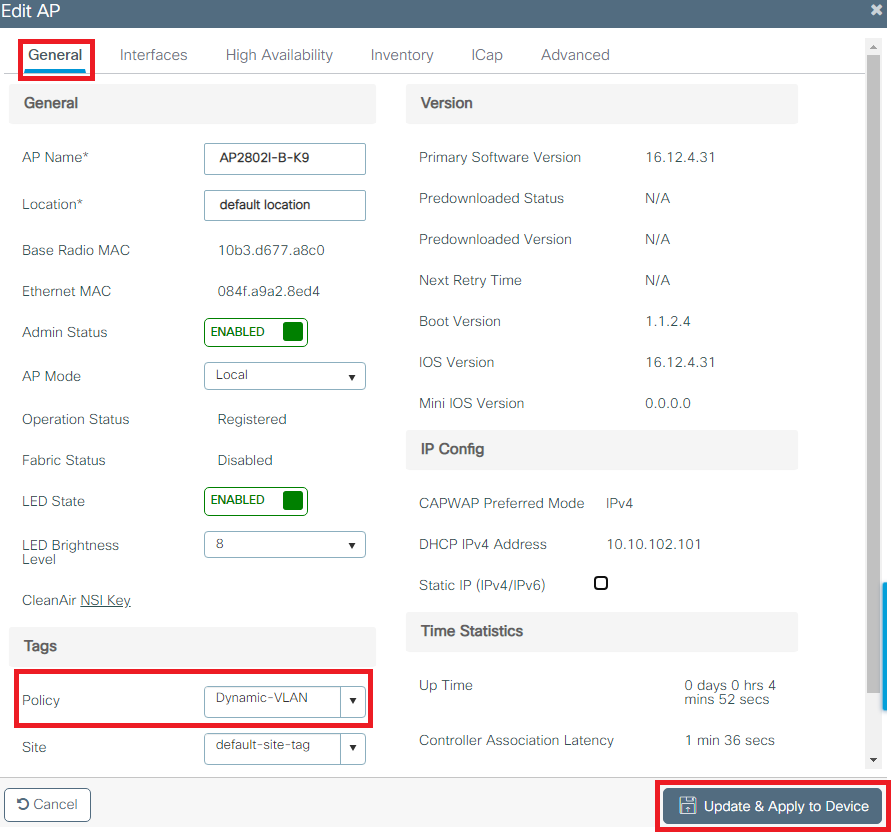

- 導航到

Configuration > Wireless > Access Points > AP Name > General Tags 並分配相關策略標籤,然後選擇 Update & Apply to Device 如圖所示:

警告:請注意,更改AP上的策略標籤會導致AP與WLC斷開連線,然後重新連線。

Flexconnect

Flexconnect功能允許AP在配置為中繼時透過AP LAN埠向出口傳送無線客戶端資料。這種模式稱為Flexconnect本地交換,允許AP透過將客戶端流量標籤在與其管理介面分離的VLAN中來將其隔離。 本部分說明如何為本地交換方案配置動態VLAN分配。

註:上一節中概述的步驟同樣適用於Flexconnect方案。要完成Flexconnect的配置,請執行本節提供的其他步驟。

為多個VLAN配置交換機

要允許多個VLAN透過交換機,需要發出以下命令來配置連線到AP的交換機埠:

- Switch(config-if)#switchport mode trunk

- Switch(config-if)#switchport trunk encapsulation dot1q

注意:預設情況下,大多數交換機允許透過中繼埠在交換機上建立所有VLAN。

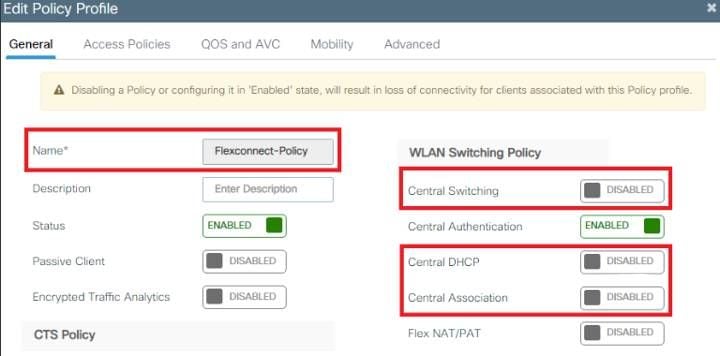

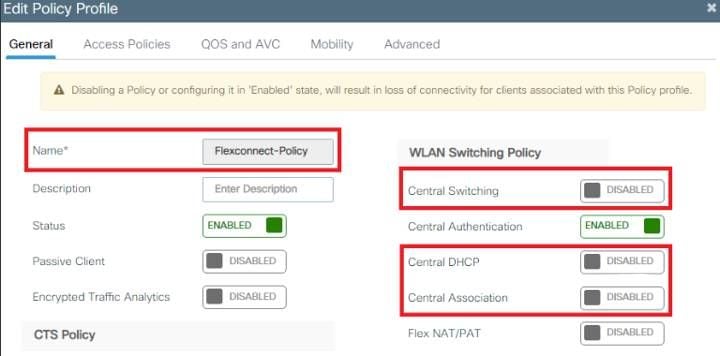

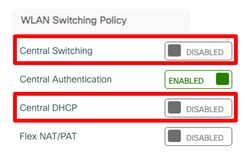

Flexconnect策略配置檔案配置

- 導航到配置>標籤和配置檔案>策略配置檔案> +增加,建立新策略。

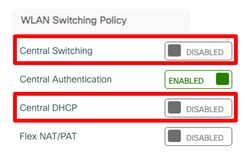

- 增加名稱,取消選中Central Switching and Central DHCP覈取方塊。透過此組態,控制器會處理使用者端驗證,而FlexConnect存取點則在本地交換使用者端資料封包和DHCP。

注意:從17.9.x代碼開始,策略配置檔案外觀已更新,如圖所示。

- 在Access Policies 頁籤中,為無線客戶端分配在預設情況下連線到此WLAN時分配到的VLAN。

注意:本步驟中配置的VLAN不需要存在於WLC的VLAN清單中。稍後在Flex-Profile上增加必要的VLAN,這樣便可在AP自身上建立VLAN。

- 在Advance頁籤中,啟用Allow AAA Override覈取方塊以便由RADIUS伺服器覆蓋WLC配置。

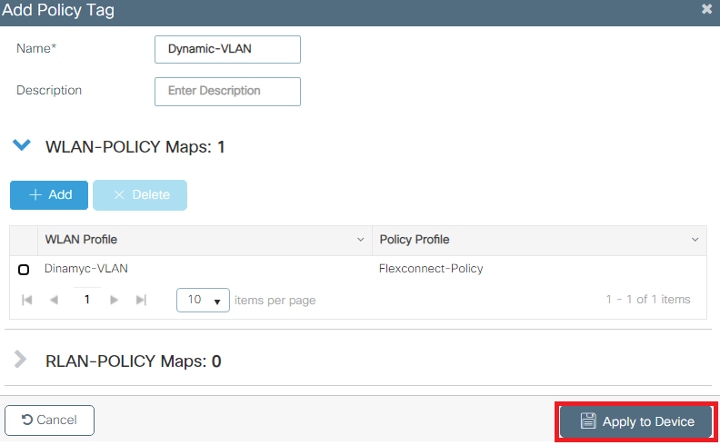

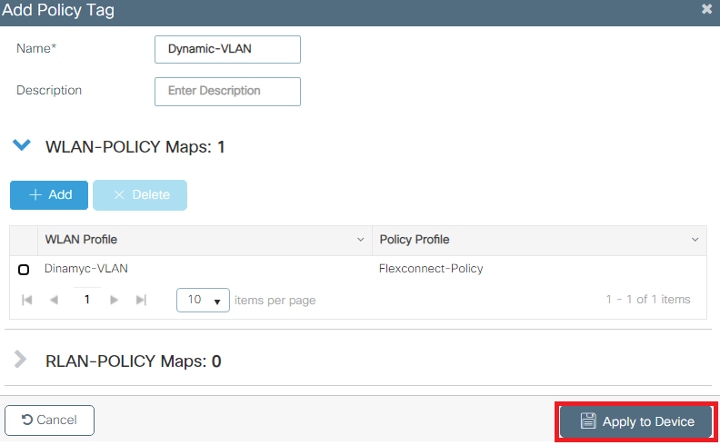

將Flexconnect策略配置檔案分配到WLAN和策略標籤

注意:策略標籤用於將WLAN與策略配置檔案關聯。您可以建立新的原則標籤,或使用 default-policy-tag。

- 導航到配置>標籤和配置檔案>標籤>策略,並根據需要增加新標籤。

- 輸入策略標籤的名稱,然後點選「增加」按鈕。

- 將 WLAN 設定檔連結至想要的原則設定檔。

- 按一下Apply to Device按鈕。

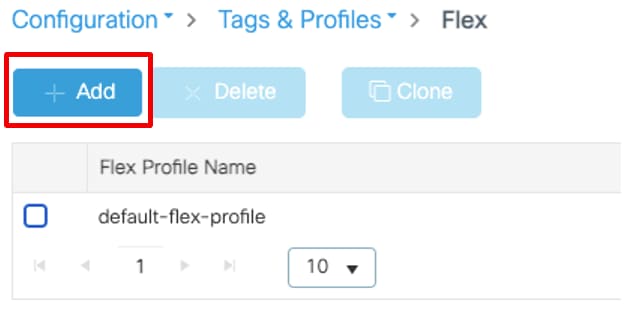

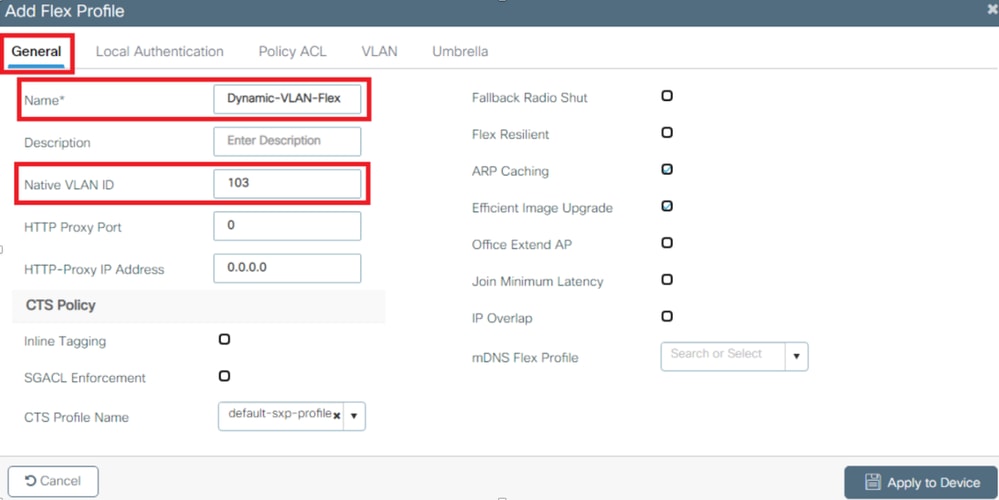

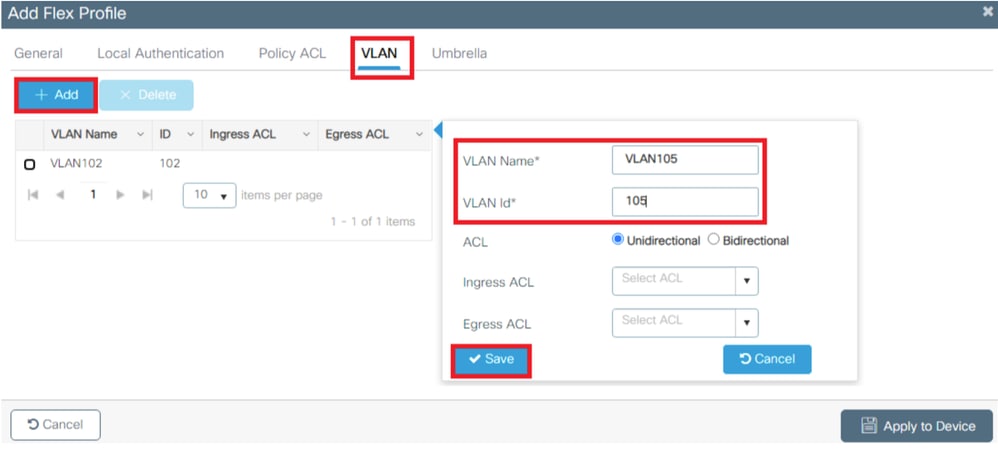

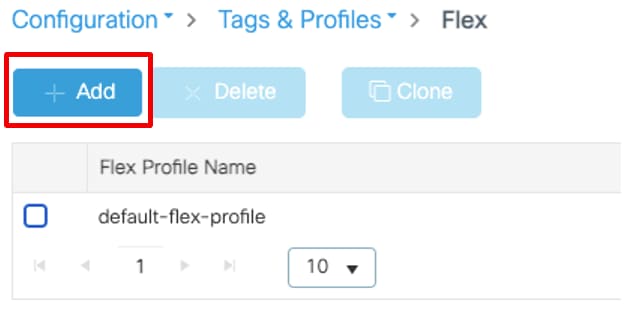

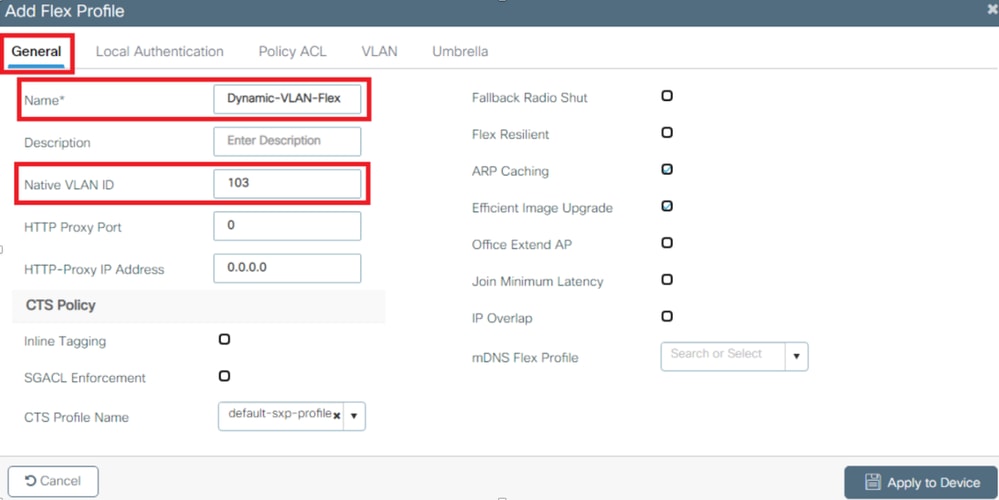

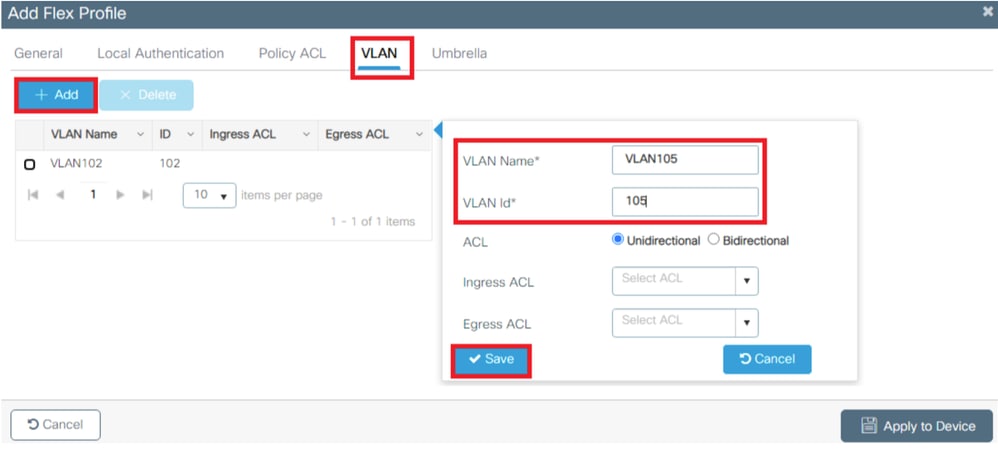

配置Flex配置檔案

要在FlexConnect AP上透過RADIUS動態分配VLAN ID,存取點上必須存在RADIUS響應的Tunnel-Private-Group ID屬性中提到的VLAN ID。VLAN是在Flex配置檔案中配置的。

- 導航到配置 > 標籤和配置檔案 > Flex > +增加。

- 點選General頁籤,為Flex配置檔案指定名稱,然後為AP配置本地VLAN ID。

注意:本地VLAN ID引用AP的管理VLAN,因此它必須與AP所連線的交換機的本地VLAN配置匹配

- 導航到VLAN頁籤並按一下「增加」按鈕以輸入所有必要的VLAN。

註:在Flexconnect策略配置檔案配置部分的步驟3中,您配置了分配給SSID的預設VLAN。如果在該步驟中使用VLAN名稱,請確保在Flex Profile配置中使用相同的VLAN名稱,否則,客戶端將無法連線到WLAN。

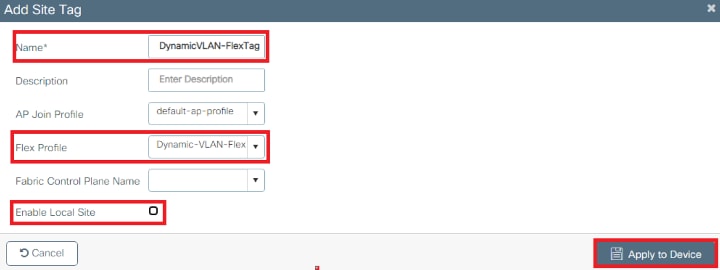

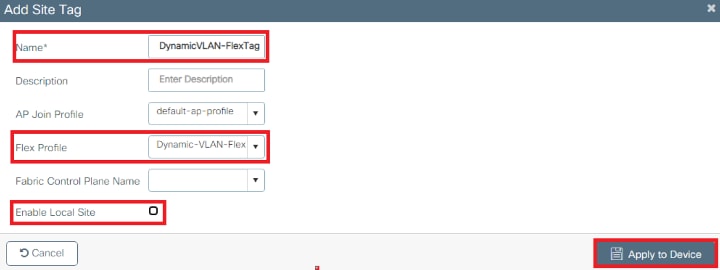

Flex站點標籤配置

- 導航到配置>標籤和配置檔案>標籤>站點> +增加,建立新站點標籤。

- 取消選中Enable Local Site框以允許AP在本地交換客戶端資料流量,並增加在Configure the Flex Profile部分建立的Flex Profile。

將策略和站點標籤分配給AP。

- 導航到配置>無線>存取點> AP名稱>常規標籤,分配相關策略和站點標籤,然後按一下更新和應用於裝置。

警告:請注意,更改AP上的策略和站點標籤會導致AP與WLC斷開連線,然後重新連線。

注意:如果AP配置在本機模式(或任何其他模式)下,然後其站點標籤停用了「啟用本地站點」設定,則AP將重新啟動並返回FlexConnect模式

驗證

使用本節內容,確認您的組態是否正常運作。

使用在ISE中定義的正確的EAP協定和可以返回動態VLAN分配的憑證配置測試客戶端SSID配置檔案。提示您輸入使用者名稱和密碼後,輸入對映到ISE上VLAN的使用者資訊。

在上例中,請注意smith-102已分配給RADIUS伺服器中指定的VLAN102。以下示例使用此使用者名稱來接收身份驗證並由RADIUS伺服器分配給VLAN:

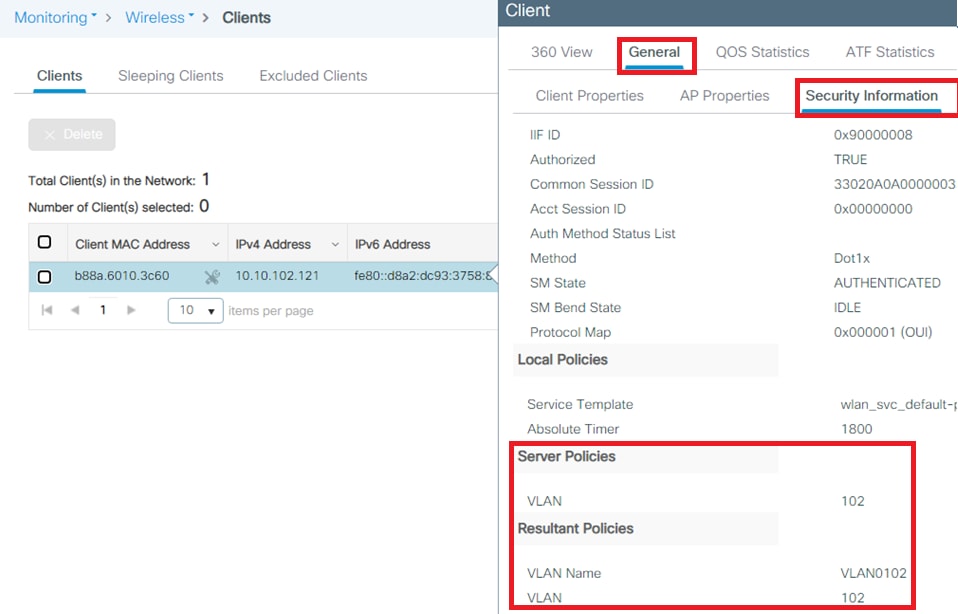

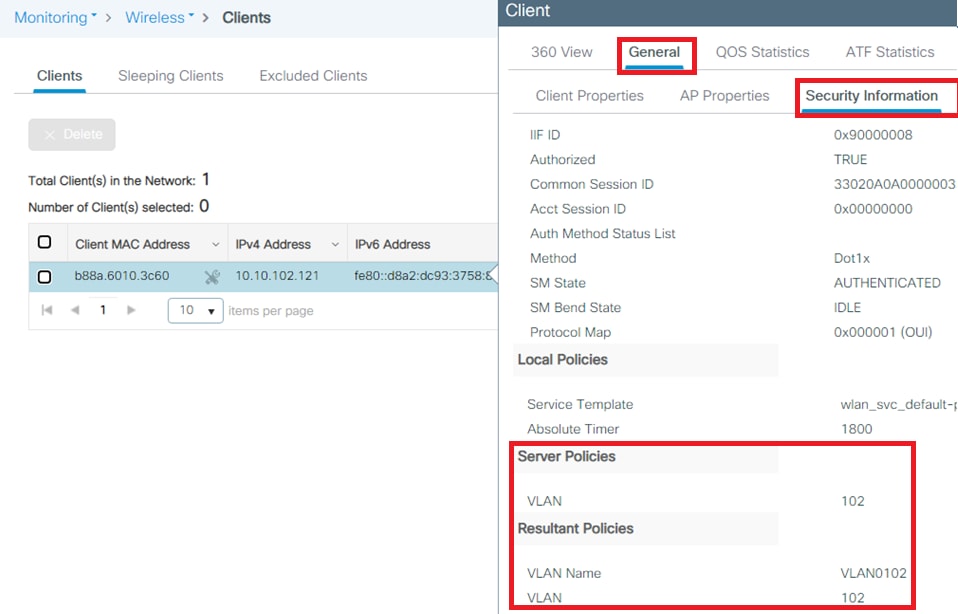

身份驗證完成後,您需要驗證是否根據傳送的RADIUS屬性將客戶端分配到正確的VLAN。完成以下步驟以完成此任務:

- 在控制器GUI中,導航到

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Information 並查詢VLAN欄位,如下圖所示:

在此窗口中,您可以看到已根據RADIUS伺服器上配置的RADIUS屬性將此客戶端分配給VLAN102。

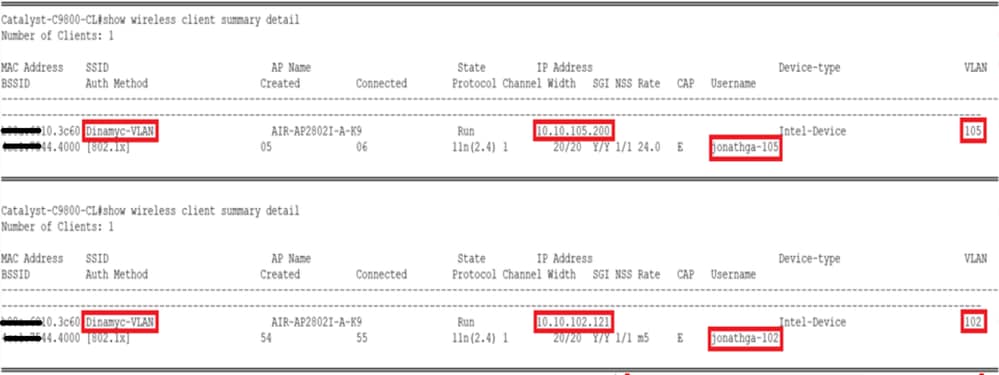

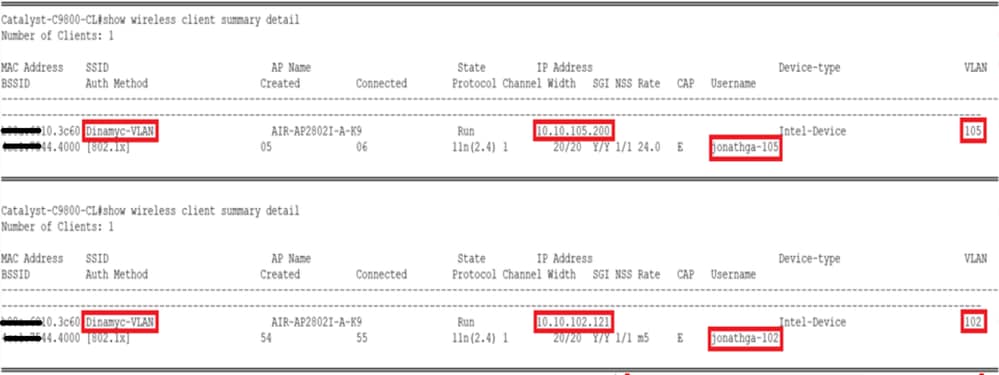

從CLI中,可以使用 show wireless client summary detail 命令檢視圖中所示的資訊:

- 可以啟用

Radioactive traces 以確保成功將RADIUS屬性傳輸到WLC。為此,請執行下列步驟:

- 從控制器GUI中,導航至

Troubleshooting > Radioactive Trace > +Add。

- 輸入無線客戶端的Mac地址。

- 選擇

Start。 - 將客戶端與WLAN連線。

- 導航到

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log。

追蹤輸出的這個部分可確保成功傳輸RADIUS屬性:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profile

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

相關資訊

意見

意見