配置AireOS無線區域網控制器Web身份驗證

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本文說明如何設定Cisco 4400系列無線LAN (WLAN)控制器(WLC)支援內部Web驗證。

必要條件

需求

Cisco建議在4400 WLC上使用初始配置。

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

執行版本7.0.116.0的4400系列WLC

-

在Microsoft® Windows 2003 Server上安裝的Cisco安全訪問控制伺服器(ACS) 4.2版

-

思科Aironet 1131AG系列輕量存取點

-

執行版本4.0的Cisco Aironet 802.11 a/b/g CardBus無線配接器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

慣例

如需檔案慣例的詳細資訊,請參閱技術提示和其他內容的格式慣例。

Web驗證

Web驗證是第3層安全功能,會導致控制器不允許來自特定使用者端的IP流量(DHCP和DNS相關封包除外),直到該使用者端正確提供有效的使用者名稱和密碼為止。這是一種簡單的驗證方法,無需借助要求者或用戶端公用程式。希望部署來賓訪問網路的客戶通常使用Web身份驗證。典型部署可能包括「熱點」位置,如T-Mobile®或Starbucks®提供的位置。

請記住,Web身份驗證不提供資料加密。Web身份驗證用作熱點或園區氣氛的簡單訪客接入,其中唯一關注的問題是連線。

Web驗證可以使用以下工具執行:

-

WLC上的預設登入窗口

-

WLC上預設登入窗口的修改版本

-

在外部Web伺服器上配置的自定義登入窗口(外部Web身份驗證)

-

自訂的登入視窗,可下載至控制器

本文檔中配置了用於內部Web身份驗證的無線LAN控制器。

Web 驗證程序

以下是使用者連線到設定為Web驗證的WLAN時發生的情況:

-

使用者打開Web瀏覽器並輸入URL,例如,http://www.cisco.com。用戶端會為此 URL 送出 DNS 請求,以取得目的地 IP。WLC繞過DNS請求到達DNS伺服器,DNS伺服器返回DNS應答,其中包含目標www.cisco.com的IP地址。這反過來被轉發到無線客戶端。

-

接著,用戶端會嘗試啟動與目的地 IP 位址之間的 TCP 連線。並將TCP SYN資料包傳送至www.cisco.com的IP地址。

-

WLC配置了客戶端規則,因此可作為www.cisco.com的代理,然後將TCP SYN-ACK資料包發回至客戶端,其中包含www.cisco.com的IP地址源。客戶端發回TCP ACK資料包以完成三向TCP握手,TCP連線完全建立。

-

客戶端向www.cisco.com傳送HTTP GET資料包。WLC會攔截此封包並將其傳送以進行重新導向處理。HTTP 應用程式閘道會準備 HTML 本文並傳回,以回覆用戶端請求的 HTTP GET。此HTML會讓使用者端移至WLC的預設網頁URL,例如,http://<Virtual-Server-IP>/login.html。

-

客戶端關閉與IP地址(例如,www.cisco.com)的TCP連線。

-

現在,客戶想訪問http://10.1.1.1/login.html。因此,客戶端會嘗試打開與WLC的虛擬IP地址之間的TCP連線。將 10.1.1.1 的 TCP SYN 封包傳送至 WLC。

-

WLC 會以 TCP SYN-ACK 回應,用戶端則會向 WLC 傳回 TCP ACK 以完成交握。

-

使用者端向/login.html傳送以10.1.1.1為目的地的HTTP GET以要求登入頁面。

-

此要求允許傳到WLC的Web伺服器,而且伺服器會以預設的登入頁面回應。使用者端會在瀏覽器視窗中接收登入頁面,使用者可以在此頁面繼續登入。

有關Web身份驗證過程的說明,請參閱Cisco無線LAN控制器(WLC)上的Web身份驗證。

網路設定

此文件使用以下網路設定:

網路設定

網路設定

設定用於Web驗證的控制器

在本文檔中,為Web身份驗證配置了WLAN並對映到專用VLAN。以下是設定用於Web驗證的WLAN的步驟:

本節重點介紹如何配置用於Web身份驗證的控制器。

以下是本文檔中使用的IP地址:

-

WLC的IP地址是10.77.244.204。

-

ACS伺服器的IP地址是10.77.244.196。

建立VLAN介面

請完成以下步驟:

-

在無線LAN控制器GUI中,從頂部的選單中選擇Controller,從左側的選單中選擇Interfaces,然後按一下窗口右上方的New以建立一個新的動態介面。

此時會顯示Interfaces > New窗口。本示例使用VLAN ID為90的介面名稱vlan90:

「介面」>「新視窗」開啟

「介面」>「新視窗」開啟 -

按一下Apply 以建立VLAN介面。

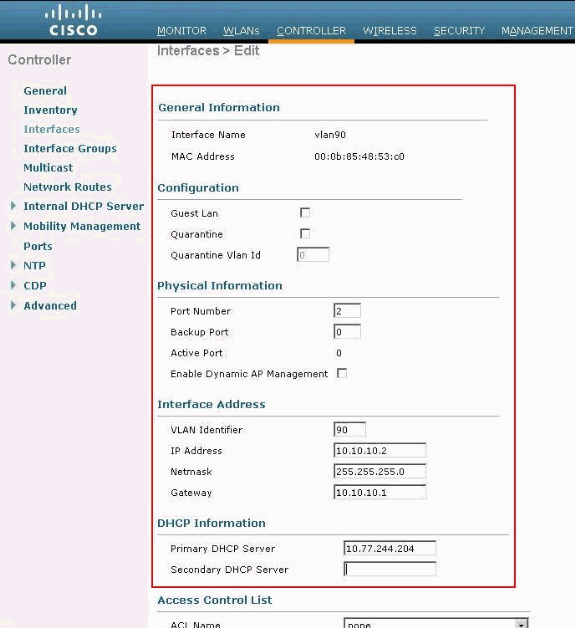

此時會顯示Interfaces > Edit窗口,要求您填寫介面特定資訊。

-

本檔案使用以下引數:

-

IP地址— 10.10.10.2

-

網路掩碼- 255.255.255.0(24位)

-

網關— 10.10.10.1

-

埠號- 2

-

主DHCP伺服器— 10.77.244.204

注意:此引數必須是RADIUS或DHCP伺服器的IP地址。在本示例中,由於WLC上配置了內部DHCP作用域,因此將WLC的管理地址用作DHCP伺服器。

-

輔助DHCP伺服器- 0.0.0.0

注意:本示例沒有輔助DHCP伺服器,因此使用0.0.0.0。如果您的配置具有輔助DHCP伺服器,請在此欄位中增加伺服器IP地址。

-

ACL名稱—無

Interfaces > Edit窗口中的一般資訊

Interfaces > Edit窗口中的一般資訊 -

-

按一下Apply儲存更改。

設定內部Web驗證的WLC

下一步是為內部Web身份驗證配置WLC。內部Web驗證是WLC上的預設Web驗證型別。如果尚未更改此引數,則無需配置即可啟用內部Web身份驗證。如果之前已變更Web驗證引數,請完成以下步驟,將WLC設定為內部Web驗證:

-

在控制器GUI中,選擇Security > Web Auth > Web Login Page以訪問Web登入頁。

-

從Web Authentication Type下拉框中,選擇Internal Web Authentication。

-

在「Redirect URL after login」欄位中,輸入在驗證成功之後將終端使用者重新導向到的頁面URL。

登入後重新導向URL

登入後重新導向URL注意:在WLC版本5.0及更高版本中,還可以自定義Web身份驗證的註銷頁。

增加WLAN例項

現在已啟用內部Web驗證,並且有一個專用於Web驗證的VLAN介面,您必須提供新的WLAN/SSID以支援Web驗證使用者。

完成以下步驟以建立新的WLAN/SSID:

-

在WLC GUI中,按一下頂部選單中的WLAN,然後按一下右上方的New。

選擇WLAN作為「Type」。選擇用於Web驗證的設定檔名稱和WLAN SSID。本示例對「Profile Name」和「WLAN SSID」都使用Guests。

設定檔名稱和WLAN SSID

設定檔名稱和WLAN SSID -

按一下「Apply」。

此時將顯示新的WLANs > Edit窗口。

WLANs > Edit窗口出現

WLANs > Edit窗口出現 -

選中WLAN的狀態框以啟用WLAN。從Interface選單中,選擇之前建立的VLAN介面的名稱。在本示例中,介面名稱為vlan90。

注意:在此畫面中保留其他引數的預設值。

-

點選安全頁籤。

完成以下步驟即可設定Web驗證:

-

按一下Layer 2頁籤,將安全設定為None。

注意:對於WLAN,不能將Web Pass through配置為第3層安全,而將802.1x或WPA/WPA2配置為第2層安全。有關無線區域網控制器第2層和第3層安全相容性的詳細資訊,請參閱無線區域網控制器第2層和第3層安全相容性清單

-

按一下「第3層」標簽。選中Web Policy框並選擇Authentication選項,如下所示:

第3層頁籤並選中Web Policy框

第3層頁籤並選中Web Policy框 -

按一下Apply以儲存WLAN。

-

您將返回到WLAN摘要窗口。確保在SSID訪客的WLAN表的Security Policies列下啟用了Web-Auth。

-

在Web身份驗證中驗證使用者身份的三種方法

當您使用Web驗證時,有三種驗證使用者的方法。本地身份驗證允許您在Cisco WLC中對使用者進行身份驗證。您也可以使用外部RADIUS伺服器或LDAP伺服器作為後端資料庫,對使用者進行驗證。

本文檔提供了所有三種方法的示例配置。

本機驗證

訪客使用者的使用者資料庫儲存在WLC本地資料庫中。WLC會根據以下資料庫驗證使用者:

-

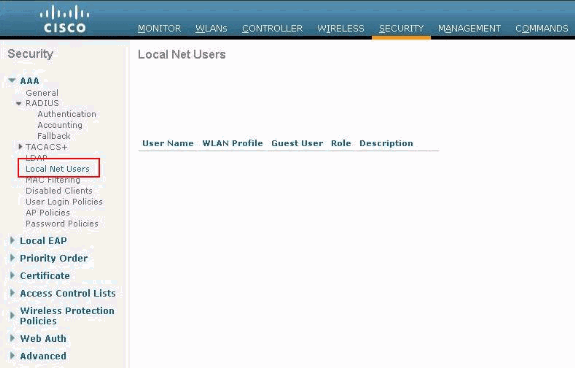

從WLC GUI中,選擇Security。

-

在左側的AAA選單中按一下Local Net Users。

從左側選單中按一下「本地網路使用者」

從左側選單中按一下「本地網路使用者」 -

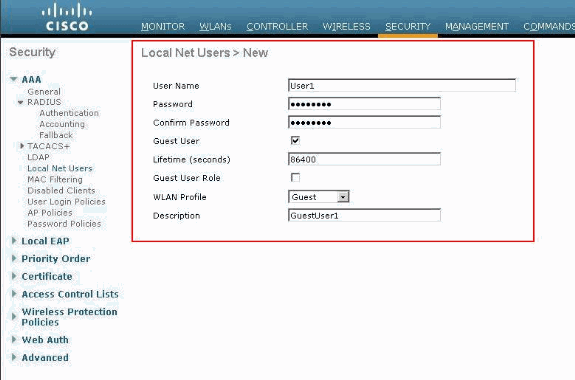

按一下New以建立一個新使用者。

系統將顯示一個新窗口,要求輸入使用者名稱和密碼資訊。

-

輸入使用者名稱和密碼以建立新使用者,然後確認要使用的密碼。

此示例建立名為User1的使用者。

-

新增說明。

本示例使用Guest User1。

-

按一下Apply儲存新的使用者配置。

套用以儲存新使用者組態

套用以儲存新使用者組態

本機網路使用者

本機網路使用者

7. 重複步驟3-6,將更多使用者新增至資料庫。

用於Web身份驗證的RADIUS伺服器

本文檔使用Windows 2003 Server上的無線ACS作為RADIUS伺服器。您可以使用目前網路中部署的任何可用RADIUS伺服器。

注意:可以在Windows NT或Windows 2000 Server上設定ACS。要從Cisco.com下載ACS,請參閱軟體中心(下載) - Cisco保安軟體。您需要一個思科Web帳戶才能下載軟體。

附註:只有完成註冊的思科使用者有權存取思科內部工具與資訊。

設定ACS部分說明了如何配置RADIUS的ACS。您必須擁有具有網域名稱系統(DNS)和RADIUS伺服器的功能完整的網路。

設定ACS

本節提供設定RADIUS的ACS的資訊。

在伺服器上設定ACS,然後完成以下步驟以建立用於身份驗證的使用者:

-

當ACS詢問您是否要在瀏覽器窗口中打開ACS以進行配置時,請按一下Yes。

注意:設定ACS後,案頭上還有一個圖示。

-

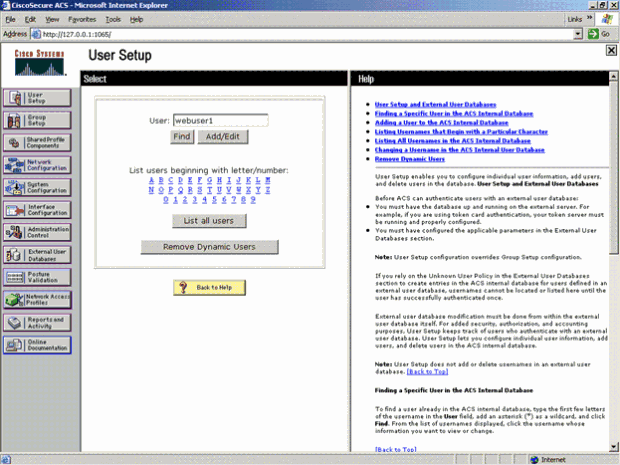

在左側的功能表中,按一下「使用者設定」。

此操作將帶您進入「使用者設定」螢幕,如下所示:

使用者設定畫面

使用者設定畫面 -

輸入要用於Web身份驗證的使用者,然後按一下Add/Edit。

建立使用者後,第二個視窗即會開啟,如下所示:

建立使用者後,第二個視窗會開啟

建立使用者後,第二個視窗會開啟 -

確保未選中頂部的Account Disabled框。

-

為「Password Authentication」選項選擇ACS Internal Database。

-

輸入密碼。管理員可以選擇配置PAP/CHAP或MD5-CHAP身份驗證並在ACS內部資料庫中增加使用者。PAP是控制器上web-auth使用者的預設驗證型別。Admin可以靈活地使用此CLI命令將身份驗證方法更改為chap/md5-chap:

config custom-web radiusauth <auth method>

7. 按一下「提交」。

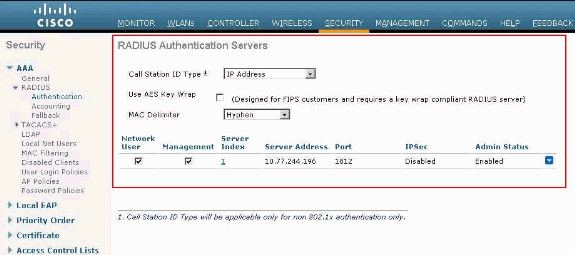

將您的RADIUS伺服器資訊輸入到Cisco WLC中

請完成以下步驟:

-

在頂部的選單中按一下Security。

-

在左側的選單中按一下RADIUS Authentication。

-

按一下New 並輸入ACS/RADIUS伺服器的IP地址。在本示例中,ACS伺服器的IP地址為10.77.244.196。

-

輸入RADIUS伺服器的共用金鑰。請確保此金鑰與在WLC的RADIUS伺服器中輸入的金鑰相同。

-

保留埠號為預設值1812。

-

確保已啟用Server Status選項。

-

選中Network User Enable 框,以便使用此RADIUS伺服器對您的無線網路使用者進行身份驗證。

-

按一下「應用」。

網路使用者啟用框

網路使用者啟用框

確保選中Network User框,並且已啟用Admin Status。

選中Network User框並啟用管理員狀態

選中Network User框並啟用管理員狀態

使用RADIUS伺服器配置WLAN

現在,已在WLC上配置RADIUS伺服器,您需要配置WLAN以使用此RADIUS伺服器進行Web身份驗證。要使用RADIUS伺服器配置WLAN,請完成以下步驟。

-

打開您的WLC瀏覽器並按一下WLANs。這會顯示WLC上配置的WLAN清單。按一下為Web身份驗證建立的WLAN 訪客。

-

在WLANs > Edit頁面上,點選Security頁籤。按一下「Security」下的AAA Servers頁籤。然後,選擇RADIUS伺服器,在本示例中為10.77.244.196:

按一下Security頁籤,然後按一下AAA Servers頁籤

按一下Security頁籤,然後按一下AAA Servers頁籤 -

按一下「Apply」。

驗證ACS

設定ACS時,請記得下載所有當前修補程式和最新代碼。這可以解決迫在眉睫的問題。如果使用RADIUS身份驗證,請確保您的WLC被列為AAA客戶端之一。按一下左側的Network Configuration選單以檢查這一點。按一下AAA客戶端,然後驗證配置的密碼和身份驗證型別。

WLC列為AAA使用者端

WLC列為AAA使用者端

當您選擇[使用者設定]時,請再次確認您的使用者確實存在。按一下List all users。此時將顯示一個如圖所示的窗口。請確定清單中存在已建立的使用者。

列出所有使用者

列出所有使用者

LDAP伺服器

本節說明如何將輕量型目錄存取通訊協定(LDAP)伺服器設定為後端資料庫,類似於RADIUS或本機使用者資料庫。LDAP後端資料庫允許控制器查詢LDAP伺服器以獲取特定使用者的憑證(使用者名稱和密碼)。然後,會使用這些身份證明對使用者進行驗證。

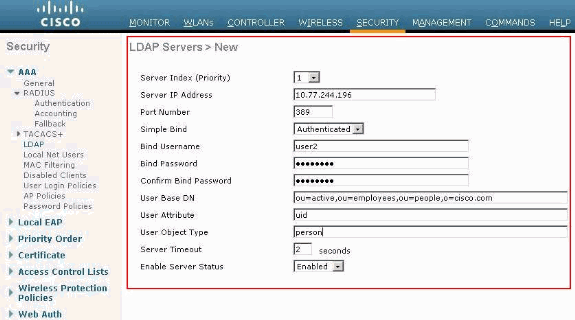

完成以下步驟,使用控制器GUI配置LDAP:

-

按一下Security > AAA > LDAP以打開LDAP伺服器。

此頁面會列出任何已設定的LDAP伺服器。

-

如果要刪除當前LDAP伺服器,請將游標懸停到該伺服器的藍色下拉箭頭上並選擇Remove。

-

如果要確保控制器可訪問特定伺服器,請將游標懸停到該伺服器的藍色下拉箭頭上並選擇Ping。

-

-

執行下列選項之一:

-

若要編輯目前的LDAP伺服器,請按一下該伺服器的索引編號。系統將顯示LDAP Servers > Edit頁。

-

要增加LDAP伺服器,請按一下New。系統將顯示LDAP Servers > New頁面。

增加LDAP伺服器

增加LDAP伺服器

-

-

如果增加新伺服器,請從Server Index (Priority)下拉框中選擇一個數字,以指定此伺服器相對於其他任何已配置的LDAP伺服器的優先順序順序。您最多可以配置十七台伺服器。如果控制器無法連線到第一個伺服器,便會嘗試清單中的第二個伺服器,以此類推。

-

如果增加新伺服器,請在Server IP Address欄位中輸入LDAP伺服器的IP地址。

-

如果增加新伺服器,請在Port Number欄位中輸入LDAP伺服器TCP埠號。有效範圍為1至65535,預設值為389。

-

選中Enable Server Status覈取方塊以啟用此LDAP伺服器,或者取消選中以停用它。預設值為停用。

-

從Simple Bind下拉框中,選擇Anonymous或Authenticated以指定LDAP伺服器的本地身份驗證繫結方法。匿名方法允許對LDAP伺服器進行匿名訪問,而已驗證方法要求輸入使用者名稱和密碼進行安全訪問。預設值為匿名。

-

如果在步驟7中選擇了Authenticated,請完成以下步驟:

-

在Bind Username欄位中,輸入用於對LDAP伺服器進行本地身份驗證的使用者名稱。

-

在Bind Password和Confirm Bind Password欄位中,輸入用於對LDAP伺服器進行本地身份驗證的密碼。

-

-

在User Base DN欄位中,輸入子樹在包含所有使用者清單的LDAP伺服器中的辨識名(DN)。例如,ou=organizational unit、.ou=next organizational unit和o=corporation.example。如果包含使用者的樹是基本DN,請鍵入o=corporation.example或dc=corporation, dc=com。

-

在User Attribute欄位中,輸入包含使用者名稱的使用者記錄中的屬性名稱。您可以從目錄伺服器取得此屬性。

-

在User Object Type欄位中,輸入將記錄標識為使用者的LDAP objectType屬性的值。通常,使用者記錄有若干objectType屬性值,其中一些值是使用者獨有的,有些值與其他物件型別共用。

-

在Server Timeout欄位中,輸入重新傳輸之間的秒數。有效範圍為2至30秒,預設值為2秒。

-

按一下Apply提交更改。

-

點選Save Configuration儲存更改。

-

如果要將特定LDAP伺服器分配給WLAN,請完成以下步驟:

-

按一下WLANs以開啟WLANs頁面。

-

按一下所需WLAN的ID號。

-

當顯示WLANs > Edit頁面時,點選Security>AAA Servers頁籤以打開WLAN > Edit(Security > AAA Servers)頁面。

點選Security > AAA Servers頁籤

點選Security > AAA Servers頁籤 -

從LDAP Servers下拉框中,選擇要與此WLAN一起使用的LDAP伺服器。您最多可以選擇三個LDAP伺服器,這些伺服器按優先順序順序進行嘗試。

-

按一下Apply提交更改。

-

點選Save Configuration儲存更改。

-

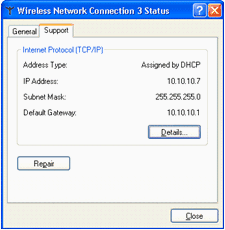

配置您的WLAN客戶端以使用Web身份驗證

設定WLC後,必須正確設定使用者端以進行Web驗證。本節提供設定Windows系統以進行Web驗證的相關資訊。

客戶端配置

此使用者的Microsoft無線客戶端配置基本保持不變。您只需要增加適當的WLAN/SSID配置資訊。請完成以下步驟:

-

從Windows開始選單,選擇設定>控制台>網路和Internet連線。

-

按一下網路連線圖示。

-

按一下右鍵LAN連線圖示並選擇停用。

-

按一下右鍵無線連線圖示並選擇啟用。

-

再次按一下右鍵無線連線圖示並選擇屬性。

-

從「無線網路連線內容」視窗,按一下「無線網路」標簽。

-

在首選網路區域下按一下增加以配置Web身份驗證SSID。

-

在「關聯」標籤下,輸入您要用於Web驗證的「網路名稱(WLAN/SSID)」值。

在「關聯」標籤下,輸入網路名稱

在「關聯」標籤下,輸入網路名稱註:預設情況下,資料加密為Wired Equivalent Privacy (WEP)。停用資料加密以使Web身份驗證正常工作。

-

按一下窗口底部的OK以儲存配置。

與WLAN通訊時,您將在首選網路框中看到信標圖示。

這顯示與Web身份驗證的無線連線成功。WLC為您的無線Windows客戶端提供了IP地址。

WLC提供的IP地址

WLC提供的IP地址

注意:如果您的無線客戶端也是VPN終端點,並且已將Web身份驗證配置為WLAN的安全功能,則在您完成此處介紹的Web身份驗證過程之前,不會建立VPN隧道。要建立VPN隧道,客戶端必須首先成功完成Web身份驗證過程。只有這樣,VPN隧道才能成功。

注意:成功登入後,如果無線客戶端處於空閒狀態並且不與任何其他裝置通訊,則在空閒超時期限過後,客戶端將取消身份驗證。預設情況下,超時時間為300秒,可以使用以下CLI命令進行更改:config network usertimeout <seconds>。發生此情況時,使用者端專案會從控制器中移除。如果使用者端再次關聯,則可返回Webauth_Reqd狀態。

注意:如果客戶端在成功登入後處於活動狀態,則它們將獲得取消身份驗證並在該WLAN上配置的會話超時時間(例如,預設情況下為1800秒)後仍可從控制器中刪除該條目,並可使用以下CLI命令進行更改:config wlan session-timeout <WLAN ID> <seconds>。發生此情況時,使用者端專案會從控制器中移除。如果使用者端再次關聯,則可回到Webauth_Reqd狀態。

如果使用者端處於Webauth_Reqd狀態,則無論使用者端是作用中或閒置,都可以在經過web-auth所需的逾時期間(例如300秒,且此時間無法使用者設定)後取消驗證使用者端。來自使用者端的所有流量(透過預先驗證ACL允許)都會中斷。如果使用者端再次關聯,便會返回Webauth_Reqd狀態。

客戶端登入

請完成以下步驟:

-

打開瀏覽器窗口,然後輸入任何URL或IP地址。這會將Web驗證頁面傳送到使用者端。

如果控制器執行任何低於3.0的版本,使用者必須輸入https://10.1.1.1/login.html才能顯示Web驗證頁面。

此時將顯示安全警報窗口。

-

點選是以繼續。

-

當登入窗口出現時,請輸入您建立的本地網路使用者的使用者名稱和口令。

登入窗口

登入窗口如果登入成功,您將看到兩個瀏覽器窗口。較大的窗口指示登入成功,您可以使用此窗口瀏覽Internet。使用較小的窗口可在使用完訪客網路後註銷。

上一個影像顯示已成功重新導向Web驗證。

下一張圖顯示了「Login Successful」窗口,當進行身份驗證時會顯示此窗口。

登入成功!

登入成功!

Cisco 4404/WiSM控制器可支援125個同步Web身份驗證使用者登入並擴展到5000個Web身份驗證客戶端。

Cisco 5500控制器可支援150個Web身份驗證使用者同時登入。

Web身份驗證故障排除

ACS故障排除

如果口令驗證存在問題,請按一下ACS左下方的Reports and Activity以打開所有可用的報告。打開reports窗口後,您可以選擇打開RADIUS Accounting、Failed Attempts for log in、Passed Authentications、Logged-in Users和其他報告。這些報告是.csv檔案,您可以在本地電腦上打開這些檔案。報告有助於發現身份驗證問題,例如不正確的使用者名稱和/或密碼。ACS還隨附線上文檔。如果您未連線到即時網路且尚未定義服務埠,ACS將使用您的乙太網埠的IP地址作為服務埠。如果您的網路未連線,您最後很可能使用Windows 169.254.x.x的預設IP位址。

報表與活動視窗

報表與活動視窗

附註:如果您輸入任何外部URL,WLC會自動將您連線至內部Web驗證頁面。如果自動連線不起作用,您可以在URL欄中輸入WLC的管理IP地址以進行故障排除。在瀏覽器頂端檢視指示要重新導向以進行Web驗證的訊息。

有關如何排除Web身份驗證故障的詳細資訊,請參閱對無線LAN控制器(WLC)上的Web身份驗證進行故障排除。

與IPv6橋接的Web身份驗證

要配置用於IPv6橋接的WLAN,請從控制器GUI導航至WLAN。然後,選擇所需的WLAN並從WLAN >Edit頁面選擇Advanced。

如果要使連線到此WLAN的客戶端可接受IPv6資料包,請選擇IPv6 Enable覈取方塊。否則,請不要選取核取方塊,這是預設值。如果停用(或取消選中) IPv6覈取方塊,則只能在身份驗證後使用IPv6。啟用IPv6意味著控制器可以在無客戶端身份驗證的情況下傳遞IPv6流量。

選擇所需的WLAN並選擇Advanced

選擇所需的WLAN並選擇Advanced

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

19-Jul-2011 |

初始版本 |

意見

意見