簡介

本檔案介紹如何在無線LAN控制器(WLC)上設定不同型別的層驗證方法。

必要條件

需求

嘗試此組態之前,請確保符合以下要求:

採用元件

本文中的資訊係根據以下軟體和硬體版本:

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

WLC上的驗證

Cisco Unified Wireless Network(UWN)安全解決方案將可能複雜的第1層、第2層和第3層802.11接入點(AP)安全元件捆綁到一個簡單的策略管理器中,該策略管理器可在每個無線LAN(WLAN)基礎上自定義系統範圍的安全策略。Cisco UWN安全解決方案提供簡單、統一且系統的安全管理工具。

可在WLC上實作這些安全機制。

第1層解決方案

根據連續失敗的嘗試次數限制客戶端訪問。

第2層解決方案

None Authentication — 從Layer 2 Security下拉選單中選擇此選項時,不會在WLAN上執行第2層身份驗證。這與802.11標準的開放驗證相同。

靜態WEP — 使用靜態有線等效保密(WEP)時,特定WLAN上的所有AP和客戶端無線網絡卡必須使用相同的加密金鑰。每個傳送站點在傳送之前使用WEP金鑰加密每個幀的主體,接收站點在收到時使用相同的金鑰解密該幀。

802.1x — 將WLAN配置為使用基於802.1x的身份驗證。使用IEEE 802.1X提供了有效的框架,以便驗證和控制到受保護網路的使用者流量,以及動態更改加密金鑰。802.1X將名為可擴展身份驗證協定(EAP)的協定繫結到有線和WLAN介質,並支援多種身份驗證方法。

靜態WEP + 802.1x — 此第2層安全設定啟用802.1x和靜態WEP。客戶端可以使用靜態WEP或802.1x身份驗證連線到網路。

Wi-Fi保護訪問(WPA)- WPA或WPA1和WPA2是Wi-Fi聯盟提供的基於標準的安全解決方案,為WLAN系統提供資料保護和訪問控制。WPA1與IEEE 802.11i標準相容,但在標準批准之前已實施。WPA2是已批准的IEEE 802.11i標準的Wi-Fi Alliance實施。

預設情況下,WPA1使用臨時金鑰完整性協定(TKIP)和消息完整性檢查(MIC)進行資料保護。WPA2使用更強大的高級加密標準加密演算法,使用計數器模式與密碼塊鏈結消息驗證代碼協定(AES-CCMP)。預設情況下,WPA1和WPA2都使用802.1X進行身份驗證金鑰管理。但是,也可提供以下選項:PSK、CCKM和CCKM+802.1x。如果您選擇CCKM,思科僅允許支援CCKM的客戶端。如果您選擇CCKM+802.1x,Cisco還允許非CCKM客戶端。

CKIP — 思科金鑰完整性協定(CKIP)是思科專有的安全協定,用於加密802.11介質。CKIP使用金鑰置換、MIC和消息序列號來改善基礎設施模式中的802.11安全性。軟體版本4.0支援使用靜態金鑰的CKIP。為使此功能正常運行,您必須為WLAN啟用Aironet資訊元素(IE)。對於任何嘗試關聯的客戶端,在WLAN中指定的CKIP設定都是必需的。如果為CKIP金鑰置換和MMH MIC都配置了WLAN,則客戶端必須同時支援這兩者。如果WLAN僅針對其中一項功能進行配置,則客戶端必須僅支援此CKIP功能。WLC僅支援靜態CKIP(例如靜態WEP)。WLC不支援使用802.1x(動態CKIP)的CKIP。

第3層解決方案

None — 從Layer 3 security下拉選單中選擇此選項時,不會對WLAN執行第3層身份驗證。

註:無第3層身份驗證和無第2層身份驗證的配置示例在None Authentication部分中說明。

Web Policy(Web Authentication and Web Passthrough) — 希望部署訪客接入網路的客戶通常使用Web身份驗證。在訪客接入網路中,存在初始使用者名稱和密碼身份驗證,但後續流量不需要安全性。典型部署可能包括「熱點」位置,例如T-Mobile或星巴克。

Cisco WLC的Web驗證在本地完成。您可以建立一個介面,然後將WLAN/服務集識別符號(SSID)與該介面相關聯。

Web驗證提供簡單的驗證,而無需請求方或使用者端。請記住,Web身份驗證不提供資料加密。Web驗證通常用作簡單的「熱點」或校園氣氛的訪客接入,其中唯一的問題是連線。

Web傳輸是一種解決方案,通過該解決方案,無線使用者可以在連線到網際網路時重定向到可接受的使用策略頁面,而無需進行身份驗證。此重新導向由WLC本身負責處理。唯一的要求是為Web傳輸設定WLC,這基本上是Web驗證,不需要輸入任何憑證。

VPN傳輸 - VPN傳輸是一種功能,允許客戶端僅與特定VPN伺服器建立隧道。因此,如果您需要安全訪問已配置的VPN伺服器以及另一個VPN伺服器或網際網路,則無法在控制器上啟用VPN直通後進行訪問。

在下一部分中,為每種身份驗證機制提供了配置示例。

組態範例

設定WLAN和驗證型別之前,必須設定WLC以達成基本操作並向WLC註冊LAP。本檔案假設WLC已設定為基本操作,且LAP已註冊到WLC。如果您是嘗試設定WLC以使用LAP執行基本操作的新使用者,請參閱向無線LAN控制器(WLC)註冊輕量AP(LAP)。

第1層安全解決方案

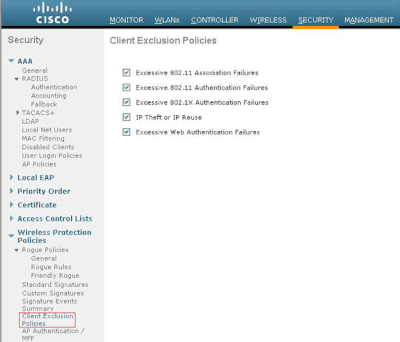

可以根據連續嘗試訪問WLAN網路的失敗次數限制無線客戶端訪問。預設情況下,在這些情況下將發生客戶端排除。這些值無法更改。

-

連續802.11身份驗證失敗(連續5次,第6次嘗試被排除)

-

連續的802.11關聯失敗(連續5次,排除6次嘗試)

-

連續802.1x身份驗證失敗(連續3次,第4次嘗試被排除)

-

外部策略伺服器故障

-

嘗試使用已分配給其他裝置的IP地址(IP竊取或IP重複使用)

-

連續的Web驗證(連續3次,排除4次嘗試)

要找到「客戶端排除策略」,請按一下頂部選單中的安全,然後在頁面左側導航中選擇Wireless Protection Policies > Client Exclusion Policies。

可以配置排除計時器。可以針對每個控制器啟用或禁用排除選項。可以針對每個WLAN啟用或禁用排除計時器。

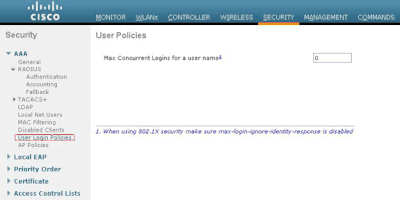

預設情況下,單個使用者名稱的最大併發登入數是0。您可以輸入0到8之間的任何值。此引數可在SECURITY > AAA > User Login Policies設定,並允許您為單個客戶端名稱指定最大併發登入數,介於1和8之間,或0 =無限制。以下是範例:

第2層安全解決方案

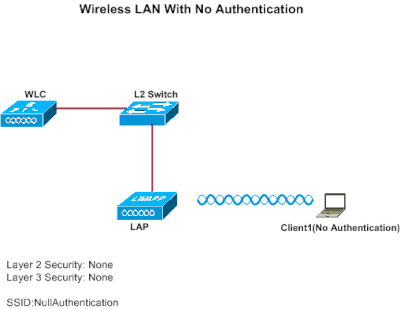

無身份驗證

此範例顯示未進行驗證而設定的WLAN。

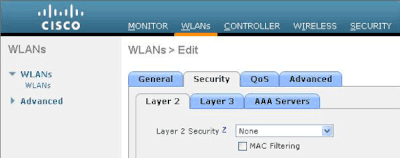

設定WLC以不進行驗證

完成以下步驟,以便為此設定設定WLC:

-

從控制器GUI中按一下WLANs,以便建立WLAN。

出現WLANs視窗。此視窗列出控制器上設定的WLAN。

-

按一下「Go」以設定新的WLAN。

-

輸入WLAN的引數。此範例顯示此WLAN的組態。

-

按一下「Apply」。

-

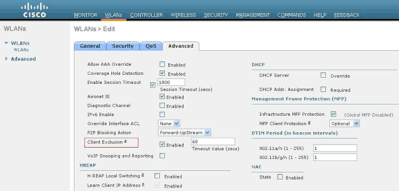

在WLAN > Edit視窗中,定義特定於WLAN的引數。

-

按一下Security頁籤,然後為第2層和第3層安全選擇None。

註:要使WLAN變為活動狀態,必須啟用狀態。要啟用它,請選中General頁籤下的Status覈取方塊。

這將為此WLAN啟用No authentication。

-

根據設計要求選擇其他引數。此示例使用預設值。

-

按一下「Apply」。

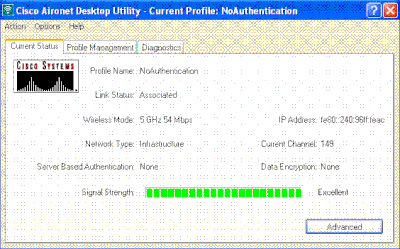

配置無線客戶端不進行身份驗證

完成以下步驟,以便為此設定配置無線LAN客戶端:

註:本文檔使用運行韌體3.5的Aironet 802.11a/b/g客戶端介面卡,並解釋使用ADU 3.5版配置客戶端介面卡。

-

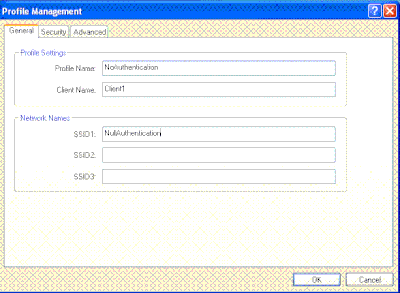

要建立新配置檔案,請按一下ADU上的Profile Management頁籤。

-

按一下「New」。

-

當顯示Profile Management(General)視窗時,完成以下步驟以設定配置檔名稱、客戶端名稱和SSID:

-

在「配置檔名稱」(Profile Name)欄位中輸入配置檔名稱。

此示例使用NoAuthentication作為配置檔名稱。

-

在Client Name欄位中輸入客戶端的名稱。

客戶端名稱用於標識WLAN網路中的無線客戶端。此配置使用Client 1作為客戶端名稱。

-

在Network Names下,輸入用於此配置檔案的SSID。

SSID與您在WLC上配置的SSID相同。本示例中的SSID為NullAuthentication。

-

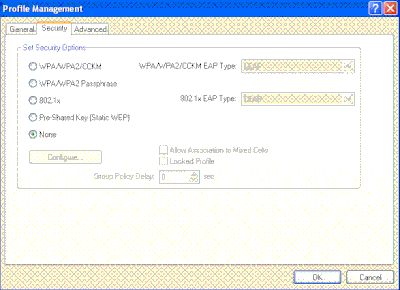

按一下Security頁籤。

-

按一下「Set Security Options(設定安全選項)」下的「None」單選按鈕,然後按一下「OK」。

啟用SSID後,無線客戶端無需任何身份驗證即可連線到WLAN。

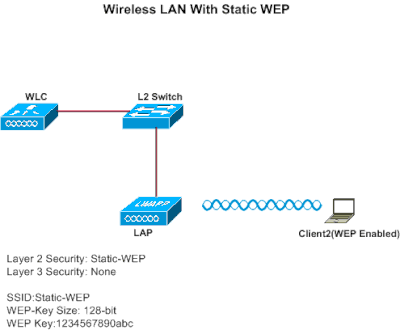

靜態WEP

此範例顯示使用靜態WEP設定的WLAN。

為靜態WEP配置WLC

完成以下步驟,以便為此設定設定WLC:

-

從控制器GUI中按一下WLANs,以便建立WLAN。

出現WLANs視窗。此視窗列出控制器上設定的WLAN。

-

按一下New以設定新的WLAN。

-

輸入WLAN ID和WLAN SSID。

在本例中,WLAN命名為StaticWEP,而WLAN ID為2。

-

按一下「Apply」。

-

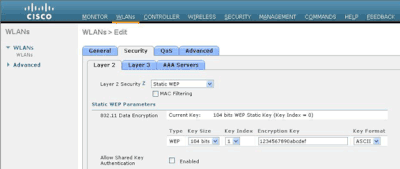

在WLAN > Edit視窗中,定義特定於WLAN的引數。

-

從Layer 2(第2層)下拉選單中,選擇Static WEP(靜態WEP)。

這將為此WLAN啟用靜態WEP。

-

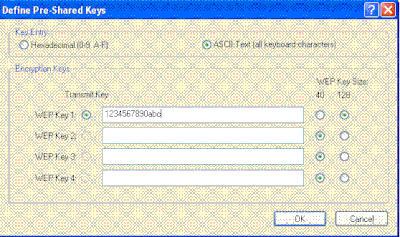

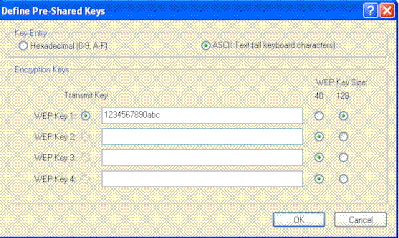

在靜態WEP引數下,選擇WEP金鑰大小和金鑰索引,然後輸入靜態WEP加密金鑰。

金鑰大小可以是40位或104位。金鑰索引可以在1和4之間。可以將一個唯一的WEP金鑰索引應用到每個WLAN。由於只有四個WEP金鑰索引,因此只能為靜態WEP第2層加密配置四個WLAN。在本示例中,使用了104位WEP,使用的WEP金鑰為1234567890abcdef。

-

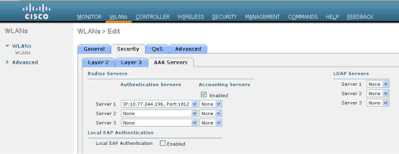

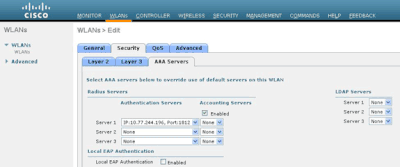

檢查Radius伺服器是否已設定為驗證。可以在AAA > Radius > Authentication的Security選項卡上配置Radius伺服器。配置後,必須將Radius伺服器分配給WLAN進行身份驗證。前往WLANs > Security > AAA Servers,將Radius伺服器指派給WLAN以進行驗證。

在本例中,10.77.244.196是Radius伺服器。

-

根據設計要求選擇其他引數。

此示例使用預設值。

-

按一下「Apply」。

注意:WEP始終以十六進位制(十六進位制)表示。當您以ASCII格式輸入WEP金鑰時,ASCII WEP字串將轉換為十六進位制,用於加密資料包。供應商沒有將十六進位制轉換為ASCII的標準方法,因為有些供應商可以執行填充,而另一些供應商則不能。因此,為了獲得最大供應商間相容性,請對您的WEP金鑰使用十六進位制。

注意:如果要為WLAN啟用共用金鑰身份驗證,請選中Static WEP Parameters下的Allow Shared-Key Authentication覈取方塊。如此一來,如果使用者端也設定為共用金鑰驗證,則可在WLAN中進行共用金鑰驗證,以及封包的WEP加密。

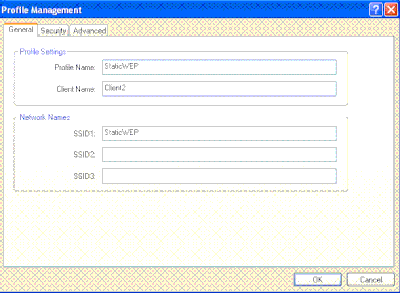

為靜態WEP配置無線客戶端

完成以下步驟,以便為此設定配置無線LAN客戶端:

-

要建立新配置檔案,請按一下ADU上的Profile Management頁籤。

-

按一下「New」。

-

當顯示Profile Management(General)視窗時,完成以下步驟以設定配置檔名稱、客戶端名稱和SSID:

-

在「配置檔名稱」(Profile Name)欄位中輸入配置檔名稱。

此示例使用StaticWEP作為配置檔名稱。

-

在Client Name欄位中輸入客戶端的名稱。

客戶端名稱用於標識WLAN網路中的無線客戶端。此配置使用Client 2作為客戶端名稱。

-

在Network Names下,輸入用於此配置檔案的SSID。

SSID與您在WLC上配置的SSID相同。本示例中的SSID是StaticWEP。

-

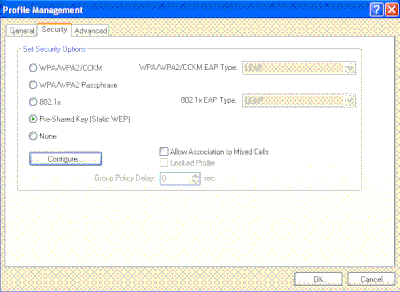

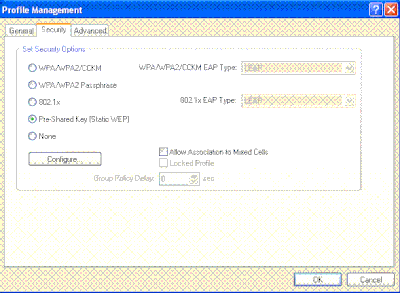

按一下Security頁籤。

-

在Set Security Options下選擇Pre-Shared Key(Static WEP)。

-

按一下Configure,定義WEP金鑰大小和WEP金鑰。

此專案必須與WLC上為此WLAN設定的WEP金鑰相符。

-

按一下「Apply」。

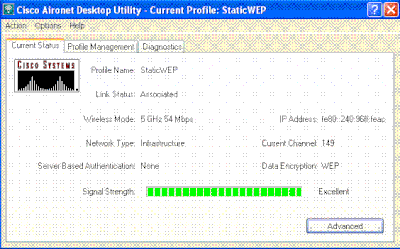

啟用SSID後,無線客戶端連線到WLAN,並使用靜態WEP金鑰加密資料包。

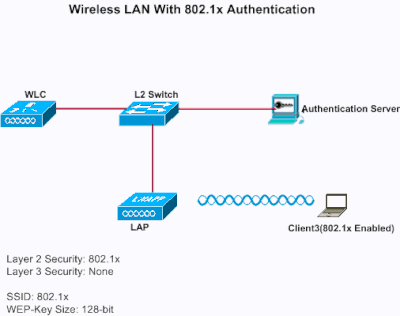

802.1x驗證

此範例顯示使用802.1x驗證設定的WLAN。

配置WLC進行802.1x身份驗證

完成以下步驟,以便為此設定設定WLC:

-

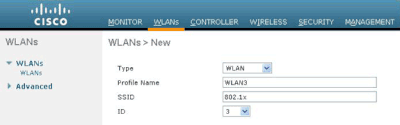

從控制器GUI中按一下WLANs,以便建立WLAN。

出現WLANs視窗。此視窗列出控制器上設定的WLAN。

-

按一下New以設定新的WLAN。

在本例中,WLAN命名為802.1x,WLAN ID為3。還必須新增配置檔名稱。

-

按一下「Apply」。

-

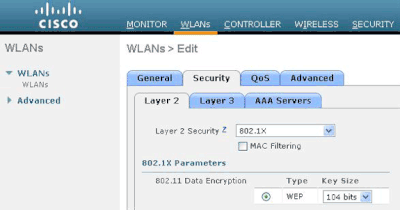

在WLAN > Edit視窗中,定義特定於WLAN的引數。

-

在「Layer 2」下拉式清單中選擇「802.1x」。

註:802.1x僅提供WEP加密。選擇40位或104位進行加密,並確保第3層安全設定為None。

這將為此WLAN啟用802.1x身份驗證。

-

在RADIUS伺服器引數下,選擇可用於驗證使用者端憑證的RADIUS伺服器。

-

根據設計要求選擇其他引數。

此示例使用預設值。

-

按一下「Apply」。

備註

用於驗證客戶端的EAP身份驗證型別取決於RADIUS伺服器和無線客戶端上配置的EAP型別。在WLC上啟用802.1x後,WLC允許所有型別的EAP封包在LAP、無線使用者端和RADIUS伺服器之間流動。

以下文檔提供一些EAP身份驗證型別的配置示例:

配置無線客戶端進行802.1x身份驗證

完成以下步驟,以便為此設定配置無線LAN客戶端:

-

要建立新配置檔案,請按一下ADU上的Profile Management頁籤。

-

按一下「New」。

-

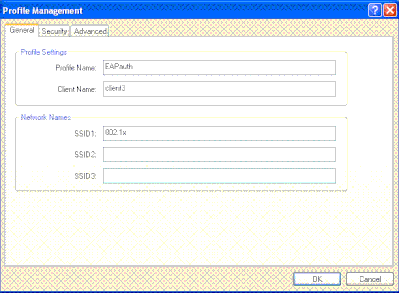

當顯示Profile Management(General)視窗時,完成以下步驟以設定配置檔名稱、客戶端名稱和SSID:

-

在「配置檔名稱」(Profile Name)欄位中輸入配置檔名稱。

此示例使用EAPAuth作為配置檔名稱。

-

在Client Name欄位中輸入客戶端的名稱。

客戶端名稱用於標識WLAN網路中的無線客戶端。此配置使用Client 3作為客戶端名稱。

-

在Network Names下,輸入用於此配置檔案的SSID。

SSID與您在WLC上配置的SSID相同。本示例中的SSID是802.1x。

-

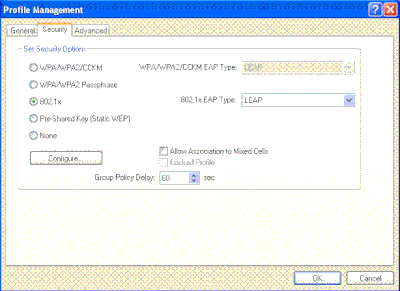

按一下Security< /strong>頁籤。

-

按一下802.1x單選按鈕。

-

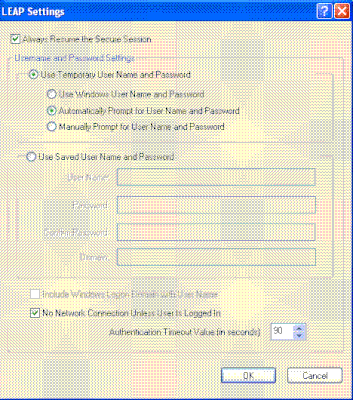

從802.1x EAP型別下拉選單中,選擇使用的EAP型別。

-

按一下Configure以配置特定於所選EAP型別的引數。

-

按一下「Apply」。

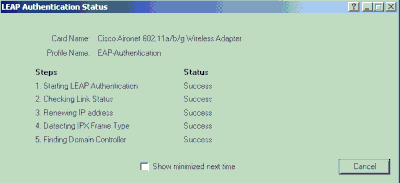

啟用SSID後,無線客戶端使用802.1x身份驗證連線到WLAN。動態WEP金鑰用於會話。

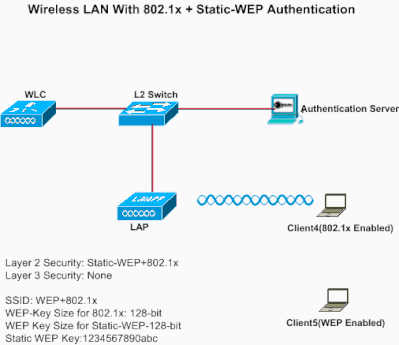

靜態WEP + 802.1x身份驗證

此範例顯示使用靜態WEP + 802.1x驗證配置的WLAN。

完成以下步驟,以便為此設定設定WLC:

-

從控制器GUI中按一下WLANs,以便建立WLAN。

出現WLANs視窗。此視窗列出控制器上設定的WLAN。

-

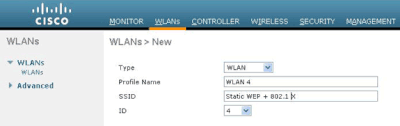

按一下New以設定新的WLAN。

-

輸入WLAN ID和WLAN SSID。

在本例中,WLAN命名為WEP+802.1x,WLAN ID為4。

-

按一下「Apply」。

-

在WLAN > Edit視窗中,定義特定於WLAN的引數。

-

在Layer 2(第2層)下拉選單中,選擇Static-WEP+802.1x。

這將為此WLAN啟用靜態WEP和802.1x身份驗證。

-

在RADIUS伺服器引數下,選擇可用於使用802.1x驗證使用者端憑證的RADIUS伺服器,然後設定RADIUS伺服器,如上一個範例所示。

-

在Static WEP parameters下,選擇WEP金鑰大小和金鑰索引,然後輸入靜態WEP加密金鑰,如上圖所示。

-

根據設計要求選擇其他引數。

此示例使用預設值。

為靜態WEP和802.1x配置無線客戶端

有關如何配置無線客戶端的資訊,請參閱為802.1x身份驗證配置無線客戶端和為靜態WEP配置無線客戶端部分。

建立客戶端配置檔案後,配置為靜態WEP的客戶端將與LAP關聯。使用SSID WEP+802.1x連線到網路。

同樣,配置為使用802.1x身份驗證的無線客戶端使用EAP進行身份驗證,並使用相同的SSID WEP+802.1x訪問網路。

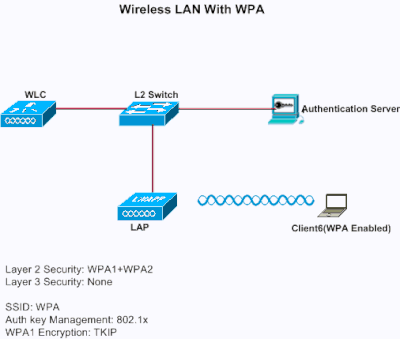

Wi-Fi保護訪問

此範例顯示使用802.1x的WPA設定的WLAN。

為WP配置WLC

完成以下步驟,以便為此設定設定WLC:

-

從控制器GUI中按一下WLANs,以便建立WLAN。

出現WLANs視窗。此視窗列出控制器上設定的WLAN。

-

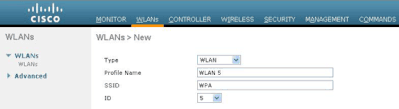

按一下「Go」以設定新的WLAN。

選擇型別和配置檔名稱。在本例中,WLAN命名為WPA,WLAN ID為5。

-

按一下「Apply」。

-

在WLAN > Edit視窗中,定義特定於WLAN的引數。

-

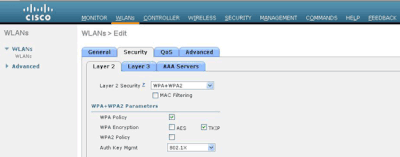

按一下Security頁籤,按一下Layer 2頁籤,然後從Layer 2 Security下拉選單中選擇WPA1+WPA2。

-

在WPA1+WPA2引數下,選中WPA1策略覈取方塊以啟用WPA1,選中WPA2策略覈取方塊以啟用WPA2,或同時選中兩個覈取方塊以啟用WPA1和WPA2。

對於WPA1和WPA2,預設值均禁用。如果同時禁用WPA1和WPA2,則接入點將在其信標中通告並探測響應資訊元素,僅用於您選擇的身份驗證金鑰管理方法。

-

勾選「AES」覈取方塊以啟用AES資料加密,或勾選「TKIP」覈取方塊以啟用WPA1、WPA2或兩者的TKIP資料加密。

WPA1的預設值是TKIP,WPA2的預設值是AES。

-

從Auth Key Mgmt下拉選單中選擇以下金鑰管理方法之一:

-

802.1X — 如果選擇此選項,則僅支援802.1x客戶端。

-

CCKM — 如果選擇此選項,則僅支援CCKM客戶端,其中將客戶端定向到外部伺服器進行身份驗證。

-

PSK — 如果選擇此選項,則對WLC和客戶端使用預共用金鑰。此外,所有標準都設定為在預標準之前使用;例如,WPA/WPA2在同時使用時優先於CCKM。

-

802.1X+CCKM — 如果選擇此選項,則同時支援CCKM和非CCKM客戶端(CCKM可選)。

此示例使用802.1x。

註:如果選擇「PSK」,請從「PSK格式」下拉選單中選擇ascii或hex,然後在空白欄位中輸入預共用金鑰。WPA預共用金鑰必須包含8到63個ASCII文本字元或64個十六進位制字元。

-

按一下「Apply」以應用您的變更。

為WPA配置無線客戶端

完成以下步驟,以便為此設定配置無線LAN客戶端:

-

在ADU的Profile Management視窗中,按一下New以建立新的配置檔案。

-

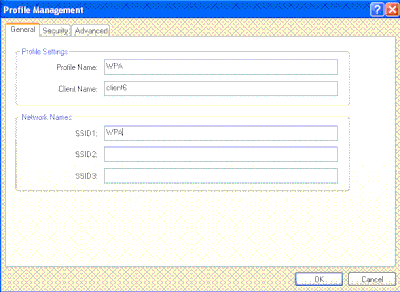

按一下General 頁籤,然後輸入客戶端介面卡可以使用的配置檔名稱和SSID。

在本示例中,配置檔名稱和SSID是WPA。SSID必須匹配您在WLC上為WPA配置的SSID。

-

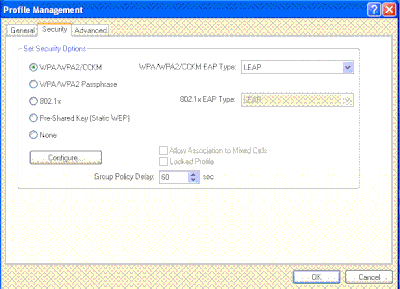

在「安全」頁籤上,按一下WPA/WPA2/CCKM單選按鈕,然後從「WPA/WPA2/CCKM EAP型別」下拉選單中選擇適當的EAP型別。此步驟啟用WPA。

-

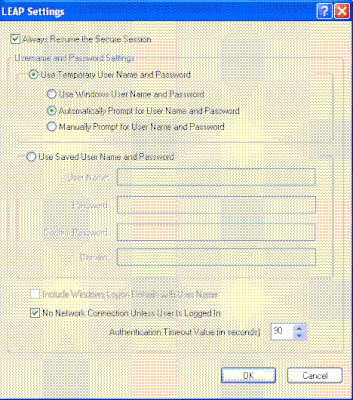

按一下Configure以定義特定於所選EAP型別的EAP設定。

-

按一下「確定」。

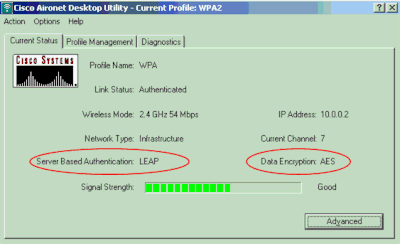

注意:啟用此配置檔案後,客戶端使用802.1x進行身份驗證;身份驗證成功後,客戶端連線到WLAN。檢查ADU當前狀態以驗證客戶端是否使用TKIP加密(WPA1使用的預設加密)和EAP身份驗證。

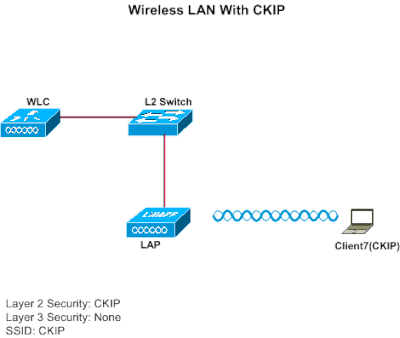

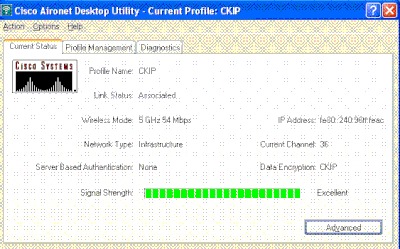

CKIP

此範例顯示使用CKIP設定的WLAN。

為CKIP配置WLC

完成以下步驟,以便為此設定設定WLC:

-

從控制器GUI中按一下WLANs,以便建立WLAN。

出現WLANs視窗。此視窗列出控制器上設定的WLAN。

-

按一下New以設定新的WLAN。

選擇型別和配置檔名稱。在本例中,WLAN命名為CKIP,WLAN ID為6。

-

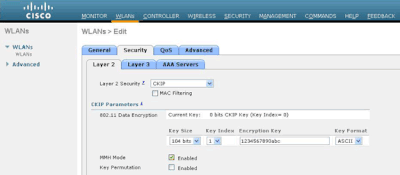

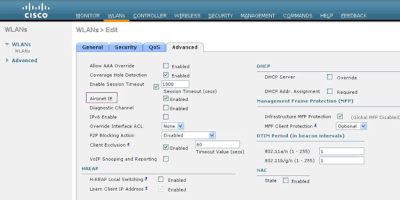

在WLAN > Edit視窗中,定義特定於WLAN的引數。

-

在「Layer 2」下拉式清單中選擇「CKIP」。

此步驟為此WLAN啟用CKIP。

-

在CKIP引數下,選擇金鑰大小和金鑰索引,然後輸入靜態加密金鑰。

金鑰大小可以是40位、104位或128位。金鑰索引可以在1和4之間。可以將一個唯一的WEP金鑰索引應用到每個WLAN。由於只有四個WEP金鑰索引,因此只能為靜態WEP第2層加密配置四個WLAN。

-

對於CKIP,選擇MMH Mode選項或Key Permutation選項,或者同時選擇兩者。

注意:必須選擇其中一個引數或同時選擇這兩個引數,CKIP才能按預期工作。如果沒有選取這些引數,WLAN將處於停用狀態。

在本示例中,使用了104位金鑰,該金鑰為1234567890abc。

-

根據設計要求選擇其他引數。

此示例使用預設值。

-

按一下「Apply」。

註:CKIP在1100、1130和1200 AP上工作正常,但在AP 1000上工作不正常。需要啟用Aironet IE才能使用此功能。CKIP將加密金鑰擴展為16位元組。

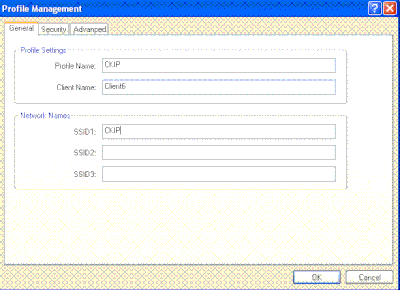

為CKIP配置無線客戶端

完成以下步驟,以便為此設定配置無線LAN客戶端:

-

要建立新配置檔案,請按一下ADU上的Profile Management頁籤,然後按一下New。

-

當顯示Profile Management(General)視窗時,完成以下步驟以設定配置檔名稱、客戶端名稱和SSID:

-

在「配置檔名稱」(Profile Name)欄位中輸入配置檔名稱。

此示例使用CKIP作為配置檔名稱。

-

在Client Name欄位中輸入客戶端的名稱。

客戶端名稱用於標識WLAN網路中的無線客戶端。此配置使用Client6作為客戶端名稱。

-

在Network Names下,輸入用於此配置檔案的SSID。

SSID與您在WLC上配置的SSID相同。本示例中的SSID是CKIP。

-

按一下Security頁籤。

-

在Set Security Options下選擇Pre-Shared Key(Static WEP),按一下Configure,然後定義WEP金鑰大小和WEP金鑰。

這些值必須與WLC上為此WLAN設定的WEP金鑰相符。

-

按一下「OK」(確定)。

啟用SSID後,無線客戶端會與LAP和WLC協商以使用CKIP對資料包進行加密。

第3層安全解決方案

Web原則(Web驗證和Web傳輸)

有關如何在WLAN網路中啟用Web驗證的資訊,請參閱無線LAN控制器Web驗證組態範例。

有關如何在WLAN中設定外部Web驗證和Web傳輸驗證的資訊,請參閱使用無線LAN控制器的外部Web驗證組態範例。

有關如何在WLAN網路中啟用Web傳輸的詳細資訊,請參閱無線LAN控制器Web傳輸組態範例。

啟動顯示頁面機制是WLC 5.0版中引入的第3層安全機制,用於使用者端驗證。如需詳細資訊,請參閱無線LAN控制器啟動顯示頁面重新導向組態範例。

VPN傳輸

有關如何在WLAN中配置VPN傳輸的資訊,請參閱使用WLC的無線LAN上的客戶端VPN配置示例。

疑難排解

疑難排解指令

您可以使用這些debug指令對組態進行疑難排解。

Web驗證的調試:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx> — 配置客戶端的MAC地址調試。

-

debug aaa all enable — 配置所有AAA消息的調試。

-

debug pem state enable — 配置策略管理器狀態機的調試

-

debug pem events enable — 配置策略管理器事件的調試。

-

debug dhcp message enable — 使用此命令可顯示有關動態主機配置協定(DHCP)客戶端活動的調試資訊並監控DHCP資料包的狀態。

-

debug dhcp packet enable — 使用此命令以顯示DHCP資料包級別資訊。

-

debug pm ssh-appgw enable — 配置應用程式網關的調試。

-

debug pm ssh-tcp enable — 配置策略管理器tcp處理的調試

WEP調試:WEP無調試,因為它在AP執行,請開啟debug dot11 all enable。

802.1X/WPA/RSN/PMK快取的調試:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx> — 配置客戶端的MAC地址調試。

-

debug dot1x all enable — 使用此命令以顯示802.1X調試資訊。

-

debug dot11 all enable — 使用此命令可啟用無線電功能的調試。

-

debug pem events enable — 配置策略管理器事件的調試。

-

debug pem state enable — 配置策略管理器狀態機的調試。

-

debug dhcp message enable — 使用此命令可顯示有關動態主機配置協定(DHCP)客戶端活動的調試資訊並監控DHCP資料包的狀態。

-

debug dhcp packet enable — 使用此命令以顯示DHCP資料包級別資訊。

-

debug mobility handoff enable(用於交換機內漫遊) — 配置移動資料包的調試。

-

show client detail <mac> — 按mac地址顯示客戶端的詳細資訊。檢查WLAN和RADIUS會話超時配置。

相關資訊