將VLAN與Cisco Aironet無線裝置配合使用

目錄

簡介

本文檔提供將虛擬LAN (VLAN)與Cisco Aironet無線裝置配合使用的配置示例。

必要條件

需求

嘗試此組態之前,請確保符合以下要求:

-

熟悉Cisco Aironet無線裝置

-

熟悉VLAN和VLAN中繼的LAN交換概念

採用元件

本文中的資訊係根據以下軟體和硬體版本:

-

Cisco Aironet存取點和無線網橋

-

Cisco Catalyst 交換器

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路正在作用,請確保您已瞭解任何指令可能造成的影響。

相關產品

您可以將此組態的交換器端搭配以下任何硬體或軟體使用:

-

運行CatOS或IOS的Catalyst 6x00/5x00/4x00

-

運行IOS的Catalyst 35x0/37x0/29xx

-

執行IOS的Catalyst 2900XL/3500XL

慣例

如需文件慣例的詳細資訊,請參閱思科技術提示慣例。

VLAN

VLAN是一種交換網路,由功能、專案團隊或應用程式進行邏輯劃分,而不是按物理或地理劃分。例如,某個特定工作組組使用的所有工作站和伺服器都可以連線到同一個VLAN,而不管它們與網路的物理連線或者它們可以與其他工作組混合在一起的事實。使用VLAN透過軟體重新配置網路,而不是物理拔掉或流動裝置或線路。

可以將VLAN視為存在於定義的一組交換機中的廣播域。VLAN由許多終端系統組成,主機或網路裝置(如網橋和路由器)透過單個橋接域連線。橋接域受各種網路裝置支援,例如LAN交換機,這些網路裝置使用每個VLAN的單獨組運行它們之間的橋接協定。

將裝置連線到Cisco Catalyst交換器時,裝置所連線的連線埠是VLAN 1的成員。該裝置的MAC地址是VLAN 1的一部分。您可以在一台交換機上定義多個VLAN,並且可以在大多數Catalyst型號上配置交換機埠作為多個VLAN的成員。

當網路中的埠數量超過交換機的埠容量時,您必須交叉連線多個交換機機箱,從而定義中繼。中繼不是任何VLAN的成員,而是流量經過一個或多個VLAN的管道。

基本上,配置存取點以連線到特定VLAN的關鍵是配置其SSID以辨識該VLAN。由於VLAN由VLAN ID或名稱標識,因此,如果存取點上的SSID配置為辨識特定VLAN ID或名稱,則會建立與VLAN的連線。建立此連線時,具有相同SSID的關聯無線使用者端裝置可以透過存取點存取VLAN。VLAN處理客戶端與客戶端之間的資料的方式與處理有線連線與有線連線之間的資料的方式相同。您最多可以在存取點上配置16個SSID,因此您最多可以支援16個VLAN。只能為VLAN分配一個SSID。

將IEEE 802.11Q標籤感知增加到存取點時,可以將VLAN擴展到無線LAN中。目的地為不同VLAN的幀由存取點使用不同WEP金鑰在不同SSID上無線傳輸。只有與該VLAN關聯的客戶端才會收到這些資料包。相反,來自與特定VLAN關聯的客戶端的資料包在轉發到有線網路之前會進行802.11Q標籤。

例如,員工和訪客可以同時訪問公司的無線網路,並在管理上分開。VLAN對映到SSID,並且無線客戶端連線到適當的SSID。在具有無線網橋的網路中,可以透過無線鏈路傳遞多個VLAN,以便提供從不同位置到VLAN的連線。

如果在存取點的FastEthernet介面上設定了802.1q,則即使存取點上沒有定義VLAN 1,存取點也一律會在VLAN1上傳送keepalive。因此,乙太網交換機連線到存取點並生成警告消息。存取點或交換器上的功能不會遺失,但交換器記錄包含無意義的訊息,可能會導致更重要的訊息被包裝而不被看到。

當存取點上的所有SSID都與行動網路相關聯時,此行為會產生問題。如果所有SSID都與行動網路相關聯,則存取點所連線的乙太網交換機埠可以配置為接入埠。接入埠通常分配給存取點的本地VLAN,不一定是VLAN1。這會導致乙太網路交換器產生警告訊息,指出具有802.1q標籤的流量是從存取點傳送的。

如果停用keepalive功能,就可以清除交換器上的過多訊息。

如果在使用Cisco Aironet無線裝置部署VLAN時忽略這些概念中的次要點,可能會遇到意外的效能,例如:

-

無法將中繼上允許的VLAN限制為無線裝置上定義的VLAN

如果在交換機上定義了VLAN 1、10、20、30和40,但無線裝置上只定義了VLAN 1、10和30,則必須將其他裝置從中繼交換機埠上刪除。

-

濫用基礎設施SSID的指定

安裝存取點時,僅在以下位置使用SSID時分配基礎架構SSID:

-

工作組橋裝置

-

中繼器存取點

-

非根網橋

如果為客戶端僅使用無線筆記型電腦的SSID指定基礎架構SSID,則配置錯誤,並導致不可預知的結果。

在網橋安裝中,您只能有一個基礎架構SSID。基礎架構SSID必須是與本徵VLAN關聯的SSID。

-

-

誤用或不正確設計訪客模式SSID指定

當您在Cisco Aironet無線裝置上定義多個SSID/VLAN時,可將一(1)個SSID指定為訪客模式SSID,並在802.11無線電信標中使用SSID廣播。其他SSID不廣播。客戶端裝置必須指示要連線的SSID。

-

無法辨識出多個VLAN和SSID表示多個OSI模型第3層子網

已棄用的Cisco Aironet軟體版本允許將多個SSID繫結到一個VLAN。目前的版本則不然。

-

OSI模型第3層路由故障或設計不正確

每個SSID及其連結的VLAN都必須具有路由裝置和一些地址到客戶端的源,例如DHCP伺服器或DHCP伺服器上的作用域。

-

誤解或錯誤配置本徵VLAN

組成網路的物理基礎架構的路由器和交換機採用與連線到該物理基礎架構的客戶端PC不同的方法進行管理。這些路由器和交換機介面所屬的VLAN稱為本地VLAN(預設情況下為VLAN 1)。客戶端PC屬於另一個VLAN,就像IP電話屬於另一個VLAN一樣。無論哪些VLAN或SSID透過本徵VLAN,存取點或網橋的管理介面(介面BVI1)都會被視為本徵VLAN的一部分並為其編號。

本徵VLAN的意義

當您使用IEEE 802.1Q中繼埠時,除了配置為該埠的「本地VLAN」的VLAN上的幀外,所有幀都將被標籤。本徵VLAN上的幀始終以無標籤方式傳輸,通常以無標籤方式接收。因此,當AP連線到交換機埠時,AP上配置的本地VLAN必須與交換機埠上配置的本地VLAN匹配。

注意:如果本地VLAN不匹配,幀將被丟棄。

用示例對此場景進行了更好的解釋。如果交換機埠上的本徵VLAN配置為VLAN 12,而AP上的本徵VLAN配置為VLAN 1,則當AP將本徵VLAN上的幀傳送到交換機時,交換機會認為該幀屬於VLAN 12,因為AP的本徵VLAN中的幀未標籤。這會導致網路中出現混亂並導致連線問題。當交換機埠將幀從其本徵VLAN轉發到AP時,也會發生同樣的情況。

在無線網路中設定中繼器AP後,本地VLAN的配置變得更為重要。不能在中繼器AP上配置多個VLAN。中繼器AP僅支援本地VLAN。因此,根AP、AP連線的交換機埠和中繼器AP上的本地VLAN配置必須相同。否則,透過交換機的流量不會進出中繼器AP。

中繼器AP的本地VLAN配置不匹配可能會造成問題的一個示例是,根AP所連線的交換機後面有一個DHCP伺服器。在這種情況下,與中繼器AP關聯的客戶端不會從DHCP伺服器收到IP地址,因為中繼器AP的本地VLAN(與根AP和交換機不同)的幀(在本例中為DHCP請求)被丟棄。

此外,在配置交換機埠時,請確保在AP上配置的所有VLAN在交換機埠上都是允許的。例如,如果AP(無線網路)上存在VLAN 6、7和8,則交換機埠上必須允許VLAN。這可以在交換機中使用以下命令完成:

switchport trunk allowed vlan add 6,7,8

預設情況下,配置為中繼的交換機埠允許所有VLAN透過中繼埠。有關如何配置交換機埠的詳細資訊,請參閱與相關交換機互動。

注意:在某些情況下,允許AP上的所有VLAN也會成為問題,尤其是對於大型網路時。這會導致AP上的CPU使用率較高。修剪交換機上的VLAN,以便只有AP感興趣的VLAN流量透過AP,從而避免CPU使用率過高。

存取點上的VLAN

本節提供用於設定本文件中所述功能的資訊。

注意:為了找到關於用於本文的指令的其他資訊,請使用命令查詢工具(僅限註冊客戶)。

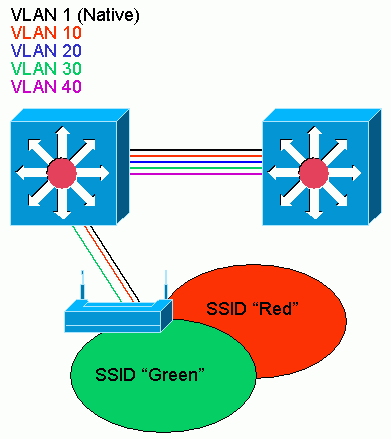

存取點概念

本節討論有關如何在存取點上部署VLAN的概念,並參考此網路圖表。

在此示例網路中,VLAN 1是本徵VLAN,VLAN 10、20、30和40存在,並且中繼到另一個交換機機箱。只有VLAN 10和30擴展到了無線域。本徵VLAN是提供管理功能和客戶端身份驗證所必需的。

存取點配置

要配置VLAN的存取點,請完成以下步驟:

-

在AP GUI中,按一下Services > VLAN,導航到Services: VLAN頁(在本示例中為IP Address Services: VLAN)。

-

第一步是配置本徵VLAN。從Current VLAN清單中,選擇New。

-

在VLAN ID框中輸入本徵VLAN的VLAN編號。VLAN編號必須與交換機上配置的本地VLAN匹配。

-

由於介面BVI 1與本地VLAN的子介面關聯,因此分配給介面BVI 1的IP地址必須與網路上的其他基礎設施裝置(即運行CatOS的Catalyst交換機上的介面SC0)位於同一IP子網中。

-

選中本地VLAN對應的覈取方塊。

-

選中無線電介面或應用此VLAN的介面對應的覈取方塊。

-

按一下「Apply」。

或者,從CLI發出以下命令:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# interface FastEthernet0.1 AP(config-subif)# encapsulation dot1Q 1 native AP(config-subif)# end AP# write memory

-

-

要配置其他VLAN,請執行以下步驟:

-

從Current VLAN清單中,選擇New。

-

在VLAN ID框中輸入所需VLAN的VLAN編號。VLAN編號必須與交換機上配置的VLAN匹配。

-

選中無線電介面或應用此VLAN的介面對應的覈取方塊。

-

按一下「Apply」。

或者,從CLI發出以下命令:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# interface FastEthernet0.10 AP(config-subif)# encapsulation dot1Q 10 AP(config-subif)# end AP# write memory

-

對所需的每個VLAN重複步驟2a至2d,或者從CLI輸入這些命令,並對子介面和VLAN編號進行相應的更改:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# interface FastEthernet0.30 AP(config-subif)# encapsulation dot1Q 30 AP(config-subif)# end AP# write memory

-

-

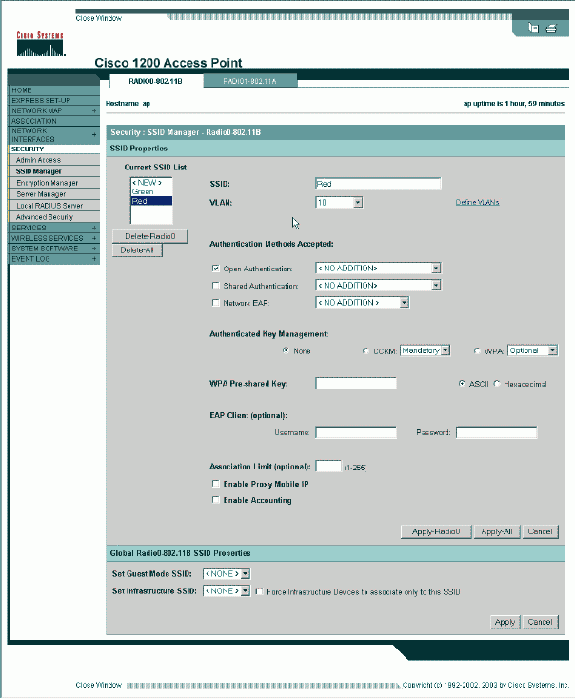

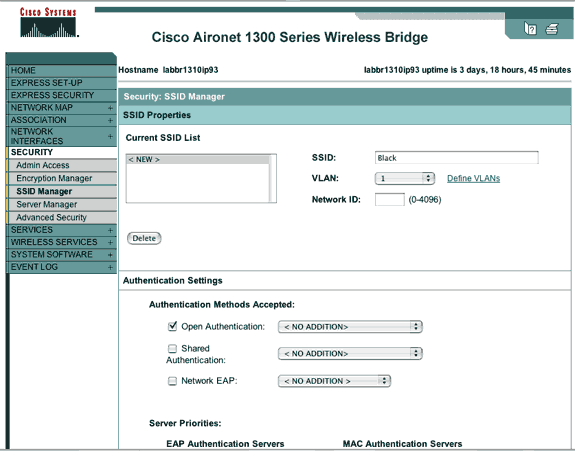

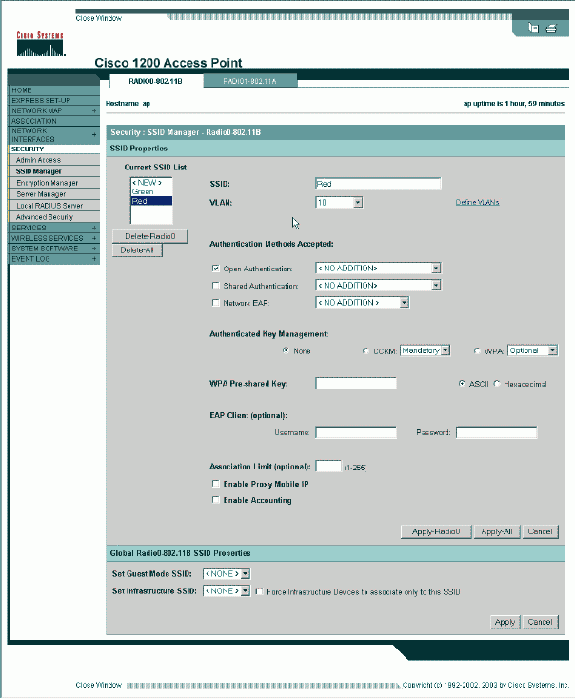

下一步是將配置的VLAN與SSID關聯。為此,可按一下Security > SSID Manager。

注意:您無需將在存取點上定義的每個VLAN與SSID相關聯。例如,出於安全原因,大多數存取點安裝不會將SSID與本地VLAN關聯。

-

為建立新的SSID,請選擇New。

-

在SSID框中輸入所需的SSID(區分大小寫)。

-

從下拉選單中選擇要與此SSID關聯的VLAN號。

注意:為了將本文檔保留在其預期範圍內,不會對SSID的安全性進行定址。

-

按一下Apply-RadioX在所選無線電上建立SSID,或按一下Apply-all在所有無線電上建立SSID。

或者從CLI發出以下命令:

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Red AP(config-if-ssid)# vlan 10 AP(config-if-ssid)# end AP# write memory

-

-

針對所需的每個SSID重複步驟3a至3d,或從CLI輸入這些命令,並對SSID進行相應更改。

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Green AP(config-if-ssid)# vlan 30 AP(config-if-ssid)# end AP# write memory

注意:這些示例不包括身份驗證。使用者端需要某種形式的驗證(開放、網路-EAP)才能建立關聯。

網橋上的VLAN

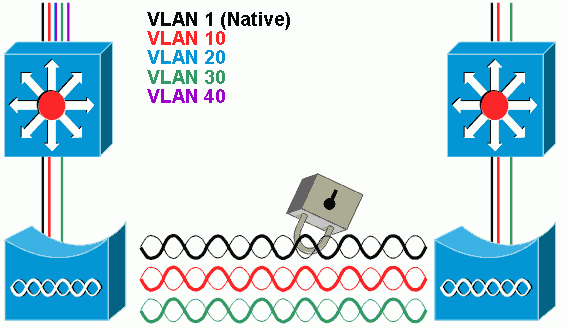

網橋概念

本節討論與如何在網橋上部署VLAN相關的概念,並參考此網路圖。

在此示例網路中,VLAN 1是本徵VLAN,VLAN 10、20、30和40存在。只有VLAN 10和30會擴展到鏈路的另一端。無線鏈路已加密。

要對透過無線電鏈路傳遞的資料進行加密,請僅對本地VLAN的SSID應用加密。此加密適用於所有其他VLAN。橋接時,無需將單獨的SSID與每個VLAN相關聯。根網橋和非根網橋上的VLAN配置相同。

網橋配置

要為VLAN配置網橋(如示例網路圖),請完成以下步驟:

-

在AP GUI中,按一下Services > VLAN,導航至Services: VLAN頁。

-

第一步是配置本徵VLAN。為此,請從Current VLAN清單中選擇<New>。

-

在VLAN ID框中輸入本徵VLAN的VLAN編號。這必須與交換機上配置的本地VLAN匹配。

-

由於介面BVI 1與本地VLAN的子介面關聯,因此分配給介面BVI 1的IP地址必須與網路上其它基礎設施裝置位於同一IP子網中(即運行CatOS的Catalyst交換機上的介面SC0)。

-

選中本地VLAN對應的覈取方塊。

-

按一下「Apply」。

或者,從CLI發出以下命令:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# interface FastEthernet0.1 bridge(config-subif)# encapsulation dot1Q 1 native bridge(config-subif)# end bridge# write memory

-

-

要配置其他VLAN,請執行以下步驟:

-

從Current VLAN清單中,選擇New。

-

在VLAN ID框中輸入所需VLAN的VLAN編號。VLAN編號必須與交換機上配置的VLAN匹配。

-

按一下「Apply」。

或者,從CLI發出以下命令:

bridge# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# interface FastEthernet0.10 bridge(config-subif)# encapsulation dot1Q 10 bridge(config-subif)# end bridge# write memory

-

對所需的每個VLAN重複步驟2a至2c,或者從CLI輸入命令,並對子介面和VLAN編號進行相應的更改。

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. bridge(config)# interface Dot11Radio0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# interface FastEthernet0.30 bridge(config-subif)# encapsulation dot1Q 30 bridge(config-subif)# end bridge# write memory

-

-

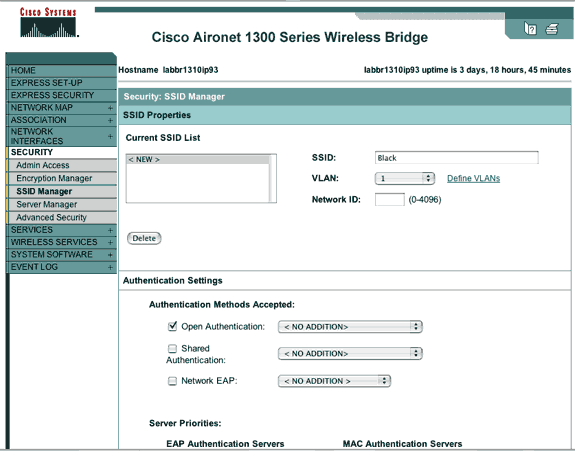

在SSID Manager中(在Security > SSID Manager選單項下),將本地VLAN與SSID關聯。

注意:橋接時,唯一必須與VLAN關聯的SSID是與本地VLAN關聯的SSID。您必須將此SSID指定為基礎架構SSID。

-

從Current SSID清單中,選擇New。

-

在SSID框中輸入所需的SSID(區分大小寫)。

-

從下拉選單中選擇與本地VLAN關聯的VLAN編號。

注意:為了將本文檔保留在其預期範圍內,不會對SSID的安全性進行定址。

-

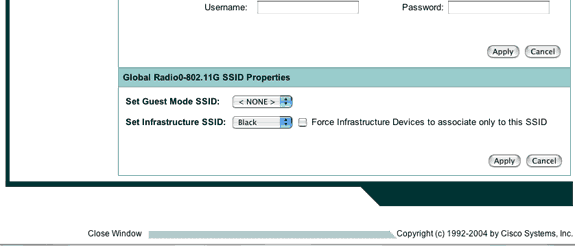

按一下Apply為無線電建立SSID並關聯至本地VLAN。

-

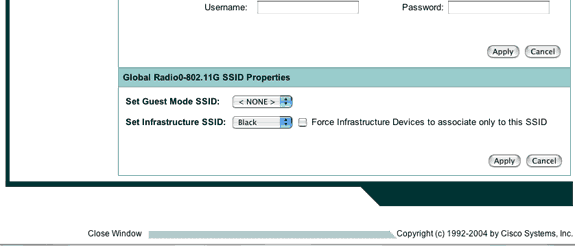

滾動到頁面底部,在Global Radio0-802.11G SSID Properties 下,從Set Infrastructure SSID 下拉選單中選擇SSID。按一下「Apply」。

或者從CLI發出以下命令:

或者從CLI發出以下命令:AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0 AP(config-if)# ssid Black AP(config-if-ssid)# vlan 1 AP(config-if-ssid)# infrastructure-ssid AP(config-if-ssid)# end AP# write memory

注意:使用VLAN時,SSID在物理Dot11Radio介面下配置,而不是在任何邏輯子介面下配置。

注意:本示例不包括身份驗證。根網橋和非根網橋需要某種形式的身份驗證(開放、網路-EAP等)才能關聯。

-

使用RADIUS伺服器將使用者指定給VLAN

您可以配置您的RADIUS身份驗證伺服器,以便在使用者或使用者組向網路進行身份驗證時將其分配到特定的VLAN。有關此功能的資訊,請參閱文檔Cisco Aironet存取點的Cisco IOS軟體配置指南,12.4(3g)JA & 12.3(8)JEB的使用RADIUS伺服器將使用者分配到VLAN部分。

使用RADIUS伺服器進行動態移動組分配

您還可以配置RADIUS伺服器,將移動組動態分配給使用者或使用者組。這樣就無需在存取點上配置多個SSID。相反,您只需要為每個存取點配置一個SSID。有關此功能的資訊,請參閱文檔Cisco Aironet存取點的Cisco IOS軟體配置指南,12.4(3g)JA & 12.3(8)JEB的使用RADIUS伺服器進行動態移動組分配部分。

存取點和網橋上的網橋組配置

通常,網橋組會建立分段交換域。流量限制在每個網橋組內的主機內,但不在網橋組之間。交換機僅轉發構成網橋組的主機之間的流量,從而僅限制廣播和組播流量(泛洪)流向這些主機。網橋組可緩解網路擁塞,並在將流量分段到網路的某些區域時提供額外的網路安全。

有關詳細資訊,請參閱橋接概述。

在無線網路中,在無線存取點和網橋上配置網橋組,以便VLAN的資料流量從無線介質傳輸到有線端,反之亦然。

從AP CLI執行此步驟,以便在存取點/網橋上全局啟用網橋組。

本示例使用網橋組編號1。

Ap(configure)#bridge 1

注意:您可以為網橋組編號,範圍從1到255。

將無線裝置的無線電介面和快速乙太網介面配置到同一個網橋組中。這樣會在這兩個不同介面之間建立路徑,並且它們位於同一個VLAN中,以便進行標籤。結果,從無線側透過無線電介面傳送的資料被傳送到有線網路所連線的乙太網介面,反之亦然。換句話說,屬於同一網橋組的無線電介面和乙太網介面實際上會在它們之間橋接資料。

在存取點/網橋中,每個VLAN需要一個網橋組,以便流量可以從線傳輸到無線,反之亦然。透過無線傳輸流量所需的VLAN越多,所需的網橋組就越多。

例如,如果您只有一個VLAN將流量透過無線傳送到網路的有線端,則只需從AP/網橋的CLI配置一個網橋組。如果您有多個VLAN將流量從無線端傳送到有線端,反之亦然,請在無線電子介面以及快速乙太網路子介面為每個VLAN設定橋接群組。

-

在無線介面中採用bridge group dot11radio介面命令配置網橋組。

以下是一個示例。

AP# configure terminal Enter configuration commands, one per line. End with CNTL/Z. AP(config)# interface Dot11Radio0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. ap(config-subif)# exit

-

在快速乙太網路介面中使用相同的橋接群組編號(在本範例中為「1」)設定橋接群組,使VLAN 1流量透過無線介面傳輸到有線端,反之亦然。

Ap(config)# interface fastEthernet0.1 Ap(config-subif)# encapsulation dot1q 1 native Ap(config-subif)# bridge group 1 !--- Here "1" represents the bridge group number. Ap(config-subif)# exit

注意:在無線電介面上配置網橋組時,將自動設定這些命令。

-

bridge-group 1 subscriber-loop-control

-

bridge-group 1 block-unknown-source

-

no bridge-group 1 source-learning

-

no bridge-group 1 unicast-flooding

-

bridge-group 1 spanning-disabled

注意:在快速乙太網介面上配置網橋組時,將自動設定這些命令。

-

no bridge-group 1 source-learning

-

bridge-group 1 spanning-disabled

-

整合路由和橋接(IRB)

整合路由和橋接使在路由介面和網橋組之間路由特定協定或網橋組之間路由特定協定成為可能。本地或不可路由的流量可以在同一網橋組中的橋接介面之間橋接,而可路由的流量可以路由到其他路由介面或網橋組

藉助整合的路由和橋接,您可以執行以下操作:

-

將資料包從橋接介面切換到路由介面

-

將資料包從路由介面切換到橋接介面

-

在同一網橋組內交換資料包

在無線存取點和網橋上啟用IRB,以便在網橋組之間或路由介面與網橋組之間路由流量。您需要一台外部路由器或第3層交換機,以便在網橋組之間或網橋組和路由介面之間路由。

發出此命令,以便在AP/網橋中啟用IRB。

AP(配置)#bridge irb

整合式路由和橋接使用橋接群組虛擬介面(BVI)的概念,以便在路由介面和橋接群組之間或橋接群組之間路由流量。

BVI是第3層交換機路由器中的虛擬介面,其作用類似於普通路由介面。BVI不支援橋接,但實際上代表到第3層交換機路由器內路由介面的對應網橋組。它具有應用於對應網橋組的所有網路層屬性(如網路層地址和過濾器)。分配給此虛擬介面的介面號與此虛擬介面所代表的網橋組相對應。此編號是虛擬介面和網橋組之間的鏈路。

要配置存取點和網橋上的BVI,請執行以下步驟。

-

配置BVI並將網橋組的對應號碼分配給BVI。本示例將網橋組編號1分配給BVI。

Ap(configure)#interface BVI 1 AP(config-if)#ip address 10.1.1.1 255.255.0.0 !--- Assign an IP address to the BVI. Ap(config-if)#no shut

-

啟用BVI以接受和路由從其對應網橋組接收的可路由資料包。

Ap(config)# bridge 1 route ip!--- !--- This example enables the BVI to accept and route the IP packet.

您必須瞭解,AP所在的管理/本徵VLAN(在本例中為VLAN 1)只需要BVI。無論在AP/網橋上配置多少VLAN和網橋組,您都不需要BVI用於任何其他子介面。這是因為您標籤了所有其他VLAN(本地VLAN除外)中的流量,並透過有線端上的dot1q中繼介面將其傳送到交換機。例如,如果您的網路中有2個VLAN,則您需要兩個網橋組,但您的無線網路中僅有一個與管理VLAN對應的BVI就足夠了。

在網橋組虛擬介面上為給定協定啟用路由時,來自路由介面但目的地為橋接域中主機的資料包將路由到網橋組虛擬介面並轉發到對應的橋接介面。

路由到網橋組虛擬介面的所有流量將作為橋接流量轉發到對應的網橋組。橋接介面上收到的所有可路由流量都將路由到其他路由介面,就像它直接來自網橋組虛擬介面一樣。

有關橋接和IRB的詳細資訊,請參閱配置橋接。

與相關交換器的互動

本節提供用於配置或驗證連線到Cisco Aironet無線裝置的Cisco交換機配置的資訊。

注意:為了找到關於用於本文的指令的其他資訊,請使用命令查詢工具(僅限註冊客戶)。

交換機配置- Catalyst OS

要配置運行Catalyst OS的交換機以將VLAN中繼到存取點,命令語法為set trunk <module #/port #> on dot1q和set trunk <module #/port #> <vlan list>。

示例網路圖中的示例包括:

set trunk 2/1 on dot1q set trunk 2/1 1,10,30

交換機配置-基於IOS的Catalyst交換機

在介面配置模式下,如果要執行以下命令:

-

配置交換機埠以將VLAN中繼到存取點

-

在執行IOS的Catalyst交換器上

-

CatIOS包括但不限於:

-

6x00

-

4x00

-

35x0

-

295倍

-

switchport mode trunk switchport trunk encapsulation dot1q switchport nonegotiate switchport trunk native vlan 1 switchport trunk allowed vlan add 1,10,30

注意:基於IOS的Cisco Aironet無線裝置不支援動態中繼協定(DTP),因此交換機不能嘗試協商它。

交換機配置— Catalyst 2900XL/3500XL

在介面配置模式下,如果要配置交換機埠以將VLAN中繼到運行IOS的Catalyst 2900XL或3500XL交換機上的存取點,請輸入以下命令:

switchport mode trunk switchport trunk encapsulation dot1q switchport trunk native vlan 1 switchport trunk allowed vlan 1,10,30

驗證

使用本節內容,確認您的組態是否正常運作。

驗證無線裝置

-

show vlan -顯示存取點上當前配置的所有VLAN及其狀態。

ap#show vlan Virtual LAN ID: 1 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.1 Dot11Radio0.1 Virtual-Dot11Radio0.1 This is configured as native Vlan for the following interface(s) : FastEthernet0 Dot11Radio0 Virtual-Dot11Radio0 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 1 36954 0 Bridging Bridge Group 1 36954 0 Virtual LAN ID: 10 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.10 Dot11Radio0.10 Virtual-Dot11Radio0.10 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Bridging Bridge Group 10 5297 0 Virtual LAN ID: 30 (IEEE 802.1Q Encapsulation) vLAN Trunk Interfaces: FastEthernet0.30 Dot11Radio0.30 Virtual-Dot11Radio0.30 Protocols Configured: Address: Received: Transmitted: Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 Bridging Bridge Group 30 5290 0 ap# -

show dot11 associations —按SSID/VLAN顯示關聯的客戶端的有關資訊。

ap#show dot11 associations 802.11 Client Stations on Dot11Radio0: SSID [Green] : SSID [Red] : Others: (not related to any ssid) ap#

驗證交換機

-

在基於Catalyst OS的交換機上,show trunk <module #/port #> -顯示給定埠上中繼的狀態。

Console> (enable) show trunk 2/1 * - indicates vtp domain mismatch Port Mode Encapsulation Status Native vlan -------- ----------- ------------- ------------ ----------- 2/1 on dot1q trunking 1 Port Vlans allowed on trunk -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans allowed and active in management domain -------- ---------------------------------------------------------------- 2/1 1,10,30 Port Vlans in spanning tree forwarding state and not pruned -------- ---------------------------------------------------------------- 2/1 1,10,30 Console> (enable)

-

在基於IOS的交換機上,show interface fastethernet <module #/port #> trunk — 顯示給定介面上中繼的狀態。

2950g#show interface fastEthernet 0/22 trunk Port Mode Encapsulation Status Native vlan Fa0/22 on 802.1q trunking 1 Port Vlans allowed on trunk Fa0/22 1,10,30 Port Vlans allowed and active in management domain Fa0/22 1,10,30 Port Vlans in spanning tree forwarding state and not pruned Fa0/22 1,10,30 2950gA#

-

在Catalyst 2900XL/3500XL交換機上,show interface fastethernet <module #/port #> switchport — 顯示給定介面上中繼的狀態。

cat3524xl#show interface fastEthernet 0/22 switchport Name: Fa0/22 Switchport: Enabled Administrative mode: trunk Operational Mode: trunk Administrative Trunking Encapsulation: dot1q Operational Trunking Encapsulation: dot1q Negotiation of Trunking: Disabled Access Mode VLAN: 0 ((Inactive)) Trunking Native Mode VLAN: 1 (default) Trunking VLANs Enabled: 1,10,30,1002-1005 Trunking VLANs Active: 1,10,30 Pruning VLANs Enabled: 2-1001 Priority for untagged frames: 0 Override vlan tag priority: FALSE Voice VLAN: none Appliance trust: none Self Loopback: No wlan-cat3524xl-a#

疑難排解

目前尚無適用於此組態的具體疑難排解資訊。

相關資訊

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

23-Oct-2003 |

初始版本 |

或者從CLI發出以下命令:

或者從CLI發出以下命令: 意見

意見