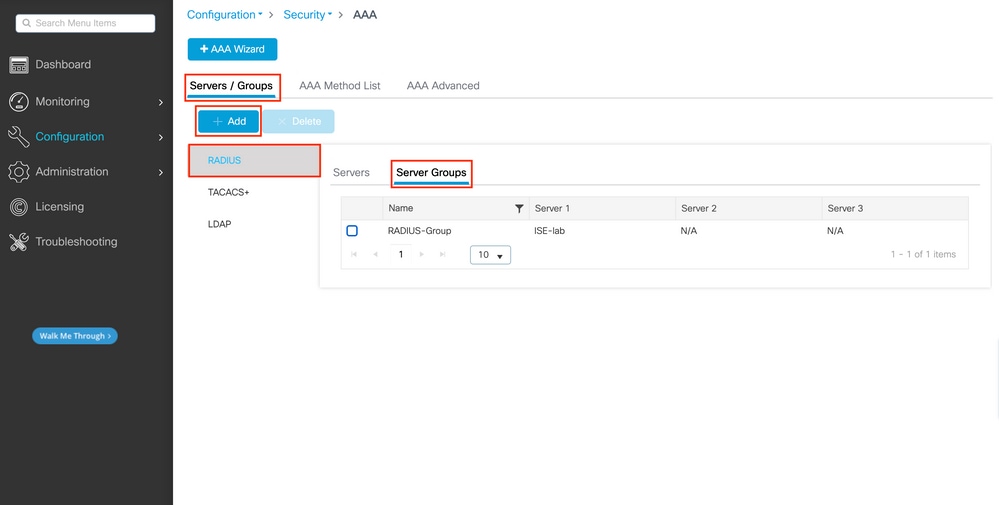

WLC-9800(config)# aaa group server radius RADIUS-Group

WLC-9800(config-sg-radius)# server name ISE-lab

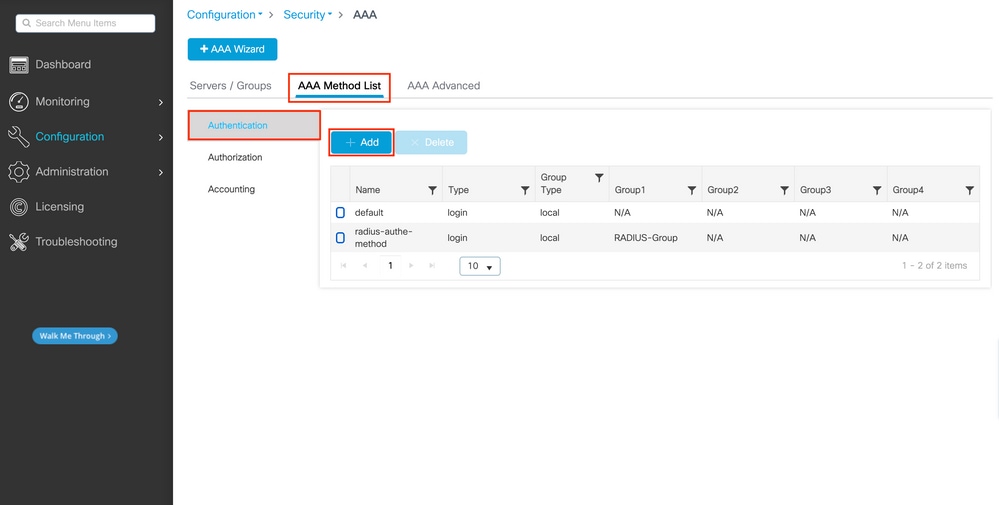

步驟 3.建立指向RADIUS伺服器組的AAA身份驗證登入方法。

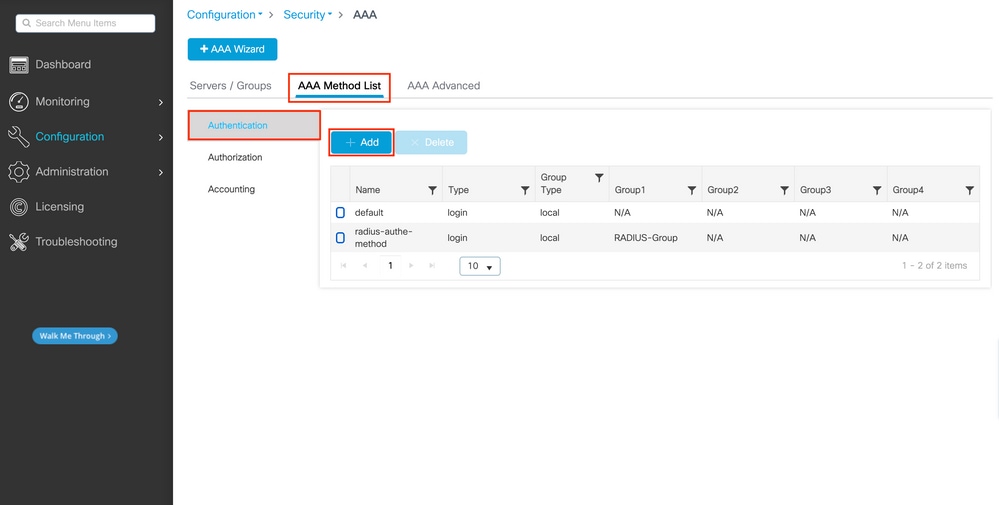

在 GUI 上:

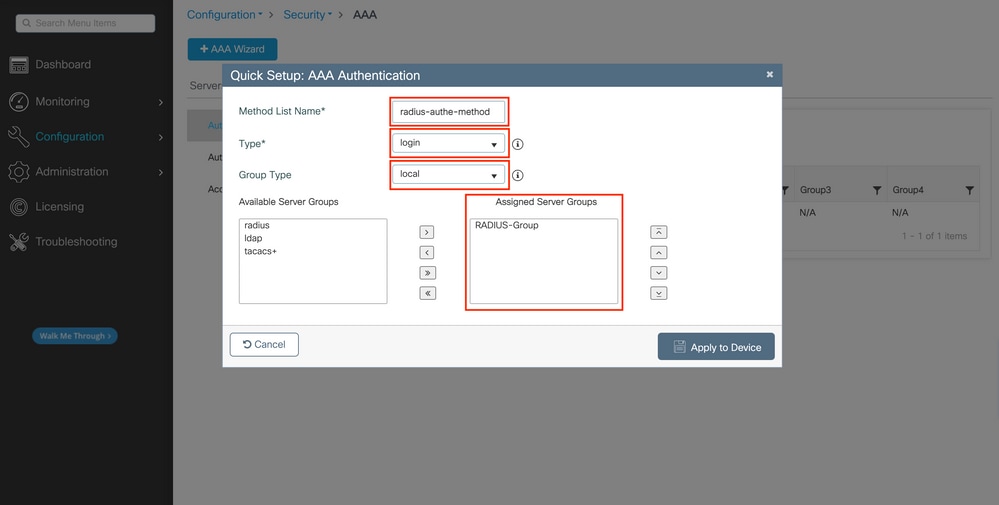

仍在GUI頁面https://<WLC-IP>/webui/#/aaa中,導覽至AAA Method List > Authentication索引標籤,然後建立驗證方法,如下圖所示。

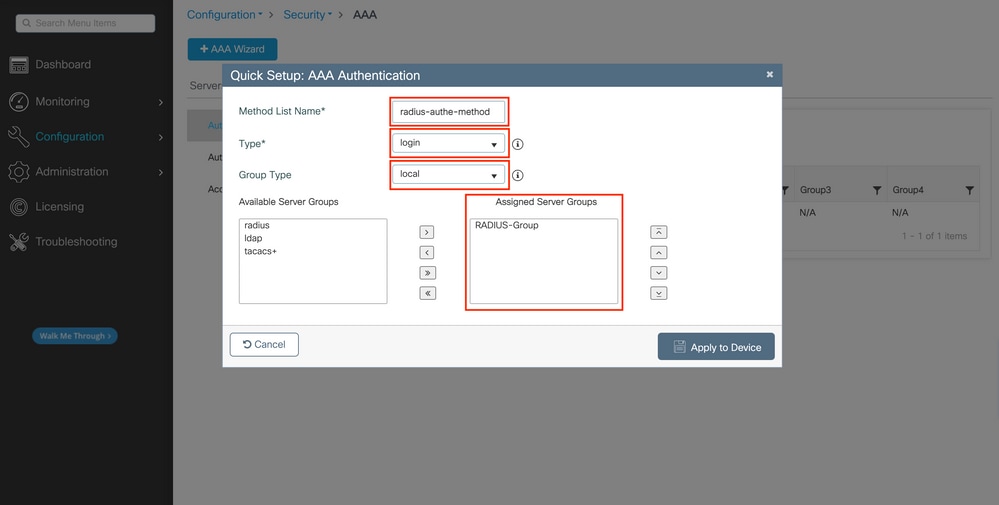

通常,當您使用「增加」按鈕建立身份驗證方法時,會出現配置彈出窗口,類似於本圖中所示的窗口。

在此彈出窗口中,提供方法的名稱。選擇Type作為登入,並且將在上一步中建立的組伺服器增加到Assigned Server Groups清單中。對於Group Type欄位,可以進行若干配置。

- 如果您選擇「群組型別」作為「本機」,WLC會先檢查使用者身份證明是否在本機存在,然後回到伺服器群組。

- 如果您選擇「群組型別」作為群組且未核取「轉至本機」選項,WLC只會檢查伺服器群組的使用者認證。

- 如果選擇組型別作為組並選中回退到本地選項,則WLC將根據伺服器組檢查使用者憑據,並且僅當伺服器未響應時才查詢本地資料庫。如果伺服器傳送拒絕訊息,則使用者必須經過驗證,即使該使用者可以存在於本機資料庫上。

在 CLI 上:

如果您希望只有在本機找不到使用者身份證明時,才使用伺服器群組來檢查使用者身份證明,請使用:

WLC-9800(config)#aaa authentication login radius-authe-method local group RADIUS-Group

如果您希望僅對伺服器群組檢查使用者身份證明,請使用:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group

如果您想要使用伺服器群組檢查使用者身份證明,而且如果最後未使用本機專案回應,請使用:

WLC-9800(config)#aaa authentication login radius-authe-method group RADIUS-Group local

在此示例設定中,有些使用者僅在本機建立,而有些使用者僅在ISE伺服器上,因此,使用第一個選項。

步驟 4.建立指向RADIUS伺服器組的AAA授權exec方法。

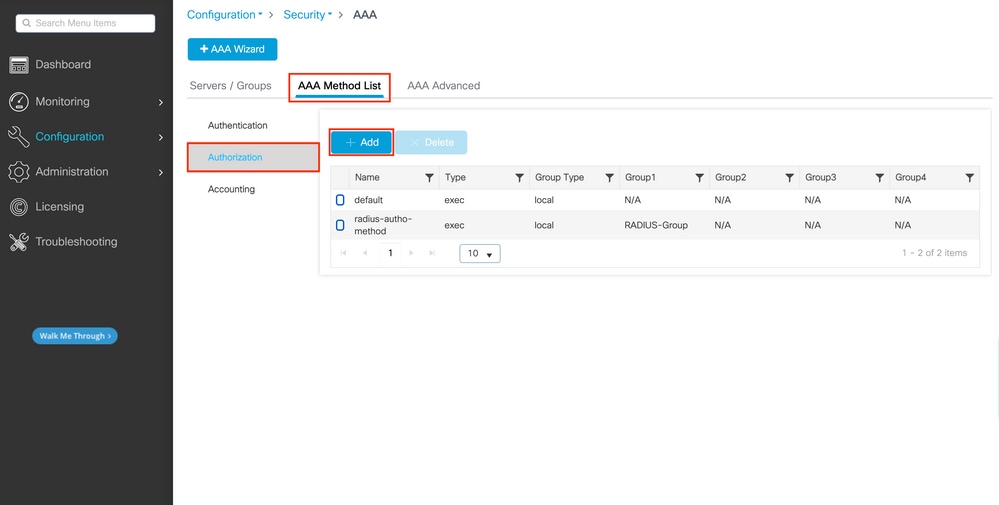

在 GUI 上:

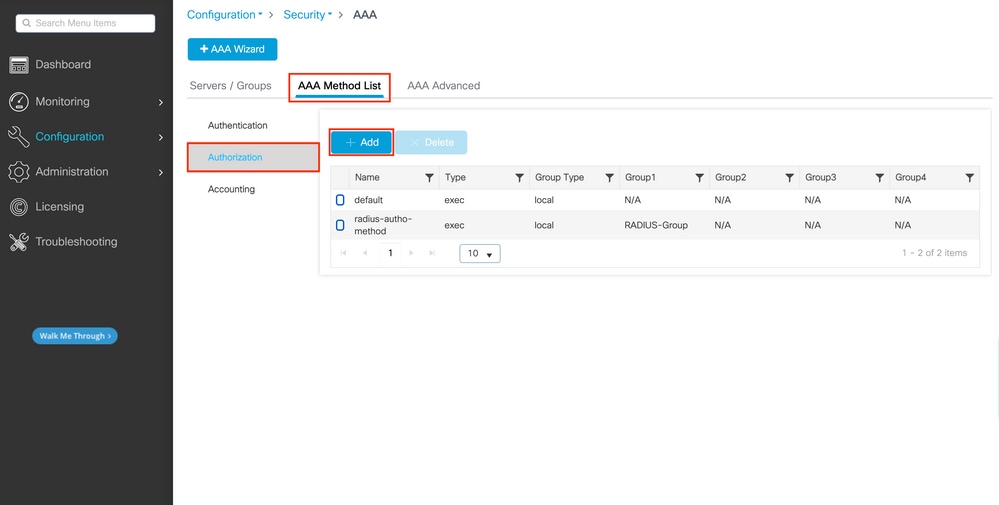

使用者還必須獲得授權才能獲得訪問許可權。仍在GUI Page Configuration > Security > AAA頁籤中,導航到AAA Method List > Authorization頁籤,然後建立授權方法(如圖所示)。

授權方法建立

授權方法建立

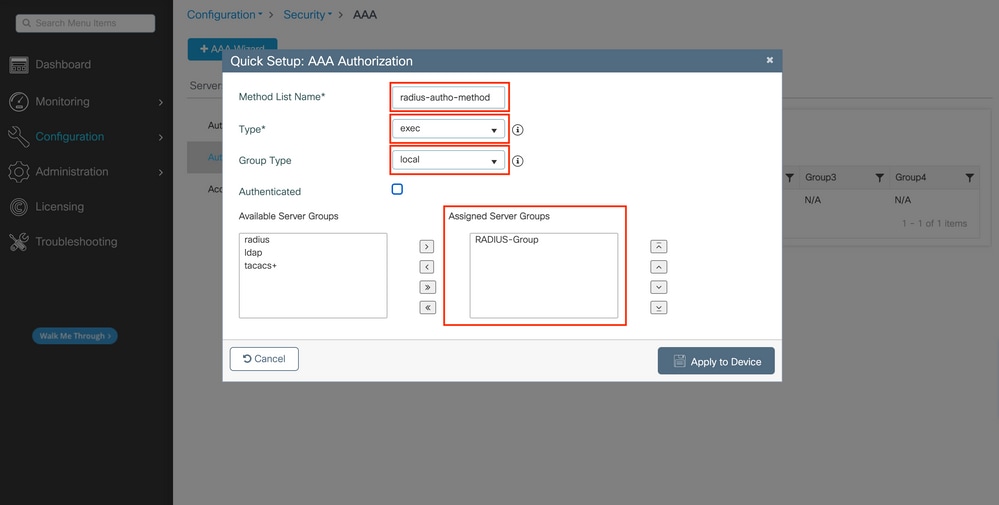

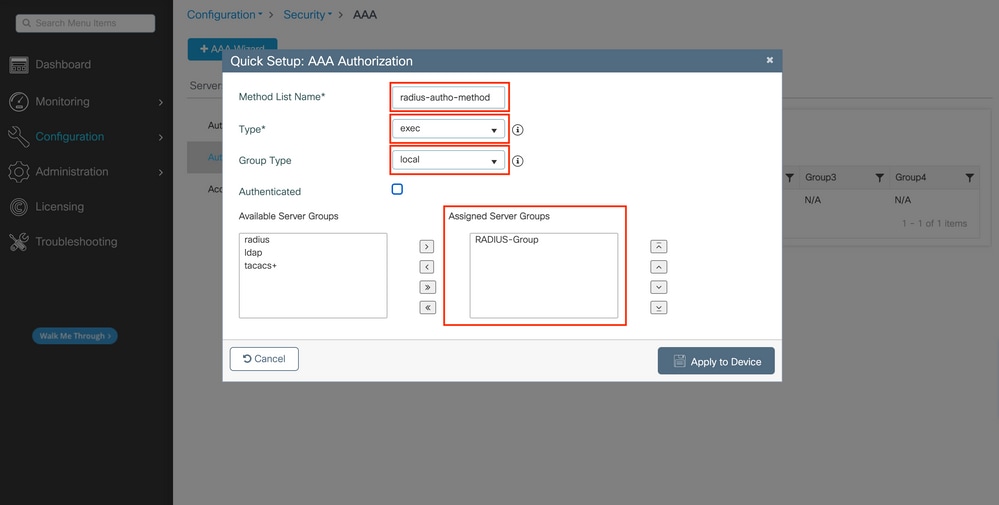

當您使用Add按鈕增加新授權方法時,會出現與所描述配置類似的授權方法配置彈出窗口。

在此配置彈出窗口中,為授權方法提供一個名稱,選擇Type作為exec,並使用Group Type與步驟3中用於身份驗證方法的順序相同的順序。

在 CLI 上:

對於身份驗證方法,首先分配授權以根據本地條目檢查使用者,然後根據伺服器組中的條目檢查使用者。

WLC-9800(config)#aaa authorization exec radius-autho-method local group RADIUS-Group

步驟 5.將方法分配給HTTP配置和用於Telnet/SSH的VTY線路。

在 GUI 上:

建立的身份驗證和授權方法可用於HTTP和/或Telnet/SSH使用者連線,您可以從AAA Advanced > AAA Interface頁籤上的GUI WLC頁進行配置(可透過https://<WLC-IP>/webui/#/aaa訪問),如下圖所示:

用於GUI身份驗證的CLI:

WLC-9800(config)#ip http authentication aaa login-authentication radius-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization radius-autho-method

用於Telnet/SSH身份驗證的CLI:

WLC-9800(config)#line vty 0 15 WLC-9800(config-line)#login authentication radius-authe-method

WLC-9800(config-line)#authorization exec radius-autho-method

請注意,當對HTTP配置執行更改時,最好重新啟動HTTP和HTTPS服務。這可以透過以下命令來實現:

WLC-9800(config)#no ip http server WLC-9800(config)#no ip http secure-server WLC-9800(config)#ip http server WLC-9800(config)#ip http secure-server

為RADIUS配置ISE

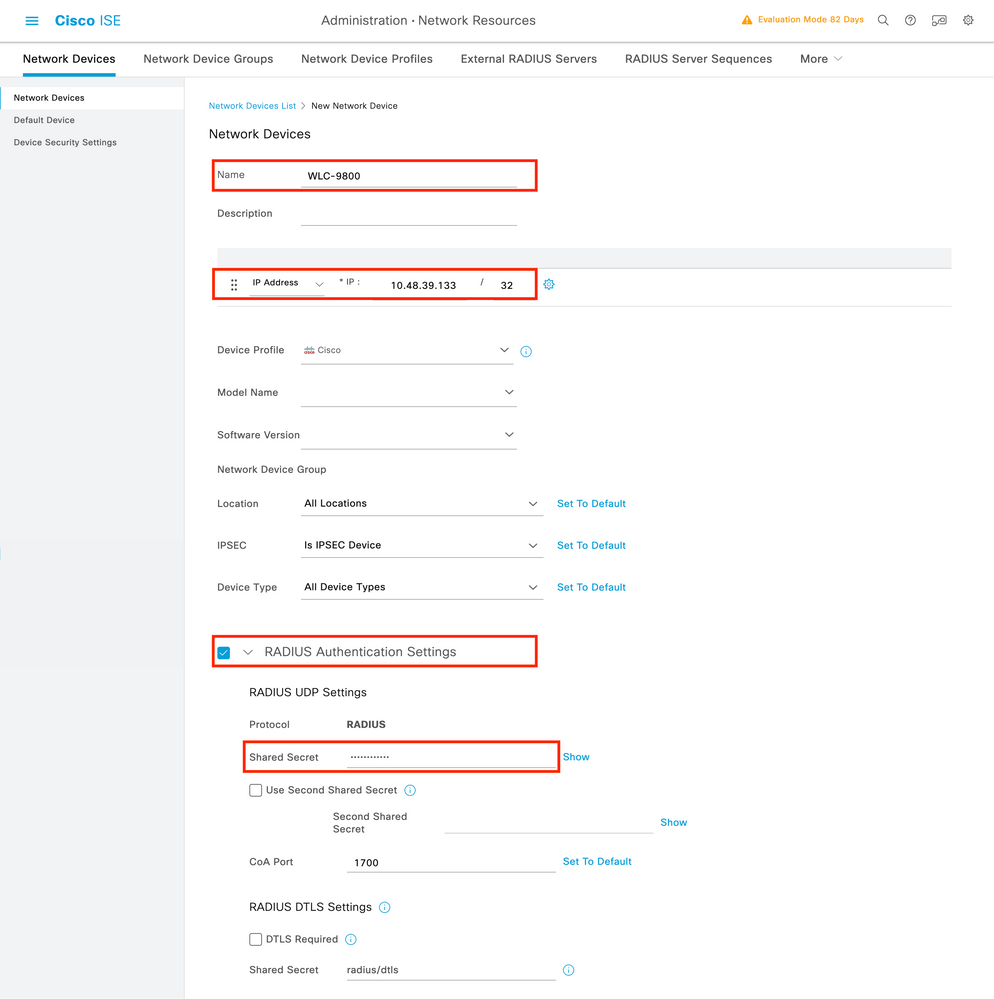

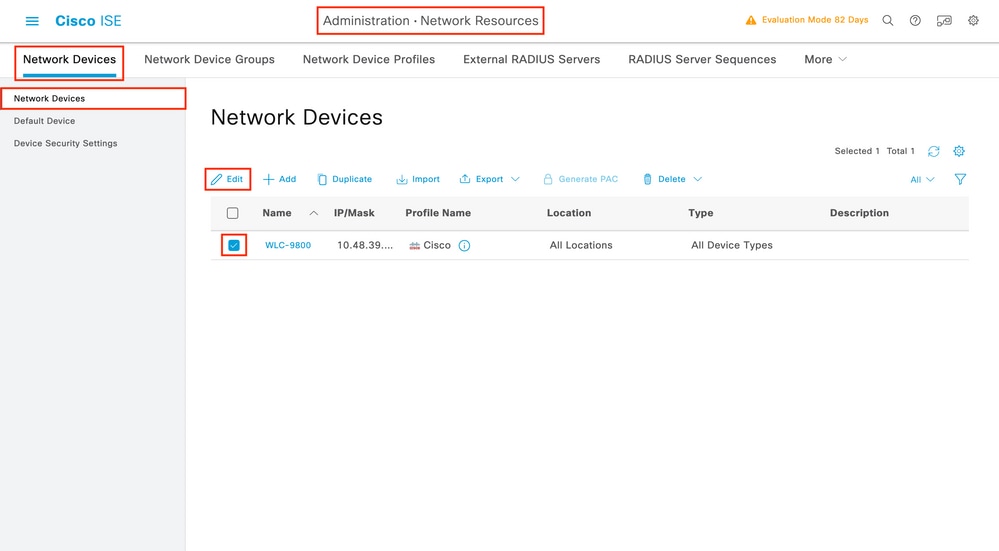

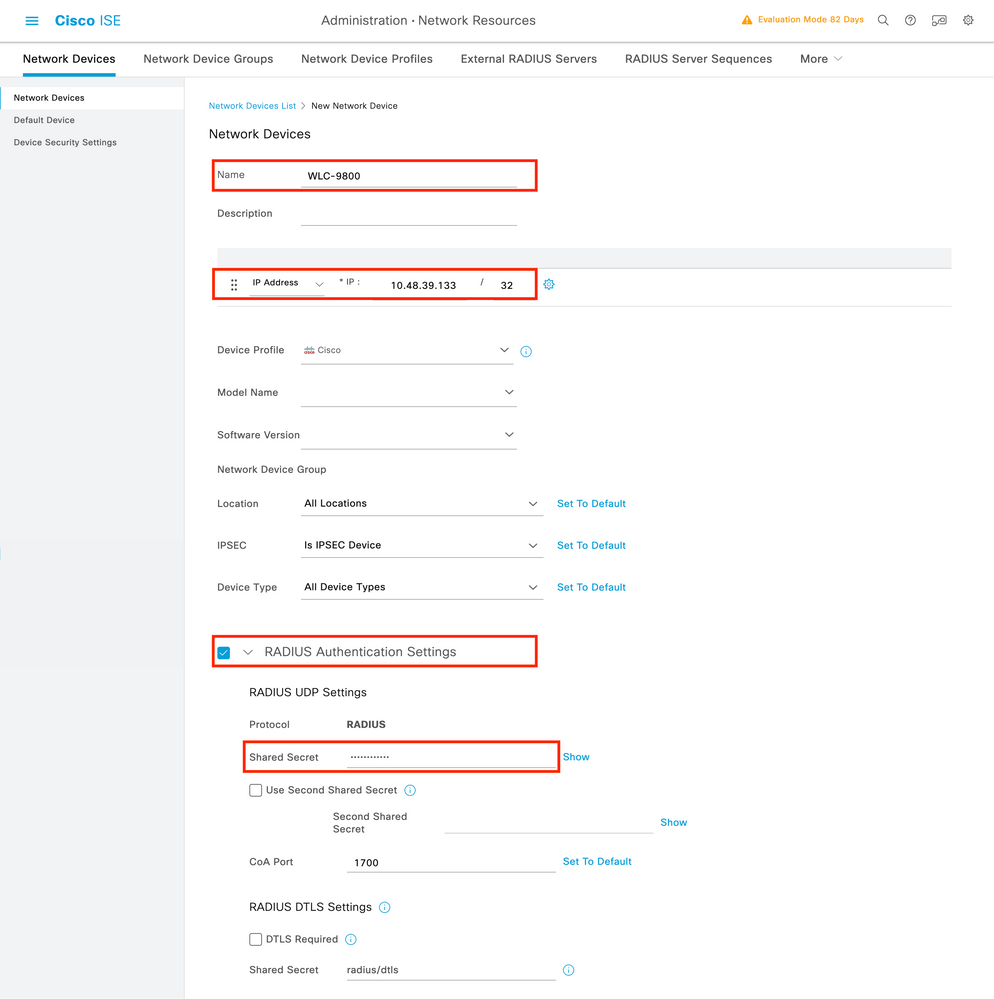

步驟 1.將WLC配置為RADIUS的網路裝置。

在 GUI 上:

要將上一部分中使用的WLC宣告為ISE中RADIUS的網路裝置,請導航到Administration > Network Ressources > Network Devices並打開Network devices頁籤,如下圖所示。

要增加網路裝置,請使用Add按鈕,該按鈕將打開新的網路裝置配置表單。

在新窗口中,為網路裝置提供一個名稱,並增加其IP地址。選擇RADIUS身份驗證設定並配置與WLC上使用的RADIUS共用金鑰相同的RADIUS共用金鑰。

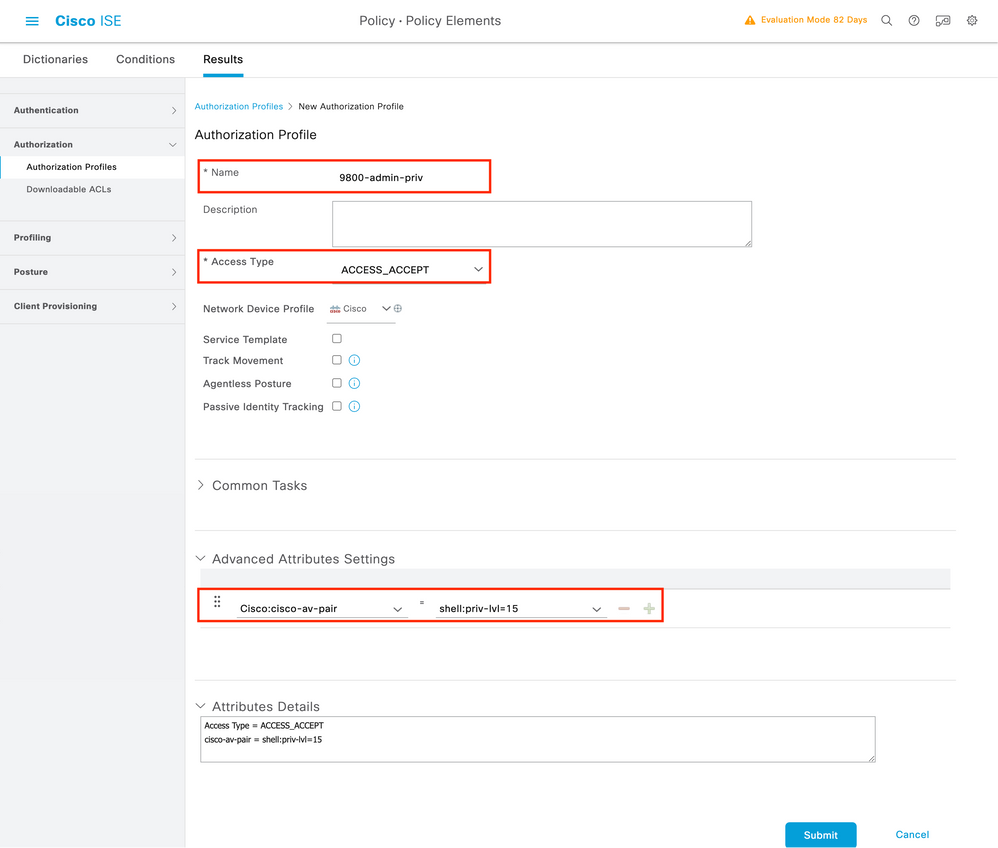

步驟 2.建立授權結果以返回許可權。

在 GUI 上:

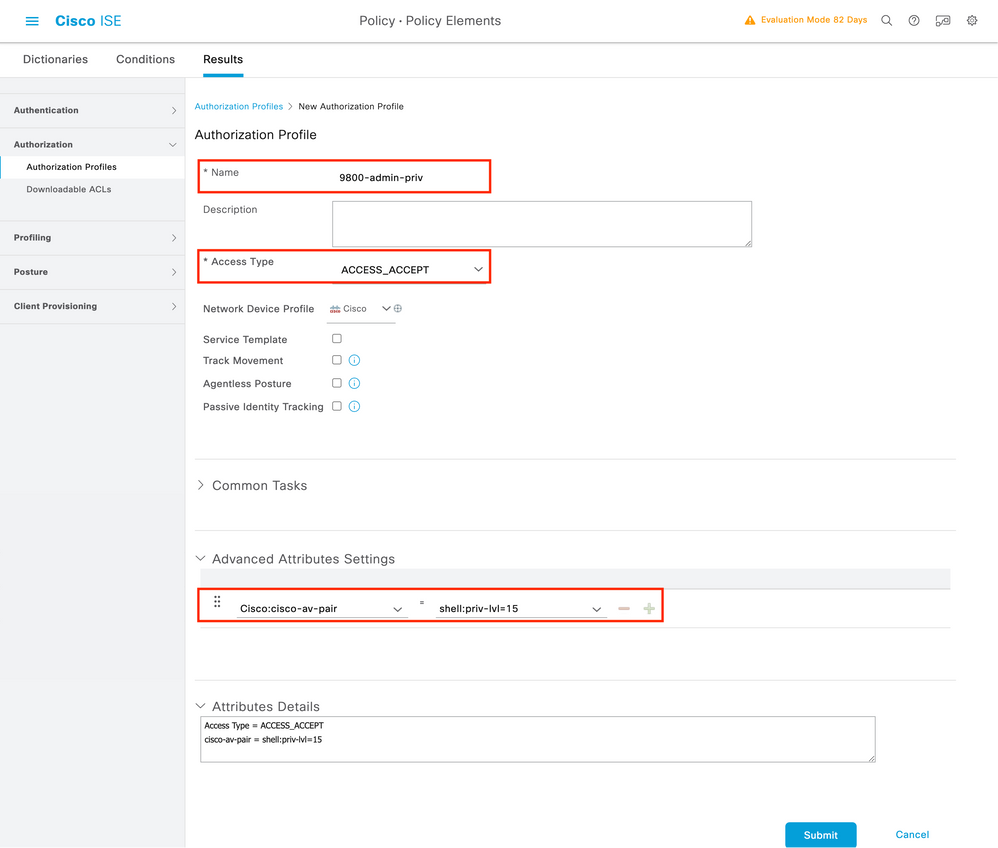

要具有管理員訪問許可權,adminuser需要具有15級的特權,它允許訪問exec提示符shell。另一方面,helpdeskuser不需要exec提示外殼訪問,因此可以為它分配低於15的特權級別。為了將適當的許可權級別分配給使用者,可以使用授權配置檔案。這些可以從ISE GUI Page Policy > Policy Elements > Results頁籤下配置,下圖顯示了Authorization > Authorization Profiles。

要配置新的授權配置檔案,請使用Add按鈕,打開新的授權配置檔案配置表。要配置分配給adminuser的配置檔案,此表單尤其必須如下所示。

配置顯示將許可權級別15授予與其關聯的任何使用者。如前所述,這是下一步建立的adminuser的預期行為。但是,helpdeskuser必須具有較低的許可權級別,因此必須建立第二個策略元素。

helpdeskuser的策略元素類似於上面建立的策略元素,不同之處在於字串必shell:priv-lvl=15 須更改為shell:priv-lvl=X,然後將X替換為所需的許可權級別。在本例中,使用1。

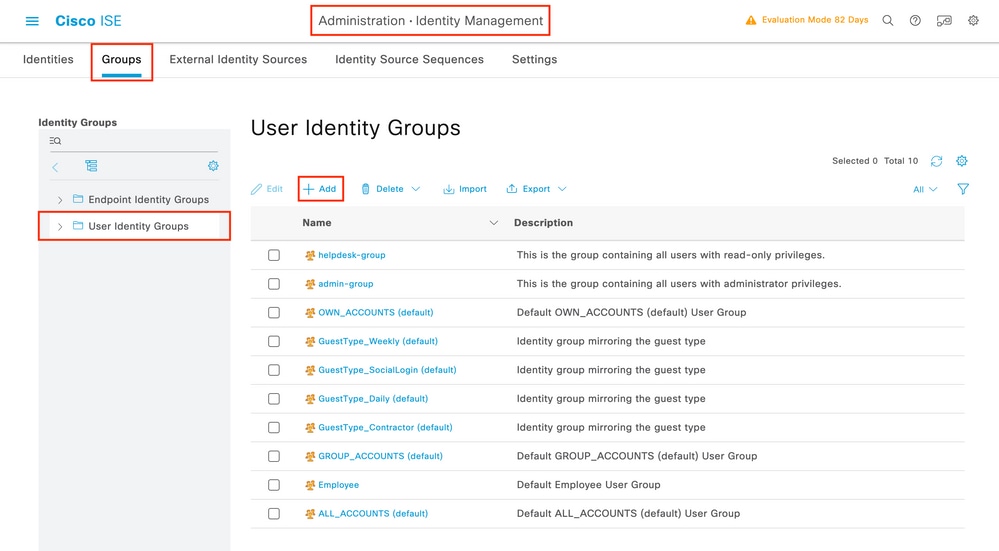

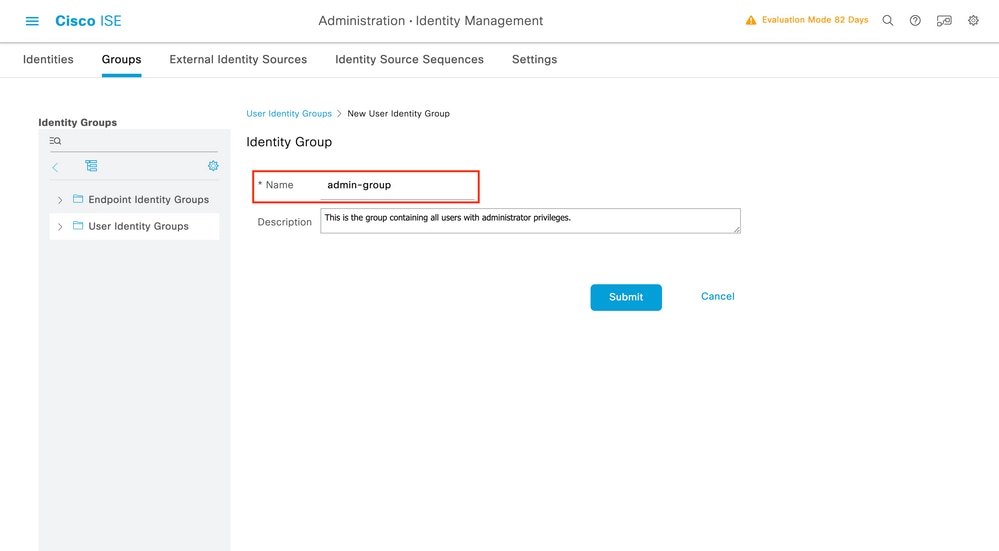

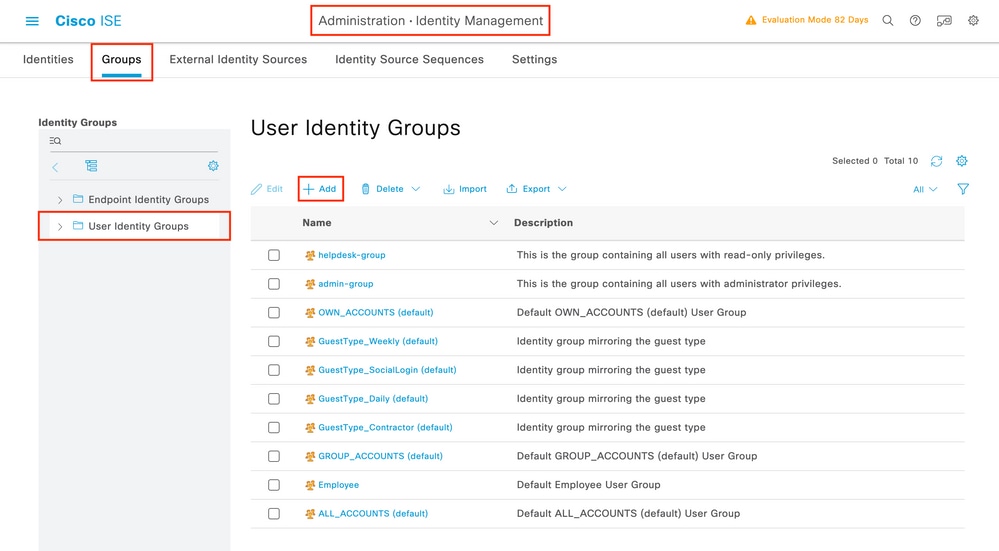

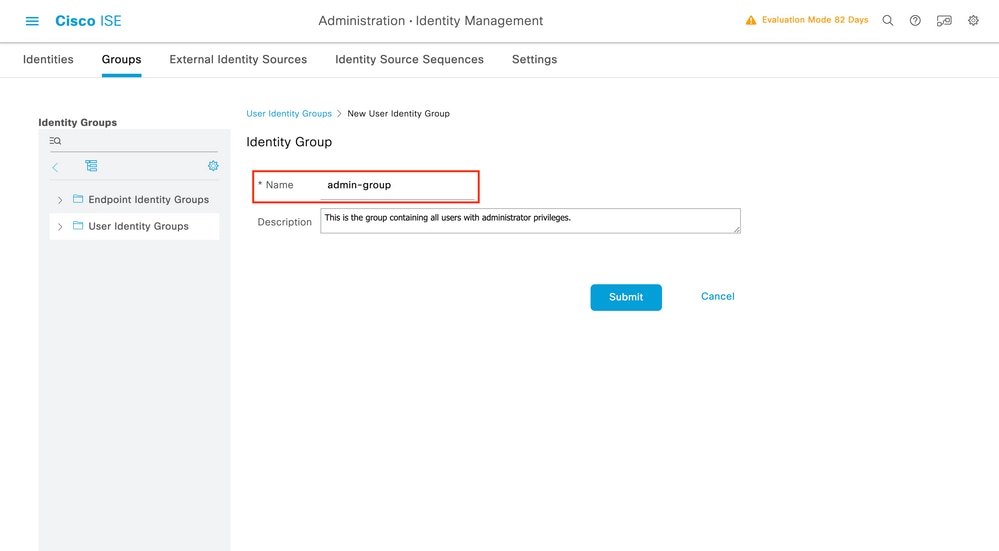

步驟 3.在ISE上建立使用者組。

在 GUI 上:

Administration > Identity Management > Groups GUI Page ISE使用者組是從的使用者身份組頁籤(如螢幕截圖所示)中建立的。

要建立新使用者,請使用「增加」按鈕,該按鈕將打開新的使用者身份組配置表單,如下所示。

提供所建立群組的名稱。建立上面討論的兩個使用者組,即admin-group 和helpdesk-group。

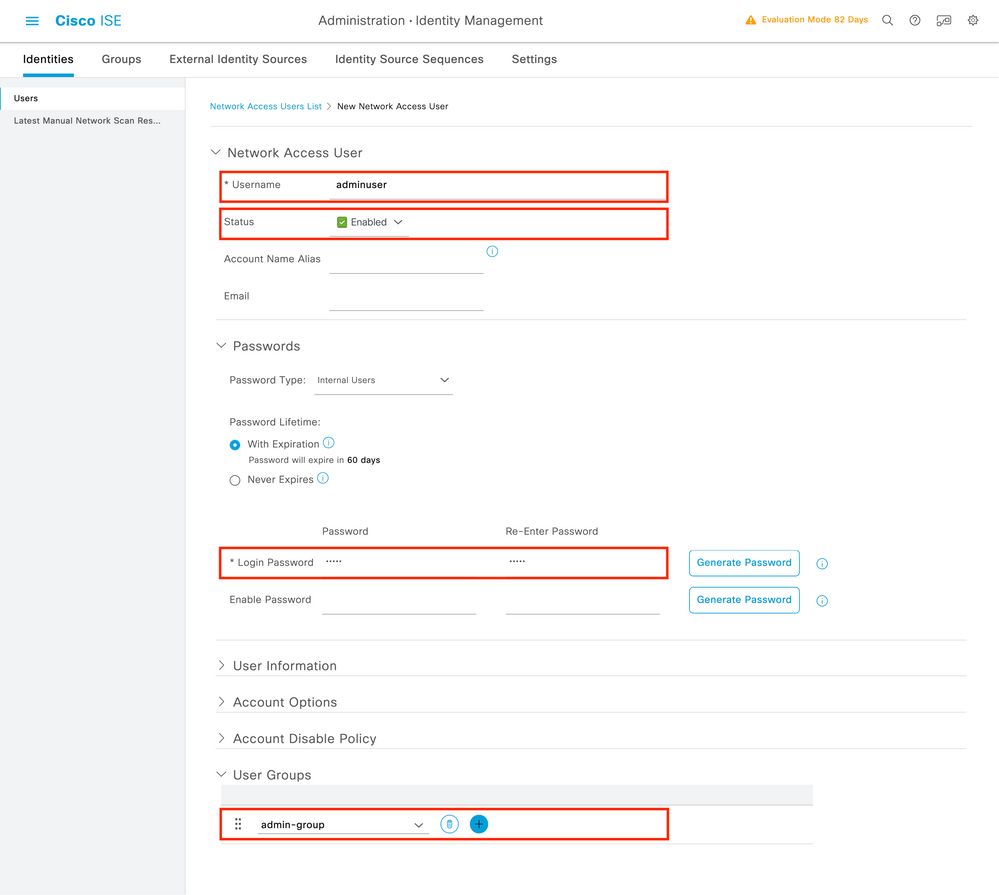

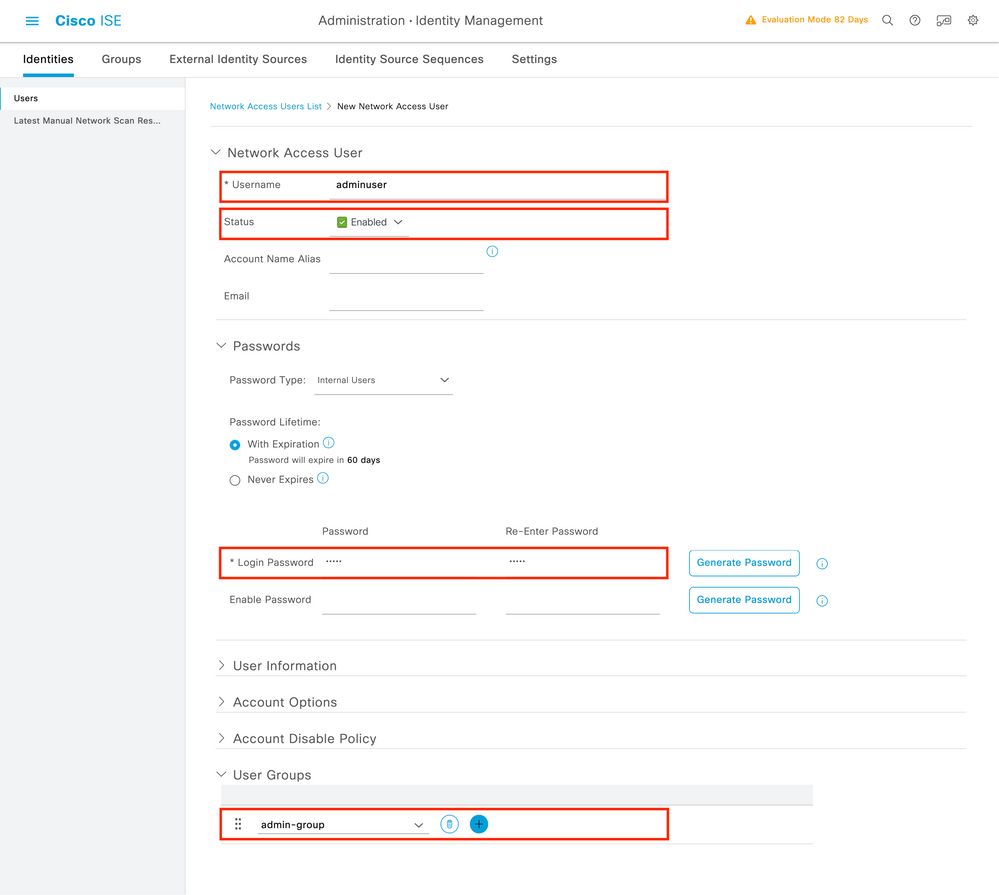

步驟 4.在ISE上建立使用者。

在 GUI 上:

ISE使用者透過Administration > Identity Management > Identities GUI Page的使用者頁籤建立,如螢幕截圖所示。

要建立新使用者,請使用Add按鈕打開新的網路訪問使用者配置表單,如下所示。

向使用者提供憑證,即使用者名稱和密碼,用於在WLC上進行驗證。並且,確保使用者的狀態為Enabled。最後,將使用者增加到其相關組(已在步驟4.中建立),表單末尾的User Groups下拉選單。

建立上面討論的兩個使用者,即adminuser和helpdeskuser。

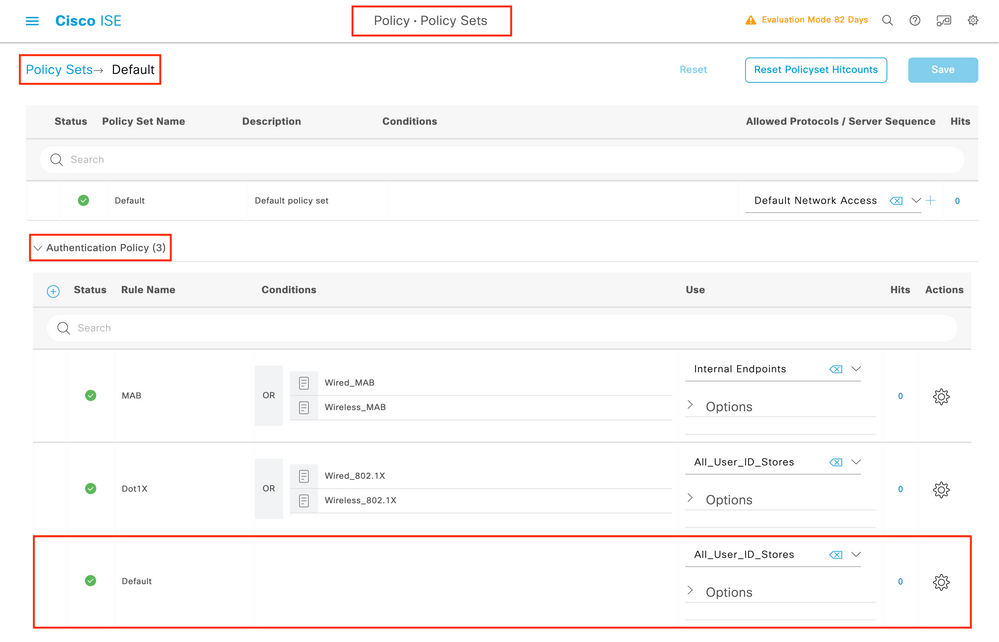

步驟 5.驗證使用者。

在 GUI 上:

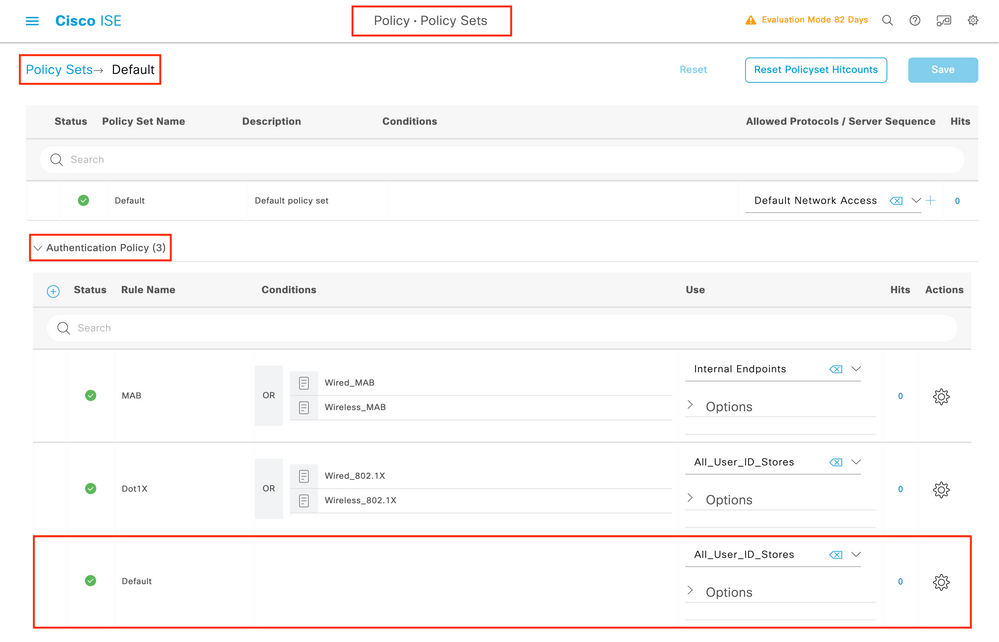

在此場景中,已預配置的ISE預設策略集的身份驗證策略允許預設網路訪問。此策略集可從ISE GUI頁面的Policy > Policy Sets檢視,如下圖所示。因此,沒有必要對其進行更改。

步驟 6.授權使用者。

在 GUI 上:

登入嘗試透過身份驗證策略後,需要授權該策略,並且ISE需要返回之前建立的授權配置檔案(允許接受,以及許可權級別)。

在本示例中,登入嘗試是根據裝置IP地址(即WLC IP地址)過濾的,並根據使用者所屬的組區分要授予的許可權級別。另一個有效的方法是根據使用者的使用者名稱過濾使用者,因為在本示例中,每個組只包含一個使用者。

完成此步驟後,為adminuser 和helpdesk使用者配置的憑據可用於透過GUI或Telnet/SSH在WLC中進行身份驗證。

配置TACACS+ WLC

步驟 1.宣告TACACS+伺服器。

在 GUI 上:

首先,在WLC上建立Tacacs+伺服器ISE。 可以在https://<WLC-IP>/webui/#/aaa中的GUI WLC頁面上的頁籤Servers/Groups > TACACS+ > Servers中執行此操作,或者在導航到Configuration > Security > AAA時執行此操作,如下圖所示。

要在WLC上增加TACACS伺服器,請按一下上圖中以紅色框住的「增加」按鈕。這樣會開啟描繪的躍現式視窗。

當彈出窗口打開時,提供伺服器名稱(它不必與ISE系統名稱匹配)、其IP地址、共用金鑰、使用的埠和超時。

在此彈出窗口中,必須提供:

- 伺服器名稱(請注意,它不必與ISE系統名稱匹配)

- 伺服器IP地址

- WLC和TACACS+伺服器之間的共用金鑰

可以配置其他引數,例如用於身份驗證和記賬的埠,但這些不是必需的,保留為本文檔的預設設定。

在 CLI 上:

WLC-9800(config)#tacacs server ISE-lab WLC-9800(config-server-tacacs)#address ipv4 10.48.39.134 WLC-9800(config-server-tacacs)#key Cisco123

步驟 2.將TACACS+伺服器對映到伺服器組。

在 GUI 上:

如果您有多個可用於驗證的TACACS+伺服器,建議將這些伺服器對應到同一個伺服器群組。然後,WLC會處理伺服器群組中伺服器之間不同驗證作業的負載平衡。TACACS+伺服器組是在第1步中提及的相同GUI頁面的Servers/Groups > TACACS > Server Groups頁籤上配置的,如下圖所示。

至於伺服器的建立,當您按一下先前影像(如該影像所示)中的「新增」按鈕架構時,會出現一個躍現式視窗。

在彈出窗口中,為組指定名稱,並將所需伺服器移至Assigned Servers清單。

在 CLI 上:

WLC-9800(config)#aaa group server tacacs+ TACACS-Group WLC-9800(config-sg-tacacs+)#server name ISE-lab

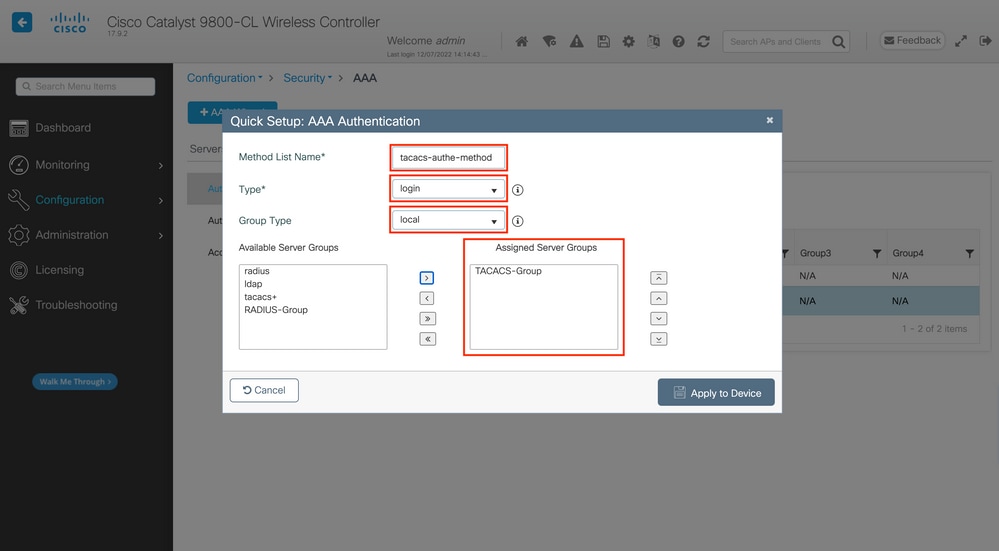

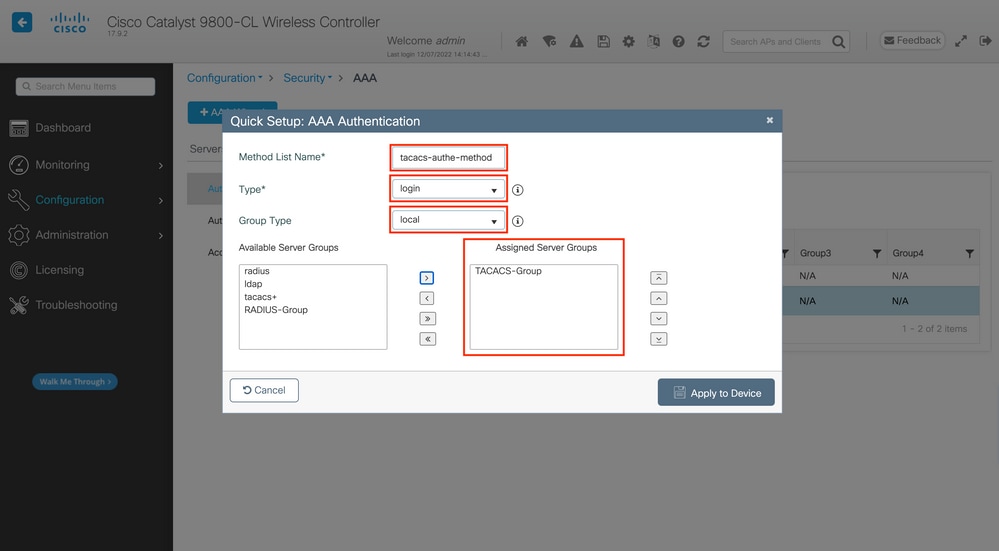

步驟 3.建立指向TACACS+伺服器組的AAA身份驗證登入方法。

在 GUI 上:

仍在GUI頁面https://<WLC-IP>/webui/#/aaa中,導航到AAA Method List > Authentication頁籤,然後建立身份驗證方法(如圖所示)。

通常,當您使用「增加」按鈕建立身份驗證方法時,會出現配置彈出窗口,類似於本圖中所示的窗口。

在此彈出窗口中,提供方法的名稱,選擇login型別,並將上一步中建立的組伺服器增加到Assigned Server Groups清單中。對於Group Type欄位,可以進行若干配置。

- 如果您選擇「群組型別」作為「本機」,WLC會先檢查使用者身份證明是否在本機存在,然後回到伺服器群組。

- 如果您選擇「群組型別」作為群組且未核取「轉至本機」選項,WLC只會檢查伺服器群組的使用者認證。

- 如果選擇組型別作為組並選中回退到本地選項,則WLC將根據伺服器組檢查使用者憑據,並且僅當伺服器未響應時才查詢本地資料庫。如果伺服器傳送拒絕訊息,則使用者必須經過驗證,即使該使用者可以存在於本機資料庫上。

在 CLI 上:

如果您希望只有在本機找不到使用者身份證明時,才使用伺服器群組來檢查使用者身份證明,請使用:

WLC-9800(config)#aaa authentication login tacacs-authe-method local group TACACS-Group

如果您希望僅對伺服器群組檢查使用者身份證明,請使用:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group

如果您想要使用伺服器群組檢查使用者身份證明,而且如果最後未使用本機專案回應,請使用:

WLC-9800(config)#aaa authentication login tacacs-authe-method group TACACS-Group local

在此示例設定中,有些使用者僅在本機建立,而有些使用者僅在ISE伺服器上,因此使用第一個選項。

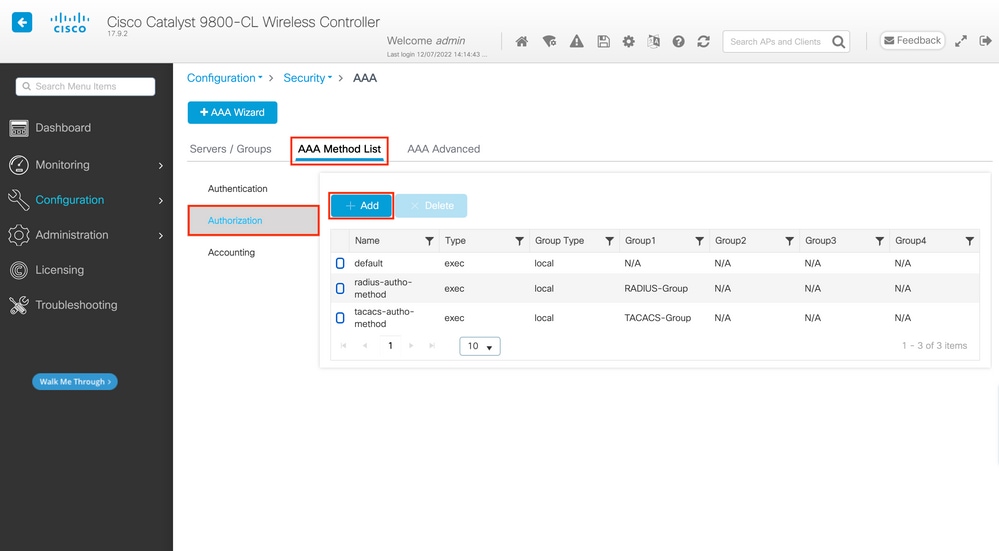

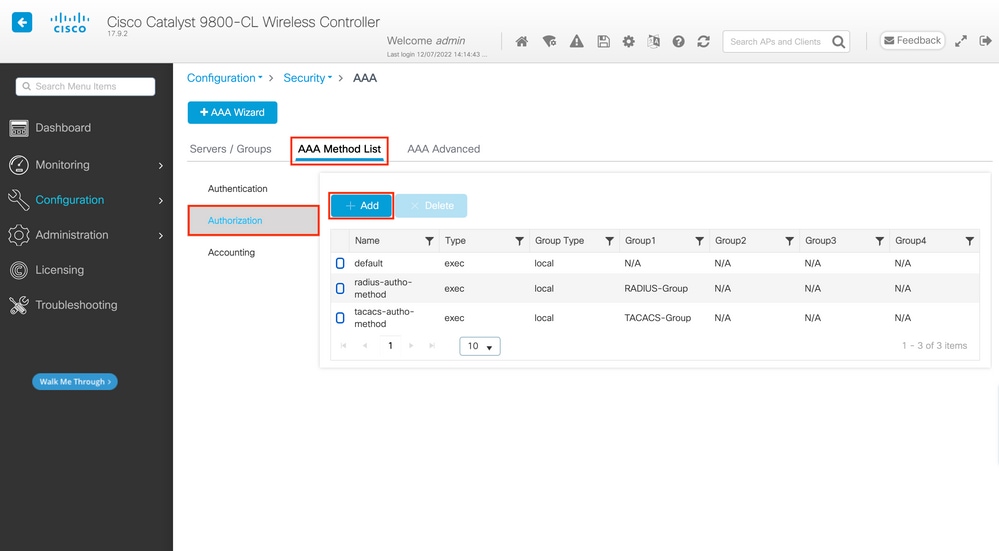

步驟 4.建立指向TACACS+伺服器組的AAA授權exec方法。

在 GUI 上:

使用者還必須獲得授權才能獲得訪問許可權。 Configuration > Security > AAA 仍在GUI頁面中,導航到AAA Method List > Authorization頁籤,然後建立授權方法(如圖所示)。

當您使用Add按鈕增加新授權方法時,會出現與所描述配置類似的授權方法配置彈出窗口。

在此配置彈出窗口中,為授權方法提供一個名稱,選擇Type作為exec,並使用Group Type的順序與上一步中用於身份驗證方法的順序相同。

在 CLI 上:

WLC-9800(config)#aaa authorization exec tacacs-autho-method local group TACACS-Group

步驟 5.將方法分配給HTTP配置和用於Telnet/SSH的VTY線路。

在 GUI 上:

建立的身份驗證和授權方法可用於HTTP和/或Telnet/SSH使用者連線,您可以從AAA Advanced > AAA Interface頁籤上的GUI WLC頁進行配置(可透過https://<WLC-IP>/webui/#/aaa訪問),如圖所示。

在 CLI 上:

對於GUI身份驗證:

WLC-9800(config)#ip http authentication aaa login-authentication tacacs-authe-method

WLC-9800(config)#ip http authentication aaa exec-authorization tacacs-autho-method

對於Telnet/SSH身份驗證:

WLC-9800(config)#line vty 0 15

WLC-9800(config-line)#login authentication tacacs-authe-method

WLC-9800(config-line)#authorization exec tacacs-autho-method

請注意,當對HTTP配置執行更改時,最好重新啟動HTTP和HTTPS服務。這可以透過這些命令來實現。

WLC-9800(config)#no ip http server

WLC-9800(config)#no ip http secure-server

WLC-9800(config)#ip http server

WLC-9800(config)#ip http secure-server

TACACS+ ISE配置

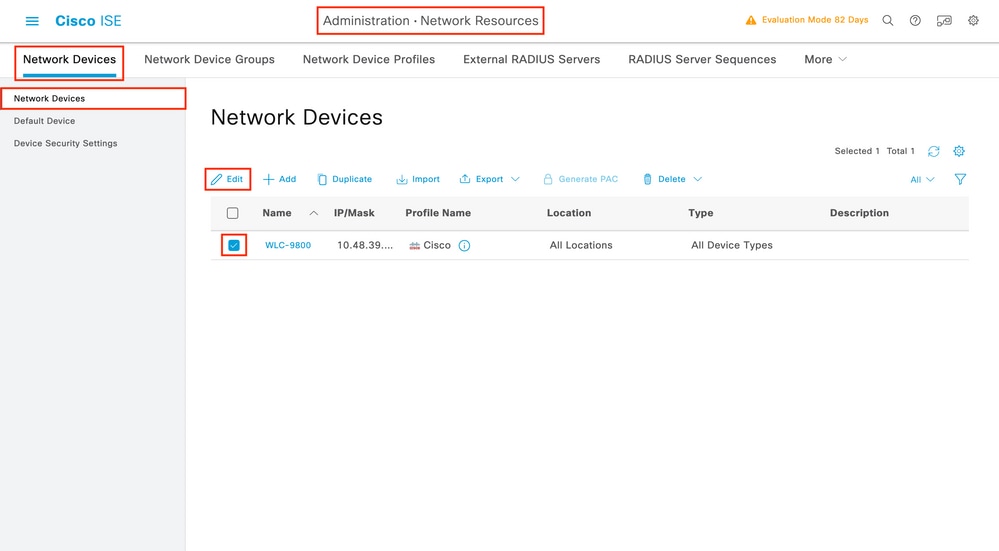

步驟 1.將WLC配置為TACACS+的網路裝置。

在 GUI 上:

要將上一部分中使用的WLC宣告為ISE中RADIUS的網路裝置,請導航到Administration > Network Resources > Network Devices並打開「網路裝置」頁籤,如此圖中所示。

在本示例中,已為RADIUS身份驗證增加了WLC(請參閱配置RADIUS ISE部分的步驟1。)因此,只需修改其配置即可配置TACACS身份驗證,只需在網路裝置清單中選擇WLC並按一下Edit按鈕即可。這將打開網路裝置配置表,如下圖所示。

打開新窗口後,向下滾動到「TACACS Authentication Settings」部分,啟用這些設定,並增加在Configure TACACS+ WLC部分的步驟1中輸入的共用金鑰。

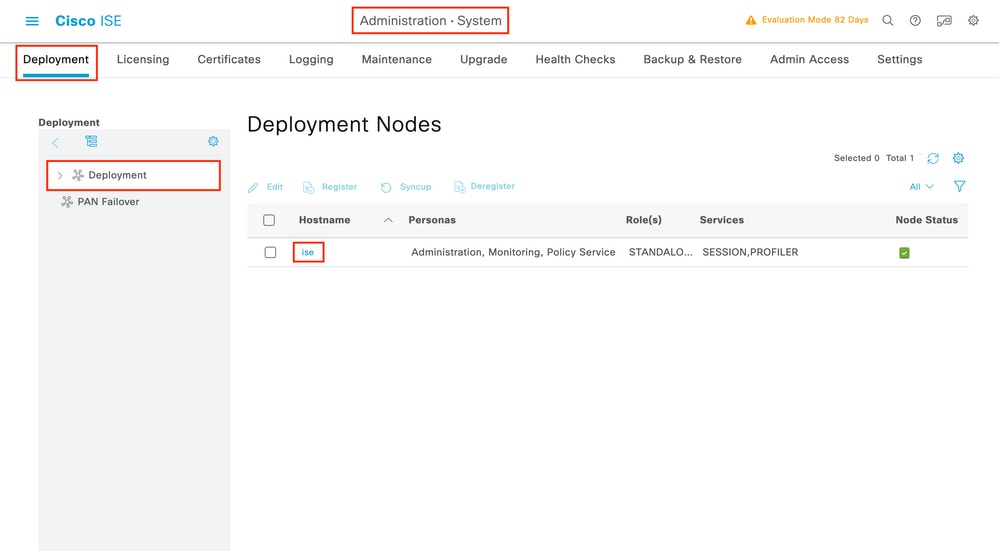

步驟 2.啟用節點的裝置管理功能。

注意:要將ISE用作TACACS+伺服器,您必須擁有裝置管理許可證軟體套件和基礎許可證或移動許可證。

在 GUI 上:

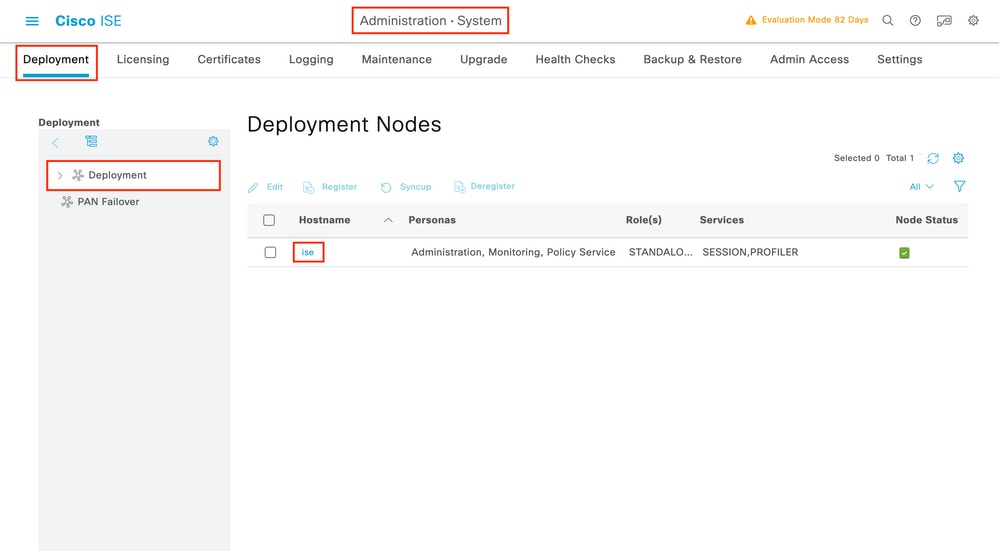

安裝裝置管理許可證後,必須啟用節點的裝置管理功能,才能將ISE用作TACACS+伺服器。為此,請編輯所用ISE部署節點的配置(可以在Administrator > Deployment下找到),然後按一下其名稱或藉助Edit按鈕執行此操作。

打開節點配置窗口後,請選中Policy Service部分下的Enable Device Admin Service選項,如下圖所示。

步驟 3.建立TACACS設定檔,以傳回許可權。

在 GUI 上:

要具有管理員訪問許可權,adminuser需要具有15級的特權,它允許訪問exec提示符shell。另一方面,helpdeskuser不需要exec提示外殼訪問,因此可以為它分配低於15的特權級別。為了將適當的許可權級別分配給使用者,可以使用授權配置檔案。這些可以從ISE GUI頁面Work Centers > Device Administration > Policy Elements的Results > TACACS Profiles頁籤下配置,如下圖所示。

要配置新的TACACS配置檔案,請使用Add按鈕,打開與圖中所示類似的新配置檔案配置表。此表單在配置分配給adminuser(即,具有shell許可權級別15)的配置檔案時,必須特別像這樣。

對輪廓重複操作helpdesk。對於最後一個,Default Privilege和Maximum Privilege均設定為1。

步驟 4.在ISE上建立使用者組。

這與本文檔配置RADIUS ISE部分的步驟3中的說明相同。

步驟 5.在ISE上建立使用者。

這與本文檔配置RADIUS ISE部分的步驟4中的說明相同。

步驟 6.建立裝置管理策略集。

在 GUI 上:

對於RADIUS訪問,使用者建立後,仍需要在ISE上定義其身份驗證和授權策略以授予其正確的訪問許可權。TACACS身份驗證為此,使用裝置管理策略集,可從Work Centers > Device Administration > Device Admin Policy Sets GUI Page進行配置,如下所示。

若要建立裝置管理原則集,請使用上一個影像中以紅色框住的「新增」按鈕,這樣會將專案新增至原則集清單。為新建立的組提供一個名稱、必須應用該組的條件以及允許的協定/伺服器序列(此處,Default Device Admin為足夠)。使用Save按鈕完成增加策略集,並使用其右邊的箭頭來訪問其配置頁(如圖中所示)。

此示例中的特定策略集「WLC TACACS Authentication」過濾IP地址等於示例C9800 WLC IP地址的請求。

作為身份驗證策略,預設規則已保留,因為它滿足使用需要。已設定兩個授權規則:

- 當使用者屬於定義的群組

admin-group時,會觸發第一個動作。它允許所有命令(透過預設Permit_all規則)並分配許可權15(透過定義的IOS_Admin TACACS配置檔案)。 - 當使用者屬於定義的組

helpdesk-group時,將觸發第二個。 它允許所有命令(透過預設Permit_all 規則)並分配許可權1(透過定義的IOS_HelpdeskTACACS配置檔案)。

完成此步驟後,為adminuser和helpdesk使用者配置的憑據可用於透過GUI或Telnet/SSH在WLC中執行身份驗證。

疑難排解

如果您的RADIUS伺服器預期會傳送服務型別RADIUS屬性,您可以新增WLC:

radius-server attribute 6 on-for-login-auth

透過WLC CLI排除WLC GUI或CLI RADIUS/TACACS+訪問故障

要排除TACACS+對WLC GUI或CLI的訪問故障,請發出debug tacacs命令以及terminal monitor one,並在嘗試登入時檢視即時輸出。

例如,成功登入後註銷adminuser使用者,即可生成以下輸出。

WLC-9800#terminal monitor

WLC-9800#debug tacacs

TACACS access control debugging is on

WLC-9800#

Dec 8 11:38:34.684: TPLUS: Queuing AAA Authentication request 15465 for processing

Dec 8 11:38:34.684: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:34.684: TPLUS: processing authentication start request id 15465 Dec 8 11:38:34.685: TPLUS: Authentication start packet created for 15465(adminuser) Dec 8 11:38:34.685: TPLUS: Using server 10.48.39.134 Dec 8 11:38:34.685: TPLUS(00003C69)/0/NB_WAIT/7FD29013CA68: Started 5 sec timeout Dec 8 11:38:34.687: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:34.688: TPLUS(00003C69)/0/NB_WAIT: wrote entire 45 bytes request Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.688: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 15 bytes data) Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:34.701: TPLUS(00003C69)/0/READ: read entire 27 bytes response Dec 8 11:38:34.701: TPLUS(00003C69)/0/7FD29013CA68: Processing the reply packet Dec 8 11:38:34.701: TPLUS: Received authen response status GET_PASSWORD (8) Dec 8 11:38:38.156: TPLUS: Queuing AAA Authentication request 15465 for processing Dec 8 11:38:38.156: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.156: TPLUS: processing authentication continue request id 15465 Dec 8 11:38:38.156: TPLUS: Authentication continue packet generated for 15465 Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.156: TPLUS(00003C69)/0/WRITE: wrote entire 29 bytes request Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 6 bytes data) Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.183: TPLUS(00003C69)/0/READ: read entire 18 bytes response Dec 8 11:38:38.183: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.183: TPLUS: Received authen response status PASS (2) Dec 8 11:38:38.184: %SEC_LOGIN-5-LOGIN_SUCCESS: Login Success [user: adminuser] [Source: 10.61.80.151] [localport: 22] at 12:38:38 CET Thu Dec 8 2022 Dec 8 11:38:38.259: TPLUS: Queuing AAA Authorization request 15465 for processing Dec 8 11:38:38.260: TPLUS(00003C69) login timer started 1020 sec timeout Dec 8 11:38:38.260: TPLUS: processing authorization request id 15465 Dec 8 11:38:38.260: TPLUS: Protocol set to None .....Skipping Dec 8 11:38:38.260: TPLUS: Sending AV service=shell Dec 8 11:38:38.260: TPLUS: Sending AV cmd* Dec 8 11:38:38.260: TPLUS: Authorization request created for 15465(adminuser) Dec 8 11:38:38.260: TPLUS: using previously set server 10.48.39.134 from group TACACS-Group Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT/7FD3796079D8: Started 5 sec timeout Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: socket event 2 Dec 8 11:38:38.260: TPLUS(00003C69)/0/NB_WAIT: wrote entire 64 bytes request Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.260: TPLUS(00003C69)/0/READ: Would block while reading Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 12 header bytes (expect 18 bytes data) Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: socket event 1 Dec 8 11:38:38.285: TPLUS(00003C69)/0/READ: read entire 30 bytes response Dec 8 11:38:38.285: TPLUS(00003C69)/0/7FD3796079D8: Processing the reply packet Dec 8 11:38:38.285: TPLUS: Processed AV priv-lvl=15 Dec 8 11:38:38.285: TPLUS: received authorization response for 15465: PASS Dec 8 11:38:44.225: %SYS-6-LOGOUT: User adminuser has exited tty session 7(10.61.80.151) Dec 8 11:38:44.225:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT Dec 8 11:38:44.226: %HA_EM-6-LOG: catchall: logout Dec 8 11:39:18.689: %SYS-6-LOGOUT: User admin has exited tty session 5(10.61.80.151) Dec 8 11:39:18.690:Socket I/O cleanup message sent to TACACS TPLUS Proc:SOCKET IO CLEANUP EVENT

從這些記錄中可以看到,TACACS+伺服器傳回正確的許可權(即AV priv-lvl=15)。

執行RADIUS驗證時,會顯示類似的偵錯輸出,其中涉及RADIUS流量。

而命令debug aaa authentication和debug aaa authorization會顯示WLC在使用者嘗試登入時選擇的方法清單。

透過ISE GUI排除WLC GUI或CLI TACACS+訪問故障

在第Operations > TACACS > Live Logs頁中,可以檢視過去24小時內透過TACACS+進行的每個使用者身份驗證。要展開TACACS+授權或身份驗證的詳細資訊,請使用與此事件相關的「詳細資訊」按鈕。

展開時,helpdeskuser的身份驗證成功嘗試如下所示:

從這裡可以看出,使用者helpdeskuser已經在驗證原則WLC TACACS Authentication > Default的幫助下成功地透過驗證到網路裝置WLC-9800。此外,授權配置檔案IOS Helpdesk已分配給此使用者,並授予許可權級別1。

意見

意見