簡介

本文檔介紹在思科9800無線LAN控制器上配置iPSK安全WLAN,並將思科ISE作為RADIUS伺服器。

必要條件

需求

- 熟悉9800上WLAN的基本配置

- 能夠將配置調整為適合您的部署

採用元件

- 執行17.6.3的Cisco 9800-CL WLC

- Cisco ISE 3.0

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

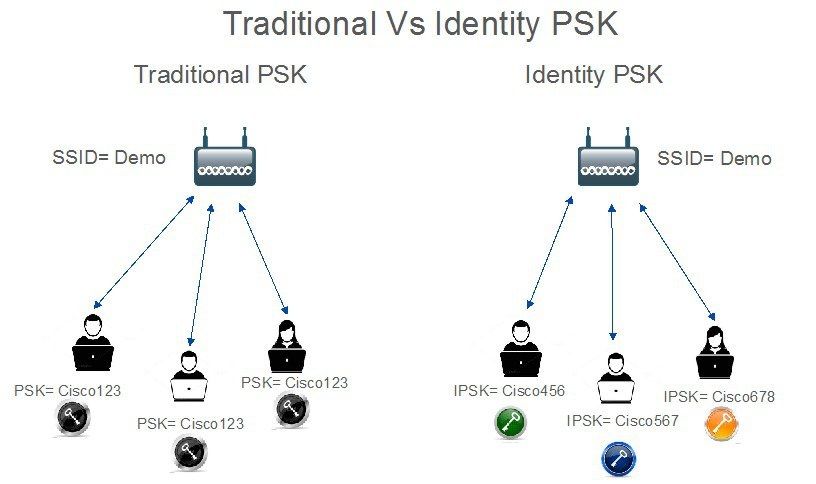

瞭解iPSK是什麼,它適合哪些場景

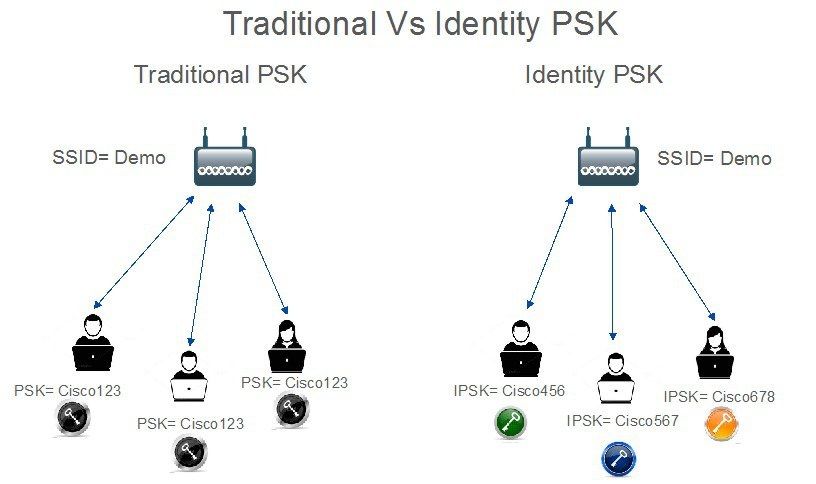

傳統的預共用金鑰(PSK)安全網路對所有連線的客戶端使用相同的密碼。 這可能會導致與未經授權的使用者共用金鑰,從而造成安全漏洞和未經授權的網路訪問。 此漏洞最常見的緩解措施是更改PSK本身。 這會影響所有使用者,因為許多終端裝置需要更新新金鑰才能再次訪問網路。

使用身份PSK(iPSK),在RADIUS伺服器的幫助下為同一SSID上的個人或使用者組建立唯一的預共用金鑰。此類設定對於終端客戶端裝置不支援dot1x身份驗證,但需要更安全且更精細的身份驗證方案的網路極為有用。從客戶端的角度來看,此WLAN看起來與傳統PSK網路完全相同。如果其中一個PSK受到危害,只有受影響的個人或團體需要更新其PSK。連線到WLAN的其餘裝置不受影響。

設定9800 WLC

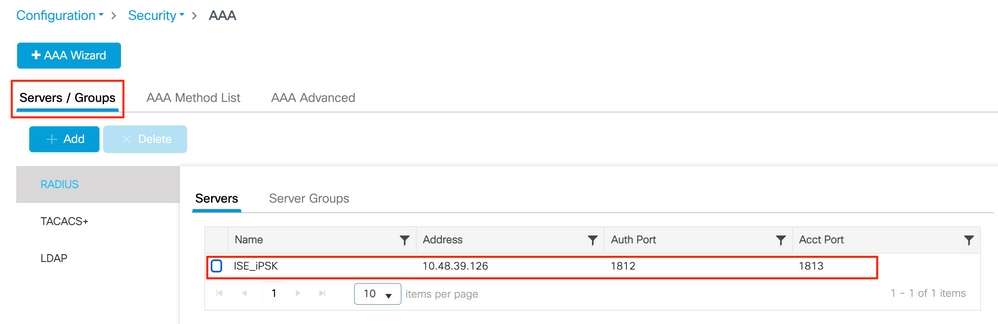

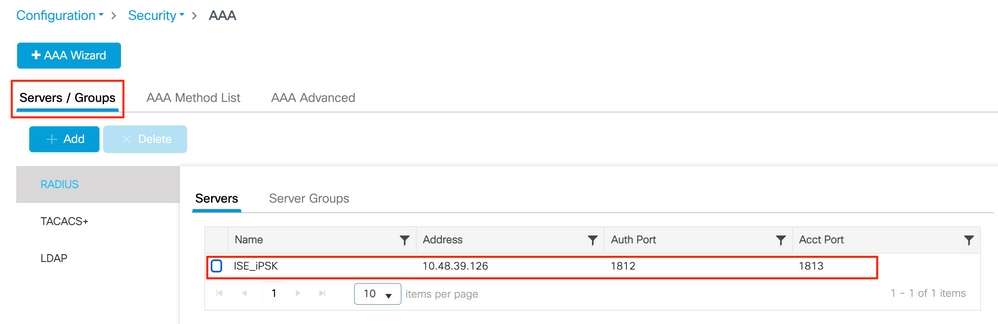

在Configuration > Security > AAA > Servers/Groups > Servers下,將ISE新增為RADIUS伺服器:

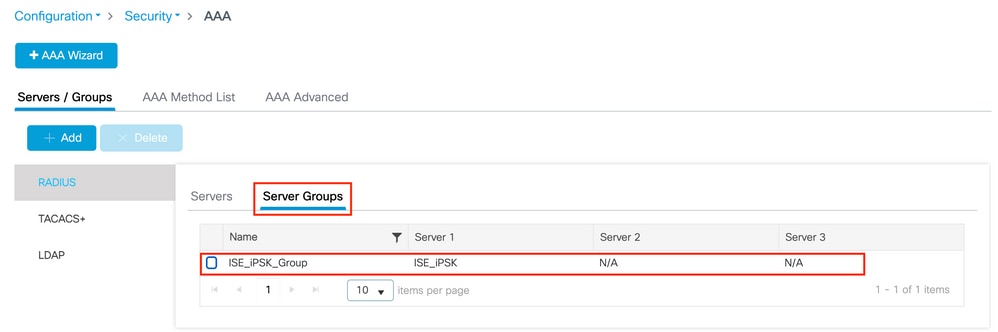

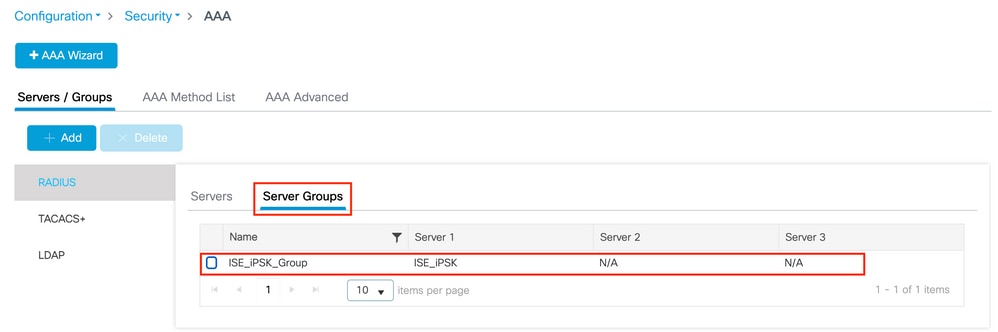

在Configuration > Security > AAA > Servers/Groups > Server Groups下,建立RADIUS伺服器組並將先前建立的ISE伺服器新增到其中:

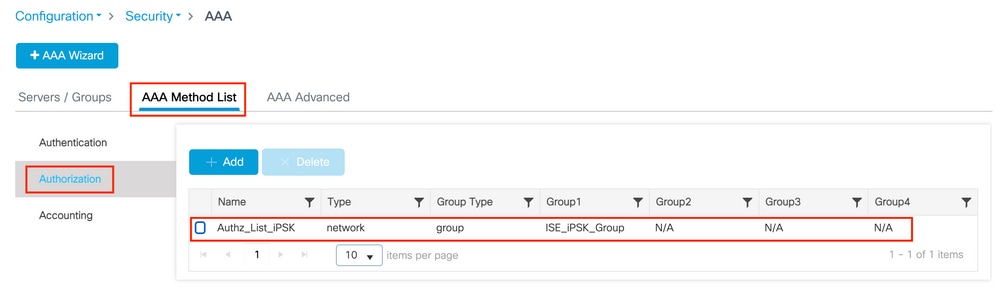

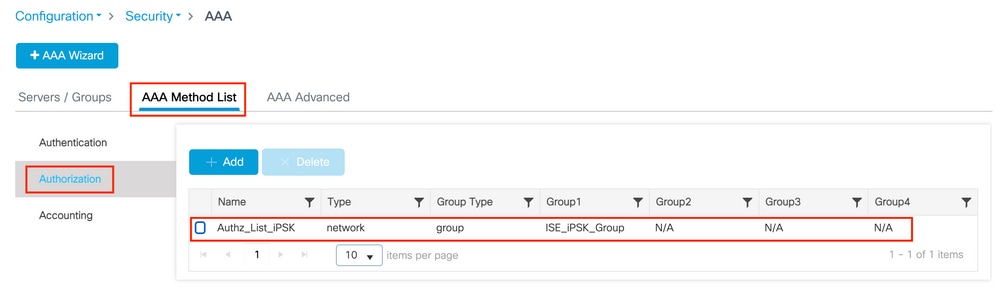

在「AAA Method List」索引標籤中,建立一個Authorization清單,其中輸入「network」,組輸入「group」,指出先前建立的RADIUS伺服器群組:

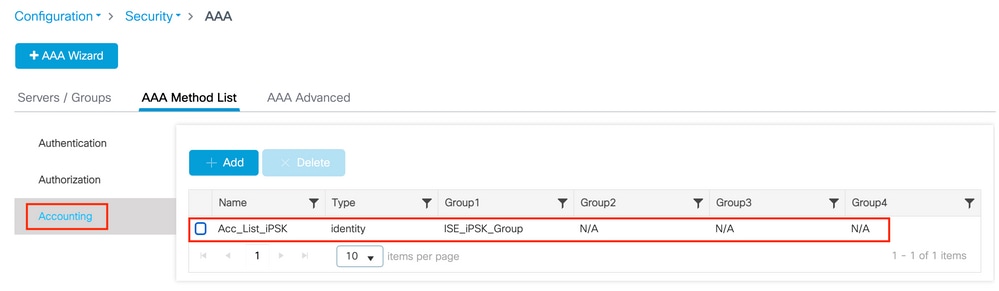

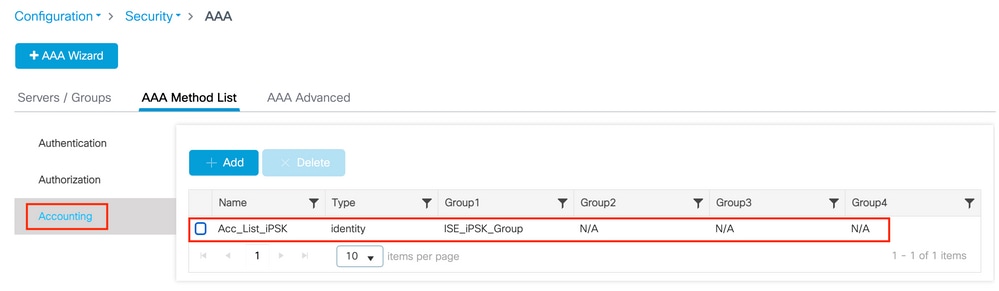

設定記賬是可選的,但可以通過將型別配置為「identity」並將其指向同一RADIUS伺服器組來完成:

這也可以通過命令列使用以下命令來執行:

radius server

address ipv4

auth-port 1812 acct-port 1813 key 0

aaa group server radius

server name

aaa authorization network

group

aaa accounting identity

start-stop group

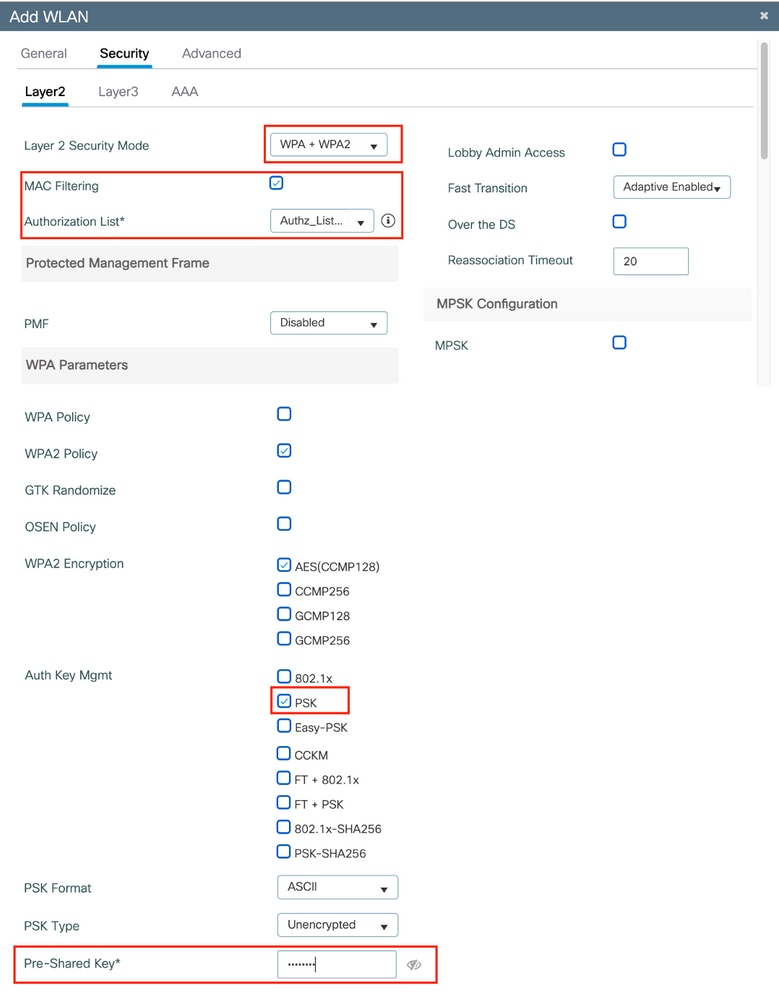

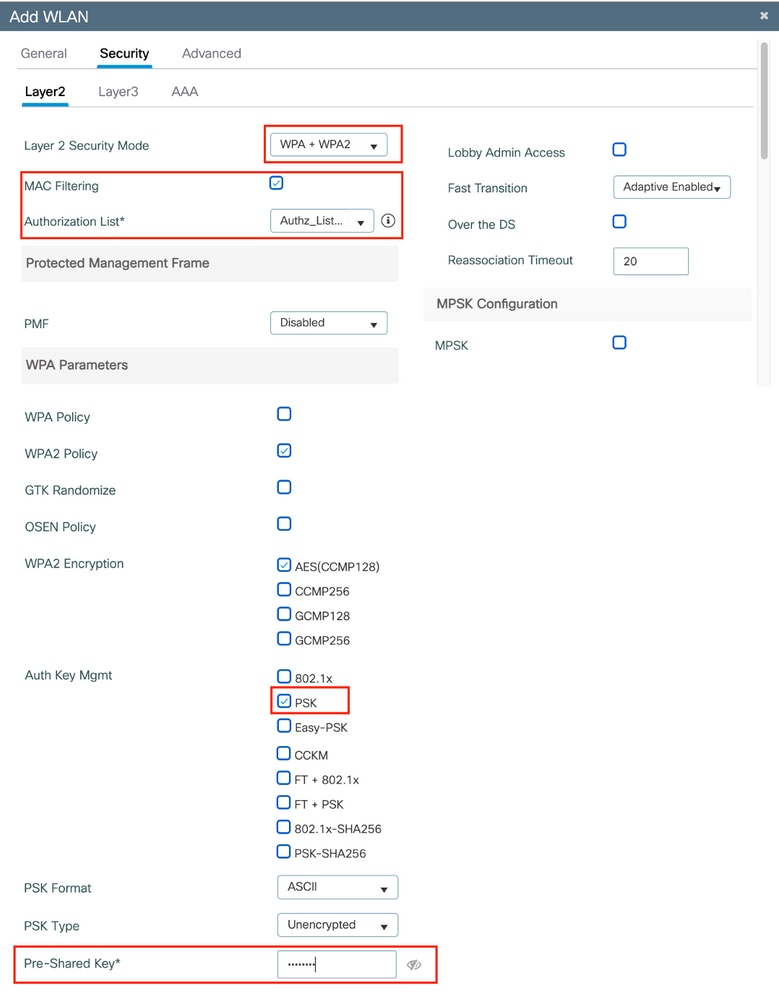

在Configuration > Tags & Profiles > WLANs下,建立一個新的WLAN。 在第2層配置下:

- 啟用MAC過濾並將Authorization List設定為之前建立的清單

- 在Auth Key Mgmt下啟用PSK

- 預共用金鑰欄位可以使用任何值進行填充。這僅僅是為了滿足Web介面設計的要求。沒有使用者能夠使用此金鑰進行身份驗證。在這種情況下,預共用金鑰設定為「12345678」。

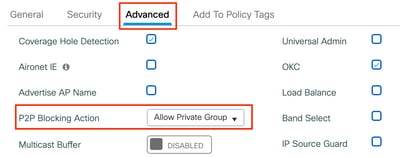

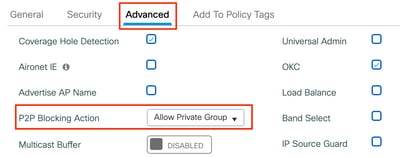

可以在Advanced頁籤下實現使用者隔離。將其設定為Allow Private Group可允許使用同一PSK的使用者相互通訊,而使用不同PSK的使用者將被阻止:

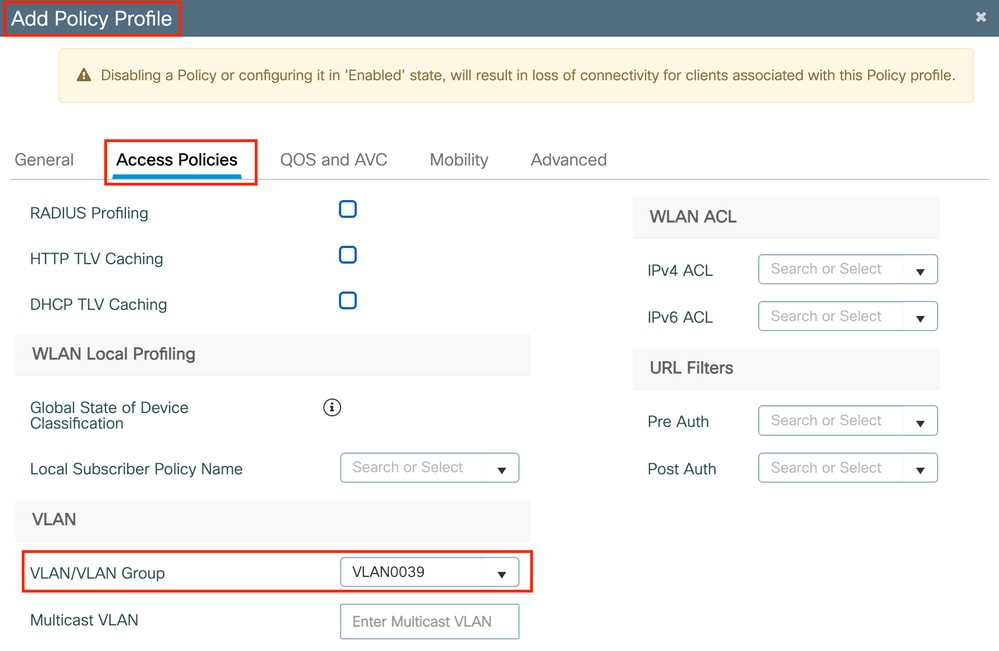

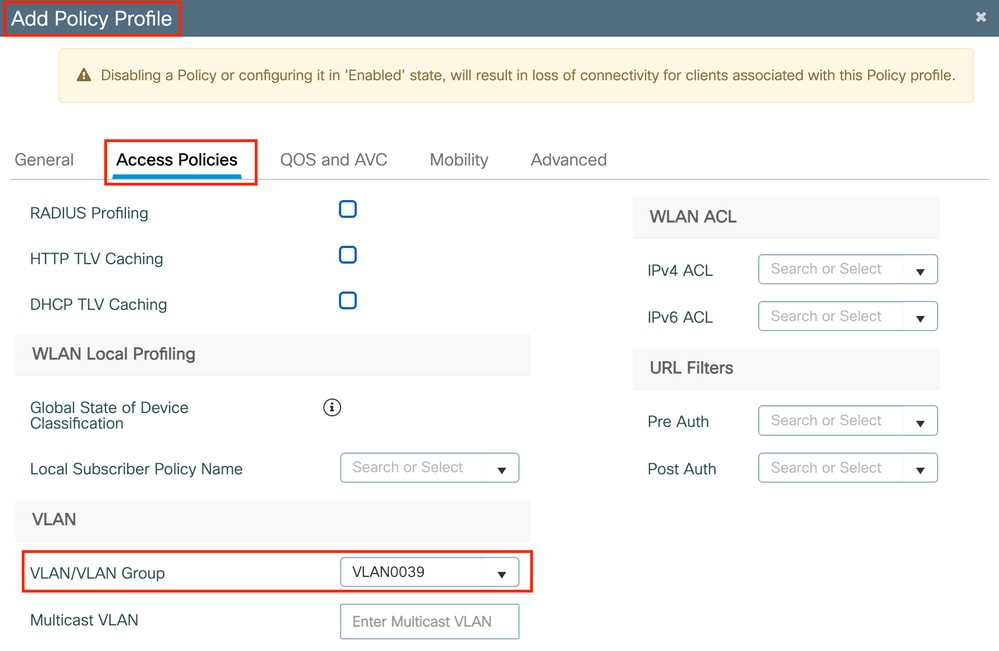

在Configuration > Tags & Profiles > Policy下,建立新的策略配置檔案。在Access Policies索引標籤中,設定此WLAN使用的VLAN或VLAN群組:

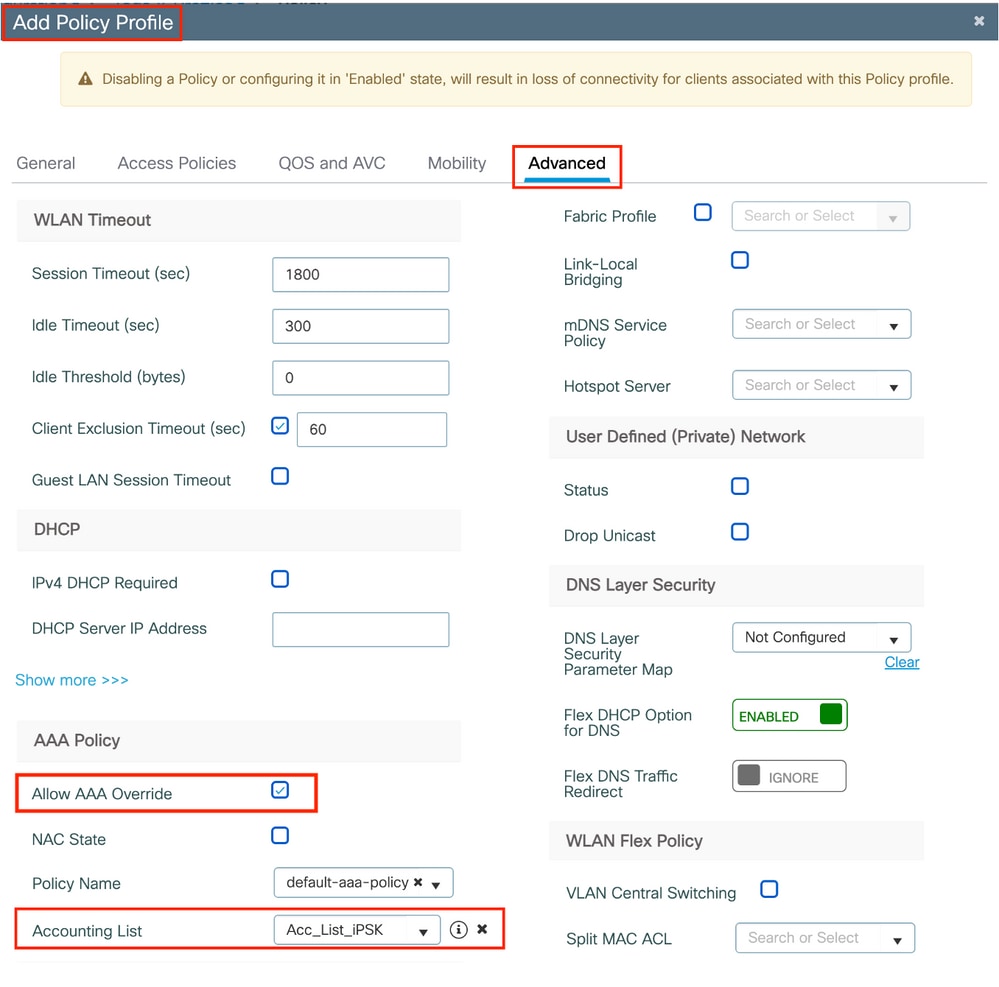

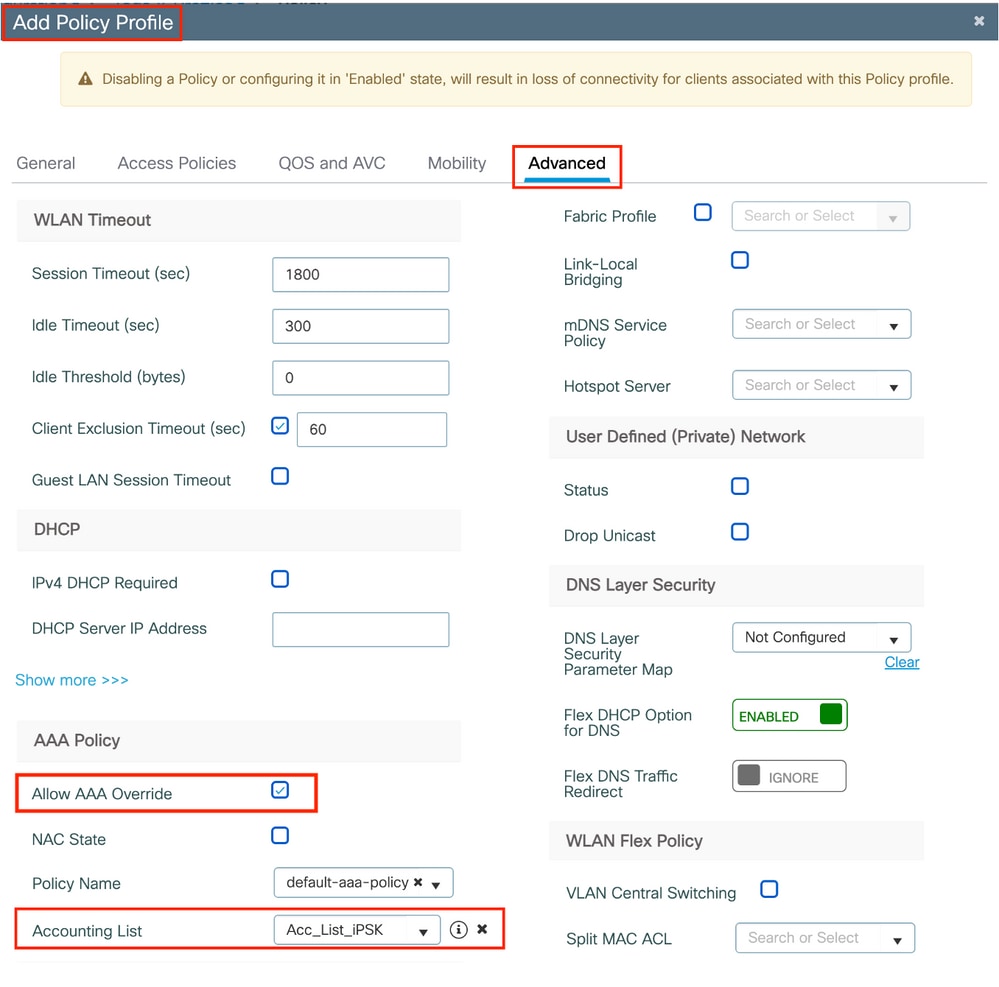

在Advanced頁籤中,啟用AAA Override並新增Accounting清單(如果之前已建立):

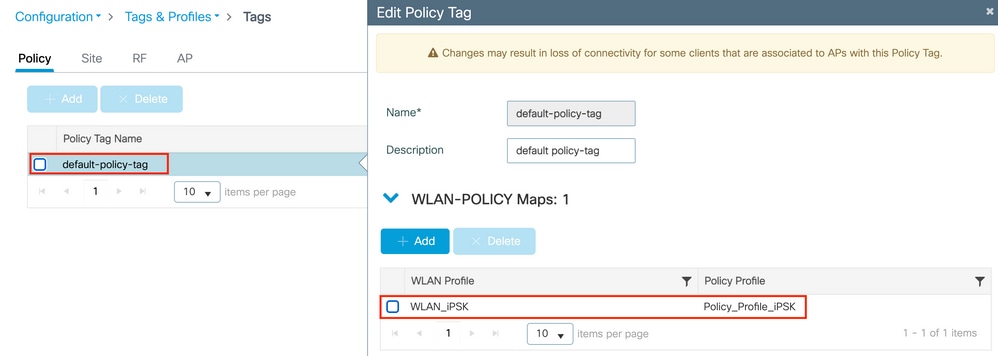

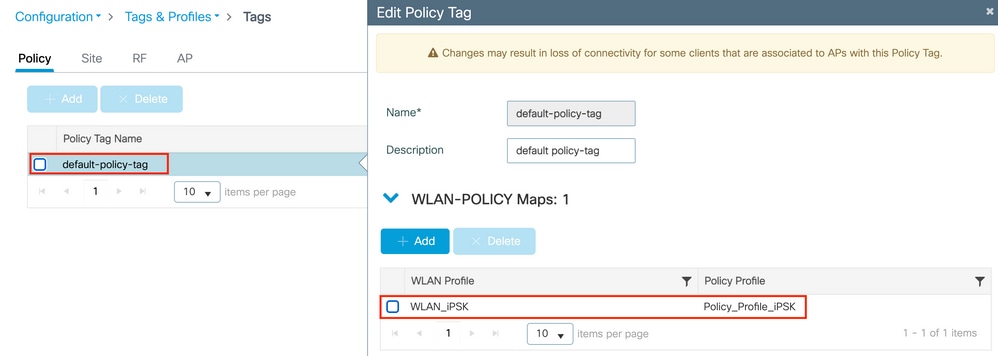

在Configuration > Tags & Profiles > Tags > Policy下,確保WLAN已對映到您建立的策略配置檔案:

這也可以通過命令列使用以下命令來執行:

wlan

mac-filtering

security wpa psk set-key ascii 0

no security wpa akm dot1x security wpa akm psk peer-blocking allow-private-group no shutdown wireless profile policy

aaa-override accounting-list

vlan

no shutdown wireless tag policy

wlan

policy

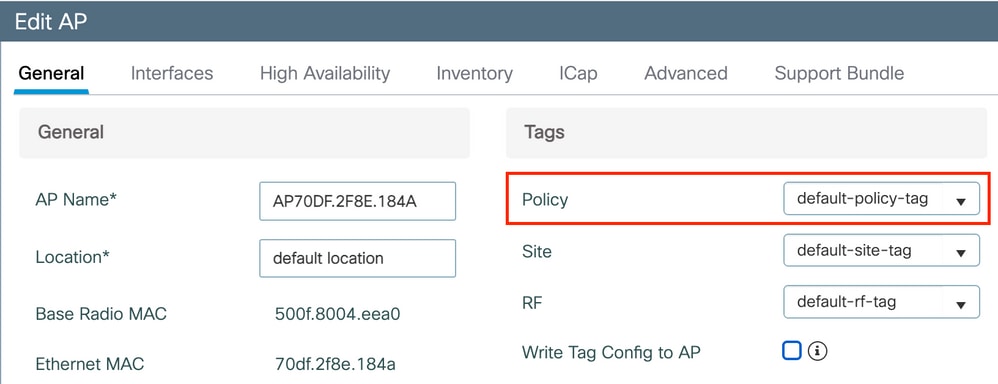

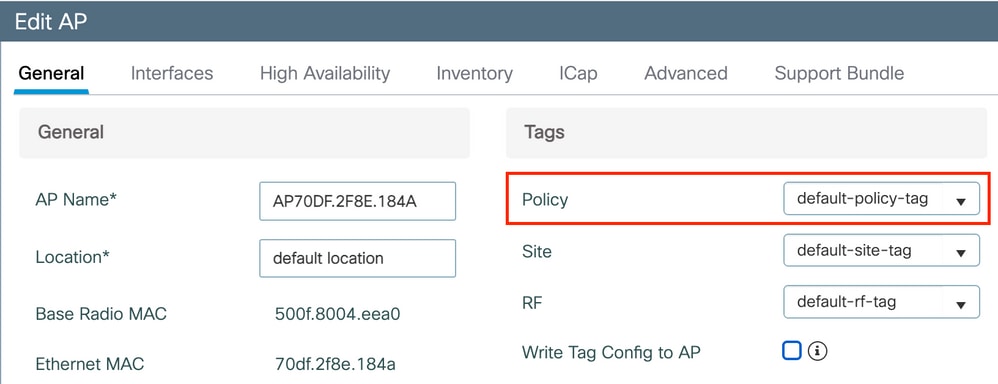

在Configuration > Wireless > Access Points下,確保此標籤已應用於必須在其上廣播WLAN的接入點:

ISE 組態

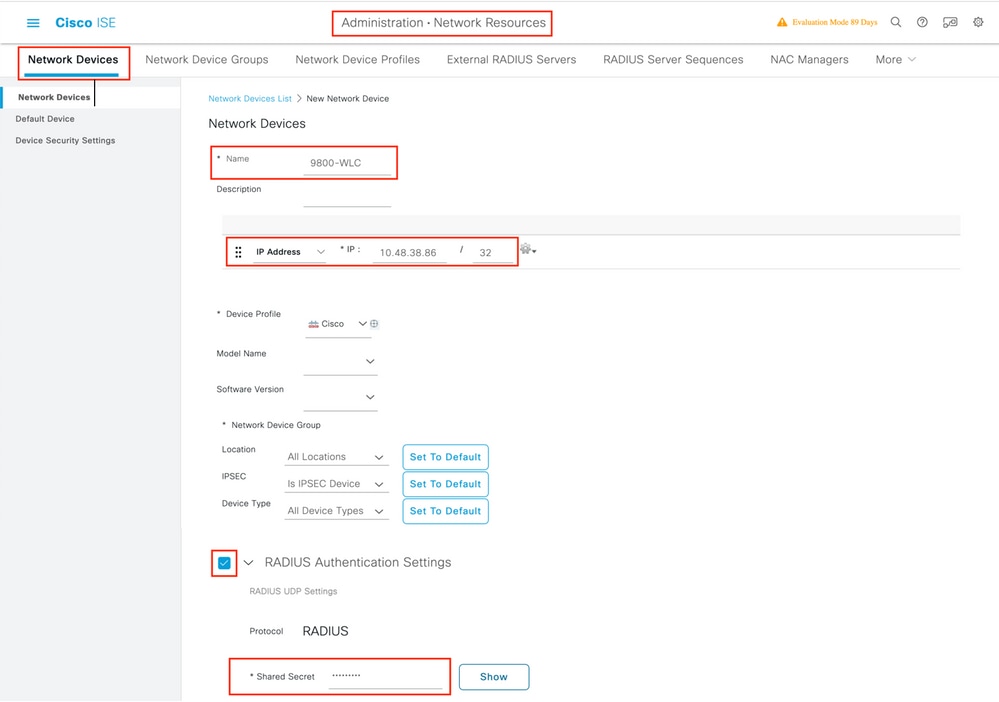

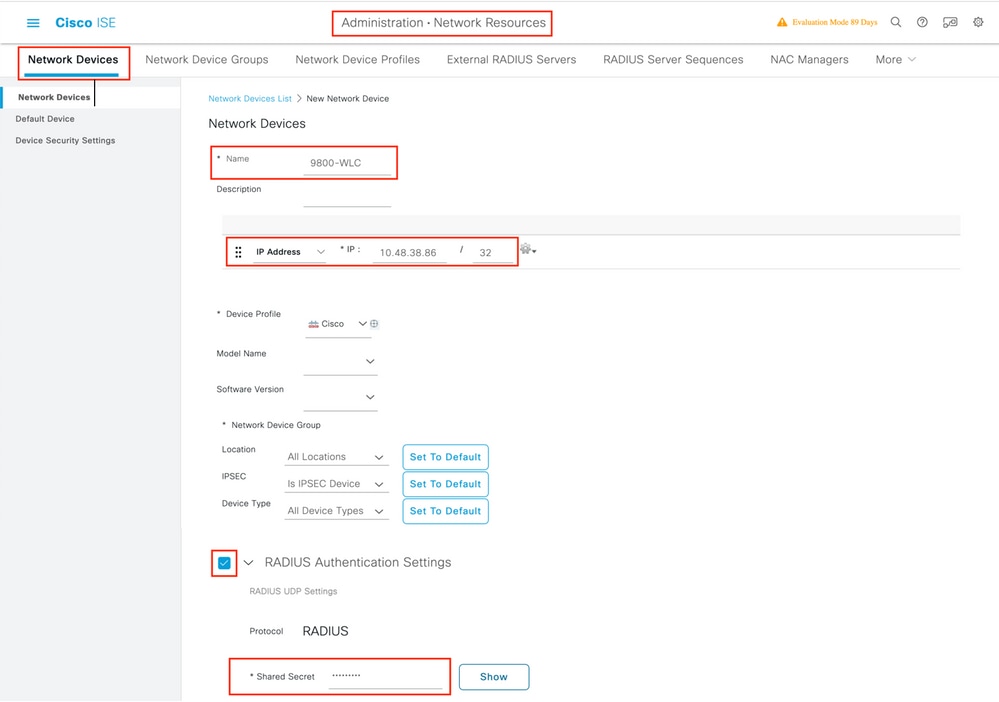

此配置指南介紹根據客戶端MAC地址確定裝置PSK的方案。在Administration > Network Resources > Network Devices下,新增新裝置、指定IP地址、啟用RADIUS身份驗證設定並指定RADIUS共用金鑰:

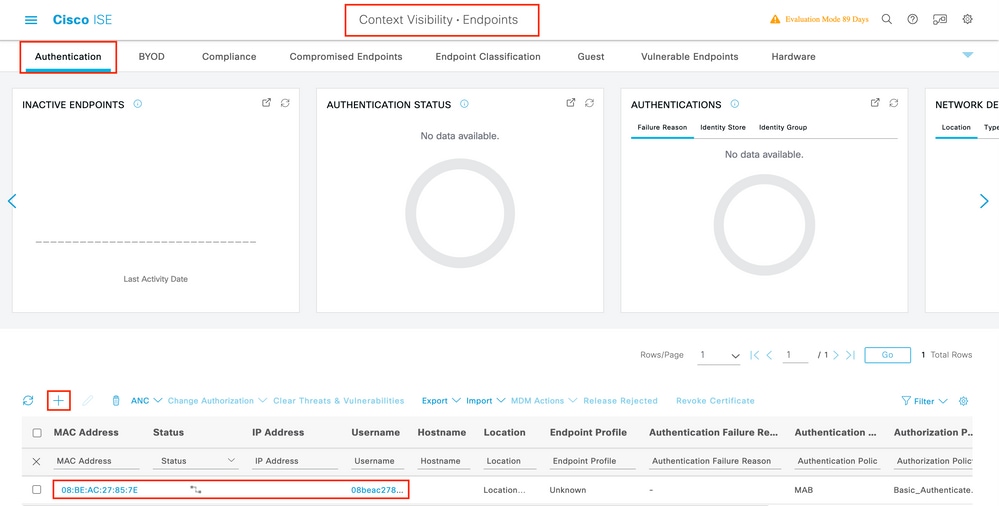

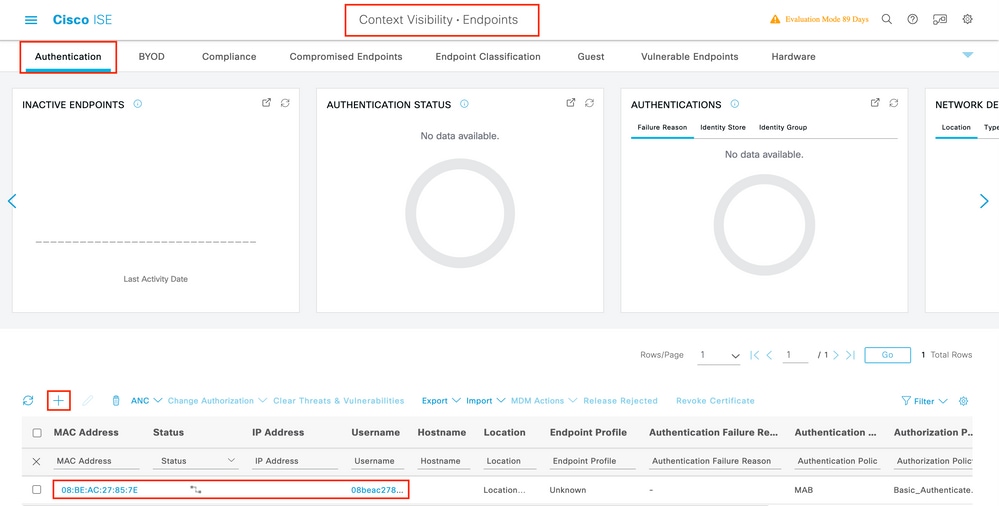

在Context Visibility > Endpoints > Authentication下,新增連線到iPSK網路的所有裝置(客戶端)的MAC地址:

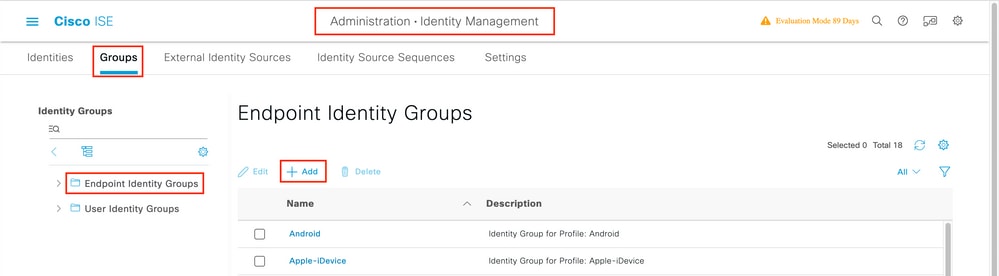

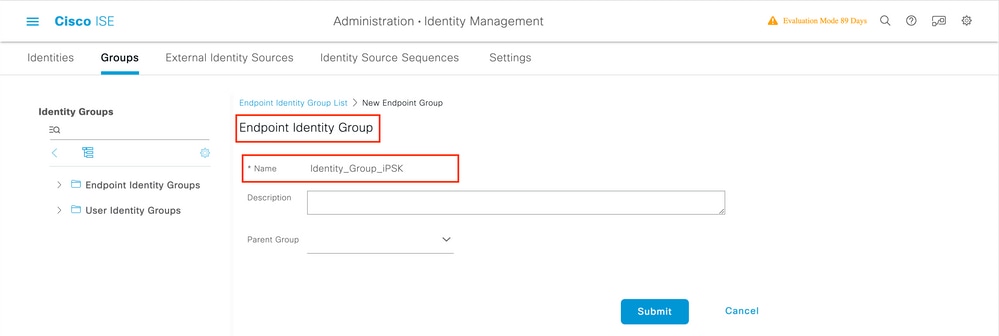

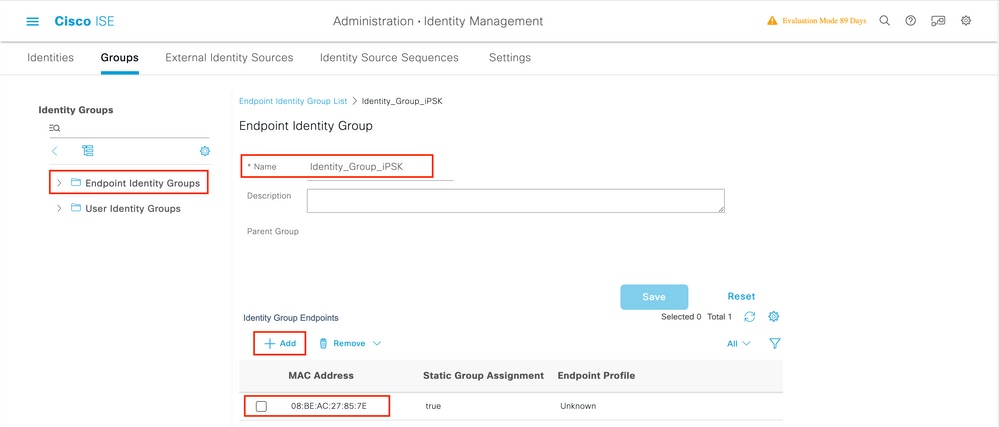

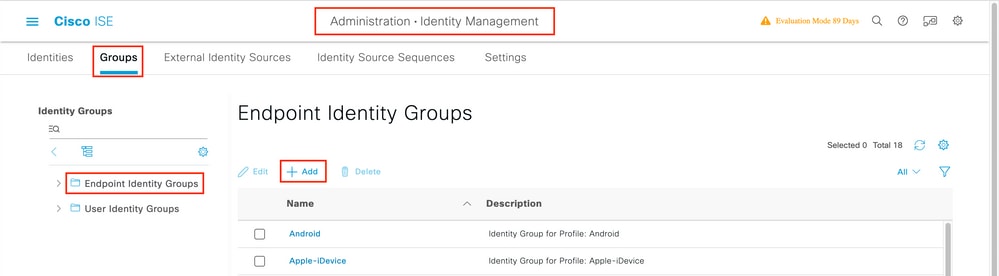

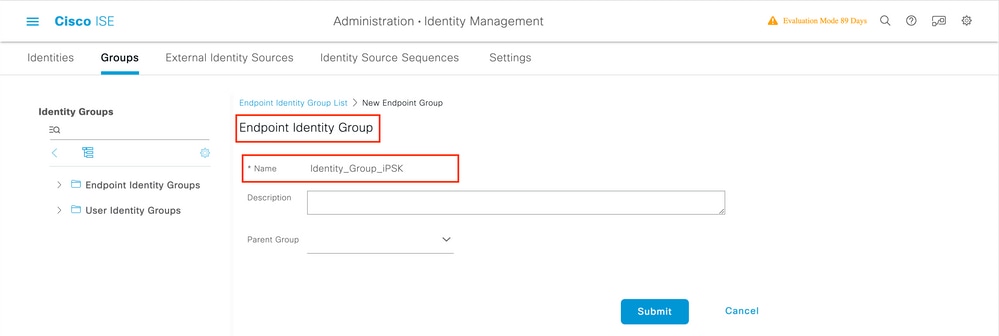

在Administration > Identity Management> Groups > Endpoint Identity Groups下,建立一個或多個組並將使用者分配給它們。以後可以將每個組配置為使用不同的PSK連線到網路。

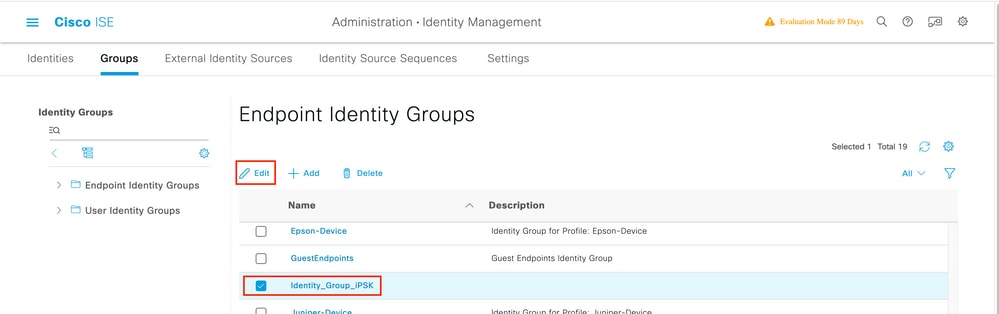

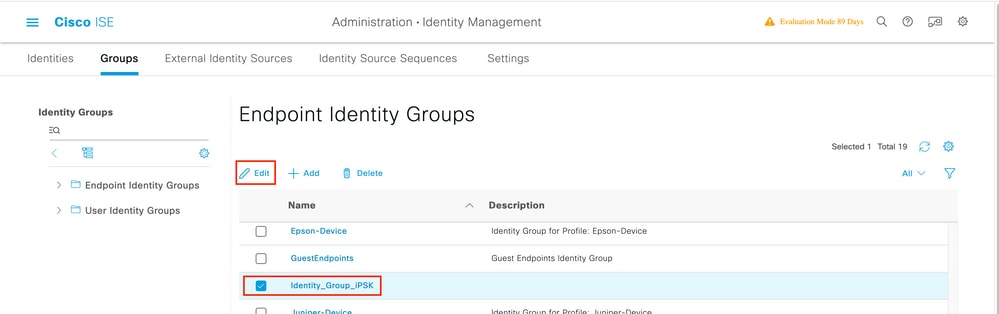

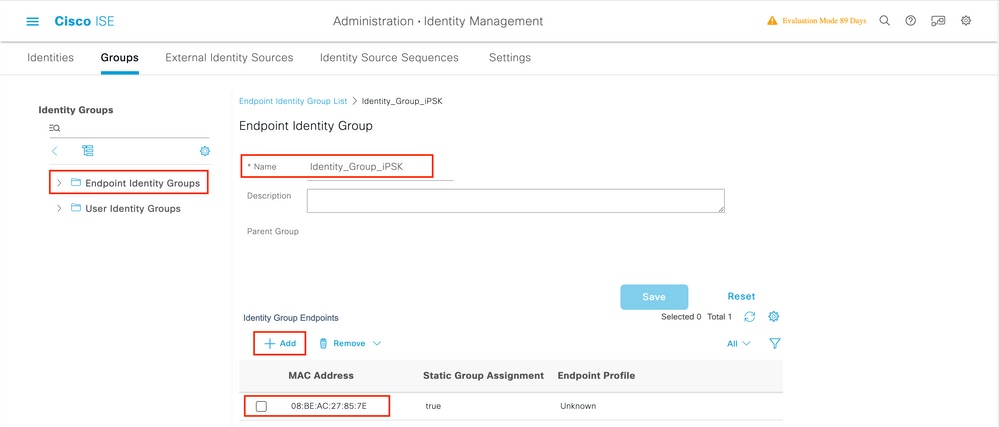

建立組後,您現在可以為其分配使用者。選擇您建立的組,然後按一下Edit:

在組配置中,通過按一下「新增」按鈕新增要分配給該組的客戶機的MAC地址:

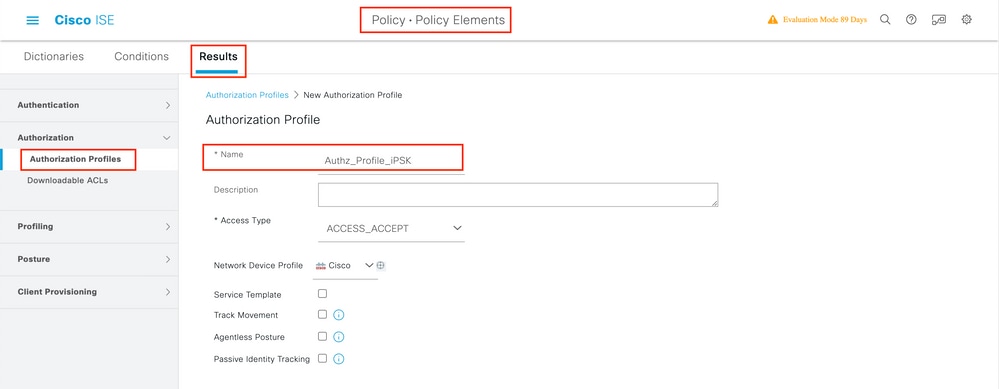

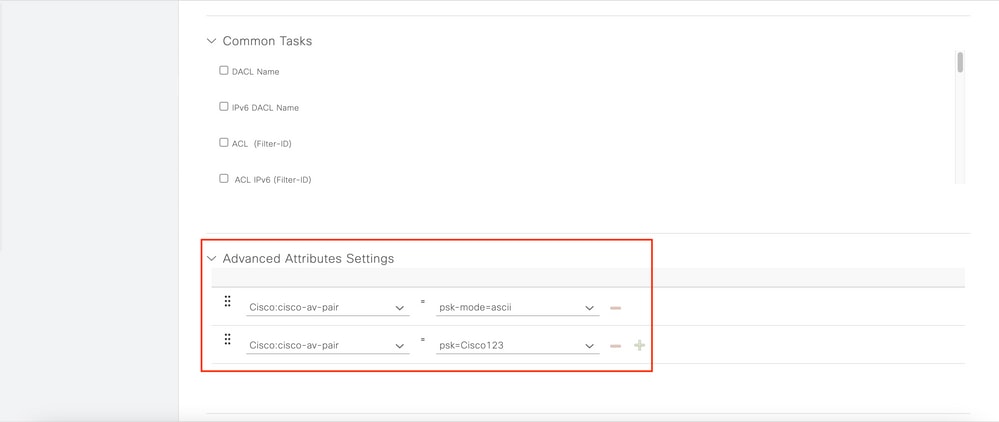

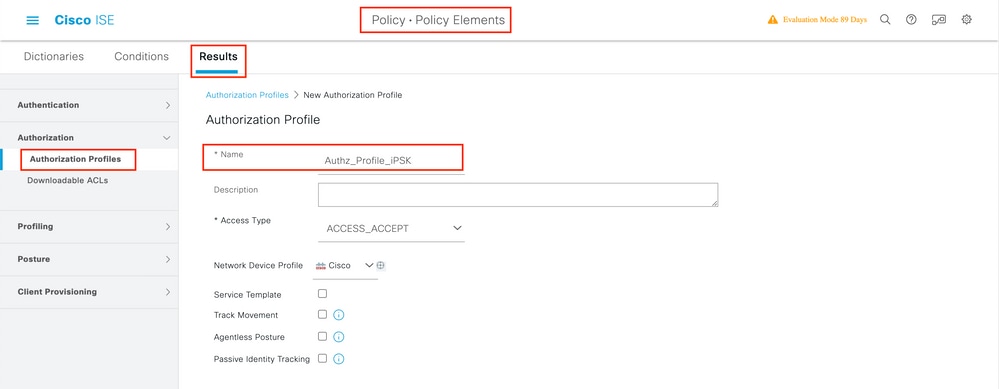

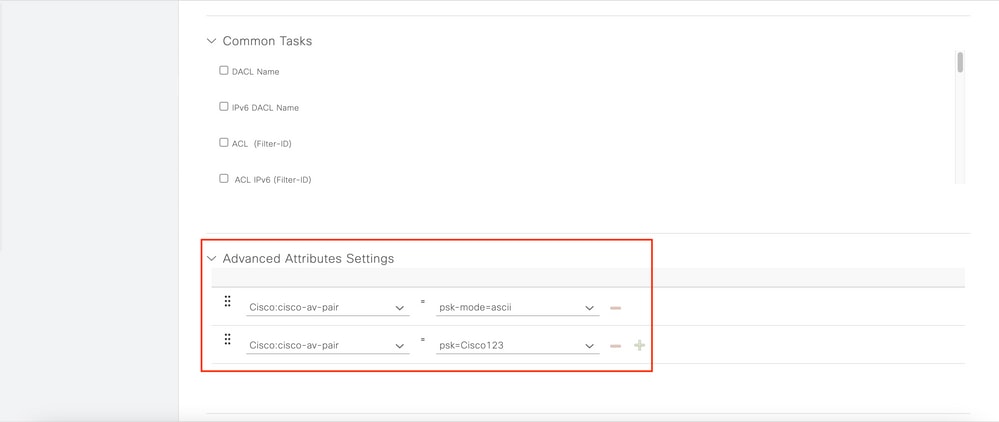

在Policy > Policy Elements > Results > Authorization > Authorization Profiles下,建立新的授權配置檔案。將屬性設定為:

access Type = ACCESS_ACCEPT

cisco-av-pair = psk-mode=ascii

cisco-av-pair = psk=

// This is the psk that the user group is using

對於必須使用不同PSK的每個使用者組,使用不同的PSK av-pair建立一個附加結果。此處還可以設定ACL和VLAN覆寫等其他引數。

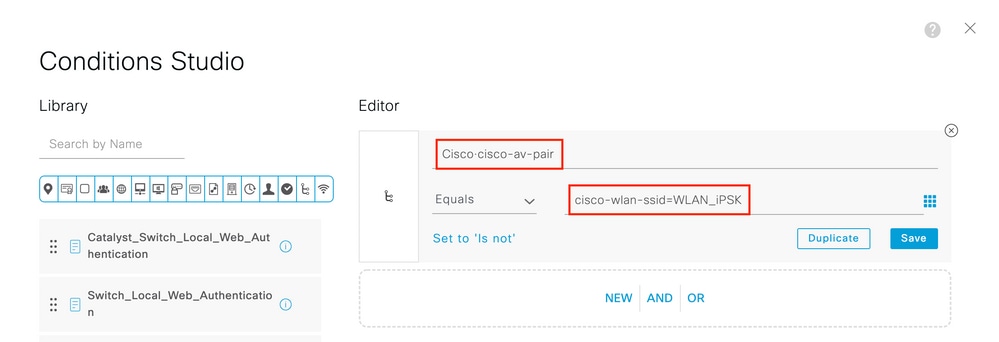

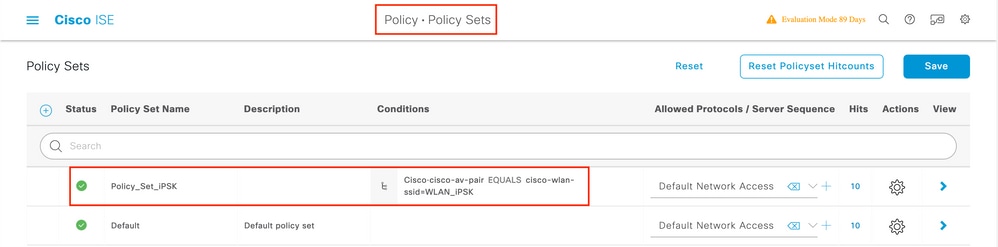

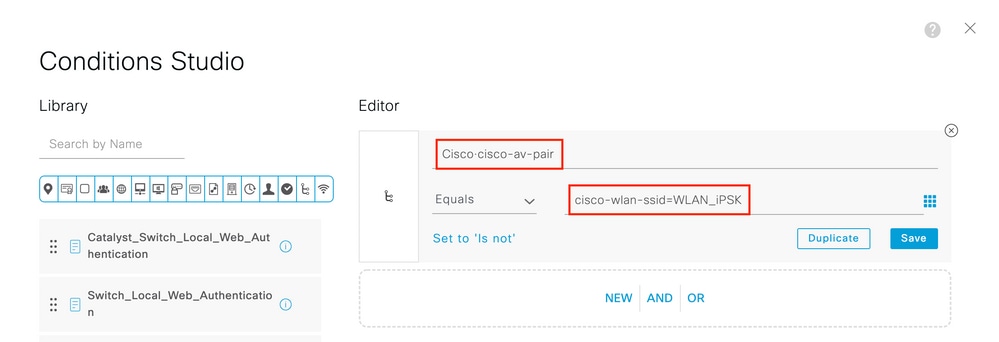

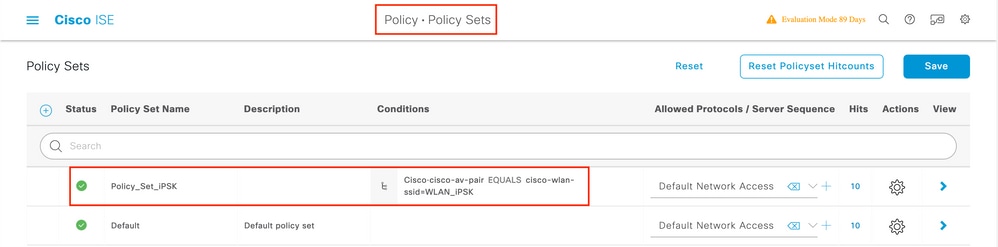

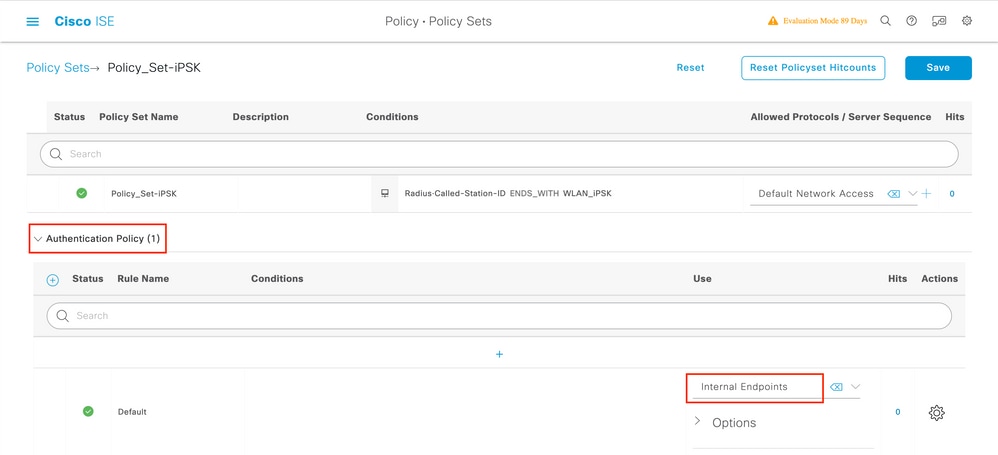

在Policy > Policy Sets下,建立一個新策略。要確保客戶端與策略集匹配,使用以下條件:

Cisco:cisco-av-pair EQUALS cisco-wlan-ssid=WLAN_iPSK // "WLAN_iPSK" is WLAN name

可以新增其他條件以使策略匹配更安全。

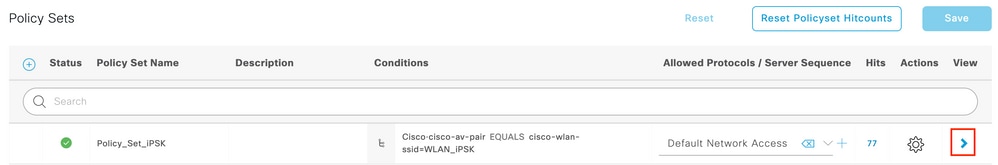

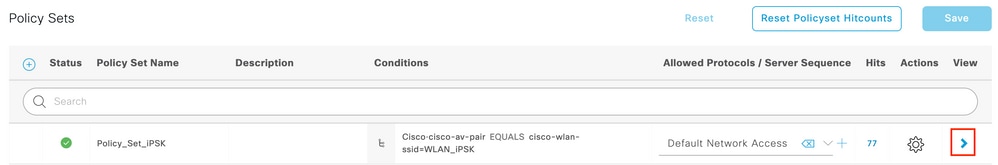

按一下「Policy Set(策略集)」行右側的藍色箭頭可訪問新建立的iPSK策略集配置:

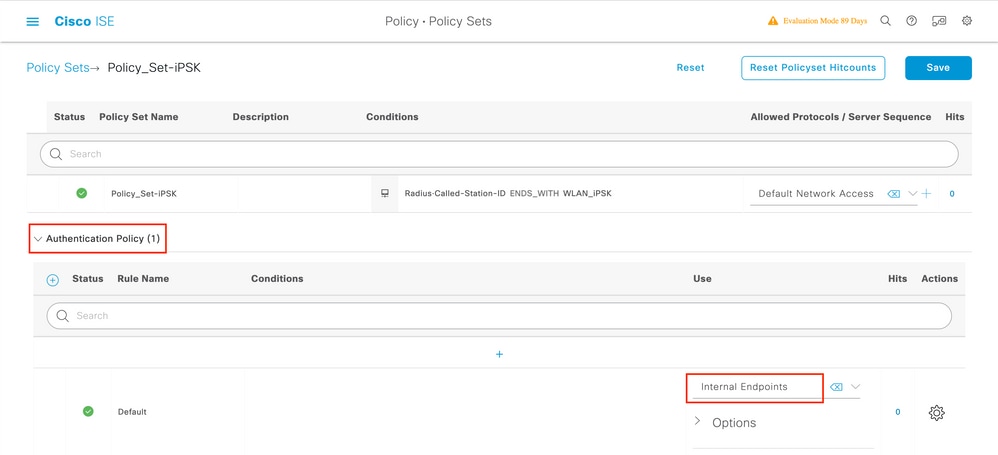

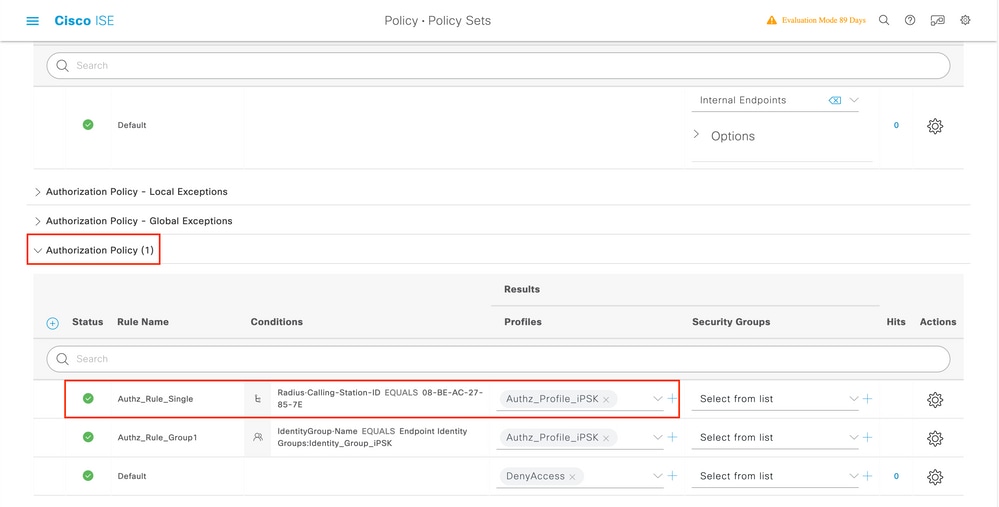

確保Authentication Policy設定為「Internal Endpoints」:

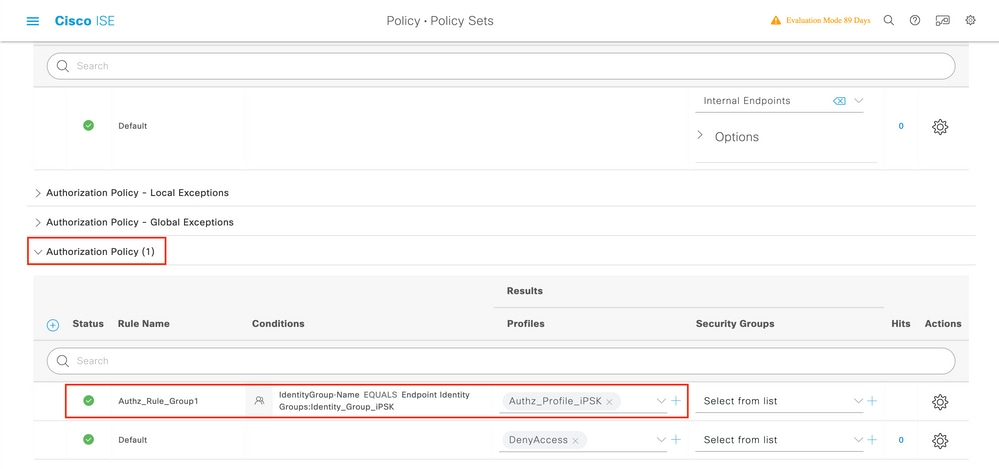

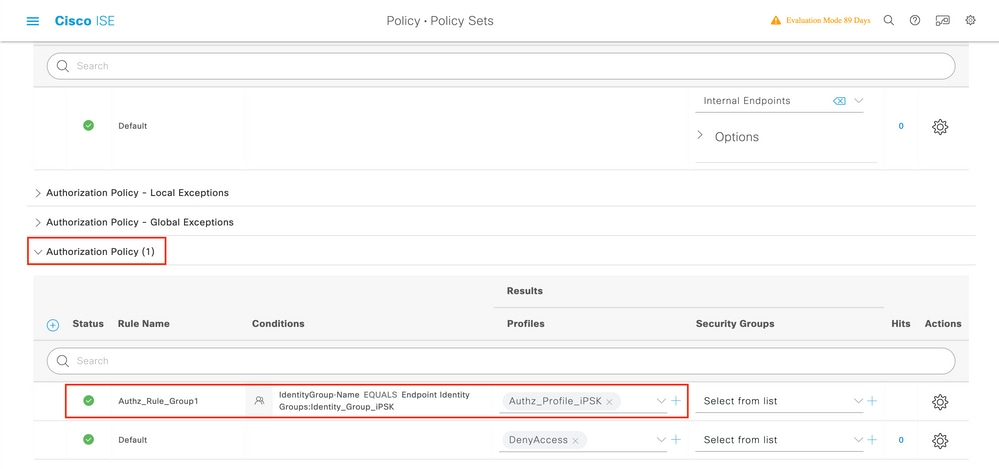

在Authorization Policy下,為每個使用者組建立一個新規則。作為條件,請使用:

IdentityGroup-Name EQUALS Endpoint Identity Group:Identity_Group_iPSK // "Identity_Group_iPSK" is name of the created endpoint group

Result是之前建立的Authorization Profile。確保Default Rule位於底部並指向DenyAccess。

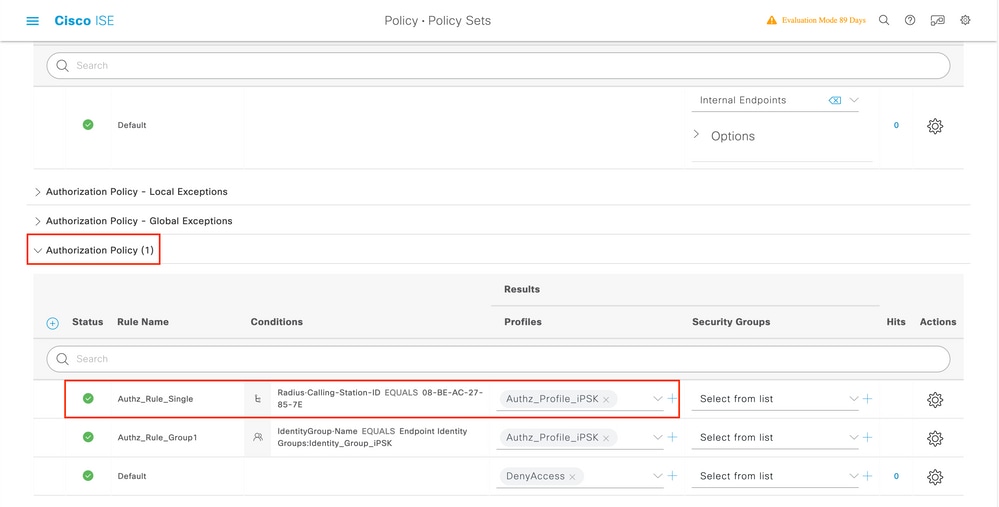

如果每個使用者將具有不同的密碼,而不是建立與該終端組匹配的終端組和規則,則可以建立具有此條件的規則:

Radius-Calling-Station-ID EQUALS <client_mac_addr>

附註: MAC位址分隔符可在WLC上的AAA >AAA Advanced > Global Config > Advanced Settings下設定。在本示例中,使用了字元「 — 」。

授權策略上的規則允許使用許多其他引數來指定使用者正在使用的密碼。

一些最常用的規則包括:

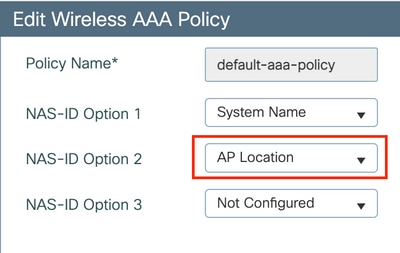

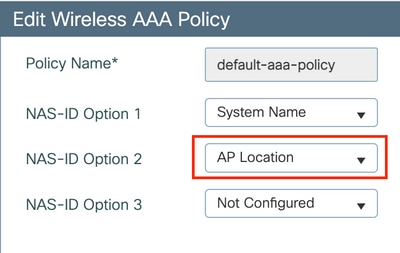

- 根據使用者位置進行匹配

在此案例中,WLC需要將AP位置資訊傳送到ISE。這允許一個位置中的使用者使用一個密碼,而另一個位置上的使用者使用不同的密碼。可在Configuration > Security > Wireless AAA Policy下配置此功能。

- 根據裝置分析進行匹配

在此案例中,需要將WLC設定為全域性設定裝置設定檔。這允許管理員為筆記型電腦和電話裝置配置不同的密碼。可在Configuration > Wireless > Wireless Global下啟用全域性裝置分類。有關ISE上的裝置分析配置,請參閱ISE分析設計手冊。

除了返回加密金鑰外,由於此授權發生在802.11關聯階段,因此完全可以從ISE返回其他AAA屬性,如ACL或VLAN ID。

疑難排解

9800 WLC上的疑難排解

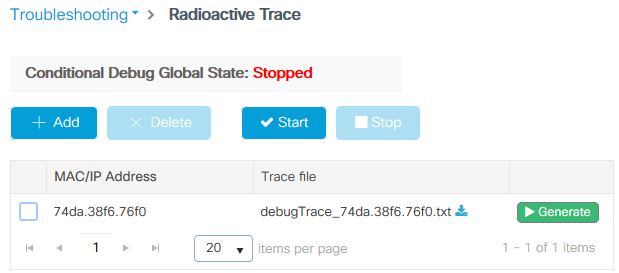

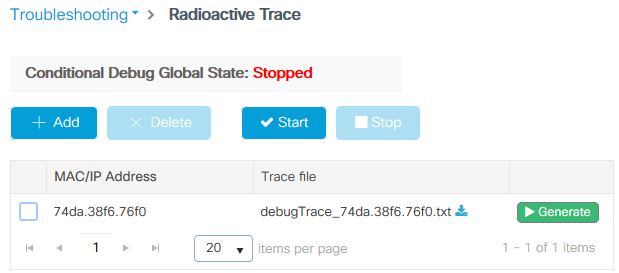

在WLC上,收集放射性痕跡必須足以識別大多數問題。可以在WLC Web介面的疑難排解 > 放射追蹤下完成此操作。新增客戶端MAC地址,按開始並嘗試重現問題。 按一下「Generate」以建立檔案並下載:

重要資訊:IOS 14和Android 10智慧手機上的iPhone在關聯網路時使用隨機mac地址。此功能可能會完全中斷iPSK配置。請確保此功能已禁用!

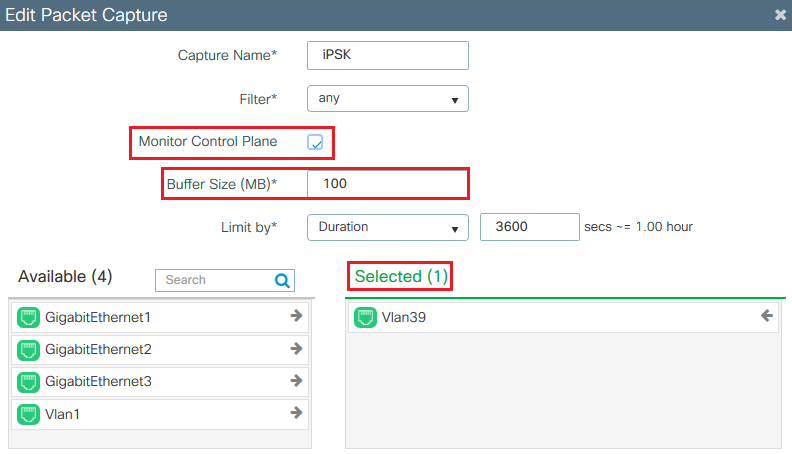

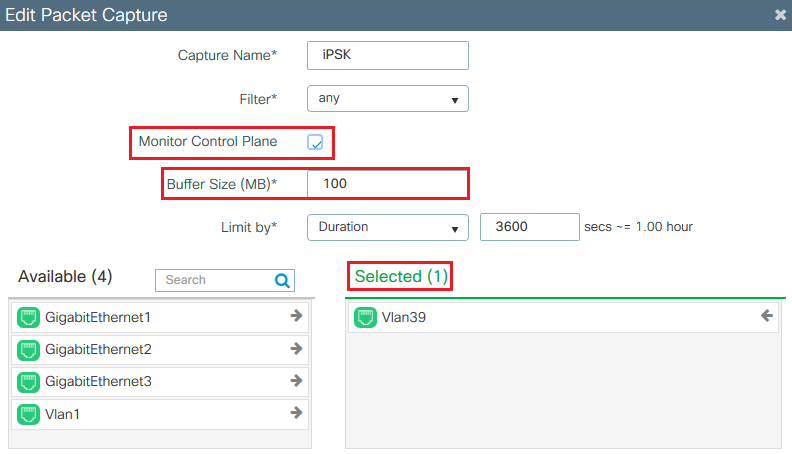

如果放射性追蹤不足以識別問題,可以直接在WLC上收集封包擷取。在Troubleshooting > Packet Capture下,新增捕獲點。預設情況下,WLC使用無線管理介面進行所有RADIUS AAA通訊。如果WLC有大量使用者端,可將緩衝區大小增加至100 MB:

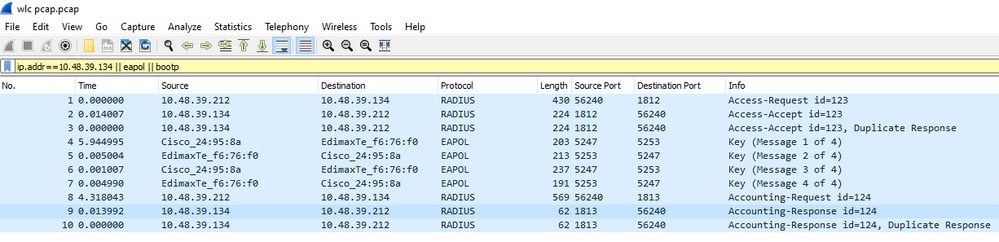

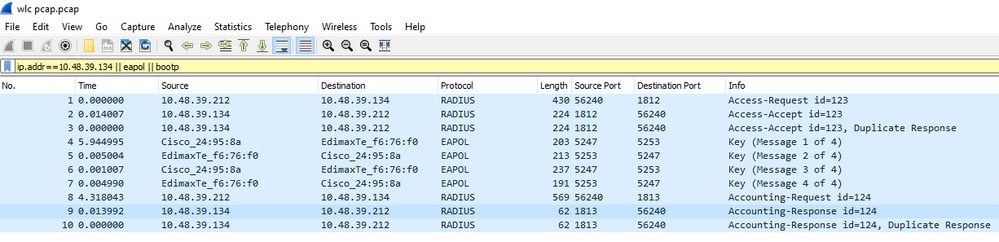

成功進行身份驗證和記帳嘗試的資料包捕獲如下圖所示。使用此Wireshark過濾器過濾出此客戶端的所有相關資料包:

ip.addr==

|| eapol || bootp

排除ISE故障

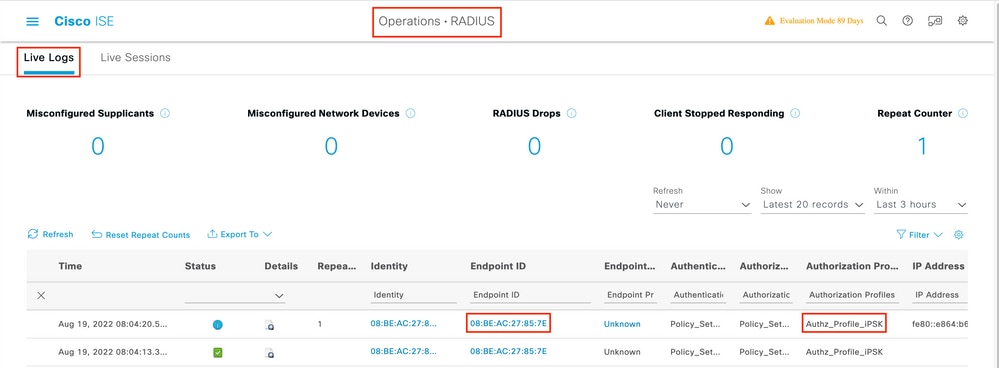

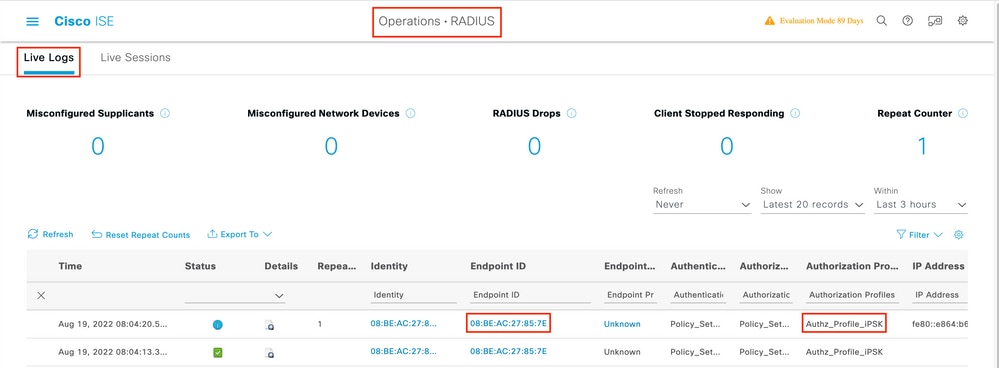

思科ISE的主要故障排除技術是即時日誌頁面,該頁面位於操作 > RADIUS > 即時日誌下。可以通過將客戶端的MAC地址放在「終端ID」欄位中對其進行過濾。 開啟完整的ISE報告可提供有關失敗原因的更多詳細資訊。確保客戶端訪問正確的ISE策略:

意見

意見