簡介

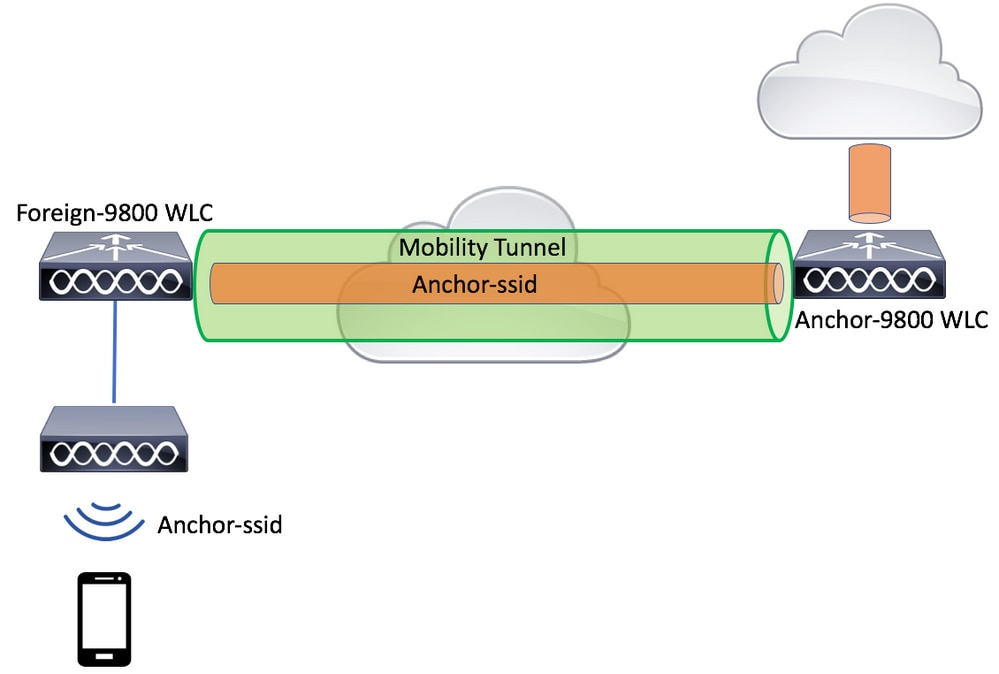

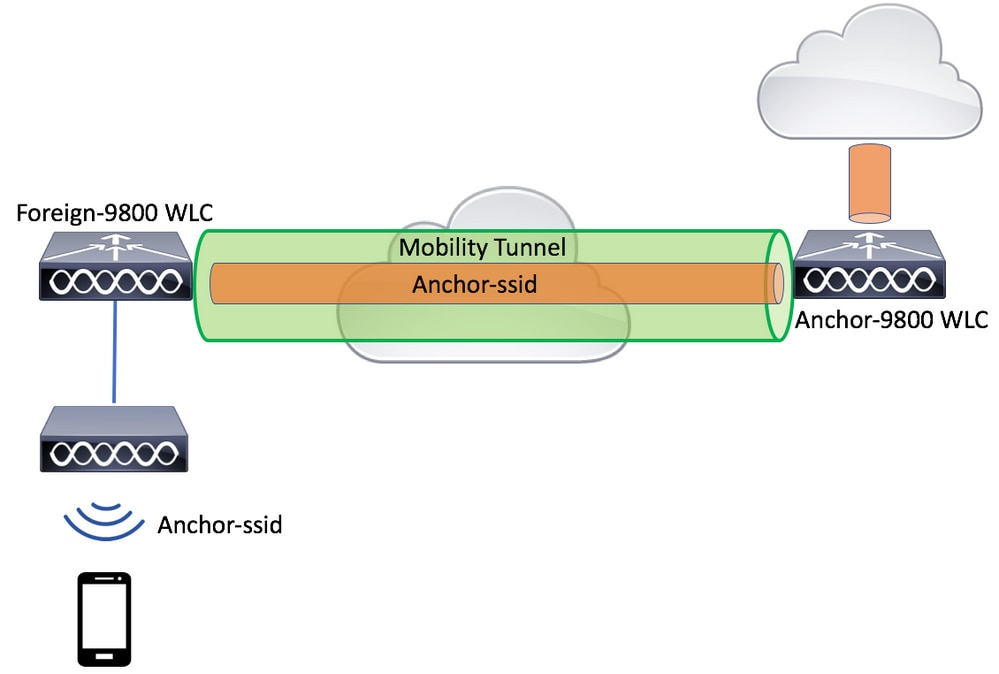

本文檔介紹如何在指向另一個WLC作為移動錨點的Catalyst 9800上配置CWA並進行故障排除。

必要條件

需求

思科建議您瞭解以下主題:

- 中央Web驗證(CWA)

- 無線LAN控制器(WLC)

- 9800 WLC

- AireOS WLC

- 思科ISE

我們假設您在啟動CWA錨點設定之前,已開啟兩個WLC之間的行動通道。這超出了此配置示例的範圍。如果需要這方面的幫助,請參閱標題為在9800上配置移動拓撲的文檔

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- 9800 17.2.1

- 5520 8.5.164 IRCM映像

- ISE 2.4

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

配置錨定到另一個Catalyst 9800的Catalyst 9800

網路圖表

在兩個9800上配置AAA

在錨點和外部上,您需要首先增加RADIUS伺服器並確保啟用CoA。為此,請導航到選單Configuration > Security > AAA > Servers/Groups > Servers。 然後,按一下Add按鈕。

您現在需要建立伺服器群組,並將剛才設定的伺服器放入該群組中。為此,請導航到Configuration > Security > AAA > Servers/Groups > Server Groups > +Add。

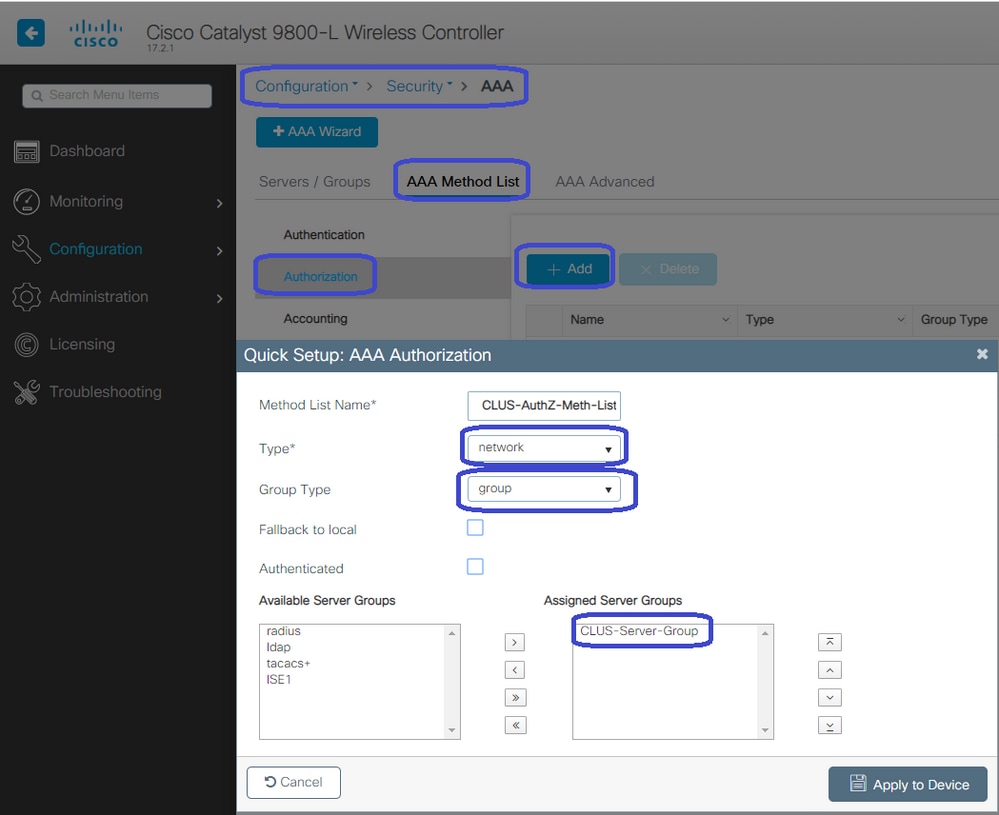

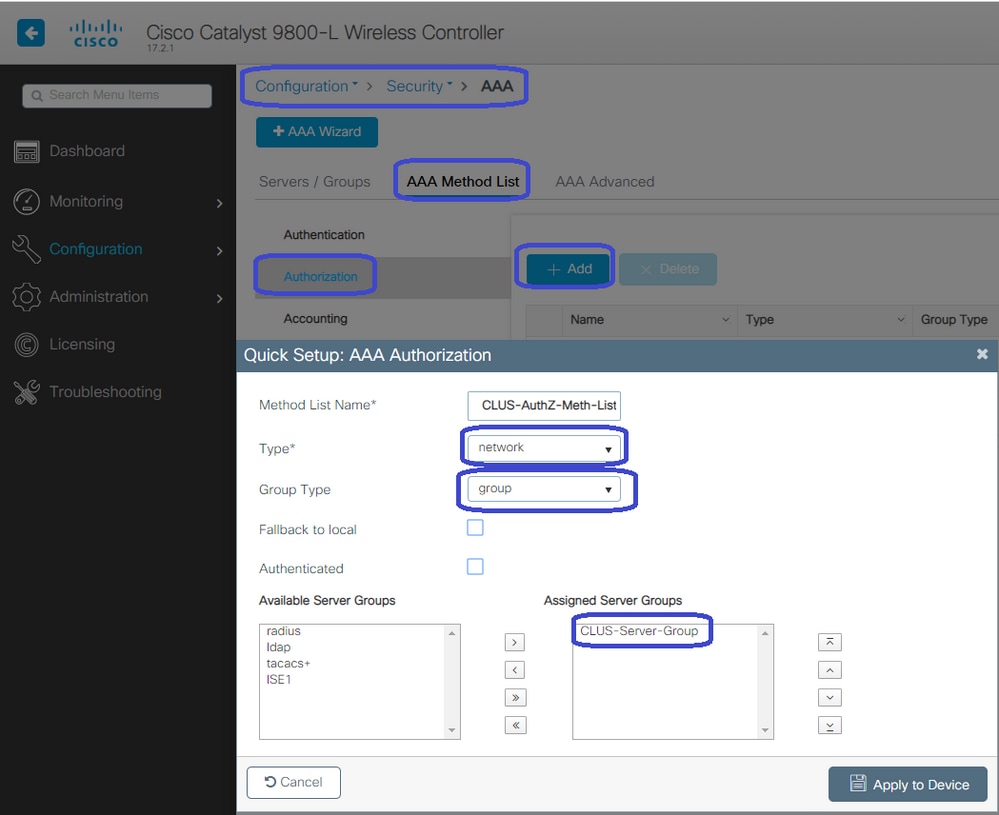

現在,建立授權方法清單(對於CWA,不需要身份驗證方法清單),其中型別為網路,組型別為組。將上一個動作中的伺服器群組新增至這個方法清單。

為此,請導航到Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Add。

(可選)使用與授權方法清單相同的伺服器組建立記帳方法清單。要建立記帳清單,請導航到Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add。

在WLC上配置WLAN

在兩個WLC上建立並配置WLAN。這兩個WLAN必須匹配。安全型別必須是mac過濾,並且必須應用上一步中的授權方法清單。要對此進行配置,請導航到配置>標籤和配置檔案> WLANs > +Add。

在外部WLC上建立策略配置檔案和策略標籤

導覽至外部WLC Web UI。 要建立策略配置檔案,請導航到Configuration > Tags & Profiles > Policy > +Add。 錨定時,必須使用集中交換。

在Advanced頁籤上,CWA必須使用AAA override和RADIUS NAC。如果您選擇建立會計方法清單,也可以在此套用。

在移動頁籤上,不要選中導出錨點覈取方塊,而是將錨點WLC增加到錨點清單中。確保輸入Apply to Device。請注意,此步驟假設您已在兩個控制器之間設定了行動通道

為使AP使用此策略配置檔案,您需要建立策略標籤並將其應用於要使用的AP。

要建立策略標籤,請導航到配置>標籤和配置檔案>標籤?策略> +增加。

要同時將此設定增加到多個AP,請導航到Configuration > Wireless Setup > Advanced > Start Now。按一下Tag APs旁邊的專案符號欄,然後將標籤增加到您選擇的AP中。

在錨點WLC上建立策略配置檔案

導覽至錨點WLC Web UI。在錨點9800上的Configuration > Tags & Profiles > Tags > Policy > +Add下增加策略配置檔案。確保此配置與外部裝置上的策略配置檔案相匹配,但移動性頁籤和記帳清單除外。

您在此處不會增加錨點,但會選中導出錨點覈取方塊。請勿在此處增加記帳清單。假設您已經在兩個控制器之間設定了行動通道。

注意:沒有理由將此配置檔案與策略標籤中的WLAN關聯。如果您這樣做,這會產生問題。如果要對此WLC上的AP使用相同的WLAN,請為其建立另一個策略配置檔案。

在兩個9800上重定向ACL配置

接下來,您需要在這兩個9800上建立重新導向ACL組態。外部的條目並不重要,因為它是將ACL應用於流量的錨點WLC。唯一的要求是它在那裡,並且有一些條目。錨點上的條目必須拒絕對埠8443上的ISE的訪問並允許所有其他內容。此ACL僅適用於來自客戶端的流量,因此不需要返回流量的規則。DHCP和DNS在ACL中沒有條目的情況下通過。

配置ISE

最後一步是為CWA配置ISE。有許多選項可供選擇,但本示例堅持基本原則並使用預設的自註冊訪客門戶。

在ISE上,您需要建立授權配置檔案、帶有身份驗證策略的策略集和使用授權配置檔案的授權策略,將9800(外部)增加到ISE作為網路裝置,並建立使用者名稱和密碼以登入網路。

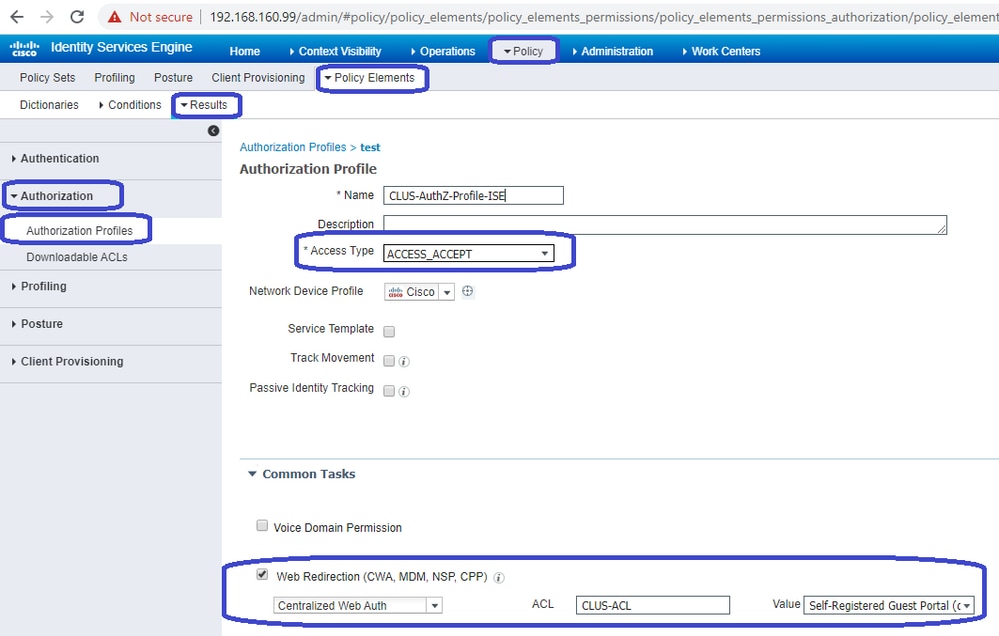

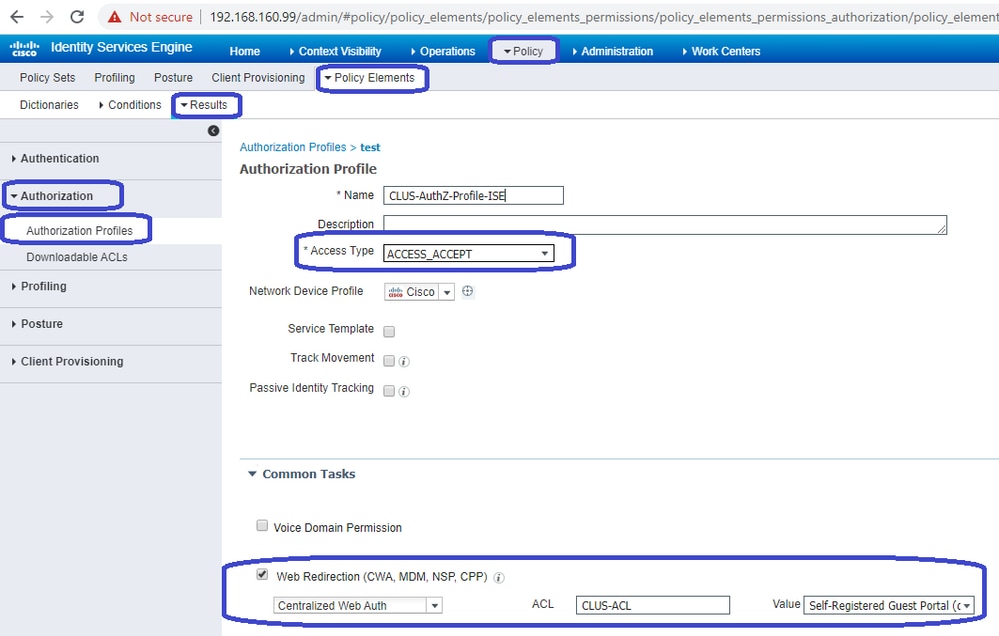

要建立授權配置檔案,請導航到Policy > Policy Elements > Authorization > Results > Authorization Profiles,然後按一下Add。確保返回的訪問型別為ACCESS_ACCEPT,然後設定要傳送回的屬性值對(AVP)。對於CWA,重定向ACL和重定向URL是必需的,但您也可以傳送回VLAN ID和會話超時等內容。重要的是,ACL名稱應與外部和錨點9800上的重定向ACL名稱相匹配。

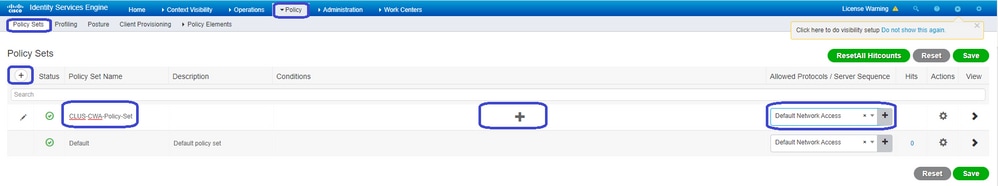

然後,您需要配置一種方法,將剛剛建立的授權配置檔案應用到透過CWA的客戶端。要實現這一點,一種方法是建立在使用MAB時繞過身份驗證的策略集,並在使用被叫站ID中傳送的SSID時應用授權配置檔案。同樣,有很多方法可以實現這一點。因此,如果您需要一些更具體或更安全的東西,那當然了,這是最簡單的方法。

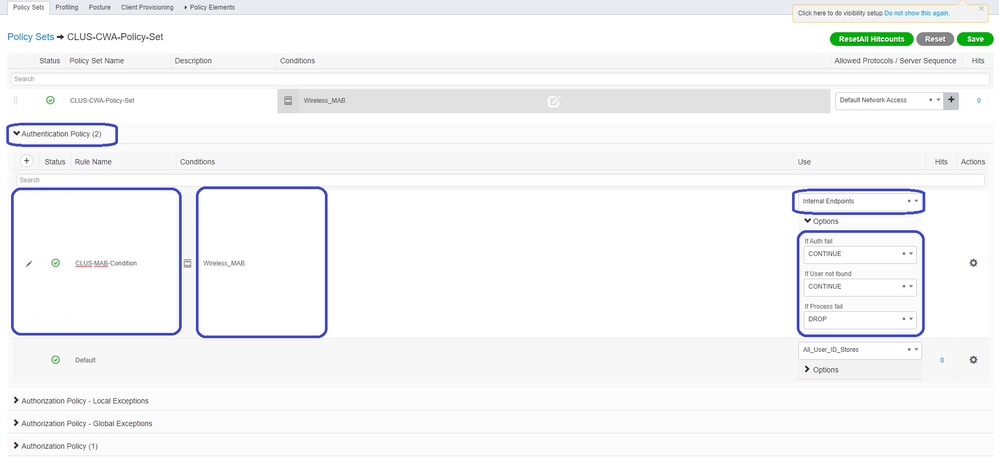

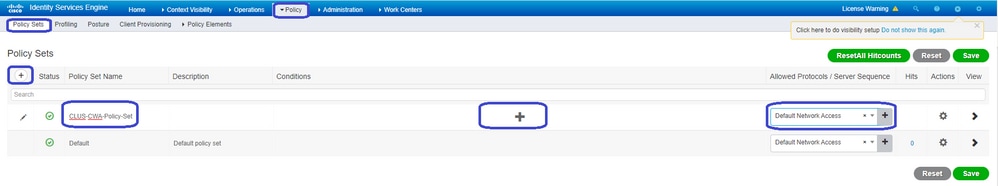

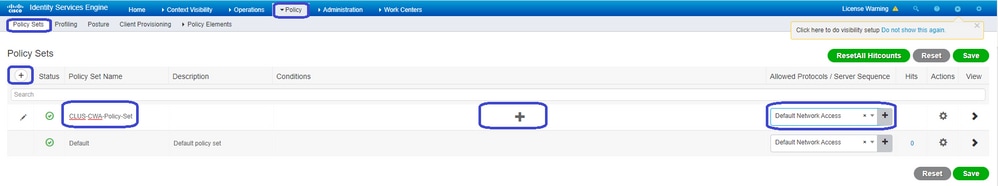

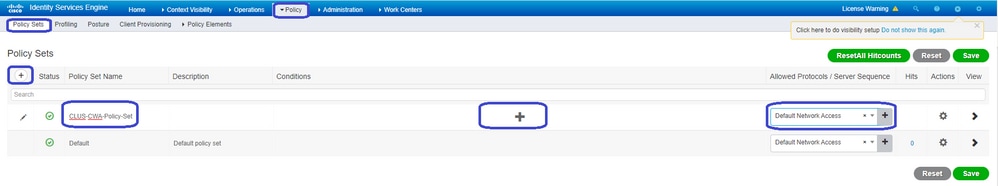

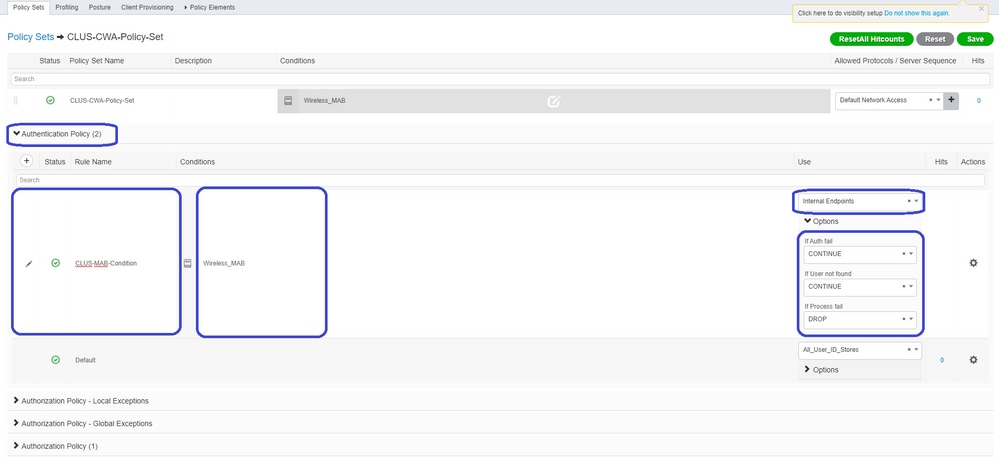

要建立策略集,請轉到Policy > Policy Sets,然後按一下螢幕左側的+按鈕。為新策略集命名,並確保它已設定為Default Network Access或允許MAB Process Host Lookup的任何允許的協定清單(若要檢查允許的協定清單,請轉到Policy > Policy Elements > Results > Authentication > Allowed Protocols)。現在,按一下您建立的新策略集中間的+號。

對於此策略集,每次在ISE中使用MAB時,它都會透過此策略集。稍後,您可以使授權策略在被叫站ID上匹配,以便根據使用的WLAN應用不同的結果。此流程非常可定製,可以匹配許多內容。

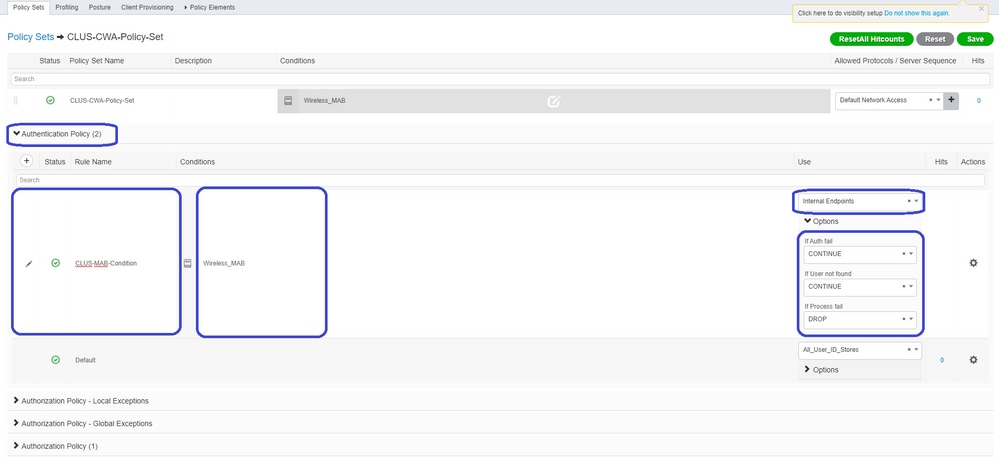

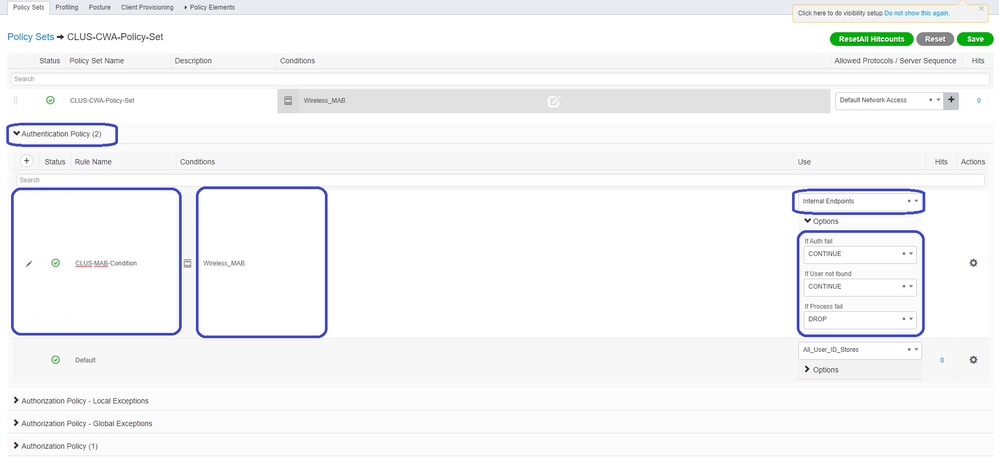

在策略集內建立策略。身份驗證策略可能在MAB上再次匹配,但您需要更改ID儲存以使用內部端點,並需要更改選項以繼續Auth Fail和User Not Found。

設定身份驗證策略後,您需要在授權策略中建立兩個規則。此策略類似於ACL,因此順序需要將Post-Auth規則放在頂部,將Pre-Auth規則放在底部。Post-Auth規則匹配已透過訪客流的使用者。也就是說,如果他們已經登入,則他們可以訪問規則,並且必須停止訪問。如果他們尚未登入,則會繼續進入清單並訪問Pre-Auth規則,然後被重定向。最好將授權策略規則與以SSID結尾的被叫站ID相匹配,以便它僅到達配置為這樣做的WLAN。

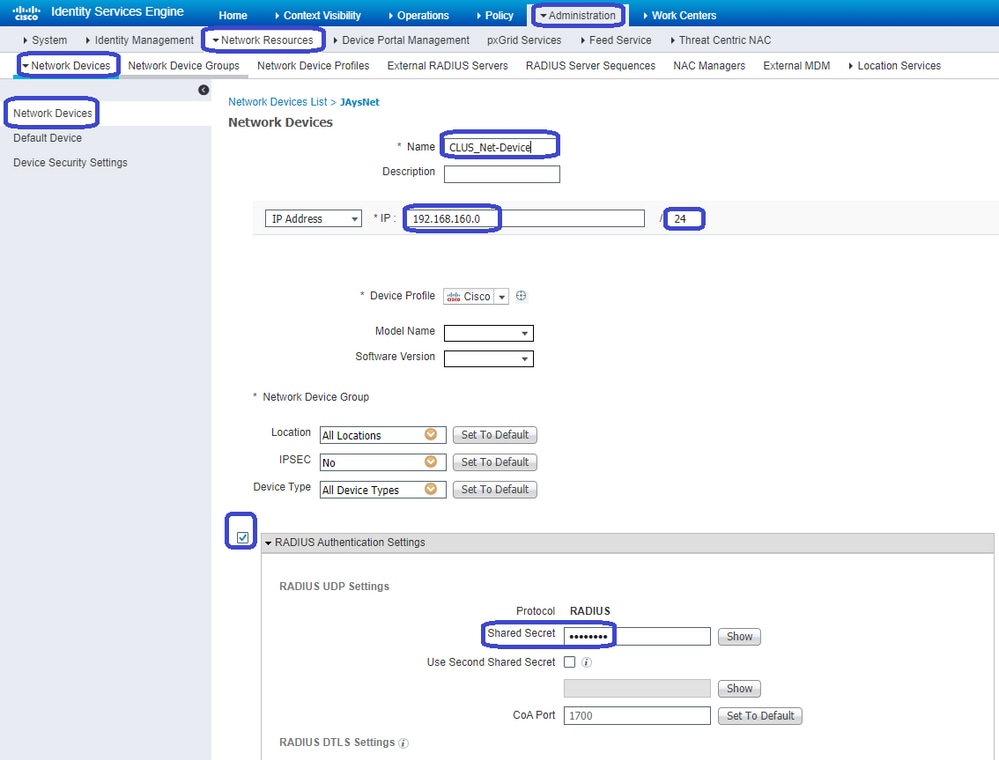

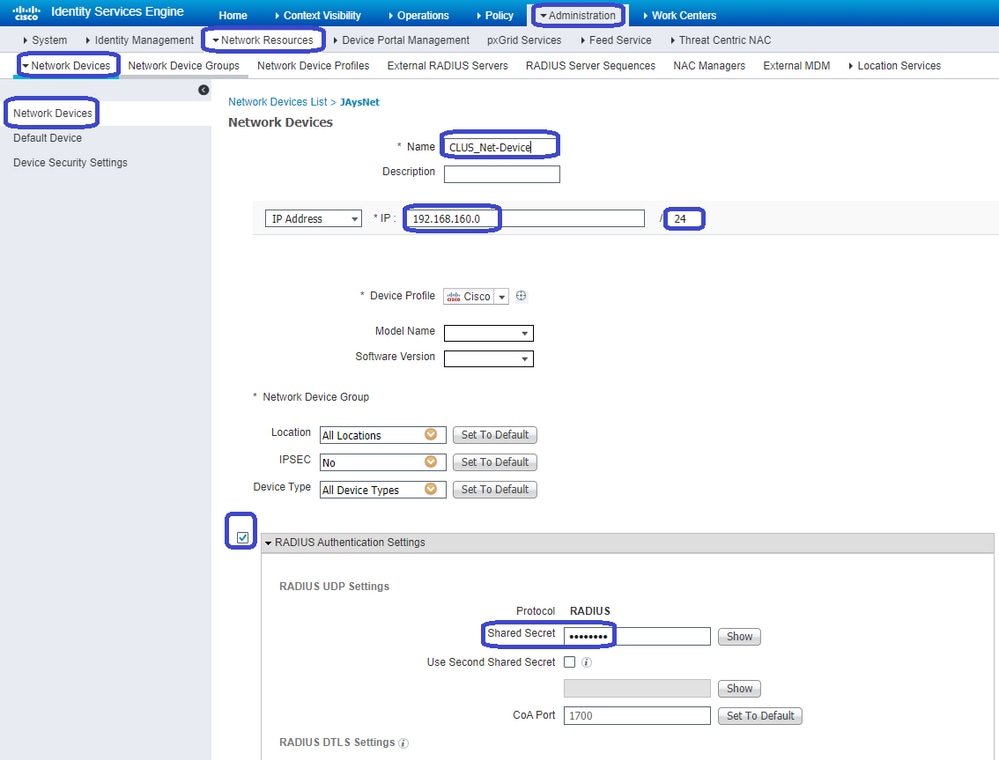

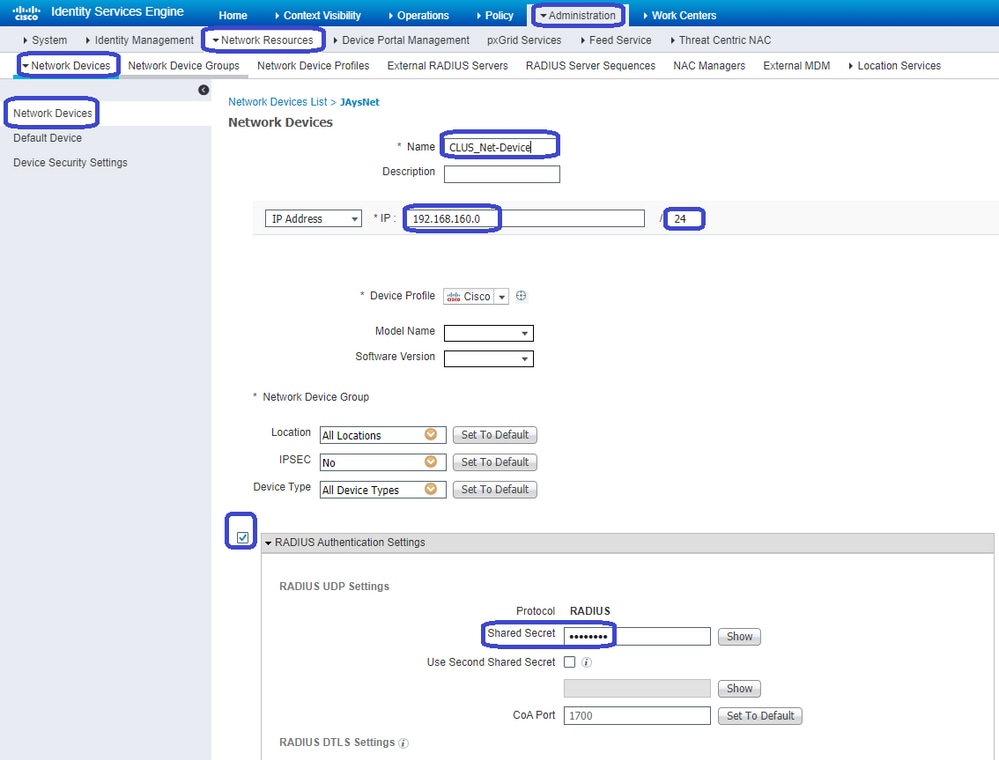

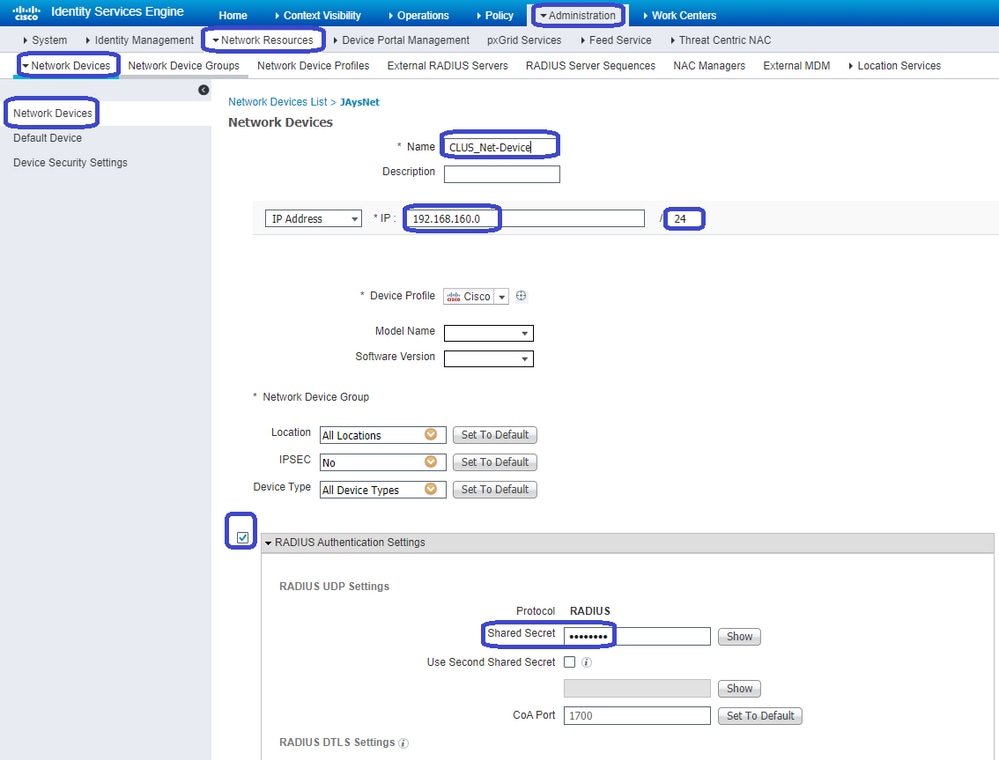

現在已配置策略集,您需要通知ISE有關9800(外部),以便ISE將其信任為身份驗證器。要執行此操作,請導航到管理>網路資源>網路裝置> +。您需要為其命名、設定IP地址(在本例中為整個管理子網)、啟用RADIUS並設定共用金鑰。ISE上的共用金鑰必須與9800上的共用金鑰匹配,否則此過程失敗。增加配置後,按一下Submit按鈕儲存配置。

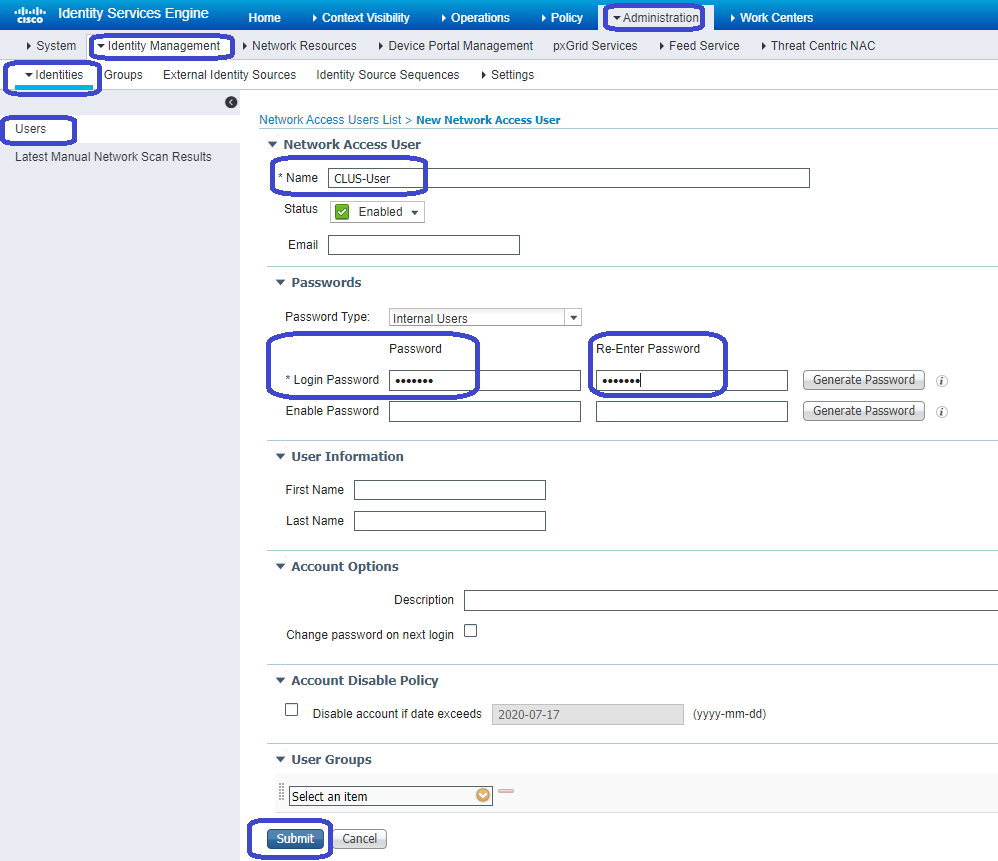

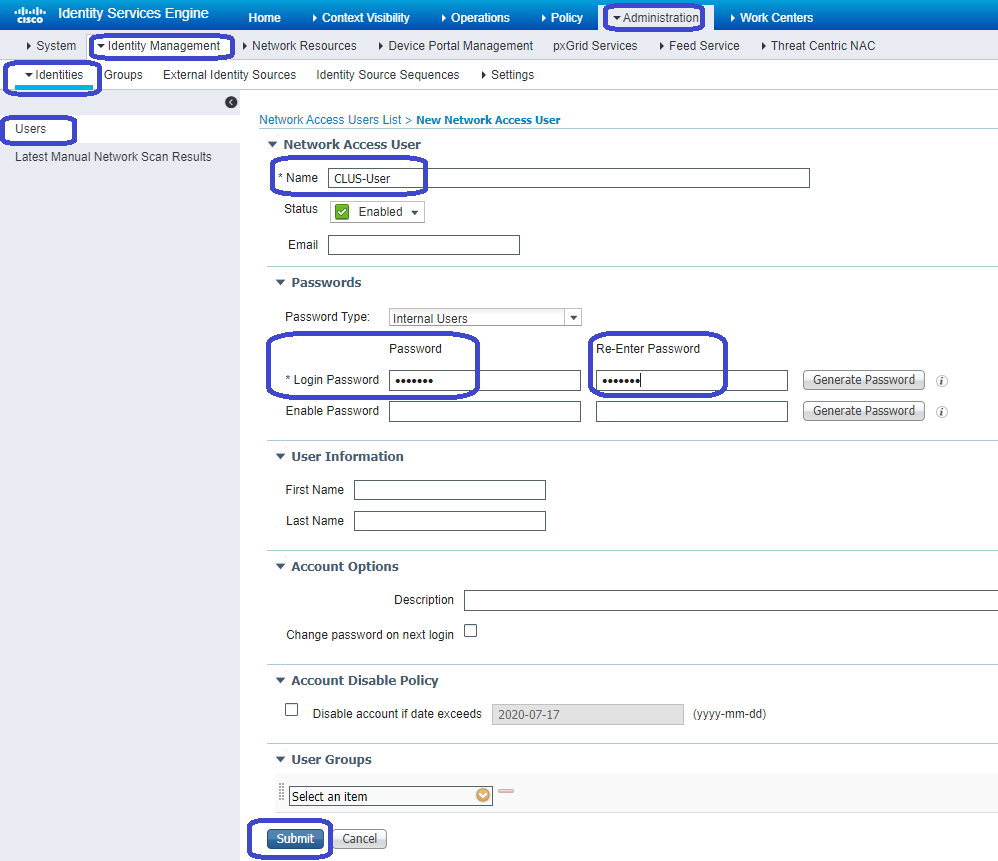

最後,您需要將使用者端要輸入的使用者名稱和密碼新增至登入頁面,以驗證使用者端是否必須具備存取網路的許可權。為此,請導航到Admin > Identity Management > Identity > Users > +Add,然後在增加後按一下Submit。 與ISE的所有其他功能一樣,這是可自定義的,不需要是本地儲存使用者,但同樣,它是最簡單的配置。

配置錨定到AireOS WLC的Catalyst 9800

Catalyst 9800外部配置

執行相同的先前步驟,跳過在錨點WLC上建立策略配置檔案部分。

錨點AireOS WLC上的AAA配置

透過轉至Security > AAA > RADIUS > Authentication > New將伺服器增加到WLC。增加伺服器IP地址、共用金鑰和對CoA的支援。

AireOS WLC上的WLAN配置

要建立WLAN,請導航到WLANs > Create New > Go。

配置Profile Name、WLAN ID和SSID,然後按一下Apply。

這必須帶您進入WLAN配置。如果您不打算將ISE配置為在AVP中傳送,則可以在General頁籤上增加希望客戶端使用的介面。然後,導航到Security > Layer2頁籤,匹配您在9800上使用的Layer 2 Security配置,並啟用MAC Filtering。

現在移至Security > AAA Servers頁籤,並將ISE伺服器設定為Authentication Servers。不要為記帳伺服器設定任何內容。對於記帳,取消選中Enable框。

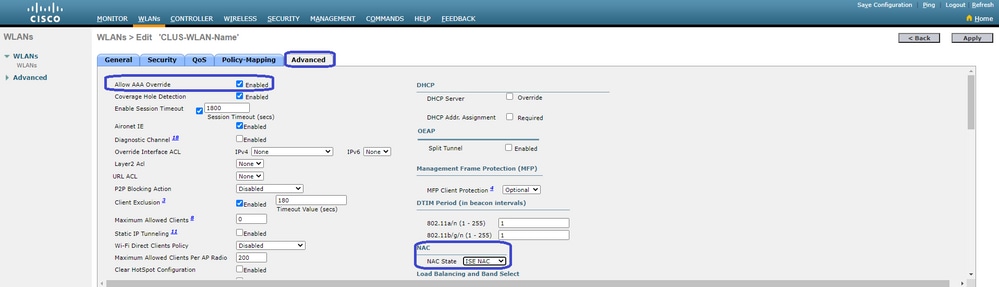

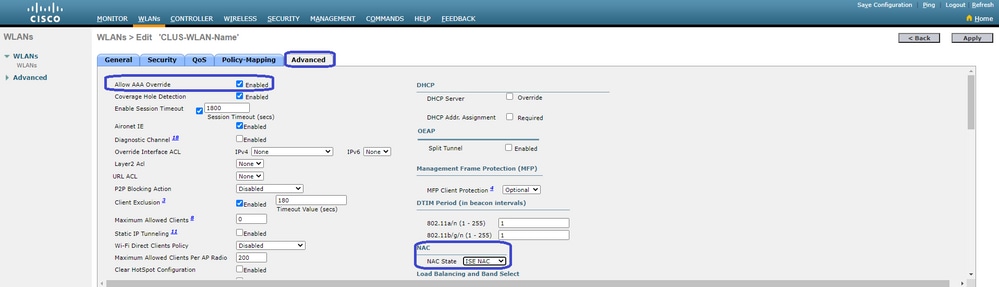

當仍在WLAN配置中時,請轉到Advanced頁籤並啟用Allow AAA Override,同時將NAC State更改為ISE NAC。

最後是把它固定在自己身上。為此,請導航回WLANs頁,並將滑鼠懸停在WLAN > Mobility Anchors右側的藍色框上。將Switch IP Address (Anchor)設定為local,然後按一下Mobility Anchor Create按鈕。然後,它必須以0優先順序(根本地優先順序)進行顯示。

在AireOS WLC上重定向ACL

這是AireOS WLC上所需的最終配置。要建立重定向ACL,請導航到安全>訪問控制清單>訪問控制清單>新建。輸入ACL名稱(必須與AVP中傳送的名稱匹配),然後按一下Apply。

現在按一下您剛建立的ACL的名稱。點選Add New Rule按鈕。與9800控制器不同,在AireOS WLC上,您可以為允許到達ISE而不被重定向的流量配置允許語句。預設情況下允許DHCP和DNS。

配置ISE

最後一步是為CWA配置ISE。此示例有數個選項,但本示例使用基本資訊和預設自註冊訪客門戶。

在ISE上,您需要建立授權配置檔案、帶有身份驗證策略的策略集和使用授權配置檔案的授權策略。將9800(外部)增加至ISE作為網路裝置,並建立使用者名稱和密碼以登入網路。

要建立授權配置檔案,請轉至Policy > Policy Elements > Authorization > Results > Authorization Profiles > +Add。確保返回的訪問型別為ACCESS_ACCEPT,然後設定要傳送回的AVP。對於CWA,重定向ACL和重定向URL是必需的,但您也可以像VLAN ID和會話超時一樣傳送回。重要的是,ACL名稱應與外部和錨點WLC上的重定向ACL名稱相匹配。

然後,您需要配置一種方法,將剛剛建立的授權配置檔案應用到透過CWA的客戶端。要實現這一點,一種方法是建立在使用MAB時繞過身份驗證的策略集,並在使用被叫站ID中傳送的SSID時應用授權配置檔案。同樣,有很多方法可以實現這一點。因此,如果您需要一些更具體或更安全的東西,那當然了,這是最簡單的方法。

要建立策略集,請轉至Policy > Policy設定,然後按一下螢幕左側的+按鈕。為新策略集命名,並確保它已設定為Default Network Access或允許MAB Process Host Lookup的任何允許的協定清單(若要檢查允許的協定清單,請轉到Policy > Policy Elements > Results > Authentication > Allowed Protocols)。現在,按一下您建立的新策略集中間的+號。

對於此策略集,每次MAB在ISE中使用時,它都可以透過此策略集。稍後,您可以使授權策略在被叫站ID上匹配,以便根據使用的WLAN應用不同的結果。此流程非常可定製,可以匹配許多內容

在策略集內建立策略。身份驗證策略可能在MAB上再次匹配,但您需要更改ID儲存以使用內部終端,並且需要更改選項以繼續執行Auth Fail和User Not Found。

設定身份驗證策略後,您需要在授權策略中建立兩個規則。此策略類似於ACL,因此順序需要將Post-Auth規則放在頂部,將Pre-Auth規則放在底部。Post-Auth規則匹配已透過訪客流的使用者。也就是說,如果他們已經登入,他們就會遵守該規則並停止登入。如果他們尚未登入,則會繼續列出該清單並按Pre-Auth規則獲取重定向。最好將授權策略規則與以SSID結尾的被叫站ID進行匹配,以便它只對配置為這樣做的WLAN命中。

現在已配置策略集,您需要通知ISE有關9800(外部),以便ISE將其信任為身份驗證器。此操作可在Admin > Network Resources > Network Device > +處完成。您需要為其命名、設定IP地址(在本例中為整個管理子網)、啟用RADIUS並設定共用金鑰。ISE上的共用金鑰必須與9800上的共用金鑰匹配,否則此過程失敗。增加配置後,點選提交按鈕儲存配置。

最後,您需要將使用者端要輸入的使用者名稱和密碼新增至登入頁面,以驗證使用者端是否必須具備存取網路的許可權。此操作在Admin > Identity Management > Identity > Users > +Addat下完成,並確保在增加後按一下Submit。與ISE的所有其他功能一樣,這是可自定義的,不需要使用者本地儲存,但同樣,它是最簡單的配置。

當AireOS WLC是外部,Catalyst 9800是錨點時,配置的差異

如果希望AireOs WLC成為外部控制器,則配置與前面介紹的相同,但存在一些差異。

- AAA記帳從未在錨點上完成,因此9800沒有記帳方法清單,而AireOS WLC將啟用記帳並指向ISE。

- AireOS需要錨定在9800而不是它本身。在Policy Profile中,9800不會選擇錨點,但會選中Export Anchor框。

- 必須注意的是,當AireOS WLC將客戶端導出到9800時,沒有策略配置檔案的概念。它只傳送WLAN配置檔名稱。因此,9800會將從AireOS傳送的WLAN配置檔名稱應用於WLAN配置檔名稱和策略配置檔名稱。從AireOS WLC錨定到9800 WLC時,兩個WLC上的WLAN配置檔名稱和9800上的策略配置檔名稱必須匹配。

驗證

要驗證9800 WLC上的配置,請運行以下命令:

Show Run | section aaa|radius

Show wlan id <wlan id>

Show wireless profile policy detailed <profile name>

Show wireless tag policy detailed <policy tag name>

Show IP access-list <ACL name>

Show wireless mobility summary

要驗證AireOS WLC上的配置,請運行命令。

Show radius summary

Show WLAN <wlan id>

Show acl detailed <acl name>

Show mobility summary

疑難排解

根據客戶端停止過程中的哪個點,故障排除看起來會有所不同。例如,如果WLC從MAB上的ISE從未收到響應,客戶端將停滯在Policy Manager State: Associating,且不會導出到錨點。在這種情況下,您只需對外網進行故障排除,並且您需要為WLC和ISE之間的流量收集RA跟蹤和資料包捕獲。另一個範例是MAB已經成功通過,但使用者端沒有收到重新導向。在這種情況下,您需要確保外部裝置在AVP中收到重定向並將其應用於客戶端。您還需要檢查錨點,以確保客戶端具有正確的ACL。此故障排除範圍不在本文設計範圍之內(有關通用客戶端故障排除指南,請檢視相關資訊)。

有關9800 WLC上的CWA故障排除的更多幫助,請參閱Cisco Live!簡報DGTL-TSCENT-404。

附註:只有完成註冊的思科使用者有權存取思科內部工具與資訊。

Catalyst 9800故障排除資訊

客戶端詳細資訊

show wireless client mac-address <client mac> detail

您必須在此處檢視策略管理器狀態、會話管理器>身份驗證方法、移動角色。

也可以在GUI的Monitoring > Clients下找到此資訊。

內嵌式封包擷取

從CLI中,命令開始#monitor capture <capture name>,然後顯示選項。

從GUI中轉到Troubleshoot > Packet Capture > +Add。

RadioActive跟蹤

在CLI上:

debug wireless mac|ip <client mac|ip>

使用該命令的no形式可將其停止。此記錄在bootflash中名為ra_trace的檔案中,然後記錄客戶端MAC或IP地址以及日期和時間。

在GUI中,導航至故障排除>放射性跟蹤> +Add。增加客戶端mac或ip地址,按一下Apply,然後按一下start。完成此過程數次後,請停止跟蹤、生成日誌並將其下載到您的裝置。

AireOS故障排除資訊

客戶端詳細資訊

在CLI中,show client details <client mac>。

在GUI中依次選擇Monitor > Clients。

從CLI進行的調試

Debug client <client mac>

Debug mobility handoff

Debug mobility config

相關資訊

意見

意見