設定9800 WLC上的外部Web驗證並疑難排解

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

簡介

本檔案介紹如何在Catalyst 9800無線LAN控制器(WLC)上設定和疑難排解外部Web驗證(EWA)。

必要條件

本檔案假設Web伺服器已正確設定為允許外部通訊,且網頁已正確設定為傳送WLC驗證使用者以及將使用者端作業階段移至RUN狀態所需的所有引數。

附註:由於外部資源訪問受WLC通過訪問清單許可權、所有指令碼、字型、影象等限制。需要下載網頁中使用的內容,並將其保留在Web伺服器的本地位置。

使用者身份驗證的必要引數包括:

- 已按一下按鈕:需要將此引數設定為值「4」,WLC才能檢測作為身份驗證嘗試的操作。

- redirectUrl:成功驗證後,控制器會使用此引數中的值將客戶端定向到特定網站。

- err_flag:此引數用於指示某些錯誤,例如資訊不完整或憑據不正確,在成功的身份驗證時,將其設定為「0」。

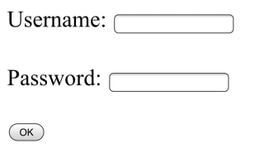

- 使用者名稱:此引數僅用於webauth引數對映,如果引數對映設定為consent,則可以忽略它。必須填寫無線客戶端使用者名稱。

- 密碼:此引數僅用於webauth引數對映,如果引數對映設定為consent,則可以忽略它。必須填寫無線客戶端密碼。

需求

思科建議您瞭解以下主題:

- 超文字標籤語言(HTML)Web開發

- Cisco IOS®-XE無線功能

- Web瀏覽器開發工具

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- C9800-CL WLC Cisco IOS®-XE版本17.3.3

- 具備Internet資訊服務(IIS)功能的Microsoft Windows Server 2012

- 2802和9117存取點

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

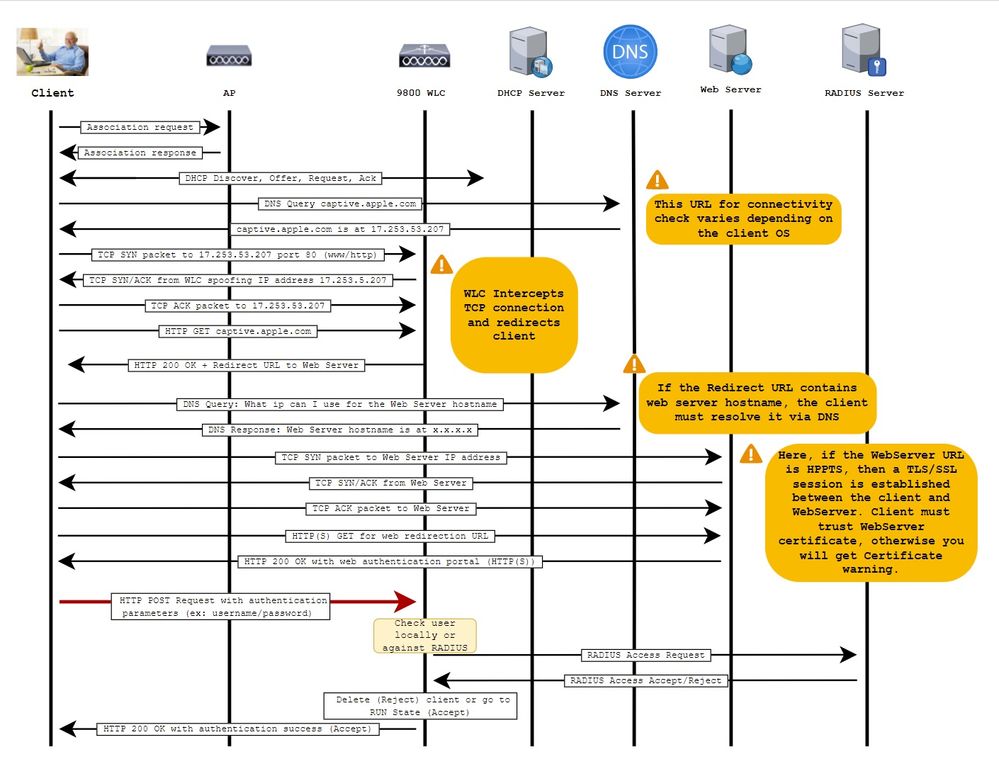

外部Web驗證利用WLC外部託管在專用Web伺服器或多用途伺服器(例如身分識別服務引擎(ISE))上的Web輸入網站,允許對Web元件進行精細化存取和管理。成功將使用者端載入外部Web驗證WLAN所涉及的握手會在映像中呈現。該圖列出無線客戶端、WLC、解析統一資源位置(URL)的域名系統(DNS)伺服器和Webserver(WLC在本地驗證使用者憑證)之間的順序互動。此工作流程有助於排除任何故障情況。

附註:在從客戶端到WLC的HTTP POST呼叫之前,如果引數對映中啟用了安全Web身份驗證,且WLC沒有由受信任的證書頒發機構簽名的信任點,則瀏覽器中會顯示安全警報。客戶端需要繞過此警告並接受表單重新提交,以便控制器將客戶端會話置於「運行」狀態。

設定

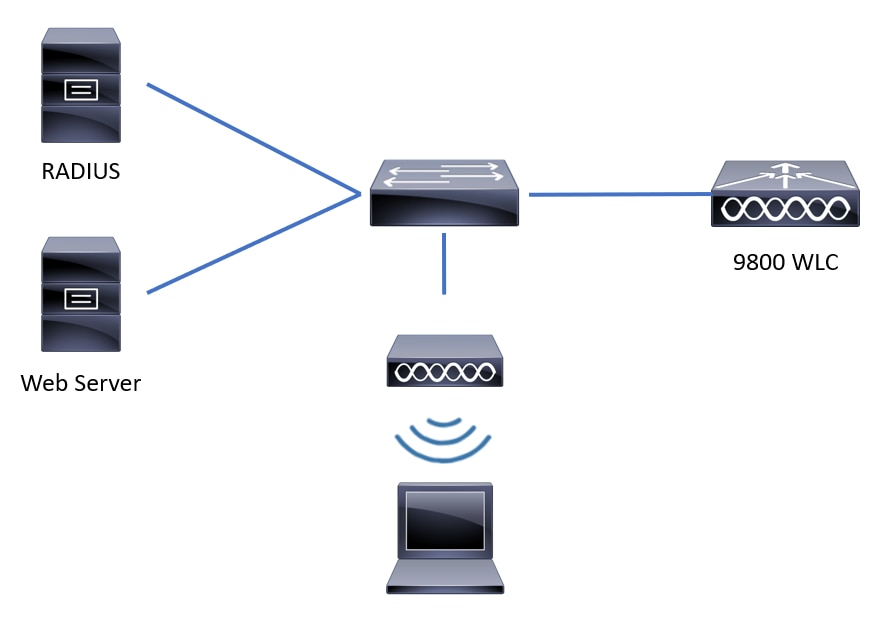

網路圖表

配置Web引數設定

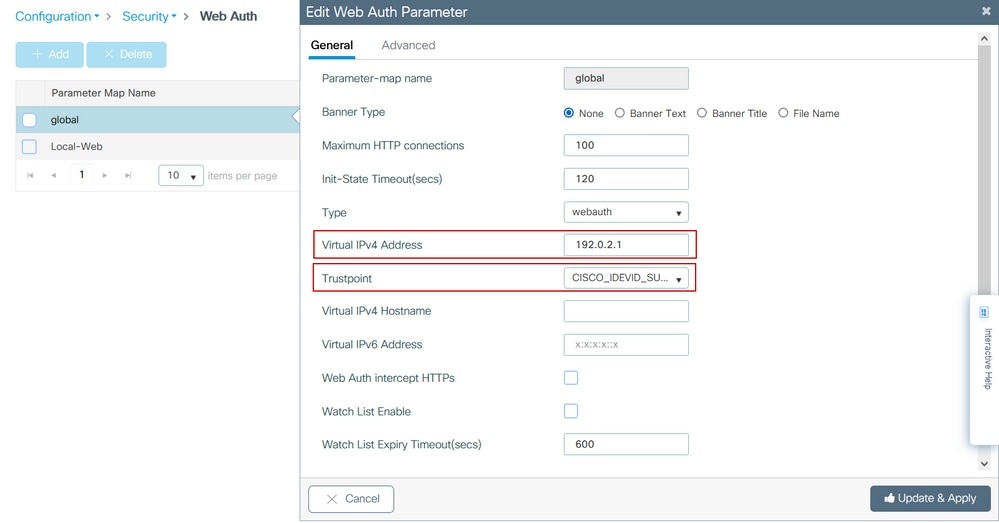

步驟1. 導覽至Configuration > Security > Web Auth,然後選擇全域引數映像。驗證是否已設定虛擬IPv4位址和信任點,以提供適當的重新導向功能。如果您的網路中啟用了IPv6,則配置虛擬IPv6地址也是必不可少的。如果沒有虛擬IP,可能無法進行重定向,並且可能會以不安全的方式傳送憑據。

附註:預設情況下,瀏覽器使用HTTP網站來啟動重新導向程式,如果需要HTTPS重新導向,則必須檢查Web Auth攔截HTTP;但是,不建議使用此配置,因為它會增加CPU使用率。

CLI配置:

9800#configure terminal 9800(config)#parameter-map type webauth global 9800(config-params-parameter-map)#virtual-ip ipv4 192.0.2.1 9800(config-params-parameter-map)#trustpoint CISCO_IDEVID_SUDI

9800(config-params-parameter-map)#secure-webauth-disable

9800(config-params-parameter-map)#webauth-http-enable

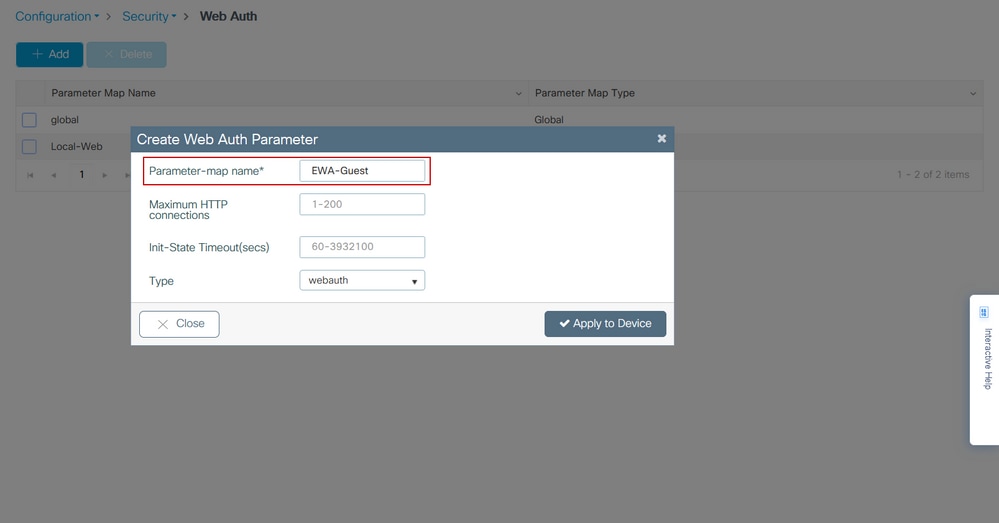

步驟2. 選擇+ Add並配置指向外部伺服器的新引數對映的名稱。或者,配置客戶端被排除之前的最大HTTP身份驗證失敗數以及客戶端可以保持為Web身份驗證狀態的時間(以秒為單位)。

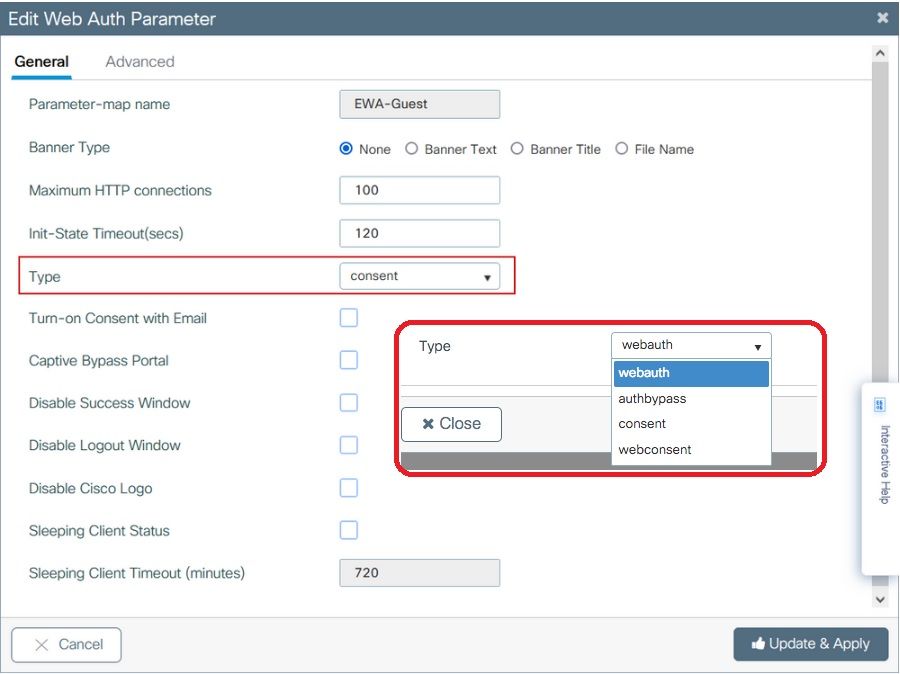

步驟3.選擇新建立的引數對映,在General 頁籤中,從Type下拉選單配置身份驗證型別。

- Parameter-map name =分配給WebAuth引數對映的名稱

- 最大HTTP連線數=排除客戶端之前身份驗證失敗的次數

- Init-State超時(秒)=客戶端可以處於Web身份驗證狀態的秒數

- Type = Web身份驗證的型別

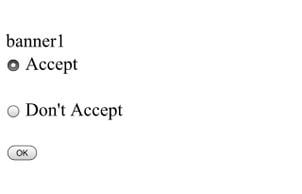

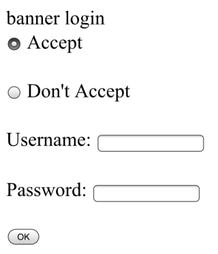

| webauth | authbypass | 同意 | 網路同意 |

|

客戶端連線到 SSID並獲取IP地址,然後獲取9800 WLC 檢查MAC地址 允許輸入 網路,如果是,則移動它 到RUN狀態(如果不是) 不允許加入。 (不會回到Web驗證) |

|

|

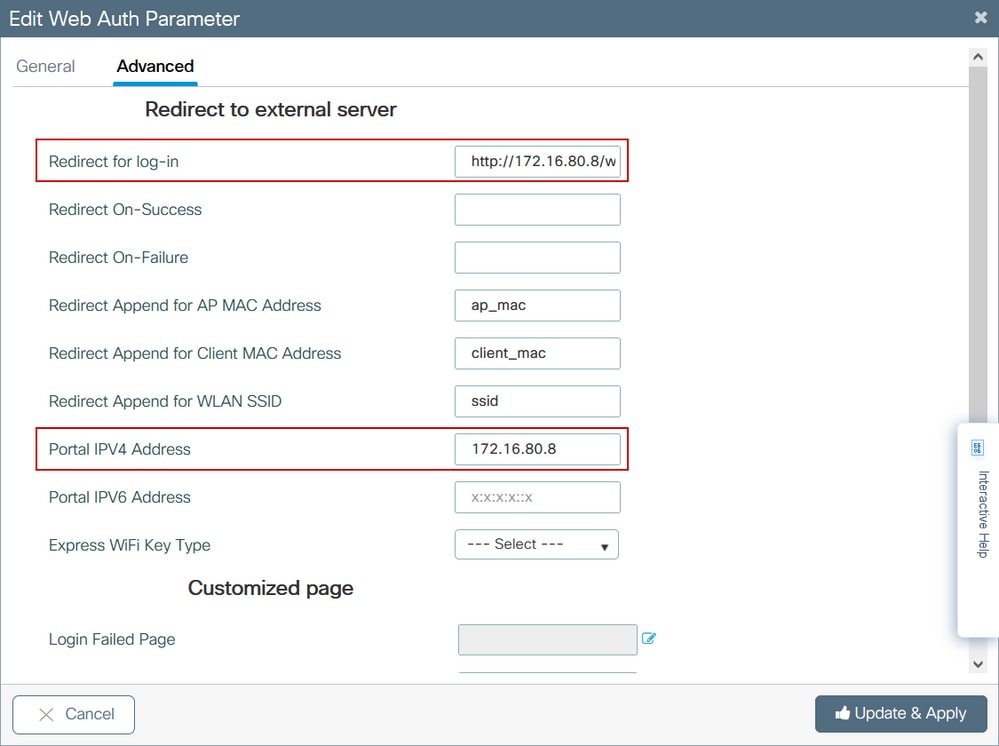

步驟4.從Advanced選項卡,分別使用特定伺服器站點URL和IP地址配置登入和門戶IPV4地址的重新導向。

步驟2、3和4的CLI配置:

9800(config)#parameter-map type webauth EWA-Guest 9800(config-params-parameter-map)#type consent 9800(config-params-parameter-map)#redirect for-login http://172.16.80.8/webauth/login.html 9800(config-params-parameter-map)#redirect portal ipv4 172.16.80.8

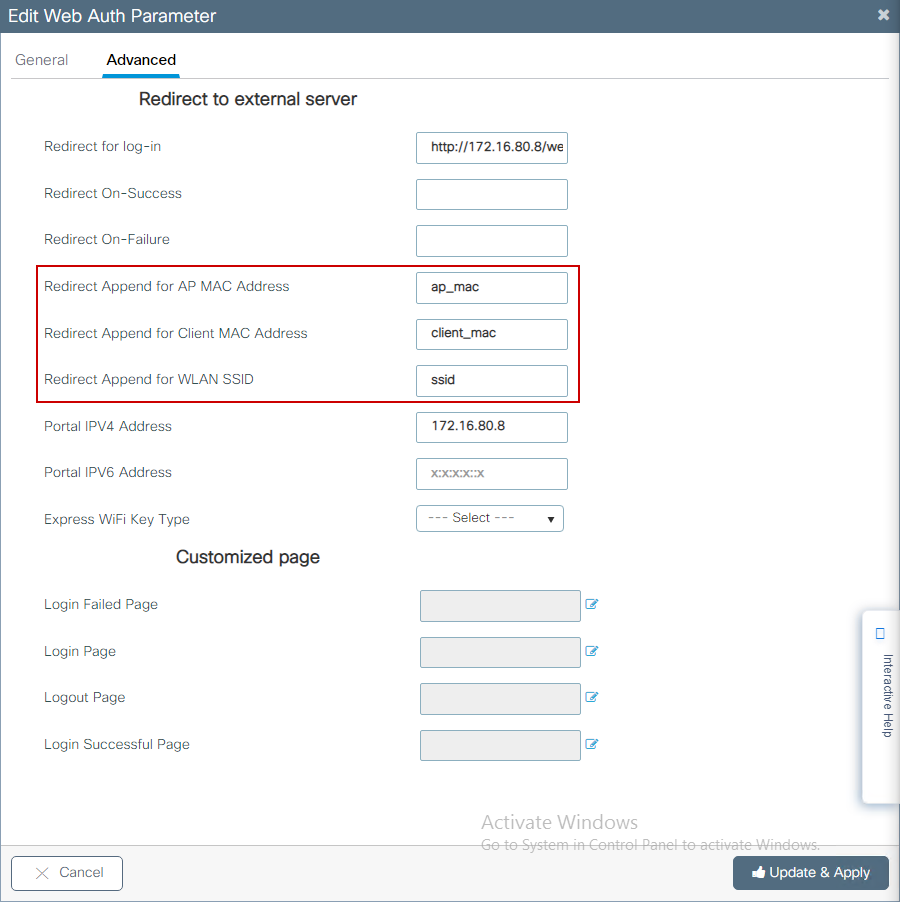

步驟5.(可選)WLC可以透過查詢字串傳送其他引數。這通常是使9800與第三方外部門戶相容所必需的。欄位「為AP MAC地址重新導向追加」、「為客戶端MAC地址重新導向追加」和「為WLAN SSID重新導向追加」允許將附加引數附加到具有自定義名稱的重新導向ACL。選擇新建立的引數對映並導航到Advanced 頁籤,為必需的引數配置名稱。可用引數包括:

- AP MAC地址(採用aa:bb:cc:dd:ee:ff格式)

- 客戶端MAC地址(採用aa:bb:cc:dd:ee:ff格式)

- SSID名稱

CLI配置:

9800(config)#parameter-map type webauth EWA-Guest

9800(config-params-parameter-map)#redirect append ap-mac tag ap_mac

9800(config-params-parameter-map)#redirect append wlan-ssid tag ssid

9800(config-params-parameter-map)#redirect append client-mac tag client_mac

在本範例中,傳送到使用者端的重新導向URL會產生以下結果:

http://172.16.80.8/webauth/consent.html?switch_url=http://192.0.2.1/login.html&ap_mac=&ssid=&client_mac=

注意:當您新增入口IPV4地址時 資訊它會自動新增允許從無線客戶端到外部Web身份驗證伺服器的HTTP和HTTPS流量的ACL,因此您不必配置任何額外的預身份驗證ACL如果您要允許多個IP地址或URL,唯一的選擇是配置URL過濾器,以便在進行身份驗證之前允許任何與給定URL匹配的IP。除非使用URL過濾器,否則無法靜態新增多個入口IP地址。

注意:全域性引數對映是唯一一個可以定義虛擬IPv4和IPv6地址、Webauth攔截HTTP、強制網路繞過門戶、監視清單啟用和監視清單過期超時設定的對映。

CLI配置摘要:

本地Web伺服器

parameter-map type webauth <web-parameter-map-name>

type { webauth | authbypass | consent | webconsent }

timeout init-state sec 300

banner text ^Cbanner login^C

外部Web伺服器

parameter-map type webauth <web-parameter-map-name> type webauth timeout init-state sec 300 redirect for-login <URL-for-webauth> redirect portal ipv4 <external-server's-IP max-http-conns 10

配置AAA設定

只有針對webauth或webconsent驗證型別配置的引數對映才需要此配置部分。

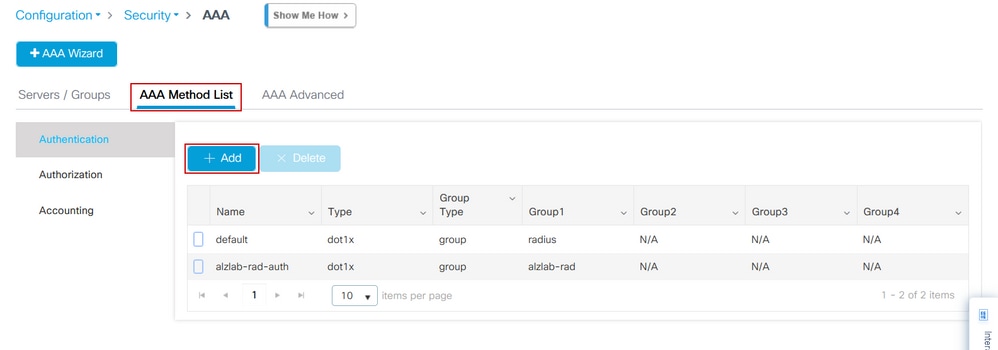

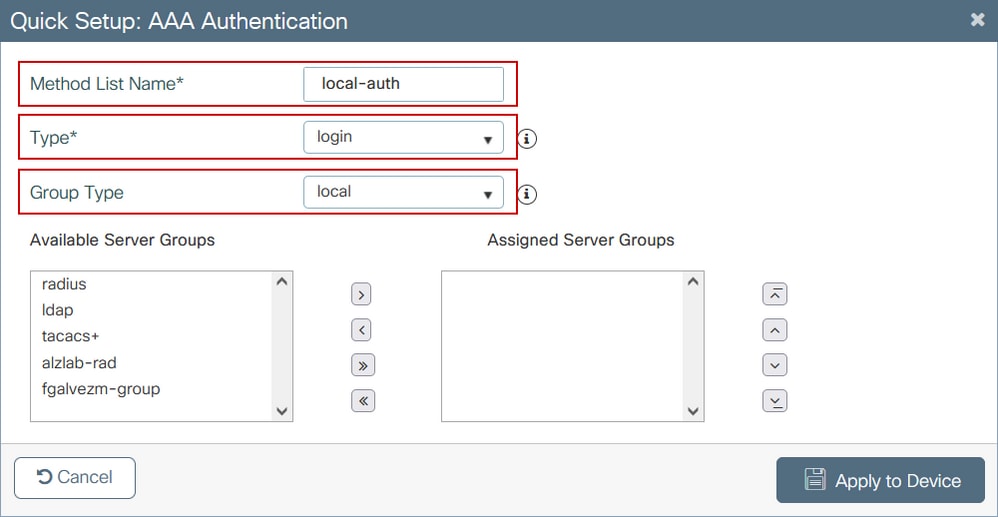

步驟1。導覽至Configuration > Security > AAA,然後選擇AAA Method List。配置一個新方法清單,選擇+ Add並填寫清單詳細資訊;確保Type設定為「login」,如下圖所示。

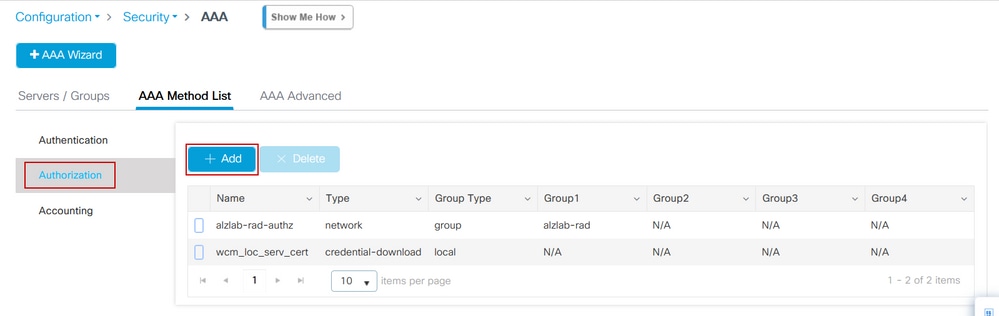

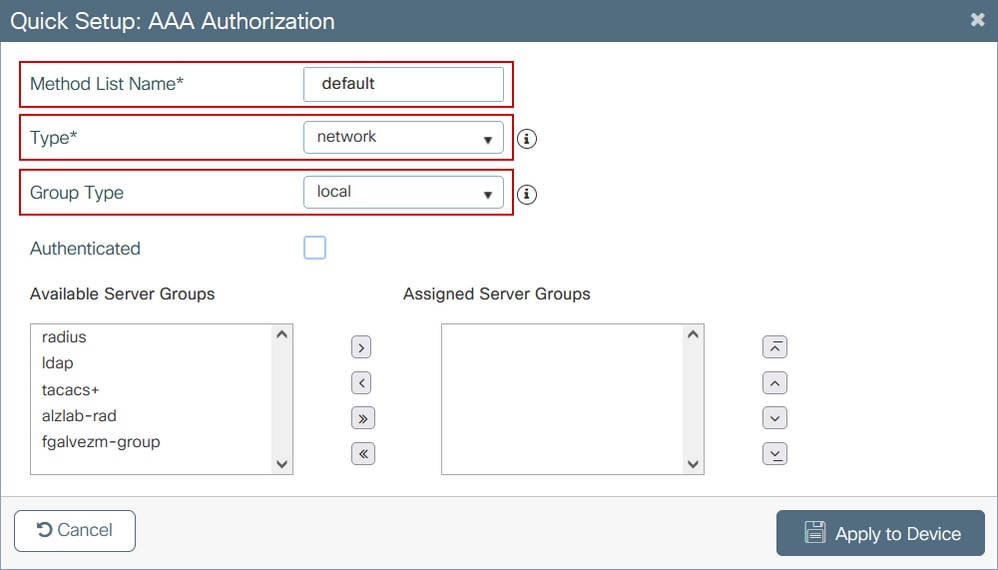

步驟2.選擇Authorization,然後選擇+ Add以建立新方法清單。將其命名為default,並使用Type as network將其命名為,如下圖所示。

步驟1和2的CLI配置:

9800(config)#aaa new-model

9800(config)#aaa authentication login local-auth local

9800(config)#aaa authorization network default local

附註:如果需要外部RADIUS驗證,請閱讀以下與9800 WLC上的RADIUS伺服器設定相關的說明:9800 WLC上的AAA設定。確保身份驗證方法清單將「login」設定為type而不是dot1x。

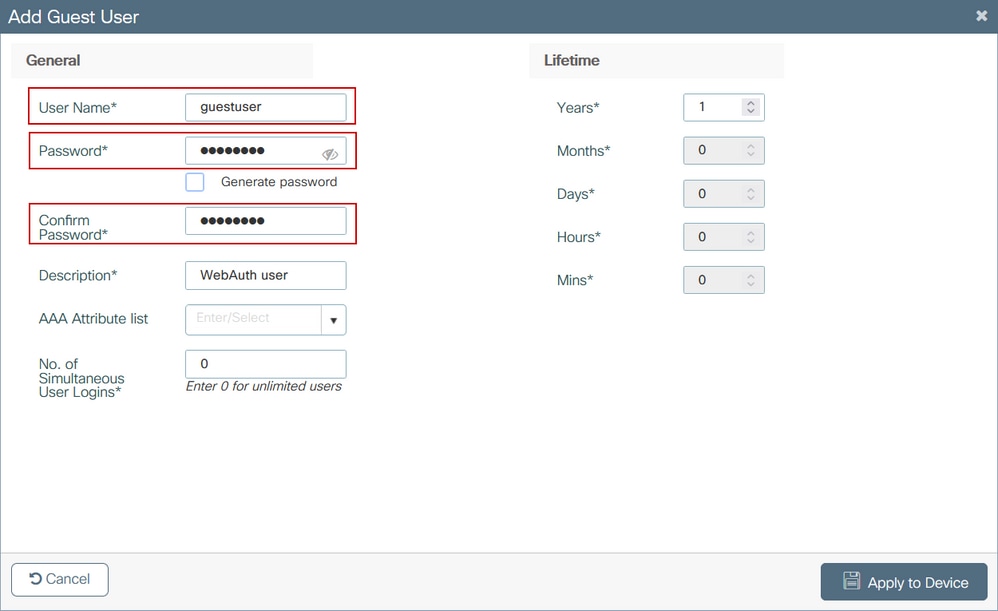

步驟3.導覽至Configuration > Security > Guest User。選擇+ Add並配置訪客使用者帳戶詳細資訊。

CLI配置:

9800(config)#user-name guestuser

9800(config-user-name)#description "WebAuth user"

9800(config-user-name)#password 0

9800(config-user-name)#type network-user description "WebAuth user" guest-user lifetime year 1

If permanent users are needed then use this command:

9800(config)#username guestuserperm privilege 0 secret 0

步驟4.(可選)根據引數對映定義,系統會自動建立兩個訪問控制清單(ACL)。這些ACL用於定義哪些流量會觸發重新導向到Web伺服器,以及哪些流量可以通過。如果存在特定要求(例如多個Web伺服器IP地址或URL過濾器),請導航到Configuration > Security > ACL select + Add並定義必要的規則;當deny語句定義流量通過時,會將permit語句重定向。

自動建立的ACL規則包括:

alz-9800#show ip access-list

Extended IP access list WA-sec-172.16.80.8

10 permit tcp any host 172.16.80.8 eq www

20 permit tcp any host 172.16.80.8 eq 443

30 permit tcp host 172.16.80.8 eq www any

40 permit tcp host 172.16.80.8 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any (1288 matches)

Extended IP access list WA-v4-int-172.16.80.8

10 deny tcp any host 172.16.80.8 eq www

20 deny tcp any host 172.16.80.8 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

配置策略和標籤

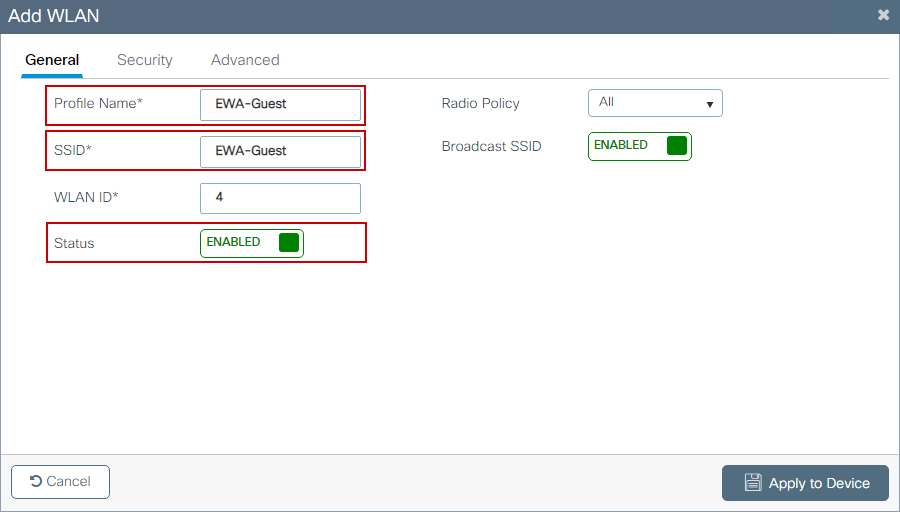

步驟1.導覽至Configuration > Tags & Profiles > WLANs,選擇+ Add以建立一個新的WLAN。在General 頁籤中定義配置檔案和SSID名稱以及狀態。

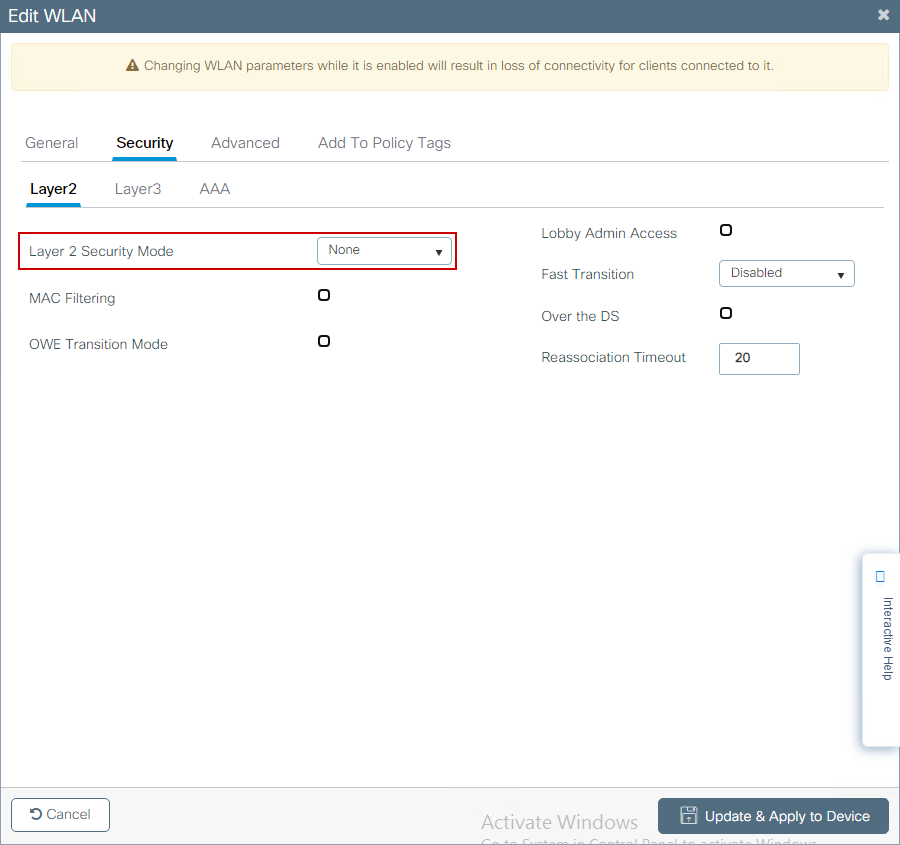

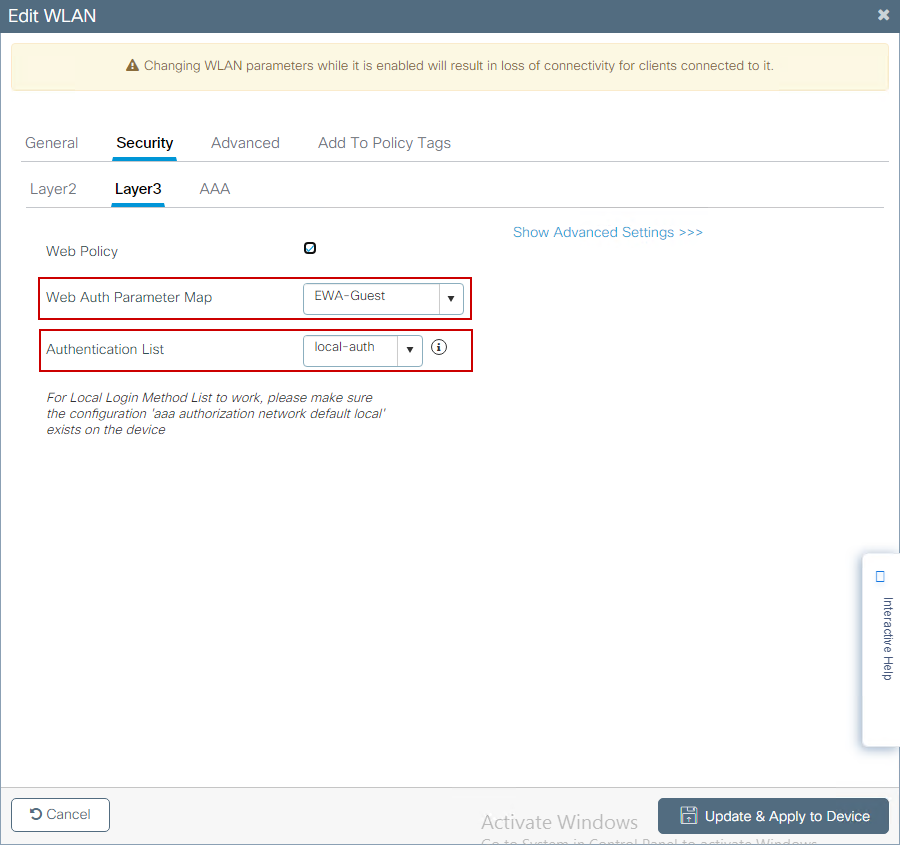

步驟2.選擇Security頁籤,如果不需要任何空中加密機制,則將Layer 2身份驗證設定為None。在第3層頁籤中,選中Web策略框,從下拉選單中選擇引數對映,然後從下拉選單中選擇身份驗證清單。或者,如果之前定義了自定義ACL,請選擇Show Advanced Settings,然後從下拉選單中選擇適當的ACL。

CLI配置:

9800(config)#wlan EWA-Guest 4 EWA-Guest

9800(config-wlan)# no security ft adaptive

9800(config-wlan)# no security wpa

9800(config-wlan)# no security wpa wpa2

9800(config-wlan)# no security wpa wpa2 ciphers aes

9800(config-wlan)# no security wpa akm dot1x

9800(config-wlan)# security web-auth

9800(config-wlan)# security web-auth authentication-list local-auth

9800(config-wlan)# security web-auth parameter-map EWA-Guest

9800(config-wlan)# no shutdown

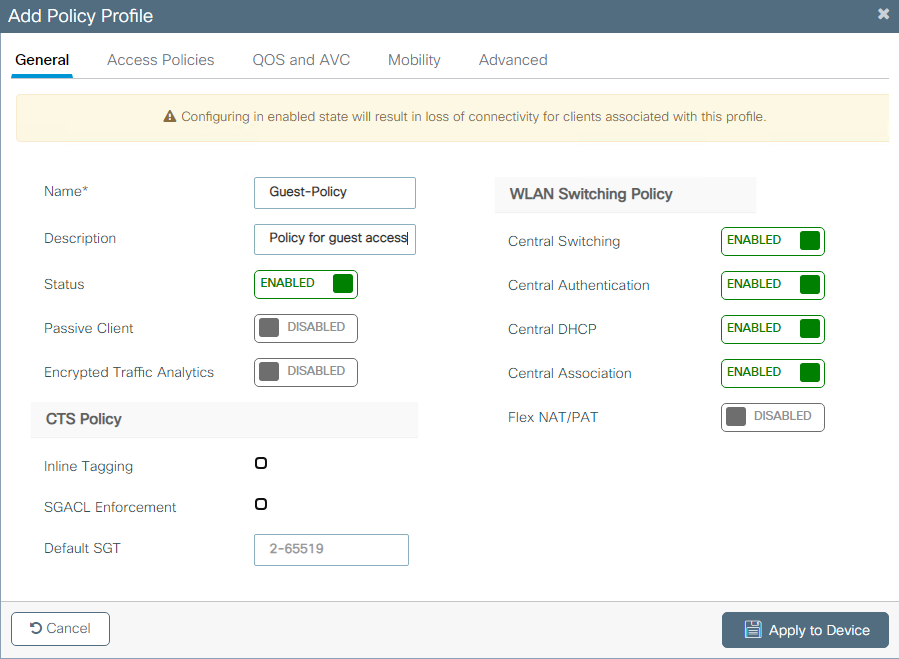

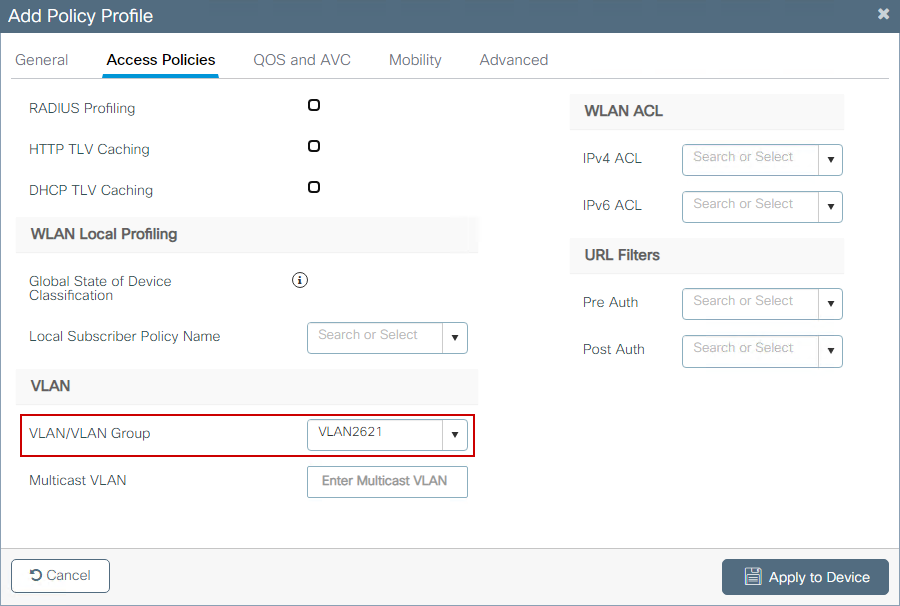

步驟3.導覽至Configuration > Tags & Profiles > Policy,然後選擇+ Add。定義策略名稱和狀態;確保WLAN Switching Policy(WLAN交換策略)下的Central settings(中央設定)已為本地模式AP啟用。在Access Policies索引標籤中,從VLAN/VLAN Group下拉選單中選擇正確的VLAN,如下圖所示。

CLI配置:

9800(config)#wireless profile policy Guest-Policy

9800(config-wireless-policy)#description "Policy for guest access"

9800(config-wireless-policy)#vlan VLAN2621

9800(config-wireless-policy)#no shutdown

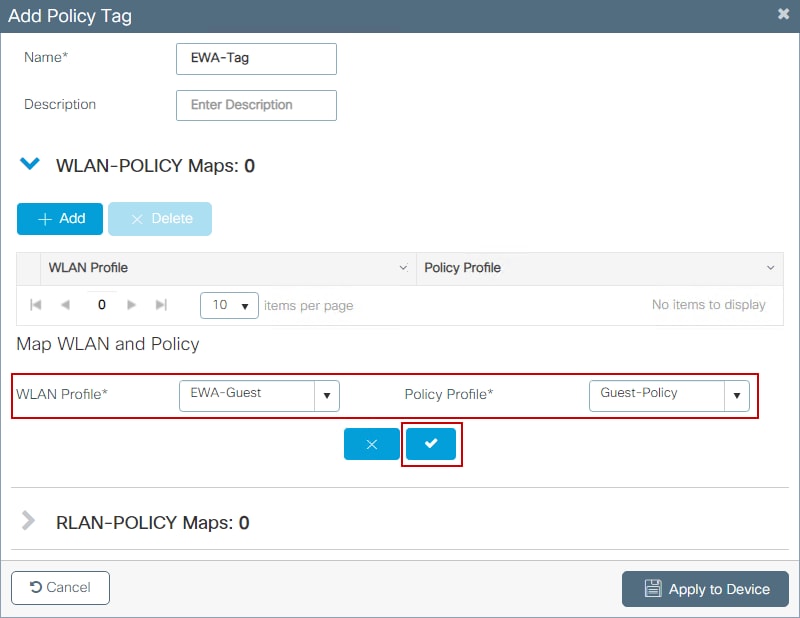

步驟4.導覽至Configuration > Tags & Profiles > Tags,在Policy索引標籤中選擇+ Add。定義標籤名稱,然後在WLAN-POLICY Maps下選擇+ Add並新增先前建立的WLAN和策略配置檔案。

CLI配置:

9800(config)#wireless tag policy EWA-Tag

9800(config-policy-tag)#wlan EWA-Guest policy Guest-Policy

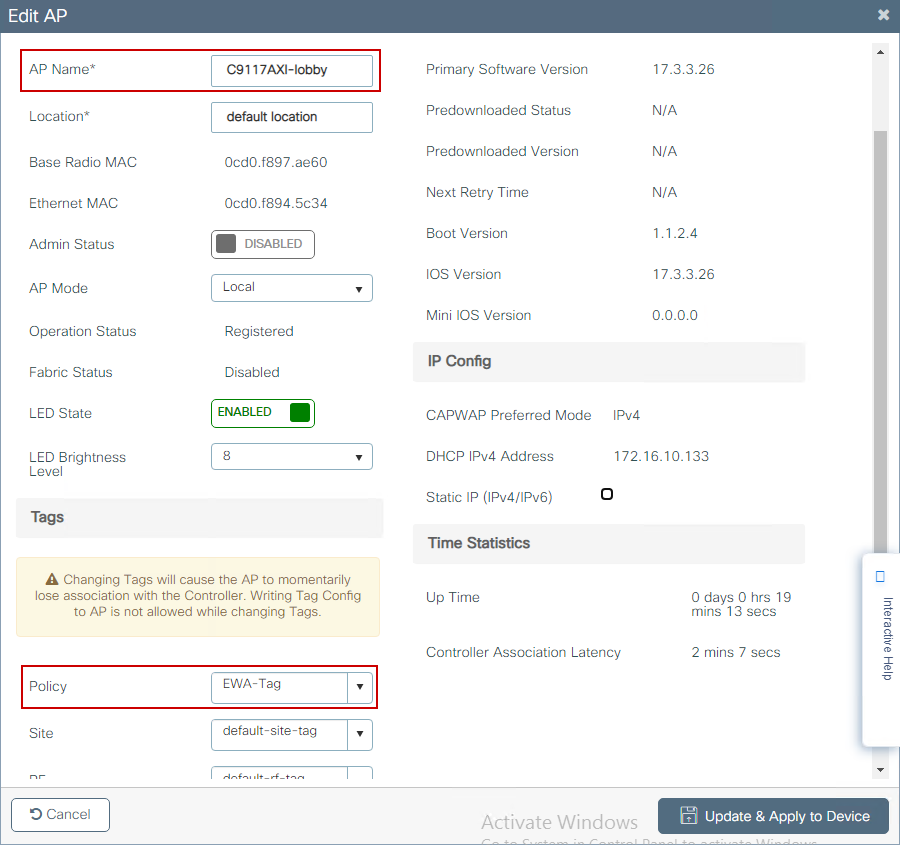

步驟5.導覽至Configuration > Wireless > Access Points,然後選擇用於廣播此SSID的AP。從Edit AP選單中,從Policy下拉選單中選擇新建立的標籤。

如果需要同時標籤多個AP,則有兩個可用選項:

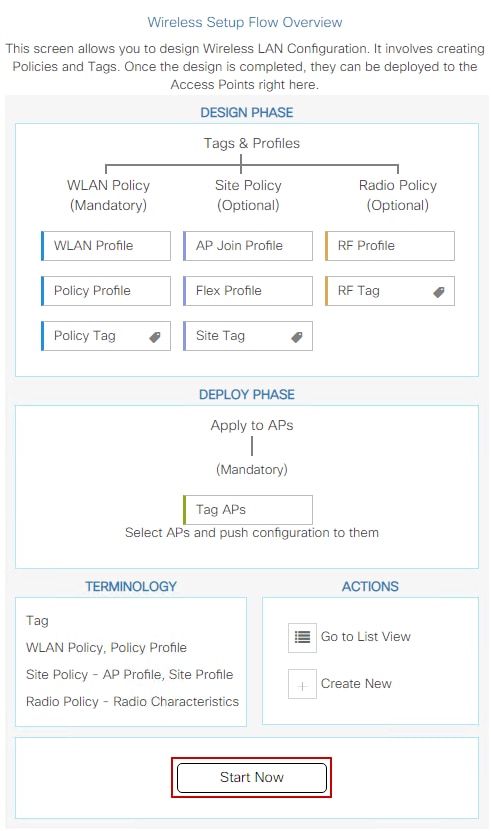

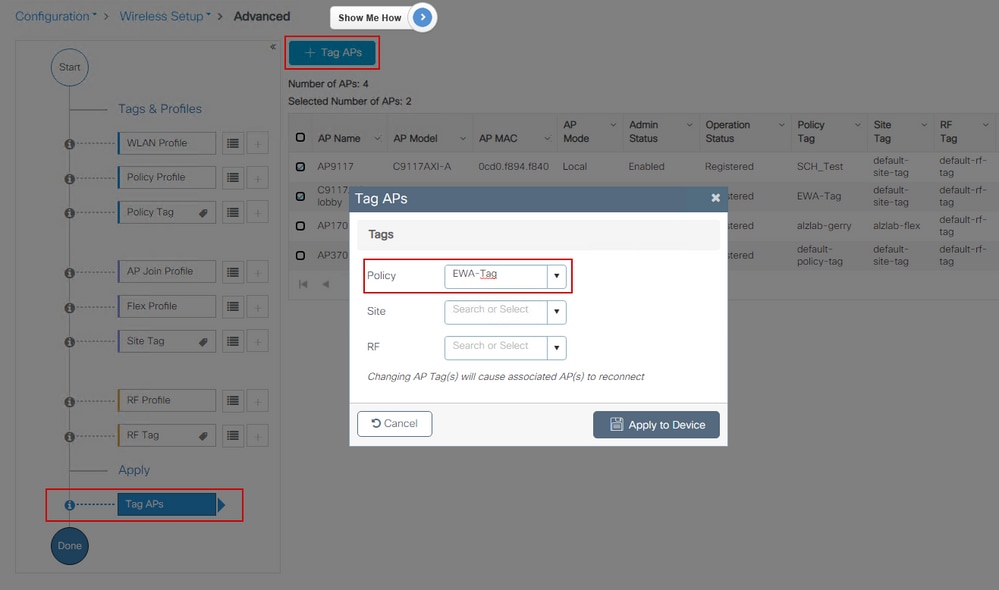

選項A。從此處導航到配置>無線設定>高級,選擇立即啟動以顯示配置選單清單。選擇標籤AP旁邊的清單圖示,該圖示顯示處於加入狀態的所有AP的清單,檢查所需的AP,然後選擇+ Tag AP,從下拉選單中選擇建立的策略標籤。

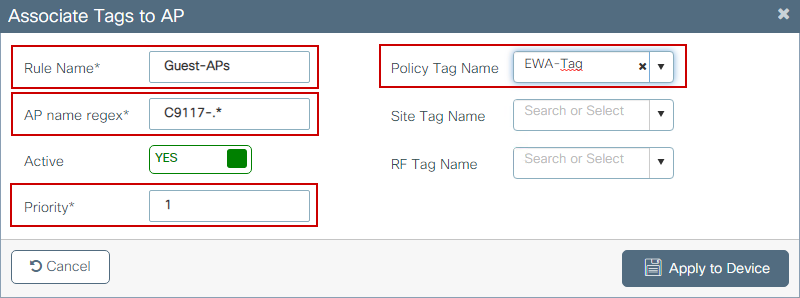

選項B.導航至Configuration > Tags & Profiles > Tags。然後選擇AP頁籤。在「篩選器」頁籤中,選擇+「新增」。定義規則名稱、AP名稱正規表示式(此設定允許控制器定義標籤的AP)、優先順序(較低數字的優先順序更高)和必要的標籤。

驗證

使用本節內容,確認您的組態是否正常運作:

9800#show running-config wlan 9800#show running-config aaa 9800#show aaa servers

9800#show ap tag summary

9800#show ap nameconfig general

9800#show ap nametag detail

9800#show wlan [summary | id | name | all]

9800#show wireless tag policy detailed

9800#show wireless profile policy detailed

使用show ip http server status驗證http伺服器狀態和可用性:

9800#show ip http server status

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP server auth-retry 0 time-window 0

HTTP server digest algorithm: md5

HTTP server access class: 0

HTTP server IPv4 access class: None

HTTP server IPv6 access class: None

[...]

HTTP server active session modules: ALL

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server ciphersuite: rsa-aes-cbc-sha2 rsa-aes-gcm-sha2

dhe-aes-cbc-sha2 dhe-aes-gcm-sha2 ecdhe-rsa-aes-cbc-sha2

ecdhe-rsa-aes-gcm-sha2 ecdhe-ecdsa-aes-gcm-sha2

HTTP secure server TLS version: TLSv1.2 TLSv1.1

HTTP secure server client authentication: Disabled

HTTP secure server PIV authentication: Disabled

HTTP secure server PIV authorization only: Disabled

HTTP secure server trustpoint: CISCO_IDEVID_SUDI

HTTP secure server peer validation trustpoint:

HTTP secure server ECDHE curve: secp256r1

HTTP secure server active session modules: ALL

使用以下命令驗證ACL是否插入客戶端會話:

9800#show platform software wireless-client chassis active R0 mac-address

ID : 0xa0000002

MAC address : aaaa.bbbb.cccc

Type : Normal

Global WLAN ID : 4

SSID : EWA-Guest

Client index : 0

Mobility state : Local

Authentication state : L3 Authentication

VLAN ID : 2621

[...]

Disable IPv6 traffic : No

Dynamic policy template : 0x7b 0x73 0x0b 0x1e 0x46 0x2a 0xd7 0x8f 0x23 0xf3 0xfe 0x9e 0x5c 0xb0 0xeb 0xf8

9800#show platform software cgacl chassis active F0

Template ID Group Index Lookup ID Number of clients

---------------------------------------------------------------------------------------------------------------------------------------------

0x7B 0x73 0x0B 0x1E 0x46 0x2A 0xD7 0x8F 0x23 0xF3 0xFE 0x9E 0x5C 0xB0 0xEB 0xF8 0x0000000a 0x0000001a 1

9800#show platform software cgacl chassis active F0 group-idx

acl

Acl ID Acl Name CGACL Type Protocol Direction Sequence

---------------------------------------------------------------------------------------------------------

16 IP-Adm-V6-Int-ACL-global Punt IPv6 IN 1

25 WA-sec-172.16.80.8 Security IPv4 IN 2

26 WA-v4-int-172.16.80.8 Punt IPv4 IN 1

19 implicit_deny Security IPv4 IN 3

21 implicit_deny_v6 Security IPv6 IN 3

18 preauth_v6 Security IPv6 IN 2

疑難排解

永遠線上跟蹤

WLC 9800提供永遠線上的追蹤功能。這可確保所有與客戶端連線相關的錯誤、警告和通知級別消息持續記錄,並且您可以在發生事故或故障情況後檢視其日誌。

附註:根據生成的日誌量,您可以將時間從幾小時縮短到幾天。

若要檢視9800 WLC在預設情況下蒐集的追蹤,可以透過SSH/Telnet連線到9800 WLC並讀取以下步驟(確保將作業階段記錄到文字檔中)。

步驟1.檢查控制器當前時間,以便您可以跟蹤問題發生時的記錄時間。

9800#show clock

步驟 2. 從控制器的緩衝區或系統組態指定的外部系統日誌來收集系統日誌。這樣可以快速檢視系統運行狀況和錯誤(如果有)。

9800#show logging

步驟 3. 確認所有偵錯條件是否已啟用。

9800#show debugging IOSXE Conditional Debug Configs: Conditional Debug Global State: Stop IOSXE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

附註:如果您看到列出任何條件,就表示遇到啟用條件(mac位址、IP位址等)的所有進程的追蹤都會記錄到偵錯層級。 如此可能會增加記錄量。因此,建議在不主動調試時清除所有條件。

步驟4.假設測試的mac地址未列為步驟3中的條件。收集特定mac地址的「始終開啟」通知級別跟蹤。

9800# show logging profile wireless filter [mac | ip] [

|

] to-file always-on-

您可顯示作業階段中的內容,或可將檔案複製到外部 TFTP 伺服器。

9800# more bootflash:always-on-

or

9800# copy bootflash:always-on-

tftp://

/

/always-on-

條件式偵錯和無線電主動式追蹤

如果永遠在上的跟蹤未為您提供足夠的資訊來確定所調查問題的觸發器,則可以啟用條件調試並捕獲無線活動(RA)跟蹤,該跟蹤為與指定條件(本例中為客戶端MAC地址)互動的所有進程提供調試級別跟蹤。 要啟用條件調試,請閱讀以下步驟。

步驟1.確保未啟用任何調試條件。

9800#clear platform condition all

步驟2.為要監控的無線客戶端MAC地址啟用調試條件。

以下命令會開始監控提供的 MAC 位址 30 分鐘(1800 秒)。 您可選擇將此時間增加至 2085978494 秒。

9800#debug wireless mac

{monitor-time

}

附註:若要一次監控多個使用者端,請對每個mac位址執行debug wireless mac命令。

附註:無線客戶端活動不會顯示在終端會話上,因為所有日誌都緩衝在內部,以便以後檢視。

步驟3.重現您要監控的問題或行為。

步驟4.如果在預設或配置的監控器時間開啟之前重現問題,則停止調試。

9800#no debug wireless mac

當監控時間結束或偵錯無線停止後,9800 WLC 會產生本機檔案,名稱如下:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步驟5. 收集mac地址活動的文件。可以將ra trace .log複製到外部伺服器,也可以直接在螢幕上顯示輸出。

檢查 RA 追蹤檔案的名稱。

9800#dir bootflash: | inc ra_trace

將檔案複製到外部伺服器:

9800#copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://

/ra-FILENAME.txt

顯示內容:

9800#more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

步驟6.如果根本原因仍不明顯,請收集內部日誌,這些日誌是調試級別日誌的更詳細檢視。您無需再次調試客戶端,因為命令提供已收集並在內部儲存的調試日誌。

9800#show logging profile wireless internal filter [mac | ip] [

|

] to-file ra-internal-

.txt

附註:此命令輸出會傳回所有程序之所有記錄層級的追蹤,且資訊相當大量。請與Cisco TAC聯絡,以幫助分析這些跟蹤。

9800#copy bootflash:ra-internal-

.txt tftp://

/ra-internal-

.txt

顯示內容:

9800#more bootflash:ra-internal-

.txt

步驟7.移除偵錯條件。

附註:請確保在進行故障排除會話後始終刪除調試條件。

嵌入式封包擷取

9800控制器可以本機偵測封包;這樣,由於控制平面資料包處理可視性,因此故障排除更加容易。

步驟1.定義ACL以過濾相關的流量。對於Web身份驗證,建議允許來往Web伺服器的流量,以及來往客戶端連線的幾個AP的流量。

9800(config)#ip access-list extended EWA-pcap

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

9800(config-ext-nacl)#permit ip any host

9800(config-ext-nacl)#permit ip hostany

步驟2.定義監控器捕獲引數。確保兩個方向的控制平面流量均已啟用,介面是指控制器的物理上行鏈路。

9800#monitor capture EWA buffer size

9800#monitor capture EWA access-list EWA-pcap

9800#monitor capture EWA control-plane both interface

both

9800#show monitor capture EWA

Status Information for Capture EWA

Target Type:

Interface: Control Plane, Direction: BOTH

Interface: TenGigabitEthernet0/1/0, Direction: BOTH

Status : Inactive

Filter Details:

Access-list: EWA-pcap

Inner Filter Details:

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 0 (no limit)

Packet Size to capture: 0 (no limit)

Packet sampling rate: 0 (no sampling)

步驟3.開始監控器捕獲並重現問題。

9800#monitor capture EWA start

Started capture point : EWA

步驟4.停止監控器擷取並將其匯出。

9800#monitor capture EWA stop

Stopped capture point : EWA

9800#monitor capture EWA export tftp://<a.b.c.d>/EWA.pcap

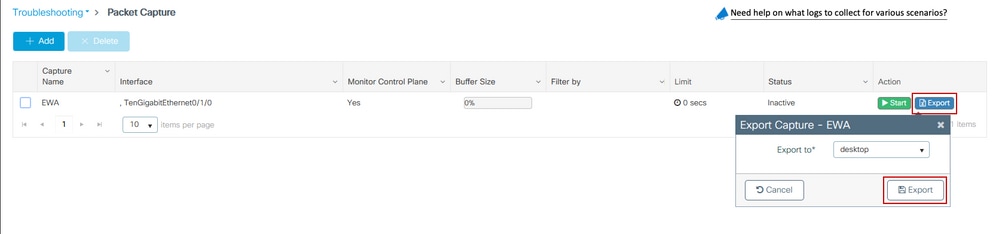

或者,也可以從GUI下載捕獲,導航到故障排除>資料包捕獲,並在配置的捕獲上選擇匯出。從下拉選單中選擇desktop,通過HTTP將捕獲下載到所需的資料夾中。

客戶端故障排除

Web驗證WLAN依賴於客戶端行為,在此基礎上,客戶端行為知識和資訊是確定Web驗證錯誤行為的根本原因的關鍵。

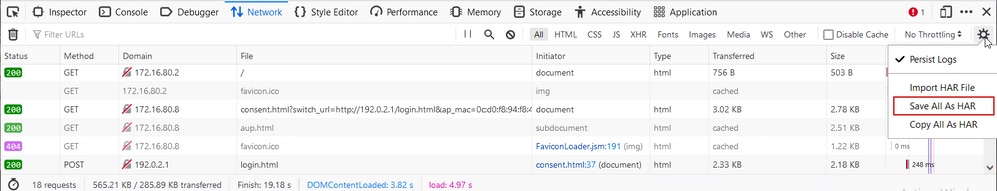

HAR瀏覽器故障排除

許多現代瀏覽器,如Mozilla Firefox和Google Chrome,提供控制檯開發者工具來調試Web應用程式互動。HAR檔案是客戶端 — 伺服器互動的記錄,提供HTTP互動的時間表以及請求和響應資訊(報頭、狀態代碼、引數等)。

可以從客戶端瀏覽器匯出HAR檔案,然後匯入到其他瀏覽器中進行進一步分析。本文檔概述了如何從Mozilla Firefox收集HAR檔案。

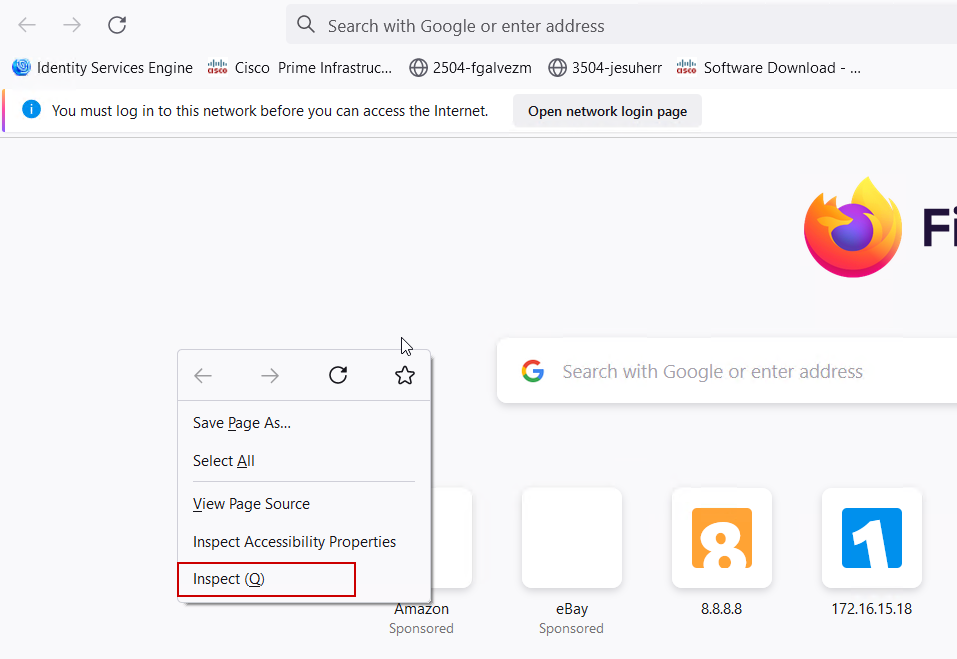

步驟1.使用Ctrl + Shift + I開啟Web Developer Tools,或者按一下右鍵瀏覽器內容,然後選擇Inspect。

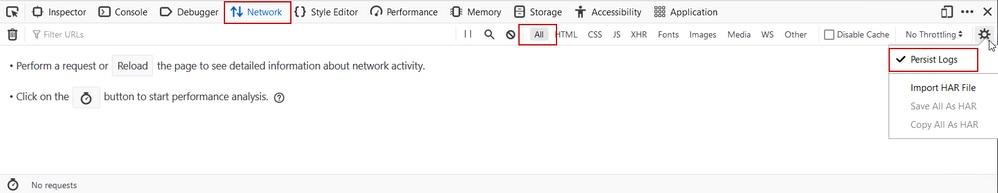

步驟2.導覽至Network,確保選擇「All」以捕獲所有請求型別。選擇齒輪圖示並確保Persist Logs旁邊有一個箭頭,否則只要觸發域更改,就會清除日誌請求。

步驟3.重現問題,確保瀏覽器記錄所有請求。一旦問題再次出現,停止網路日誌記錄,選擇齒輪圖示並選擇Save All As HAR。

客戶端資料包捕獲

使用Windows或MacOS等作業系統的無線客戶端可以嗅探其無線網絡卡介面卡上的資料包。雖然不是直接替代無線資料包捕獲,但可以大致瞭解整個Web身份驗證流程。

DNS請求:

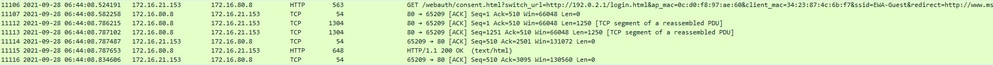

用於重新導向的初始TCP握手和HTTP GET:

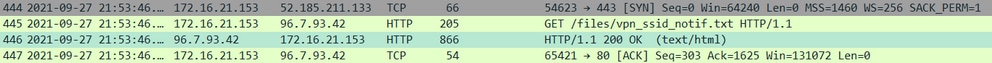

與外部伺服器的TCP握手:

HTTP GET到外部伺服器(強制網路門戶請求):

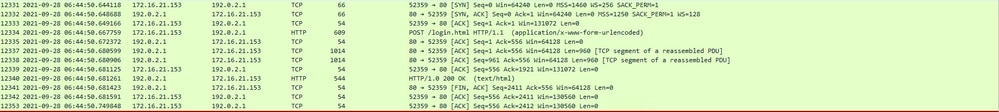

HTTP POST到虛擬IP進行身份驗證:

成功嘗試的示例

從無線活動跟蹤的角度來看,這是成功連線嘗試的輸出,使用此參考可以識別連線到第3層Web身份驗證SSID的客戶端的客戶端會話階段。

802.11身份驗證和關聯:

2021/09/28 12:59:51.781967 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (note): MAC: 3423.874c.6bf7 Association received. BSSID 0cd0.f897.ae60, WLAN EWA-Guest, Slot 0 AP 0cd0.f897.ae60, C9117AXI-lobby

2021/09/28 12:59:51.782009 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Received Dot11 association request. Processing started,SSID: EWA-Guest, Policy profile: Guest-Policy, AP Name: C9117AXI-lobby, Ap Mac Address: 0cd0.f897.ae60 BSSID MAC0000.0000.0000 wlan ID: 4RSSI: -39, SNR: 0

2021/09/28 12:59:51.782152 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2021/09/28 12:59:51.782357 {wncd_x_R0-0}{1}: [dot11-validate] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: Dot11 validate P2P IE. P2P IE not present.

2021/09/28 12:59:51.782480 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 dot11 send association response. Sending association response with resp_status_code: 0

2021/09/28 12:59:51.782483 {wncd_x_R0-0}{1}: [dot11] [26328]: (debug): MAC: 3423.874c.6bf7 Dot11 Capability info byte1 1, byte2: 14

2021/09/28 12:59:51.782509 {wncd_x_R0-0}{1}: [dot11-frame] [26328]: (info): MAC: 3423.874c.6bf7 WiFi direct: skip build Assoc Resp with P2P IE: Wifi direct policy disabled

2021/09/28 12:59:51.782519 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 dot11 send association response. Sending assoc response of length: 115 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

2021/09/28 12:59:51.782611 {wncd_x_R0-0}{1}: [dot11] [26328]: (note): MAC: 3423.874c.6bf7 Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

2021/09/28 12:59:51.782626 {wncd_x_R0-0}{1}: [dot11] [26328]: (info): MAC: 3423.874c.6bf7 DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

2021/09/28 12:59:51.782676 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Station Dot11 association is successful.

已跳過第2層身份驗證:

2021/09/28 12:59:51.782727 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 Starting L2 authentication. Bssid in state machine:0cd0.f897.ae60 Bssid in request is:0cd0.f897.ae60

2021/09/28 12:59:51.782745 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_ASSOCIATING -> S_CO_L2_AUTH_IN_PROGRESS

2021/09/28 12:59:51.782785 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L2 Authentication initiated. method WEBAUTH, Policy VLAN 2621,AAA override = 0

2021/09/28 12:59:51.782803 {wncd_x_R0-0}{1}: [sanet-shim-translate] [26328]: (ERR): 3423.874c.6bf7 wlan_profile Not Found : Device information attributes not populated

[...]

2021/09/28 12:59:51.787912 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_PENDING

2021/09/28 12:59:51.787953 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_PENDING -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.787966 {wncd_x_R0-0}{1}: [client-orch-sm] [26328]: (debug): MAC: 3423.874c.6bf7 L2 Authentication of station is successful., L3 Authentication : 1

ACL plumb:

2021/09/28 12:59:51.785227 {wncd_x_R0-0}{1}: [webauth-sm] [26328]: (info): [ 0.0.0.0]Starting Webauth, mac [34:23:87:4c:6b:f7],IIF 0 , audit-ID 041510AC0000000E2C7D71DB

2021/09/28 12:59:51.785307 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:51.785378 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv4 intercept ACL via SVM, name: WA-v4-int-172.16.80.8, priority: 50, IIF-ID: 0

2021/09/28 12:59:51.785738 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = WA-v4-int-172.16.80.8

2021/09/28 12:59:51.786324 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 0.0.0.0]Applying IPv6 intercept ACL via SVM, name: IP-Adm-V6-Int-ACL-global, priority: 52, IIF-ID: 0

2021/09/28 12:59:51.786598 {wncd_x_R0-0}{1}: [epm-redirect] [26328]: (info): [0000.0000.0000:unknown] URL-Redirect-ACL = IP-Adm-V6-Int-ACL-global

2021/09/28 12:59:51.787904 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_AWAIT_L2_WEBAUTH_START_RESP -> S_AUTHIF_L2_WEBAUTH_PENDING

IP學習流程:

2021/09/28 12:59:51.799515 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2021/09/28 12:59:51.799716 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2021/09/28 12:59:51.802213 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_L2_WEBAUTH_DONE

2021/09/28 12:59:51.916777 {wncd_x_R0-0}{1}: [sisf-packet] [26328]: (debug): RX: ARP from interface capwap_9000000b on vlan 2621 Source MAC: 3423.874c.6bf7 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: 3423.874c.6bf7 ARP target MAC: 0000.0000.0000 ARP sender IP: 0.0.0.0, ARP target IP: 172.16.21.153

[...]

2021/09/28 12:59:52.810136 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (note): MAC: 3423.874c.6bf7 Client IP learn successful. Method: ARP IP: 172.16.21.153

2021/09/28 12:59:52.810185 {wncd_x_R0-0}{1}: [epm] [26328]: (info): [0000.0000.0000:unknown] HDL = 0x0 vlan 2621 fail count 0 dirty_counter 0 is_dirty 0

2021/09/28 12:59:52.810404 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] auth mgr attr change notification is received for attr (8)

2021/09/28 12:59:52.810794 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [26328]: (info): [0000.0000.0000:unknown] Retrieved zone id 0x0 for bssid 12364632846202045372

2021/09/28 12:59:52.810863 {wncd_x_R0-0}{1}: [client-iplearn] [26328]: (info): MAC: 3423.874c.6bf7 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

第3層驗證和重新導向程式:

2021/09/28 12:59:52.811141 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication initiated. LWA

2021/09/28 12:59:52.811154 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

2021/09/28 12:59:55.324550 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]GET rcvd when in LOGIN state

2021/09/28 12:59:55.324565 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]HTTP GET request

2021/09/28 12:59:55.324588 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Parse GET, src [172.16.21.153] dst [x.x.x.x] url [http://browser-test-website/]

[...]

2021/09/28 13:01:29.859434 {wncd_x_R0-0}{1}: [webauth-httpd] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]POST rcvd when in LOGIN state

2021/09/28 13:01:29.859636 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv4 intecept ACL via SVM, name "WA-v4-int-172.16.80.8", pri 50, IIF 0

2021/09/28 13:01:29.860335 {wncd_x_R0-0}{1}: [webauth-acl] [26328]: (info): capwap_9000000b[3423.874c.6bf7][ 172.16.21.153]Unapply IPv6 intecept ACL via SVM, name "IP-Adm-V6-Int-ACL-global", pri 52, IIF 0

2021/09/28 13:01:29.861092 {wncd_x_R0-0}{1}: [auth-mgr] [26328]: (info): [3423.874c.6bf7:capwap_9000000b] Authc success from WebAuth, Auth event success

2021/09/28 13:01:29.861151 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [26328]: (note): Authentication Success. Resolved Policy bitmap:0 for client 3423.874c.6bf7

2021/09/28 13:01:29.862867 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 L3 Authentication Successful. ACL:[]

2021/09/28 13:01:29.862871 {wncd_x_R0-0}{1}: [client-auth] [26328]: (info): MAC: 3423.874c.6bf7 Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

轉換為RUN狀態:

2021/09/28 13:01:29.863176 {wncd_x_R0-0}{1}: [client-auth] [26328]: (note): MAC: 3423.874c.6bf7 ADD MOBILE sent. Client state flags: 0x78 BSSID: MAC: 0cd0.f897.ae60 capwap IFID: 0x9000000b

2021/09/28 13:01:29.863272 {wncd_x_R0-0}{1}: [errmsg] [26328]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (3423.874C.6BF7) joined with ssid (EWA-Guest) for device with MAC: 3423.874c.6bf7

2021/09/28 13:01:29.863334 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2621" ]

2021/09/28 13:01:29.863336 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/09/28 13:01:29.863343 {wncd_x_R0-0}{1}: [aaa-attr-inf] [26328]: (info): [ Applied attribute : url-redirect-acl 0 "IP-Adm-V4-LOGOUT-ACL" ]

2021/09/28 13:01:29.863387 {wncd_x_R0-0}{1}: [ewlc-qos-client] [26328]: (info): MAC: 3423.874c.6bf7 Client QoS run state handler

2021/09/28 13:01:29.863409 {wncd_x_R0-0}{1}: [rog-proxy-capwap] [26328]: (debug): Managed client RUN state notification: 3423.874c.6bf7

2021/09/28 13:01:29.863451 {wncd_x_R0-0}{1}: [client-orch-state] [26328]: (note): MAC: 3423.874c.6bf7 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

6.0 |

26-Nov-2024 |

新增了關於虛擬ipv6地址要求的小註釋 |

5.0 |

12-Jan-2023 |

新增了關於預設授權方法的小註釋 |

4.0 |

02-May-2022 |

修復拼寫和格式 |

2.0 |

11-Oct-2021 |

初始版本 |

1.0 |

12-Oct-2021 |

初始版本 |

由思科工程師貢獻

- Jesus Herrera GarciaCisco TAC

- Tiago AntunesCisco TAC

意見

意見