使用ISE內部CA在9800 WLC上配置EAP-TLS

下載選項

無偏見用語

本產品的文件集力求使用無偏見用語。針對本文件集的目的,無偏見係定義為未根據年齡、身心障礙、性別、種族身分、民族身分、性別傾向、社會經濟地位及交織性表示歧視的用語。由於本產品軟體使用者介面中硬式編碼的語言、根據 RFP 文件使用的語言,或引用第三方產品的語言,因此本文件中可能會出現例外狀況。深入瞭解思科如何使用包容性用語。

關於此翻譯

思科已使用電腦和人工技術翻譯本文件,讓全世界的使用者能夠以自己的語言理解支援內容。請注意,即使是最佳機器翻譯,也不如專業譯者翻譯的內容準確。Cisco Systems, Inc. 對這些翻譯的準確度概不負責,並建議一律查看原始英文文件(提供連結)。

目錄

簡介

本文檔介紹使用身份服務引擎的證書頒發機構對使用者進行身份驗證的EAP-TLS身份驗證。

必要條件

採用元件

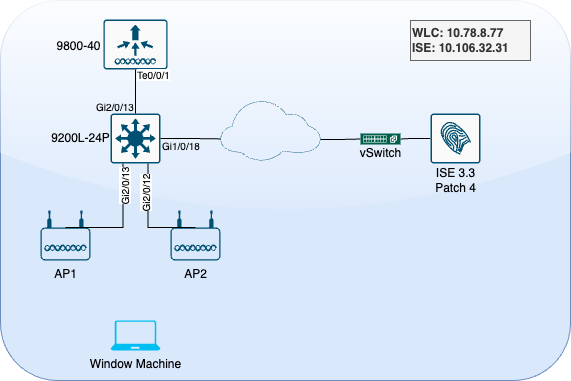

本文中的資訊係根據以下軟體和硬體版本:

- 無線控制器:運行17.09.04a的C9800-40-K9

- Cisco ISE:運行版本3補丁4

- AP型號:C9130AXI-D

- 交換器:9200-L-24P

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

大多陣列織都有自己的CA向終端使用者頒發證書以進行EAP-TLS身份驗證。ISE包括一個內建證書頒發機構,可用於為在EAP-TLS身份驗證中使用的使用者生成證書。在無法使用完整CA的情況下,使用ISE CA進行使用者身份驗證是有利的。

本文檔概述了有效使用ISE CA對無線使用者進行身份驗證所需的配置步驟。EAP-TLS身份驗證流程

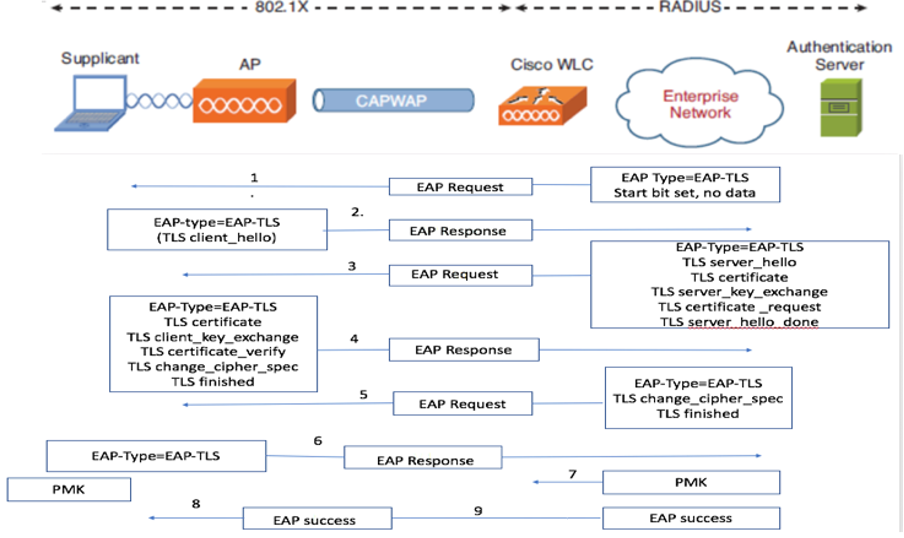

EAP-TLS身份驗證流程

EAP-TLS身份驗證流程

EAP-TLS身份驗證流程

EAP-TLS流程中的步驟

- 無線客戶端與接入點(AP)關聯。

- 在此階段,AP不允許資料傳輸並傳送身份驗證請求。

- 客戶端作為請求方,使用EAP-Response Identity響應。

- 無線LAN控制器(WLC)將使用者ID資訊轉送到驗證伺服器。

- RADIUS伺服器使用EAP-TLS啟動資料包回覆客戶端。

- EAP-TLS對話從此點開始。

- 客戶端將EAP-Response傳送回身份驗證伺服器,包括密碼設定為NULL的client_hello握手消息。

- 身份驗證伺服器使用訪問質詢資料包進行響應,該資料包包含:

TLS server_hello

Handshake message

Certificate

Server_key_exchange

Certificate request

Server_hello_done

9.客戶端使用EAP-Response消息進行回覆,該消息包括:

Certificate (for server validation)

Client_key_exchange

Certificate_verify (to verify server trust)

Change_cipher_spec

TLS finished

10.成功進行客戶端身份驗證後,RADIUS伺服器會傳送訪問質詢,內容包括:

Change_cipher_spec

Handshake finished message

11.使用者端驗證雜湊以驗證RADIUS伺服器。

12.在TLS握手期間,從金鑰動態地派生出新的加密金鑰。

13.從伺服器向驗證者傳送EAP-Success消息,然後向請求者傳送。

14.啟用了EAP-TLS的無線客戶端現在可以訪問無線網路。

設定

網路圖表

實驗拓撲

實驗拓撲

組態

在本節中,我們將配置兩個元件:ISE和9800 WLC。

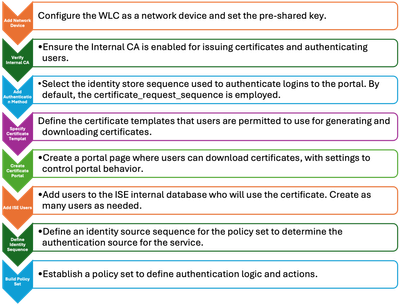

ISE 組態

以下是ISE伺服器的配置步驟。每個步驟都附帶此部分中的螢幕截圖以提供可視指導。

ISE伺服器配置步驟

ISE伺服器配置步驟

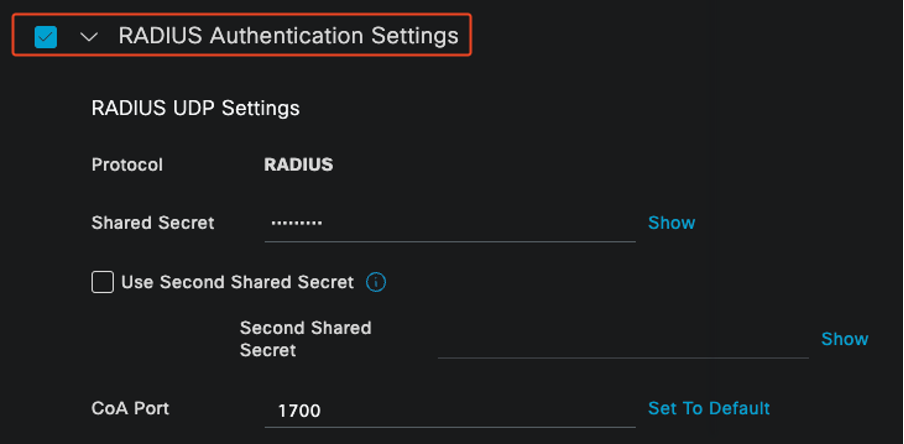

新增網路裝置

若要將無線LAN控制器(WLC)新增為網路裝置,請使用以下說明:

- 導覽至Administration > Network Resources > Network Devices。

- 按一下+Add圖示以啟動新增WLC的過程。

- 確保預共用金鑰與WLC和ISE伺服器匹配,以啟用正確的通訊。

- 正確輸入所有詳細資訊後,按一下左下角的Submit儲存配置

新增網路裝置

新增網路裝置

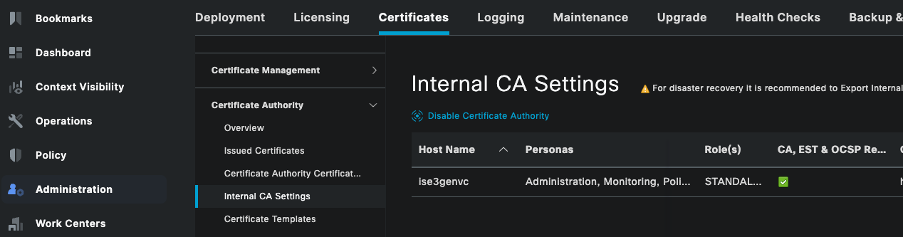

驗證內部CA

要驗證內部證書頒發機構(CA)設定,請執行以下步驟:

- 轉至Administration > System > Certificates > Certificate Authority > Internal CA Settings。

- 確保CA列已啟用,以確認內部CA處於活動狀態。

驗證內部CA

驗證內部CA

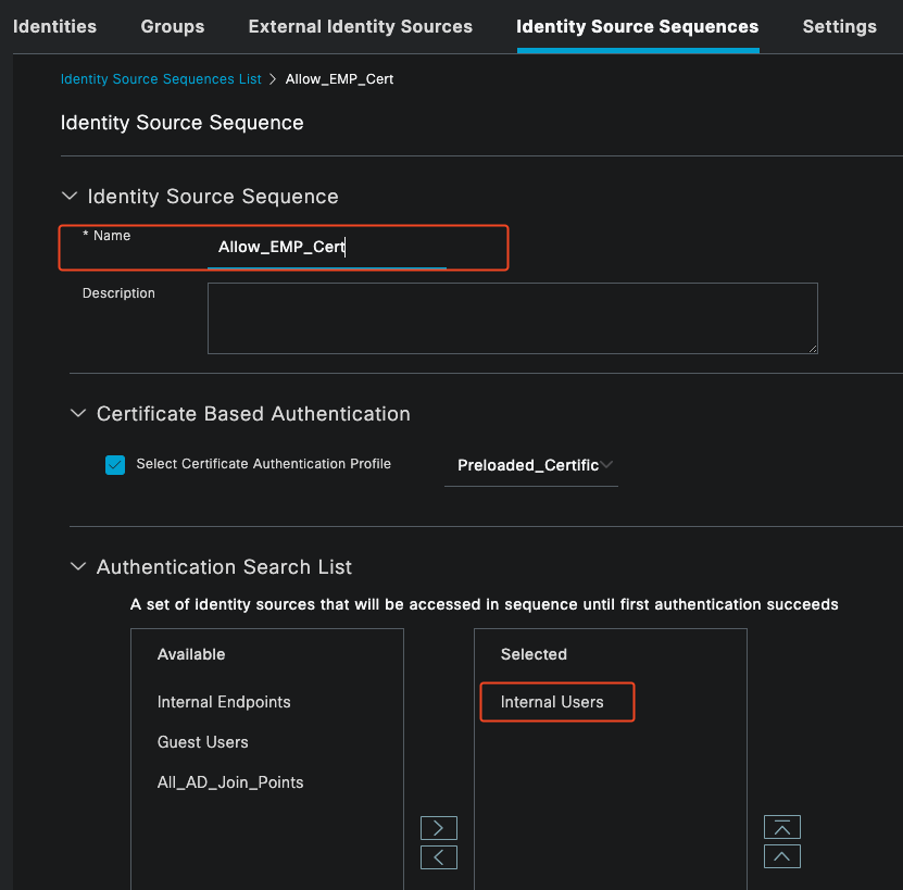

新增身份驗證方法

導航到管理>身份管理>身份源序列。新增自定義身份序列以控制門戶登入源。

驗證方法

驗證方法

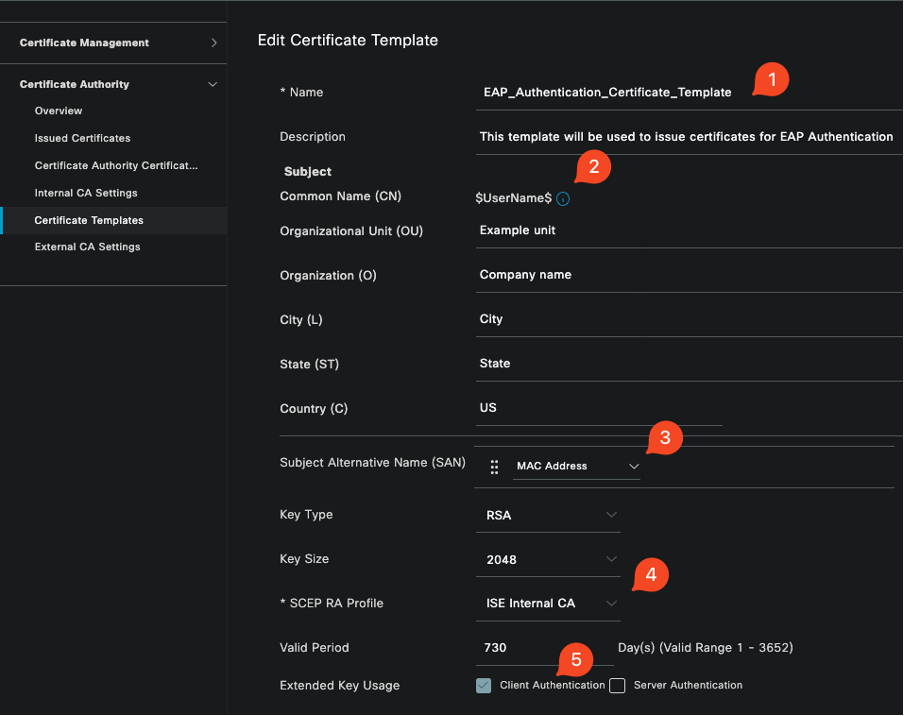

指定證書模板

要指定證書模板,請執行以下步驟:

步驟1。導覽至Administration > System > Certificates > Certificate Authority > Certificate Templates。

步驟2.按一下+Add圖示建立新的證書模板:

2.1為模板提供ISE伺服器的本地唯一名稱。

2.2確保公用名(CN)設定為$UserName$。

2.3驗證主體備用名稱(SAN)是否已對映到MAC地址。

2.4 將SCEP RA配置檔案設定為ISE內部CA。

2.5在「擴展金鑰用法」部分,啟用客戶端身份驗證。

證書模板

證書模板

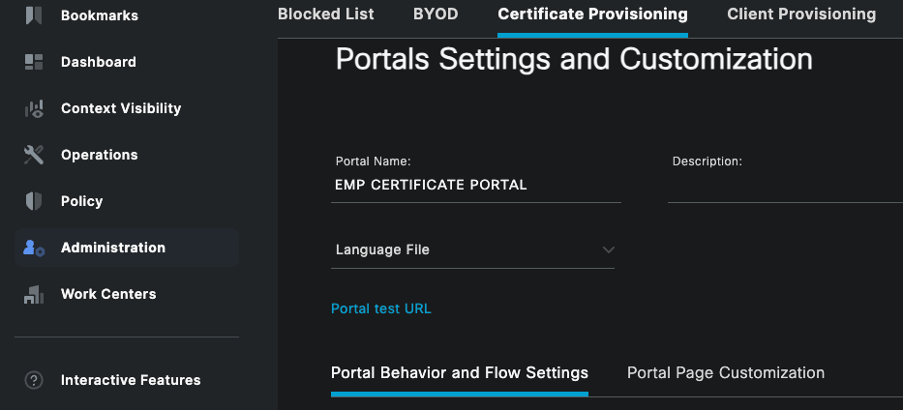

建立證書門戶

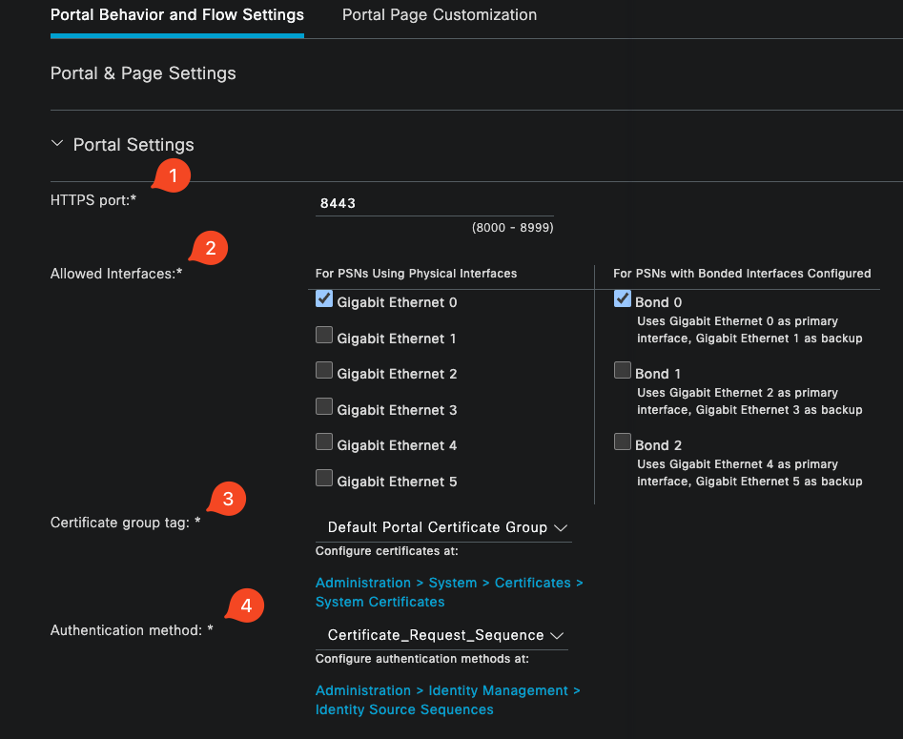

要建立用於生成客戶端證書的證書門戶,請執行以下步驟:

步驟1。導覽至Administration > Device Portal Management > Certificate Provisioning。

步驟2.單擊Create以設定新的門戶頁面。

步驟3.為入口提供唯一名稱,以便輕鬆識別它。

3.1.選擇入口的埠號;將此設定為8443。

3.2.指定ISE偵聽此門戶的介面。

3.3.選擇Certificate Group Tag作為預設門戶證書組。

3.4.選擇身份驗證方法,它指示用於驗證登入到此門戶的身份儲存序列。

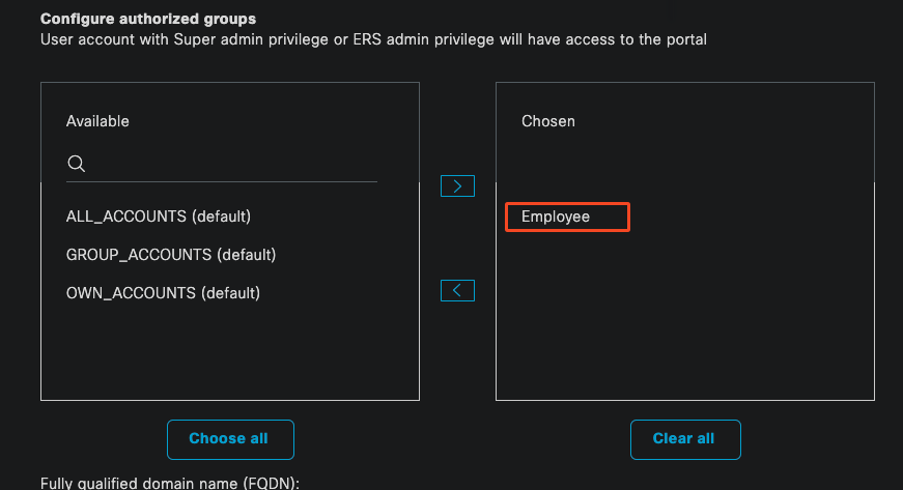

3.5.包括其成員可以訪問門戶的授權組。例如,如果您的使用者屬於此組,請選擇Employee使用者組。

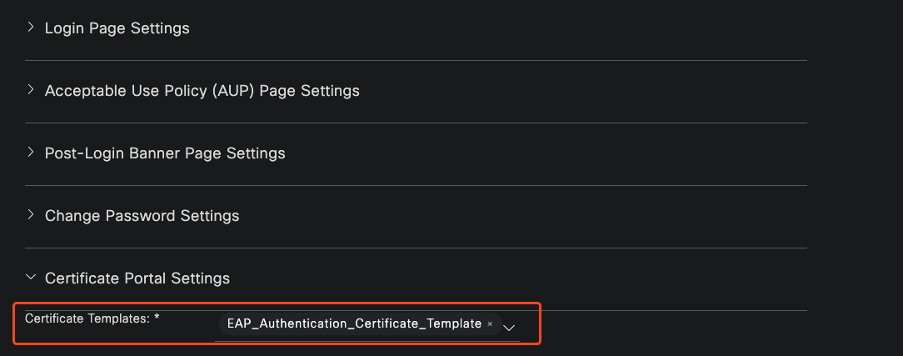

3.6.定義Certificate Provisioning設定下允許的證書模板。

證書門戶配置

證書門戶配置

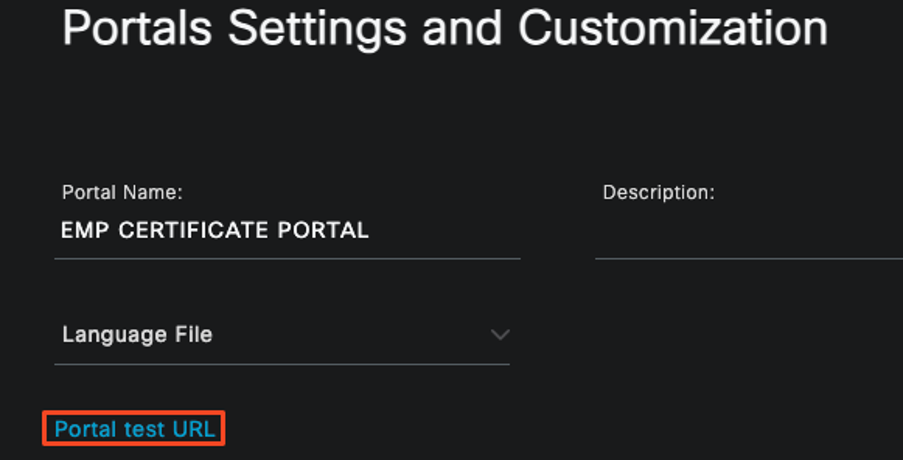

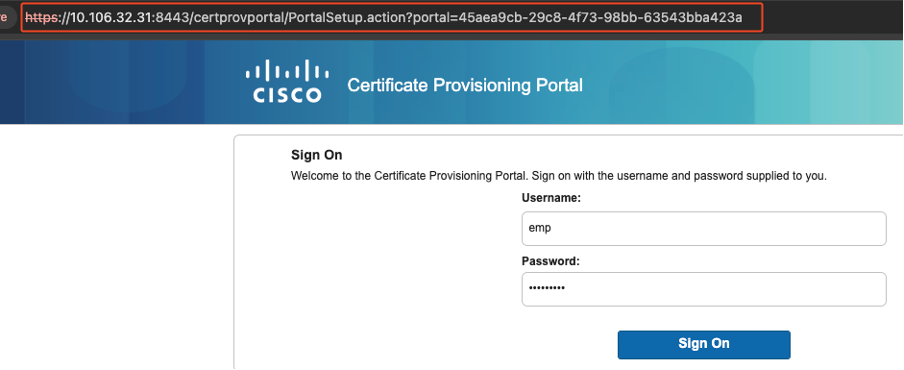

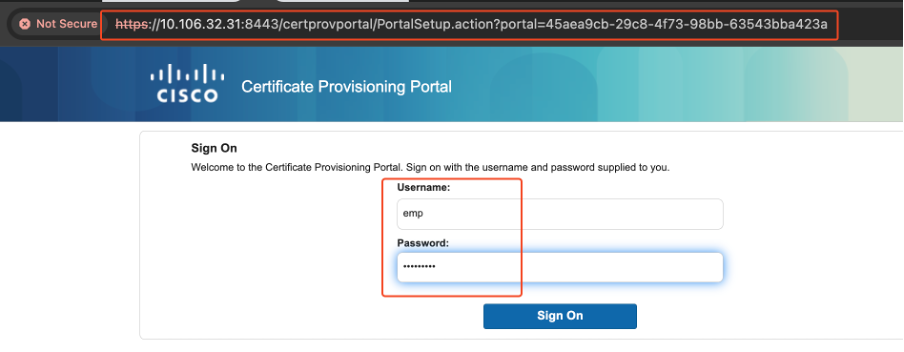

完成此設定後,您可以通過按一下門戶測試URL來測試門戶。此操作將開啟門戶頁面。

測試門戶頁面URL

測試門戶頁面URL

門戶頁面

門戶頁面

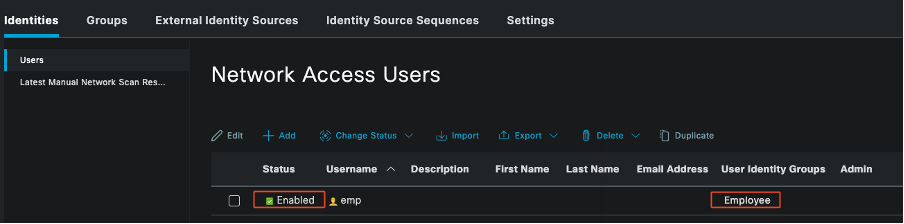

新增內部使用者

要建立通過證書門戶進行身份驗證的使用者,請執行以下步驟:

- 轉至Administration > Identity Management > Identities > Users。

- 按一下該選項將使用者新增到系統。

- 選擇使用者所屬的User Identity Groups。在本例中,將使用者分配給Employee組。

新增內部使用者

新增內部使用者

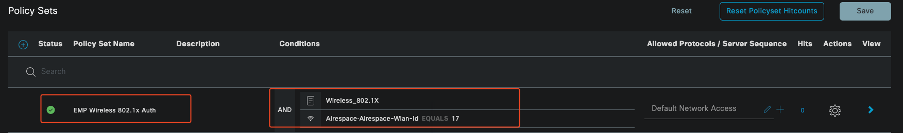

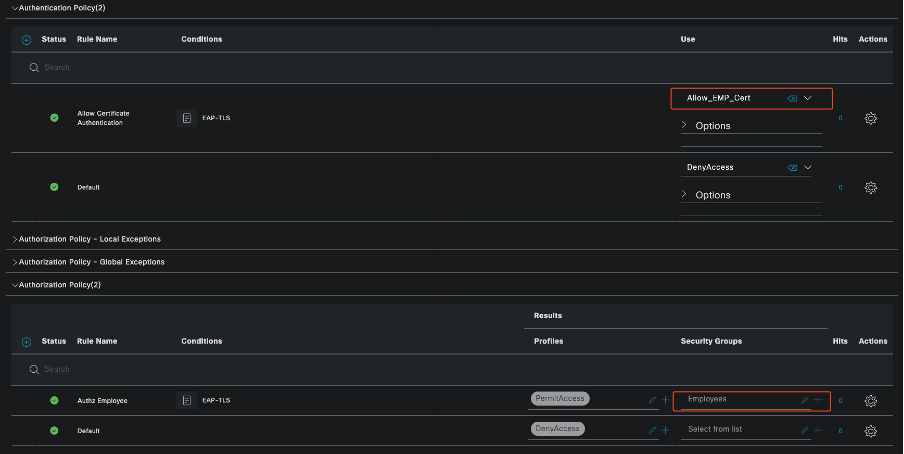

ISE證書調配門戶和RADIUS策略配置

上一節介紹了ISE證書調配門戶的設定。現在,我們將ISE RADIUS策略集配置為允許使用者身份驗證。

- 配置ISE RADIUS策略集

- 導航到Policy > Policy Sets。

- 按一下加號(+)建立新的策略集。

在此示例中,設定一個簡單的策略集,用於使用使用者證書對使用者進行身份驗證。

策略集

策略集

顯示身份驗證和授權策略的策略集

顯示身份驗證和授權策略的策略集

9800 WLC組態

以下是9800 WLC的設定步驟。每個步驟都伴有本節的截圖,以提供視覺指南。

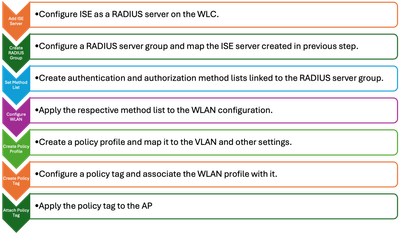

WLC配置步驟

WLC配置步驟

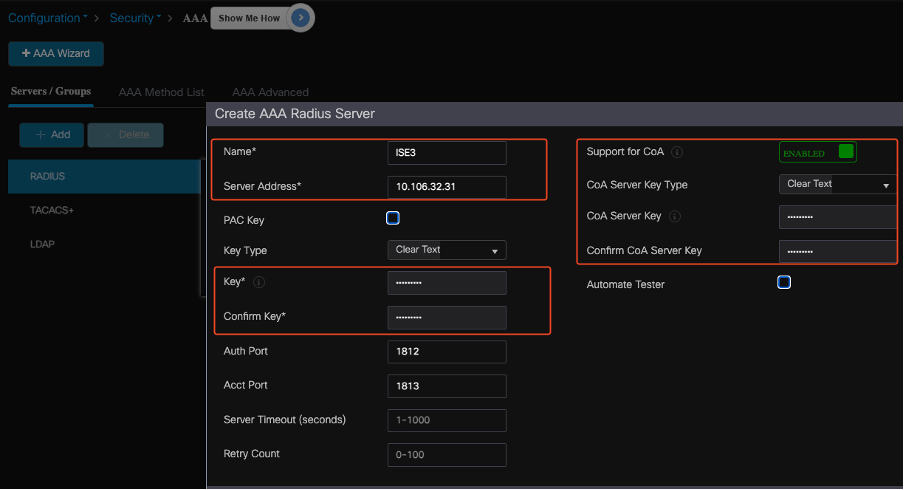

將ISE伺服器新增到9800 WLC

- 要將ISE伺服器與9800無線LAN控制器(WLC)整合,請執行以下步驟:

- 前往Configuration > Security > AAA。

- 按一下Add按鈕將ISE伺服器包括在WLC配置中。

在WLC中新增ISE伺服器

在WLC中新增ISE伺服器

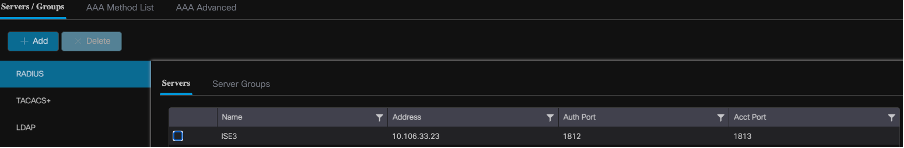

新增伺服器後,它將顯示在伺服器清單中。

顯示Radius伺服器

顯示Radius伺服器

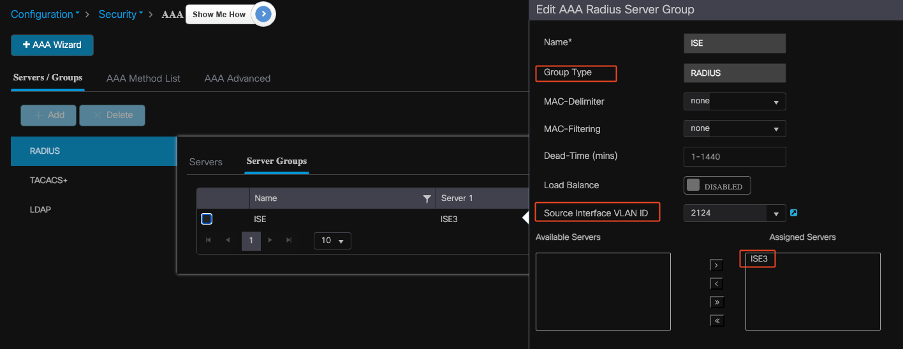

在9800 WLC上新增伺服器組

要在9800無線LAN控制器上新增伺服器組,請完成以下步驟:

- 導覽至Configuration > Security > AAA。

- 按一下Server Group頁籤,然後按一下Add以建立新的伺服器組。

將ISE伺服器對映到Radius伺服器組

將ISE伺服器對映到Radius伺服器組

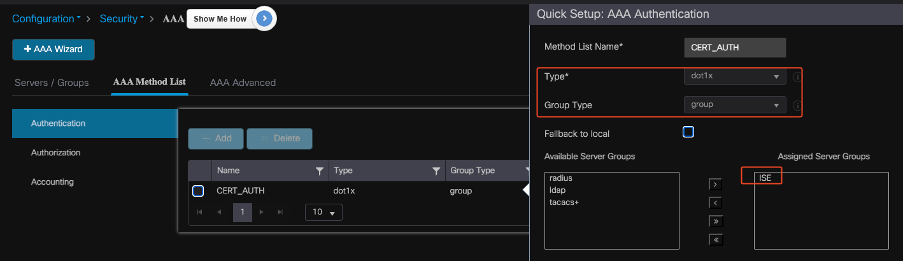

在9800 WLC上設定AAA方法清單

建立伺服器組後,使用以下步驟配置身份驗證方法清單:

- 導覽至Configuration > Security > AAA > AAA Method List。

- 在Authentication頁籤中,新增新的身份驗證方法清單。

- 將型別設定為dot1x。

- 選擇group作為組型別。

- 包括您以前創建的ISE伺服器組作為伺服器組。

建立身份驗證方法清單

建立身份驗證方法清單

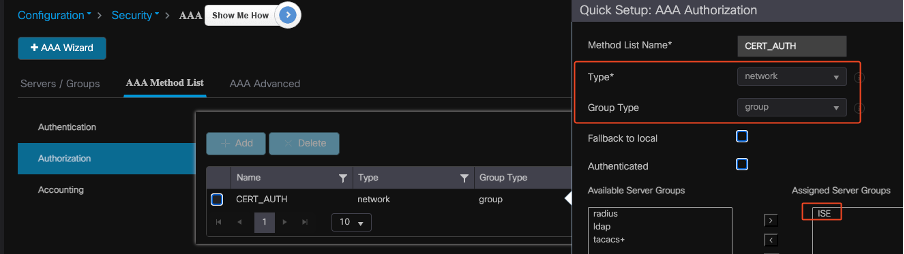

在9800 WLC上設定授權方法清單

要設定授權方法清單,請執行以下步驟:

- 導航到AAA Method List部分中的Authorization頁籤。

- 按一下Add建立新的授權方法清單。

- 選擇network作為型別。

- 選擇group作為組型別。

- 包括ISE伺服器組作為伺服器組。

新增授權方法清單

新增授權方法清單

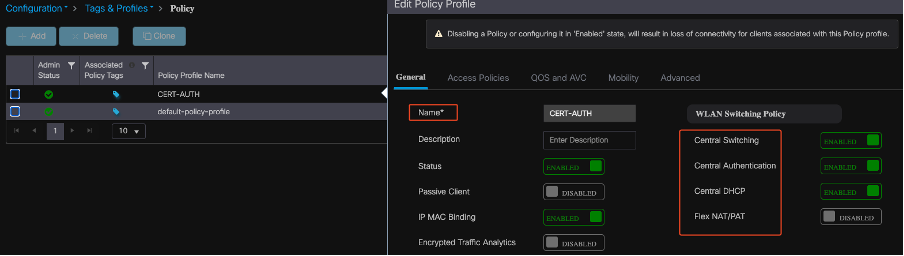

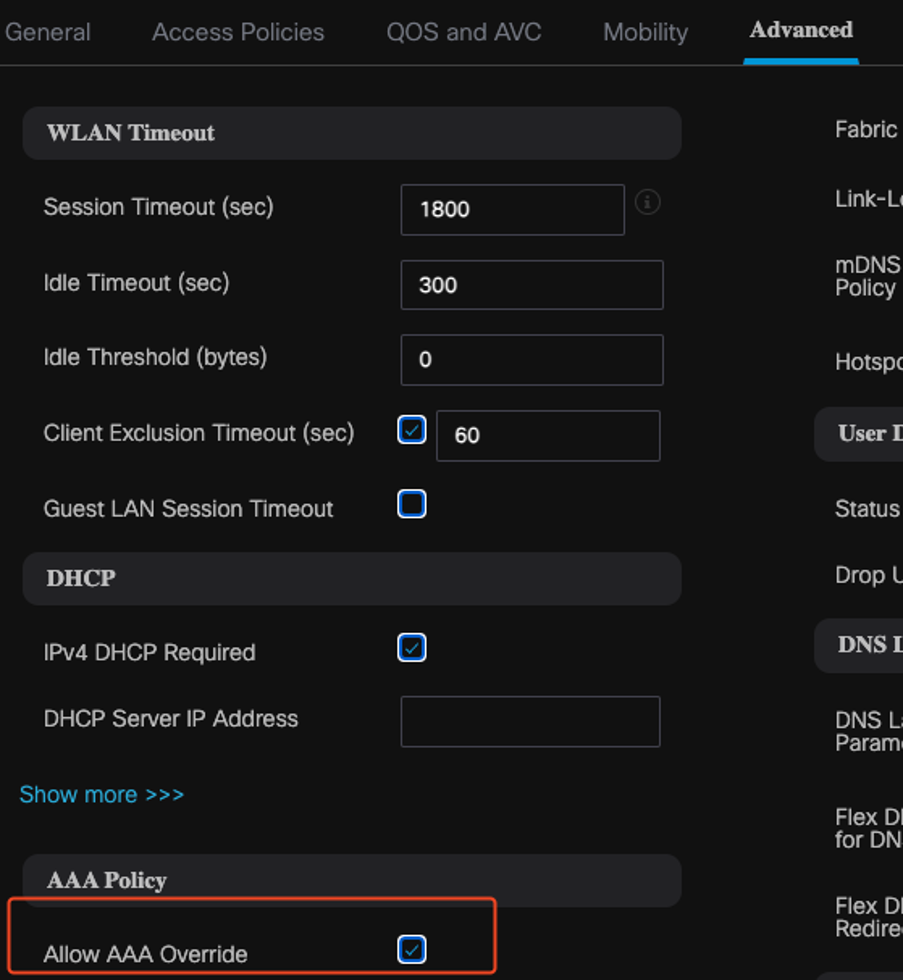

在9800 WLC上建立原則設定檔

完成RADIUS組配置後,繼續建立策略配置檔案:

- 導航到Configuration > Tags & Profiles > Policy。

- 按一下Add建立新的策略配置檔案。

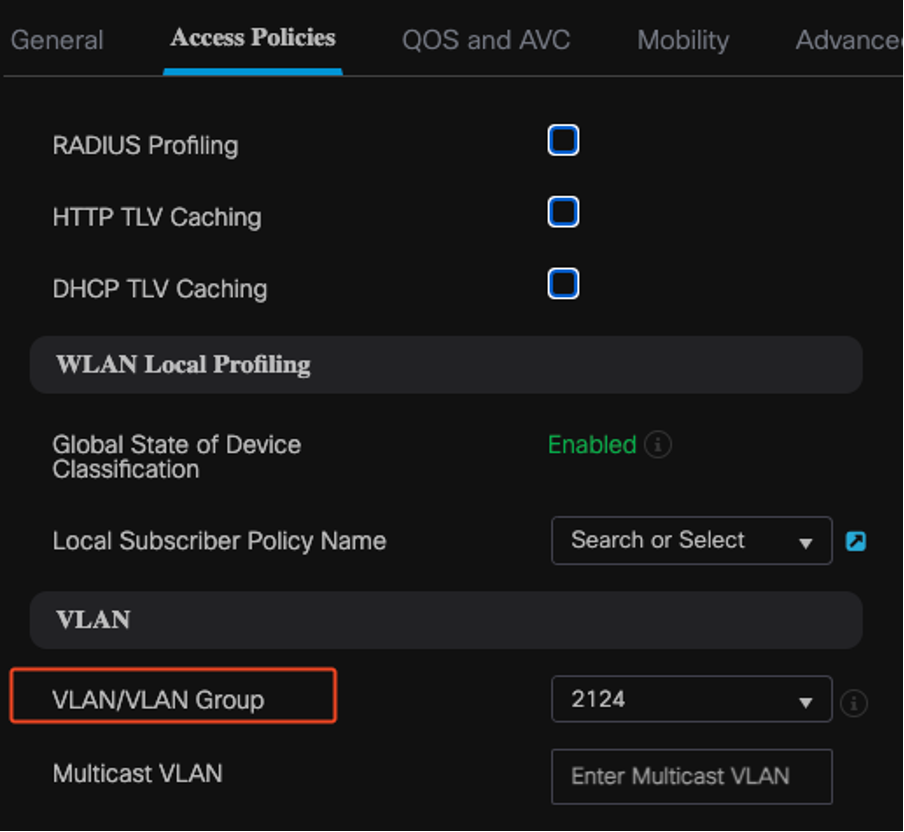

- 為您的策略配置檔案選擇適當的引數。在本例中,所有裝置都處於中心狀態,並且實驗VLAN用作客戶端VLAN。

配置策略配置檔案

配置策略配置檔案

VLAN到策略的對映

VLAN到策略的對映

配置RADIUS授權時,確保在策略配置檔案設定的advanced頁籤中啟用AAA Override選項。此設定允許無線LAN控制器將基於RADIUS的授權策略應用於使用者和裝置。

AAA覆寫

AAA覆寫

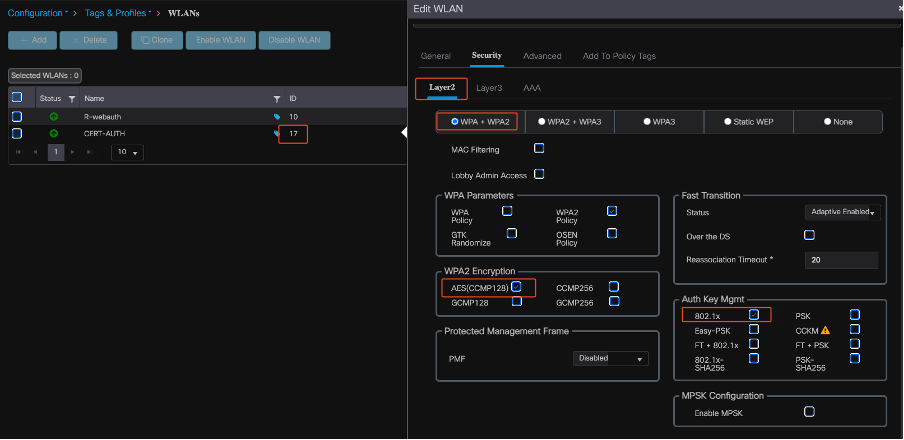

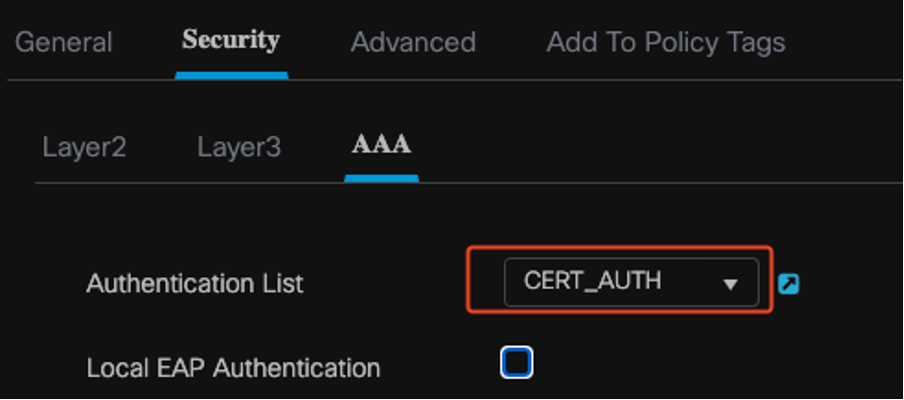

在9800 WLC上建立WLAN

要設定具有802.1x身份驗證的新WLAN,請執行以下步驟:

- 導覽至Configuration > Tags & Profiles > WLANs。

- 按一下「Add」以建立一個新的WLAN。

- 選擇第2層身份驗證設定並啟用802.1x身份驗證。

WLAN配置檔案配置

WLAN配置檔案配置

WLAN配置檔案到方法清單對映

WLAN配置檔案到方法清單對映

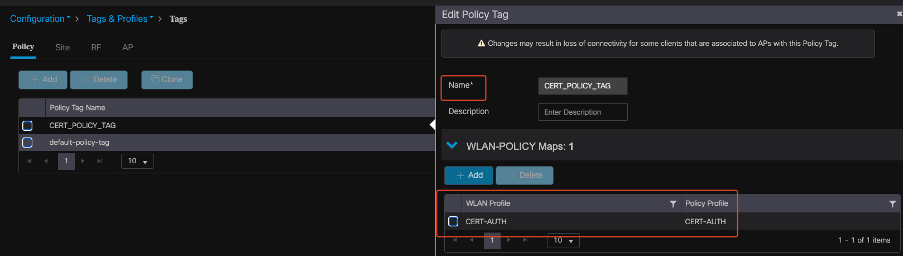

在9800 WLC上使用原則設定檔對應WLAN

要將WLAN與策略配置檔案相關聯,請執行以下步驟:

- 導航到Configuration > Tags & Profiles > Tags。

- 按一下Add新增新標籤。

- 在WLAN-POLICY部分,將新建立的WLAN對映到相應的策略配置檔案。

原則標籤組態

原則標籤組態

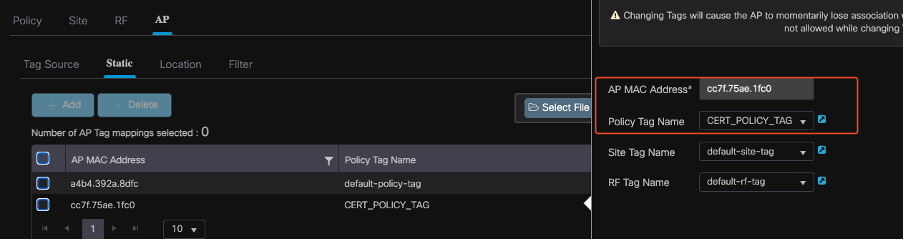

將策略標籤對映到9800 WLC上的接入點

要將策略標籤分配給接入點(AP),請完成以下步驟:

- 導航到Configuration > Tags & Profiles > Tags > AP。

- 轉到AP配置中的「靜態」部分。

- 按一下要配置的特定AP。

- 將您建立的策略標籤分配給選定的AP。

AP標籤分配

AP標籤分配

安裝完成後運行WLC的配置

aaa group server radius ISE

server name ISE3

ip radius source-interface Vlan2124

aaa authentication dot1x CERT_AUTH group ISE

aaa authorization network CERT_AUTH group ISE

aaa server radius dynamic-author

client 10.106.32.31 server-key Cisco!123

!

wireless profile policy CERT-AUTH

aaa-override

ipv4 dhcp required

vlan 2124

no shutdown

wlan CERT-AUTH policy CERT-AUTH

wlan CERT-AUTH 17 CERT-AUTH

security dot1x authentication-list CERT_AUTH

no shutdown

!

wireless tag policy CERT_POLICY_TAG

wlan CERT-AUTH policy CERT-AUTH

為使用者建立和下載證書

若要為使用者建立和下載證書,請完成以下步驟:

1.讓使用者登入到之前設定的證書門戶。

訪問證書門戶

訪問證書門戶

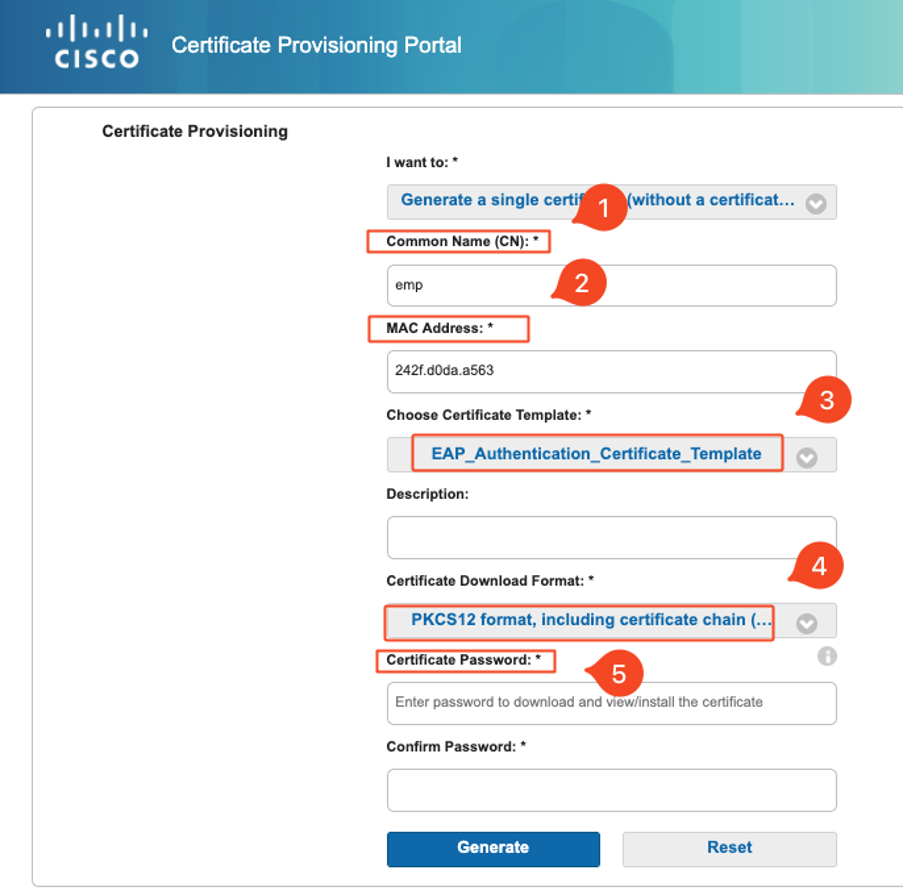

2.接受「可接受的使用策略」(AUP)。 然後ISE顯示用於生成證書的頁面。

3.選擇Generate a single certificate(無證書簽名請求)。

正在生成證書

正在生成證書

要通過證書調配門戶生成證書,請確保填寫以下必填欄位:

- CN:身份驗證伺服器使用客戶端證書中「公用名」欄位中顯示的值對使用者進行身份驗證。在Common Name欄位中,輸入使用者名稱(用於登入證書調配門戶)。

- MAC 地址:使用者替代名稱(SAN)是一個X.509擴展,允許將各種值與安全證書關聯。Cisco ISE版本2.0僅支援MAC地址。因此,在SAN/MAC地址欄位中。

- 證書模板:證書模板定義CA在驗證請求和頒發證書時使用的欄位集。公用名(CN)等欄位用於驗證請求(CN必須與使用者名稱匹配)。 頒發證書時,CA會使用其他欄位。

- 證書密碼:您需要證書密碼來保護您的證書。必須提供證書密碼才能檢視證書的內容並在裝置上匯入證書。

- 您的密碼必須符合以下規則:

- 密碼必須至少包含1個大寫字母、1個小寫字母和1個數字

- 密碼的長度必須介於8到15個字元之間

- 允許的字元包括A-Z、a-z、0-9、_、#

填寫所有欄位後,選擇Generate以建立和下載證書。

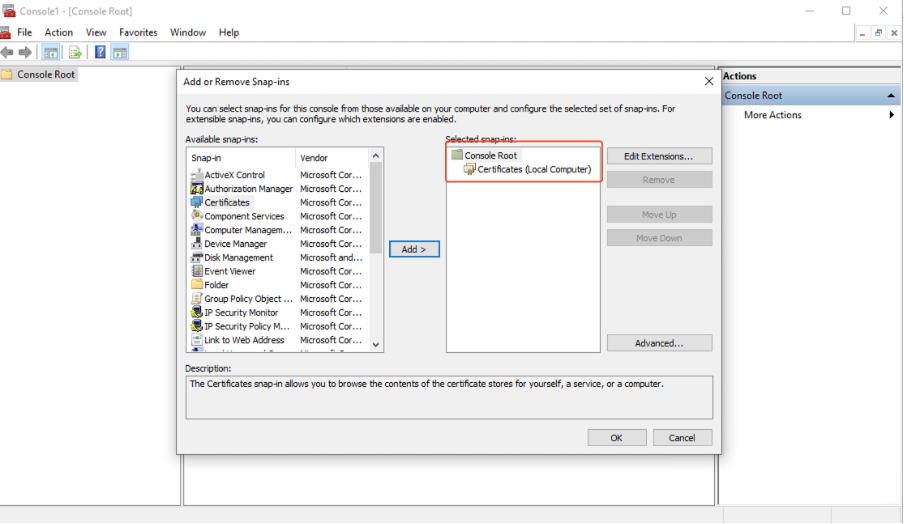

Windows 10電腦上的證書安裝

要在Windows 10電腦上安裝證書,請按照以下步驟開啟Microsoft管理控制檯(MMC):

附註:這些說明可能會因您的Windows安裝程式而異,因此建議參閱Microsoft文檔以瞭解具體的詳細資訊。

- 按一下「Start」,然後「Run」。

- 在「Run(運行)」框中鍵入mmc,然後按Enter鍵。將開啟Microsoft管理控制檯。

- 新增證書管理單元:

- 轉到「檔案」>「新增/刪除管理單元」。

- 選擇Add,然後選擇Certificates,然後按一下Add。

- 選擇Computer Account,然後選擇Local Computer,然後按一下Finish。

這些步驟允許您管理本地電腦上的證書。

Windows MMC控制檯

Windows MMC控制檯

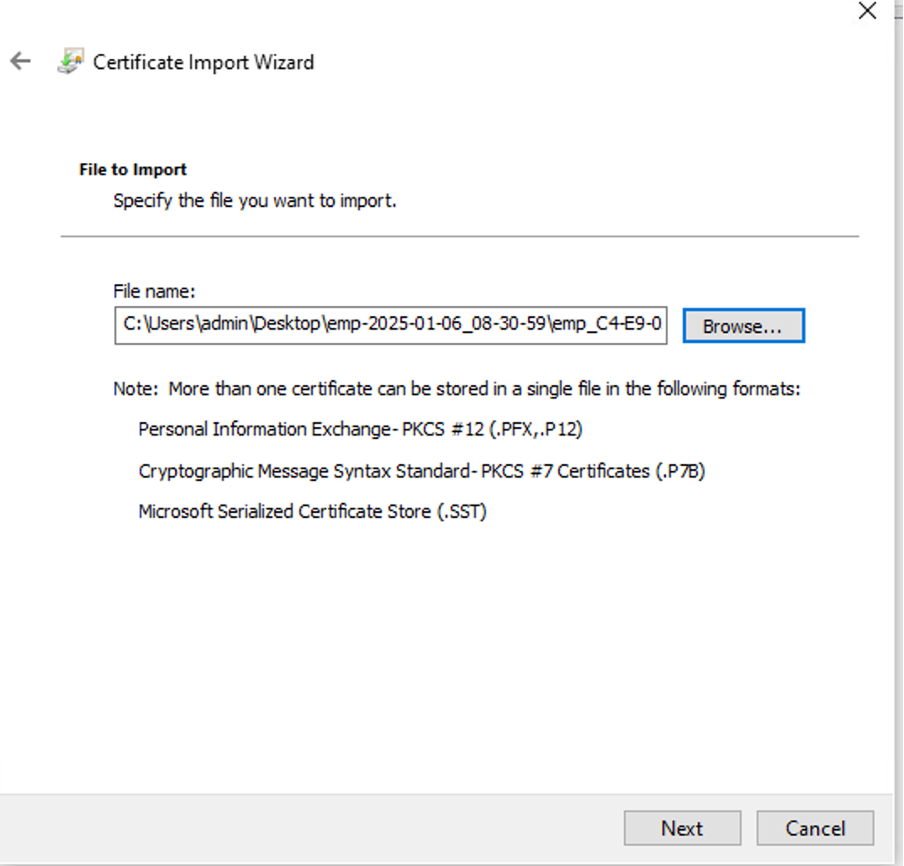

步驟1.匯入證書:

1.1.按一下選單中的Action。

1.2.轉到所有任務,然後選擇匯入。

1.3.按照提示查詢並選擇電腦上儲存的證書檔案。

正在匯入證書

正在匯入證書

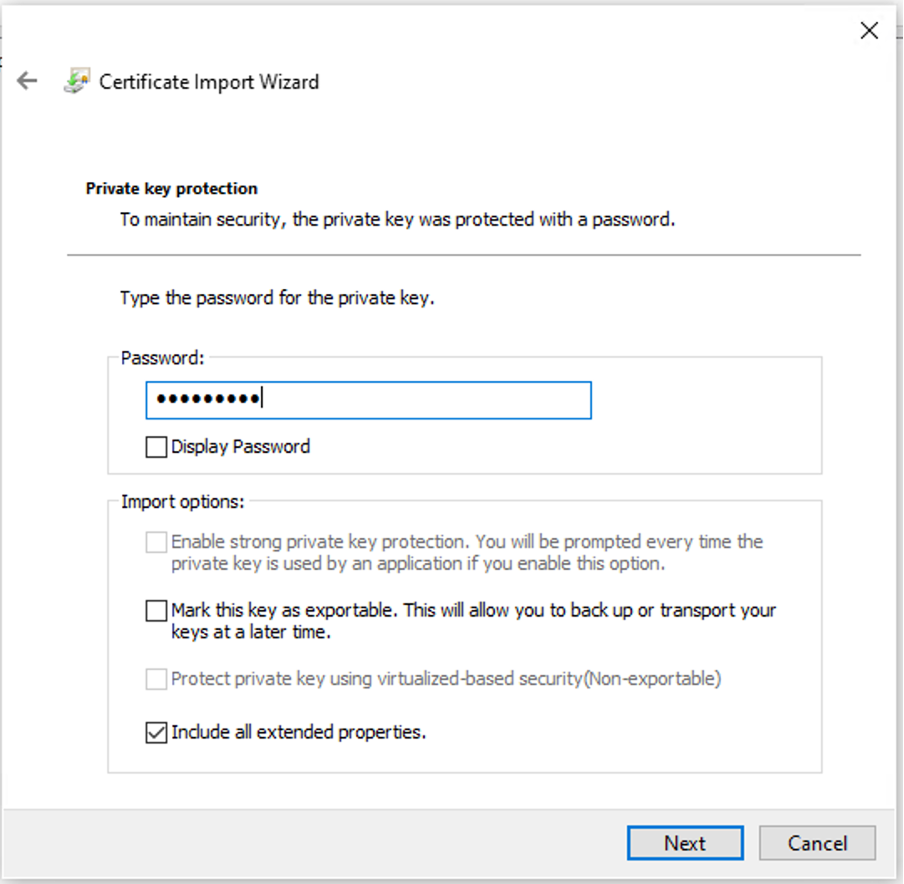

在證書匯入過程中,系統將提示您輸入在門戶上生成證書時建立的密碼。請確保準確地輸入此密碼,以便成功匯入證書並在電腦上安裝。

輸入證書密碼

輸入證書密碼

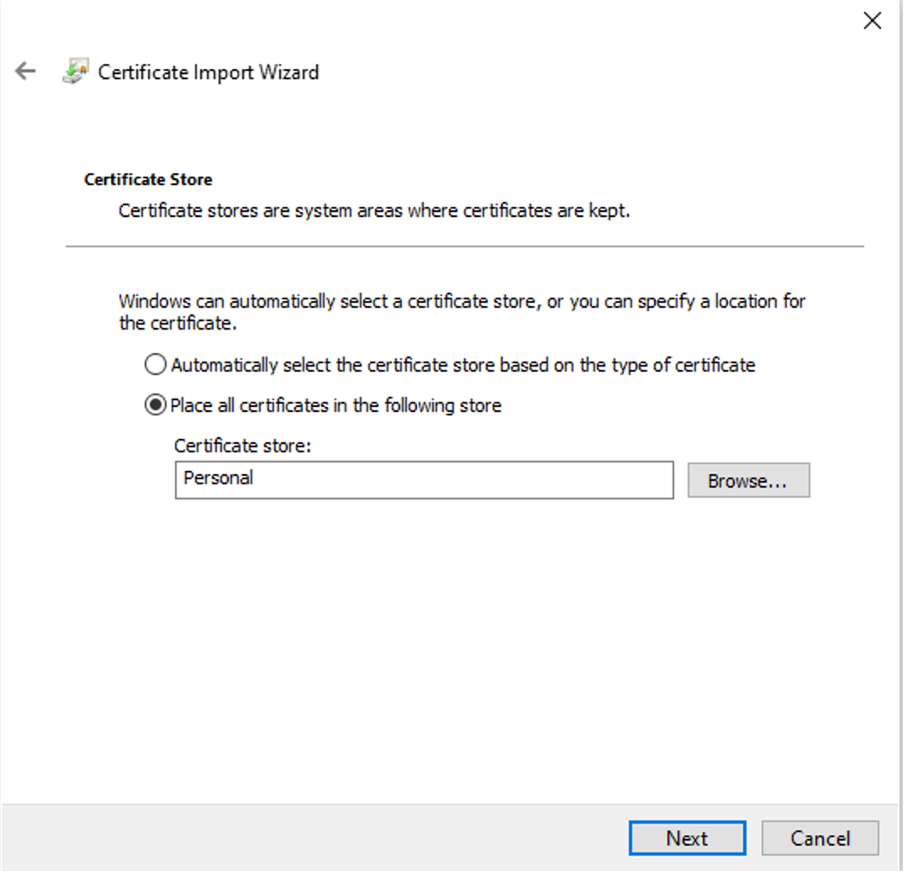

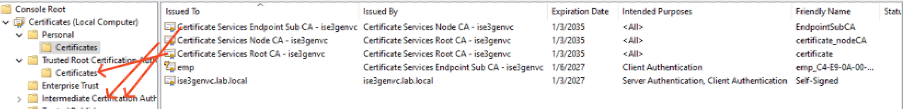

步驟2.將證書移動到適當的資料夾:

2.1.開啟Microsoft Management Console(MMC),然後導覽至Certificates(Local Computer)> Personal資料夾。

2.2.檢查證書並確定其型別(例如,根CA、中間CA或個人)。

2.3.將每個憑證移動到適當的儲存區:

2.4.根CA證書:移至受信任的根憑證授權單位。

2.5.中間CA證書:轉到中級證書頒發機構。

2.6.個人證明:留在Personal資料夾中。

在個人資料夾中儲存證書

在個人資料夾中儲存證書

在其儲存區中移動證書

在其儲存區中移動證書

連線Windows電腦

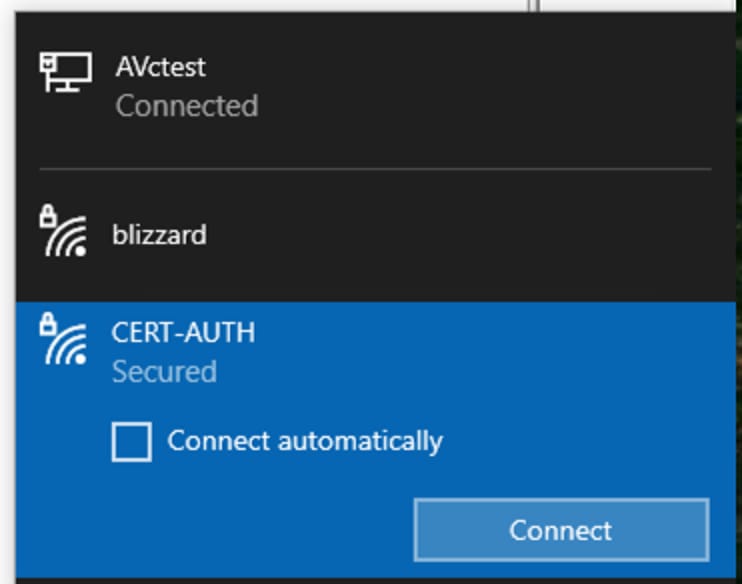

將憑證移動到正確的儲存區後,請使用以下步驟連線到WLAN:

- 按一下系統托盤中的network圖示可檢視可用的無線網路。

- 找到並單擊您要連線的WLAN的名稱。

- 按一下「Connect」,然後繼續任何其他提示,使用您的憑證進行驗證以完成連線過程。

連線到無線網路

連線到無線網路

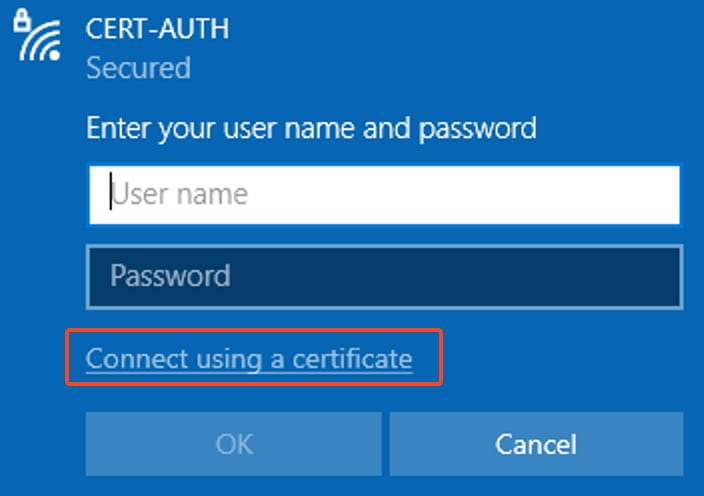

在與WLAN的連線過程中出現提示時,選擇Connect using a certificate(使用證書連線)選項。

使用證書作為憑據

使用證書作為憑據

這樣,您就可以使用證書成功連線到無線網路。

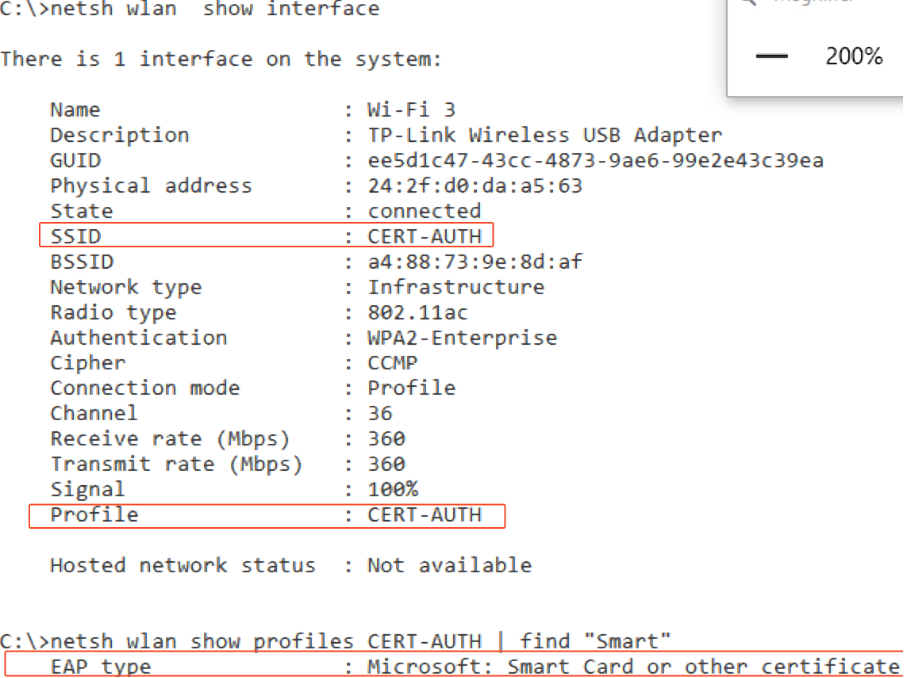

驗證無線配置檔案

驗證無線配置檔案

驗證

確認WLC正在廣播WLAN:

POD6_9800#show wlan summ

Number of WLANs: 2

ID Profile Name SSID Status Security

---------------------------------------------------------------------------------------------------------------------------------------------------------------------

17 CERT-AUTH CERT-AUTH UP [WPA2][802.1x][AES]

確認WLC上的AP已啟動:

POD6_9800#show ap summ

Number of APs: 1

CC = Country Code

RD = Regulatory Domain

AP Name Slots AP Model Ethernet MAC Radio MAC CC RD IP Address State Location

----------------------------------------------------------------------------------------------------------------------------------------------------------

AP1 3 C9130AXI-D cc7f.75ae.1fc0 a488.739e.8da0 IN -D 10.78.8.78 Registered default location

確保AP正在廣播WLAN:

POD6_9800#show ap name AP1 wlan dot11 24ghz

Slot id : 0

WLAN ID BSSID

-------------------------

17 a488.739e.8da0

POD6_9800#show ap name AP1 wlan dot11 5ghz

Slot id : 1

WLAN ID BSSID

-------------------------

17 a488.739e.8daf

使用EAP-TLS連線的客戶端:

POD6_9800#show wire cli summ

Number of Clients: 1

MAC Address AP Name Type ID State Protocol Method Role

-----------------------------------------------------------------------------------------------------------

242f.d0da.a563 AP1 WLAN 17 IP Learn 11ac Dot1x Local

POD6_9800#sho wireless client mac-address 242f.d0da.a563 detail | in username|SSID|EAP|AAA|VLAN

Wireless LAN Network Name (SSID): CERT-AUTH

BSSID : a488.739e.8daf

EAP Type : EAP-TLS

VLAN : 2124

Multicast VLAN : 0

VLAN : 2124

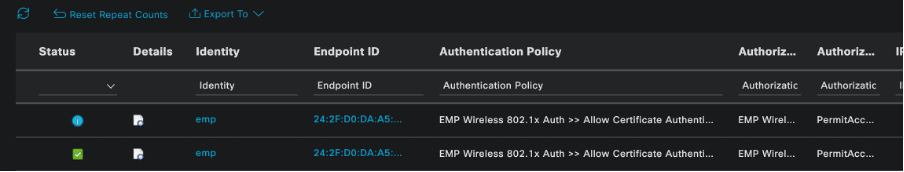

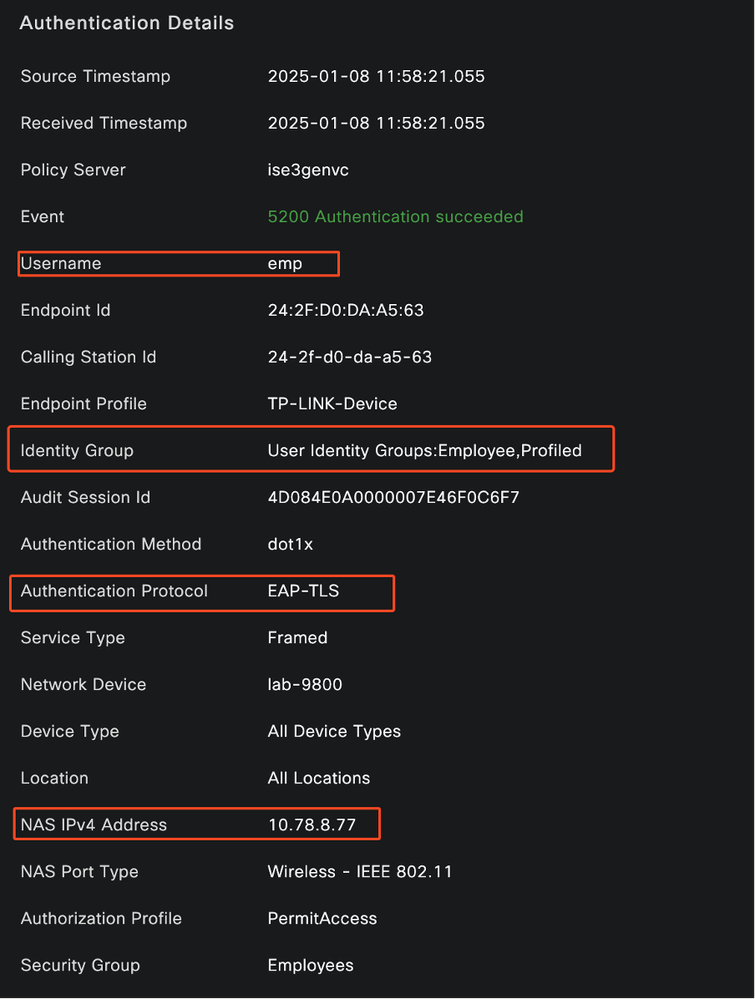

Cisco Radius ISE即時日誌:

ISE Radius即時日誌

ISE Radius即時日誌

詳細身份驗證型別:

ISE詳細日誌

ISE詳細日誌

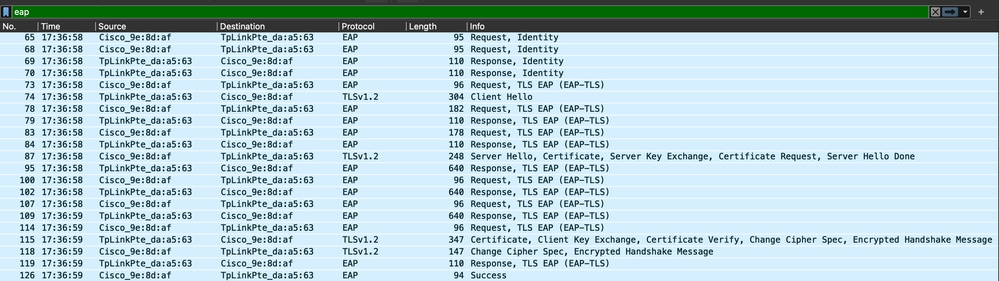

顯示EAP-TLS資料包的WLC EPC捕獲:

顯示EAP事務的WLC捕獲

顯示EAP事務的WLC捕獲

- 資料包編號87對應於文檔開頭所述的EAP-TLS流中的步驟8。

- 資料包編號115對應於文檔開頭所述的EAP-TLS流中的步驟9。

- 資料包編號118對應於文檔開頭所述的EAP-TLS流中的步驟10。

顯示客戶端連線的無線活動(RA)跟蹤:此RA跟蹤經過過濾,以顯示身份驗證事務的一些相關行。

2025/01/08 11 58 20.816875191 {wncd_x_R0-2}{1} [ewlc-capwapmsg-sess] [15655](調試)傳送加密的DTLS消息。目的IP 10.78.8.78[5256],長499

2025/01/08 11 58 20.851392112 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/25,len 390

2025/01/08 11 58 20.871842938 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/25 10.106.33.23 0、Access-Challenge、len 123接收的RADIUS

2025/01/08 11 58 20.872246323 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 20.881960763 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度204,EAP型別= EAP-TLS

2025/01/08 11 58 20.882292551 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/26,len 663

2025/01/08 11 58 20.926204990 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/26 10.106.33.23 0、Access-Challenge、len 1135接收的RADIUS

2025/01/08 11 58 20.927390754 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度1012,EAP型別= EAP-TLS

2025/01/08 11 58 20.935081108 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 20.935405770 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/27,len 465

2025/01/08 11 58 20.938485635 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/27 10.106.33.23 0、Access-Challenge、len 1131接收的RADIUS

2025/01/08 11 58 20.939630108 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度1008,EAP型別= EAP-TLS

2025/01/08 11 58 20.947417061 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 20.947722851 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/28,len 465

2025/01/08 11 58 20.949913199 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS從id 1812/28 10.106.33.23 0、Access-Challenge、len 275接收

2025/01/08 11 58 20.950432303 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度158,EAP型別= EAP-TLS

2025/01/08 11 58 20.966862562 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度1492,EAP型別= EAP-TLS

2025/01/08 11 58 20.967209224 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/29,len 1961

2025/01/08 11 58 20.971337739 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS從id 1812/29 10.106.33.23 0、Access-Challenge、len 123接收

2025/01/08 11 58 20.971708100 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 20.978742828 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度1492,EAP型別= EAP-TLS

2025/01/08 11 58 20.979081544 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/30,len 1961

2025/01/08 11 58 20.982535977 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/30 10.106.33.23 0、Access-Challenge、len 123接收的RADIUS

2025/01/08 11 58 20.982907200 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 20.990141062 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度1492,EAP型別= EAP-TLS

2025/01/08 11 58 20.990472026 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/31,len 1961

2025/01/08 11 58 20.994358525 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/31 10.106.33.23 0、Access-Challenge、len 123接收的RADIUS

2025/01/08 11 58 20.994722151 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 21.001735553 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度247,EAP型別= EAP-TLS

2025/01/08 11 58 21.002076369 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/32,len 706

2025/01/08 11 58 21.013571608 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/32 10.106.33.23 0、Access-Challenge、len 174接收的RADIUS

2025/01/08 11 58 21.013987785 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]傳送的EAPOL資料包 — 版本3,EAPOL型別EAP,負載長度57,EAP型別= EAP-TLS

2025/01/08 11 58 21.024429150 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005]收到的EAPOL資料包 — 版本1,EAPOL型別EAP,負載長度6,EAP型別= EAP-TLS

2025/01/08 11 58 21.024737996 {wncd_x_R0-2}{1} [radius] [15655](資訊)RADIUS傳送訪問請求到10.106.33.23 1812 id 0/33,len 465

2025/01/08 11 58 21.057794929 {wncd_x_R0-2}{1} [radius] [15655](資訊)從id 1812/33 10.106.33.23 0、Access-Accept、len 324接收的RADIUS

2025/01/08 11 58 21.058149893 {wncd_x_R0-2}{1} [dot1x] [15655](資訊)[242f.d0da.a563 capwap_90800005] Raised eap方法EAP-TLS的身份更新事件

疑難排解

除典型無線802.1x故障排除步驟外,沒有針對此問題的特定故障排除步驟:

- 執行客戶端RA跟蹤調試以檢查身份驗證過程。

- 執行WLC EPC擷取,檢查使用者端、WLC和RADIUS伺服器之間的封包。

- 檢查ISE即時日誌以驗證請求是否與正確的策略匹配。

- 在Windows終結點上驗證證書是否正確安裝,以及整個信任鏈是否存在。

參考資料

修訂記錄

| 修訂 | 發佈日期 | 意見 |

|---|---|---|

1.0 |

23-Jan-2025 |

初始版本 |

由思科工程師貢獻

- 蘇曼·辛哈技術諮詢工程師

意見

意見