簡介

本文檔介紹在思科資料包資料網路網關(PGW)從21.18.17升級到21.25.8後,大量識別陷阱X3MDConnDown和X3MDConnUp的原因的過程。

必要條件

需求

思科建議您瞭解以下主題:

- StarOS/PGW

- 瞭解X1、X2和X3介面和功能

- X3的TCP建立知識

採用元件

本文中的資訊係根據以下軟體和硬體版本:

- PGW彙總服務路由器(ASR)5500

- 版本 21.18.17 .79434 和21.25.8。84257

本文中的資訊是根據特定實驗室環境內的裝置所建立。文中使用到的所有裝置皆從已清除(預設)的組態來啟動。如果您的網路運作中,請確保您瞭解任何指令可能造成的影響。

背景資訊

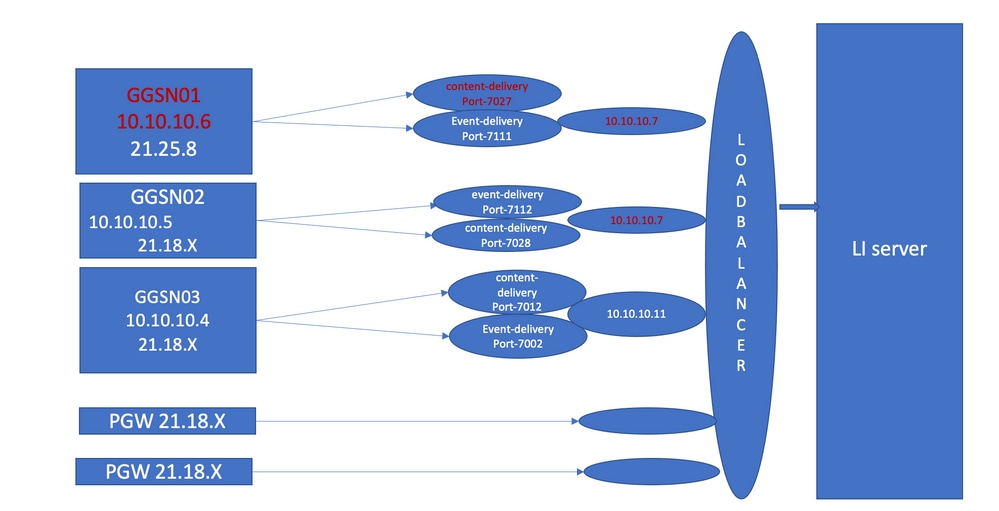

合法監聽解決方案在網元和中介伺服器之間具有三個分立的介面,用於提供調配、呼叫資料(訊號)和呼叫內容(媒體)資訊。這些介面是在XCPIO中介伺服器傳遞功能(DF)和網元訪問功能(AF)之間建立連線後建立的。從中介伺服器到合法監聽機構的介面是標準化的。AF和DF之間的介面定義為:

- 用於調配目標的X1或INI-1介面

- X2或INI-2介面為目標提供信令資訊

- X3或INI-3介面為目標提供媒體或呼叫內容

其中X介面由3GPP標準定義,而INI由ETSi標準定義。

問題

在節點從21.18.17升級到21.25.8後,X3MDConnDown和X3MDConnUp(一小時內大約3000)開始出現警報。

陷阱格式:

Mon Jul 04 00:44:15 2022 Internal trap notification 1422 (X3MDConnDown) TCP connection is down. Context Id:8, Local IP/port:10.10.10.1/41833 and Peer IP/port: x.x.x.x/7027 with cause: LI X3 CALEA Connection Down

Mon Jul 04 00:45:29 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/56805 and Peer IP/port: x.x.x.x/7027 with cause: LI X3 CALEA Connection UP

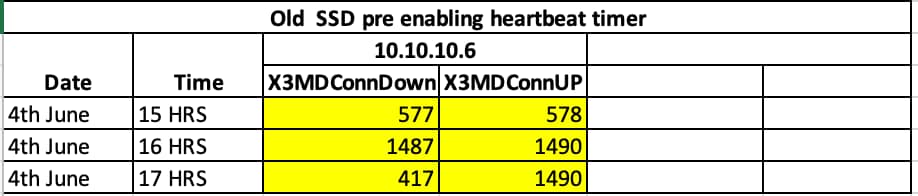

HRS中的陷阱詳細資訊:

此圖中的問題以紅色突出顯示:

故障排除步驟:

- 檢查指向LI伺服器的服務,您不會發現任何影響。

- LI檔案可以傳輸到LI伺服器。

- 發現LI伺服器的Ping和traceroute正常。

- 未觀察到延遲和資料包丟棄。

- 當您嘗試向LI伺服器捕獲TCPdump時,會在有問題的節點的TCPdump中捕獲單向資料包。

將其與工作節點進行比較,您會看到相同的行為。

- 當您在LI伺服器上建立另一個埠時,您發現問題依然存在。

- 當您建立另一個LI Test伺服器和埠時,在網關GPRS支援節點(GGSN)處觀察到相同的警報。

- 當您捕獲其他跟蹤(如NPU-PAN跟蹤、show命令和調試日誌)時,您會看到FIN ACK來自LI伺服器,緊接著來自PGW的SYN,這會導致陷阱 X3MDConnDown 和X3MDConnUp。

- 根據工程團隊,21.25.8版可識別FIN ACK並生成警報 X3MDConnDown 和 然後X3MDConnUp。在早於此版本的發行版中看不到此內容 21.18.17 .

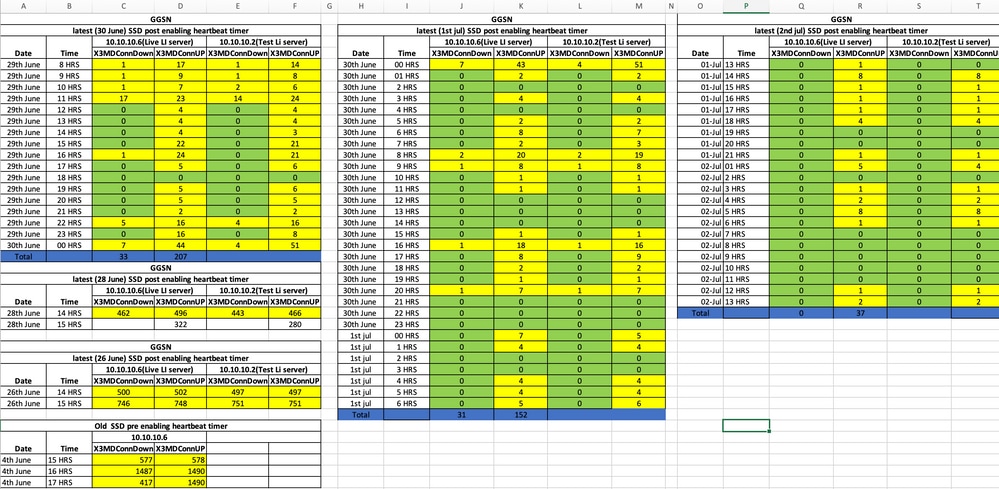

- 已在GGSN和LI伺服器上啟用解決方法心跳計時器(1m) 張貼 X3MDConnDown X3MDConnUp警報已控制。1天的時間從約3000減少到100。

- 該節點受監控2週,並且 X3MDConnDown X3MDConnUp警報被控制。

使用的命令

1.通過這些命令,可以將LI檔案正確傳輸到LI伺服器。與LI伺服器的TCP連線沒有問題。

show lawful-intercept full imsi <>

舉例來說:

[lictx]GGSN# show lawful-intercept full msisdn XXXXXXXXX

Monday April 25 14:15:11 IST 2022

Username : -

ip-address : XXXXXXXX

msid/imsi : XXXXXXXXXXX

msisdn : XXXXXXXX

imei/mei : XXXXXXX

session : Session Present

service-type : pgw

pdhir : Disabled

li-context : lictx

intercept-id : 58707

intercept-key: -

Content-delivery: tcp-format

TCP connection info

State : ACTIVE

Dest. address: XX.XX.XX.XX Dest. Port: XXXX————>>

Num. Intercepted pkt for Active call: XXXX ——————>>

Event-delivery: tcp-format——>>

TCP connection info —————>>

State : ACTIVE————>>

Dest. address: XX.XX.XX.XX Dest. Port: XXXX————>>

Num. Intercepted pkt for Active call: 13 —————>>>

Provisioning method: Camp-on trigger

LI-index : 649

這些命令需要LI管理員訪問許可權才能檢視完整輸出:

show lawful-intercept statistics

show lawful-intercept buffering-stats sessmgr all

show lawful-intercept statistics

show connection-proxy sockets all

show lawful-intercept error-stats

2.收集以下調試級別日誌:

logging filter active facility dhost level debug

logging filter active facility li level debug

logging filter active facility connproxy level debug

logging filter active facility ipsec level debug

logging filter active facility ipsecdemux level debug

logging active pdu-verbosity 5

Logging active

No logging active

在這裡,如果埠資訊不穩定,您可以看到其變化。

show dhost socket (in li context)

3.進入隱藏模式並進入向量資料包處理(VPP)任務以檢查資料包是否出現FIN確認(ACK)。

[lictx]GGSN# debug shell

enter vppct (from deb shell, use cmd "vppctl")

vpp#show hsi sessions

舉例來說:

[local]g002-laas-ssi-24# deb sh

Friday May 13 06:03:24 UTC 2022

Last login: Fri May 13 04:32:03 +0000 2022 on pts/2 from 10.78.41.163.

g002-laas-ssi-24:ssi# vppctl

vpp# sho hsi sessions

[s1] dep 1 thread 10 fib-index 6 dst-src [3.2.1.1:9002]-[3.1.1.1:42906]

[s2] dep 1 thread 9 fib-index 6 dst-src [3.2.1.1:9003]-[3.1.1.1:60058]

[s3] dep 1 thread 8 fib-index 6 dst-src [3.2.1.1:9004]-[3.1.1.1:51097]

[s4] dep 1 thread 6 fib-index 6 dst-src [3.2.1.1:9005]-[3.1.1.1:45619]

4.啟用調試日誌後,可以在test命令下啟用LI上下文中的show output logs。

show clock

show dhost sockets

show connection-proxy sockets all

show clock

5.收集Show支援詳細資訊。

6.收集NPU-PAN跟蹤以識別資料包中包含與LI伺服器的TCP連線成功。

要禁用:

#configure

#no npumgr pan-trace

#npumgr pan-trace monitor none

#end

#show npumgr pan-trace configuration

#configure

#npumgr pan-trace acc monitor ipv4 id 1 protocol tcp sa X.X.X.X mask 255.255.255.255 da X.X.X.X mask 255.255.255.255

#npumgr pan-trace acc monitor ipv4 id 2 protocol tcp sa X.X.X.X mask 255.255.255.255 da X.X.X.X mask 255.255.255.255

#npumgr pan-trace limit 4096

#npumgr pan-trace

#end

(check if disabled/enabled, it should be enabled)

#show npumgr pan-trace configuration

此命令可以停止NPU盤跟蹤,因此需要為下一個集合重新配置它。

#show npumgr pan-trace summary

(We can capture packets based on npu number which can be done during testing if possible)

#show npumgr pan-trace detail all

NPU跟蹤示例:

3538 6/0/2 Non 6/15 fab 70 Jun 02 16:47:10.05443343 144 Eth() Vlan(2014) IPv4(sa=XX.XX.XX.147, da=XX.XX.XX.201) TCP(sp=7027, dp=46229, ACK FIN) [ vrf=8 strip=40 flow ] >> MEH(sbia=050717de, dbia=0603800e, flowid=62755625, In) IPv4(sa=XX.XX.XX.147, da=XX.XX.XX.201) TCP(sp=7027, dp=46229, ACK FIN)

Packet details :

Packet 3538:

SA [4B] = XX.XX.XX.147[0x0aa40693]

DA [4B] = XX.XX.XX.201[0x0aa91ec9]

source port [2B] = 0x1b73 (7027), dest port [2B] = 0xb495 (46229)

seqnum [4B] = 0xc9923207 (3381801479)

acknum [4B] = 0xbbd482ef (3151266543)

flags [6b] = 0x11 ACK FIN

解決方案

使用以下命令在PGW和XX.XX.XX.147(LI伺服器)將心跳消息超時設定為1分鐘:

lawful-intercept tcp application-heartbeat-messages timeout minutes 1

假設FIN ACK緊跟來自LI伺服器的SYN之後。在這種情況下,PGW不會考慮X3介面關閉,因為心跳在PGW中啟用了1分鐘,並在LI伺服器上啟用,這表示存在心跳時X3連線已啟動。因此,X3MDConnDown和X3MDConnUp的警報減少。

SSD陷阱前後的分析:

SNMP陷阱後應對措施的趨勢:

Mon Jul 04 00:44:15 2022 Internal trap notification 1422 (X3MDConnDown) TCP connection is down. Context Id:8, Local IP/port:10.10.10.1/41833 and Peer IP/port: 10.10.10.6/7027with cause: LI X3 CALEA Connection Down

Mon Jul 04 11:13:20 2022 Internal trap notification 1422 (X3MDConnDown) TCP connection is down. Context Id:8, Local IP/port:10.10.10.1/47122 and Peer IP/port: 10.10.10.6/7027with cause: LI X3 CALEA Connection Down

==========

Tue Jul 05 09:45:11 2022 Internal trap notification 1422 (X3MDConnDown) TCP connection is down. Context Id:8, Local IP/port:10.10.10.1/34489 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection Down

Tue Jul 05 09:45:56 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/51768 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

Tue Jul 05 09:57:57 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/34927 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

Tue Jul 05 17:10:30 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/59164 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

Tue Jul 05 17:11:00 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/52191 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

Tue Jul 05 17:11:07 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/46619 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

Tue Jul 05 17:14:23 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/59383 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

Tue Jul 05 17:17:31 2022 Internal trap notification 1423 (X3MDConnUp) TCP connection is up. Context Id:8, Local IP/port:10.10.10.1/59104 and Peer IP/port: 10.10.10.6/7027 with cause: LI X3 CALEA Connection UP

這是最後一次觀察到的陷阱的狀態,請注意,不會生成新的陷阱。

[local]GGSN# show snmp trap statistics verbose | grep X3MDConn

Thursday July 21 12:36:38 IST 2022

X3MDConnDown 12018928 0 9689294 2022:07:05:11:36:23

X3MDConnUp 12030872 0 9691992 2022:07:05:17:17:31

[local]GGSN# show snmp trap history verbose | grep x.x.x.x

Thursday July 21 12:36:57 IST 2022