Filtrado de Rutas en Redes MPLS/VPN

Contenido

Introducción

Este documento contiene ejemplo de configuraciones para la fuga de ruta en un entorno MPLS/VPN.

Prerequisites

Requirements

No hay requisitos específicos para este documento.

Componentes Utilizados

Este documento no tiene restricciones específicas en cuanto a versiones de software y de hardware.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Convenciones

For more information on document conventions, refer to the Cisco Technical Tips Conventions.

Configurar

Esta sección contiene estos dos ejemplos de configuración:

-

Fuga de rutas desde una tabla de ruteo global hacia una instancia de ruteo/reenvío (VRF) de VPN y fuga de rutas desde una instancia de VRF hacia una tabla de ruteo global

-

Fuga de ruta entre diferentes VRF

Nota: Para encontrar información adicional sobre los comandos en este documento, utilice la Command Lookup Tool (sólo clientes registrados) .

Fuga de Ruta de una Tabla de Ruteo Global a un VRF y Fuga de Ruta de un VRF a una Tabla de Ruteo Global

Esta configuración describe la fuga de ruta de una tabla de ruteo global a un VRF y la fuga de ruta de un VRF a una tabla de ruteo global.

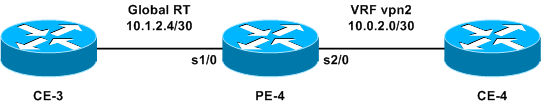

Diagrama de la red

Esta configuración utiliza esta configuración de red:

Configuración

En este ejemplo, se accede a una estación del sistema de administración de red (NMS) ubicada en un VRF desde la tabla de routing global. Los routers de borde del proveedor (PE) y los routers del proveedor (P) deben exportar la información de netflow a una estación NMS (10.0.2.2) en un VRF. Se puede acceder a 10.0.2.2 a través de la interfaz VRF en PE-4.

Para acceder a 10.0.2.0/30 desde la tabla global, se introduce una ruta estática a 10.0.2.0/30 que apunta desde la interfaz VRF en el PE-4. A continuación, esta ruta estática se redistribuye a través del protocolo de gateway interior (IGP) a todos los routers PE y P. Esto asegura que todos los routers PE y P puedan alcanzar 10.0.2.0/30 vía PE-4.

También se agrega una ruta VRF estática. La ruta estática VRF apunta a la subred de la red global que envía el tráfico a esta estación NMS. Sin esta adición, el PE-4 descarta el tráfico de la estación NMS que se recibe en la interfaz VRF; y el PE-4 envía el ICMP: host inalcanzable rcv para la estación NMS.

Esta sección usa esta configuración:

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

Las rutas estáticas ahora pueden redistribuirse en cualquier IGP para anunciarse en toda la red. Lo mismo se aplica si la interfaz VRF es una interfaz LAN (por ejemplo, Ethernet). El comando de configuración exacto para eso es:

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

Nota: La dirección IP configurada después del nombre de la interfaz sólo la utiliza el protocolo de resolución de direcciones (ARP) para saber qué dirección resolver.

Nota: Para los switches de la serie 4500, debe configurar las entradas ARP estáticas en las tablas VRF para las respectivas direcciones de salto siguiente.

Nota: De forma predeterminada, el software Cisco IOS® acepta rutas de VRF estáticas tal como se configuró. Esto podría poner en peligro la seguridad porque podría introducir una fuga de ruta entre diferentes VRF. Puede utilizar el comando no ip route static inter-vrf para evitar la instalación de tales rutas de VRF estáticas. Para obtener más información acerca del comando no ip route static inter-vrf, consulte Redes privadas virtuales (VPN) MPLS.

Verificación

Esta sección proporciona información para confirmar que su configuración funciona correctamente.

La herramienta Output Interpreter (sólo para clientes registrados) permite utilizar algunos comandos “show” y ver un análisis del resultado de estos comandos.

-

show ip route 10.0.2.0 —Muestra una entrada de IP Address Routing especificada.

-

show ip route vrf vpn2 10.1.2.4 —Muestra una entrada de ruteo VRF de dirección IP especificada.

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

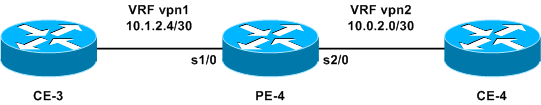

Fuga de ruta entre diferentes VRF

Esta configuración está relacionada con las fugas de rutas entre los diferentes VRF.

Diagrama de la red

Esta configuración utiliza este diagrama de red:

Configuración

No puede configurar dos rutas estáticas para anunciar cada prefijo entre los VRFs, porque este método no es soportado: los paquetes no serán enrutados por el router. Para lograr la fuga de rutas entre los VRF, debe utilizar la funcionalidad de importación de route-target y habilitar el protocolo de gateway fronterizo (BGP) en el router. No se requiere ningún vecino BGP.

Esta sección usa esta configuración:

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

Verificación

Esta sección proporciona la información para resolver problemas en su configuración.

La herramienta Output Interpreter (sólo para clientes registrados) permite utilizar algunos comandos “show” y ver un análisis del resultado de estos comandos.

-

show ip bgp vpnv4 all—Muestra todos los prefijos VPNv4 aprendidos a través de BGP.

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

Nota: La otra forma de filtrar rutas entre los VRF es conectar dos interfaces Ethernet en el router PE-4 y asociar cada interfaz Ethernet con uno de los VRF. También debe configurar las entradas ARP estáticas en las tablas VRF para las respectivas direcciones de salto siguiente. Sin embargo, esta no es una solución recomendada para la fuga de ruta entre los VRF; la técnica BGP descrita anteriormente es la solución recomendada.

Troubleshoot

Actualmente, no hay información específica de troubleshooting disponible para esta configuración.

Información Relacionada

Historial de revisiones

| Revisión | Fecha de publicación | Comentarios |

|---|---|---|

1.0 |

10-Aug-2005 |

Versión inicial |

Contacte a Cisco

- Abrir un caso de soporte

- (Requiere un Cisco Service Contract)

Comentarios

Comentarios