Fuite de routage dans les réseaux MPLS/VPN

Contenu

Introduction

Ce document fournit des exemples de configurations pour les fuites de routage dans un environnement MPLS/VPN.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

For more information on document conventions, refer to the Cisco Technical Tips Conventions.

Configuration

Cette section contient les deux exemples de configuration suivants :

-

Fuite de route d’une table de routage globale vers une instance de routage/transfert VPN (VRF) et fuite de route d’un VRF vers une table de routage globale

-

Fuite de route entre différents VRF

Remarque : Pour obtenir des informations supplémentaires sur les commandes de ce document, utilisez l'Outil de recherche de commandes (clients enregistrés uniquement).

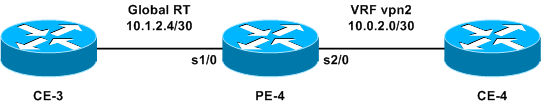

Fuite de route d’une table de routage globale en VRF et fuite de route d’un VRF en une table de routage globale

Cette configuration décrit les fuites de route d’une table de routage globale vers un VRF et les fuites de route d’un VRF vers une table de routage globale.

Diagramme du réseau

Cette configuration utilise la configuration de réseau suivante :

Configuration

Dans cet exemple, une station NMS (Network Management System) située dans un VRF est accessible à partir de la table de routage globale. Les routeurs de périphérie (PE) et de fournisseur (P) doivent exporter les informations de flux réseau vers une station NMS (10.0.2.2) dans un VRF. 10.0.2.2 est accessible via une interface VRF sur PE-4.

Pour accéder à 10.0.2.0/30 à partir de la table globale, une route statique vers 10.0.2.0/30 qui pointe hors de l'interface VRF est introduite sur le PE-4. Cette route statique est ensuite redistribuée via le protocole IGP (Interior Gateway Protocol) à tous les routeurs PE et P. Cela garantit que tous les routeurs PE et P peuvent atteindre 10.0.2.0/30 via PE-4.

Une route VRF statique est également ajoutée. La route VRF statique pointe vers le sous-réseau du réseau global qui envoie le trafic à cette station NMS. Sans cet ajout, le PE-4 abandonne le trafic, provenant de la station NMS, qui est reçu sur l'interface VRF ; et le PE-4 envoie l'ICMP : hôte inaccessible message rcv à la station NMS.

Cette section utilise cette configuration :

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

Les routes statiques peuvent maintenant être redistribuées dans n'importe quel IGP à annoncer à l'échelle du réseau. Il en va de même si l'interface VRF est une interface LAN (par exemple, Ethernet). La commande de configuration exacte est la suivante :

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

Remarque : L'adresse IP configurée après le nom de l'interface est uniquement utilisée par le protocole ARP (Address Resolution Protocol) pour savoir quelle adresse résoudre.

Remarque : Pour les commutateurs de la gamme 4500, vous devez configurer des entrées ARP statiques dans les tables VRF pour les adresses de tronçon suivant respectives.

Remarque : Par défaut, le logiciel Cisco IOS® accepte les routes VRF statiques telles que configurées. Cela peut compromettre la sécurité, car il peut introduire des fuites de route entre différents VRF. Vous pouvez utiliser la commande no ip route static inter-vrf pour empêcher l'installation de telles routes VRF statiques. Référez-vous à Réseaux privés virtuels MPLS (VPN) pour plus d'informations sur la commande no ip route static inter-vrf.

Vérification

Cette section fournit des informations pour confirmer que votre configuration fonctionne correctement.

Certaines commandes show sont prises en charge par l'Output Interpreter Tool (clients enregistrés uniquement), qui vous permet de voir une analyse de la sortie de la commande show.

-

show ip route 10.0.2.0 : affiche une entrée de routage d'adresse IP spécifiée.

-

show ip route vrf vpn2 10.1.2.4 - Affiche une entrée de routage VRF d'adresse IP spécifiée.

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

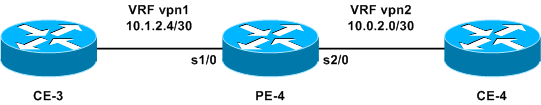

Fuite de route entre différents VRF

Cette configuration décrit les fuites de route entre différents VRF.

Diagramme du réseau

Cette configuration utilise ce diagramme de réseau :

Configuration

Vous ne pouvez pas configurer deux routes statiques pour annoncer chaque préfixe entre les VRF, car cette méthode n'est pas prise en charge : les paquets ne seront pas routés par le routeur. Pour réaliser une fuite de route entre les VRF, vous devez utiliser la fonctionnalité d'importation de route-target et activer le protocole BGP (Border Gateway Protocol) sur le routeur. Aucun voisin BGP n'est requis.

Cette section utilise cette configuration :

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

Vérification

Cette section fournit des informations pour dépanner votre configuration.

Certaines commandes show sont prises en charge par l'Output Interpreter Tool (clients enregistrés uniquement), qui vous permet de voir une analyse de la sortie de la commande show.

-

show ip bgp vpnv4 all - Affiche tous les préfixes VPNv4 appris via BGP.

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

Remarque : L'autre manière de fuiter des routes entre les VRF consiste à connecter deux interfaces Ethernet sur le routeur PE-4 et à associer chaque interface Ethernet à l'une des VRF. Vous devez également configurer des entrées ARP statiques dans les tables VRF pour les adresses de tronçon suivant respectives. Cependant, il ne s'agit pas d'une solution recommandée pour les fuites de route entre les VRF ; la technique BGP décrite précédemment est la solution recommandée.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

10-Aug-2005 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires