Cisco Active Directory Agent インストレーション/ セットアップ ガイド、リリース 1.0

偏向のない言語

この製品のマニュアルセットは、偏向のない言語を使用するように配慮されています。このマニュアルセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザーインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブランゲージに対する取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

- Updated:

- 2017年5月29日

章のタイトル: Cisco Active Directory Agent の概要

Cisco Active Directory Agent の概要

Cisco Active Directory Agent(AD Agent)は、Windows マシン上で実行され、Active Directory ドメイン コントローラ(DC)マシンの集合をリアルタイムにモニタし、一般にユーザ ログインを示す認証関連イベントを確認し、データベース内の IP アドレスとユーザ ID のマッピングを認識、分析、キャッシュし、クライアント デバイスに対して最新のマッピングを使用可能にするコンポーネントです。

クライアント デバイス(Cisco 適応型セキュリティ アプライアンス(ASA)や Cisco IronPort Web セキュリティ アプライアンス(WSA)など)は、最新の IP-to-user-identity マッピング セットを次のいずれかの方法で取得するため、RADIUS プロトコルを使用して AD Agent と通信します。

•![]() オンデマンド:AD Agent は、特定のマッピングに対するクライアント デバイスからの On-Demand クエリーに応答できます。

オンデマンド:AD Agent は、特定のマッピングに対するクライアント デバイスからの On-Demand クエリーに応答できます。

•![]() バルク ダウンロード:AD Agent は、現在キャッシュ内にあるマッピング セット全体を求めるクライアント デバイスからの要求に応答できます。

バルク ダウンロード:AD Agent は、現在キャッシュ内にあるマッピング セット全体を求めるクライアント デバイスからの要求に応答できます。

オンデマンド方式とバルク ダウンロード方式の両方で、クライアント デバイスからの要求に、後続の更新に関連する通知の要求も含んでいることを示すタグを特別に付けることができます。

たとえば、クライアント デバイスが基本的な On-Demand クエリーを要求すると、AD Agent は応答してそのキャッシュ内で検出される特定のマッピングを提供しますが、そのマッピングに関するそれ以降の更新は送信しません。ただし、On-Demand クエリーに通知要求が含まれている場合、AD Agent からの最初の応答は前述と同様ですが、後でこの特定のマッピングが変更される場合、AD Agent は要求元のクライアント デバイス(および通知登録しているその他のすべてのクライアント デバイス)に対し、この特定のマッピングの変更について事前に通知します。

同様に、クライアント デバイスが基本的なバルク ダウンロードを要求する場合、AD Agent は現在キャッシュ内にあるすべてのマッピングを含むセッション データのスナップショットを転送しますが、それ以降の更新は送信しません。一方、レプリケーション登録要求の場合、AD Agent からの最初の応答は前述の場合と同様ですが、後でマッピング セットに対して何らかの変更(新規マッピングの追加、特定のマッピングの変更など)が行われると、AD Agent は要求元のクライアント デバイス(およびレプリケーション登録しているその他のすべてのクライアント デバイス)に対し、以前に送信されたスナップショットと比較して、それらの変更について事前に通知します。

AD Agent により検出、管理、提供される IP-to-user-identity マッピングには、IPv4 アドレスの他に IPv6 アドレスを含めることができます。

AD Agent は 1 つ以上の Syslog サーバにログを送信できます。

いずれかの AD ドメイン コントローラまたはクライアント デバイスで障害が発生しても、AD Agent は引き続き機能します。AD Agent は他のドメイン コントローラから情報を取得します。ただし、AD Agent のフェールオーバーは行われません。Cisco AD Agent 内蔵の「ウォッチドッグ」機能は、AD Agent 内部の Windows プロセスを継続的にモニタし、プロセスがクラッシュしたことを検出すると自動的にそのプロセスを再起動します。

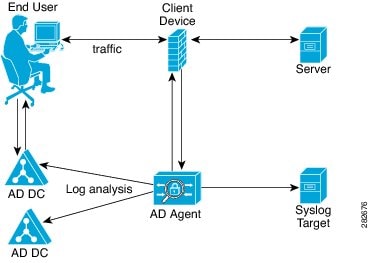

図 1-1に、サンプル シナリオでの AD Agent の役割を示します。

この例では、ユーザがコンピュータからログインしてサーバへのアクセスを要求し、これにより Web トラフィックが生成されます。クライアント デバイスは Web トラフィックをインターセプトし、コンピュータにログインしたユーザに関して尋ねる RADIUS 要求を AD Agent に送信します。AD Agent は最新の IP-to-user-identity マッピング セットを管理しており、ユーザ情報をクライアント デバイスに送信します。クライアント デバイスはユーザ ID 情報を使用して、エンド ユーザにアクセス権を付与するかどうかを決定します。

AD Agent はネットワーク内の以下のコンポーネントと通信します。

•![]() Active Directory ドメイン コントローラ マシン

Active Directory ドメイン コントローラ マシン

(注) AD Agent は最大 100 のクライアント デバイスと最大 30 のドメイン コントローラ マシンに対応でき、また最大 64,000 の IP-to-user-identity マッピングを内部にキャッシュできます。

クライアント デバイス

クライアント デバイスは AD Agent から最新の IP-to-user-identity マッピングをアクティブに取得(およびパッシブに受信)します。

クライアント デバイスは次の方法で AD Agent からマッピングを取得できます。

•![]() AD Agent に対して新しい各 IP に対するクエリーを実行する

AD Agent に対して新しい各 IP に対するクエリーを実行する

•![]() ユーザ ID および IP アドレスのデータベース全体のローカル コピーを維持する

ユーザ ID および IP アドレスのデータベース全体のローカル コピーを維持する

クライアント デバイスは、最新の IP-to-user-identity マッピング セットを AD Agent から受信し、また他のメカニズムによって学習したマッピングの更新を AD Agent に送信します。たとえば ASA デバイスは次の内容で AD Agent を更新します。

•![]() (AD Agent がユーザ ID にマップできなかった IP アドレスの)Web 認証フォールバック中に学習された新しいマッピング

(AD Agent がユーザ ID にマップできなかった IP アドレスの)Web 認証フォールバック中に学習された新しいマッピング

•![]() VPN/カットスルー プロキシ、NetBIOS プローブ、MAC チェックから学習したログオフまたは切断に伴うマッピング削除

VPN/カットスルー プロキシ、NetBIOS プローブ、MAC チェックから学習したログオフまたは切断に伴うマッピング削除

これらの更新は RADIUS Accounting-Request メッセージとして送信されます。

(注) AD Agent に通知を送信するように ASA デバイスを設定する方法については、ASA エンドユーザ マニュアルを参照してください。

Active Directory ドメイン コントローラ マシン

Active Directory はこのソリューションの一部ですが、Active Directory 管理者により管理されます。データの信頼性と正確さは、Active Directory ドメイン コントロールのデータによって決まります。AD Agent は Active Directory ドメイン コントローラからのイベントをモニタし、学習し、読み取ります。

AD Agent は、ユーザ認証に Kerberos を使用する認証イベントのみをモニタします。

AD Agent がモニタするイベントは通常ログインによって引き起こされますが、以下のアクティビティによって引き起こされることもあります。

AD Agent は、次に示すサポートされている Windows Server バージョンで実行されている Active Directory ドメイン コントローラ マシンを最大 30 までモニタできます。

(注) Windows Server 2003 R2 はサポートされていません。

Windows Server 2008 または Windows Server 2008 R2 が実行されているすべての Active Directory ドメイン コントローラ マシンに、適切な Microsoft ホットフィックスがインストールされていることを確認することが重要です(「Active Directory の要件」を参照)。AD Agent がドメイン コントローラ マシンに直接インストールされているか、またはドメイン コントローラ マシンをリモート操作でモニタしているかどうかに関係なく、ホットフィックスを適用する必要があります。

同様に、各 Active Directory ドメイン コントローラ マシン上の監査ポリシーで、正常に完了した認証試行操作の監査が許可されていることを確認することが重要です(「AD Agent での AD ドメイン コントローラからの情報取得の設定」を参照)。

AD Agent は、AD Agent マシンが参加しているドメインとの信頼関係が設定されているドメインをモニタできます。AD Agent では次に示す Active Directory 構造がサポートされています。

Syslog サーバ

AD Agent は、管理とトラブルシューティングに関する情報が含まれているログを 1 つ以上の Syslog サーバに転送できます。これらのログの内容は、AD Agent マシンの C:¥IBF¥radiusServer¥runtime¥logs¥localStore¥ ディレクトリにあるカスタマー ログと同一です。Syslog メカニズムにより、Syslog サーバが実行されており、Syslog メッセージを受信できるターゲット マシンにこの情報がリモート配信されます。

フィードバック

フィードバック