ファイアウォール モードについて

ASA は、でルーテッド ファイアウォール モードとトランスペアレント ファイアウォール モードの 2 つのファイアウォール モードをサポートします。

ルーテッド ファイアウォール モードについて

ルーテッド モードでは、ASAはネットワーク内のルータ ホップと見なされます。ルーティングを行う各インターフェイスは異なるサブネット上にあります。 コンテキスト間でレイヤ 3 インターフェイスを共有することもできます。

統合ルーティングおよびブリッジングにより、ネットワーク上の複数のインターフェイスをまとめた「ブリッジ グループ」を使用できます。そして、ASA はブリッジング技術を使用してインターフェイス間のトラフィックを通すことができます。各ブリッジ グループには、ネットワーク上で IP アドレスが割り当てられるブリッジ仮想インターフェイス(BVI)が含まれます。ASA は BVI と通常のルーテッド インターフェイス間でルーティングを行います。マルチ コンテキスト モード、クラスタリング、EtherChannel、冗長または VNI メンバー インターフェイスが必要ない場合は、トランスペアレント モードではなくルーテッド モードの使用を検討すべきです。ルーテッド モードでは、トランスペアレント モードと同様に 1 つ以上の分離されたブリッジ グループを含めることができます。また、モードが混在する導入に関しては、通常のルーテッド インターフェイスも含めることができます。

トランスペアレント ファイアウォール モードについて

従来、ファイアウォールはルーテッド ホップであり、保護されたサブネットのいずれかに接続するホストのデフォルト ゲートウェイとして機能します。これに対し、トランスペアレント ファイアウォールは、「Bump In The Wire」または「ステルス ファイアウォール」のように動作するレイヤ 2 ファイアウォールであり、接続されたデバイスへのルータ ホップとしては認識されません。ただし、他のファイアウォールのように、インターフェイス間のアクセス制御は管理され、ファイアウォールによる通常のすべてのチェックが実施されます。

レイヤ 2 の接続は、ネットワークの内部と外部のインターフェイスをまとめた「ブリッジグループ」を使用して実現されます。また、ASA はブリッジング技術を使用してインターフェイス間のトラフィックを通すことができます。各ブリッジ グループには、ネットワーク上で IP アドレスが割り当てられるブリッジ仮想インターフェイス(BVI)が含まれます。複数のネットワークに複数のブリッジ グループを設定できます。トランスペアレント モードでは、これらのブリッジ グループは相互通信できません。

ネットワーク内でトランスペアレント ファイアウォールの使用

ASA は、自身のインターフェイス間を同じネットワークで接続します。トランスペアレント ファイアウォールはルーティングされたホップではないため、既存のネットワークに簡単に導入できます。

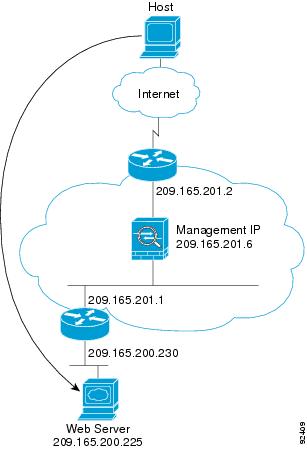

次の図に、外部デバイスが内部デバイスと同じサブネット上にある一般的なトランスペアレント ファイアウォール ネットワークを示します。内部ルータとホストは、外部ルータに直接接続されているように見えます。

管理 インターフェイス

各ブリッジ仮想インターフェイス(BVI)IP アドレスのほかに、別の管理 スロット/ポート インターフェイスを追加できます。このインターフェイスはどのブリッジ グループにも属さず、ASA への管理トラフィックのみを許可します。詳細については、「管理インターフェイス」を参照してください。

ルーテッド モード機能のためのトラフィックの通過

トランスペアレント ファイアウォールで直接サポートされていない機能の場合は、アップストリーム ルータとダウンストリーム ルータが機能をサポートできるようにトラフィックの通過を許可することができます。たとえば、アクセス ルールを使用することによって、(サポートされていない DHCP リレー機能の代わりに)DHCP トラフィックを許可したり、IP/TV で作成されるようなマルチキャスト トラフィックを許可したりできます。また、トランスペアレント ファイアウォールを通過するルーティング プロトコル隣接関係を確立することもできます。つまり、OSPF、RIP、EIGRP、または BGP トラフィックをアクセス ルールに基づいて許可できます。同様に、HSRP や VRRP などのプロトコルは ASA を通過できます。

ブリッジグループについて

ブリッジ グループは、ASA がルーティングではなくブリッジするインターフェイスのグループです。 ブリッジグループはトランスペアレント ファイアウォール モード、ルーテッド ファイアウォール モードの両方でサポートされています。他のファイアウォール インターフェイスのように、インターフェイス間のアクセス制御は管理され、ファイアウォールによる通常のすべてのチェックが実施されます。

ブリッジ仮想インターフェイス(BVI)

各ブリッジ グループには、ブリッジ仮想インターフェイス(BVI)が含まれます。ASA は、ブリッジ グループから発信されるパケットの送信元アドレスとしてこの BVI IP アドレスを使用します。BVI IP アドレスはブリッジ グループ メンバー インターフェイスと同じサブネット上になければなりません。BVI では、セカンダリ ネットワーク上のトラフィックはサポートされていません。BVI IP アドレスと同じネットワーク上のトラフィックだけがサポートされています。

トランスペアレント モード:インターフェイス ベースの各機能はブリッジ グループのメンバー インターフェイスだけを指定でき、これらについてのみ使用できます。

ルーテッド モード:BVI はブリッジ グループと他のルーテッド インターフェイス間のゲートウェイとして機能します。ブリッジ グループ/ルーテッド インターフェイス間でルーティングするには、BVI を指定する必要があります。一部のインターフェイスベース機能に代わり、BVI 自体が利用できます。

-

アクセス ルール:ブリッジ グループのメンバー インターフェイスと BVI 両方のアクセス ルールを設定できます。インバウンドのルールでは、メンバーインターフェイスが先にチェックされます。アウトバウンドのルールでは BVI が最初にチェックされます。

-

DHCPv4 サーバ:BVI のみが DHCPv4 サーバの構成をサポートします。

-

スタティック ルート:BVI のスタティック ルートを設定できます。メンバー インターフェイスのスタティック ルートは設定できません。

-

Syslog サーバと ASA 由来の他のトラフィック:syslog サーバ(または SNMP サーバ、ASA からトラフィックが送信される他のサービス)を指定する際、BVI またはメンバー インターフェイスのいずれかも指定できます。

ルーテッド モードで BVI を指定しない場合、ASA はブリッジ グループのトラフィックをルーティングしません。この設定は、ブリッジ グループのトランスペアレント ファイアウォール モードを複製します。マルチ コンテキスト モード、クラスタリング、EtherChannel、冗長または VNI メンバーインターフェイスが不要であれば、ルーテッド モードの使用を検討すべきです。ルーテッド モードでは、トランスペアレント モードと同様に 1 つ以上の分離されたブリッジ グループを含めることができます。また、モードが混在する導入に関しては、通常のルーテッド インターフェイスも含めることができます。

トランスペアレント ファイアウォール モードのブリッジ グループ

ブリッジ グループのトラフィックは他のブリッジ グループから隔離され、トラフィックは ASA 内の他のブリッジ グループにはルーティングされません。また、トラフィックは外部ルータから ASA 内の他のブリッジ グループにルーティングされる前に、ASA から出る必要があります。ブリッジング機能はブリッジ グループごとに分かれていますが、その他の多くの機能はすべてのブリッジ グループ間で共有されます。たとえば、syslog サーバまたは AAA サーバの設定は、すべてのブリッジ グループで共有されます。セキュリティ ポリシーを完全に分離するには、各コンテキスト内に 1 つのブリッジ グループにして、セキュリティ コンテキストを使用します。

1 つのブリッジグループにつき複数のインターフェイスを入れることができます。サポートされるブリッジ グループとインターフェイスの正確な数については、ファイアウォール モードのガイドラインを参照してください。ブリッジグループごとに 2 つ以上のインターフェイスを使用する場合は、内部、外部への通信だけでなく、同一ネットワーク上の複数のセグメント間の通信を制御できます。たとえば、相互通信を希望しない内部セグメントが 3 つある場合、インターフェイスを別々のセグメントに置き、外部インターフェイスとのみ通信させることができます。または、インターフェイス間のアクセス ルールをカスタマイズし、希望通りのアクセスを設定できます。

次の図に、2 つのブリッジ グループを持つ、ASA に接続されている 2 つのネットワークを示します。

ルーテッド ファイアウォール モードのブリッジグループ

ブリッジグループ トラフィックは、他のブリッジグループまたはルーテッド インターフェイスにルーティングできます。ブリッジグループの BVI インターフェイスに名前を割り当てないでおくことで、ブリッジグループ トラフィックを分離できます。BVI の名前を指定すると、この BVI は他の通常のインターフェイスと同様にルーティングに参加します。

ルーテッド モードでブリッジ グループを使用する方法として、外部スイッチの代わりに ASA 追加のインターフェイスを使用する方法があります。たとえば、一部のデバイスのデフォルト設定では、外部インターフェイスが通常のインターフェイスとして含まれており、その他のすべてのインターフェイスが内部ブリッジグループに割り当てられています。このブリッジグループは、外部スイッチを置き換えることを目的としているため、すべてのブリッジグループ インターフェイスが自由に通信できるようにアクセス ポリシーを設定する必要があります。 たとえば、デフォルト設定ではすべてのインターフェイスを同一のセキュリティ レベルに設定し、同じセキュリティ インターフェイス通信を有効にします。アクセス ルールは不要です。

ルーテッド モードで許可されないトラフィックの通過

ルーテッド モードでは、アクセス ルールで許可しても、いくつかのタイプのトラフィックは ASA を通過できません。ただし、ブリッジグループは、アクセス ルール(IP トラフィックの場合)または EtherType ルール(非 IP トラフィックの場合)を使用してほとんどすべてのトラフィックを許可できます。

-

IP トラフィック:ルーテッド ファイアウォール モードでは、ブロードキャストとマルチキャスト トラフィックは、アクセス ルールで許可されている場合でもブロックされます。これには、サポートされていないダイナミック ルーティング プロトコルおよび DHCP(DHCP リレーを設定している場合を除く)が含まれます。ブリッジ グループ内では、このトラフィックをアクセス ルール(拡張 ACL を使用)で許可できます。

-

非 IP トラフィック:AppleTalk、IPX、BPDU や MPLS などは、EtherType ルールを使用することで、通過するように設定できます。

(注) |

ブリッジ グループは、CDP パケットおよび 0x600 以上の有効な EtherType を持たないパケットの通過を拒否します。サポートされる例外は、BPDU および IS-IS です。 |

レイヤ 3 トラフィックの許可

-

ユニキャストの IPv4 および IPv6 トラフィックは、セキュリティの高いインターフェイスからセキュリティの低いインターフェイスに移動する場合、アクセス ルールなしで自動的にブリッジ グループを通過できます。

-

セキュリティの低いインターフェイスからセキュリティの高いインターフェイスに移動するレイヤ 3 トラフィックの場合、セキュリティの低いインターフェイスでアクセル ルールが必要です。

-

ARP は、アクセス ルールなしで両方向にブリッジグループを通過できます。ARP トラフィックは、ARP インスペクションによって制御できます。

-

IPv6 ネイバー探索およびルータ送信要求パケットは、アクセス ルールを使用して通過させることができます。

-

ブロードキャストおよびマルチキャスト トラフィックは、アクセス ルールを使用して通過させることができます。

許可される MAC アドレス

アクセス ポリシーで許可されている場合、以下の宛先 MAC アドレスをブリッジグループで使用できます(レイヤ 3 トラフィックの許可を参照)。このリストにない MAC アドレスはドロップされます。

-

FFFF.FFFF.FFFF の TRUE ブロードキャスト宛先 MAC アドレス

-

0100.5E00.0000 ~ 0100.5EFE.FFFF までの IPv4 マルチキャスト MAC アドレス

-

3333.0000.0000 ~ 3333.FFFF.FFFF までの IPv6 マルチキャスト MAC アドレス

-

0100.0CCC.CCCD の BPDU マルチキャスト アドレス

-

0900.0700.0000 ~ 0900.07FF.FFFF までの AppleTalk マルチキャスト MAC アドレス

BPDU の処理

スパニング ツリー プロトコルの使用によるループを回避するために、デフォルトで BPDU が渡されます。BPDU をブロックするには、これらを拒否する EtherType ルールを設定する必要があります。フェールオーバーを使用している場合、BPDU をブロックして、トポロジが変更されたときにスイッチ ポートがブロッキング ステートに移行することを回避できます。詳細については、「フェールオーバーのブリッジ グループ要件」を参照してください。

MAC アドレスとルート ルックアップ

ブリッジ グループ内のトラフィックでは、パケットの発信インターフェイスは、ルート ルックアップではなく宛先 MAC アドレス ルックアップを実行することによって決定されます。

ただし、次の場合にはルート ルックアップが必要です。

-

トラフィックの発信元が ASA:syslog サーバなどがあるリモート ネットワーク宛てのトラフィック用に、ASA にデフォルト/スタティック ルートを追加します。

-

インスペクションが有効になっている Voice over IP(VoIP)および TFTP トラフィック、エンドポイントが 1 ホップ以上離れている:セカンダリ接続が成功するように、リモート エンドポイント宛てのトラフィック用に、ASA にスタティック ルートを追加します。ASA は、セカンダリ接続を許可するためにアクセス コントロール ポリシーに一時的な「ピンホール」を作成します。セカンダリ接続ではプライマリ接続とは異なる IP アドレスのセットが使用される可能性があるため、ASA は正しいインターフェイスにピンホールをインストールするために、ルート ルックアップを実行する必要があります。

影響を受けるアプリケーションは次のとおりです。

-

CTIQBE

-

GTP

-

H.323

-

MGCP

-

RTSP

-

SIP

-

Skinny(SCCP)

-

SQL*Net

-

SunRPC

-

TFTP

-

-

ASA が NAT を実行する 1 ホップ以上離れたトラフィック:リモート ネットワーク宛てのトラフィック用に、ASA にスタティック ルートを設定します。また、ASA に送信されるマッピング アドレス宛てのトラフィック用に、上流に位置するルータにもスタティック ルートが必要です。

このルーティング要件は、インスペクションと NAT が有効になっている VoIP と DNS の、1 ホップ以上離れている組み込み IP アドレスにも適用されます。ASA は、変換を実行できるように正しい出力インターフェイスを識別する必要があります。

図 4. NAT の例:ブリッジ グループ内の NAT

トランスペアレント モードのブリッジ グループのサポートされていない機能

次の表に、トランスペアレント モードのブリッジ グループでサポートされない機能を示します。

|

機能 |

説明 |

|---|---|

|

ダイナミック DNS |

- |

|

DHCPv6 ステートレス サーバ |

ブリッジグループ メンバー インターフェイスでは、DHCPv4 サーバのみがサポートされます。 |

|

DHCP リレー |

トランスペアレント ファイアウォールは DHCPv4 サーバとして機能することができますが、DHCP リレー コマンドはサポートしません。2 つのアクセス ルールを使用して DHCP トラフィックを通過させることができるので、DHCP リレーは必要ありません。1 つは内部インターフェイスから外部インターフェイスへの DHCP 要求を許可し、もう 1 つはサーバからの応答を逆方向に許可します。 |

|

ダイナミック ルーティング プロトコル |

ただし、ブリッジグループ メンバー インターフェイスの場合、ASA で発信されたトラフィックにスタティック ルートを追加できます。アクセス ルールを使用して、ダイナミック ルーティング プロトコルが ASA を通過できるようにすることもできます。 |

|

マルチキャスト IP ルーティング |

アクセス ルールで許可することによって、マルチキャスト トラフィックが ASA を通過できるようにすることができます。 |

|

QoS |

— |

|

通過トラフィック用の VPN ターミネーション |

トランスペアレント ファイアウォールは、ブリッジグループ メンバー インターフェイスでのみ、管理接続用のサイト間 VPN トンネルをサポートします。これは、ASAを通過するトラフィックに対して VPN 接続を終端しません。アクセス ルールを使用して VPN トラフィックに ASA を通過させることはできますが、非管理接続は終端されません。クライアントレス SSL VPN もサポートされていません。 |

|

ユニファイド コミュニケーション |

— |

ルーテッド モードのブリッジ グループのサポートされていない機能

次の表に、ルーテッド モードのブリッジ グループでサポートされていない機能を示します。

|

機能 |

説明 |

|---|---|

|

EtherChannel または VNI メンバー インターフェイス |

物理インターフェイス、冗長インターフェイス、およびサブインターフェイスのみがブリッジ グループ メンバー インターフェイスとしてサポートされます。 管理 インターフェイスもサポートされていません。 |

|

クラスタ |

クラスタリングではブリッジ グループはサポートされません。 |

|

ダイナミック DNS |

- |

|

DHCPv6 ステートレス サーバ |

BVI では DHCPv4 サーバのみがサポートされます。 |

|

DHCP リレー |

ルーテッド ファイアウォールは DHCPv4 サーバとして機能しますが、BVI またはブリッジ グループ メンバー インターフェイス上での DHCP リレーはサポートしません。 |

|

ダイナミック ルーティング プロトコル |

ただし、BVI のスタティック ルートを追加することはできます。アクセス ルールを使用して、ダイナミック ルーティング プロトコルが ASA を通過できるようにすることもできます。非ブリッジ グループ インターフェイスはダイナミック ルーティングをサポートします。 |

|

マルチキャスト IP ルーティング |

アクセス ルールで許可することによって、マルチキャスト トラフィックが ASA を通過できるようにすることができます。非ブリッジ グループ インターフェイスはマルチキャスト ルーティングをサポートします。 |

|

マルチ コンテキスト モード |

ブリッジ グループは、マルチ コンテキスト モードではサポートされていません。 |

|

QoS |

非ブリッジ グループ インターフェイスは QoS をサポートします。 |

|

通過トラフィック用の VPN ターミネーション |

BVI で VPN 接続を終端することはできません。非ブリッジ グループ インターフェイスは VPN をサポートします。 ブリッジ グループ メンバー インターフェイスは、管理接続についてのみ、サイト間 VPN トンネルをサポートします。これは、ASAを通過するトラフィックに対して VPN 接続を終端しません。アクセス ルールを使用して VPN トラフィックにブリッジ グループを通過させることはできますが、非管理接続は終端されません。クライアントレス SSL VPN もサポートされていません。 |

|

ユニファイド コミュニケーション |

非ブリッジ グループ インターフェイスはユニファイド コミュニケーションをサポートします。 |

フィードバック

フィードバック