ASA FirePOWER モジュールについて

ASA FirePOWER モジュールは、次世代侵入防御システム(NGIPS)、Application Visibility and Control(AVC)、URL フィルタリング、および高度なマルウェア防御(AMP)などの次世代ファイアウォール サービスを提供します。

ASA FirePOWER モジュールは、ASA とは別のアプリケーションとして実行します。

ASA FirePOWER モジュールがどのように ASA と連携するか

次のいずれかの導入モデルを使用して、ASA FirePOWER モジュールを設定できます。

-

インライン モード:インライン導入では、実際のトラフィックが ASA FirePOWER モジュールに送信されるため、トラフィックで発生する内容は、モジュールのポリシーの影響を受けます。望ましくないトラフィックがドロップされ、ポリシーにより適用された他のアクションが実行された後、トラフィックは ASA に返されて、追加の処理および最終的な伝送が行われます。

-

インライン タップ モニタ専用モード(ASA インライン):インライン タップ モニタ専用導入では、トラフィックのコピーが ASA FirePOWER モジュールに送信されますが、ASA に戻されることはありません。インライン タップ モードでは、ASA FirePOWER モジュールがトラフィックに対して実行したと思われる内容を確認し、ネットワークに影響を与えずにトラフィックの内容を評価できます。ただし、このモードでは、ASA でそのポリシーをトラフィックに適用するため、アクセス ルール、TCP 正規化などによりトラフィックがドロップされる可能性があります。

-

パッシブ モニタ専用(トラフィック転送)モード:FirePOWER サービス デバイスを使用した ASA がトラフィックに影響を与える可能性を回避する場合は、トラフィック転送インターフェイスを設定してスイッチの SPAN ポートに接続できます。このモードでは、トラフィックは ASA 処理なしで ASA FirePOWER モジュールに直接送信されます。トラフィックはドロップされ、モジュールからは何も返されず、ASA はどのインターフェイスからもトラフィックを送信しません。トラフィック転送を設定するには、ASA をシングル コンテキスト トランスペアレント モードで運用する必要があります。

ASA および ASA FirePOWER には、必ず一貫性のあるポリシーを設定してください。両方のポリシーは、トラフィックのインライン モードまたはモニタ専用モードを反映する必要があります。

次の各セクションでは、これらのモードについて詳しく説明します。

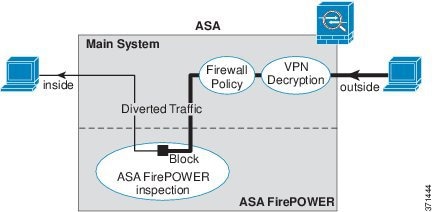

ASA FirePOWER インライン モジュール

インライン モードでは、トラフィックは、ファイアウォール検査を通過してから ASA FirePOWER モジュールへ転送されます。ASA で ASA FirePOWER インスペクション対象として指定されたトラフィックは、次に示すように ASA およびモジュールを通過します。

-

トラフィックが ASA に入ります。

-

着信 VPN トラフィックが復号化されます。

-

ファイアウォール ポリシーが適用されます。

-

トラフィックが ASA FirePOWER モジュールに送信されます。

-

ASA FirePOWER モジュールはセキュリティ ポリシーをトラフィックに適用し、適切なアクションを実行します。

-

有効なトラフィックが ASA に返送されます。ASA FirePOWER モジュールは、セキュリティ ポリシーに従ってトラフィックをブロックすることがあり、ブロックされたトラフィックは渡されません。

-

発信 VPN トラフィックが暗号化されます。

-

トラフィックが ASA を出ます。

次の図は、ASA FirePOWER モジュールをインライン モードで使用する場合のトラフィック フローを示します。この例では、特定のアプリケーションに許可されないトラフィックをモジュールがブロックします。それ以外のトラフィックは、ASA を通って転送されます。

(注) |

2 つの ASA インターフェイス上でホスト間が接続されており、ASA FirePOWER のサービス ポリシーがインターフェイスの一方のみについて設定されている場合は、これらのホスト間のすべてのトラフィックが ASA FirePOWER モジュールに送信されます。これには、ASA FirePOWER インターフェイス以外からのトラフィックも含まれます(この機能は双方向であるため)。 |

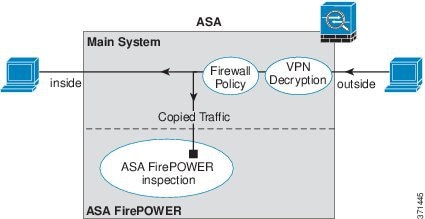

ASA FirePOWER インライン タップ モニタ専用モード

このモードでは、モニタリング目的でのみトラフィックの重複ストリームが ASA FirePOWER モジュールに送信されます。モジュールはトラフィックにセキュリティ ポリシーを適用し、インライン モードで動作していた場合に実行したであろう処理をユーザに通知します。たとえば、トラフィックはイベントで「ドロップされていたはず」とマークされる場合があります。この情報をトラフィック分析に使用し、インライン モードが望ましいかどうかを判断するのに役立てることができます。

(注) |

ASA 上でインライン タップ モニタ専用モードと通常のインライン モードの両方を同時に設定できません。サービス ポリシー ルールの 1 つのタイプのみが許可されます。マルチ コンテキスト モードでは、一部のコンテキストに対してインライン タップ モニタ専用モードを設定し、残りのコンテキストに対して通常のインライン モードを設定することはできません。 |

次の図は、インライン タップ モードで実行する場合のトラフィック フローを示します。

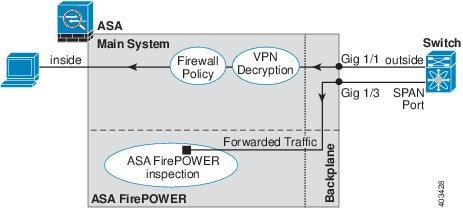

ASA FirePOWER パッシブ モニタ専用トラフィック転送モード

ASA FirePOWER モジュールをトラフィックにまったく影響を与えない純粋な侵入検知システム(IDS)として運用する場合は、トラフィック転送インターフェイスを設定できます。トラフィック転送インターフェイスは、受信したすべてのトラフィックを ASA 処理なしで ASA FirePOWER モジュールに直接送信します。

モジュールはトラフィックにセキュリティ ポリシーを適用し、インライン モードで動作していた場合に実行したであろう処理をユーザに通知します。たとえば、トラフィックはイベントで「ドロップされていたはず」とマークされる場合があります。この情報をトラフィック分析に使用し、インライン モードが望ましいかどうかを判断するのに役立てることができます。

この設定のトラフィックは転送されません。つまり、モジュールも ASA もトラフィックをその最終的な宛先に送信しません。この設定を使用するには、ASA をシングル コンテキスト モードおよびトランスペアレント モードで運用する必要があります。

次の図は、トラフィック転送用に設定されたインターフェイスを示します。このインターフェイスは、ASA FirePOWER モジュールがすべてのネットワーク トラフィックをインスペクションできるように、スイッチの SPAN ポートに接続されます。通常、別のインターフェイスがファイアウォールを介してトラフィックを送信します。

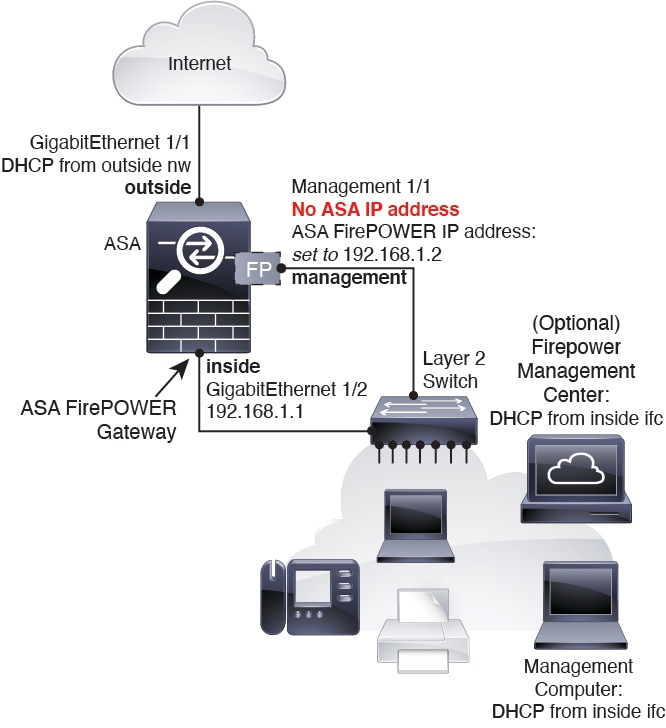

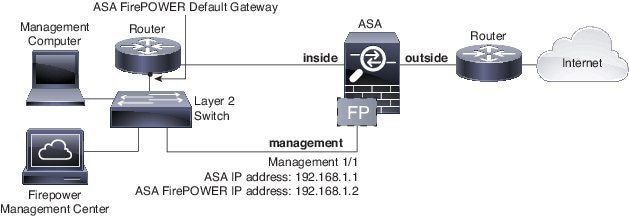

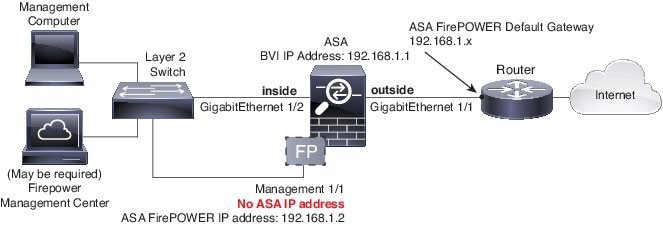

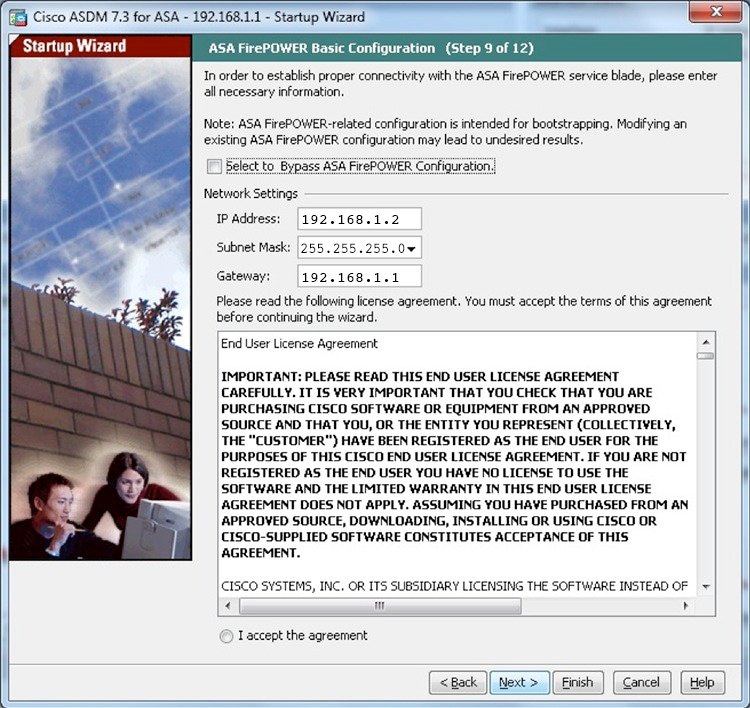

ASA FirePOWER 管理

モジュールには、初期設定およびトラブルシューティング専用の基本 CLI(コマンド ライン インタフェース)があります。次のいずれかの方法を使用して、ASA FirePOWER モジュールでセキュリティ ポリシーを設定します。

-

Firepower/FireSIGHT Management Center:別の Management Center アプライアンス上でホストするか、または仮想アプライアンスとしてホストできます。Management Center アプリケーションは、バージョン 6.0 からは Firepower と呼ばれています。以前のバージョンでは、FireSIGHT と呼ばれます。

-

ASDM(ご使用のモデル/バージョンとの互換性の確認):オンボックスの ASDM を使用して、ASA とモジュールの両方を管理できます。

ASA の機能との互換性

ASA には、HTTP インスペクションを含む、多数の高度なアプリケーション インスペクション機能があります。ただし、ASA FirePOWER モジュールには ASA よりも高度な HTTP インスペクション機能があり、その他のアプリケーションについても機能が追加されています。たとえば、アプリケーション使用状況のモニタリングと制御です。

ASA では次の設定制限に従う必要があります。

-

ASA FirePOWER モジュールに送信する HTTP トラフィックでは ASA インスペクションを設定しないでください。

-

Mobile User Security(MUS)サーバを有効にしないでください。このサーバは、ASA FirePOWER モジュールとの互換性がありません。

ASA 上の他のアプリケーション インスペクションは ASA FirePOWER モジュールと互換性があり、これにはデフォルト インスペクションも含まれます。

ASA FirePOWER モジュールで URL フィルタリングができないときの対応

ASA FirePOWER モジュールは、管理元である FirePOWER Management Center から HTTP を介して URL フィルタリングのデータを取得します。このデータベースをダウンロードできないと、モジュールは URL フィルタリングを実行できません。

ASA FirePOWER モジュールと FirePOWER Management Center の間にデバイスがあり、それが ASA HTTP インスペクションか、を行っている場合、そのインスペクションにより、ASA FirePOWER モジュールから FirePOWER Management Center への HTTP GET リクエストがブロックされる場合があります。この問題は、ASA FirePOWER モジュールをホストしている ASA に HTTP インスペクションを設定している場合も発生します(これは誤った設定です)。

問題を解決するには、状況に応じて次のいずれかを実行します。

-

ASA FirePOWER モジュールをホストしている ASA に HTTP インスペクションを設定している場合は、HTTP インスペクションの設定を削除します。ASA FirePOWER インスペクションと ASA HTTP インスペクションは両立できません。

-

ASA HTTP インスペクションを行う中間デバイスがある場合は、HTTP インスペクション ポリシー マップからプロトコル違反をドロップするアクションを削除します。

policy-map type inspect http http_inspection_policy parameters no protocol-violation action drop-connection

フィードバック

フィードバック