外部 AAA サーバーについて

この ASA は、外部の LDAP、RADIUS、TACACS+ サーバーを使用して、ASA の認証、認可、アカウンティング(AAA)をサポートするように設定できます。外部 AAA サーバーは、設定されたアクセス許可と属性を適用します。外部サーバーを使用するように ASA を設定する前に、適切な ASA 許可属性を指定して外部 AAA サーバーを設定し、それらの属性のサブセットから特定のアクセス許可を個々のユーザーに割り当てる必要があります。

許可属性のポリシー適用の概要

ASA は、ユーザー認可属性(ユーザー権利またはユーザー権限とも呼ばれる)を VPN 接続に適用するためのいくつかの方法をサポートしています。ASA を設定して、次のいずれかの組み合わせからユーザー属性を取得できます。

-

ASA のダイナミック アクセス ポリシー(DAP)

-

外部 RADIUS または LDAP 認証および許可サーバー(およびその両方)

-

ASA のグループ ポリシー

ASA がすべてのソースから属性を受信すると、それらの属性は評価されて集約され、ユーザー ポリシーに適用されます。属性の間で衝突がある場合、DAP 属性が優先されます。

ASA は次の順序で属性を適用します。

-

ASA 上の DAP 属性:バージョン 8.0(2) で導入されたこの属性は、他のどの属性よりも優先されます。DAP 内でブックマークまたは URL リストを設定した場合は、グループ ポリシーで設定されているブックマークや URL リストよりも優先されます。

-

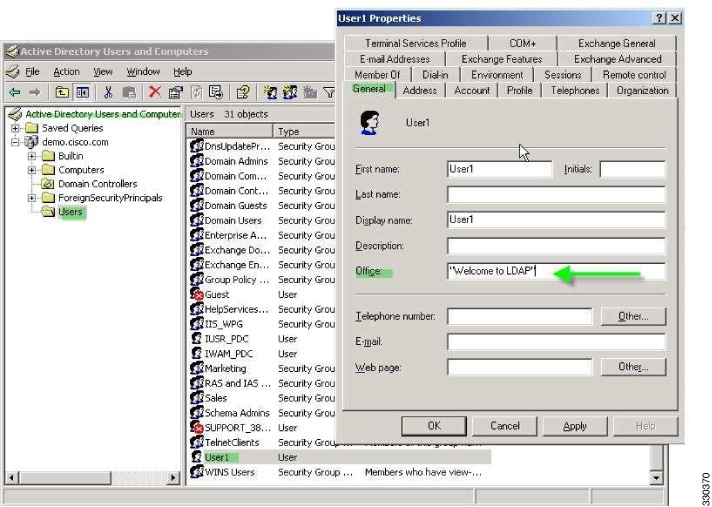

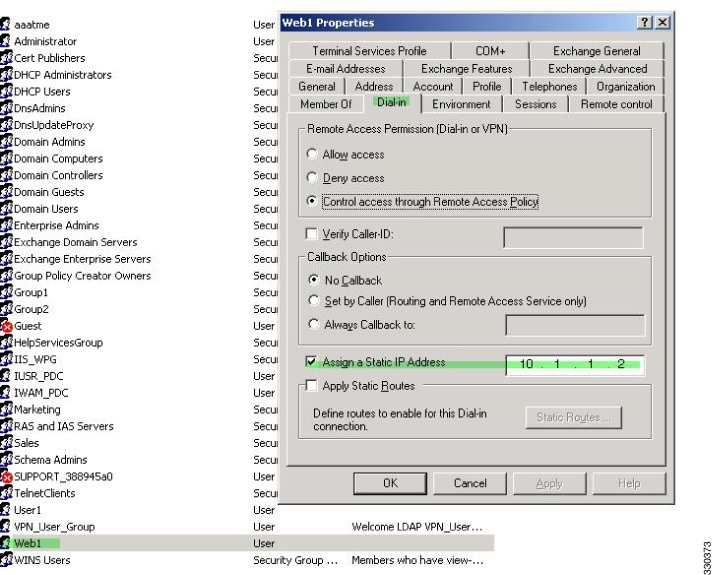

AAA サーバー上のユーザー属性:ユーザー認証や認可が成功すると、サーバーからこの属性が返されます。これらの属性を、ASA のローカル AAA データベースで個々のユーザーに設定されている属性(ASDM のユーザー アカウント)と混同しないようにしてください。

-

ASA で設定されているグループ ポリシー:RADIUS サーバーからユーザーに対して RADIUS CLASS 属性 IETF-Class-25 (OU=group-policy)の値が返された場合、ASA はそのユーザーを同じ名前のグループ ポリシーに配置し、そのグループ ポリシーの属性のうち、サーバーから返されないものを適用します。

LDAP サーバーでは、任意の属性名を使用してセッションのグループ ポリシーを設定できます。ASA 上に設定された LDAP 属性マップによって、LDAP 属性が Cisco 属性 IETF-Radius-Class にマッピングされます。

-

接続プロファイル(CLI では「トンネル グループ」と呼ばれます)によって割り当てられたグループ ポリシー:接続プロファイルには、接続の事前設定が含まれているほか、認証前にユーザーに適用されるデフォルトのグループ ポリシーが含まれています。ASA に接続しているすべてのユーザーは、最初にこのグループに所属します。このグループで、DAP、サーバーから返されるユーザー属性、ユーザーに割り当てられているグループ ポリシーにはない属性が提供されます。

-

ASA で割り当てられたデフォルトのグループ ポリシー(DfltGrpPolicy):システムのデフォルト属性は、DAP、ユーザー属性、グループ ポリシー、接続プロファイルで不足している値を提供します。

フィードバック

フィードバック