ハイ アベイラビリティ Firepower Threat Defense について

フェールオーバーとも呼ばれるハイ アベイラビリティを設定するには、専用フェールオーバー リンク(および任意でステート リンク)を介して相互に接続された 2 つの同じ Firepower Threat Defense デバイスが必要です。Firepower Threat Defense は一方の装置がアクティブ装置としてトラフィックを通過させる、アクティブ/スタンバイ フェールオーバーをサポートします。スタンバイ装置は、アクティブにトラフィックを通過させることはありませんが、アクティブ装置の設定やその他の状態情報を同期しています。フェールオーバーが発生すると、アクティブ装置がスタンバイ装置にフェールオーバーし、そのスタンバイ装置がアクティブになります。

アクティブ装置(ハードウェア、インターフェイス、ソフトウェアおよび環境ステータス)の状態は、特定のフェールオーバー条件に一致しているかどうかを確認するためにモニタされます。所定の条件に一致すると、フェールオーバーが行われます。

(注) |

Amazon Web Services 上で実行される Firepower Threat Defense Virtual では、ハイ アベイラビリティはサポートされません。 |

ハイ アベイラビリティ のシステム要件

この項では、ハイ アベイラビリティ コンフィギュレーションにある Firepower Threat Defense デバイスのハードウェア要件、ソフトウェア要件、およびライセンス要件について説明します。

ハードウェア要件

ハイ アベイラビリティ コンフィギュレーションの 2 台の装置は、次の条件を満たしている必要があります。

-

同じモデルであること。

-

Firepower 9300 シャーシ では、ハイ アベイラビリティ ペアの両方のユニットで同じインターフェイスが ハイ アベイラビリティ 論理デバイスに割り当てられている必要があります。

-

インターフェイスの数とタイプが同じであること。 Firepower 9300 シャーシ では、ハイ アベイラビリティ を有効にする前に、すべてのインターフェイスが FXOS で同一に事前構成されている必要があります。

ハイ アベイラビリティ コンフィギュレーションで装置に異なるサイズのフラッシュ メモリを使用している場合、小さい方のフラッシュ メモリを取り付けた装置に、ソフトウェア イメージ ファイルおよびコンフィギュレーション ファイルを格納できる十分な容量があることを確認してください。十分な容量がない場合、フラッシュ メモリの大きい装置からフラッシュ メモリの小さい装置にコンフィギュレーションの同期が行われると、失敗します。

ソフトウェア要件

ハイ アベイラビリティ コンフィギュレーションの 2 台の装置は、次の条件を満たしている必要があります。

-

ファイアウォール モードが同じであること(ルーテッドまたは透過)。

-

ソフトウェア バージョンが、メジャー(最初の番号)、マイナー(2 番目の番号)およびメンテナンス(3 番目の番号)が同じであること。

-

Firepower Management Center 上で、同じドメインまたはグループに入っていること。

-

同じ NTP コンフィギュレーションであること。脅威に対する防御のための NTP 時刻同期の設定を参照してください。

-

非コミットの変更で、Firepower Management Center 上で完全に展開していること。

-

どのインターフェイスでも、DHCP または PPPoE は変更していないこと。

ライセンス要件

ハイ アベイラビリティ構成での Firepower Threat Defense デバイスは、すべて同じライセンスである必要があります。ハイ アベイラビリティを確立する前に、どのライセンスがセカンダリ/スタンバイ デバイスに割り当てられているかどうかは問題にはなりません。ハイ アベイラビリティの設定中に、Firepower Management Center はスタンバイに割り当てられている不要なライセンスをすべて削除し、プライマリ/アクティブ デバイスに割り当てられているのと同じライセンスで置き換えます。たとえば、アクティブ デバイスは基本ライセンスと Threat ライセンスであり、スタンバイ デバイスは基本ライセンスだけの場合、Firepower Management Center は Cisco Smart Software Manager と通信して、アカウントからスタンバイ デバイス用に使用可能な Threat ラインセンスを取得します。スマート ライセンス アカウントで十分な数の資格が購入されていなければ、正しい数のライセンスを購入するまで、アカウントは非準拠の状態になります。ハイ アベイラビリティ構成には、2 つのスマート ライセンス資格(ペアを構成するデバイスごとに 1 つ)が必要です。

フェールオーバー リンクとステートフル フェールオーバー リンク

フェールオーバー リンクとオプションのステートフル フェールオーバー リンクは、2 つの装置間の専用接続です。フェールオーバー リンクとステートフル フェールオーバー リンクでは、両方のデバイスで同じインターフェイスを使用する必要があります。

フェールオーバー リンク

フェールオーバー ペアの 2 台の装置は、フェールオーバー リンク経由で常に通信して、各装置の動作ステータスを確認しています。

フェールオーバー リンク データ

次の情報がフェールオーバー リンク経由で伝達されています。

-

装置の状態(アクティブまたはスタンバイ)

-

hello メッセージ(キープアライブ)

-

ネットワーク リンクの状態

-

MAC アドレス交換

-

コンフィギュレーションの複製および同期

フェールオーバー リンクのインターフェイス

使用されていないデータ インターフェイス(物理、冗長、または EtherChannel)はどれでも、フェールオーバー リンクとして使用できます。フェールオーバー リンク インターフェイスは、通常のネットワーク インターフェイスとしては設定されません。フェールオーバー通信のためにだけ存在します。このインターフェイスは、フェールオーバー リンク用にのみ使用できます(ステート リンク用としても使用できます)。Firepower Threat Defense デバイスは、ユーザ データとフェールオーバー リンク間でのインターフェイスの共有はサポートしません。フェールオーバー リンクには、別の物理、EtherChannel、または冗長インターフェイスを使用する必要があります。

(注) |

フェールオーバーまたはステートフル リンクとして EtherChannel または冗長インターフェイスを使用している場合、ハイ アベイラビリティを確立する前に、両方のデバイスで同じメンバー インターフェイスを備えた同じポート チャネルが存在していることを確認する必要があります。 |

フェールオーバー リンクとして使用される冗長インターフェイスについては、冗長性の増強による次の利点を参照してください:

-

フェールオーバー ユニットが起動すると、メンバー インターフェイスを交互に実行し、アクティブ ユニットを検出します。

-

メンバー インターフェイスの 1 つにあるピアからのキープアライブ メッセージの受信をフェールオーバー ユニットが停止した場合、別のメンバー インターフェイスに切り替えます。

フェールオーバー リンクとして使用される EtherChannel の場合は、順序が不正なパケットを防止するために、EtherChannel 内の 1 つのインターフェイスのみが使用されます。そのインターフェイスで障害が発生した場合は、EtherChannel 内の次のリンクが使用されます。フェールオーバー リンクとして使用中の EtherChannel の設定は変更できません。

フェールオーバー リンクの接続

フェールオーバー リンクを次の 2 つの方法のいずれかで接続します。

-

Firepower Threat Defense デバイスのフェールオーバー インターフェイスと同じネットワーク セグメント(ブロードキャスト ドメインまたは VLAN)に他のデバイスのないスイッチを使用する。

-

イーサネット ケーブルを使用してユニットを直接接続する。外部スイッチは必要ありません。

ユニット間でスイッチを使用しない場合、インターフェイスに障害が発生すると、リンクは両方のピアでダウンします。このような状況では、障害が発生してリンクがダウンする原因になったインターフェイスがどちらのユニットのものかを簡単に特定できないため、トラブルシューティング作業が困難になる場合があります。

Firepower Threat Defense デバイスは、銅線イーサネット ポートで Auto-MDI/MDIX をサポートしているため、クロスオーバー ケーブルまたはストレート ケーブルのいずれかを使用できます。ストレート ケーブルを使用した場合は、インターフェイスが自動的にケーブルを検出して、送信/受信ペアの 1 つを MDIX にスワップします。

ステートフル フェールオーバー リンク

ステートフル フェールオーバーを使用するには、接続ステート情報を渡すためのステートフル フェールオーバー リンク(ステート リンクとも呼ばれる)を設定する必要があります。

フェールオーバー リンクの共有

インターフェイスを節約するための最適な方法はフェールオーバー リンクを共有することです。このインターフェイスでパフォーマンス上の問題が発生した場合は、別のインターフェイスをステート リンク専用にすることを検討してください。

ステートフル フェールオーバー リンクの専用インターフェイス

ステート リンク専用のデータ インターフェイス(物理、冗長、または EtherChannel)を使用できます。ステート リンクとして使用される EtherChannel の場合は、順序が不正なパケットを防止するために、EtherChannel 内の 1 つのインターフェイスのみが使用されます。そのインターフェイスで障害が発生した場合は、EtherChannel 内の次のリンクが使用されます。

次の 2 つの方法のいずれかで、専用のステート リンクを接続します。

-

Firepower Threat Defense デバイスのフェールオーバー インターフェイスと同じネットワーク セグメント(ブロードキャスト ドメインまたは VLAN)に他のデバイスのないスイッチを使用する。

-

イーサネット ケーブルを使用してアプライアンスを直接接続します。外部スイッチは必要ありません。

ユニット間でスイッチを使用しない場合、インターフェイスに障害が発生すると、リンクは両方のピアでダウンします。このような状況では、障害が発生してリンクがダウンする原因になったインターフェイスがどちらのユニットのものかを簡単に特定できないため、トラブルシューティング作業が困難になる場合があります。

Firepower Threat Defense デバイスは、銅線イーサネット ポートで Auto-MDI/MDIX をサポートしているため、クロスオーバー ケーブルまたはストレート ケーブルのいずれかを使用できます。ストレート ケーブルを使用した場合は、インターフェイスが自動的にケーブルを検出して、送信/受信ペアの 1 つを MDIX にスワップします。

長距離のフェールオーバーを使用する場合のステート リンクの遅延は、パフォーマンスを最善にするには 10 ミリ秒未満でなければならず、250 ミリ秒を超えないようにする必要があります。遅延が 10 ミリ秒を上回る場合、フェールオーバー メッセージの再送信によって、パフォーマンスが低下する可能性があります。

フェールオーバー リンクとデータ リンクの中断の回避

すべてのインターフェイスで同時に障害が発生する可能性を減らすために、フェールオーバー リンクとデータ インターフェイスは異なるパスを通すことを推奨します。フェールオーバー リンクがダウンした場合、フェールオーバーが必要かどうかの決定に、Firepower Threat Defense デバイスはデータ インターフェイスを使用できます。その後、フェールオーバー動作は、フェールオーバー リンクの正常性が復元されるまで停止されます。

耐障害性フェールオーバー ネットワークの設計については、次の接続シナリオを参照してください。

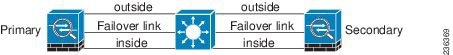

シナリオ 1:非推奨

2 つの Firepower Threat Defense デバイス間のフェールオーバーとデータ インターフェイスの両方を接続するために 1 つのスイッチまたは一連のスイッチを使用している場合、スイッチまたはスイッチ間リンクがダウンしていると、両方の Firepower Threat Defense デバイスがアクティブになります。したがって、次の図で示されている次の 2 つの接続方式は推奨しません。

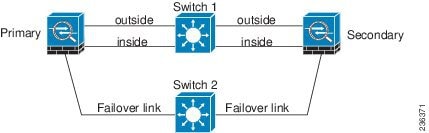

シナリオ 2:推奨

フェールオーバー リンクには、データ インターフェイスと同じスイッチを使用しないことを推奨します。代わりに、次の図に示すように、別のスイッチを使用するか直接ケーブルを使用して、フェールオーバー リンクを接続します。

シナリオ 3:推奨

Firepower Threat Defense データ インターフェイスが複数セットのスイッチに接続されている場合、フェールオーバー リンクはいずれかのスイッチに接続できます。できれば、次の図に示すように、ネットワークのセキュアな側(内側)のスイッチに接続します。

シナリオ 4:推奨

最も信頼性の高いフェールオーバー構成では、次の図に示すように、フェールオーバー リンクに冗長インターフェイスを使用します。

フェールオーバーでの MAC アドレスおよび IP アドレス

インターフェイスを設定する場合、同じネットワーク上のアクティブ IP アドレスとスタンバイ IP アドレスを指定できます。スタンバイ アドレスを設定することが推奨されていますが、必須ではありません。スタンバイ IP アドレスがないと、アクティブ装置はスタンバイ インターフェイスの状態を確認するためのネットワーク テストを実行できません。リンク ステートのみ追跡できます。また、管理目的でそのインターフェイスのスタンバイ装置に接続することもできません。

-

プライマリ装置に障害が発生すると、セカンデリ装置はプライマリ ユニットの IP アドレスと MAC アドレスを引き継ぎ、トラフィックを通過させます。

-

現在スタンバイになっている装置が、スタンバイの IP アドレスと MAC アドレスを引き継ぎます。

ネットワーク デバイスは、MAC と IP アドレスの組み合わせについて変更を認識しないため、ネットワーク上のどのような場所でも ARP エントリが変更されたり、タイムアウトが生じたりすることはありません。

セカンダリ装置がプライマリ装置を検出せずにブートした場合、セカンダリ装置がアクティブ装置になります。プライマリ装置の MAC アドレスを認識していないため、自分の MAC アドレスを使用します。しかし、プライマリ装置が使用可能になると、セカンデリ(アクティブ)装置は MAC アドレスをプライマリ装置の MAC アドレスに変更します。これによって、ネットワーク トラフィックが中断されることがあります。同様に、プライマリ装置を新しいハードウェアと交換すると、新しい MAC アドレスが使用されます。

仮想 MAC アドレスがこの中断を防ぎます。なぜなら、アクティブ MAC アドレスは起動時にセカンダリ装置によって認識され、プライマリ装置のハードウェアが新しくなっても変わらないからです。手動で仮想 MAC アドレスを設定できます。

仮想 MAC アドレスを設定しなかった場合、トラフィック フローを復元するために、接続されたルータの ARP テーブルをクリアする必要がある場合があります。Firepower Threat Defense デバイスは MAC アドレスを変更するときに、スタティック NAT アドレスに対して Gratuitous ARP を送信しません。そのため、接続されたルータはこれらのアドレスの MAC アドレスの変更を認識できません。

ステート リンクの IP アドレスおよび MAC アドレスは、フェールオーバー時に変更されません。唯一の例外は、ステート リンクが通常のデータ インターフェイスに設定されている場合です。

ステートフル フェールオーバー

ステート フェールオーバー中にアクティブ装置は接続ごとのステート情報をスタンバイ装置に継続的に渡します。。フェールオーバーの発生後も、新しいアクティブ装置で同じ接続情報が利用できます。サポートされているエンドユーザのアプリケーションでは、同じ通信セッションを保持するために再接続する必要はありません。

サポートされる機能

ステートフル フェールオーバーが有効にされている場合、次のステート情報がスタンバイ Firepower Threat Defense デバイスに渡されます。

-

NAT 変換テーブル

-

TCP 接続状態

-

UDP 接続状態

-

Snort 接続状態

-

厳密な TCP の適用

-

ARP テーブル

-

レイヤ 2 ブリッジ テーブル(ブリッジ グループ用)

-

HTTP 接続テーブル

-

ISAKMP および IPSec SA テーブル

-

SIP シグナリング セッション

-

Snort インスペクション

-

スタティック ルート

-

ダイナミック ルーティング プロトコル:ステートフル フェールオーバーはダイナミック ルーティング プロトコル(OSPF や EIGRP など)に参加するため、アクティブ装置上のダイナミック ルーティング プロトコルによる学習ルートが、スタンバイ装置の Routing Information Base(RIB)テーブルに維持されます。フェールオーバー イベントで、アクティブなセカンダリ Firepower Threat Defense デバイスには最初にプライマリ Firepower Threat Defense デバイスをミラーリングする規則があるため、パケットは通常は最小限の中断でトラフィックに移動します。フェールオーバーの直後に、新しくアクティブになった装置で再コンバージェンス タイマーが開始されます。次に、RIB テーブルのエポック番号が増加します。再コンバージェンス中に、OSPF および EIGRP ルートは新しいエポック番号で更新されます。タイマーが期限切れになると、失効したルート エントリ(エポック番号によって決定される)はテーブルから削除されます。これで、RIB には新しくアクティブになった装置での最新のルーティング プロトコル転送情報が含まれています。

(注)

ルートは、アクティブ装置上のリンクアップまたはリンクダウン イベントの場合のみ同期されます。スタンバイ装置上でリンクがアップまたはダウンすると、アクティブ装置から送信されたダイナミック ルートが失われることがあります。これは正常な予期された動作です。

-

DHCP サーバ(DHCP Server)

-

ARP インスペクション

-

AVC:App-id 判定は複製されますが、検出状態は複製されません。したがって、フェールオーバーが発生する前に、App-id 判定が完了および同期されていれば正常に同期は行われます。

-

URL

-

位置情報(GeoLocation)

-

URL フィルタリング

-

IPS 検出状態:フェールオーバーの際、フロー中にピックアップが発生すると、新しいインスペクションは完了しますが、古い状態は失われます。

-

ファイル マルウェア ブロッキング:ファイルの処分は、フェールオーバー前にできるようになる必要があります。

-

ファイル タイプ検出およびブロック:ファイル タイプは、フェールオーバー前に特定される必要があります。元のアクティブ デバイスでファイルを特定している間にフェールオーバーが発生すると、ファイル タイプの同期は失われます。ファイル ポリシーでそのファイル タイプがブロックされている場合でも、新しいアクティブ デバイスはファイルをダウンロードします。

-

復号されていない TLS セッション

-

TLS URL

-

ユーザ エージェント

-

ISE のセッション ディレクトリ

-

アイデンティティ/キャプティブ ポータル:既存のユーザ セッションは、フェールオーバー後に正しく動作します。フェールオーバーが発生した場合の進行中の認証には、キャプティブ ポータル フローとフェールオーバー スイッチの間の競合状態によって、2 つの起こりうる結果があります。

-

フェールオーバーが発生する前に、ユーザは認証していません。この場合、ブラウザ セッションは失敗します。更新の際、セッションは新しいアクティブ ユニットに移動し、キャプティブ ポータルの設定ページに戻されます。

-

ユーザはすでに元のアクティブ ユニットと認証されましたが、フェールオーバーが発生し、ブラウザ セッションが失敗します。更新の際、新しいアクティブ ユニットでもう一度認証するために、キャプティブ ポータルの設定ページに戻されます。

-

-

署名ルックアップ:ファイルの送信中にフェールオーバーが発生した場合、ファイル イベントは生成されず、検出も発生しません。

-

ファイル ストレージ:ファイルの保存中にフェールオーバーが発生した場合、元のアクティブ デバイスに保存されます。ファイルの保存中に元のアクティブなデバイスがダウンした場合、ファイルは保存されません。

-

ファイル Pre-class(ローカル分析):分類前にフェールオーバーが発生した場合、検出は失敗します。

-

ファイル ダイナミック分析、クラウドとの接続性:フェールオーバーが発生しても、システムはクラウドにファイルを提出できます。

-

アーカイブ ファイル サポート:分析中にフェールオーバーが発生した場合、システムはファイル/アーカイブ内の可視性を失います。

-

カスタム ブラックリスト:フェールオーバーが発生した場合、イベントは生成されません。

-

IP レピュテーション

-

URL レピュテーション

-

DNS シンクホール

-

フラグメント設定

サポートされない機能

ステートフル フェールオーバーが有効な場合、次のステート情報はスタンバイ Firepower Threat Defense デバイスに渡されません。

-

プレーン テキスト トンネル内のセッション

-

復号後のインスペクション

-

TLS 復号状態

-

DHCP クライアント

-

DHCP サーバ アドレスのリース

-

マルチキャスト ルーティング

フェールオーバーのトランスペアレント ファイアウォール モードブリッジ グループ要件

ブリッジ グループを使用する場合は、フェールオーバーに関して特別な考慮事項があります。アクティブ装置がスタンバイ装置にフェールオーバーするときに、スパニング ツリー プロトコル(STP)を実行している接続済みスイッチ ポートが、トポロジの変化を検出すると 30 ~ 50 秒間ブロッキング状態になる可能性があります。ポートがブロッキング状態の間のトラフィックの損失を回避するために、次の回避策のいずれかを設定できます。

-

スイッチの STP PortFast 機能を有効にします。

interface interface_id spanning-tree portfastPortFast 機能を設定すると、リンクアップと同時にポートが STP フォワーディング モードに遷移します。ポートは引き続き STP に参加しています。したがって、ポートがループの一部になる場合、最終的には STP ブロッキング モードに遷移します。

-

インターフェイスのモニタリングを無効にします。

-

Firepower Threat Defense デバイスがフェールオーバーする前に、インターフェイスの保留時間を STP が収束可能になる大きい値に増やします。

-

STP がインターフェイスの保留時間よりも速く収束するように、STP タイマーを減らします。

フェールオーバーのヘルス モニタリング

Firepower Threat Defense デバイスは、各装置について全体的なヘルスおよびインターフェイス ヘルスをモニタします。この項では、各装置の状態を判断するために、Firepower Threat Defense デバイスがテストを実行する方法について説明します。

装置のヘルス モニタリング

Firepower Threat Defense デバイスは、hello メッセージでフェールオーバー リンクをモニタして相手装置のヘルスを判断します。装置がフェールオーバー リンクで 3 回連続して hello メッセージを受信しなかったときは、装置はフェールオーバー リンクを含む各データ インターフェイスで LANTEST メッセージを送信し、ピアが応答するかどうかを確認します。 Firepower Threat Defense デバイスが行うアクションは、相手装置からの応答によって決まります。次の可能なアクションを参照してください。

-

Firepower Threat Defense デバイスがフェールオーバー リンクで応答を受信した場合、フェールオーバーは行われません。

-

Firepower Threat Defense デバイスがフェールオーバー リンクで応答を受信せず、データ インターフェイスで応答を受信した場合、装置のフェールオーバーは行われません。フェールオーバー リンクは故障とマークされます。フェールオーバー リンクがダウンしている間、装置はスタンバイにフェールオーバーできないため、できるだけ早くフェールオーバー リンクを復元する必要があります。

-

Firepower Threat Defense デバイスがどのインターフェイスでも応答を受信しなかった場合、スタンバイ装置がアクティブ モードに切り替わり、相手装置を故障に分類します。

インターフェイス モニタリング

装置が、2 回のポーリング期間中にモニタ対象のインターフェイス上で hello メッセージを受信しない場合、インターフェイス テストを実行します。1 つのインターフェイスに対するすべてのインターフェイス テストがすべて失敗したが、相手装置のこの同じインターフェイスが正常にトラフィックを渡し続けている場合、そのインターフェイスは故障していると見なされます。故障したインターフェイスがしきい値を超えている場合は、フェールオーバーが行われます。相手装置のインターフェイスでもすべてのネットワーク テストに失敗した場合、両方のインターフェイスは「Unknown」状態になり、フェールオーバーの限界値に向けてのカウントは行われません。

インターフェイスは、何らかのトラフィックを受信すると、再度動作状態になります。故障したデバイスは、インターフェイス障害しきい値が満たされなくなった場合、スタンバイ モードに戻ります。

インターフェイスに IPv4 および IPv6 アドレスが設定されている場合、デバイスは IPv4 を使用してヘルス モニタリングを実行します。

インターフェイスに IPv6 アドレスだけが設定されている場合、デバイスは ARP ではなく IPv6 ネイバー探索を使用してヘルス モニタリング テストを実行します。ブロードキャスト ping テストの場合、デバイスは IPv6 全ノード アドレス(FE02::1)を使用します。

インターフェイス テスト

Firepower Threat Defense デバイスでは、次のインターフェイス テストが使用されます。

-

リンク アップ/ダウン テスト:インターフェイス ステータスのテストです。リンク アップ/ダウン テストでインターフェイスがダウンしていることが示された場合、デバイスは障害が発生したと見なします。ステータスがアップの場合、デバイスはネットワーク アクティビティ テストを実行します。

-

ネットワーク アクティビティ テスト:ネットワークの受信アクティビティのテストです。このテストの目的は、LANTEST メッセージを使用してネットワーク トラフィックを生成し、障害が発生しているユニット(いずれか 1 つ)を特定することです。テストの開始時に、各装置はインターフェイスの受信パケット カウントをリセットします。ユニットがテスト中にパケットを受信したらすぐに(最大 5 秒)、そのインターフェイスは動作可能と見なされます。いずれか一方の装置だけがトラフィックを受信している場合は、トラフィックを受信しなかった装置が故障していると見なされます。どちらの装置もトラフィックを受信しなかった場合、デバイスは ARP テストを開始します。

-

ARP テスト:取得したエントリの最後の 2 つの装置 ARP キャッシュの読み取り。装置は、ネットワーク トラフィックを発生させるために、1 回に 1 つずつ、これらのマシンに ARP 要求を送信します。各要求後、装置は最大 5 秒間受信したトラフィックをすべてカウントします。トラフィックが受信されれば、インターフェイスは正常に動作していると見なされます。トラフィックが受信されなければ、ARP 要求が次のマシンに送信されます。リストの最後まで、まったくトラフィックが受信されなかった場合、デバイスは ping テストを開始します。

-

ブロードキャスト ping テスト:このテストでは、ブロードキャスト ping 要求が送信されます。装置は、最大 5 秒間、すべての受信パケット数をカウントします。この時間間隔の間にパケットが受信されると、インターフェイスが正常に動作しているものと見なされ、テストは停止します。トラフィックが受信されなければ、ARP テストからやり直します。

インターフェイス ステータス

モニタ対象のインターフェイスには、次のステータスがあります。

-

Unknown:初期ステータスです。このステータスは、ステータスを特定できないことを意味する場合もあります。

-

Normal:インターフェイスはトラフィックを受信しています。

-

Normal (Waiting):インターフェイスは起動していますが、ピア ユニットの対応するインターフェイスからまだ hello パケットを受信していません。

-

Normal (Not-Monitored):インターフェイスは動作中ですが、フェールオーバー プロセスによってモニタされていません。

-

Testing:ポーリング 5 回の間、インターフェイスで hello メッセージが検出されていません。

-

Link Down:インターフェイスまたは VLAN は管理上ダウンしています。

-

Link Down (Waiting):インターフェイスまたは VLAN は管理上ダウンしており、ピア ユニットの対応するインターフェイスからまだ hello パケットを受信していません。

-

Link Down (Not-Monitored):インターフェイスまたは VLAN は管理上ダウンしていますが、フェールオーバー プロセスによってモニタされていません。

-

No Link:インターフェイスの物理リンクがダウンしています。

-

No Link (Waiting):インターフェイスの物理リンクがダウンしており、ピア ユニットの対応するインターフェイスから hello パケットをまだ受信していません。

-

No Link (Not-Monitored):インターフェイスの物理リンクがダウンしていますが、フェールオーバー プロセスによってモニタされていません。

-

Failed:インターフェイスではトラフィックを受信していませんが、ピア インターフェイスではトラフィックを検出しています。

フェールオーバー トリガーおよび検出タイミング

次の表は、フェールオーバー トリガー イベントおよび関連する障害検出タイミングを示します。フェールオーバーが発生した場合、フェールオーバーの理由およびその他のハイ アベイラビリティ ペアに関するさまざまな作業をメッセージ センターで表示できます。

|

フェールオーバートリガー イベント |

最小 |

デフォルト |

最大数 |

|---|---|---|---|

|

アクティブ ユニットで電源切断が生じる、または通常の動作が停止する。 |

800 ミリ秒 |

15 秒 |

45 秒 |

|

アクティブ ユニット インターフェイス物理リンクがダウンする。 |

500 ミリ秒 |

5 秒 |

15 秒 |

|

アクティブ ユニットのインターフェイスは実行されているが、接続の問題によりインターフェイス テストを行っている。 |

5 秒 |

25 秒 |

75 秒 |

アクティブ/スタンバイ フェールオーバーについて

アクティブ/スタンバイ フェールオーバーでは、障害が発生した装置の機能を、スタンバイ Firepower Threat Defense デバイスに引き継ぐことができます。アクティブ装置が故障すると、スタンバイ状態に変わり、そしてスタンバイ装置がアクティブ状態に変わります。

プライマリ/セカンダリの役割とアクティブ/スタンバイ ステータス

アクティブ/スタンバイ フェールオーバーを設定する場合、1 つのユニットをプライマリとして設定し、もう 1 つのユニットをセカンダリとして設定します。設定中に、プライマリ ユニットのポリシーは、セカンダリ ユニットに同期されます。この時点で、2 つのユニットは、デバイスおよびポリシー設定に関して単一のデバイスとして機能します。ただし、イベント、ダッシュボード、レポートおよびヘルス モニタリングに関しては、別々のデバイスとして引き続き表示されます。

フェールオーバー ペアの 2 つのユニットの主な相違点は、どちらのユニットがアクティブでどちらのユニットがスタンバイであるか、つまりどちらの IP アドレスを使用するか、およびどちらのユニットがアクティブにトラフィックを渡すかということに関連します。

しかし、プライマリ ユニット(設定で指定)とセカンダリ ユニットとの間には、いくつかの相違点があります。

-

両方のユニットが同時にスタート アップした場合(さらに動作ヘルスが等しい場合)、プライマリ ユニットが常にアクティブ ユニットになります。

-

プライマリ ユニットの MAC アドレスは常に、アクティブ IP アドレスと結び付けられています。このルールの例外は、セカンダリ ユニットがアクティブであり、フェールオーバー リンク経由でプライマリ ユニットの MAC アドレスを取得できない場合に発生します。この場合、セカンダリ ユニットの MAC アドレスが使用されます。

起動時のアクティブ装置の判別

アクティブ装置は、次の条件で判別されます。

-

装置がブートされ、ピアがすでにアクティブとして動作中であることを検出すると、その装置はスタンバイ装置になります。

-

装置がブートされてピアを検出できないと、その装置はアクティブ装置になります。

-

両方の装置が同時に起動された場合は、プライマリ装置がアクティブ装置になり、セカンダリ装置がスタンバイ装置になります。

フェールオーバー イベント

アクティブ/スタンバイ フェールオーバーでは、フェールオーバーはユニットごとに行われます。

次の表に、各障害イベントに対するフェールオーバー アクションを示します。この表には、各フェールオーバー イベントに対して、フェールオーバー ポリシー(フェールオーバーまたはフェールオーバーなし)、アクティブ ユニットが行うアクション、スタンバイ ユニットが行うアクション、およびフェールオーバー条件とアクションに関する特別な注意事項を示します。

|

障害イベント |

ポリシー |

アクティブ グループのアクション |

スタンバイ グループのアクション |

注記(Notes) |

|---|---|---|---|---|

|

アクティブ ユニットが故障(電源またはハードウェア) |

フェールオーバー |

適用対象外 |

アクティブになる アクティブに故障とマークする |

モニタ対象インターフェイスまたはフェールオーバー リンクで hello メッセージは受信されません。 |

|

以前にアクティブであったユニットの復旧 |

フェールオーバーなし |

スタンバイになる |

動作なし |

なし。 |

|

スタンバイ ユニットが故障(電源またはハードウェア) |

フェールオーバーなし |

スタンバイに故障とマークする |

適用対象外 |

スタンバイ ユニットが故障とマークされている場合、インターフェイス障害しきい値を超えても、アクティブ ユニットはフェールオーバーを行いません。 |

|

動作中にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

フェールオーバー リンクに故障とマークする |

フェールオーバー リンクに故障とマークする |

フェールオーバー リンクがダウンしている間、ユニットはスタンバイ ユニットにフェールオーバーできないため、できるだけ早くフェールオーバー リンクを復元する必要があります。 |

|

スタートアップ時にフェールオーバー リンクに障害が発生した |

フェールオーバーなし |

フェールオーバー リンクに故障とマークする |

アクティブになる |

スタートアップ時にフェールオーバー リンクがダウンしていると、両方のユニットがアクティブになります。 |

|

ステート リンクの障害 |

フェールオーバーなし |

動作なし |

動作なし |

ステート情報が古くなり、フェールオーバーが発生するとセッションが終了します。 |

|

アクティブ ユニットにおけるしきい値を超えたインターフェイス障害 |

フェールオーバー |

アクティブに故障とマークする |

アクティブになる |

なし。 |

|

スタンバイ ユニットにおけるしきい値を超えたインターフェイス障害 |

フェールオーバーなし |

動作なし |

スタンバイに故障とマークする |

スタンバイ ユニットが故障とマークされている場合、インターフェイス障害しきい値を超えても、アクティブ ユニットはフェールオーバーを行いません。 |

フィードバック

フィードバック