移行した チェックポイント 構成を Firepower Management Center にプッシュする前に、構成を慎重に確認し、それが適切で Firepower Threat Defense デバイスの構成内容と一致することを確認します。

これで、ファイアウォール移行ツールは、Firepower Management Center にすでに存在する侵入防御システム(IPS)ポリシーとファイルポリシーを取得し、移行するアクセスコントロールルールにそれらを関連付けることができます。

ファイルポリシーは、システムが全体的なアクセス制御設定の一環として、ネットワークの高度なマルウェア防御とファイル制御を実行するために使用する一連の設定です。この関連付けにより、アクセス コントロール ルールの条件と一致するトラフィック内のファイルを通過させる前に、システムは必ずファイルを検査するようになります。

同様に、トラフィックが接続先に向かうことを許可する前に、システムの最終防御ラインとして IPS ポリシーを使用できます。侵入ポリシーは、セキュリティ違反に関するトラフィックの検査方法を制御し、インライン展開では、悪意のあるトラフィックをブロックまたは変更することができます。システムが侵入ポリシーを使用してトラフィックを評価する場合、システムは関連付けられた変数セットを使用します。セット内の大部分の変数は、侵入ルールで一般的に使用される値を表し、送信元および宛先の

IP アドレスとポートを識別します。侵入ポリシーにある変数を使用して、ルール抑制および動的ルール状態にある IP アドレスを表すこともできます。

タブで特定の構成項目を検索するには、列の上部にあるフィールドに項目名を入力します。テーブルの行はフィルタ処理され、検索語に一致する項目のみが表示されます。

(注) |

デフォルトでは、[Inline Grouping] オプションが有効になっています。

|

[構成の最適化、確認および検証(Optimize, Review and Validate Configuration)] 画面で ファイアウォール移行ツールを閉じると、進行状況が保存され、後で移行を再開できます。この画面の前に ファイアウォール移行ツールを閉じると、進行状況は保存されません。解析後に障害が発生した場合、[インターフェイスマッピング(Interface Mapping)] 画面から ファイアウォール移行ツールを再起動します。

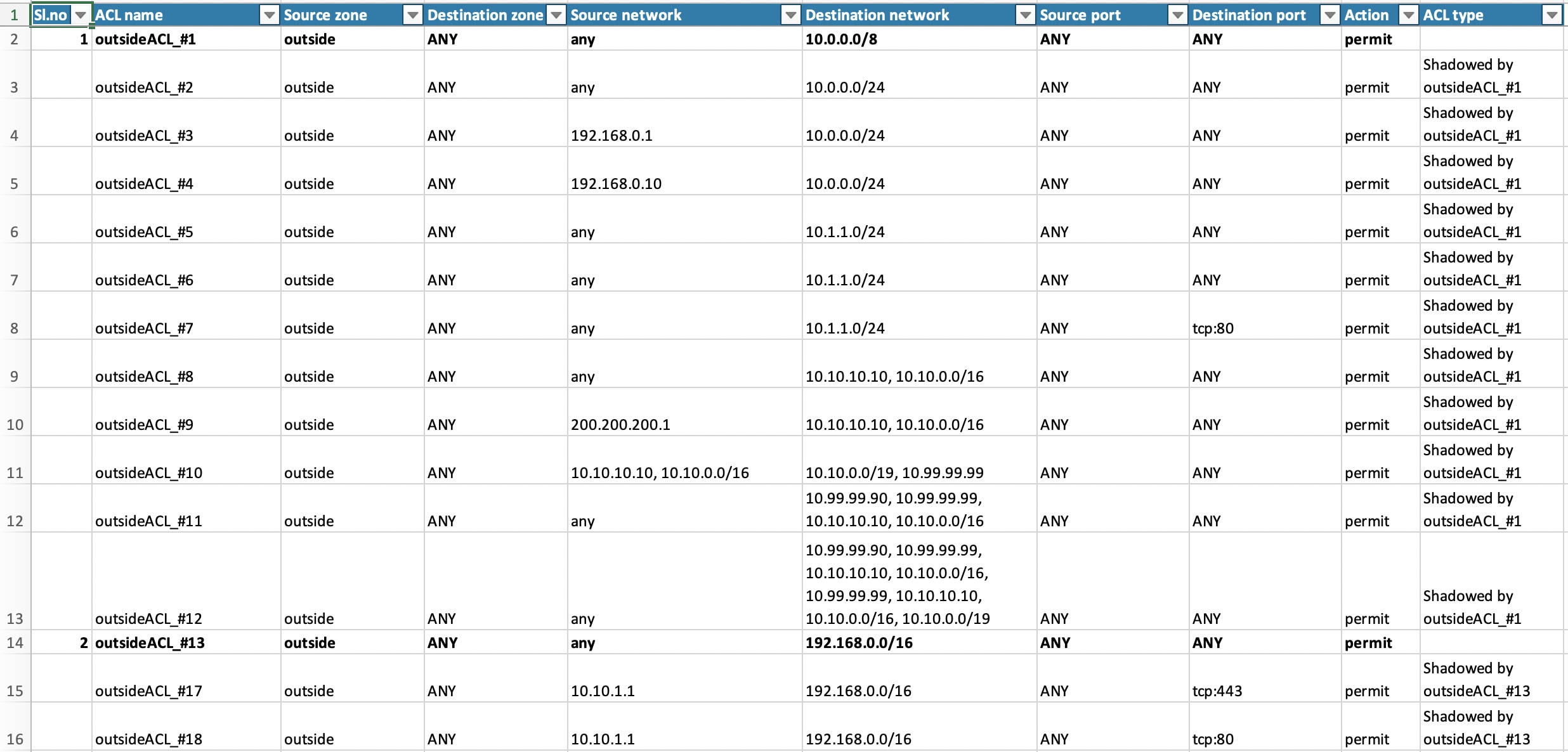

ファイアウォール移行ツール ACL 最適化の概要

ファイアウォール移行ツール 2.5 は、ネットワーク機能に影響を与えることなく、ファイアウォール ルール ベースから最適化(無効化または削除)できる ACL を識別および分離するサポートを提供します。

ACL 最適化は、次の ACL タイプをサポートします。

-

冗長 ACL:2 つの ACL の構成とルールのセットが同じ場合、基本以外の ACL を削除してもネットワークに影響はありません。たとえば、2 つのルールが同じネットワーク上で FTP および IP トラフィックを許可し、アクセスを拒否するルールが定義されていない場合、最初のルールを削除できます。

-

シャドウ ACL:最初の ACL は、2 番目の ACL の設定を完全にシャドウイングします。2 つのルールに同様のトラフィックがある場合、2 番目のルールはアクセスリストの後半に表示されるため、どのトラフィックにも適用されません。2 つのルールがトラフィックに対して異なるアクションを指定している場合、シャドウイングされたルールを移動するか、いずれかのルールを編集して必要なポリシーを実装できます。たとえば、特定の送信元または宛先に対して、基本ルールで

IP トラフィックを拒否し、シャドウイングされたルールで FTP トラフィックを許可できます。

ファイアウォール移行ツールは、ACL 最適化のルールを比較する際に次のパラメータを使用します。

(注) |

チェックポイント ではACP ルールアクションに対してのみ最適化を使用できます

|

オブジェクトの最適化

次のオブジェクトは、移行プロセス中にオブジェクトの最適化について考慮されます。

-

未参照のオブジェクト:移行の開始時に、未参照のオブジェクトを移行しないように選択できます。

-

重複したオブジェクト:オブジェクトがすでに FMC に存在する場合、重複したオブジェクトを作成する代わりに、ポリシーが再利用されます。

-

一貫しないオブジェクト:名前が似ていても内容が異なるオブジェクトがある場合、オブジェクト名は移行プッシュの前に ファイアウォール移行ツールで変更されます。

フィードバック

フィードバック