Firepower Device Manager を使用した Firepower Threat Defense Virtual について

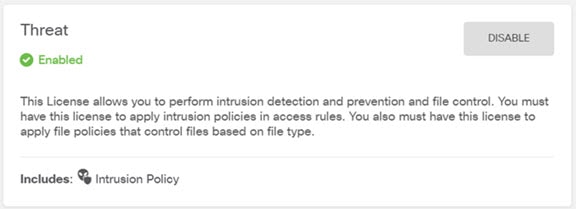

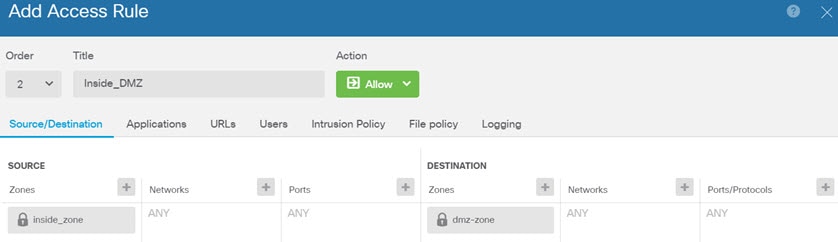

Firepower Threat Defense Virtual(FTDv)は、Cisco NGFW ソリューションの仮想化コンポーネントです。FTDv は、ステートフル ファイアウォール、ルーティング、VPN、Next-Generation Intrusion Prevention System(NGIPS)、Application Visibility and Control(AVC)、URL フィルタリング、高度なマルウェア防御(AMP)などの次世代ファイアウォールサービスを提供します。

FTDv の管理には Firepower Device Manager(FDM)を使用できます。これは、一部の Firepower Threat Defense モデルに組み込まれている Web ベースのデバイス セットアップ ウィザードです。FDM では、小規模ネットワークで最も一般的に使用されるソフトウェアの基本機能を設定できます。また、これは多くの Firepower Threat Defense デバイスを含む大規模なネットワークを制御するために強力な複数デバイスのマネージャを使用することがない、単一のデバイスまたは限られた数のデバイスを含むネットワークのために特に設計されています。

多数のデバイスを管理している場合、または Firepower Threat Defense で許可される、より複雑な機能や設定を使用したい場合は、組み込みの Firepower Device Manager の代わりに Firepower Management Center を使用してデバイスを設定します。詳細については、「Firepower Management Center を使用した Firepower Threat Defense Virtual の管理」を参照してください。

トラブルシューティングの目的で、管理インターフェイス上の SSH を使用して FTD CLI にアクセスすることも、Firepower CLI から FTD に接続することもできます。

デフォルト設定

FTDv のデフォルト設定では、管理インターフェイスと内部インターフェイスは同じサブネットに配置されます。スマートライセンスを使用する場合やシステムデータベースへの更新プログラムを取得する場合は、管理インターフェイスにインターネット接続が必要です。

そのため、デフォルト設定は、Management 0-0 と GigabitEthernet 0-1(内部)の両方を仮想スイッチ上の同じネットワークに接続できるように設計されています。デフォルトの管理アドレスは、内部 IP アドレスをゲートウェイとして使用します。したがって、管理インターフェイスは内部インターフェイスを介してルーティングし、その後、外部インターフェイスを介してルーティングして、インターネットに到達します。

また、インターネットにアクセスできるネットワークを使用している限り、内部インターフェイス用に使用されているサブネットとは異なるサブネットに Management 0-0 を接続することもできます。ネットワークに適切な管理インターフェイスの IP アドレスとゲートウェイが設定されていることを確認してください。

FTDv は、初回起動時に少なくとも 4 つのインターフェイスで電源がオンになる必要があります。

-

仮想マシン上の 1 番目のインターフェイス(Management 0-0)は、管理インターフェイスです。

-

仮想マシンでの 2 番目のインターフェイスは診断インターフェイス(Diagnostic0-0)です。

-

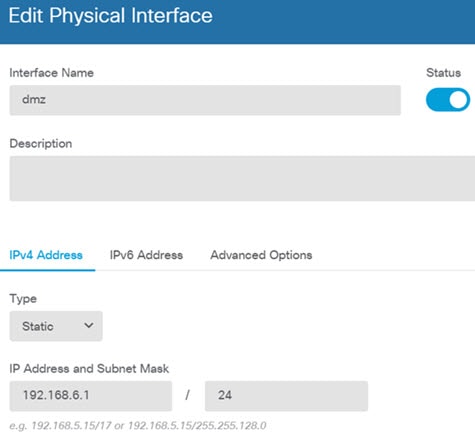

仮想マシン上の 3 番目のインターフェイス(GigabitEthernet 0-0)は、外部インターフェイスです。

-

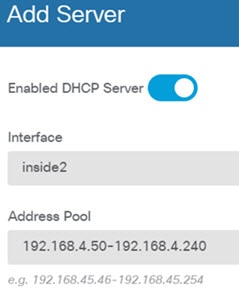

仮想マシン上の 4 番目のインターフェイス(GigabitEthernet 0-1)は、内部インターフェイスです。

データ トラフィック用に最大 6 つのインターフェイスを追加し、合計で 8 つのデータ インターフェイスを使用できます。追加のデータ インターフェイスについて、送信元ネットワークが正しい宛先ネットワークにマッピングされ、各データ インターフェイスが一意のサブネットまたは VLAN にマッピングされていることを確認します。「VMware インターフェイスの設定」を参照してください。

)をクリックして、IP アドレスなどの設定を定義します。

)をクリックして、IP アドレスなどの設定を定義します。

)をクリックして、変更内容をデバイスに展開します。

)をクリックして、変更内容をデバイスに展開します。

フィードバック

フィードバック