트래픽 암호 해독 설명

기본적으로 Firepower System은 SSL(Secure Socket Layer) 또는 그 후속 프로토콜인 TLS(Transport Layer Security) 프로토콜로 암호화된 트래픽을 검사할 수 없습니다. TLS/SSL 검사를 통해 검사 없이 암호화 트래픽을 차단하거나 액세스 제어를 사용하여 암호화되거나 해독된 트래픽을 검사할 수 있습니다. 시스템은 암호화된 세션을 처리할 때 트래픽에 대한 상세정보를 로깅합니다. 암호화된 트래픽의 검사 및 암호화된 세션 데이터의 분석을 결합하면 네트워크에서 암호화된 애플리케이션과 트래픽을 더 잘 인식하고 제어할 수 있습니다.

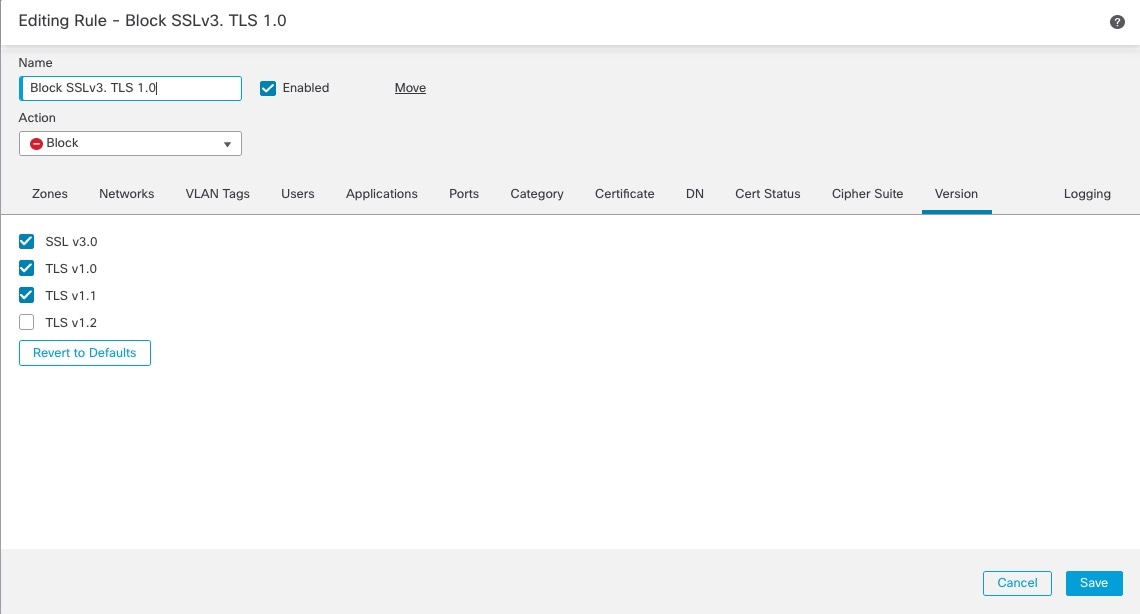

TLS/SSL 검사는 정책 기반 기능입니다. Firepower System에서 액세스 제어 정책은 SSL 정책을 비롯한 하위 정책 및 기타 구성을 호출하는 기본 구성입니다. SSL 정책을 액세스 제어와 연결하면 시스템은 해당 SSL 정책을 사용하여 암호화된 세션을 처리한 후 액세스 제어 규칙을 사용하여 해당 세션을 평가합니다. TLS/SSL 검사를 구성하지 않거나 디바이스에서 지원하지 않는 경우에는 액세스 제어 규칙이 암호화된 모든 트래픽을 처리합니다.

TLS/SSL 검사 구성에서 암호화된 트래픽 통과를 허용하는 경우에도 액세스 제어 규칙이 암호화된 트래픽을 처리합니다. 그러나 일부 액세스 제어 규칙 조건에는 암호화되지 않은 트래픽이 필요하므로 암호화된 트래픽과 일치하는 규칙이 더 적을 수 있습니다. 또한 기본적으로 시스템은 암호화된 페이로드의 침입 및 파일 검사를 비활성화합니다. 이는 암호화 연결이 침입 및 파일 검사가 구성된 액세스 제어 규칙과 일치하는 경우, 오탐을 줄이고 성능을 높이는 데 도움이 됩니다.

시스템은 TCP 연결을 통해 TLS/SSL 핸드셰이크를 탐지하는 경우, 탐지된 트래픽의 암호 해독 가능 여부를 확인합니다. 확인할 수 없는 경우 구성된 작업을 적용합니다.

-

암호화된 트래픽 차단

-

암호화된 트래픽을 차단하고 TCP 연결 재설정

-

암호화된 트래픽을 해독하지 않음

시스템은 트래픽을 해독할 수 있는 경우, 추가 검사 없이 트래픽을 차단하거나 해독되지 않은 트래픽을 액세스 제어로 평가하거나 다음 방법 중 하나를 사용하여 트래픽을 해독합니다.

-

알려진 개인 키로 해독합니다. 외부 호스트가 네트워크의 서버와 TLS/SSL 핸드셰이크를 시작하면 시스템은 교환된 서버 인증서가 전에 시스템에 업로드된 서버 인증서와 일치하는지 확인합니다. 그런 다음 업로드된 개인 키를 사용하여 트래픽을 해독합니다.

-

서버 인증서를 다시 서명하여 암호를 해독합니다. 네트워크의 호스트가 외부 서버와의 TLS/SSL 핸드셰이크를 시작하면 시스템은 교환된 서버 인증서를 전에 업로드된 CA(Certificate Authority) 인증서로 다시 서명합니다. 그런 다음 업로드된 개인 키를 사용하여 트래픽을 해독합니다.

참고 |

Firepower System은 상호 인증을 지원하지 않습니다. 즉, 클라이언트 인증서를 FMC에 업로드하여 암호 해독-다시 서명 또는 암호 해독-알려진 키 TLS/SSL 규칙 작업에 사용할 수 없습니다. 자세한 내용은 암호 해독 및 파기(발신 트래픽) 및 알려진 키 암호 해독(수신 트래픽)의 내용을 참조하십시오. |

암호 해독된 트래픽에는 원래 암호화되지 않은 트래픽과 동일한 트래픽 처리 및 분석, 즉 네트워크, 평판, 사용자 기반 액세스 제어, 침입 탐지 및 방지, Cisco Advanced Malware Protection(Cisco AMP), 검색이 적용됩니다. 시스템은 암호 해독된 트래픽 사후 분석을 차단하지 않는 경우, 대상 호스트로 전달하기 전에 트래픽을 다시 암호화합니다.

참고 |

매니지드 디바이스에서 암호화된 트래픽을 처리하는 경우, 암호 해독 규칙만 설정합니다. 암호 해독 규칙에는 성능에 영향을 미칠 수 있는 처리 오버헤드가 필요합니다. |

Firepower System은 현재 TLS 버전 1.3 암호화 또는 암호 해독을 지원하지 않습니다. 사용자가 TLS 1.3 암호화를 협상하는 웹사이트를 방문하면 웹 브라우저에서 다음과 유사한 오류가 표시될 수 있습니다.

-

ERR_SSL_PROTOCOL_ERROR

-

SEC_ERROR_BAD_SIGNATURE

-

ERR_SSL_VERSION_INTERFERENCE

이 동작을 제어하는 방법에 대한 자세한 내용은 Cisco TAC에 문의하십시오.

)

)

피드백

피드백