라이선스 정보

시스코 스마트 라이선싱은 시스코 포트폴리오 및 조직 전체에서 소프트웨어를 보다 쉽고 빠르고 일관적인 방식으로 구매하고 관리할 수 있는 유연한 라이선싱 모델입니다. 또한 사용자가 액세스할 수 있는 항목을 제어할 수 있어 안전합니다. 스마트 라이선싱을 사용하면 다음과 같은 이점을 누릴 수 있습니다.

-

손쉬운 활성화: 스마트 라이선싱은 전체 조직에서 사용할 수 있는 소프트웨어 라이선스 풀을 설정하므로 더 이상 PAK(제품 활성화 키)가 필요하지 않습니다.

-

통합 관리: MCE(My Cisco Entitlements)는 사용하기 쉬운 포털에서 모든 시스코 제품 및 서비스에 대한 완벽한 보기를 제공하므로 무엇을 보유하고 있으며 무엇을 사용 중인지 항상 파악할 수 있습니다.

-

라이선스 유연성: 소프트웨어가 하드웨어에 노드로 고정되어 있지 않으므로 필요에 따라 라이선스를 쉽게 사용하고 전송할 수 있습니다.

스마트 라이선싱을 사용하려면 먼저 Cisco Software Central(software.cisco.com)에서 스마트 어카운트를 설정해야 합니다.

시스코 라이선싱에 대한 자세한 내용은 cisco.com/go/licensingguide를 참조하세요.

Smart Software Manager 및 어카운트

라이선스를 1개 이상 구매한 경우, Smart Software Manager에서 라이선스를 관리할 수 있습니다.https://software.cisco.com/#module/SmartLicensing Smart Software Manager에서 조직의 마스터 계정을 만들 수 있습니다. 아직 어카운트가 없는 경우 새 어카운트 설정 링크를 클릭합니다. Smart Software Manager에서 조직의 마스터 계정을 만들 수 있습니다.

기본적으로는 마스터 어카운트의 기본 가상 어카운트에 라이선스가 할당됩니다. 어카운트 관리자는 지역, 부서, 자회사 등에 대해 가상 어카운트를 추가로 생성할 수 있습니다. 여러 가상 어카운트가 있으면 수많은 라이선스 및 디바이스를 관리할 수 있습니다.

가상 어카운트에서 라이선스를 관리합니다. 해당 가상 어카운트의 디바이스만 어카운트에 할당된 라이선스를 사용할 수 있습니다. 추가 라이선스가 필요할 경우 다른 가상 계정의 미사용 라이선스를 이전할 수 있습니다. 또한 가상 어카운트 간에 디바이스를 이전할 수도 있습니다.

에어 갭(Air-Gapped) 구축 라이선싱 옵션

다음 표에서는 인터넷 액세스가 없는 환경에서 사용 가능한 라이선싱 옵션을 비교합니다. 영업 담당자가 특정 상황에 대한 추가적인 조언을 할 수 있습니다.

|

Smart Software Manager 온프레미스 |

특정 라이선스 예약 |

|---|---|

|

다수의 제품에 대한 확장 가능성 |

소수의 디바이스에 대한 최적성 |

|

자동화된 라이선싱 관리, 사용 및 자산 관리 가시성 |

제한된 사용 및 자산 관리 가시성 |

|

디바이스 추가 시 운영비 증가 없음 |

디바이스 추가 시 시간 경과에 따라 선형 운영비 |

|

유연성, 사용 용이성, 오버헤드 감소 |

이동, 추가 및 변경에 대한 중요한 관리 및 수동 오버헤드 |

|

규정 위반(out-of-compliance) 상태는 초기 및 여러 만료 상태로 허용됩니다. |

규정 위반 상태는 시스템 기능에 영향을 줍니다. |

|

자세한 내용은 Management Center를 Smart Software Manager 온프레미스로 등록을 참조해 주십시오. |

자세한 내용은 SLR(Specific License Reservation) 구성을 참조해 주십시오. |

Management Center 및 디바이스에 대한 라이선싱 작동 방식

management center는 Smart Software Manager에 등록한 다음 각 매니지드 디바이스에 대해 라이선스를 할당합니다. 디바이스는 Smart Software Manager에 직접 등록되지 않습니다.

물리적 management center은 자체 사용을 위한 라이선스가 필요하지 않습니다. management center virtual에는 플랫폼 라이선스가 필요합니다.

Smart Software Manager와의 정기적인 통신

제품 라이선스 엔타이틀먼트를 유지하기 위해 제품은 Smart Software Manager와 주기적으로 통신해야 합니다.

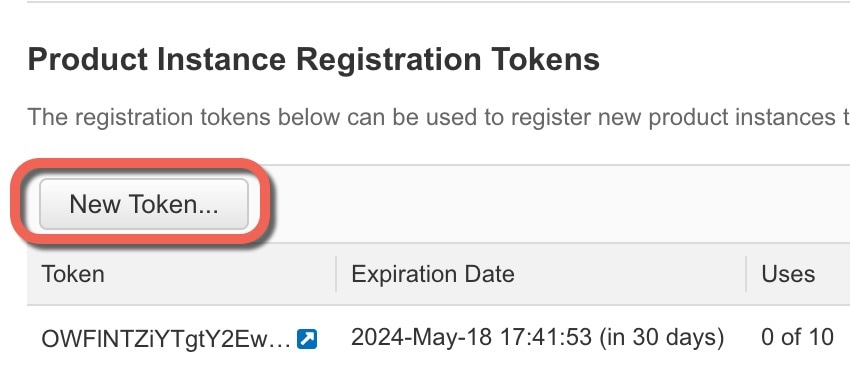

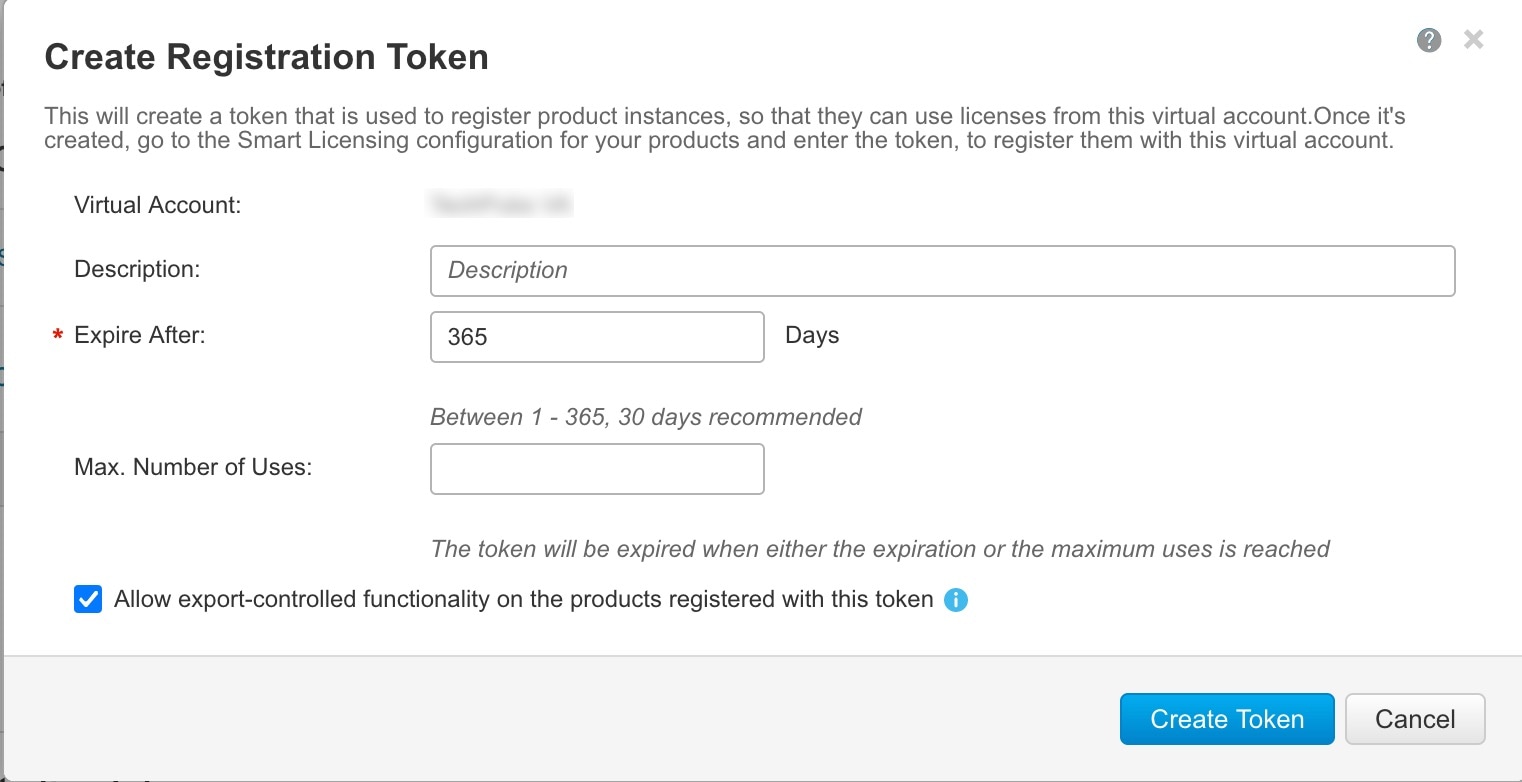

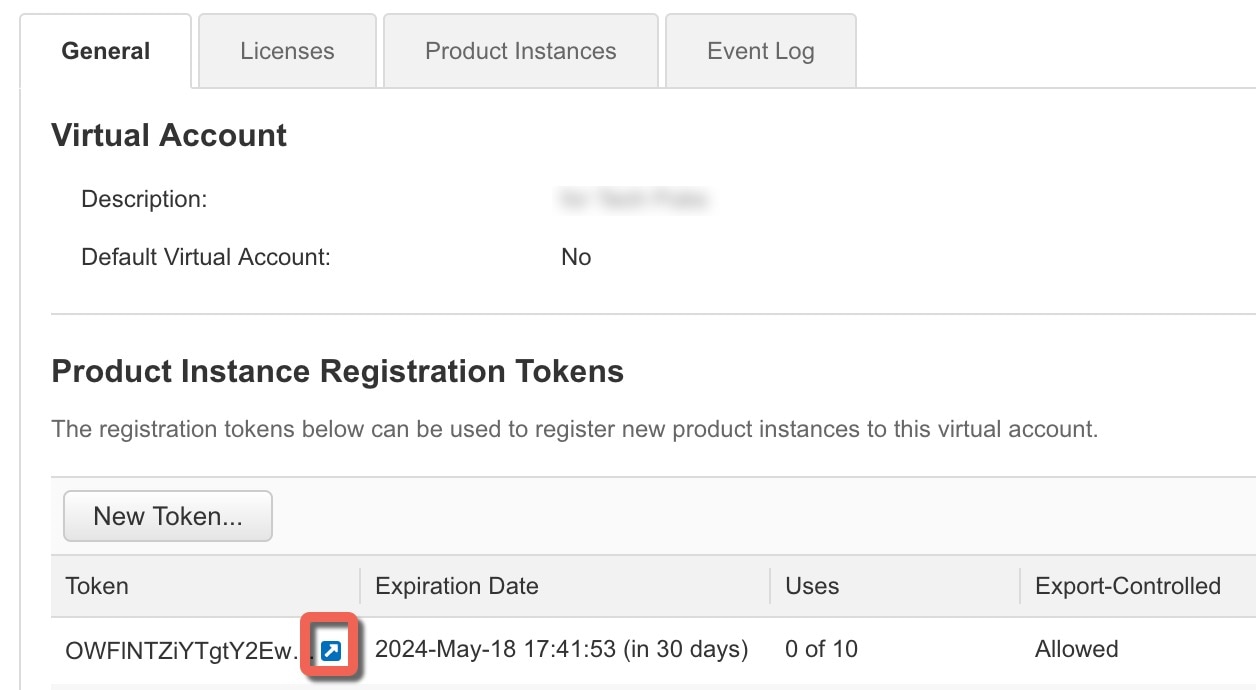

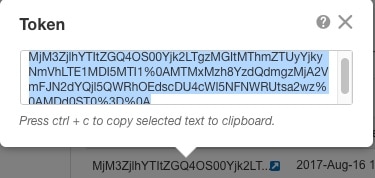

제품 인스턴스 등록 토큰을 사용하여 management center을 Smart Software Manager에 등록합니다. Smart Software Manager는 management center와 Smart Software Manager 간의 통신을 위해 ID 인증서를 발급합니다. 이 인증서는 6개월마다 갱신되지만 1년간 유효합니다. ID 인증서가 만료되면(1년 후) management center은 계정에서 제거될 수 있습니다.

management center는 주기적으로 Smart Software Manager와 통신합니다. Cisco Smart Software Manager에 변경이 있는 경우, management center에서 권한을 새로 고침하고 변경 사항을 즉시 적용할 수 있습니다. 또는 management center에서 예정대로 통신할 때까지 기다릴 수 있습니다.

management center은 Smart Software Manager에 대한 직접 인터넷 액세스 권한이 있거나 에어 갭(Air-Gapped) 구축 라이선싱 옵션에 설명된 옵션 중 하나를 사용해야 합니다. 비 에어 갭(Air-Gapped) 구축에서 일반 라이선스 통신은 30일마다 이루어지지만, 유예 기간이 있으므로 management center는 최대 90일간 Smart Software Manager에 접촉하지 않고 작동할 수 있습니다. 90일이 지나기 전에 management center가 Smart Software Manager에 접촉하는지 확인합니다. 그렇지 않으면 management center가 등록되지 않은 상태로 되돌아갑니다.

평가 모드

management center는 Smart Software Manager에 등록하기 전에 평가 모드에서 90일 동안 작동합니다. 매니지드 디바이스에 기능 라이선스를 할당할 수 있으며, 평가 모드 기간 동안 규정을 준수합니다. 이 기간이 끝나면 management center의 등록이 취소됩니다.

management center를 Smart Software Manager에 등록하면 평가 모드가 종료됩니다. 나중에 management center의 등록을 취소하면 처음에 90일을 모두 사용하지 않았더라도 평가 모드를 다시 시작할 수 없습니다.

등록되지 않은 상태에 대한 자세한 내용은 등록 취소 상태의 내용을 참조하십시오.

참고 |

강력한 암호화(3DES/AES)를 위한 평가 라이선스를 받을 수 없습니다. 강력한 암호화(3DES/AES) 라이선스를 활성화하는 내보내기-컴플라이언스 토큰을 받으려면 Smart Software Manager에 등록해야 합니다. |

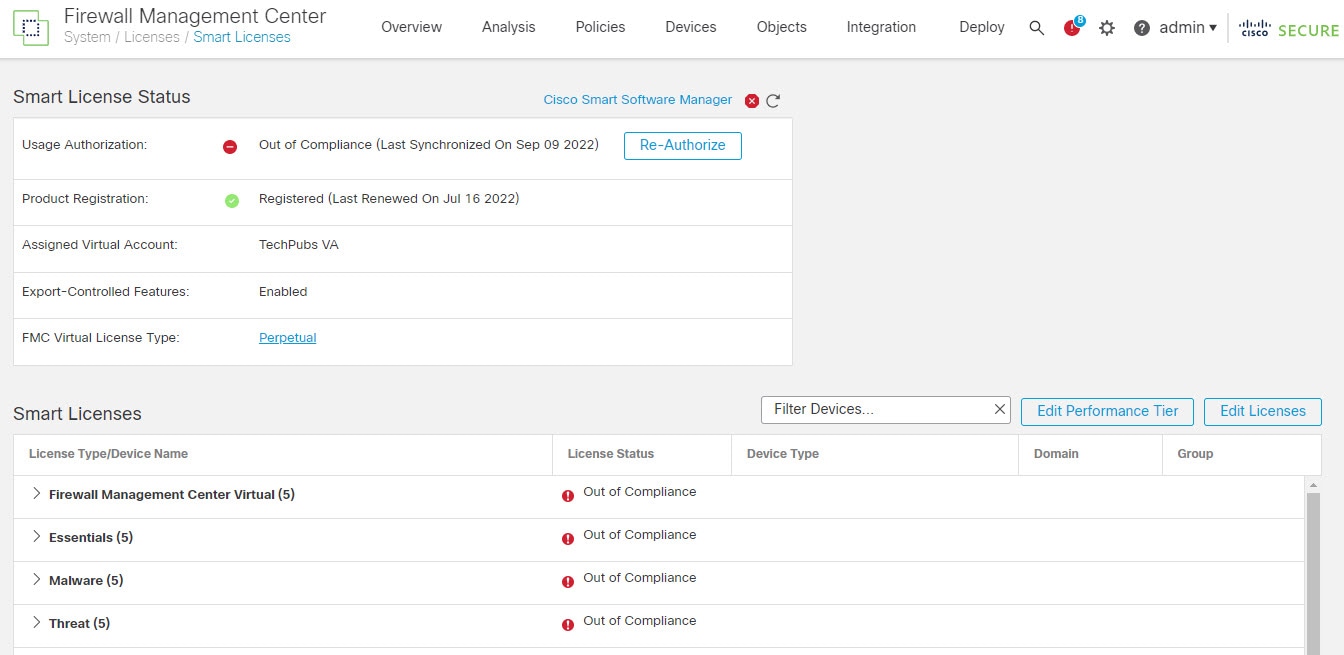

규정 위반 상태

다음과 같은 상황에서 management center가 규정 위반이 될 수 있습니다.

-

과다 사용 — 매니지드 디바이스 또는 management center virtual에서 사용 불가한 라이선스를 사용할 경우.

-

라이선스 만료—매니지드 디바이스 기반 라이선스가 만료된 경우.

컴플라이언스 미준수 상태에서는 다음 효과를 확인할 수 있습니다.

-

Management Center Virtual 플랫폼 라이선스 - 작업이 영향을 받지 않습니다.

-

모든 매니지드 디바이스 라이선스 - 작업은 영향을 받지 않습니다.

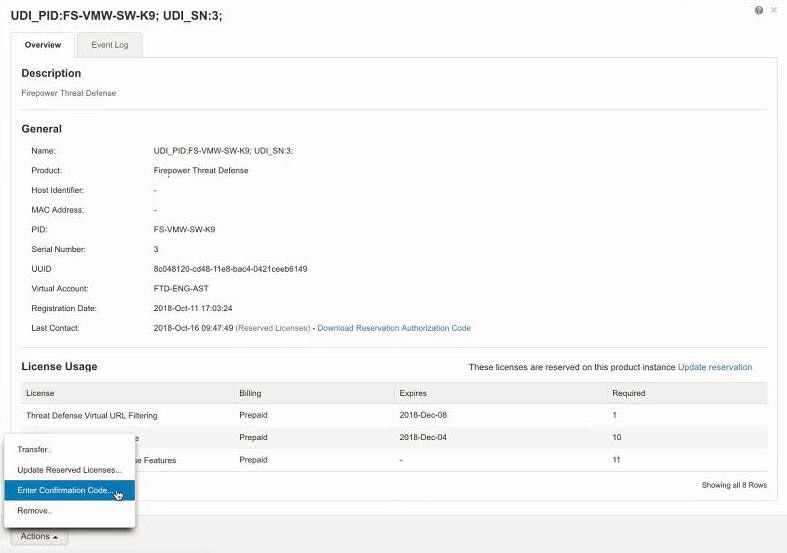

라이선싱 문제를 해결하면 management center에 Smart Software Manager를 통해 정기적으로 예약된 권한 부여 후 현재 컴플라이언스 상태임을 표시합니다. 권한 부여를 강제로 수행하려면 시스템 (  ) 페이지에서 Re-Authorize(재권한 부여)를 클릭합니다.

) 페이지에서 Re-Authorize(재권한 부여)를 클릭합니다.

등록 취소 상태

다음과 같은 경우 management center가 등록 취소될 수 있습니다.

-

평가 모드 만료 - 평가 모드는 90일 후에 만료됩니다.

-

management center의 수동 등록 해제

-

Smart Software Manager와의 통신 부족 - management center는 1년 동안 Smart Software Manager와 통신하지 않습니다. 참고: 90일 후에 management center 권한 부여가 만료되지만 1년 이내에 통신을 성공적으로 재개하여 자동으로 다시 권한을 부여할 수 있습니다. 1년이 지나면 ID 인증서가 만료되고 management center가 어카운트에서 제거되므로 수동으로 management center를 다시 등록해야 합니다.

등록되지 않은 상태에서 management center는 라이선스가 필요한 기능에 대한 구성 변경 사항을 디바이스에 구축할 수 없습니다.

최종 사용자 라이선스 계약

이 제품의 사용에 대한 Cisco EULA(최종 사용자 라이선스 계약) 및 SEULA(적용 가능한 보완 계약은 http://www.cisco.com/go/softwareterms에서 제공됩니다.

라이선스 유형 및 제한 사항

이 섹션에서는 사용할 수 있는 라이선스 유형에 대해 설명합니다.

|

사용자가 할당한 라이선스 |

기간 |

부여된 기능 |

||

|---|---|---|---|---|

|

Essentials |

영구 또는 구독

|

특정 라이선스 예약과 Secure Firewall 3100을 제외하고 Essentials 영구 라이선스가 모든 threat defense에 자동으로 할당됩니다. 사용자 및 애플리케이션 제어 스위칭 및 라우팅 NAT 자세한 내용은 Essentials 라이선스 섹션을 참조해 주십시오. |

||

|

IPS |

구독 |

침입 탐지 및 방지 파일 제어 보안 인텔리전스 필터링 자세한 내용은 다음을 참조하십시오. IPS 라이선스 |

||

|

악성코드 방어 |

구독 |

악성코드 방어 Secure Malware Analytics 파일 스토리지 (IPS 라이선스는 악성코드 방어 라이선스의 사전 요건입니다.) 자세한 내용은 Cisco Secure Firewall Management Center 디바이스 구성 가이드의 악성코드 방어 라이선스 및 파일 및 악성코드 정책을 위한 라이선스 요구 사항을 참조하십시오. |

||

|

캐리어 |

Firepower 4100/9300, Secure Firewall 3100 및 Threat Defense Virtual 구독 |

Diameter, GTP/GPRS, M3UA 및 SCTP 검사 자세한 내용은 통신 사업자 라이선스 섹션을 참조해 주십시오. |

||

|

URL |

구독 |

카테고리 및 평판 기반 URL 필터링 자세한 내용은 URL 라이선스 섹션을 참조해 주십시오. (IPS 라이선스는 URL 라이선스의 사전 요건입니다.) |

||

|

Management Center Virtual |

|

플랫폼 라이선스는 management center virtual가 관리할 수 디바이스 수를 결정합니다. 자세한 내용은 Management Center Virtual 라이선스 섹션을 참조해 주십시오. |

||

|

내보내기 제어 기능 |

영구 |

국가 보안, 외교 정책, 테러 방지법 및 규제의 적용을 받는 기능. 내보내기 제어 기능 라이선싱를 참조하십시오. |

||

|

원격 액세스 VPN:

|

구독 또는 영구 |

원격 액세스 VPN 컨피그레이션 계정은 원격 액세스 VPN을 구성하기 위해 내보내기 제어 기능을 허용해야 합니다. 디바이스를 등록할 때 내보내기 요구사항을 충족하는지를 선택합니다. threat defense는 유효한 Secure Client 라이선스를 사용할 수 있습니다. 제공되는 기능은 라이선스 유형에 따라 달라지지 않습니다. 자세한 내용은 Cisco Secure Firewall Management Center 디바이스 구성 가이드의 Secure Client 라이선스 및 VPN 라이선싱을 참조하십시오. |

참고 |

구독 라이선스는 조건 기반 라이선스입니다. |

Management Center Virtual 라이선스

management center virtual에는 관리할 수 있는 디바이스의 수와 상관관계가 있는 플랫폼 라이선스가 필요합니다.

management center virtual는 스마트 라이선싱을 지원합니다.

일반 스마트 라이선싱에서 이러한 라이선스는 영구적입니다.

SLR(특정 라이선스 예약)에서는 이러한 라이선스가 구독 기반입니다.

참고 |

FMCv에 있는 새 디바이스의 애드온 라이선스 요구 사항은 추가 디바이스를 지원하는 상위 management center virtual 모델로 마이그레이션하는 것이 좋습니다. |

Essentials 라이선스

Essentials 라이선스를 통해 다음을 수행할 수 있습니다.

-

디바이스를 구성하고 스위칭 및 라우팅(DHCP 릴레이 및 NAT 포함)을 수행합니다.

-

디바이스를 고가용성 쌍으로 구성합니다.

-

클러스터링 구성

-

액세스 제어 규칙에 사용자 및 애플리케이션 상태를 추가하여 사용자 및 애플리케이션 제어를 수행할 수 있습니다.

-

VDB(취약점 데이터베이스) 및 GeoDB(지리적 데이터베이스)를 업데이트합니다.

-

SRU/LSP와 같은 침입 규칙을 다운로드합니다. 그러나 IPS 라이선스가 활성화되어 있지 않으면 액세스 제어 정책 또는 침입 정책이 있는 규칙을 디바이스에 구축할 수 없습니다.

Secure Firewall 3100

Secure Firewall 3100을 구매하면 Essentials 라이선스를 받게 됩니다.

다른 모든 모델

Specific License Reservation(특정 라이선스 예약)을 사용하는 구축을 제외하고 Essentials 라이선스는 디바이스를 management center에 등록하면 자동으로 사용자 어카운트에 추가됩니다. 특정 라이선스 예약의 경우 Essentials 라이선스를 어카운트에 추가해야 합니다.

악성코드 방어 라이선스

악성코드 방어 라이선스를 사용하면 악성코드 대응 및 Secure Malware Analytics을 수행할 수 있습니다. 이러한 기능으로 디바이스를 사용하여 네트워크를 통해 전송된 파일에서 악성코드를 탐지 및 차단할 수 있습니다. 이러한 기능 라이선스를 지원하려면 악성코드 방어(AMP) 서비스 구독을 독립 실행형 구독으로 구매하거나 IPS(TM) 또는 IPS 및 URL(TMC) 구독과 함께 구매할 수 있습니다. IPS 라이선스는 악성코드 방어 라이선스의 사전 요건입니다.

참고 |

악성코드 방어 라이선스가 정기적으로 활성화되는 매니지드 디바이스는 사용자가 동적 분석을 구성하지 않은 경우에도 Secure Malware Analytics 클라우드 연결을 시도합니다. 따라서, 디바이스의 Interface Traffic(인터페이스 트래픽) 대시보드 위젯은 전송된 트래픽을 보여주며, 이는 예상된 작업입니다. |

사용자는 파일 정책의 일부로서 악성코드 대응 를 구성한 후 하나 이상의 액세스 제어 규칙과 연결합니다. 파일 정책은 사용자가 특정 애플리케이션 프로토콜을 통해 특정 유형의 파일을 업로드 또는 다운로드하는지를 탐지할 수 있습니다. 악성코드 대응 을 통해 로컬 악성 코드 분석 및 파일 사전 분류를 사용하여 그러한 제한된 파일 유형의 집합에 악성코드가 있는지 검사할 수 있습니다. 또한 Secure Malware Analytics 클라우드에서 특정 파일 유형을 다운로드 및 전송하여 동적 분석과 Spero 분석으로 해당 파일에 악성코드가 포함되었는지 여부를 결정합니다. 이러한 파일에서 네트워크 파일 경로를 상세히 볼 수 있습니다. 악성코드 방어 라이선스는 또한 특정 파일을 파일 목록에 추가하고 파일 정책 내에서 파일 목록을 활성화하며, 해당 파일이 탐지되면 자동으로 허용하거나 차단하도록 허용합니다.

참고로 악성코드 대응 및 Secure Malware Analytics를 구축하는 경우에만 악성코드 방어 라이선스가 필요합니다. 악성코드방어라이선스가 없는 경우, management center은 엔드포인트 Secure Endpoint 악성코드 이벤트 및 보안 침해 지표(IOC)를 Secure Malware Analytics 클라우드에서 받을 수 있습니다.

Cisco Secure Firewall Management Center 디바이스 구성 가이드의 파일 및 악성코드 정책에 대한 라이선스 요구 사항의 중요 정보도 참조하십시오.

이 라이선스를 비활성화하는 경우:

-

시스템에서 Secure Malware Analytics 클라우드에 대한 쿼리를 중단하며 Secure Malware Analytics 클라우드에서 전송한 회귀적 이벤트 확인도 중지합니다.

-

악성코드 대응 구성이 포함된 경우, 기존 액세스 제어 정책은 재적용할 수 없습니다.

-

악성코드 방어 라이선스가 비활성화된 매우 짧은 시간 동안 시스템은 기존에 캐시된 파일 상태를 사용할 수 있습니다. 시간대가 만료된 후 시스템은 해당 파일에

Unavailable(사용 불가)속성을 할당합니다.

라이선스가 만료되면 위 기능에 대한 엔타이틀먼트가 중지되고 management center가 규정을 준수하지 않는 상태로 전환됩니다.

IPS 라이선스

IPS 라이선스는 침입 탐지 및 방지, 파일 제어 및 보안 인텔리전스 필터링을 수행할 수 있습니다.

-

침입 탐지 및 방지를 사용하면 침입 및 공격의 트래픽을 분석하고, 선택적으로 문제가 되는 패킷을 삭제할 수 있습니다.

-

File control(파일 제어)를 사용하면 사용자가 특정 애플리케이션 프로토콜에 특정 유형의 파일을 업로드(전송)하거나 다운로드(수신)하는 것을 탐지하고, 선택적으로 차단할 수 있습니다. 악성코드 차단 라이선스가 필요한 악성코드 대응 는 제한적인 해당 파일 유형 집합을 속성에 따라 검사 및 차단할 수 있습니다.

-

Security Intelligence filtering(보안 인텔리전스 필터링)을 사용하면 트래픽이 액세스 제어 규칙에 따라 분석의 대상이 되기 전에 특정 IP 주소, URL 및 DNS 도메인 이름을 차단 목록에 추가하고 이를 오고가는 트래픽을 거부할 수 있습니다. 동적 피드를 사용하면 최신 인텔리전스를 기반으로 연결을 즉시 차단할 수 있습니다. 경우에 따라 Seurity Intelligence 필터링에 "모니터링 전용" 설정을 사용할 수 있습니다.

IPS 라이선스를 독립형 서브스크립션(T) 또는 URL (TC), 악성코드 차단(TM)과 각각 결합하거나 동시에 결합(TMC)한 서브스크립션으로 구입할 수 있습니다.

이 라이선스를 비활성화하는 경우:

-

management center이 영향을 받는 디바이스에서 침입 및 파일 이벤트 인지를 중단합니다. 결과적으로, 해당 이벤트를 트리거 기준으로 사용하는 상관성 규칙이 실행을 중지합니다.

-

management center은 Cisco 제공 정보나 서드파티 Security Intelligence 정보를 검색하기 위해 인터넷에 접속하지 않습니다.

-

IPS 라이선스를 다시 활성화할 때까지 현재 침입 정책을 다시 배포할 수 없습니다.

라이선스가 만료되면 위 기능에 대한 엔타이틀먼트가 중지되고 management center가 규정을 준수하지 않는 상태로 전환됩니다.

통신 사업자 라이선스

통신 사업자 라이선스를 사용하면 다음 프로토콜을 검사할 수 있습니다:

-

Diameter - Diameter는 LTE(Long Term Evolution) 및 IMS(IP Multimedia Subsystem)용 EPS(Evolved Packet System)와 같은 차세대 모바일 및 고정 통신 네트워크에서 사용되는 AAA(Authentication, Authorization, and Accounting) 프로토콜입니다. 이는 이러한 네트워크에서 RADIUS 및 TACACS를 대체합니다.

-

GTP/GPRS - GTP(GPRS Tunneling Protocol)는 GSM, UMTS 및 LTE 네트워크에서 GPRS(General Packet Radio Service) 트래픽에 사용됩니다. GTP는 SGSN에서 터널을 생성, 수정 및 삭제하여 이동 통신국용 GPRS 네트워크 액세스를 제공하는 터널 제어 및 관리 프로토콜을 제공합니다. GTP는 또한 사용자 데이터 패킷을 전송하기 위해 터널링 메커니즘을 사용합니다.

-

M3UA - M3UA(MTP3 User Adaptation)는 SS7 MTP3(Message Transfer Part 3) 레이어와 인터페이스하는 IP 기반 애플리케이션에 대해 SS7(Signaling System 7) 네트워크에 대한 게이트웨이를 제공하는 클라이언트/서버 프로토콜입니다. M3UA를 사용하면 IP 네트워크를 통해 SS7 사용자 부분(예: ISUP)을 실행할 수 있습니다.

-

SCTP - SCTP(Stream Control Transmission Protocol)는 IP 네트워크를 통해 SS7 프로토콜을 지원하는 전송 계층 프로토콜입니다. 4G LTE 모바일 네트워크 아키텍처를 지원합니다. SCTP는 여러 동시 스트림, 다중 스트림을 처리할 수 있으며 더 많은 보안 기능을 제공합니다.

참고 |

디바이스에서 이 라이선스를 활성화한 후 FlexConfig 정책을 사용하여 프로토콜 검사를 활성화합니다. |

통신 사업자 라이선스 PID는 디바이스 모델이 아닌 제품군별로 사용할 수 있습니다. 평가 모드에서 또는 스마트 라이선스를 사용하여 각 디바이스에 대해 이 라이선스를 활성화할 수 있습니다.

Firepower4100/9300, Secure Firewall 3100 및 Threat Defense Virtual에 대한 통신 사업자 라이선스는 기간별입니다. 이 라이선스는 특정 라이선스 예약도 지원합니다.

지원되는 장치

통신 사업자 라이선스를 지원하는 디바이스는 다음과 같습니다.

-

Secure Firewall 3110

-

Secure Firewall 3120

-

Secure Firewall 3130

-

Secure Firewall 3140

-

Firepower 4112

-

Firepower 4115

-

Firepower 4125

-

Firepower 4145

-

Firepower 9300

-

Threat Defense Virtual

URL 라이선스

URL 라이선스를 사용하면 액세스 제어 규칙을 작성할 수 있습니다. 이 규칙은 모니터링된 호스트에서 요청하고 URL 정보와 상호 연결된 해당 URL을 기준으로 네트워크를 이동할 수 있는 트래픽을 결정합니다. 이러한 기능 라이선스를 지원하려면 URL 서비스 구독을 독립 실행형 구독으로 구매하거나 IPS(TC) 또는 위협 및 악성코드 방어(TMC) 구독과 함께 구매할 수 있습니다. IPS 라이선스는 이 라이선스의 사전 요건입니다.

팁 |

URL 라이선스 없이, 허용하거나 차단할 개별 URL 또는 URL 그룹을 지정할 수 있습니다. 이 옵션을 통해 웹 트래픽에 대한 세분화된 사용자 지정 제어를 가질 수 있지만 URL 카테고리와 평판 데이터를 사용하여 네트워크 트래픽을 필터링할 수는 없습니다. |

URL 라이선스 없이도 액세스 제어 규칙에 카테고리 및 평판 기반 URL 조건을 추가할 수 있지만, management center은 URL 정보를 다운로드하지 않습니다. 먼저 URL 라이센스를 management center에 추가한 후 정책의 대상이 되는 디바이스에서 활성화에 추가할 때까지 액세스 제어 정책을 구축할 수 없습니다.

이 라이선스를 비활성화하는 경우:

-

URL 필터링에 액세스하지 못할 수 있습니다.

-

URL 조건이 포함된 액세스 제어 규칙은 즉시 URL 필터링을 중지합니다.

-

management center는 더 이상 URL 데이터에 대한 업데이트를 다운로드할 수 없습니다.

-

카테고리 및 평판 기반 URL 조건이 들어 있는 규칙을 포함하는 기존 액세스 제어 정책은 재적용할 수 없습니다.

라이선스가 만료되면 위 기능에 대한 엔타이틀먼트가 중지되고 management center가 규정을 준수하지 않는 상태로 전환됩니다.

Secure Client 라이선스

Secure Client 및 표준 기반 IPSec/IKEv2를 사용하여 원격 액세스 VPN을 구성할 수 있습니다.

원격 액세스 VPN을 사용하려면 Secure Client Advantage, Secure Client Premier 또는 Secure Client VPN Only 라이선스 중 하나를 구입하여 활성화해야 합니다. 두 라이선스가 둘 다 있으며 모두 사용하려는 경우 Secure Client Advantage 및 Secure Client Premier를 선택할 수 있습니다. Secure Client VPN Only 라이선스는 Apex 또는 Plus와 사용할 수 없습니다. Secure Client 라이선스는 스마트 어카운트와 공유해야 합니다. 자세한 설명은 http://www.cisco.com/c/dam/en/us/products/collateral/security/anyconnect-og.pdf을 참조하십시오.

지정된 디바이스에 지정된 Secure Client 라이선스 유형 중 하나에 대한 최소한의 엔타이틀먼트가 없는 경우, 원격 액세스 VPN 구성을 디바이스에 배포할 수 없습니다. 등록된 라이선스를 준수하지 않거나 엔타이틀먼트가 만료된 경우, 시스템에 라이선스 경고 및 상태 이벤트가 나타납니다.

원격 액세스 VPN을 사용하는 동안 스마트 어카운트는 내보내기 제어 기능(강력한 암호화)가 활성화되어 있어야 합니다. threat defense는 원격 액세스 VPN과 Secure Client의 성공적인 연결을 위해 강력한 암호화(DES 보다 더 높은 수준)를 필요로 합니다.

다음의 경우에 원격 액세스 VPN을 구축할 수 없습니다.

-

management center에서 스마트 라이선싱이 평가판 모드로 실행됩니다.

-

스마트 어카운트가 내보내기 제어 기능(강력한 암호화)를 사용하도록 구성되지 않습니다.

내보내기 제어 기능 라이선싱

내보내기 제어 기능이 필요한 기능

특정 소프트웨어 기능은 국가 보안, 외교 정책, 테러 방지법 및 규제의 적용을 받습니다. 이러한 내보내기 제어 기능은 다음을 포함합니다.

-

보안 인증서 컴플라이언스

-

원격 액세스 VPN

-

사이트 간 VPN 및 강력한 암호화

-

SSH 플랫폼 정책 및 강력한 암호화

-

SSL 정책 및 강력한 암호화

-

SNMPv3 같은 기능 및 강력한 암호화

시스템에서 현재 내보내기 제어 기능이 활성화되어 있는지를 결정하는 방법

시스템에서 현재 내보내기 제어 기능이 활성화되어 있는지를 결정하는 방법: System(시스템) > Licenses(라이선스) > Smart Licenses(스마트 라이선스)로 이동하고 Export-Controlled Features(내보내기 제어 기능)에 Enabled(활성화 완료)로 나타나는지 확인합니다.

내보내기 제어 기능 활성화 정보

Export-Controlled Features(내보내기 제어 기능)이 Disabled(비활성화)로 표시되고 강력한 암호화를 필요로 하는 기능을 사용하려는 경우, 강력한 암호화 기능을 활성화하는 방법에는 두 가지가 있습니다. 해당 기관에서는 둘 중 하나를 사용할 수 있겠지만(또는 둘 다 아님) 둘 모두를 사용할 수는 없습니다.

-

Smart Software Manager에서 새 Product Instance Registration(제품 인스턴스 등록)을 생성할 때 내보내기 제어 기능을 활성화하는 옵션이 없는 경우 계정 담당자에게 문의하십시오.

Cisco에서 승인하면 내보내기 제어 기능을 사용할 수 있도록 강력한 암호화 라이선스를 계정에 수동으로 추가할 수 있습니다. 자세한 내용은 (전역 권한이 없는 어카운트의) 내보내기 제어 기능 활성화을 참조해 주십시오.

-

Smart Software Manager에서 새 제품 인스턴스 등록 토큰을 생성할 때 "Allow export-controlled features on the products registered with this token(이 토큰으로 등록된 제품에서 내보내기 제어 기능 허용)" 옵션이 표시되는 경우, 토큰을 생성하기 전에 해당 토큰을 선택해야 합니다.

management center 등록에 사용한 제품 인스턴스 등록 토큰에 대해 내보내기 제어 기능을 활성화하지 않은 경우, 내보내기 제어 기능이 활성화된 상태에서 새 제품 인스턴스 등록 토큰을 사용하여 management center를 등록 취소한 다음 다시 등록해야 합니다.

평가 모드에서 또는 management center에서 강력한 암호화를 활성화하기 전에 management center에 디바이스를 등록한 경우, 각 매니지드 디바이스를 재부팅하여 강력한 암호화를 사용할 수 있게 합니다. 고가용성 구축에서, 액티브-액티브 상태를 방지하기 위해 액티브 디바이스 및 스탠바이 디바이스를 함께 재부팅해야 합니다.

엔타이틀먼트는 영구적이며 서브스크립션이 필요하지 않습니다.

추가 정보

내보내기 제어에 대한 일반 정보는 https://www.cisco.com/c/en/us/about/legal/global-export-trade.html를 참조하십시오.

Threat Defense Virtual 라이선스

이 섹션에서는 threat defense virtual에서 사용 가능한 성능 계층 라이선스 자격을 설명합니다.

모든 threat defense virtual 라이선스는 지원되는 threat defense virtual vCPU/메모리 설정에서 사용할 수 있습니다. 따라서 threat defense virtual 고객은 다양한 VM 리소스 사용 공간에서 실행할 수 있습니다. 또한 지원되는 AWS 및 Azure 인스턴스 유형의 수가 증가합니다. threat defense virtual VM을 설정할 때 지원되는 최대 코어 수(vCPU)는 16개이고 지원되는 최대 메모리는 32GB RAM입니다.

Threat Defense Virtual 스마트 라이선싱의 성능 계층

RA VPN의 세션 제한은 설치된 threat defense virtual 플랫폼 엔타이틀먼트 계층에 따라 결정되고, 속도 제한기를 통해 적용됩니다. 다음 테이블에는 엔타이틀먼트 계층 및 속도 제한기에 따른 세션 제한이 요약되어 있습니다.

|

성능 계층 |

디바이스 사양(Core/RAM) |

속도 제한 |

RA VPN 세션 제한 |

|---|---|---|---|

|

FTDv5, 100Mbps |

4 코어/8GB |

100Mbps |

50 |

|

FTDv10, 1Gbps |

4 코어/8GB |

1Gbps |

250 |

|

FTDv20, 3Gbps |

4 코어/8GB |

3Gbps |

250 |

|

FTDv30, 5Gbps |

8 코어/16GB |

5Gbps |

250 |

|

FTDv50, 10Gbps |

12 코어/24GB |

10Gbps |

750 |

|

FTDv100, 16Gbps |

16 코어/32GB |

16Gbps |

10,000 |

FTDv 성능 계층 라이선싱 지침 및 제한

threat defense virtual 디바이스 라이선싱 시 다음 지침과 제한 사항에 유의하십시오.

-

threat defense virtual에서는 구축 요건에 따라 다양한 처리량 레벨 및 VPN 연결 제한을 제공하는 성능 계층 라이선싱을 지원합니다.

-

모든 threat defense virtual 라이선스는 지원되는 threat defense virtual 코어/메모리 설정에서 사용할 수 있습니다. 따라서 threat defense virtual 고객은 다양한 VM 리소스 사용 공간에서 실행할 수 있습니다.

-

디바이스가 평가 모드인지 또는 이미 Cisco Smart Software Manager에 등록되어 있는지 여부와 무관하게 threat defense virtual 구축 시 성능 계층을 선택할 수 있습니다.

참고

Smart Licensing 계정에서 필요한 라이선스가 사용 가능한지 확인합니다. 어카운트에 있는 라이선스와 일치하는 계층을 선택하는 것이 중요합니다. threat defense virtual를 버전 7.0으로 업그레이드하는 경우 FTDv - Variable(FTDv - 변수)를 선택하여 현재 라이선스 컴플라이언스를 유지할 수 있습니다. threat defense virtual는 디바이스 기능(코어/RAM 수)에 따라 계속 세션 제한을 수행합니다.

-

새 threat defense virtual 디바이스를 구축하거나 REST API를 사용한 threat defense virtual 프로비저닝 시 기본 성능 계층은 FTDv50입니다.

-

Essentials 라이선스는 구독 기반이며 성능 계층에 매핑됩니다. 가상 어카운트에는 IPS, 악성코드 방어 및 URL 라이선스는 물론, threat defense virtual 디바이스에 대한 Essentials 라이센스 자격이 있어야 합니다.

-

각 HA 피어는 하나의 자격을 사용하고, Essentials 라이선스를 포함하여 각 HA 피어의 자격이 일치해야 합니다.

-

HA 쌍의 성능 계층 변경 사항을 기본 피어에 적용해야 합니다.

-

개별 노드가 아니라 전체 피처 클러스터에 라이선스를 할당합니다. 그러나 클러스터의 각 노드는 각 기능에 대한 별도 라이선스를 사용합니다. 클러스터링 기능 자체에는 라이선스가 필요하지 않습니다.

-

범용 PLR 라이선싱은 HA 쌍의 각 디바이스에 개별적으로 적용됩니다. 보조 디바이스는 기본 디바이스의 성능 계층을 자동으로 미러링하지 않습니다. 수동으로 업데이트해야 합니다.

라이선스 PID

Management Center Virtual PID

-

VMware:

-

SF-FMC-VMW-2-K9 - 디바이스 2개

-

SF-FMC-VMW-10-K9 - 디바이스 10개

-

SF-FMC-VMW-K9 - 디바이스 25개

-

SF-FMC-VMW-300-K9 — 디바이스 300개

-

-

KVM

-

SF-FMC-KVM-2-K9 - 디바이스 2개

-

SF-FMC-KVM-10-K9 — 디바이스 10개

-

SF-FMC-KVM-K9 - 디바이스 25개

-

-

PAK 기반 VMware:

-

FS-VMW-2-SW-K9 - 디바이스 2개

-

FS-VMW-10-SW-K9 - 디바이스 10개

-

FS-VMW-SW-K9 - 디바이스 25개

-

Threat Defense Virtual PID

FTDV-SEC-SUB를 주문할 때 Essentials 라이선스 및 선택적 기능 라이선스(12개월 기간)를 선택해야 합니다.

-

Essentials 라이선스:

-

FTD-V-5S-BSE-K9

-

FTD-V-10S-BSE-K9

-

FTD-V-20S-BSE-K9

-

FTD-V-30S-BSE-K9

-

FTD-V-50S-BSE-K9

-

FTD-V-100S-BSE-K9

-

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

FTD-V-5S-TMC

-

FTD-V-10S-TMC

-

FTD-V-20S-TMC

-

FTD-V-30S-TMC

-

FTD-V-50S-TMC

-

FTD-V-100S-TMC

-

-

Carrier—FTDV_CARRIER

-

Cisco Secure Client— Cisco Secure Client 주문 가이드를 참고하십시오.

Firepower 1010 PID

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-FPR1010T-TMC =

위의 PID를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

FPR1010T-TMC-1Y

-

L-FPR1010T-TMC-3Y

-

L-FPR1010T-TMC-5Y

-

-

Cisco Secure Client— Cisco Secure Client 주문 가이드를 참고하십시오.

Firepower 1100 PID

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-FPR1120T-TMC =

-

L-FPR1140T-TMC =

-

L-FPR1150T-TMC =

위의 PID 중 하나를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

L-FPR1120T-TMC-1Y

-

L-FPR1120T-TMC-3Y

-

L-FPR1120T-TMC-5Y

-

L-FPR1140T-TMC-1Y

-

L-FPR1140T-TMC-3Y

-

L-FPR1140T-TMC-5Y

-

L-FPR1150T-TMC-1Y

-

L-FPR1150T-TMC-3Y

-

L-FPR1150T-TMC-5Y

-

-

Cisco Secure Client— Cisco Secure Client 주문 가이드를 참고하십시오.

Firepower 2100 PID

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-FPR2110T-TMC=

-

L-FPR2120T-TMC=

-

L-FPR2130T-TMC=

-

L-FPR2140T-TMC=

위의 PID 중 하나를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

FPR2110T-TMC-1Y

-

L-FPR2110T-TMC-3Y

-

L-FPR2110T-TMC-5Y

-

L-FPR2120T-TMC-1Y

-

L-FPR2120T-TMC-3Y

-

L-FPR2120T-TMC-5Y

-

L-FPR2130T-TMC-1Y

-

L-FPR2130T-TMC-3Y

-

L-FPR2130T-TMC-5Y

-

L-FPR2140T-TMC-1Y

-

L-FPR2140T-TMC-3Y

-

L-FPR2140T-TMC-5Y

-

-

Cisco Secure Client— Cisco Secure Client 주문 가이드를 참고하십시오.

Secure Firewall 3100 PID

-

Essentials 라이선스:

-

L-FPR3110-BSE=

-

L-FPR3120-BSE=

-

L-FPR3130-BSE=

-

L-FPR3140-BSE=

-

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-FPR3110T-TMC=

-

L-FPR3120T-TMC=

-

L-FPR3130T-TMC=

-

L-FPR3140T-TMC=

위의 PID 중 하나를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

L-FPR3105T-TMC-1Y

-

L-FPR3105T-TMC-3Y

-

L-FPR3105T-TMC-5Y

-

L-FPR3110T-TMC-1Y

-

L-FPR3110T-TMC-3Y

-

L-FPR3110T-TMC-5Y

-

L-FPR3120T-TMC-1Y

-

L-FPR3120T-TMC-3Y

-

L-FPR3120T-TMC-5Y

-

L-FPR3130T-TMC-1Y

-

L-FPR3130T-TMC-3Y

-

L-FPR3130T-TMC-5Y

-

L-FPR3140T-TMC-1Y

-

L-FPR3140T-TMC-3Y

-

L-FPR3140T-TMC-5Y

-

-

캐리어:

-

L-FPR3K-FTD-CAR=

-

-

Cisco Secure Client— Cisco Secure Client 주문 가이드를 참고하십시오.

Firepower 4100 PID

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-FPR4112T-TMC=

-

L-FPR4115T-TMC =

-

L-FPR4125T-TMC =

-

L-FPR4145T-TMC =

위의 PID 중 하나를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

L-FPR4112T-TMC-1Y

-

L-FPR4112T-TMC-3Y

-

L-FPR4112T-TMC-5Y

-

FPR4115T-TMC-1Y

-

L-FPR4115T-TMC-3Y

-

L-FPR4115T-TMC-5Y

-

L-FPR4125T-TMC-1Y

-

L-FPR4125T-TMC-3Y

-

L-FPR4125T-TMC-5Y

-

L-FPR4145T-TMC-1Y

-

L-FPR4145T-TMC-3Y

-

L-FPR4145T-TMC-5Y

-

-

캐리어:

-

L-FPR4K-FTD-CAR=

-

-

Cisco Secure Client— Cisco Secure Client 주문 가이드를 참고하십시오.

Firepower 9300 PID

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-FPR9K-40T-TMC =

-

L-FPR9K-48T-TMC =

-

L-FPR9K-56T-TMC =

위의 PID 중 하나를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

L-FPR9K-40T-TMC-1Y

-

L-FPR9K-40T-TMC-3Y

-

L-FPR9K-40T-TMC-5Y

-

L-FPR9K-48T-TMC-1Y

-

L-FPR9K-48T-TMC-3Y

-

L-FPR9K-48T-TMC-5Y

-

L-FPR9K-56T-TMC-1Y

-

L-FPR9K-56T-TMC-3Y

-

L-FPR9K-56T-TMC-5Y

-

-

캐리어:

-

L-FPR9K-FTD-CAR=

-

-

Cisco Secure Client - Cisco AnyConnect 주문 가이드를 참고하십시오.

ISA 3000 PID

-

IPS, Malware 방어 및 URL 라이선스 조합:

-

L-ISA3000T-TMC=

위의 PID를 주문에 추가하면 다음 PID 중 하나에 해당하는 기간별 서브스크립션을 선택할 수 있습니다.

-

L-ISA3000T-TMC-1Y

-

L-ISA3000T-TMC-3Y

-

L-ISA3000T-TMC-5Y

-

-

Cisco Secure Client - Cisco AnyConnect 주문 가이드를 참고하십시오.

)

) )

) )

) )

) )

) )

)

피드백

피드백