구축 후 다음 CLI를 사용하여 Secure Firewall Threat Defense에서 정책 기반 라우팅과 관련된 문제를 모니터링하고 해결합니다.

|

방법

|

CLI 명령

|

|

Secure Firewall Threat Defense Lina CLI에 로그인하는 방법

|

system support diagnostic-cli

|

| 구축 중에 관리 센터에서 위협 방어로 푸시된 사전 정의된 네트워크 서비스 개체를 보는 방법 |

|

|

설정된 애플리케이션과 관련된 특정 NSG(네트워크 서비스 개체) 보는 방법

|

-

show object id YouTube

-

show object id WebEx

|

|

Secure Firewall로 푸시된 네트워크 서비스 그룹(NSG)을 확인하는 방법

|

show run object-group network-service

|

|

정책 기반 라우팅에 연결된 경로 맵을 보는 방법

|

show run route-map

|

|

인터페이스 이름 및 인터페이스 우선순위와 같은 인터페이스 구성 세부 정보를 확인하는 방법

|

show run interface

|

| 신뢰할 수 있는 DNS 서버 설정을 확인하는 방법 |

show dns

|

| 트래픽이 사용된 경로를 확인하는 방법 |

debug policy-route

|

중요사항

|

debug 명령은 트래픽에 따라 자세한 정보가 표시될 수 있으므로 프로덕션 환경에서 신중하게 실행합니다.

|

|

|

경로 디버깅을 중지하는 방법

|

undebug all

|

사전 정의된 네트워크 서비스 개체를 보려면 다음 명령을 사용합니다.

ngfwbr1# show object network-service

object network-service "ADrive" dynamic

description Online file storage and backup.

app-id 17

domain adrive.com (bid=0) ip (hitcnt=0)

object network-service "Amazon" dynamic

description Online retailer of books and most other goods.

app-id 24

domain amazon.com (bid=0) ip (hitcnt=0)

domain amazon.jobs (bid=0) ip (hitcnt=0)

domain amazon.in (bid=0) ip (hitcnt=0)

.

.

.

output snipped

.

.

.

object network-service "Logitech" dynamic

description Company develops Computer peripherals and accessories.

app-id 4671

domain logitech.com (bid=0) ip (hitcnt=0)

object network-service "Lenovo" dynamic

description Company manufactures/markets computers, software and related services.

app-id 4672

domain lenovo.com (bid=0) ip (hitcnt=0)

domain lenovo.com.cn (bid=0) ip (hitcnt=0)

domain lenovomm.com (bid=0) ip (hitcnt=0)

ngfwbr1#

YouTube 및 WebEx와 같은 특정 네트워크 서비스 개체를 보려면 다음 명령을 사용합니다.

ngfwbr1# show object id YouTube

object network-service "YouTube" dynamic

description A video-sharing website on which users can upload, share, and view videos.

app-id 929

domain youtubei.googleapis.com (bid=592729) ip (hitcnt=0)

domain yt3.ggpht.com (bid=709809) ip (hitcnt=102)

domain youtube.com (bid=830871) ip (hitcnt=101)

domain ytimg.com (bid=1035543) ip (hitcnt=93)

domain googlevideo.com (bid=1148165) ip (hitcnt=466)

domain youtu.be (bid=1247981) ip (hitcnt=0)

ngfwbr1# show object id WebEx

object network-service "WebEx" dynamic

description Cisco's online meeting and web conferencing application.

app-id 905

domain files-prod-us-east-2.webexcontent.com (bid=182837) ip (hitcnt=0)

domain webex.com (bid=290507) ip (hitcnt=30)

domain avatar-prod-us-east-2.webexcontent.com (bid=452667) ip (hitcnt=0)

ngfwbr1#

NSG가 Threat Defense로 푸시되었는지 확인하려면 다음 명령을 사용합니다.

ngfwbr1# show run object-group network-service

object-group network-service FMC_NSG_292057776181

network-service-member "WebEx"

object-group network-service FMC_NSG_292057776200

network-service-member "YouTube"

ngfwbr1#

PBR과 연결된 경로 맵을 확인하려면 다음 명령을 사용합니다.

ngfwbr1# show run route-map

!

route-map FMC_GENERATED_PBR_1678091359817 permit 5

match ip address DIA_Collaboration

set interface outside3 outside2

!

route-map FMC_GENERATED_PBR_1678091359817 permit 10

match ip address DIA_SocialMedia

set adaptive-interface cost outside outside2 outside3

!

ngfwbr1#

인터페이스 설정 및 인터페이스 우선순위 세부정보를 확인하려면 다음 명령을 사용합니다.

ngfwbr1# show run interface

!

interface GigabitEthernet0/0

nameif outside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-WAN

ip address 198.18.128.81 255.255.192.0

policy-route cost 10

!

interface GigabitEthernet0/1

nameif inside

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 198.19.11.4 255.255.255.0

policy-route route-map FMC_GENERATED_PBR_1678091359817

!

interface GigabitEthernet0/2

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet0/3

nameif outside2

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

zone-member ECMP-WAN

ip address 198.19.40.4 255.255.255.0

policy-route cost 10

!

interface GigabitEthernet0/4

nameif outside3

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 198.19.30.4 255.255.255.0

policy-route cost 20

!

interface Management0/0

management-only

nameif diagnostic

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

no ip address

ngfwbr1#

신뢰할 수 있는 DNS 설정을 확인하려면 다음 명령을 사용합니다.

ngfwbr1# show dns

DNS Trusted Source enabled for DHCP Server Configured

DNS Trusted Source enabled for DHCP Client Learned

DNS Trusted Source enabled for DHCP Relay Learned

DNS Trusted Source enabled for DNS Server Configured

DNS Trusted Source not enabled for Trust-any

DNS Trusted Source: Type: IPs : Interface : Idle/Timeout (sec)

DNS Server Configured: 198.19.10.100: <ifc-not-specified> : N/A

Trusted Source Configured: 198.19.10.100: <ifc-not-specified> : N/A

DNS snooping IP cache: 0 in use, 37 most used

Address Idle(sec) Timeout(sec) Hit-count Branch(es)

ngfwbr1#

정책 경로를 디버깅하려면 다음 명령을 사용합니다.

ngfwbr1# debug policy-route

debug policy-route enabled at level 1

ngfwbr1# pbr: policy based route lookup called for 198.19.11.225/58119 to 198.19.10.100/53 proto 17 sub_proto 0 received on interface inside, NSGs, nsg_id=none

pbr: no route policy found; skip to normal route lookup

.

output-snipped

.

pbr: policy based route lookup called for 198.19.11.225/61482 to 63.140.48.151/443 proto 6 sub_proto 0 received on interface inside , NSGs, nsg_id=1

pbr: First matching rule from ACL(2)

pbr: route map FMC_GENERATED_PBR_1678091359817, sequence 5, permit; proceed with policy routing

pbr: evaluating interface outside3

pbr: policy based routing applied; egress_ifc = outside3 : next_hop = 198.19.30.63

ngfwbr1#

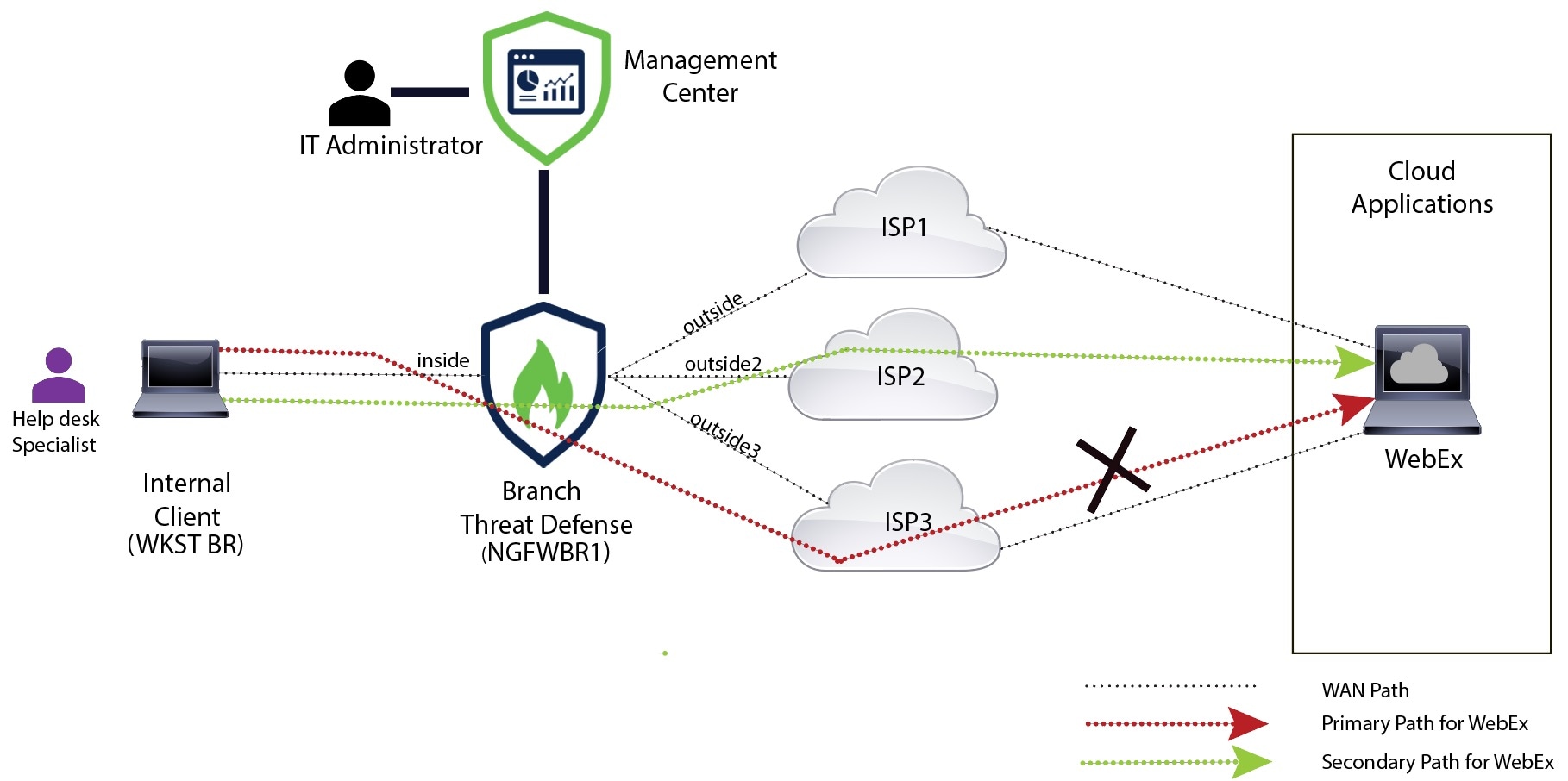

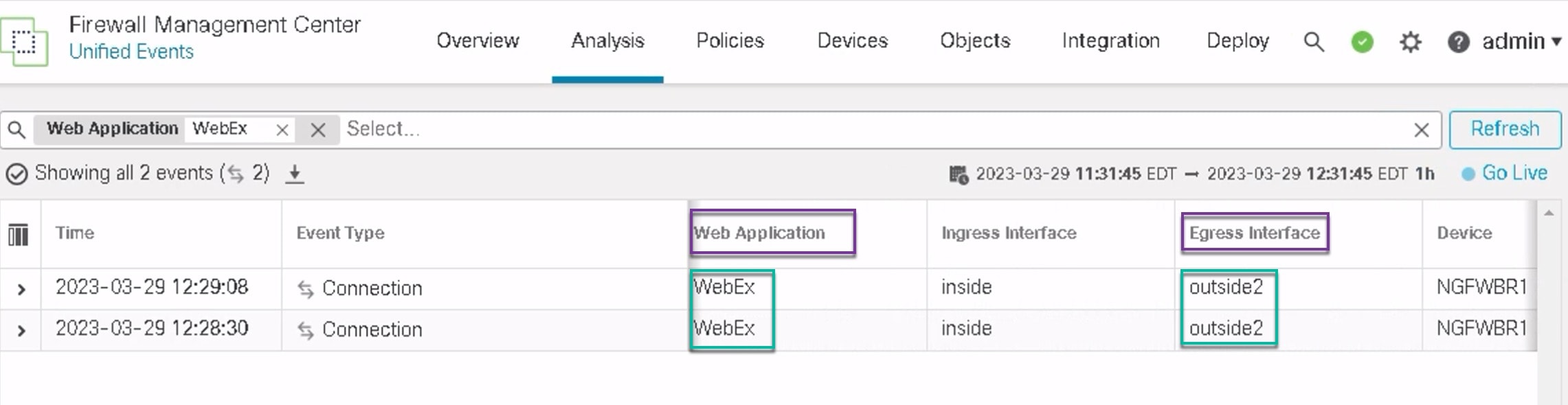

위의 디버그 예는 WebEx 트래픽에 대한 것입니다. PBR이 outside2 인터페이스에 대한 라우팅 경로를 변경하기 전에 트래픽은 outside3 인터페이스를 통해 라우팅됩니다.

디버그 프로세스를 중지하려면 다음 명령을 사용합니다.

ngfwbr1# undebug all

)

) )

)

피드백

피드백