Vazamento de rota em redes MPLS/VPN

Contents

Introduction

Este documento traz configurações de exemplo para vazamento de rota em um ambiente MPLS/VPN.

Prerequisites

Requirements

Não existem requisitos específicos para este documento.

Componentes Utilizados

Este documento não se restringe a versões de software e hardware específicas.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

For more information on document conventions, refer to the Cisco Technical Tips Conventions.

Configurar

Estas seções contêm estes dois exemplos de configuração:

-

Direcione o vazamento de uma tabela de roteamento global para uma instância de roteamento/encaminhamento de VPN e direcione o vazamento de um VRF para uma tabela de roteamento global

-

Vazamento de rotas entre VRFs diferentes

Observação: para encontrar informações adicionais sobre os comandos neste documento, use a Command Lookup Tool (somente clientes registrados) .

Vazamento de rota de uma tabela de roteamento global em um VRF e vazamento de rota de um VRF em uma tabela de roteamento global

Essa configuração descreve o vazamento de rota de uma tabela de roteamento global em um VRF e o vazamento de rota de um VRF em uma tabela de roteamento global.

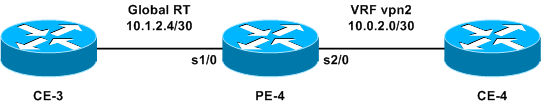

Diagrama de Rede

Essa configuração utiliza esta configuração de rede:

Configuração

Neste exemplo, uma estação Network Management System (NMS) localizada em um VRF é acessada da tabela de roteamento global. Os roteadores na extremidade do provedor (PE) e roteadores do provedor (P) precisam exportar as informações do netflow para uma estação NMS (10.0.2.2) em um VRF. O 10.0.2.2 é alcançável por meio de uma interface de VRF em PE-4.

Para acessar 10.0.2.0/30 da tabela global, uma rota estática para 10.0.2.0/30 que aponta para fora da interface VRF é apresentada no PE-4. Essa rota estática é então redistribuída através do Interior Gateway Protocol (IGP) para todos os roteadores PE e P. Isso assegura que todos os roteadores PE e P possam alcançar o 10.0.2.0/30 via PE-4.

Uma rota de VRF estática também é adicionada. A rota estática de VRF aponta para a sub-rede na rede global que envia o tráfego para esta estação NMS. Sem essa adição, o PE-4 descarta o tráfego, da estação NMS, que é recebido na interface VRF; e o PE-4 envia o ICMP: mensagem de host rcv inalcançável para a estação NMS.

Essa seção utiliza esta configuração:

| PE-4 |

|---|

! ip cef ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 ! interface Serial1/0 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast ! ip classless ip route 10.0.2.0 255.255.255.252 Serial2/0 ip route vrf vpn2 10.1.2.4 255.255.255.252 Serial1/0 ! |

As rotas estáticas agora podem ser redistribuídas em qualquer IGP para serem anunciadas em toda a rede. O mesmo se aplica se a interface VRF for uma interface LAN (por exemplo, Ethernet). O comando exato de configuração para isso é:

ip route 10.0.2.0 255.255.255.252 Ethernet2/0 10.0.2.2

Observação: o endereço IP configurado após o nome da interface é usado somente pelo Address Resolution Protocol (ARP), para saber qual endereço resolver.

Observação: para os switches 4500 Series, você deve configurar entradas ARP estáticas nas tabelas VRF para os respectivos endereços de próximo salto.

Observação: por padrão, o software Cisco IOS® aceita rotas VRF estáticas conforme configurado. Isso pode comprometer a segurança porque pode introduzir vazamento de rota entre VRFs diferentes. Você pode usar o comando no ip route static inter-vrf para impedir a instalação dessas rotas estáticas de VRF. Consulte MPLS Virtual Private Networks (VPNs) [VPNs (Redes privadas virtuais) da MPLS] para obter mais informações sobre o comando no ip route static inter-vrf.

Verificar

Esta seção fornece informações para confirmar se sua configuração está funcionando corretamente.

A Output Interpreter Tool (somente clientes registrados) oferece suporte a determinados comandos show, o que permite exibir uma análise da saída do comando show.

-

show ip route 10.0.2.0 — Exibe uma entrada de roteamento de endereço IP especificada.

-

show ip route vrf vpn2 10.1.2.4 —Exibe uma entrada de roteamento VRF de endereço IP especificada.

PE-4# show ip route 10.0.2.0 Routing entry for 10.0.2.0/30 Known via "static", distance 1, metric 0 (connected) Routing Descriptor Blocks: * directly connected, via Serial2/0 Route metric is 0, traffic share count is 1 PE-4# show ip route vrf vpn2 10.1.2.4 Routing entry for 10.1.2.4/30 Known via "static", distance 1, metric 0 (connected) Redistributing via bgp 1 Advertised by bgp 1 Routing Descriptor Blocks: * directly connected, via Serial1/0 Route metric is 0, traffic share count is 1

Vazamento de rotas entre VRFs diferentes

Essa configuração descreve vazamento de rotas entre diferentes VRFs.

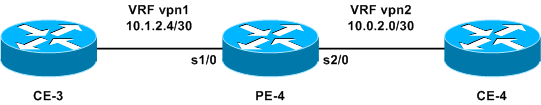

Diagrama de Rede

Essa configuração utiliza este diagrama de rede:

Configuração

Você não pode configurar duas rotas estáticas para anunciar cada prefixo entre os VRFs, porque esse método não é suportado—os pacotes não serão roteados pelo roteador. Para obter o vazamento de rota entre VRFs, você deve usar a funcionalidade de importação de rota-destino e ativar o Border Gateway Protocol (BGP) no roteador. Nenhum vizinho BGP é necessário.

Essa seção utiliza esta configuração:

| PE-4 |

|---|

! ip vrf vpn1 rd 100:1 route-target export 100:1 route-target import 100:1 route-target import 200:1 ! ip vrf vpn2 rd 200:1 route-target export 200:1 route-target import 200:1 route-target import 100:1 ! interface Serial1/0 ip vrf forwarding vpn1 ip address 10.1.2.5 255.255.255.252 no ip directed-broadcast ! interface Serial2/0 ip vrf forwarding vpn2 ip address 10.0.2.1 255.255.255.0 no ip directed-broadcast router bgp 1 ! address-family ipv4 vrf vpn2 redistribute connected ! address-family ipv4 vrf vpn1 redistribute connected ! |

Verificar

Esta seção fornece informações para solucionar problemas de configuração.

A Output Interpreter Tool (somente clientes registrados) oferece suporte a determinados comandos show, o que permite exibir uma análise da saída do comando show.

-

show ip bgp vpnv4 all — Exibe todos os prefixos de VPNv4 que são aprendidos via BGP.

PE-4# show ip bgp vpnv4 all BGP table version is 13, local router ID is 7.0.0.4 Status codes: s suppressed, d damped, h history, * valid, > best, i - internal, r RIB-failure, S Stale Origin codes: i - IGP, e - EGP, ? - incomplete Network Next Hop Metric LocPrf Weight Path Route Distinguisher: 100:1 (default for vrf vpn1) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ? Route Distinguisher: 200:1 (default for vrf vpn2) *> 10.0.2.0/24 0.0.0.0 0 32768 ? *> 10.1.2.4/30 0.0.0.0 0 32768 ?

Observação: a outra maneira de vazar rotas entre VRFs é conectar duas interfaces Ethernet no roteador PE-4 e associar cada interface Ethernet a um dos VRFs. Você também deve configurar entradas ARP estáticas nas tabelas VRF para os respectivos endereços de próximo salto. No entanto, esta não é uma solução recomendada para o vazamento de rotas entre VRFs; a técnica BGP descrita anteriormente é a solução recomendada.

Troubleshoot

Atualmente, não existem informações disponíveis específicas sobre Troubleshooting para esta configuração.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

10-Aug-2005 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback