关于许可证

思科智能许可是一种灵活的许可模式,为您提供一种更简便、更快速、更一致的方式来购买和管理整个思科产品组合和整个组织中的软件。此外它很安全,您可以控制用户可访问的内容。借助智能许可,您可以:

-

轻松激活: 智能许可建立了可在整个组织中使用的软件许可证池,不再需要产品激活密钥 (PAK)。

-

统一管理: 利用 My Cisco Entitlements (MCE),您可以在一个易于使用的门户中全面了解您的所有 Cisco 产品和服务,始终了解您拥有以及正在使用的产品和服务。

-

许可证灵活性: 您的软件没有与硬件节点锁定,因此您可以根据需要轻松使用和传输许可证。

要使用智能许可,您必须先在 Cisco Software Central (software.cisco.com) 上创建智能帐户。

有关思科许可的更详细概述,请访问 cisco.com/go/licensingguide

智能软件管理器和账户

当购买一个或多个许可证时,您可在智能软件管理器中对其进行管理: https://software.cisco.com/#module/SmartLicensing。通过智能软件管理器,您可以为组织创建一个主账户。如果您还没有账户,请点击此链接以设置新账户。通过智能软件管理器,您可以为组织创建一个主帐户。

默认情况下,许可证分配给主账户下的默认虚拟账户。作为账户管理员,您可以创建其他虚拟账户;例如,为区域、部门或子公司创建账户。使用多个虚拟账户有助于管理大量许可证和设备。

您可以通过虚拟账户管理许可证。只有该虚拟账户的设备可以使用分配给该账户的许可证。如果您需要其他许可证,则可以从另一个虚拟账户传输未使用的许可证。您还可以在虚拟账户之间迁移设备。

气隙部署的许可选项

下表比较对无互联网访问环境中的许可部署可用的选项。对于您面临的具体情况,您的销售代表可能会提供其他建议。

|

智能软件管理器本地版 |

特定许可证预留 |

|---|---|

|

可对大量产品进行扩展 |

最适合少量设备 |

|

自动化许可管理、使用情况和资产管理可视性 |

有限的使用情况和资产管理可视性 |

|

添加设备不会增加运营成本 |

添加设备的运营成本随时间推移呈线性增长 |

|

灵活、易用、开销更低 |

移动、添加和更改的管理和手动开销较大 |

|

允许初期和各类到期状态下存在不合规状态 |

不合规状态影响系统运作 |

|

有关详细信息,请参阅将 管理中心 注册到本地智能软件管理器 |

有关详细信息,请参阅配置特定许可证预留 (SLR) |

管理中心和设备的许可工作原理

管理中心 向智能软件管理器注册,然后为每个受管设备分配许可证。设备不直接向智能软件管理器注册。

物理 管理中心 本身不需要许可证。 management center virtual 需要平台许可证。

与智能软件管理器的定期通信

为维护产品许可证授权,您的产品必须与智能软件管理器定期通信。

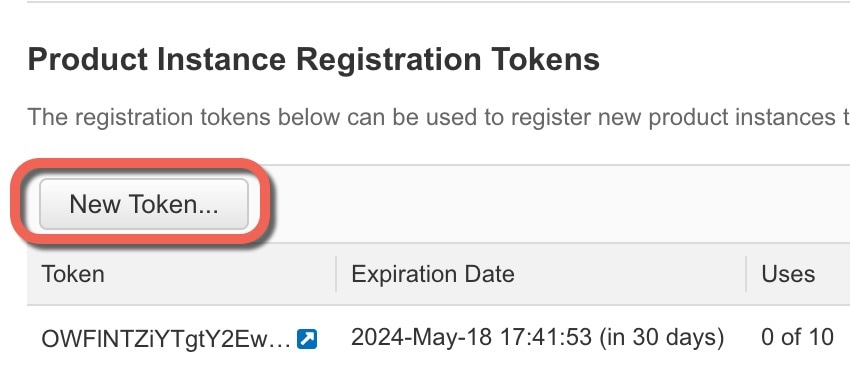

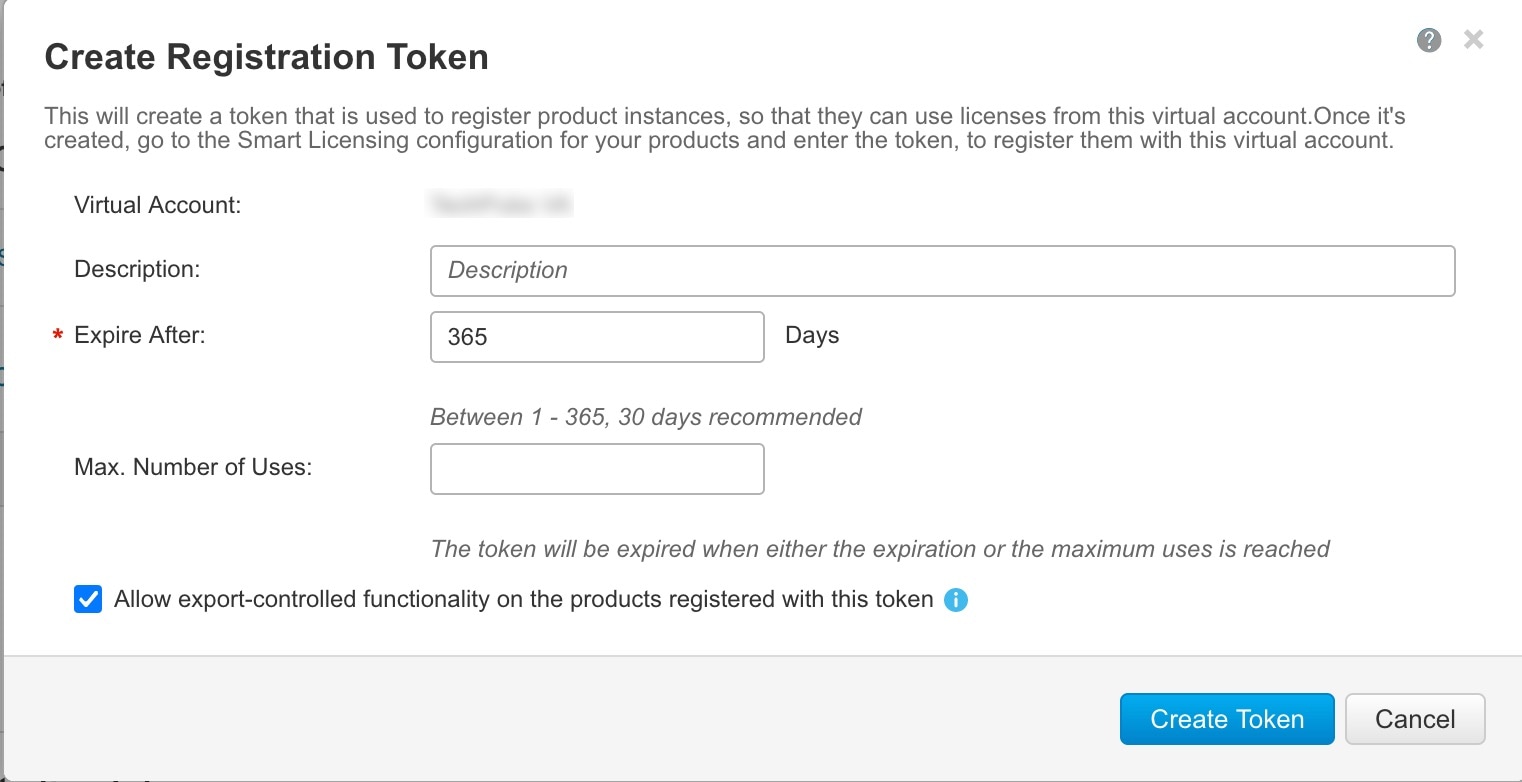

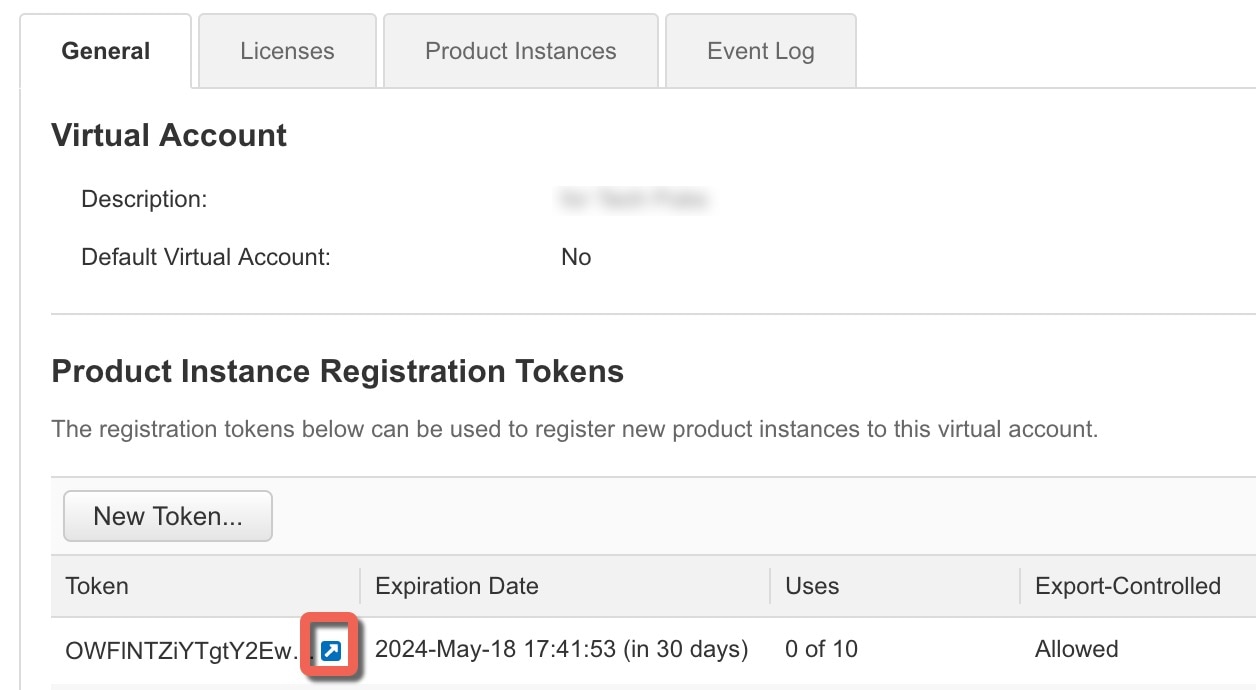

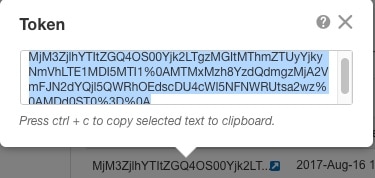

您可以使用产品实例注册令牌通过思科智能软件管理器注册 管理中心 。智能软件管理器会为 管理中心 和智能软件管理器之间的通信颁发 ID 证书。此证书有效期为 1 年,但需要每 6 个月续签一次。如果 ID 证书到期(一年后没有通信), 管理中心 可能会从您的账户中删除。

管理中心 定期与智能软件管理器通信。如果您在智能软件管理器中进行更改,则可以刷新 管理中心上的授权,以使更改立即生效。另外,也可以等待 管理中心 按计划通信。

您的 管理中心 必须具有对智能软件管理器的直接互联网访问权限,或使用气隙部署的许可选项中所述的选项之一。在 non-airgapped 部署中,常规许可证通信每 30 天进行一次,但如果具有宽限期,则 管理中心 会最多运行 90 天,而不会联系智能软件管理器。确保 管理中心 在 90 天内联系智能软件管理器,,否则 管理中心 将恢复为未注册状态。

评估模式

在 管理中心 向智能软件管理器注册之前,它会在评估模式下运行 90 天。您可以将功能许可证分配给受管设备,它们将在评估模式的持续时间内保持合规。此时间段结束后, 管理中心 将取消注册。

如果您向智能软件管理器注册 管理中心 ,则评估模式将结束。如果您稍后取消注册 管理中心,则无法恢复评估模式,即使最初没有使用所有 90 天。

有关未注册状态的详细信息,请参阅已注销状态。

注 |

您不能接收评估许可证进行强加密 (3DES/AES);您必须向智能软件管理器注册,以接收可启用强加密 (3DES/AES) 许可证的导出合规性令牌。 |

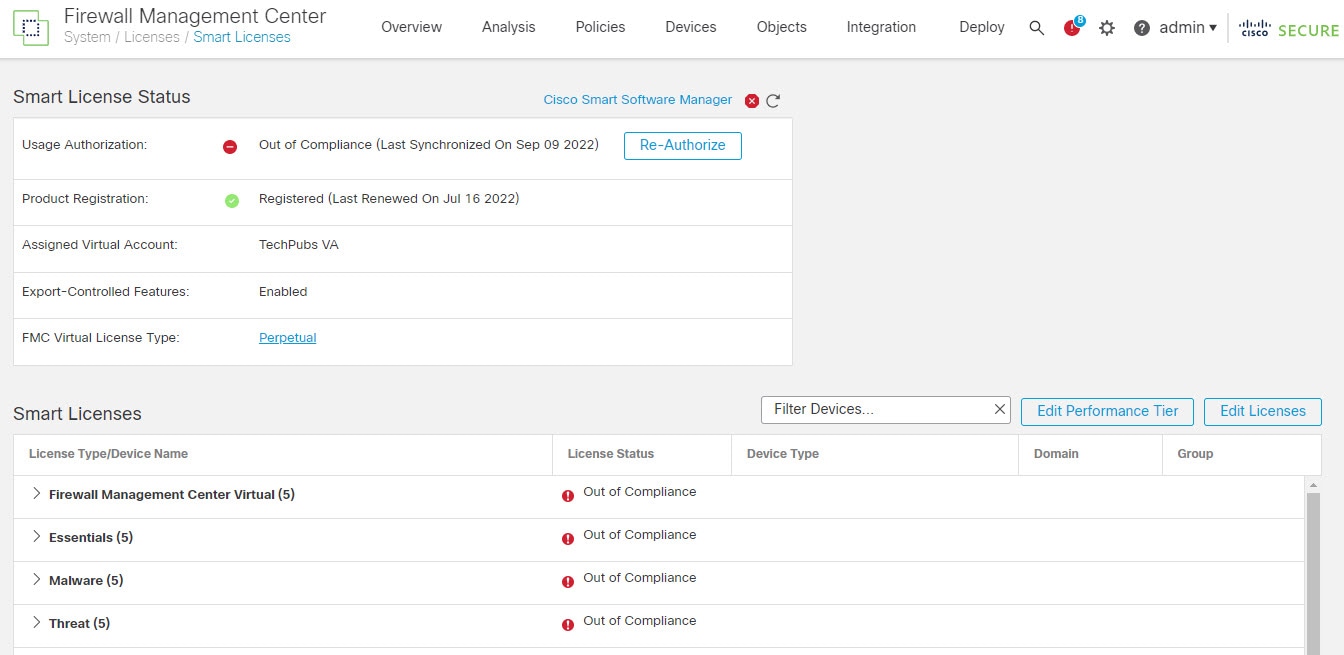

不合规状态

管理中心 在以下情况下可能会处于不合规状态:

-

过度使用 - 当托管设备或 management center virtual 使用不可用的许可证时。

-

许可证到期 - 当托管设备基于时间的许可证到期时。

在不合规状态下,请参阅以下影响:

-

Management Center Virtual 平台许可证 - 操作不受影响。

-

所有 托管设备许可证 - 操作不受影响。

在您解决许可问题后, 管理中心 将显示它现在符合智能软件管理器的定期计划授权。要强制授权,请点击 系统( ) 页面上的 重新授权 。

) 页面上的 重新授权 。

已注销状态

在以下情况下, 管理中心 可能会取消注册:

-

评估模式到期-评估模式在 90 天后到期。

-

手动注销 管理中心

-

与智能软件管理器缺少通信- 管理中心 在 1 年内不与智能软件管理器通信。注意:90 天后, 管理中心 授权将到期,但可以在一年内成功恢复通信,以自动重新授权。一年后,ID 证书到期,将从您的账户中删除 管理中心 ,因此您必须手动重新注册 管理中心。

在未注册状态下, 管理中心 无法将任何配置更改部署到 需要许可证的功能的设备。

最终用户许可证协议

http://www.cisco.com/go/softwareterms 提供了用于监管您使用此产品的思科最终用户许可证协议 (EULA) 和所有适用补充协议 (SEULA)。

许可证类型和限制

本节介绍可用的许可证类型。

|

您分配的许可证 |

持续时间 |

授予的功能 |

||

|---|---|---|---|---|

|

基础班 |

永久或订用

|

除特定许可证预留和安全防火墙 3100、基础班 永久许可证会自动分配给所有 威胁防御。 用户和应用控制 交换和路由 NAT 有关详细信息,请参阅基础班许可证。 |

||

|

IPS |

订用 |

入侵检测和预防 文件控制 安全情报过滤 有关详细信息,请参阅 IPS 许可证 |

||

|

恶意软件 防御 |

订用 |

恶意软件 防御 Secure Secure Malware Analytics 文件存储 (IPS 许可证是恶意软件防御许可证的前提条件。) 有关详细信息,请参阅中的文件和恶意软件策略的许可证要求。恶意软件 防御 许可证《Cisco Secure Firewall Management Center 设备配置指南》 |

||

|

运营商 |

Firepower 4100/9300、Cisco Secure Firewall 3100 和 Threat Defense Virtual 的订用 |

Diameter、GTP/GPRS、M3UA 和 SCTP 检测 有关详细信息,请参阅运营商许可证。 |

||

|

URL |

订用 |

基于类别和信誉的 URL 过滤 有关详细信息,请参阅URL许可证。 (IPS 许可证是 URL 许可证的前提条件。) |

||

|

Management Center Virtual |

|

平台许可证决定 management center virtual 可以管理的设备数量。 有关详细信息,请参阅Management Center Virtual许可证。 |

||

|

出口管制功能 |

永久 |

受国家安全、外交政策和反恐怖主义法律和法规约束的功能;请参阅出口控制功能的许可。 |

||

|

远程接入 VPN:

|

订用或永久 |

远程接入 VPN 配置。您的账户必须允许出口控制功能,以便配置远程访问 VPN。在注册设备时,您需要选择是否满足出口要求。 威胁防御 可以使用任何有效 Secure Client 许可证。可用功能不因许可证类型不同而不同。 有关详细信息,请参阅 Secure Client许可证 和 《Cisco Secure Firewall Management Center 设备配置指南》中的 VPN 许可 。 |

注 |

订用许可证是基于期限的许可证。 |

Management Center Virtual许可证

management center virtual 需要一个与其可管理的设备数量相关的平台许可证。

management center virtual 支持智能许可。

在常规智能许可中,这些许可证是永久的。

在指定许可证预留 (SLR) 中,这些许可证基于订用。

注 |

对于 FMCv 上新设备的附加许可证要求,建议迁移到支持其他设备的更高的 management center virtual 型号。 |

基础班许可证

基础班 许可证允许您:

-

配置您的设备以执行交换和路由(包括 DHCP 中继和 NAT)

-

将设备配置为高可用性对

-

配置集群

-

通过将用户和应用条件添加到访问控制规则实施用户和应用控制

-

更新思科漏洞数据库 (VDB) 和地理位置数据库 (GeoDB)。

-

下载入侵规则,例如 SRU/LSP。但是,除非已启用 IPS 许可证,否则无法将具有入侵策略的访问控制策略或规则部署到设备。

Cisco Secure Firewall 3100

您在购买 Cisco Secure Firewall 3100 时获得 基础班 许可证。

其他型号

除使用特定许可证预留的部署外,对于已注册到 管理中心的每个账户, 基础班 许可证会自动添加到您的账户。对于特定许可证预留,您需要将 基础班 许可证添加到您的帐户。

恶意软件 防御 许可证

通过恶意软件 防御 许可证,您可以执行 恶意软件防护 和 Secure Secure Malware Analytics。通过此功能,您可以使用设备检测并阻止通过网络传输的文件中的恶意软件。要支持此功能许可证,您可以购买恶意软件防御 (AMP) 服务订阅作为独立订阅,或与 IPS (TM) 或 IPS 和 URL (TMC) 订用。IPS 许可证是获得恶意软件防御许可证的前提条件。

注 |

已启用恶意软件 防御 许可证的受管设备会定期尝试连接到安全恶意软件分析云,即使尚未配置动态分析也如此。因此,设备的接口流量控制面板构件显示传输的流量;这是预期行为。 |

配置恶意软件防护作为文件策略的一部分,然后与一个或多个访问控制规则相关联。文件策略可以检测到用户通过特定应用协议上传或下载特定类型文件。恶意软件防护 支持使用本地恶意软件分析和文件预分类来检查一组受限的恶意软件文件类型。您也可以将特定文件类型下载并提交到 Secure Secure Malware Analytics 云进行动态和 Spero 分析,从而确定文件是否包含恶意软件。对于这些文件,您可以查看网络文件轨迹,其中详述文件通过网络所采用的路径。恶意软件防御许可证还可用于将特定文件添加至文件列表,并在文件策略中启用文件列表,从而在检测时自动允许或拦截这些文件。

请注意,仅在部署 恶意软件防护 和 Secure Secure Malware Analytics时,才需要恶意软件 防御 许可证。恶意软件 防御 许可证,则 管理中心 可以从安全恶意软件分析云接收 Cisco Secure EndpointSecure Endpoint 恶意软件事件和危害表现 (IOC)。

另请参阅 《Cisco Secure Firewall Management Center 设备配置指南》中的 文件和恶意软件策略的许可证要求 中的重要信息。

禁用此许可证时:

-

系统会停止查询安全恶意软件分析云,并且还会停止确认从安全恶意软件分析云发送的追溯性事件。

-

如果现有访问控制策略包含恶意软件防护 配置,则无法对其重新部署。

-

请注意,在禁用恶意软件 防御 许可证后的很短时间内,系统可以使用现有缓存文件处置情况。在时间窗口到期后,系统会向这些文件分配处置情况

Unavailable。

如果许可证到期,上述功能的授权将停止,而 管理中心 将进入不合规状态。

IPS 许可证

IPS 许可证可用于执行入侵检测和阻止、文件控制和安全情报过滤:

-

入侵检测和防御可用于分析网络流量是否存在入侵和漏洞利用,或者丢弃攻击性数据包。

-

文件控制 可用于检测和/或阻止用户通过特定应用协议上传(发送)或下载(接收)特定类型的文件。 恶意软件防护需要恶意软件 防御 许可证, 可用于基于某组受限文件类型的处置情况对其进行检查和阻止。

-

安全情报过滤 ,允许您在流量接受访问控制规则的分析之前,拒绝发送到特定 IP 地址、URL 和 DNS 域名或从其发送的流量,即,将其阻止。动态源可用于根据最新情报立即阻止连接。或者,可将“仅监控”设置用于安全情报过滤。

您可以购买 IPS 许可证作为独立订用 (T) 或与 URL (TC)、恶意软件 防御 (TM) 或二者的组合 (TMC)。

禁用此许可证时:

-

管理中心 会停止从受影响设备确认入侵和文件事件。因此,使用这些事件作为触发器条件的关联规则停止开启。

-

管理中心 将不会连接互联网获取思科提供的信息或第三方安全情报信息。

-

在重新启用 IPS 之前,您无法重新部署现有入侵策略。

如果许可证到期,上述功能的授权将停止,而 管理中心 将进入不合规状态。

运营商许可证

运营商许可证,可以实现以下门户检查功能:

-

Diameter - Diameter是用于下一代移动和固定电信网络(例如用于 LTE(长期演进)和 IMS(多媒体子系统)的 EPS(演进的数据包系统)的身份验证、授权和记账 (AAA) 协议。在这些网络中,该协议将取代 RADIUS 和 TACACS。

-

GTP/GPRS—GPRS 隧道协议 (GTP) 用于 GSM、UMTS 和 LTE 网络的通用分组无线服务 (GPRS) 流量。GTP 提供隧道控制和管理协议,通过创建、修改和删除隧道来为移动站提供 GPRS 网络接入。此外,GTP 还使用隧道机制来传送用户数据包。

-

M3UA—MTP3 User Adaptation (M3UA) 是客户端/服务器协议,为基于 IP 的应用提供连接 SS7 网络的网关,以便连接信令系统 7 (SS7) 消息传递部分 3 (MTP3) 层。使用 M3UA,可以通过 IP 网络运行 SS7 用户部分(例如 ISUP)。

-

SCTP - 流控制传输协议 (SCTP) 是支持基于 IP 网络的 SS7 协议的传输层协议。它支持 4G LTE 移动网络架构。SCTP 可以处理多个同步数据流、多路复用数据流,并提供更多安全功能。

注 |

在设备上启用此许可证后,请使用 FlexConfig 策略启用协议检测。 |

运营商许可证 PID 按系列提供,而不按设备型号提供。您可以在评估模式下或使用智能许可证为每台设备启用此许可证。

Firepower 4100/9300、Cisco Secure Firewall 3100 和 Threat Defense Virtual 的运营商许可证是基于期限的。此许可证还支持特定许可证预留。

支持的设备

支持运营商许可证的设备包括:

-

Secure Firewall 3110

-

Secure Firewall 3120

-

Secure Firewall 3130

-

Secure Firewall 3140

-

Firepower 4112

-

Firepower 4115

-

Firepower 4125

-

Firepower 4145

-

Firepower 9300

-

Threat Defense Virtual

URL许可证

URL许可证可用于编写访问控制规则,该规则可根据受监控主机请求的 URL 确定可横越网络且与那些 URL 的相关信息关联的流量。要支持此功能许可证,您可以购买 URL 服务订阅作为独立订阅,或与 IPS (TC) 或威胁和恶意软件防御 (TMC) 订用一道购买。IPS 许可证是获得该许可证的前提条件。

提示 |

如果没有 URL许可证,则可以指定要允许或阻止的单个 URL 或 URL 组。这个选项将对网络流量进行精细和自定义控制,但是,不允许使用 URL 类别和信誉数据来过滤网络流量。 |

虽然您无需 URL许可证即可将基于类别和信誉的 URL 条件添加到访问控制规则,但 管理中心 将不会下载 URL 信息。只有先将 URL许可证添加到 管理中心,然后在该策略针对的设备上进行启用,才能部署访问控制策略。

禁用此许可证时:

-

您可能会失去对 URL 过滤的访问权限。

-

具有 URL 条件的访问控制规则会立即停止过滤 URL。

-

您的 管理中心 不再可供下载 URL 数据更新。

-

如果现有访问控制策略包括的规则带有基于类别和信誉的 URL 条件,则不能重新部署现有的访问控制策略。

如果许可证到期,上述功能的授权将停止,而 管理中心 将进入不合规状态。

Secure Client许可证

您可以使用 Secure Client 和基于标准的 IPSec / IKEv2 配置远程访问 VPN。

要启用远程访问 VPN 功能,必须购买并启用以下许可证之一: Secure Client Advantage、 Secure Client Premier或 仅限 Secure Client VPN。如果你有 Secure Client Advantage 和 Secure Client Premier ,并想同时使用这两个许可证,则可以两个都选择。 仅限 Secure Client VPN许可证不能与 Apex 或 Plus一起使用。 Secure Client 许可证必须与智能帐户共享。有关更多说明,请参阅http://www.cisco.com/c/dam/en/us/products/collateral/security/anyconnect-og.pdf。

如果指定的设备不具有至少其中一个指定的 Secure Client 许可证类型的权利,则无法将远程访问 VPN 配置部署到设备。如果注册的许可证不符合规定或权利到期,系统将显示授权警报和运行状况事件。

使用远程访问 VPN 时,您的智能帐户必须已启用导出控制功能(强加密)。威胁防御需要强加密(高于 DES),才能与 Secure Client 客户端成功建立远程接入 VPN 连接。

如果以下情况属实,则无法部署远程访问 VPN:

-

管理中心上的智能许可在评估模式下运行。

-

您的智能帐户未配置为使用导出控制功能(强加密)。

出口控制功能的许可

需要出口控制功能的功能

某些软件功能受国家安全、外交政策和反恐怖主义法律和法规约束。这些出口控制功能包括:

-

安全认证合规性

-

远程接入 VPN

-

具有强加密的站点到站点 VPN

-

具有强加密的 SSH 平台策略

-

具有强加密的 SSL 策略

-

具有强加密的功能,例如 SNMPv3

如何确定系统当前是否启用了出口控制功能

要确定系统当前是否启用了出口控制功能:请转至系统 > 许可证 > 智能许可证,查看出口控制功能是否显示为启用。

关于启用出口控制功能

如果 出口控制功能 显示 禁用 ,而您想要使用需要强加密的功能,有两种方式。您的组织可能有资格使用其中一种方法(或者二者皆不可使用),但不可同时使用这两种方法。

-

在智能软件管理器中生成新的产品实例注册令牌时,如果 没有 启用出口控制功能的选项:

Cisco 批准后,您可以向帐户手动添加强加密许可证,以便使用导出控制功能。有关详细信息,请参阅 对于无全局权限的账户启用出口控制功能

-

如果在智能软件管理器中生成新的产品实例注册令牌时,显示选项“在使用此令牌注册的产品上允许导出控制功能”,请确保在生成令牌之前选中该选项。

如果未为用于注册 管理中心的产品实例注册令牌启用导出控制功能,则必须使用启用了导出控制功能的新产品实例注册令牌取消注册,然后重新注册 管理中心 。

如果在评估模式下或在上 管理中心 启用强加密之前将设备注册到 管理中心 ,请重新启动每台受管设备以提供强加密。在高可用性部署中,主用和备用设备必须同时重启以避免出现主主状态。

授权永久有效,无需订用。

更多信息

有关出口控制的一般信息,请参阅https://www.cisco.com/c/en/us/about/legal/global-export-trade.html。

Threat Defense Virtual许可证

本部分描述可用于 threat defense virtual 的性能分级许可授权。

可以在任何受支持的 threat defense virtual vCPU/内存配置中使用任何 threat defense virtual 许可证。这可让 threat defense virtual 客户在各种各样的 VM 资源占用空间中运行。这还会增加受支持的 AWS 和 Azure 实例类型的数量。配置 threat defense virtual VM 时,支持的 vCPU 最大核数为 16(对于 VMware 和 KVM 上的 FTDv ;支持的最大内存为 32GB RAM 。

Threat Defense Virtual 智能许可的性能级别

RA VPN 的会话限制由安装的 threat defense virtual 平台授权级别确定,并通过速率限制器强制执行。下表总结了基于授权层和速率限制器的会话限制。

|

性能层 |

设备规格(核心/RAM) |

速率限制 |

RA VPN 会话限制 |

|---|---|---|---|

|

FTDv5,100Mbps |

4 核/8 GB |

100Mbps |

50 |

|

FTDv10,1Gbps |

4 核/8 GB |

1Gbps |

250 |

|

FTDv20,3Gbps |

4 核/8 GB |

3 Gbps |

250 |

|

FTDv30,5Gbps |

8 核/16 GB |

5Gbps |

250 |

|

FTDv50,10Gbps |

12 核/24 GB |

10Gbps |

750 |

|

FTDv100,16Gbps |

16 核/32 GB |

16Gbps |

10,000 |

FTDv 性能级许可准则和限制

许可 threat defense virtual 设备时,请时刻注意以下准则和限制。

-

threat defense virtual 支持性能级许可,该级别许可可基于部署要求提供不同的吞吐量级别和 VPN 连接限制。

-

可以在任何受支持的 threat defense virtual 核心/内存配置中使用任何 threat defense virtual 许可证。这可让 threat defense virtual 客户在各种各样的 VM 资源占用空间中运行。

-

无论您的设备是处于评估模式还是已注册到 思科智能软件管理器,您都可以在部署 threat defense virtual时选择性能级别。

注

确保智能许可账户包含所需的可用许可证。选择与您账户中的许可证相匹配的级别很重要。如果要将 threat defense virtual 升级到 7.0 版,可以选择 FTDv - 变量来保持当前的许可证合规性。threat defense virtual 会根据您的设备功能(内核数/RAM)继续执行会话限制。

-

部署新 threat defense virtual 设备或使用 REST API 调配 threat defense virtual 时,默认性能级别为 FTDv50。

-

基础班许可证以订用为基础,并映射到性能级别。您的虚拟帐户需要具有 threat defense virtual 设备的 基础班 许可证授权,以及 IPS 、恶意软件防御和 URL 许可证的授权。

-

每个 HA 对等体使用一个授权,并且每个 HA 对等体上的授权必须匹配,包括基础班许可证。

-

高可用性对的性能级别更改应应用于主对等体。

-

您可以将功能许可证分配到整个集群,而不是单个节点。但是,对于每个功能,集群中的每个节点都会使用一个单独的许可证。集群功能本身不需要任何许可证。

-

通用 PLR 许可单独应用于高可用性对中的每台设备。辅助设备不会自动镜像主设备的性能级别,而是必须手动更新。

许可证 PID

Management Center Virtual PID

-

VMware:

-

SF-FMC-VMW-2-K9 - 2 设备

-

SF-FMC-VMW-10-K9 - 10 设备

-

SF-FMC-VMW-K9 - 25 设备

-

SF-FMC-VMW-300-K9 - 300 设备

-

-

KVM:

-

SF-FMC-KVM-2-K9 - 2 设备

-

SF-FMC-KVM-10-K9 - 10 设备

-

SF-FMC-KVM-K9 - 25 设备

-

-

基于 PAK 的 VMware:

-

FS-VMW-2-SW-K9 - 2 设备

-

FS-VMW-10-SW-K9 - 10 设备

-

FS-VMW-SW-K9 - 25 设备

-

Threat Defense Virtual PID

订购 FTDV-SEC-SUB 时,必须选择 基础班 许可证和可选功能许可证(12 个月期限):

-

基础班许可证:

-

FTD-V-5S-BSE-K9

-

FTD-V-10S-BSE-K9

-

FTD-V-20S-BSE-K9

-

FTD-V-30S-BSE-K9

-

FTD-V-50S-BSE-K9

-

FTD-V-100S-BSE-K9

-

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

FTD-V-5S-TMC

-

FTD-V-10S-TMC

-

FTD-V-20S-TMC

-

FTD-V-30S-TMC

-

FTD-V-50S-TMC

-

FTD-V-100S-TMC

-

-

运营商 — FTDV_CARRIER

-

Cisco Secure 客户端-请参阅 思科安全客户端订购指南。

Firepower 1010 PID

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-FPR1010T-TMC=

当您将上述 PID 添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-FPR1010T-TMC-1Y

-

L-FPR1010T-TMC-3Y

-

L-FPR1010T-TMC-5Y

-

-

Cisco Secure 客户端-请参阅 思科安全客户端订购指南。

Firepower 1100 PID

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-FPR1120T-TMC=

-

L-FPR1140T-TMC=

-

L-FPR1150T-TMC=

当您将上述 PID 之一添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-FPR1120T-TMC-1Y

-

L-FPR1120T-TMC-3Y

-

L-FPR1120T-TMC-5Y

-

L-FPR1140T-TMC-1Y

-

L-FPR1140T-TMC-3Y

-

L-FPR1140T-TMC-5Y

-

L-FPR1150T-TMC-1Y

-

L-FPR1150T-TMC-3Y

-

L-FPR1150T-TMC-5Y

-

-

Cisco Secure 客户端-请参阅 思科安全客户端订购指南。

Firepower 2100 PID

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-FPR2110T-TMC=

-

L-FPR2120T-TMC=

-

L-FPR2130T-TMC=

-

L-FPR2140T-TMC=

当您将上述 PID 之一添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-FPR2110T-TMC-1Y

-

L-FPR2110T-TMC-3Y

-

L-FPR2110T-TMC-5Y

-

L-FPR2120T-TMC-1Y

-

L-FPR2120T-TMC-3Y

-

L-FPR2120T-TMC-5Y

-

L-FPR2130T-TMC-1Y

-

L-FPR2130T-TMC-3Y

-

L-FPR2130T-TMC-5Y

-

L-FPR2140T-TMC-1Y

-

L-FPR2140T-TMC-3Y

-

L-FPR2140T-TMC-5Y

-

-

Cisco Secure 客户端-请参阅 思科安全客户端订购指南。

安全防火墙 3100 PID

-

基础班许可证:

-

L-FPR3110-BSE=

-

L-FPR3120-BSE=

-

L-FPR3130-BSE=

-

L-FPR3140-BSE=

-

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-FPR3110T-TMC =

-

L-FPR3120T-TMC =

-

L-FPR3130T-TMC =

-

L-FPR3140T-TMC =

当您将上述 PID 之一添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-FPR3105T-TMC-1Y

-

L-FPR3105T-TMC-3Y

-

L-FPR3105T-TMC-5Y

-

L-FPR3110T-TMC-1Y

-

L-FPR3110T-TMC-3Y

-

L-FPR3110T-TMC-5Y

-

L-FPR3120T-TMC-1Y

-

L-FPR3120T-TMC-3Y

-

L-FPR3120T-TMC-5Y

-

L-FPR3130T-TMC-1Y

-

L-FPR3130T-TMC-3Y

-

L-FPR3130T-TMC-5Y

-

L-FPR3140T-TMC-1Y

-

L-FPR3140T-TMC-3Y

-

L-FPR3140T-TMC-5Y

-

-

运营商:

-

L-FPR3K-FTD-CAR=

-

-

Cisco Secure 客户端-请参阅 思科安全客户端订购指南。

Firepower 4100 PID

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-FPR4112T-TMC=

-

L-FPR4115T-TMC=

-

L-FPR4125T-TMC=

-

L-FPR4145T-TMC=

当您将上述 PID 之一添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-FPR4112T-TMC-1Y

-

L-FPR4112T-TMC-3Y

-

L-FPR4112T-TMC-5Y

-

L-FPR4115T-TMC-1Y

-

L-FPR4115T-TMC-3Y

-

L-FPR4115T-TMC-5Y

-

L-FPR4125T-TMC-1Y

-

L-FPR4125T-TMC-3Y

-

L-FPR4125T-TMC-5Y

-

L-FPR4145T-TMC-1Y

-

L-FPR4145T-TMC-3Y

-

L-FPR4145T-TMC-5Y

-

-

运营商:

-

L-FPR4K-FTD-CAR=

-

-

Cisco Secure 客户端-请参阅 思科安全客户端订购指南。

Firepower 9300 PID

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-FPR9K-40T-TMC=

-

L-FPR9K-48T-TMC=

-

L-FPR9K-56T-TMC=

当您将上述 PID 之一添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-FPR9K-40T-TMC-1Y

-

L-FPR9K-40T-TMC-3Y

-

L-FPR9K-40T-TMC-5Y

-

L-FPR9K-48T-TMC-1Y

-

L-FPR9K-48T-TMC-3Y

-

L-FPR9K-48T-TMC-5Y

-

L-FPR9K-56T-TMC-1Y

-

L-FPR9K-56T-TMC-3Y

-

L-FPR9K-56T-TMC-5Y

-

-

运营商:

-

L-FPR9K-FTD-CAR=

-

-

Cisco Secure 客户端-请参阅 Cisco AnyConnect 订购指南。

ISA 3000 PID

-

IPS 、恶意软件 防御和 URL 许可证组合:

-

L-ISA3000T-TMC=

当您将上述 PID 添加到您的订单时,可以选择与以下 PID 之一对应的定期订用:

-

L-ISA3000T-TMC-1Y

-

L-ISA3000T-TMC-3Y

-

L-ISA3000T-TMC-5Y

-

-

Cisco Secure 客户端-请参阅 Cisco AnyConnect 订购指南。

)

) )

) )

) )

) )

) )

)

反馈

反馈