有关 Firepower 威胁防御服务策略

您可以使用 Firepower 威胁防御服务策略将服务应用于特定流量类。使用服务策略,您不仅仅可以将相同的服务应用于进入设备或给定接口的所有连接。

流量类是接口和扩展访问控制列表 (ACL) 的组合。ACL“允许”规则确定哪些连接是该类的一部分。ACL 中的任何"被拒绝"流量只是没有应用于其上的服务: 这些连接实际上没有被丢弃。您可以使用 IP 地址和 TCP/UCP 端口根据需要精确识别匹配的连接。

有两种类型的流量类:

-

基于接口的规则 - 如果在服务策略规则中指定安全区域或接口组,则此规则适用于通过作为接口对象一部分的任何接口的 ACL“允许”流量。

对于指定功能,适用于入口接口的基于接口的规则始终优先于全局规则:如果基于入口接口的规则应用于连接,则忽略任何匹配的全局规则。如果没有适用的入口接口或全局规则,则应用出口接口上的接口服务规则。

-

全局规则 - 这些规则适用于所有接口。如果基于接口的规则不适用于连接,则系统将检查全局规则并将其应用于 ACL“允许”的任何连接。如果没有适用的规则,则连接将继续,而不应用任何服务。

对于指定功能,给定连接只能匹配一个基于接口的流量类或全局流量类。指定接口对象/流量组合最多包含一条规则。

服务策略规则在访问控制规则之后应用。这些服务仅针对您允许的连接进行配置。

服务策略如何与 FlexConfig 和其他功能关联

在版本 6.3(0) 之前,您可以使用 TCP_Embryonic_Conn_Limit 和 TCP_Embryonic_Conn_Timeout 预定义 FlexConfig 对象配置连接相关服务规则。您应该使用 Firepower 威胁防御服务策略删除这些对象并重新配置规则。如果已创建任何自定义 FlexConfig 对象以实施任何连接相关功能(即,set connection 命令),则还应删除这些对象并通过服务策略实施这些功能。

由于连接相关服务策略功能被视为与其他服务规则实施功能独立的功能组,因此应该不会遇到流量类重叠的问题。但是,进行以下配置请注意:

-

使用服务策略 CLI 实施 QoS 策略规则。这些规则在基于连接的服务策略规则之前应用。但是,QoS 和连接设置都可以应用于相同或重叠的流量类。

-

您可以使用 FlexConfig 策略来实施自定义应用检测和 NetFlow。使用 show running-config 命令检查已配置服务规则的 CLI,包括 policy-map 、class-map 和 service-policy 命令。Netflow 和应用检测与 QoS 和连接设置兼容,但是您需要在实施 FlexConfig 之前了解现有配置。在应用检测和 Netflow 之前应用连接设置。

注 |

从 Firepower 威胁防御服务策略创建的流量类名为 class_map_ACLname ,其中 ACLname 是服务策略规则中使用的扩展 ACL 对象的名称。 |

什么是连接设置?

连接设置包含与管理流量连接相关的各种功能,例如通过 威胁防御 的 TCP 流量。某些功能以组件命名,可以配置这些组件,以提供特定服务。

连接设置包括以下内容:

-

Global timeouts for various protocols - 所有全局超时均具有默认值,因此,只有在遇到过早失去连接的情况下,才需要更改超时值。配置 Firepower 威胁防御平台策略中的全局超时。依次选择。

-

Connection timeouts per traffic class - 可以使用服务策略覆盖特定流量类型的全局超时。所有流量类超时均具有默认值,因此,无需设置这些超时。

-

Connection limits and TCP Intercept - 默认情况下,对于可以通过(或到达)威胁防御 的连接数量没有限制。可以使用服务策略规则来设置对特定流量类的限制,以保护服务器免受拒绝服务 (DoS) 攻击。具体而言,可以设置对初期连接(未完成 TCP 握手的连接)的限制,防止 SYN 泛洪攻击。当超过初期限制时,TCP 拦截组件会参与代理连接并确保攻击受到限制。

-

Dead Connection Detection (DCD) - 如果具有有效但经常空闲的持久连接,以至于这些连接因为超出空闲超时设置而关闭,就可以启用失效连接检测,以识别空闲但有效的连接并且(通过重置其空闲计时器)使之保持活动状态。每当超出空闲时间,DCD 便会探测连接的两侧,了解两侧是否均同意连接是有效的。show service-policy 命令输出中包含计数器,以显示来自 DCD 的活动量。您可以使用 show conn detail 命令获取有关发起方和响应方的信息,以及各自发送探测的频率。

-

TCP 序列随机化 - 每个 TCP 连接都有两个初始序列号 (ISN):一个由客户端生成,一个由服务器生成。默认情况下,威胁防御 随机化入站和出站方向的 TCP SYN 的 ISN。随机化可防止攻击者预测新连接的下一个 ISN 而潜在劫持新会话。但是,TCP 序列随机化有效地破坏了 TCP SACK(选择性确认),因为客户端看到的序列号与服务器看到的序列号不同。可以根据需要按流量类禁用随机化。

-

TCP Normalization - TCP 规范器可防止异常数据包。可以按流量类配置处理某些数据包异常类型的方式。您可以使用 FlexConfig 策略配置 TCP 规范化。

-

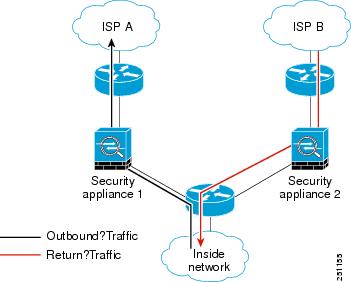

TCP State Bypass - 如果在网络中使用非对称路由,可以绕过 TCP 状态检查。

)

)

反馈

反馈