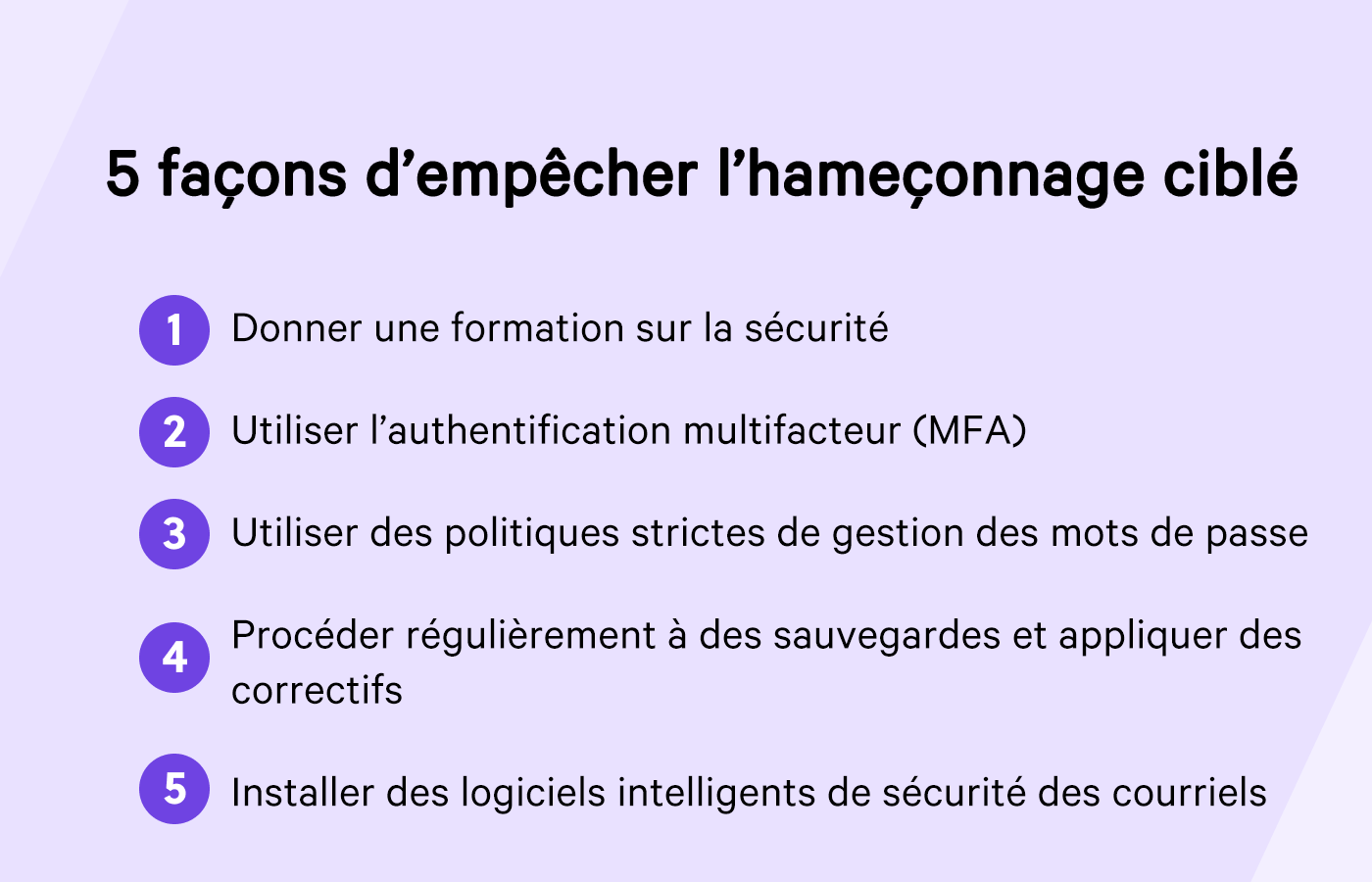

Utilisez l’authentification multifacteur (MFA)

Mettez en œuvre l’authentification multifacteur (MFA) dans votre environnement afin de réduire considérablement les conséquences des attaques par hameçonnage ciblé. La MFA protège vos applications en exigeant au moins deux sources de validation avant d’accorder l’accès à un utilisateur, ce qui réduit la probabilité qu’un hameçonnage ciblé réussisse. Même si un mot de passe est compromis, il ne peut pas à lui seul confirmer l’authentification.

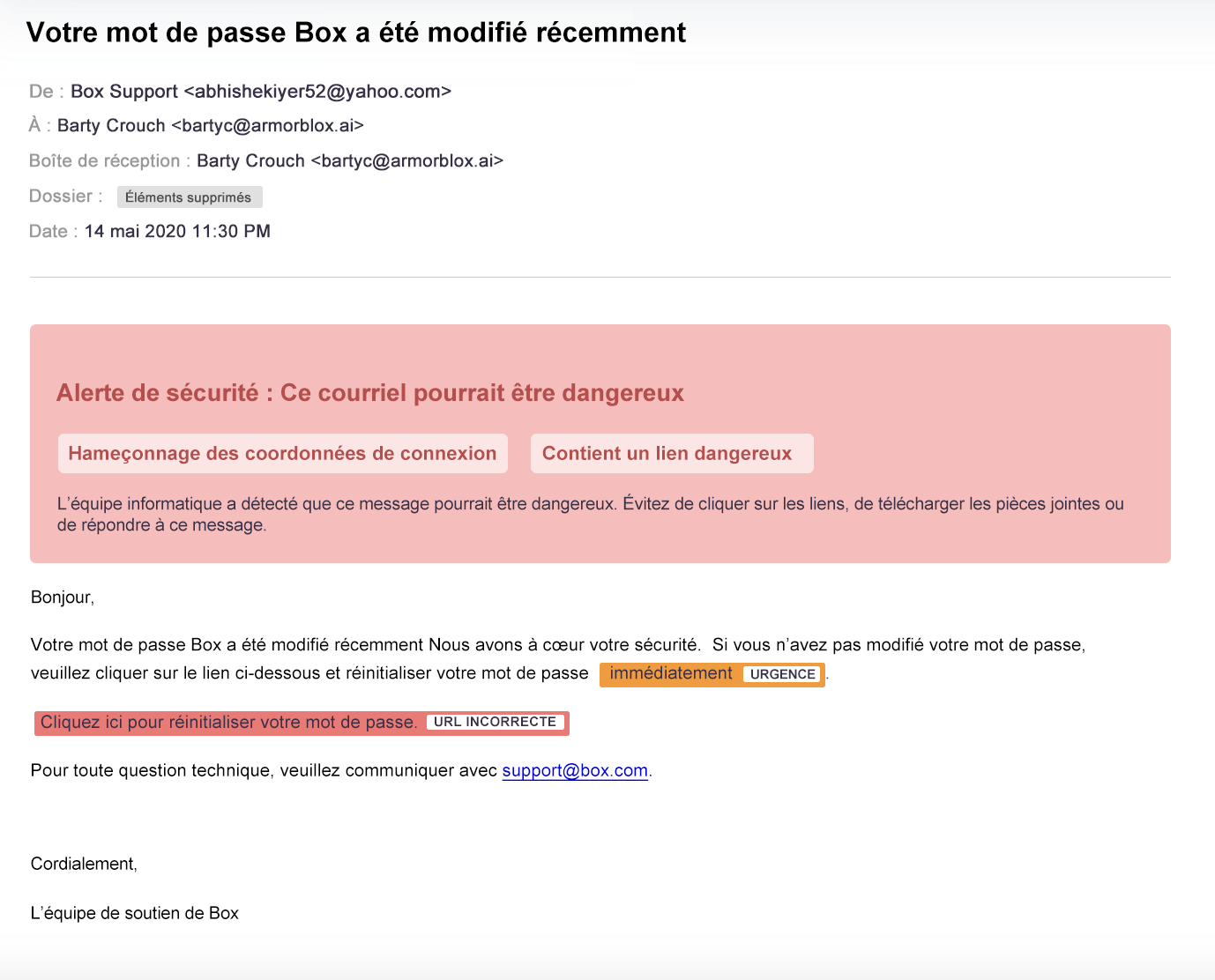

Mettez en œuvre des politiques strictes de gestion des mots de passe

Près de 50 % des violations de données impliquent le vol des coordonnées de connexion. En renforçant les politiques strictes de gestion des mots de passe et en informant les employés des bonnes pratiques, les organisations peuvent nettement réduire le risque d’accès non autorisé et de brèches de sécurité.

Voici quelques bonnes pratiques à prendre en compte pour renforcer la sécurité des mots de passe :

- Créez des mots de passe complexes d’au moins 10 caractères

- Exigez la MFA pour vérifier l’identité d’un utilisateur lors de la connexion

- Optez pour des questions de sécurité difficiles auxquelles seul l’utilisateur connaît les réponses

- Notez les mots de passe dans une solution de gestion des mots de passe sécurisée

- Utilisez des mesures d’authentification biométrique, comme les empreintes digitales et la reconnaissance vocale ou faciale

- Changez fréquemment votre mot de passe

Procédez régulièrement à des sauvegardes et à des correctifs

Il est primordial de procéder régulièrement à des sauvegardes et à des correctifs de sécurité pour solidifier les défenses contre les attaques par hameçonnage ciblé. Les sauvegardes régulières agissent comme filet de sécurité, garantissant la récupération des données et réduisant au minimum les pertes éventuelles en cas de violation.

La gestion raisonnable des correctifs est tout aussi importante. Ces mises à jour viennent solidifier vos défenses logicielles en éliminant les vulnérabilités que pourraient exploiter les agresseurs par des stratagèmes d’hameçonnage ciblé.

Installez des logiciels avancés de sécurité des courriels

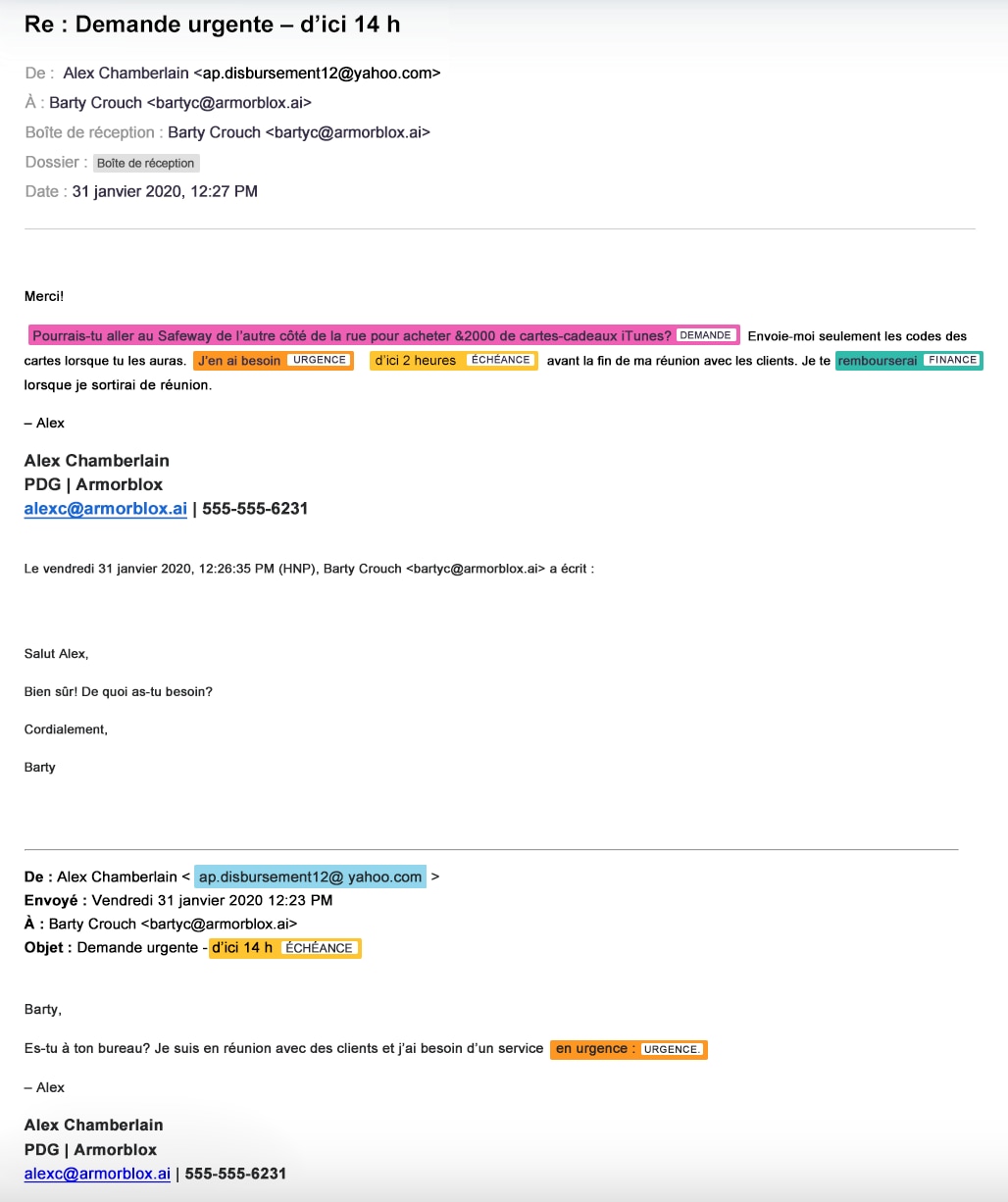

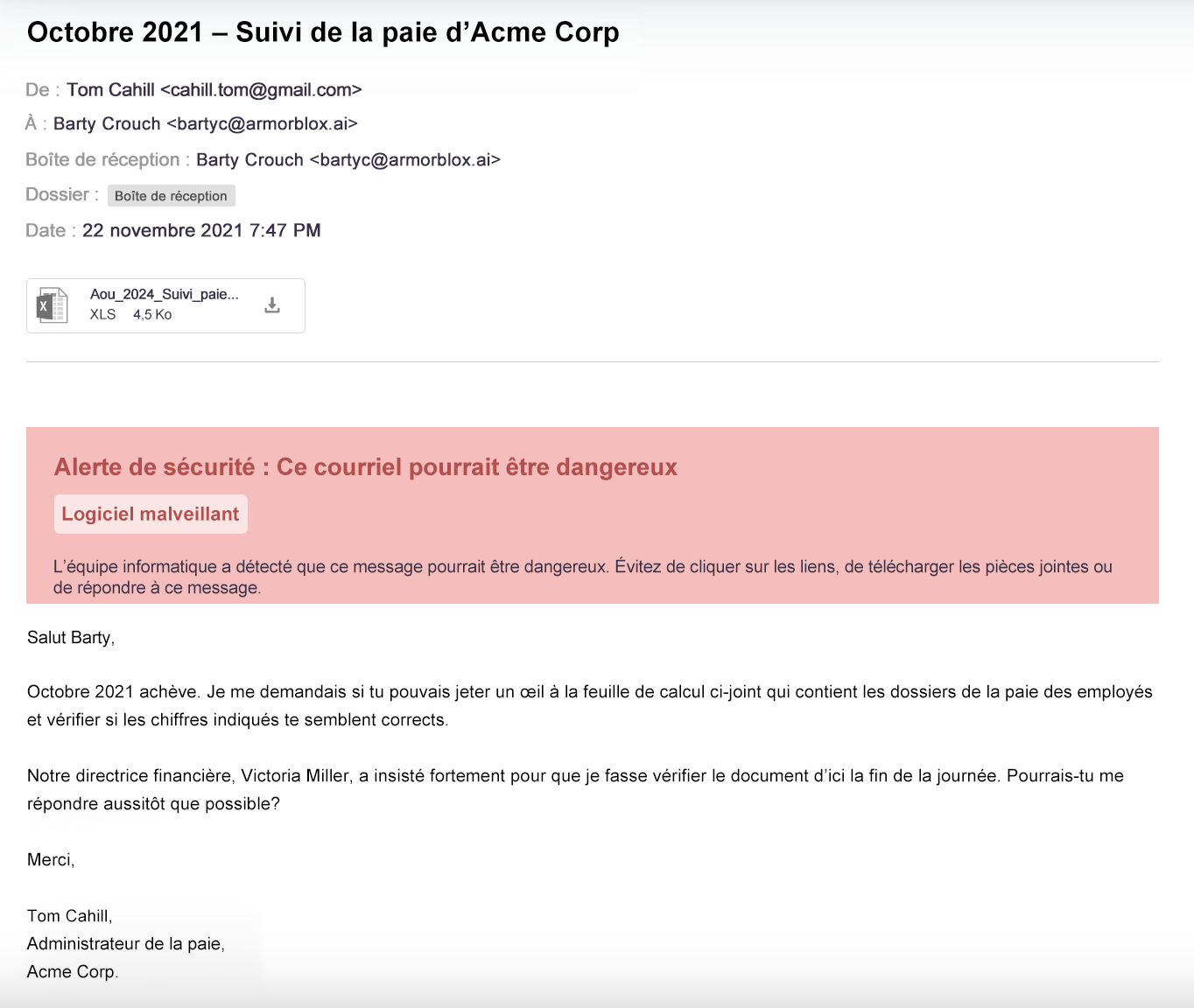

Les tactiques d’hameçonnage ciblé devenant de plus en plus sophistiquées et répandues, il est impératif d’adopter des mesures proactives pour lutter contre l’hameçonnage afin de préserver votre organisation et ses employés des violations de données, du vol d’identité et de l’espionnage industriel. L’investissement dans une solution de sécurité des courriels est une des défenses les plus efficaces.

Des solutions sophistiquées comme Cisco Secure Email Threat Defense offrent une protection robuste contre l’hameçonnage, employant des algorithmes avancés qui examinent minutieusement des milliers de signaux dans l’identité, le comportement et le langage. Ce système ne fait pas que détecter les indicateurs d’attaque types transmis par courriel. Il neutralise également les menaces avant qu’elles infligent des dommages, fortifiant les communications essentielles de votre organisation.

Employez Cisco Advanced Malware Protection (AMP)

Parce qu’aucune solution ne peut empêcher toutes les attaques par hameçonnage, il est essentiel d’ajouter des couches à vos défenses. Le logiciel Cisco Advanced Malware Protection prévient, détecte et supprime les virus logiciels qui ont peut-être été installés pendant une attaque par hameçonnage, comme un rançongiciel, un ver, un logiciel publicitaire ou un cheval de Troie.

En utilisant Cisco AMP, les organisations peuvent réduire considérablement les conséquences des violations potentielles, faisant en sorte que même si une attaque franchit les premières défenses, ses effets seront contenus et réduits au minimum.

Donnez la priorité à une formation sur la sécurité

Il est efficace de doter vos employés des connaissances nécessaires seulement si ceux-ci les appliquent de façon constante. La sensibilisation à la sécurité ne devrait pas être une initiative unique. Vu la nature évolutive des attaques par hameçonnage ciblé et des autres menaces dangereuses, il est essentiel de former les employés en continu. Intégrez une formation sur la lutte contre l’hameçonnage dans votre processus d’intégration des nouveaux employés et dans votre programme de formation standard destiné au personnel actuel. La formation continue aide les employés à maintenir une avance sur les tentatives d’hameçonnage ciblé, protégeant les données sensibles et les systèmes de votre organisation.