Qu’est-ce qu’un WAF?

Les pare-feu d’application Web (WAF) sont une solution essentielle de la sécurité des sites Web, des applications mobiles et des API. Les WAF surveillent, filtrent et bloquent les paquets de données en provenance et à destination des applications Web, les protégeant des menaces. Ils sont conçus (entraînés) pour détecter les failles de sécurité sérieuses les plus courantes du trafic Web et pour offrir une protection contre elles. Ils sont essentiels au commerce en ligne (détaillants, banques, réseau de la santé, médias sociaux), car les données sensibles se doivent d’être protégées contre tout accès non autorisé. Les WAF peuvent être déployés en tant que solutions réseau, en nuage ou sur un hôte et offrent une visibilité aux données des applications de la couche applicative HTTP.

Compte tenu de la vulnérabilité des applications Web, des applications mobiles et des API aux risques relatifs à la sécurité pouvant perturber les opérations ou épuiser les ressources, les WAF sont conçus pour empêcher l’exploitation Web courante, comme le recours à des robots malveillants. Les WAF offrent une protection contre les menaces qui compromettent la disponibilité, la sécurité ou les ressources, y compris l’exploit de jour zéro, les robots et les logiciels malveillants.

Comment le WAF fonctionne-t-il?

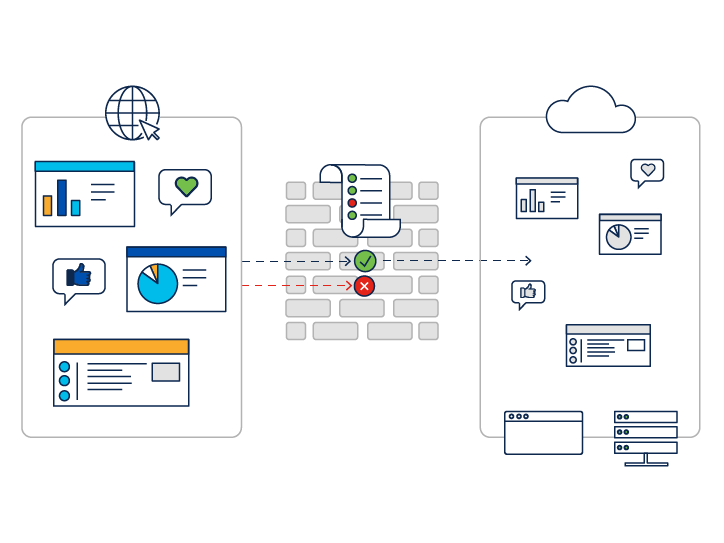

Un pare-feu inspecte les demandes du protocole HTTP et applique les règles prédéfinies afin de détecter le trafic malveillant. Il peut s’agir d’un logiciel, d’un appareil ou d’un service. Le WAF analyse les éléments clés suivants d’une conversation HTTP :

- Demandes GET : Ces demandes récupèrent les données du serveur.

- Demandes POST : Ces demandes envoient des données au serveur afin d’en changer l’état.

- Demandes PUT : Ces demandes envoient des données au serveur afin de les mettre à jour ou de les créer.

- Demandes DELETE : Ces demandes servent à supprimer des données.

Le WAF analyse également les en-têtes, les chaînes de requête et le corps des demandes HTTP en quête d’un indice d’attaque. Si le WAF trouve une correspondance, il bloquera la demande et enverra une alerte à l’équipe chargée de la sécurité.

Pourquoi la sécurité d’un WAF est-elle importante?

Les WAF sont cruciaux pour la sécurité des entreprises en ligne. Ils protègent les données sensibles, préviennent les fuites, empêchent un code malveillant d’infiltrer le serveur, et remplissent les exigences de conformité comme la norme PCIDSS (Payment Card Industry Data Security Standard). Les organisations utilisent de plus en plus les applications Web et les appareils de l’IDO, tandis que les agresseurs essaient de cibler leurs vulnérabilités. L’intégration d’un WAF à un autre outil de sécurité, comme Cisco Duo 2FA et la protection de Cisco contre les logiciels malveillants, forme une stratégie de défense robuste.

Comment un WAF contribue-t-il à la sécurité des applications Web?

Aujourd’hui, bien des applications combinent un code maison, un code tiers et un code source libre. Les WAF ajoutent une couche de sécurité aux applications existantes ou à celles qui sont conçues de façon inappropriée. De plus, ils permettent de rehausser les pratiques de conception sécurisées en bloquant les vecteurs d’attaque courants et en empêchant le trafic malveillant de se rendre à l’application. Une liste des avantages propres aux WAF est fournie ci-dessous.

- Les WAF peuvent bloquer le trafic malveillant avant qu’il atteigne une application Web, empêchant ainsi une violation des données et d’autres attaques.

- Les WAF peuvent aider à protéger d’un accès non autorisé les données sensibles, comme les numéros de cartes de crédit et les renseignements permettant d’identifier une personne.

- Les WAF peuvent contribuer au respect des exigences de conformité, comme la norme PCI-DSS, en bloquant le trafic qui enfreint ces exigences.

- Les WAF peuvent travailler conjointement avec d’autres outils de sécurité, comme le système de détection des intrusions (IDS), le système de prévention des intrusions (IPS) et les autres pare-feu, afin de créer une défense par couches qui empêche plus efficacement les attaques.

Quelle est la différence entre un WAF et les autres outils?

Tandis que les pare-feu réseau gèrent les couches inférieures, le WAF, lui, est axé sur les couches supérieures, où les applications Web sont plus vulnérables. Le WAF est vital pour bien protéger les applications.

Quelle est la différence entre un WAF et un pare-feu réseau?

Tandis que les pare-feu réseau gèrent les couches inférieures, le WAF, lui, est axé sur les couches supérieures, où les applications Web sont plus vulnérables. Le WAF est vital pour bien protéger les applications.

Les applications Web nécessitent-elles un pare-feu?

En plaçant le WAF devant les applications Web, celui-ci les protège collectivement. Son efficacité contre les attaques, comme une attaque par injection ou une attaque sur les éléments dynamiques, constitue une fonction importante.

Comment le protocole HTTP est-il lié au WAF?

Le WAF intervient en examinant les demandes légitimes, contrecarrant les attaques comme les attaques par injection, les attaques sur les éléments dynamiques, les inondations HTTP et les attaques Slowloris, rehaussant la sécurité des interactions sur le Web.

Quelles sont les différences entre le WAF, l’IPS et le NGFW?

Voici les principales différences entre un WAF, un IPS et un pare-feu de prochaine génération (NGFW). Tandis que l’IPS, qui repose sur une signature et a une portée élargie, agit sur les couches 3 et 4, un WAF s’exécute quant à lui sur la couche applicative 7. Un WAF protège les applications Web en analysant chaque demande HTTP, et un WAF traditionnel garantit des actions basées sur des politiques de sécurité. Les NGFW sont des pare-feu avancés qui sont intégrés à l’IPS et aux capacités de la couche applicative.