什么是 OT 安全最佳实践?

运营网络基于 IT 技术,因此 OT 安全需要与 IT 网络相同的网络安全解决方案,如边界安全、终端保护、多重身份验证 (MFA) 和团队培训。必须实施特定措施来支持性质特殊的 OT 环境。Cisco Industrial Threat Defense 是思科的 OT 安全解决方案,可帮助您增强 OT 安全性。

限制 IT 域与 OT 域之间的通信

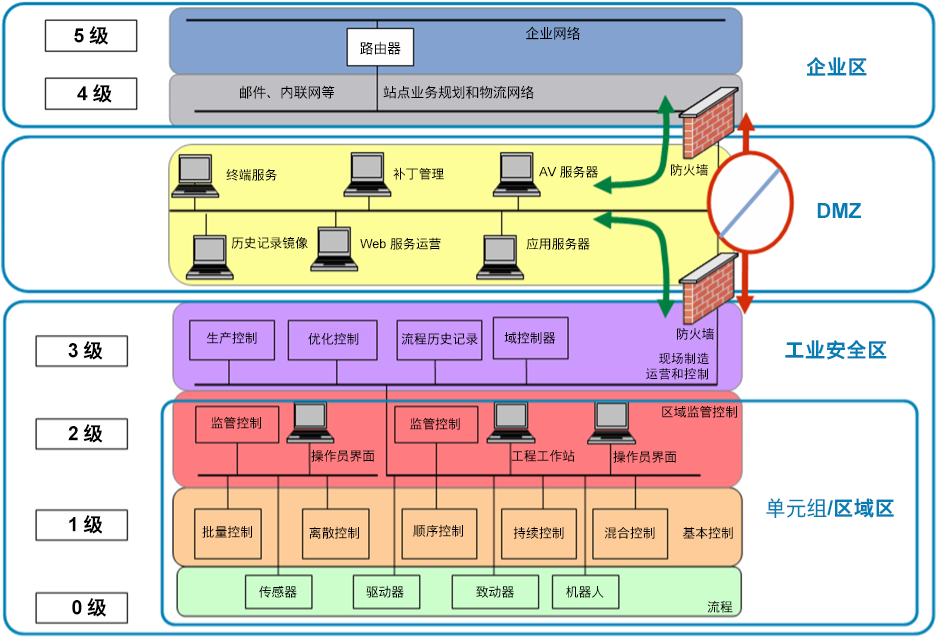

在实现 OT 安全的过程中,第一步是限制对 OT 网络的逻辑访问。常用设置方法是带有防火墙的 IDMZ 网络,通过防火墙阻止网络流量在企业与 OT 网络之间直接传递。IDMZ 防火墙是攻击者尝试入侵网络时面临的第一道防线,也是执行最低访问权限策略以确保只有合法服务可以安全地进入网络的位置。

了解 Cisco Secure Firewall >

维护详细的 OT 资产清单

您无法保护您不了解的资产。维护详细的运营技术资产清单是实施 OT 安全计划的前提。OT 环境可视性有助于识别各种风险,包括软件漏洞、未知资产、IDMZ 泄漏和不必要的通信活动。它可帮助组织了解攻击与 OT 网络的瞬时情况或正常运营状况之间的区别。

了解 Cisco Cyber Vision >

将 OT 网络分割为多个较小的可信区域

多年来,许多工业网络已发展为大型扁平化双层网络。现在的当务之急是限制资产之间的通信,以防止攻击在整个生产基础设施中传播并造成破坏。ISA/IEC-62443 安全标准建议将系统分组,这些组称作“区域”,通过一种叫做“管道”的通道来互相通信。

要对区域分段使用防火墙,需要部署专门的安全设备、更改网络布线并维护防火墙规则。幸运的是,您可以使用软件分段来实施安全策略,并在工业网络中建立安全区域,而无需部署和维护专门的安全设备。

了解 Cisco Identity Services Engine (ISE) >

实施对 OT 资产的零信任远程访问

远程访问对于管理 OT 资产并及时排除故障非常重要,避免了付出大量时间和成本前往现场作业。对于许多组织,机器制造商、维护承包商或运营团队都已自行安装蜂窝网关或远程访问软件,而这些都不在 IT 控制范围内。此外,安装在 IDMZ 中的虚拟专用网络 (VPN) 需要维护复杂的防火墙规则,并且无法访问 NAT 边界之外的设备。

零信任网络访问 (ZTNA) 解决方案能够帮助组织减少网络风险,因此备受关注。ZTNA 是安全远程访问服务,可验证用户身份并根据身份和情景策略仅授予对特定资源的访问权限。它首先默认拒绝访问,再根据情况提供当前所需的适当信任。但在 OT 环境中,为了简化大规模部署并提供对所有资产的访问权限,ZTNA 必须为分布式访问。

了解 Cisco Secure Equipment Access (SEA) >

为安全团队提供对 IT 和 OT 环境的全局可视性

除了识别和保护 OT 资产外,OT 安全还需要检测并应对网络安全事件。OT 安全通常独立管理,导致安全分析人员无法了解组织所面临的全局威胁环境。安全运营团队需要对症的解决方案,以便轻松洞悉 IT 域与 OT 域内的可观察对象,并启动补救工作流程以防止威胁穿过这些域。

了解 Cisco XDR >

做好最坏的打算

理想的网络安全响应能够防患于未然。所有组织应定期开展员工培训,使之掌握网络安全最佳实践。要让 OT 安全团队做好充分准备,还需要测试防御情况、构建行动手册并进行桌面演练。

了解 Cisco Talos 事件响应服务 >