什么是 WAF?

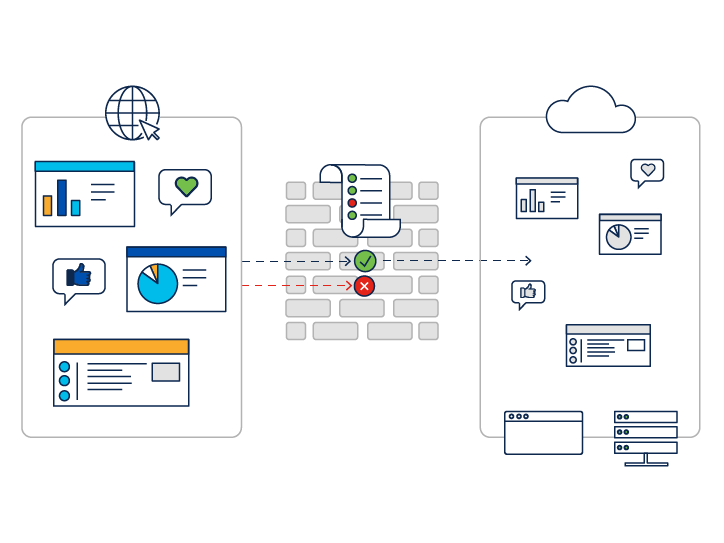

Web 应用防火墙 (WAF) 是保护网站、移动应用和 API 的关键安全防御措施。它可以监控、过滤和阻止出入 Web 应用的数据包,保护 Web 应用免受威胁影响。WAF 旨在(训练用于)检测并防范 Web 流量中最常见的危险安全缺陷。因此,对于需要保护敏感数据免受未经授权访问的在线业务,如零售店、银行、医疗健康和社交媒体,WAF 极为重要。WAF 可部署为基于网络、主机或云的解决方案,在 HTTP 应用层提供应用数据可视性。

Web 和移动应用以及 API 容易招致安全风险,导致运营中断或资源耗尽,因此可以使用 Web 应用防火墙来抵御常见 Web 漏洞(如恶意僵尸)。WAF 可防御影响可用性、安全性或资源的威胁,包括零日漏洞、僵尸和恶意软件。

WAF 如何运作?

WAF 的运作原理是,检查 HTTP 请求并应用预定义的规则以识别恶意流量。它包括软件、设备和服务形式。WAF 分析 HTTP 会话的以下关键要素:

- GET 请求:此类请求从服务器检索数据。

- POST 请求:此类请求将数据发送至服务器以更改其状态。

- PUT 请求:此类请求将数据发送至服务器以进行更新或创建。

- DELETE 请求:此类数据用于删除数据。

WAF 还分析 HTTP 请求的标头、查询字符串和正文以识别恶意模式。如果 WAF 发现匹配项,它将阻止请求并向安全团队发送警报。

WAF 安全为什么如此重要?

WAF 对于在线业务的安全性至关重要。它可保护敏感数据、防止泄露、避免恶意代码被注入服务器,并满足支付卡行业数据安全标准 (PCI DSS) 等合规要求。随着组织越来越多地使用更多 Web 应用和物联网设备,攻击者企图利用这些应用和设备的漏洞来发起攻击。将 WAF 与 Cisco Duo 2FA 和思科恶意软件防护等其他安全工具集成,可建立强大的防御策略。

WAF 如何有助于增强 Web 应用安全?

现如今,许多应用是开发者结合使用自行开发的代码、第三方代码和开源代码而构建的。WAF 能够阻止常见攻击媒介,并防止恶意流量进入应用,从而为不当构建的应用或旧版应用增加一层额外的安全保障,并帮助增强安全设计实践。下面列出了特定于 WAF 的重要优势。

- WAF 可阻止恶意流量进入 Web 应用,防止数据泄露和其他攻击。

- WAF 有助于保护敏感数据免受未经授权的访问,如信用卡号和客户个人身份信息 (PII)。

- WAF 能够阻止违反合规要求(如 PCI DSS)的流量,因此有助于满足合规要求。

- WAF 可与其他安全工具结合使用,如入侵检测系统 (IDS)、入侵防御系统 (IPS) 和防火墙,从而建立能够更有效防止攻击的分层防御。

WAF 与其他安全工具有何区别?

网络防火墙在较低层级工作,而 WAF 主要在 Web 应用更易受到攻击的较高层级进行防御。WAF 对于实现强大的应用安全性不可或缺。

WAF 和网络防火墙有何区别?

网络防火墙在较低层级工作,而 WAF 主要在 Web 应用更易受到攻击的较高层级进行防御。WAF 对于实现强大的应用安全性不可或缺。

Web 应用是否需要防火墙?

将 WAF 置于 Web 应用前端,可共同保护所有 Web 应用。WAF 能够有效防止各种攻击,如跨站脚本攻击和注入攻击,这是它的一项重要功能。

HTTP 协议与 WAF 有何关系?

WAF 会介入审查合法请求,防止注入、跨站脚本、HTTP 泛洪和 Slowloris 等攻击,确保 Web 交互更加安全。

WAF、IPS 和 NGFW 有何区别?

WAF、IPS 与下一代防火墙 (NGFW) 之间的基本区别如下。IPS 基于签名且目标范围广泛,在第 3 层和第 4 层运行,而 WAF 在应用层(第 7 层)运行。WAF 通过分析每个 HTTP 请求来保护 Web 应用,传统 WAF 根据安全策略来保护允许的操作。NGFW 是具有集成 IPS 和应用层功能的高级防火墙。