OT セキュリティのベストプラクティス

運用ネットワークは IT テクノロジーを土台としているため、OT セキュリティには境界セキュリティ、エンドポイント保護、多要素認証(MFA)、チームのトレーニングなど、IT ネットワークと同じサイバーセキュリティ ソリューションが必要です。OT 環境に固有の性質をサポートするためには、特定の対策を施す必要があります。シスコの OT セキュリティソリューションである Cisco Industrial Threat Defense は、OT セキュリティ態勢を強化するために役立ちます。

IT ドメインと OT ドメイン間の通信を制限する

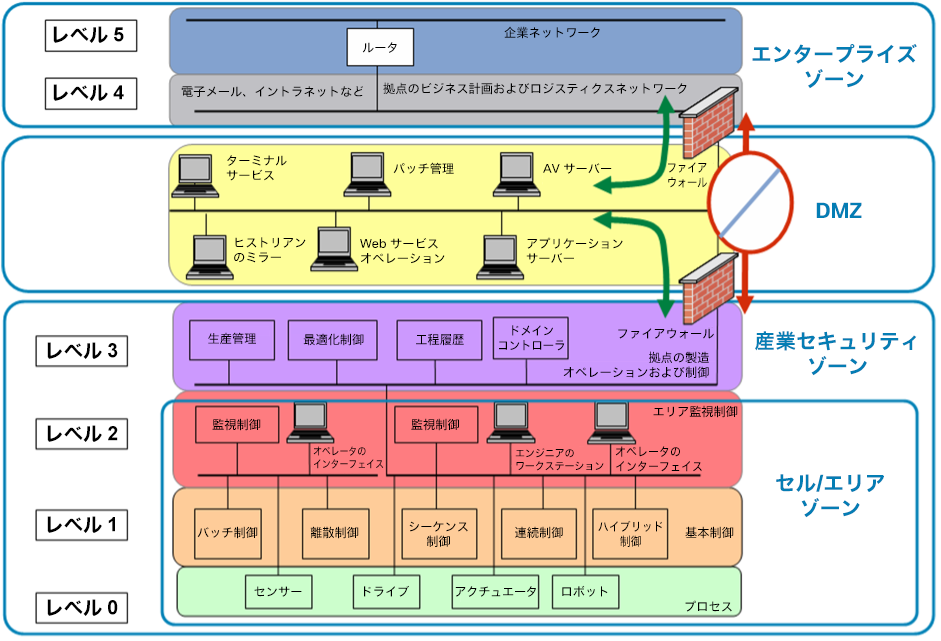

OT セキュリティプロセスの最初のステップは、OT ネットワークへの論理的なアクセスを制限することです。一般的には、ネットワークトラフィックが企業ネットワークと OT ネットワーク間を直接通過することを防ぐファイアウォールを IDMZ ネットワークに配置するという方法がとられます。IDMZ のファイアウォールは攻撃者がネットワークを侵害しようとすると直面する最初の防御ラインとなり、正規のサービスが安全に境界を通過するための、最小権限アクセスの適用ポイントとなります。

Cisco Secure Firewall の詳細を見る >

OT アセットの詳細インベントリを維持する

見えないものは保護できません。運用テクノロジーアセットの詳細なインベントリを維持することは、OT セキュリティプログラムの前提条件です。OT 環境を可視化することで、ソフトウェアの脆弱性、不明なアセット、IDMZ の漏洩、不要な通信アクティビティなどのリスクを特定できます。これにより、組織は攻撃と、OT ネットワークの一時的な状態または通常のオペレーションの違いを把握できます。

Cisco Cyber Vision の詳細を見る >

OT ネットワークを小規模な信頼ゾーンに分割する

多くの産業ネットワークが長年の間に拡張し、大規模でフラットなレイヤ 2 ネットワークになりました。現在では、アセット間の通信を制限して、攻撃が拡散して生産インフラストラクチャ全体が中断するのを阻止することが非常に重要です。ISA/IEC-62443 セキュリティ標準は、システムを「コンジット」と呼ばれるチャンネルを介して通信する「ゾーン」というグループに分割することを推奨しています。

ゾーンの分割にファイアウォールを使用するには、専用のセキュリティアプライアンスの実装、ネットワーク配線の変更、ファイアウォールのルールの維持が必要です。幸いなことに、専用のセキュリティアプライアンスを実装して保持しなくても、ソフトウェア セグメンテーションを使用してセキュリティポリシーを適用し、産業ネットワーク全体にセキュアゾーンを作ることができます。

Cisco Identity Services Engine(ISE)の詳細を見る >

OT アセットにゼロトラスト リモートアクセスを適用する

リモートアクセスは、時間とコストのかかる現場の訪問なしに OT アセットを管理およびトラブルシューティングするための鍵となります。多くの組織では、機械メーカー、保守業者、または運用チーム自身がセルラーゲートウェイやリモートアクセス ソフトウェアを設置しており、それらは IT 部門が制御していません。一方、IDMZ に設置される仮想プライベートネットワーク(VPN)には複雑なファイアウォールのルールの維持が必要で、NAT 境界の背後にあるデバイスにはアクセスできません。

そのような中、組織がサイバーリスクを軽減する方法として、ゼロトラスト ネットワークアクセス(ZTNA)がますます注目を集めています。ZTNA はユーザーを検証し、アイデンティティおよびコンテキストポリシーに従って特定のリソースに対するアクセス権のみを付与するセキュアなリモートアクセスサービスです。ZTNA では、最初はすべてのアクセスが拒否され、状況に応じて必要な信頼が適応的に提供されます。ただし、OT 環境では、ZTNA は、大規模展開を簡素化し、すべてのアセットへのアクセスを認めるために分散させる必要があります。

Cisco Secure Equipment Access(SEA)の詳細を見る >

IT と OT 全体にわたる、セキュリティーチームのグローバルビジョンを実現する

OT アセットの特定と保護に加え、OT セキュリティではサイバーセキュリティイベントの検出と対応が必要です。OT セキュリティの管理は多くの場合サイロ化されているため、セキュリティ分析で組織が直面している包括的な脅威状況を把握することは困難です。セキュリティ運用チームには、IT および OT ドメインにわたって監視対象を容易に調査し、脅威がドメインを超えるのを防ぐための修復のワークフローを開始できるソリューションが必要です。

Cisco XDR の詳細を見る >

最悪の事態に備える

サイバーセキュリティの対応は、緊急事態が起こる前に開始するのが理想です。あらゆる組織で、定期的に従業員にサイバーセキュリティのベストプラクティスに関するトレーニングを実施する必要があります。OT セキュリティの準備を整えることは、防御態勢をテストし、プレイブックを作成し、机上訓練を実施することも意味します。

Cisco Talos インシデント対応サービスの詳細を見る >