WAF とは

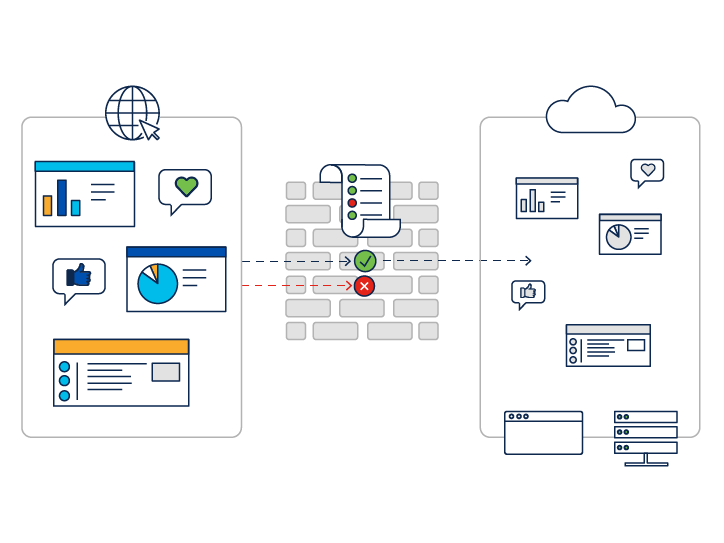

Web アプリケーション ファイアウォール(WAF)は Web サイト、モバイルアプリケーション、API の重要なセキュリティ防御です。Web アプリケーションが送受信するデータパケットを監視、フィルタ処理、ブロックし、アプリケーションを脅威から保護します。WAF は、Web トラフィックで最も一般的な危険度の高いセキュリティの欠陥を検出して防ぐように設計(調整)されています。そのため、小売業者、銀行、医療、ソーシャルメディアなど、不正なアクセスから機密データを保護する必要があるオンラインビジネスにとっては不可欠なものとなっています。WAF はネットワークベース、ホストベース、またはクラウドベースのソリューションとして展開でき、HTTP アプリケーションレイヤのアプリケーションデータを可視化します。

Web およびモバイルアプリケーションと API は業務を中断またはリソースを枯渇させるセキュリティリスクに晒されているため、Web アプリケーション ファイアウォールは悪意のあるボットのような一般的な Web エクスプロイトを防ぐように設計されています。WAF はゼロデイ攻撃、ボット、マルウェアのような、可用性、セキュリティ、リソースを侵害する脅威を阻止します。

WAF の仕組み

WAF は HTTP のリクエストを調査し、事前に定義したルールを適用して悪意のあるトラフィックを特定します。WAF はソフトウェアの場合も、アプライアンスの場合も、サービスの場合もあります。WAF は、以下のような HTTP 通信の重要な部分を分析します。

- GET リクエスト:サーバーからデータを取得するリクエストです。

- POST リクエスト:サーバーにデータを送信して状態を変更するリクエストです。

- PUT リクエスト:サーバーにデータを送信して更新または作成するリクエストです。

- DELETE リクエスト:データを削除するリクエストです。

WAF は、HTTP リクエストのヘッダー、クエリ文字列、ボディも分析し、悪意のあるパターンを探します。一致するパターンを見つけると、WAF はリクエストをブロックし、セキュリティチームにアラートを送信します。

WAF セキュリティが重要な理由

WAF は、オンラインビジネスのセキュリティにとって非常に重要です。機密データを保護し、漏洩を防ぎ、悪意のあるコードがサーバーに送信されることを阻止します。それにより、PCI DSS(クレジットカードデータ保護基準)などのコンプライアンス要件を満たすのに役立ちます。組織が使用する Web アプリケーションや IoT デバイスはますます多くなっているため、攻撃者はその脆弱性を標的にしています。Cisco Duo 2FA やシスコのマルウェア保護のようなセキュリティツールと WAF を統合することで、堅牢な防御戦略を構築できます。

Web アプリケーション セキュリティにおける WAF の役目

現在、多くのアプリケーションが自社のコード、サードパーティのコード、オープンソースのコードを組み合わせて作成されています。WAF は、不適切に構築されたアプリケーションやレガシーなアプリケーションにセキュリティのレイヤを追加し、一般的な攻撃ベクトルをブロックして悪意のあるトラフィックがアプリケーションに到達するのを防ぐことで、安全な設計基準を一層強化します。WAF には、次に示すような固有の大きな利点があります。

- WAF は、悪意のあるトラフィックが Web アプリケーションに到達する前にブロックでき、データ侵害などの攻撃を阻止できます。

- WAF は、クレジットカード番号や顧客の個人識別情報(PII)などの機密データを不正アクセスから保護するのに役立ちます。

- WAF は、コンプライアンス要件に違反するトラフィックをブロックすることで、PCI DSS などの要件を満たすのに役立ちます。

- WAF は、侵入検知システム(IDS)、侵入防御システム(IPS)、ファイアウォールなどの他のセキュリティツールと連携して機能することで、攻撃をより効果的に防ぐ防御層を構築できます。

WAF と他のツールの違い

ネットワーク ファイアウォールは下位のレイヤを処理し、WAF は Web アプリケーションがより脆弱となる上位レイヤに焦点を当てます。WAF は、堅牢なアプリケーション セキュリティに不可欠です。

WAF とネットワーク ファイアウォールの違い

ネットワーク ファイアウォールは下位のレイヤを処理し、WAF は Web アプリケーションがより脆弱となる上位レイヤに焦点を当てます。WAF は、堅牢なアプリケーション セキュリティに不可欠です。

Web アプリケーションにファイアウォールは必要か

Web アプリケーションの前に WAF を配置することで、Web アプリケーションを一括して保護できます。クロスサイト スクリプティングやインジェクション攻撃などの攻撃に対して効果があることが大きな特徴です。

HTTP プロトコルと WAF の関係

WAF は、正当なリクエストを精査するために介入し、インジェクション、クロスサイト スクリプティング、HTTP フラッド、Slowloris などの攻撃を阻止し、Web インタラクションを安全に保ちます。

WAF、IPS、NGFW の違い

以下は、WAF、侵入防御システム(IPS)、次世代ファイアウォール(NGFW)の基本的な違いです。IPS はシグニチャベースで対応範囲が広く、レイヤ 3 およびレイヤ 4 で動作します。WAF はアプリケーションレイヤ(レイヤ 7)で動作します。WAF は各 HTTP リクエストを分析することで Web アプリケーションを保護します。また、これまでの WAF はセキュリティポリシーに基づいてアクションを許可します。NGFW は高度なファイアウォールで、IPS とアプリケーションレイヤ機能が統合されています。