إعادة التوجيه داخل البنية لواجهة التحكم في الوصول (ACI) وإصلاحها - إعادة التوجيه من الطبقة 2

خيارات التنزيل

-

ePub (488.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند خطوات فهم إعادة توجيه الطبقة 2 في قائمة التحكم في الوصول (ACI) واستكشاف أخطائها وإصلاحها

معلومات أساسية

استخرجت المادة من هذا المستند من أستكشاف أخطاء البنية الأساسية المرتكزة على التطبيقات من Cisco وإصلاحها، الإصدار الثاني الكتاب، وعلى وجه التحديد إرساء تقنية Intra-Fabric - إعادة توجيه L2: نقطتا نهاية في نفس BD - بدون توجيه للبث الأحادي الفصل.

نظرة عامة

يشرح هذا القسم مثالا لاستكشاف الأخطاء وإصلاحها حيث لا يمكن لنقاط النهاية في مجال الجسر نفسه والشبكة الفرعية نفسها التحدث إلى بعضها البعض. يوضح الشكل أدناه المخطط الذي لا يحتوي فيه BD على أي شبكات فرعية ويحتوي على توجيه للبث الأحادي معطل.

عادة، عند أستكشاف أخطاء حركة المرور وإصلاحها مع اتصال نقطة النهاية، يكون الاقتراح هو بدء تعريف زوج من نقاط النهاية. ارجع إلى الطبولوجيا أدناه مع EPs A و B. سيكون لهذه العناوين عنوانا IP 10.1.1.1/24 و 10.1.1.2/24 على التوالي. عناوين MAC ستكون على التوالي 00:00:10:01:01:01 و 00:00:10:01:01:02.

طوبولوجيا

في هذا القسم هناك ثلاثة سيناريوهات:

- تدفق البث الأحادي للطبقة 2 المعروفة.

- تدفق أحادي البث من الطبقة 2 غير معروف مع BD في وضع التدفق.

- تدفق أحادي البث من الطبقة 2 غير معروف مع BD في وضع وكيل الأجهزة.

يمكن تلخيص تدفقات أستكشاف الأخطاء وإصلاحها التي سيتم متابعتها بواسطة النظام التالي:

- التحقق من المستوى الأول: التحقق من واجهة المستخدم الرسومية (GUI) لعملية التكوين والاختلالات ونقاط النهاية التي تم التعرف عليها.

- التحقق من المستوى 2: CLI على المحولات الطرفية:

- تحقق مما إذا كانت محولات الأوراق المصدر والوجهة تتعلم نقاط النهاية.

- تحقق ما إذا كانت عقد العمود الفقري تعرف على نقطة النهاية في COOP.

- فحص المستوى 3: التقاط الحزمة:

- ELAM (مساعد ELAM أو CLI) للتحقق من وجود الإطار.

- فرز لتعقب التدفق.

التحقق من واجهة المستخدم الرسومية

المستوى الأول من أستكشاف الأخطاء وإصلاحها هو التحقق من واجهة المستخدم الرسومية (GUI) التي تم التعرف على MAC لنقطة النهاية بشكل صحيح. ويمكن القيام بذلك من علامة التبويب التشغيلية الخاصة ب EPG حيث تقع نقطة النهاية.

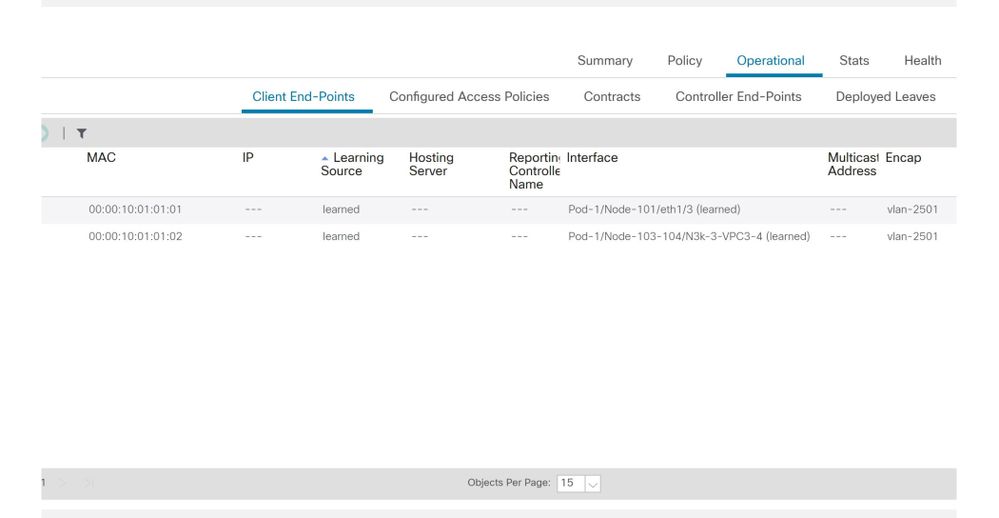

'علامة تبويب عملية EPG > نقاط نهاية العميل'

في هذا السيناريو، يتم عرض نقطتي النهاية A و B في واجهة المستخدم الرسومية (GUI). يبدي ال gui هم {upper}mac address، القارن حيث هم يكون ربطت إلى البناء، والغلف — في هذه الحالة كلا في يغلف VLAN 2501.

من المتوقع ألا يتم التعرف على عنوان IP من بنية قائمة التحكم في الوصول (ACI) حيث تم تعطيل توجيه البث الأحادي على مستوى BD.

ارجع إلى عمود مصدر التعلم في لقطة الشاشة أعلاه. إذا كان يشير إلى "متعلم"، فإن المحول الطرفي ل ACI استلم حزمة واحدة على الأقل من نقطة النهاية.

ونظرا لأنه في هذه الحالة يتم تعلم نقاط النهاية من بنية واجهة التحكم في الوصول (ACI)، انتقل إلى حالة أستكشاف الأخطاء وإصلاحها التالية لحركة مرور البث الأحادي للطبقة 2 المعروفة.

أستكشاف أخطاء سير العمل وإصلاحها لحركة مرور البث الأحادي للطبقة 2 المعروفة

مدخل ورقة مصدر EP MAC يعلم

في حالة إعادة توجيه الطبقة 2 في معرف فئة المورد (BD) نفسه، ستتعلم قائمة التحكم في الوصول (ACI) عنوان MAC المصدر وإعادة التوجيه فقط استنادا إلى عنوان MAC الوجهة. يتم تعلم عناوين MAC في نطاق BD.

أولا، تحقق مما إذا كانت نقطة النهاية قد تم التعرف عليها:

leaf1# show endpoint mac 0000.1001.0101

Legend:

s - arp H - vtep V - vpc-attached p - peer-aged

R - peer-attached-rl B - bounce S - static M - span

D - bounce-to-proxy O - peer-attached a - local-aged m - svc-mgr

L - local E - shared-service

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

4/Prod:VRF1 vlan-2501 0000.1001.0101 L eth1/3

يقدم الناتج المذكور أعلاه المعلومات التالية:

- يتم تعلم عنوان MAC 000.1001.0101 محليا (العلم هو L للمحلي) على إيثرنت أيسر 1/3 مع عملية كبسلة VLAN-2501 في VRF Prod:VRF1.

- أحلت ال 'vlan/domain' عمود في الإنتاج أعلاه. ال VLAN id يعدد هناك ال VLAN داخلي.

البحث عن نقطة نهاية MAC لوجهة ورقة المدخل

افترض الغاية ماك معروف (يعرف unicast).

leaf1# show endpoint mac 0000.1001.0102

Legend:

s - arp H - vtep V - vpc-attached p - peer-aged

R - peer-attached-rl B - bounce S - static M - span

D - bounce-to-proxy O - peer-attached a - local-aged m - svc-mgr

L - local E - shared-service

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

7/Prod:VRF1 vxlan-16351141 0000.1001.0102 tunnel4

يقدم الناتج المذكور أعلاه المعلومات التالية:

- لم يتم تعلم عنوان MAC 0000.1001.0102 محليا.

- وقد تم تعلمه من نفق الواجهة 4.

- هو علمت في عملية كبسلة VXLAN-16351141 أي يماثل ال BD_VNID (VXLAN شبكة id) من الجسر مجال.

بعد ذلك، تحقق من وجهة واجهة النفق باستخدام الأمر 'show interface tunnel <x>'

leaf1# show interface tunnel 4

Tunnel4 is up

MTU 9000 bytes, BW 0 Kbit

Transport protocol is in VRF "overlay-1"

Tunnel protocol/transport is ivxlan

Tunnel source 10.0.88.95/32 (lo0)

Tunnel destination 10.0.96.66

Last clearing of "show interface" counters never

Tx

0 packets output, 1 minute output rate 0 packets/sec

Rx

0 packets input, 1 minute input rate 0 packets/sec

لذلك، سيتم تضمين الحزمة في VXLAN مع مصدر TEP IP 10.0.88.95 (يعين إلى loopback0) وإرسالها إلى الوجهة TEP IP 10.0.96.66.

تأكيد IP المصدر:

leaf1# show ip interface loopback 0 vrf overlay-1

IP Interface Status for VRF "overlay-1"

lo0, Interface status: protocol-up/link-up/admin-up, iod: 4, mode: ptep

IP address: 10.0.88.95, IP subnet: 10.0.88.95/32

IP broadcast address: 255.255.255.255

IP primary address route-preference: 0, tag: 0

يمكن أن تكون الوجهة TEP IP 10.0.96.66 أحد الأمور التالية:

- عنوان PTEP لورقة أخرى (يمكن فحصه باستخدام ACIDAG fnvread)

- VPC VIP (يمكن مشاهدته في 'GUI > البنية > سياسات الوصول > السياسات > المحول > افتراضي قناة المنفذ الظاهري' (راجع لقطة الشاشة أدناه)

- بعض عناوين IP الاسترجاع على محول العمود الفقري. أستخدم الأمر 'show ip interface vrf overlay-1' على المحول الخلفي للتحقق من ذلك.

مجموعات حماية VPC صريحة

مدخل ورقة مفتاح يرسل إلى العامود الرئيسي مفتاح

ستقوم صفحة المدخل الآن بتضمين الإطار في VXLAN مع تعيين IP للوجهة الخارجية على 10.0.96.66 وهو عنوان IP لوجهة النفق المدرجة في الأمر السابق 'show interface tunnel 4'. هو سيغلف هو في VXLAN مع ال VNID من الجسر مجال - VXLAN-16351141 - كما هو موضح في السابق 'show endpoint mac 000.1001.0102' أمر إنتاج.

استنادا إلى مسار IS-IS في تغشية التردد اللاسلكي VRF-1 حدد مكان إرساله:

leaf1# show ip route 10.0.96.66 vrf overlay-1

IP Route Table for VRF "overlay-1"

'*' denotes best ucast next-hop

'**' denotes best mcast next-hop

'[x/y]' denotes [preference/metric]

'%<string>' in via output denotes VRF <string>

10.0.96.66/32, ubest/mbest: 4/0

*via 10.0.88.65, Eth1/49.10, [115/3], 2w5d, isis-isis_infra, isis-l1-int

*via 10.0.88.94, Eth1/50.128, [115/3], 2w5d, isis-isis_infra, isis-l1-int

وبالتالي، هناك توجيه ECMP (متعدد المسارات متساوية التكلفة) إلى الوجهة باستخدام ETH1/49 و 1/50 وهما الوصلات الليفية إلى محولات العمود الرئيسي.

إعادة توجيه العمود الفقري

يظهر جدول التوجيه VRF overlay-1 على العامود الرئيسي أن المسار المضيف 10.0.96.66 يمكن الوصول إليه من خلال إما إلى terminal3 أو leaf4. من المتوقع توفر هذه الميزة حيث إن الإصدار 10.0.96.66 هو معرف فئة المورد (VIP) الخاص بالمحولات الطرفية 103 و 104:

spine1# show ip route 10.0.96.66 vrf overlay-1

IP Route Table for VRF "overlay-1"

'*' denotes best ucast next-hop

'**' denotes best mcast next-hop

'[x/y]' denotes [preference/metric]

'%<string>' in via output denotes VRF <string>

10.0.96.66/32, ubest/mbest: 2/0

*via 10.0.88.91, eth1/3.35, [115/2], 02w05d, isis-isis_infra, isis-l1-int

*via 10.0.88.90, eth1/4.39, [115/2], 02w05d, isis-isis_infra, isis-l1-int

spine1# show lldp neighbors | egrep "1\/3 |1\/4 "

leaf3 Eth1/3 120 BR Eth1/49

leaf4 Eth1/4 120 BR Eth1/49

تعليم EP MAC لأوراق الخروج البعيدة

في هذه الحالة، الغاية TEP يكون VPC زوج لذلك الربط سيصل على إما ورقة3 أو ورقة 4. ارجع إلى مخرجات الأمر أدناه. يجب أن تعرض الورقة 4 مخرجات مماثلة. بافتراض أنهما جزء من زوج VPC نفسه، تتم مزامنة جميع نقاط النهاية بين المحولين الطرفيين.

تعليم نقطة النهاية لحركة مرور الطبقة 2 على المخرج ورقة يؤسس على المصدر {upper}mac address أي يكون علمت في ال BD يماثل ال VNID في الربط يستلم. يمكن التحقق من هذا في جدول نقاط النهاية.

المصدر {upper}mac address خلف النفق 26 في VXLAN-16351141.

يذهب النفق 26 إلى TEP IP 10. 0.88. 95 أي صفحة 1:

leaf3# show endpoint mac 0000.1001.0101

Legend:

s - arp H - vtep V - vpc-attached p - peer-aged

R - peer-attached-rl B - bounce S - static M - span

D - bounce-to-proxy O - peer-attached a - local-aged m - svc-mgr

L - local E - shared-service

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

136/Prod:VRF1 vxlan-16351141 0000.1001.0101 tunnel26

leaf3# show interface tunnel 26

Tunnel26 is up

MTU 9000 bytes, BW 0 Kbit

Transport protocol is in VRF "overlay-1"

Tunnel protocol/transport is ivxlan

Tunnel source 10.0.88.91/32 (lo0)

Tunnel destination 10.0.88.95

Last clearing of "show interface" counters never

Tx

0 packets output, 1 minute output rate 0 packets/sec

Rx

0 packets input, 1 minute input rate 0 packets/sec

leaf3# acidiag fnvread | egrep "10.0.88.95"

101 1 leaf1 FDO20160TPA 10.0.88.95/32 leaf active 0

بحث MAC عن وجهة ورقة الخروج

يؤكد الأمر 'show endpoint' الغاية ماك علمت خلف ميناء-channel 1 ويستخدم عملية كبسلة VLAN-2501

leaf3# show endpoint mac 0000.1001.0102

Legend:

s - arp H - vtep V - vpc-attached p - peer-aged

R - peer-attached-rl B - bounce S - static M - span

D - bounce-to-proxy O - peer-attached a - local-aged m - svc-mgr

L - local E - shared-service

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

135/Prod:VRF1 vlan-2501 0000.1001.0102 LpV po1

هذا يشير إلى أن الإطار يترك ال ACI بناء على ورقة3 قارن ميناء-channel 1 مع encap VLAN id 2501. يمكنك العثور على BD VNID تحت علامة التبويب تشغيل المستأجر في واجهة المستخدم الرسومية (GUI).

التحقق من صحة كلا نقطتي النهاية يتم التعرف عليها بشكل صحيح في إعادة توجيه CPOP EP لمحول العامود الرئيسي

يجب مزامنة إعادة توجيه EP ل COOP عبر كافة عقد العمود الفقري. يمكن التحقق من إعادة توجيه COOP باستخدام BD VNID كمفتاح وإدخال عنوان MAC ل EP.

المصدر {upper}mac address من هذا تدفق علمت من نفق بعد ذلك جنجل 10.0.88.95 أي ال tep ip من ورقة1. وبالإضافة إلى ذلك، تعرض مخرجات الأمر معرف فئة VNID 16351141 الذي يماثل مجال الجسر الصحيح.

spine1# show coop internal info repo ep key 16351141 00:00:10:01:01:01

Repo Hdr Checksum : 24197

Repo Hdr record timestamp : 10 01 2019 10:16:50 278195866

Repo Hdr last pub timestamp : 10 01 2019 10:16:50 283699467

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ EXPORT ACTIVE

EP bd vnid : 16351141

EP mac : 00:00:10:01:01:01

flags : 0x80

repo flags : 0x122

Vrf vnid : 2097154

Epg vnid : 0

EVPN Seq no : 0

Remote publish timestamp: 01 01 1970 00:00:00 0

Snapshot timestamp: 10 01 2019 10:16:50 278195866

Tunnel nh : 10.0.88.95

MAC Tunnel : 10.0.88.95

IPv4 Tunnel : 10.0.88.95

IPv6 Tunnel : 10.0.88.95

ETEP Tunnel : 0.0.0.0

الغاية ماك من هذا تدفق علمت ضد ال VPC VIP 10.0.96.66 من ورقة 3 و ليف4. كما يتم سرد EP BD VNID 16351141، وهو ما يتوافق مع BD الصحيح.

spine1# show coop internal info repo ep key 15302583 00:00:10:01:01:02

Repo Hdr Checksum : 16897

Repo Hdr record timestamp : 10 01 2019 11:05:46 351360334

Repo Hdr last pub timestamp : 10 01 2019 11:05:46 352019546

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ EXPORT ACTIVE

EP bd vnid : 16351141

EP mac : 00:00:10:01:01:02

flags : 0x90

repo flags : 0x122

Vrf vnid : 2097154

Epg vnid : 0

EVPN Seq no : 0

Remote publish timestamp: 01 01 1970 00:00:00 0

Snapshot timestamp: 10 01 2019 11:05:46 351360334

Tunnel nh : 10.0.96.66

MAC Tunnel : 10.0.96.66

IPv4 Tunnel : 10.0.96.66

IPv6 Tunnel : 10.0.96.66

ETEP Tunnel : 0.0.0.0

إخراج ELAM باستخدام مساعد ELAM

مساعد ELAM هو تطبيق قوي ل ACI والذي يمكنه تبسيط تنفيذ ELAM Capture على بنية ACI.

يمكن بدء تشغيل مشغلات مساعد ELAM في وقت واحد على عقد ورقية متعددة. ونتيجة لذلك، يمكن التحقق من حزم معينة بالتوازي في ليف1، terminal3 و leaf4.

سيظهر التقاط ELAM المكون كما هو موضح أدناه. وكما هو موضح، تظهر الحزمة على terminal1 (node-101) و leaf3 (node-103).

مساعد ELAM - البارامترات

يظهر تقرير الورقة 1 (node-101) ما يلي:

- يؤكد إخراج معلومات الحزمة الملتقطة أن الحزمة تدخل على ETH1/3 ولها معلومات MAC و IP الصحيحة.

- توضح معلومات إعادة توجيه الحزمة إعادة توجيهها في th1/49 إلى IP 10.0.96.66 من TEP.

مساعد ELAM — صفحة 1 (node-101) — معلومات الحزمة الملتقطة

مساعد ELAM — Leaf1 (node-101) — معلومات إعادة توجيه الحزم

وفي الورقة 3 (العقدة-103)، يلاحظ ما يلي:

في معلومات الحزمة الملتقطة على صفحة 3، تدخل من ETH1/49. يؤكد عنوان IP الخارجي ما يلي:

- TEP المصدر: 10.0.88.95

- عنوان الوجهة: 10.0.96.66

- VNID: 16351141 (BD VNID)

مساعد ELAM — صفحة 3 (node-103) — معلومات الحزمة الملتقطة

توضح معلومات إعادة توجيه الحزمة حركة مرور البيانات التي يتم إعادة توجيهها على المنفذ-channel 1 وعلى وجه التحديد إيثرنت 1/12.

Ingress Leaf ELAM باستخدام CLI

يوصى باستخدام مساعد ELAM في الوقت الذي يعمل فيه على تبسيط عملية تشغيل التقاط ELAM. ومع ذلك، من الممكن أيضا إستخدام أوامر CLI على محولات ACI لإنشاء تقرير ELAM. وفيما يلي مثال على كيفية القيام بذلك.

أستخدم تسلسل المشغل الظاهر لالتقاط الحزمة على المدخل ورقة. راجع قسم "الأدوات" للحصول على مزيد من المعلومات حول خيارات ELAM.

- في هذا المثال، يكون ASIC هو 'tah'كورقة (رقم الجزء الذي ينتهي ب '-EX').

- يتم إستخدام 'in-select 6' لالتقاط حزمة قادمة من منفذ إرتباط بعيد دون تضمين VXLAN.

- يضمن "out-select 1" عرض متجه الإسقاط أيضا (في حالة إسقاط الحزمة).

- يلزم الأمر 'reset' للتأكد من تنظيف أية مشغلات سابقة.

- على الرغم من أن هذا هو تدفق عبر الجسر، إلا أن ELAM لديه إمكانية رؤية في رأس IP.

- ونتيجة لذلك، يمكن إستخدام 'IPv4 src_ip' و'dst_ip' لإعداد المشغل.

module-1# debug platform internal tah elam asic 0

module-1(DBG-elam)# trigger init in-select ?

10 Outerl4-innerl4-ieth

13 Outer(l2|l3|l4)-inner(l2|l3|l4)-noieth

14 Outer(l2(vntag)|l3|l4)-inner(l2|l3|l4)-ieth

15 Outer(l2|l3|l4)-inner(l2|l3|l4)-ieth

6 Outerl2-outerl3-outerl4

7 Innerl2-innerl3-innerl4

8 Outerl2-innerl2-ieth

9 Outerl3-innerl3

module-1(DBG-elam)# trigger init in-select 6 out-select 1

module-1(DBG-elam-insel6)# reset

module-1(DBG-elam-insel6)# set outer ipv4 src_ip 10.1.1.1 dst_ip 10.1.1.2

module-1(DBG-elam-insel6)# start

لمعرفة ما إذا تم إستلام الحزمة، تحقق من حالة ELAM. إذا كان هناك مشغل، فهذا يعني أنه تم التقاط حزمة تطابق الشروط.

module-1(DBG-elam-insel6)# status

ELAM STATUS

===========

Asic 0 Slice 0 Status Triggered

Asic 0 Slice 1 Status Armed

يظهر الإخراج التالي التقرير الذي يتم عرضه باستخدام الأمر 'ereport'. الناتج طويل جدا، لذلك فقط البداية ألصقت هنا. لكن لاحظ أن التقرير الكامل يتم حفظه للتحليل لاحقا في موقع في نظام الملفات الطرفية. يحتوي اسم الملف أيضا على الطوابع الزمنية عند أخذ ELAM.

leaf1# ls -al /var/log/dme/log/elam_2019-09-30-03m-23h-14s.txt

-rw-rw-rw- 1 root root 699106 Sep 30 23:03 /var/log/dme/log/elam_2019-09-30-03m-23h-14s.txt

يتحقق 'ereport' من أن الربط تم إستلامه والمعلومات كما هو متوقع (مصدر ووجهة MAC، مصدر، وغاية IP، وما إلى ذلك).

module-1(DBG-elam-insel6)# ereport

Python available. Continue ELAM decode with LC Pkg

ELAM REPORT

===========================================================================================================

Trigger/Basic Information

===========================================================================================================

ELAM Report File : /tmp/logs/elam_2019-09-30-03m-23h-14s.txt

In-Select Trigger : Outerl2-outerl3-outerl4( 6 )

Out-Select Trigger : Pktrw-sideband-drpvec( 1 )

ELAM Captured Device : LEAF

Packet Direction : ingress

Triggered ASIC type : Sugarbowl

Triggered ASIC instance : 0

Triggered Slice : 0

Incoming Interface : 0x24( 0x24 )

( Slice Source ID(Ss) in "show plat int hal l2 port gpd" )

===========================================================================================================

Captured Packet

-----------------------------------------------------------------------------------------------------------

Outer Packet Attributes

-----------------------------------------------------------------------------------------------------------

Outer Packet Attributes : l2uc ipv4 ip ipuc ipv4uc

Opcode : OPCODE_UC

-----------------------------------------------------------------------------------------------------------

Outer L2 Header

-----------------------------------------------------------------------------------------------------------

Destination MAC : 0000.1001.0102

Source MAC : 0000.1001.0101

802.1Q tag is valid : yes( 0x1 )

CoS : 0( 0x0 )

Access Encap VLAN : 2501( 0x9C5 )

-----------------------------------------------------------------------------------------------------------

Outer L3 Header

-----------------------------------------------------------------------------------------------------------

L3 Type : IPv4

IP Version : 4

DSCP : 0

IP Packet Length : 84 ( = IP header(28 bytes) + IP payload )

Don't Fragment Bit : not set

TTL : 255

IP Protocol Number : ICMP

IP CheckSum : 51097( 0xC799 )

Destination IP : 10.1.1.2

Source IP : 10.1.1.1

===========================================================================================================

Forwarding Lookup ( FPB )

===========================================================================================================

-----------------------------------------------------------------------------------------------------------

Destination MAC (Lookup Key)

-----------------------------------------------------------------------------------------------------------

Dst MAC Lookup was performed : yes

Dst MAC Lookup BD : 522( 0x20A )

( Hw BDID in "show plat int hal l2 bd pi" )

Dst MAC Address : 0000.1001.0102

-----------------------------------------------------------------------------------------------------------

Destination MAC (Lookup Result)

-----------------------------------------------------------------------------------------------------------

Dst MAC is Hit : yes

Dst MAC is Hit Index : 6443( 0x192B )

( phy_id in "show plat int hal objects ep l2 mac (MAC) extensions" )

or ( HIT IDX in "show plat int hal l3 nexthops" for L3OUT/L3 EP)

.....

إستخدام fTriage لتتبع التدفق

يتم تشغيل fTriage من واجهة سطر أوامر APIC ويمكن إستخدامها لاتباع المسار الكامل من خلال بنية واجهة سطر الأوامر. عينت على الأقل المدخل ورقة (node-101)، المصدر ip والوجهة ip. في هذه الحالة المحددة، إنه تدفق (طبقة 2) يجسر، لذلك فإن خيار fTriage جسر أن يكون استعملت.

لاحظ أن FTriage يقوم بإنشاء ملف سجل في الدليل الحالي. سيتضمن ملف السجل هذا كل السجلات والتقارير التي تم جمعها من ELAM. وهذا يسمح بالتقاط الحزمة في كل خطوة. أما النسخة القصيرة من الناتج فهي التالية:

apic1# ftriage bridge -ii LEAF:101 -sip 10.1.1.1 -dip 10.1.1.2

fTriage Status: {"dbgFtriage": {"attributes": {"operState": "InProgress", "pid": "12181", "apicId": "1", "id": "0"}}}

Starting ftriage

Log file name for the current run is: ftlog_2019-10-01-18-53-24-125.txt

2019-10-01 18:53:24,129 INFO /controller/bin/ftriage bridge -ii LEAF:101 -sip 10.1.1.1 -dip 10.1.1.2

2019-10-01 18:53:49,280 INFO ftriage: main:1165 Invoking ftriage with default password and default username: apic#fallback\\admin

2019-10-01 18:54:10,204 INFO ftriage: main:839 L2 frame Seen on leaf1 Ingress: Eth1/3 Egress: Eth1/49 Vnid: 15302583

2019-10-01 18:54:10,422 INFO ftriage: main:242 ingress encap string vlan-2501

2019-10-01 18:54:10,427 INFO ftriage: main:271 Building ingress BD(s), Ctx

2019-10-01 18:54:12,288 INFO ftriage: main:294 Ingress BD(s) Prod:BD1

2019-10-01 18:54:12,288 INFO ftriage: main:301 Ingress Ctx: Prod:VRF1

2019-10-01 18:54:12,397 INFO ftriage: pktrec:490 leaf1: Collecting transient losses snapshot for LC module: 1

2019-10-01 18:54:30,079 INFO ftriage: main:933 SMAC 00:00:10:01:01:01 DMAC 00:00:10:01:01:02

2019-10-01 18:54:30,080 INFO ftriage: unicast:973 leaf1: <- is ingress node

2019-10-01 18:54:30,320 INFO ftriage: unicast:1215 leaf1: Dst EP is remote

2019-10-01 18:54:31,155 INFO ftriage: misc:659 leaf1: L2 frame getting bridged in SUG

2019-10-01 18:54:31,380 INFO ftriage: misc:657 leaf1: Dst MAC is present in SUG L2 tbl

2019-10-01 18:54:31,826 INFO ftriage: misc:657 leaf1: RwDMAC DIPo(10.0.96.66) is one of dst TEPs ['10.0.96.66']

2019-10-01 18:56:16,249 INFO ftriage: main:622 Found peer-node spine1 and IF: Eth1/1 in candidate list

2019-10-01 18:56:21,346 INFO ftriage: node:643 spine1: Extracted Internal-port GPD Info for lc: 1

2019-10-01 18:56:21,348 INFO ftriage: fcls:4414 spine1: LC trigger ELAM with IFS: Eth1/1 Asic :0 Slice: 0 Srcid: 32

2019-10-01 18:56:54,424 INFO ftriage: main:839 L2 frame Seen on spine1 Ingress: Eth1/1 Egress: LC-1/0 FC-24/0 Port-0 Vnid: 15302583

2019-10-01 18:56:54,424 INFO ftriage: pktrec:490 spine1: Collecting transient losses snapshot for LC module: 1

2019-10-01 18:57:15,093 INFO ftriage: fib:332 spine1: Transit in spine

2019-10-01 18:57:21,394 INFO ftriage: unicast:1252 spine1: Enter dbg_sub_nexthop with Transit inst: ig infra: False glbs.dipo: 10.0.96.66

2019-10-01 18:57:21,508 INFO ftriage: unicast:1417 spine1: EP is known in COOP (DIPo = 10.0.96.66)

2019-10-01 18:57:25,537 INFO ftriage: unicast:1458 spine1: Infra route 10.0.96.66 present in RIB

2019-10-01 18:57:25,537 INFO ftriage: node:1331 spine1: Mapped LC interface: LC-1/0 FC-24/0 Port-0 to FC interface: FC-24/0 LC-1/0 Port-0

2019-10-01 18:57:30,616 INFO ftriage: node:460 spine1: Extracted GPD Info for fc: 24

2019-10-01 18:57:30,617 INFO ftriage: fcls:5748 spine1: FC trigger ELAM with IFS: FC-24/0 LC-1/0 Port-0 Asic :0 Slice: 2 Srcid: 0

2019-10-01 18:57:49,611 INFO ftriage: unicast:1774 L2 frame Seen on FC of node: spine1 with Ingress: FC-24/0 LC-1/0 Port-0 Egress: FC-24/0 LC-1/0 Port-0 Vnid: 15302583

2019-10-01 18:57:49,611 INFO ftriage: pktrec:487 spine1: Collecting transient losses snapshot for FC module: 24

2019-10-01 18:57:53,110 INFO ftriage: node:1339 spine1: Mapped FC interface: FC-24/0 LC-1/0 Port-0 to LC interface: LC-1/0 FC-24/0 Port-0

2019-10-01 18:57:53,111 INFO ftriage: unicast:1474 spine1: Capturing Spine Transit pkt-type L2 frame on egress LC on Node: spine1 IFS: LC-1/0 FC-24/0 Port-0

2019-10-01 18:57:53,530 INFO ftriage: fcls:4414 spine1: LC trigger ELAM with IFS: LC-1/0 FC-24/0 Port-0 Asic :0 Slice: 0 Srcid: 64

2019-10-01 18:58:26,497 INFO ftriage: unicast:1510 spine1: L2 frame Spine egress Transit pkt Seen on spine1 Ingress: LC-1/0 FC-24/0 Port-0 Egress: Eth1/3 Vnid: 15302583

2019-10-01 18:58:26,498 INFO ftriage: pktrec:490 spine1: Collecting transient losses snapshot for LC module: 1

2019-10-01 18:59:28,634 INFO ftriage: main:622 Found peer-node leaf3 and IF: Eth1/49 in candidate list

2019-10-01 18:59:39,235 INFO ftriage: main:839 L2 frame Seen on leaf3 Ingress: Eth1/49 Egress: Eth1/12 (Po1) Vnid: 11364

2019-10-01 18:59:39,350 INFO ftriage: pktrec:490 leaf3: Collecting transient losses snapshot for LC module: 1

2019-10-01 18:59:54,373 INFO ftriage: main:522 Computed egress encap string vlan-2501

2019-10-01 18:59:54,379 INFO ftriage: main:313 Building egress BD(s), Ctx

2019-10-01 18:59:57,152 INFO ftriage: main:331 Egress Ctx Prod:VRF1

2019-10-01 18:59:57,153 INFO ftriage: main:332 Egress BD(s): Prod:BD1

2019-10-01 18:59:59,230 INFO ftriage: unicast:1252 leaf3: Enter dbg_sub_nexthop with Local inst: eg infra: False glbs.dipo: 10.0.96.66

2019-10-01 18:59:59,231 INFO ftriage: unicast:1257 leaf3: dbg_sub_nexthop invokes dbg_sub_eg for vip

2019-10-01 18:59:59,231 INFO ftriage: unicast:1784 leaf3: <- is egress node

2019-10-01 18:59:59,377 INFO ftriage: unicast:1833 leaf3: Dst EP is local

2019-10-01 18:59:59,378 INFO ftriage: misc:657 leaf3: EP if(Po1) same as egr if(Po1)

2019-10-01 18:59:59,378 INFO ftriage: misc:659 leaf3: L2 frame getting bridged in SUG

2019-10-01 18:59:59,613 INFO ftriage: misc:657 leaf3: Dst MAC is present in SUG L2 tbl

2019-10-01 19:00:06,122 INFO ftriage: main:961 Packet is Exiting fabric with peer-device: n3k-3 and peer-port: Ethernet1/16

أستكشاف أخطاء سير العمل وإصلاحها لحركة مرور البيانات أحادية البث للطبقة 2 غير المعروفة — BD في وضع التدفق

في هذا مثال، الغاية ماك غير معروف. الغاية ماك يبدي بحث على المدخل ورقة ما من إنتاج.

leaf1# show endpoint mac 0000.1001.0102

Legend:

s - arp H - vtep V - vpc-attached p - peer-aged

R - peer-attached-rl B - bounce S - static M - span

D - bounce-to-proxy O - peer-attached a - local-aged m - svc-mgr

L - local E - shared-service

+-----------------------------------+---------------+-----------------+--------------+-------------+

VLAN/ Encap MAC Address MAC Info/ Interface

Domain VLAN IP Address IP Info

+-----------------------------------+---------------+-----------------+--------------+-------------+

نظرا لأن BD تم تعيينه إلى "تدفق" للبث الأحادي غير المعروف من المستوى الثاني، فيما يلي ما سيحدث على مستوى عال:

- ستقوم صفحة المدخل بتجزئة رأس الحزمة لتعيينه على أحد علامات FTAG (من 0 إلى 15).

- تغلف ورقة المدخل الإطار في حزمة VXLAN مع ال BD VNID. سيكون عنوان IP للوجهة الخارجية هو BD GIPo + FTAG.

- وسيغمر في النسيج بعد طبولوجيا شجرة، ويجب أن يصل إلى كل عقدة ورقية ينشر فيها ال BD.

سيبرز هذا القسم ما يمكن تحديده.

البحث عن BD GIPo

تحدد واجهة المستخدم الرسومية مجموعة البث المتعدد 225.1.5.48 التي يستخدمها BD لحركة المرور متعددة الوجهة.

BD GIPo

ELAM — ورقة المدخل — فاضت حركة المرور

باستخدام مساعد ELAM، يتم التحقق من تقرير ELAM على ورقة الدخول. هذا يظهر أن الإطار قد غمر في BD وهو يتساقط على كل وصلات النسيج (هنا ETH1/49، 1/50، 1/51 و 1/52).

مساعد ELAM - مدخل الورقة - معلومات إعادة توجيه الحزم

للعثور على قيمة FTAG التي تم إختيارها من قبل ورقة الدخول، انتقل إلى التقرير الأولي لمساعد ELAM.

sug_lu2ba_sb_info.mc_info.mc_info_nopad.ftag: 0xC

عند تحويل القيمة السداسية العشرية ل 0xC إلى عشرية، ينتج عن ذلك FTAG 12.

رسم مخطط FTAG

يتم حساب مخطط FTAG بواسطة IS-IS. يتم إنشاء مخطط شجرة لكل قيمة FTAG، باستخدام قائمة واجهة الجذر والمخرجات التي تسمح بمخطط توزيع الحمل الأمثل.

عرض مخطط FTAG المحلي باستخدام الأمر التالي. في المثال أدناه، نستخدم طبولوجيا معرف FTAG رقم 12 على العامود الرئيسي 1.

spine1# show isis internal mcast routes ftag

IS-IS process: isis_infra

VRF : default

FTAG Routes

====================================

FTAG ID: 12 [Enabled] Cost:( 2/ 11/ 0)

----------------------------------

Root port: Ethernet1/4.39

OIF List:

Ethernet1/11.11

Ethernet1/12.12

يمكن أن يثبت رسم مخطط FTAG بالكامل في بنية كبيرة لواجهة التحكم في الوصول (ACI) أنه مهمة طويلة ومعقدة. يمكن نسخ برنامج Python النصي 'aci-ftag-viewer' (https://github.com/agccie/aci-ftag-viewer) إلى APIC. يولد مخطط FTAG الكامل للنسيج في مرور واحد.

تعرض المخرجات أدناه شجرة FTAG 12 في Pod1 الخاصة ببنية Multi-Pod وتتضمن مخطط FTAG عبر أجهزة IPN.

هذا يظهر أن إذا دخلت حركة مرور النسيج ACI من ورقة 101 ستعبر المسارات التالية كما هو مدرج في مخرجات البرنامج النصي أدناه.

admin@apic1:tmp> python aci_ftag_viewer.py --ftag 12 --pod 1

################################################################################

# Pod 1 FTAG 12

# Root spine-204

# active nodes: 8, inactive nodes: 1

################################################################################

spine-204

+- 1/1 -------- 1/52 leaf-101

+- 1/2 -------- 1/52 leaf-102

+- 1/3 -------- 1/52 leaf-103

+- 1/4 -------- 1/52 leaf-104

+- 1/49 -------- 1/4 spine-201

| +- 1/11 ...... (EXT) Eth2/13 n7706-01-Multipod-A1

| +- 1/12 ...... (EXT) Eth2/9 n7706-01-Multipod-A2

|

+- 1/50 -------- 1/4 spine-202

| +- 1/11 ...... (EXT) Eth2/14 n7706-01-Multipod-A1

| +- 1/12 ...... (EXT) Eth2/10 n7706-01-Multipod-A2

|

+- 1/51 -------- 2/4 spine-203

+- 2/11 ...... (EXT) Eth2/15 n7706-01-Multipod-A1

+- 2/12 ...... (EXT) Eth2/11 n7706-01-Multipod-A2

+- 1/11 ...... (EXT) Eth2/16 n7706-01-Multipod-A1

+- 1/12 ...... (EXT) Eth2/12 n7706-01-Multipod-A2

ELAM — ورقة الخروج — غمرت حركة المرور

وفي هذه الحالة، تصل حركة المرور التي غمرتها المياه إلى كل ورقة في نسيج ACI. لذلك، سوف تصل إلى كل من الورقة 3 والورقة 4 وهما زوج VPC. كل من هذه العقد الطرفية لها VPC إلى الغاية. لتجنب الحزم المكررة، يقوم زوج أجهزة الكمبيوتر الافتراضية (VPC) بإختيار ورقة واحدة فقط لإعادة توجيه حركة المرور التي تم تدفقها إلى الوجهة. تسمى الورقة المنتخبة ورقة VPC DF (VPC المسماة ورقة مرسل).

يمكن التحقق من هذا في ELAM باستخدام المشغل التالي على كلا عقدتي الورقة.

module-1# debug platform internal tah elam asic 0

module-1(DBG-elam)# trigger reset

module-1(DBG-elam)# trigger init in-select 14 out-select 1

module-1(DBG-elam-insel14)# set inner ipv4 src_ip 10.1.1.1 dst_ip 10.1.1.2

module-1(DBG-elam-insel14)# start

مخرجات صفحة 3:

module-1(DBG-elam-insel14)# ereport | egrep vpc.*df

sug_lub_latch_results_vec.lub4_1.vpc_df: 0x1

مخرجات الورقة 4:

module-1(DBG-elam-insel14)# ereport | egrep vpc.*df

sug_lub_latch_results_vec.lub4_1.vpc_df: 0x0

في الإخراج أعلاه، تحتوي الصفحة 3 على قيمة '0x1' تم تعيينها للحقل 'vpc_df'، بينما تحتوي الصفحة 4 على '0x0' تم تعيينها للحقل 'vpc_df'. وبالتالي سيكون الموجه المعين هو Leaf3. ستقوم Leaf3 بإعادة توجيه الحزمة التي تم تدفقها على إرتباط VPC الخاص بها إلى EP الوجهة.

أستكشاف أخطاء سير العمل وإصلاحها لحركة مرور البيانات أحادية البث للطبقة 2 غير المعروفة — BD في وكيل الأجهزة

السيناريو الحالي المدرج هو السيناريو الخاص بحركة مرور البث الأحادي غير المعروفة للطبقة 2 مع BD في وضع وكيل الجهاز. في هذا السيناريو، بافتراض أن المدخل ورقة لا يعرف الغاية {upper}mac address، هو يستطيع أرسلت الربط إلى العامود الرئيسي anyCast وكيل-mac address. سيقوم العامود الأساسي بإجراء بحث COOP عن MAC الوجهة.

إذا نجح البحث كما هو موضح أدناه، فسيقوم العمود الفقري بإعادة كتابة عنوان IP للوجهة الخارجية إلى وجهة النفق (هنا 10.0.96.66) وإرساله إلى زوج VPC من الأوراق3-leaf4.

spine1# show coop internal info repo ep key 15302583 00:00:10:01:01:02

Repo Hdr Checksum : 16897

Repo Hdr record timestamp : 10 01 2019 11:05:46 351360334

Repo Hdr last pub timestamp : 10 01 2019 11:05:46 352019546

Repo Hdr last dampen timestamp : 01 01 1970 00:00:00 0

Repo Hdr dampen penalty : 0

Repo Hdr flags : IN_OBJ EXPORT ACTIVE

EP bd vnid : 16351141

EP mac : 00:00:10:01:01:02

flags : 0x90

repo flags : 0x122

Vrf vnid : 2097154

Epg vnid : 0

EVPN Seq no : 0

Remote publish timestamp: 01 01 1970 00:00:00 0

Snapshot timestamp: 10 01 2019 11:05:46 351360334

Tunnel nh : 10.0.96.66

MAC Tunnel : 10.0.96.66

IPv4 Tunnel : 10.0.96.66

IPv6 Tunnel : 10.0.96.66

ETEP Tunnel : 0.0.0.0

إذا فشل البحث (نقطة النهاية غير معروفة في بنية ACI)، فإن العامود الأساسي سيسقط البث الأحادي غير المعروف.

spine1# show coop internal info repo ep key 15302583 00:00:10:01:01:02

Key not found in repo

ملخص إعادة توجيه الطبقة 2

يلخص المخطط التالي سلوك إعادة التوجيه المحتمل لحركة مرور الطبقة 2 في بنية واجهة التحكم في الوصول (ACI).

سلوك إعادة توجيه طبقة البنية الثانية ل ACI

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

08-Aug-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- ACI Escalation Engineers

- Technical Marketing

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات