أستكشاف أخطاء ADFS/IDs وإصلاحها والمشاكل الشائعة

خيارات التنزيل

-

ePub (705.6 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

تفاعل لغة تمييز تأكيد الأمان (SAML) بين خدمة الهوية (IDs) من Cisco وخدمات إتحاد Active Directory (AD FS) عبر مستعرض هو مركز سجل الدخول الأحادي (SSO). سيساعدك هذا المستند في تصحيح أخطاء التكوينات المتعلقة بالتكوينات في معرفات Cisco و AD FS، بالإضافة إلى الإجراء الموصى به لحلها.

نماذج نشر معرفات Cisco

| المنتج | النشر |

| UCCX | مقيم مشارك |

| PCCE | مقيم مشترك مع CUIC (Cisco Unified Intelligence Center) و LD (بيانات مباشرة) |

| UCCE | مشارك مقيم مع CUIC و LD لعمليات نشر 2k. مستقلة لعمليات النشر التي تبلغ 4 آلاف و 12 ألف عملية. |

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco Unified Contact Center Express (UCCX) الإصدار 11.5 أو Cisco Unified Contact Center Enterprise الإصدار 11.5 أو Packaged Contact Center Enterprise (PCCE) الإصدار 11.5 حسب الاقتضاء.

- Microsoft Active Directory - AD مثبت على Windows Server

- IDp (موفر الهوية) - Active Directory Federation Service (AD FS)، الإصدار 2.0/3.0

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

بعد إنشاء علاقة الثقة بين معرفات Cisco و AD FS (راجع هنا للحصول على التفاصيل الشائعة ل UCCX و UCCE)، من المتوقع أن يقوم المسؤول بتشغيل إعداد إختبار SSO في صفحة الإعدادات الخاصة بإدارة خدمة الهوية لضمان أن التكوين بين معرفات Cisco و AD FS يعمل بشكل جيد. في حالة فشل الاختبار، أستخدم التطبيقات والاقتراحات المناسبة الواردة في هذا الدليل لحل المشكلة.

التطبيقات والسجلات التي يمكن أن تكون مفيدة في تصحيح الأخطاء

| التطبيق/السجل |

التفاصيل |

أين يمكن العثور على الأداة |

| سجل معرفات Cisco |

سيقوم مسجل معرفات Cisco بتسجيل أي خطأ حدث في معرفات Cisco. |

أستخدم RTMT للحصول على سجلات معرفات Cisco. لمعلومات عن كيفية إستخدام RTMT راجع، دليل إستخدام RTMT

الرجاء ملاحظة أن اسم RTMT هو خدمة تعريف Cisco. للعثور على السجلات، انتقل إلى Cisco Identity Service > Log |

| فيدليت لوكس |

ستعطي سجلات Fedlet المزيد من التفاصيل حول أي أخطاء SAML التي تحدث في معرفات Cisco |

أستخدم RTMT للحصول على سجلات Fedlet. موقع سجل الخادم هو نفسه سجلات معرفات Cisco. تبدأ سجلات الإطار ببادئة - |

| مقاييس واجهة برمجة التطبيقات Cisco IdS API Metrics |

يمكن إستخدام مقاييس واجهة برمجة التطبيقات للنظر في أي أخطاء قد تكون معرفات API المرتجعة وعدد الطلبات التي تمت معالجتها بواسطة معرفات Cisco والتحقق من صحتها |

أستخدم RTMT للحصول على مقاييس واجهة برمجة التطبيقات. يرجى ملاحظة أن اسم RTMT هو خدمة تعريف Cisco سيظهر هذا ضمن مقاييس مجلد منفصلة. يرجى ملاحظة أن saml_metrics.csv وauthorize_metrics.csv هما القياسات ذات الصلة لهذا المستند.

|

| عارض الأحداث في AD FS |

السماح للمستخدمين بعرض سجلات الأحداث في النظام. سيتم تسجيل أي خطأ في AD FS أثناء معالجة طلب SAML/إرسال إستجابة SAML هنا. |

في جهاز AD FS، انتقل إلى عارض الأحداث > سجلات التطبيقات والخدمات >AdDFS 2. 0 > Admin

في Windows 2008، قم بتشغيل عارض الأحداث من لوحة التحكم > الأداء والصيانة > الأدوات الإدارية في Windows 2012، قم بإطلاقه من لوحة التحكم\النظام وأدوات الأمان\الإدارة. الرجاء مراجعة وثائق Windows لمعرفة مكان العثور على "عارض الأحداث". |

| عارض SAML | سيساعد عارض SAML في النظر في طلب SAML والاستجابة التي يتم إرسالها من/إلى معرفات Cisco. تطبيق المستعرض هذا مفيد جدا لتحليل طلب/إستجابة SAML. |

هذه بعض برامج عرض SAML المقترحة التي يمكنك إستخدامها للنظر في طلب SAML والاستجابة لها |

مخطط التدفق مع خيارات تصحيح الأخطاء

تظهر الخطوات المختلفة لمصادقة SSO في الصورة مع نتائج تصحيح الأخطاء في كل خطوة في حال فشل تلك الخطوة.

يوفر هذا الجدول تفاصيل حول كيفية تحديد حالات الفشل في كل خطوة من خطوات SSO في المستعرض. كما يتم تحديد الأدوات المختلفة وكيف يمكن أن تساعد في تصحيح الأخطاء.

| خطوة |

كيفية التعرف على الفشل في المستعرض |

الأدوات/السجل |

التكوينات التي سيتم النظر فيها |

| معالجة طلب AuthCode بواسطة معرفات Cisco |

في حالة الفشل، لا تتم إعادة توجيه المستعرض إلى نقطة نهاية SAML أو AD FS، ويتم عرض خطأ JSON بواسطة معرفات Cisco، وهو ما يشير إلى أن معرف العميل أو عنوان URL لإعادة التوجيه غير صالح. |

سجلات معرف Cisco- تشير إلى الأخطاء التي تحدث أثناء التحقق من صحة طلب رمز المصادقة ومعالجته. مقاييس واجهة برمجة التطبيقات (API) من Cisco - تشير إلى عدد الطلبات التي تمت معالجتها وفشلت. |

تسجيل العميل |

| بدء طلب SAML بواسطة معرفات Cisco |

أثناء الفشل، لا تتم إعادة توجيه المستعرض إلى AD FS، وسيتم عرض صفحة/رسالة خطأ بواسطة معرفات Cisco. |

سجلات معرفات Cisco- تشير إلى ما إذا كان هناك إستثناء أم لا أثناء بدء الطلب. مقاييس واجهة برمجة التطبيقات (API) من Cisco - تشير إلى عدد الطلبات التي تمت معالجتها وفشلت. |

معرفات Cisco في حالة NOT_CONFIGURE. |

| معالجة طلب SAML بواسطة AD FS |

سيؤدي أي فشل في معالجة هذا الطلب إلى ظهور صفحة خطأ بواسطة خادم AD FS بدلا من صفحة تسجيل الدخول. |

عارض الأحداث في AD FS- يشير إلى الأخطاء التي تحدث أثناء معالجة الطلب. الوظيفة الإضافية لمستعرض SAML - تساعد على رؤية طلب SAML الذي يتم إرساله إلى AD FS. |

تكوين الثقة بجهة الاعتماد في IDp |

| إرسال إستجابة SAML بواسطة AD FS |

يؤدي أي فشل في إرسال الاستجابة إلى ظهور صفحة خطأ بواسطة خادم AD FS بعد إرسال بيانات الاعتماد الصحيحة. |

عارض الأحداث في AD FS - يشير إلى الأخطاء التي تحدث أثناء معالجة الطلب. |

|

| معالجة إستجابة SAML بواسطة معرفات Cisco |

ستظهر معرفات Cisco خطأ 500 مع سبب الخطأ وصفحة فحص سريع. |

عارض الأحداث في AD FS - يشير إلى الخطأ إذا كان AD FS يرسل إستجابة SAML بدون رمز حالة ناجح. المكون الإضافي لمستعرض SAML - يساعد على رؤية إستجابة SAML التي يتم إرسالها بواسطة AD FS لتحديد الأخطاء. سجل معرفات Cisco - يشير إلى حدوث الخطأ/الاستثناء أثناء المعالجة. مقاييس واجهة برمجة التطبيقات (API) من Cisco - تشير إلى عدد الطلبات التي تمت معالجتها وفشلت. |

|

معالجة طلب Authcode بواسطة معرفات Cisco

نقطة البداية لتسجيل دخول SSO، بقدر ما يتعلق الأمر بمعرفات Cisco، هي طلب رمز تخويل من تطبيق تم تمكين SSO. يتم التحقق من صحة طلب واجهة برمجة التطبيقات للتحقق مما إذا كان طلبا من عميل مسجل. ينتج عن التحقق من الصحة بنجاح إعادة توجيه المستعرض إلى نقطة نهاية SAML لمعرفات Cisco. يؤدي أي فشل في التحقق من صحة الطلب إلى إعادة إرسال صفحة خطأ/JSON (تدوين كائن JavaScript) من معرفات Cisco.

الأخطاء الشائعة التي تمت مصادفتها أثناء هذه العملية

1. لم يتم تسجيل العميل

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود خطأ 401 في المستعرض. |

| رسالة خطأ |

المستعرض: خطأ 401 في هذه الرسالة: {"error":"invalid_client"،"error_description":"ClientId غير صالح."} سجل معرفات Cisco: 2016-09-02 00:16:58.604 IST (+0530) [IdSEndPoints-51] WARN com.cisco.ccbu.ids ScOnfigImpl.java:121 - معرف العميل: FB308a80050b2021f974f4a72ef9518a5e7ca692 غير موجود 016-09-02 00:16:58.604 IST (+0530) [IdSEndPoints-51] ERROR com.cisco.ccbu.ids IdSOAuthEndPoint.java:45 - طلب مصادقة معالجة الاستثناء. org.apache.oltu.oth2.common.OAuthProblemException: غير صالح_client، معرف عميل غير صالح على org.apache.oltu.oth2.common.OAuth2 ProblemException.error(OAuthProblemException.java:59) على com.cisco.ccbu.ids.validator.IdSAuthorizeValidator.validateRequestParams(IdSAuthorizeValidator.java:55) على com.cisco.ccbu.ids.validator.IdSAuthorizeValidator.validateRequiredParameters(IdSAuthorizeValidator.Java:70) على org.apache.oltu.oauth2.as.reQuest.OAuthRequest(التحقق من OAuthRequest.java:63) |

| السبب المحتمل |

لم يكتمل تسجيل العميل باستخدام معرفات Cisco. |

| الإجراء الموصى به |

انتقل إلى وحدة تحكم إدارة معرفات Cisco وتأكد من تسجيل العميل بنجاح. وإذا لم يكن الأمر كذلك، فعندئذ قم بتسجيل العملاء قبل المتابعة مع SSO. |

2. وصول المستخدم إلى التطبيق باستخدام عنوان IP/ اسم المضيف البديل

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود خطأ 401 في المستعرض. |

| رسالة خطأ |

المستعرض: خطأ 401 في هذه الرسالة: {"error":"invalid_redirectUri"،"error_description":"Invlalid Redirect Uri"} |

| السبب المحتمل |

وصول المستخدم إلى التطبيق باستخدام عنوان IP/ اسم المضيف البديل. في وضع SSO، إذا تم الوصول إلى التطبيق باستخدام IP، فإنه لا يعمل. يجب الوصول إلى التطبيقات بواسطة اسم المضيف الذي يتم تسجيلها من خلاله في معرفات Cisco. يمكن أن تحدث هذه المشكلة إذا قام المستخدم بالوصول إلى اسم مضيف بديل غير مسجل مع معرفات Cisco. |

| الإجراء الموصى به |

انتقل إلى وحدة تحكم إدارة معرفات Cisco وتأكد ما إذا كان العميل مسجلا بعنوان URL الصحيح لإعادة التوجيه وما إذا كان يتم إستخدام الأمر نفسه للوصول إلى التطبيق.

|

بدء طلب SAML بواسطة معرفات Cisco

نقطة نهاية SAML لمعرفات Cisco هي نقطة البداية لتدفق SAML في تسجيل الدخول المستند إلى SSO. يتم تشغيل بدء التفاعل بين معرفات Cisco و AD FS في هذه الخطوة. المتطلب الأساسي هنا هو أن تعرف معرفات Cisco AD FS الذي يجب الاتصال به كبيانات تعريف IDp المقابلة يجب تحميلها إلى معرفات Cisco لهذه الخطوة بنجاح.

الأخطاء الشائعة التي تمت مصادفتها أثناء هذه العملية

1. لم تتم إضافة بيانات تعريف AD FS إلى معرفات Cisco

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود خطأ 503 في المستعرض. |

| رسالة خطأ |

المستعرض: خطأ 503 في هذه الرسالة: {"error":"service_unavailable"،"error_description":"لم تتم تهيئة بيانات تعريف SAML"} |

| السبب المحتمل |

بيانات تعريف IDP غير متوفرة في معرفات Cisco. لم يكتمل إنشاء الثقة بين معرفات Cisco و AD FS. |

| الإجراء الموصى به |

انتقل إلى وحدة تحكم إدارة معرفات Cisco وانظر ما إذا كانت المعرفات في حالة غير مكونة. تأكيد ما إذا كانت بيانات تعريف IDp تم تحميلها أم لا. إذا لم تكن هناك مساحة، قم بتحميل بيانات تعريف IdP التي تم تنزيلها من AD FS. لمزيد من التفاصيل، راجع هنا. |

معالجة طلب SAML بواسطة AD FS

معالجة طلب SAML هي الخطوة الأولى في AD FS في تدفق SSO. يتم قراءة طلب SAML الذي يتم إرساله بواسطة معرفات Cisco والتحقق من صحته وفك تشفيره بواسطة AD FS في هذه الخطوة. ينتج عن المعالجة الناجحة لهذا الطلب سيناريوهان:

-

- إذا كان هذا الدخول جديدا في متصفح، فإن AD FS يعرض نموذج تسجيل الدخول.

-

إذا كانت إعادة تسجيل دخول لمستخدم تمت مصادقته بالفعل من جلسة مستعرض موجودة، يحاول AD FS إرسال إستجابة SAML مباشرة.

ملاحظة: المتطلب الأساسي لهذه الخطوة هو أن يتم تكوين ثقة الطرف المستجيب لنظام الإبلاغ المالي.

الأخطاء الشائعة التي تمت مصادفتها أثناء هذه العملية

1. AD FS لا يحتوي على أحدث شهادة SAML لمعرف Cisco.

| ملخص المشكلة |

AD FS لا يظهر صفحة تسجيل الدخول، بدلا من ذلك يظهر صفحة خطأ. |

| رسالة خطأ |

المستعرض تظهر AD FS صفحة خطأ مماثلة لهذه: حدثت مشكلة أثناء الوصول إلى الموقع. حاول الاستعراض للوصول إلى الموقع مرة أخرى. إذا إستمرت المشكلة، فاتصل بمسؤول هذا الموقع وقم بتوفير رقم المرجع لتحديد المشكلة. الرقم المرجعي: 1ee602be-382c-4c49-af7a-5b70f3a7bd8e عارض أحداث AD FS واجهت "خدمة الاتحاد" خطأ أثناء معالجة طلب مصادقة SAML. بيانات إضافية تفاصيل الاستثناء: Microsoft.IdentityModel.Protocols.XmlSignature.SignatureVerificationFailedException: MSIS0038: تحتوي رسالة SAML على توقيع خاطئ. المصدر: 'myuccx.cisco.com'. في Microsoft.IdentityServer.Protocols.Saml.ContractUtility.CreateSamlMessage(MSISSamlBindingMessage) على Microsoft.IdentityServer.Service.SamlProtocol.SamlService.CreateErrorMessage(CreateErrorMessageRequestErrorMessageRequest) على Microsoft.IdentityServer.Service.SamlProtocol.SamlProtocolService.Process(request رسالة طلب) |

| السبب المحتمل |

لم يتم تأسيس ثقة الطرف المعول أو تم تغيير شهادة معرف Cisco، ولكن لم يتم تحميل نفس الشيء إلى AD FS. |

| الإجراء الموصى به |

إنشاء ثقة بين AD FS ومعرفات Cisco باستخدام أحدث شهادة معرف Cisco. يرجى التأكد من عدم انتهاء صلاحية شهادة معرفات Cisco. يمكنك رؤية لوحة معلومات الحالة في إدارة خدمة تعريف Cisco. إذا كان الأمر كذلك، أعد إنشاء الشهادة في صفحة الإعدادات. لمزيد من التفاصيل حول كيفية إنشاء ثقة بيانات التعريف عبر ADFS ومعرفات Cisco، راجع هنا |

إرسال إستجابة SAML بواسطة AD FS

تقوم ADFS بإرسال إستجابة SAML مرة أخرى إلى معرفات Cisco عبر المستعرض بعد مصادقة المستخدم بنجاح. يمكن أن تقوم ADFS بإرسال إستجابة SAML مرة أخرى مع رمز الحالة الذي يشير إلى النجاح أو الفشل. إذا لم يتم تمكين مصادقة النموذج في AD FS فإن ذلك سيشير إلى إستجابة فشل.

الأخطاء الشائعة التي تمت مصادفتها أثناء هذه العملية

1. لا يتم تمكين مصادقة النموذج في AD FS

| ملخص المشكلة |

يعرض المستعرض تسجيل دخول NTLM، ثم يفشل دون إعادة التوجيه بنجاح إلى معرفات Cisco. |

| خطوة الفشل |

إرسال إستجابة SAML |

| رسالة خطأ |

المستعرض: يعرض المستعرض تسجيل الدخول إلى NTLM، ولكن بعد تسجيل الدخول الناجح، يفشل مع العديد من عمليات إعادة التوجيه. |

| السبب المحتمل |

تدعم معرفات Cisco المصادقة المستندة إلى النموذج فقط، ولا يتم تمكين مصادقة النموذج في AD FS. |

| الإجراء الموصى به |

لمزيد من التفاصيل حول كيفية تمكين مصادقة النموذج، راجع: |

معالجة إستجابة SAML بواسطة معرفات Cisco

في هذه المرحلة، تحصل معرفات Cisco على إستجابة SAML من AD FS. قد تحتوي هذه الاستجابة على رمز حالة يشير إلى النجاح أو الفشل. ينتج عن إستجابة خطأ من AD FS صفحة خطأ ويجب تصحيح نفس الخطأ.

أثناء إستجابة SAML ناجحة، يمكن أن تفشل معالجة الطلب لهذه الأسباب:

- بيانات تعريف IDp (AD FS) غير صحيحة.

- عدم إسترداد المطالبات الصادرة المتوقعة من AD FS.

- لا يتم مزامنة معرفات Cisco وساعات AD FS.

الأخطاء الشائعة التي تمت مصادفتها أثناء هذه العملية

1. شهادة AD FS في معرفات Cisco ليست الأحدث.

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض مع رمز الخطأ كغير صالحSignature. |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض: 500 خطأ مع هذه الرسالة في المستعرض: رمز الخطأ: غير صالح التوقيع عارض أحداث AD FS: لا يوجد خطأ سجل معرفات Cisco: 2016-04-13 12:42:15.896 IST(+0530) الخطأ الافتراضي [IdSEndPoints-0] com.cisco.ccbu.ids IdSEndPoint.java:102 - طلب معالجة الاستثناء com.sun.identity.saml2.common.SAML2Exception: لا تتطابق شهادة التوقيع مع ما تم تعريفه في بيانات تعريف الكيان. at com.sun.identity.saml2.xmlsig.FMSigProvider.verify(FmsIg provider.java:331) at com.sun.identity.saml2.protocol.impl.statusResponseImpl.isSignatureValid(StatusResponseImpl.java:371) at com.sun.identity.saml2.profile.SPACSUtils.getResponseFromPost(SPACEsuTils.java:985) at com.sun.identity.saml2.profile.SPACSUtils.getResponse(SPACEtils.java:196) |

| السبب المحتمل |

فشلت معالجة إستجابة SAML لأن شهادة IDp مختلفة عن المتوفر في معرفات Cisco. |

| الإجراء الموصى به |

قم بتنزيل أحدث بيانات تعريف AD FS من: https://<ADFSServer>/federationmetadata/2007-06/federationmetadata.xml وتحميله إلى معرفات Cisco من خلال واجهة مستخدم إدارة خدمة الهوية. للتفاصيل ، راجع تكوين معرفات Cisco و AD FS |

2. لا تتم مزامنة معرفات Cisco وساعات AD FS.

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المتصفح مع رمز الحالة: urn:oasis:names:tc:saml:2.0:status:success |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض: خطأ 500 في هذه الرسالة: خطأ تكوين IDp: فشلت معالجة SAML فشل تأكيد SAML من IdP مع رمز الحالة: urn:oasis:names:tc:saml:2.0:status:Success. تحقق من تكوين IdP وحاول مرة أخرى. سجل معرفات Cisco 2016-08-24 18:46:56.780 IST(+0530) [IdSEndPoints-SAML-22] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 - فشلت معالجة إستجابة SAML باستثناء com.sun.identity.saml2.common.SAML2Exception: الوقت في SubjectConfirmationData غير صالح. at.sun.identity.saml2.common.SAML2Tiutils BearerSubjectConfirmation(SAML2Utils.java:766) على com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:609) على com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACEtils.java:1050) at.sun.identity.saml2.profile.SPACEtils.ProcessResponseForFedlet(SPACSUtils.java:2038) at com.cisco.ccbu.ids.auth.api.idSSAMLAsyncServlet.getAttributesMapFromSAMLResonse(IdSSAMLAsyncServlet.java:472) at com.cisco.ccbu.ids.api.IdSSAMLAsyncServlet.processSamlPostResponse(IdSSAMLAsyncServlet.java:258) على com.cisco.ccbu.ids.apth.i.IdSAMLAsync Servlet.ProcessIdSEndPointRequest(IdSSAMLAsyncServlet.java:176) على com.cisco.ccbu.ids.api.IdSEndPoint$1.run(IdSEndPoint.java:269) على java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1145) على Java.util.concurrent.ThreadPoolExecutor$Worker(ThreadThreadRunning(Thread) PoolExecution.Java:615) في Java.lang.Thread.run(Thread.Java:745)2016-08-24 18:24:20.510 IST(+0530) [pool-4-thread-1] عارض SAML: البحث عن حقلي NotBefore و NotOnOrAfter <الشرط NotBefore="2016-08-28T14:45:03.325Z" NotOnOrAfter="2016-08-28T15:45:03.325Z"> |

| السبب المحتمل |

الوقت في نظام معرفات ومعرفات Cisco غير متزامن. |

| الإجراء الموصى به |

مزامنة الوقت في نظام معرفات Cisco و AD FS. يوصى بمزامنة وقت نظام AD FS ومعرفات Cisco باستخدام خادم NTP. |

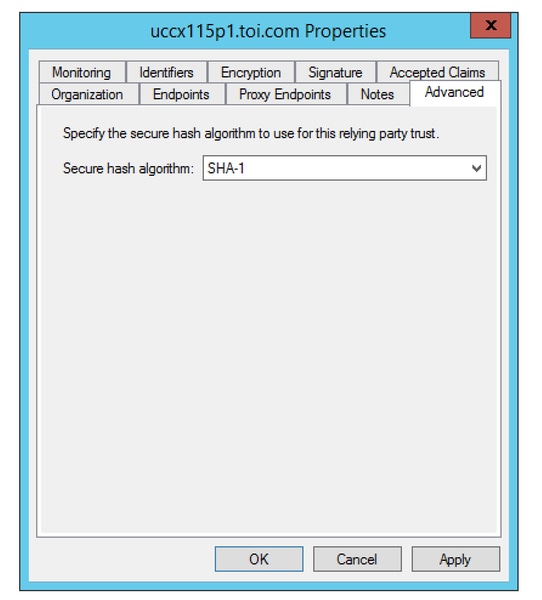

3. خوارزمية توقيع خاطئة (SHA256 مقابل SHA1) في AD FS

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض الذي يحتوي على رمز الحالة:urn:oasis:names:tc:saml:2.0:status:Responder رسالة خطأ في سجل عرض حدث AD FS - خوارزمية توقيع خاطئة (SHA256 مقابل SHA1) في AD FS |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض خطأ 500 في هذه الرسالة: خطأ تكوين IDp: فشلت معالجة SAML فشل تأكيد SAML من IdP مع رمز الحالة: urn:oasis:names:tc:saml:2.0:status:Responder. تحقق من تكوين IdP وحاول مرة أخرى. عارض أحداث AD FS: سجل معرفات Cisco: Error com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 - فشلت معالجة الاستجابة في SAML مع إستثناء com.sun.identity.saml2.common.saml2Exception: رمز حالة غير صالح في الاستجابة على com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:425) at.com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACEtils.java:1050) at.com.sun saml2.profile.SPACSUtils.processResponseForFedlet(SPACEsuTils.java:2038) على com.cisco.ccbu.ids.auth.api.IdSSAMLAsyncServlet.getAttributesMapFromSAMLResponse(IdSSAMLAsyncServlet.java:472) |

| السبب المحتمل |

تم تكوين AD FS لاستخدام SHA-256. |

| الإجراء الموصى به |

تحديث AD FS لاستخدام SHA-1 للتوقيع والتشفير.

|

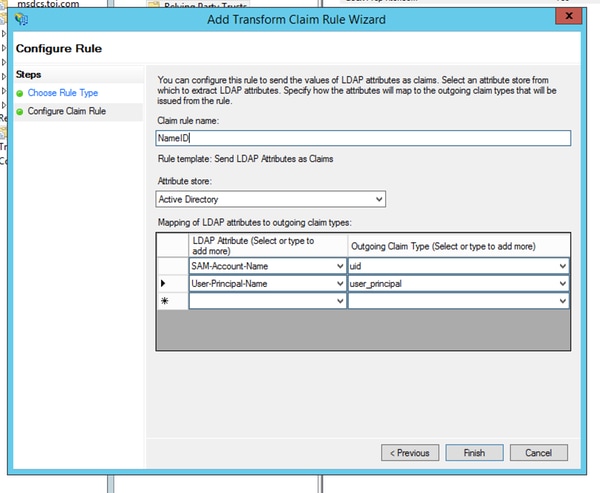

4. لم يتم تكوين قاعدة المطالبة الصادرة بشكل صحيح

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض مع رسالة "تعذر إسترداد معرف المستخدم من إستجابة SAML./تعذر إسترداد رأس المستخدم من إستجابة SAML." لم يتم تعيين UID و/أو user_principal في المطالبات الصادرة. |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض: خطأ 500 في هذه الرسالة: خطأ تكوين IDp: فشلت معالجة SAML. تعذر إسترداد معرف المستخدم من إستجابة SAML./تعذر إسترداد أصل المستخدم من إستجابة SAML. عارض أحداث AD FS: لا يوجد خطأ سجل معرفات Cisco: Error com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:294 - فشلت معالجة إستجابة SAML مع إستثناء com.sun.identity.saml.common.SAMLException: تعذر إسترداد معرف المستخدم من إستجابة SAML. على com.cisco.ccbu.ids.api.IdSSAMLAsyncServlet.validateSAMLAttributes(IdSSAMLAsyncServlet.java:231) على com.cisco.ccbu.ids.apth.idSLA SyncServlet.ProcessSamlPostResponse(IdSSAMLAsyncServlet.java:263) على com.cisco.ccbu.ids.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176)

|

| السبب المحتمل |

لم يتم تكوين المطالبات الصادرة الإلزامية (UID و user_principal) بشكل صحيح في قواعد المطالبة. إذا لم تقم بتكوين قاعدة مطالبة NameID أو لم يتم تكوين UID أو user_principal بشكل صحيح. إذا لم يتم تكوين قاعدة NameID أو لم يتم تعيين user_principal بشكل صحيح، فإن معرفات Cisco تشير إلى أنه لم يتم إسترداد user_principal لأن هذه هي الخاصية التي تبحث عنها معرفات Cisco. إذا لم يتم تعيين المعرف الفريد بشكل صحيح، فإن معرفات Cisco تشير إلى عدم إسترداد المعرف الفريد. |

| الإجراء الموصى به |

بموجب قواعد مطالبة AD FS، تأكد من تعريف تعيين السمات ل "user_principal" و"uid" على أنها في دليل تكوين IdP (أي دليل؟).

|

5. لم يتم تكوين قاعدة المطالبة الصادرة بشكل صحيح في AD FS الموحدة

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض مع رسالة "تعذر إسترداد معرف المستخدم من إستجابة SAML. أو تعذر إسترداد رأس المستخدم من إستجابة SAML." عندما يكون AD FS هو AD FS متحد AD FS. |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض خطأ 500 في هذه الرسالة: خطأ تكوين IDp: فشلت معالجة SAML تعذر إسترداد معرف المستخدم من إستجابة SAML./ تعذر إسترداد أصل المستخدم من إستجابة SAML. عارض أحداث AD FS: لا يوجد خطأ سجل معرفات Cisco: Error com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:294 - فشلت معالجة إستجابة SAML مع إستثناء com.sun.identity.saml.common.SAMLException: تعذر إسترداد معرف المستخدم من إستجابة SAML. على com.cisco.ccbu.ids.api.IdSSAMLAsyncServlet.validateSAMLAttributes(IdSSAMLAsyncServlet.java:231) على com.cisco.ccbu.ids.apth.idSLA SyncServlet.ProcessSamlPostResponse(IdSSAMLAsyncServlet.java:263) على com.cisco.ccbu.ids.api.IdSSAMLAsyncServlet.processIdSEndPointRequest(IdSSAMLAsyncServlet.java:176)

|

| السبب المحتمل |

في AD FS المتحد هناك المزيد من التكوينات المطلوبة التي قد تكون مفقودة. |

| الإجراء الموصى به |

تحقق مما إذا كان تكوين AD FS في AD المتحد قد تم وفقا للقسم من أجل تكوين متعدد المجالات ل AD FS في تكوين معرفات Cisco و AD FS |

6. لم يتم تكوين قواعد المطالبة المخصصة بشكل صحيح

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض مع رسالة "تعذر إسترداد معرف المستخدم من إستجابة SAML./تعذر إسترداد رأس المستخدم من إستجابة SAML." لم يتم تعيين UID و/أو user_principal في المطالبات الصادرة. |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض خطأ 500 في هذه الرسالة: فشل تأكيد SAML من IdP مع رمز الحالة: urn:oasis:names:tc:saml:2.0:status:Request/urn:oasis:names:tc:saml:2.0:status:InvalidNameIDPolicy. تحقق من تكوين IdP وحاول مرة أخرى.

يحتوي طلب مصادقة SAML على نهج NameID تعذر تلبيته. فشل هذا الطلب. إجراء المستخدم سجل معرفات Cisco: 2016-08-3009:45:30.471 IST(+0530) [IdSEndPoints-SAML-82] Info Com.cisco.ccbu.ids SAML2SPAdapter.java:76 - SSO فشل مع الرمز: 1. حالة الاستجابة: <samlp:status> <samlp:statusCode value="urn:oasis:names:tc:saml:2.0:status:Request"> <samlp:StatusCode value="urn:oasis:names:tc:saml:2.0:status:InvalidNameIDPolicy"> </samlp:StatusCode> </samlp:StatusCode> </samlp:Status> ل AuthnRequest: n/a 2016-08-309:54 0.471 IST(+0530) [IdSEndPoints-SAML-82] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:299 - فشلت معالجة إستجابة SAML مع إستثناء com.sun.identity.saml2.common.SAML2Exception: رمز حالة غير صالح في الاستجابة. at com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.java:425) على SAML.Com.sun.identity.Identity l2.profile.SPACEsuTils.processResponse(SPACEsuTils.java:1050) على com.sun.identity.saml2.profile.SPACEsuTils.processResponseForFedlet(SPACEsuTils.java:2038) |

| السبب المحتمل |

لم يتم تكوين قاعدة المطالبة المخصصة بشكل صحيح. |

| الإجراء الموصى به |

بموجب قواعد مطالبة AD FS، تأكد من تعريف تعيين السمات ل "user_principal" و"uid" على أنها في دليل التكوين (أي دليل؟).

|

7. عدد كبير جدا من الطلبات لملفات AD.

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض الذي يحتوي على رمز الحالة:urn:oasis:names:tc:saml:2.0:status:Responder رسالة الخطأ في سجل عرض حدث AD FS تشير إلى وجود طلبات كثيرة جدا ل AD FS. |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض خطأ 500 في هذه الرسالة: خطأ تكوين IDp: فشلت معالجة SAML فشل تأكيد SAML من IdP مع رمز الحالة: urn:oasis:names:tc:saml:2.0:status:Responder. تحقق من تكوين IdP وحاول مرة أخرى. عارض أحداث AD FS: Microsoft.IdentityServer.Web.InvalidRequestException: MSIS7042: قامت جلسة مستعرض العميل نفسها بتقديم '6' من الطلبات في آخر مرة 16 ثانية. اتصل بالمسؤول للحصول على تفاصيل. في Microsoft.IdentityServer.Web.FederationPassiveAuthentication.UpdateLoopDetectionCookie() في Microsoft.IdentityServer.Web.FederationPassiveAuthentication.SendSignInResponse(MSISSignInResponse)

الحدث xml: <event xmlns=http://schemas.microsoft.com/win/2004/08/events/event"><system> <provider name="ad fs 2.0" guid="{20e25ddb-09e5-404b-8a56-edae2f12ee81}" /> <eventID>364</eventID> <version>0</version> <level>2</level> <task0</task> <opcode>0</task></task0></task0></task0></task0> <Opcode> <Keywords>0x800000000001</Keywords> <TimeCreated SystemTime="2016-04-19T12:14:58.474662600Z" /> <EventRecordID>29385</EventRecordID> <CorrelationActivityID="{98778db0-869A-4DD5-B3B6-0565AC17BFFE}"/> <Execution ProcessID="2264" threadID="392" /> <channel>AD FS 2.0/Admin</channel> <computer>myadfs.cisco.com</computer> <Security UserID="S-1-5-21-168062777-1229595 527365-1502263146-1105"/> </System> <UserData> <Event xmlns:auto-ns2="http://schemas.microsoft.com/win/2004/08/events" xmlns="http://schemas.microsoft.com/ActiveDirectoryFederationServices/2.0/Events"> <EventData> <Data>Microsoft.IdentityServer.Web.InvalidRequestException: MSIS7042: قامت جلسة عمل المستعرض نفسها بطلب '6' في آخر '16' ثانية. اتصل بالمسؤول للحصول على التفاصيل. على Microsoft.IdentityServer.Web.FederationPassiveAuthentication.UpdateLoopDetectionCookie() على Microsoft.IdentityServer.Web.FederationPassiveAuthentication.SendSignInResponse(MSISSignInResponse) </Data> </EventData> </UserData></Event> سجل معرفات Cisco 2016-04-15 16:19:01.220 EDT(-0400) الخطأ الافتراضي [IdSEndPoints-1] com.cisco.ccbu.ids IdSEndPoint.java:102 - طلب معالجة الاستثناء com.sun.identity.saml2.common.SAML2Exception: رمز الحالة غير صالح في الاستجابة على com.sun.identity.saml2.common.SAML2Utils.verifyResponse(SAML2Utils.Java.24 5) على com.sun.identity.saml2.profile.SPACSUtils.processResponse(SPACEsuTils.java:1050) على com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACSUtils.java:2038) على com.cisco.ccbu.ids.api.IdSSAMLAsyncServlet.getAttributesMapFromSAMLResonse(IdSLAsamsyncServlet:4JavaIdSLASLAslaSyncServlet.4ServletJava.4ServiceJava 51)

|

| السبب المحتمل |

هناك كثير من الطلبات الواردة إلى AD FS من نفس جلسة المتصفح. |

| الإجراء الموصى به |

ولا ينبغي لهذا أن يحدث عادة في الإنتاج. لكن إذا واجهت هذا، يمكنك:

|

8. لم يتم تكوين AD FS لتوقيع كل من التأكيد والرسائل.

| ملخص المشكلة |

يفشل طلب تسجيل الدخول مع وجود 500 خطأ في المستعرض مع رمز الخطأ:غير صالحSignature |

| خطوة الفشل |

معالجة إستجابة SAML |

| رسالة خطأ |

المستعرض خطأ 500 في هذه الرسالة: رمز الخطأ:InvalidSignature سجل معرفات Cisco: 2016-08-24 10:53:10.494 IST(+0530) [IdSEndPoints-SAML-241] INFO saml2error.jsp saml2error_jsp.java:75 - فشلت معالجة إستجابة SAML مع الرمز: InvalidSignature؛ الرسالة: توقيع غير صالح في ArtifactResponse. 2016-08-24 10:53:10.494 IST(+0530) [IdSEndPoints-SAML-241] ERROR com.cisco.ccbu.ids IdSSAMLAsyncServlet.java:298 - فشلت معالجة الاستجابة في SAML مع إستثناء com.sun.identity.saml2.common.SAML2Exception: توقيع غير صالح في Response. at.sun.identity.saml2.profile.SPACETILSGetResponseFromFromException من post(SpaceSUtils.java:994) على com.sun.identity.saml2.profile.SPACSUtils.getResponse(SPACSUtils.java:196) على com.sun.identity.saml2.profile.SPACSUtils.processResponseForFedlet(SPACEsuTils.java:2028) على com.cisco.ccbu.ids.api.idSSAMLAsyncServlet.getAttributesMapFromSAMLResesesonse(SSAMSAMIDSSSSSSSSLS(SSAMLRSSAMLRSSAMIDSSAMIDSSAMID(SSAMIDSSAMLSSAMLR(SSAMLRssamidSSAMIDSSAMIDlaSyncServlet.java:472) |

| السبب المحتمل |

لم يتم تكوين AD FS لتوقيع كل من التأكيد والرسائل. |

| الإجراء الموصى به |

|

معلومات ذات صلة

يتعلق هذا بتكوين موفر الهوية الموضح في المقالة:

تمت المساهمة بواسطة مهندسو Cisco

- Arundeep Nمهندس TAC من Cisco

- Joji Georgeالهندسة من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات