| الميزة |

الإعداد الافتراضي |

|---|---|

| حالة التمكين للمحول 802.1x |

معطل. |

| حالة التمكين لكل منفذ 802.1x |

معطل (مرخص به بالقوة). يرسل الميناء ويستلم حركة مرور عادي دون 802.1x baser صحة هوية الزبون. |

| AAA |

معطل. |

| خادم RADIUS

|

|

| وضع المضيف |

وضع المضيف الواحد. |

| إتجاه السيطرة |

تحكم ثنائي الإتجاه. |

| إعادة المصادقة الدورية |

معطل. |

| عدد الثواني بين محاولات إعادة المصادقة |

3600 ثانية. |

| رقم إعادة المصادقة |

2 مرة (عدد المرات التي يقوم فيها المحول بإعادة تشغيل عملية المصادقة قبل تغيير المنفذ إلى الحالة غير المصرح بها). |

| فترة الهدوء |

60 ثانية (عدد الثواني التي يظل فيها المحول في الحالة الهادئة بعد فشل تبادل المصادقة مع العميل). |

| زمن إعادة الإرسال |

30 ثانية (عدد الثواني التي ينتظرها المحول للحصول على إستجابة لطلب/إطار هوية EAP من العميل قبل إعادة إرسال الطلب). |

| الحد الأقصى لعدد إعادة الإرسال |

2 مرات (عدد المرات التي يرسل فيها المحول إطار EAP-request/identity قبل إعادة تشغيل عملية المصادقة). |

| فترة انتهاء مهلة العميل |

30 ثانية (عند إرسال طلب من خادم المصادقة إلى العميل، مقدار الوقت الذي ينتظره المحول للاستجابة قبل إعادة إرسال الطلب إلى العميل.) |

| فترة انتهاء مهلة خادم المصادقة |

30 ثانية (عند ترحيل إستجابة من العميل إلى خادم المصادقة، مقدار الوقت الذي ينتظره المحول للرد قبل إعادة إرسال الاستجابة إلى الخادم.) يمكنك تغيير فترة المهلة هذه باستخدام أمر تكوين الواجهة dot1x timeout server-timeout. |

| انتهاء مهلة عدم النشاط |

معطل. |

| Guest VLAN |

لم يتم تحديد شيء. |

| تجاوز مصادقة يتعذر الوصول إليها |

معطل. |

| شبكة VLAN مقيدة |

لم يتم تحديد شيء. |

| وضع المصدق (المحول) |

لم يتم تحديد شيء. |

| تجاوز مصادقة MAC |

معطل. |

| الأمان المزود بالصوت |

معطل. |

أستكشاف أخطاء Dot1x وإصلاحها على محولات Catalyst 9000 Series Switches

خيارات التنزيل

-

ePub (501.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين التحكم في الوصول إلى الشبكة (NAC) 802.1x والتحقق من صحته واستكشاف أخطائه وإصلاحها على محولات Catalyst 9000 Series Switches.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية.

- المحولات من السلسلة Catalyst 9000

- محرك خدمات الهوية (ISE)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Catalyst 9300

- Catalyst 9400

- Catalyst 9500

- Catalyst 9600

- برنامج Cisco IOS® XE 17.6.x والإصدارات الأحدث

- ISE-VM-K9، الإصدار 3.0.0.458

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

ملاحظة: راجع دليل التكوين المناسب للأوامر التي يتم إستخدامها لتمكين هذه الميزات على منصات Cisco الأخرى.

معلومات أساسية

يحدد معيار 802.1x بروتوكول مصادقة والتحكم في الوصول المستند إلى خادم العميل والذي يمنع العملاء غير المصرح لهم من الاتصال بشبكة محلية من خلال منافذ يمكن الوصول إليها بشكل عام ما لم تتم مصادقتهم بشكل صحيح. يصادق خادم المصادقة كل عميل متصل بمنفذ محول قبل إتاحة أي خدمات يقدمها المحول أو الشبكة المحلية (LAN).

تتضمن مصادقة 802. 1x ثلاثة مكونات مميزة:

طالب - العميل الذي يرسل بيانات الاعتماد للمصادقة

المصدق - جهاز الشبكة الذي يوفر اتصال الشبكة بين العميل والشبكة ويمكنه السماح بحركة مرور الشبكة أو حظرها.

خادم المصادقة — الخادم الذي يمكنه تلقي طلبات الوصول إلى الشبكة والاستجابة لها، يبلغ المصدق ما إذا كان يمكن السماح بالاتصال وإعدادات أخرى مختلفة قد تنطبق على جلسة عمل المصادقة.

إن الجمهور المستهدف من هذه الوثيقة هو المهندسين وموظفي الدعم الذين لا يركزون على الأمن بالضرورة. للحصول على مزيد من المعلومات حول مصادقة 802.1x المستندة إلى المنافذ والمكونات مثل ISE، راجع دليل التكوين المناسب.

ملاحظة: ارجع إلى دليل التكوين المناسب للنظام الأساسي المحدد لديك وإصدار الرمز للحصول على تكوين مصادقة 802.1x الافتراضي الأكثر دقة.

التكوين الأساسي

يصف هذا القسم التكوين الأساسي المطلوب لتنفيذ المصادقة المستندة إلى المنافذ 802.1x. يمكن العثور على شرح ميزة إضافي ضمن علامة التبويب إضافات هذا المستند. هناك إختلافات طفيفة في معايير التكوين من الإصدار إلى الإصدار. تحقق من صحة التكوين الخاص بك مقابل دليل تكوين الإصدار الحالي.

يجب تمكين المصادقة والتفويض والحساب (AAA) قبل تكوين مصادقة 802.1x المستندة إلى ما بعد، ويجب إنشاء قائمة طرق.

- تصف قوائم الطرق أسلوب التسلسل والمصادقة المراد الاستعلام عنه لمصادقة مستخدم ما.

- كما يجب تمكين 802.1x بشكل عام.

C9300> enable

C9300# configure terminal

C9300(config)# aaa new-model

C9300(config)# aaa authentication dot1x default group radius

C9300(config)# dot1x system-auth-control

تحديد خادم RADIUS على المحول

C9300(config)# radius server RADIUS_SERVER_NAME

C9300(config-radius-server)# address ipv4 10.0.1.12

C9300(config-radius-server)# key rad123

C9300(config-radius-server)# exit

تمكين 802.1x على واجهة العميل.

C9300(config)# interface TenGigabitEthernet 1/0/4

C9300(config-if)# switchport mode access

C9300(config-if)# authentication port-control auto

C9300(config-if)# dot1x pae authenticator

C9300(config-if)# end

التحقق من التكوين والعمليات

يوفر هذا القسم معلومات أساسية عن 801.1x، وكيفية التحقق من التكوين والعمليات.

مقدمة عن 802.1x

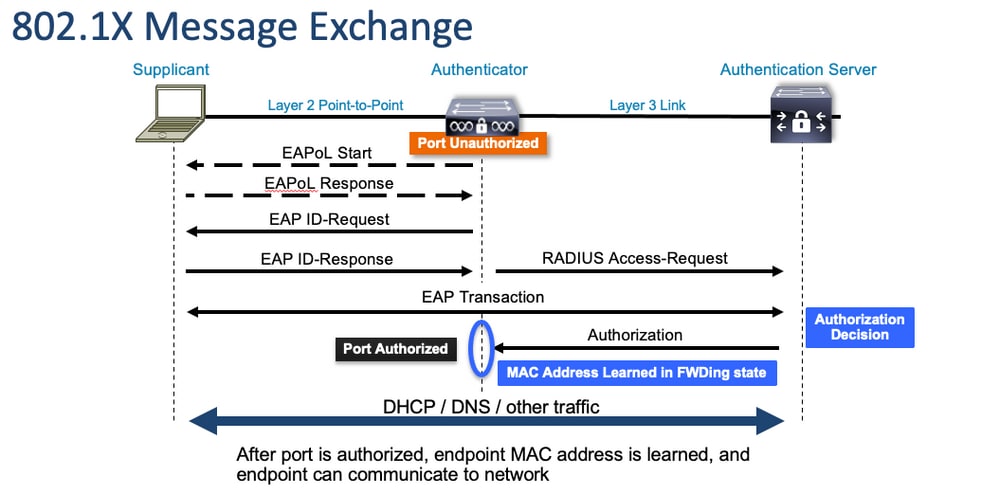

يتضمن معيار 802.1x نوعين متميزين من حركة مرور البيانات من عميل إلى مصدق (من نقطة إلى نقطة) عبر EAPoL (بروتوكول المصادقة المتوسع عبر الشبكة المحلية (LAN)) ومصدق إلى حركة مرور خادم المصادقة التي يتم تضمينها عبر RADIUS.

يمثل هذا المخطط تدفق البيانات لحركة dot1x بسيطة

غالبا ما يتم فصل المصدق (المحول) وخادم المصادقة (ISE، على سبيل المثال) بواسطة الطبقة 3. يتم توجيه حركة مرور RADIUS عبر الشبكة بين المصدق والخادم. يتم تبادل حركة مرور EAPoL على الارتباط المباشر بين الطالب (العميل) والمصدق.

لاحظ أن معرفة MAC تحدث بعد المصادقة والتفويض.

إليك بعض الأسئلة التي يتعين عليك وضعها في الاعتبار عند اقترابك من مشكلة تتضمن معيار 802. 1x:

- هل تم تكوينه بشكل صحيح؟

- هل يمكن الوصول إلى خادم المصادقة؟

- ما هي حالة مدير المصادقة؟

- هل هناك أي مشاكل في إمكانية توصيل الحزم بين العميل والمصادقة أو بين المصدق وخادم المصادقة؟

التكوين

تختلف بعض عمليات التهيئة قليلا بين الإصدارات الرئيسية. ارجع إلى دليل التكوين ذي الصلة للإرشادات الخاصة بالنظام الأساسي/الرمز.

يجب تكوين AAA لاستخدام المصادقة المستندة إلى المنفذ 802.1x.

- يجب إنشاء قائمة طرق مصادقة ل dot1x". وهذا يمثل تكوين AAA شائع حيث يتم تمكين 802.1X.

C9300#show running-config | section aaa aaa new-model <-- This enables AAA. aaa group server radius ISEGROUP <-- This block establishes a RADIUS server group named "ISEGROUP". server name DOT1x ip radius source-interface Vlan1 aaa authentication dot1x default group ISEGROUP <-- This line establishes the method list for 802.1X authentication. Group ISEGROUP is be used. aaa authorization network default group ISEGROUP aaa accounting update newinfo periodic 2880 aaa accounting dot1x default start-stop group ISEGROUP

C9300#show running-config | section radius aaa group server radius ISEGROUP server name DOT1x ip radius source-interface Vlan1 <-- Notice 'ip radius source-interface' configuration exists in both global configuration and the aaa server group block. These need to agree if configured in both places. ip radius source-interface Vlan1 radius server DOT1x address ipv4 10.122.141.228 auth-port 1812 acct-port 1813 <-- 1812 and 1813 are default auth-port and acct-port, respectively. key secretKey

هذا مثال على تكوين الواجهة حيث يتم تمكين 802.1x. MAB (تجاوز مصادقة MAC) هي طريقة نسخ إحتياطي شائعة لمصادقة العملاء الذين لا يؤيدون ملحقات dot1x.

C9300#show running-config interface te1/0/4 Building configuration... Current configuration : 148 bytes ! interface TenGigabitEthernet1/0/4 switchport access vlan 50 switchport mode access

authentication order dot1x mab <-- Specifies authentication order, dot1x and then mab

authentication priority dot1x mab <-- Specifies authentication priority, dot1x and then mab authentication port-control auto <-- Enables 802.1x dynamic authentication on the port

mab <-- Enables MAB dot1x pae authenticator <-- Puts interface into "authenticator" mode. end

حدد ما إذا كان قد تم تعلم عنوان MAC على الواجهة باستخدام show mac address-table interface <interface>". تتعلم الواجهة عنوان MAC فقط عند مصادقتها بنجاح.

C9300#show mac address-table interface te1/0/4

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

50 0800.2766.efc7 STATIC Te1/0/4 <-- The "type" is STATIC and the MAC persists until the authentication session is cleared.

Total Mac Addresses for this criterion: 1

جلسة عمل المصادقة

تتوفر أوامر العرض للتحقق من صحة مصادقة 802.1x.

أستخدم "show authentication session" أو "show authentication session <interface>" لعرض معلومات حول جلسات المصادقة الحالية. في هذا المثال، تم إنشاء جلسة مصادقة نشطة ل Te1/0/4 فقط.

C9300#show authentication sessions interface te1/0/4

Interface MAC Address Method Domain Status Fg Session ID

--------------------------------------------------------------------------------------------

Te1/0/4 0800.2766.efc7 dot1x DATA Auth 13A37A0A0000011DC85C34C5 <-- "Method" and "Domain" in this example are dot1x and DATA, respectively. Multi-domain authentication is supported.

Key to Session Events Blocked Status Flags:

A - Applying Policy (multi-line status for details)

D - Awaiting Deletion

F - Final Removal in progress

I - Awaiting IIF ID allocation

P - Pushed Session

R - Removing User Profile (multi-line status for details)

U - Applying User Profile (multi-line status for details)

X - Unknown Blocker

Runnable methods list:

Handle Priority Name

13 5 dot1xSup

1 5 dot1x

2 10 webauth

14 15 mab

يوفر "show authentication session interface <interface> details" تفاصيل إضافية حول جلسة مصادقة واجهة معينة.

C9300#show authentication session interface te1/0/4 details

Interface: TenGigabitEthernet1/0/4

IIF-ID: 0x14D66776

MAC Address: 0800.2766.efc7

IPv6 Address: Unknown

IPv4 Address: Unknown

User-Name: alice

Status: Authorized

Domain: DATA

Oper host mode: multi-auth

Oper control dir: both

Session timeout: N/A

Acct update timeout: 172800s (local), Remaining: 152363s

Common Session ID: 13A37A0A0000011DC85C34C5

Acct Session ID: 0x00000002

Handle: 0xe8000015

Current Policy: POLICY_Te1/0/4 <-- If a post-authentication ACL is applied, it is listed here.

Local Policies:

Service Template: DEFAULT_LINKSEC_POLICY_SHOULD_SECURE (priority 150)

Security Policy: Should Secure

Server Policies:

Method status list:

Method State

dot1x Authc Success <-- This example shows a successful 801.1x authentication session.

إن مكنت صحة هوية يكون على قارن بعد هناك ما من جلسة نشط، ال يمكن طريقة عرض قائمة. كما "لا توجد جلسات عمل مطابقة للمعايير المزودة".

C9300#show authentication sessions interface te1/0/5

No sessions match supplied criteria.

Runnable methods list:

Handle Priority Name

13 5 dot1xSup

1 5 dot1x

2 10 webauth

14 15 mab

في حال عدم تمكين أي مصادقة على الواجهة، لا يتم اكتشاف وجود "مدير المصادقة" على الواجهة. كما "لا توجد جلسات عمل مطابقة للمعايير المزودة".

C9300#show authentication sessions interface te1/0/6

No sessions match supplied criteria.

No Auth Manager presence on this interface

إمكانية الوصول إلى خادم المصادقة

تعد إمكانية الوصول إلى خادم المصادقة شرطا مسبقا لنجاح مصادقة 802.1x.

أستخدم ping <server_ip>" لاختبار سريع لقابلية الوصول. تأكد من الحصول على إختبار الاتصال من واجهة مصدر RADIUS.

C9300#ping 10.122.141.228 source vlan 1 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.122.141.228, timeout is 2 seconds: Packet sent with a source address of 10.122.163.19 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

يحدد الأمر show aaa servers" حالة الخادم ويوفر إحصائيات حول الحركات باستخدام جميع خوادم AAA التي تم تكوينها.

C9300#show aaa servers

RADIUS: id 3, priority 1, host 10.122.141.228, auth-port 1812, acct-port 1813, hostname DOT1x <-- Specific server

State: current UP, duration 84329s, previous duration 0s <-- Current State

Dead: total time 0s, count 1

Platform State from SMD: current UP, duration 24024s, previous duration 0s

SMD Platform Dead: total time 0s, count 45

Platform State from WNCD (1) : current UP

Platform State from WNCD (2) : current UP

Platform State from WNCD (3) : current UP

Platform State from WNCD (4) : current UP

Platform State from WNCD (5) : current UP

Platform State from WNCD (6) : current UP

Platform State from WNCD (7) : current UP

Platform State from WNCD (8) : current UP, duration 0s, previous duration 0s

Platform Dead: total time 0s, count 0UP

Quarantined: No

Authen: request 510, timeouts 468, failover 0, retransmission 351 <-- Authentication Statistics

Response: accept 2, reject 2, challenge 38

Response: unexpected 0, server error 0, incorrect 12, time 21ms

Transaction: success 42, failure 117

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Dot1x transactions:

Response: total responses: 42, avg response time: 21ms

Transaction: timeouts 114, failover 0

Transaction: total 118, success 2, failure 116

MAC auth transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Author: request 0, timeouts 0, failover 0, retransmission 0

Response: accept 0, reject 0, challenge 0

Response: unexpected 0, server error 0, incorrect 0, time 0ms

Transaction: success 0, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

MAC author transactions:

Response: total responses: 0, avg response time: 0ms

Transaction: timeouts 0, failover 0

Transaction: total 0, success 0, failure 0

Account: request 3, timeouts 0, failover 0, retransmission 0

Request: start 2, interim 0, stop 1

Response: start 2, interim 0, stop 1

Response: unexpected 0, server error 0, incorrect 0, time 11ms

Transaction: success 3, failure 0

Throttled: transaction 0, timeout 0, failure 0

Malformed responses: 0

Bad authenticators: 0

Elapsed time since counters last cleared: 1d3h4m

Estimated Outstanding Access Transactions: 0

Estimated Outstanding Accounting Transactions: 0

Estimated Throttled Access Transactions: 0

Estimated Throttled Accounting Transactions: 0

Maximum Throttled Transactions: access 0, accounting 0

Consecutive Response Failures: total 115

SMD Platform : max 113, current 0 total 113

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 2, current 2 total 2

Consecutive Timeouts: total 466

SMD Platform : max 455, current 0 total 455

WNCD Platform: max 0, current 0 total 0

IOSD Platform : max 11, current 11 total 11

Requests per minute past 24 hours:

high - 23 hours, 25 minutes ago: 4

low - 3 hours, 4 minutes ago: 0

average: 0

أستخدم الأداة المساعدة test aaa" لتأكيد إمكانية الوصول من المحول إلى خادم المصادقة. لاحظ أن هذه الأداة المساعدة مهملة وغير متوفرة إلى أجل غير مسمى.

C9300#debug radius <-- Classic Cisco IOS debugs are only useful in certain scenarios. See "Cisco IOS XE Debugs" for details.

C9300#test aaa group ISE username password new-code <-- This sends a RADIUS test probe to the identified server. The username and password is meant to elicit a rejection from RADIUS.

User rejected <-- This means that the RADIUS server received our test probe, but rejected our user. We can conclude the server is reachable and listening on the configured auth-port.

*Jul 16 21:05:57.632: %PARSER-5-HIDDEN: Warning!!! ' test platform-aaa group server-group ISE user-name username password new-code blocked count delay level profile rate users ' is a hidden command. Use of this command is not recommended/supported and will be removed in future.

*Jul 16 21:05:57.644: RADIUS/ENCODE(00000000):Orig. component type = Invalid

*Jul 16 21:05:57.644: RADIUS/ENCODE(00000000): dropping service type, "radius-server attribute 6 on-for-login-auth" is off

*Jul 16 21:05:57.644: RADIUS(00000000): Config NAS IP: 10.122.161.63

*Jul 16 21:05:57.644: vrfid: [65535] ipv6 tableid : [0]

*Jul 16 21:05:57.644: idb is NULL

*Jul 16 21:05:57.644: RADIUS(00000000): Config NAS IPv6: ::

*Jul 16 21:05:57.644: RADIUS(00000000): sending

*Jul 16 21:05:57.644: RADIUS/DECODE(00000000): There is no General DB. Want server details may not be specified

*Jul 16 21:05:57.644: RADIUS(00000000): Send Access-Request to 10.122.141.199:1812 id 1645/8, len 50 <-- Sending Access-Request to RADIUS server

RADIUS: authenticator 3B 65 96 37 63 E3 32 41 - 3A 93 63 B6 6B 6A 5C 68

*Jul 16 21:05:57.644: RADIUS: User-Password [2] 18 *

*Jul 16 21:05:57.644: RADIUS: User-Name [1] 6 "username"

*Jul 16 21:05:57.644: RADIUS: NAS-IP-Address [4] 6 10.122.161.63

*Jul 16 21:05:57.644: RADIUS(00000000): Sending a IPv4 Radius Packet

*Jul 16 21:05:57.644: RADIUS(00000000): Started 5 sec timeout

*Jul 16 21:05:57.669: RADIUS: Received from id 1645/8 10.122.141.199:1812, Access-Reject, len 20 <-- Receiving the Access-Reject from RADIUS server

RADIUS: authenticator 1A 11 32 19 12 F9 C3 CC - 6A 83 54 DF 0F DB 00 B8

*Jul 16 21:05:57.670: RADIUS/DECODE(00000000): There is no General DB. Reply server details may not be recorded

*Jul 16 21:05:57.670: RADIUS(00000000): Received from id 1645/8

استكشاف الأخطاء وإصلاحها

يزود هذا قسم مرشد على كيف أن يتحرى معظم 802.1x مشكلة على مادة حفازة مفتاح.

منهجية

حل المشكلات المتعلقة بتطبيق معيار 802. 1x والمصادقة بشكل منهجي للحصول على أفضل النتائج. بعض الاسئلة الجيدة للاجابة عنها هي:

- هل تم عزل المشكلة إلى محول واحد؟ منفذ واحد؟ نوع عميل واحد؟

- هل تم التحقق من صحة التكوين؟ هل يمكن الوصول إلى خادم المصادقة؟

- هل تحدث المشكلة في كل مرة، ام انها متقطعة؟ هل يحدث ذلك فقط عند إعادة المصادقة أو تغيير التفويض؟

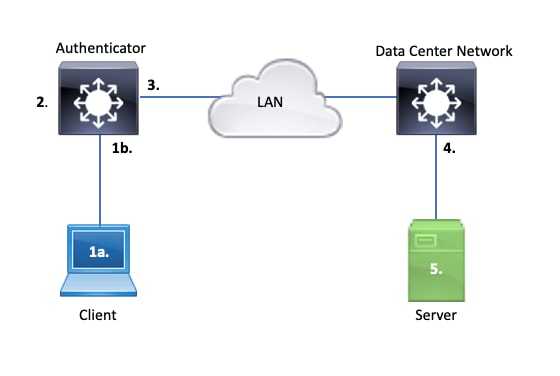

تدقيق المعاملة الفاشلة الواحدة من نهاية إلى نهاية إذا إستمرت المشاكل بعد إستبعاد القيمة الواضحة. تتضمن مجموعة البيانات الأفضل والأكثر اكتمالا للتحقيق في معاملة 802.1x من عميل إلى خادم ما يلي:

1 أ. التقاط على العميل و/أو

1 مليا. على واجهة الوصول التي يتصل العميل بها

هذه النقطة المرجعية حاسمة لإعطائنا رؤية على حزم EAPoL المتبادلة بين منفذ الوصول حيث dot1x مكنت والعميل. فسحة بين دعامتين هو أكثر أداة يمكن الاعتماد عليها لعرض حركة مرور البيانات بين العميل والمصادقة.

2. تصحيح الأخطاء على المصدق

تسمح لنا عمليات التصحيح بتتبع الحركة عبر المصدق.

- يجب أن يقوم المصدق بنسخ حزم EAPoL المستلمة، وإنشاء حركة مرور unicast RADIUS-encasulated موجهة لخادم المصادقة.

- تأكد من تعيين مستويات تصحيح الأخطاء المناسبة للحد الأقصى من الفعالية.

3. التقاط بجوار المصدق

يتيح لنا هذا الالتقاط رؤية المحادثة بين خادم المصادقة والمصادقة.

- يعرض هذا الالتقاط بشكل صحيح كامل المحادثة من منظور المصدق.

- عندما يقترن مع الالتقاط في النقطة 4، أنت يستطيع حددت إن هناك يكون فقد بين Authentication Server و Authenticator.

4. الالتقاط المجاور لخادم المصادقة

هذا الالتقاط هو رفيق الالتقاط في النقطة 3.

- يوفر هذا الالتقاط كامل المحادثة من منظور خادم المصادقة.

- عندما يقترن مع الالتقاط في النقطة 3، أنت يستطيع حددت إن هناك يكون فقد بين المصدق وخادم المصادقة.

5. الالتقاط وتصحيح الأخطاء والسجلات على خادم المصادقة

الجزء الأخير من هذا اللغز، يخبرنا تصحيح أخطاء الخادم عما يعرفه الخادم حول معاملاتنا.

- باستخدام هذه المجموعة الطرفية من البيانات، يمكن لمهندس الشبكة تحديد مكان توقف الحركة واستبعاد المكونات التي لا تسهم في المشكلة.

أمثلة للأعراض

يوفر هذا القسم قائمة بالأعراض الشائعة وسيناريوهات المشكلات.

- لا توجد إستجابة من العميل

إذا لم تستجب حركة مرور EAPoL التي تم إنشاؤها بواسطة المحول إستجابة، فيرى هذا syslog:

Aug 23 11:23:46.387 EST: %DOT1X-5-FAIL: Switch 1 R0/0: sessmgrd: Authentication failed for client (aaaa.bbbb.cccc) with reason (No Response from Client) on Interface Gi6/0/32 AuditSessionID CBFF000A000001056EFE9E73

يشير رمز السبب "لا إستجابة من العميل" إلى أن المحول قد بدأ عملية dot1x، ولكن لم يتم تلقي أي إستجابة من العميل خلال فترة المهلة.

وهذا يعني إما أن العميل لم يستلم حركة مرور المصادقة المرسلة بواسطة منفذ المحول أو لم يتم إستلام الاستجابة من العميل على منفذ المحول.

- جلسة عمل التخلي عن العميل

إذا تم بدء جلسة مصادقة لكنها لم تكتمل، يقوم خادم المصادقة (ISE على سبيل المثال) بالإبلاغ عن بدء العميل لجلسة، ولكنه قام بالتخلي عن الجلسة قبل الاكتمال.

وغالبا ما يعني ذلك أن عملية المصادقة لا يمكن إكمالها إلا بشكل جزئي.

تأكد من أن الحركة بالكامل بين المحول المصدق وخادم المصادقة يتم تسليمها من نهاية إلى نهاية، ويتم تفسيرها بشكل صحيح بواسطة خادم المصادقة.

إذا تم فقد حركة مرور RADIUS على الشبكة، أو تم تسليمها بطريقة لا يمكن فيها تجميع الحركة بشكل صحيح، فإن الحركة تكون غير كاملة ويعيد العميل محاولة المصادقة. يقوم الخادم بالتعليق على أن العميل قد قام بالتخلي عن جلسة العمل.

- فشل عميل MAB في DHCP/الرجوع إلى APIPA

يسمح مجرى مصادقة MAC (MAB) بالمصادقة استنادا إلى عنوان MAC. غالبا ما يقوم العملاء الذين لا يدعمون البرامج الإضافية بالمصادقة عبر MAB.

إن استعملت MAB يكون كأسلوب إحتياطي للمصادقة بينما dot1x هو الأسلوب المفضل والأولي أن يركض على مفتاح ميناء، سيناريو يحتمل أن ينتج حيث الزبون يكون يعجز أن يكمل DHCP.

تتلخص المشكلة في ترتيب العمليات. أثناء تشغيل dot1x، يستهلك منفذ المحول الحزم بخلاف EAPoL إلى أن يتم إما المصادقة أو dot1x وقت انتهاء. ومع ذلك، يحاول العميل على الفور الحصول على عنوان IP ويبث رسائل اكتشاف DHCP الخاصة به. يتم إستهلاك رسائل الكشف هذه من قبل منفذ المحول حتى تتجاوز dot1x قيم المهلة التي تم تكوينها ويمكن تشغيل MAB. إذا كانت فترة مهلة بروتوكول DHCP الخاص بالعميل أقل من فترة المهلة dot1x، يفشل بروتوكول DHCP ويعود العميل إلى APIPA أو أي مما تمليه إستراتيجية التراجع الخاصة به.

يتم منع هذه المشكلة بطرق متعددة. تفضيل MAB على الواجهات التي يتصل بها عملاء MAB المصادقون. إذا كان يجب تشغيل dot1x أولا، فاحذر من سلوك العميل DHCP واضبط قيم المهلة بشكل صحيح.

يجب توخي الحذر عند إستخدام سلوك العميل عند إستخدام dot1x و MAB. من المحتمل أن يؤدي التكوين الصحيح إلى حدوث مشكلة فنية، كما هو موضح أعلاه.

ألق محدد لمنصة العمل

يلخص هذا قسم كثير من ال منصة خاص أداة مساعدة يتوفر على المادة حفازة 9000-family من مفتاح مفيد أن يتحرى مشكلة ال dot1x.

- محلل منفذ المحول

فسحة بين دعامتين يسمح المستعمل أن يعكس حركة مرور من one or much ميناء إلى غاية ميناء ل على قبض وتحليل. فسحة بين دعامتين محلي هو أكثر أداة مساعدة للالتقاط "جديرة بالثقة".

راجع دليل التكوين هذا للحصول على تفاصيل حول التكوين والتنفيذ:

يشكل فسحة بين دعامتين و RSPAN، cisco IOS XE Bengaluru 17.6.x (مادة حفازة 9300)

- التقاط الحزمة المضمنة (EPC)

تعمل حماية مستوى الإدارة (EPC) على زيادة موارد وحدة المعالجة المركزية (CPU) والذاكرة لتوفير إمكانية التقاط الحزم محليا على اللوحة.

وهناك قيود على إتفاقية حماية البيئة تؤثر على فعاليتها في التحقيق في بعض المشاكل. معدل EPC محدود عند 1000 حزمة في الثانية. كما لا يمكن ل EPC التقاط الحزم التي تم حقنها بوحدة المعالجة المركزية (CPU) على مخرج الواجهات المادية بشكل موثوق. ويكون هذا الأمر مهما عندما يكون التركيز على حركة RADIUS بين محول المصدق وخادم المصادقة. غالبا، يتجاوز معدل حركة المرور على الواجهة التي تواجه الخادم بشكل كبير 1000 حزمة في الثانية. أيضا، EPC على مخرج من قارن أن يواجه النادل يعجز أن على قبض حركة مرور يلد ب ال يصدق مفتاح.

أستخدم قوائم الوصول ثنائية الإتجاه لتصفية EPC لتجنب التأثير بواسطة الحزمة 1000 في الثانية. إذا كنت مهتما بحركة مرور RADIUS بين المصدق والخادم، فركز على حركة مرور البيانات بين عنوان واجهة مصدر RADIUS للمصادقة وعنوان الخادم.

إذا كان جهاز البث التالي نحو خادم المصادقة هو محول Catalyst switch، فاستخدم وحدة تحكم في الوصول (EPC) تمت تصفيتها على الارتباط البعيد باتجاه المحول المصدق للحصول على أفضل النتائج.

راجع دليل التكوين هذا للحصول على تفاصيل حول التكوين والتنفيذ:

تكوين التقاط الحزمة، Cisco IOS Bengaluru 17.6.x (Catalyst 9300)

- تصحيح أخطاء IOS XE من Cisco

قامت تغييرات بنية البرامج التي تبدأ مع الإصدار 16.3.2 من Cisco IOS XE بنقل مكونات AAA إلى برنامج رئيسي منفصل من Linux. لم تعد عمليات تصحيح الأخطاء الشائعة تمكن عمليات تصحيح الأخطاء القابلة للعرض في المخزن المؤقت للتسجيل. بدلا من ذلك،

تلميح: لم تعد تصحيح أخطاء IOS AAA التقليدية توفر مخرجات في سجلات النظام لمصادقة منفذ اللوحة الأمامية داخل المخزن المؤقت syslog

لم تعد عمليات تصحيح أخطاء Cisco IOS الكلاسيكية هذه ل dot1x و RADIUS تمكن عمليات تصحيح الأخطاء القابلة للعرض داخل المخزن المؤقت لتسجيل المحول:

debug radius

debug access-session all

debug dot1x all

يمكن الوصول الآن إلى تصحيحات مكونات AAA عبر تتبع النظام ضمن SMD (برنامج إدارة الجلسات Session Manager Daemon).

- مثل syslog تقليدي، مادة حفازة نظام أثر يبلغ عند مستوى تقصير ويجب أن يكون علمت أن يجمع كثير عمق سجل.

- قم بتغيير مستوى التتبع الروتيني للمكون الفرعي المطلوب باستخدام الأمر set platform software trace switch active r0 <component> debug".

Switch#set platform software trace smd switch active R0 auth-mgr debug <<<--- This sets the "auth-mgr" subcomponent to "debug" log level.

يقوم هذا الجدول بتعيين عمليات تصحيح أخطاء IOS التقليدية إلى مرادفها للتتبع.

| أمر النمط القديم | أمر نمط جديد |

| #debug RADIUS | #set platform software trace smd switch active R0 radius debug |

| #debug dot1x all | #set platform software trace smd مفتاح نشط R0 dot1x-all debug |

| #debug access-session all | #set platform software trace smd switch active R0 auth-mgr-all debug |

| #debug EPM all | #set platform software trace smd switch active R0 epm-all debug |

تمكن عمليات تصحيح الأخطاء التقليدية كافة عمليات تتبع المكونات ذات الصلة إلى مستوى "تصحيح الأخطاء". كما يتم إستخدام أوامر النظام الأساسي لتمكين مسارات معينة حسب الطلب.

أستخدم الأمر show platform software trace level smd switch active R0" لإظهار مستوى التتبع الحالي للمكونات الفرعية ل SMD.

Switch#show platform software trace level smd switch active R0

Module Name Trace Level

-----------------------------------------------

aaa Notice <--- Default level is "Notice"

aaa-acct Notice

aaa-admin Notice

aaa-api Notice

aaa-api-attr Notice

<snip>

auth-mgr Debug <--- Subcomponent "auth-mgr" traces at "debug" level

auth-mgr-all Notice

<snip>

يمكن إستعادة مستوى تتبع المكون الفرعي إلى الافتراضي بطريقتين.

- أستخدم إما إعلام إلغاء تصحيح الأخطاء" أو إعلام set platform software trace smd switch active R0 <subcomponent> للاستعادة.

- في حالة إعادة تحميل الجهاز، تتم إستعادة مستويات التتبع إلى الوضع الافتراضي أيضا.

Switch#undebug all

All possible debugging has been turned off

or

Switch#set platform software trace smd switch active R0 auth-mgr notice <--- Sets sub-component "auth-mgr" to trace level "Notice", the system default.

يمكن عرض سجلات تتبع المكونات على وحدة التحكم أو كتابتها للأرشفة وعرضها دون اتصال. تتم أرشفة المسارات في أرشيفات ثنائية مضغوطة تتطلب فك الترميز. اتصل ب TAC للحصول على مساعدة تصحيح الأخطاء عند التعامل مع الأثار التي تمت أرشفتها. يشرح سير العمل هذا كيفية عرض المسارات في CLI.

أستخدم الأمر show platform software trace message smd switch active R0" لعرض سجلات التتبع المخزنة في الذاكرة لمكون SMD.

Switch#show platform software trace message smd switch active R0

2016/11/26 03:32:24.790 [auth-mgr]: [1422]: UUID: 0, ra: 0 (info): [0000.0000.0000:unknown] Auth-mgr aaa_acct_reply

2016/11/26 03:32:29.678 [btrace]: [1422]: UUID: 0, ra: 0 (note): Single message size is greater than 1024

2016/11/26 03:32:24.790 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Delay-Time [41] 6 0 RADIUS: authenticator 55 de 16 e1 82 2a d8 3f - a3 9d db 63 5d 61 a5 f0

2016/11/26 03:32:24.790 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Received from id 1646/52 10.48.26.135:0, Accounting-response, len 20

2016/11/26 03:32:24.758 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Started 5 sec timeout

2016/11/26 03:32:24.758 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Sending a IPv4 Radius Packet

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Output-Packets [48] 6 0

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Input-Packets [47] 6 8

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Output-Octets [43] 6 0

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Input-Octets [42] 6 658

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Session-Time [46] 6 125

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Event-Timestamp [55] 6 1480131144

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Status-Type [40] 6 Stop [2]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: 36 36 33 36 36 39 30 30 2f 33 39 39 38 [ 66366900/3998]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: 68 72 65 6e 65 6b 2d 69 73 65 32 31 2d 31 2f 32 [hrenek-ise21-1/2]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: 30 30 30 32 41 39 45 41 45 46 44 39 33 3a 76 63 [0002A9EAEFD93:vc]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Class [25] 63

RADIUS: 43 41 43 53 3a 30 41 30 30 30 41 46 45 30 30 30 [CACS:0A000AFE000]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Terminate-Cause[49] 6 admin-reset [6]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Authentic [45] 6 Remote [3]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Acct-Session-Id [44] 10 "00000014"

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port [5] 6 50108

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/8"

2016/11/26 03:32:24.757 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Nas-Identifier [32] 17 "C3850-3-BUSHIDO"

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: NAS-IP-Address [4] 6 10.48.44.182

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Calling-Station-Id [31] 19 "00-50-56-99-01-6B"

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Called-Station-Id [30] 19 "00-CA-E5-52-46-08"

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 12 "method=mab"

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 18

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 43 "audit-session-id=0A000AFE0000002A9EAEFD93"

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 49

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: User-Name [1] 19 "00-50-56-99-01-6B"

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Framed-IP-Address [8] 6 10.0.10.4

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 205 "cts-pac-opaque= "

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 211

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS: authenticator 95 52 40 05 8f f7 41 7d - fe cf 7e 1f e7 b6 4a f9

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Send Accounting-Request to 10.48.26.135:1646 id 1813/52, len 551

2016/11/26 03:32:24.756 [radius]: [1422]: UUID: 0, ra: 0 (debug): abcdefghijklmno:NO EAP-MESSAGE

2016/11/26 03:32:24.755 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS(00000000): sending

2016/11/26 03:32:24.755 [radius]: [1422]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Config NAS IP: 10.48.44.182

2016/11/26 03:32:24.755 [radius]: [1422]: UUID: 0, ra: 0 (debug): Config for source interface found in VRF DB for tableid:3, IDB: 73

<snip>

الإنتاج هو verbose، بحيث يكون من المفيد إعادة توجيه المخرجات إلى ملف.

- يمكن قراءة الملف عبر CLI باستخدام الأداة المساعدة المزيد"، أو نقله دون اتصال للعرض في محرر النصوص.

Switch#show platform software trace message smd switch active R0 | redirect flash:SMD_debugs.txt

Switch#more flash:SMD_debugs.txt

This command is being deprecated. Please use 'show logging process' command.

executing cmd on chassis 1 ...

2022/12/02 15:04:47.434368 {smd_R0-0}{2}: [auth-mgr] [16908]: (debug): [0800.27dd.3016:Gi2/0/11] Started Accounting (0) timer (300 secs) for client 0800.27dd.3016

2022/12/02 15:04:47.434271 {smd_R0-0}{2}: [auth-mgr] [16908]: (info): [0800.27dd.3016:Gi2/0/11] Accounting timer (0) expired for client 0800.27dd.3016

2022/12/02 15:04:43.366688 {smd_R0-0}{2}: [auth-mgr] [16908]: (debug): [5057.a8e1.6f49:Gi2/0/11] Started Accounting (0) timer (300 secs) for client 5057.a8e1.6f49

2022/12/02 15:04:43.366558 {smd_R0-0}{2}: [auth-mgr] [16908]: (info): [5057.a8e1.6f49:Gi2/0/11] Accounting timer (0) expired for client 5057.a8e1.6f49

2022/12/02 15:01:03.629116 {smd_R0-0}{2}: [smd] [16908]: (warn): Setting trace for 52:7

2022/12/02 15:00:19.350560 {smd_R0-0}{2}: [smd] [16908]: (warn): Setting trace for 52:7

2022/12/02 01:28:39.841376 {smd_R0-0}{2}: [auth-mgr] [16908]: (ERR): [0000.0000.0000:unknown] sm ctx unlock: Invalid auth mgr handle

<snip>

"show logging process" هي الأداة المساعدة المحدثة للتتبع والمعيار في الإصدار Cisco IOS XE 17.9.x وما بعده.

C9300#show logging process smd ?

<0-25> instance number

end specify log filtering end location

extract-pcap Extract pcap data to a file

filter specify filter for logs

fru FRU specific commands

internal select all logs. (Without the internal keyword only

customer curated logs are displayed)

level select logs above specific level

metadata CLI to display metadata for every log message

module select logs for specific modules

reverse show logs in reverse chronological order

start specify log filtering start location

switch specify switch number

to-file decode files stored in disk and write output to file

trace-on-failure show the trace on failure summary

| Output modifiers

يوفر "إظهار عملية التسجيل" نفس وظائف "show platform software trace" في تنسيق أكثر أناقة ويمكن الوصول إليه.

C9300#clear auth sessions

C9300#show logging process smd reverse

Logging display requested on 2023/05/02 16:44:04 (UTC) for Hostname: [C9300], Model: [C9300X-24HX], Version: [17.09.01], SN: [FOC263569FP], MD_SN: [FOC2641Y2MK]

Displaying logs from the last 0 days, 0 hours, 10 minutes, 0 seconds

executing cmd on chassis 1 ...

===========================================================

UTM [LUID NOT FOUND] .............. 0

UTM [PCAP] ........................ 0

UTM [MARKER] ...................... 0

UTM [APP CONTEXT] ................. 0

UTM [TDL TAN] ..................... 5

UTM [MODULE ID] ................... 0

UTM [DYN LIB] ..................... 0

UTM [PLAIN TEXT] .................. 6

UTM [ENCODED] ..................... 85839

UTM [Skipped / Rendered / Total] .. 85128 / 722 / 85850

Last UTM TimeStamp ................ 2023/05/02 16:44:03.775663010

First UTM TimeStamp ............... 2023/05/02 15:52:18.763729918

===========================================================

----------------- Decoder Output Information --------------

===========================================================

MRST Filter Rules ...... 1

UTM Process Filter ..... smd

Total UTM To Process ... 85850

Total UTF To Process ... 1

Num of Unique Streams .. 1

===========================================================

----------------- Decoder Input Information ---------------

===========================================================

======= Unified Trace Decoder Information/Statistics ======

===========================================================

2023/05/02 16:44:03.625123675 {smd_R0-0}{1}: [radius] [22624]: (ERR): Failed to mark Identifier for reuse

2023/05/02 16:44:03.625123382 {smd_R0-0}{1}: [radius] [22624]: (ERR): RSPE- Set Identifier Free for Reuse : Input Validation Failed Level-2

2023/05/02 16:44:03.625116747 {smd_R0-0}{1}: [radius] [22624]: (info): Valid Response Packet, Free the identifier

2023/05/02 16:44:03.625091040 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: authenticator 2b f4 ea 87 d9 db 75 3a - 2c 8a c4 36 56 46 b5 57

2023/05/02 16:44:03.625068520 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Received from id 1813/9 10.122.141.228:0, Accounting-response, len 20

2023/05/02 16:44:03.610151863 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Started 5 sec timeout

2023/05/02 16:44:03.610097362 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Acct-Delay-Time [41] 6 0

2023/05/02 16:44:03.610090044 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Event-Timestamp [55] 6 1683045843

2023/05/02 16:44:03.610085857 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Acct-Status-Type [40] 6 Start [1]

2023/05/02 16:44:03.610040912 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Class [25] 63 ...

2023/05/02 16:44:03.610037444 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Acct-Authentic [45] 6 Remote [3]

2023/05/02 16:44:03.610032802 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Acct-Session-Id [44] 10 "00000004"

2023/05/02 16:44:03.610028677 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Called-Station-Id [30] 19 "00-01-02-02-AA-BF"

2023/05/02 16:44:03.610024641 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Nas-Identifier [32] 7 "C9300"

2023/05/02 16:44:03.610020641 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Calling-Station-Id [31] 19 "08-00-27-66-EF-C7"

2023/05/02 16:44:03.610016809 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: NAS-Port [5] 6 50104

2023/05/02 16:44:03.610012487 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

2023/05/02 16:44:03.610007504 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: NAS-Port-Id [87] 25 "TenGigabitEthernet1/0/4"

2023/05/02 16:44:03.610003581 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: NAS-IP-Address [4] 6 10.122.163.19

2023/05/02 16:44:03.609998136 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Calling-Station-Id [31] 19 "08-00-27-66-EF-C7"

2023/05/02 16:44:03.609994109 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Called-Station-Id [30] 19 "00-01-02-02-AA-BF"

2023/05/02 16:44:03.609989329 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

2023/05/02 16:44:03.609985171 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Vendor, Cisco [26] 20

2023/05/02 16:44:03.609981606 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Cisco AVpair [1] 43 "audit-session-id=13A37A0A0000011FDD598189"

2023/05/02 16:44:03.609976961 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Vendor, Cisco [26] 49

2023/05/02 16:44:03.609969166 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: User-Name [1] 7 "alice"

2023/05/02 16:44:03.609963241 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: authenticator 0b 99 e3 50 d8 d3 8c 26 - e8 41 c3 f6 11 b9 ab 2f

2023/05/02 16:44:03.609953614 {smd_R0-0}{1}: [radius] [22624]: (info): RADIUS: Send Accounting-Request to 10.122.141.228:1813 id 1813/9, len 319

2023/05/02 16:44:03.609863172 {smd_R0-0}{1}: [auth-mgr] [22624]: (info): [0800.2766.efc7:Te1/0/4] Handling external PRE event AuthZ Success

2023/05/02 16:44:03.609695649 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0800.2766.efc7:Te1/0/4] EAPOL packet sent to client

2023/05/02 16:44:03.609689224 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0000.0000.0000:unknown] Pkt body: 03 68 00 04

2023/05/02 16:44:03.609686794 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0800.2766.efc7:Te1/0/4] EAP Packet - SUCCESS, ID : 0x68

2023/05/02 16:44:03.609683919 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0800.2766.efc7:Te1/0/4] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 4, EAP-Type = 0

2023/05/02 16:44:03.609334292 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0000.0000.0000:Te1/0/4] Sending out EAPOL packet

2023/05/02 16:44:03.609332867 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0000.0000.0000:Te1/0/4] Setting EAPOL eth-type to 0x888e, destination mac to 0800.2766.efc7

2023/05/02 16:44:03.609310820 {smd_R0-0}{1}: [dot1x] [22624]: (info): [0800.2766.efc7:Te1/0/4] Posting AUTHZ_SUCCESS on Client

2023/05/02 16:44:03.609284841 {smd_R0-0}{1}: [auth-mgr] [22624]: (info): [0800.2766.efc7:Te1/0/4] Raising ext evt AuthZ Success (21) on this session, client (unknown) (0)

أمثلة التتبع

يتضمن هذا القسم آثار إدارة جلسة العمل لمكونات dot1x و radius لحركة كاملة فاشلة (يرفض الخادم بيانات اعتماد العميل). يهدف هذا الخيار إلى توفير دليل إرشادي أساسي للتنقل بين آثار النظام المتعلقة بمصادقة اللوحة الأمامية.

- يحاول عميل الاختبار الاتصال ب GigabitEthernet1/0/2، ويتم رفضه.

في هذا المثال، تم تعيين آثار مكونات SMD على "تصحيح الأخطاء".

C9300#set platform software trace smd sw active r0 dot1x-all

C9300#set platform software trace smd sw active r0 radius debug

EAPoL: بدء

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0000.0000.0000:unknown] Received EAPOL pkt (size=92) on l2 socket

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] queuing an EAPOL pkt on Auth Q

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Dequeued pkt: CODE= 0,TYPE= 0,LEN= 0

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Received pkt saddr = 0040.E93E.0000 , daddr = 0180.C200.0003, pae-ether-type = 0x888E

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Couldn't find the supplicant in the list

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] New client detected, sending session start event for 0040.E93E.0000

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: initialising

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: disconnected

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: entering restart

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Sending create new context event to EAP for 0x0A00000E (0040.E93E.0000)

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: entering init state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering idle state

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Created a client entry (0x0A00000E)

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Dot1x authentication started for 0x0A00000E (0040.E93E.0000)

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting !EAP_RESTART on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:enter connecting state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: restart connecting

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting RX_REQ on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: authenticating state entered

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:connecting authenticating action

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting AUTH_START for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering request state

EAPoL: هوية طلب EAP

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending out EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] EAPOL packet sent to client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:idle request action

EAPoL: إستجابة EAP

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0000.0000.0000:unknown] Received EAPOL pkt (size=92) on l2 socket

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Queuing an EAPOL pkt on Authenticator Q

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Dequeued pkt: CODE= 2,TYPE= 1,LEN= 14

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Received pkt saddr = 0040.E93E.0000 , daddr = 0180.C200.0003, pae-ether-type = 0x888E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting EAPOL_EAP for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering response state

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Response sent to the server from 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:request response action

[aaa-authen]: [16498]: UUID: 0, ra: 0 (debug): AAA/AUTHEN/8021X (00000000): Pick method list 'default'

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS/ENCODE: Best Local IP-Address 172.28.99.147 for Radius-Server 172.28.99.252

[radius-failover]: [16498]: UUID: 0, ra: 0 (debug): RADIUS/ENCODE: Nas-Identifier "C9300"

[aaa-author]: [16498]: UUID: 0, ra: 0 (debug): VALID SG handle

RADIUS: طلب الوصول

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Send Access-Request to 172.28.99.252:1645 id 1812/82, len 242

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: authenticator 59 c9 e0 be 4d b5 1c 11 - 02 cb 5b eb 78 d0 4b ad

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: User-Name [1] 11 "ixia_data"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Service-Type [6] 6 Framed [2]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 27

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 21 "service-type=Framed"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Framed-MTU [12] 6 1500

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Calling-Station-Id [31] 19 "00-40-E9-3E-00-00"

0e 01 69 78 69 61 5f 64 61 74 61 [ ixia_data]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Message [79] 16

69 87 3c 61 80 3a 31 a8 73 2b 55 76 f4 [ Ei<a:1s+Uv]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Message-Authenticator[80] 18

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Key-Name [102] 2 *

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 49

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 43 "audit-session-id=AC1C639300000017E53C6E8E"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 20

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-IP-Address [4] 6 172.28.99.147

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Nas-Identifier [32] 8 "C9300"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/2"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Sending a IPv4 Radius Packet

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Started 5 sec timeout

RADIUS: تحدي الوصول

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Received from id 1645/82 172.28.99.252:0, Access-Challenge, len 127

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port [5] 6 50014 RADIUS: authenticator 82 71 61 a5 30 bc 98 78 - fa f1 48 ec 05 fb ca 3a

RADIUS: 33 37 43 50 4d 53 65 73 73 69 6f 6e 49 44 3d 41 [37CPMSessionID=A]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: State [24] 81

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 43 31 43 36 33 39 33 30 30 30 30 30 30 31 37 45 [C1C639300000017E]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 35 33 43 36 45 38 45 3b 33 36 53 65 73 73 69 6f [53C6E8E;36Sessio]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 6e 49 44 3d 69 73 65 2d 70 6f 6c 2d 65 73 63 2f [nID=ise-pol-esc/]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 32 34 30 31 39 38 34 32 39 2f 38 39 32 34 3b [ 240198429/8924;]

RADIUS: 01 f9 00 06 0d 20 [ ]

02/15 14:01:28.986 [radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Message [79] 8

RADIUS: 78 66 ec be 2c a4 af 79 5e ec c6 47 8b da 6a c2 [ xf,y^Gj]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Message-Authenticator[80] 18

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS:rad_code 11, suppress reject flag 0

[radius-authen]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Received from id 1645/82

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting EAP_REQ for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:exiting response state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering request state########## EAPoL: EAP-REQUEST ##########

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending out EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] EAPOL packet sent to client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:response request action

EAPoL: إستجابة EAP

02/15 14:01:28.988 [dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0000.0000.0000:unknown] Received EAPOL pkt (size=92) on l2 socket

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Queuing an EAPOL pkt on Authenticator Q

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Dequeued pkt: CODE= 2,TYPE= 3,LEN= 6

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Received pkt saddr = 0040.E93E.0000 , daddr = 0180.C200.0003, pae-ether-type = 0x888E

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting EAPOL_EAP for 0x0A00000E

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering response state

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Response sent to the server from 0x0A00000E

02/15 14:01:28.989 [dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:request response action

02/15 14:01:28.989 [aaa-authen]: [16498]: UUID: 0, ra: 0 (debug): AAA/AUTHEN/8021X (00000000): Pick method list 'default'

02/15 14:01:28.990 [radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS/ENCODE: Best Local IP-Address 172.28.99.147 for Radius-Server 172.28.99.252

02/15 14:01:28.990 [radius-failover]: [16498]: UUID: 0, ra: 0 (debug): RADIUS/ENCODE: Nas-Identifier "C9300"

02/15 14:01:28.990 [aaa-author]: [16498]: UUID: 0, ra: 0 (debug): VALID SG handle

RADIUS: طلب الوصول

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Send Access-Request to 172.28.99.252:1645 id 1812/83, len 315

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: authenticator 3d 31 3f ee 14 b8 9d 63 - 7a 8b 52 90 5f 77 6d b8

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: User-Name [1] 11 "ixia_data"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Service-Type [6] 6 Framed [2]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 27

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 21 "service-type=Framed"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Framed-MTU [12] 6 1500

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Calling-Station-Id [31] 19 "00-40-E9-3E-00-00"

RADIUS: 02 f9 00 06 03 04

02/15 14:01:28.991 [radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Message [79] 8

RADIUS: 8b 2a 2e 75 90 a2 e1 c9 06 84 c9 fe f5 d0 98 39 [ *.u9]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Message-Authenticator[80] 18

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Key-Name [102] 2 *

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 49

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 43 "audit-session-id=AC1C639300000017E53C6E8E"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 20

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-IP-Address [4] 6 172.28.99.147

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Nas-Identifier [32] 8 "C9300"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/2"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port [5] 6 50014

RADIUS: 33 37 43 50 4d 53 65 73 73 69 6f 6e 49 44 3d 41 [37CPMSessionID=A]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: State [24] 81

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 43 31 43 36 33 39 33 30 30 30 30 30 30 31 37 45 [C1C639300000017E]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 35 33 43 36 45 38 45 3b 33 36 53 65 73 73 69 6f [53C6E8E;36Sessio]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 6e 49 44 3d 69 73 65 2d 70 6f 6c 2d 65 73 63 2f [nID=ise-pol-esc/]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 32 34 30 31 39 38 34 32 39 2f 38 39 32 34 3b [ 240198429/8924;]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Sending a IPv4 Radius Packet

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Started 5 sec timeout

RADIUS: تحدي الوصول

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Received from id 1645/83 172.28.99.252:0, Access-Challenge, len 154

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: authenticator 0c 8d 49 80 0f 51 89 fa - ba 22 2f 96 41 99 c2 4e

RADIUS: 33 37 43 50 4d 53 65 73 73 69 6f 6e 49 44 3d 41 [37CPMSessionID=A]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: State [24] 81

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 43 31 43 36 33 39 33 30 30 30 30 30 30 31 37 45 [C1C639300000017E]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 35 33 43 36 45 38 45 3b 33 36 53 65 73 73 69 6f [53C6E8E;36Sessio]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 6e 49 44 3d 69 73 65 2d 70 6f 6c 2d 65 73 63 2f [nID=ise-pol-esc/]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 32 34 30 31 39 38 34 32 39 2f 38 39 32 34 3b [ 240198429/8924;]

RADIUS: 01 fa 00 21 04 10 5b d0 b6 4e 68 37 6b ca 5e 6f 5a 65 78 04 77 bf 69 73 65 2d [![Nh7k^oZexwise-]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Message [79] 35

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 70 6f 6c 2d 65 73 63 [ pol-esc]

RADIUS: a3 0d b0 02 c8 32 85 2c 94 bd 03 b3 22 e6 71 1e [ 2,"q]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Message-Authenticator[80] 18

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS:rad_code 11, suppress reject flag 0

[radius-authen]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Received from id 1645/83

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting EAP_REQ for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:exiting response state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering request state

EAPoL: طلب EAP

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending out EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] EAPOL packet sent to client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:response request action

EAPoL: إستجابة EAP

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0000.0000.0000:unknown] Received EAPOL pkt (size=92) on l2 socket

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Queuing an EAPOL pkt on Authenticator Q

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Dequeued pkt: CODE= 2,TYPE= 4,LEN= 31

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Received pkt saddr = 0040.E93E.0000 , daddr = 0180.C200.0003, pae-ether-type = 0x888E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting EAPOL_EAP for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering response state

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Response sent to the server from 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:request response action

[aaa-authen]: [16498]: UUID: 0, ra: 0 (debug): AAA/AUTHEN/8021X (00000000): Pick method list 'default'

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS/ENCODE: Best Local IP-Address 172.28.99.147 for Radius-Server 172.28.99.252

[radius-failover]: [16498]: UUID: 0, ra: 0 (debug): RADIUS/ENCODE: Nas-Identifier "C9300"

[aaa-author]: [16498]: UUID: 0, ra: 0 (debug): VALID SG handle

RADIUS: طلب الوصول

radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Send Access-Request to 172.28.99.252:1645 id 1812/84, len 340

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: authenticator 41 4d 76 8e 03 93 9f 05 - 5e fa f1 d6 ca 3c 84 08

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: User-Name [1] 11 "ixia_data"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Service-Type [6] 6 Framed [2]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 27

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 21 "service-type=Framed"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Framed-MTU [12] 6 1500

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Calling-Station-Id [31] 19 "00-40-E9-3E-00-00"

RADIUS: 02 fa 00 1f 04 10 02 b6 bc aa f4 91 2b d6 cf 9e 3b d5 44 96 78 d5 69 78 69 61 5f 64 61 74 61 [ +;Dxixia_data]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Message [79] 33

RADIUS: 3b 70 b1 dd 97 ac 47 ae 81 ca f8 78 5b a3 7b fe [ ;pGx[{]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Message-Authenticator[80] 18

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Key-Name [102] 2 *

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 49

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 43 "audit-session-id=AC1C639300000017E53C6E8E"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Vendor, Cisco [26] 20

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Cisco AVpair [1] 14 "method=dot1x"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-IP-Address [4] 6 172.28.99.147

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Nas-Identifier [32] 8 "C9300"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Id [87] 22 "GigabitEthernet1/0/2"

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port-Type [61] 6 Ethernet [15]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: NAS-Port [5] 6 50014

RADIUS: 33 37 43 50 4d 53 65 73 73 69 6f 6e 49 44 3d 41 [37CPMSessionID=A]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: State [24] 81

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 43 31 43 36 33 39 33 30 30 30 30 30 30 31 37 45 [C1C639300000017E]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 35 33 43 36 45 38 45 3b 33 36 53 65 73 73 69 6f [53C6E8E;36Sessio]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 6e 49 44 3d 69 73 65 2d 70 6f 6c 2d 65 73 63 2f [nID=ise-pol-esc/]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: 32 34 30 31 39 38 34 32 39 2f 38 39 32 34 3b [ 240198429/8924;]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Sending a IPv4 Radius Packet

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Started 5 sec timeout

RADIUS: رفض الوصول

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Received from id 1645/84 172.28.99.252:0, Access-Reject, len 44---------->User not authenticaded

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: authenticator d1 a3 eb 43 11 45 6b 8f - 07 a7 34 dd 3a 49 67 c6

RADIUS: 04 fa 00 04

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: EAP-Message [79] 6

RADIUS: 80 77 07 f7 4d f8 a5 60 a6 b0 30 e4 67 85 ae ba [ wM`0g]

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS: Message-Authenticator[80] 18

[radius]: [16498]: UUID: 0, ra: 0 (debug): RADIUS:rad_code 3, suppress reject flag 0

[radius-authen]: [16498]: UUID: 0, ra: 0 (debug): RADIUS(00000000): Received from id 1645/84

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Received an EAP Fail

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting EAP_FAIL for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:exiting response state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering fail state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:response fail action

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering idle state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting AUTH_FAIL on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:exiting authenticating state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering authc result state

[errmsg]: [16498]: UUID: 0, ra: 0 (note): %DOT1X-5-FAIL: Authentication failed for client (0040.E93E.0000) on Interface Gi1/0/2 AuditSessionID AC1C639300000017E53C6E8E

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Added username in dot1x

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Dot1x did not receive any key data

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Received Authz fail (result: 2) for the client 0x0A00000E (0040.E93E.0000)

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting_AUTHZ_FAIL on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: held

EAPoL: رفض EAP

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0000.0000.0000:Gi1/0/2] Sending out EAPOL packet

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] EAPOL packet sent to client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting FAILOVER_RETRY on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: exiting held state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: entering restart

[dot1x]: [16498]: UUID: 0, ra: 0 (info): [0040.E93E.0000:Gi1/0/2] Sending create new context event to EAP for 0x0A00000E (0040.E93E.0000)

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:restart action called

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting RESTART on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting !EAP_RESTART on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:enter connecting state

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: restart connecting

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting RX_REQ on Client 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E: authenticating state entered

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:connecting authenticating action

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] Posting AUTH_START for 0x0A00000E

[dot1x]: [16498]: UUID: 0, ra: 0 (debug): [0040.E93E.0000:Gi1/0/2] 0x0A00000E:entering request state

معلومات إضافية

الإعدادات الافتراضية

الإعدادات الاختيارية

إعادة المصادقة الدورية

يمكنك تمكين إعادة مصادقة عميل 802.1x دوريا وتحديد مدى تكرار حدوثها:

- المصادقة الدورية - تتيح إعادة المصادقة الدورية للعميل

-

عدم النشاط— الفاصل الزمني بالثواني الذي يكون بعده غير مصرح به في حالة عدم وجود نشاط من العميل

-

إعادة المصادقة— الوقت بالثواني الذي تبدأ بعده محاولة إعادة المصادقة التلقائية

-

RestartValue— الفاصل الزمني بالثواني الذي يتم بعده إجراء محاولة لمصادقة منفذ غير مصرح به

-

unauthoredvalue— فاصل زمني بالثواني يتم بعده حذف جلسة عمل غير مصرح بها

authentication periodic

authentication timer {{[inactivity | reauthenticate | restart | unauthorized]} {value}}

أوضاع الانتهاك

أنت يستطيع شكلت ميناء 802.1x أن هو يعطل، يلد خطأ syslog، أو يتجاهل ربط من أداة جديد عندما أداة يربط إلى 802.1x يمكن ميناء أو العدد الأقصى من يسمح حول أداة يتلقى يكون صدق على الميناء.

-

shutdown- خطأ يعجز الميناء.

-

تقييد- إنشاء خطأ syslog.

-

يحمي- يسقط ربط من أي أداة جديد أن يرسل حركة مرور إلى الميناء.

-

إستبدال- يزيل الجلسة الحالية ويصادق مع المضيف الجديد.

authentication violation {shutdown | restrict | protect | replace}

تغيير الفترة الهادئة

يتحكم أمر تكوين الواجهة authentication timer restart في فترة الخمول، والتي تملي الفترة الزمنية المحددة التي يظل فيها المحول خاملا بعد أن يتعذر على المحول مصادقة العميل. نطاق القيمة هو من 1 إلى 65535 ثانية.

authentication timer restart {seconds}

تغيير وقت إعادة الإرسال من المحول إلى العميل

يستجيب العميل لإطار EAP-request/identity من المحول باستخدام إطار EAP-response/identity. إن لا يستلم المفتاح هذا إستجابة، هو ينتظر مجموعة فترة وقت (يعرف ب retransmission وقت) وبعد ذلك يعيد الإطار.

authentication timer reauthenticate {seconds}

إعداد رقم إعادة إرسال الإطار من Switch إلى Client

يمكنك تغيير عدد المرات التي يرسل فيها المحول إطار هوية/طلب EAP (بافتراض عدم تلقي إستجابة) إلى العميل قبل إعادة تشغيل عملية المصادقة. يتراوح النطاق بين 1 و10.

dot1x max-reauth-req {count}

تكوين وضع المضيف

يمكنك السماح بمضيفين متعددين (عملاء) على منفذ 802.1x المعتمد.

-

multi-auth- يسمح يتعدد زبون يصدق على على كلا من الصوت VLAN والبيانات VLAN.

-

متعدد البيئات المضيفة- السماح بمضيفين متعددين على منفذ مصرح به 802.1x بعد مصادقة مضيف واحد.

- متعدد المجالات- يسمح على حد سواء لمضيف وجهاز صوت، مثل ip هاتف (cisco أو غير cisco)، أن يكون صادق على ميناء IEEE 802.1x-authorized.

authentication host-mode [multi-auth | multi-domain | multi-host | single-host]

تمكين نقل MAC

يسمح نقل MAC لمضيف مصدق عليه بالانتقال من منفذ واحد على الجهاز إلى آخر.

authentication mac-move permit

تمكين إستبدال MAC

يسمح MAC Replace للمضيف باستبدال مضيف مصدق على ميناء.

-

حماية - يقوم المنفذ بإسقاط الحزم باستخدام عناوين MAC غير المتوقعة دون إنشاء رسالة نظام.

-

تقييد - يتم إسقاط الحزم المنتهكة من قبل وحدة المعالجة المركزية ويتم إنشاء رسالة نظام.

-

إيقاف عمل - الميناء خطأ يعجز عندما هو يستلم غير متوقع {upper}mac address.

authentication violation {protect | replace | restrict | shutdown}

تعيين رقم إعادة المصادقة

يمكنك أيضا تغيير عدد المرات التي يقوم فيها الجهاز بإعادة تشغيل عملية المصادقة قبل أن يتغير المنفذ إلى الحالة غير المصرح بها. يتراوح النطاق بين 0 و10

dot1x max-req {count}

يشكل ضيف VLAN

عندما يشكل أنت ضيف VLAN، زبون أن ليس 802.1x قادر وضعت داخل الضيف VLAN عندما الخادم لا يستلم إستجابة إلى طلب EAP/إطار الهوية.

authentication event no-response action authorize vlan {vlan-id}

تكوين شبكة VLAN مقيدة

عندما يشكل أنت VLAN مقيد على أداة، ينقل زبون أن يكون IEEE 802.1x متوافق إلى VLAN مقيد عندما ال صحة هوية نادل لا يستلم شرعي username وكلمة.

authentication event fail action authorize vlan {vlan-id}

تكوين عدد محاولات المصادقة على شبكة VLAN مقيدة

يمكنك تكوين الحد الأقصى لعدد محاولات المصادقة المسموح بها قبل تعيين مستخدم لشبكة VLAN المقيدة باستخدام أمر تكوين واجهة العداد لإعادة محاولة محاولة حدث المصادقة. يتراوح نطاق محاولات المصادقة المسموح بها من 1 إلى 3.

authentication event fail retry {retry count}

تكوين تجاوز مصادقة 802.1x الذي يتعذر الوصول إليه باستخدام شبكة VLAN الصوتية الحرجة

أنت يستطيع شكلت حساس صوت VLAN على ميناء ومكنت ال يتعذر الوصول صحة هوية مجرى جانبي سمة.

- تخويل - قم بنقل أي مضيفين جدد يحاولون المصادقة على شبكة VLAN الحرجة المحددة من قبل المستخدم

- إعادة التهيئة - نقل جميع الأجهزة المضيفة المعتمدة على المنفذ إلى شبكة VLAN الهامة التي يحددها المستخدم

authentication event server dead action {authorize | reinitialize} vlanvlan-id] authentication event server dead action authorize voice

تكوين مصادقة 802.1x باستخدام WOl

يمكنك تمكين مصادقة 802.1x مع التنشيط على شبكة LAN (WoL)

authentication control-direction both

تكوين تجاوز مصادقة MAC

mab

تكوين طلب المصادقة المرن

authentication order [ dot1x | mab ] | {webauth}

authentication priority [ dot1x | mab ] | {webauth}

تكوين الأمان المزود بالصوت 802.1x

أنت تستخدم ال voice aware 802.1x أمن سمة على الأداة أن يعجز فقط VLAN على أي أمن انتهاك يقع، ما إذا هو بيانات أو صوت VLAN. وجد أمن انتهاك على المعطيات VLAN ينتج في الإيقاف عمل من المعطيات VLAN فقط. هذا تكوين عمومي.

errdisable detect cause security-violation shutdown vlan errdisable recovery cause security-violation

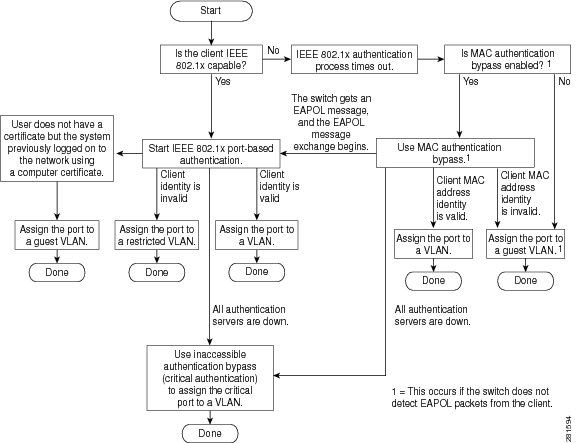

مخططات سير العمل

مخطط انسيابي للمصادقة

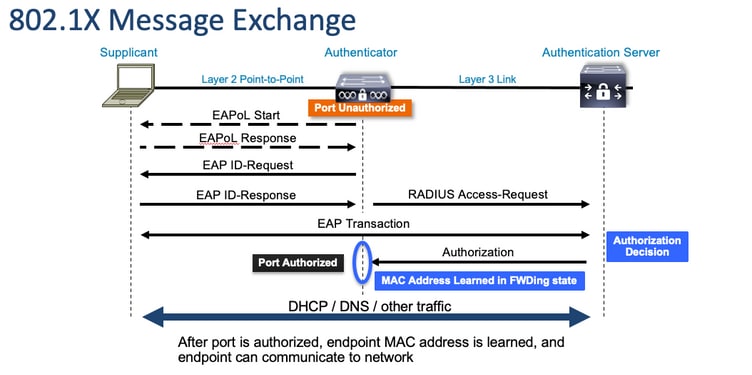

بدء المصادقة المستندة إلى المنفذ وتبادل الرسائل

يوضح هذا الشكل العميل الذي يقوم ببدء تبادل الرسائل إلى خادم RADIUS.

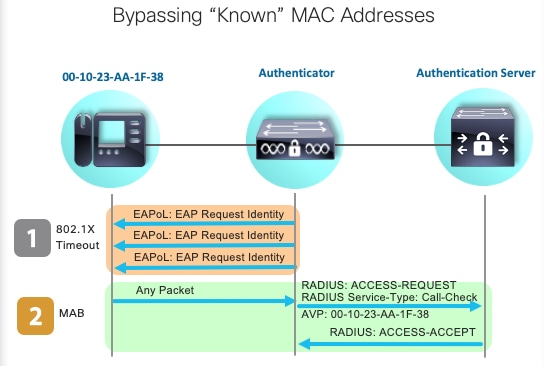

بدء مصادقة MAB وتبادل الرسائل

يوضح هذا الشكل تبادل الرسائل أثناء تجاوز مصادقة MAC (MAB)

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

21-Sep-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Jason BabbCisco TAC Engineer

- Gerardo Trejo OrtegaCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات