المقدمة

يوضح هذا المستند كيفية دمج وظيفة OKTA أحادية التشغيل (SSO) على شبكة منطقة واسعة معرفة بواسطة البرنامج (SD-WAN).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- نظرة عامة على شبكة WAN الخاصة بتقنية SD

- لغة ترميز تأكيد الأمان (SAML)

- موفر الهوية (IDp)

- الشهادات

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco vManage الإصدار 18.3.X أو إصدار أحدث

- Cisco vManage، الإصدار 20.6.3

- Cisco vBond، الإصدار 20.6.3

- Cisco vSmart، الإصدار 20.6.3

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الخلفية

لغة ترميز تأكيد الأمان (SAML) هي معيار مفتوح لبيانات مصادقة وتفويض Exchange بين الأطراف، وخاصة بين موفر الهوية ومزود الخدمة. وكما يوحي اسمها، فإن SAML هي لغة ترميز قائمة على XML لتأكيدات الأمان (عبارات يستخدمها موفرو الخدمة لاتخاذ قرارات مراقبة الوصول).

موفر الهوية (IdP) هو موفر موثوق يتيح لك إستخدام تسجيل الدخول الأحادي (SSO) للوصول إلى مواقع الويب الأخرى. يعمل برنامج SSO على تقليل إجهاد كلمة المرور وتحسين سهولة الاستخدام. كما أنها تقلل من سطح الهجوم المحتمل وتوفر مستوى أمان أفضل.

التكوين

تكوين vManage

1. في Cisco vManage، انتقل إلى إدارة > إعدادات>تعريف إعدادات الموفر>تحرير.

التكوين > الإعدادات

التكوين > الإعدادات

2. انقر فوق تمكين.

3. انقر لتنزيل بيانات SAML الأولية وحفظ المحتوى في ملف. وهذا مطلوب في جانب OKTA.

تنزيل SAML

تنزيل SAML

تلميح: أنت تحتاج هذا معلومة من بيانات تعريف أن يشكل OKTA مع cisco vManage.

أ. معرف الكيان

ب. توقيع الشهادة

ج - شهادة التشفير

د. عنوان URL لتسجيل الخروج

هـ. تسجيل الدخول إلى UR

ملاحظة: يجب أن تكون الشهادات بتنسيق x.509 وتحفظها باستخدام ملحق .CRT.

شهادة X.509

شهادة X.509

تكوين OKTA

1. سجل الدخول إلى حساب OKTA.

2. انتقل إلى التطبيقات> التطبيقات.

تطبيقات > التطبيقات

تطبيقات > التطبيقات

3. انقر إنشاء تكامل التطبيق.

إنشاء تطبيق

إنشاء تطبيق

4. طقطقت SAML 2.0 وبعد ذلك.

تكوين SAML2.0

تكوين SAML2.0

الإعدادات العامة

1. أدخل اسم التطبيق.

2. إضافة شعار للتطبيق (إختياري).

3. إمكانية رؤية التطبيق (إختياري).

4. انقر فوق التالي.

الإعدادات العامة ل SAML

الإعدادات العامة ل SAML

تكوين SAML

يجب أن يتضمن هذا الجدول وصفا للمعلمات التي يجب تكوينها على هذا القسم.

| المكون |

القيمة |

التكوين |

| عنوان URL لتسجيل الدخول الأحادي |

https://XX.XX.XX.XX:XXXX/samlLoginResponse |

احصل عليها من البيانات الأولية. |

| URI للجمهور (معرف كيان SP) |

XX.XX.XX.XX |

عنوان IP أو DNS ل Cisco vManage |

| RelayState الافتراضي |

|

فارغة |

| تنسيق معرف الاسم |

|

حسب تفضيلاتك |

| اسم مستخدم التطبيق |

|

حسب تفضيلاتك |

| تحديث اسم مستخدم التطبيق على |

إنشاء وتحديث |

إنشاء وتحديث |

| إستجابة |

موقع |

موقع |

| توقيع التأكيد |

موقع |

موقع |

| خوارزمية التوقيع |

RSA-SHA256 |

RSA-SHA256 |

| خوارزمية الملخص |

SHA256 |

SHA256 |

| تشفير التأكيد |

مشفّر |

مشفّر |

| خوارزمية التشفير |

AES256-CBC |

AES256-CBC |

| خوارزمية نقل المفاتيح |

RSA-OAEP |

RSA-OAEP |

| شهادة التشفير |

|

يجب أن تكون شهادة التشفير من بيانات التعريف بالتنسيق x.509. |

| تمكين تسجيل الخروج المفرد |

|

يجب التحقق. |

| عنوان URL لتسجيل الخروج مرة واحدة |

https://XX.XX.XX.XX:XXXX/samlLogoutResponse |

الحصول على من بيانات التعريف. |

| مصدر SP |

XX.XX.XX.XX |

عنوان IP أو DNS ل vManage |

| شهادة التوقيع |

|

يجب أن تكون شهادة التشفير من بيانات التعريف بالتنسيق x.509. |

| عقدة تأكيد مضمنة |

none(disable) |

none(disable) |

| فئة سياق المصادقة |

شهادة X.509 |

|

| تنفيذ مصادقة القوة |

نعم |

نعم |

| سلسلة معرف مصدر SAML |

سلسلة معرف مصدر SAML |

اكتب نص سلسلة |

| عبارات السمات (إختياري) |

اسم ► المستخدم تنسيق الاسم (إختياري) ► غير محدد

القيمة ►user.login |

اسم ► المستخدم تنسيق الاسم (إختياري) ► غير محدد

القيمة ►user.login |

| عبارات سمة المجموعة (إختياري) |

أسماء ► المجموعات تنسيق الاسم (إختياري) ► غير محدد التصفية ►تطابقات regex ►.* |

أسماء ► المجموعات تنسيق الاسم (إختياري) ►غير محدد التصفية ►تطابقات regex ►.* |

ملاحظة: يجب إستخدام اسم المستخدم والمجموعات، تماما كما هو موضح في جدول تكوين SAML.

تكوين جزء SAML 1

تكوين جزء SAML 1

تكوين جزء SAML 2

تكوين جزء SAML 2

الملاحظات

1. حدد أحد الخيارات كخيار مفضل لك.

2. انقر فوق إنهاء.

ملاحظات SMAL

ملاحظات SMAL

تكوين المجموعات في OKTA

1. انتقل إلى الدليل > المجموعات.

أوكتا

أوكتا

2. انقر فوق إضافة مجموعة وإنشاء مجموعة جديدة.

إضافة مجموعة

إضافة مجموعة

ملاحظة: يجب أن تتطابق المجموعات مع مجموعات Cisco vManage ويجب أن تكون في حالة أقل.

تكوين المستخدمين في OKTA

1. انتقل إلى الدليل > الأشخاص.

مستخدمو أوكتا

مستخدمو أوكتا

2. انقر فوق إضافة شخص، ثم إنشاء مستخدم جديد، ثم تعيينه إلى المجموعة وحفظه.

إضافة مستخدم

إضافة مستخدم

ملاحظة: يمكن إستخدام Active Directory بدلا من مستخدمي OKTA.

تعيين المجموعات والمستخدمين في التطبيق

1. انتقل إلى التطبيقات> التطبيقات> حدد التطبيق الجديد.

2. انقر فوق تعيين > تعيين إلى مجموعات.

تطبيق > مجموعات

تطبيق > مجموعات

3. حدد المجموعة وانقر فوق تعيين > تم.

تعيين المجموعة والمستخدم

تعيين المجموعة والمستخدم

4. يجب تعيين المجموعة والمستخدمين الآن للتطبيق.

التحقق من الصحة

بمجرد اكتمال التكوين، يمكنك الوصول إلى Cisco vManage من خلال OKTA.

إدارة تسجيل دخول SSO

إدارة تسجيل دخول SSO

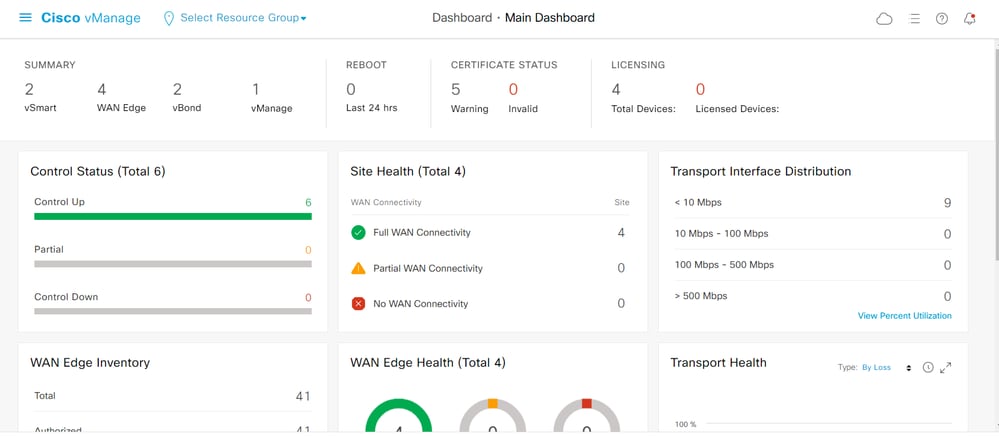

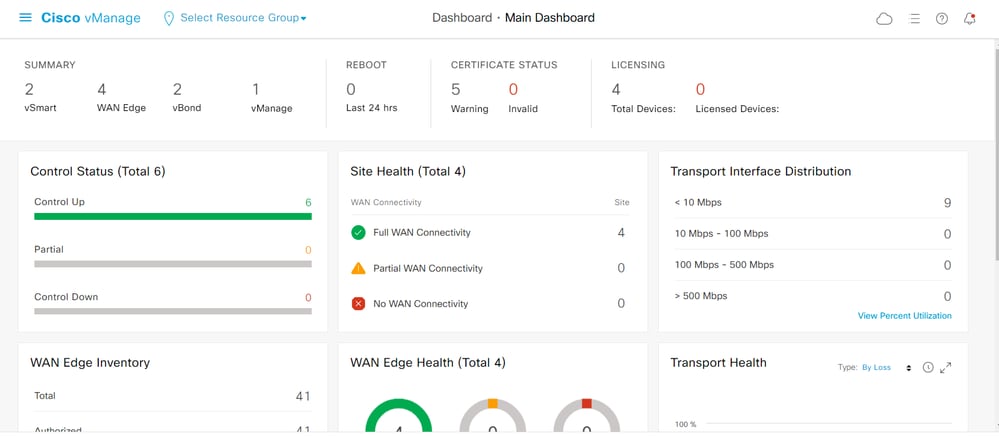

vManage GUI

vManage GUI

ملاحظة: لتجاوز تسجيل دخول SSO يمكن إستخدام https://<vmanage>/login.html

استكشاف الأخطاء وإصلاحها

في برنامج Cisco vManage لعرض السجلات المتعلقة ببرنامج SSO، تحقق من الملف: var/log/nms/vmanage-server.log

معلومات ذات صلة

التعليقات

التعليقات