تكوين نفق IPSec لجانب الخدمة باستخدام C8000V على SD-WAN

خيارات التنزيل

-

ePub (317.7 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

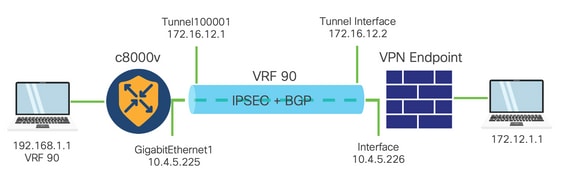

يصف هذا المستند كيفية تكوين نفق IPSec بين موجه حافة SD-WAN من Cisco ونقطة نهاية VPN باستخدام VRF للخدمة.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- شبكة المنطقة الواسعة المعرفة من برنامج Cisco (SD-WAN)

- أمان بروتوكول الإنترنت (IPSec)

المكونات

يستند هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Edge Router، الإصدار 17.6.1

- SD-WAN vManage 20.9.3.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة الموجودة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تتضمن معلومات الخلفية نطاق هذا المستند، وقابلية الاستخدام والمزايا الخاصة بإنشاء نفق IPSec بجانب الخدمة مع C8000v على SD-WAN.

- لإنشاء نفق IPSec في خدمة Virtual Routing and Forwarding (VRF) بين موجه Cisco IOS® XE على وضع إدارة وحدة التحكم ونقطة نهاية الشبكة الخاصة الظاهرية (VPN) تضمن سرية البيانات وسلامتها عبر شبكة المنطقة الواسعة العامة (WAN). كما أنه يسهل تأمين الشبكات الخاصة للشركات ويسمح بالتوصيل عن بعد عبر الإنترنت مع الحفاظ على مستوى عال من الأمان.

- يعزل تردد الراديو (VRF) للخدمة حركة مرور البيانات، والتي تكون ذات قيمة خاصة في بيئات العديد من العملاء أو للحفاظ على التجزئة بين الأجزاء المختلفة للشبكة. في الخلاصة، يعزز هذا التكوين الأمان والاتصال.

- يعتبر هذا المستند أن بروتوكول العبارة الحدودية (BGP) هو بروتوكول التوجيه المستخدم لإبلاغ الشبكات من VRF لخدمة SD-WAN إلى الشبكة خلف نقطة نهاية VPN والعكس صحيح.

- تكوين BGP خارج نطاق هذا المستند.

- يمكن أن تكون نقطة نهاية الشبكة الخاصة الظاهرية (VPN) هذه جدار حماية أو موجه أو أي نوع من أجهزة الشبكة التي تحتوي على إمكانيات IPSec، كما أن تكوين نقطة نهاية الشبكة الخاصة الظاهرية (VPN) خارج نطاق هذا المستند.

- يفترض هذا المستند أن الموجه مدمج بالفعل مع إتصالات التحكم النشطة والخدمة VRF.

مكونات تكوين IPSec

المرحلة 1 تبادل مفتاح الإنترنت (IKE)

تتضمن المرحلة 1 من عملية تكوين IPSec التفاوض على معلمات الأمان والمصادقة بين نقاط النهاية للنفق. وتتضمن هذه الخطوات ما يلي:

تكوين IKE

- تحديد مقترح تشفير (الخوارزمية وطول المفتاح).

- قم بتكوين سياسة IKE تتضمن مقترح التشفير والوقت المستغرق للمصادقة.

تكوين النظراء النهائيين عن بعد

- قم بتعريف عنوان IP الخاص بالطرف البعيد.

- تكوين المفتاح المشترك (مفتاح مشترك مسبقا) للمصادقة.

تكوين المرحلة 2 (IPSec)

تتضمن المرحلة 2 التفاوض على تحويلات الأمان وقواعد الوصول لتدفق حركة المرور عبر النفق. وتتضمن هذه الخطوات ما يلي:

تكوين مجموعات تحويل IPSec

- حدد مجموعة تحويل مقترحة تتضمن خوارزمية التشفير والمصادقة.

تكوين سياسة IPSec

- أربط مجموعة التحويل بسياسة IPSec.

تكوين واجهات النفق

قم بتكوين واجهات النفق على كلا طرفي نفق IPSec.

- قم بإقران واجهات النفق بسياسات IPSec.

التكوين

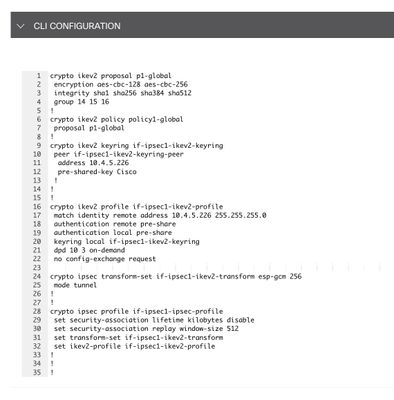

التكوين على CLI

الخطوة 1. تحديد مقترح تشفير.

cEdge(config)# crypto ikev2 proposal p1-global

cEdge(config-ikev2-proposal)# encryption aes-cbc-128 aes-cbc-256

cEdge(config-ikev2-proposal)# integrity sha1 sha256 sha384 sha512

cEdge(config-ikev2-proposal)# group 14 15 16

الخطوة 2. تكوين سياسة IKE تتضمن معلومات العرض.

cEdge(config)# crypto ikev2 policy policy1-global

cEdge(config-ikev2-policy)# proposal p1-global

الخطوة 3. حدد عنوان IP للطرف البعيد.

cEdge(config)# crypto ikev2 keyring if-ipsec1-ikev2-keyring

cEdge(config-ikev2-keyring)# peer if-ipsec1-ikev2-keyring-peer

cEdge(config-ikev2-keyring-peer)# address 10.4.5.226

cEdge(config-ikev2-keyring-peer)# pre-shared-key Cisco

الخطوة 4. قم بتكوين المفتاح المشترك (مفتاح مشترك مسبقا) للمصادقة.

cEdge(config)# crypto ikev2 profile if-ipsec1-ikev2-profile

cEdge(config-ikev2-profile)# match identity remote address

10.4.5.226 255.255.255.0

cEdge(config-ikev2-profile)# authentication remote

cEdge(config-ikev2-profile)# authentication remote pre-share

cEdge(config-ikev2-profile)# authentication local pre-share

cEdge(config-ikev2-profile)# keyring local if-ipsec1-ikev2-keyring

cEdge(config-ikev2-profile)# dpd 10 3 on-demand

cEdge(config-ikev2-profile)# no config-exchange request

cEdge(config-ikev2-profile)#

الخطوة 5. حدد مجموعة تحويل مقترحة تتضمن خوارزمية التشفير والمصادقة.

cEdge(config)# crypto ipsec transform-set if-ipsec1-ikev2-transform esp-gcm 256

cEdge(cfg-crypto-trans)# mode tunnel

الخطوة 6. أربط مجموعة التحويل بسياسة IPSec.

cEdge(config)# crypto ipsec profile if-ipsec1-ipsec-profile

cEdge(ipsec-profile)# set security-association lifetime kilobytes disable

cEdge(ipsec-profile)# set security-association replay window-size 512

cEdge(ipsec-profile)# set transform-set if-ipsec1-ikev2-transform

cEdge(ipsec-profile)# set ikev2-profile if-ipsec1-ikev2-profile

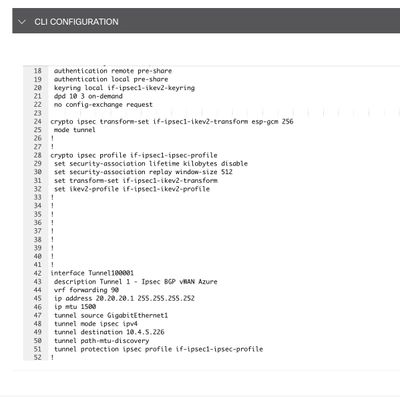

الخطوة 7. قم بإنشاء نفق الواجهة وربطه بسياسات IPSec.

cEdge(config)# interface Tunnel100001

cEdge(config-if)# vrf forwarding 90

cEdge(config-if)# ip address 172.16.12.1 255.255.255.252

cEdge(config-if)# ip mtu 1500

cEdge(config-if)# tunnel source GigabitEthernet1

cEdge(config-if)# tunnel mode ipsec ipv4

cEdge(config-if)# tunnel destination 10.4.5.226

cEdge(config-if)# tunnel path-mtu-discovery

cEdge(config-if)# tunnel protection ipsec profile if-ipsec1-ipsec-profile

التكوين على قالب وظيفة CLI الإضافية على vManage

ملاحظة: يمكن إضافة هذا النوع من التكوين فقط عبر قالب وظيفة CLI الإضافية.

الخطوة 1. انتقل إلى Cisco vManage وسجل الدخول.

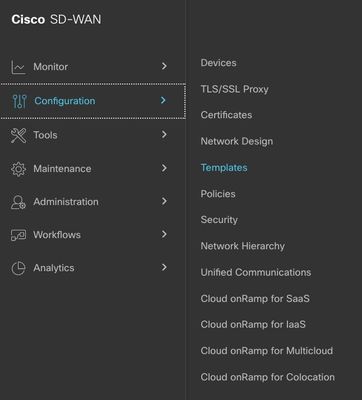

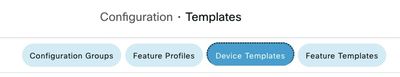

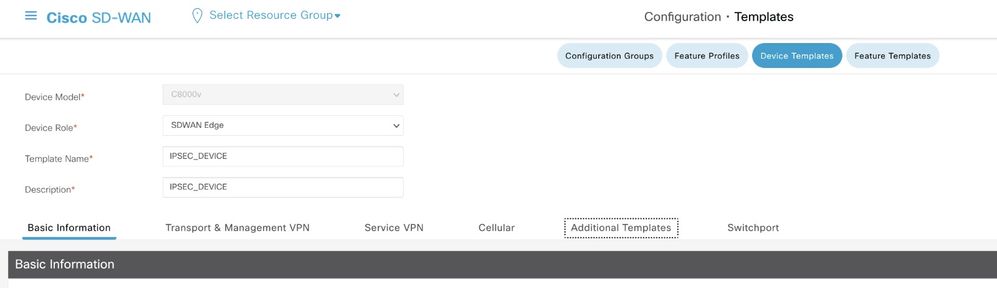

الخطوة 2. انتقل إلى التكوين > القوالب.

الخطوة 3. انتقل إلى قوالب الميزات > إضافة قالب.

الخطوة 4. قم بتصفية النموذج واختر الموجه c8000v.

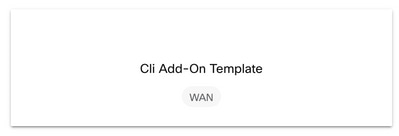

الخطوة 5. انتقل إلى قوالب أخرى وانقر فوق قالب وظيفة CLI الإضافية.

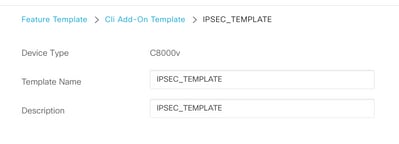

الخطوة 6. أضف اسم قالب ووصف.

ملاحظة: للحصول على مزيد من المعلومات حول كيفية إنشاء متغيرات على قالب وظيفة CLI الإضافية، يرجى الرجوع إلى قوالب ميزات وظيفة CLI الإضافية.

الخطوة 7. أضف الأوامر.

الخطوة 8. انقر فوق حفظ.

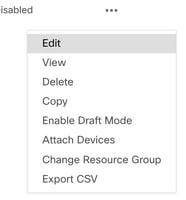

الخطوة 9. انتقل إلى قوالب الأجهزة.

الخطوة 10. أختر قالب الجهاز الصحيح وقم بتحريره على 3 نقاط.

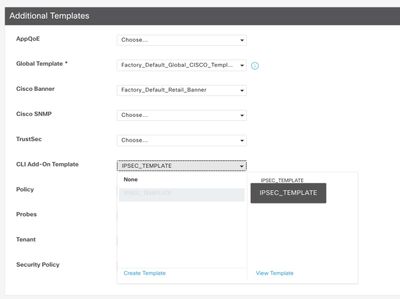

الخطوة 11. انتقل إلى قوالب إضافية.

الخطوة 12. في قالب وظيفة CLI الإضافية أختر قالب الميزة الذي تم إنشاؤه مسبقا.

الخطوة 13. انقر فوق تحديث.

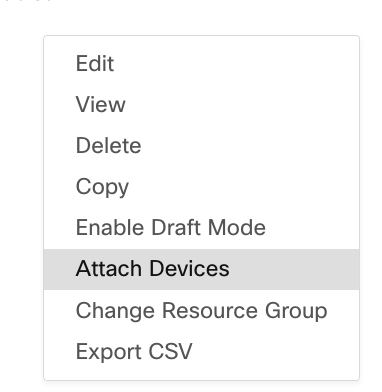

الخطوة 14. انقر فوق إرفاق الأجهزة من 3 نقاط وحدد الموجه الصحيح لدفع القالب إليه.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

قم بتشغيل الأمر show ip interface brief للتحقق من حالة نفق IPSec.

cEdge#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1 10.4.5.224 YES other up up

--- output omitted ---

Tunnel100001 172.16.12.1 YES other up up

cEdge#

استكشاف الأخطاء وإصلاحها

قم بتشغيل الأمر show crypto ikev2 session لعرض معلومات تفصيلية حول جلسات عمل IKEv2 التي تم إنشاؤها على الجهاز.

cEdge#show crypto ikev2 session

IPv4 Crypto IKEv2 Session

Session-id:1, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status

1 10.4.5.224/500 10.4.5.225/500 none/90 READY

Encr: AES-CBC, keysize: 128, PRF: SHA1, Hash: SHA96, DH Grp:14, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/207 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0xFC13A6B7/0x1A2AC4A0

IPv6 Crypto IKEv2 Session

cEdge#

قم بتشغيل الأمر show crypto ips sa interface tunnel100001 لعرض معلومات حول اقترانات أمان IPSec (SAs).

cEdge#show crypto ipsec sa interface Tunnel100001

interface: Tunnel100001

Crypto map tag: Tunnel100001-head-0, local addr 10.4.5.224

protected vrf: 90

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 10.4.5.225 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 38, #pkts encrypt: 38, #pkts digest: 38

#pkts decaps: 39, #pkts decrypt: 39, #pkts verify: 39

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 10.4.5.224, remote crypto endpt.: 10.4.5.225

plaintext mtu 1446, path mtu 1500, ip mtu 1500, ip mtu idb GigabitEthernet1

current outbound spi: 0x1A2AC4A0(439010464)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0xFC13A6B7(4229146295)

transform: esp-gcm 256 ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: CSR:1, sibling_flags FFFFFFFF80000048, crypto map: Tunnel100001-head-0

sa timing: remaining key lifetime (sec): 2745

Kilobyte Volume Rekey has been disabled

IV size: 8 bytes

replay detection support: Y replay window size: 512

Status: ACTIVE(ACTIVE)

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x1A2AC4A0(439010464)

transform: esp-gcm 256 ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: CSR:2, sibling_flags FFFFFFFF80000048, crypto map: Tunnel100001-head-0

sa timing: remaining key lifetime (sec): 2745

Kilobyte Volume Rekey has been disabled

IV size: 8 bytes

replay detection support: Y replay window size: 512

Status: ACTIVE(ACTIVE)

outbound ah sas:

outbound pcp sas:

cEdge#

قم بتشغيل الأمر show crypto ikev2 statistics لعرض الإحصائيات والعدادات المتعلقة بجلسات عمل IKEv2.

cEdge#show crypto ikev2 statistics

--------------------------------------------------------------------------------

Crypto IKEv2 SA Statistics

--------------------------------------------------------------------------------

System Resource Limit: 0 Max IKEv2 SAs: 0 Max in nego(in/out): 40/400

Total incoming IKEv2 SA Count: 0 active: 0 negotiating: 0

Total outgoing IKEv2 SA Count: 1 active: 1 negotiating: 0

Incoming IKEv2 Requests: 0 accepted: 0 rejected: 0

Outgoing IKEv2 Requests: 1 accepted: 1 rejected: 0

Rejected IKEv2 Requests: 0 rsrc low: 0 SA limit: 0

IKEv2 packets dropped at dispatch: 0

Incoming Requests dropped as LOW Q limit reached : 0

Incoming IKEV2 Cookie Challenged Requests: 0

accepted: 0 rejected: 0 rejected no cookie: 0

Total Deleted sessions of Cert Revoked Peers: 0

cEdge#

قم بتشغيل الأمر show crypto session لعرض معلومات حول جلسات عمل الأمان النشطة على الجهاز.

cEdge#show crypto session

Crypto session current status

Interface: Tunnel100001

Profile: if-ipsec1-ikev2-profile

Session status: UP-ACTIVE

Peer: 10.4.5.225 port 500

Session ID: 1

IKEv2 SA: local 10.4.5.224/500 remote 10.4.5.225/500 Active

IPSEC FLOW: permit ip 0.0.0.0/0.0.0.0 0.0.0.0/0.0.0.0

Active SAs: 2, origin: crypto map

للحصول على معلومات حول عمليات إسقاط الحزم المتعلقة ب IPSec في معالج حزمة الجهاز الذي يمكنك تشغيله:

إظهار ميزة QFP النشطة في IPsec للأجهزة الأساسية مسح بيانات

إظهار إحصائيات QFP النشطة لأجهزة النظام الأساسي واضحة

يجب وضع هذه الأوامر قبل الإيقاف وعدم إغلاق واجهة النفق لمسح العدادات والإحصائيات، ويمكن أن يساعد ذلك في الحصول على معلومات حول عمليات إسقاط الحزم المرتبطة ب IPsec في قاعدة بيانات معالج حزم الأجهزة.

ملاحظة: يمكن تشغيل هذه الأوامر بدون مسح الخيار. من المهم تسليط الضوء على أن عدادات الإسقاط تاريخية.

cEdge#show platform hardware qfp active feature ipsec datapath drops clear

------------------------------------------------------------------------

Drop Type Name Packets

------------------------------------------------------------------------

IPSEC detailed dp drop counters cleared after display.

cEdge#

cEdge#show platform hardware qfp active statistics drop clear

Last clearing of QFP drops statistics : Thu Sep 28 01:35:11 2023

-------------------------------------------------------------------------

Global Drop Stats Packets Octets

-------------------------------------------------------------------------

Ipv4NoRoute 17 3213

UnconfiguredIpv6Fia 18 2016

cEdge#

بعد الإيقاف وبدون إغلاق واجهة النفق يمكنك تشغيل هذه الأوامر لمعرفة ما إذا كان هناك تسجيل لإحصائيات أو عدادات جديدة:

show ip interface ip موجز | يتضمن النفق 100001

إظهار إسقاط الإحصائيات النشطة ل QFP لأجهزة النظام الأساسي

إظهار عمليات إسقاط بيانات QFP لميزة IPsec النشطة لأجهزة النظام الأساسي

cEdge#show ip interface brief | include Tunnel100001

Tunnel100001 169.254.21.1 YES other up up

cEdge#

cEdge#sh pl hard qfp act feature ipsec datapath drops

------------------------------------------------------------------------

Drop Type Name Packets

------------------------------------------------------------------------

cEdge#show platform hardware qfp active statistics drop

Last clearing of QFP drops statistics : Thu Sep 28 01:35:11 2023

(5m 23s ago)

-------------------------------------------------------------------------

Global Drop Stats Packets Octets

-------------------------------------------------------------------------

Ipv4NoRoute 321 60669

UnconfiguredIpv6Fia 390 42552

cEdge#

cEdge#show platform hardware qfp active feature ipsec datapath drops

------------------------------------------------------------------------

Drop Type Name Packets

------------------------------------------------------------------------

cEdge#

أوامر مفيدة

show crypto ipsec sa peer

detail

show crypto ipsec sa peer

platform

show crypto ikev2 session

show crypto ikev2 profile

show crypto isakmp policy

show crypto map

show ip static route vrf NUMBER

show crypto isakmp sa

debug crypto isakmp

debug crypto ipsec

معلومات ذات صلة

دليل تكوين أمان Cisco Catalyst SD-WAN، Cisco IOS® XE Catalyst SD-WAN، الإصدار 17.x

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

29-Sep-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Mariana MendezCisco Technical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات