الأجهزة المدمجة NFVIs WAN Edge

خيارات التنزيل

-

ePub (1.1 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند عملية ضم الأنظمة التي تدعم بنية التخزين المتصلة بالشبكة (NFVI) إلى بيئة Catalyst™ SD-WAN للإدارة والتشغيل.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- Cisco SDWAN

- NFVIS

- التوصيل والتشغيل (PNP)

يفترض ما يلي:

- تم نشر وحدات تحكم SD-WAN (vManage و vBond و vSmart) بالفعل باستخدام شهادات صالحة.

- توفر لحافة Cisco WAN (NFVIs على هذه الحالة) إمكانية الوصول إلى تنسيق vBond ووحدات التحكم الأخرى في SD-WAN التي يمكن الوصول إليها عبر عناوين IP العامة عبر نقل (نقل) WAN

- يجب أن يكون إصدار NFVIs متوافقا مع دليل توافق مكونات التحكم.

المكونات المستخدمة

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الأجهزة

- C8300-UCPE-1N20 (ولكن يمكن تطبيقها على أي نظام أساسي قادر على إستخدام NFVIs)

البرنامج

- vManage 20.14.1

- vSmart و vBond 20.14.1

- NFVIS 4.14.1

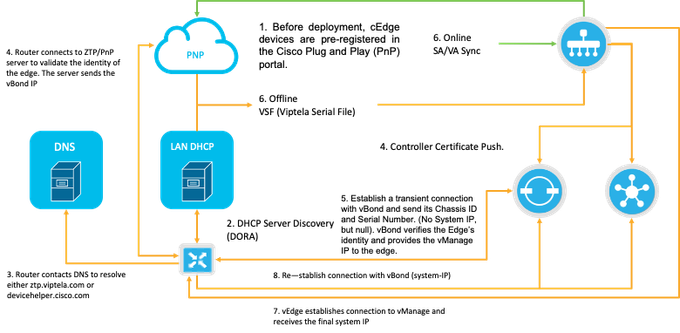

سير عمل PnP

يتم تحقيق الثقة بأجهزة حافة شبكة WAN باستخدام شهادات سلسلة الجذر التي يتم تحميلها مسبقا في عملية التصنيع أو تحميلها يدويا أو توزيعها تلقائيا بواسطة vManage أو تثبيتها أثناء عملية إمداد النشر التلقائي ل PnP أو ZTP.

يستخدم حل شبكة SD-WAN نموذج قائمة السماح، مما يعني أن أجهزة WAN Edge المسموح بها للانضمام إلى شبكة SDWAN الفرعية يجب أن تكون معروفة بواسطة جميع وحدات التحكم في SD-WAN مسبقا. ويتم تحقيق ذلك من خلال إضافة أجهزة حافة الشبكة واسعة النطاق (WAN) في مدخل توصيل التوصيل والتشغيل (PNp) على https://software.cisco.com/software/pnp/devices

يتطلب هذا الإجراء دائما تعريف الجهاز وموثوقيته والسماح بإدراجه في نفس شبكة التغشية. يجب أن تحدث المصادقة المتبادلة عبر جميع مكونات SD-WAN قبل إنشاء إتصالات التحكم الآمنة بين مكونات SD-WAN في الشبكة الفرعية نفسها. يتم تعريف هوية جهاز حافة WAN بشكل فريد بواسطة معرف الهيكل والرقم التسلسلي للشهادة. حسب موجه حافة WAN، يتم توفير الشهادات بطرق مختلفة:

- خادم vEdge قائم على الأجهزة: يتم تخزين الشهادة في شريحة وحدة مكافحة التلاعب (TPM) المدمجة المثبتة أثناء التصنيع.

- برنامج IOS®-XE SD-WAN القائم على الأجهزة: يتم تخزين الشهادة في شريحة SUDI المدمجة المثبتة أثناء التصنيع.

- النظام الأساسي الظاهري أو أجهزة Cisco IOS-XE SD-WAN: لا تتوفر لديك شهادات جذر (مثل النظام الأساسي ASR1002-X) مثبتة مسبقا على الجهاز. بالنسبة لهذه الأجهزة، يتم توفير كلمة مرور المرة الواحدة (OTP) من قبل vManage لمصادقة الجهاز باستخدام وحدات التحكم SD-WAN.

لتنفيذ الإعداد بدون لمس (ZTP)، يجب أن يكون خادم DHCP متاحا. وإذا لم تكن هناك مساحة، يمكن تعيين عنوان IP يدويا لمتابعة الخطوات المتبقية من عملية التوصيل والتشغيل (PnP).

الشكل 1. رسم تخطيطي لسير عمل الثقة بجهاز PNp و WAN Edge.

تضمين آمن للجهاز القادر على دعم بنية الشبكة الافتراضية الخاصة

إسترداد SN والرقم التسلسلي للشهادة

يتم إستخدام شريحة SUDI (معرف الجهاز الفريد الآمن) المستندة إلى الأجهزة (SECURE) من الأجهزة التي تدعم ميزة التحويل متعدد الطبقات (NFVI) لضمان أن الأجهزة المعتمدة فقط يمكنها إنشاء نفق مستوى تحكم TLS أو DTLS آمن للوصول إلى برنامج SD-WAN Manager Orchestrator. قم بتجميع الرقم التسلسلي المطابق باستخدام أمر مستوى تنفيذي في عرض الهيكل:

C8300-UCPE-NFVIS# support show chassis

Product Name : C8300-UCPE-1N20

Chassis Serial Num : XXXXXXXXX

Certificate Serial Num : XXXXXXXXXXXXXXXXXإضافة الجهاز إلى مدخل PnP

انتقل إلى https://software.cisco.com/software/pnp/devices وحدد "الحساب الذكي والحساب الظاهري الصحيح" لبيئة المستخدم أو المختبر. (إذا تزامنت حسابات ذكية متعددة في الاسم، يمكنك تمييزها باستخدام معرف المجال).

إذا لم تكن أنت أو المستخدم الخاص بك يعرف الحساب الذكي (SA) / الحساب الظاهري (VA) الذي يجب التعامل معه، يمكنك دائما البحث والرقم التسلسلي الموجود/المدرج في إرتباط النص "بحث الجهاز" لمعرفة SA/VA الذي ينتمي إليه.

الشكل 2. تحديد SA/VA وزر البحث عن الأجهزة.

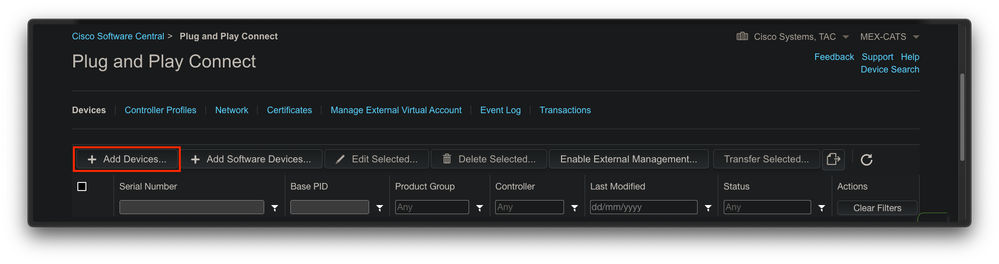

بمجرد تحديد SA/VA الصحيح، انقر فوق إضافة أجهزة...":

الشكل 3: "إضافة أجهزة..." انقر فوق الزر لتسجيل الجهاز الفعلي.

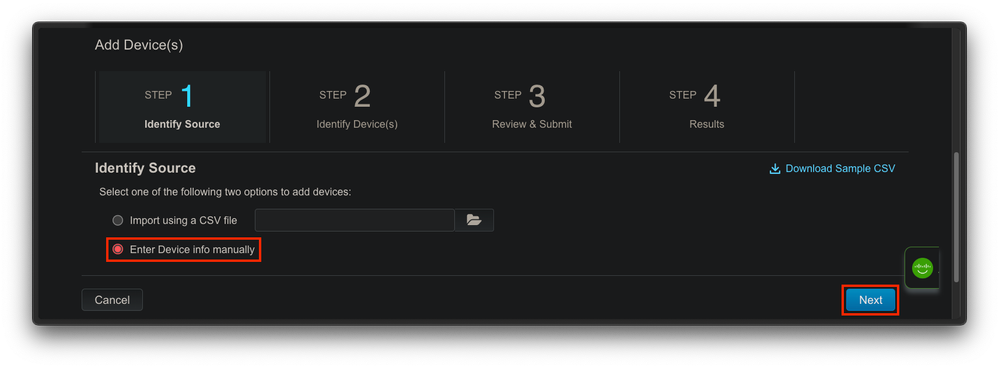

في هذه الحالة بالذات، على متن جهاز واحد فقط، لذلك الإدخال اليدوي كاف:

الشكل 4. "إضافة أجهزة..." بديل لإدخال معلومات الأجهزة، يدوي (فردي) أو CSV (متعدد).

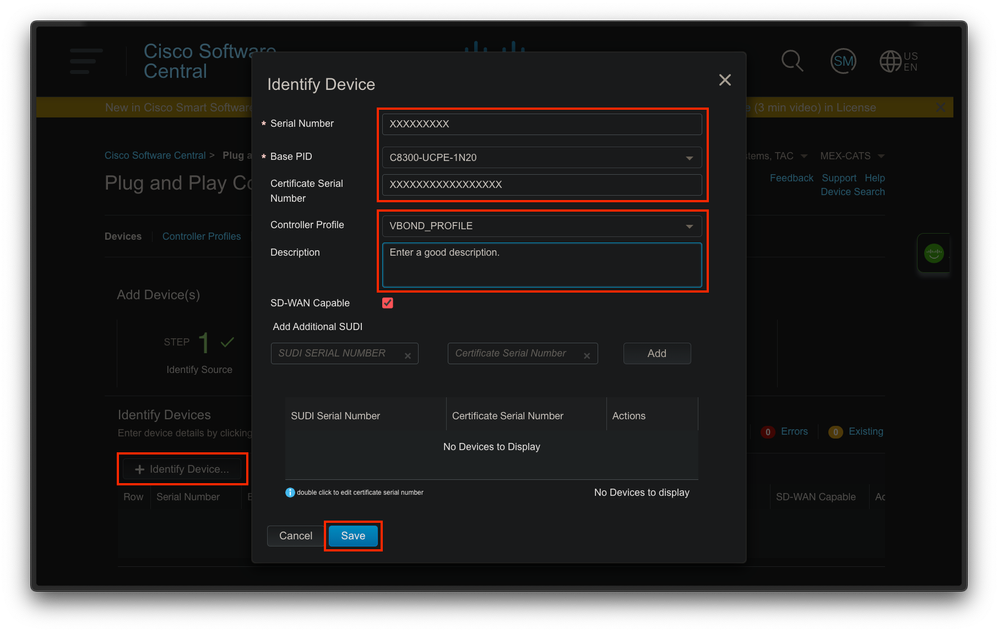

للخطوة 2، انقر على زر + تعريف الجهاز..". يظهر نموذج. يمكنك ملء التفاصيل بالمعلومات الموضحة في عرض الهياكل الناتج من نظام NFVI الخاص بالدعم وتحديد ملف تعريف وحدة التحكم في vBond المقابل.

الشكل 5- نموذج تعريف الجهاز.

بمجرد حفظها، انقر فوق التالي للخطوة 3 وأخيرا فوق إرسال للخطوة 4.

PnP في NFVIs

لمزيد من المعلومات حول إعداد التكوين المتنوع ل PnP داخل NFVIs، الذي يغطي كلا من الوضعين التلقائي والثابت، الرجاء الرجوع إلى المورد: أوامر NFVIs PnP.

تجدر الإشارة إلى أن PnP ممكنة بشكل افتراضي على جميع إصدارات NFVI.

vManage المزامنة مع PnP

الوضع عبر الإنترنت

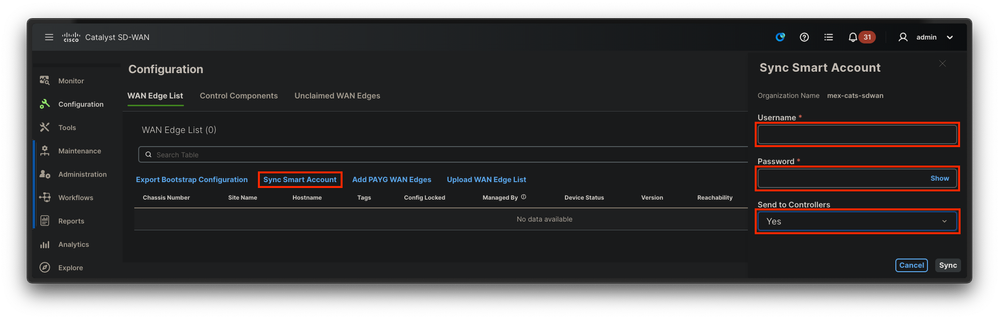

إذا كان بإمكان vManage الوصول إلى الإنترنت ومدخل PnP، فيجب أن تكون قادرا على إجراء مزامنة SA/VA فقط. للحصول على هذا، انتقل إلى التكوين > الأجهزة، وانقر فوق زر نص يشير إلى مزامنة الحساب الذكي. بيانات الاعتماد التي يتم إستخدامها لتسجيل الدخول إلى Cisco Software Central مطلوبة. تأكد من إرسال دفعة الشهادة إلى كافة وحدات التحكم.

الشكل 6. تحديث موجه WAN Edge من خلال مزامنة SA/VA.

الوضع غير المتصل

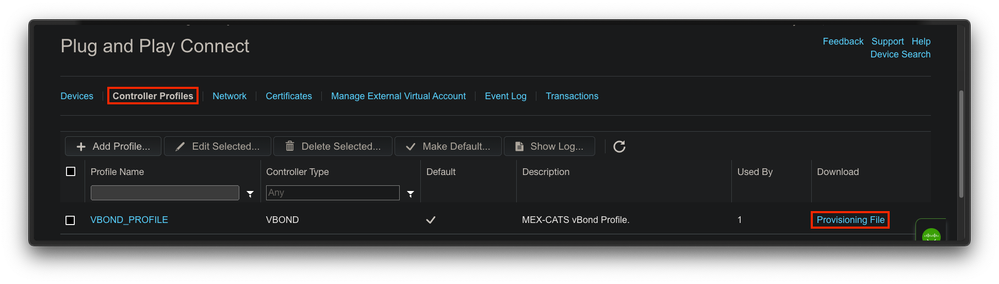

إذا كان vManage في بيئة معملية أو ليس لديك وصول إلى الإنترنت، فيمكنك تحميل ملف إعداد يدويا من PnP يجب أن يحتوي على SN الذي تمت إضافته إلى قائمة الأجهزة. هذا الملف من النوع .viptela (ملف Viptela التسلسلي)، والذي يمكن الحصول عليه من علامة التبويب ملفات تعريف وحدة التحكم":

الشكل 7. توفير تنزيل الملف لتحديث قائمة WAN ل CEdge.

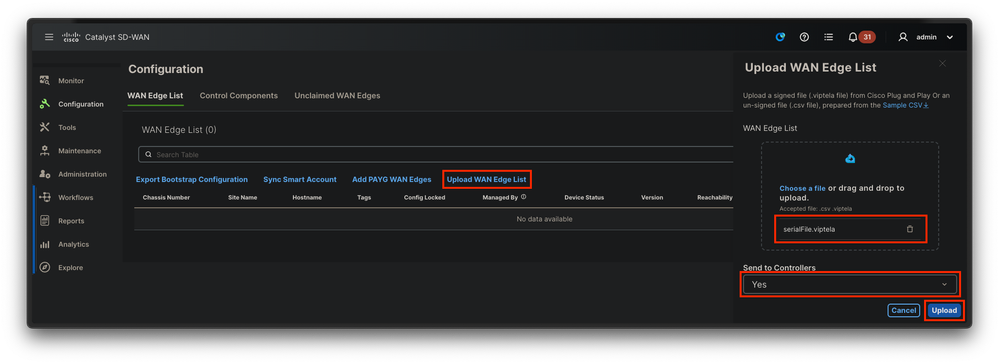

للتحميل اليدوي لملف الإعداد، انتقل إلى التكوين > الأجهزة، وانقر زر نص يشير إلى تحميل قائمة حافة شبكة WAN. يظهر شريط جانبي حيث يمكنك سحب وإفلات الملف الشخصي (إذا كان الزر تحميل لا يسلط الضوء بعد إجراء هذه الإجراءات، انقر فوق إختيار ملف ثم ابحث عن الملف يدويا داخل نافذة مستكشف الملف المنبثق). تأكد من إرسال دفعة الشهادة إلى كافة وحدات التحكم.

الشكل 8. تحديث قائمة WAN باستخدام ملف التقديم (VSF، ملف Viptela التسلسلي) الذي تم تنزيله من مدخل PnP.

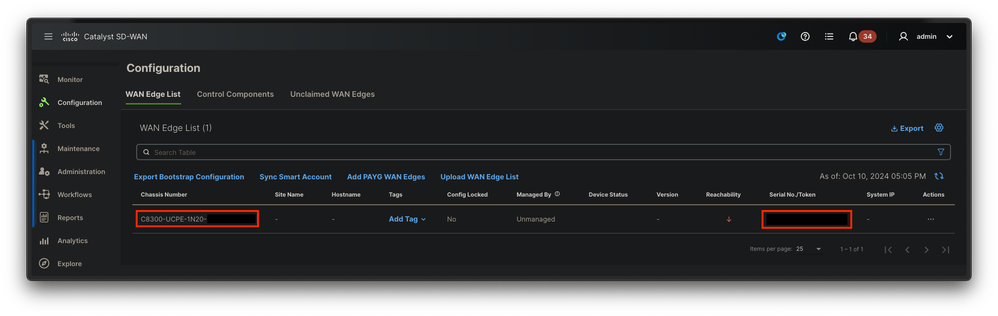

الشكل 9. 8300 أداة ضمن قائمة الحافة.

وصلات التحكم والإدخال التلقائي في نظام NFVIS

إذا كان بإمكان NFVIs حل مشكلة devicehelper.cisco.com (الوصول إلى PnP من خلال الإنترنت)، فسيتم إجراء عملية الانضمام تلقائيا. يقدم نظام NFVIs مدمج تكوين viptela-system:system وVPN 0 يحتوي على معلومات وحدة التحكم الأساسية.

بدءا من الإصدار 4.9.1 من Cisco NFVIs، يتم دعم إنشاء اتصال تحكم لمستوى الإدارة عبر منفذ الإدارة. يلزم الوصول إلى منفذ الإدارة باستخدام برنامج SD-WAN Manager للوصول إلى اتصال ناجح لمستوى التحكم.

ملاحظة: يجب كتابة كل أمر يحتوي على الكلمة الأساسية "system" على أنها system:system. إذا كان مفتاح الجدولة مستخدم للتكملة، فإنه يتكيف آليا مع هذا المعيار الجديد.

C8300-UCPE-NFVIS# show running-config viptela-system:system

viptela-system:system

admin-tech-on-failure

no vrrp-advt-with-phymac

sp-organization-name "Cisco Systems"

organization-name "Cisco Systems"

vbond

port 12346 logging disk enable ! ! ntp parent no enable stratum 5 exit ! !

VPN 0 هو شبكة VPN للنقل المحددة مسبقا لحل SD-WAN. لا يمكن حذفه أو تعديله. الغرض من شبكة VPN هذه هو فرض فصل بين شبكات نقل WAN (الشبكة الأساسية) وخدمات الشبكة (الشبكة الفرعية):

C8300-UCPE-NFVIS# show running-config vpn 0

vpn 0

interface wan-br

no shutdown

tunnel-interface

color gold

allow-service all

no allow-service bgp

allow-service dhcp

allow-service dns

allow-service icmp

no allow-service sshd

no allow-service netconf

no allow-service ntp

no allow-service ospf

no allow-service stun

allow-service https

encapsulation ipsec

!

!

!إتصالات التحكم هي جلسات عمل DTLS يتم إنشاؤها بين العقد المختلفة (وحدات التحكم وموجهات الحافة) من بنية SD-WAN. وبما أن NFVIs ليست نظام توجيه مسؤول عن قرارات التوجيه، فإنها لا تشكل إتصالات التحكم مع vSmart. خارج المربع، يمكنك ملاحظة حالة تحدي" ل vManage:

C8300-UCPE-NFVIS# show control connection

PEER PEER CONTROLLER

PEER PEER PEER SITE DOMAIN PEER PRIV PEER PUB GROUP

TYPE PROT SYSTEM IP ID ID PRIVATE IP PORT PUBLIC IP PORT ORGANIZATION LOCAL COLOR PROXY STATE UPTIME ID

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

vbond dtls 0.0.0.0 0 0 10.88.247.79 12346 10.88.247.79 12346 Cisco Systems gold NA up 0:00:00:00 0

vmanage dtls 10.10.10.10 100 0 10.88.247.71 12946 10.88.247.71 12946 Cisco Systems gold No challenge 0وهذا يشير بشكل عام إلى عدم وجود نظام-ip و/أو اسم المؤسسة بشكل غير صحيح أو لم يتم تكوينه على الإطلاق. يجب أن تقوم بوابة PnP و vBond بإنشاء اسم المؤسسة وبمجرد تأسيس اتصال التحكم ب vManage. وإلا، فعليك الضغط على هذه المعلومات داخل مجموعة تكوين NFV (مدعومة بدءا من 20.14.1) مع معرف الموقع و ip الخاصين في القالب، أو قم بتكوينها بشكل ثابت داخل التكوين الفرعي viptela-system:system:system:

C8300-UCPE-NFVIS#(config)# viptela-system:system

C8300-UCPE-NFVIS#(config-viptela-system:system)# system-ip

C8300-UCPE-NFVIS#(config-viptela-system:system)# site-id

C8300-UCPE-NFVIS#(config-viptela-system:system)# organization-name

C8300-UCPE-NFVIS#(config-viptela-system:system)# commit Commit complete.

يمكن العثور على هذه العناصر داخل vManage:

- اسم المؤسسة: الإدارة > إعدادات > النظام > اسم المؤسسة

- منفذ و IP الخاص بالتحقق من الصحة: الإدارة > إعدادات > النظام > التحقق من الصحة

بعد إدخال التكوين المتبقي داخل التكوين الفرعي viptela-system:system، تحتاج إلى إتصالات تحكم نشطة/قائمة.

C8300-UCPE-NFVIS# show control connections

PEER PEER CONTROLLER

PEER PEER PEER SITE DOMAIN PEER PRIV PEER PUB GROUP

TYPE PROT SYSTEM IP ID ID PRIVATE IP PORT PUBLIC IP PORT ORGANIZATION LOCAL COLOR PROXY STATE UPTIME ID

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

vbond dtls 0.0.0.0 0 0 10.88.247.79 12346 10.88.247.79 12346 Cisco Systems gold NA up 0:00:00:11 0

vmanage dtls 10.10.10.10 100 0 10.88.247.71 12946 10.88.247.71 12946 Cisco Systems gold No up 0:00:00:06 0عدم إدارة NFVIs

في حالة رغبتك في إرجاع NFVIs إلى حالتها "غير المدارة"، يلزمك تنفيذ هذه الإجراءات:

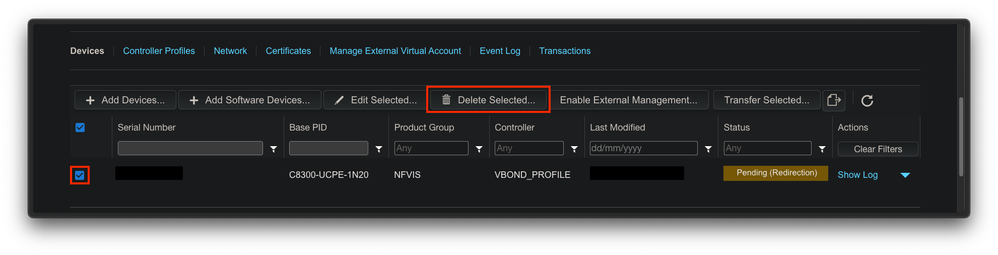

- إزالة إدخال الجهاز من مدخل PnP:

الشكل 10 - إزالة الجهاز 8300 من بوابة PnP.

2. إعادة ضبط المصنع NFVIS.

C8300-UCPE-NFVIS# factory-default-reset all3. الخطوات الاختيارية: إزالة الجهاز من قائمة vManage Edge:

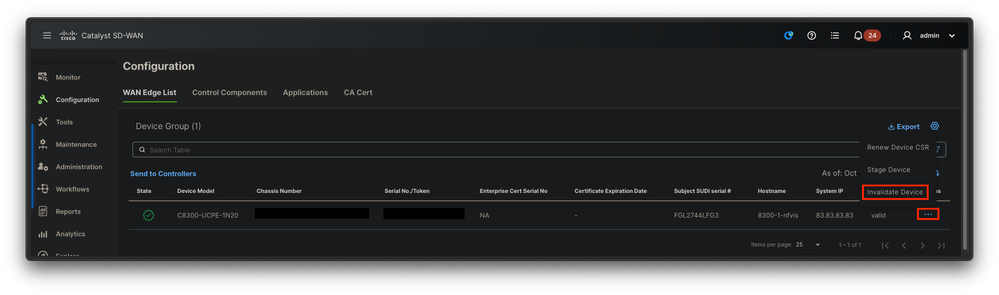

3.1 إبطال شهادة الجهاز.

الشكل 11- إبطال شهادة 8300.

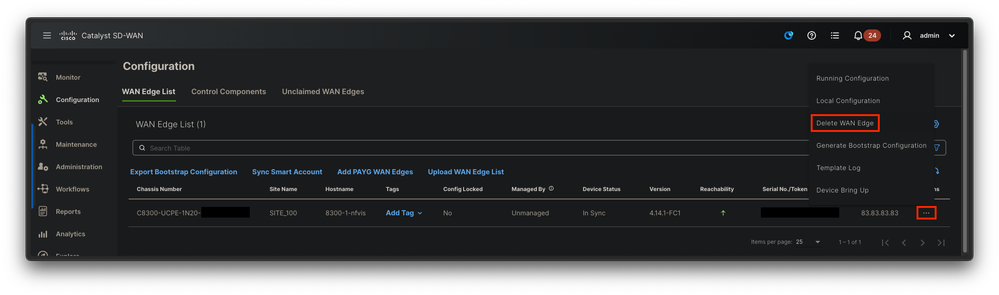

3.2 احذف الجهاز من قائمة WAN Edge.

الشكل 12. 8300 حذف من قائمة WAN Edge.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

18-Dec-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- سيباستيان مادريغالمهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات