تكوين الشهادة الموقعة من CA عبر CLI في نظام تشغيل الصوت (VOS) من Cisco

خيارات التنزيل

-

ePub (323.8 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند خطوات التكوين على كيفية تحميل الشهادة الموقعة من قبل مرجع شهادة الطرف الثالث (CA) على أي خادم تعاون يستند إلى نظام التشغيل الصوتي (VOS) من Cisco باستخدام واجهة سطر الأوامر (CLI).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الفهم الأساسي للبنية الأساسية للمفتاح العام (PKI) وتنفيذها على خوادم Cisco VOS و Microsoft CA

- تم تكوين البنية الأساسية ل DNS مسبقا

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- خادم VOS: Cisco Unified Communications Manager (CUCM)، الإصدار 9.1.2

- CA: نظام التشغيل Windows 2012 Server

- متصفح العملاء: Mozilla Firefox، الإصدار 47.0.1

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

في جميع منتجات Cisco Unified Communications VOS، هناك على الأقل نوعان من بيانات الاعتماد: تطبيق مثل (ccmadmin، ccmservice، cuadmin، cfadmin، cuic) ومنصة VOS (cmplatform، drf، cli).

في بعض السيناريوهات المحددة، يكون من السهل جدا إدارة التطبيقات عبر صفحة الويب وأداء الأنشطة المتعلقة بالنظام الأساسي من خلال سطر الأوامر. يمكنك أدناه العثور على إجراء حول كيفية إستيراد الشهادة الموقعة من قبل جهة خارجية عبر واجهة سطر الأوامر (CLI) فقط. في هذا المثال، يتم تحميل شهادة Tomcat. بالنسبة لتطبيق CallManager أو أي تطبيق آخر، يبدو نفس الشكل.

إنشاء شهادة CA الموقعة

ملخص الأوامر

قائمة الأوامر المستخدمة في المقالة.

show cert list own

show cert own tomcat

set csr gen CallManager

show csr list own

show csr own CallManager

show cert list trust

set cert import trust CallManager

set cert import own CallManager CallManager-trust/allevich-DC12-CA.pem

التحقق من معلومات الشهادة الصحيحة

سرد كافة الشهادات الموثوق بها التي تم تحميلها.

admin:show cert list own tomcat/tomcat.pem: Self-signed certificate generated by system ipsec/ipsec.pem: Self-signed certificate generated by system CallManager/CallManager.pem: Certificate Signed by allevich-DC12-CA CAPF/CAPF.pem: Self-signed certificate generated by system TVS/TVS.pem: Self-signed certificate generated by system

تحقق من الجهة التي أصدرت الشهادة لخدمة Tomcat.

admin:show cert own tomcat

[

Version: V3

Serial Number: 85997832470554521102366324519859436690

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Validity From: Sun Jul 31 11:37:17 CEST 2016

To: Fri Jul 30 11:37:16 CEST 2021

Subject Name: L=Krakow, ST=Malopolskie, CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a0282010100a2

<output omited>

هذه شهادة موقعة ذاتيا بما أن المصدر يطابق الموضوع.

إنشاء طلب توقيع الشهادة (CSR)

إنشاء CSR.

admin:set csr gen tomcat Successfully Generated CSR for tomcat

تحقق من إنشاء طلب توقيع الشهادة بنجاح.

admin:show csr list own tomcat/tomcat.csr

افتحه وانسخ المحتوى إلى الملف النصي. احفظه على هيئة ملف tac_tomcat.csr.

admin:show csr own tomcat -----BEGIN CERTIFICATE REQUEST----- MIIDSjCCAjICAQAwgb0xCzAJBgNVBAYTAlBMMRQwEgYDVQQIEwtNYWxvcG9sc2tp ZTEPMA0GA1UEBxMGS3Jha293MQ4wDAYDVQQKEwVDaXNjbzEMMAoGA1UECxMDVEFD MR4wHAYDVQQDExV1Y20xLTEuYWxsZXZpY2gubG9jYWwxSTBHBgNVBAUTQDlhMWJk NDA5M2VjOGYxNjljODhmNGUyZTYwZTYzM2RjNjlhZmFkNDY1YTgzMDhkNjRhNGU1 MzExOGQ0YjZkZjcwggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEKAoIBAQCVo5jh lMqTUnYbHQUnYPt00PTflWbj7hi6PSYI7pVCbGUZBpIZ5PKwTD56OZ8SgpjYX5Pf l9D09H2gtQJTMVv1Gm1eGdlJsbuABRKn6lWkO6b706MiGSgqel+41vnItjn3Y3kU 7h51nruJye3HpPQzvXXpOKJ/JeJc8InEvQcC/UQmFMKn0ulO0veFBHnG7TLDwDaQ W1Al1rwrezN9Lwn2a/XZQR1P65sjmnkFFF2/FON4BmooeiiNJD0G+F4bKig1ymlR 84faF27plwHjcw8WAn2HwJT6O7TaE6EOJd0sgLU+HFAI3txKycS0NvLuMZYQH81s /C74CIRWibEWT2qLAgMBAAGgRzBFBgkqhkiG9w0BCQ4xODA2MCcGA1UdJQQgMB4G CCsGAQUFBwMBBggrBgEFBQcDAgYIKwYBBQUHAwUwCwYDVR0PBAQDAgO4MA0GCSqG SIb3DQEBBQUAA4IBAQBUu1FhKuyQ1X58A6+7KPkYsWtioS0PoycltuQsVo0aav82 PiJkCvzWTeEo6v9qG0nnaI53e15+RPpWxpEgAIPPhtt6asDuW30SqSx4eClfgmKH ak/tTuWmZbfyk2iqNFy0YgYTeBkG3AqPwWUCNoduPZ0/fo41QoJPwjE184U64WXB gCzhIHfsV5DzYp3IR5C13hEa5fDgpD2ubQWja2LId85NGHEiqyiWqwmt07pTkBc+ 7ZKa6fKnpACehrtVqEn02jOi+sanfQKGQqH8VYMFsW2uYFj9pf/Wn4aDGuJoqdOH StV2Eh0afxPEq/1rQP3/rzq4NMYlJ7glyNFGPUVP -----END CERTIFICATE REQUEST-----

إنشاء شهادة خادم Tomcat

إنشاء شهادة لخدمة Tomcat على المرجع المصدق.

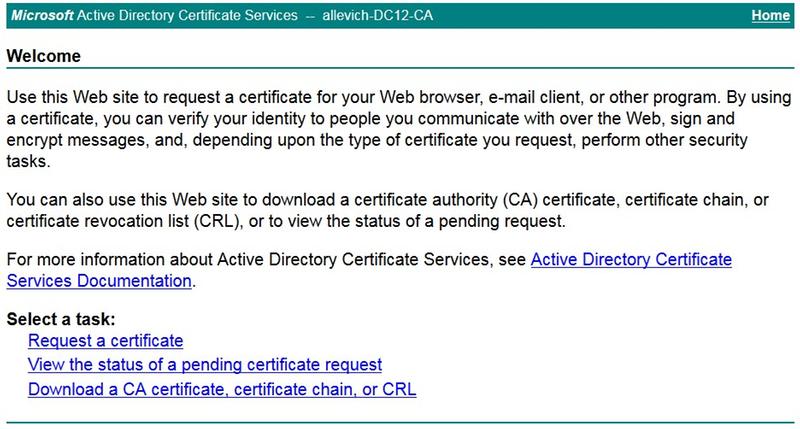

افتح صفحة ويب لهيئة الترخيص في متصفح. ضع بيانات الاعتماد الصحيحة في موجه أوامر المصادقة.

http://dc12.allevich.local/certsrv/

تنزيل شهادة جذر المرجع المصدق. حدد تنزيل شهادة CA أو سلسلة شهادات أو قائمة CRL. في القائمة التالية أختر المرجع المصدق المناسب من القائمة. يجب أن يكون أسلوب الترميز الأساس 64. قم بتنزيل شهادة المرجع المصدق وحفظها على نظام التشغيل بالاسم ca.cer.

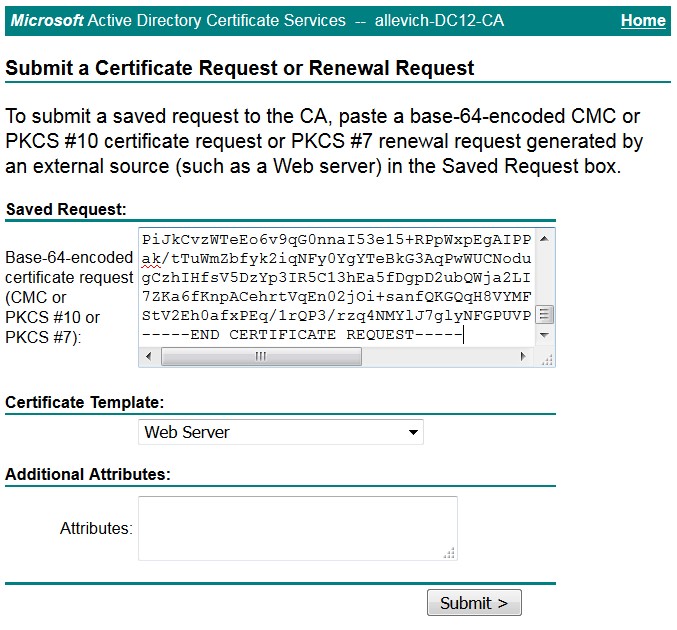

اضغط على طلب شهادة ثم طلب شهادة متقدم. قم بتعيين قالب الشهادة إلى خادم الويب وألصق محتوى CSR من الملف النصي tac_tomcat.csr كما هو موضح.

تلميح: إذا تم إجراء العملية في المختبر (أو خادم Cisco VOS و CA تحت نفس المجال الإداري) لتوفير النسخ الزمني ولصق CSR من المخزن المؤقت للذاكرة.

اضغط على إرسال. حدد خيار ترميز Base 64 وقم بتنزيل الشهادة لخدمة Tomcat.

ملاحظة: إذا تم إنشاء الشهادة بكميات كبيرة، تأكد من تغيير اسم الشهادة إلى اسم ذي معنى.

إستيراد شهادة TOMCAT إلى خادم Cisco VOS

إستيراد شهادة المرجع المصدق

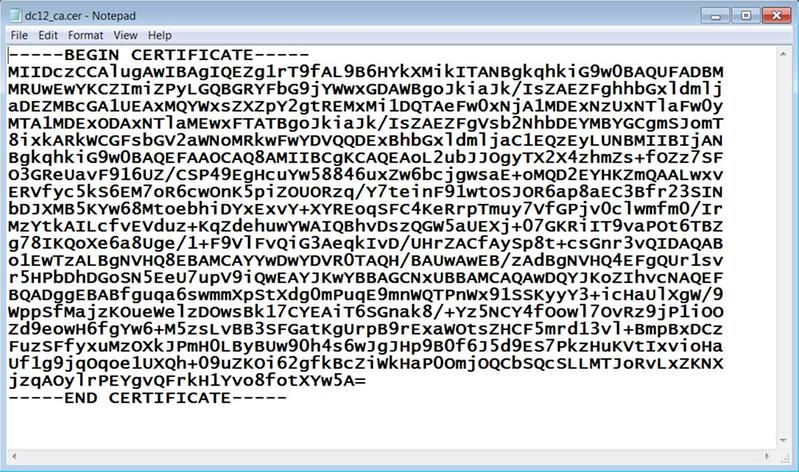

افتح شهادة المرجع المصدق التي تم تخزينها باسم ca.cer. يجب إستيراده أولا.

انسخ محتواه إلى المخزن المؤقت واكتب الأمر التالي في واجهة سطر الأوامر (CLI) ل CUCM:

admin:set cert import trust tomcat Paste the Certificate and Hit Enter

سيتم عرض المطالبة بلصق شهادة المرجع المصدق. الصقها كما هو موضح أدناه.

-----BEGIN CERTIFICATE----- MIIDczCCAlugAwIBAgIQEZg1rT9fAL9B6HYkXMikITANBgkqhkiG9w0BAQUFADBM MRUwEwYKCZImiZPyLGQBGRYFbG9jYWwxGDAWBgoJkiaJk/IsZAEZFghhbGxldmlj aDEZMBcGA1UEAxMQYWxsZXZpY2gtREMxMi1DQTAeFw0xNjA1MDExNzUxNTlaFw0y MTA1MDExODAxNTlaMEwxFTATBgoJkiaJk/IsZAEZFgVsb2NhbDEYMBYGCgmSJomT 8ixkARkWCGFsbGV2aWNoMRkwFwYDVQQDExBhbGxldmljaC1EQzEyLUNBMIIBIjAN BgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAoL2ubJJOgyTX2X4zhmZs+fOZz7SF O3GReUavF916UZ/CSP49EgHcuYw58846uxZw6bcjgwsaE+oMQD2EYHKZmQAALwxv ERVfyc5kS6EM7oR6cwOnK5piZOUORzq/Y7teinF91wtOSJOR6ap8aEC3Bfr23SIN bDJXMB5KYw68MtoebhiDYxExvY+XYREoqSFC4KeRrpTmuy7VfGPjv0clwmfm0/Ir MzYtkAILcfvEVduz+KqZdehuwYWAIQBhvDszQGW5aUEXj+07GKRiIT9vaPOt6TBZ g78IKQoXe6a8Uge/1+F9VlFvQiG3AeqkIvD/UHrZACfAySp8t+csGnr3vQIDAQAB o1EwTzALBgNVHQ8EBAMCAYYwDwYDVR0TAQH/BAUwAwEB/zAdBgNVHQ4EFgQUr1sv r5HPbDhDGoSN5EeU7upV9iQwEAYJKwYBBAGCNxUBBAMCAQAwDQYJKoZIhvcNAQEF BQADggEBABfguqa6swmmXpStXdg0mPuqE9mnWQTPnWx91SSKyyY3+icHaUlXgW/9 WppSfMajzKOueWelzDOwsBk17CYEAiT6SGnak8/+Yz5NCY4fOowl7OvRz9jP1iOO Zd9eowH6fgYw6+M5zsLvBB3SFGatKgUrpB9rExaWOtsZHCF5mrd13vl+BmpBxDCz FuzSFfyxuMzOXkJPmH0LByBUw90h4s6wJgJHp9B0f6J5d9ES7PkzHuKVtIxvioHa Uf1g9jqOqoe1UXQh+09uZKOi62gfkBcZiWkHaP0OmjOQCbSQcSLLMTJoRvLxZKNX jzqAOylrPEYgvQFrkH1Yvo8fotXYw5A= -----END CERTIFICATE-----

في حالة نجاح تحميل شهادة ثقة، سيتم عرض هذا الإخراج.

Import of trust certificate is successful

تحقق من إستيراد شهادة CA بنجاح ك Tomcat-trust One.

admin:show cert list trust tomcat-trust/ucm1-1.pem: Trust Certificate tomcat-trust/allevich-win-CA.pem: w2008r2 139 <output omited for brevity>

إستيراد شهادة Tomcat

الخطوة التالية هي إستيراد الشهادة الموقعة ل Tomcat CA. تبدو العملية بنفس الشكل مع وحدة تحكم التوم cat، فقط الأمر مختلف.

set cert import own tomcat tomcat-trust/allevich-DC12-CA.pem

إعادة تشغيل الخدمة

وأخيرا إعادة تشغيل خدمة Tomcat.

utils service restart Cisco Tomcat

تحذير: تذكر أنه يعطل تشغيل الخدمات المعتمدة على خادم الويب، مثل Extension Mobility و Missed Call و Enterprise Directory وغيرها.

التحقق من الصحة

تحقق من الشهادة التي تم إنشاؤها.

admin:show cert own tomcat

[

Version: V3

Serial Number: 2765292404730765620225406600715421425487314965

SignatureAlgorithm: SHA1withRSA (1.2.840.113549.1.1.5)

Issuer Name: CN=allevich-DC12-CA, DC=allevich, DC=local

Validity From: Sun Jul 31 12:17:46 CEST 2016

To: Tue Jul 31 12:17:46 CEST 2018

Subject Name: CN=ucm1-1.allevich.local, OU=TAC, O=Cisco, L=Krakow, ST=Malopolskie, C=PL

Key: RSA (1.2.840.113549.1.1.1)

Key value: 3082010a028201010095a

تأكد من أن اسم المصدر ينتمي إلى المرجع المصدق الذي أنشأ تلك الشهادة.

قم بتسجيل الدخول إلى صفحة الويب عن طريق كتابة FQDN للخادم في مستعرض ولن يتم عرض أي تحذير بالشهادة.

استكشاف الأخطاء وإصلاحها

الهدف من هذه المقالة هو إعطاء إجراء مع صياغة للأوامر حول كيفية تحميل الشهادة عبر CLI، وليس لإبراز منطق البنية الأساسية للمفتاح العام (PKI). وهو لا يغطي شهادة شبكة التخزين (SAN) والمصدر الرئيسي للترخيص المصدق (CA) التابع وطول مفتاح الشهادة 4096 والعديد من السيناريوهات الأخرى.

في بعض الحالات النادرة عند تحميل شهادة خادم ويب عبر CLI، تفشل العملية برسائل خطأ "غير قادر على قراءة شهادة CA". الحل البديل لذلك هو تثبيت الشهادة باستخدام صفحة الويب.

قد يؤدي تكوين مرجع شهادات غير قياسي إلى مشكلة في تثبيت الشهادة. حاول إنشاء الشهادة وتثبيتها من مرجع مصدق آخر بتكوين افتراضي أساسي.

الخطة الاحتياطية

في حالة الحاجة إلى إنشاء شهادة موقعة ذاتيا، يمكن أيضا القيام بذلك في واجهة سطر الأوامر.

اكتب الأمر أدناه وسيتم إعادة إنشاء شهادة Tomcat إلى الشهادة الموقعة ذاتيا.

admin:set cert regen tomcat WARNING: This operation will overwrite any CA signed certificate previously imported for tomcat Proceed with regeneration (yes|no)? yes Successfully Regenerated Certificate for tomcat. You must restart services related to tomcat for the regenerated certificates to become active.

لتطبيق شهادة جديدة يجب إعادة تشغيل خدمة Tomcat.

admin:utils service restart Cisco Tomcat Don't press Ctrl-c while the service is getting RESTARTED.If Service has not Restarted Properly, execute the same Command Again Service Manager is running Cisco Tomcat[STOPPING] Cisco Tomcat[STOPPING] Commanded Out of Service Cisco Tomcat[NOTRUNNING] Service Manager is running Cisco Tomcat[STARTING] Cisco Tomcat[STARTING] Cisco Tomcat[STARTED]

مقالات ذات صلة

إجراء الحصول على توقيع Windows Server ذاتيا أو جهة منح الشهادات (CA) وتحميله ...

تمت المساهمة بواسطة مهندسو Cisco

- Alexander LevichevCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات