تكوين بروتوكول IPSec من موجه إلى موجه ديناميكي إلى ساكن إستاتيكي باستخدام NAT

المحتويات

المقدمة

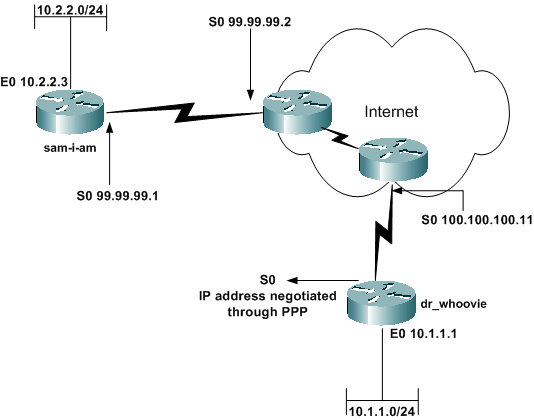

في نموذج التكوين هذا، يستقبل الموجه البعيد عنوان IP من خلال جزء من PPP يسمى بروتوكول التحكم في بروتوكول الإنترنت (IPCP). يستخدم الموجه البعيد عنوان IP للاتصال بموجه صرة. يتيح هذا التكوين لموجه الموزع قبول إتصالات IPSec الديناميكية. يستخدم الموجه عن بعد ترجمة عنوان الشبكة (NAT) "للانضمام" إلى الأجهزة التي يتم مخاطبتها بشكل خاص ووراءه إلى الشبكة ذات العناوين الخاصة خلف الموجه الرئيسي. يعرف الموجه عن بعد نقطة النهاية ويمكن أن يبدأ الاتصالات بموجه الموزع. ولكن موجه الموزع لا يعرف نقطة النهاية، لذلك لا يمكنه بدء الاتصالات بالموجه البعيد.

في هذا المثال، يمثل dr_whoovie الموجه البعيد ويمثل sam-i-am موجه الموزع. تحدد قائمة الوصول حركة المرور التي سيتم تشفيرها، لذلك يعرف dr_whoovie حركة المرور التي سيتم تشفيرها وأين تقع نقطة نهاية sam-i-am. يجب أن يقوم الموجه البعيد ببدء الاتصال. كلا الطرفين يقومون بحمل زائد ل NAT.

المتطلبات الأساسية

المتطلبات

يتطلب هذا المستند فهما أساسيا لبروتوكول IPSec. لمعرفة المزيد حول IPSec، يرجى الرجوع إلى مقدمة لتشفير أمان IP (IPSec).

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

برنامج IOS® الإصدار 12.2(24a) من Cisco

-

الموجّهات من السلسلة 2500 من Cisco

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

التكوين

في هذا القسم، تُقدّم لك معلومات تكوين الميزات الموضحة في هذا المستند.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للعثور على مزيد من المعلومات حول الأوامر المستخدمة في هذا المستند.

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

التكوينات

يستخدم هذا المستند التكوينات التالية:

| سام-آي-أم |

|---|

Current configuration: ! version 12.2 service timestamps debug uptime service timestamps log up time no service password-encryption ! hostname sam-i-am ! ip subnet-zero ! !--- These are the IKE policies. crypto isakmp policy 1 !--- Defines an Internet Key Exchange (IKE) policy. !--- Use the crypto isakmp policy command !--- in global configuration mode. !--- IKE policies define a set of parameters to be used !--- during the IKE phase I negotiation. hash md5 authentication pre-share !--- Specifies pre-shared keys as the authentication method. crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0 !--- Configures a pre-shared authentication key, !--- used in global configuration mode. ! !--- These are the IPSec policies. crypto ipsec transform-set rtpset esp-des esp-md5-hmac !--- A transform set is an acceptable combination !--- of security protocols and algorithms. !--- This command defines a transform set !--- that has to be matched on the peer router. crypto dynamic-map rtpmap 10 !--- Use dynamic crypto maps to create policy templates !--- that can be used to process negotiation requests !--- for new security associations (SA) from a remote IPSec peer, !--- even if you do not know all of the crypto map parameters !--- required to communicate with the remote peer, !--- such as the IP address of the peer. set transform-set rtpset !--- Configure IPSec to use the transform set "rtpset" !--- that was defined previously. match address 115 !--- Assign an extended access list to a crypto map entry !--- that is used by IPSec to determine which traffic !--- should be protected by crypto and which traffic !--- does not need crypto protection. crypto map rtptrans 10 ipsec-isakmp dynamic rtpmap !--- Specifies that this crypto map entry is to reference !--- a preexisting dynamic crypto map. ! interface Ethernet0 ip address 10.2.2.3 255.255.255.0 no ip directed-broadcast ip nat inside !--- This indicates that the interface is connected to the !--- inside network, which is subject to NAT translation. no mop enabled ! interface Serial0 ip address 99.99.99.1 255.255.255.0 no ip directed-broadcast ip nat outside !--- This indicates that the interface is connected !--- to the outside network. crypto map rtptrans !--- Use the crypto map interface configuration command !--- to apply a previously defined crypto map set to an interface. ! ip nat inside source route-map nonat interface Serial0 overload !--- Except the private network from the NAT process. ip classless ip route 0.0.0.0 0.0.0.0 Serial0 no ip http server ! access-list 115 permit ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 115 deny ip 10.2.2.0 0.0.0.255 any !--- Include the private-network-to-private-network traffic !--- in the encryption process. access-list 120 deny ip 10.2.2.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 120 permit ip 10.2.2.0 0.0.0.255 any !--- Except the private network from the NAT process. route-map nonat permit 10 match ip address 120 ! line con 0 transport input none line aux 0 line vty 0 4 password ww login ! end |

| د_هوفي |

|---|

Current configuration: ! version 12.2 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname dr_whoovie ! ip subnet-zero ! !--- These are the IKE policies. crypto isakmp policy 1 !--- Defines an Internet Key Exchange (IKE) policy. !--- Use the crypto isakmp policy command !--- in global configuration mode. !--- IKE policies define a set of parameters to be used !--- during the IKE phase I negotiation. hash md5 authentication pre-share !--- Specifies pre-shared keys as the authentication method. crypto isakmp key cisco123 address 99.99.99.1 !--- Configures a pre-shared authentication key, !--- used in global configuration mode. ! !--- These are the IPSec policies. crypto ipsec transform-set rtpset esp-des esp-md5-hmac !--- A transform set is an acceptable combination !--- of security protocols and algorithms. !--- This command defines a transform set !--- that has to be matched on the peer router. ! crypto map rtp 1 ipsec-isakmp !--- Creates a crypto map and indicates that IKE will be used !--- to establish the IPSec SAs for protecting !--- the traffic specified by this crypto map entry. set peer 99.99.99.1 !--- Use the set peer command to specify an IPSec peer in a crypto map entry. set transform-set rtpset !--- Configure IPSec to use the transform set "rtpset" !--- that was defined previously. match address 115 !--- Include the private-network-to-private-network traffic !--- in the encryption process. ! interface Ethernet0 ip address 10.1.1.1 255.255.255.0 no ip directed-broadcast ip nat inside !--- This indicates that the interface is connected to the !--- inside network, which is subject to NAT translation. no mop enabled ! interface Serial0 ip address negotiated !--- Specifies that the IP address for this interface !--- is obtained via PPP/IPCP address negotiation. !--- This example was set up in a lab with an IP address !--- assigned with IPCP. no ip directed-broadcast ip nat outside !--- This indicates that the interface is connected !--- to the outside network. encapsulation ppp no ip mroute-cache no ip route-cache crypto map rtp !--- Use the crypto map interface configuration command !--- to apply a previously defined crypto map set to an interface. ip nat inside source route-map nonat interface Serial0 overload !--- Except the private network from the NAT process. ip classless ip route 0.0.0.0 0.0.0.0 Serial0 no ip http server ! access-list 115 permit ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255 access-list 115 deny ip 10.1.1.0 0.0.0.255 any !--- Include the private-network-to-private-network traffic !--- in the encryption process. access-list 120 deny ip 10.1.1.0 0.0.0.255 10.2.2.0 0.0.0.255 access-list 120 permit ip 10.1.1.0 0.0.0.255 any !--- Except the private network from the NAT process. dialer-list 1 protocol ip permit dialer-list 1 protocol ipx permit route-map nonat permit 10 match ip address 120 ! line con 0 transport input none line aux 0 line vty 0 4 password ww login ! end |

التحقق من الصحة

يوفر هذا القسم معلومات يمكنك إستخدامها للتأكد من أن التكوين يعمل بشكل صحيح.

يتم دعم بعض أوامر العرض بواسطة أداة مترجم الإخراج (العملاء المسجلون فقط)، والتي تتيح لك عرض تحليل إخراج أمر العرض.

-

ping —يستخدم لتشخيص الاتصال الأساسي بالشبكة

يوضح هذا المثال إختبار اتصال من واجهة إيثرنت 10.1.1.1 على dr_whoovie إلى واجهة إيثرنت 10.2.2.3 على sam-i-am.

dr_whoovie# ping Protocol [ip]: Target IP address: 10.2.2.3 Repeat count [5]: Datagram size [100]: Timeout in seconds [2]: Extended commands [n]: y Source address or interface: 10.1.1.1 Type of service [0]: Set DF bit in IP header? [no]: Validate reply data? [no]: Data pattern [0xABCD]: Loose, Strict, Record, Timestamp, Verbose[none]: Sweep range of sizes [n]: Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.2.2.3, timeout is 2 seconds: Packet sent with a source address of 10.1.1.1 !!!!! Success rate is 100 percent (5/5), round-trip min/avg/max = 36/38/40 ms

-

show crypto ipSec — يعرض اقترانات أمان المرحلة 2 (SA).

-

show crypto isakmp sa — يعرض المرحلة 1 SAs.

نموذج الإخراج

هذا المخرج من الأمر show crypto ipSec sa الصادر على موجه الموزع.

sam-i-am# show crypto ipsec sa

interface: Serial0

Crypto map tag: rtptrans, local addr. 99.99.99.1

local ident (addr/mask/prot/port): (10.2.2.0/255.255.255.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.0/255.255.255.0/0/0)

current_peer: 100.100.100.1

PERMIT, flags={}

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest 6

#pkts decaps: 6, #pkts decrypt: 6, #pkts verify 6

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0,

#pkts decompress failed: 0, #send errors 0, #recv errors 0

local crypto endpt.: 99.99.99.1, remote crypto endpt.: 100.100.100.1

path mtu 1500, ip mtu 1500, ip mtu interface Serial0

current outbound spi: 52456533

inbound esp sas:

spi: 0x6462305C(1684156508)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2000, flow_id: 1, crypto map: rtptrans

sa timing: remaining key lifetime (k/sec): (4607999/3510)

IV size: 8 bytes

replay detection support: Y

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x52456533(1380279603)

transform: esp-des esp-md5-hmac ,

in use settings ={Tunnel, }

slot: 0, conn id: 2001, flow_id: 2, crypto map: rtptrans

sa timing: remaining key lifetime (k/sec): (4607999/3510)

IV size: 8 bytes

replay detection support: Y

outbound ah sas:

outbound pcp sas:

يعرض هذا الأمر رسائل IPSec SAs التي تم إنشاؤها بين الأجهزة النظيرة. يتصل النفق المشفر بواجهة 100.100.100.1 على dr_whoovie وواجهة 99.99.99.1 على sam-i-am. يحمل هذا النفق حركة مرور البيانات بين الشبكات 10.2.2.3 و 10.1.1.1. تم إنشاء وسيطي تحميل أمان التضمين (ESP) للداخل والصادر. يتم إنشاء النفق على الرغم من أن sam-i-am لا يعرف عنوان IP للنظير (100.100.100.1). لا يتم إستخدام شبكات SA الخاصة برأس المصادقة (AH) نظرا لعدم تكوين AH.

توضح نماذج المخرجات هذه أن الواجهة التسلسلية 0 على dr_whoovie تتلقى عنوان IP بقيمة 100.100.100.1 من خلال IPCP.

-

قبل التفاوض على عنوان IP:

dr_whoovie#show interface serial0 Serial0 is up, line protocol is up Hardware is HD64570 Internet address will be negotiated using IPCP MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, loopback not set -

بعد التفاوض على عنوان IP:

dr_whoovie#show interface serial0 Serial0 is up, line protocol is up Hardware is HD64570 Internet address is 100.100.100.1/32 MTU 1500 bytes, BW 1544 Kbit, DLY 20000 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation PPP, loopback not set

تم إعداد هذا المثال في مختبر باستخدام الأمر peer default ip address لتخصيص عنوان IP في الطرف البعيد من الواجهة 0 التسلسلية على dr_whoovie. يتم تحديد تجمع IP باستخدام الأمر ip local pool في الطرف البعيد.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك استخدامها لاستكشاف أخطاء التكوين وإصلاحها.

أوامر استكشاف الأخطاء وإصلاحها

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

ملاحظة: ارجع إلى معلومات مهمة حول أوامر التصحيح قبل إستخدام أوامر debug.

-

debug crypto ipSec — يعرض مفاوضات IPSec للمرحلة 2.

-

debug crypto isakmp — يعرض مفاوضات بروتوكول إدارة المفاتيح وارتباط أمان الإنترنت (ISAKMP) للمرحلة الأولى.

-

debug crypto Engine — يعرض حركة مرور البيانات التي يتم تشفيرها.

-

debug ip nat detail — (إختياري) يتحقق من تشغيل ميزة NAT عن طريق عرض معلومات حول كل حزمة يقوم الموجه بترجمتها.

تحذير: يقوم هذا الأمر بإنشاء كمية كبيرة من الإخراج. أستخدم هذا الأمر فقط عندما تكون حركة المرور على شبكة IP منخفضة.

تحذير: يقوم هذا الأمر بإنشاء كمية كبيرة من الإخراج. أستخدم هذا الأمر فقط عندما تكون حركة المرور على شبكة IP منخفضة. -

مسح التشفير isakmp — يعمل على مسح مناطق الوصول (SAs) المتعلقة بالمرحلة الأولى.

-

مسح التشفير sa — يمحو الاختلالات المتعلقة بالمرحلة 2.

-

واضح ip nat ترجمة — يمحو ترجمة nat ديناميكية من الترجمة طاولة.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

11-Dec-2001 |

الإصدار الأولي |

تحذير: يقوم هذا الأمر بإنشاء كمية كبيرة من الإخراج. أستخدم هذا الأمر فقط عندما تكون حركة المرور على شبكة IP منخفضة.

تحذير: يقوم هذا الأمر بإنشاء كمية كبيرة من الإخراج. أستخدم هذا الأمر فقط عندما تكون حركة المرور على شبكة IP منخفضة.  التعليقات

التعليقات