المقدمة

يصف هذا وثيقة يشكل مصادقة UCSM باستخدام RADIUS.

المتطلبات الأساسية

المتطلبات

- يعمل FreeRADIUS.

- كما أن برنامج UCS Manager ومنافذ الربط النسيجي وخادم FreeRADIUS جميعها متصلة ببعضها البعض.

والجمهور المستهدف هو مسؤولو UCS الذين لديهم فهم أساسي لوظائف UCS.

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية أو مطلعا عليها:

- إصدار ملف تكوين لينوكس

- برنامج UCS Manager

- FreeRADIUS

- Ubuntu أو أي إصدار آخر من نظام التشغيل Linux

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- مدير UCS (UCSM) 4.3(3a) أو أعلى.

- الارتباطات النسيجية 6464

- نظام التشغيل Ubuntu 22. 04. 4 LTS.

- FreeRADIUS، الإصدار 3.0.26

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

تكوين FreeRADIUS لمصادقة UCSM

تتطلب هذه الخطوات امتياز الوصول الجذر إلى خادم FreeRADIUS.

الخطوة 1. قم بتكوين مجال UCSM كعميل.

انتقل إلى ملف client.conf الموجود في دليل /etc/freeradius/3.0 وحرر الملف باستخدام محرر نصي من المفضل لديك. على سبيل المثال، تم إستخدام محرر "vim" وتم إنشاء عميل "UCS-POD".

root@ubuntu:/etc/freeradius/3.0# vim clients.conf

*Inside clients.conf file*

client UCS-POD {

ipaddr = 10.0.0.100/29

secret = PODsecret

}

يمكن أن يحتوي حقل ipaddr على IP فقط من اتصال البنية الداخلي الأساسي. في هذا المثال، تم إستخدام IP 10.0.0.100/29 IP لتضمين VIP + mgmt0 IP لكل من شبكات FI.

يحتوي الحقل السري على كلمة المرور التي يتم إستخدامها على تكوين UCSM RADIUS (الخطوة 2.)

الخطوة 2. قم بتكوين قائمة المستخدمين المسموح لهم بالمصادقة على UCSM.

في نفس الدليل - /etc/freeradius/3.0 - افتح ملف المستخدمين وقم بإنشاء مستخدم. على سبيل المثال، تم تعريف المستخدم 'alerosa' بكلمة مرور 'password' لتسجيل الدخول كمسؤول إلى مجال UCSM.

root@ubuntu:/etc/freeradius/3.0# vim users

*Inside users file*

alerosa Cleartext-Password := "password"

Reply-Message := "Hello, %{User-Name}",

cisco-avpair = "shell:roles=admin"

سمة Cisco-avpair إلزامية ويجب أن تتبع نفس الصياغة.

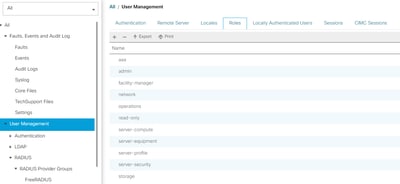

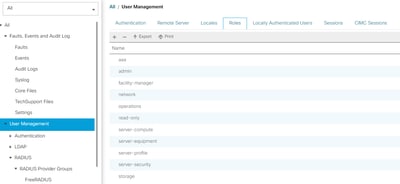

يمكن تغيير دور المسؤول لأي دور تم تكوينه في UCSM في Admin > إدارة المستخدم > أدوار. في هذا الإعداد المحدد، توجد هذه الأدوار

إذا كان المستخدم بحاجة إلى أدوار متعددة، يمكن إستخدام فاصلة بين الأدوار ويجب أن تبدو الصياغة شيء مثل cisco-avpair = "shell:roles=aaa، facility-manager، read-only". إذا تم تعريف دور لم يتم إنشاؤه في UCSM في المستخدم، تفشل المصادقة في UCSM.

الخطوة 3. تمكين/بدء تشغيل برنامج FreeRADIUS.

قم بتمكين التشغيل التلقائي ل FreeRADIUS عند تشغيل النظام.

systemctl enable freeradius

بدء تشغيل البرنامج الخفي FreeRADIUS:

systemctl restart freeradius

تحذير: عند إجراء التغييرات في ملفات 'client.conf' أو 'users'، يلزم إعادة تشغيل برنامج FreeRADIUS، وإلا فلن يتم تطبيق التغييرات

تكوين مصادقة UCSM RADIUS

يتبع تكوين مدير UCS التعليمات الواردة من هذا المستند - https://www.cisco.com/en/US/docs/unified_computing/ucs/sw/gui/config/guide/141/UCSM_GUI_Configuration_Guide_141_chapter7.html#topic_5827616698166149965

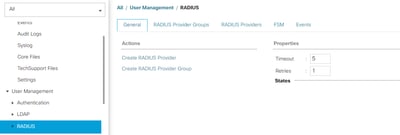

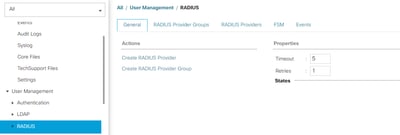

الخطوة 1. تم تكوين الخصائص الافتراضية لمزودي RADIUS.

انتقل إلى Admin > إدارة المستخدم > RADIUS واستخدم القيم الافتراضية.

الخطوة 2. إنشاء موفر RADIUS.

في Admin > إدارة المستخدم، حدد RADIUS وانقر على إنشاء موفر RADIUS.

اسم المضيف/FQDN (أو عنوان IP) هو IP أو FQDN الخاص بالخادم/الجهاز الظاهري.

المفتاح هو المفتاح/السري المعرف في خادم RADIUS في ملف 'client.conf' (الخطوة 1. من تكوين FreeRADIUS).

الخطوة 3. إنشاء مجموعة موفر RADIUS.

في Admin > إدارة المستخدم، حدد RADIUS وانقر على إنشاء مجموعة موفر RADIUS.

توفير اسم لها، في هذه الحالة تم إستخدام 'FreeRADIUS'. ثم قم بإضافة موفر RADIUS الذي تم إنشاؤه في الخطوة 2 إلى قائمة الموفرين المضمنين.

الخطوة 4. إنشاء مجال مصادقة جديد (إختياري).

الخطوة التالية غير إلزامية. ومع ذلك، تم إجراؤه ليكون له مجال مصادقة منفصل مختلف عن المجال الذي يستخدم المستخدمين المحليين، والذي يظهر في شاشة تسجيل الدخول الأولي ل UCS Manager.

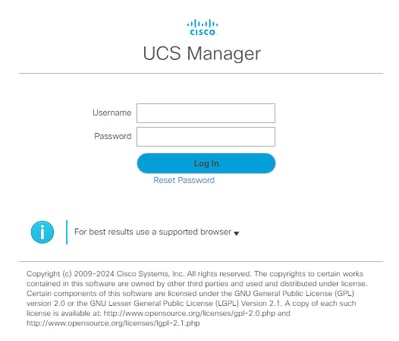

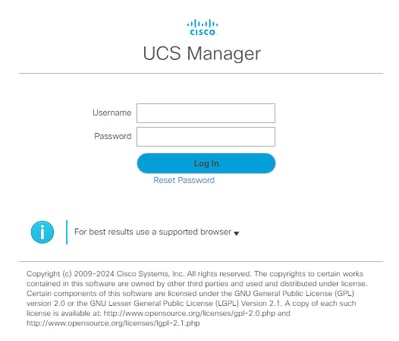

بدون مجال مصادقة منفصل، تبدو شاشة تسجيل الدخول إلى إدارة UCS كما يلي:

شاشة تسجيل الدخول إلى برنامج UCS Manager دون مجال مصادقة منفصل

شاشة تسجيل الدخول إلى برنامج UCS Manager دون مجال مصادقة منفصل

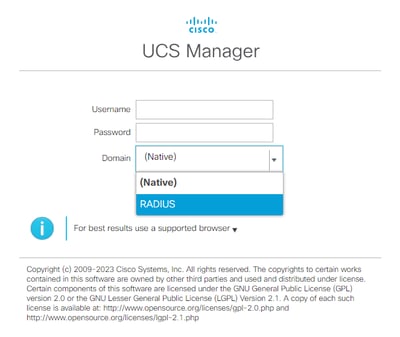

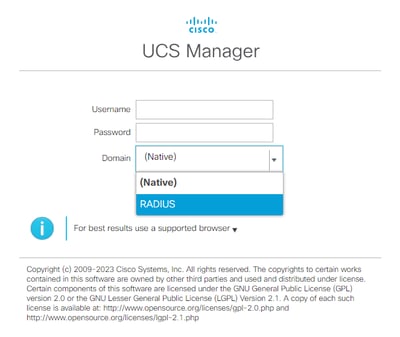

بينما مع مجال مصادقة منفصل، هذه هي شاشة تسجيل الدخول ل UCS Manager التي تضيف قائمة بمجالات المصادقة التي تم إنشاؤها.

شاشة تسجيل الدخول إلى برنامج UCS Manager بمجال مصادقة منفصل

شاشة تسجيل الدخول إلى برنامج UCS Manager بمجال مصادقة منفصل

ويكون هذا الإجراء مفيدا إذا كنت تريد فصل مصادقة RADIUS عن أنواع المصادقة الأخرى المستخدمة أيضا في مجال UCS.

انتقل إلى Admin > إدارة المستخدم > المصادقة > إنشاء مجال.

أختر اسم مجال المصادقة الذي تم إنشاؤه حديثا واختر زر راديو RADIUS. في مجموعة الموفر، حدد مجموعة الموفر التي تم إنشاؤها في الخطوة 3. من هذا القسم.

التحقق من الصحة

يحتوي FreeRADIUS على أداتين لتصحيح الأخطاء واستكشاف الأخطاء وإصلاحها مثل الأدوات الموضحة أدناه:

1. يوفر الأمر journalCTL -u freeIus بعض المعلومات القيمة حول الخوارزمية FreeRADIUS مثل الأخطاء في تكوين الأخطاء أو التهيئات والطوابع الزمنية لها. في المثال التالي يمكننا أن نرى أن ملف المستخدمين تم تعديله بشكل غير صحيح. (mods-config/files/authorize هو تطابق ملفات المستخدمين):

Sep 14 12:18:50 ubuntu freeradius[340627]: /etc/freeradius/3.0/mods-config/files/authorize[90]: Entry does not begin with a user name

Sep 14 12:18:50 ubuntu freeradius[340627]: Failed reading /etc/freeradius/3.0/mods-config/files/authorize

2. يحتوي الدليل /var/log/freeradius على بعض ملفات السجل التي تحتوي على قائمة بجميع السجلات المسجلة لخادم RADIUS. في هذا المثال:

Tue Sep 24 05:48:58 2024 : Error: Ignoring request to auth address * port 1812 bound to server default from unknown client 1.1.1.1 port 60574 proto udp

3. يوفر الأمر systemCTL status FreeEradus معلومات حول خدمة FreeRADIUS:

root@ubuntu:/# systemctl status freeradius

● freeradius.service - FreeRADIUS multi-protocol policy server

Loaded: loaded (/lib/systemd/system/freeradius.service; enabled; vendor preset: enabled)

Active: active (running) since Mon 2024-09-16 11:43:38 UTC; 1 week 4 days ago

Docs: man:radiusd(8)

man:radiusd.conf(5)

http://wiki.freeradius.org/

http://networkradius.com/doc/

Main PID: 357166 (freeradius)

Status: "Processing requests"

Tasks: 6 (limit: 11786)

Memory: 79.1M (limit: 2.0G)

CPU: 7.966s

CGroup: /system.slice/freeradius.service

└─357166 /usr/sbin/freeradius -f

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Auth-Type PAP for attr Auth-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Auth-Type CHAP for attr Auth-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Auth-Type MS-CHAP for attr Auth-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Autz-Type New-TLS-Connection for attr Autz-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Post-Auth-Type REJECT for attr Post-Auth-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Post-Auth-Type Challenge for attr Post-Auth-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: Compiling Post-Auth-Type Client-Lost for attr Post-Auth-Type

Sep 16 11:43:38 ubuntu freeradius[357163]: radiusd: #### Skipping IP addresses and Ports ####

Sep 16 11:43:38 ubuntu freeradius[357163]: Configuration appears to be OK

Sep 16 11:43:38 ubuntu systemd[1]: Started FreeRADIUS multi-protocol policy server.

لمزيد من أستكشاف أخطاء/فحوصات FreeRADIUS وإصلاحها، يرجى الرجوع إلى هذا المستند - https://documentation.suse.com/smart/deploy-upgrade/pdf/freeradius-setup-server_en.pdf.

بالنسبة إلى UCSM، يمكن تعقب عمليات تسجيل الدخول الناجحة وغير الناجحة باستخدام مستخدمي RADIUS في fi الأساسي باستخدام الأوامر التالية:

- اتصال NXOS

- show logging log file

يجب أن يبدو تسجيل الدخول الناجح كما يلي:

2024 Sep 16 09:56:19 UCS-POD %UCSM-6-AUDIT: [session][internal][creation][internal][2677332][sys/user-ext/web-login-ucs-RADIUS\alerosa-web_8291_A][id:web

_8291_A, name:ucs-RADIUS\alerosa, policyOwner:local][] Web A: remote user ucs-RADIUS\alerosa logged in from X.X.X.X

يبدو تسجيل الدخول غير الناجح شيئا ما مثل:

2024 Sep 16 09:51:49 UCS-POD %AUTHPRIV-3-SYSTEM_MSG: pam_aaa:Authentication failed from X.X.X.X - svc_sam_samcproxy

حيث يمثل X.X.X.X.X عنوان IP الخاص بالجهاز المستخدم في اتصال SSH بالبنية.

معلومات ذات صلة

التعليقات

التعليقات