تكوين TrustSec (SGTs) باستخدام ISE (وضع علامات داخل السطر)

خيارات التنزيل

-

ePub (2.6 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين TrustSec والتحقق من صحته على محول Catalyst ووحدة تحكم الشبكة المحلية اللاسلكية باستخدام محرك خدمات الهوية.

المتطلبات الأساسية

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- معرفة أساسية بمكونات Cisco TrustSec (CTS)

- معرفة الأساسية ال CLI تشكيل من مادة حفازة مفتاح

- معرفة أساسية بتكوين واجهة المستخدم الرسومية (GUI) لوحدات التحكم في شبكة LAN اللاسلكية من Cisco (WLC)

- تجربة تكوين محرك خدمات الهوية (ISE)

المتطلبات

يجب نشر Cisco ISE في شبكتك، كما يجب على المستخدمين النهائيين المصادقة على Cisco ISE باستخدام 802.1x (أو طريقة أخرى) عند توصيلهم بشبكة لاسلكية أو سلكية. يعين Cisco ISE حركة المرور الخاصة بهم رقم مجموعة الأمان (SGT) بمجرد أن يقوموا بالمصادقة على الشبكة اللاسلكية الخاصة بك.

في مثالنا، تتم إعادة توجيه المستخدمين النهائيين إلى ISE إحضار بوابة الجهاز الخاص بك (BYOD) ويتم تزويدهم بشهادة حتى يمكنهم الوصول بأمان إلى الشبكة اللاسلكية باستخدام بروتوكول المصادقة المتوسع - أمان طبقة النقل (EAP-TLS) بمجرد إكمال خطوات مدخل BYOD.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات المكونات المادية والبرامج التالية:

- Cisco Identity Services Engine، الإصدار 2.4

- المحول Cisco Catalyst 3850 Switch، الإصدار 3.7.5E

- Cisco WLC، الإصدار 8.5.120.0

- نقطة الوصول اللاسلكية Cisco Aironet في الوضع المحلي

قبل نشر Cisco TrustSec، تحقق من أن محول Cisco Catalyst Switch و/أو Cisco WLC+AP Modules + إصدار البرنامج لديه دعم ل:

- علامات مجموعة الأمان/TrustSec

- وضع علامات في السطر (إذا لم يكن، يمكنك إستخدام SXP بدلا من وضع علامات في السطر)

- تعيينات ثابتة من بروتوكول الإنترنت (IP) إلى الرقيب (عند الحاجة)

- تعيينات الشبكات الفرعية الثابتة للرقيب (إذا لزم الأمر)

- تعيينات الشبكة المحلية الظاهرية (VLAN) الثابتة إلى الرقيب (إذا لزم الأمر)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الرسم التخطيطي للشبكة

في هذا المثال، تقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بتمييز الحزم على أنها الرقيب 15 إذا كان من مستشار، + الرقيب 7 إذا كان من موظف.

ويرفض المفتاح هذه الحزم إذا كانت من الرقيب 15 إلى الرقيب 8 (لا يمكن للمستشارين الوصول إلى الخوادم التي تم وضع علامة عليها كالرقيب 8).

يسمح المحول لتلك الحزم إذا كانت من الرقيب 7 إلى الرقيب 8 (يمكن للموظفين الوصول إلى الخوادم التي تم وضع علامة عليها كالرقيب 8).

هدف

السماح لأي شخص بالوصول إلى GuestSSID.

السماح للمستشارين بالوصول إلى EmployeeSSID، ولكن مع تقييد الوصول.

السماح للموظفين بالوصول إلى EmployeeSSID مع الوصول الكامل.

| في المثال التالي | عنوان IP | VLAN |

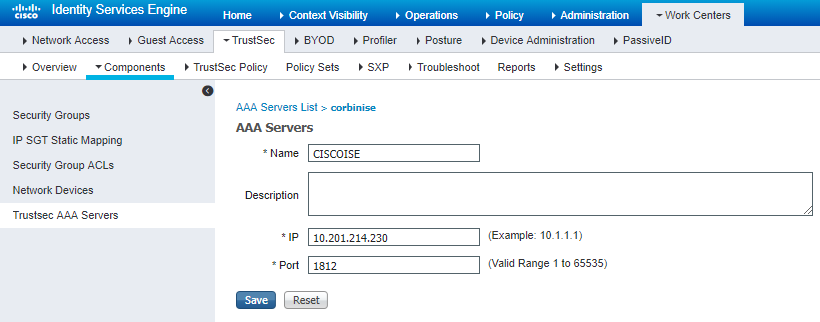

| محرك خدمات كشف الهوية (ISE) | 10.201.214.230 | 463 |

| المحول Catalyst Switch | 10.201.235.102 | 1115 |

| WLC | 10.201.214.229 | 463 |

| نقطة الوصول | 10.201.214.138 | 455 |

| الاسم | Username | المجموعة الإعلانية | س.ج | رقيب |

| جايسون سميث | جيسميث | الاستشاريون | استشاريون | 15 |

| سالي سميث | سميث | الموظفون | موظفو بايود | 7 |

| غير متوفر | غير متوفر | غير متوفر | TrustSec_Devices | 2 |

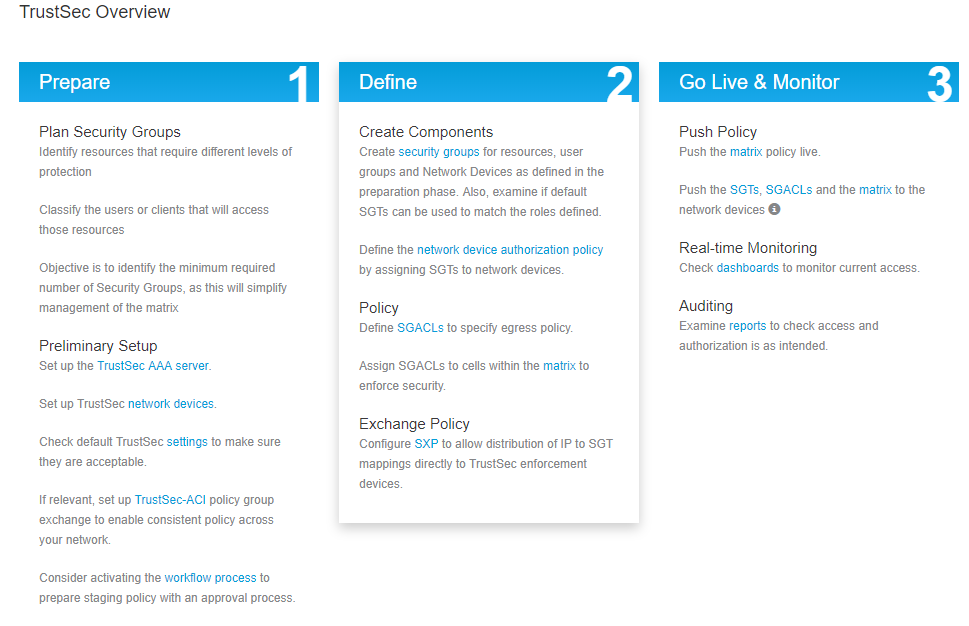

التكوينات

تكوين TrustSec على ISE

تكوين Cisco ISE كخادم TrustSec AAA

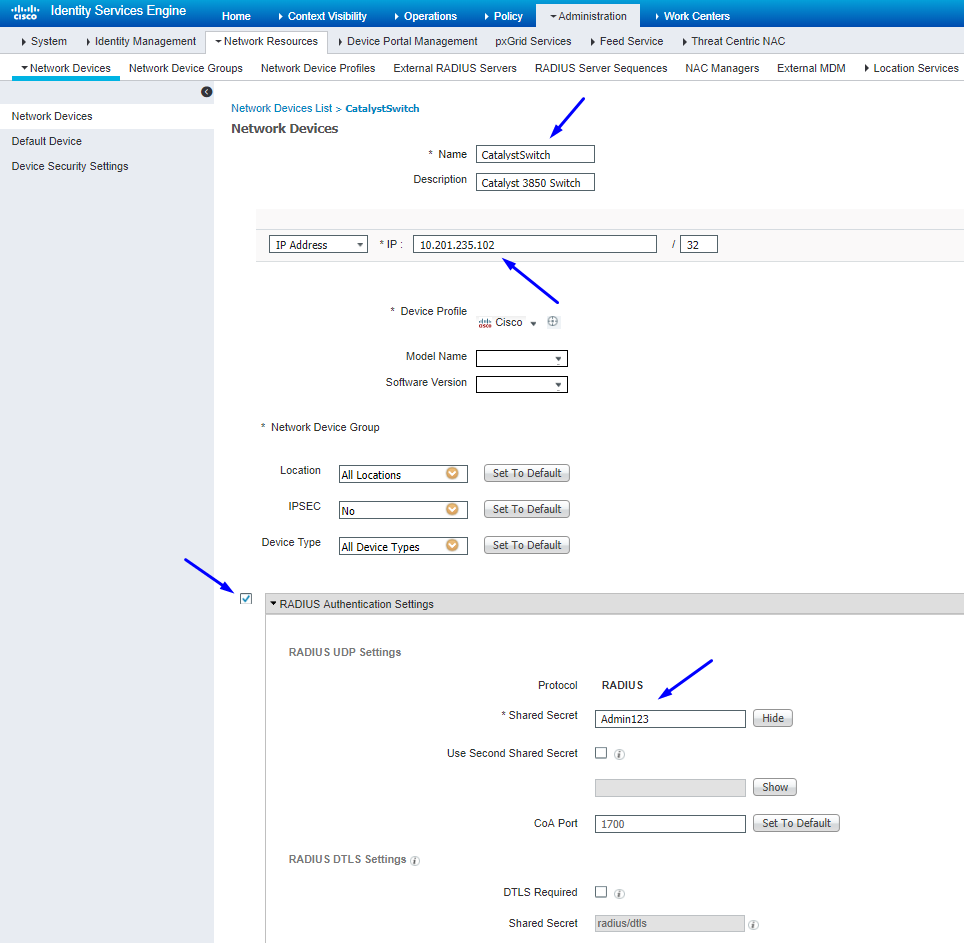

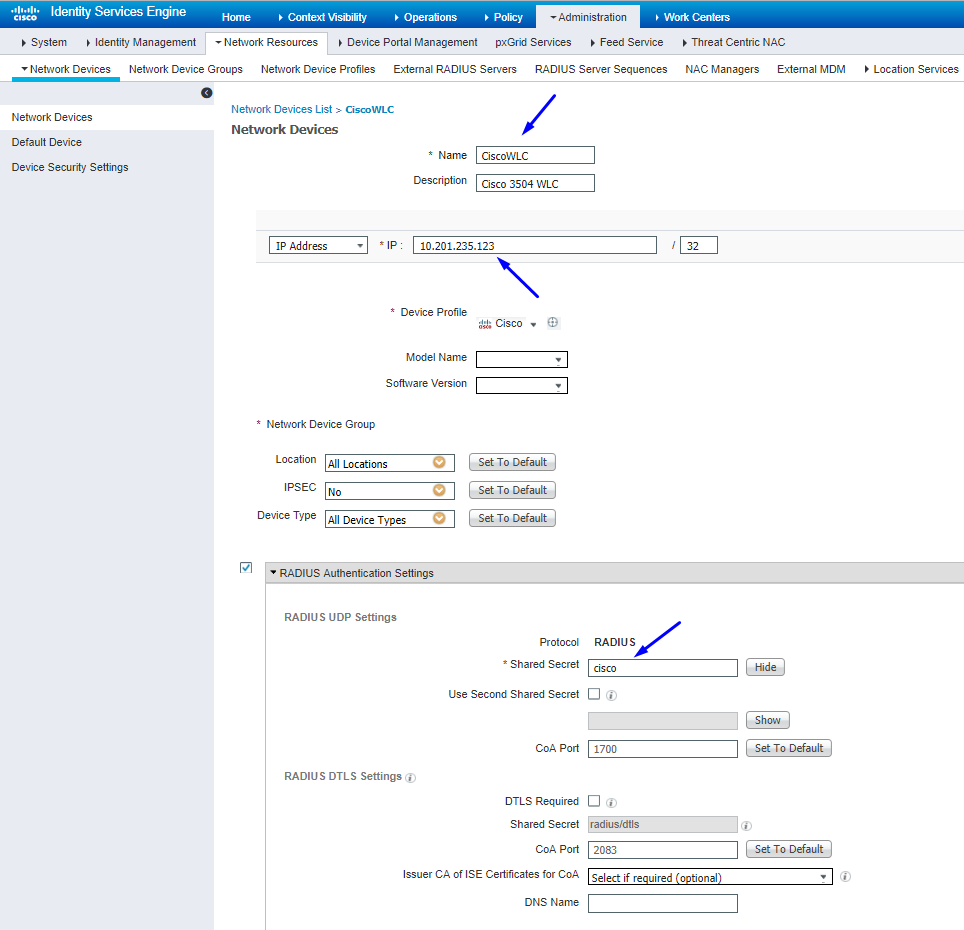

التكوين والتحقق من إضافة المحول كجهاز RADIUS في Cisco ISE

تتم إضافة تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) والتحقق منه كجهاز TrustSec في Cisco ISE

أدخل بيانات اعتماد تسجيل الدخول ل SSH. وهذا يمكن Cisco ISE من نشر تعيينات IP إلى الرقيب الثابتة إلى المحول.

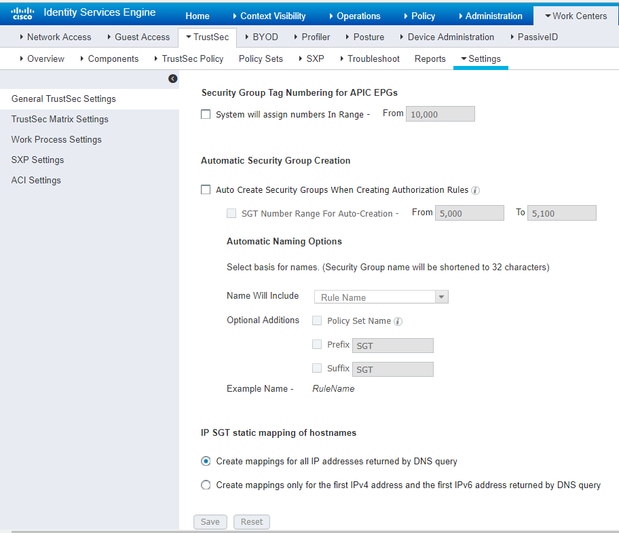

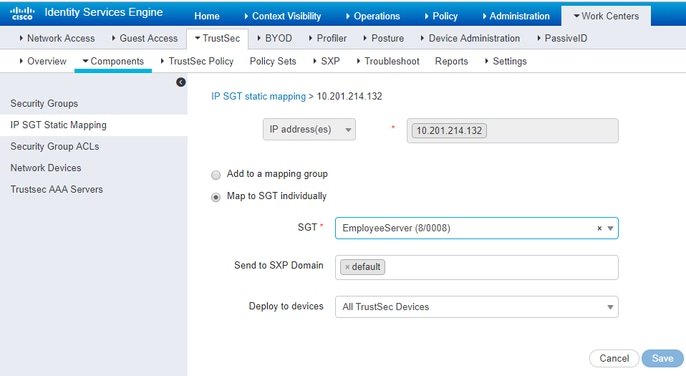

يمكنك إنشاء هذه العناصر في واجهة المستخدم الرسومية (GUI) عبر الويب من Cisco ISE تحت Work Centers > TrustSec > Components > IP SGT Static Mappings كما هو موضح هنا:

تلميح: إذا لم تقم بتكوين SSH على محول Catalyst لديك، فيمكنك إستخدام هذا الدليل: كيفية تكوين طبقة الأمان (SSH) على محول Catalyst.

تلميح: إذا لم تكن ترغب في تمكين Cisco ISE للوصول إلى محول Catalyst عبر SSH، فيمكنك إنشاء تعيينات ثابتة لبروتوكول IP إلى SGT على محول Catalyst باستخدام واجهة سطر الأوامر (CLI) بدلا من ذلك (موضح في خطوة هنا).

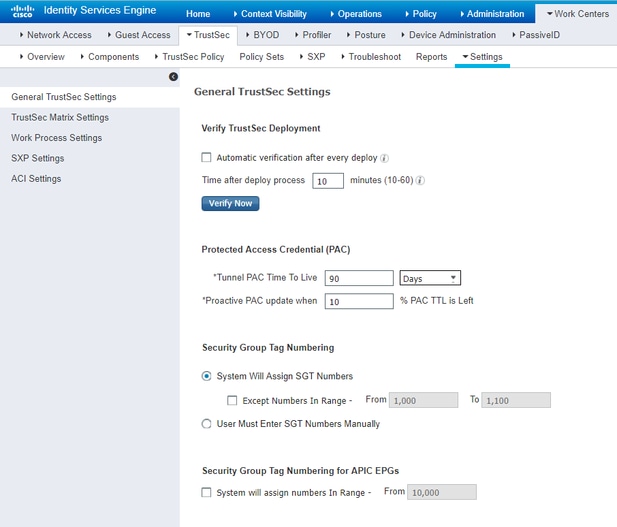

تحقق من إعدادات TrustSec الافتراضية للتأكد من أنها مقبولة (إختيارية)

إنشاء علامات مجموعة تأمين للمستخدمين اللاسلكيين

إنشاء مجموعة أمان لمستشاري BYOD - الرقيب 15

قم بإنشاء مجموعة أمنية للموظفين في الفريق أول - الرقيب 7

إنشاء تخطيط ساكن إستاتيكي من IP إلى SGT لخادم الويب المقيد

قم بذلك لأي عناوين IP أخرى أو شبكات فرعية في شبكتك لا تصادق إلى Cisco ISE مع تجاوز مصادقة MAC (MAB)، 802.1x، توصيفات، وهكذا.

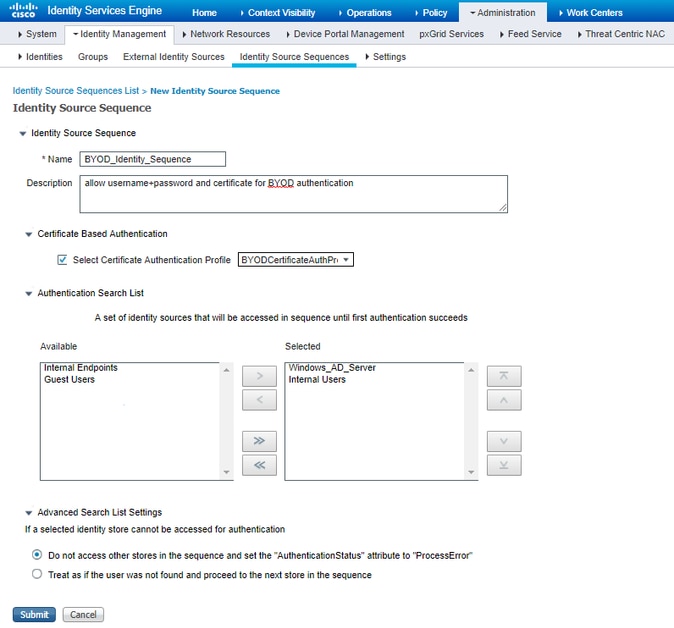

إنشاء ملف تعريف مصادقة الشهادة

إنشاء تسلسل مصدر هوية بملف تعريف مصادقة الشهادة من قبل

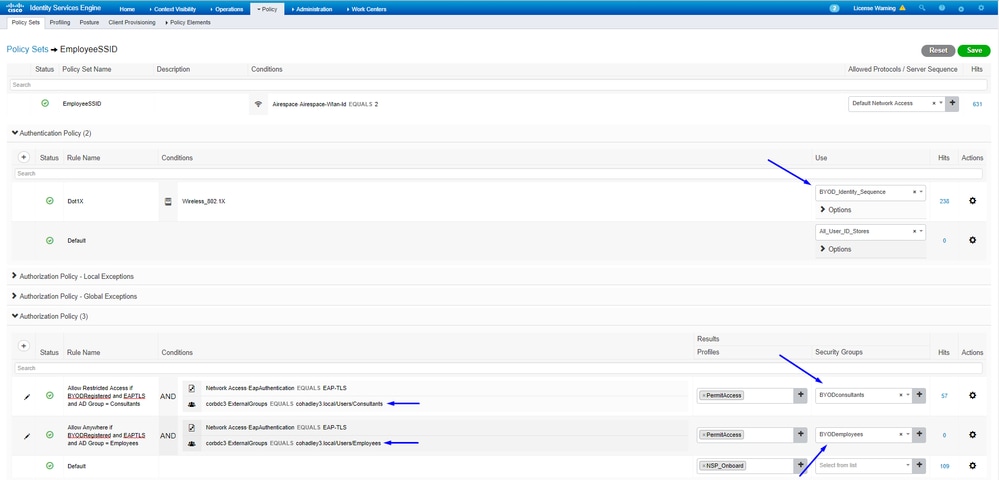

قم بتعيين المستخدمين اللاسلكيين (الموظفين والمستشارين) ورقيب مناسب

| الاسم | Username | المجموعة الإعلانية | س.ج | رقيب |

| جايسون سميث | جيسميث | الاستشاريون | استشاريون | 15 |

| سالي سميث | سميث | الموظفون | موظفو بايود | 7 |

| غير متوفر | غير متوفر | غير متوفر | TrustSec_Devices | 2 |

قم بتعيين الرقيب على الأجهزة الفعلية (المحول وعنصر التحكم في الشبكة المحلية اللاسلكية (WLC))

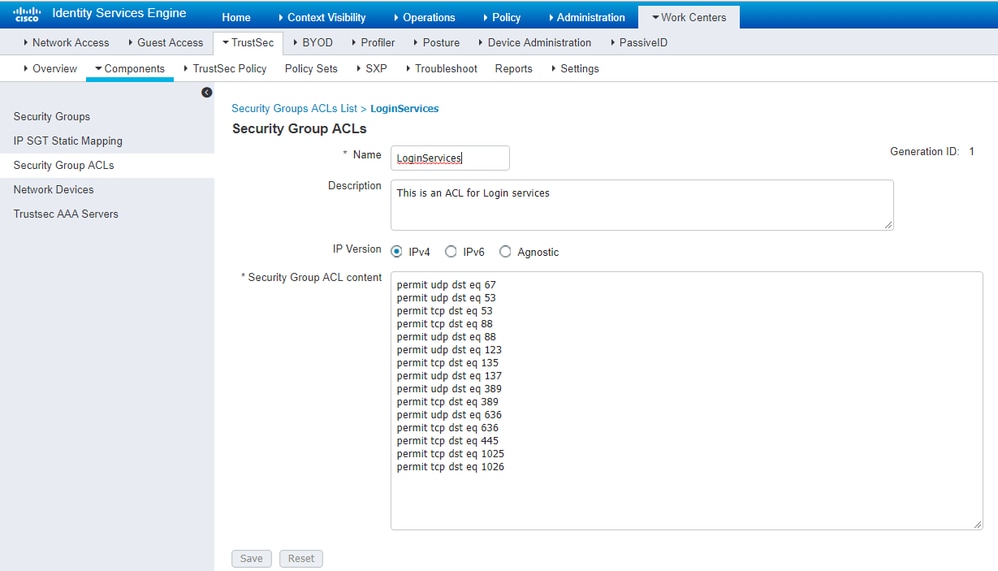

قم بتحديد SGACLs لتحديد سياسة الخروج

السماح للمستشارين بالوصول إلى أي مكان خارجي، ولكن مع تقييد ما هو داخلي:

السماح للموظفين بالوصول إلى أي مكان خارجي وأي مكان داخلي:

السماح للأجهزة الأخرى بالوصول إلى الخدمات الأساسية (إختياري):

إعادة توجيه جميع المستخدمين النهائيين إلى Cisco ISE (لإعادة توجيه مدخل BYOD). لا تقم بتضمين حركة مرور DNS أو DHCP أو ping أو WebAuth لأنها لا يمكن أن تنتقل إلى Cisco ISE:

فرض قوائم التحكم في الوصول (ACL) الخاصة بك على مصفوفة سياسة TrustSec في Cisco ISE

السماح للمستشارين بالوصول إلى أي مكان خارجي، ولكن تقييد خوادم الويب الداخلية، مثل https://10.201.214.132

السماح للموظفين بالوصول إلى أي مكان خارجي والسماح بخوادم ويب الداخلية:

السماح بحركة مرور بيانات الإدارة (SSH و HTTPS و CAPWAP) إلى/من أجهزتك على الشبكة (المحول و WLC) حتى لا تفقد وصول SSH أو HTTPS بمجرد نشر Cisco TrustSec:

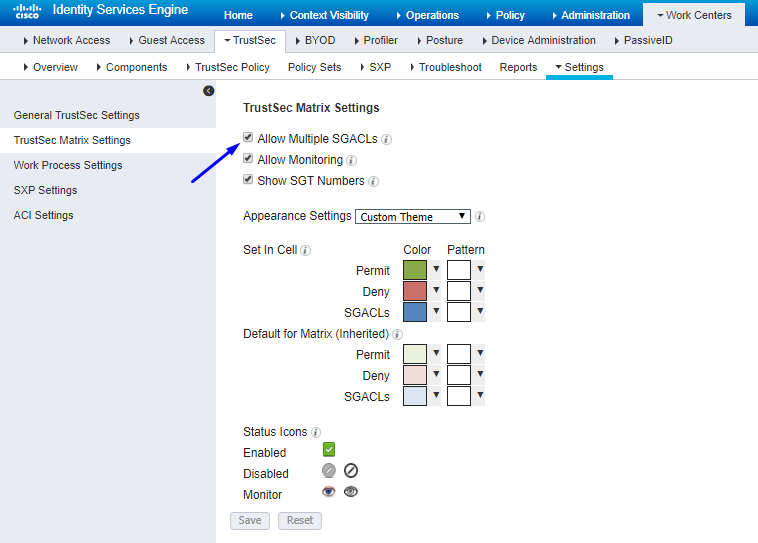

تمكين Cisco ISE من Allow Multiple SGACLs:

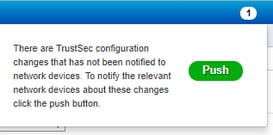

انقر Push في الزاوية العليا اليمنى من Cisco ISE، لدفع التكوين الخاص بك لأسفل إلى أجهزتك. يجب عليك القيام بذلك مرة أخرى لاحقا أيضا:

تكوين TrustSec على محول Catalyst

تكوين TrustSec على محول Catalystتكوين المحول لاستخدام Cisco TrustSec ل AAA على محول Catalyst

تكوين المحول لاستخدام Cisco TrustSec ل AAA على محول Catalyst

تلميح: يفترض هذا المستند أن المستخدمين اللاسلكيين لديك ناجحون بالفعل في BYOD بواسطة Cisco ISE قبل التكوين الظاهر هنا.

تم تكوين الأوامر الموضحة بالأسود مسبقا قبل هذا (لكي تعمل وحدة BYOD Wireless مع ISE).

CatalystSwitch(config)#aaa new-model

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#ip device tracking

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config)#aaa group server radius AAASERVER

CatalystSwitch(config-sg-radius)#server name CISCOISE

CatalystSwitch(config)#aaa authentication dot1x default group radius

CatalystSwitch(config)#cts authorization list SGLIST

CatalystSwitch(config)#aaa authorization network SGLIST group radius

CatalystSwitch(config)#aaa authorization network default group AAASERVER

CatalystSwitch(config)#aaa authorization auth-proxy default group AAASERVER

CatalystSwitch(config)#aaa accounting dot1x default start-stop group AAASERVER

CatalystSwitch(config)#aaa server radius policy-device

CatalystSwitch(config)#aaa server radius dynamic-author

CatalystSwitch(config-locsvr-da-radius)#client 10.201.214.230 server-key Admin123

ملاحظة: يجب أن يكون مفتاح مسوغات الوصول المحمي هو نفسه سر RADIUS المشترك الذي حددته في Administration > Network Devices > Add Device > RADIUS Authentication Settings القسم.

CatalystSwitch(config)#radius-server attribute 6 on-for-login-auth

CatalystSwitch(config)#radius-server attribute 6 support-multiple

CatalystSwitch(config)#radius-server attribute 8 include-in-access-req

CatalystSwitch(config)#radius-server attribute 25 access-request include

CatalystSwitch(config)#radius-server vsa send authentication

CatalystSwitch(config)#radius-server vsa send accounting

CatalystSwitch(config)#dot1x system-auth-control تكوين مفتاح PAC ضمن خادم RADIUS لمصادقة المحول على Cisco ISE

تكوين مفتاح PAC ضمن خادم RADIUS لمصادقة المحول على Cisco ISECatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#address ipv4 10.201.214.230 auth-port 1812 acct-port 1813

CatalystSwitch(config-radius-server)#pac key Admin123

ملاحظة: يجب أن يكون مفتاح مسوغات الوصول المحمي هو نفسه سر RADIUS المشترك الذي حددته تحت Administration > Network Devices > Add Device > RADIUS Authentication Settings القسم في Cisco ISE (كما هو موضح في التقاط الشاشة).

تكوين بيانات اعتماد CTS لمصادقة المحول على Cisco ISE

تكوين بيانات اعتماد CTS لمصادقة المحول على Cisco ISECatalystSwitch#cts credentials id CatalystSwitch password Admin123

ملاحظة: يجب أن تكون بيانات اعتماد CTS هي نفسها معرف الجهاز + كلمة المرور التي حددتها في بيانات اعتماد CTS يجب أن تكون نفسها معرف الجهاز + كلمة المرور التي حددتها في Administration > Network Devices > Add Device > Advanced TrustSec Settings القسم في Cisco ISE (يظهر في التقاط الشاشة).

بعد ذلك، قم بتحديث مسوغ الوصول المحمي الخاص بك حتى يصل إلى Cisco ISE مرة أخرى:

CatalystSwitch(config)#radius server CISCOISE

CatalystSwitch(config-radius-server)#exit

Request successfully sent to PAC Provisioning driver.تمكين CTS بشكل عام على محول Catalyst

تمكين CTS بشكل عام على محول CatalystCatalystSwitch(config)#cts role-based enforcement

CatalystSwitch(config)#cts role-based enforcement vlan-list 1115 (choose the vlan that your end user devices are on only)تعيين ثابت من IP إلى SGT لخوادم الويب المحظورة (إختياري)

تعيين ثابت من IP إلى SGT لخوادم الويب المحظورة (إختياري)لا يأتي خادم الويب المقيد من خلال ISE للمصادقة أبدا، لذلك يجب عليك تمييزه يدويا باستخدام Switch CLI أو ISE Web GUI، والذي يعد مجرد واحد من العديد من خوادم الويب في Cisco.

CatalystSwitch(config)#cts role-based sgt-map 10.201.214.132 sgt 8التحقق من TrustSec على محول Catalyst

التحقق من TrustSec على محول CatalystCatalystSwitch#show cts pac

AID: EF2E1222E67EB4630A8B22D1FF0216C1

PAC-Info:

PAC-type = Cisco Trustsec

AID: EF2E1222E67EB4630A8B22D1FF0216C1

I-ID: CatalystSwitch

A-ID-Info: Identity Services Engine

Credential Lifetime: 23:43:14 UTC Nov 24 2018

PAC-Opaque: 000200B80003000100040010EF2E1222E67EB4630A8B22D1FF0216C10006009C0003010025D40D409A0DDAF352A3F1A9884AC3F6000000135B7B521C00093A801FDEE189F60E30C0A161D16267E8C01B7EBE13EAEAFE31D6CF105961F877CD87DFB13D8ED5EBFFB5234FD78E01ECF034431C1AA4B25F3629E7037F386106110A1C450A57FFF49E3BB8973164B2710FB514697AD916BBF7052983B2DCA1951B936243E7D2A2D873C9D263F34C9F5F9E7E38249FD749125B5DD02962C2

Refresh timer is set for 12w5dCatalystSwitch#cts refresh environment-data

Environment data download in progressCatalystSwitch#show cts environment-data

CTS Environment Data

====================

Current state = COMPLETE

Last status = Successful

Local Device SGT:

SGT tag = 2-02:TrustSec_Devices

Server List Info:

Installed list: CTSServerList1-0001, 1 server(s):

*Server: 10.201.214.230, port 1812, A-ID EF2E1222E67EB4630A8B22D1FF0216C1

Status = ALIVE flag(0x11)

auto-test = TRUE, keywrap-enable = FALSE, idle-time = 60 mins, deadtime = 20 secs

Multicast Group SGT Table:

Security Group Name Table:

0001-31 :

0-00:Unknown

2-00:TrustSec_Devices

3-00:Network_Services

4-00:Employees

5-00:Contractors

6-00:Guests

7-00:BYODemployees

8-00:EmployeeServer

15-00:BYODconsultants

255-00:Quarantined_Systems

Transport type = CTS_TRANSPORT_IP_UDP

Environment Data Lifetime = 86400 secs

Last update time = 16:04:29 UTC Sat Aug 25 2018

Env-data expires in 0:23:57:01 (dd:hr:mm:sec)

Env-data refreshes in 0:23:57:01 (dd:hr:mm:sec)

Cache data applied = NONE

State Machine is runningCatalystSwitch#show cts role-based sgt-map all

Active IPv4-SGT Bindings Information

IP Address SGT Source

============================================

10.201.214.132 8 CLI

10.201.235.102 2 INTERNAL

IP-SGT Active Bindings Summary

============================================

Total number of CLI bindings = 1

Total number of INTERNAL bindings = 1

Total number of active bindings = 2تكوين TrustSec على WLC

تكوين TrustSec على WLCالتكوين والتحقق من إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كجهاز RADIUS في Cisco ISE

التكوين والتحقق من إضافة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) كجهاز RADIUS في Cisco ISE

تتم إضافة تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) والتحقق منه كجهاز TrustSec في Cisco ISE

تتم إضافة تكوين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) والتحقق منه كجهاز TrustSec في Cisco ISEتمكن هذه الخطوة Cisco ISE من نشر تعيينات IP إلى الرقيب الثابتة إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC). لقد قمت بإنشاء هذه التعيينات في واجهة المستخدم الرسومية (GUI) الخاصة ب Cisco ISE Web GUI في مراكز العمل > TrustSec > المكونات > تعيينات IP الثابتة لرقيب IP في خطوة سابقة.

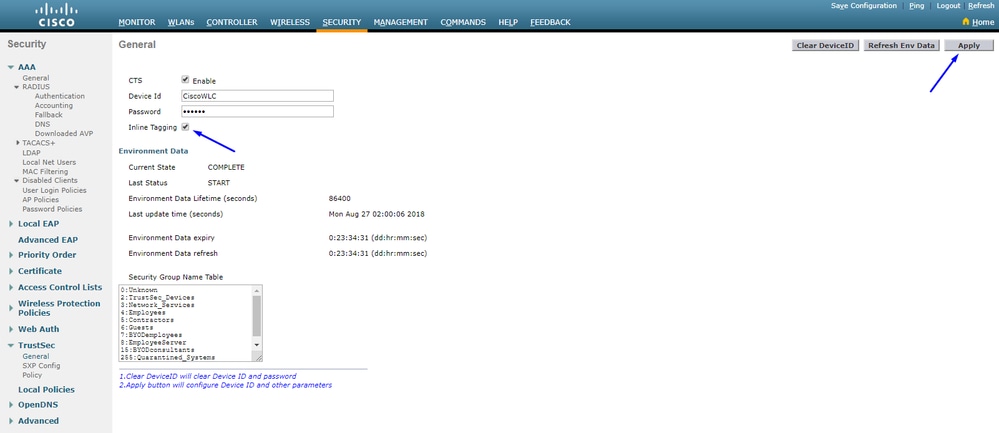

ملاحظة: نحن نستخدم هذا Device ld وفي خطوة Password لاحقة، في Security > TrustSec > General واجهة مستخدم ويب WLC.

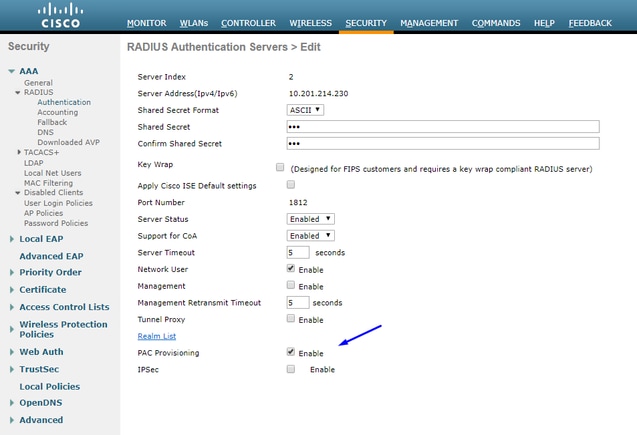

تمكين توفير مسوغات الوصول المحمي (PAC) من WLC

تمكين توفير مسوغات الوصول المحمي (PAC) من WLC

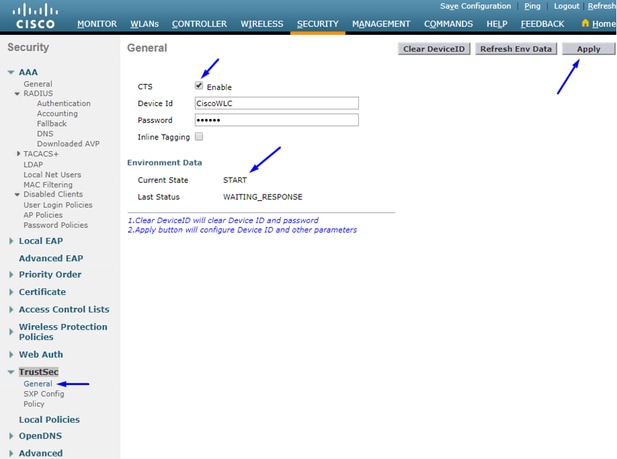

تمكين TrustSec على WLC

تمكين TrustSec على WLC

ملاحظة: CTS Device Id ويجب Password أن تكون هي نفسها Device Id وتلك Password التي حددتها في Administration > Network Devices > Add Device > Advanced TrustSec Settings القسم في Cisco ISE.

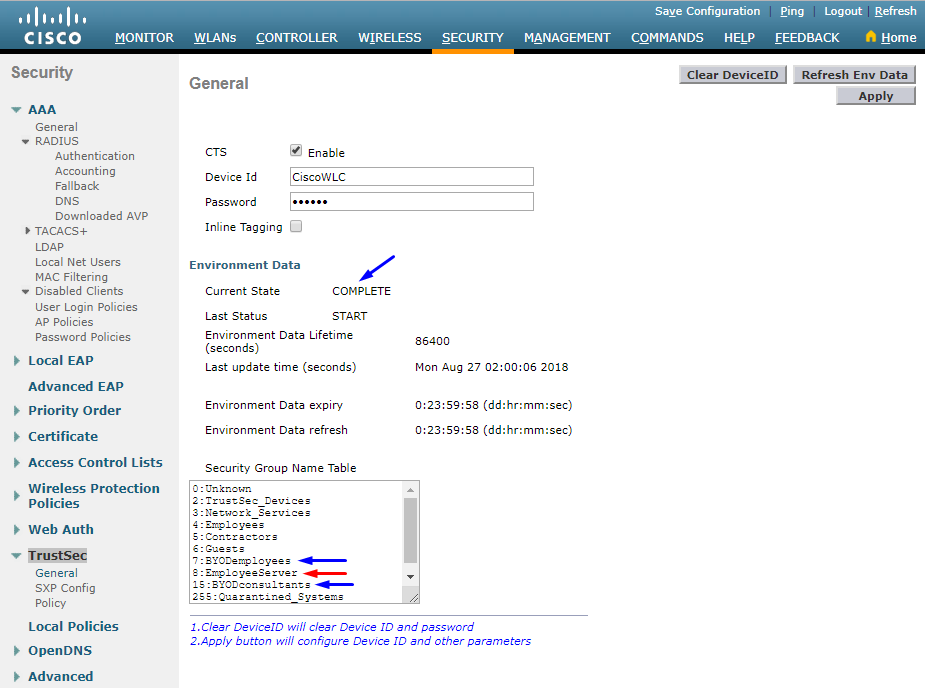

التحقق من توفير مسوغات الوصول المحمي (PAC) على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)

التحقق من توفير مسوغات الوصول المحمي (PAC) على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)ترى أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) تم توفير مسوغ الوصول المحمي (PAC) بنجاح بعد النقرRefresh Env Data (تقوم بهذا في هذه الخطوة):

تنزيل بيانات بيئة CTS من Cisco ISE إلى WLC

تنزيل بيانات بيئة CTS من Cisco ISE إلى WLCبعد النقرRefresh Env Data، تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) بتنزيل الرقباء.

تمكين تنزيلات SGACL وتنفيذها على حركة المرور

تمكين تنزيلات SGACL وتنفيذها على حركة المرور

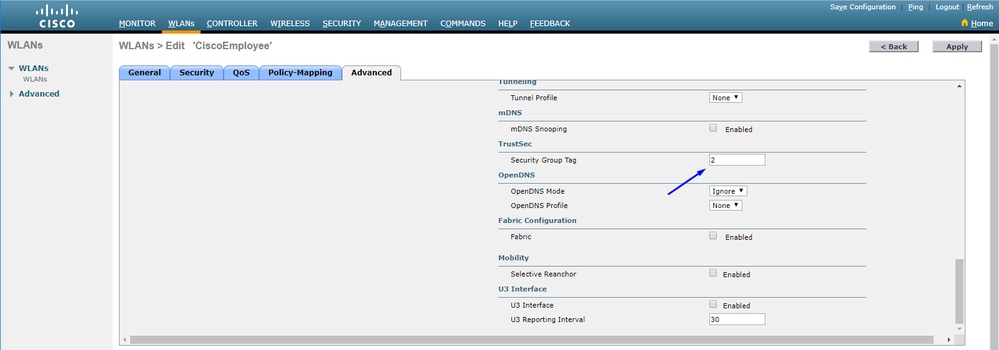

قم بتخصيص عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ونقطة الوصول مع الرقيب 2 (TrustSec_Devices)

قم بتخصيص عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ونقطة الوصول مع الرقيب 2 (TrustSec_Devices)امنح عنصر التحكم في الشبكة المحلية اللاسلكية (WLC+WLAN) رقيبا من 2 (TrustSec_Devices) للسماح بحركة المرور (SSH و HTTPS و CAPWAP) إلى/من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) + نقطة الوصول من خلال المحول.

تمكين وضع العلامات داخل السطر على WLC

تمكين وضع العلامات داخل السطر على WLC

تحت Wireless > Access Points > Global Configuration انزلاق لأسفل وحدد TrustSec Config.

تمكين وضع العلامات داخل السطر على محول Catalyst

تمكين وضع العلامات داخل السطر على محول CatalystCatalystSwitch(config)#interface TenGigabitEthernet1/0/48

CatalystSwitch(config-if)#description goestoWLC

CatalystSwitch(config-if)#switchport trunk native vlan 15

CatalystSwitch(config-if)#switchport trunk allowed vlan 15,455,463,1115

CatalystSwitch(config-if)#switchport mode trunk

CatalystSwitch(config-if)#cts role-based enforcement

CatalystSwitch(config-if)#cts manual

CatalystSwitch(config-if-cts-manual)#policy static sgt 2 trustedالتحقق من الصحة

التحقق من الصحة

أجهزة عدادات قائمة التحكم في الوصول للنظام الأساسي Catalyst Switch#show | inc sgacl

إسقاط قائمة التحكم في الوصول الخاصة بالإصدار الرابع من بروتوكول الإنترنت (SGACL) عند الخروج (454): 10 إطارات

إسقاط قائمة التحكم في الوصول ل IPv6 (455) مخرج: 0 إطارات

إسقاط خلية IPv4 SGACL (456) من المخرج: 0 إطارات

إسقاط خلية IPv6 sgacl (457) مخرج: 0 إطارات

تلميح: إذا كنت تستخدم Cisco ASR أو Nexus أو Cisco ASA بدلا من ذلك، فيمكن للمستند المدرج هنا أن يساعد في التحقق من فرض علامات الرقيب الخاص بك: دليل أستكشاف الأخطاء وإصلاحها TrustSec.

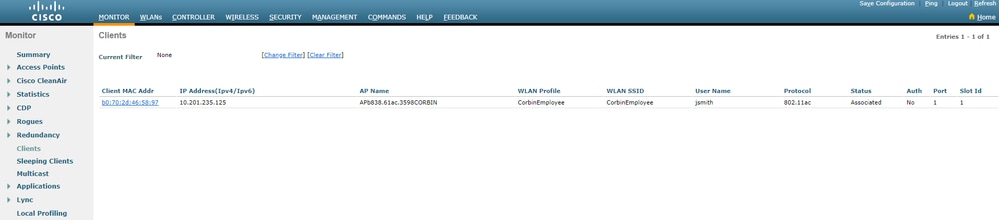

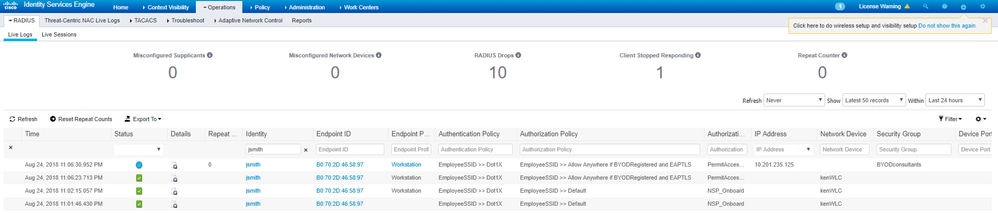

قم بالمصادقة على الشبكة اللاسلكية باستخدام اسم المستخدم jsmith password admin123 - تواجه قائمة التحكم في الوصول (ACL) للرفض في المحول:

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

27-Mar-2024 |

تحديث مركز العمليات التكتيكية والعنوان ونص بديل والترجمة الآلية والتنسيق. |

2.0 |

22-Nov-2022 |

تم تنقيحه للامتثال للمعايير الحالية للنشر على موقع Cisco.com. |

1.0 |

31-Aug-2018 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Corbin HadleyCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات