المقدمة

يصف هذا وثيقة كيف أن يشكل cisco Identity Services Engine (ISE) كمصادقة خارجية ل cisco DNA مركز GUI.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من هذا موضوع:

- بروتوكولات TACACS+ و RADIUS.

- دمج Cisco ISE مع مركز بنية الشبكة الرقمية (DNA) من Cisco.

- تقييم سياسة Cisco ISE.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Identity Services Engine (ISE)، الإصدار 3.4 Patch1.

- مركز بنية الشبكة الرقمية من Cisco، الإصدار 2.3.5.5.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

قبل البدء

- تأكد من وجود خادم مصادقة RADIUS واحد على الأقل تم تكوينه على النظام>الإعدادات > الخدمات الخارجية>خوادم المصادقة والسياسة.

- يمكن فقط لمستخدم لديه أذونات SUPER-Admin-Role على DNAC تنفيذ هذا الإجراء.

- تمكين تعيين الطريقة الاحتياطية للمصادقة الخارجية.

تحذير: في الإصدارات الأقدم من 2.1.x، عند تمكين المصادقة الخارجية، يرجع مركز بنية الشبكة الرقمية من Cisco إلى المستخدمين المحليين إذا كان خادم AAA غير قابل للوصول أو رفض خادم AAA اسم مستخدم غير معروف. في الإصدار الحالي، لا يرجع مركز بنية الشبكة الرقمية من Cisco إلى المستخدمين المحليين إذا كان خادم AAA غير قابل للوصول أو رفض خادم AAA اسم مستخدم غير معروف. عند تمكين تعيين الطريقة الاحتياطية للمصادقة الخارجية، يمكن للمستخدمين الخارجيين والمسؤولين المحليين تسجيل الدخول إلى مركز بنية الشبكة الرقمية (DNA) من Cisco.

لتمكين ميزة المصادقة الاحتياطية الخارجية، يعمل بروتوكول SSH على إدخال مثيل مركز بنية الشبكة الرقمية (DNA) من Cisco وأدخل أمر واجهة سطر الأوامر (CLI) هذا (MAGCTL rbac external_auth_backback enable).

التكوين

(خيار 1) تكوين مصادقة DNAC الخارجية باستخدام RADIUS

الخطوة 1. (إختياري) قم بتحديد أدوار مخصصة.

قم بتكوين الأدوار المخصصة التي تفي بمتطلباتك، بدلا من ذلك، يمكنك إستخدام أدوار المستخدم الافتراضية. يمكن القيام بذلك من نظام علامات التبويب > المستخدمون والأدوار > التحكم في الوصول المستند إلى الدور.

الإجراء

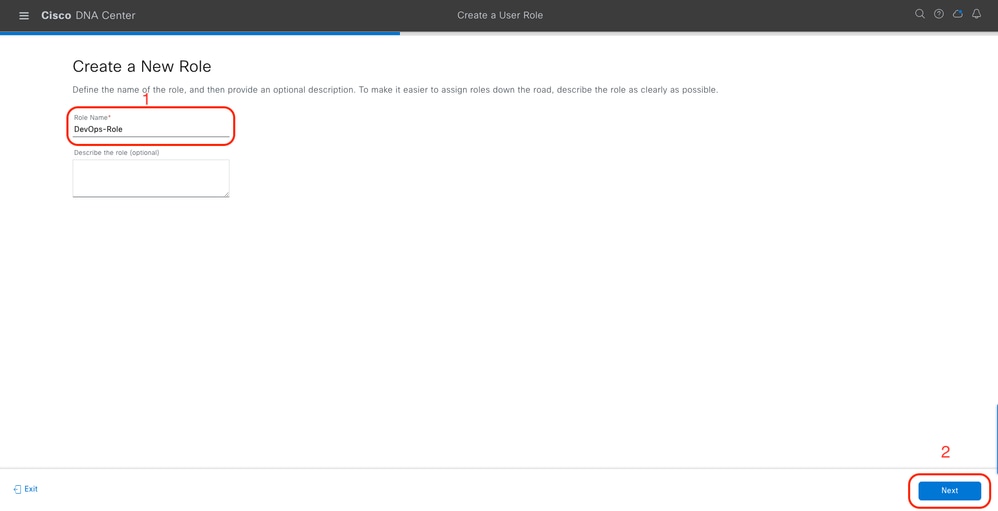

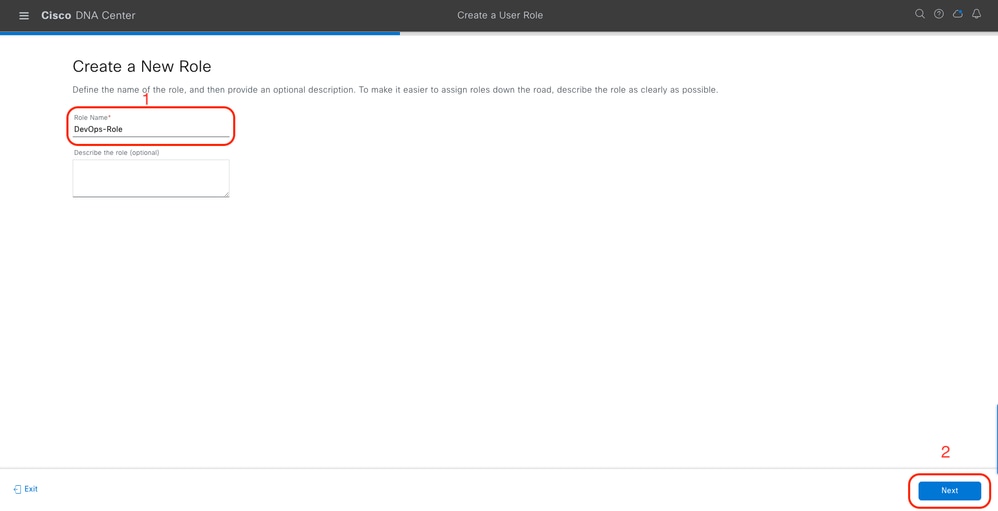

أ. إنشاء دور جديد.

اسم دور DevOps

اسم دور DevOps

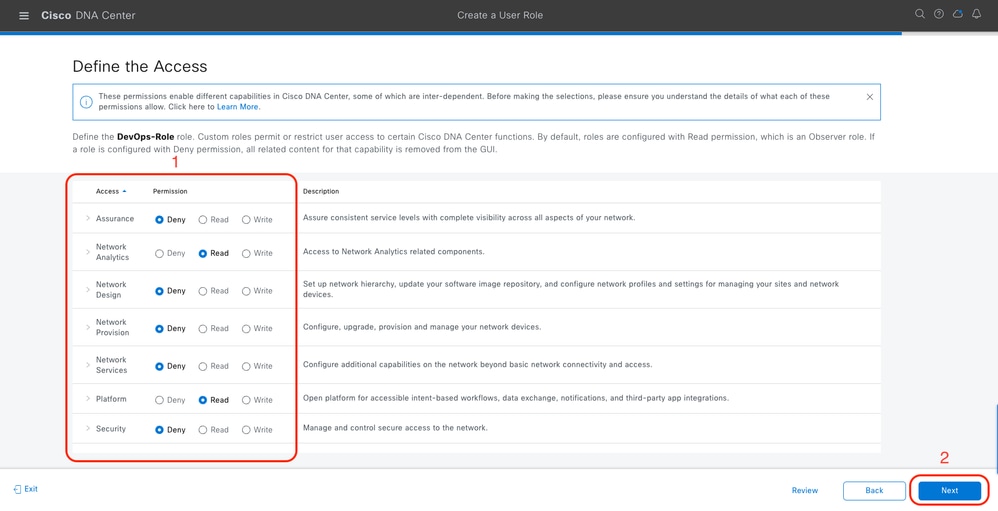

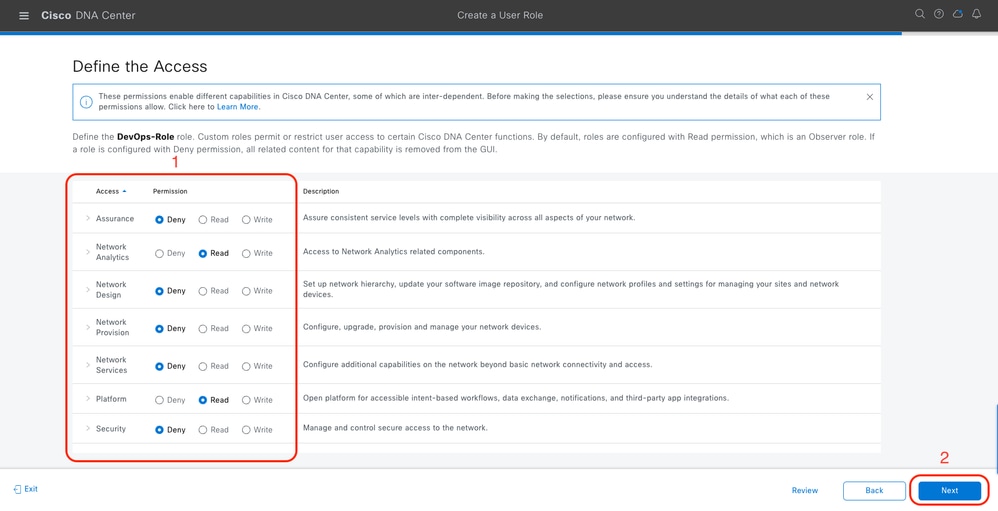

ب. قم بتعريف الوصول.

الوصول إلى دور DevOps

الوصول إلى دور DevOps

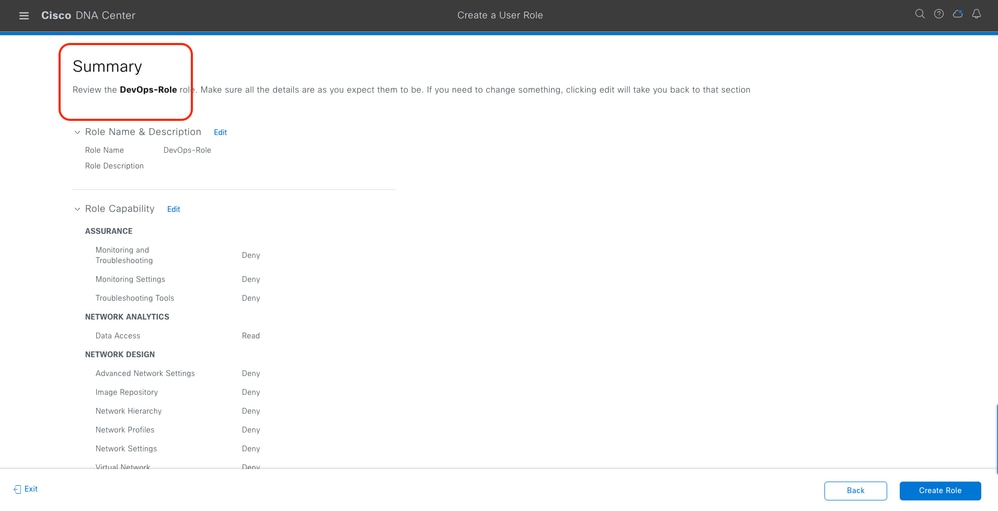

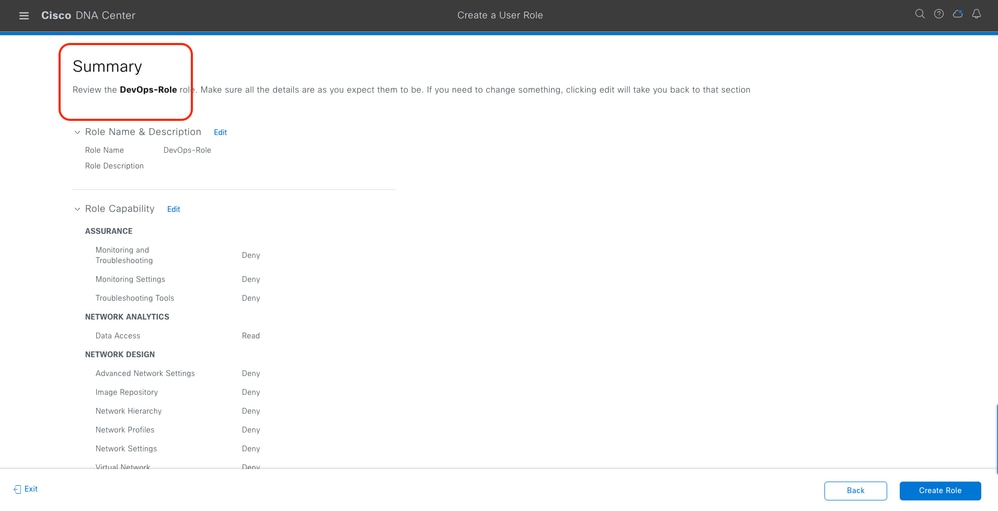

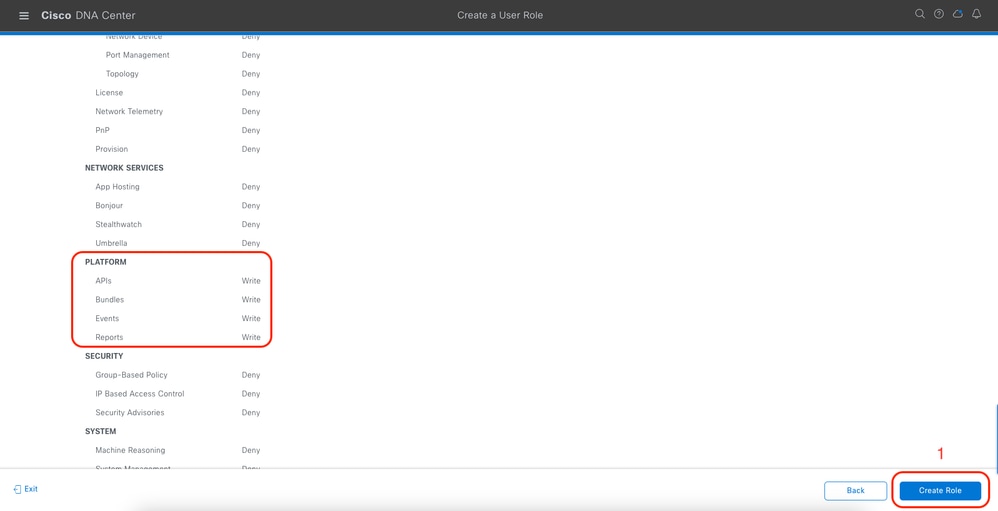

ج. إنشاء الدور الجديد.

ملخص دور DevOps

ملخص دور DevOps

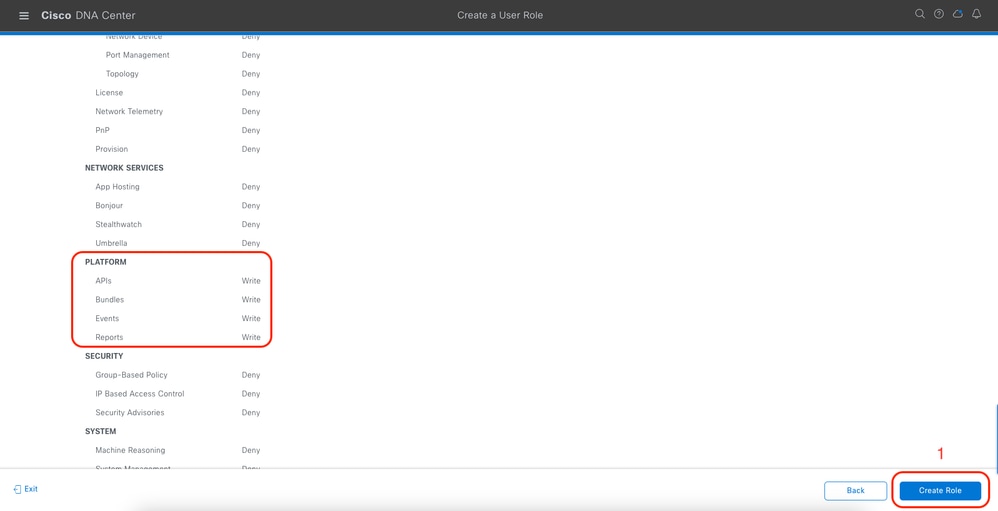

مراجعة دور DevOps وإنشاؤه

مراجعة دور DevOps وإنشاؤه

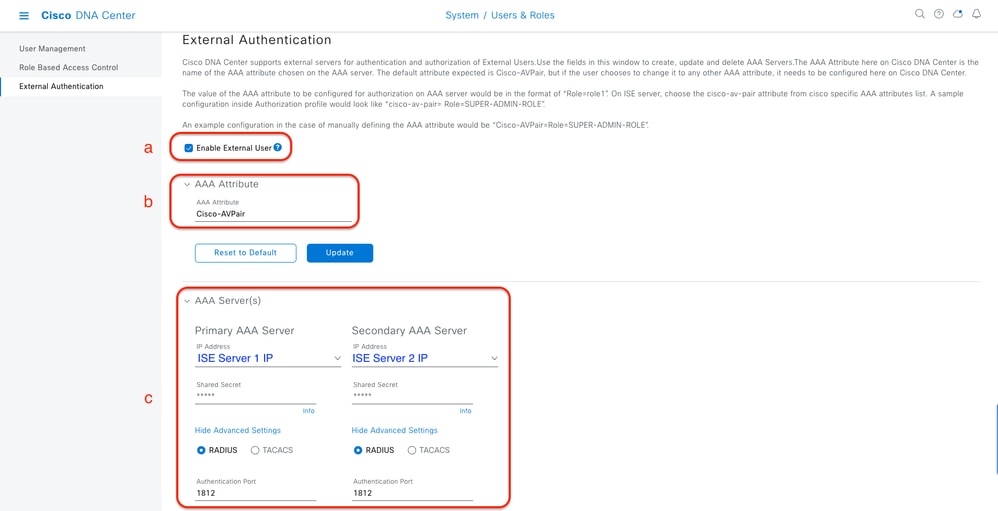

الخطوة 2. قم بتكوين المصادقة الخارجية باستخدام RADIUS.

يمكن القيام بذلك من نظام علامات التبويب > المستخدمون والأدوار > المصادقة الخارجية.

الإجراء

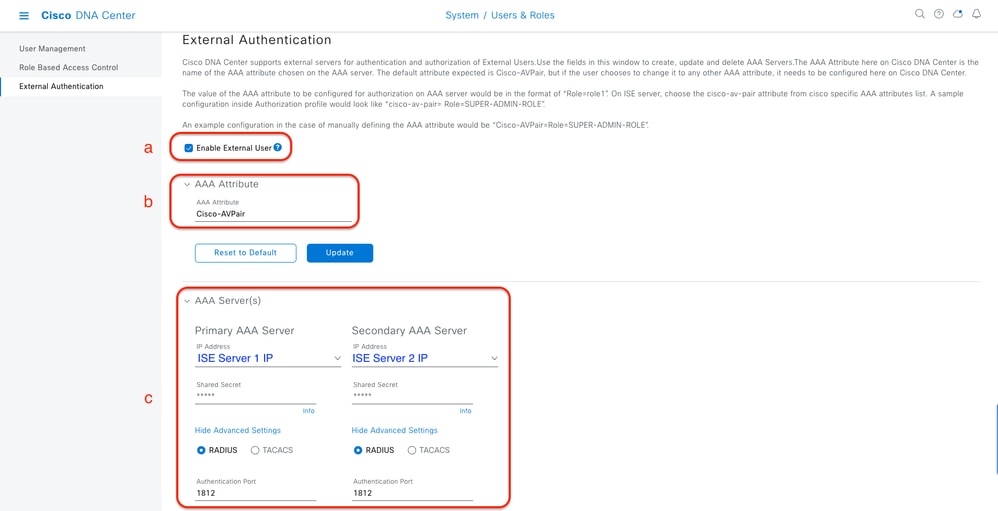

أ. لتمكين المصادقة الخارجية في مركز بنية الشبكة الرقمية (DNA) من Cisco، حدد خانة الاختيار تمكين المستخدم الخارجي.

ب. ضبط سمات AAA.

دخلت cisco-AVPair في ال aaa شعار مجال.

ج. (إختياري) قم بتكوين خادم AAA الأساسي والثانوي.

تأكد من تمكين بروتوكول RADIUS على خادم AAA الأساسي على الأقل، أو على كل من الخادم الأساسي والخادم الثانوي.

(RADIUS) خطوات تكوين المصادقة الخارجية

(RADIUS) خطوات تكوين المصادقة الخارجية

(خيار 1) قم بتكوين ISE ل RADIUS

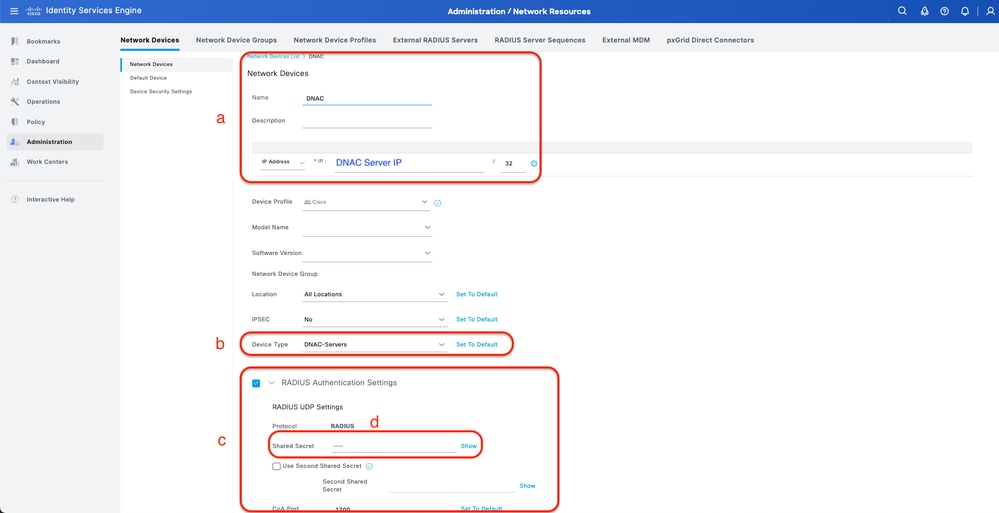

الخطوة 1. إضافة خادم DNAC كجهاز شبكة على ISE.

يمكن القيام بذلك من إدارة علامة التبويب > موارد الشبكة > أجهزة الشبكة.

الإجراء

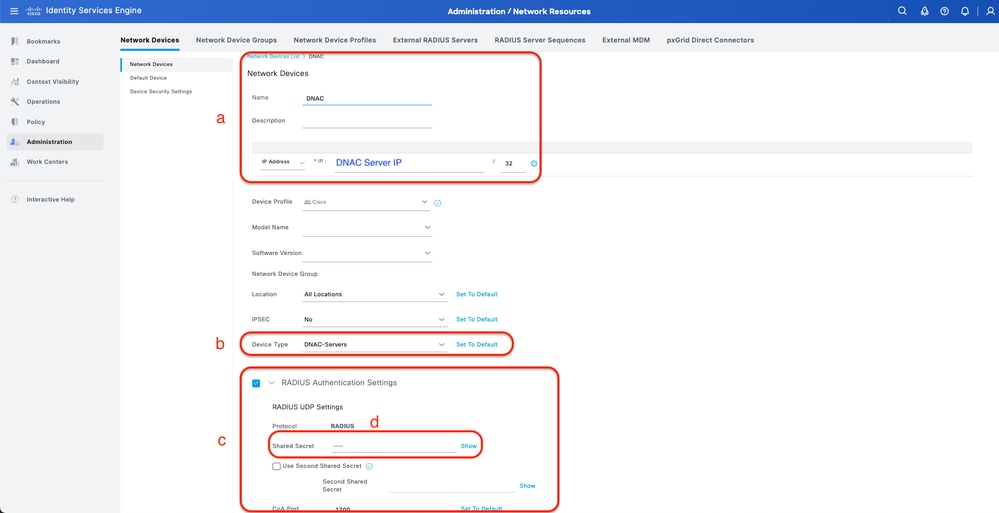

أ. قم بتعريف (DNAC) اسم جهاز الشبكة و IP.

ب. (إختياري) تصنيف نوع الجهاز لشرط مجموعة النهج.

ج. تمكين إعدادات مصادقة RADIUS.

د. ضبط سر RADIUS المشترك.

جهاز شبكة ISE (DNAC) ل RADIUS

جهاز شبكة ISE (DNAC) ل RADIUS

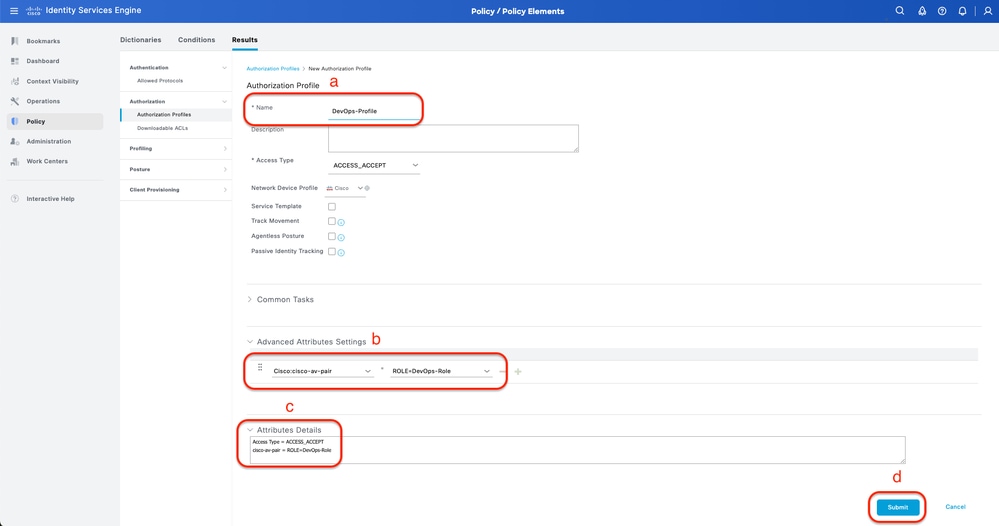

الخطوة 2. إنشاء توصيفات تخويل RADIUS.

يمكن القيام بذلك من علامة التبويب السياسة > عناصر السياسة > النتائج > التفويض ملفات تعريف التخويل.

ملاحظة: إنشاء توصيفات تخويل RADIUS 3x، واحد لكل دور مستخدم.

الإجراء

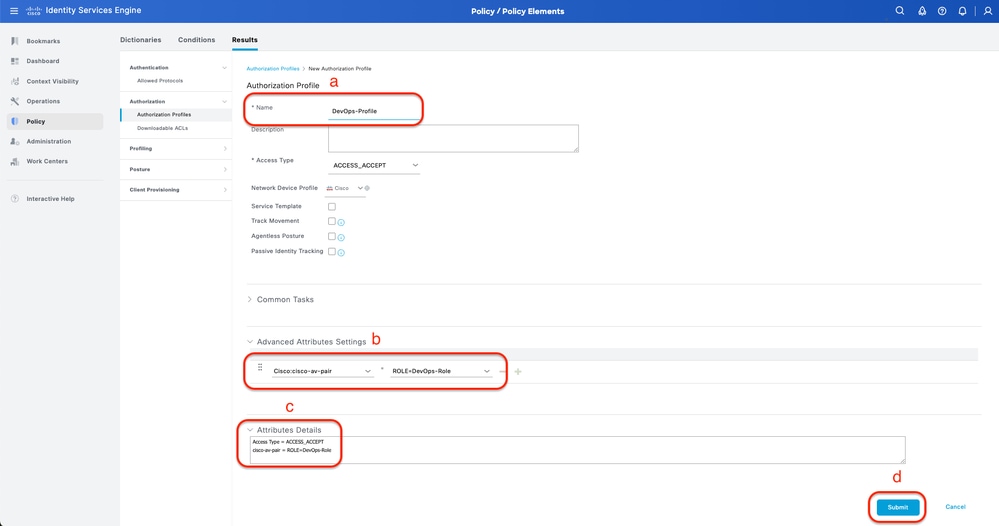

أ. انقر على إضافة وتعريف اسم ملف تعريف تخويل RADIUS.

ب. دخلت ال cisco:cisco-av-pair في متقدم سمة عملية إعداد وأملأ المستعمل صحيح دور.

- للحصول على دور المستخدم (DecOps-Role)، أدخل ROLE=DevOps-Role.

- بالنسبة لدور المستخدم (network-admin-role)، أدخل role=network-admin-role.

- بالنسبة لدور المستخدم (Super-Admin-Role)، أدخل ROLE=super-admin-role.

ج. مراجعة تفاصيل السمة.

د. انقر فوق حفظ.

إنشاء ملف تعريف التفويض

إنشاء ملف تعريف التفويض

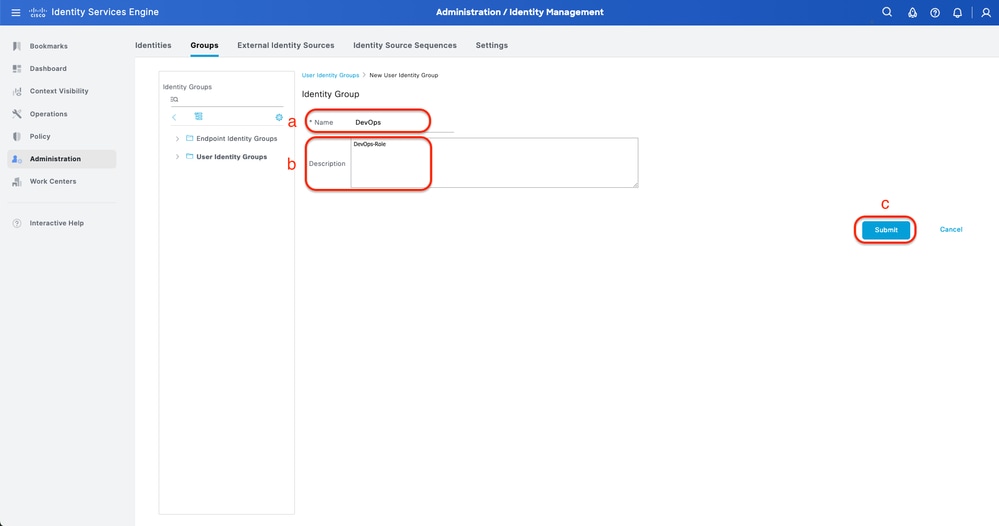

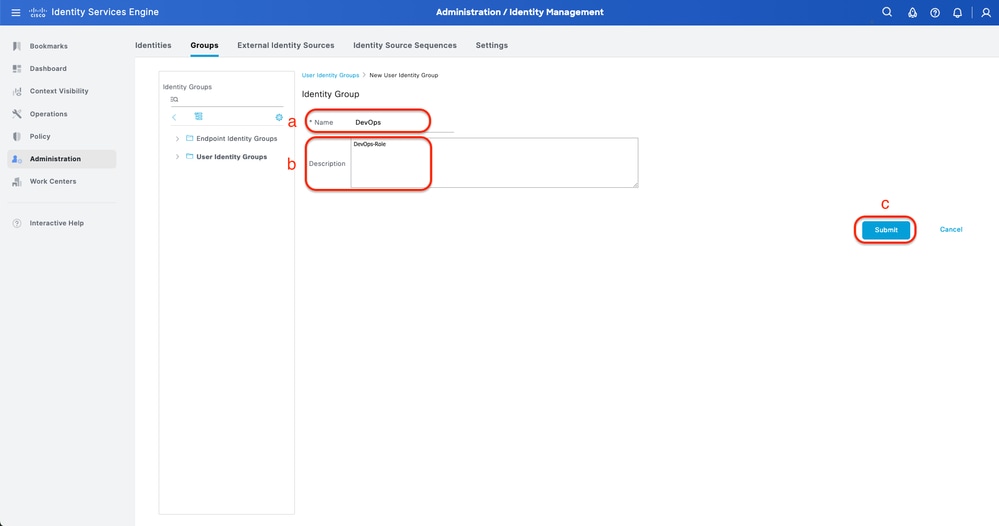

الخطوة 3. إنشاء مجموعة مستخدمين.

يمكن القيام بذلك من إدارة التبويب > إدارة الهوية > المجموعات > مجموعات هوية المستخدم.

الإجراء

أ. انقر فوق إضافة وحدد اسم مجموعة الهوية

ب. (إختياري) قم بتعريف الوصف.

ج. انقر فوق إرسال.

إنشاء مجموعة هوية المستخدم

إنشاء مجموعة هوية المستخدم

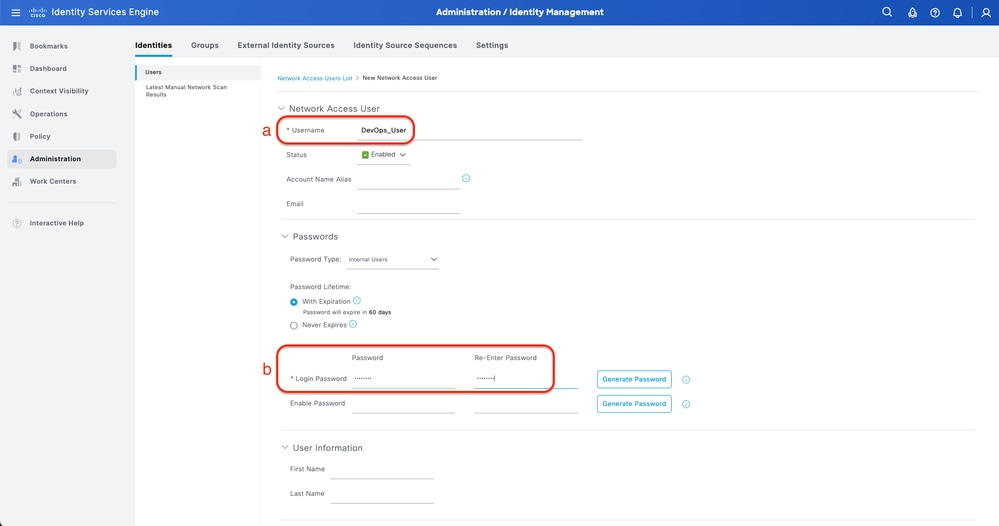

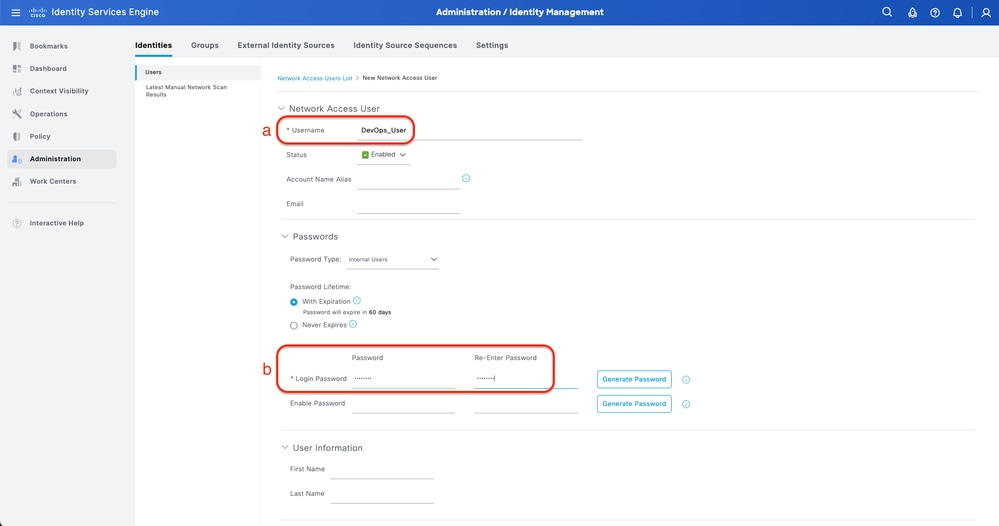

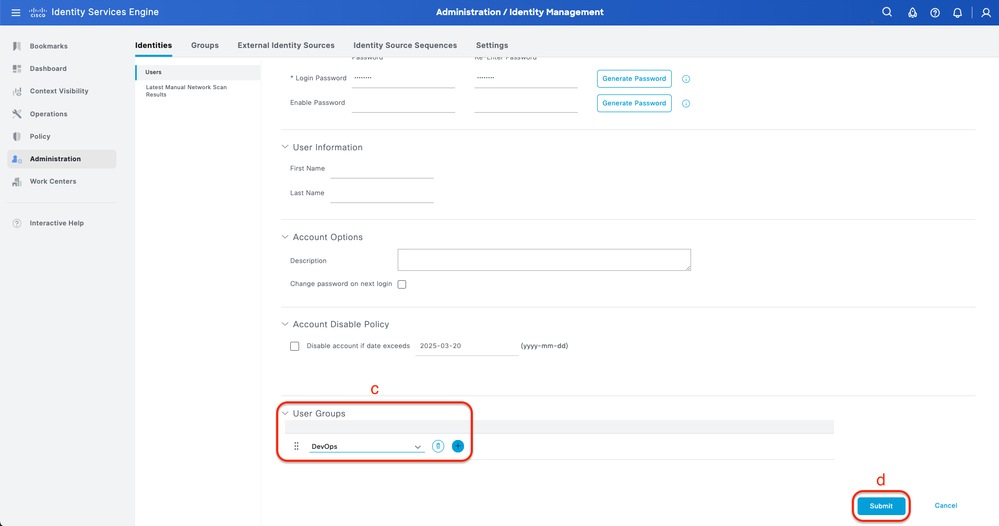

الخطوة 4. إنشاء مستخدم محلي.

يمكن أن يتم ذلك من إدارة الجدولة > إدارة الهوية > الهويات > المستخدمين.

الإجراء

أ. طقطقة يضيف ويعين ال username.

ب. قم بتعيين كلمة مرور تسجيل الدخول.

ج. إضافة المستخدم إلى مجموعة المستخدمين ذات الصلة.

د. انقر فوق إرسال.

إنشاء مستخدم محلي 1-2

إنشاء مستخدم محلي 1-2

إنشاء مستخدم محلي 2-2

إنشاء مستخدم محلي 2-2

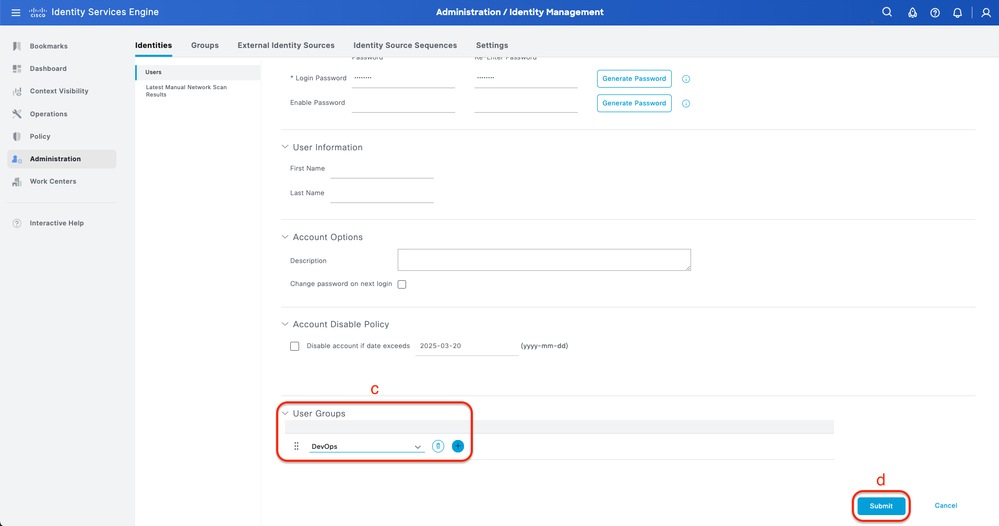

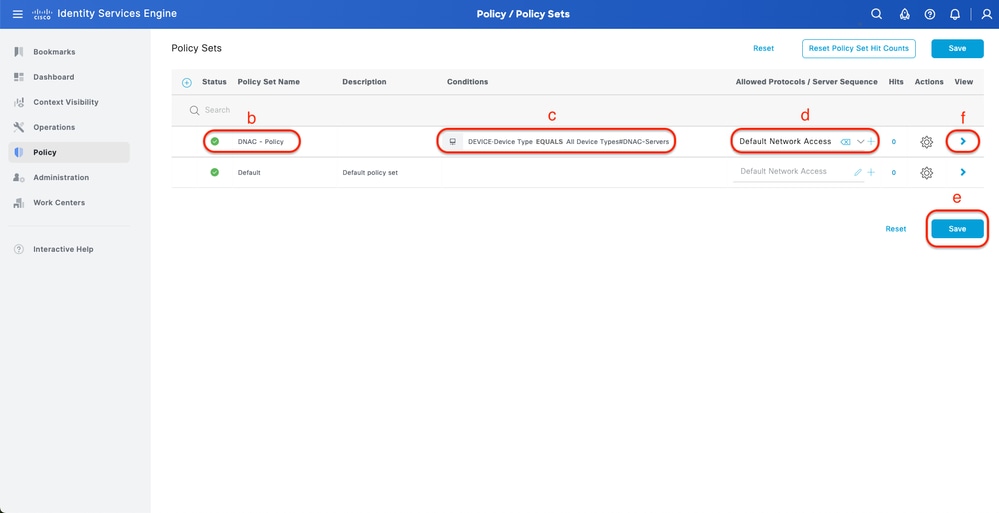

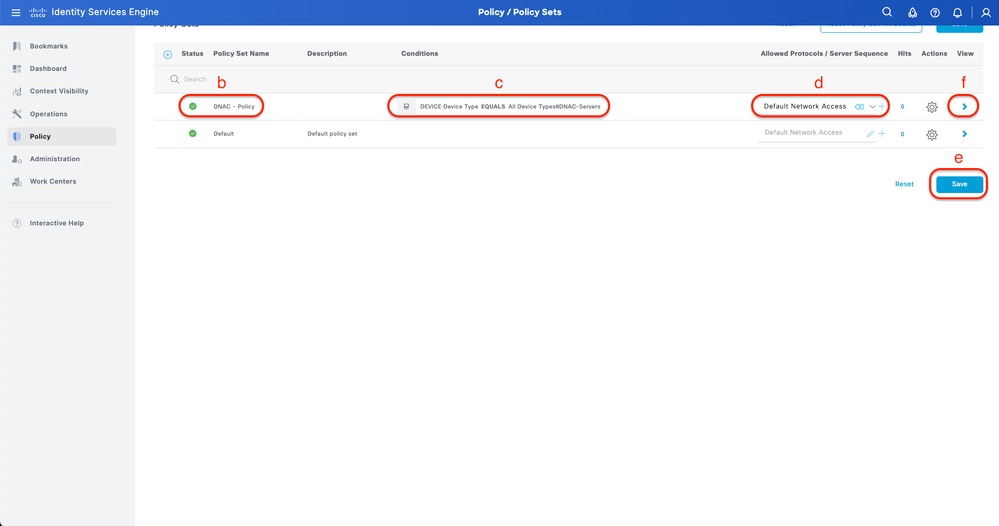

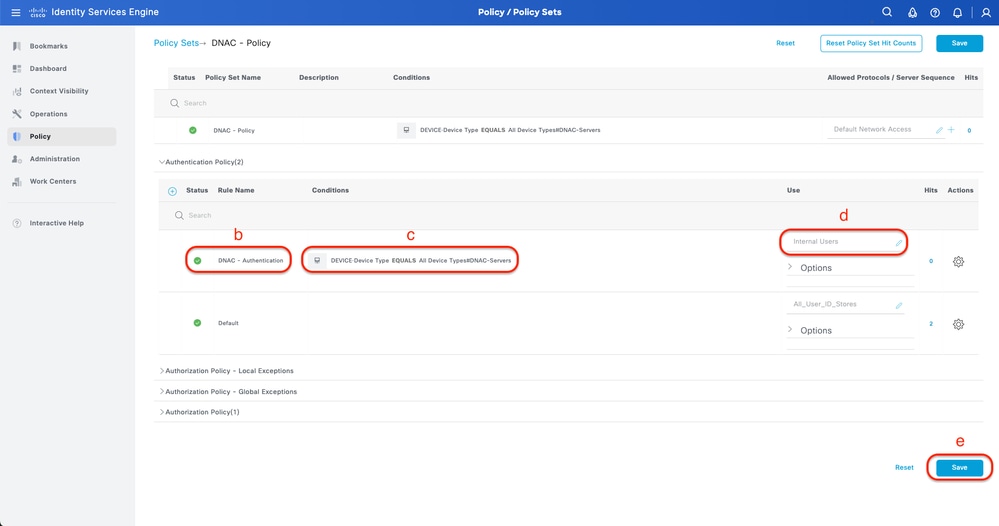

الخطوة 5. (إختياري) أضف مجموعة نهج RADIUS.

يمكن القيام بذلك من علامة التبويب النهج > مجموعات النهج.

الإجراء

أ. انقر فوق عمليات واختر (إدراج صف جديد أعلاه).

ب. قم بتحديد اسم مجموعة النهج.

ج. قم بتعيين شرط مجموعة السياسات لتحديد نوع الجهاز الذي قمت بإنشائه مسبقا في (الخطوة 1 > b).

د. قم بتعيين البروتوكولات المسموح بها.

هـ. انقر فوق حفظ.

و. انقر فوق (>طريقة عرض مجموعة السياسات لتكوين قواعد المصادقة والتفويض.

إضافة مجموعة نهج RADIUS

إضافة مجموعة نهج RADIUS

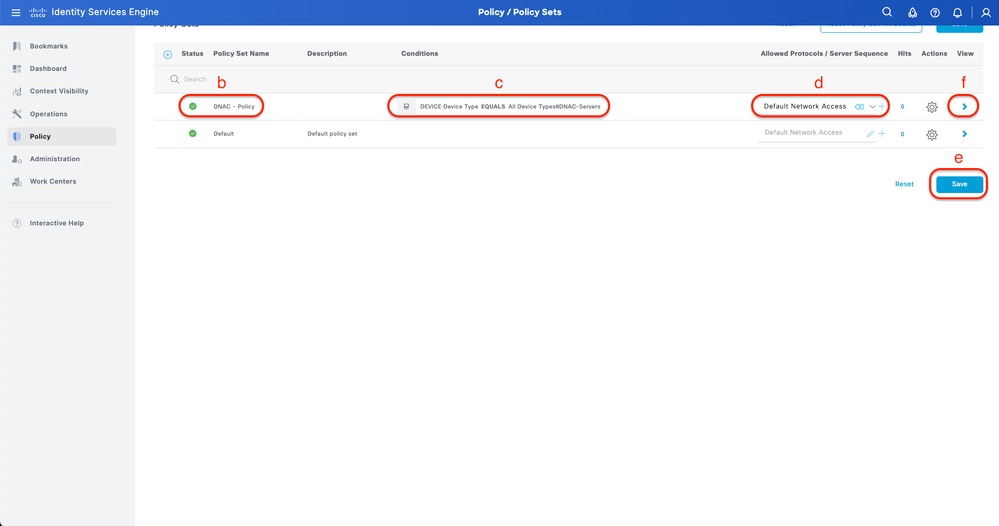

الخطوة 6. تكوين سياسة مصادقة RADIUS.

يمكن القيام بذلك من علامة التبويب النهج > مجموعات النهج > انقر فوق (>).

الإجراء

أ. انقر فوق عمليات واختر (إدراج صف جديد أعلاه).

ب. قم بتحديد اسم نهج المصادقة.

ج. قم بتعيين شرط سياسة المصادقة وحدد نوع الجهاز الذي قمت بإنشائه مسبقا في (الخطوة 1 > b).

د. تعيين إستخدام نهج المصادقة لمصدر الهوية.

هـ. انقر فوق حفظ.

إضافة سياسة مصادقة RADIUS

إضافة سياسة مصادقة RADIUS

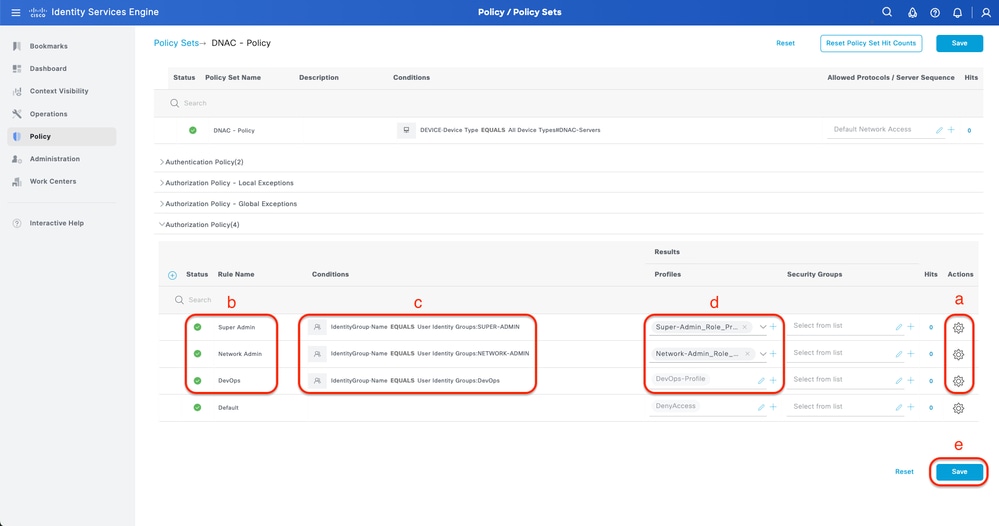

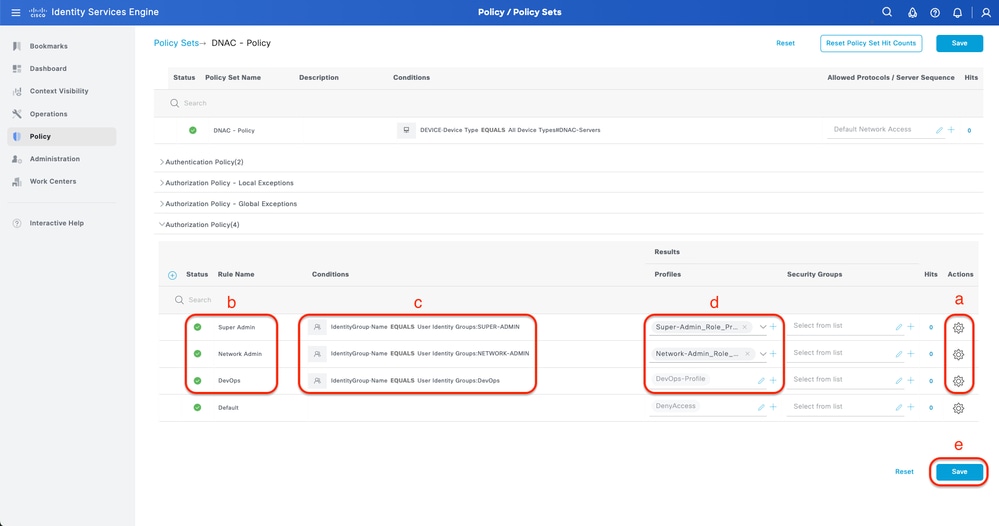

الخطوة 7. تكوين سياسة تفويض RADIUS.

يمكن القيام بذلك من علامة التبويب النهج > مجموعات النهج> انقر فوق (>).

هذه الخطوة لإنشاء نهج تخويل لكل دور مستخدم:

- Super-admin-Role

- دور Network-admin

- دور DevOps

الإجراء

أ. انقر فوق عمليات واختر (إدراج صف جديد أعلاه).

ب. قم بتحديد اسم نهج التخويل.

ج. قم بتعيين شرط سياسة التخويل وتحديد مجموعة المستخدمين التي قمت بإنشائها في (الخطوة 3).

د. قم بتعيين نتائج/ملفات تعريف نهج التخويل وتحديد ملف تعريف التخويل الذي قمت بإنشائه في (الخطوة 2).

هـ. انقر فوق حفظ.

إضافة نهج التخويل

إضافة نهج التخويل

(الخيار 2) تكوين مصادقة DNAC الخارجية باستخدام TACACS+

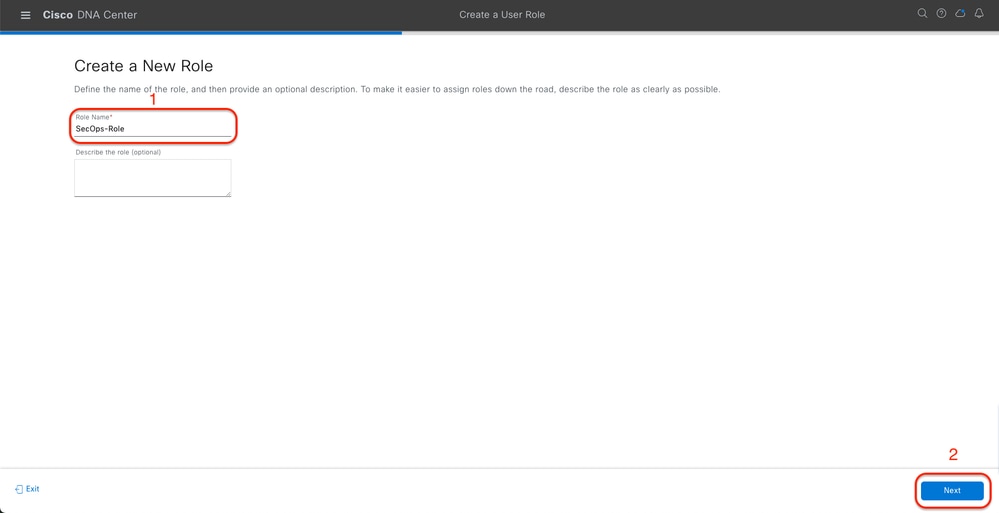

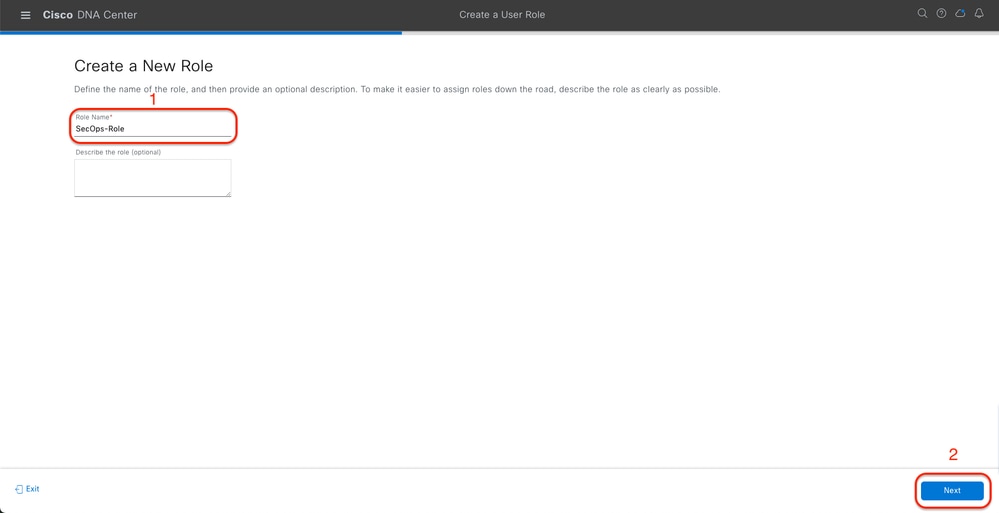

الخطوة 1. (إختياري) قم بتحديد أدوار مخصصة.

قم بتكوين الأدوار المخصصة التي تفي بمتطلباتك، بدلا من ذلك، يمكنك إستخدام أدوار المستخدم الافتراضية. يمكن القيام بذلك من نظام علامات التبويب > المستخدمون والأدوار > التحكم في الوصول المستند إلى الدور.

الإجراء

أ. إنشاء دور جديد.

اسم دور SecOps

اسم دور SecOps

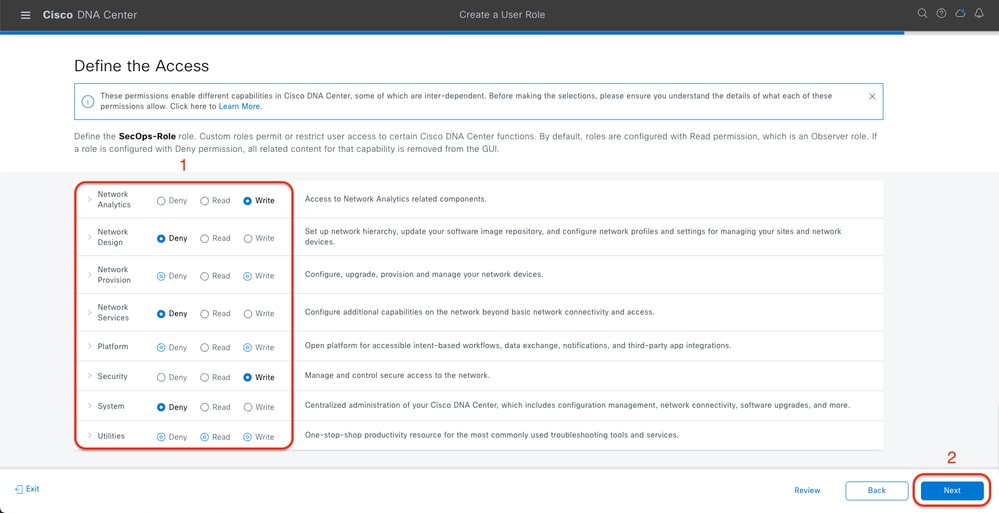

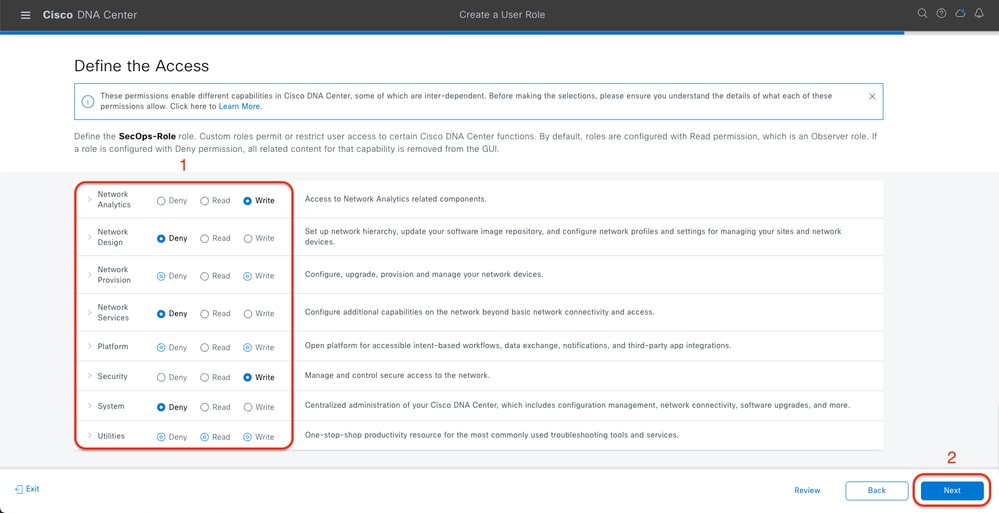

ب. قم بتعريف الوصول.

الوصول إلى دور SecOPS

الوصول إلى دور SecOPS

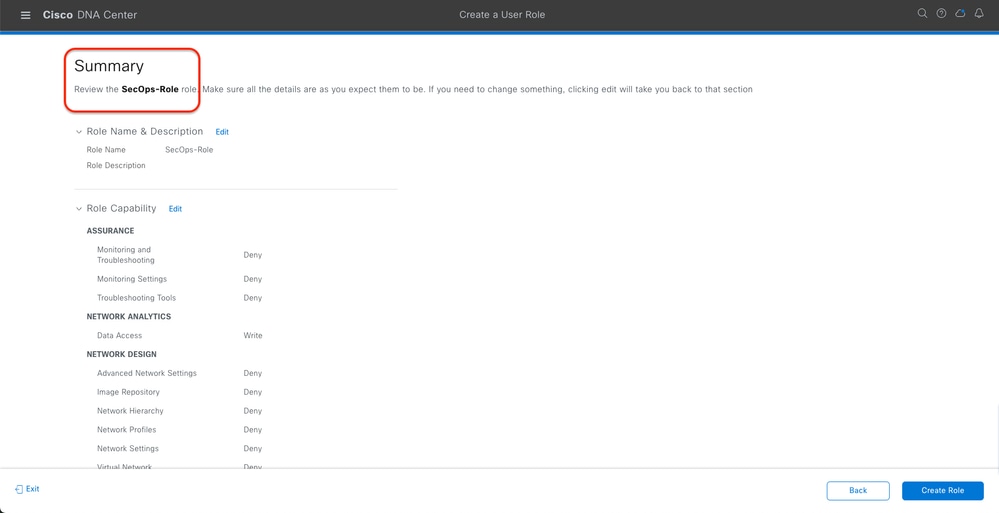

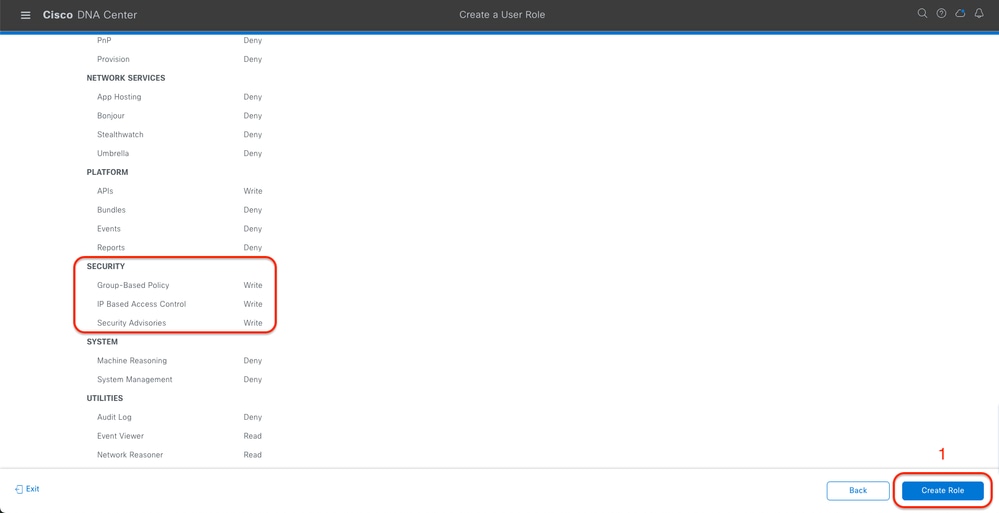

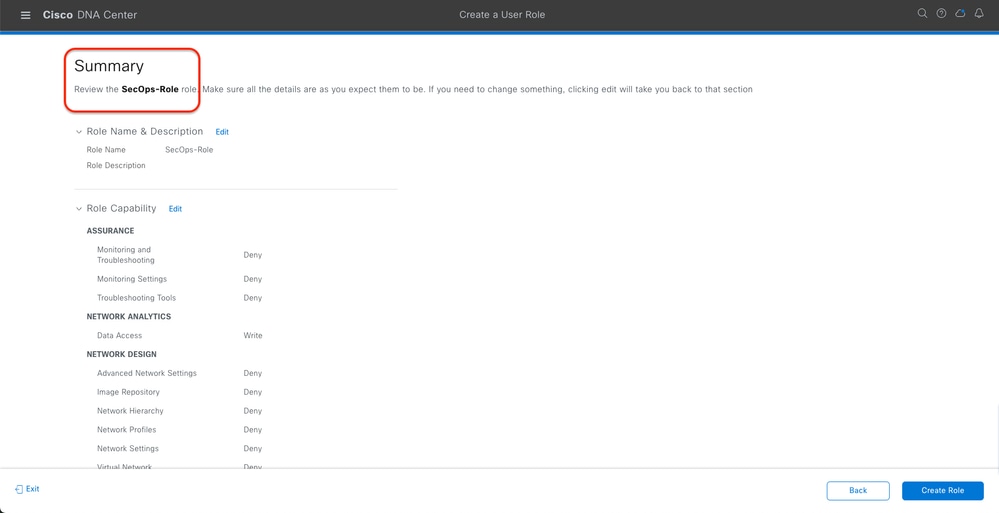

ج. إنشاء الدور الجديد.

ملخص دور SecOps

ملخص دور SecOps

مراجعة دور SecOps وإنشاؤه

مراجعة دور SecOps وإنشاؤه

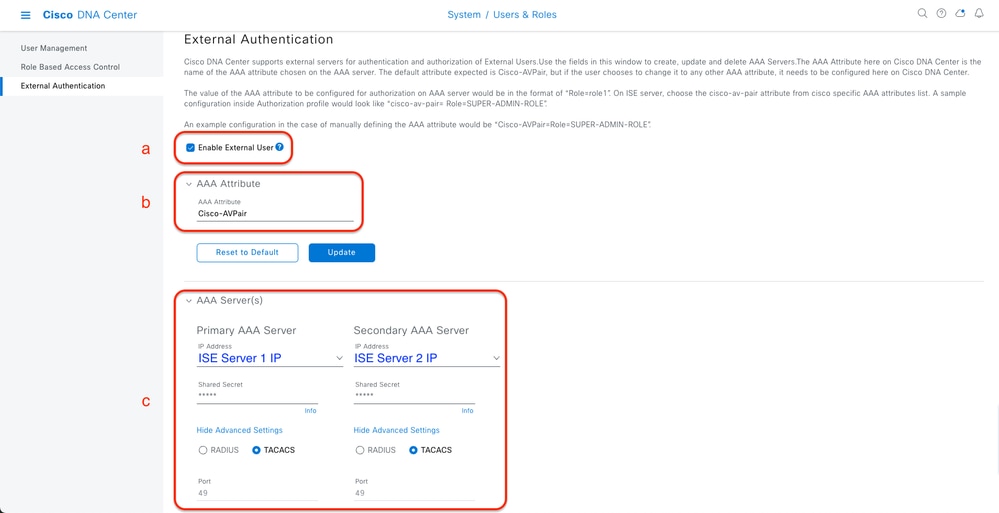

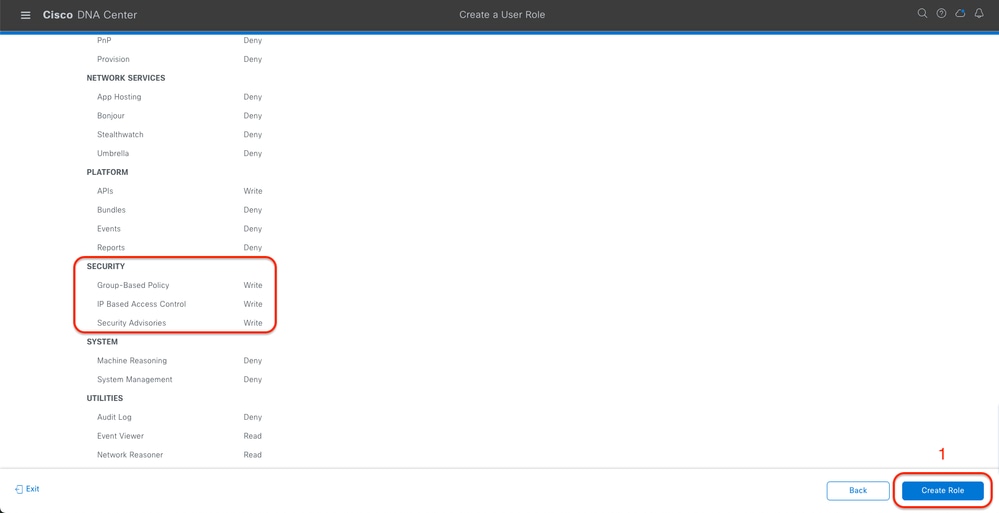

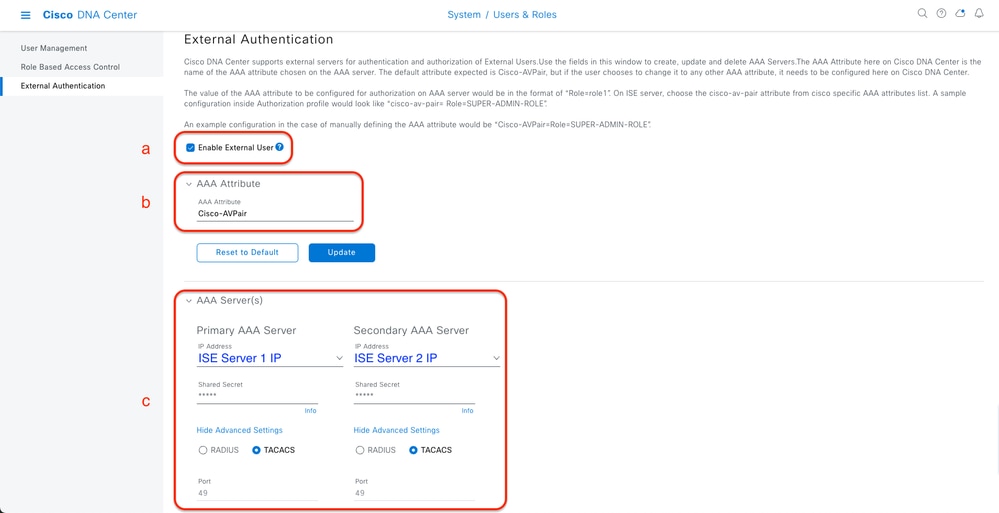

الخطوة 2. تكوين المصادقة الخارجية باستخدام TACACS+.

يمكن القيام بذلك من نظام علامات التبويب > المستخدمون والأدوار > المصادقة الخارجية.

أ. لتمكين المصادقة الخارجية في مركز بنية الشبكة الرقمية (DNA) من Cisco، حدد خانة الاختيار تمكين المستخدم الخارجي.

ب. ضبط سمات AAA.

دخلت cisco-AVPair في ال aaa شعار مجال.

ج. (إختياري) قم بتكوين خادم AAA الأساسي والثانوي.

تأكد من تمكين بروتوكول TACACS+ على خادم AAA الأساسي على الأقل، أو على كل من الخادم الأولي والخادم الثانوي.

(TACACS+) خطوات تكوين المصادقة الخارجية

(TACACS+) خطوات تكوين المصادقة الخارجية

(الخيار 2) تكوين ISE ل TACACS+

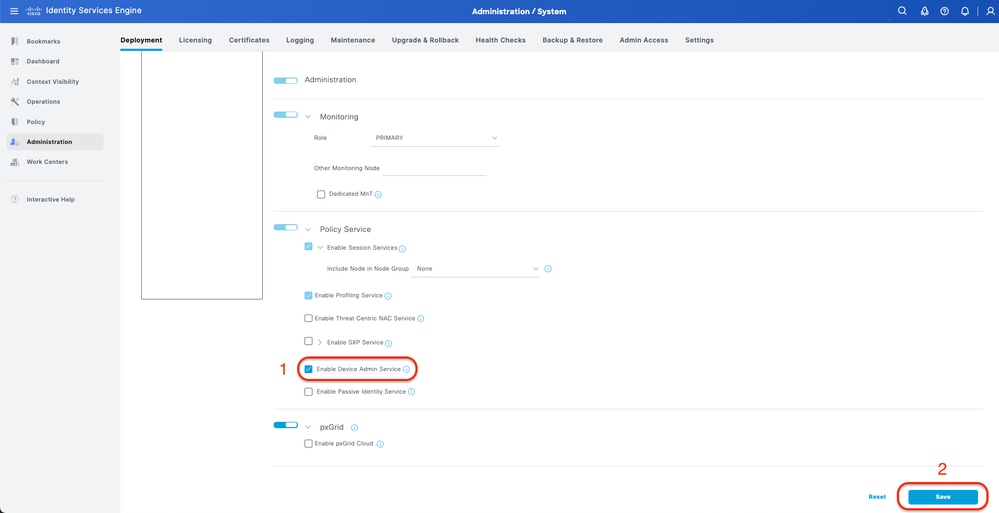

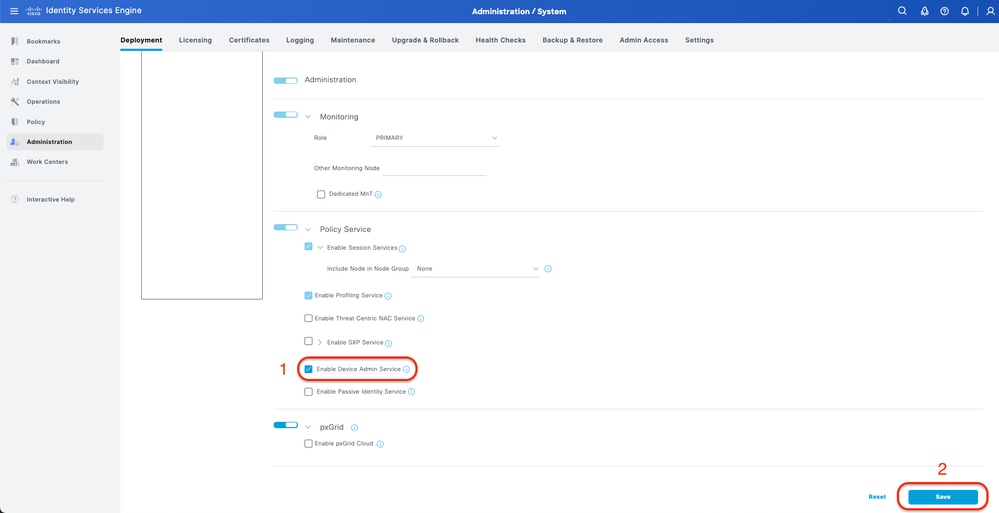

الخطوة 1. قم بتمكين خدمة إدارة الجهاز.

يمكن القيام بذلك من إدارة علامات التبويب > النظام > النشر > تحرير (ISE PSN Node) > حدد تمكين خدمة إدارة الأجهزة.

تمكين خدمة إدارة الجهاز

تمكين خدمة إدارة الجهاز

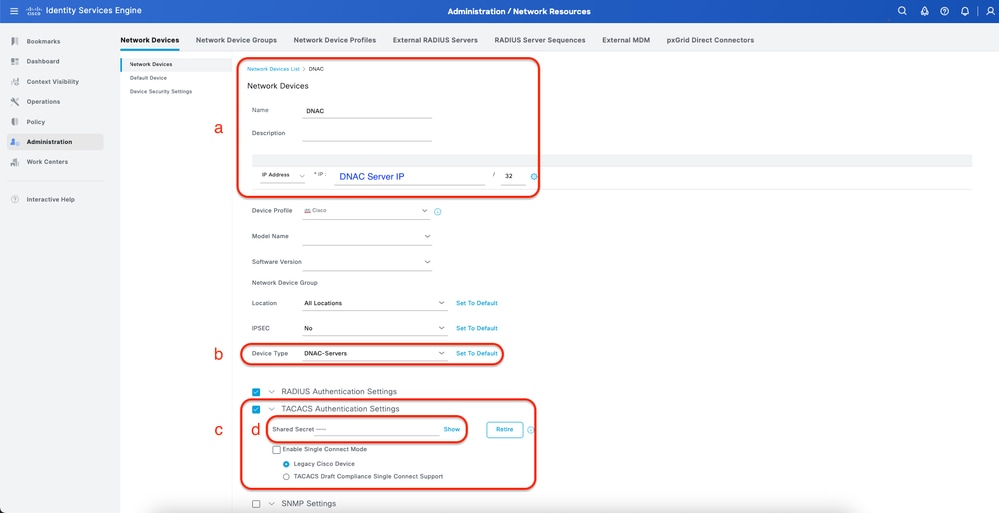

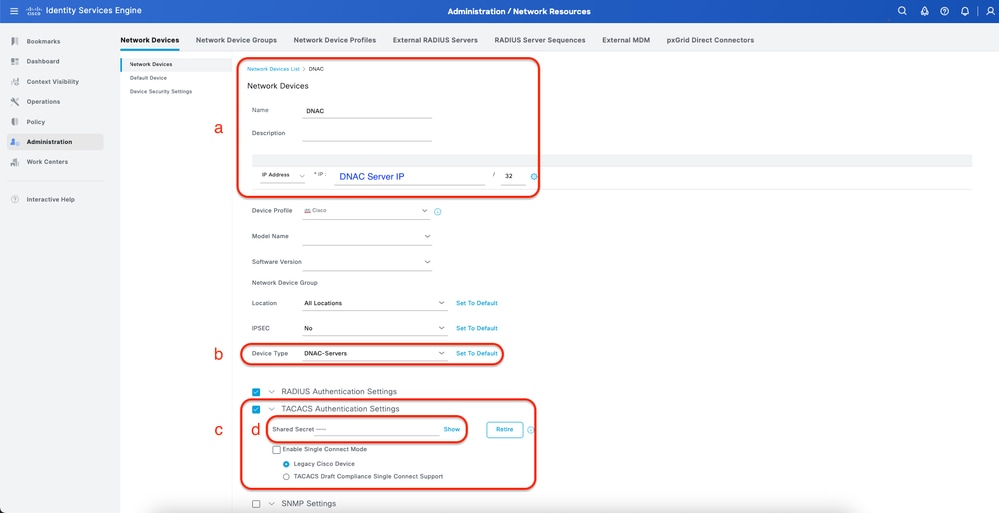

الخطوة 2. إضافة خادم DNAC كجهاز شبكة على ISE.

يمكن القيام بذلك من إدارة علامة التبويب > موارد الشبكة > أجهزة الشبكة.

الإجراء

أ. قم بتعريف (DNAC) اسم جهاز الشبكة و IP.

ب. (إختياري) تصنيف نوع الجهاز لشرط مجموعة النهج.

ج. تمكين إعدادات مصادقة TACACS+.

د. ضبط سر TACACS+ المشترك.

جهاز شبكة ISE (DNAC) ل TACACS+

جهاز شبكة ISE (DNAC) ل TACACS+

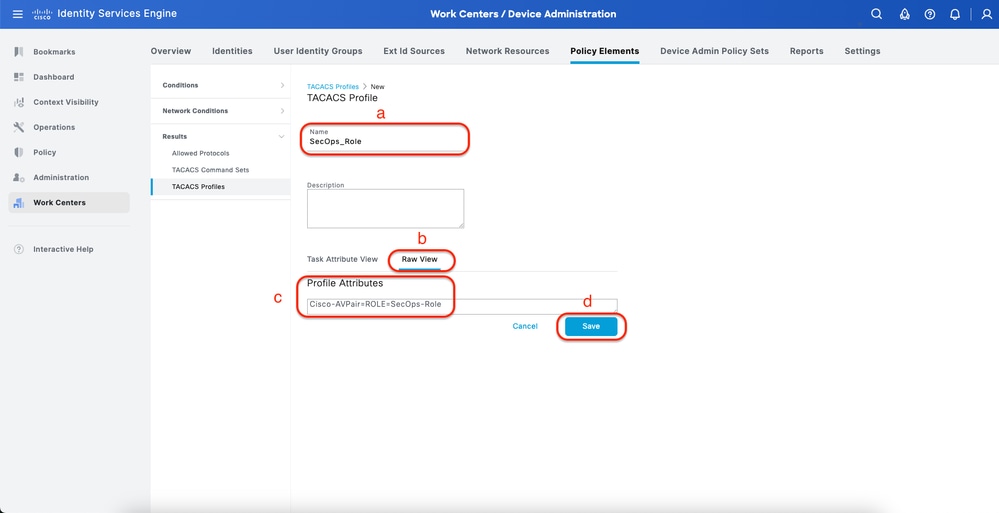

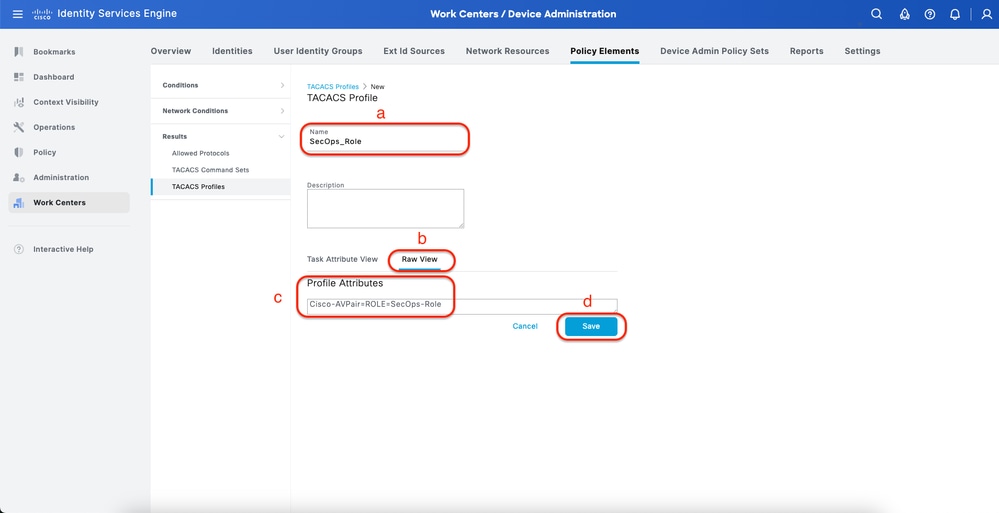

الخطوة 3. إنشاء توصيفات TACACS+ لكل دور DNAC.

يمكن القيام بذلك من علامة التبويب مراكز العمل > إدارة الجهاز > عناصر السياسة > النتائج > ملفات تعريف TACACS.

ملاحظة: أنشئ توصيفات TACACS+ بمعدل 3 أضعاف، بواقع توصيف لكل دور مستخدم.

الإجراء

أ. انقر على إضافة وحدد اسم ملف تعريف TACACS.

ب. انقر فوق علامة التبويب عرض خام.

c. أدخل Cisco-AVPair=ROLE= وقم بملء دور المستخدم الصحيح.

- بالنسبة لدور المستخدم (SecOps-Role)، أدخل Cisco-AVPair=ROLE=SecOps-Role.

- بالنسبة لدور المستخدم (network-admin-role)، أدخل Cisco-AVPair=ROLE=network-admin-role.

- بالنسبة لدور المستخدم(super-admin-role)، أدخل Cisco-AVPair=ROLE=super-admin-role.

ملاحظة: تذكر قيمة AVPair (Cisco-AVPair=ROLE=) هي حساسة لحالة الأحرف وتأكد من مطابقتها لدور مستخدم DNAC.

د. انقر فوق حفظ.

إنشاء ملف تعريف TACACS (SecOps_Role)

إنشاء ملف تعريف TACACS (SecOps_Role)

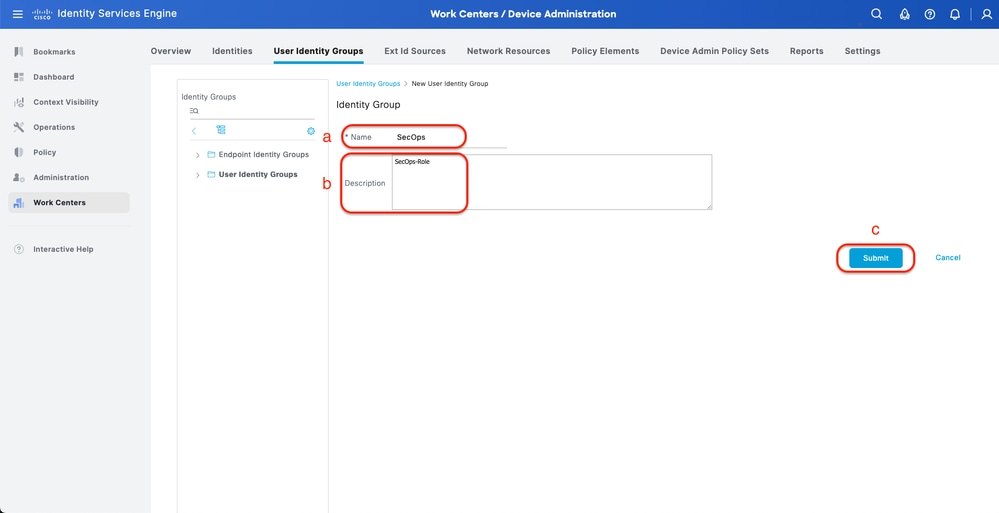

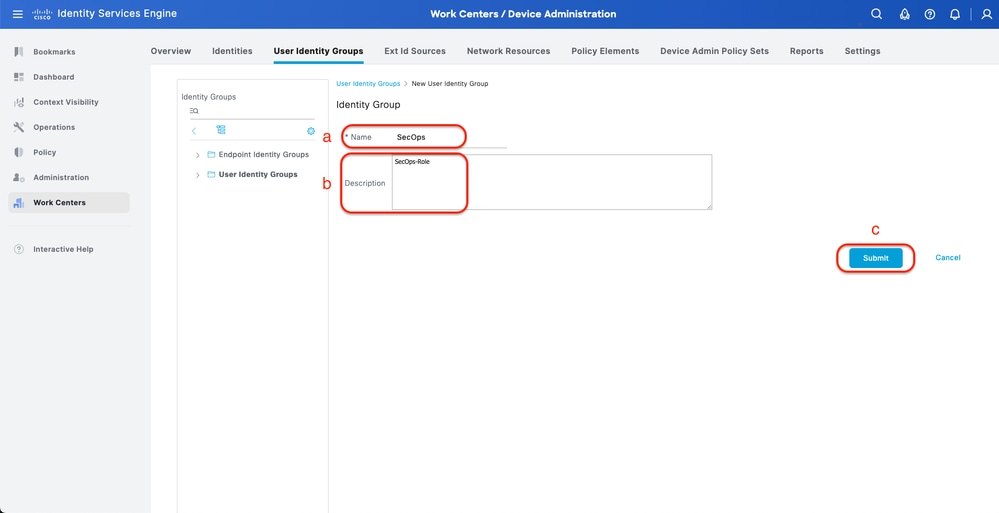

الخطوة 4. إنشاء مجموعة مستخدمين.

يمكن القيام بذلك من علامة التبويب مراكز العمل > إدارة الجهاز > مجموعات هوية المستخدم.

الإجراء

أ. انقر فوق إضافة وحدد اسم مجموعة الهوية.

ب. (إختياري) قم بتعريف الوصف.

ج. انقر فوق إرسال.

إنشاء مجموعة هوية المستخدم

إنشاء مجموعة هوية المستخدم

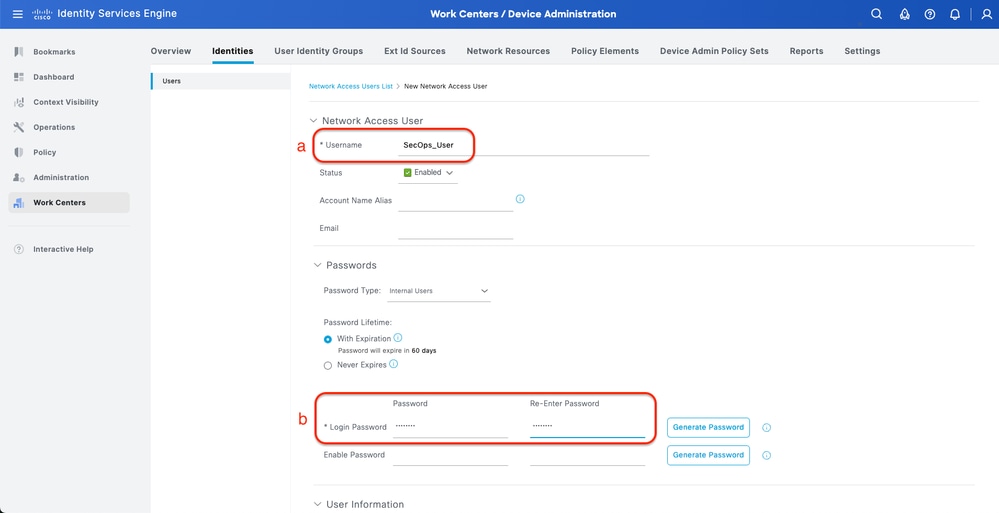

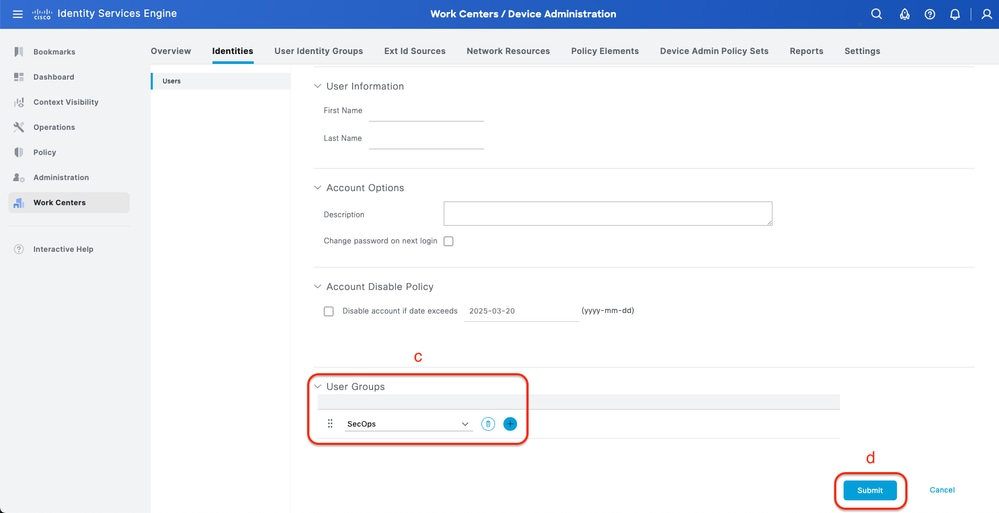

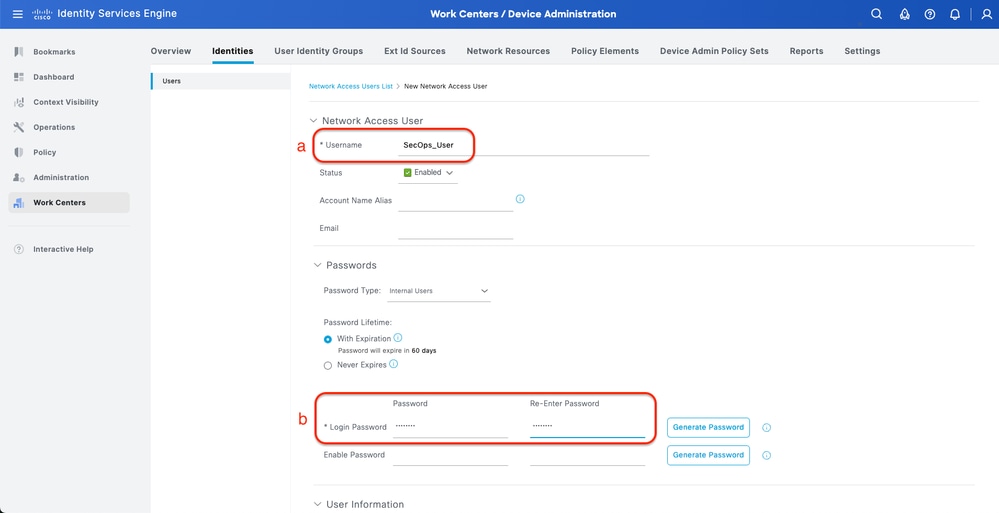

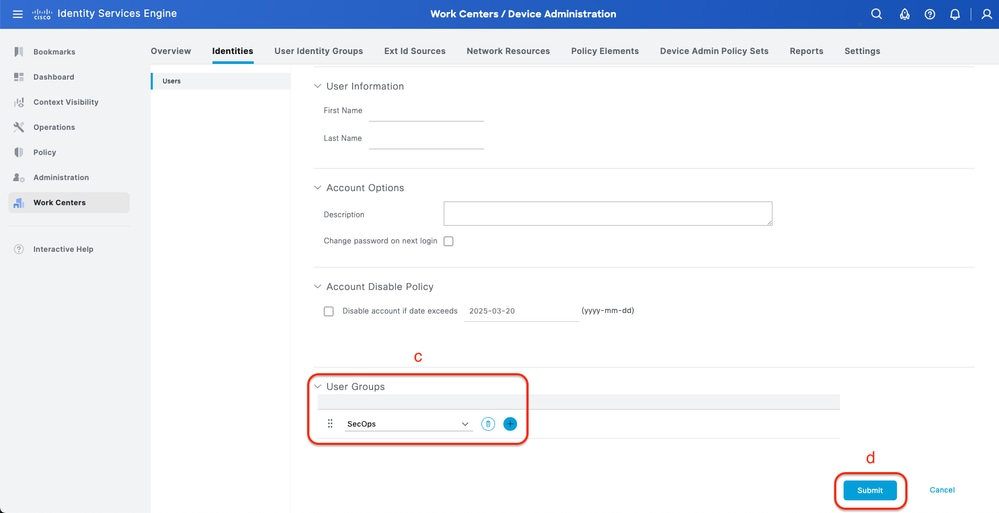

الخطوة 5. إنشاء مستخدم محلي.

يمكن أن يتم ذلك من جدولة مراكز العمل > إدارة الجهاز > الهويات > المستخدمين.

الإجراء

أ. طقطقة يضيف ويعين ال username.

ب. قم بتعيين كلمة مرور تسجيل الدخول.

ج. إضافة المستخدم إلى مجموعة المستخدمين ذات الصلة.

د. انقر فوق إرسال.

إنشاء مستخدم محلي 1-2

إنشاء مستخدم محلي 1-2

إنشاء مستخدم محلي 2-2

إنشاء مستخدم محلي 2-2

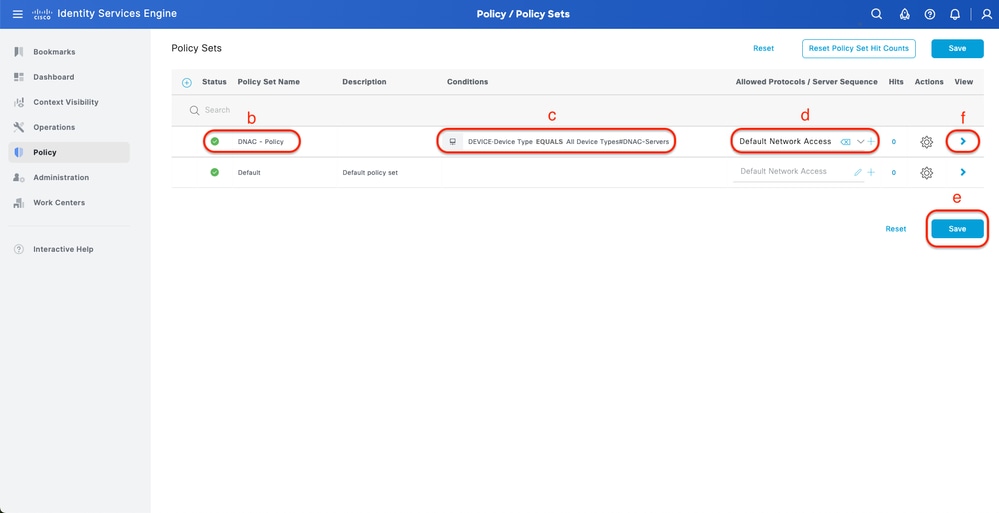

الخطوة 6. (إختياري) أضف مجموعة نهج TACACS+.

يمكن القيام بذلك من نقاط التبويب Work Center (مراكز العمل) > إدارة الأجهزة > مجموعات نهج إدارة الأجهزة.

الإجراء

أ. انقر فوق عمليات واختر (إدراج صف جديد أعلاه).

ب. قم بتحديد اسم مجموعة النهج.

ج. قم بتعيين شرط مجموعة السياسات لتحديد نوع الجهاز الذي قمت بإنشائه مسبقا في (الخطوة 2 > b).

د. قم بتعيين البروتوكولات المسموح بها.

هـ. انقر فوق حفظ.

و. انقر فوق (>طريقة عرض مجموعة السياسات لتكوين قواعد المصادقة والتفويض.

إضافة مجموعة نهج TACACS+

إضافة مجموعة نهج TACACS+

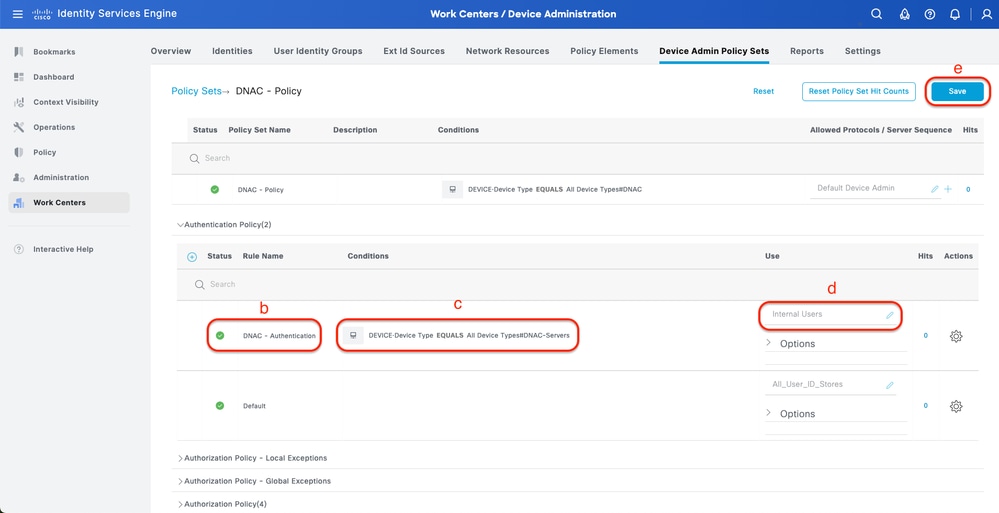

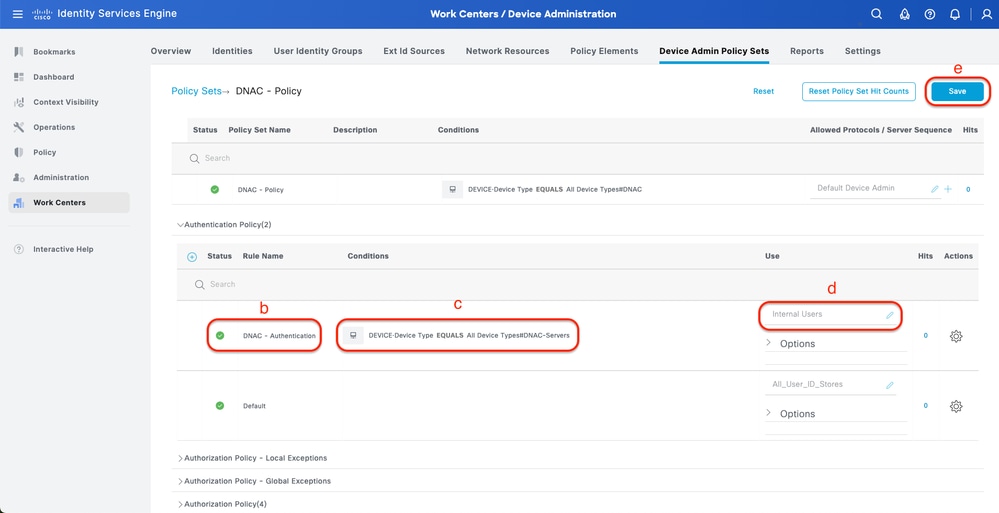

الخطوة 7. تكوين سياسة مصادقة TACACS+.

يمكن القيام بذلك من علامة التبويب مراكز العمل > إدارة الجهاز > مجموعات سياسات إدارة الأجهزة > انقر فوق (>).

الإجراء

أ. انقر فوق عمليات واختر (إدراج صف جديد أعلاه).

ب. قم بتحديد اسم نهج المصادقة.

ج. قم بتعيين شرط سياسة المصادقة وحدد نوع الجهاز الذي قمت بإنشائه مسبقا في (الخطوة 2 > b).

د. تعيين إستخدام نهج المصادقة لمصدر الهوية.

هـ. انقر فوق حفظ.

إضافة سياسة مصادقة TACACS+

إضافة سياسة مصادقة TACACS+

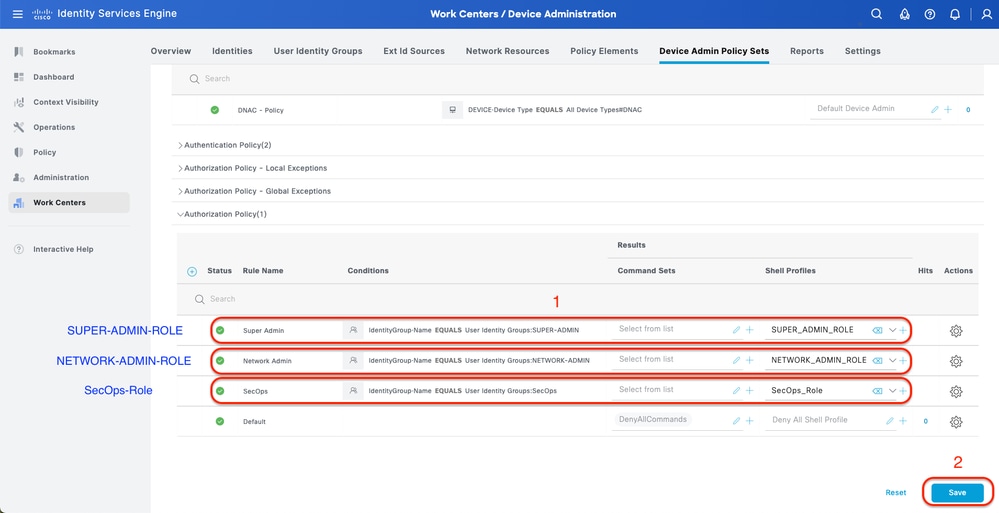

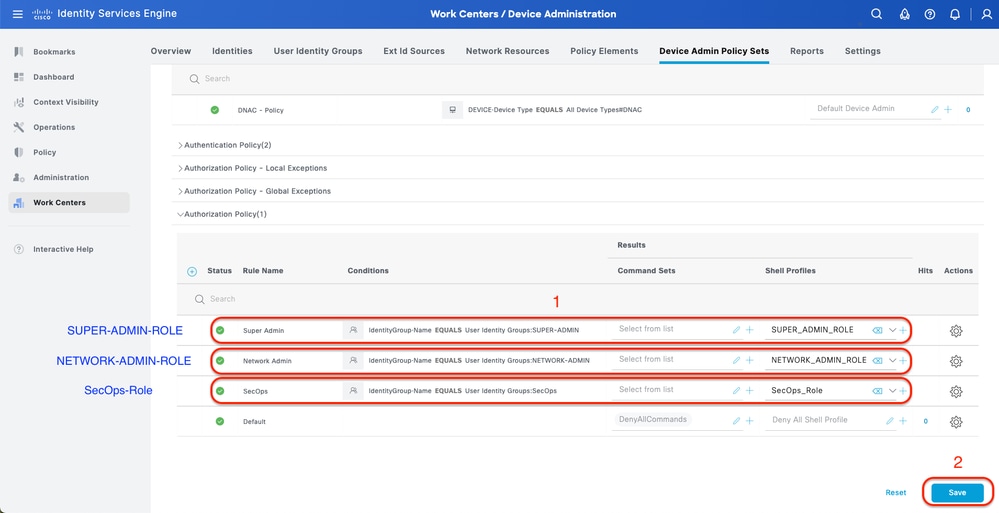

الخطوة 8. تكوين سياسة تفويض TACACS+.

يمكن القيام بذلك من علامة التبويب مراكز العمل > إدارة الجهاز > مجموعات سياسات إدارة الأجهزة > انقر فوق (>).

هذه الخطوة لإنشاء نهج تخويل لكل دور مستخدم:

- Super-admin-Role

- دور Network-admin

- SecOps-Role

الإجراء

أ. انقر فوق عمليات واختر (إدراج صف جديد أعلاه).

ب. قم بتحديد اسم نهج التخويل.

ج. قم بتعيين شرط سياسة التخويل وتحديد مجموعة المستخدمين التي قمت بإنشائها في (الخطوة 4).

د. قم بتعيين توصيفات Shell لنهج التخويل وتحديد ملف تعريف TACACS الذي قمت بإنشائه في (الخطوة 3).

هـ. انقر فوق حفظ.

إضافة نهج التخويل

إضافة نهج التخويل

التحقق من الصحة

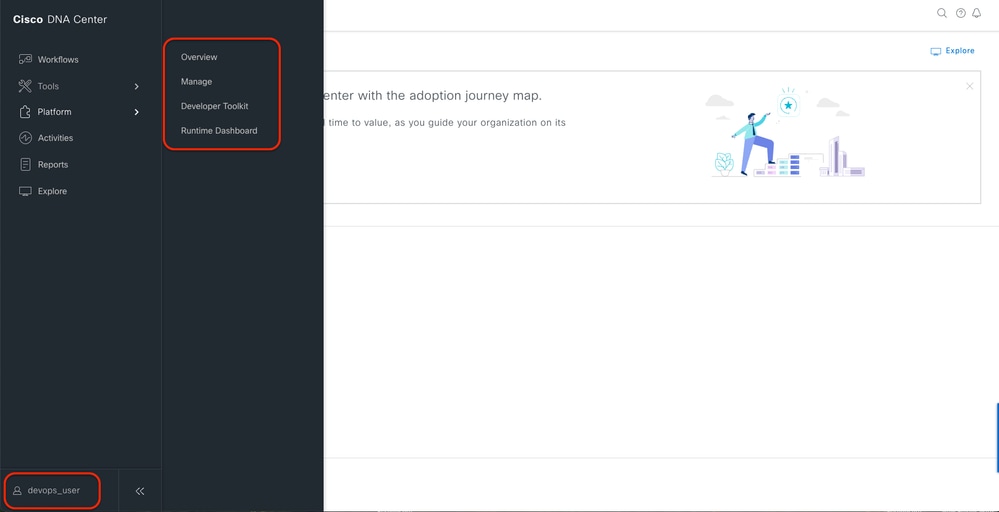

التحقق من تكوين RADIUS

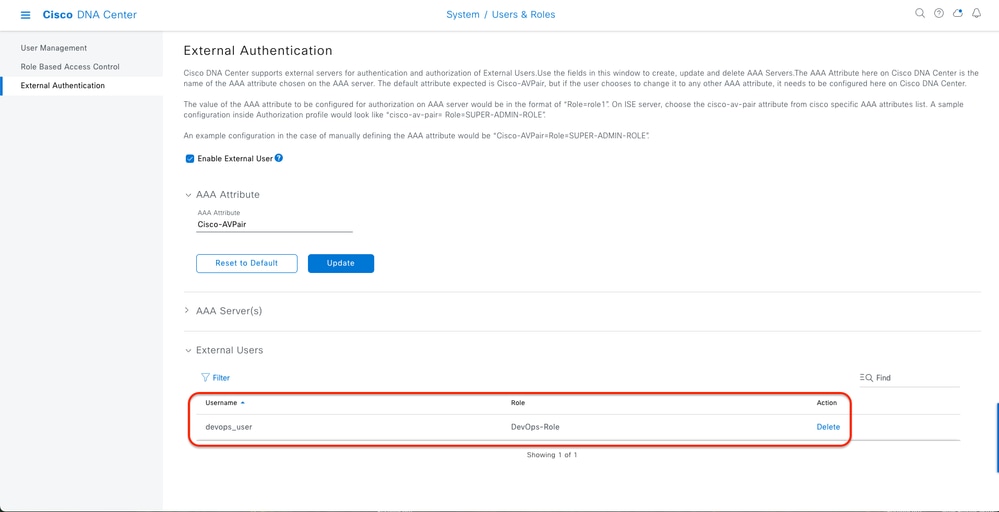

1- DNAC - عرض نظام المستخدمين الخارجيين > المستخدمون والأدوار > المصادقة الخارجية > المستخدمون الخارجيون.

يمكنك عرض قائمة المستخدمين الخارجيين الذين قاموا بتسجيل الدخول عبر RADIUS لأول مرة. وتتضمن المعلومات المعروضة أسماء المستخدمين والأدوار.

المستخدمون الخارجيون

المستخدمون الخارجيون

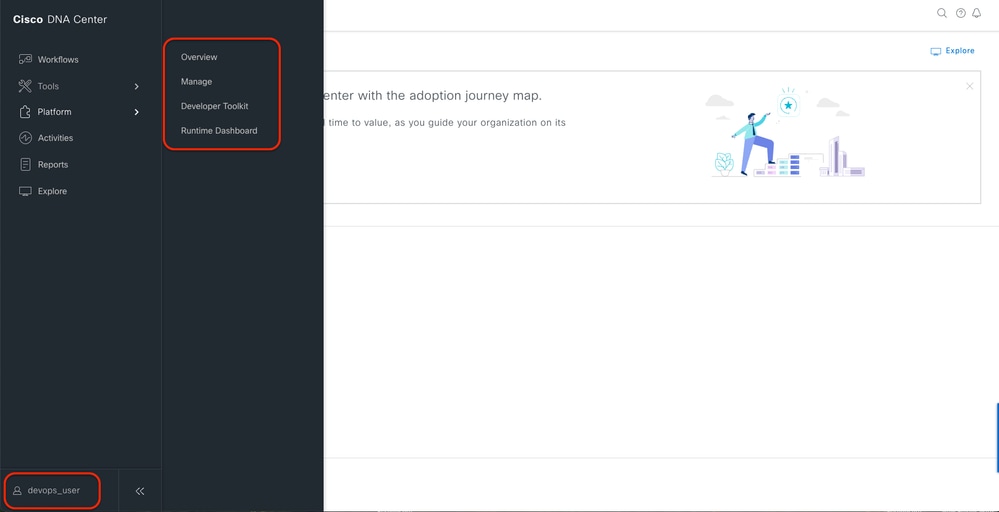

2. DNAC - تأكيد وصول المستخدم.

وصول محدود للمستخدم

وصول محدود للمستخدم

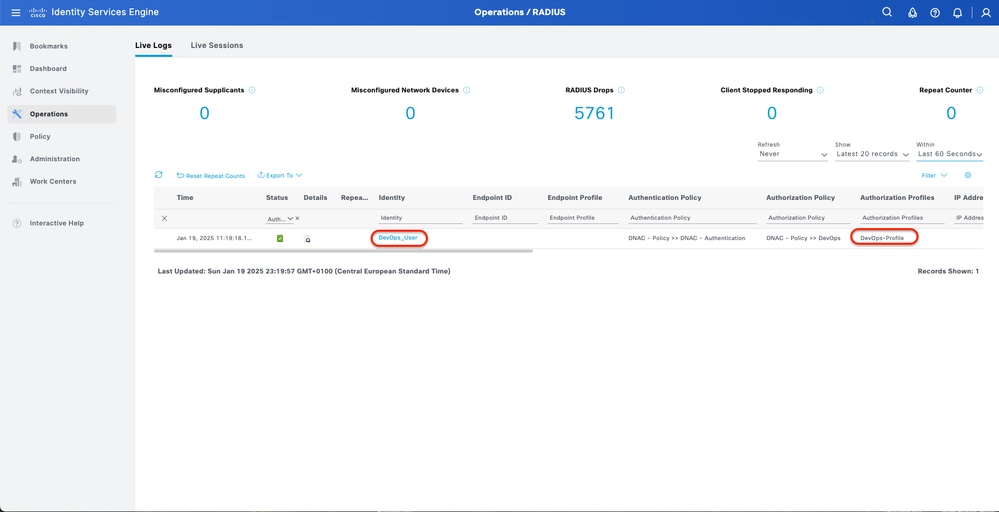

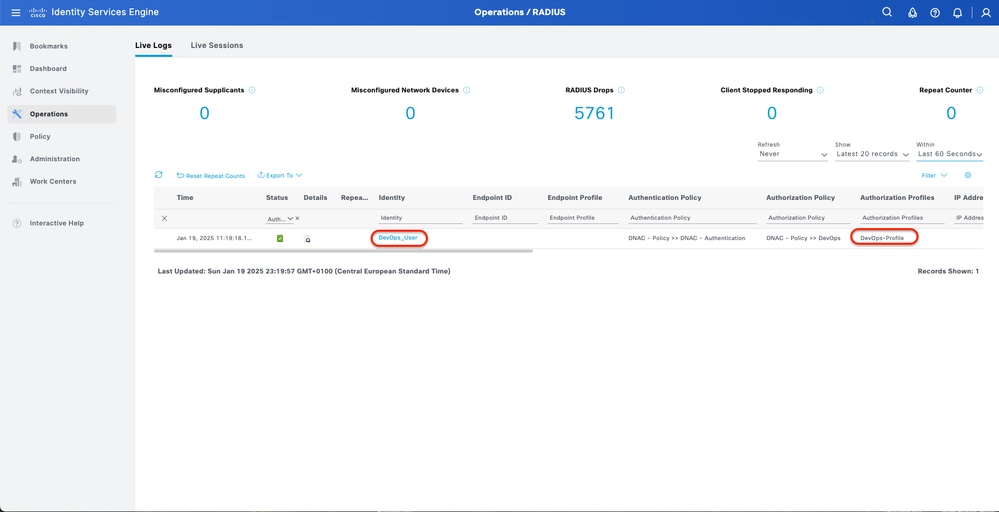

3.a ISE - عمليات السجلات المباشرة ل RADIUS > RADIUS > السجلات المباشرة.

سجلات RADIUS المباشرة

سجلات RADIUS المباشرة

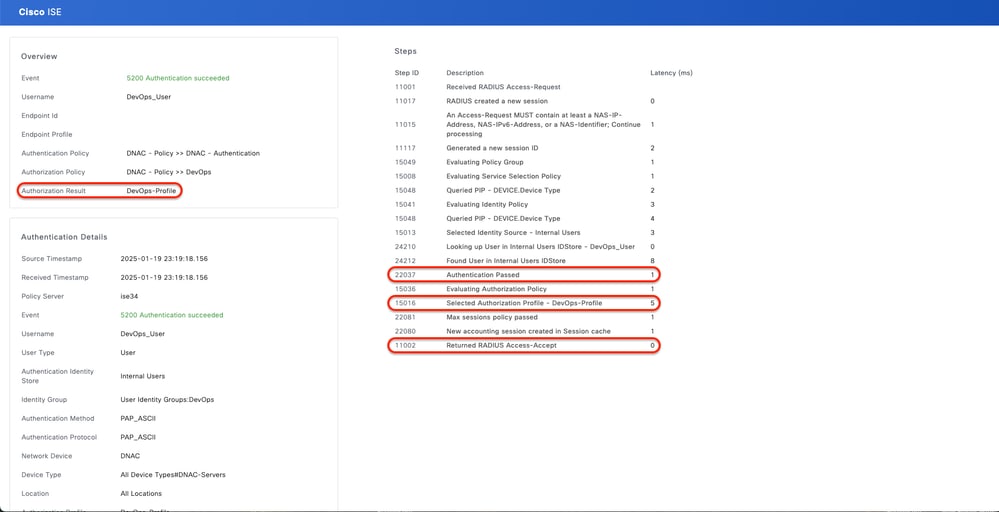

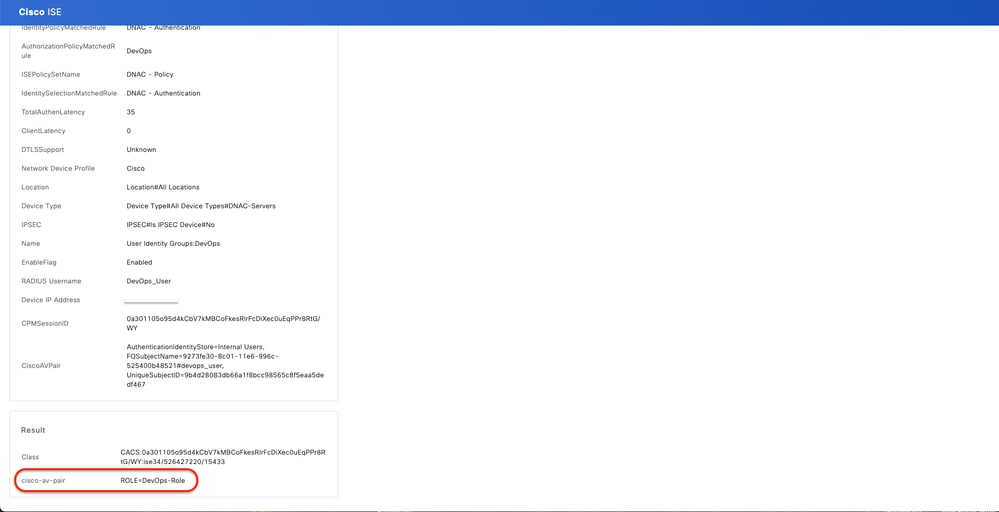

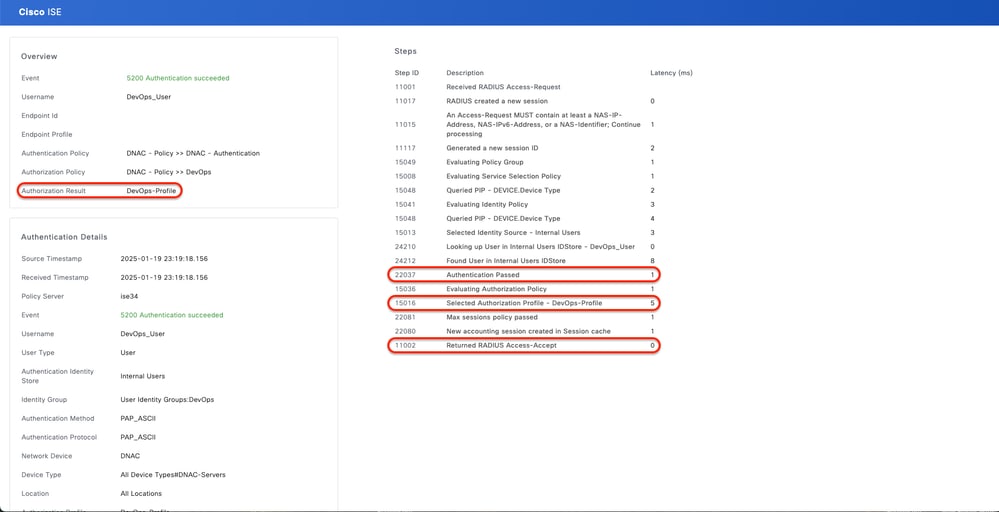

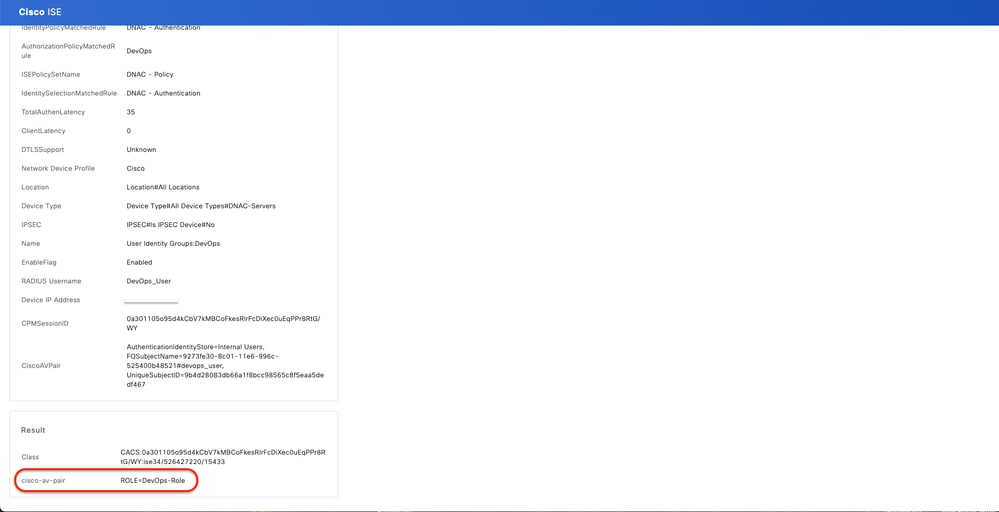

3.b ISE - عمليات السجلات المباشرة ل RADIUS > RADIUS > السجلات المباشرة > انقر (التفاصيل) للحصول على سجل التخويل.

السجلات الحية RADIUS 1-2

السجلات الحية RADIUS 1-2

السجلات الحية RADIUS 2-2

السجلات الحية RADIUS 2-2

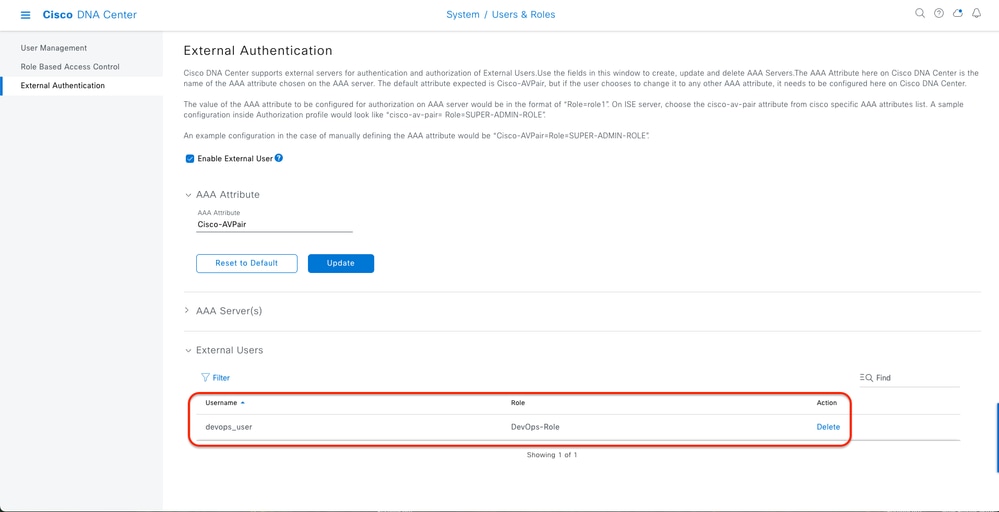

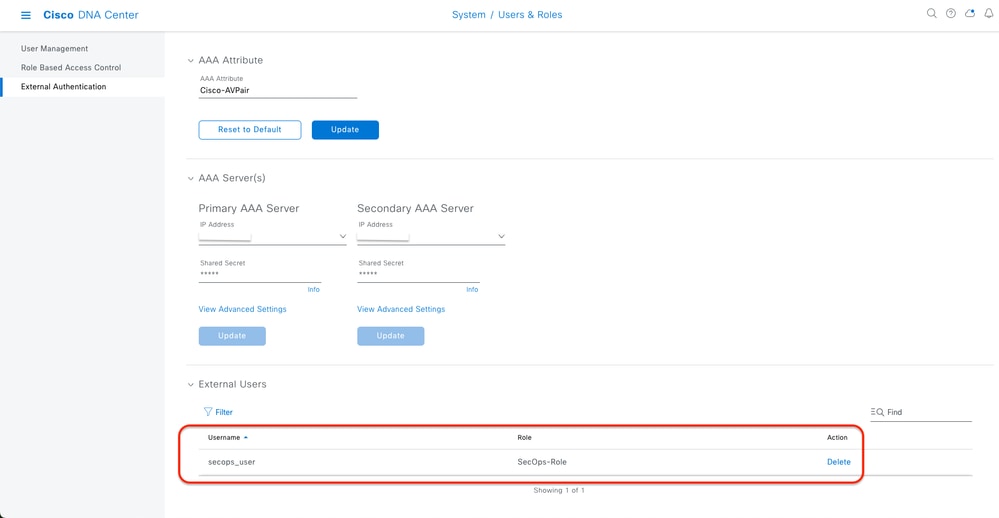

التحقق من تكوين TACACS+

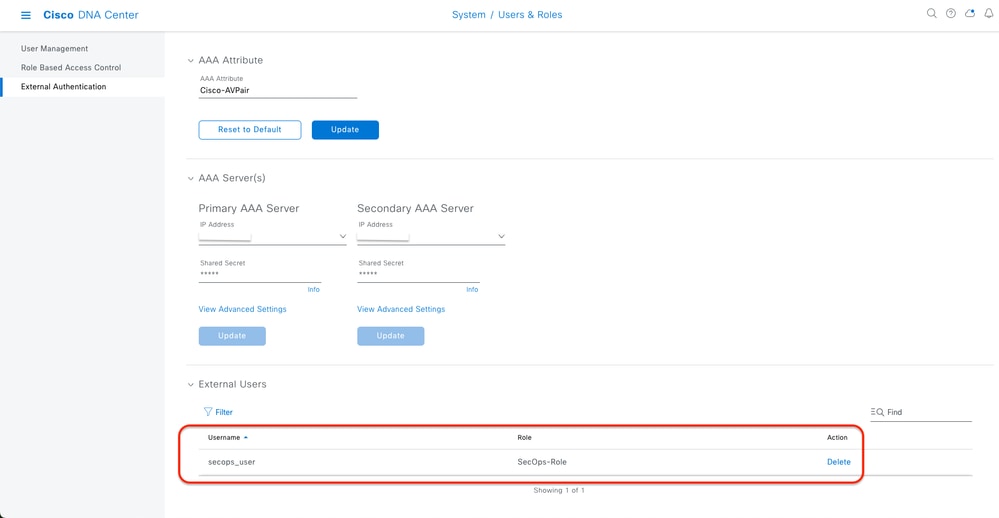

1- DNAC - عرض نظام المستخدمين الخارجيين > المستخدمون والأدوار > المصادقة الخارجية > المستخدمون الخارجيون.

يمكنك عرض قائمة المستخدمين الخارجيين الذين قاموا بتسجيل الدخول من خلال TACACS+ لأول مرة. وتتضمن المعلومات المعروضة أسماء المستخدمين والأدوار.

المستخدمون الخارجيون

المستخدمون الخارجيون

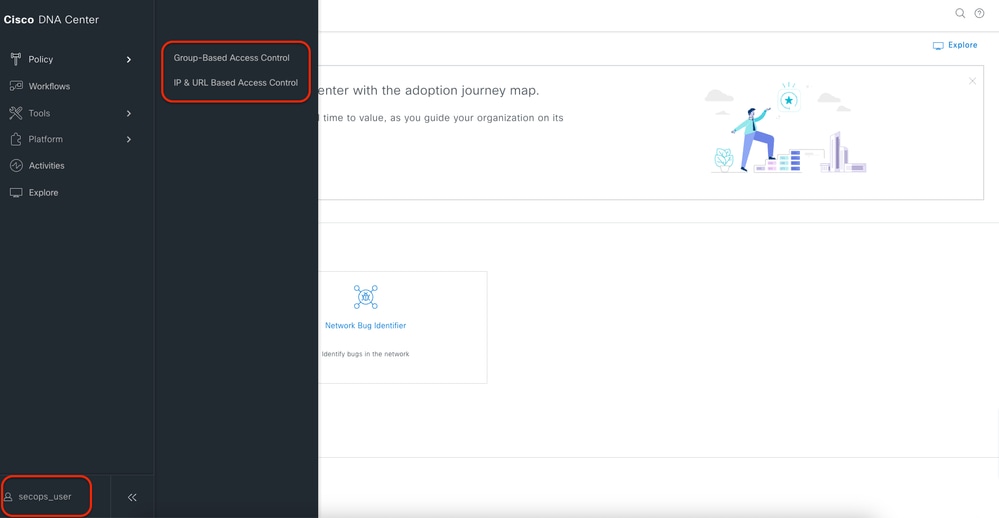

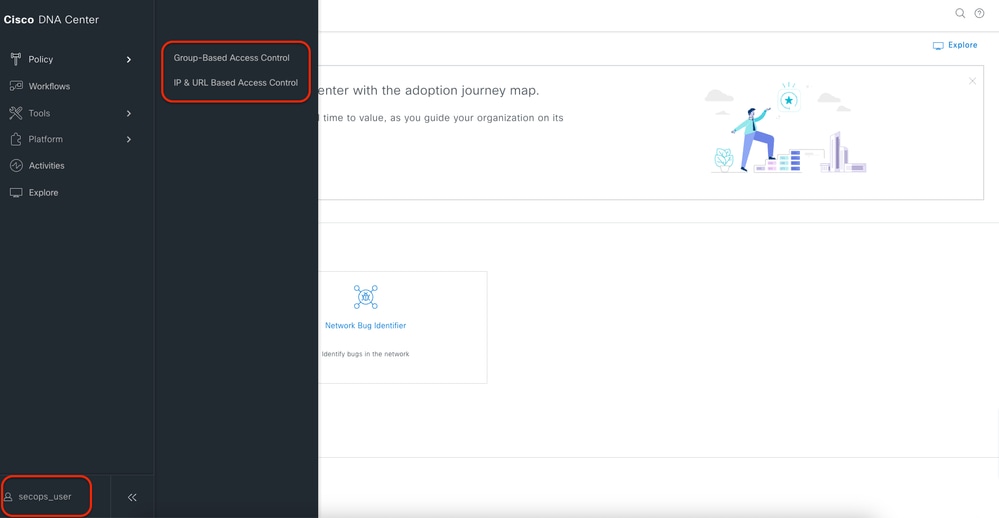

2. DNAC - تأكيد وصول المستخدم.

وصول محدود للمستخدم

وصول محدود للمستخدم

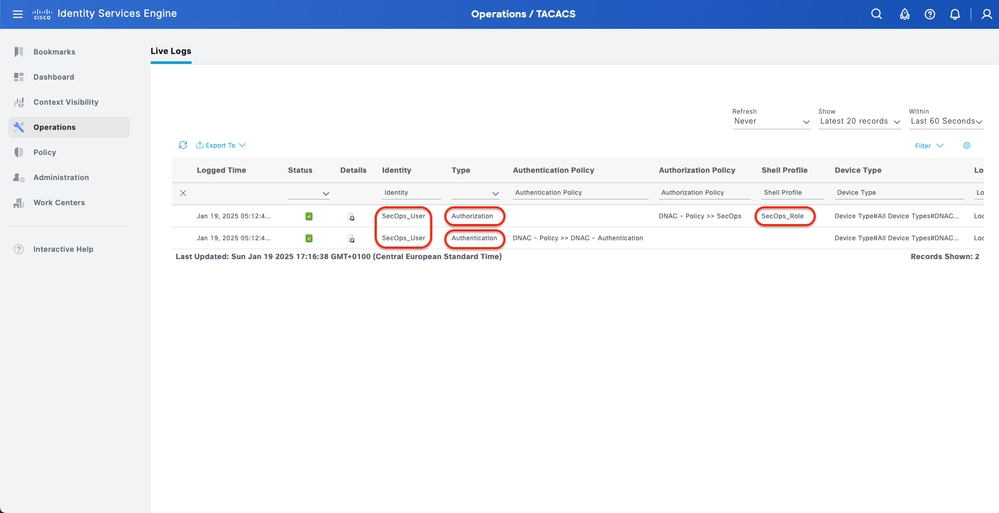

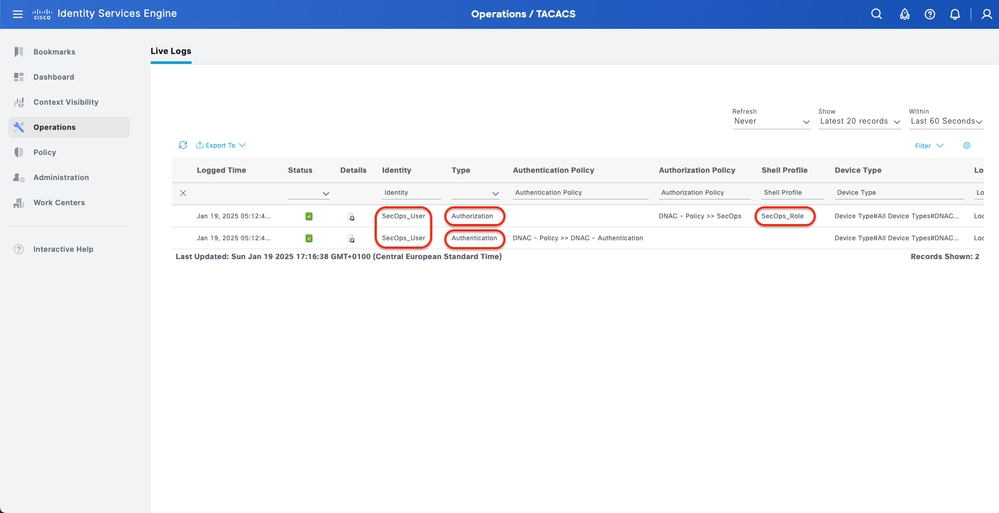

3.a ISE - مراكز عمل السجلات الحية ل TACACS+ > إدارة الأجهزة > نظرة عامة > TACACS Livelog.

السجلات الحية ل TACACS

السجلات الحية ل TACACS

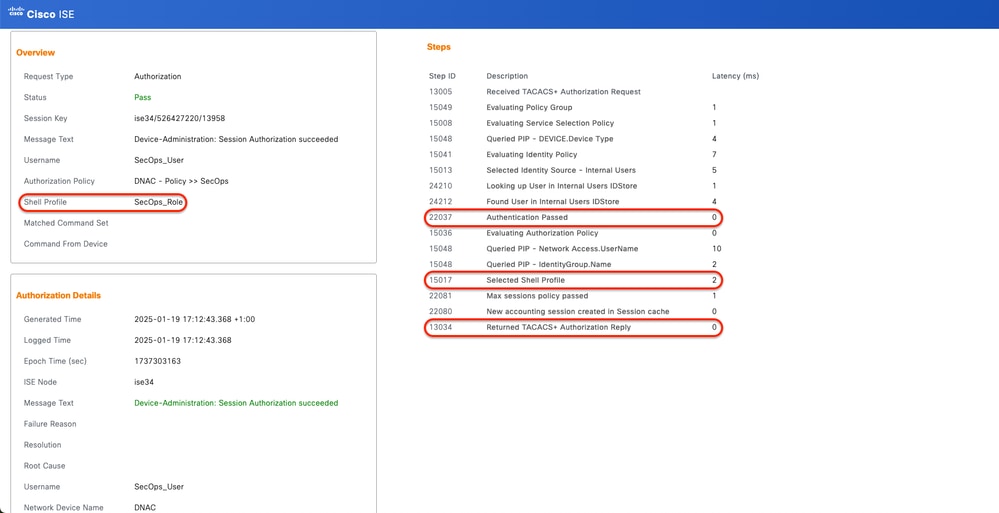

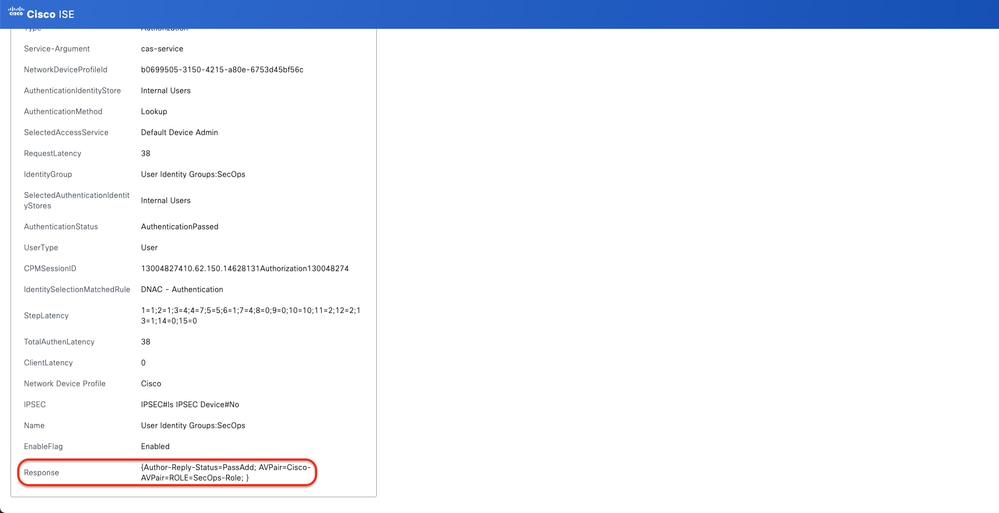

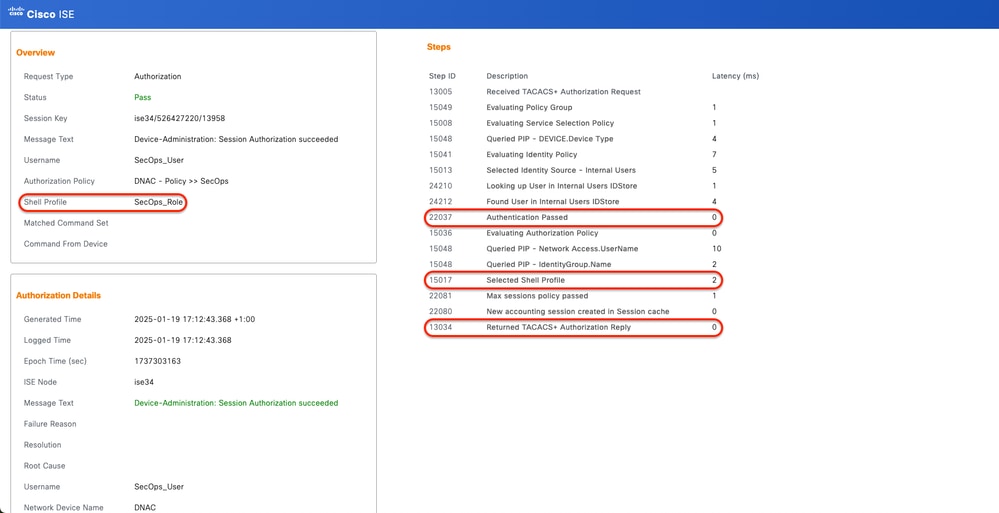

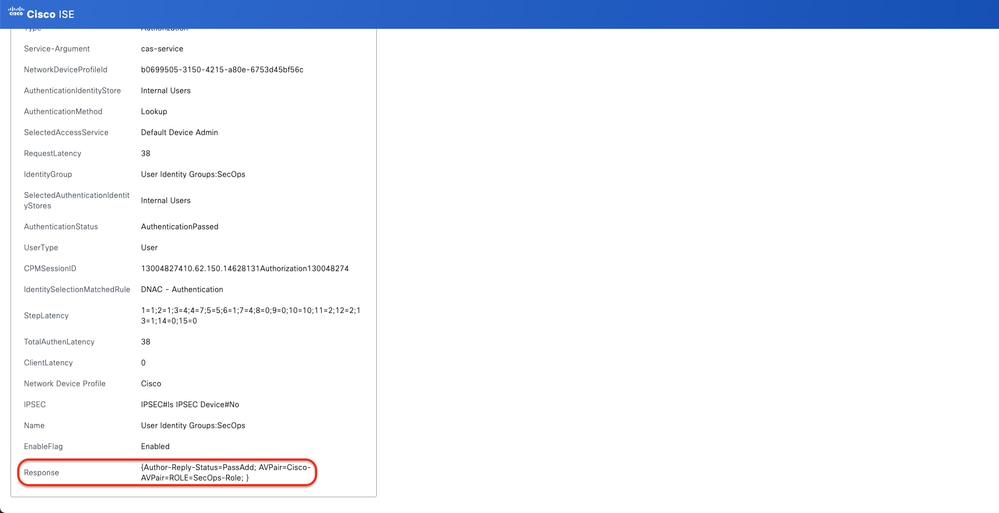

ISE 3.b - مراكز عمل السجلات الحية TACACS+ التفصيلية > إدارة الأجهزة > نظرة عامة > TACACS livelog > انقر (تفاصيل) لسجل التخويل.

سجلات حية مفصلة ل TACACS+ 1-2

سجلات حية مفصلة ل TACACS+ 1-2

TACACS+ السجلات المباشرة التفصيلية 2-2

TACACS+ السجلات المباشرة التفصيلية 2-2

استكشاف الأخطاء وإصلاحها

هناك حاليا ما من معلومات تشخيص محددة يتوفر ل هذا تشكيل.

المراجع

التعليقات

التعليقات