تكوين الوصول الآمن باستخدام جدار الحماية الآمن مع التوفر العالي

خيارات التنزيل

-

ePub (4.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين الوصول الآمن باستخدام جدار الحماية الآمن مع التوفر العالي.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مركز إدارة Firepower 7.2

- برنامج الدفاع ضد تهديد الطاقة النارية 7.2

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- زتنا بدون زوايا

المكونات المستخدمة

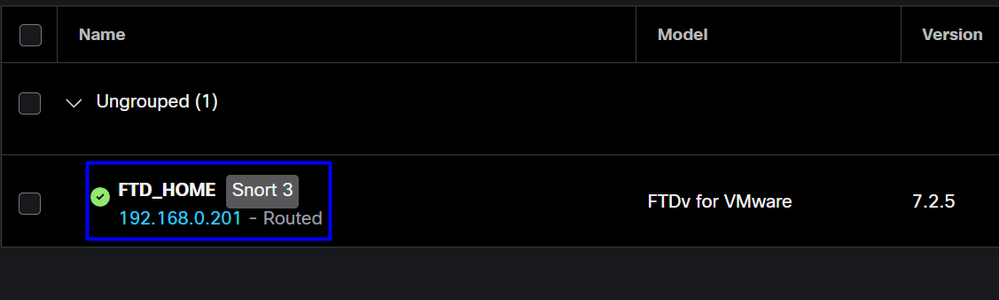

تستند المعلومات الواردة في هذا المستند إلى:

- مركز إدارة Firepower 7.2

- برنامج الدفاع ضد تهديد الطاقة النارية 7.2

- الوصول الآمن

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

صممت Cisco Secure Access لحماية التطبيقات الخاصة وتوفير الوصول إليها، على أساس محلي وقائمة على الشبكات. كما أنه يضمن الاتصال من الشبكة إلى الإنترنت. ويتحقق ذلك من خلال تطبيق أساليب وطبقات أمنية متعددة، تهدف جميعها إلى الحفاظ على المعلومات عند الوصول إليها عبر السحابة.

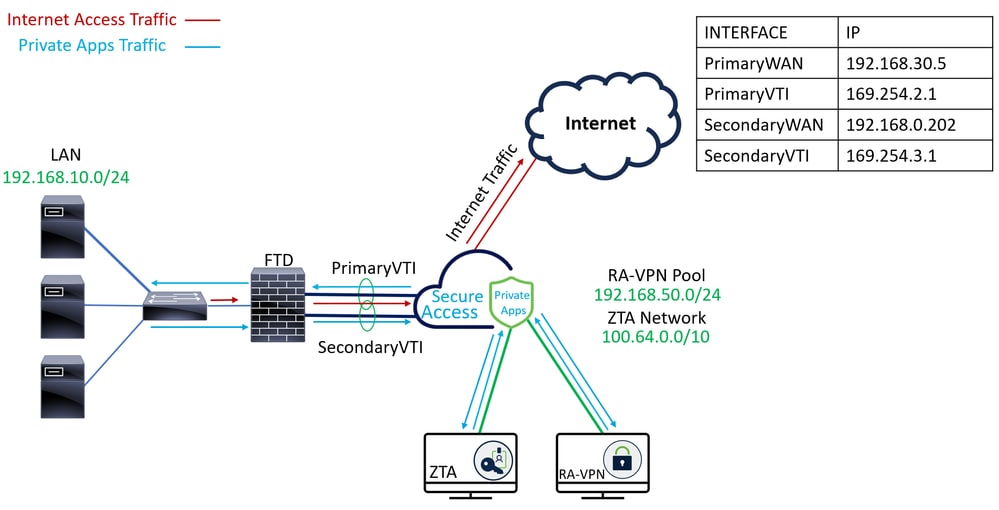

الرسم التخطيطي للشبكة

التكوين

تكوين شبكة VPN على الوصول الآمن

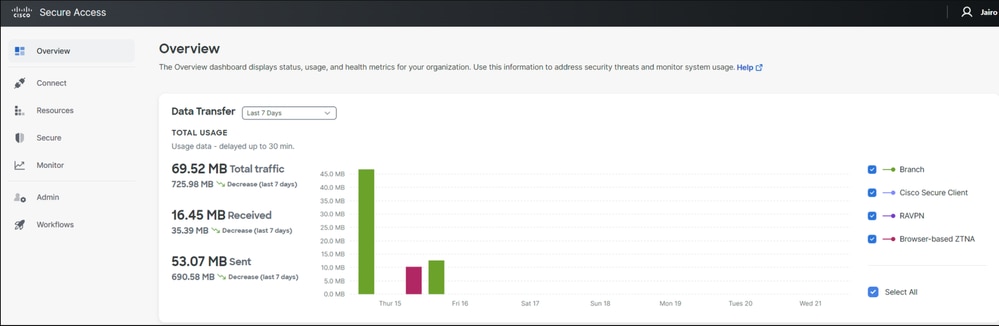

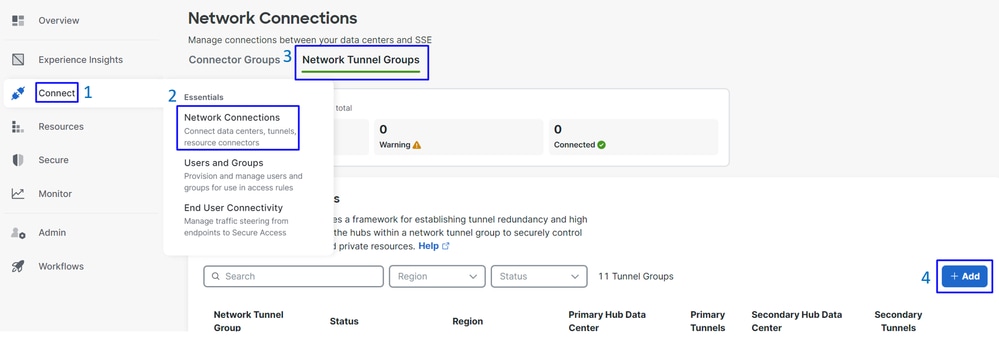

انتقل إلى لوحة إدارة الوصول الآمن.

- انقر فوق

Connect > Network Connections

- تحت النقر

Network Tunnel Groupsفوق+ Add

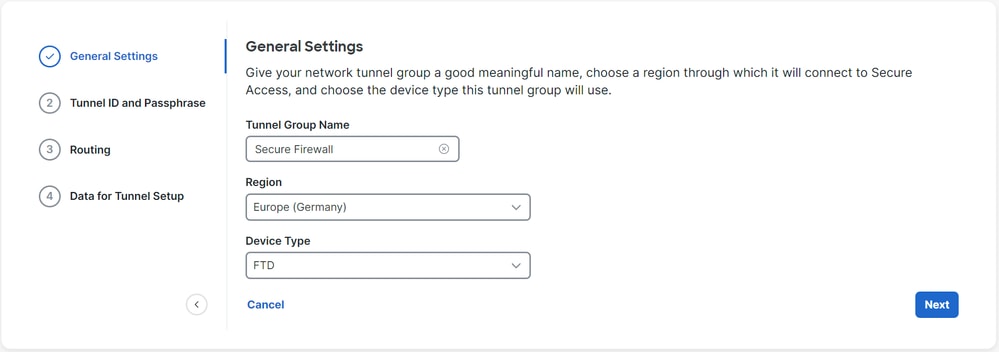

- التكوين

Tunnel Group Name،RegionوDevice Type - انقر

Next

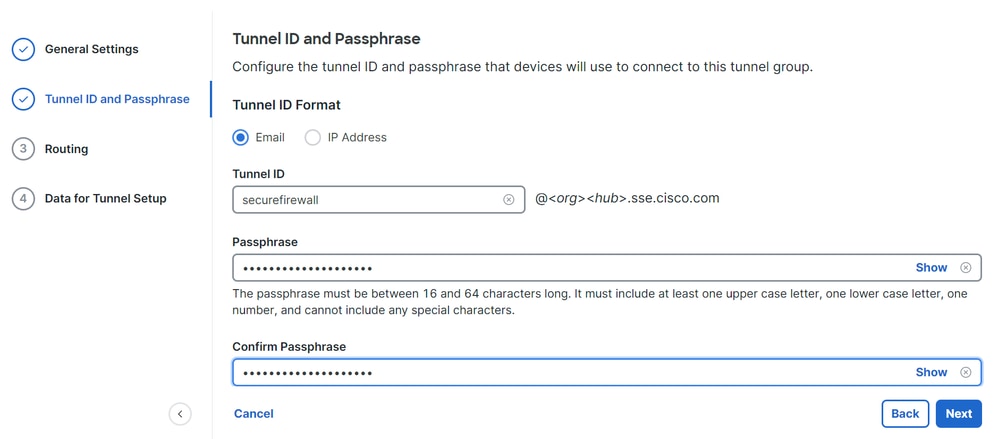

- قم بتكوين

Tunnel ID FormatوPassphrase - انقر

Next

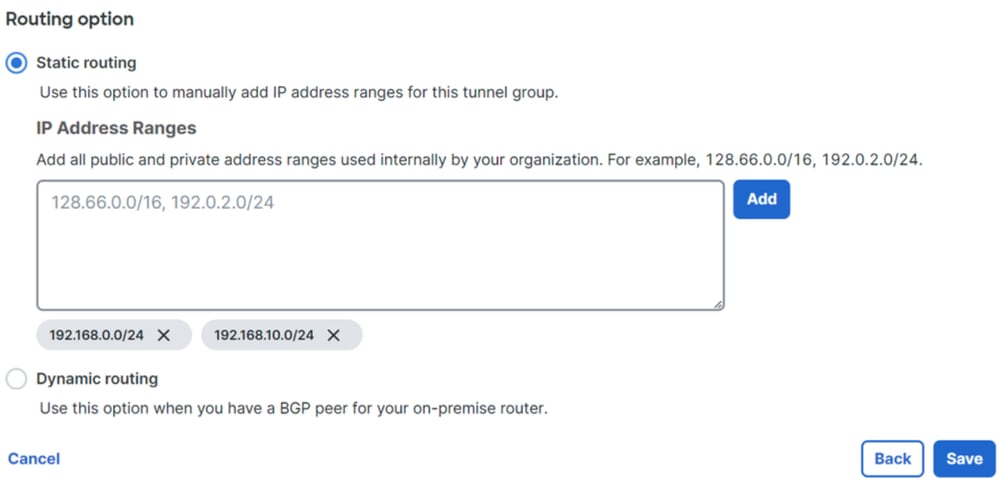

- قم بتكوين نطاقات عناوين IP أو البيئات المضيفة التي قمت بتكوينها على الشبكة وتريد تمرير حركة المرور من خلال الوصول الآمن

- انقر

Save

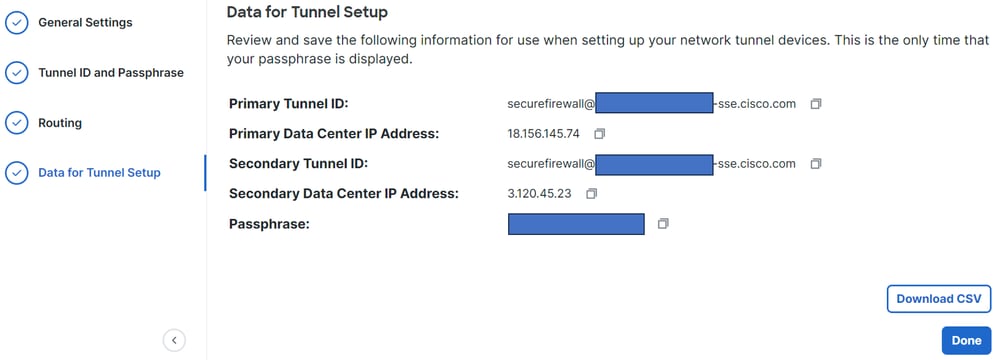

بعد النقر فوق Save المعلومات حول عرض النفق، الرجاء حفظ تلك المعلومات للخطوة التالية، Configure the tunnel on Secure Firewall.

بيانات إعداد النفق

تكوين النفق على جدار الحماية الآمن

تكوين واجهة النفق

لهذا السيناريو، تستخدم تكوين واجهة النفق الظاهرية (VTI) على جدار الحماية الآمن لتحقيق هذا الهدف؛ تذكر في هذه الحالة، أنك تحتاج إلى مزودي خدمة الإنترنت (ISP) مزدوجين، ونرغب في الحصول على HA في حالة فشل أحد مزودي خدمة الإنترنت لديك.

| الواجهات |

دور |

| شبكة WAN الأساسية |

شبكة WAN الأساسية للإنترنت |

| شبكة WAN الثانوية |

شبكة WAN للإنترنت الثانوي |

| PrimaryVTI |

مرتبط لإرسال حركة المرور من خلال |

| SecondaryVTI |

مرتبط لإرسال حركة المرور من خلال |

ملاحظة: 1. تحتاج إلى إضافة أو تخصيص مسار ثابت إلى Primary or Secondary Datacenter IP الجهاز لتكون قادرا على تشغيل كلا النفقين.

ملاحظة: 2. إذا كان لديك بروتوكول ECMP تم تكوينه بين الواجهات، فأنت لا تحتاج إلى إنشاء أي مسار ثابت إلى Primary or Secondary Datacenter IP المحول لتكون قادرا على إنشاء كلا النفقين.

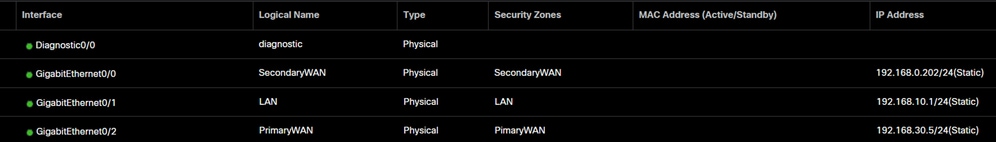

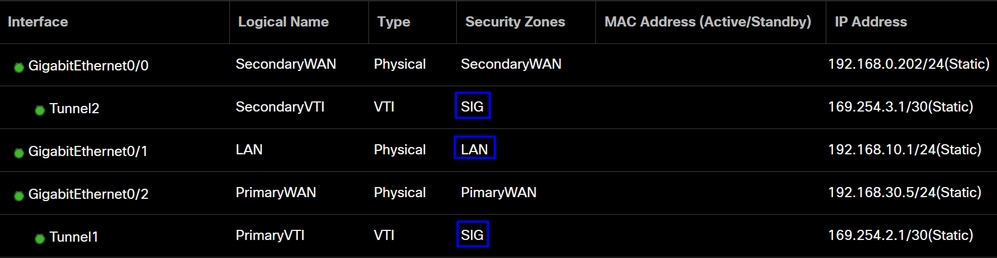

استنادا إلى السيناريو، لدينا PrimaryWAN و، SecondaryWANالذي يجب علينا إستخدامه لإنشاء واجهات VTI.

انتقل إلىFirepower Management Center > Devices.

- إختيار FTD الخاص بك

- اختَر

Interfaces

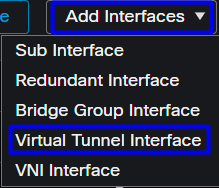

- انقر فوق

Add Interfaces > Virtual Tunnel Interface

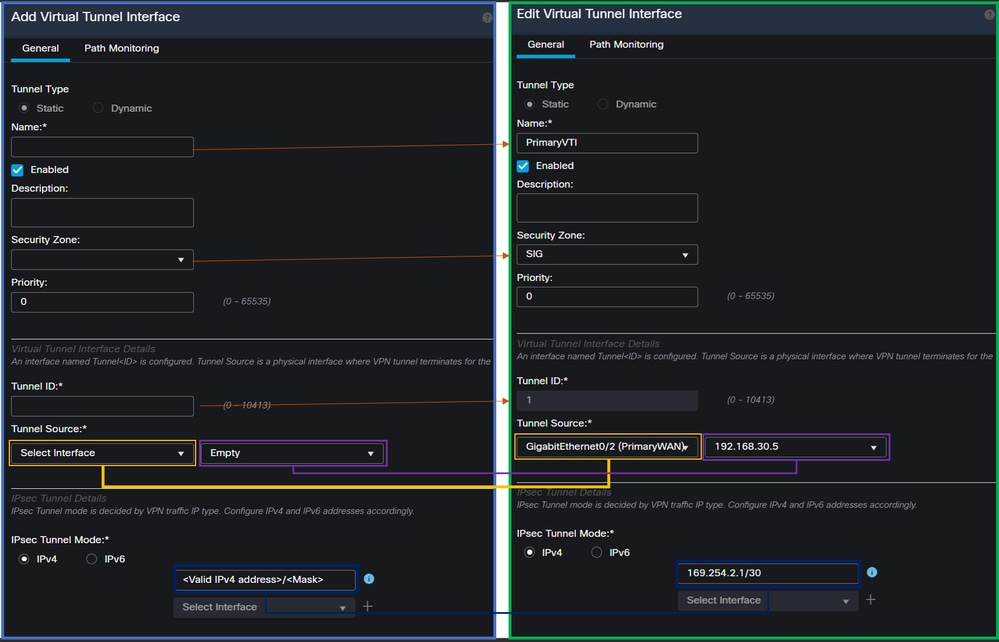

- قم بتكوين الواجهة استنادا إلى المعلومات التالية

Name: قم بتكوين اسم يشير إلىPrimaryWAN interfaceSecurity Zone: يمكنك إعادة إستخدام آخر،Security Zoneولكن إنشاء واحد جديد لحركة مرور الوصول الآمن هو الأفضلTunnel ID: إضافة رقم لمعرف النفقTunnel Source: أختر عنوان IP الخاصPrimaryWAN interfaceبك واختر عنوان IP الخاص أو العام الخاص بواجهة المستخدمIPsec Tunnel Mode: أخترتIPv4وشكلت غير مسحاج تخديد ip في شبكتك مع قناع 30

ملاحظة: ل ال VTI قارن، أنت ينبغي استعملت غير مسحاج تخديد ip؛ مثلا، إن يتلقى أنت إثنان VTI قارن، أنت يستطيع استعملت 169.254.2.1/30 PrimaryVTI ل ال و 169.254.3.1/30 ل SecondaryVTI.

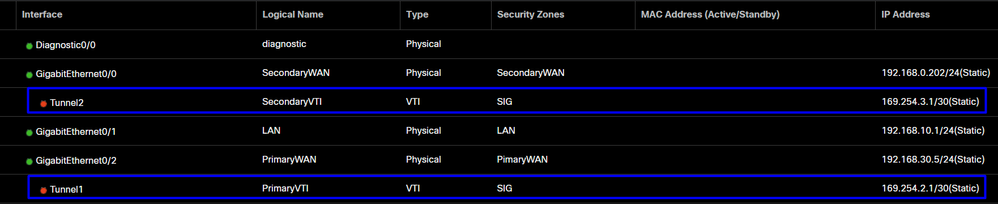

بعد ذلك، تحتاج إلى القيام بنفس الإجراء بالنسبة إلى SecondaryWAN interface، ولديك كل شيء معد ل VTI عالي التوافر، وكنتيجة لذلك، تحصل على النتيجة التالية:

لهذا السيناريو، تكون عناوين IP المستخدمة:

| الاسم المنطقي |

IP |

النطاق |

| PrimaryVTI |

169.254.2.1/30 |

169.254.2.1-169.254.2.2 |

| SecondaryVTI |

169.254.3.1/30 |

169.254.3.1-169.254.3.2 |

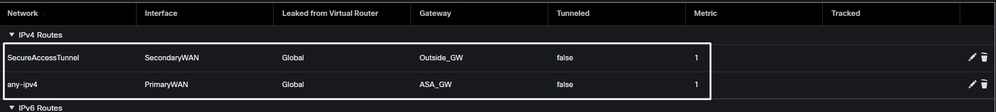

تكوين المسار الثابت للواجهة الثانوية

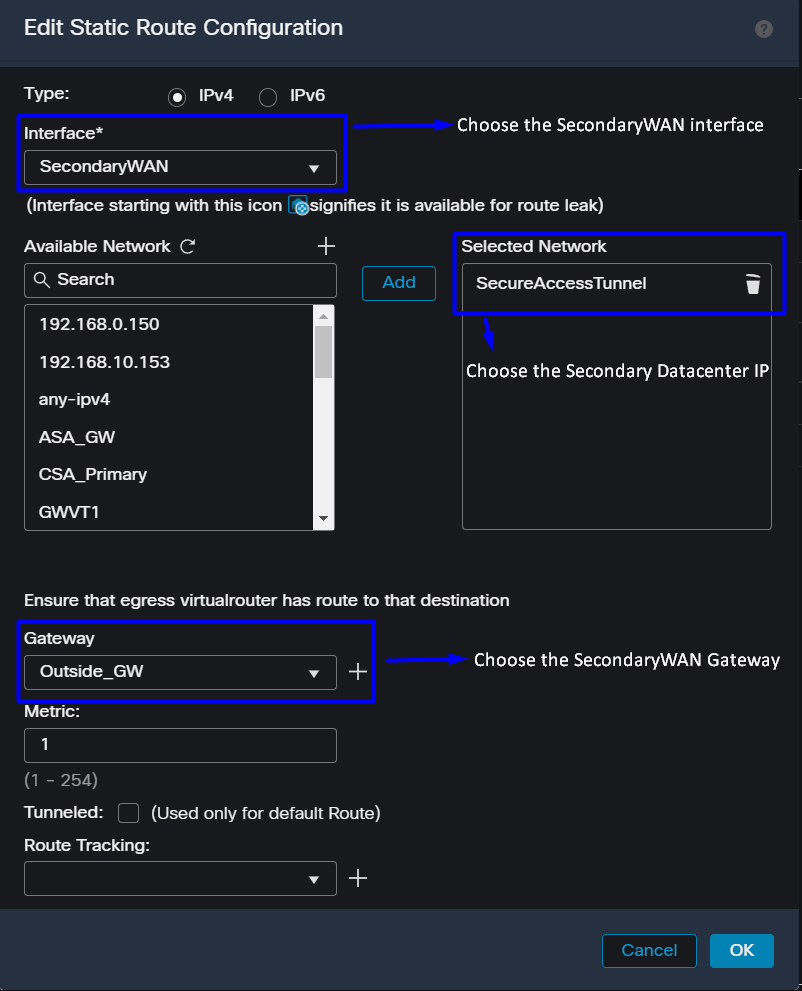

للسماح بحركة مرور البيانات SecondaryWAN interface للوصول إلىSecondary Datacenter IP Addressالمسار الثابت إلى IP لمركز البيانات. يمكنك تكوينها باستخدام مقياس واحد (1) لجعله في أعلى جدول التوجيه؛ أيضا، حدد IP كمضيف.

تحذير: لا يكون هذا ضروريا إلا إذا لم يكن لديك إعداد ECMP بين قنوات WAN؛ إذا تم تكوين ECMP، فيمكنك الانتقال إلى الخطوة التالية.

انتقل إلى Device > Device Management

- انقر على جهاز FTD

- انقر فوق

Routing - اختَر

Static Route > + Add Route

Interface: أختر واجهة WAN الثانويةGateway: أختر بوابة SecondaryWANSelected Network: إضافة IP لمركز البيانات الثانوي كمضيف؛ يمكنك العثور على المعلومات المتعلقة بالمعلومات المقدمة عند تكوين النفق على خطوة الوصول الآمن، بيانات إعداد النفقMetric: إستخدام واحد (1)OKانقرSaveلحفظ المعلومات، ثم قم بالنشر.

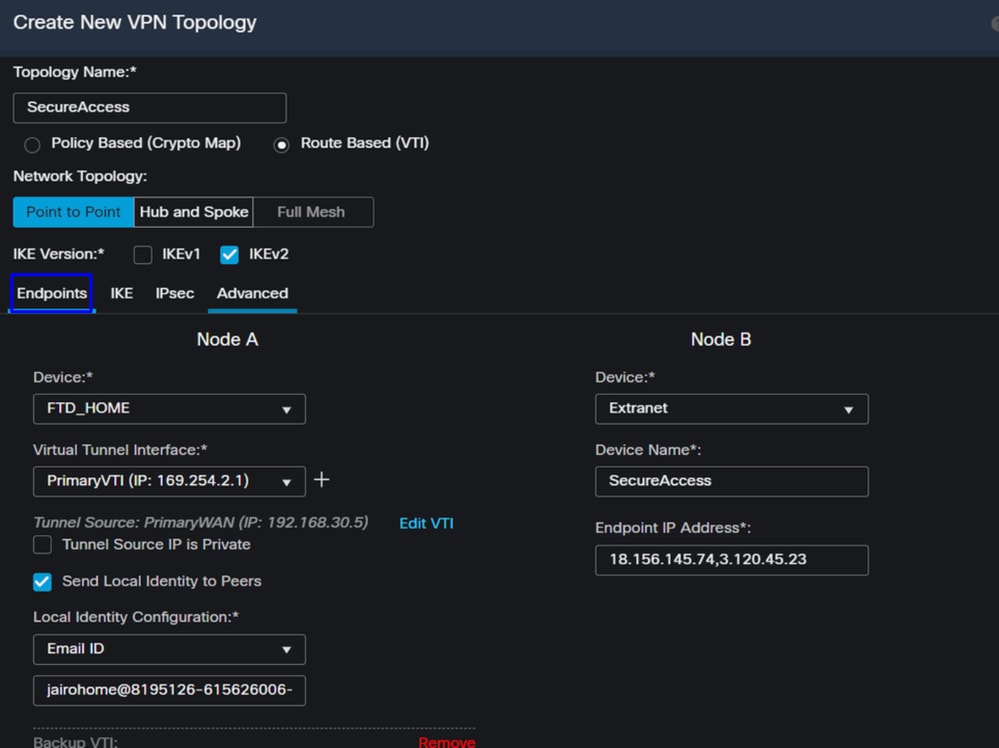

شكلت ال VPN أن يأمن منفذ في VTI أسلوب

لتكوين شبكة VPN، انتقل إلى جدار الحماية الخاص بك:

- انقر فوق

Devices > Site to Site - انقر فوق

+ Site to Site VPN

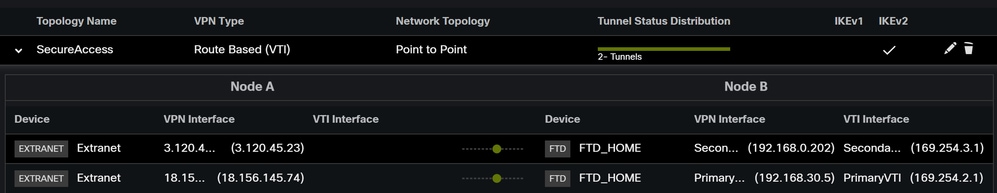

تكوين نقاط النهاية

لتكوين خطوة نقاط النهاية، تحتاج إلى إستخدام المعلومات المقدمة ضمن الخطوة، بيانات إعداد النفق.

- اسم المخطط: إنشاء اسم متعلق بتكامل الوصول الآمن

- اختَر

Routed Based (VTI) - اختَر

Point to Point IKE Version: أختر IKEv2

ملاحظة: IKEv1 غير مدعوم للتكامل مع Secure Access.

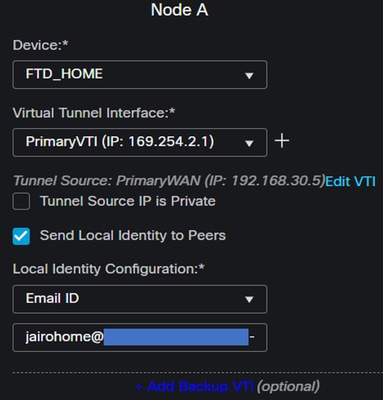

تحت Node A، تحتاج أن يشكل المعلم التالي:

Device: أختر جهاز FTD الخاص بكVirtual Tunnel Interface: أخترت ال VTI متعلق الPrimaryWAN Interface.- تحديد خانة الاختيار ل

Send Local Identity to Peers Local Identity Configuration: أختر معرف البريد الإلكتروني، وقم بملء المعلومات استنادا إلى المعلوماتPrimary Tunnel IDالمتوفرة في التكوين الخاص بك على الخطوة، بيانات إعداد النفق

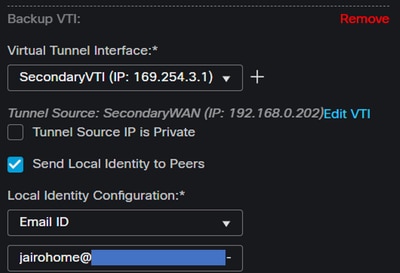

بعد تكوين المعلومات عند النقر PrimaryVTI فوق + Add Backup VTI:

Virtual Tunnel Interface: أخترت ال VTI متعلق الPrimaryWAN Interface.- تحديد خانة الاختيار ل

Send Local Identity to Peers Local Identity Configuration: أختر معرف البريد الإلكتروني، وقم بملء المعلومات استنادا إلى المعلوماتSecondary Tunnel IDالمتوفرة في التكوين الخاص بك على الخطوة، بيانات إعداد النفق

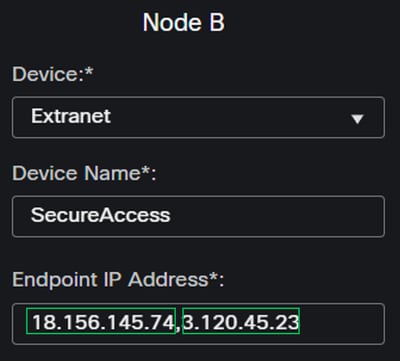

تحت Node B، تحتاج أن يشكل المعلم التالي:

Device: إكسترانتDevice Name: أختر اسما للتعرف على الوصول الآمن كوجهة.Endpoint IP Address: يجب أن يكون تكوين الأساسي والثانوي أساسي،Datacenter IP,Secondary Datacenter IPويمكنك العثور على هذه المعلومات في الخطوة، بيانات إعداد النفق

بعد ذلك، Endpoints يتم إكمال التكوين الخاص بك، ويمكنك الآن الانتقال إلى الخطوة، تكوين IKE.

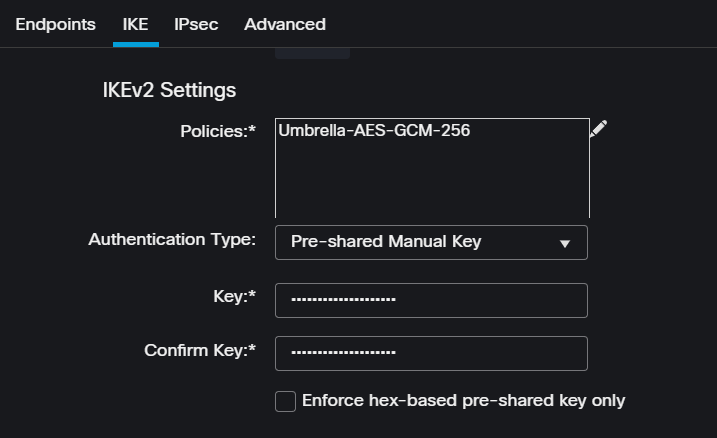

تكوين IKE

لتكوين معلمات IKE، انقر فوق IKE.

تحت IKE, أنت تحتاج أن يشكل المعلم تالي:

Policies: يمكنك إستخدام تكوين Umbrella الافتراضيUmbrella-AES-GCM-256أو يمكنك تكوين معلمات مختلفة استنادا إلىSupported IKEv2 and IPSEC Parameters

Authentication Type: مفتاح يدوي مشترك مسبقاKeyو:Confirm Keyيمكنك العثور علىPassphraseالمعلومات في الخطوة، بيانات إعداد النفق

بعد ذلك، IKE تم إكمال التكوين الخاص بك، ويمكنك الآن الانتقال إلى الخطوة، تكوين IPSec.

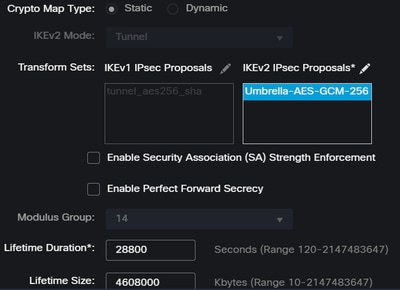

تكوين IPSec

لتكوين معلمات IPSec، انقر فوق IPSec.

تحت IPSEC, أنت تحتاج أن يشكل المعلم تالي:

Policies: يمكنك إستخدام تكوين Umbrella الافتراضيUmbrella-AES-GCM-256أو يمكنك تكوين معلمات مختلفة استنادا إلىSupported IKEv2 and IPSEC Parameters

ملاحظة: لا شيء آخر مطلوب على IPSec.

بعد ذلك، IPSEC يتم إكمال التكوين الخاص بك، ويمكنك الآن الانتقال إلى الخطوة والتكوين المتقدم.

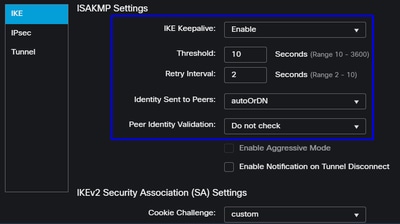

تكوين متقدم

لتكوين المعلمات المتقدمة، انقر فوق "خيارات متقدمة".

تحت Advanced, أنت تحتاج أن يشكل المعلم تالي:

IKE Keepalive: تمكينThreshold: 10Retry Interval: 2Identity Sent to Peers: autoOrDNPeer Identity Validation: عدم التحقق

بعد ذلك، يمكنك الضغط علىSaveو Deploy.

ملاحظة: بعد بضع دقائق، يمكنك مشاهدة شبكة VPN التي تم إنشاؤها لكل من العقد.

بعد ذلك، VPN to Secure Access in VTI Mode يتم إكمال التكوين الخاص بك، ويمكنك الآن الانتقال إلى الخطوة، Configure Policy Base Routing.

تحذير: تتم إعادة توجيه حركة المرور لتأمين الوصول فقط إلى النفق الرئيسي عند إنشاء كلا النفقين؛ إذا انخفض الأساسي، فيسمح "الوصول الآمن" بإعادة توجيه حركة المرور من خلال النفق الثانوي.

ملاحظة: يستند تجاوز الفشل في موقع Secure Access إلى قيم DPD الموثقة في دليل المستخدم لقيم IPsec المدعومة.

الوصول إلى سيناريوهات تكوين نهج

تستند قواعد سياسة الوصول المحددة إلى ما يلي:

| الواجهة |

منطقة |

| PrimaryVTI |

نخلة |

| SecondaryVTI |

نخلة |

| LAN |

LAN |

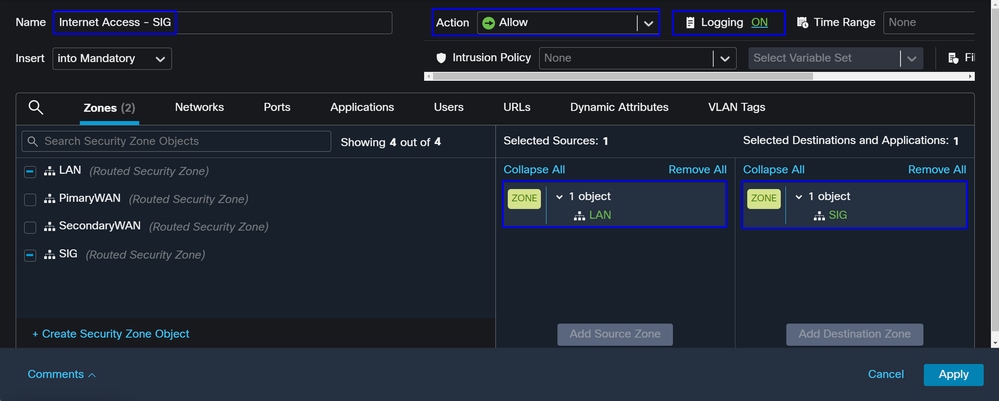

سيناريو الوصول إلى الإنترنت

لتوفير الوصول إلى الإنترنت إلى جميع الموارد التي قمت بتكوينها على التوجيه الأساسي للنهج، يلزمك تكوين بعض قواعد الوصول وكذلك بعض السياسات في الوصول الآمن، لذا دعني أشرح كيفية تحقيق ذلك في هذا السيناريو:

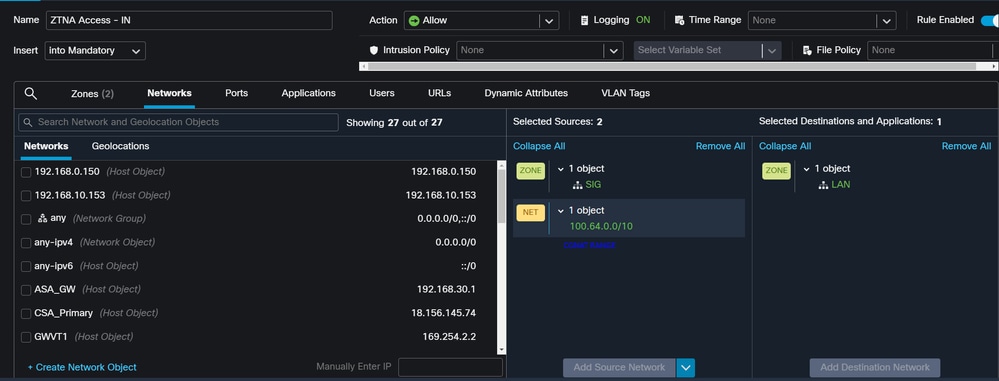

توفر هذه القاعدة الوصول إلى الإنترنت، وفي هذه الحالة، الإنترنت LAN هي SIG.

إسناريو

لتوفير الوصول من مستخدمي RA-VPN، يلزمك تكوينه استنادا إلى النطاق الذي قمت بتعيينه على تجمع RA-VPN.

ملاحظة: لتكوين سياسة RA-VPNaS، يمكنك المرور عبر إدارة الشبكات الخاصة الظاهرية

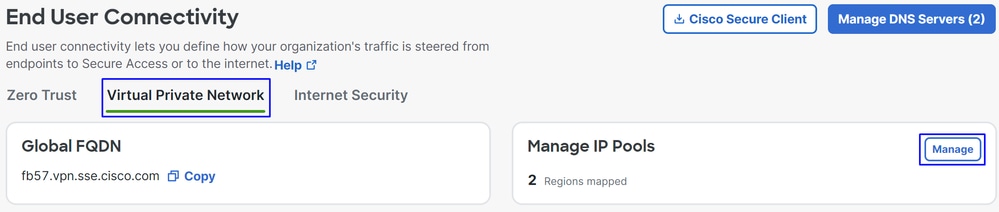

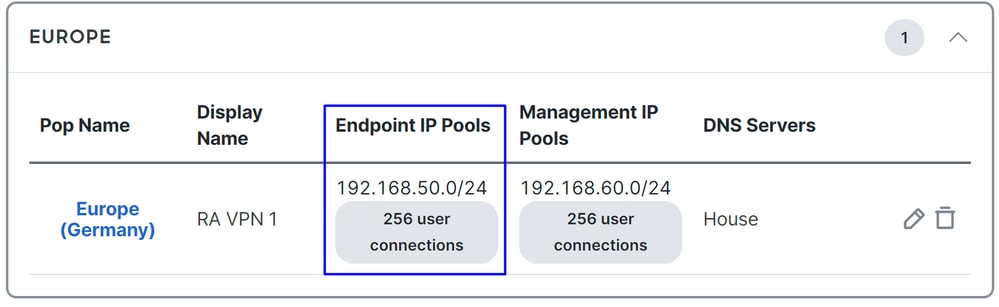

كيف يمكنك التحقق من تجمع IP الخاص ب VPNaS؟

انتقل إلى لوحة معلومات الوصول الآمن

- انقر فوق

Connect > End User Connectivity - انقر فوق

Virtual Private Network - تحت

Manage IP Pools، انقر فوقManage

- ترى حوض السباحة الخاص بك تحت

Endpoint IP Pools

- أنت تحتاج أن يسمح هذا النطاق تحت SIG، غير أن أنت ينبغي أيضا أضفته تحت ال ACL أن أنت تشكل في PBR ك.

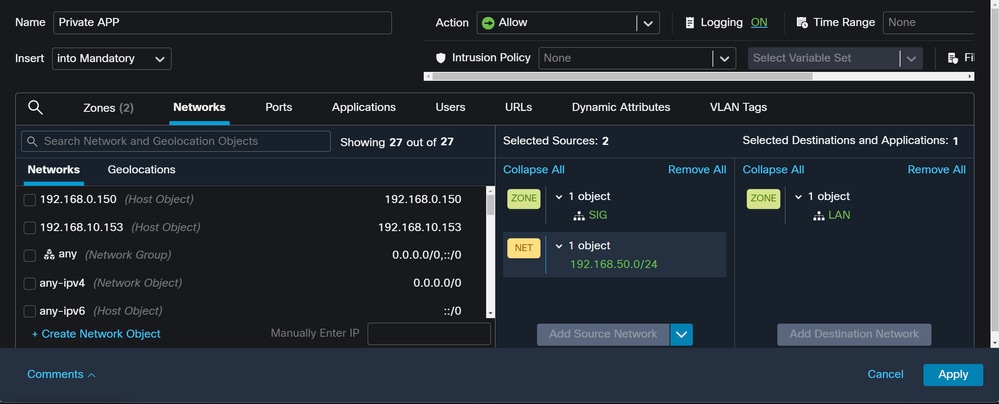

تكوين قاعدة الوصول

إذا كنت تقوم فقط بتكوين Secure Access لاستخدامه مع إمكانات الوصول إلى موارد التطبيقات الخاصة، يمكن أن تبدو قاعدة الوصول الخاصة بك كما يلي:

وهذه القاعدة تسمح بحركة المرور من تجمع RA-VPN 192.168.50.0/24 إلى شبكة LAN الخاصة بك؛ يمكنك تحديد المزيد إذا لزم الأمر.

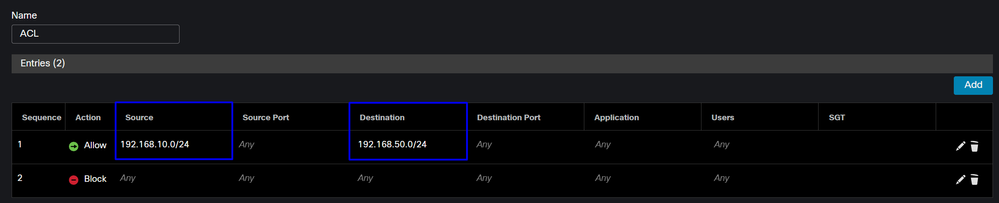

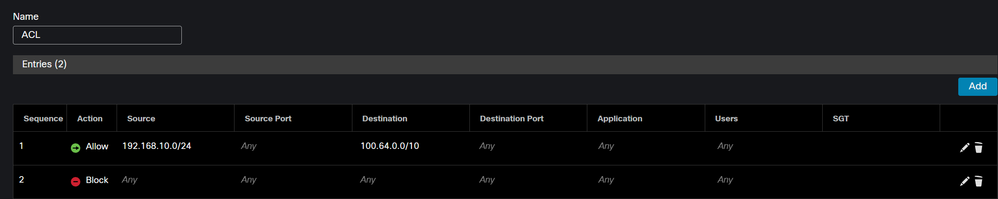

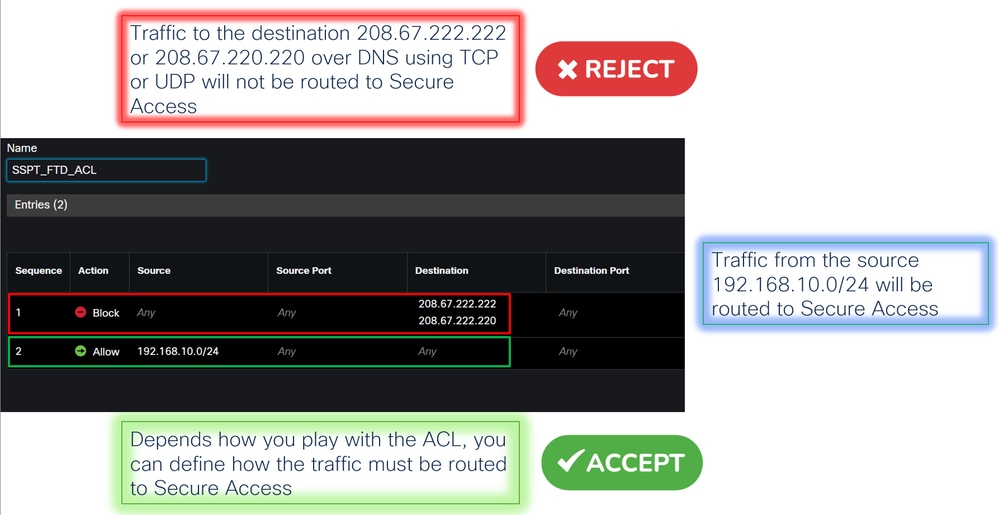

تكوين قائمة التحكم في الوصول (ACL)

للسماح بحركة مرور التوجيه من SIG إلى شبكة LAN، يجب إضافتها تحت قائمة التحكم في الوصول لجعلها تعمل بموجب PBR.

كلاب ب زتنا إسناريو

يجب تكوين شبكتك استنادا إلى نطاق CGNAT 100.64.0.0/10 لتوفير الوصول إلى شبكتك من مستخدمي قاعدة العميل ZTA أو شبكة المستعرض الأساسية ZTA.

تكوين قاعدة الوصول

إذا كنت تقوم فقط بتكوين Secure Access لاستخدامه مع إمكانات الوصول إلى موارد التطبيقات الخاصة، يمكن أن تبدو قاعدة الوصول الخاصة بك كما يلي:

تلك القاعدة تسمح بحركة المرور من نطاق ZTNA cgnat 100.64.0.0/10 إلى الشبكة المحلية لديك.

تكوين قائمة التحكم في الوصول (ACL)

للسماح بحركة مرور التوجيه من SIG باستخدام CGNAT إلى شبكة LAN، يجب إضافتها تحت قائمة التحكم في الوصول لجعلها تعمل تحت PBR.

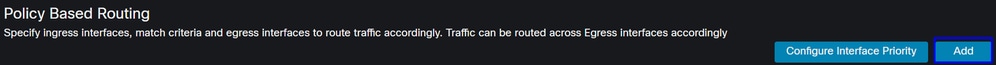

تكوين التوجيه الأساسي للسياسة

لتوفير الوصول إلى الموارد الداخلية والإنترنت من خلال الوصول الآمن، يجب عليك إنشاء مسارات عبر توجيه قاعدة السياسات (PBR) الذي يسهل توجيه حركة مرور البيانات من المصدر إلى الوجهة.

- انتقل إلى

Devices > Device Management - أختر جهاز FTD حيث تقوم بإنشاء المسار

- انقر فوق

Routing - اختَر

Policy Base Routing انقرAdd

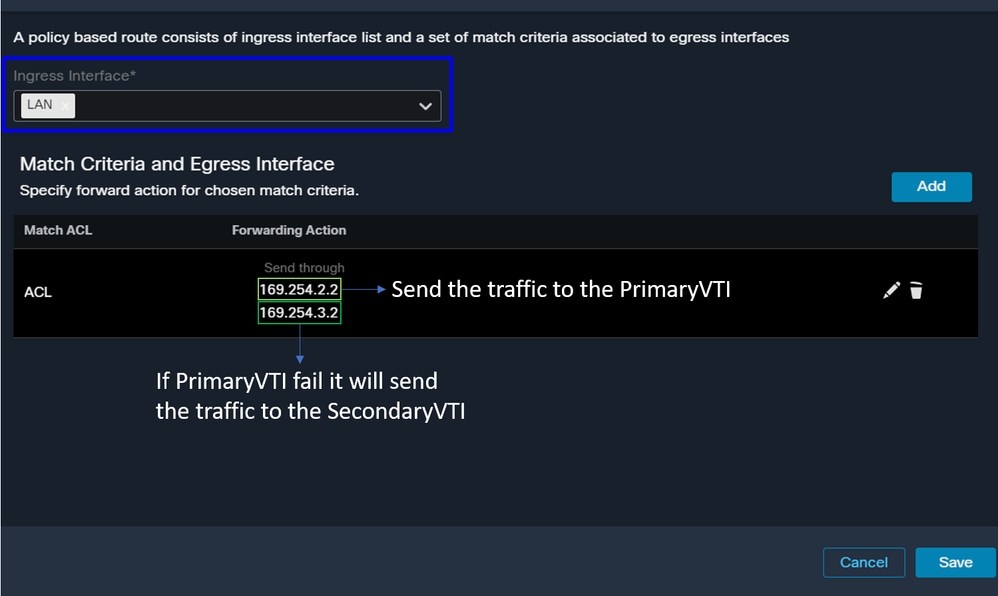

في هذا السيناريو، تحدد جميع الواجهات التي تستخدمها كمصدر لتوجيه حركة المرور إلى الوصول الآمن أو لتوفير مصادقة المستخدم للوصول الآمن باستخدام وصول ZTA المستند إلى المستعرض أو الوصول المستند إلى RA-VPN أو وصول ZTA المستند إلى العميل إلى الموارد الداخلية للشبكة:

- تحت مدخل قارن، عينت all the قارن أن يرسل حركة مرور عبر يأمن منفذ:

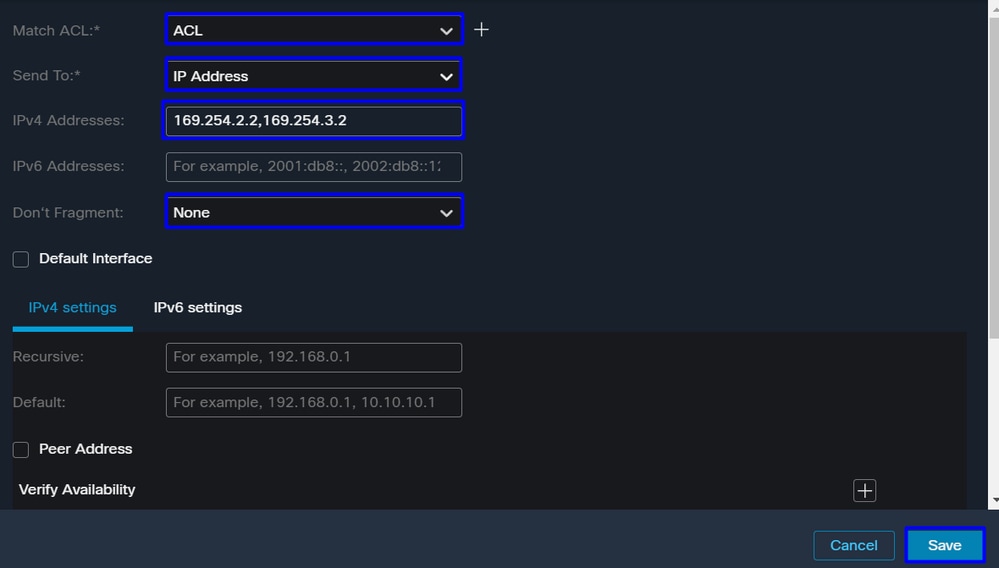

- تحت مطابقة المعايير وواجهة الخروج، تقوم بتعريف المعلمات التالية بعد النقر فوق

Add:

Match ACL: بالنسبة لقائمة التحكم في الوصول (ACL) هذه، يمكنك تكوين كل ما تقوم بتوجيهه إلى الوصول الآمن:

Send To: أختر عنوان IPIPv4 Addresses: أنت ينبغي استعملت التالي ip تحت القناع 30 يشكل على كلا VTI؛ يمكنك التحقق من ذلك ضمن الخطوة، تكوين واجهة VTI

| الواجهة |

IP |

غيغا واط |

| PrimaryVTI |

169.254.2.1/30 |

169.254.2.2 |

| SecondaryVTI |

169.254.3.1/30 |

169.254.3.2 |

بعد تكوينها على هذا النحو، لديك النتيجة التالية، ويمكنك المتابعة بالنقر فوق Save:

بعد ذلك، تحتاج إلى Save ذلك مرة أخرى، كما تحتاج إلى تكوينه بالطريقة التالية:

بعد ذلك، يمكنك النشر، وسترى حركة مرور الأجهزة التي تم تكوينها على قائمة التحكم في الوصول (ACL) التي توجه حركة المرور إلى الوصول الآمن:

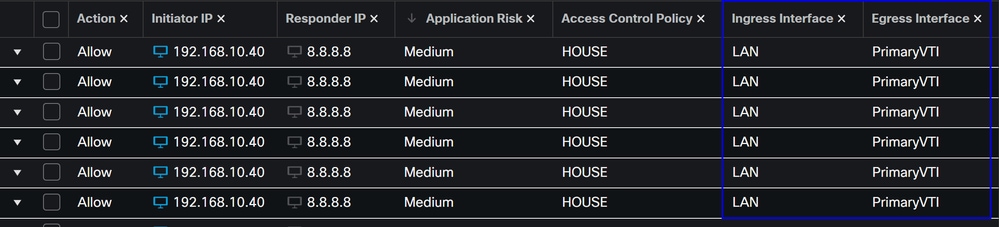

من مركز إدارة الاتصالات Conexion Events الفيدرالية:

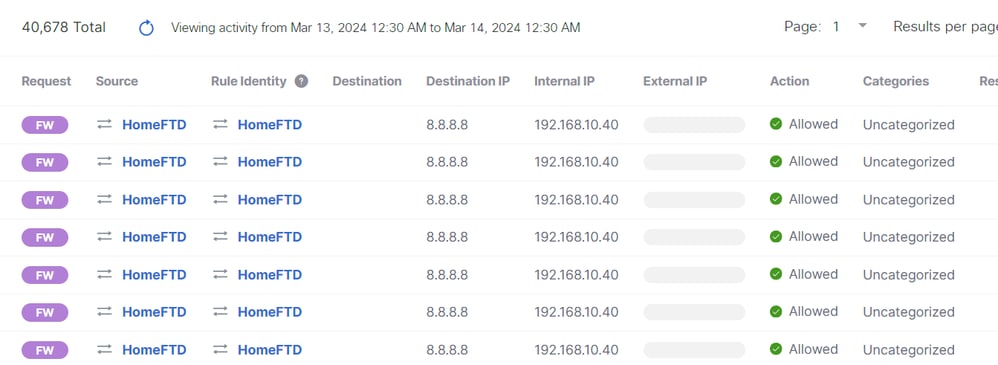

من Activity Search داخل الوصول الآمن:

ملاحظة: افتراضيا، يسمح نهج الوصول الآمن الافتراضي لحركة مرور البيانات إلى الإنترنت. لتوفير الوصول إلى التطبيقات الخاصة، تحتاج إلى إنشاء موارد خاصة وإضافتها إلى سياسة الوصول للوصول إلى الموارد الخاصة.

تكوين نهج الوصول إلى الإنترنت على الوصول الآمن

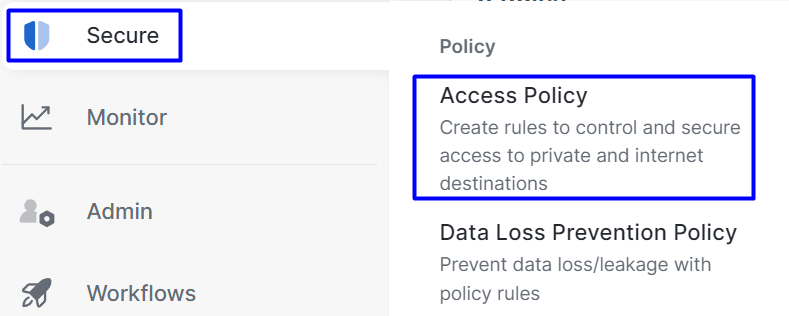

لتكوين الوصول إلى الإنترنت، تحتاج إلى إنشاء النهج على لوحة معلومات الوصول الآمن الخاصة بك:

- انقر فوق

Secure > Access Policy

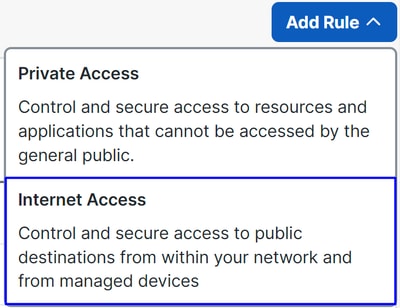

- انقر فوق

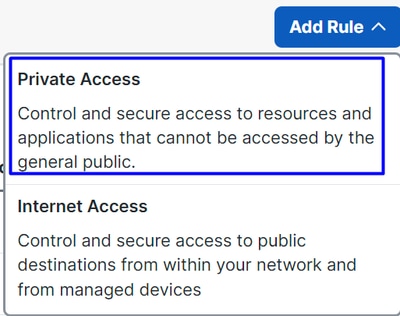

Add Rule > Internet Access

هناك، أنت يستطيع عينت المصدر كنفق، وإلى الغاية، أنت يستطيع أخترت أي، حسب ما تريد أن يشكل على السياسة. يرجى التحقق من دليل مستخدم Secure Access.

تكوين الوصول إلى الموارد الخاصة ل ZTNA و RA-VPN

لتكوين الوصول للموارد الخاصة، تحتاج إلى إنشاء الموارد أولا تحت لوحة معلومات الوصول الآمن:

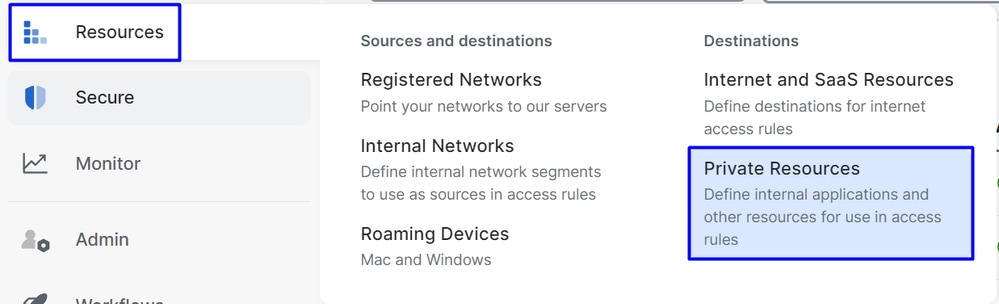

انقر فوق Resources > Private Resources

- ثم انقر

ADD

تحت التشكيل، أنت تجد القسم تالي أن يشكل: General, Communication with Secure Access Cloud and Endpoint Connection Methods.

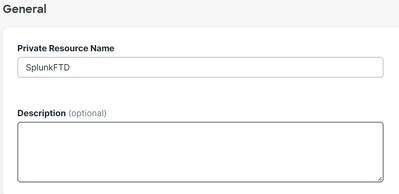

عام

Private Resource Name: إنشاء اسم للمورد الذي تقوم بتوفير الوصول إليه من خلال الوصول الآمن إلى شبكتك

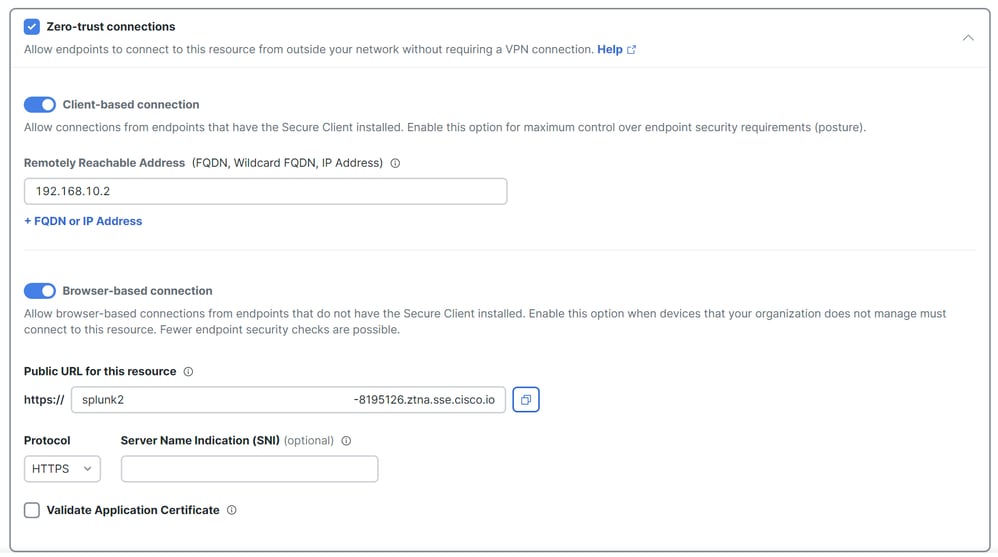

أساليب اتصال نقطة النهاية

Zero Trust Connections: وضع علامة خانة الاختيار.Client-based connection: في حالة تمكينها، يمكنك إستخدام الوحدة النمطية Secure Client - Zero Trust Module لتمكين الوصول من خلال الوضع Client-base.Remote Reachable Address (FQDN, Wildcard FQDN, IP Address): تكوين IP أو FQDN للموارد؛ إذا قمت بتكوين FQDN، فستحتاج إلى إضافة DNS لحل الاسم.Browser-based connection: في حالة تمكينها، يمكنك الوصول إلى الموارد عبر المستعرض (الرجاء إضافة موارد فقط مع اتصال HTTP أو HTTPS)Public URL for this resource: قم بتكوين عنوان URL العام الذي تستخدمه من خلال المستعرض؛ يحمي Secure Access هذا المورد.Protocol: تحديد البروتوكول (HTTP أو HTTPS)

VPN Connection: ضع علامة على خانة الاختيار لتمكين الوصول عبر RA-VPNaS.

بعد ذلك، انقر Save ويمكنك إضافة هذا المورد إلى Access Policy.

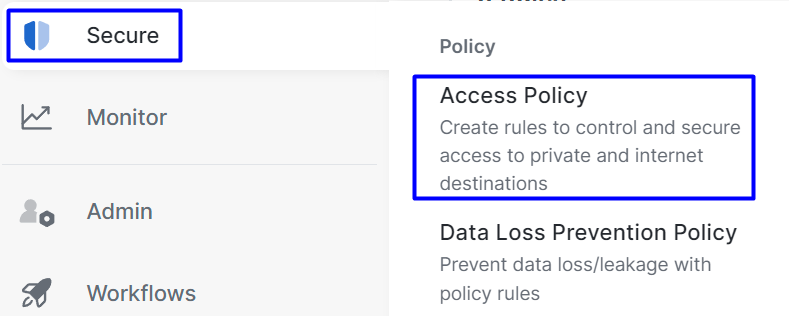

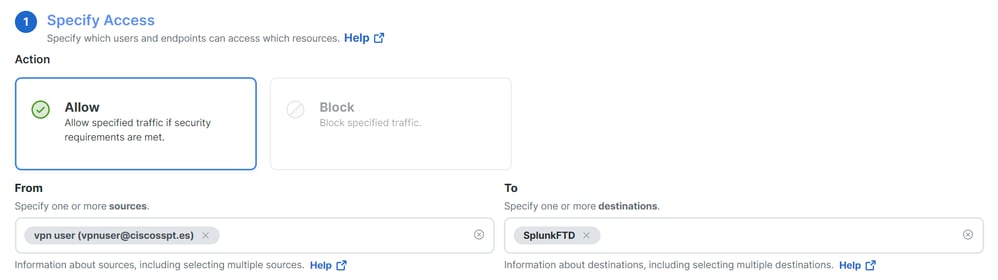

تكوين نهج الوصول

عند إنشاء المورد، تحتاج إلى تعيينه لأحد نهج الوصول الآمن:

- انقر فوق

Secure > Access Policy

- انقر

Add > Private Resource

لقاعدة "الوصول الخاص" هذه، قم بتكوين القيم الافتراضية لتوفير الوصول إلى المورد. لمعرفة المزيد حول تكوينات النهج، تحقق من دليل المستخدم.

Action: أختر "السماح" لتوفير الوصول إلى المورد.From: حدد المستخدم الذي يمكن إستخدامه لتسجيل الدخول إلى المورد.To: أختر المورد الذي تريد الوصول إليه من خلال Secure Access.

Zero-Trust Client-based Posture Profile: أختر ملف التعريف الافتراضي للوصول الأساسي للعميلZero-Trust Browser-based Posture Profile: إختيار الوصول الأساسي لمستعرض ملف التعريف الافتراضي

ملاحظة: لمعرفة المزيد حول نهج الوضع، الرجاء التحقق من دليل المستخدم للوصول الآمن.

بعد ذلك، انقر فوق Next Save والتكوين الخاص بك، ويمكنك محاولة الوصول إلى الموارد الخاصة بك من خلال RA-VPN و Client Base ZTNA أو Browser Base ZTNA.

استكشاف الأخطاء وإصلاحها

لاستكشاف الأخطاء وإصلاحها استنادا إلى الاتصال بين جدار الحماية الآمن والوصول الآمن، يمكنك التحقق من إنشاء المرحلة الأولى (IKEv2) والمرحلة الثانية (IPSec) بين الأجهزة دون حدوث مشكلة.

التحقق من المرحلة 1 (IKEv2)

للتحقق من المرحلة 1 يجب تشغيل الأمر التالي على CLI (واجهة سطر الأوامر) الخاصة ب FTD:

show crypto isakmp saفي هذه الحالة، يتم IKEv2 SAs إنشاء الإخراج المطلوب على عناوين IP الخاصة بمركز البيانات للوصول الآمن والحالة المطلوبة كما يلي READY:

There are no IKEv1 SAs

IKEv2 SAs:

Session-id:3, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52346451 192.168.0.202/4500 3.120.45.23/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/4009 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0xfb34754c/0xc27fd2ba

IKEv2 SAs:

Session-id:2, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

52442403 192.168.30.5/4500 18.156.145.74/4500 Global/Global READY RESPONDER

Encr: AES-GCM, keysize: 256, Hash: N/A, DH Grp:20, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/3891 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 0.0.0.0/0 - 255.255.255.255/65535

ESP spi in/out: 0x4af761fd/0xfbca3343التحقق من المرحلة الثانية (IPSec)

للتحقق من المرحلة 2، تحتاج إلى تشغيل الأمر التالي على CLI (واجهة سطر الأوامر) الخاصة ب FTD:

interface: PrimaryVTI

Crypto map tag: __vti-crypto-map-Tunnel1-0-1, seq num: 65280, local addr: 192.168.30.5

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 18.156.145.74

#pkts encaps: 71965, #pkts encrypt: 71965, #pkts digest: 71965

#pkts decaps: 91325, #pkts decrypt: 91325, #pkts verify: 91325

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 71965, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.30.5/4500, remote crypto endpt.: 18.156.145.74/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: FBCA3343

current inbound spi : 4AF761FD

inbound esp sas:

spi: 0x4AF761FD (1257726461)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (3916242/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0xFFFFFFFF 0xFFFFFFFF

outbound esp sas:

spi: 0xFBCA3343 (4224332611)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 2, crypto-map: __vti-crypto-map-Tunnel1-0-1

sa timing: remaining key lifetime (kB/sec): (4239174/27571)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

interface: SecondaryVTI

Crypto map tag: __vti-crypto-map-Tunnel2-0-2, seq num: 65280, local addr: 192.168.0.202

Protected vrf (ivrf): Global

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer: 3.120.45.23

#pkts encaps: 0, #pkts encrypt: 0, #pkts digest: 0

#pkts decaps: 0, #pkts decrypt: 0, #pkts verify: 0

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 192.168.0.202/4500, remote crypto endpt.: 3.120.45.23/4500

path mtu 1500, ipsec overhead 63(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: C27FD2BA

current inbound spi : FB34754C

inbound esp sas:

spi: 0xFB34754C (4214519116)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4101120/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

outbound esp sas:

spi: 0xC27FD2BA (3263156922)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={L2L, Tunnel, NAT-T-Encaps, IKEv2, VTI, }

slot: 0, conn_id: 20, crypto-map: __vti-crypto-map-Tunnel2-0-2

sa timing: remaining key lifetime (kB/sec): (4239360/27412)

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

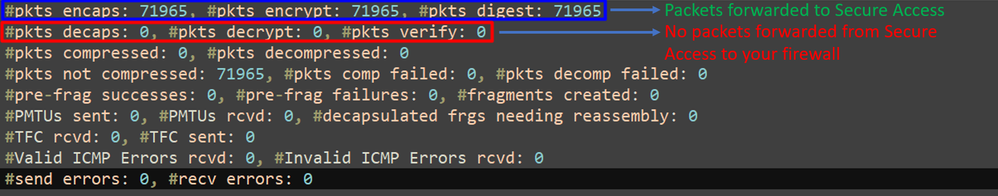

0x00000000 0x00000001في الإخراج الأخير، يمكنك رؤية كلا النفقين القائمين؛ ما ليس ب رغب هو التالي إنتاج تحت الربطencapsوdecaps.

إذا كان لديك هذا السيناريو، فافتح حالة باستخدام TAC.

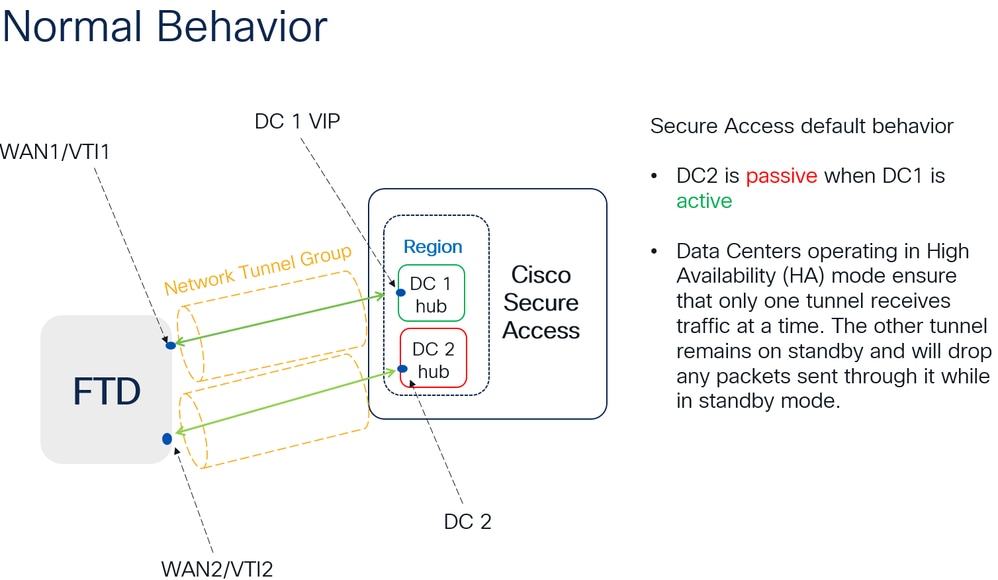

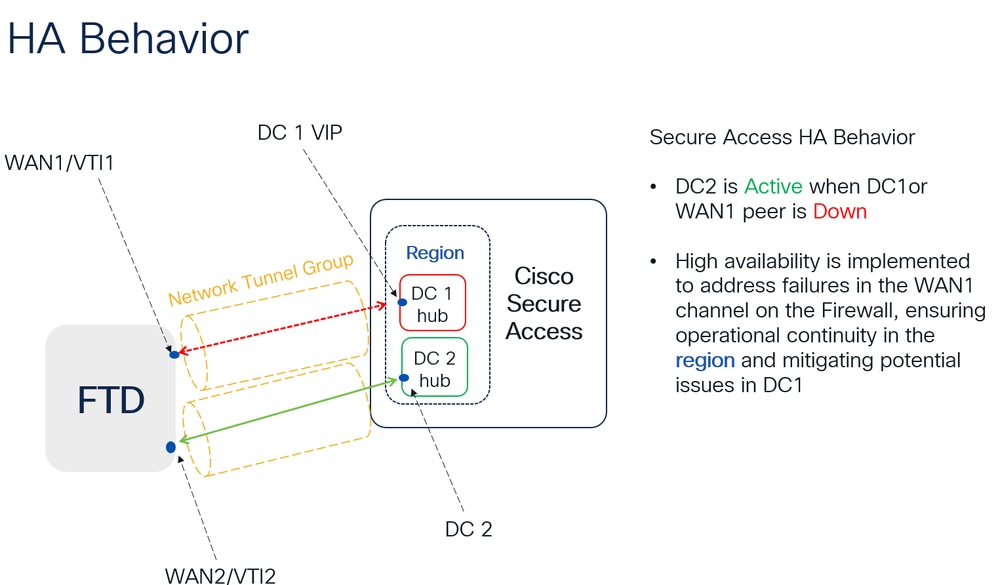

وظيفة التوافر العالي

وظيفة الأنفاق مع اتصال Secure Access مع مركز البيانات في السحابة هي "نشط/سلبي"، ما يعني أن باب وحدة التحكم DC 1 فقط سيكون مفتوحا لتلقي حركة المرور؛ يتم إغلاق باب DC 2 حتى يتم إنزال النفق رقم 1.

التحقق من توجيه حركة المرور لتأمين الوصول

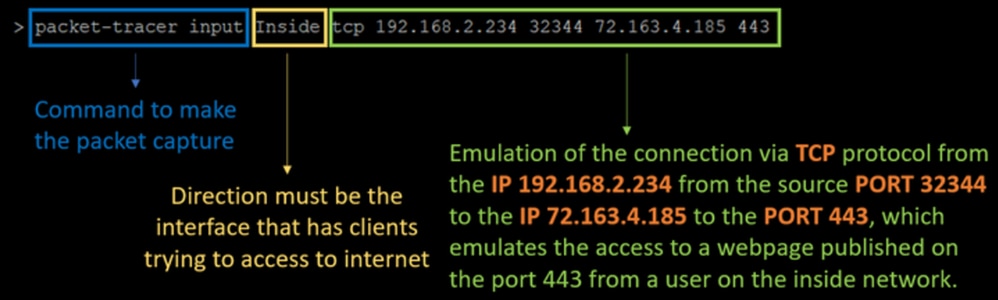

في هذا المثال، نستخدم المصدر كجهاز على شبكة جدار الحماية:

- المصدر: 192.168.10.40

- الوجهة: 146.112.255.40 (IP لمراقبة الوصول الآمن)

مثال:

:

packet-tracer input LAN tcp 192.168.10.40 3422 146.112.255.40 80الإخراج:

Phase: 1

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 14010 ns

Config:

Implicit Rule

Additional Information:

MAC Access list

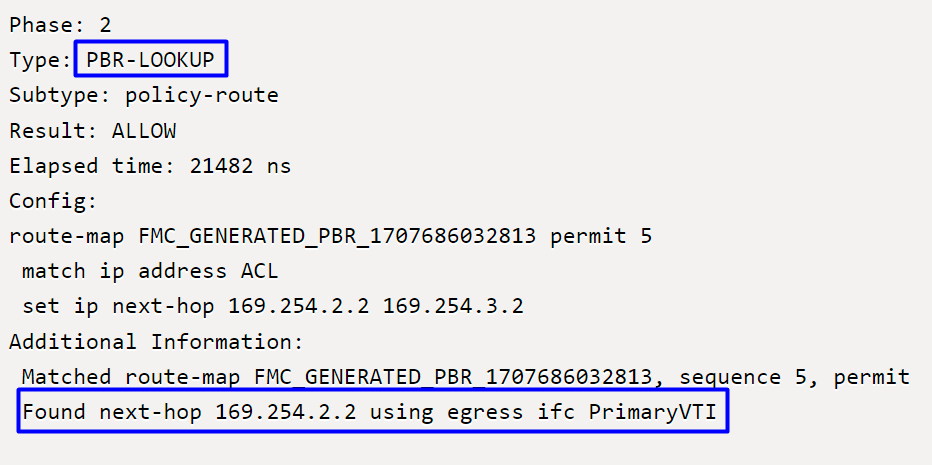

Phase: 2

Type: PBR-LOOKUP

Subtype: policy-route

Result: ALLOW

Elapsed time: 21482 ns

Config:

route-map FMC_GENERATED_PBR_1707686032813 permit 5

match ip address ACL

set ip next-hop 169.254.2.2 169.254.3.2

Additional Information:

Matched route-map FMC_GENERATED_PBR_1707686032813, sequence 5, permit

Found next-hop 169.254.2.2 using egress ifc PrimaryVTI

Phase: 3

Type: OBJECT_GROUP_SEARCH

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Source Object Group Match Count: 0

Destination Object Group Match Count: 0

Object Group Search: 0

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: ALLOW

Elapsed time: 233 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip any ifc PrimaryVTI any rule-id 268434435

access-list CSM_FW_ACL_ remark rule-id 268434435: ACCESS POLICY: HOUSE - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268434435: L7 RULE: New-Rule-#3-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 5

Type: CONN-SETTINGS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

class-map class_map_Any

match access-list Any

policy-map policy_map_LAN

class class_map_Any

set connection decrement-ttl

service-policy policy_map_LAN interface LAN

Additional Information:

Phase: 6

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

Phase: 7

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 233 ns

Config:

Additional Information:

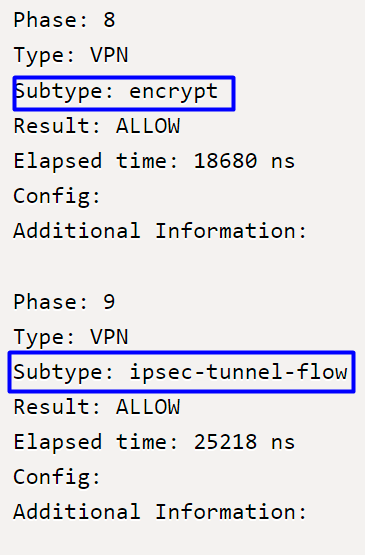

Phase: 8

Type: VPN

Subtype: encrypt

Result: ALLOW

Elapsed time: 18680 ns

Config:

Additional Information:

Phase: 9

Type: VPN

Subtype: ipsec-tunnel-flow

Result: ALLOW

Elapsed time: 25218 ns

Config:

Additional Information:

Phase: 10

Type: NAT

Subtype: per-session

Result: ALLOW

Elapsed time: 14944 ns

Config:

Additional Information:

Phase: 11

Type: IP-OPTIONS

Subtype:

Result: ALLOW

Elapsed time: 0 ns

Config:

Additional Information:

Phase: 12

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 19614 ns

Config:

Additional Information:

New flow created with id 23811, packet dispatched to next module

Phase: 13

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 27086 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 14

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 28820 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Phase: 15

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 450193 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268434435

Additional Information:

Starting rule matching, zone 1 -> 3, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268434435 - Allow

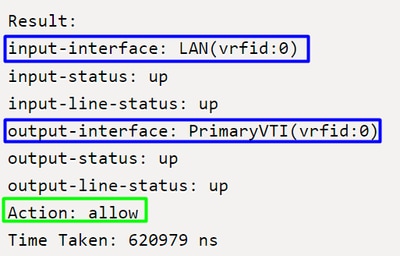

Result:

input-interface: LAN(vrfid:0)

input-status: up

input-line-status: up

output-interface: PrimaryVTI(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 620979 nsهنا، يمكن أن تعطينا العديد من الأشياء سياق حول الاتصال ومعرفة ما إذا كان كل شيء تحت تكوين PBR بشكل صحيح لتوجيه حركة المرور بشكل صحيح إلى الوصول الآمن:

تشير المرحلة 2 إلى أنه تتم إعادة توجيه حركة مرور البيانات إلى PrimaryVTI الواجهة، وهذا صحيح لأنه، استنادا إلى التكوينات في هذا السيناريو، يجب إعادة توجيه حركة مرور الإنترنت إلى "الوصول الآمن" من خلال VTI.

تتوافق المرحلة 8 مع مرحلة التشفير في اتصال الشبكة الخاصة الظاهرية (VPN)، حيث يتم تقييم حركة المرور والتفويض بها للتشفير، مما يضمن إمكانية إرسال البيانات بشكل آمن. ومن ناحية أخرى، تركز المرحلة 9 على الإدارة المحددة لتدفق حركة المرور داخل نفق VPN IPSec، مما يؤكد أن حركة المرور المشفرة يتم توجيهها بشكل صحيح والسماح بها عبر النفق الذي تم إنشاؤه.

لإنهاء، في نهاية نتيجة التدفق، يمكنك رؤية حركة المرور من LAN إعادة PrimaryVTI توجيه حركة المرور إلى الوصول الآمن. يؤكد الإجراء allow أن حركة المرور يتم توجيهها دون مشاكل.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

28-Nov-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- خايرو مورينوTAC

- فاي ليTME

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات