المقدمة

يصف هذا المستند إجراء الترقية من HostScan إلى Secure Firewall Posture (المعروف سابقا باسم HostScan) على Windows.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من هذا موضوع:

- تكوين Cisco AnyConnect و Hostscan

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- أجهزة الأمان الظاهرية المعدلة من Cisco 9.18 (4)

- مدير أجهزة حلول الأمان المعدلة 7.20 (1) من Cisco

- Cisco AnyConnect Secure Mobility Client 4.10.07073

- AnyConnect HostScan 4.10.07073

- Cisco Secure Client 5.1.2.42

- Secure Firewall Posture 5.1.2.42

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

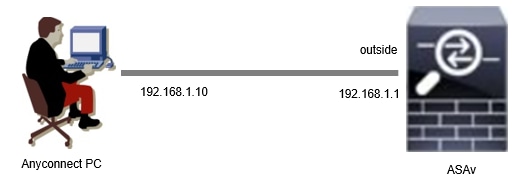

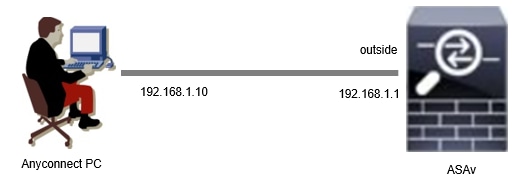

الرسم التخطيطي للشبكة

تعرض هذه الصورة المخطط الذي يتم إستخدامه لمثال هذا المستند.

الرسم التخطيطي للشبكة

الرسم التخطيطي للشبكة

التكوينات

هذا هو الحد الأدنى للتكوين في ASA CLI.

tunnel-group dap_test_tg type remote-access

tunnel-group dap_test_tg general-attributes

default-group-policy dap_test_gp

tunnel-group dap_test_tg webvpn-attributes

group-alias dap_test enable

group-policy dap_test_gp internal

group-policy dap_test_gp attributes

vpn-tunnel-protocol ssl-client

address-pools value ac_pool

webvpn

anyconnect keep-installer installed

always-on-vpn profile-setting

ip local pool ac_pool 172.16.1.11-172.16.1.20 mask 255.255.255.0

webvpn

enable outside

hostscan image disk0:/hostscan_4.10.07073-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnect-win-4.10.07073-webdeploy-k9.pkg 1

anyconnect enable

tunnel-group-list enable

الترقية

يقدم هذا المستند مثالا لكيفية الترقية من AnyConnect HostScan الإصدار 4.10.07073 إلى الإصدار 5.1.2.42 من وضع جدار الحماية الآمن، بالاقتران مع ترقية Cisco Secure Client (المعروف سابقا باسم Cisco AnyConnect Secure Mobility Client).

ملاحظة: توصي Cisco بتشغيل أحدث إصدار من وضع جدار الحماية الآمن (وهو نفس إصدار Cisco Secure Client).

الطريقة 1. النشر على جانب ASA

الخطوة 1. تنزيل ملف الصورة

قم بتنزيل ملفات الصور ل Cisco Secure Client ووضع جدار الحماية الآمن من تنزيل البرنامج.

- Cisco Secure Client: Cisco-secure-client-win-5.1.2.42-Webdeploy-k9.pkg

- الوضع الآمن لجدار الحماية: الوضع الآمن لجدار الحماية-5.1.2.42-k9.pkg

الخطوة 2. نقل ملف الصورة إلى ذاكرة ASA Flash

في هذا المثال، أستخدم ASA CLI لنقل ملفات الصورة من خادم HTTP إلى ذاكرة ASA Flash.

copy http://1.x.x.x/cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg flash:/

copy http://1.x.x.x/secure-firewall-posture-5.1.2.42-k9.pkg flash:/

ciscoasa# show flash: | in secure

139 117011512 Mar 26 2024 08:08:56 cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg

140 92993311 Mar 26 2024 08:14:16 secure-firewall-posture-5.1.2.42-k9.pkg

الخطوة 3. تحديد ملف صورة من ASA CLI

حدد ملفات الصور الجديدة المستخدمة لاتصال Cisco Secure Client على ASA CLI.

ciscoasa(config)# webvpn

ciscoasa(config-webvpn)# hostscan image disk0:/secure-firewall-posture-5.1.2.42-k9.pkg

ciscoasa(config-webvpn)# anyconnect image disk0:/cisco-secure-client-win-5.1.2.42-webdeploy-k9.pkg

الخطوة 4. الترقية التلقائية

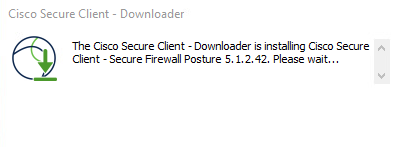

يمكن تحديث كل من Cisco Secure Client و Secure Firewall Posture (وضعية جدار الحماية الآمنة) تلقائيا في المرة التالية التي يتصل فيها العميل.

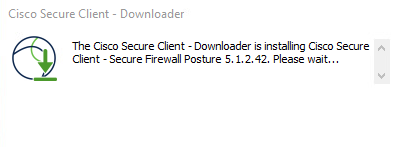

تتم ترقية الوحدة النمطية Secure Firewall Posture (وضعية جدار الحماية الآمنة) تلقائيا كما هو موضح في الصورة.

الترقية التلقائية

الترقية التلقائية

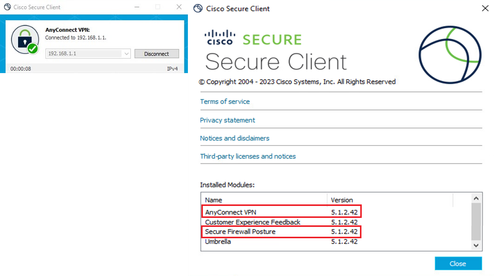

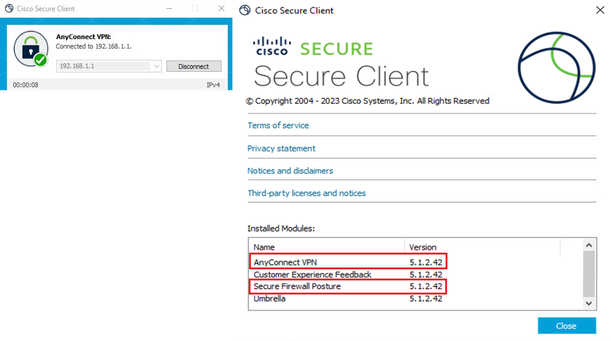

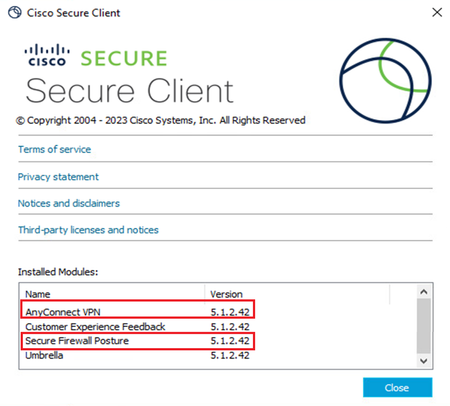

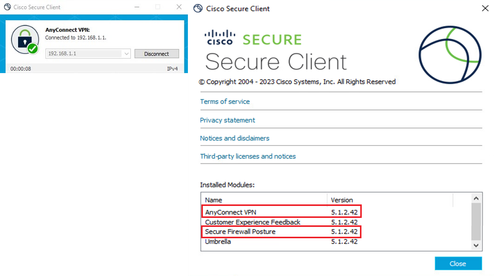

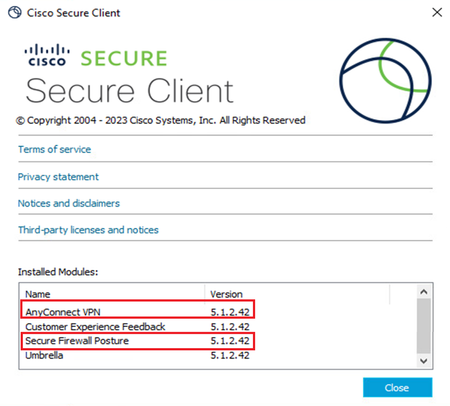

الخطوة 5. تأكيد الإصدار الجديد

تأكد من ترقية Cisco Secure Client و Secure Firewall Posture (وضعية جدار الحماية الآمنة) بنجاح كما هو موضح في الصورة.

إصدار جديد

إصدار جديد

الطريقة 2. تثبيت على جانب العميل

الخطوة 1. تنزيل المثبت

تنزيل المثبت من تنزيل البرامج.

- cisco-secure-client-win-5.1.2.42-predeploy-k9.zip

الخطوة 2. نقل المثبت إلى الجهاز الهدف

نقل المثبت الذي تم تنزيله إلى الجهاز الهدف باستخدام طرق مثل FTP (بروتوكول نقل الملفات) أو محرك أقراص USB أو طرق أخرى.

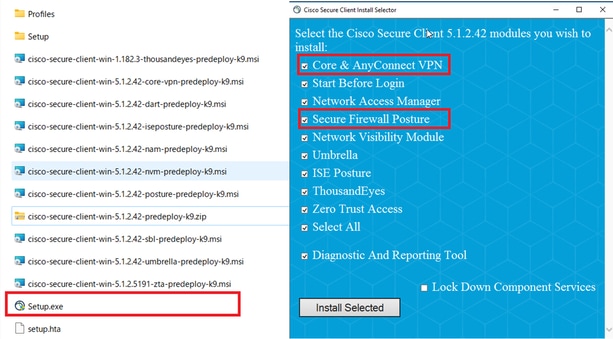

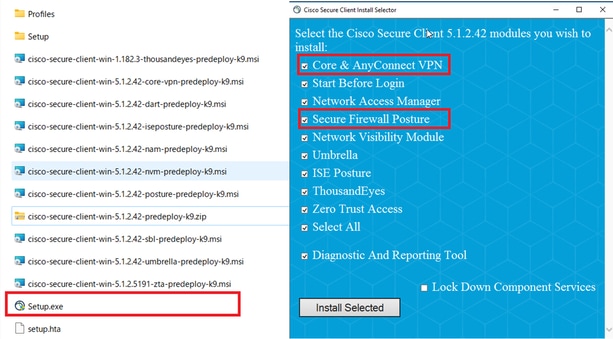

الخطوة 3. شغل المثبت

على الجهاز الهدف، قم باستخراج الملفات المضغوطة وتشغيل Setup.exe.

شغل المثبت

شغل المثبت

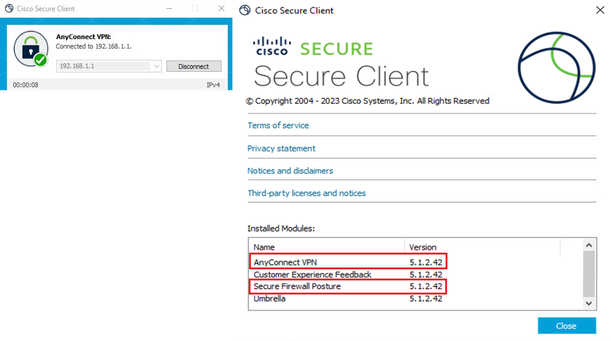

الخطوة 4. تأكيد الإصدار الجديد

تأكد من ترقية Cisco Secure Client و Secure Firewall Posture (وضعية جدار الحماية الآمنة) بنجاح كما هو موضح في الصورة.

إصدار جديد

إصدار جديد

الأسئلة المتداولة (FAQ)

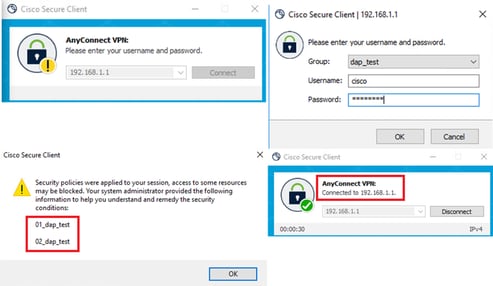

س: إذا كان إصدار "وضع جدار الحماية الآمن" (المعروف سابقا باسم HostScan) المحدد على جانب ASA أقدم من الإصدار المثبت على المحطة الطرفية، هل لا يزال يعمل بشكل صحيح ؟

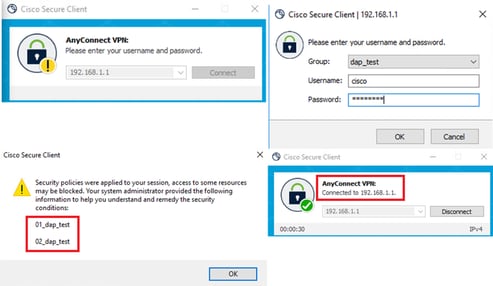

نعم. هذا مثال على التحقق من التشغيل بعد ترقية HostScan الإصدار 4.10.07073 لتأمين وضع جدار الحماية الإصدار 5.1.2.42 على محطة طرفية محددة، مع DAP (Scenario3. تم تكوين DAPs متعددة (الإجراء: إستمرار) في HostScan 4.10.07073.

تحذير: يمكن أن يعتمد السلوك على إصدار Secure Firewall Posture/Cisco Secure Client، وبالتالي التأكد من التحقق من أحدث ملاحظات الإصدار لكل إصدار.

إصدار الصورة الذي تم تكوينه على جانب ASA:

webvpn

hostscan image disk0:/hostscan_4.10.07073-k9.pkg

anyconnect image disk0:/anyconnect-win-4.10.07073-webdeploy-k9.pkg

إصدار الصورة على الجهاز المستهدف :

إصدار الصورة على الجهاز

إصدار الصورة على الجهاز

مثال على Cisco Secure Client Connection :

اتصال عميل آمن من Cisco

اتصال عميل آمن من Cisco

q: هل يعمل Cisco Secure Client 5.x بشكل صحيح مع HostScan 4.x؟

أ: لا. لا يتم دعم مجموعة Cisco Secure Client 5.x و HostScan 4.x.

س: عند الترقية من HostScan 4.x إلى Secure Firewall Posture 5.x، هل من الممكن الترقية فقط على أجهزة معينة ؟

ج : نعم. يمكنك ترقية أجهزة معينة باستخدام الطريقة 2 المذكورة.

معلومات ذات صلة

الترقية التلقائية

الترقية التلقائية إصدار جديد

إصدار جديد

إصدار جديد

إصدار جديد

إصدار الصورة على الجهاز

إصدار الصورة على الجهاز اتصال عميل آمن من Cisco

اتصال عميل آمن من Cisco التعليقات

التعليقات