المقدمة

يصف هذا المستند عملية أستكشاف أخطاء ASDM وإصلاحها لأمان طبقة النقل (TLS) والشهادة ومشكلات الثغرات الأمنية.

الخلفية

يعد هذا المستند جزءا من سلسلة أستكشاف أخطاء مدير أجهزة Adaptive Security Appliance (ASDM) وإصلاحها مع هذه المستندات:

مشاكل تشفير ASDM TLS

المشكلة 1. يتعذر على ASDM الاتصال بجدار الحماية بسبب مشاكل تشفير TLS

يتعذر على ASDM الاتصال بجدار الحماية. يلاحظ واحد أو أكثر من هذه الاعراض:

- يعرض ASDM رسائل الخطأ تعذر فتح الجهاز أو تعذر تشغيل إدارة الأجهزة من <ip>.

- يحتوي إخراج الأمر show ssl error على خطأ SSL lib. الوظيفة: ssl3_get_client_hello السبب: لا توجد رسالة تشفير مشتركة".

- تظهر سجلات وحدة تحكم Java الاستثناء javax.net.ssl.SSLHandshakeException: تم تلقي تنبيه قاتل: رسالة الخطأ Handshake_failure":

javax.net.ssl.SSLHandshakeException: Received fatal alert: handshake_failure

at sun.security.ssl.Alerts.getSSLException(Alerts.java:192)

at sun.security.ssl.Alerts.getSSLException(Alerts.java:154)

at sun.security.ssl.SSLSocketImpl.recvAlert(SSLSocketImpl.java:2033)

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحد الأسباب الرئيسية الشائعة للأعراض هو فشل مفاوضات مجموعة تشفير TLS بين ASDM و ASA. في هذه الحالات، على حسب تكوين التشفير، يحتاج المستخدم إلى ضبط الشهادة على جانب ASMD و/أو ASA.

انتقل عبر خطوة واحدة أو أكثر من هذه الخطوات حتى ينجح الاتصال:

- في حالة إستخدام مجموعات تشفير TLS القوية مع OpenJRE، قم بتطبيق الحل البديل من البرنامج Cisco بق id CSCvv12542 "يجب أن يستخدم ASDM Open JRE شفرات أعلى بشكل افتراضي":

- بدء تشغيل Notepad (التشغيل كمسؤول)

- افتح الملف: C:\Program Files\Cisco Systems\ASDM\jre\lib\security\java.security

- البحث عن: crypto.policy=غير محدود

- remove # أمام هذا السطر بحيث تتوفر جميع خيارات التشفير

- حفظ

- تغيير مجموعات تشفير TLS على ASA.

ASA(config)# ssl cipher ?

configure mode commands/options:

default Specify the set of ciphers for outbound connections

dtlsv1 Specify the ciphers for DTLSv1 inbound connections

dtlsv1.2 Specify the ciphers for DTLSv1.2 inbound connections

tlsv1 Specify the ciphers for TLSv1 inbound connections

tlsv1.1 Specify the ciphers for TLSv1.1 inbound connections

tlsv1.2 Specify the ciphers for TLSv1.2 inbound connections

tlsv1.3 Specify the ciphers for TLSv1.3 inbound connections

خيارات التشفير ل TLSv1.2:

ASA(config)# ssl cipher tlsv1.2 ?

configure mode commands/options:

all Specify all ciphers

low Specify low strength and higher ciphers

medium Specify medium strength and higher ciphers

fips Specify only FIPS-compliant ciphers

high Specify only high-strength ciphers

custom Choose a custom cipher configuration string.

تحذير: يتم تطبيق التغييرات التي تحدث في أمر تشفير SSL على جدار الحماية بالكامل، بما في ذلك إتصالات VPN للوصول إلى الموقع أو الوصول عن بعد.

المشكلة 2. يتعذر على ASDM الاتصال بسبب فشل مصافحة TLS1.3

يتعذر على ASDM الاتصال بسبب فشل مصافحة TLS1.3.

تظهر سجلات وحدة تحكم Java Java.lang.IllegalArgumentException: رسالة خطأ TLSv1.3 بوصة:

java.lang.IllegalArgumentException: TLSv1.3

at sun.security.ssl.ProtocolVersion.valueOf(Unknown Source)

at sun.security.ssl.ProtocolList.convert(Unknown Source)

at sun.security.ssl.ProtocolList.<init>(Unknown Source)

at sun.security.ssl.SSLSocketImpl.setEnabledProtocols(Unknown Source)

at sun.net.www.protocol.https.HttpsClient.afterConnect(Unknown Source)

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

يجب دعم إصدار TLS 1.3 على كل من ASA و ASDM. TLS يدعم الإصدار 1.3 في ASA الإصدار 9.19.1 والإصدارات الأحدث (ملاحظات الإصدار الخاصة بسلسلة ASA لجدار الحماية الآمن من Cisco، 9.19(x)). يلزم توفر الإصدار 8u261 من Oracle Java أو إصدار أحدث لدعم TLS الإصدار 1.3 (ملاحظات الإصدار ل Cisco Secure Firewall ASDM، 7.19(x)).

المراجع

- ملاحظات الإصدار الخاصة بسلسلة ASA لجدار الحماية الآمن من Cisco، 9.19(x)

- ملاحظات الإصدار الخاصة ب Cisco Secure Firewall ASDM، 7.19(x)

مشاكل شهادات ASDM

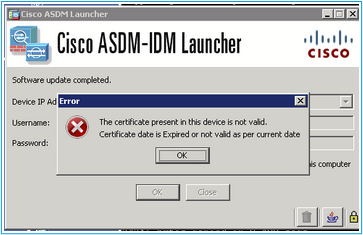

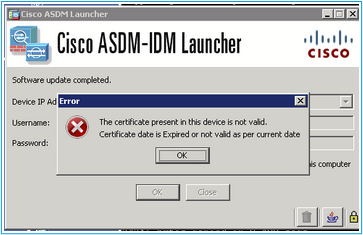

المشكلة 1. الشهادة الموجودة في هذا الجهاز غير صالحة. تاريخ الشهادة منته الصلاحية أو غير صالح لكل تواريخ حالية. رسالة الخطأ

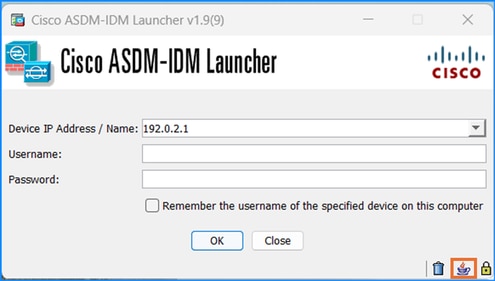

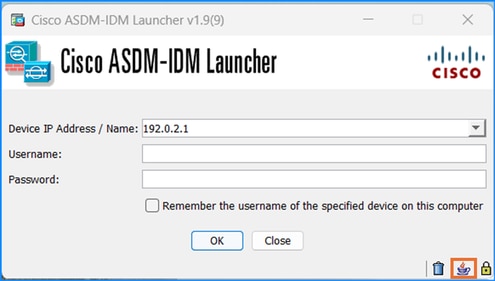

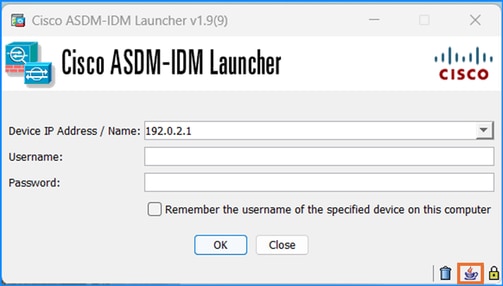

تظهر رسالة الخطأ عند تشغيل ASDM: "الشهادة الموجودة في هذا الجهاز غير صالحة. تاريخ الشهادة منته الصلاحية أو غير صالح لكل تواريخ حالية.

وثمة اعراض مماثلة موصوفة في ملاحظات الاصدار:

"الشهادة الموقعة ذاتيا الخاصة ب ASDM غير صالحة بسبب عدم تطابق الوقت والتاريخ مع ASA — تقوم ASDM بالتحقق من صحة شهادة SSL الموقعة ذاتيا، وإذا لم يكن تاريخ ASA ضمن تاريخ إصدار الشهادة وانتهاء صلاحيتها، فلن يتم تشغيل ASDM. راجع ملاحظات توافق ASDM

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

- التحقق من الشهادات منتهية الصلاحية وتأكيدها:

# show clock

10:43:36.931 UTC Wed Nov 13 2024

# show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 673464d1

Certificate Usage: General Purpose

Public Key Type: RSA (4096 bits)

Signature Algorithm: RSA-SHA256

Issuer Name:

unstructuredName=asa.lab.local

CN=CN1

Subject Name:

unstructuredName=asa.lab.local

CN=asa.lab.local

Validity Date:

start date: 10:39:58 UTC Nov 13 2011

end date: 10:39:58 UTC Nov 11 2022

Storage: config

Associated Trustpoints: SELF-SIGNED

Public Key Hashes:

SHA1 PublicKey hash: b9d97fe57878a488fad9de99186445f45187510a

SHA1 PublicKeyInfo hash: 29055b2efddcf92544d0955f578338a3d7831c63

- في واجهة سطر الأوامر (CLI) الخاصة ب ASA، قم بإزالة السطر ssl trust-point <cert> <interface>، حيث يكون <interface> هو الاسم المستخدم لاتصالات ASDM. يستخدم ASA شهادة موقعة ذاتيا لاتصالات ASDM.

- في حالة عدم وجود شهادة موقعة ذاتيا، قم بإنشاء واحدة. في هذا المثال، يتم إستخدام اسم التوقيع الذاتي كاسم نقطة حقيقي:

conf t

crypto ca trustpoint SELF-SIGNED

enrollment self

fqdn

subject-name CN=

,O=

,C=

,St=

,L=

exit

crypto ca enroll SELF-SIGNED

crypto ca enroll SELF-SIGNED

WARNING: The certificate enrollment is configured with an

that differs from the system fqdn. If this certificate will be

used for VPN authentication this may cause connection problems.

Would you like to continue with this enrollment? [yes/no]: yes

% The fully-qualified domain name in the certificate will be: asa.lab.local

% Include the device serial number in the subject name? [yes/no]:

Generate Self-Signed Certificate? [yes/no]: yes

- إقران الشهادة التي تم إنشاؤها بالواجهة:

ssl trust-point SELF-SIGNED

4. التحقق من الشهادة:

# show crypto ca certificates

Certificate

Status: Available

Certificate Serial Number: 673464d1

Certificate Usage: General Purpose

Public Key Type: RSA (4096 bits)

Signature Algorithm: RSA-SHA256

Issuer Name:

unstructuredName=asa.lab.local

CN=CN1

Subject Name:

unstructuredName=asa.lab.local

CN=CN1

Validity Date:

start date: 12:39:58 UTC Nov 13 2024

end date: 12:39:58 UTC Nov 11 2034

Storage: config

Associated Trustpoints: SELF-SIGNED

Public Key Hashes:

SHA1 PublicKey hash: b9d97fe57878a488fad9de9912sacb3772777

SHA1 PublicKeyInfo hash: 29055b2efdd3737c8bb335f578338a3d7831c63

5. تحقق من اقتران الشهادة بالواجهة:

# show run all ssl

المشكلة 2. كيف يمكن تثبيت الشهادات أو تجديدها باستخدام واجهة سطر الأوامر (CLI) ل ASDM أو ASA؟

يريد المستخدمون توضيح خطوات تثبيت الشهادات أو تجديدها باستخدام واجهة سطر الأوامر (CLI) ل ASDM أو ASA.

الإجراءات الموصى بها

ارجع إلى الأدلة لتثبيت الشهادات وتجديدها:

المشكلة 3. فشل ASDM في التحقق من صحة الشهادة. لن يتم تنفيذ التطبيق

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

جرب الخطوات نفسها الخاصة ب 'المشكلة 1. "الشهادة الموجودة في هذا الجهاز غير صالحة.':

https://www.cisco.com/c/en/us/support/docs/security/secure-firewall-asdm/222644-troubleshoot-asdm-tls-security-certific.html#toc-hId-651850877

إذا لم يحل رقم 1 المشكلة، اتبع الخطوات الموصوفة في:

https://www.cisco.com/c/en/us/support/docs/security/secure-firewall-asdm/222646-troubleshoot-asdm-launch-problems.html#toc-hId--1388515287

مشاكل الثغرات في إدارة قاعدة بيانات المحول (ASDM)

يغطي هذا القسم المشاكل المتعلقة بنقاط الضعف في إدارة قاعدة بيانات المحول (ASDM) الأكثر شيوعا.

المشكلة 1. الضعف المكتشف في ASDM

في حالة اكتشاف قابلية للتأثر على ASDM.

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

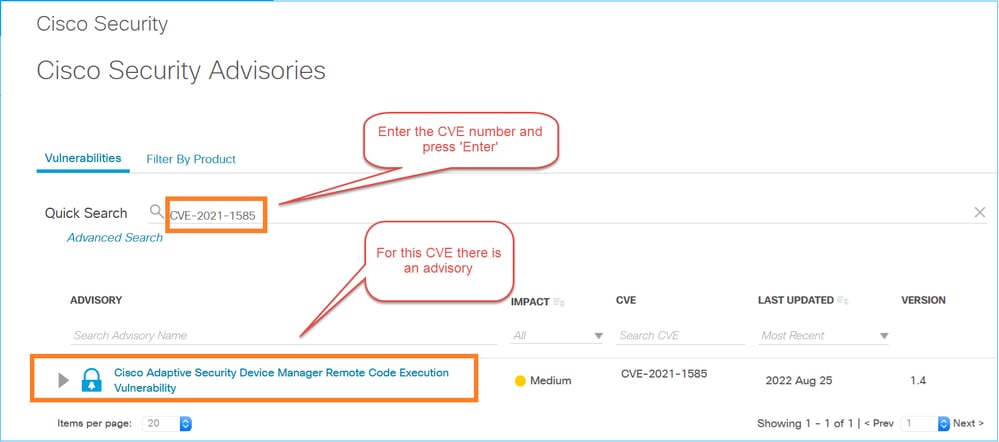

الخطوة 1: تعريف معرف CVE (على سبيل المثال، CVE-2023-21930)

الخطوة 2: ابحث عن CVE في إرشادات الأمان من Cisco وأداة البحث عن الأخطاء من Cisco:

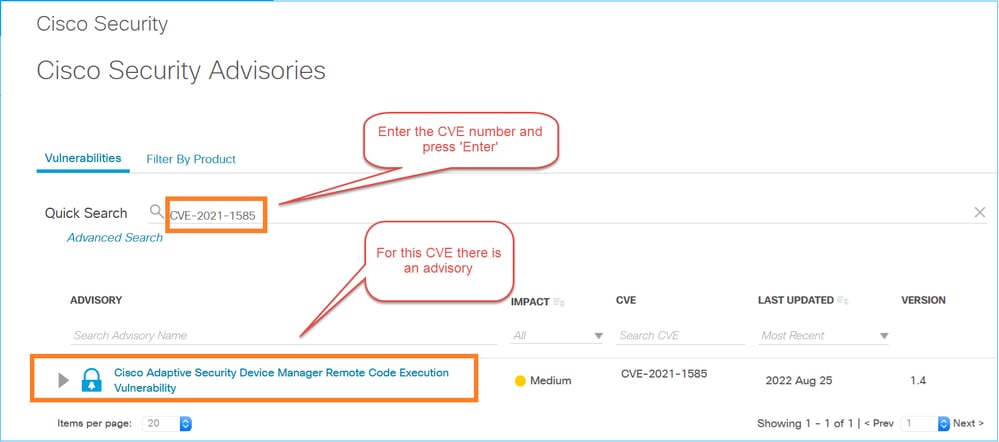

انتقل إلى الصفحة الاستشارية:

https://sec.cloudapps.cisco.com/security/center/publicationListing.x

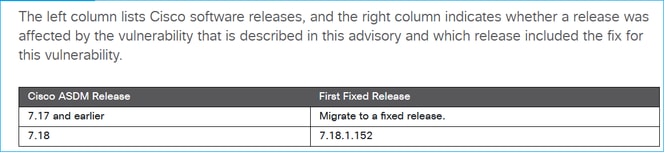

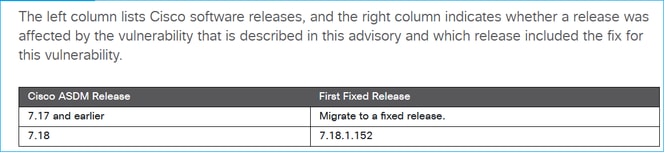

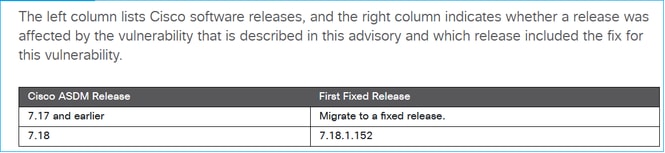

افتح الاستشارة وتحقق مما إذا كان ASDM يتأثر، على سبيل المثال:

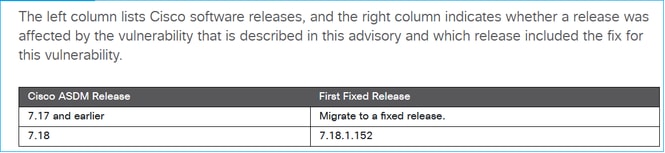

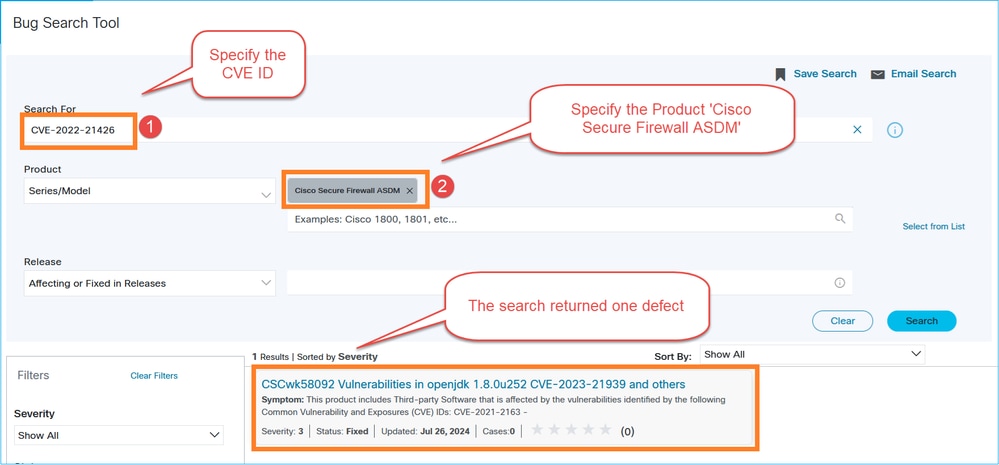

في حالة عدم العثور على نصيحة، ابحث عن معرف CVE في أداة البحث عن الأخطاء من Cisco (https://bst.cisco.com/bugsearch)

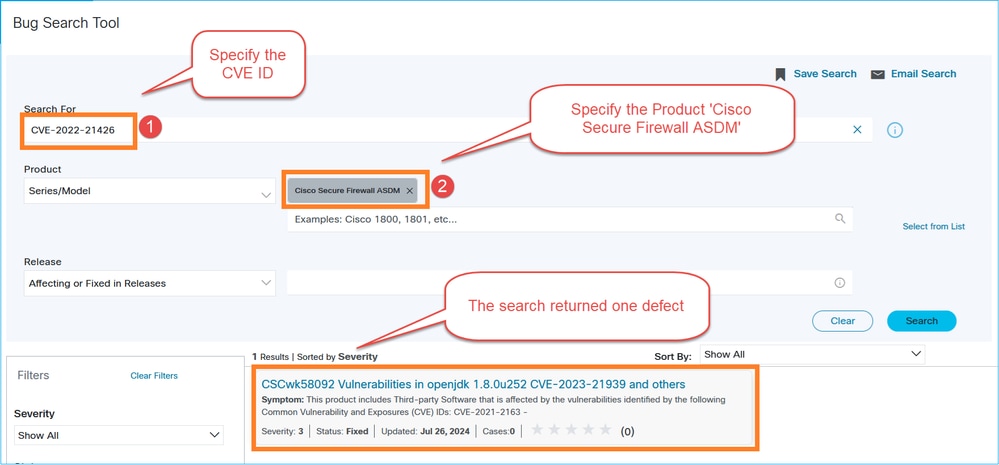

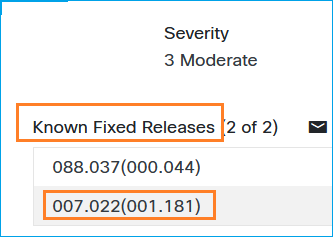

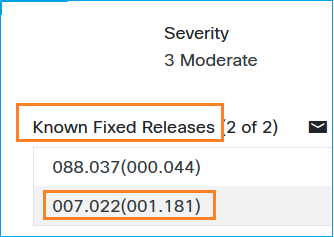

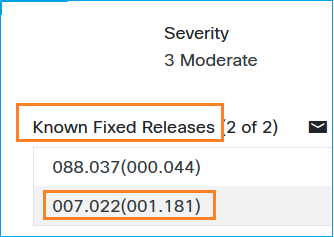

وفي هذه الحالة جرى تحديد خلل. انقر فوق هذا الخيار وتحقق من تفاصيله ومن قسم "الإصدارات المعروفة التي تم إصلاحها":

تم إصلاح الخلل في إصدار برنامج ASDM 7.22.1.181.

إذا لم ترجع عمليات البحث في الأداة الاستشارية وأداة البحث عن الأخطاء الخاصة بمعرف CVE المحدد أي شيء، فأنت بحاجة إلى العمل مع Cisco TAC لتوضيح ما إذا كان ASDM متأثرا ببروتوكول CVE.

المراجع

التعليقات

التعليقات