أستكشاف أخطاء تكوين ASDM والمصادقة والمشاكل الأخرى وإصلاحها

خيارات التنزيل

-

ePub (2.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند عملية أستكشاف أخطاء تكوين مدير أجهزة Adaptive Security Appliance (ASDM) والمصادقة وغيرها من المشاكل وإصلاحها.

الخلفية

يعد المستند جزءا من سلسلة أستكشاف أخطاء ASDM وإصلاحها مع هذه المستندات:

- أستكشاف أخطاء تشغيل ASDM وإصلاحها

- أستكشاف أخطاء ترخيص ASDM وترقيتها وتوافقها وإصلاحها

- أستكشاف أخطاء الأمان والشهادة والضعف الخاصة ب ASDM TLS وإصلاحها

أستكشاف أخطاء تكوين ASDM وإصلاحها

المشكلة 1. لا يعرض ASDM أي قوائم تحكم في الوصول (ACL) مطبقة على واجهة

لا يعرض ASDM أي قوائم تحكم في الوصول (ACL) مطبقة على واجهة، حتى ولو كانت هناك مجموعة وصول صالحة مطبقة على الواجهة المعنية. وبدلا من ذلك، تقرأ الرسالة "0 قاعدة واردة". تتم ملاحظة هذه الأعراض على قائمة التحكم في الوصول من المستويين 3 و L2، وقد تم تكوينها في تكوين مجموعة الوصول لواجهة:

firewall(config)# access-list 1 extended permit ip any

firewall(config)# any access-list 2 extended permit udp any any

firewall(config)# access-list 3 ethertype permit dsap bpdu

firewall(config)# access-group 3 in interface inside

firewall(config)# access-group 1 in interface inside

firewall(config)# access-group 2 in interface outside

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco bug id CSCwj14147 "ASDM يفشل في تحميل تكوين مجموعة الوصول إذا كانت قوائم التحكم في الوصول من المستوى الثاني إلى L3 مختلطة.".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

مشكلة 2. عدم تناسق عدد مرات الوصول بين ASA CLI وواجهة مستخدم ASDM

لا تتوافق إدخالات عدد الوصول في ASDM مع عدد مرات الوصول إلى قائمة الوصول كما تم الإبلاغ عنها بواسطة الأمر show access-list على إخراج جدار الحماية.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCtq38377 enh: يجب أن يستخدم ASDM اسم تجزئة قائمة التحكم في الوصول (ACL) على ASA وليس الاسم d محليا" ومعرف تصحيح الأخطاء من Cisco CSCtq38405 "ENH: يحتاج ASA إلى آلية لتوفير معلومات تجزئة قائمة التحكم في الوصول (ACL) إلى ASD

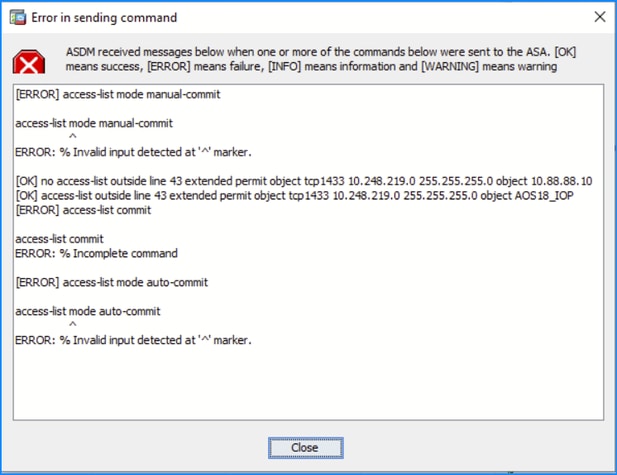

المشكلة 3. الخطأ: ٪ تم الكشف عن إدخال غير صالح في علامة '^'. رسالة خطأ عند تحرير قائمة التحكم في الوصول (ACL) في ASDM

و"الخطأ: ٪ تم الكشف عن إدخال غير صالح في علامة '^'. تظهر رسالة خطأ عند تحرير قائمة تحكم في الوصول (ACL) في ASDM:

[ERROR] access-list mode manual-commit access-list mode manual-commit

^

ERROR: % Invalid input detected at '^' marker.

[OK] no access-list ACL1 line 1 extended permit tcp object my-obj-1 object my-obj-2 eq 12345

[ERROR] access-list commit access-list commit

ERROR: % Incomplete command

[ERROR] access-list mode auto-commit access-list mode auto-commit

^

ERROR: % Invalid input detected at '^' marker.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCvq05064 تحرير مدخل (ACL) من ASDM يعطي خطأ. عند إستخدام ASDM مع OpenJRE/Oracle - الإصدار 7.12.2" و Cisco BUG ID CSCvp88926 "إرسال أوامر الإضافة أثناء حذف قائمة الوصول".

ملاحظة: تم إصلاح هذه العيوب في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

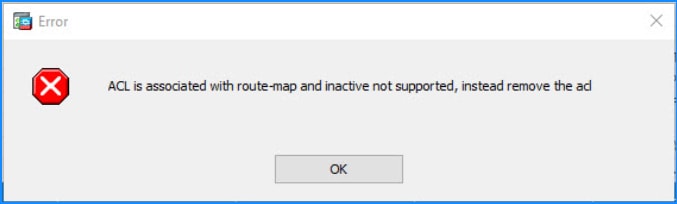

المشكلة 4. و"الخطأ: قوائم التحكم في الوصول (ACL) مقترنة بخريطة المسار وغير معتمدة، وبدلا من ذلك، قم بإزالة رسالة خطأ قائمة التحكم في الوصول (ACL) في حالات محددة

و"الخطأ: يتم اقتران قائمة التحكم في الوصول (ACL) بخريطة المسار ولا يتم دعمها، وبدلا من ذلك، يتم عرض رسالة خطأ قائمة التحكم في الوصول (ACL) في إحدى الحالات التالية:

- تحرير قائمة تحكم في الوصول (ACL) في ASDM المستخدمة في تكوين توجيه مستند إلى السياسة:

جدار الحماية (config)#access-list pbr الخط 1 يسمح ip أي مضيف 192.0.2.1

الخطأ : قوائم التحكم في الوصول (ACL) مقترنة بخريطة المسار وغير معتمدة، وبدلا من ذلك، قم بإزالة قائمة التحكم في الوصول (ACL)

2. تحرير قائمة تحكم في الوصول (ACL) ASDM > التكوين ->شبكة VPN للوصول عن بعد ->الوصول إلى الشبكة (العميل)>سياسة الوصول الديناميكي

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

- أحلت البرمجية cisco بق id CSCwb57615 يشكل pbr منفذ قائمة مع خط رقم failed. ال workaround أن يستثني ال "خط" معلم من التشكيل.

- أحلت البرمجية cisco بق id CSCwe34665 "يعجز أن يحرر ال acl كائن إن هو يكون بالفعل قيد الاستخدام، يحصل الاستثناء".

ملاحظة: تم إصلاح هذه العيوب في إصدارات برنامج ASA الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 5. لا توجد سجلات في عارض سجل الوقت الفعلي ل ASDM للاتصالات المرفوضة ضمنيا

لا يعرض عارض سجل الوقت الفعلي ل ASDM السجلات الخاصة بالاتصالات المرفوضة ضمنيا.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

لا يقوم الرفض الضمني في نهاية قائمة الوصول بإنشاء syslog. إذا كنت تريد أن تقوم جميع حركة المرور المرفوضة بإنشاء syslog، فقم بإضافة قاعدة باستخدام الكلمة الأساسية log في نهاية قائمة التحكم في الوصول (ACL).

المشكلة 6. يتم تجميد ASDM عند محاولة تعديل أي كائن شبكة أو مجموعة كائنات

يتم تجميد ASDM عند محاولة تعديل أي كائن شبكة أو مجموعة كائنات من صفحة التكوين > جدار الحماية > قواعد الوصول ضمن علامة التبويب العناوين. يتعذر على المستخدم تحرير أي من المعلمات الموجودة في نافذة كائن الشبكة عند مواجهة هذه المشكلة.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco Bug ID CSCwj12250 "ASDM يتجمد عند تحرير كائنات الشبكة أو مجموعات كائنات الشبكة. الحل البديل هو تعطيل مجموعة إحصائيات مضيف TopN:

ASA(config)# no hpm topN enable

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

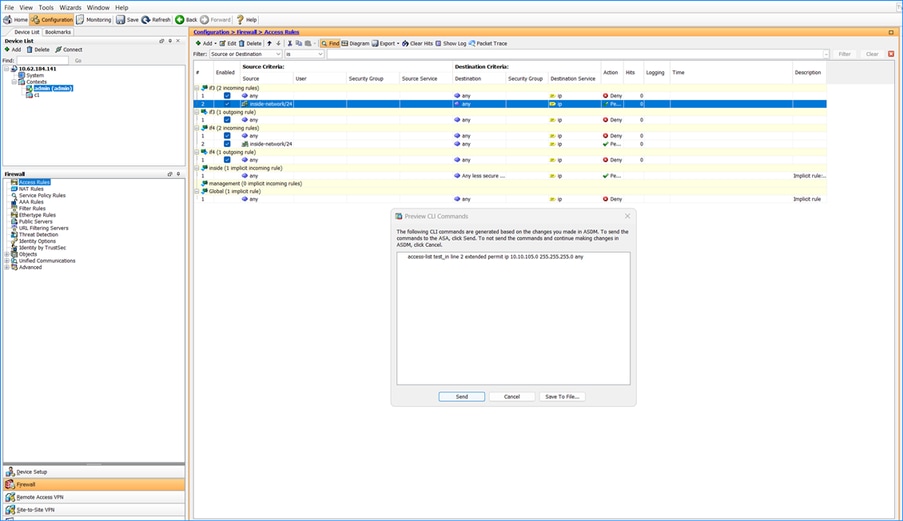

المشكلة 7. يمكن أن يعرض ASDM قواعد قائمة التحكم في الوصول الإضافية للواجهات المختلفة

يمكن أن يعرض ASDM قواعد قائمة تحكم في الوصول الإضافية للواجهات المختلفة في حالة تعديل قائمة تحكم في الوصول على مستوى الواجهة. في هذا المثال، تمت إضافة قاعدة واردة#2 إلى الواجهة إذا كانت قائمة التحكم في الوصول (ACL) 3. يعرض ASDM أيضا #2 للواجهة if4، بينما لم يتم تكوين هذه القاعدة بواسطة المستخدم. تعرض معاينة الأمر بشكل صحيح تغيير واحد معلق. هذه مشكلة في عرض واجهة المستخدم.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco Bug id CSCwm71434 "قد تعرض ASDM إدخالات قوائم الوصول إلى الواجهة المكررة".

المشكلة 8. لا تتوفر سجلات الوقت الفعلي في عارض سجل الوقت الفعلي

لا يتم عرض أي سجلات في عارض سجل الوقت الحقيقي

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

- تأكد من تكوين التسجيل. ارجع إلى كتاب ASDM رقم 1: دليل تكوين Cisco ASA Series General Operations ASDM، الإصدار 7.22، الفصل: التسجيل.

- أحلت البرمجية cisco بق id CSCvf82966 ASDM - تسجيل: يتعذر عرض سجلات الوقت الفعلي.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المراجع

- دليل إدارة قاعدة بيانات المحول (ASDM) الإصدار 1: دليل تكوين Cisco ASA Series General Operations ASDM، الإصدار 7.22، الفصل: التسجيل.

المشكلة 9. أعمدة التاريخ والوقت فارغة في عارض سجل الوقت الفعلي

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

- التحقق من إستخدام تنسيق الطابع الزمني للتسجيل الخاص ب RFC5424:

# show run logging

logging enable

logging timestamp rfc5424

- إذا تم إستخدام تنسيق الطابع الزمني للتسجيل RFC5424، فارجع إلى البرنامج Cisco Bug ID CSCvs52212 "ASDM enh: القدرة لبرامج عرض سجل الأحداث على عرض وحدات ASA مع تنسيق الطابع الزمني ل RFC5424. الحل البديل هو تجنب إستخدام تنسيق RFC5424:

firewall(config)# no logging timestamp rfc5424

firewall(config)# logging timestamp

- وبالإضافة إلى ذلك، ارجع إلى خلل البرنامج Cisco BUG ID CSCwh70323 "إدخال الطابع الزمني مفقود لبعض رسائل syslog التي يتم إرسالها إلى خادم syslog".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 10. يمكن أن يفشل التسجيل إلى ASDM بعد التحويل إلى سياق مختلف في ASA متعدد السياقات

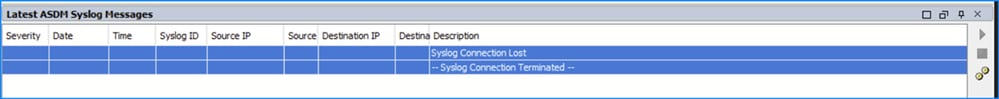

تظهر علامة التبويب أحدث رسائل ASDM syslog في الصفحة الرئيسية الرسائل "فقد اتصال syslog" و"انتهاء اتصال syslog":

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

تأكد من تكوين التسجيل. أحلت البرمجية cisco بق id CSCvz15404 ASA: وضع سياق متعدد : يتوقف تسجيل ASDM، عند التبديل إلى سياق مختلف.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 11. يتم إنهاء جلسة عمل ASDM بشكل مفاجئ عند التحويل بين سياقات مختلفة

تم إنهاء جلسة عمل ASDM بشكل مفاجئ عند التحويل بين السياقات المختلفة برسالة الخطأ "الحد الأقصى لجلسات الإدارة ل http للبروتوكول أو المستخدم موجود بالفعل. يرجى المحاولة مرة أخرى لاحقا. يتم عرض هذه السجلات في رسائل syslog:

%ASA-3-768004: QUOTA: management session quota exceeded for http protocol: current 5, protocol limit 5

%ASA-3-768004: QUOTA: management session quota exceeded for http protocol: current 5, protocol limit 5

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

- تحقق مما إذا كان إستخدام مورد ASDM الحالي قد وصل إلى الحد. في هذه الحالة يزداد العداد المرفوض:

firewall # show resource usage resource ASDM

Resource Current Peak Limit Denied Context

ASDM 5 5 5 10 admin

- ارجع إلى البرنامج Cisco Bug ID CSCvs72378 "يتم إنهاء جلسة ASDM بشكل مفاجئ عند التحويل بين سياقات مختلفة".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برنامج ASA الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

- إذا كان إصدار البرنامج به الإصلاح لمعرف تصحيح الأخطاء من Cisco CSCvs72378، ووصل المورد الحالي إلى الحد، فقطع اتصال بعض جلسات عمل ASDM الموجودة. يمكنك إغلاق ASDM أو، بدلا من ذلك، مسح إتصالات HTTPS لعنوان IP الخاص بالمضيف الذي يقوم بتشغيل ASDM. في هذا المثال، يفترض أن خادم HTTP على ASDM يعمل على منفذ HTTPS الافتراضي 443:

# show conn all protocol tcp port 443

TCP management 192.0.2.35:55281 NP Identity Ifc 192.0.2.1:443, idle 0:00:01, bytes 33634, flags UOB

TCP management 192.0.2.36:38844 NP Identity Ifc 192.0.2.1:443, idle 0:00:08, bytes 1629669, flags UOB

# clear conn all protocol tcp port 443 address 192.0.2.35

المشكلة 12. ASDM ينهي/ينهي بشكل عشوائي مع رسالة "تلقى ASDM رسالة من جهاز ASA لقطع الاتصال. والآن سوف يخرج برنامج إدارة قاعدة بيانات المحول (ASDM).

في ASA متعدد السياقات، تخرج/تنتهي ASDM بشكل عشوائي بالرسالة "تلقى ASDM رسالة من جهاز ASA لقطع الاتصال. سيتم الآن إنهاء ASDM.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية خلل cisco بق id CSCwh04395 "تطبيق ASDM ينبذ/ينهي بشكل عشوائي مع تنبيه رسالة على إعداد متعدد السياق".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برنامج ASA الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

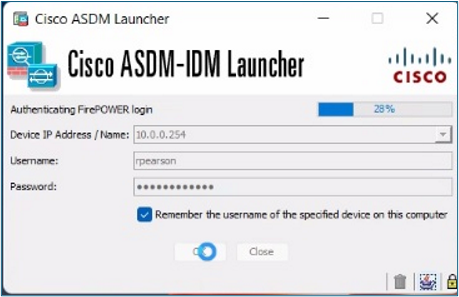

المشكلة 13. يتم تحميل ASDM مع رسالة "تسجيل الدخول إلى Authentication FirePOWER"

يتم تعليق تحميل ASDM مع الرسالة "تسجيل الدخول إلى Authentication FirePOWER":

تظهر سجلات وحدة تحكم Java رسالة "فشل الاتصال ب FirePower، متابعة بدونها":

2023-05-08 16:55:10,564 [ERROR] CLI-PASSTHROUGH-DEBUG Inside doInitialProcessing:

0 [SGZ Loader: launchSgzApplet] ERROR com.cisco.pdm.headless.startup - CLI-PASSTHROUGH-DEBUG Inside doInitialProcessing:

CLI-PASSTHROUGH-DEBUG Inside doInitialProcessing:

2023-05-08 16:55:10,657 [ERROR] CLI-PASSTHROUGH-DEBUG Inside doInitialProcessing messenger: cpl@18c4cb75

93 [SGZ Loader: launchSgzApplet] ERROR com.cisco.pdm.headless.startup - CLI-PASSTHROUGH-DEBUG Inside doInitialProcessing messenger: cpl@18c4cb75

CLI-PASSTHROUGH-DEBUG Inside doInitialProcessing messenger: cpl@18c4cb75

com.jidesoft.plaf.LookAndFeelFactory not loaded.

2023-05-08 17:15:31,419 [ERROR] Unable to login to DC-Lite. STATUS CODE IS 502

1220855 [SGZ Loader: launchSgzApplet] ERROR com.cisco.dmcommon.util.DMCommonEnv - Unable to login to DC-Lite. STATUS CODE IS 502

May 08, 2023 10:15:31 PM vd cx

INFO: Failed to connect to FirePower, continuing without it.

May 08, 2023 10:15:31 PM vd cx

INFO: If the FirePower is NATed, clear the cache (C:/Users/user1/.asdm/data/firepower.conf) and try again.

Env.isAsdmInHeadlessMode()-------------->false

java.lang.InterruptedException

at java.lang.Object.wait(Native Method)

للتحقق من هذا العرض، قم بتمكين سجلات وحدة تحكم Java:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwe15164 ASA: لا يمكن أن يعرض ASDM علامات تبويب SFR حتى يتم "التنشيط" من خلال واجهة سطر الأوامر الخاصة به." خطوات الحل:

- قم بإغلاق مدير ASDM.

- احصل على وصول SSH إلى طبقة الأمان (SFR) ومستخدم المحول إلى الجذر (sudo su).

- بعد تنفيذ الخطوات أعلاه، قم بإعادة تشغيل ASDM مرة أخرى ويمكن أن يتمكن من تحميل علامات تبويب FirePOWER (SFR).

ملاحظة: تم إصلاح هذا العيب في إصدارات برنامج FirePOWER الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 14. لا يعرض ASDM إدارة/تكوين الوحدة النمطية Firepower

تكوين الوحدة النمطية Firepower غير متوفر على ASDM.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

- تأكد من أن إصدارات ASA و ASDM و FirePOWER النمطية ونظام التشغيل متوافقة. ارجع إلى ملاحظات إصدار ASA لجدار الحماية الآمن من Cisco، ملاحظات إصدار ASDM لجدار الحماية الآمن من Cisco، توافق Cisco Secure Firewall ASA:

- يعد ASA 9. 14/ASDM 7. 14/Firepower 6. 6 الإصدار النهائي للوحدة النمطية ASA FirePOWER على ASA 5525-X و 5545-X و 5555-X.

- يعد ASA 9.12/ASDM 7.12/FirePOWER 6.4.0 الإصدار النهائي للوحدة النمطية ASA FirePOWER على ASA 5515-X و 5585-X.

- يعد ASA 9.9/ASDM 7.9(2)/FirePOWER 6.2.3 الإصدار النهائي للوحدة النمطية ASA FirePOWER على السلسلة ASA 5506-X و 5512-X.

- تكون إصدارات ASDM متوافقة مع إصدارات ASA السابقة بشكل عكسي، ما لم يذكر خلاف ذلك. على سبيل المثال، يمكن أن يقوم ASDM 7.13(1) بإدارة ASA 5516-X على ASA 9.10(1).

- لا يتم دعم ASDM لإدارة الوحدة النمطية FirePOWER مع ASA 9.8(4.45)+ و 9.12(4.50)+ و 9.14(4.14)+ و 9.16(3.19)+؛ يجب إستخدام FMC لإدارة الوحدة النمطية باستخدام هذه الإصدارات. تتطلب إصدارات ASA هذه وجود ASDM 7.18(1.152) أو إصدار أحدث، ولكن دعم ASDM للوحدة النمطية ASA FirePOWER انتهى ب 7.16.

- لم يدعم ASDM 7.13(1) و ASDM 7.14(1) ASA 5512-X و 5515-X و 5585-X و ASM؛ يجب الترقية إلى ASDM 7.13(1.101) أو 7.14(1.48) لاستعادة دعم ASDM.

- إذا كانت الإصدارات متوافقة، فتحقق مما إذا كانت الوحدة النمطية قيد التشغيل أم لا:

firewall# show module sfr details

Getting details from the Service Module, please wait...

Card Type: FirePOWER Services Software Module

Model: ASA5508

Hardware version: N/A

Serial Number: AAAABBBB1111

Firmware version: N/A

Software version: 7.0.6-236

MAC Address Range: 006b.f18e.dac6 to 006b.f18e.dac6

App. name: ASA FirePOWER

App. Status: Up

App. Status Desc: Normal Operation

App. version: 7.0.6-236

Data Plane Status: Up

Console session: Ready

Status: Up

DC addr: No DC Configured

Mgmt IP addr: 192.0.2.1

Mgmt Network mask: 255.255.255.0

Mgmt Gateway: 192.0.2.254

Mgmt web ports: 443

Mgmt TLS enabled: true

إذا كانت الوحدة النمطية معطلة، يمكن إستخدام أمر sw-module reset لإعادة ضبط الوحدة النمطية ثم إعادة تحميل برنامج الوحدة النمطية.

المراجع

- ملاحظات إصدار ASA لجدار الحماية الآمن من Cisco

- ملاحظات إصدار ASDM لجدار الحماية الآمن من Cisco

- توافق ASA لجدار الحماية الآمن من Cisco

المشكلة 15. يتعذر الوصول إلى ملفات تعريف العملاء الآمنة على ASDM

تظهر سجلات وحدة تحكم Java الاستثناء "java.lang.arrayIndexOutOfBoundsException: رسالة الخطأ مقاس 3 بوصات:

LifeTime value : -1 HTTP Enable Status : nps-servers-ige

java.lang.ArrayIndexOutOfBoundsException: 3

at doz.a(doz.java:1256)

at doz.a(doz.java:935)

at doz.l(doz.java:1100)

للتحقق من هذا العرض، قم بتمكين سجلات وحدة تحكم Java:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco Bug ID CSCwi56155 "يتعذر الوصول إلى ملف تعريف العميل الآمن على ASDM.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

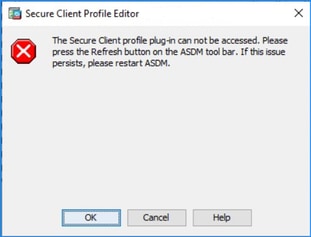

المشكلة 16. يتعذر تحرير ملفات تعريف XML لملف تعريف العميل الآمن على ASDM

لا يمكن تحرير توصيفات XML لملف تعريف العميل الآمن في تكوين ASDM > Remote Access VPN > Network (Client) Access على جهاز ASA إذا كانت هناك صورة AnyConnect موجودة على القرص أقدم من الإصدار 4.8.

رسالة الخطأ "لا يوجد ملحق محرر ملفات التعريف في صورة العميل الآمنة على الجهاز. يرجى الانتقال إلى "الوصول إلى الشبكة (العميل)" > "برنامج العميل الآمن" وتثبيت الإصدار 2.5 من "صورة العميل الآمن" أو إصدار أحدث ثم المحاولة مرة أخرى.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwk64399 "ASDM- يعجز أن يحرر يأمن زبون ملف تعريف". الحل البديل هو تعيين صورة AnyConnect أخرى بأولوية أقل.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 17. صور العميل الآمنة مفقودة بعد تغييرات التكوين

بعد إجراء تغييرات في تكوين ASDM > الوصول إلى الشبكة (العميل) > ملف تعريف العميل الآمن، تكون الصور في التكوين>الوصول إلى الشبكة (العميل) > برنامج العميل الآمن مفقودة.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwf23826 "يأمن زبون برمجية لا يعرض بعد يعدل يأمن زبون مبرد تعريف محرر في ASDM. خيارات الحل البديل:

- انقر أيقونة التحديث في ASDM

أو

- إغلاق ASDM وإعادة فتحه

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 18. الأوامر غير الفعالة http server session-timeout وhttp server idle-timeout

الأمر http server session-timeout وhttp server idle-timeout ليس لها تأثير في multi-context أسلوب ASA.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCtx41707 "دعم ل http نادل مهلة أمر في multi-context أسلوب". تكون الأوامر قابلة للتكوين إلا أن القيم لا تأثير لها.

المشكلة 19. فشل نسخ DAP.xml على ASDM

يفشل نسخة ملف dap.xml لسياسة الوصول الديناميكي (DAP) إلى ASA من خلال نافذة إدارة الملفات في ASDM مع حدوث الخطأ "disk0:/dap.xml هو ملف نظام خاص. تحميل ملف باسم dap.xml في disk0: غير مسموح به:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCvt62162 يستطيع لا نسخة dap.xml يستعمل مبرد إدارة في ASDM 7.13.1. الحل البديل هو نسخ الملف مباشرة إلى ASA باستخدام بروتوكولات مثل FTP أو TFTP.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 20 - لا توجد سياسات IKE ولا اقتراحات IPSec ظاهرة على ASDM

لا يعرض ASDM سياسات IKE ومقترحات IPSec في التكوينات > نافذة شبكة VPN من موقع إلى موقع.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco Bug ID CSCwm42701 "عرض ASDM فارغ في علامة التبويب مقترحات IKE".

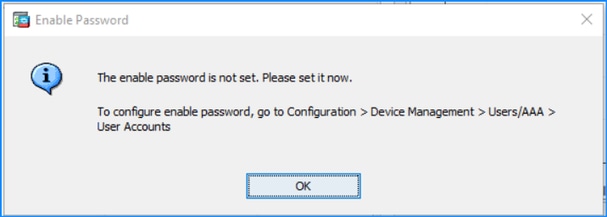

المشكلة 21. يعرض ASDM الرسالة "لم يتم تعيين كلمة مرور enable". من فضلك ضعه الآن.

يعرض ASDM الرسالة "لم يتم تعيين كلمة مرور enable ". من فضلك ضعه الآن. بعد تغيير كلمة مرور enable في سطر الأوامر:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCvq42317 "ASDM يطالب أن يغير يمكن كلمة بعد أن كان ثبتت على CLI.

المشكلة 22. إختفاء كائن ASDN بعد تحديث واجهة مستخدم ASDM

عند إضافة مجموعة كائن ومضيف كائن إلى مجموعة كائن موجودة وبعد تحديث ASDM تختفي مجموعة الكائنات من قائمة ASDM. يجب أن تبدأ أسماء الكائنات بأرقام لهذا العيب لمطابقتها.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

راجع البرنامج Cisco Bug ID CSCwf71723 "ASDM تفقد الكائنات/مجموعات الكائنات التي تم تكوينها".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 23. تعذر تحرير ملفات تعريف عميل AnyConnect للإصدارات الأقدم من 4.5

لا يمكن تحرير ملفات تعريف عميل AnyConnect لملف تعريف AnyConnect قبل الإصدار 4.5. رسالة الخطأ هي "لا يمكن الوصول إلى المكون الإضافي لملف تعريف العميل الآمن". الرجاء الضغط على زر "تحديث" في شريط أدوات ASDM. إذا إستمرت هذه المشكلة، الرجاء إعادة تشغيل ASDM.:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwf16947 ASDM - يعجز أن يحمل AnyConnect profile محرر".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

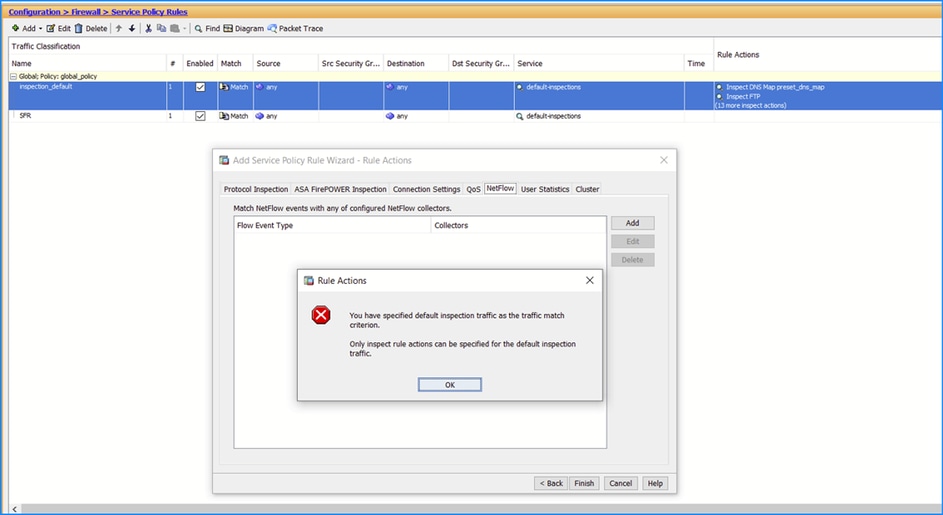

المشكلة 24. غير قادر على الانتقال إلى Edit Service Policy (سياسة تحرير الخدمة) > إجراءات القواعد > علامة التبويب ASA FirePOWER Inspection

في الإصدار 7.8.2 من ASDM، يتعذر على المستخدمين التنقل إلى علامة التبويب تحرير سياسة الخدمة > إجراءات القاعدة > ASA FirePOWER Inspection ويتم عرض الخطأ: "لقد قمت بتحديد حركة مرور الفحص الافتراضية كمعيار مطابقة حركة المرور. يمكن تحديد إجراءات قواعد الفحص فقط لحركة مرور الفحص الافتراضية. يحدث هذا حتى عند تحديد قائمة تحكم في الوصول (ACL) لإعادة التوجيه:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCvg15782 "ASDM - يعجز أن يشاهد يعدل SFR حركة مرور redirection بعد يحسن إلى صيغة 7.8(2)". الحل البديل هو إستخدام CLI لتحرير تكوين خريطة السياسة.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

مشكلة 25. الإصدار 5.1 من صورة AnyConnect ومحرر ملف تعريف AnyConnect على ASDM

يتم ملاحظة هذه الأعراض على الإصدار 5.1 من برنامج Secure Client:

- أسماء وحدات نهج المجموعة غير المدرجة عند تحميل حزم Win/Mac/Linux

- فشل ASDM في فتح محرر ملف تعريف AnyConnect.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwh74417 ASDM : لا يمكن تحميل محرر ملف تعريف AnyConnect ونهج المجموعة عند إستخدام صورة CSC 5.1. الحل البديل هو إستخدام إصدارات أقل من Secure Client.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

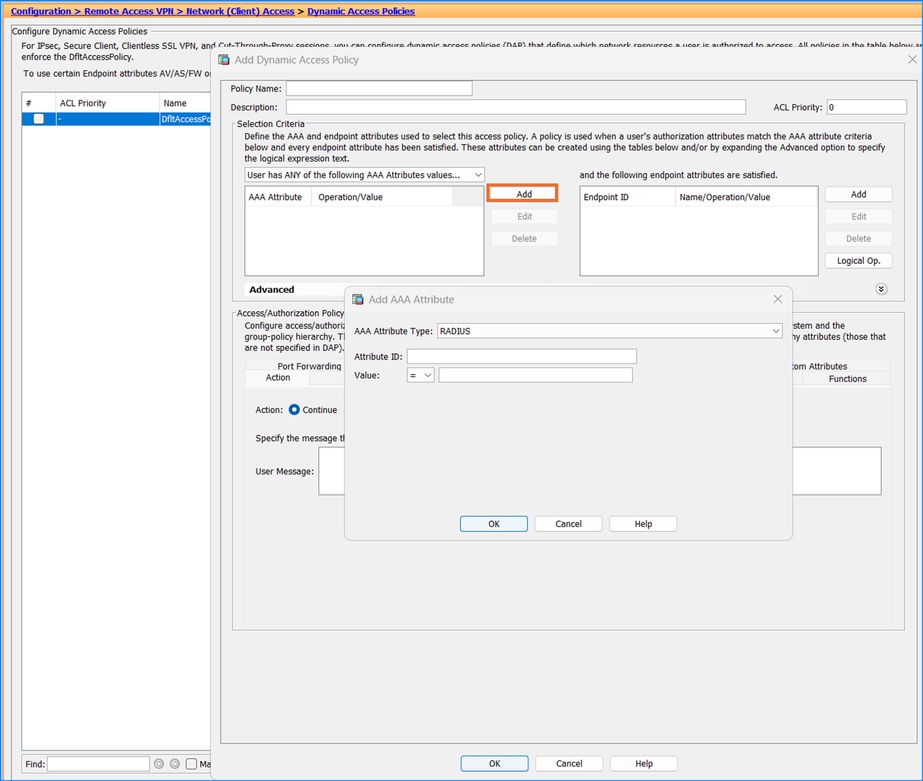

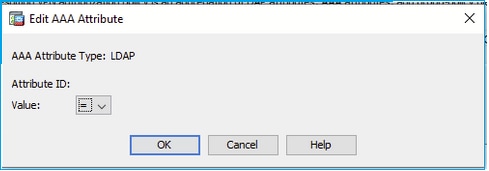

المشكلة 26. لا يكون نوع سمات AAA (RADIUS/LDAP) مرئيا في ASDM

لا يكون نوع سمات AAA (RADIUS/LDAP) مرئيا في ASDM > التكوين > الوصول عن بعد VPN>الوصول إلى الشبكة (العميل) >سياسات الوصول الديناميكية>إضافة > في حقل سمة AAA > إضافة > تحديد RADIUS أو LDAP:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwa99370 ASDM : ASDM:DAP config مفقود سمات AAA (RADIUS/LDAP)" و cisco بق id CSCwd16386 "ASDM:DAP config مفقود سمات AAA نوع (RADIUS/LDAP)".

ملاحظة: تم إصلاح هذه العيوب في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

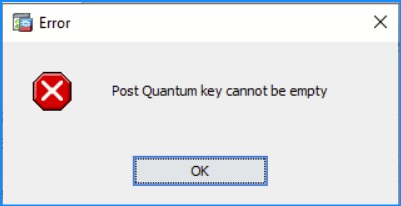

المشكلة 27. يظهر خطأ 'Post Quantum key لا يمكن أن يكون فارغا' على ASDM

يظهر الخطأ "ترحيل مفتاح الكم لا يمكن أن يكون فارغا" عند تحرير القسم المتقدم في ASDM > التكوين>Remote Access VPN> الوصول إلى الشبكة (العميل) >ملفات تعريف اتصال IPsec (IKEv2):

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco Bug id CSCwe58266 "تكوين ASDM IKev2 - لا يمكن أن يكون Post Quantum Key رسالة خطأ فارغة".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 28. لا يعرض ASDM أي نتائج عند إستخدام الخيار "حيث يتم إستخدامه"

لا يعرض ASDM أي نتائج عند إستخدام الخيار "حيث يتم إستخدامه" الذي تم العثور عليه من خلال التنقل إلى التكوين > جدار الحماية > الكائنات > كائنات/مجموعات الشبكة والنقر بزر الماوس الأيمن فوق أحد الكائنات.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwd98702 ""حيث يستعمل" خيار في ASDM لا يعمل".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 29. لا يمكن حذف رسالة التحذير "[كائن الشبكة] لأنها تستخدم فيما يلي" عند حذف كائن شبكة

لا يعرض ASDM رسالة التحذير "[كائن الشبكة] لا يمكن حذفه لأنه مستخدم في التالي" عند حذف كائن شبكة يشار إليه في مجموعة شبكة في التكوين > جدار الحماية > الكائنات>الشبكة كائنات/مجموعات.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

أحلت البرمجية cisco بق id CSCwe67056 [شبكة كائن] يستطيع لا يحذف لأن هو يكون استعملت في التالي" تحذير لا يظهر".

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

المشكلة 30. مشاكل في الاستخدام مع علامة تبويب كائنات/مجموعة الشبكة في ASDM

يلاحظ واحد أو أكثر من هذه الاعراض:

- تم وضع علامة "إختياري" على إدخال النص "Name" في قسم "إنشاء عضو كائن جديد" في "Add/Edit Object Group Windows". ومع ذلك، يتم تعطيل الزر "إضافة>" لإنشاء الكائن وإضافته ما لم يتم إدخال اسم.

- علامة التبويب "الاستخدامات" التي يتم فتحها عندما يقوم المستخدم بالنقر فوق "حيث يتم إستخدامه..." تسرد قائمة السياق فقط الكيانات (قوائم التحكم في الوصول (ACL) وخرائط المسار ومجموعات الكائنات) التي تشير مباشرة إلى الكائن. كما يجب أن تورد بشكل متكرر القوائم الثانية والثالثة وما إلى ذلك. مراجع الترتيب (التي هي قائمة تحكم بالوصول (ACL) تستخدم مجموعة كائن تحتوي على كائن يجب أن يتم سردها أيضا على أنها "إستخدام" للكائن).

- كما تعرض عملية "الحذف" المتوفرة في قائمة السياق هذا السلوك. فهو يحذف تلقائيا أي كيان يشير مباشرة إلى الكائن (إذا أصبح الكيان فارغا عند حذف الكائن). فهي لا تعمل بهذه الطريقة عندما تقوم ثانية، ثالثة، وهلم جرا. سيصبح مرجع الأمر فارغا بسبب حذف الكائن ومرجع الترتيب الأول.

يمكن أن يؤدي المستخدم إلى الاعتقاد بأن ASDM تمنع الكيانات التي ستصبح فارغة بسبب حذف الكائن من التكوين المتبقي. بيد أن هذا ليس بالضرورة هو الحال.

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

ارجع إلى البرنامج Cisco Bug ID CSCwe86257 "إمكانية إستخدام علامة التبويب كائنات/مجموعة الشبكة في ASDM.

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

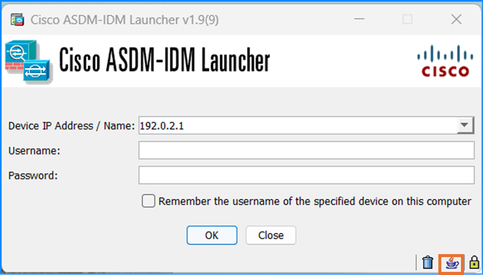

أستكشاف أخطاء مصادقة ASDM وإصلاحها

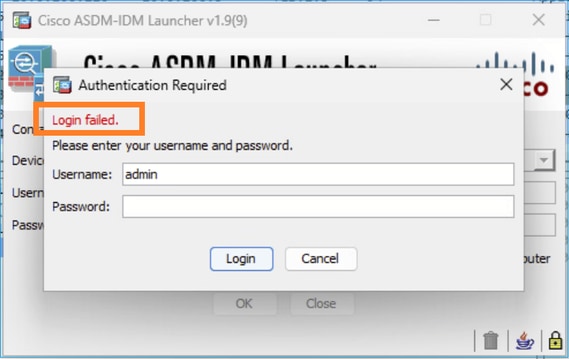

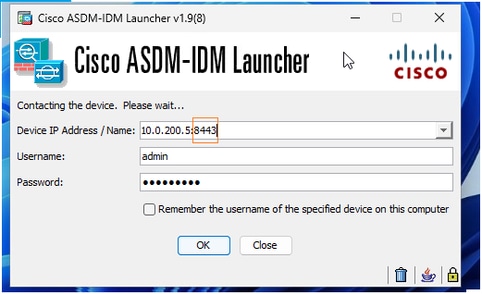

مشكلة 1. فشل تسجيل الدخول إلى ASDM

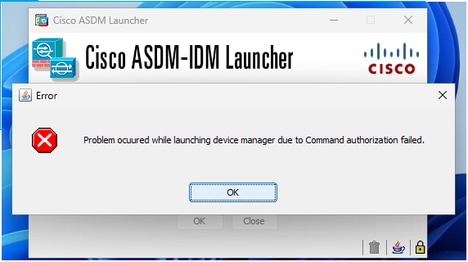

الخطأ الظاهر في واجهة مستخدم ASDM هو:

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

يمكن ملاحظة هذا الخطأ عندما يتم تمكين كل من HTTP و WebVPN Cisco Secure Client (AnyConnect) على الواجهة نفسها. وعلى هذا فلابد من تلبية كافة الشروط:

- تم تمكين AnyConnect/Cisco Secure Client على واجهة

- يتم تمكين خادم HTTP على نفس الواجهة ونفس المنفذ مثل AnyConnect/Cisco Secure Client

مثال:

asa# configure terminal

asa(config)# webvpn

asa(config-webvpn)# enable outside <- default port in use (443)

and

asa(config)# http server enable <- default port in use (443)

asa(config)# http 0.0.0.0 0.0.0.0 outside <- HTTP server configured on the same interface as Webvpn

تلميح أستكشاف الأخطاء وإصلاحها: قم بتمكين 'debug http 255' ويمكنك رؤية التعارض بين ASDM و WebVPN:

ciscoasa# debug http 255

debug http enabled at level 255.

ciscoasa# ewaURLHookVCARedirect

...addr: 192.0.2.5

ewaURLHookHTTPRedirect: url = /+webvpn+/index.html

HTTP: ASDM request detected [ASDM/] for [/+webvpn+/index.html] <--------

webvpnhook: got '/+webvpn+' or '/+webvpn+/': Sending back "/+webvpn+/index.html" <-----

HTTP 200 OK (192.0.2.110)HTTP: net_handle->standalone_client [1]

webvpn_admin_user_agent: buf: ASDM/ Java/1.8.0_431

ewsStringSearch: no buffer

Close 0

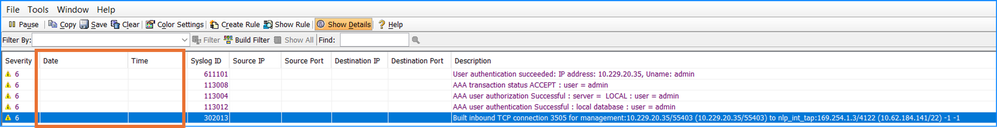

كملاحظة جانبية، على الرغم من فشل تسجيل الدخول، تظهر موجهات نظام ASA أن المصادقة ناجحة:

asa# show logging

Oct 28 2024 07:42:44: %ASA-6-113012: AAA user authentication Successful : local database : user = user2

Oct 28 2024 07:42:44: %ASA-6-113009: AAA retrieved default group policy (DfltGrpPolicy) for user = user2

Oct 28 2024 07:42:44: %ASA-6-113008: AAA transaction status ACCEPT : user = user2

Oct 28 2024 07:42:44: %ASA-6-605005: Login permitted from 192.0.2.110/60316 to NET50:192.0.2.5/https for user "user2"

Oct 28 2024 07:42:44: %ASA-6-611101: User authentication succeeded: IP address: 192.0.2.110, Uname: user2

الحلول

الحل البديل 1

قم بتغيير منفذ TCP إما لخادم ASA HTTP، على سبيل المثال:

ciscoasa# configure terminal

ciscoasa(config)# http server enable 8443

الحل البديل 2

قم بتغيير منفذ TCP ل AnyConnect/Cisco Secure Client، على سبيل المثال:

ciscoasa# configure terminal

ciscoasa(config)# webvpn

ciscoasa(config-webvpn)# no enable outside <-- first you have disable WebVPN for all interfaces before changing the port

ciscoasa(config-webvpn)# port 8443

ciscoasa(config-webvpn)# enable outside

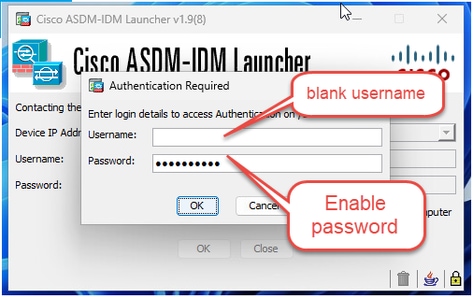

الحل البديل 3

الحل البديل هو إزالة تكوين "مصادقة AAA http console":

ciscoasa(config)# no aaa authentication http console LOCAL

في هذه الحالة، يمكنك تسجيل الدخول إلى ASDM باستخدام كلمة مرور enable فقط:

عيب ذو صلة

معرف تصحيح الأخطاء من Cisco CSCwb67583

إضافة تحذير عند تمكين WebVPN و ASDM على نفس الواجهة

مشكلة 2. فشل تفويض أمر ASDM

الخطأ الظاهر في واجهة مستخدم ASDM هو:

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

تحقق من تكوين AAA على ASA وتأكد من:

- كما تم تكوين مصادقة AAA.

- إذا كنت تستخدم خادم مصادقة عن بعد، فإنه يمكن الوصول إليه وتفوض الأوامر.

المرجع

المشكلة 3. تكوين وصول ASDM للقراءة فقط

في بعض الأحيان ترغب في توفير وصول للقراءة فقط لمستخدمي ASDM.

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

قم بإنشاء مستخدم جديد بمستوى امتياز مخصص (5)، على سبيل المثال:

asa(config)# username [username] password [password] privilege 5

يخلق هذا أمر مستعمل مع امتياز مستوى 5، أي ال monitore-only" مستوى. استبدلت <username]' و[password]' مع ال مرغوب username وكلمة.

التفاصيل

يسمح لك تفويض الأوامر المحلية بتعيين أوامر إلى واحد من 16 مستوى من مستويات الامتيازات (من 0 إلى 15). بشكل افتراضي، يتم تعيين كل أمر إما إلى مستوى الامتياز 0 أو 15. يمكنك تعريف كل مستخدم ليصبح على مستوى امتياز محدد، ويمكن لكل مستخدم إدخال أي أمر على مستوى الامتياز المعين أو أقل. يدعم ASA مستويات امتيازات المستخدم المعرفة في قاعدة البيانات المحلية أو خادم RADIUS أو خادم LDAP (إذا قمت بتعيين سمات LDAP إلى سمات RADIUS).

الإجراء

| الخطوة 1 |

أخترت تشكيل>أداة إدارة>مستعمل/AAA>AAA منفذ>تخويل. |

| الخطوة 2 |

حدد خانة الاختيار تمكين التفويض لوصول أمر ASA > تمكين. |

| الخطوة 3 |

أختر محلي من القائمة المنسدلة مجموعة الخوادم. |

| الخطوة 4 |

عندما تقوم بتمكين تفويض الأوامر المحلية، يكون لديك خيار تعيين مستويات الامتيازات يدويا للأوامر الفردية أو مجموعات الأوامر أو تمكين امتيازات حساب المستخدم المحددة مسبقا. · انقر على تعيين أدوار المستخدم المعرفة ل ASDM لاستخدام امتيازات حساب المستخدم المحددة مسبقا. يظهر مربع حوار إعداد أدوار المستخدم المعرفة من قبل ASDM. انقر فوق نعم لاستخدام امتيازات حساب المستخدم المحددة مسبقا: Admin (مستوى الامتياز 15، مع الوصول الكامل إلى جميع أوامر CLI؛ للقراءة فقط (مستوى الامتياز 5، مع وصول للقراءة فقط)؛ و راقبت فقط (امتياز مستوى 3، مع منفذ إلى المدرب قسم فقط). · انقر فوق تكوين امتيازات الأوامر لتكوين مستويات الأوامر يدويا. تظهر شاشة إعداد امتيازات الأمر. يمكنك عرض جميع الأوامر باختيار جميع الأوضاع من القائمة المنسدلة وضع الأوامر، أو يمكنك إختيار وضع تكوين لعرض الأوامر المتاحة في هذا الوضع. على سبيل المثال، إذا أخترت سياق، يمكنك عرض جميع الأوامر المتاحة في وضع تكوين السياق. إذا يمكن إدخال أمر في وضع EXEC للمستخدم أو وضع EXEC ذي الامتيازات بالإضافة إلى وضع التكوين، ويقوم الأمر بتنفيذ إجراءات مختلفة في كل وضع، فيمكنك تعيين مستوى الامتياز لهذه الأوضاع بشكل منفصل. يعرض عمود المتغير show أو clear أو cmd. أنت يستطيع ثبتت الامتياز فقط ل العرض، واضح، أو يشكل شكل من الأمر. نموذج تكوين الأمر هو عادة النموذج الذي يتسبب في تغيير التكوين، إما كأمر غير معدل (بدون بادئة show أو clear) أو كنموذج no. لتغيير مستوى أمر، قم بالنقر المزدوج عليه أو انقر تحرير. أنت يستطيع ثبتت المستوى بين 0 و 15. أنت يستطيع فقط شكلت الامتياز مستوى من الأمر رئيسي. على سبيل المثال، يمكنك تكوين مستوى جميع أوامر AAA، ولكن ليس مستوى أمر مصادقة AAA وأمر تفويض AAA بشكل منفصل. لتغيير مستوى كل الأوامر التي تظهر، انقر فوق تحديد الكل، ثم تحرير. انقر فوق موافق لقبول التغييرات التي قمت بها. |

| الخطوة 5 |

انقر فوق تطبيق. يتم تعيين إعدادات التخويل، ويتم حفظ التغييرات في التكوين الجاري تشغيله. |

المرجع

المشكلة 4. مصادقة ASDM متعددة العوامل (MFA)

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

في وقت كتابة هذا التقرير، لا يدعم ASDM MFA (أو 2FA). يتضمن هذا التحديد MFA مع حلول مثل PingID، وهكذا.

المرجع

معرف تصحيح الأخطاء من Cisco CSCvs85995

إنه: وصول ASDM باستخدام مصادقة ثنائية العوامل أو MFA

المشكلة 5. تكوين مصادقة ASDM الخارجية

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

يمكنك إستخدام LDAP أو RADIUS أو RSA SecureID أو TACACS+ لتكوين المصادقة الخارجية على ASDM.

المراجع

- https://www.cisco.com/c/en/us/support/docs/security/asa-5500-x-series-next-generation-firewalls/112967-acs-aaa-tacacs-00.html

- https://www.cisco.com/c/en/us/td/docs/security/asa/asa922/configuration/general/asa-922-general-config/aaa-radius.html

- https://www.cisco.com/c/en/us/td/docs/security/asa/asa922/configuration/general/asa-922-general-config/aaa-tacacs.html

- https://www.cisco.com/c/en/us/td/docs/security/asa/asa922/configuration/general/asa-922-general-config/aaa-ldap.html

المشكلة 6. تفشل المصادقة المحلية ل ASDM

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

في حالة إستخدام المصادقة الخارجية والمصادقة المحلية كإجراء إحتياطي، فإن المصادقة المحلية لا تعمل إلا إذا كان الخادم الخارجي معطلا أو لا يعمل. في هذا السيناريو فقط، تتولى المصادقة المحلية الأمر ويمكنك الاتصال بالمستخدمين المحليين.

وذلك لأن المصادقة الخارجية لها الأسبقية على المصادقة المحلية.

مثال:

asa(config)# aaa authentication ssh console RADIUS_AUTH LOCAL

المرجع

مشكلة 7. كلمة مرور ASDM مرة واحدة

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

- تمت إضافة دعم مصادقة ASDM OTP (كلمة مرور مرة واحدة) في الإصدار 8.x من ASA - 9.x في الوضع أحادي الموجه فقط.

- لا تدخل مصادقة ASDM OTP للوضع الشفاف لجدار حماية ASA و/أو الوضع متعدد السياقات في هذه الفئة.

أحلت ال cisco بق id CSCtf23419  إنه: دعم مصادقة ASDM OTP في الأوضاع متعددة السياقات والشفافة

إنه: دعم مصادقة ASDM OTP في الأوضاع متعددة السياقات والشفافة

المشكلة 8. لا يعرض ملف تعريف الاتصال كافة الأساليب

المشكلة في هذه الحالة حالة عدم توافق بين تكوين ASA CLI مقابل واجهة مستخدم ASDM.

وعلى وجه التحديد، تتضمن واجهة سطر الأوامر ما يلي:

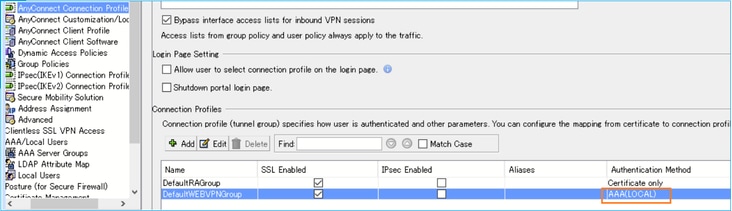

tunnel-group DefaultWEBVPNGroup webvpn-attributes

authentication aaa certificate

بينما لا تذكر واجهة مستخدم ASDM أسلوب الشهادة:

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

هذه قضية تجميلية. لا يظهر الأسلوب في ASDM، ولكن يتم إستخدام مصادقة الشهادة.

المشكلة 9. لا ينتهي وقت جلسة ASDM

يتمثل العرض في عدم أخذ مهلة جلسة عمل واجهة المستخدم الرسومية (GUI) ل ASDM في الاعتبار.

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

وهذا يحدث عندما لا يتم تعيين الأمر aaa authentication http console local" على ASA المدار.

أحلت ال cisco بق id CSCwj70826  إنه: إضافة تحذير: تعيين مهلة الجلسة، يتطلب "مصادقة AAA http console LOCAL"

إنه: إضافة تحذير: تعيين مهلة الجلسة، يتطلب "مصادقة AAA http console LOCAL"

الحل

قم بتكوين الأمر ""aaa authentication http console local" على ASA المدار.

المشكلة 10. تفشل مصادقة ASDM LDAP

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

الخطوة 1

تأكد من أن التكوين في موضعه، على سبيل المثال:

aaa-server ldap_server protocol ldap

aaa-server ldap_server (inside) host 192.0.2.1

ldap-base-dn OU=ldap_ou,DC=example,DC=com

ldap-scope subtree

ldap-naming-attribute cn

ldap-login-password *****

ldap-login-dn CN=example, DC=example,DC=com

server-type microsoft

asa(config)# aaa authentication http console ldap_server LOCAL

الخطوة 2

تحقق من حالة خادم LDAP:

asa# show aaa-server

سيناريو جيد:

Server status: ACTIVE, Last transaction at 11:45:23 UTC Tue Nov 19 2024

سيناريو غير صحيح:

Server status: FAILED, Server disabled at 11:45:23 UTC Tue Nov 19 2024

الخطوة 3

تحقق من صحة المصادقة المحلية عن طريق تعطيل مصادقة LDAP مؤقتا.

الخطوة 4

على ASA تشغيل LDAP تصحيح ومحاولة مصادقة المستخدم:

# debug ldap 255

في تصحيح الأخطاء، ابحث عن السطور التي تحتوي على تلميحات مثل "فشل".

المشكلة 11. تكوين DAP ل ASDM WebVPN مفقود

تحت تكوين DAP على نوع سمات ASDM AAA (RADIUS/LDAP) لا تكون مرئية فقط رؤية = و != على القائمة المنسدلة:

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

هذا خلل برمجية يتتبع ب cisco بق id CSCwa99370  ASDM:DAP config يفتقد سمات AAA نوع (RADIUS/LDAP)

ASDM:DAP config يفتقد سمات AAA نوع (RADIUS/LDAP)

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

أستكشاف أخطاء ASDM الأخرى وإصلاحها

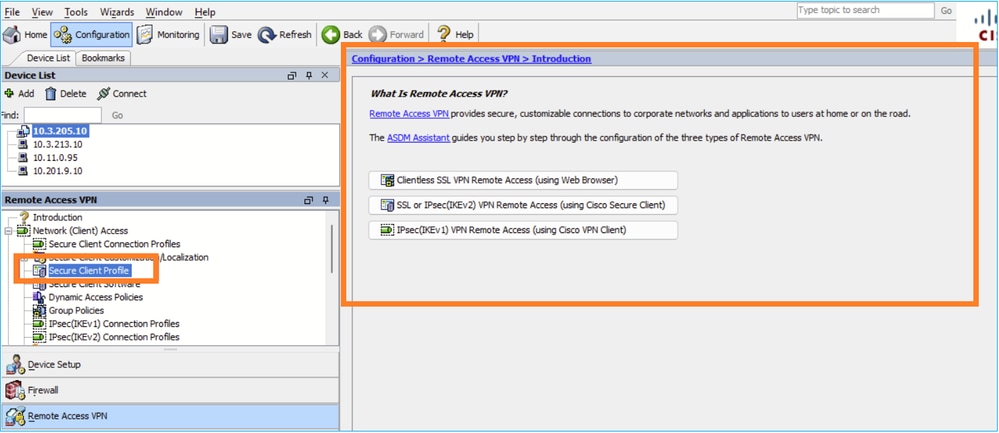

المشكلة 1. يتعذر الوصول إلى ملف تعريف العميل الآمن على ASDM

يظهر واجهة مستخدم ASDM ما يلي:

بينما إخراج واجهة المستخدم المتوقع هو:

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

وهو عيب معروف:

معرف تصحيح الأخطاء من Cisco CSCwi56155  تعذر الوصول إلى ملف تعريف العميل الآمن على ASDM

تعذر الوصول إلى ملف تعريف العميل الآمن على ASDM

الحلول:

الرجوع إلى إصدار AnyConnect

أو

ترقية ASDM إلى الإصدار 7.20.2

تحقق من ملاحظات الخلل للحصول على مزيد من التفاصيل. وبالإضافة إلى ذلك، يمكنك الاشتراك في الخطأ، وبالتالي تتلقى إخطارا بتحديثات العيوب.

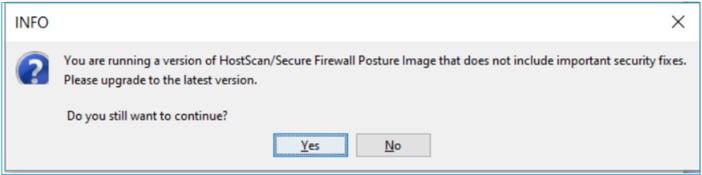

المشكلة 2. يظهر ASDM منبثق ل hostscan - لا تتضمن الصورة إصلاحات أمان مهمة

يظهر واجهة مستخدم ASDM:

"أنت تقوم بتشغيل إصدار من صورة HostScan/SecureFirewall Posture التي لا تتضمن إصلاحات أمان مهمة. الرجاء الترقية إلى أحدث إصدار. هل ما زلت تريد المتابعة؟

أستكشاف الأخطاء وإصلاحها - الخطوات الموصى بها

وهو عيب معروف:

معرف تصحيح الأخطاء من Cisco CSCwc62461  عند تسجيل الدخول إلى ASDM الذي يظهر من أجل Hostscan - لا تتضمن الصورة إصلاحات الأمان الهامة

عند تسجيل الدخول إلى ASDM الذي يظهر من أجل Hostscan - لا تتضمن الصورة إصلاحات الأمان الهامة

ملاحظة: تم إصلاح هذا الخلل في إصدارات برامج ASDM الأخيرة. تحقق من تفاصيل العيب للحصول على مزيد من المعلومات.

الحل:

انقر فوق "نعم" في مربع الرسالة المنبثقة للمتابعة.

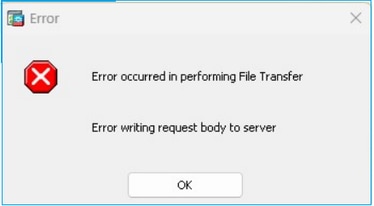

المشكلة 3. ASDM "خطأ في كتابة نص طلب إلى الخادم" عند نسخ صورة عبر ASDM

يظهر واجهة مستخدم ASDM:

حدث خطأ أثناء إجراء نقل الملفات

حدث خطأ أثناء كتابة نص الطلب إلى الخادم

أستكشاف الأخطاء وإصلاحها - الإجراءات الموصى بها

هذا عيب معروف يتتبعه:

Cisco Bug id CSCtf74236  ASDM "خطأ في كتابة نص الطلب إلى الخادم" عند نسخ الصورة

ASDM "خطأ في كتابة نص الطلب إلى الخادم" عند نسخ الصورة

الحل

أستخدم SCP/TFTP لنقل الملف.

المراجع

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

2.0 |

29-Nov-2024 |

الإصدار الأولي |

1.0 |

28-Nov-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Ilkin GasimovCisco TAC Engineer

- Mikis ZafeiroudisCisco TAC Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات