المقدمة

يصف هذا المستند إجراء تكوين قواعد الاتصال المحلية المخصصة في SNORT2 على الدفاع ضد تهديد جدار الحماية (FTD).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- مركز إدارة FireSIGHT (FMC) من Cisco

- الدفاع ضد تهديد جدار الحماية (FTD)

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- مركز إدارة Cisco Firepower ل VMWare 7.4.1

- Cisco Firepower 2120 7.4.1

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

تشير "قاعدة الشخر المحلية المخصصة" إلى قاعدة معرفة من قبل المستخدم يمكنك إنشاؤها وتنفيذها داخل نظام اكتشاف ومنع التطفل على الخادم المدمج في FTD. عندما تقوم بإنشاء قاعدة شخير محلية مخصصة في Cisco FTD، أنت تقوم بالأساس بتعريف نمط جديد أو مجموعة من الشروط التي يمكن لمحرك الشخر مراقبتها. إذا تطابقت حركة مرور الشبكة مع الشروط المحددة في القاعدة المخصصة، يمكن أن يقوم الشورت بالإجراء المحدد في القاعدة، مثل إنشاء تنبيه أو إسقاط الحزمة. يستخدم المسؤولون قواعد الشبح المحلية المخصصة لمعالجة التهديدات المحددة التي لا تغطيها مجموعات القواعد العامة.

في هذا المستند، تم تقديم كيفية تكوين قاعدة خادم محلية مخصصة والتحقق منها تم تصميمها لاكتشاف حزم إستجابة HTTP التي تحتوي على سلسلة محددة (اسم المستخدم) وإفلاتها.

تحذير: يقع إنشاء قواعد اتصال محلية مخصصة وتوفير الدعم لها خارج نطاق تغطية دعم TAC. لذلك، يمكن إستخدام هذا المستند كمرجع فقط، وتطلب منك إنشاء هذه القواعد المخصصة وإدارتها وفقا لتقديرك ومسؤوليتك.

التكوين

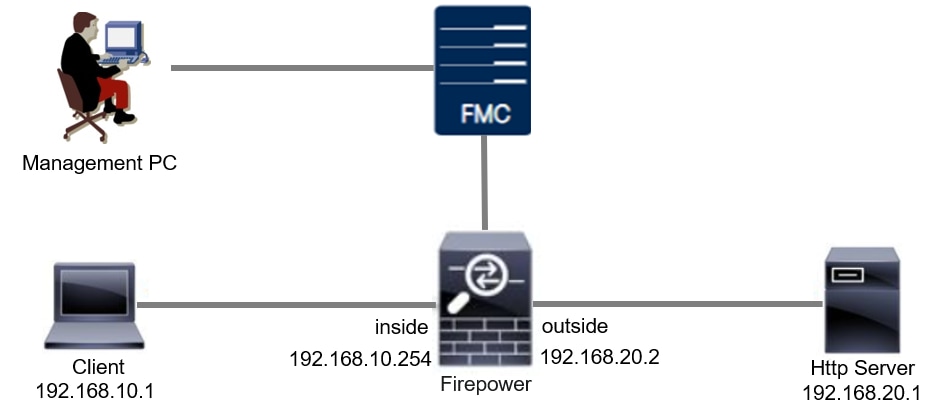

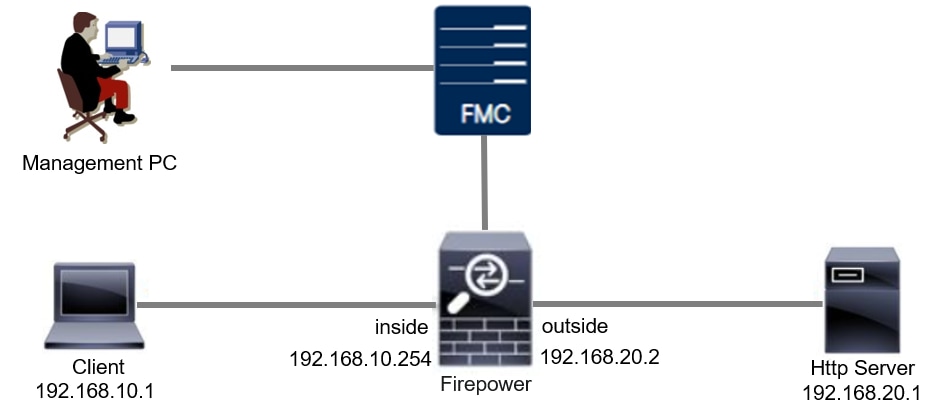

الرسم التخطيطي للشبكة

يقدم هذا المستند التكوين والتحقق لقاعدة الشخيرات المحلية المخصصة في snort2 على هذا الرسم التخطيطي.

التكوين

هذا هو تكوين قاعدة التكوين المحلية المخصصة لاكتشاف حزم إستجابة HTTP التي تحتوي على سلسلة محددة (اسم المستخدم) وإسقاطها.

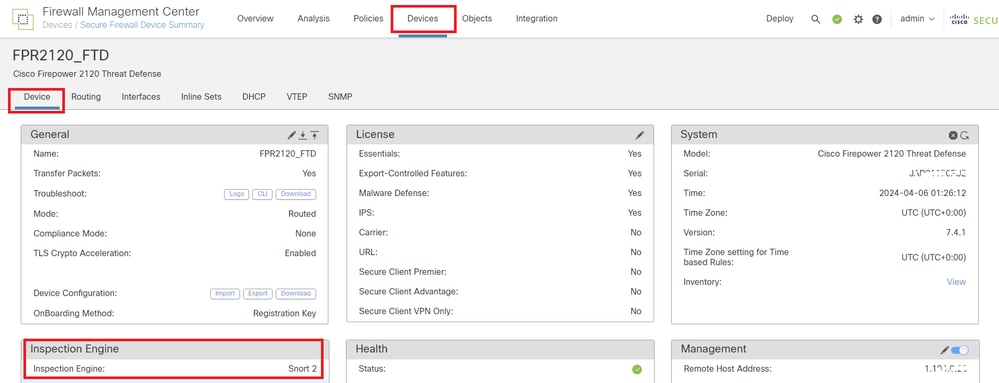

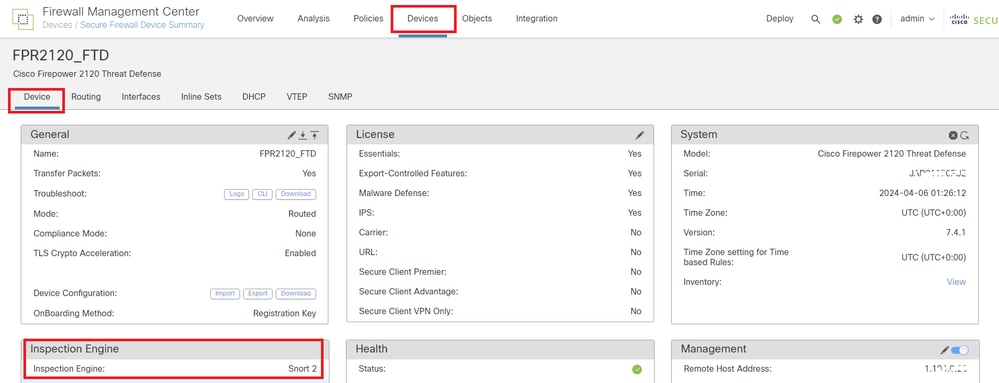

الخطوة 1. تأكيد إصدار Snort

انتقل إلى الأجهزة > إدارة الأجهزة في وحدة التحكم FMC، انقر فوق علامة التبويب الجهاز. تأكيد إصدار الشخير هو snort2.

إصدار Snort

إصدار Snort

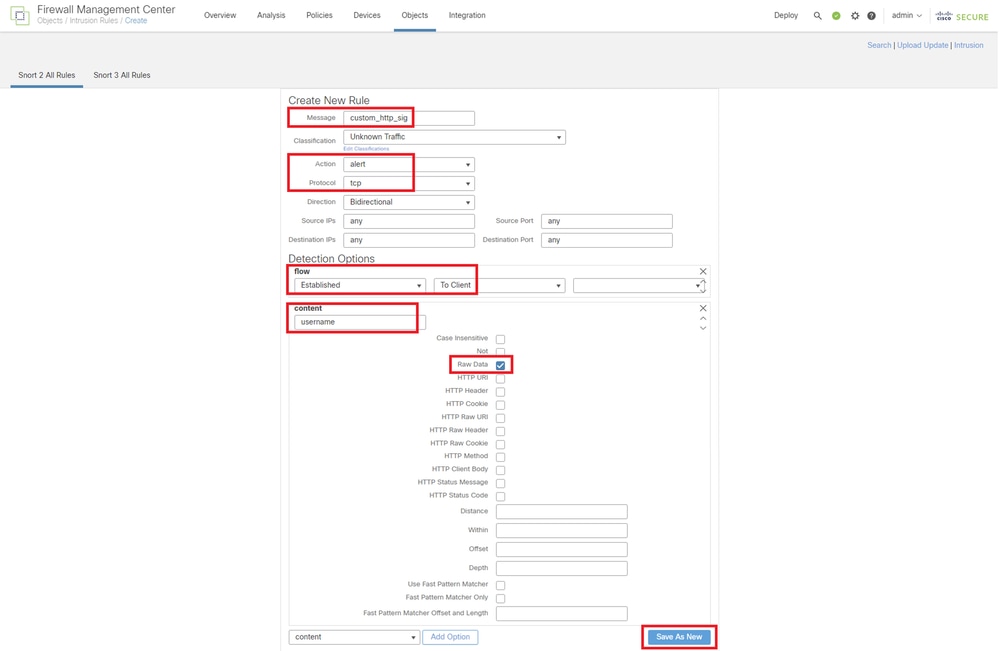

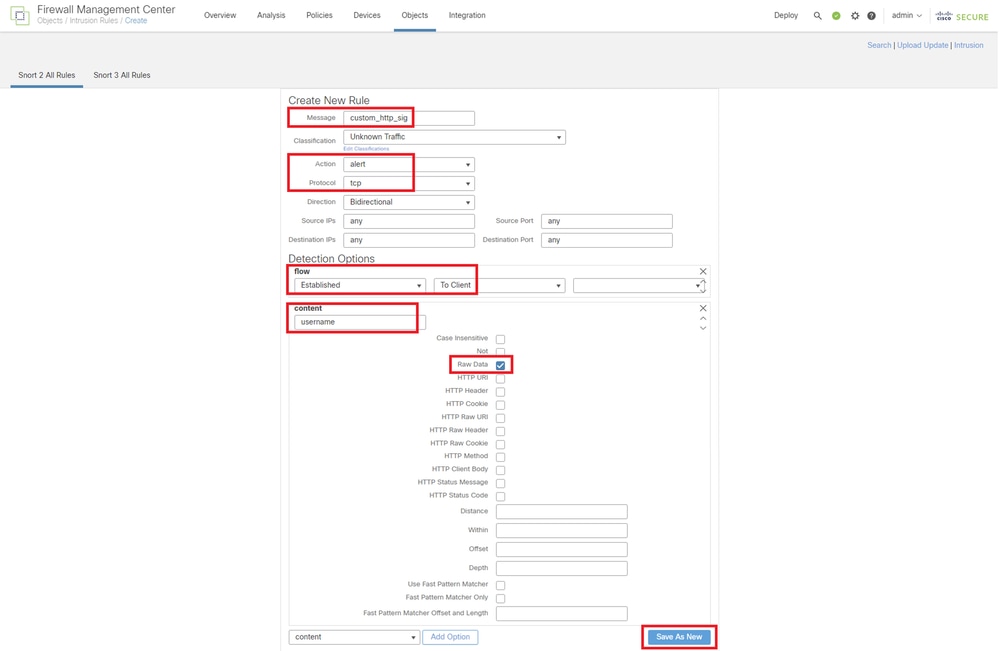

الخطوة 2. إنشاء قاعدة شخريات محلية مخصصة في Snort 2

انتقل إلى كائنات > قواعد الاختراق > Snort 2 All Rules على FMC، انقر فوق زر إنشاء قاعدة.

إنشاء قاعدة مخصصة

إنشاء قاعدة مخصصة

قم بإدخال المعلومات الضرورية لقاعدة الشخر المحلي المخصص.

- الاختراق : custom_http_sig

- الإجراء: تنبيه

- البروتوكول: TCP

- التدفق: مثبت للعميل

- المحتوى: اسم المستخدم (بيانات خام)

إدخال المعلومات الضرورية للقاعدة

إدخال المعلومات الضرورية للقاعدة

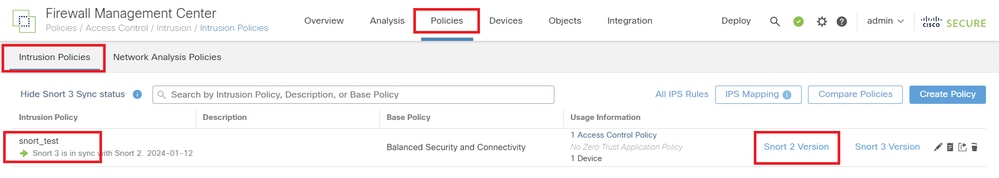

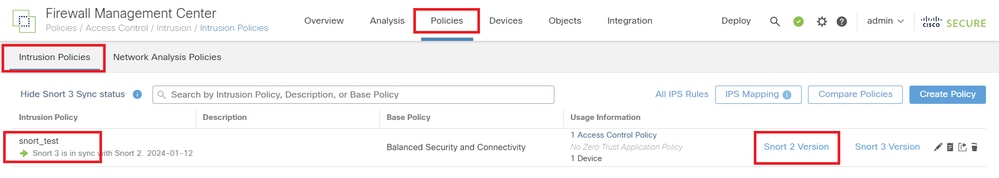

الخطوة 3. تأكيد قاعدة الشخر المحلي المخصص

انتقل إلى السياسات > سياسات التسلل على FMC، انقر فوق زر إصدار 2.

تأكيد القاعدة المخصصة

تأكيد القاعدة المخصصة

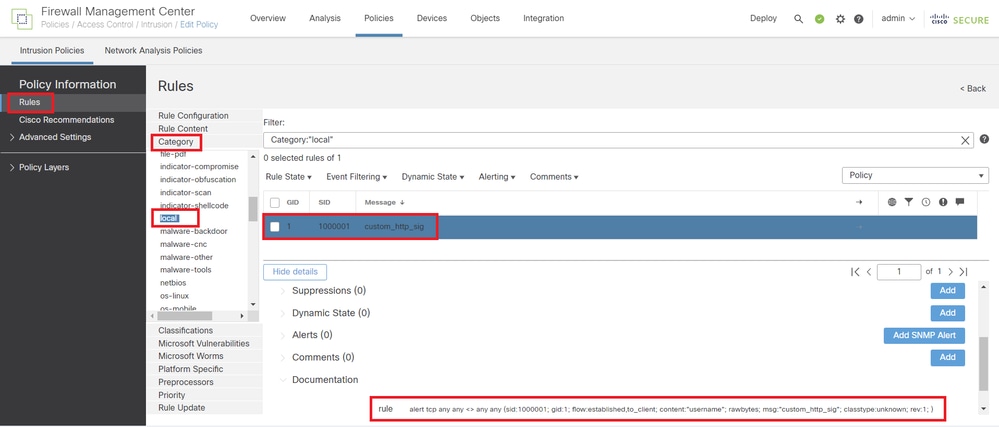

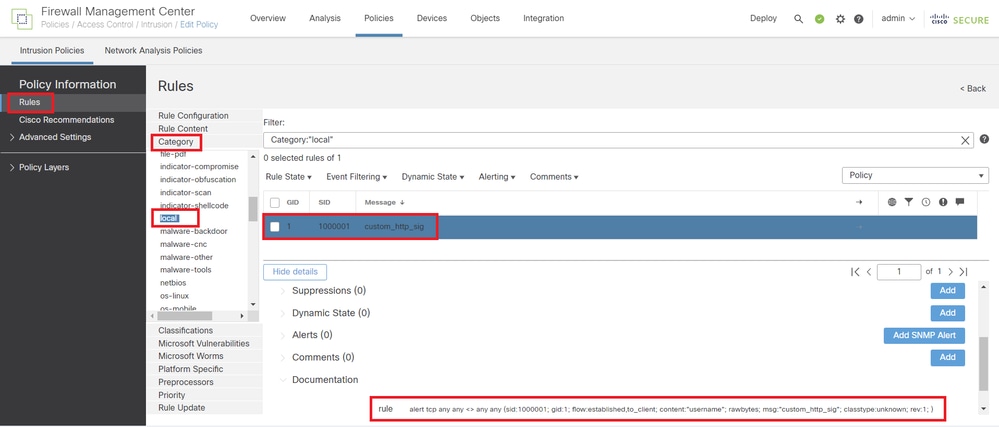

انتقل إلى القواعد > الفئة > المحلية في FMC، وتأكد من تفاصيل قاعدة الشخيرات المحلية المخصصة.

تفاصيل القاعدة المخصصة

تفاصيل القاعدة المخصصة

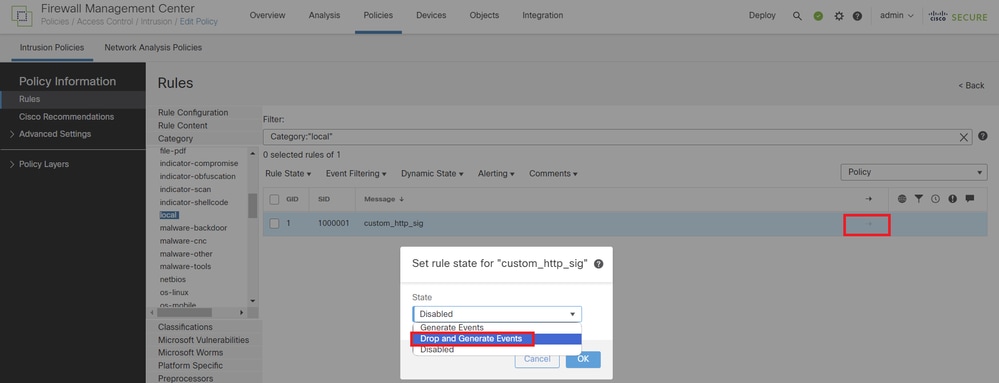

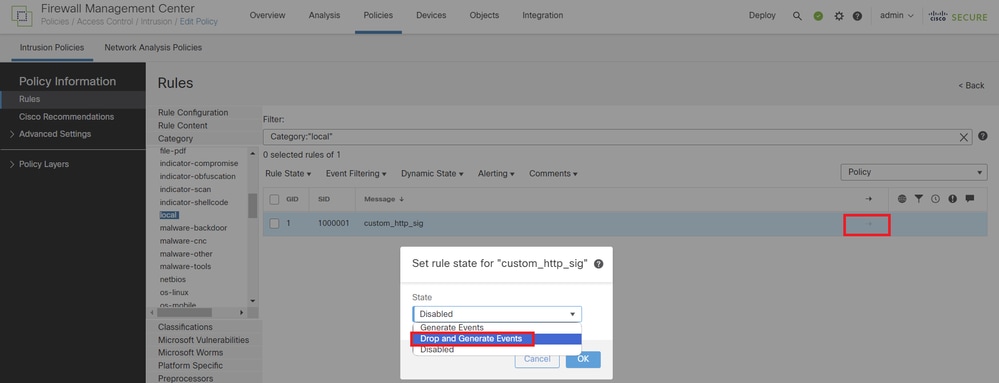

الخطوة 4. تغيير إجراء القاعدة

انقر فوق حالة، وقم بتعيين الحالة إلى إسقاط وإنشاء الأحداث، ثم انقر فوق الزر موافق.

تغيير إجراء القاعدة

تغيير إجراء القاعدة

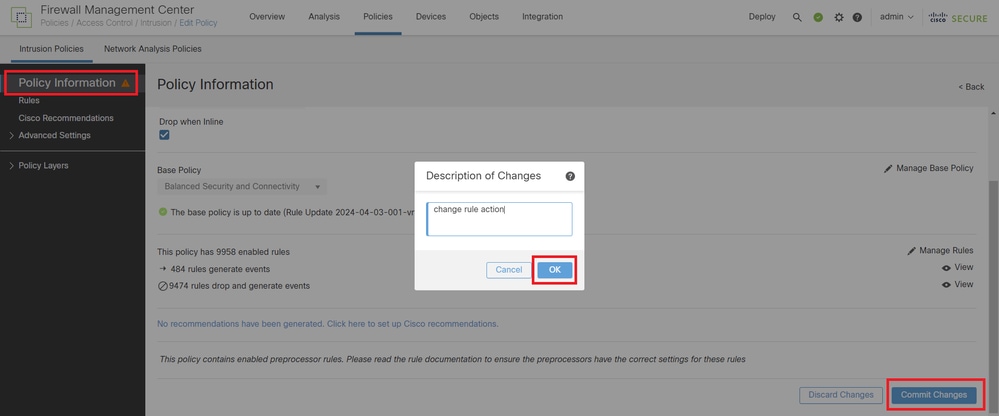

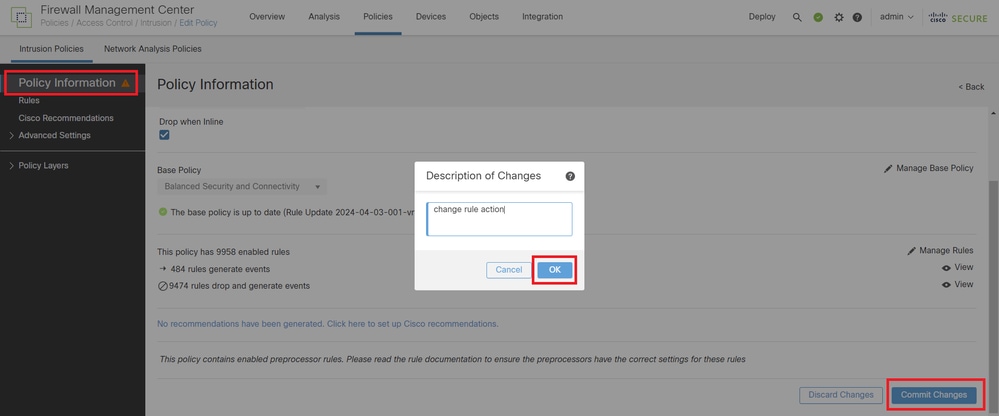

انقر فوق الزر معلومات النهج، ثم انقر فوق زر تنفيذ التغييرات لحفظ التغييرات.

تنفيذ التغييرات

تنفيذ التغييرات

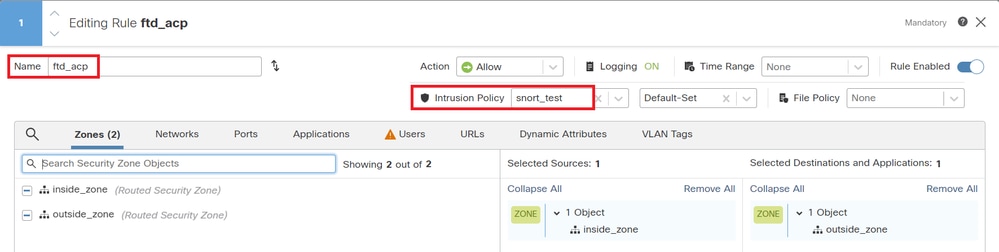

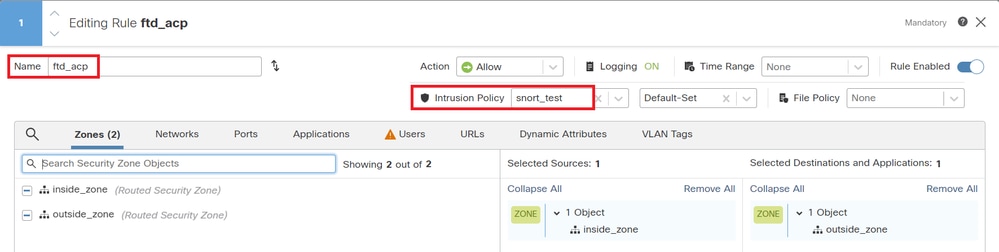

الخطوة 5. ربط سياسة التسلل بقاعدة سياسة التحكم في الوصول (ACP)

انتقل إلى السياسات > التحكم في الوصول على FMC، وأربط سياسة التسلل ب ACP.

الاقتران بقاعدة ACP

الاقتران بقاعدة ACP

الخطوة 6. نشر التغييرات

نشر التغييرات على FTD.

نشر التغييرات

نشر التغييرات

التحقق من الصحة

لم يتم تشغيل قاعدة الشخر المحلي المخصص

الخطوة 1. ضبط محتويات الملف في خادم HTTP

اضبط محتويات ملف test.txt على جانب خادم HTTP للمستخدم.

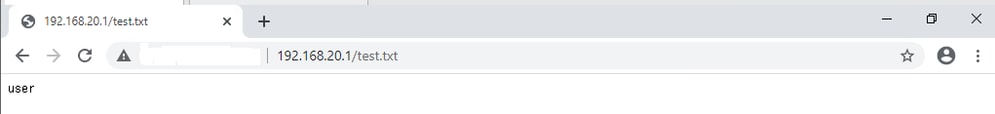

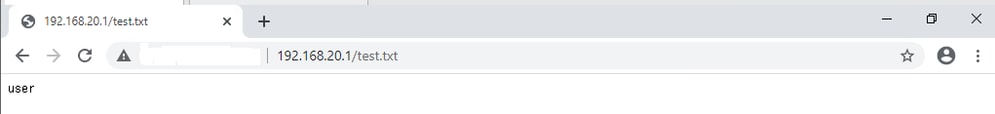

الخطوة 2. طلب HTTP الأولي

قم بالوصول إلى خادم HTTP (192.168.20.1/test.txt) من مستعرض العميل (192.168.10.1) وتأكد من السماح باتصال HTTP.

طلب HTTP الأولي

طلب HTTP الأولي

تم تشغيل قاعدة الشخر المحلي المخصص

الخطوة 1. ضبط محتويات الملف في خادم HTTP

اضبط محتويات ملف test.txt على جانب خادم HTTP على اسم المستخدم.

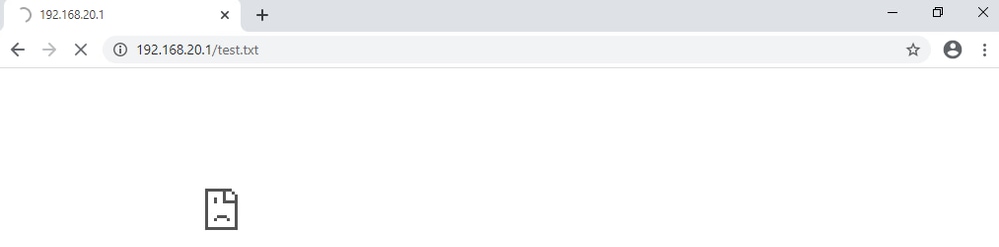

الخطوة 2. طلب HTTP الأولي

قم بالوصول إلى خادم HTTP (192.168.20.1/test.txt) من مستعرض العميل (192.168.10.1) وتأكد من حظر اتصال HTTP.

طلب HTTP الأولي

طلب HTTP الأولي

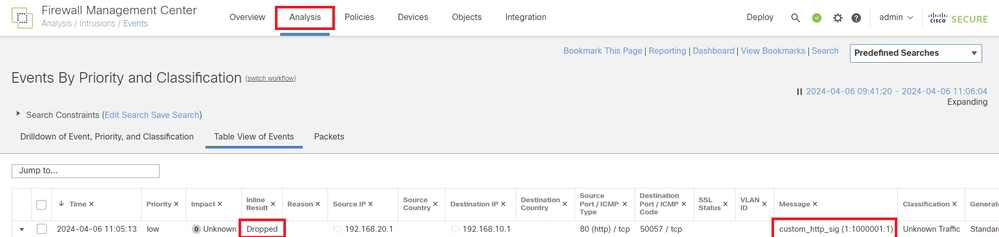

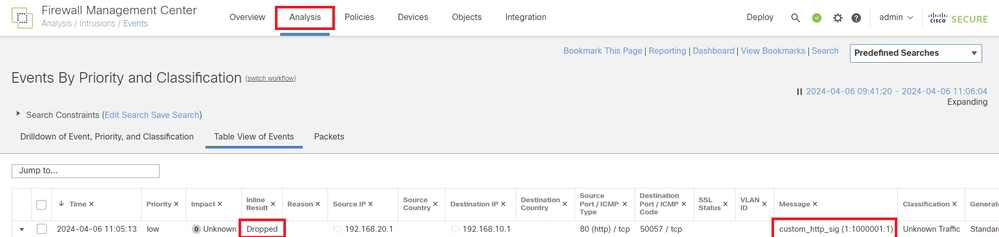

الخطوة 3. تأكيد حدث التطفل

انتقل إلى التحليل >الاختراقات > الأحداث على FMC، وتأكد من أنه تم إنشاء حدث الاقتحام بواسطة قاعدة الشخر المحلي المخصص.

حدث إقتحام

حدث إقتحام

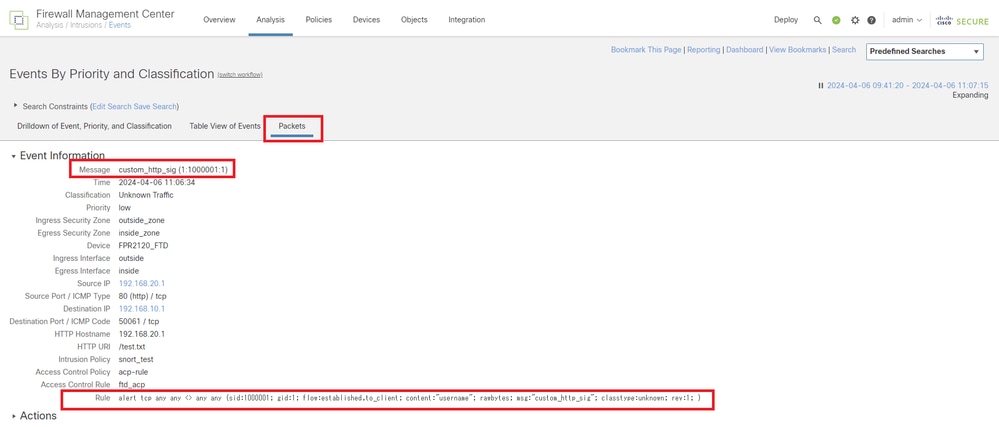

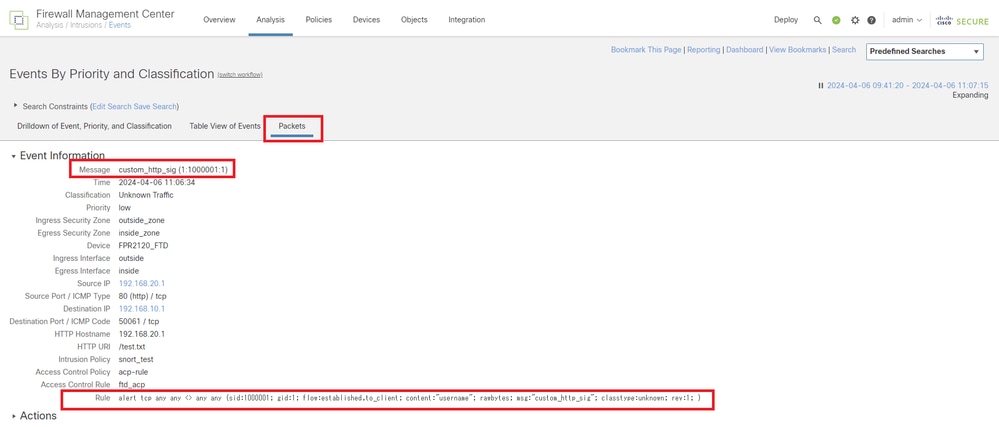

انقر فوق علامة التبويب الحزم، لتأكيد تفاصيل حدث التطفل.

تفاصيل حدث الاقتحام

تفاصيل حدث الاقتحام

استكشاف الأخطاء وإصلاحها

قم بتشغيل system support trace الأمر لتأكيد السلوك على FTD. في هذا المثال، يتم حظر حركة مرور HTTP بواسطة قاعدة IPS (GID 1، sid 100001).

> system support trace

Enable firewall-engine-debug too? [n]: y

Please specify an IP protocol: tcp

Please specify a client IP address: 192.168.10.1

Please specify a client port:

Please specify a server IP address: 192.168.20.1

Please specify a server port:

192.168.20.1-80 - 192.168.10.1-50075 6 AS 1-1 CID 0 Firewall: allow rule, 'ftd_acp', allow

192.168.20.1-80 - 192.168.10.1-50075 6 AS 1-1 CID 0 IPS Event: gid 1, sid 1000001, drop

192.168.20.1-80 - 192.168.10.1-50075 6 AS 1-1 CID 0 Snort id 3, NAP id 2, IPS id 1, Verdict BLOCKFLOW

192.168.20.1-80 - 192.168.10.1-50075 6 AS 1-1 CID 0 ===> Blocked by IPS

إدخال المعلومات الضرورية للقاعدة

إدخال المعلومات الضرورية للقاعدة

التعليقات

التعليقات