تكوين BGP عبر شبكة VPN المستندة إلى المسار على FTD المدار بواسطة FDM

خيارات التنزيل

-

ePub (5.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند تكوين BGP عبر شبكة VPN المستندة إلى المسار من موقع إلى موقع على FTDv المدار بواسطة FirePower Device Manager (FDM).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- الفهم الأساسي للشبكة الخاصة الظاهرية (VPN)

- تكوينات BGP على FTDv

- تجربة إدارة fdm

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco FTDv، الإصدار 7.4.2

- Cisco FDM، الإصدار 7.4.2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

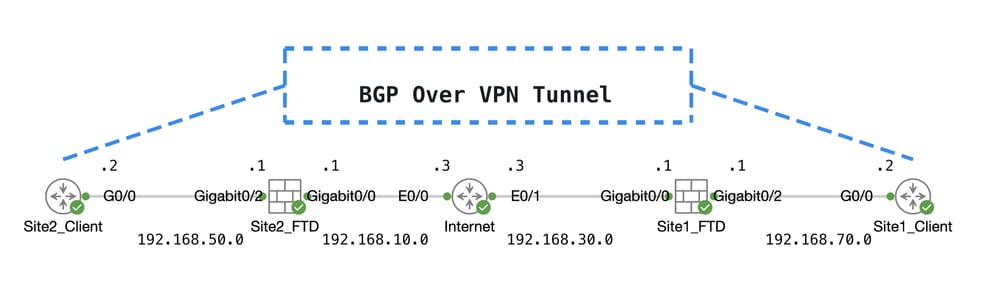

الرسم التخطيطي للشبكة

توبو

توبو

التكوينات على شبكة VPN

الخطوة 1. تأكد من أن اتصال IP البيني بين العقد جاهز وثابت. تم تسجيل الترخيص الذكي على FDM مع الحساب الذكي بنجاح.

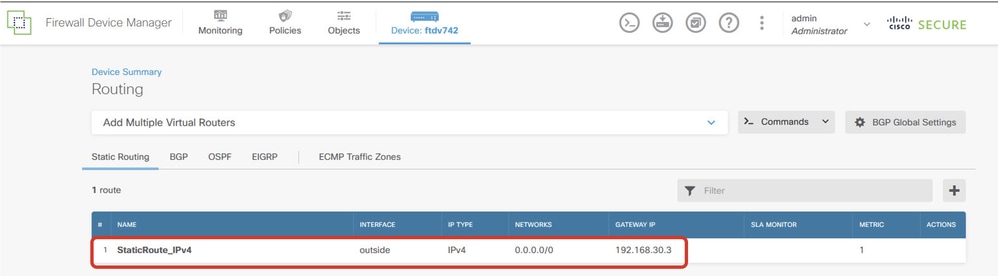

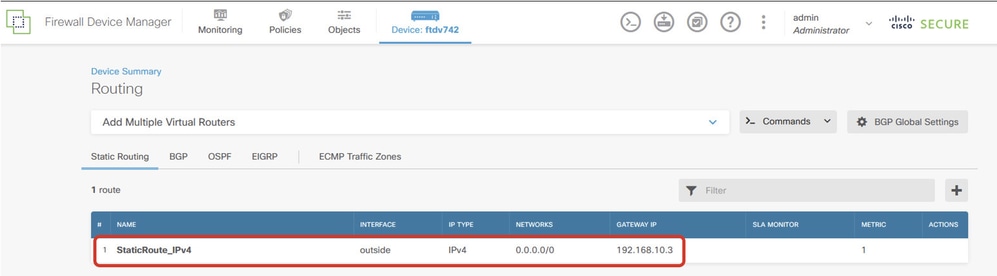

الخطوة 2. تم تكوين بوابة عميل Site1 باستخدام عنوان IP الداخلي للموقع 1 FTD (192.168.70.1). يتم تكوين بوابة عميل Site2 باستخدام عنوان IP الداخلي الخاص ب Site2 FTD (192.168.50.1). أيضا، تأكد من تكوين المسار الافتراضي على كلا نظامي FTD بشكل صحيح بعد تهيئة FDM.

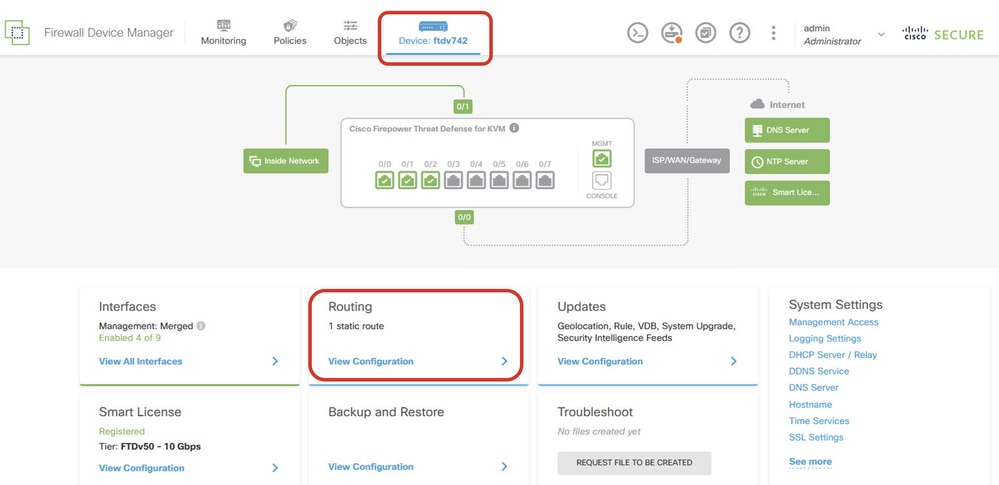

قم بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) لكل FDM. انتقل إلىDevice > Routing. انقر.View Configuration انقر فوق علامة التبويب Static Routing للتحقق من المسار الثابت الافتراضي.

site1_ftd_gateway

site1_ftd_gateway

site2_ftd_gateway

site2_ftd_gateway

الخطوة 3. تكوين شبكة VPN المستندة إلى المسار من موقع إلى موقع. في هذا المثال، قم أولا بتكوين Site1 FTD.

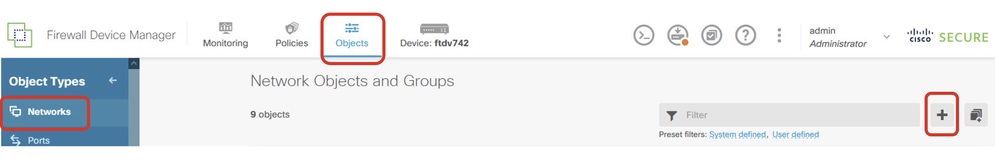

الخطوة 3.1. قم بتسجيل الدخول إلى واجهة المستخدم الرسومية (GUI) الخاصة ب FDM ل Site1 FTD. إنشاء كائن شبكة جديد للشبكة الداخلية ل Site1 FTD. انتقل إلى Objects > Networks، وانقر فوق الزر +.

Create_network_Object

Create_network_Object

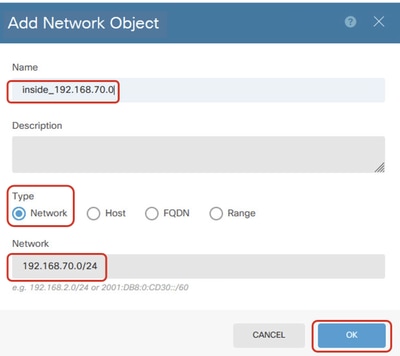

الخطوة 3.2. توفير المعلومات اللازمة. انقر فوقOK الزر.

- الاسم: inside_192.168.70.0

- النوع: الشبكة

- الشبكة: 192.168.70.0/24

site1_inside_network

site1_inside_network

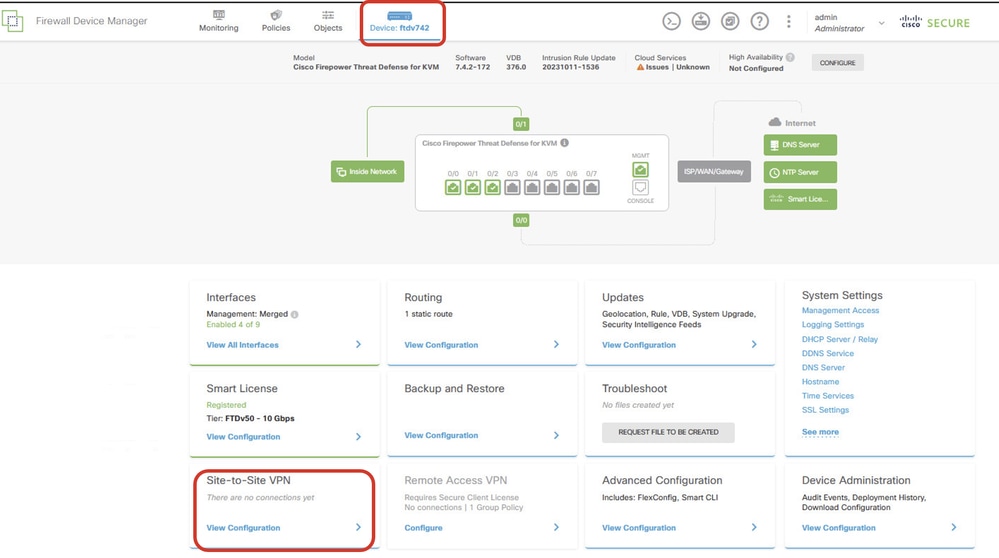

الخطوة 3.3. انتقل إلى Device > Site-to-Site VPN . انقر.View Configuration

عرض شبكة VPN من موقع إلى موقع

عرض شبكة VPN من موقع إلى موقع

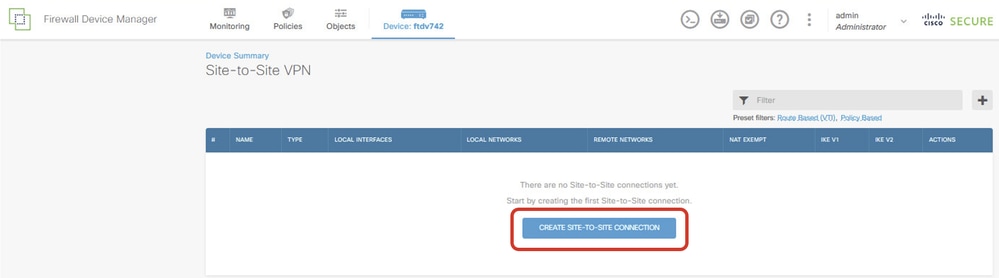

الخطوة 3.4. بدء إنشاء شبكة VPN جديدة من موقع إلى موقع. انقر.CREATE SITE-TO-SITE CONNECTION

Create_site-to-site_Connection

Create_site-to-site_Connection

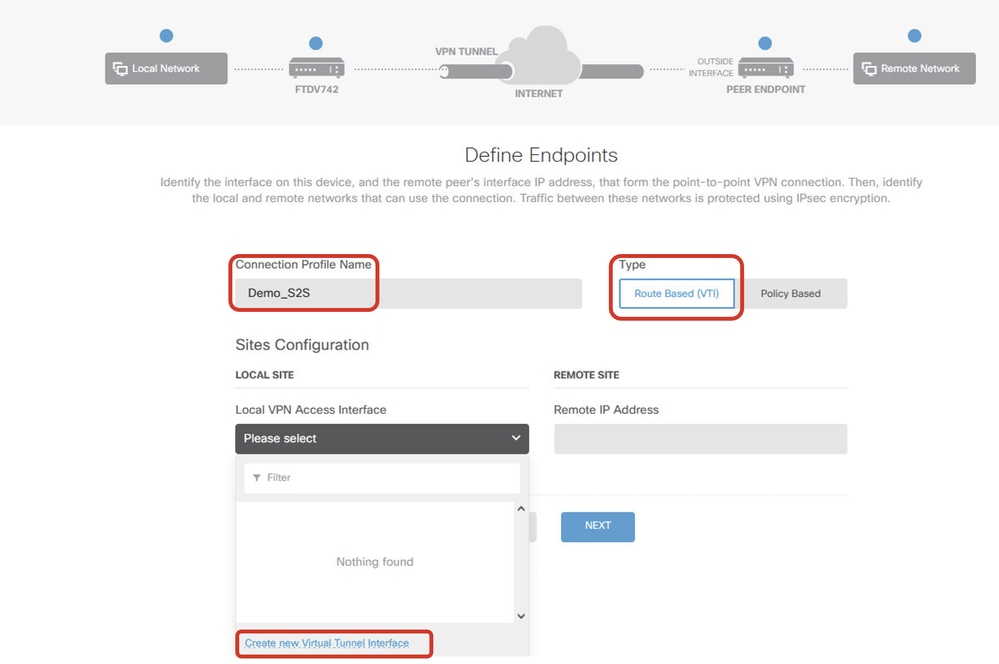

الخطوة 3.5. توفير المعلومات اللازمه.

- اسم ملف تعريف الاتصال: demo_s2S

- النوع: مستند إلى المسار (VTI)

- واجهة الوصول إلى شبكة VPN المحلية: انقر فوق القائمة المنسدلة، ثم انقر فوق

Create new Virtual Tunnel Interface.

Create_VTI_IN_VPN_Wizard

Create_VTI_IN_VPN_Wizard

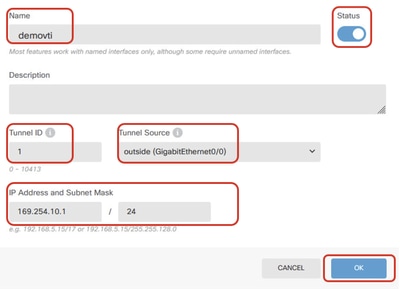

الخطوة 3.6. زودت المعلومة ضروري in order to خلقت VTI جديد. انقر فوق الزر موافق.

- الاسم: ديموفتي

- معرف النفق: 1

- مصدر النفق: خارج (GigabitEthernet0/0)

- عنوان IP وقناع الشبكة الفرعية: 169.254.10.1/24

- الحالة: انقر المنزلق إلى الموضع الممكن

Create_VTI_Details

Create_VTI_Details

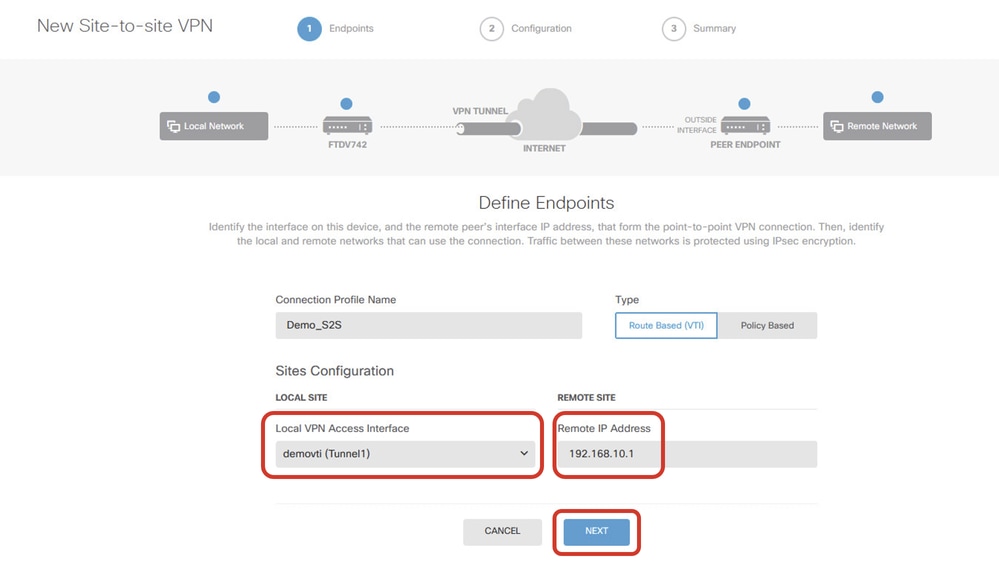

الخطوة 3.7. الاستمرار في تقديم المعلومات اللازمه. انقر فوق الزر التالي.

- واجهة وصول VPN المحلية: demovti (تم إنشاؤها في الخطوة 3.6.)

- عنوان IP البعيد: 192.168.10.1

VPN_Wizard_Endpoints_Step1

VPN_Wizard_Endpoints_Step1

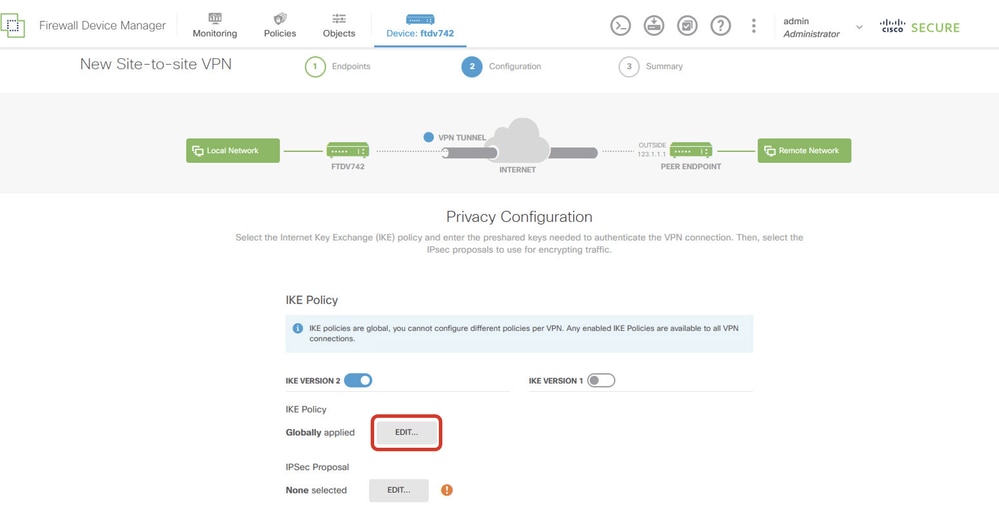

الخطوة 3.8. انتقل إلى نهج IKE. انقر فوق الزر تحرير.

Edit_IKE_Policy

Edit_IKE_Policy

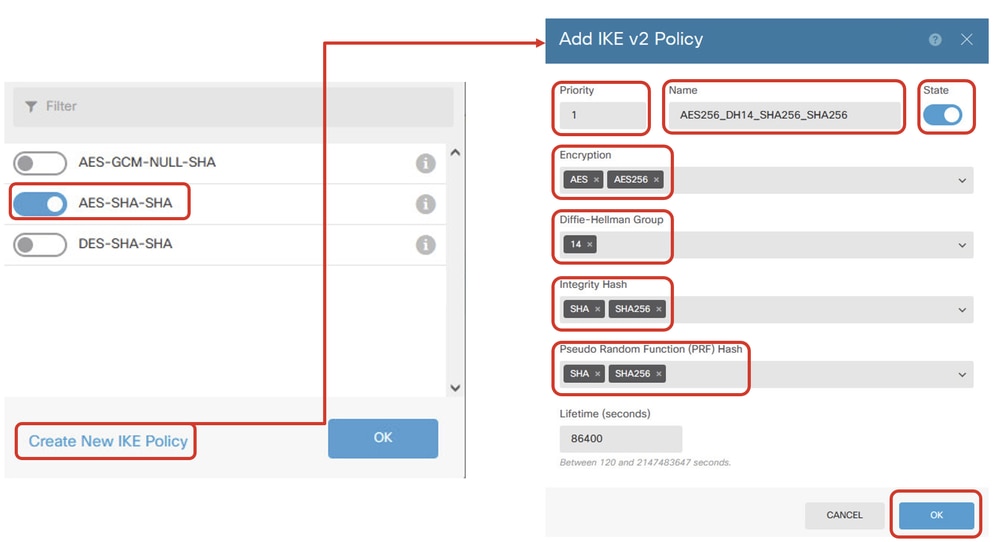

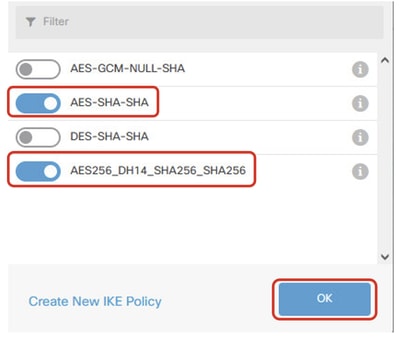

الخطوة 3.9. بالنسبة لنهج IKE، يمكنك إستخدام نهج محدد مسبقا أو إنشاء نهج جديد عن طريق النقر فوق إنشاء نهج IKE جديد.

في هذا المثال، تبديل سياسة IKE الموجودة AES-SHA وإنشاء سياسة جديدة أيضا لأغراض العرض التوضيحي. طقطقت ال ok زر in order to أنقذت.

- الاسم: AES256_DH14_SHA256_SHA256

- التشفير: معيار التشفير المتطور، معيار التشفير المتطور AES256

- مجموعة DH: 14

- تجزئة التكامل: SHA، SHA256

- تجزئة PRF: SHA، SHA256

- العمر: 86400 (الافتراضي)

Add_New_IKE_POLICY

Add_New_IKE_POLICY

enable_new_ike_policy

enable_new_ike_policy

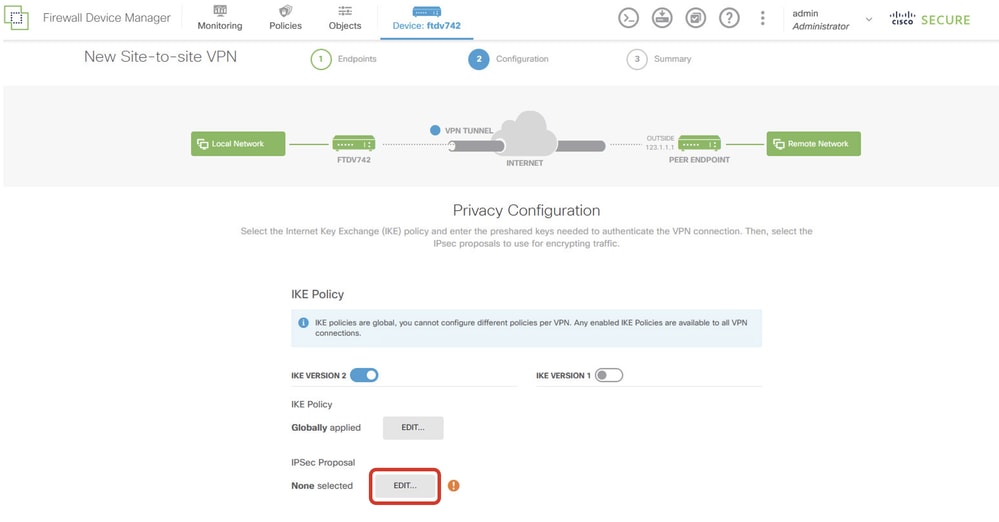

الخطوة 3.10. انتقل إلى اقتراح IPSec. انقر فوق الزر تحرير.

Edit_IKE_Proposal

Edit_IKE_Proposal

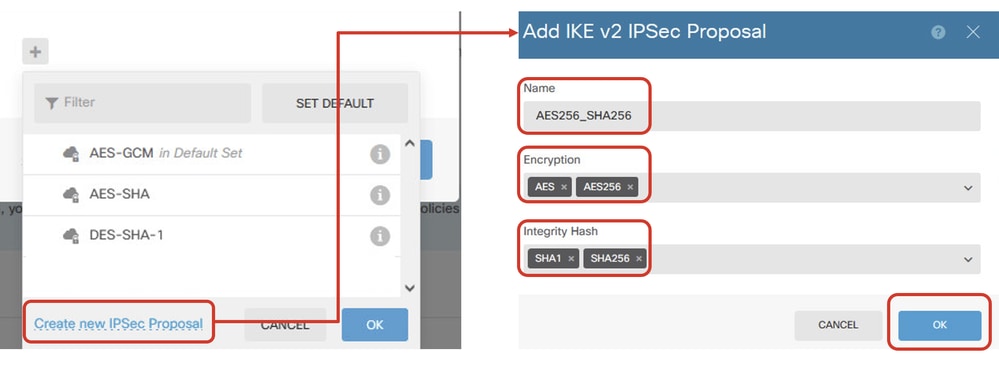

الخطوة 3.11. بالنسبة لاقتراح IPSec، يمكنك إستخدام معرف مسبقا أو يمكنك إنشاء مقترح جديد من خلال النقر فوق إنشاء مقترح IPSec جديد. في هذا المثال، قم بإنشاء مثال جديد لأغراض العرض التوضيحي. توفير المعلومات اللازمه. طقطقت ال ok زر in order to أنقذت.

- الاسم: AES256_SHA256

- التشفير: معيار التشفير المتطور، معيار التشفير المتطور AES256

- تجزئة التكامل: SHA1، SHA256

Add_New_IPSec_Proposal

Add_New_IPSec_Proposal

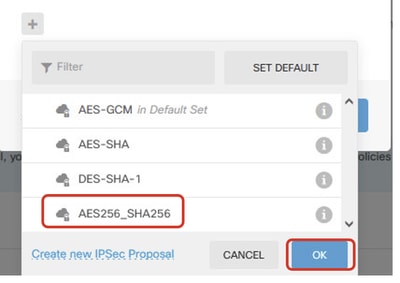

Enable_New_IPSec_Proposal

Enable_New_IPSec_Proposal

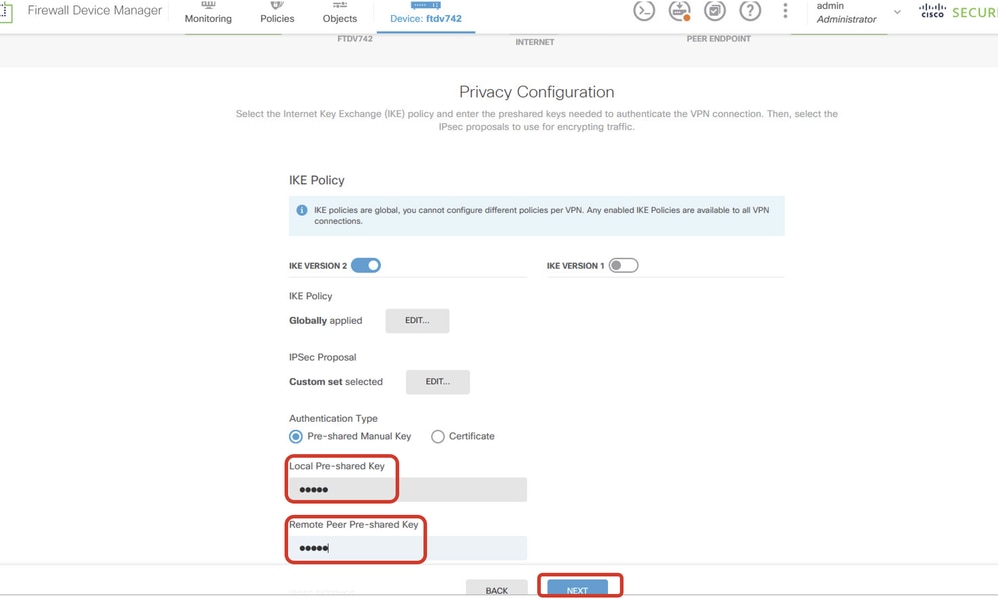

الخطوة 3.12. قم بتكوين المفتاح المشترك مسبقا. انقر فوق الزر التالي.

لاحظ هذا المفتاح المشترك مسبقا وقم بتكوينه على Site2 FTD لاحقا.

configure_pre_shared_key

configure_pre_shared_key

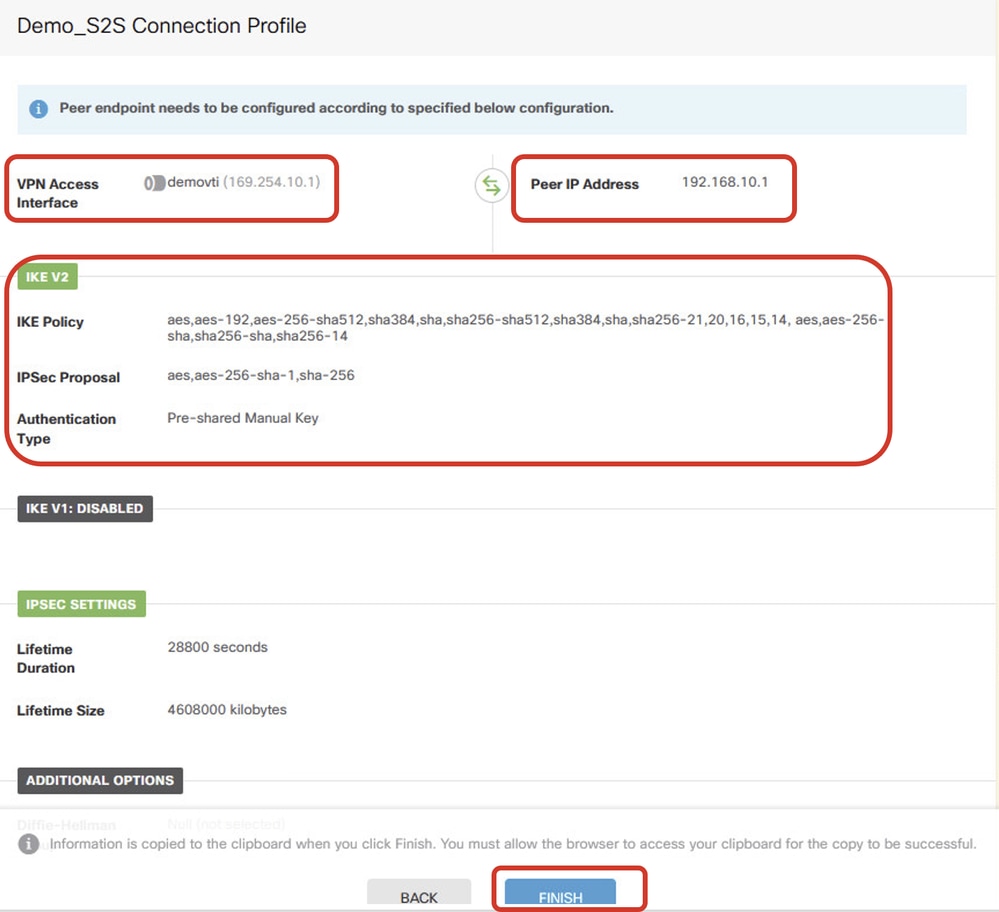

الخطوة 3.13. راجعت ال VPN تشكيل. إذا كان هناك أي شيء يحتاج للتعديل، انقر فوق زر الخلف. إذا كان كل شيء جيدا، انقر فوق الزر إنهاء".

VPN_Wizard_Complete

VPN_Wizard_Complete

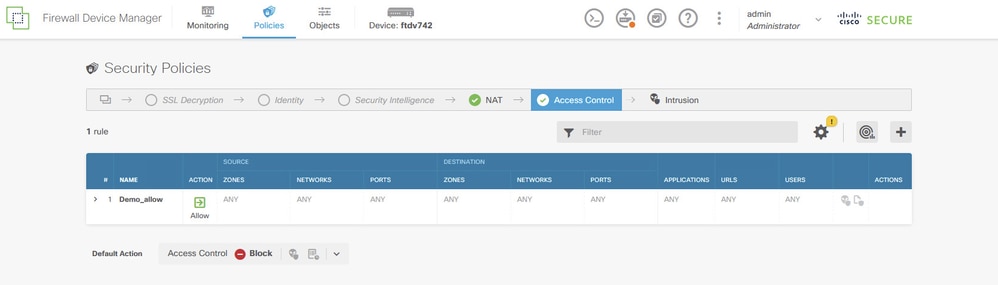

الخطوة 3.14. قم بإنشاء قاعدة التحكم في الوصول للسماح لحركة المرور بالمرور عبر FTD. في هذا المثال، قم بالسماح للجميع لأغراض العرض التوضيحي. قم بتعديل النهج الخاص بك استنادا إلى إحتياجاتك الفعلية.

Access_Control_Rule_Example

Access_Control_Rule_Example

الخطوة 3.15. (إختياري) قم بتكوين قاعدة إستثناء NAT لحركة مرور العميل على FTD إذا تم تكوين NAT الديناميكي للعميل من أجل الوصول إلى الإنترنت. في هذا المثال، لا توجد حاجة لتكوين قاعدة إعفاء من NAT لأنه لم يتم تكوين أي NAT ديناميكي على كل FTD.

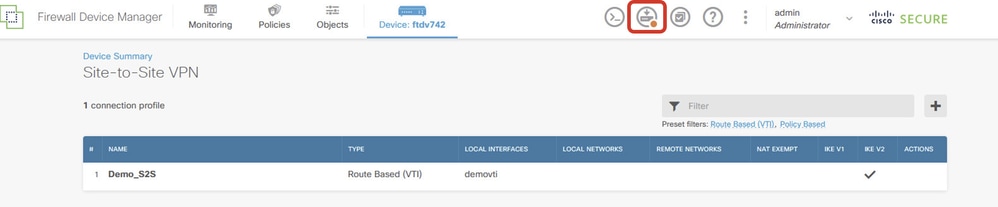

الخطوة 3.16. قم بنشر تغييرات التكوين.

Deploy_VPN_Configuration

Deploy_VPN_Configuration

التكوينات على BGP

الخطوة 4. انتقل إلى الجهاز > التوجيه. طقطقة عرض تشكيل.

VIEW_ROUTING_CONFIGURATION

VIEW_ROUTING_CONFIGURATION

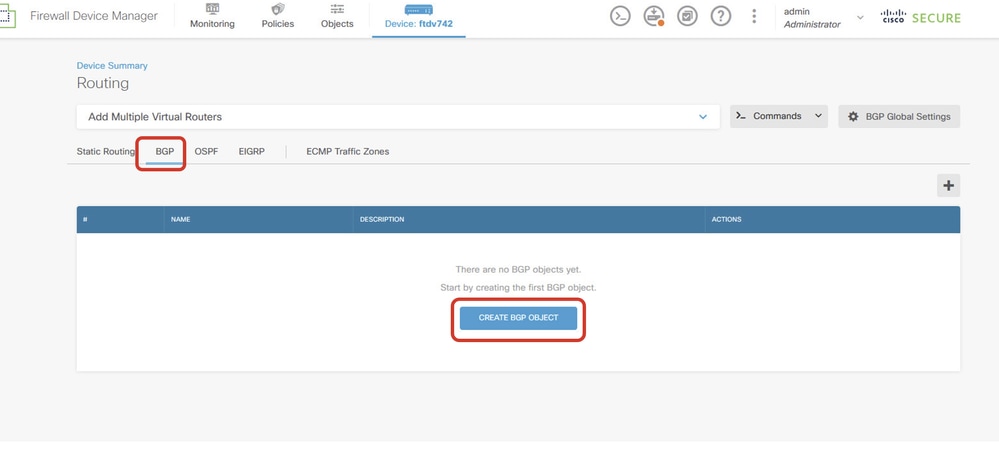

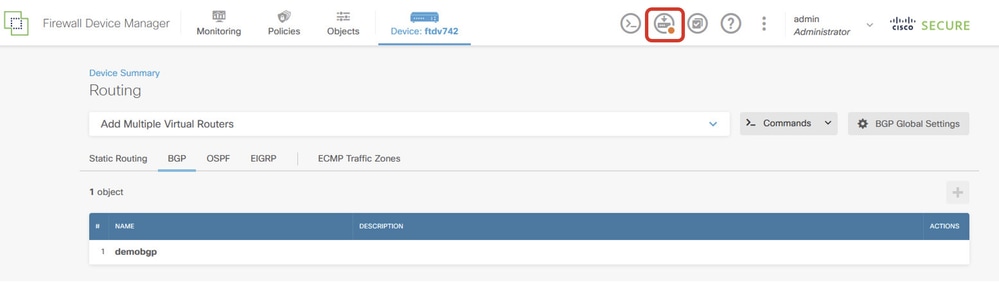

الخطوة 5. انقر صفحة BGP ثم انقر إنشاء كائن BGP.

Create_BGP_Object

Create_BGP_Object

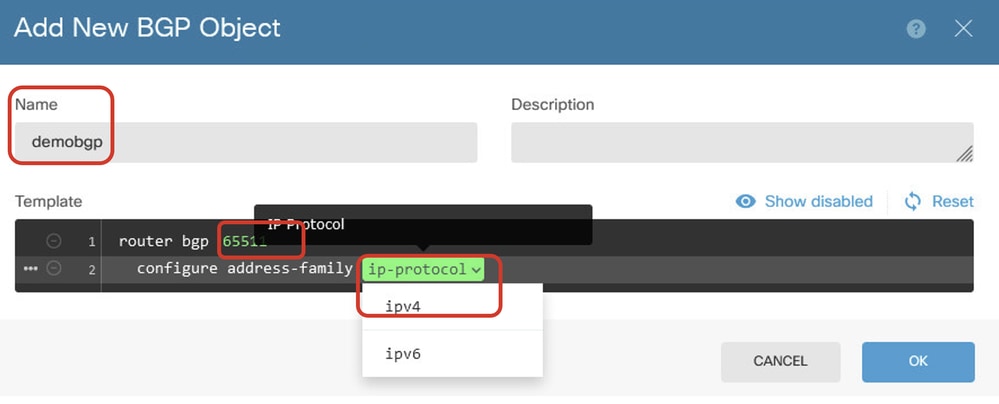

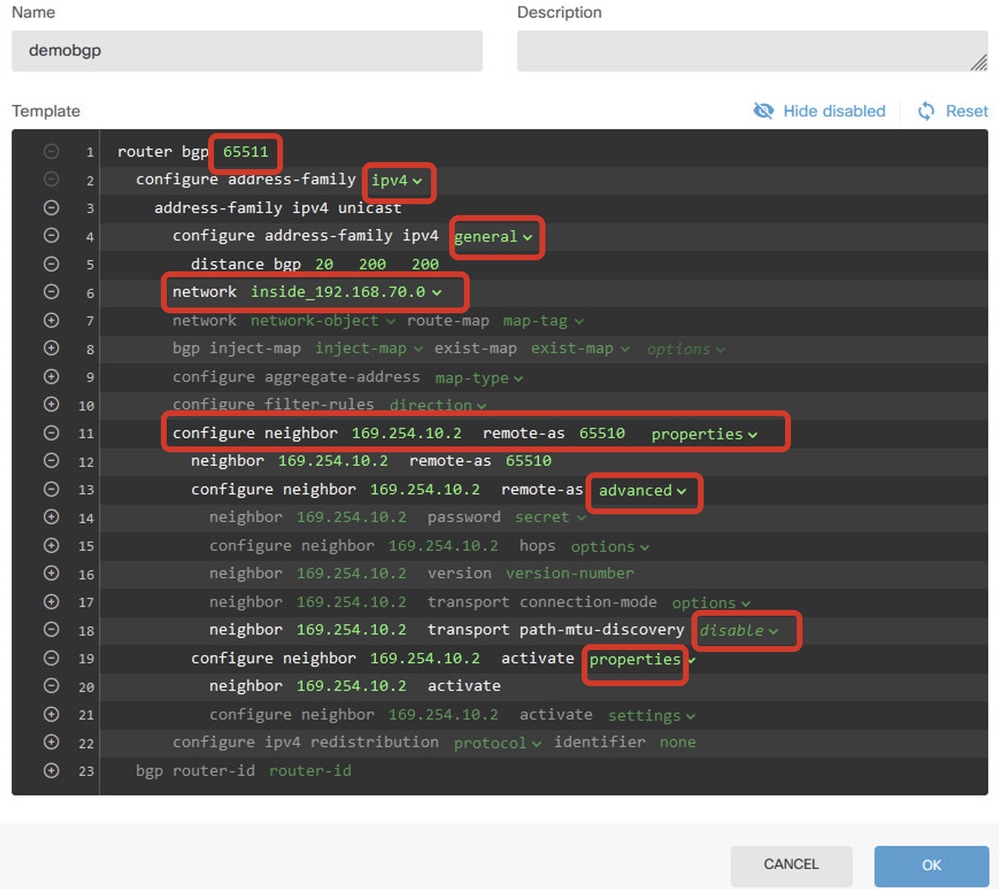

الخطوة 6. قم بتوفير اسم الكائن. انتقل إلى القالب والتكوين. انقر فوق الزر موافق للحفظ.

الاسم: demobgp

السطر 1: تكوين رقم AS. طقطقت as-number. رقم AS المحلي للإدخال اليدوي. في هذا المثال، AS رقم 65511 للموقع 1 FTD.

السطر 2: تكوين بروتوكول IP. طقطقة ip-protocol. حدد IPv4.

Create_BGP_Object_ASNumber_Protocol

Create_BGP_Object_ASNumber_Protocol

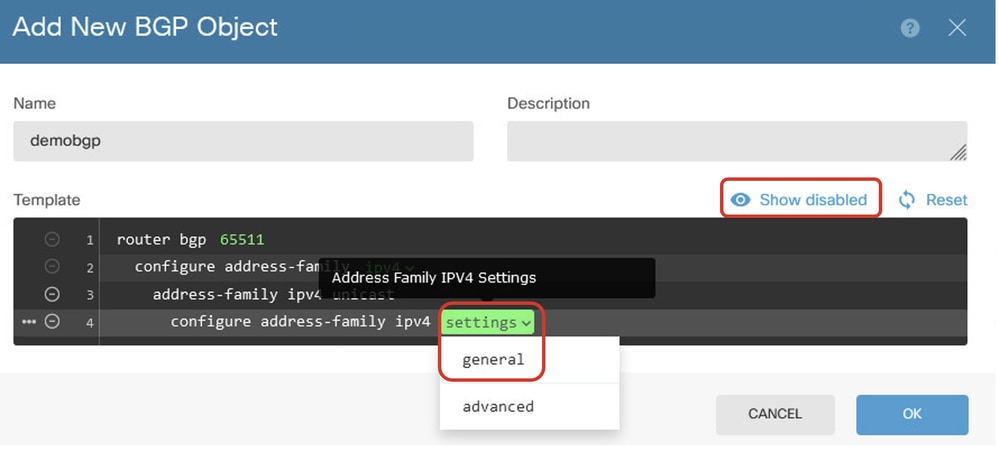

السطر 4: تكوين المزيد من الإعدادات. طقطقت عملية إعداد، أخترت عام، وبعد ذلك طقطقت عرض معطل.

Create_BGP_Object_AddressSetting

Create_BGP_Object_AddressSetting

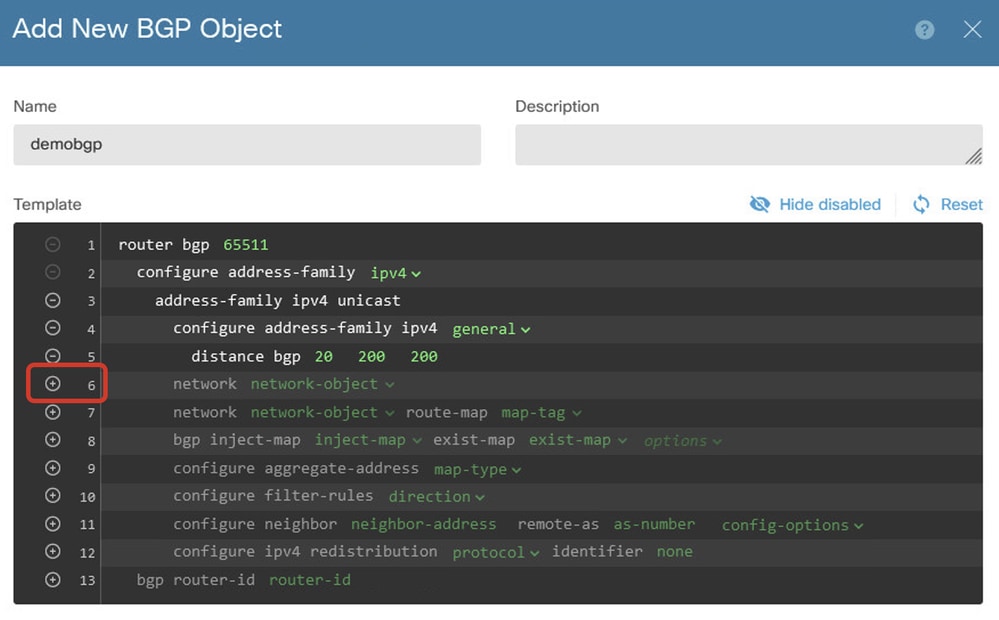

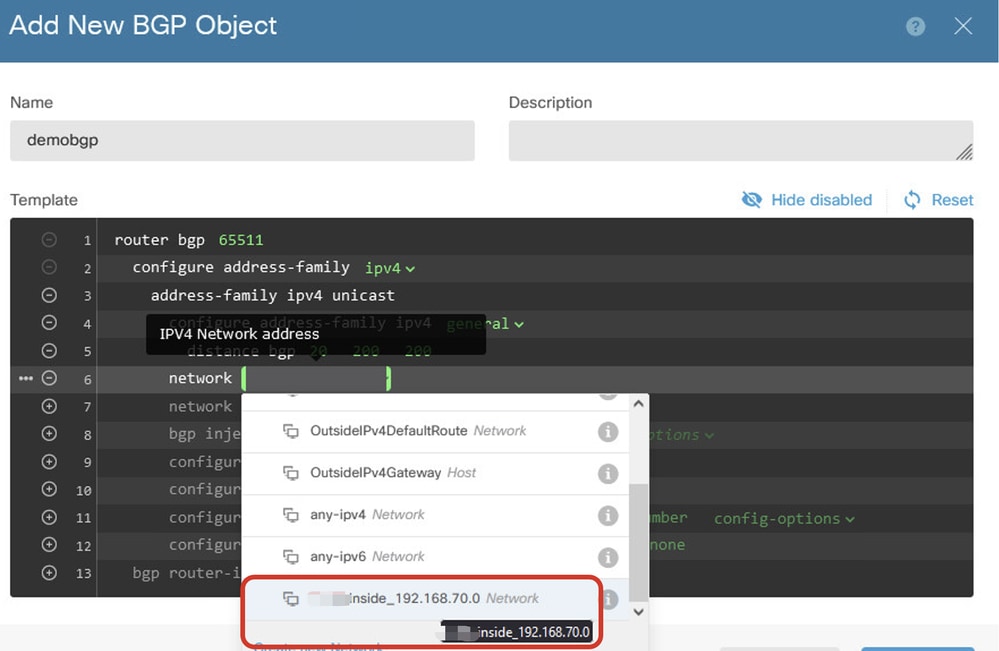

السطر 6: انقر فوق أيقونة + لتمكين الخط من تكوين شبكة BGP. انقر على كائن شبكة. يمكنك أن ترى الكائنات المتاحة واختر واحدا. في هذا المثال، أختر اسم الكائن داخل_192.168.70.0 (تم إنشاؤه في الخطوة 3.2.).

Create_BGP_Object_Add_Network

Create_BGP_Object_Add_Network

Create_BGP_Object_ADD_NETWORK2

Create_BGP_Object_ADD_NETWORK2

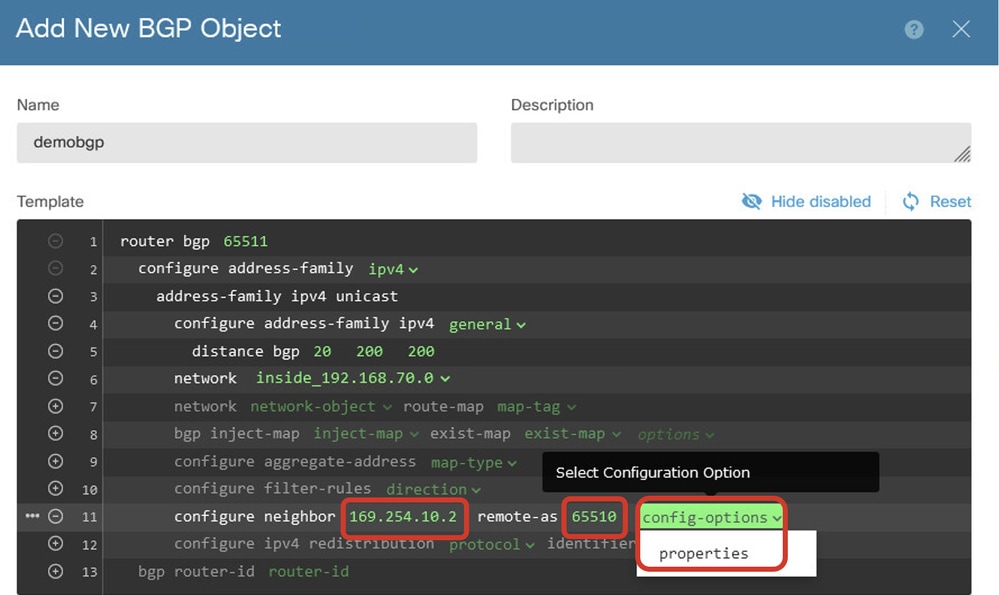

السطر 11: انقر فوق أيقونة + لتمكين السطر من تكوين المعلومات المتعلقة بمنفذ BGP المجاور. انقر فوق عنوان المجاور، وقم بإدخال عنوان BGP المجاور للنظير يدويا. في هذا المثال، هو 169.254.10.2 (عنوان IP VTI للموقع 2 FTD). انقر كرقم، وقم بإدخال رقم النظير يدويا. في هذا المثال، 65510 خاصة ب Site2 FTD. انقر فوق config-options واختر الخصائص.

Create_BGP_Object_NeighborSetting

Create_BGP_Object_NeighborSetting

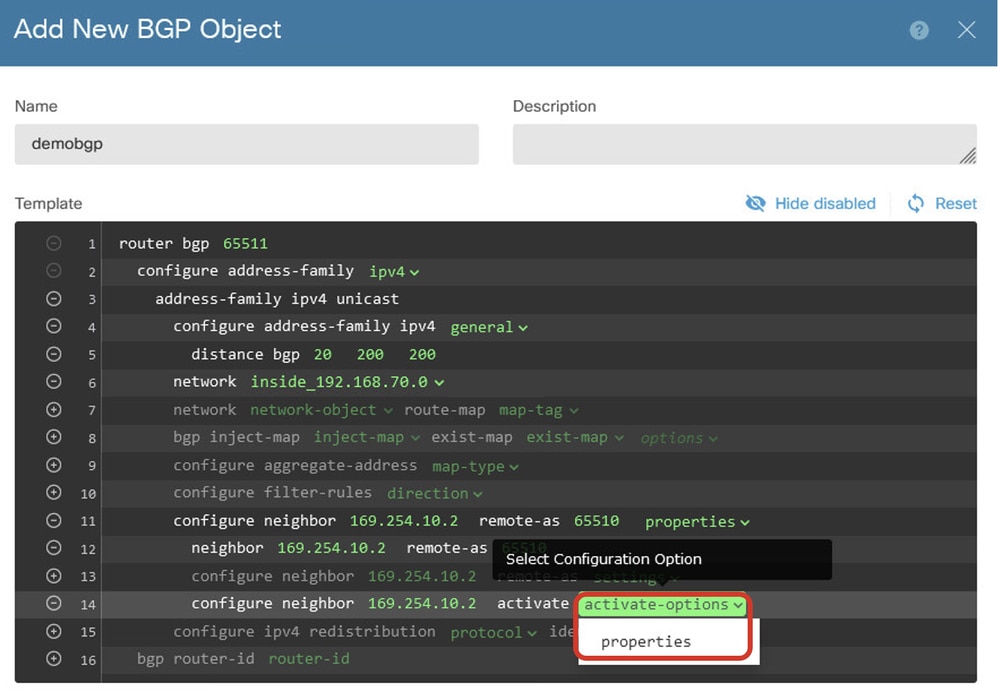

السطر 14: انقر فوق أيقونة + لتمكين السطر من تكوين بعض الخصائص للمجاور. انقر فوق خيارات التنشيط واختر الخصائص.

Create_BGP_Object_NeighborSetting_Properties

Create_BGP_Object_NeighborSetting_Properties

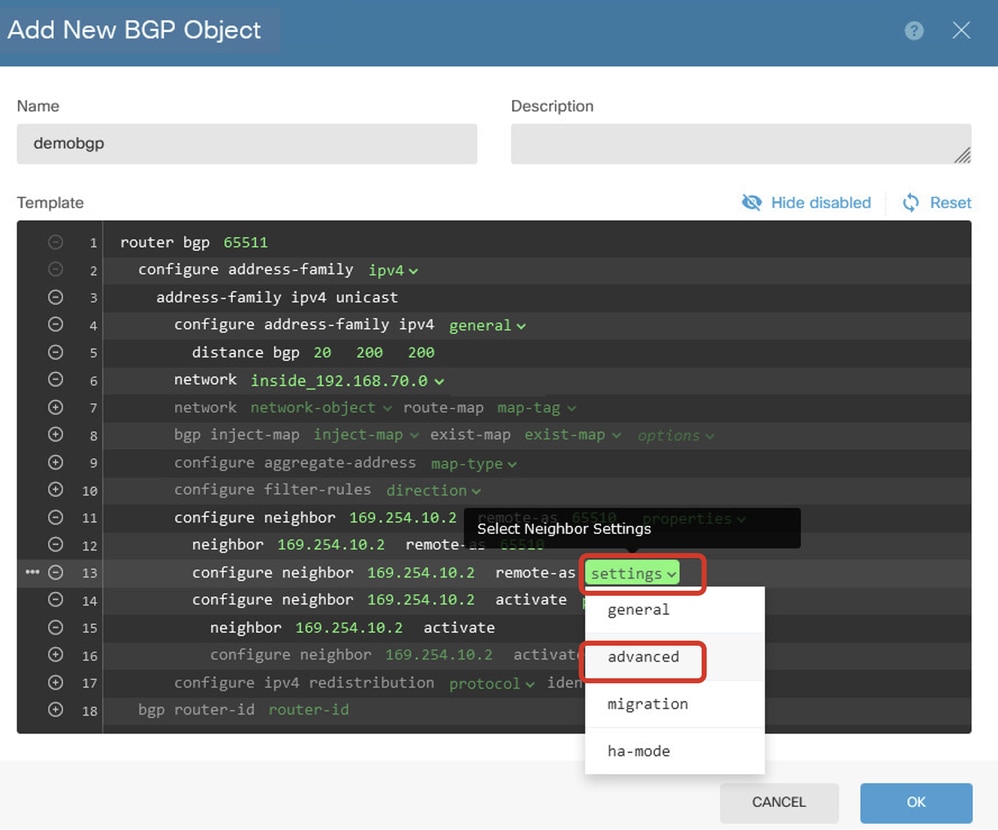

السطر 13: انقر فوق أيقونة + لتمكين السطر من إظهار الخيارات المتقدمة. طقطقت عملية إعداد واخترت متقدم.

Create_BGP_Object_NeighborSetting_Properties_Advanced

Create_BGP_Object_NeighborSetting_Properties_Advanced

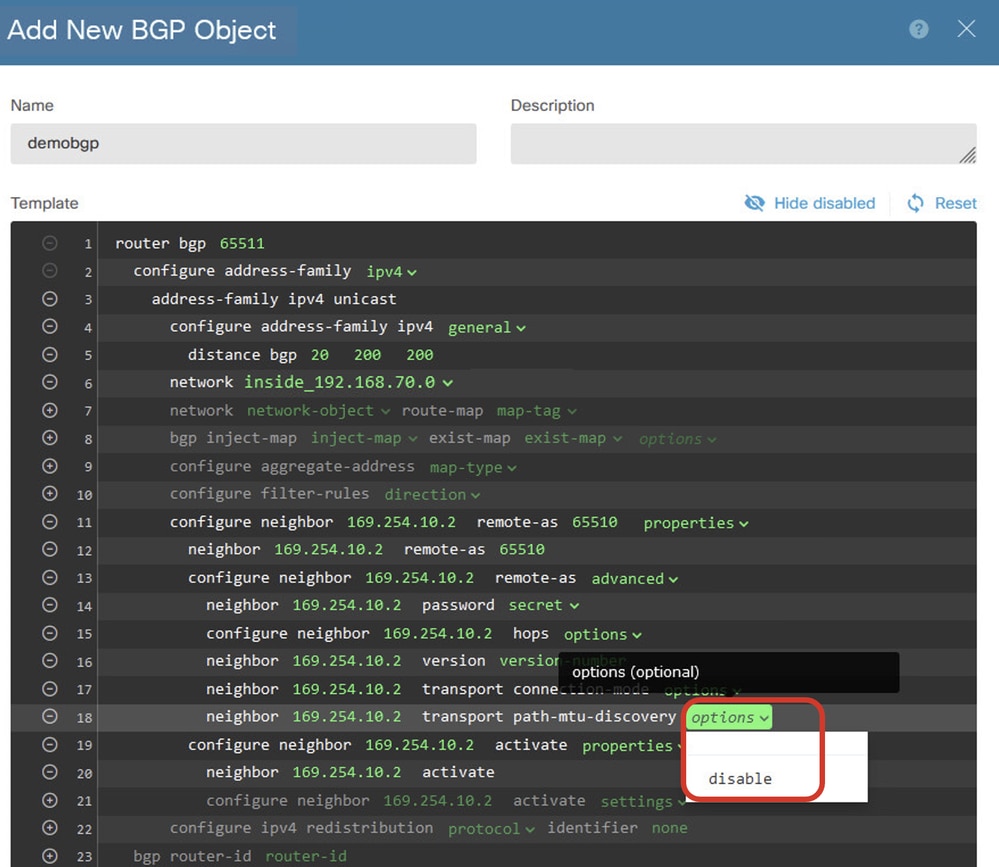

السطر 18: انقر فوق الخيارات واختر disable لتعطيل اكتشاف وحدة الحد الأقصى للنقل (MTU) للمسار.

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

Create_BGP_Object_NeighborSetting_Properties_Advanced_PMD

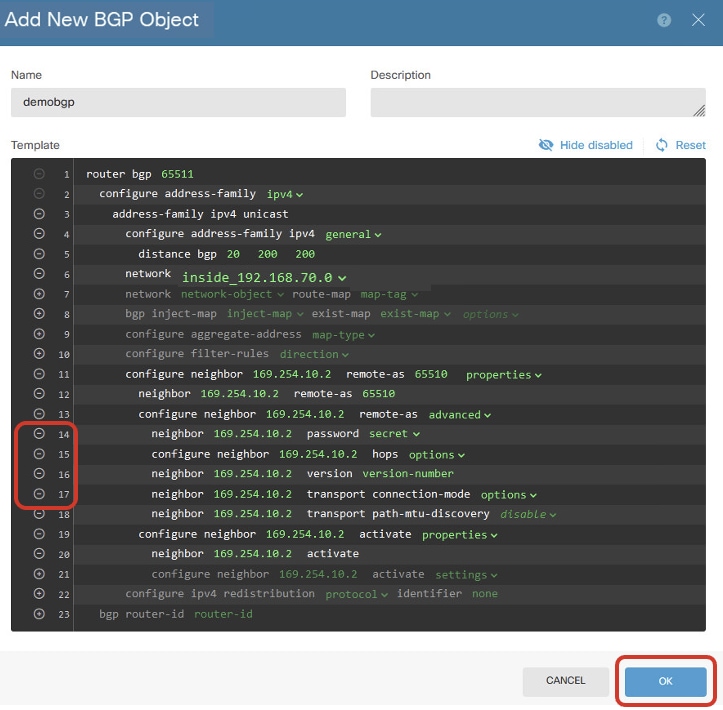

السطر 14 و 15 و 16 و 17: انقر فوق - الزر لتعطيل البنود. ثم انقر زر موافق لحفظ كائن BGP.

Create_BGP_Object_DisableLines

Create_BGP_Object_DisableLines

هذه نظرة عامة على إعداد BGP في هذا المثال. يمكنك تكوين إعدادات BGP الأخرى بناء على إحتياجاتك الفعلية.

Create_BGP_Object_Final_Overview

Create_BGP_Object_Final_Overview

الخطوة 7. نشر تغييرات تكوين BGP.

Deploy_BGP_Configuration

Deploy_BGP_Configuration

الخطوة 8. اكتمل الآن تكوين Site1 FTD.

من أجل تكوين Site2 FTD VPN و BGP، كرر الخطوة 3. إلى الخطوة 7. مع المعلمات المقابلة ل Site2 FTD.

نظرة عامة على تكوين Site1 FTD و Site2 FTD في واجهة سطر الأوامر.

| Site1 FTD |

Site2 FTD |

| NGFW، الإصدار 7.4.2 interface GigabitEthernet0/0اسم خارج دليل CTS الرقيب المتكاثر Preserve-untag سياسة رقيب ثابت معطل موثوق به مستوى الأمان 0 ip address 192.168.30.1 255.255.255.0 interface GigabitEthernet0/2 إسم داخل مستوى الأمان 0 ip address 192.168.70.1 255.255.255.0 نفق الواجهة 1 ناميف ديموفتي ip address 169.254.10.1 255.255.255.0 واجهة مصدر النفق خارج وجهة النفق 192.168.10.1 بروتوكول IPv4 لوضع النفق حماية النفق ملف تعريف ipSec_profile|e4084d322d شبكة الكائن خارج IPv4Gateway المضيف 192٫168٫30٫3 شبكة الكائن inside_192.168.70.0 الشبكة الفرعية 192.168.70.0 255.255.255.0 مجموعة الوصول NGFW_ONBOX_ACL العمومي Access-list NGFW_ONBOX_ACL ملاحظة rule-id 268435457: نهج الوصول: NGFW_ACCESS_POLICY ملاحظة rule-id 268435457 لقائمة الوصول NGFW_ONBOX_ACL: قاعدة L5: Inside_Outside_Rule مجموعة كائنات ثقة متقدمة NGFW_ONBOX_ACL من قائمة الوصول |acSvcg-268435457 IFC داخل أي IFC خارج أي قاعدة-id 268435457 سجل الأحداث كلا Access-list NGFW_ONBOX_ACL ملاحظة rule-id 268435458: نهج الوصول: NGFW_ACCESS_POLICY قاعدة تعريف القاعدة-id لملاحظة قائمة الوصول NGFW_ONBOX_ACL 268435458: قاعدة L5: demo_allow مجموعة كائن السماح المتقدم ل NGFW_ONBOX_ACL من قائمة الوصول |acSvcg-268435458 أي قاعدة-id 268435458 سجل الأحداث كلا ملاحظة القاعدة-id 1 لقائمة الوصول NGFW_ONBOX_ACL: نهج الوصول: NGFW_ACCESS_POLICY ملاحظة القاعدة-id 1 لقائمة الوصول NGFW_ONBOX_ACL: قاعدة L5: DefaultActionRule NGFW_ONBOX_ACL الرفض المتقدم ل IP أي قاعدة-id 1 الموجه bgp 65511 BGP log-neighbor-changes التعيين التلقائي لموجه BGP-id VRF البث الأحادي لعائلة العنوان IPv4 جهاز التحكم عن بعد AS 65510، الإصدار 169.254.10.2 جار 169.254.10.2 transport path-mtu-discovery disable يتم تنشيط المجاور 169.254.10.2 الشبكة 192.168.70.0 لا يوجد تلخيص تلقائي لا توجد مزامنة exit-address-family المسار خارج 0.0.0.0.0.0.0 192.168.30.3 1 crypto ipSec ikev2 ipSec-proposal AES256_SHA256 بروتوكول ESP للتشفير AES-256 AES بروتوكول ESP Integrity SHA-256 SHA-1 crypto ipSec profile ipsSec_profile|e4084d322d set ikev2 ipSec-proposal AES256_SHA256 تعيين عمر اقتران الأمان لكيلوبايت 4608000 تعيين ثواني العمر لاقتران الأمان 28800 محول لا نهائي شيخوخة PMTU لارتباط أمان IPSec نهج crypto ikev2 1 التشفير AES-256 AES تكامل SHA256 SHA المجموعة 14 prf sha256 sha ثواني العمر 86400 سياسة crypto ikev2 20 التشفير AES-256 AES-192 AES التكامل SHA512 SHA384 SHA256 SHA المجموعة 21 20 16 15 14 prf sha512 sha384 sha256 sha ثواني العمر 86400 تمكين crypto ikev2 خارج نهج جماعي |s2sGP|192.168.10.1 داخلي نهج جماعي |s2sGP|192.168.10.1 سمة vpn-tunnel-protocol ikev2 tunnel-group 192.168.10.1 نوع ipSEC-l2l Tunnel-group 192.168.10.1 سمات عامة نهج المجموعة الافتراضية |s2sGP|192.168.10.1 سمات بروتوكول الإنترنت Tunnel-Group 192.168.10.1 مفتاح مشترك مسبقا لمصادقة IKEv2 عن بعد **** مفتاح مشترك مسبقا لمصادقة محلية IKEv2 **** |

NGFW، الإصدار 7.4.2 interface GigabitEthernet0/0 اسم خارج دليل CTS الرقيب المتكاثر Preserve-untag سياسة رقيب ثابت معطل موثوق به مستوى الأمان 0 ip address 192.168.10.1 255.255.255.0 interface GigabitEthernet0/2 إسم داخل مستوى الأمان 0 ip address 192.168.50.1 255.255.255.0 نفق الواجهة 1 ناميف ديموفتي 25 ip address 169.254.10.2 255.255.255.0 واجهة مصدر النفق خارج وجهة النفق 192.168.30.1 بروتوكول IPv4 لوضع النفق حماية النفق ملف تعريف ipSec_profile|e4084d322d شبكة الكائن خارج IPv4Gateway المضيف 192.168.10.3 شبكة الكائن inside_192.168.50.0 الشبكة الفرعية 192.168.50.0 255.255.255.0 مجموعة الوصول NGFW_ONBOX_ACL العمومي Access-list NGFW_ONBOX_ACL ملاحظة rule-id 268435457: نهج الوصول: NGFW_ACCESS_POLICY ملاحظة rule-id 268435457 لقائمة الوصول NGFW_ONBOX_ACL: قاعدة L5: Inside_Outside_Rule مجموعة كائنات ثقة متقدمة NGFW_ONBOX_ACL من قائمة الوصول |acSvcg-268435457 IFC داخل أي IFC خارج أي قاعدة-id 268435457 سجل الأحداث كلا Access-list NGFW_ONBOX_ACL ملاحظة rule-id 268435458: نهج الوصول: NGFW_ACCESS_POLICY قاعدة تعريف القاعدة-id لملاحظة قائمة الوصول NGFW_ONBOX_ACL 268435458: قاعدة L5: demo_allow مجموعة كائن السماح المتقدم ل NGFW_ONBOX_ACL من قائمة الوصول |acSvcg-268435458 أي قاعدة-id 268435458 سجل الأحداث كلا ملاحظة القاعدة-id 1 لقائمة الوصول NGFW_ONBOX_ACL: نهج الوصول: NGFW_ACCESS_POLICY ملاحظة القاعدة-id 1 لقائمة الوصول NGFW_ONBOX_ACL: قاعدة L5: DefaultActionRule NGFW_ONBOX_ACL الرفض المتقدم ل IP أي قاعدة-id 1 الموجه BGP 65510 BGP log-neighbor-changes التعيين التلقائي لموجه BGP-id VRF البث الأحادي لعائلة العنوان IPv4 المجاور 169.254.10.1 جهاز التحكم عن بعد طراز 65511 جار 169.254.10.1 نقل path-mtu-discovery disable يتم تنشيط المجاور 169.254.10.1 الشبكة 192.168.50.0 لا يوجد تلخيص تلقائي لا توجد مزامنة exit-address-family المسار خارج 0.0.0.0.0.0.0 192.168.10.3 1 crypto ipSec ikev2 ipSec-proposal AES256_SHA256 بروتوكول ESP للتشفير AES-256 AES بروتوكول ESP Integrity SHA-256 SHA-1 crypto ipSec profile ipsSec_profile|e4084d322d set ikev2 ipSec-proposal AES256_SHA256 تعيين عمر اقتران الأمان لكيلوبايت 4608000 تعيين ثواني العمر لاقتران الأمان 28800 محول لا نهائي شيخوخة PMTU لارتباط أمان IPSec نهج crypto ikev2 1 التشفير AES-256 AES تكامل SHA256 SHA المجموعة 14 prf sha256 sha ثواني العمر 86400 سياسة crypto ikev2 20 التشفير AES-256 AES-192 AES التكامل SHA512 SHA384 SHA256 SHA المجموعة 21 20 16 15 14 prf sha512 sha384 sha256 sha ثواني العمر 86400 تمكين crypto ikev2 خارج نهج جماعي |s2sGP|192.168.30.1 داخلي نهج جماعي |s2sGP|سمات 192.168.30.1 vpn-tunnel-protocol ikev2 tunnel-group 192.168.30.1 نوع ipSEC-l2l Tunnel-group 192.168.30.1 السمات العامة نهج المجموعة الافتراضية |s2sGP|192.168.30.1 سمات بروتوكول الإنترنت Tunnel-Group 192.168.30.1 مفتاح مشترك مسبقا لمصادقة IKEv2 عن بعد **** مفتاح مشترك مسبقا لمصادقة محلية IKEv2 **** |

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

الخطوة 1. انتقل إلى واجهة سطر الأوامر (CLI) لكل FTD عبر وحدة التحكم أو SSH للتحقق من حالة شبكة VPN للمرحلة 1 والمرحلة 2 من خلال الأوامر show crypto ikev2 sa وshow crypto ipSA.

| Site1 FTD | Site2 FTD |

| ftdv742# show crypto ikev2 sa شبكات IKEv2: معرف جلسة العمل:134، الحالة:up-active، ike count:1، child count:1 دور حالة Tunnel-id Local Remote FVRF/IVRF 56398431 192.168.30.1/500 192.168.10.1/500 Global/Global Ready Responder ENCR: AES-CBC، حجم المفتاح: 256، تجزئة: SHA256، DH GRP:14، علامة المصادقة: PSK، التحقق من المصادقة: PSK العمر/الوقت النشط: 86400/5145 ثانية Child sa: محدد محلي 0.0.0.0/0 - 255.255.255.255/65535 المحدد عن بعد 0.0.0.0/0 - 255.255.255.255/65535 دخل/خرج ESP spi: 0xf0c4239d/0xb7b5b38b |

ftdv742# show crypto ikev2 sa شبكات IKEv2: معرف جلسة العمل:13، الحالة:up-active، ike count:1، child count:1 دور حالة Tunnel-id Local Remote FVRF/IVRF |

| show ftdv742# show crypto ipSec sa الواجهة: Demovti VRF المحمي (IVRF): عالمي #pkts encaps: 5720، #pkts #pkts encrypt: 5720، digest: 5720 نهاية التشفير المحلي: 192.168.30.1/500، نهاية التشفير عن بعد: 192.168.10.1/500 محركات أقراص ESP SAS واردة: |

show ftdv742# show crypto ipSec sa الواجهة: Demovti25 VRF المحمي (IVRF): عالمي #pkts encaps: 5721، #pkts #pkts encrypt: 5721، digest: 5721 نهاية التشفير المحلي: 192.168.10.1/500، نهاية التشفير عن بعد: 192.168.30.1/500 محركات أقراص ESP SAS واردة: |

الخطوة 2. انتقل إلى واجهة سطر الأوامر (CLI) لكل FTD عبر وحدة التحكم أو SSH للتحقق من حالة BGP باستخدام الأوامر show bgp neighbors وshow route bgp.

| Site1 FTD | Site2 FTD |

| ftdv742# show bgp neighbors مجاور BGP هو 169.254.10.2، VRF single_vf، بعيد AS 65510، إرتباط خارجي الوارد الصادر تم تمكين تعقب العنوان، يحتوي RIB على مسار إلى 169.254.10.2 |

ftdv742# show bgp neighbors مجاور BGP هو 169.254.10.1، VRF single_vf، بعيد AS 65511، إرتباط خارجي الوارد الصادر تم تمكين تعقب العنوان، يحتوي RIB على مسار إلى 169.254.10.1 |

| ftdv742# show route bgp الرموز: L - محلي، C - متصل، S - ساكن إستاتيكي، R - RIP، M - محمول، B - BGP B 192.168.50.0 255.255.255.0 [20/0] عبر 169.254.10.2 و 1d20h |

ftdv742# show route bgp الرموز: L - محلي، C - متصل، S - ساكن إستاتيكي، R - RIP، M - محمول، B - BGP B 192.168.70.0 255.255.255.0 [20/0] عبر 169.254.10.1 و 1d20h |

الخطوة 3. نجح عميل الموقع 1 وعميل الموقع 2 في إختبار الاتصال ببعضهما البعض.

عميل Site1:

Site1_Client#ping 192.168.50.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.50.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 31/56/90 ms

عميل الموقع 2:

Site2_Client#ping 192.168.70.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.70.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 12/39/71 ms

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

أنت يستطيع استعملت أن يضبط أمر in order to تحريت ال VPN قسم.

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

debug vti 255

أنت يستطيع استعملت أن يضبط أمر in order to تحريت ال BGP قسم.

ftdv742# debug ip bgp ?

A.B.C.D BGP neighbor address

all All address families

events BGP events

import BGP path import across topologies, VRFs or AFs in BGP Inbound information

ipv4 Address family

ipv6 Address family

keepalives BGP keepalives

out BGP Outbound information

range BGP dynamic range

rib-filter Next hop route watch filter events

updates BGP updates

vpnv4 Address family

vpnv6 Address family

vrf VRF scope

<cr>

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

21-Oct-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- مارك نعمةالقائد الفني ل Cisco

- تشاو فنغالقائد الفني ل Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات