المقدمة

يصف هذا المستند تكوين سياسات تفويض خادم ISE لمصادقة الشهادة في إتصالات RAVPN المدارة بواسطة CSF على FMC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- جدار الحماية الآمن (CSF) من Cisco

- مركز إدارة جدار الحماية الآمن (FMC) من Cisco

- محرك خدمات الهوية من Cisco (ISE)

- تسجيل الشهادة وأساسيات SSL.

- جهة منح الشهادة (CA)

المكونات المستخدمة

يستند محتوى هذا المستند إلى إصدارات البرامج والمكونات المادية التالية.

- Cisco Secure Client، الإصدار 5.1.6

- Cisco Secure Firewall، الإصدار 7.2.8

- Cisco Secure Firewall Management Center، الإصدار 7.2.8

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الخطوة 1: تثبيت شهادة مرجع مصدق ثقة

ملاحظة: يلزم اتباع هذه الخطوة إذا كانت شهادة CA مختلفة عن الشهادة المستخدمة لمصادقة الخادم. إذا أصدر نفس خادم المرجع المصدق شهادات المستخدمين فليس من الضروري إستيراد نفس شهادة المرجع المصدق مرة أخرى.

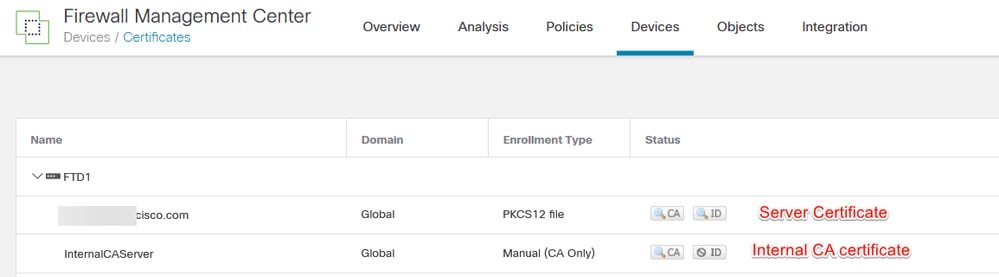

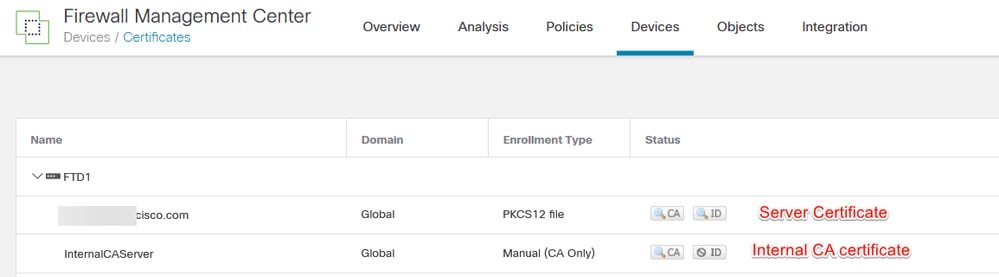

أ. انتقل إلىDevices > CertificatesAdd.

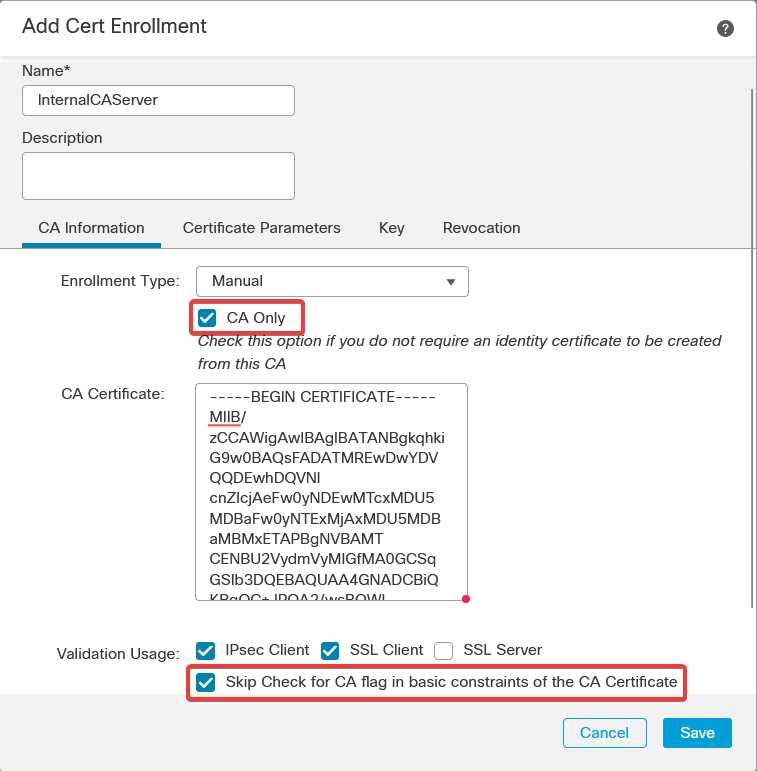

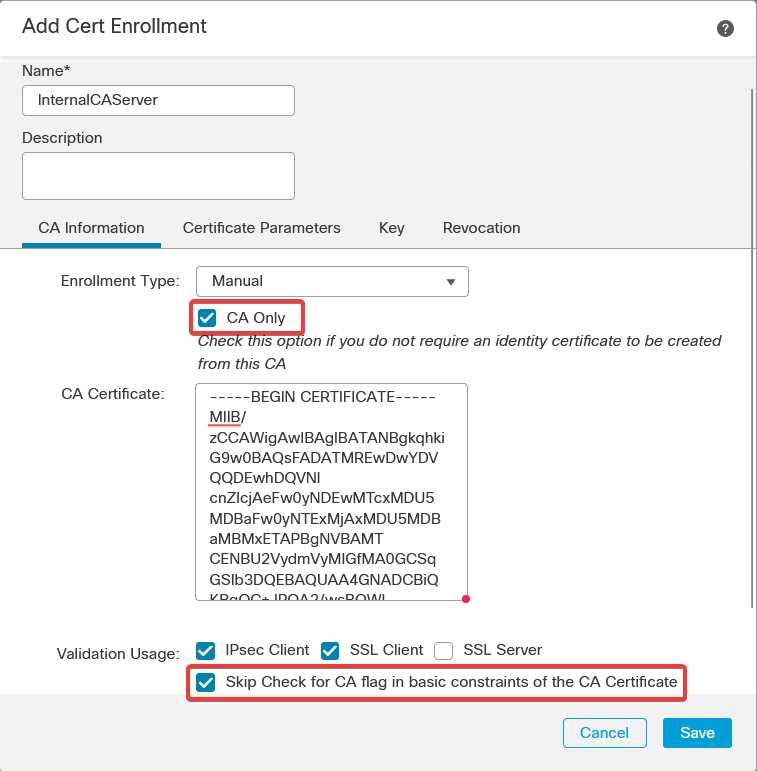

ب. أدخل دليل trustpoint name وحدد كتيب كنوع تسجيل تحت معلومات CA.

ج. فحصCA Onlyولصق شهادة المرجع المصدق (CA) الداخلية/الموثوق بها بتنسيق PEM.

د. تحقق Skip Check for CA flag in basic constraints of the CA Certificate وانقر Save.

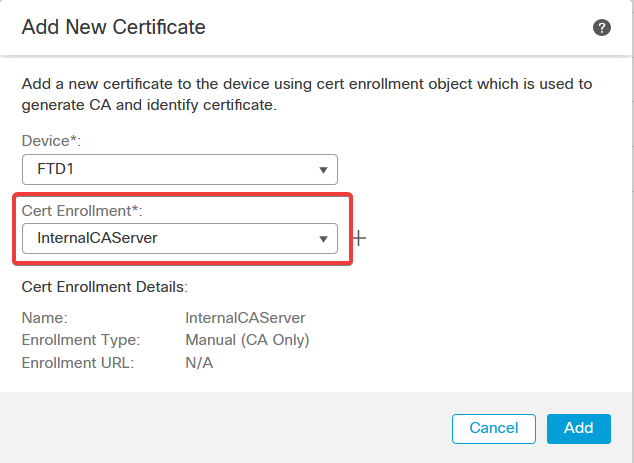

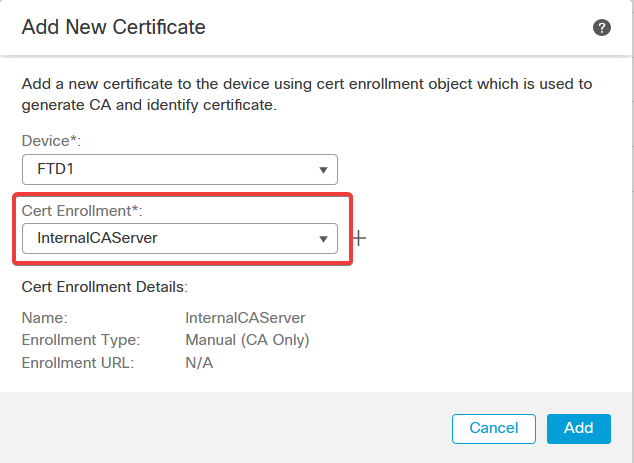

ه. تحت Cert Enrollment، حدد trustpoint من القائمة المنسدلة التي تم إنشاؤها للتو وانقر فوق Add.

الخطوة 2: تكوين مجموعة خوادم ISE/RADIUS وملف تعريف الاتصال

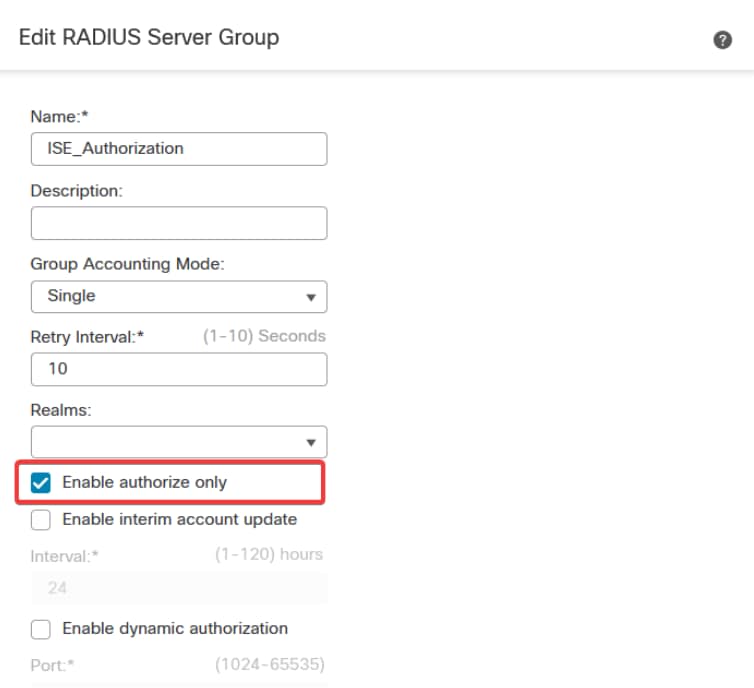

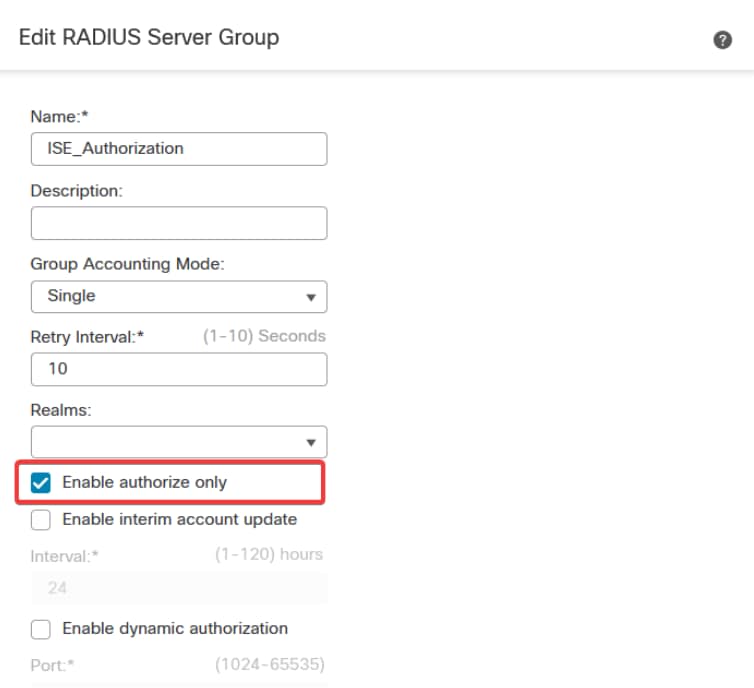

أ. انتقل إلى Objects > AAA Server > RADIUS Server Group وانقر Add RADIUS Server Group. خيار Enable authorize only التحقق.

تحذير: إذا لم يتم تحديد خيار تمكين التخويل فقط، يرسل جدار الحماية طلب مصادقة. ومع ذلك، يتوقع أن يستلم ISE اسم مستخدم وكلمة مرور مع ذلك الطلب، ولا يتم إستخدام كلمة مرور في الشهادات. ونتيجة لذلك، يقوم ISE بوضع علامة على الطلب عند فشل المصادقة.

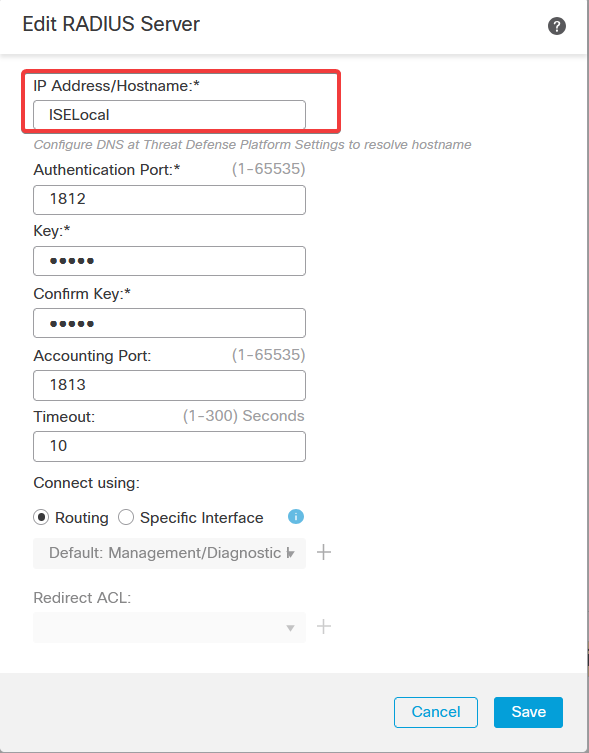

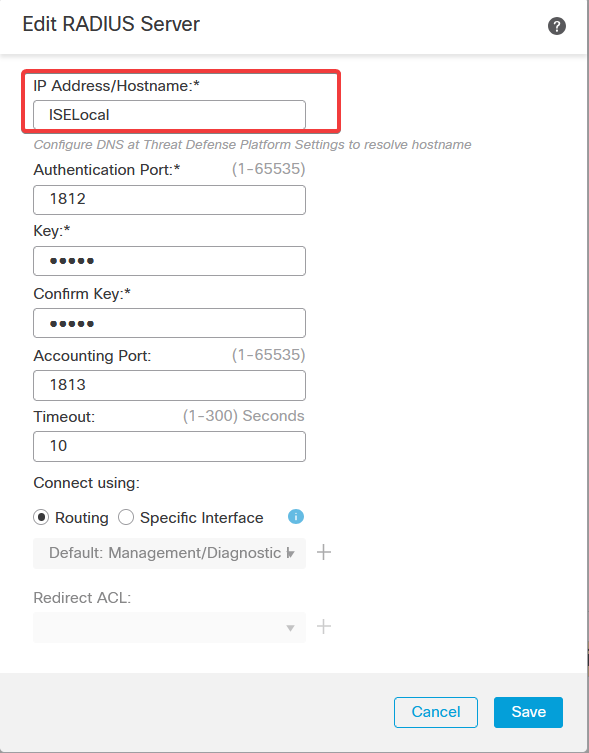

ب. انقر فوق Add (+) الرمز، ثم أضفRadius server/ISE serverاسم المضيف أو عنوان IP.

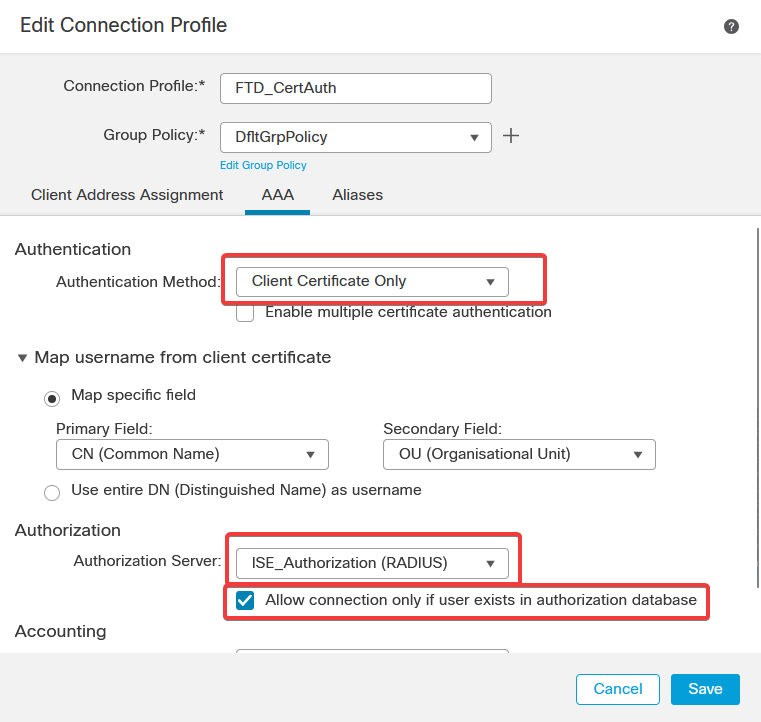

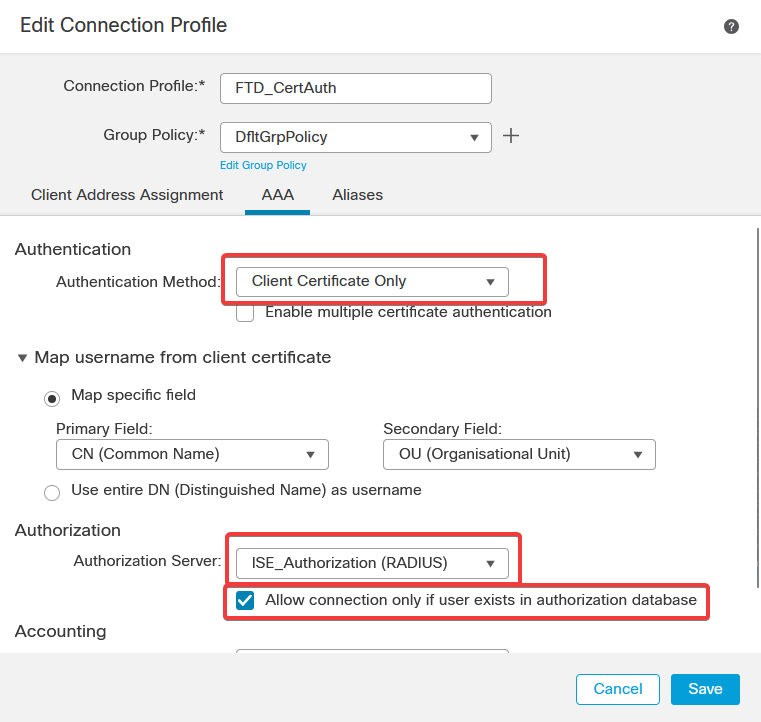

ج. انتقل إلى Devices > Remote Access configuration . قم بإنشاءnew connection profileأسلوب المصادقة وتعيينه علىClient Certificate Only. لخادم التخويل، أختر الخيار الذي تم إنشاؤه في الخطوات السابقة.

تأكد من تحديد Allow connection only if user exists in authorization database الخيار. يضمن هذا الإعداد إكمال الاتصال ب RAVPN فقط إذا كان التخويل مسموح به.

يشير اسم مستخدم الخريطة من شهادة العميل إلى المعلومات التي تم الحصول عليها من الشهادة لتعريف المستخدم. في هذا المثال، تحتفظ بالتكوين الافتراضي، ولكن يمكن تغييره على أساس المعلومات التي يتم إستخدامها لتعريف المستخدمين.

انقر.Save

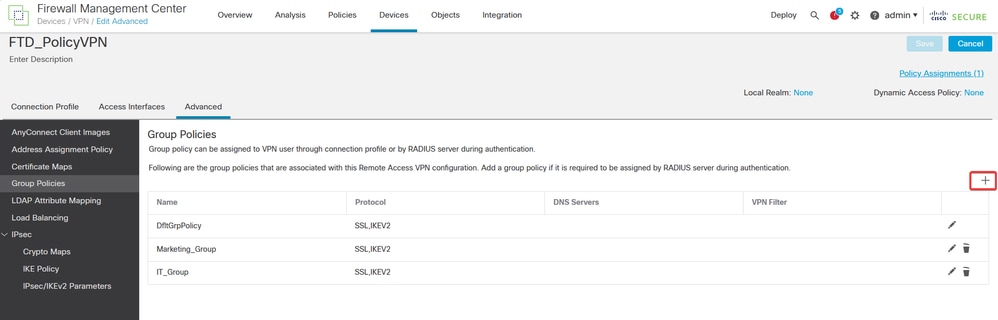

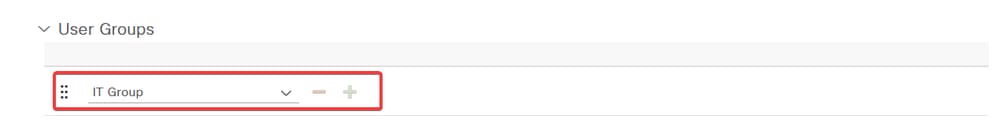

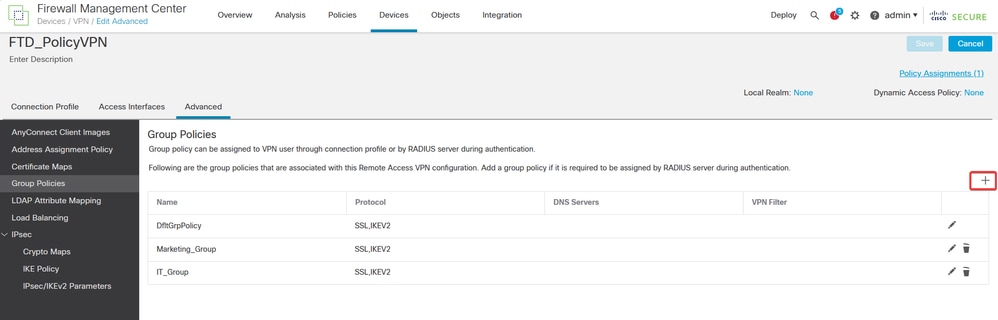

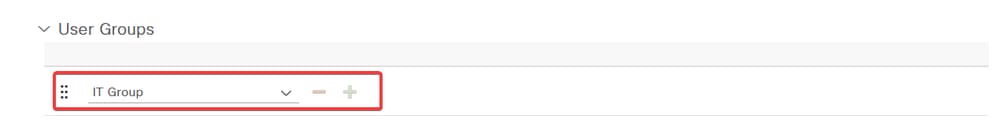

د. انتقل إلى Advanced > Group Policies. انقر Add (+) الأيقونة على الجانب الأيمن.

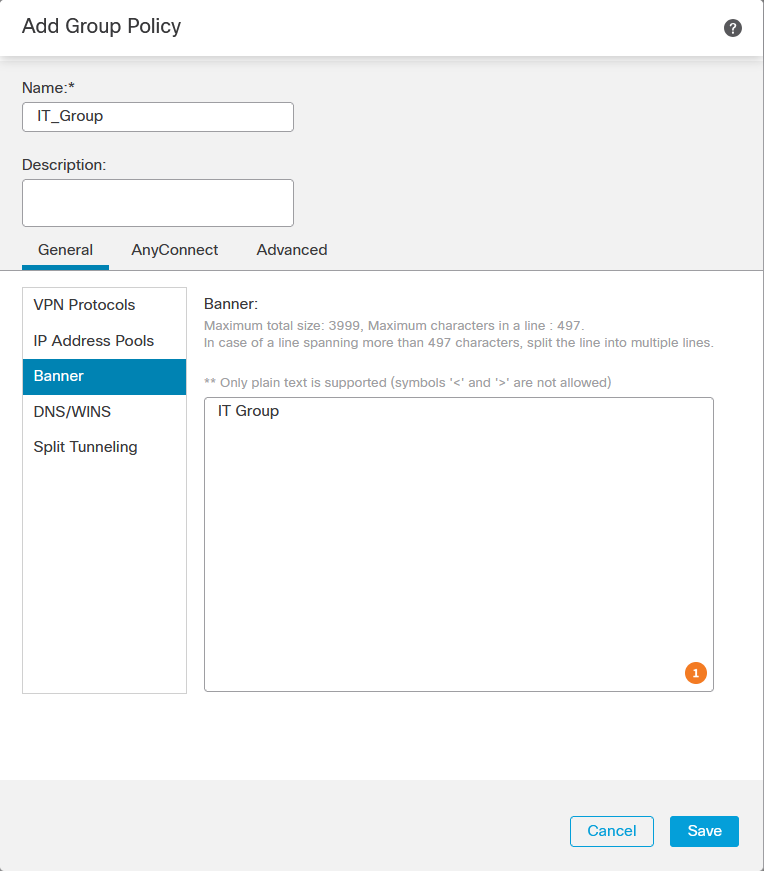

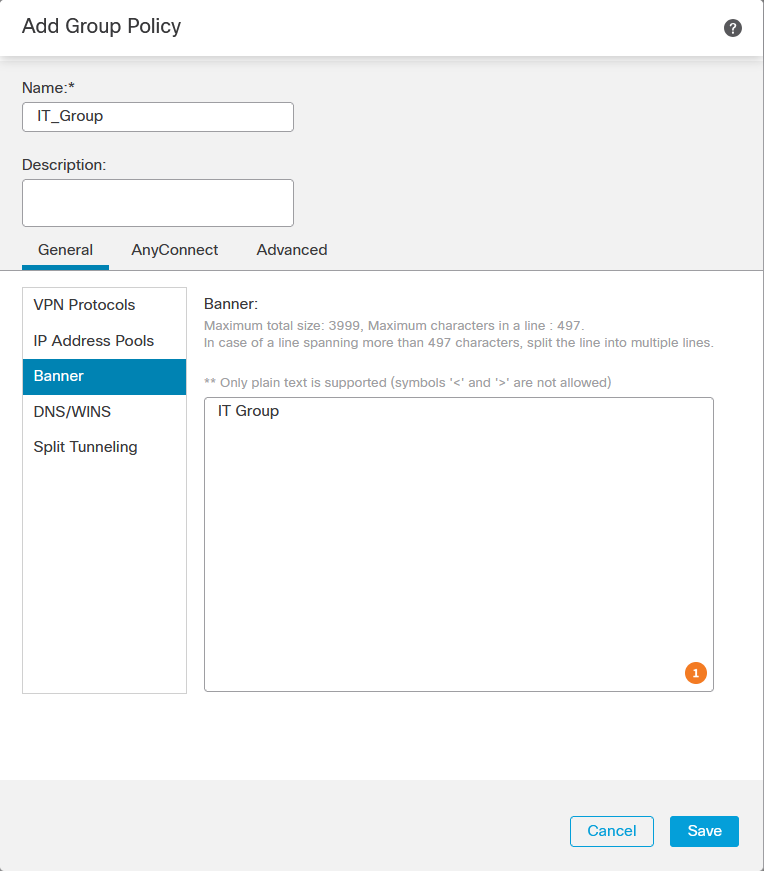

ه - إنشاء group policies. يتم تكوين كل نهج مجموعة استنادا إلى مجموعات المؤسسات والشبكات التي يمكن لكل مجموعة الوصول إليها.

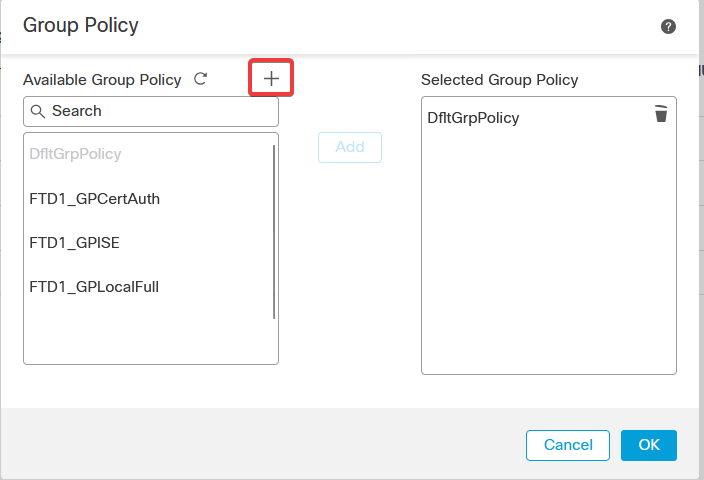

و. في سياسة المجموعة، قم بتنفيذ التكوينات الخاصة بكل مجموعة. يمكن إضافة رسالة شعار لعرضها بعد اتصال ناجح.

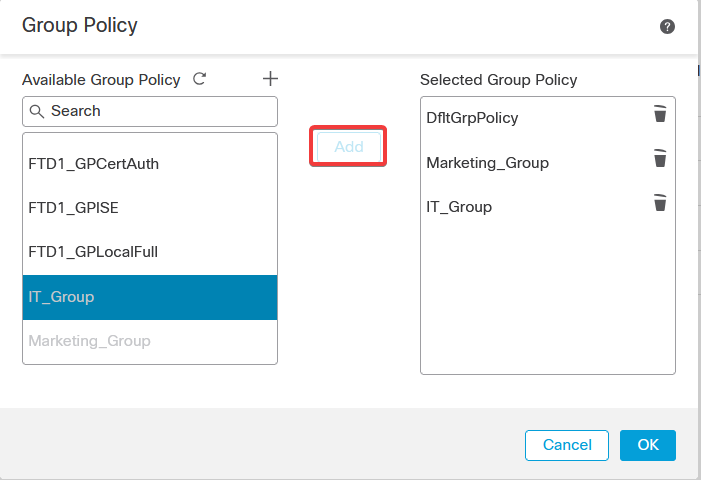

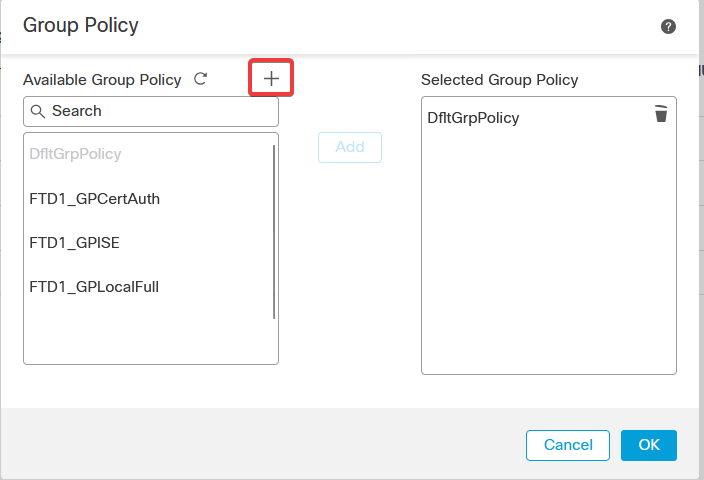

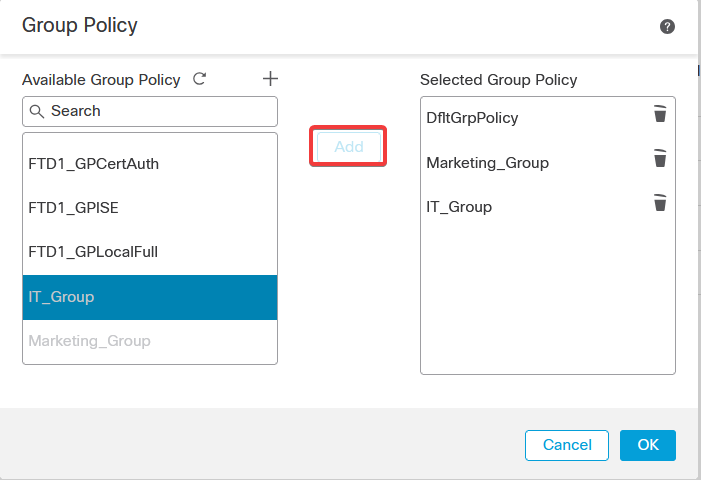

g. حدد الجانب group policies الأيسر وانقرAddلنقلهم إلى الجانب الأيمن. يحدد هذا الإجراء نهج المجموعة التي يتم إستخدامها في التكوين.

ه - نشر التغييرات.

الخطوة 3: تكوين ISE

الخطوة 3.1: إنشاء مستخدمين ومجموعات وتوصيف مصادقة الشهادات

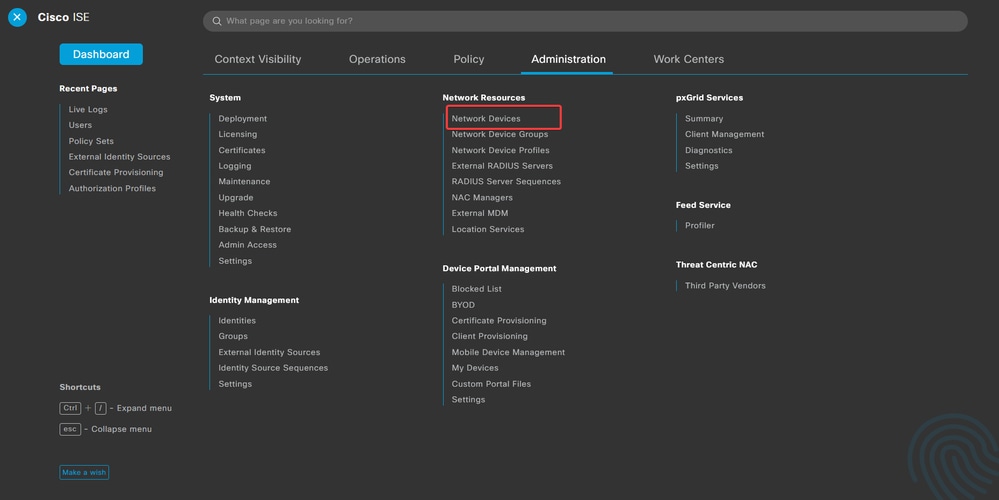

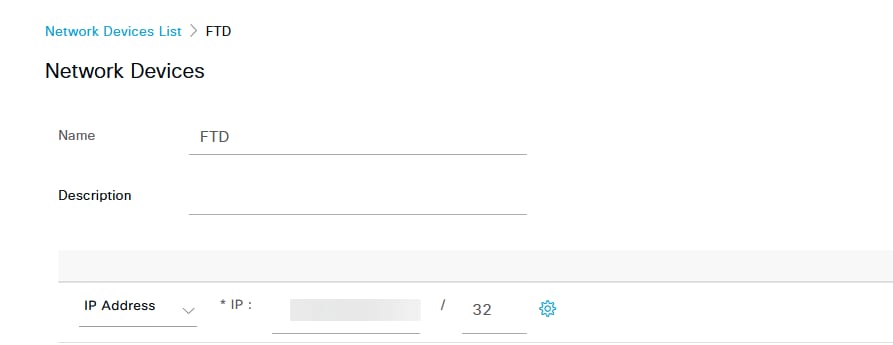

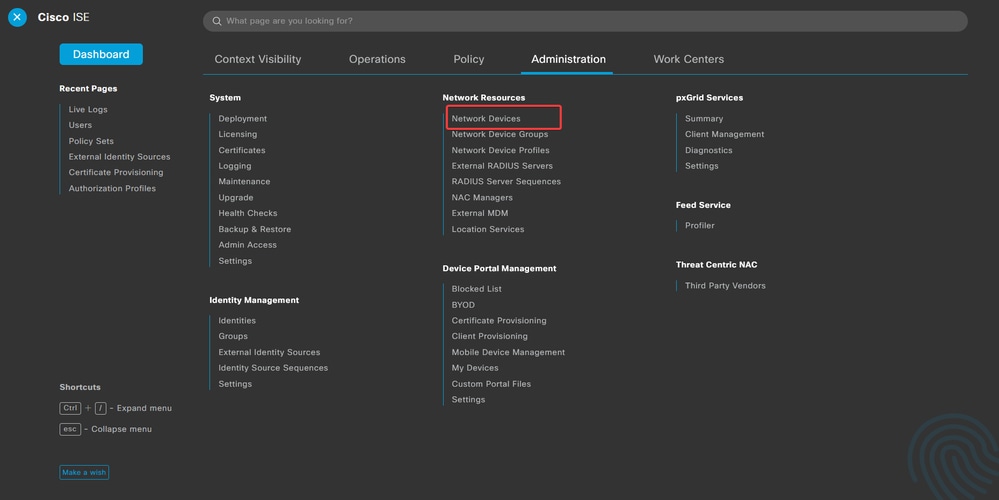

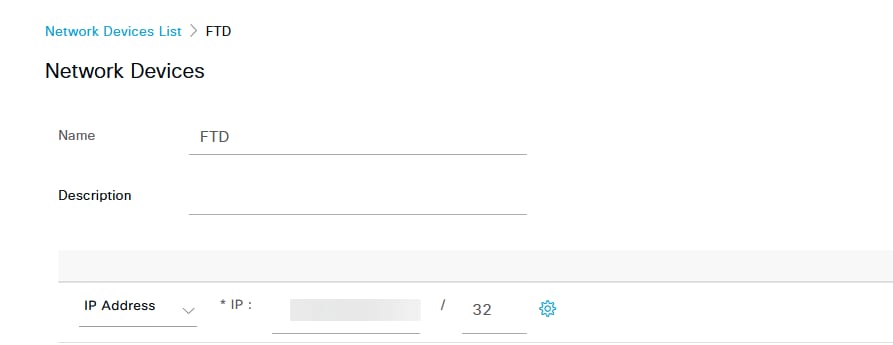

أ. سجل الدخول إلى خادم ISE وانتقل إلى Administration > Network Resources > Network Devices.

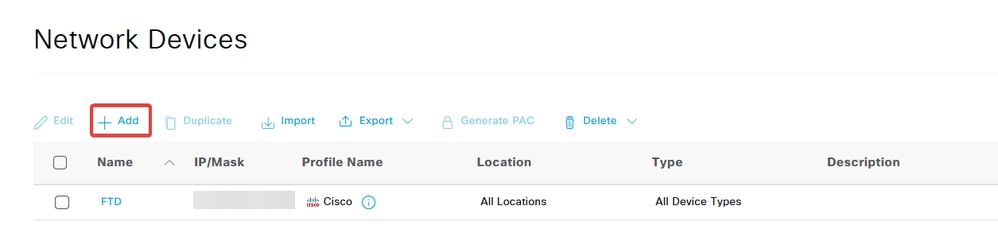

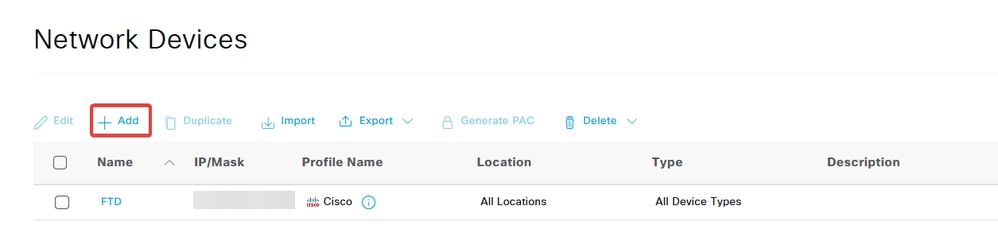

ب. انقر Add لتكوين جدار الحماية كعميل AAA.

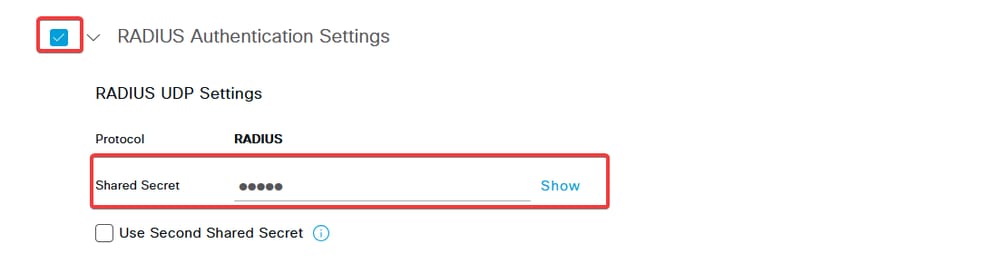

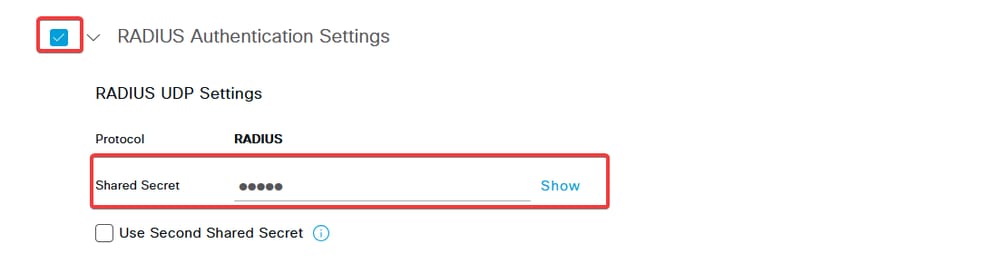

ج. أدخل اسم جهاز الشبكة وحقلي عنوان IP ثم RADIUS Authentication Settings حدد خانة الاختيار وأضف Shared Secret. هذه القيمة يجب أن تكون نفس القيمة التي تم إستخدامها عند إنشاء كائن خادم RADIUS على FMC. انقر.Save

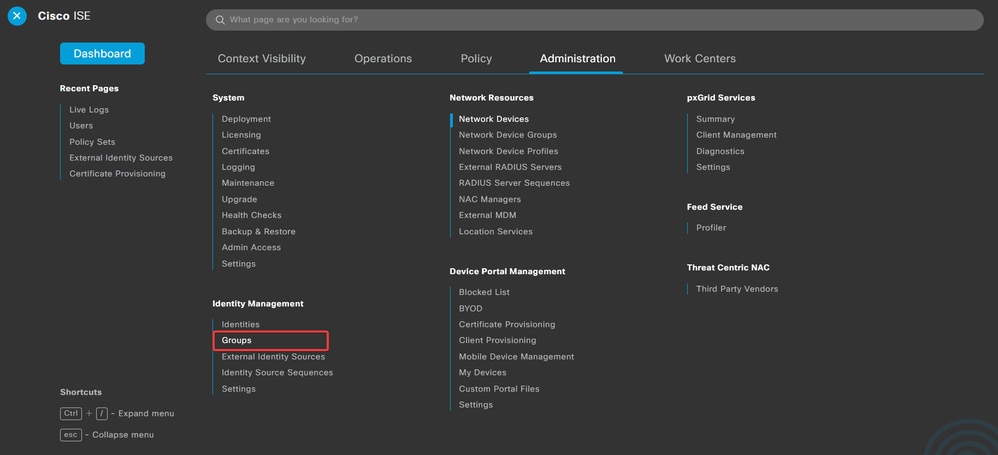

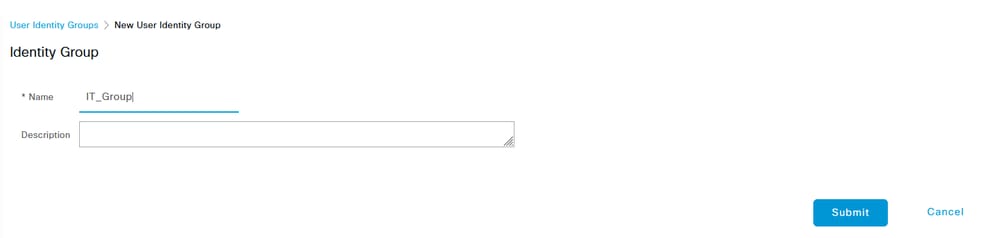

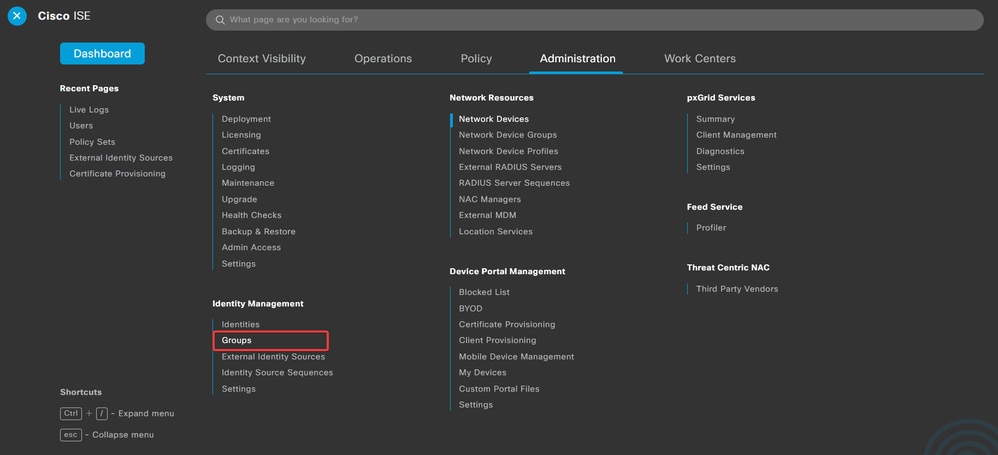

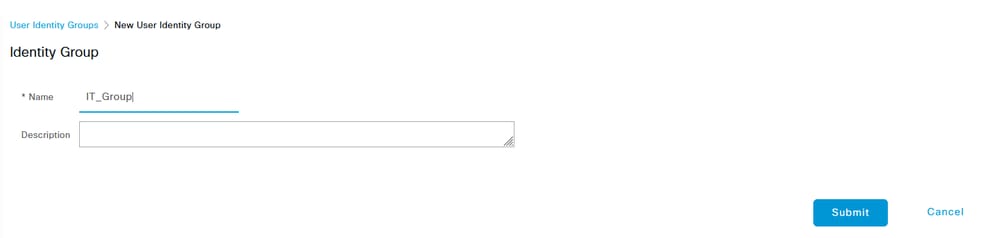

د. انتقل إلىAdministration > Identity Management > Groups.

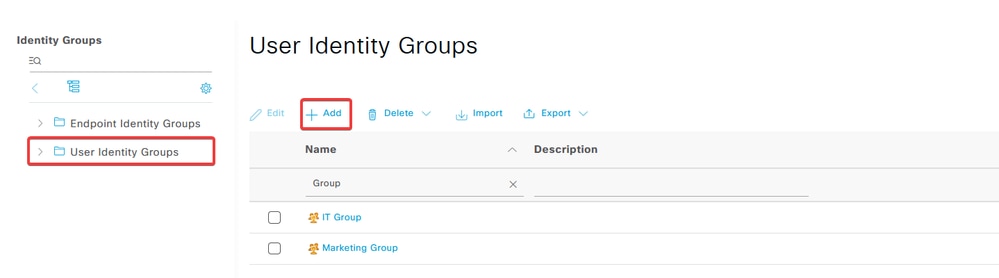

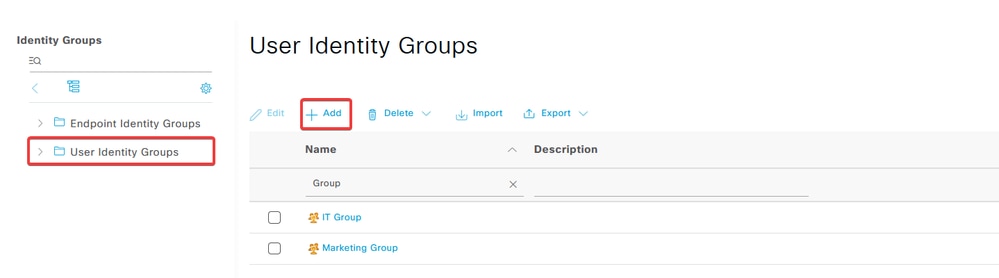

ه - انقرUser Identity Groupsثم انقر Add.

أدخل اسمSubmit.

ملاحظة: كرر لإنشاء العديد من المجموعات حسب الحاجة.

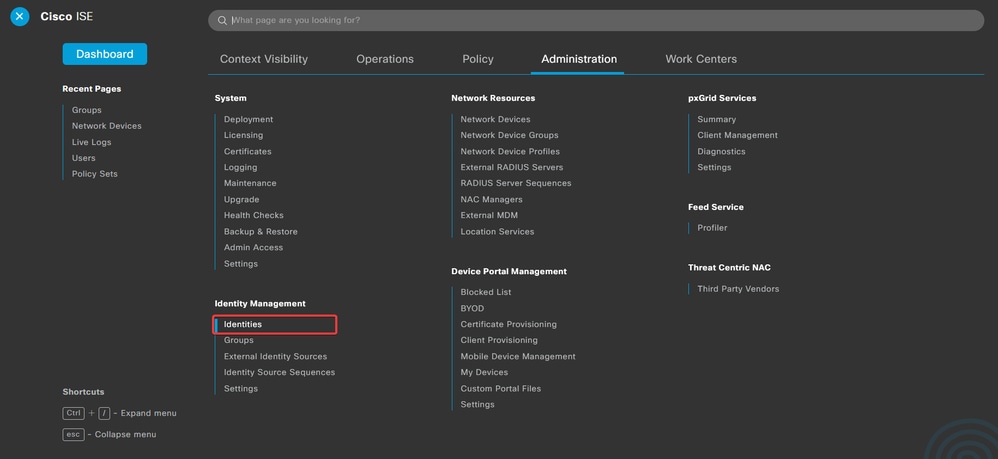

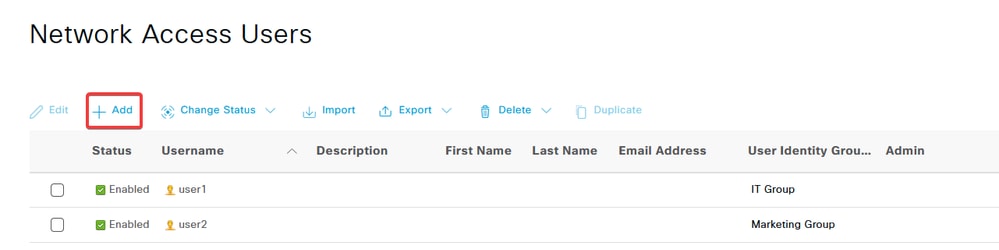

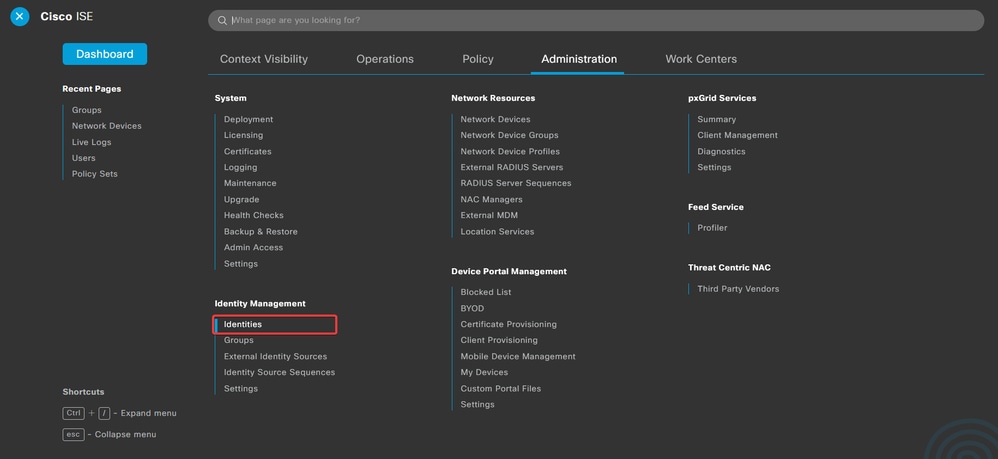

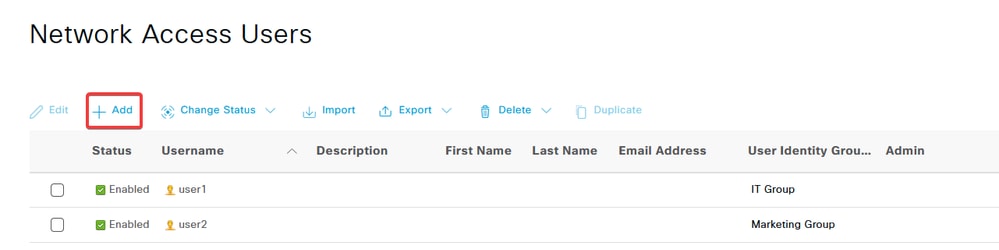

د. انتقل إلى Administration > Identity Management > Identities.

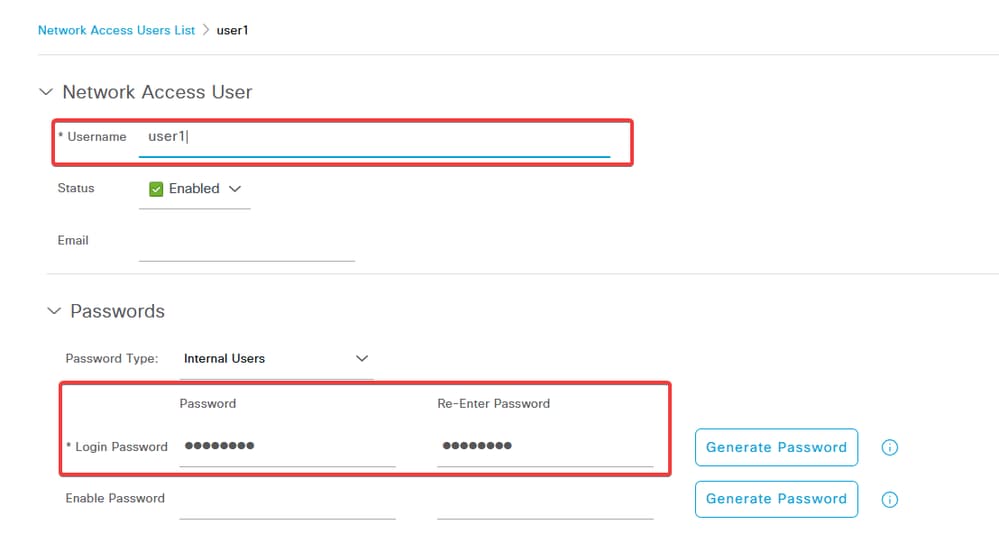

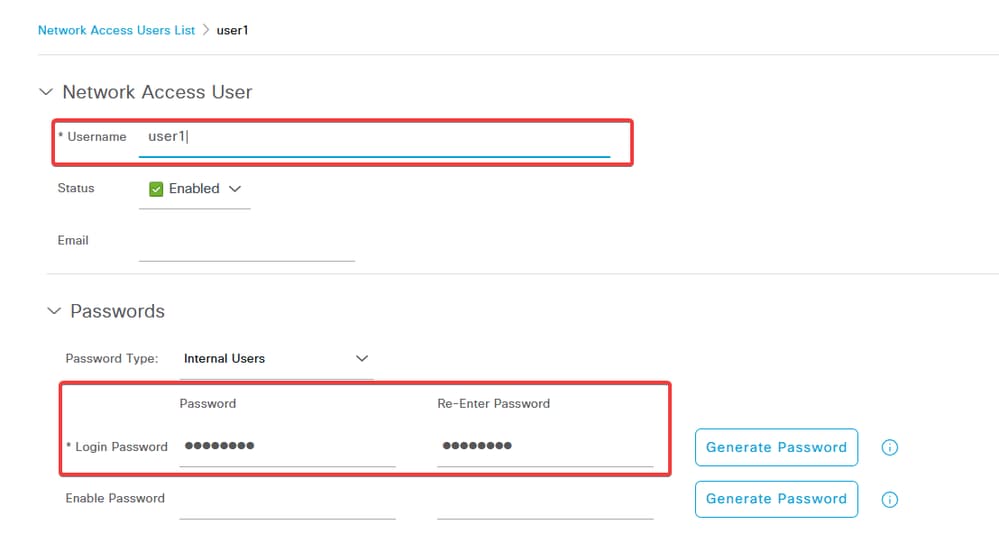

ه. انقرAddلإنشاء مستخدم جديد في قاعدة البيانات المحلية للخادم.

أدخلUsernameو Login Password. ثم، انتقل إلى نهاية هذه الصفحة وحددUser Group.

انقر.Save

ملاحظة: من الضروري تكوين اسم مستخدم وكلمة مرور لإنشاء مستخدمين داخليين. على الرغم من أنها غير مطلوبة لمصادقة RAVPN، والتي يتم تنفيذها باستخدام الشهادات، يمكن إستخدام هؤلاء المستخدمين للخدمات الداخلية الأخرى التي تتطلب كلمة مرور. لذلك، تأكد من إستخدام كلمة مرور قوية.

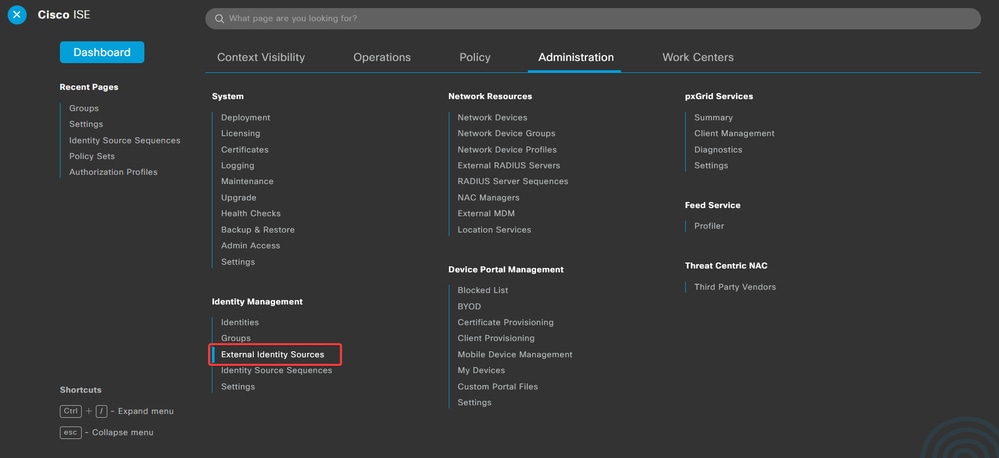

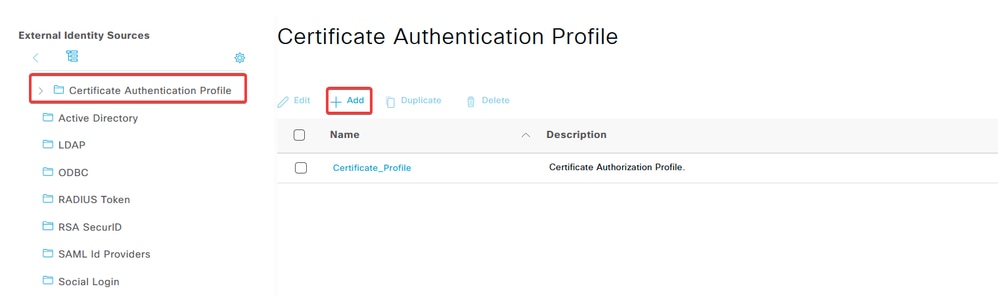

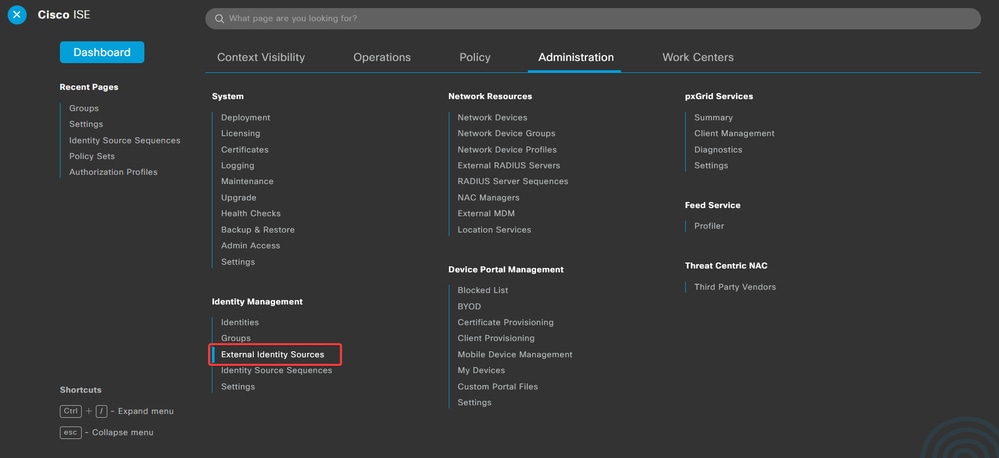

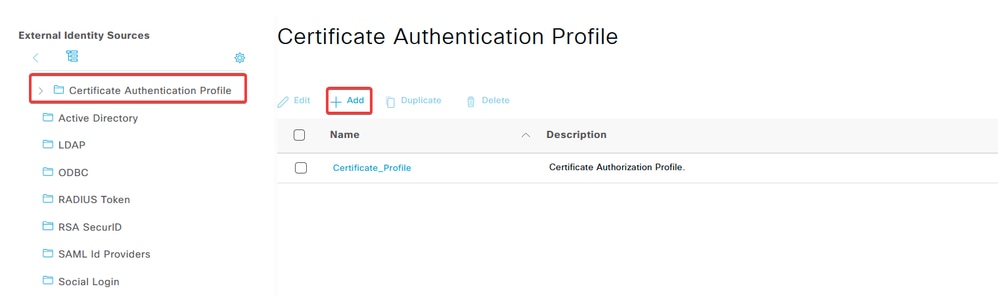

و. انتقل إلى Administration > Identity Management > External Identify Sources.

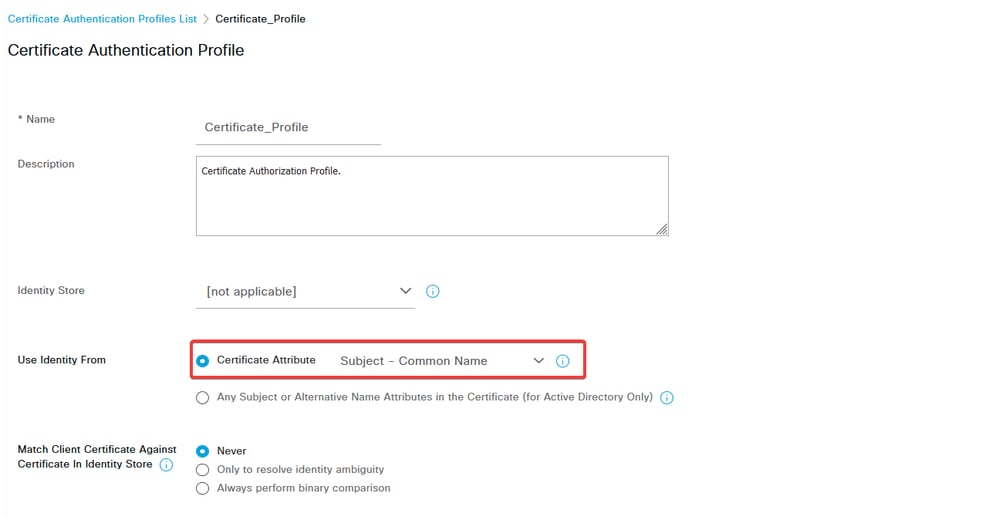

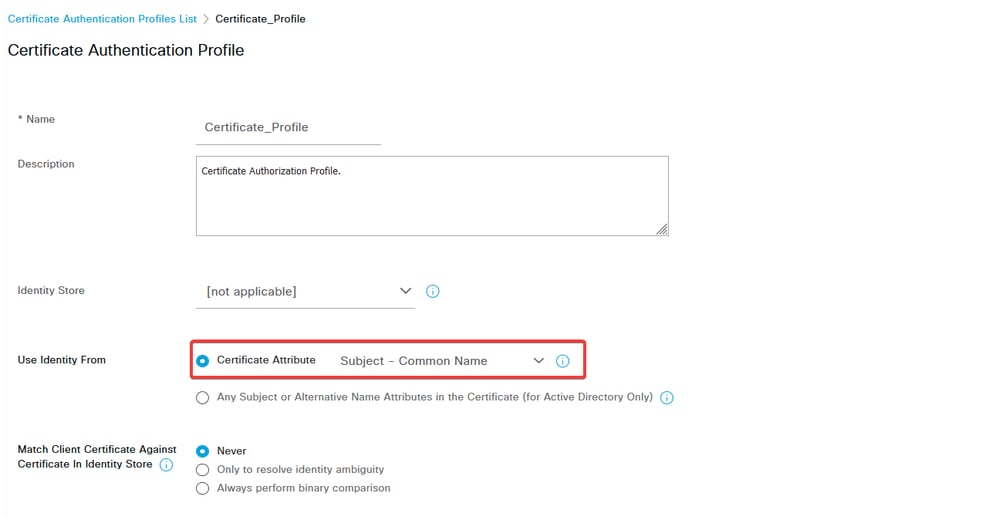

g. انقرAddلإنشاء Certificate Authentication Profile.

يحدد توصيف مصادقة الشهادة كيفية التحقق من صحة شهادات العميل، بما في ذلك أي الحقول في الشهادة يمكن فحصها (اسم الموضوع البديل، الاسم الشائع، وهكذا).

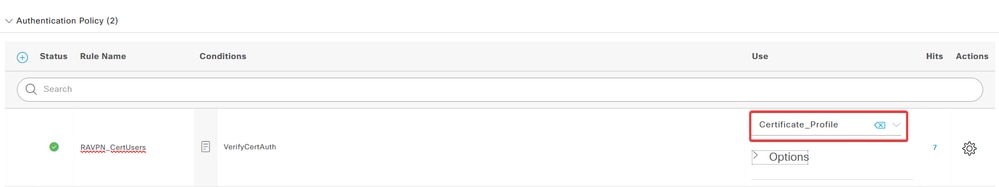

الخطوة 3.2: تكوين سياسة المصادقة

يستخدم نهج المصادقة للمصادقة على أن الطلب تم إنشاؤه من جدار الحماية ومن ملف تعريف الاتصال المحدد.

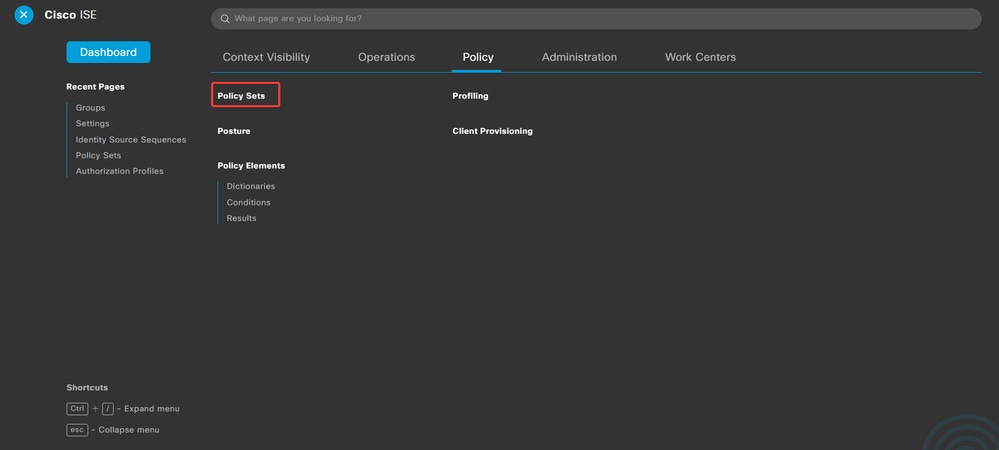

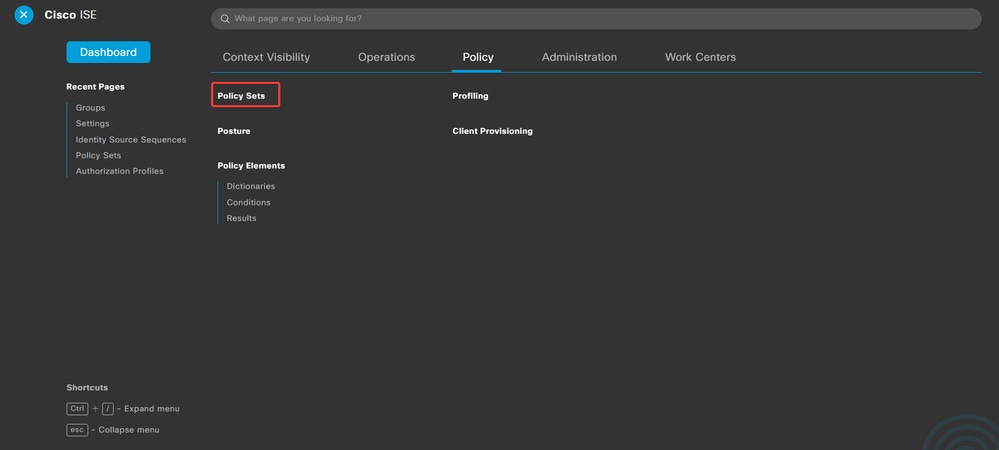

أ. انتقل إلى Policy > Policy Sets.

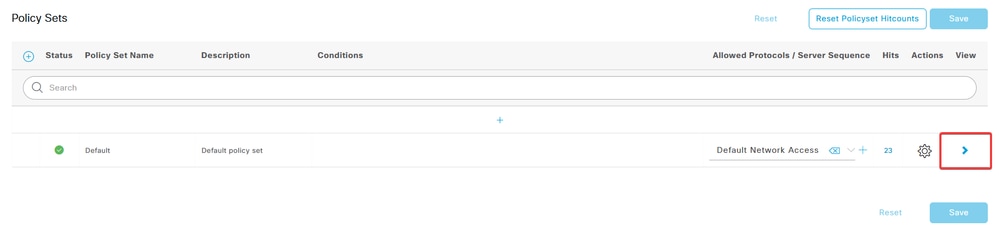

حدد نهج التخويل الافتراضي بالنقر فوق السهم الموجود على الجانب الأيمن من الشاشة:

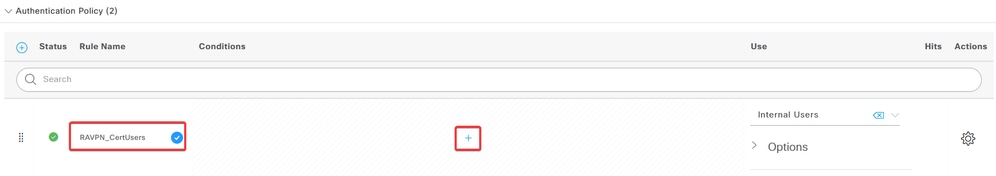

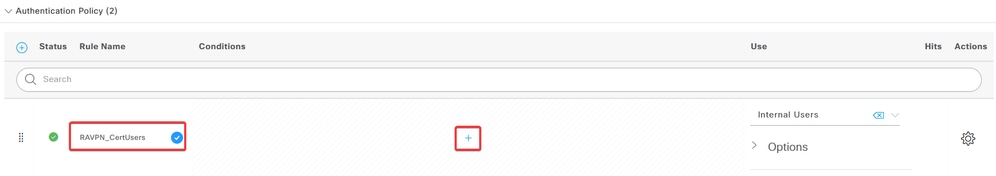

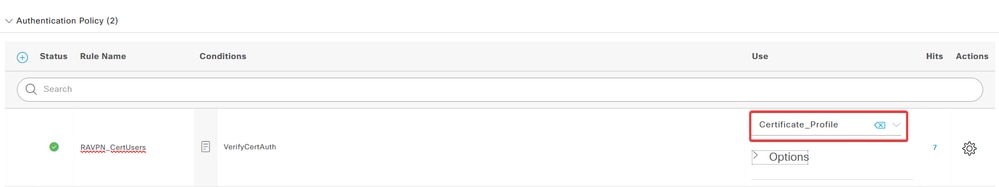

ب. انقر فوق سهم القائمة المنسدلة المجاورAuthentication Policyلتوسيعه. ثم انقر فوق الأيقونة add (+) لإضافة قاعدة جديدة.

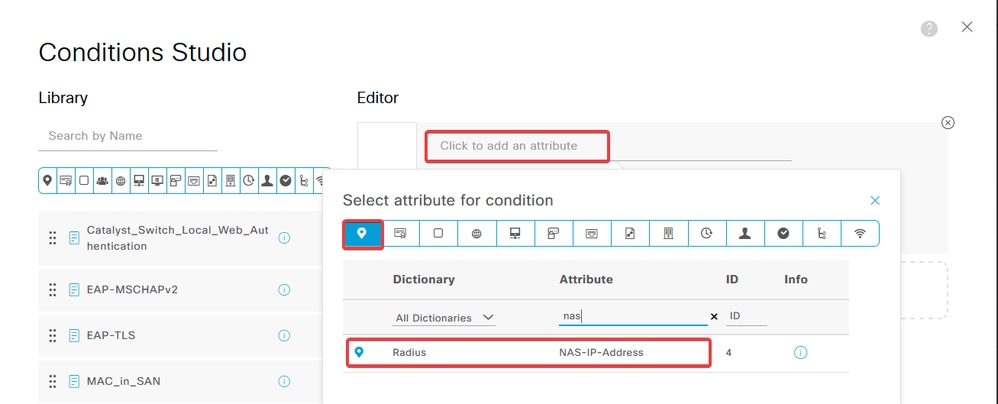

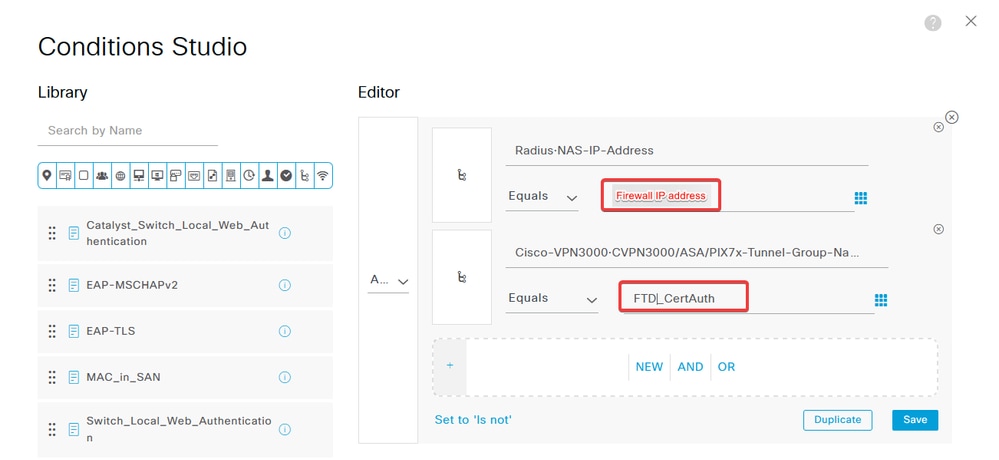

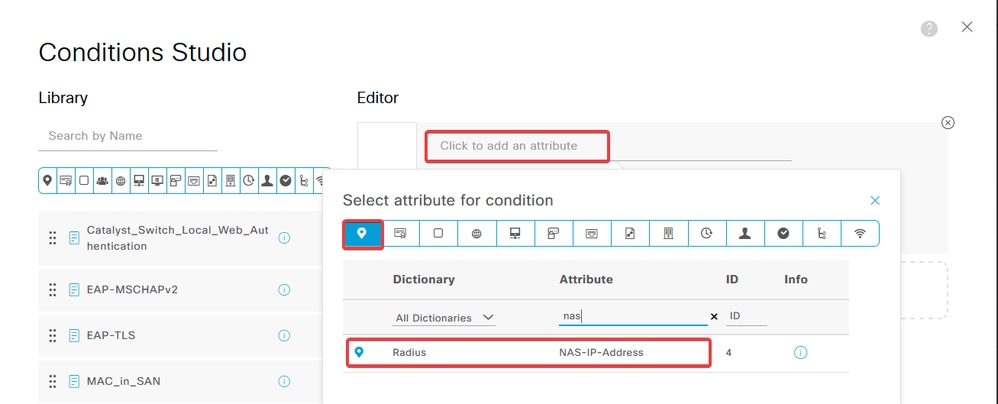

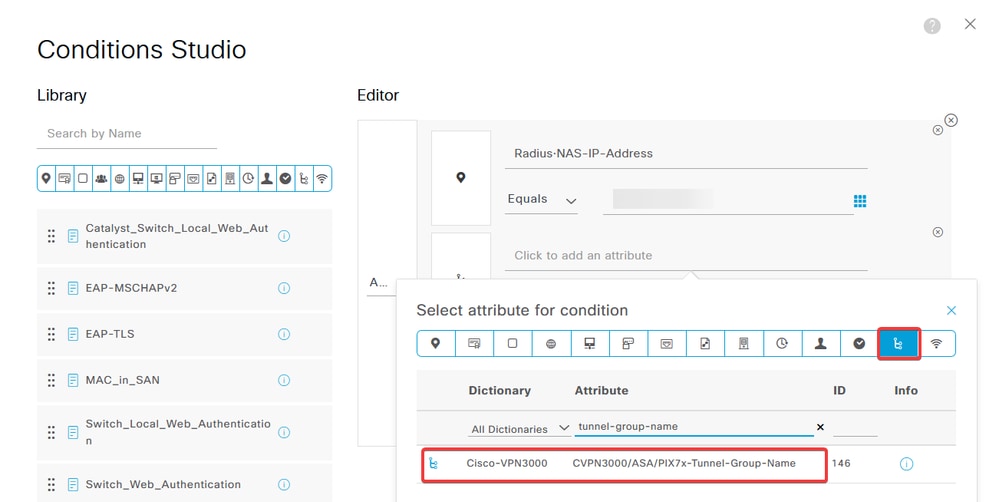

أدخل اسم القاعدة وحدد رمزadd (+)تحت عمود الشروط.

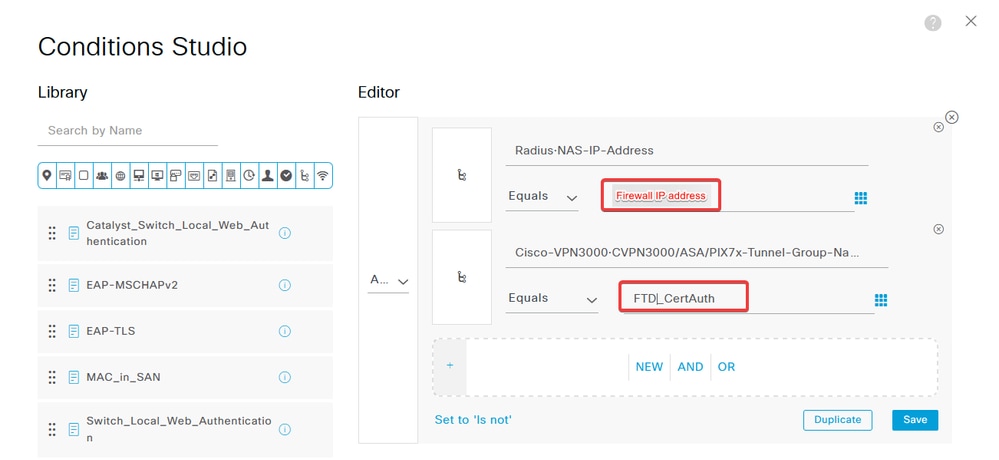

ج. انقر مربع نص محرر السمات وانقر فوقNAS-IP-Addressالأيقونة. أدخل عنوان IP لجدار الحماية.

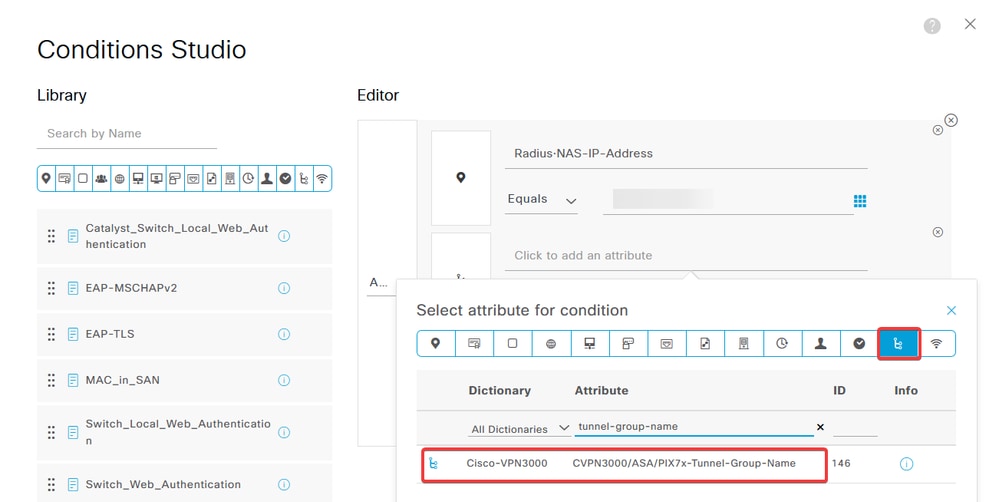

د. انقر New ثم أضف السمةTunnel-Group-nameالأخرى . أدخلConnection Profileالاسم الذي تم تكوينه على FMC.

ه. تحت عمود "إستخدام"، حدد العمود الذي Certificate Authentication Profile تم إنشاؤه. وبذلك، فإنه يحدد المعلومات المحددة في ملف التعريف الذي يتم إستخدامه لتعريف المستخدمين.

انقر.Save

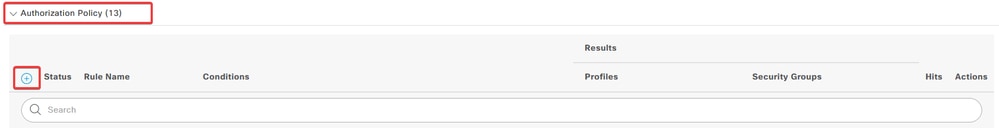

الخطوة 3.3: تكوين سياسة التخويل

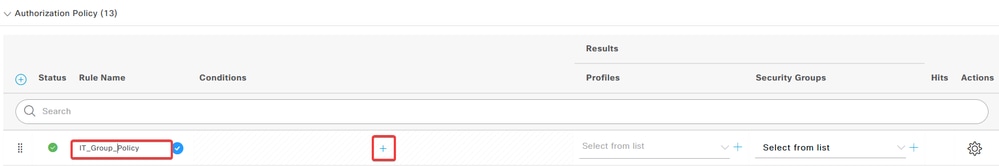

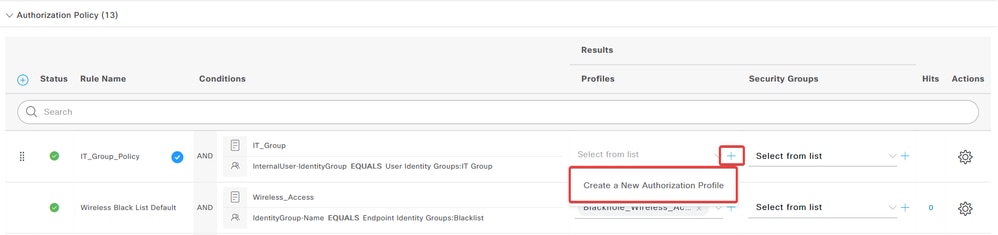

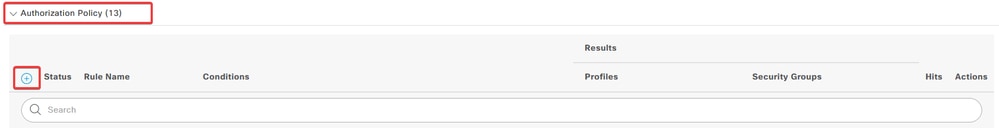

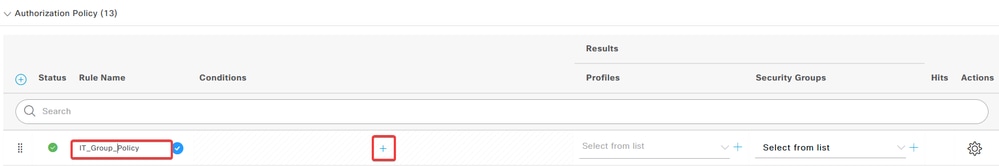

أ. انقر فوق سهم القائمة المنسدلة المجاورAuthorization Policyلتوسيعه. ثم انقر فوق الأيقونة add (+) لإضافة قاعدة جديدة.

add (+) أدخل اسم القاعدة وحدد الأيقونة تحت عمود الشروط.

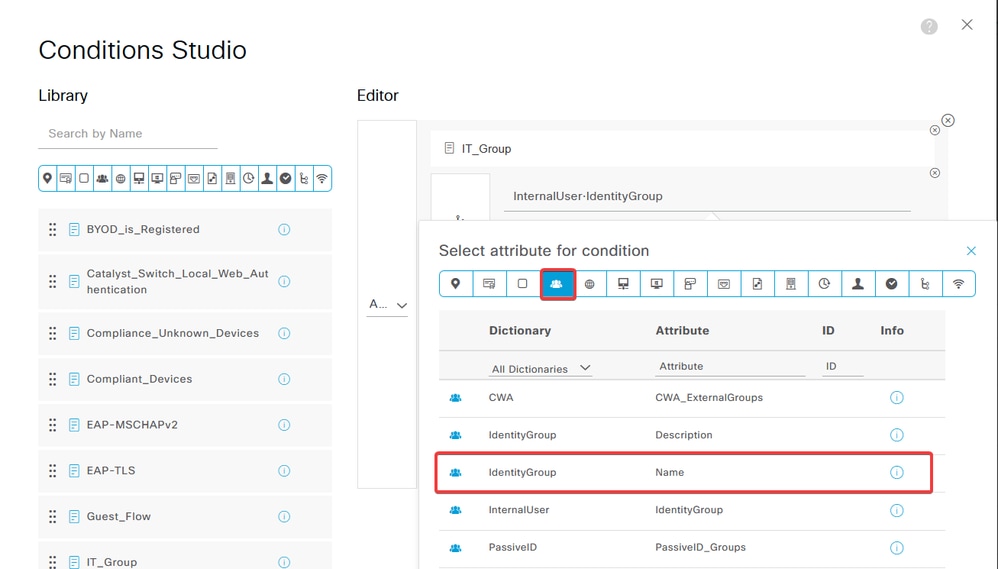

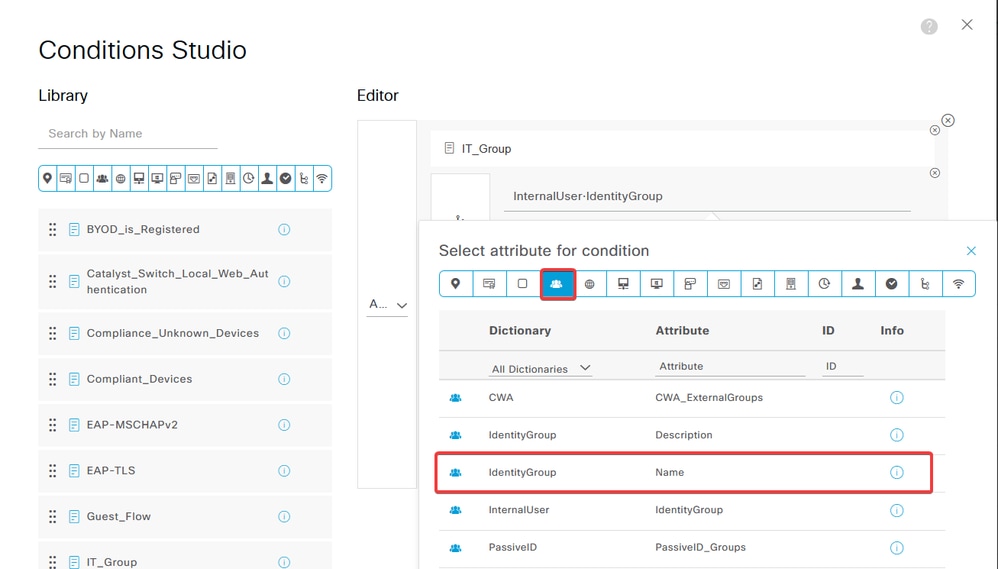

ب. انقر فوق مربع نص محرر السمات وانقر فوقIdentity groupالأيقونة. حدد Identity group - Name السمة.

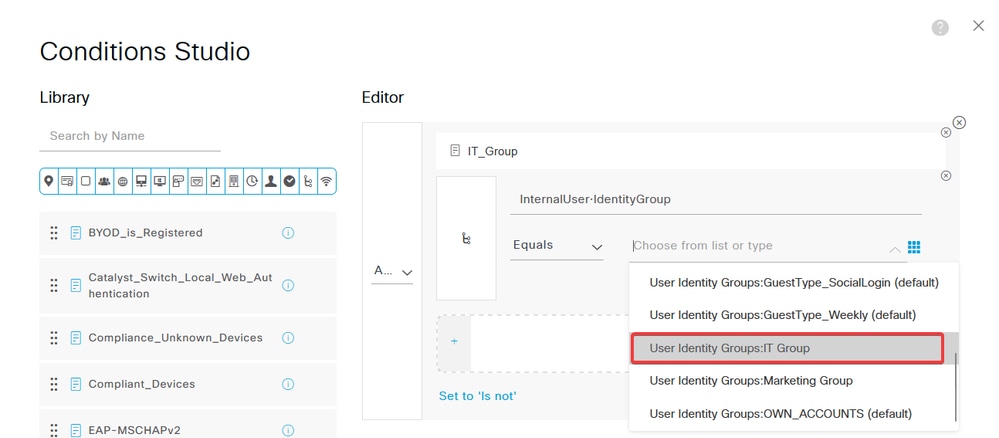

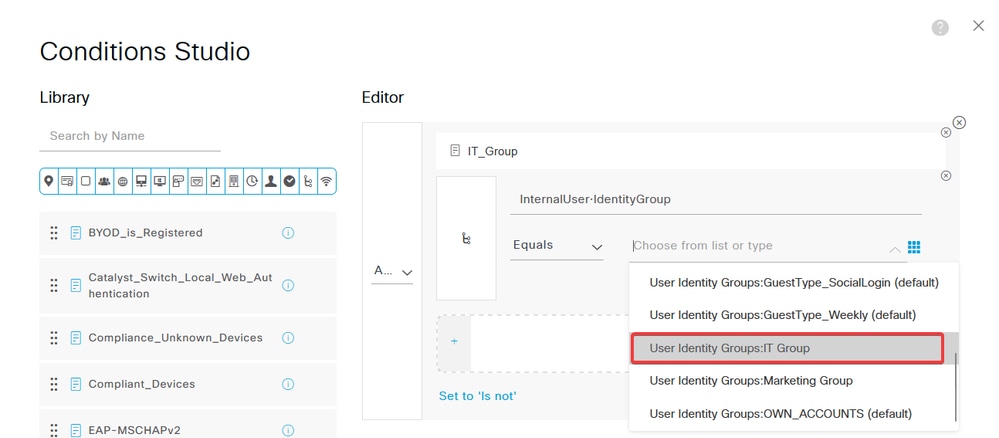

حددEqualsكعامل تشغيل بعد ذلك، انقر فوق سهم القائمة المنسدلة لإظهار الخيارات المتاحة وحدد User Identity Groups:

.

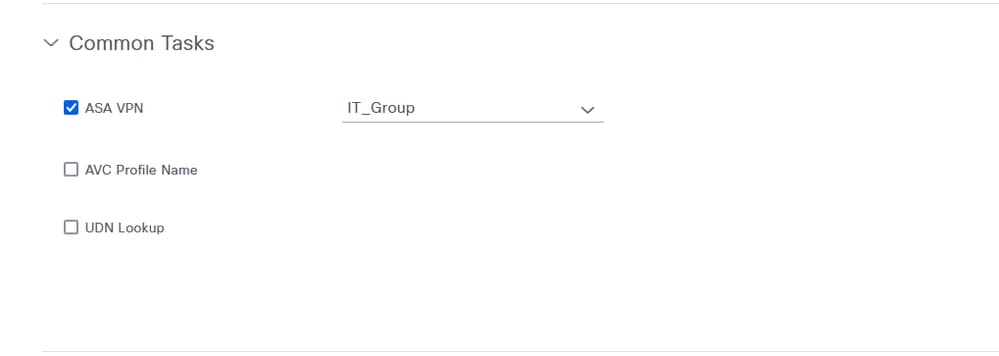

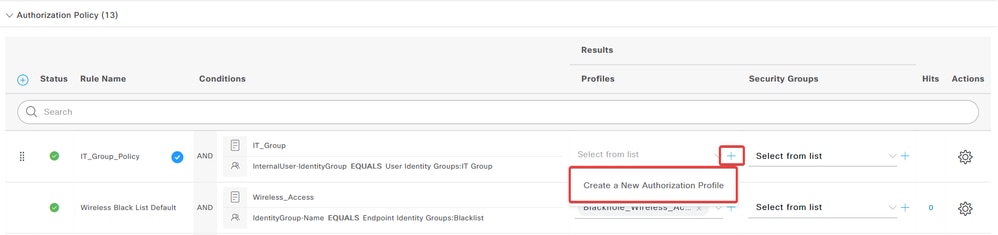

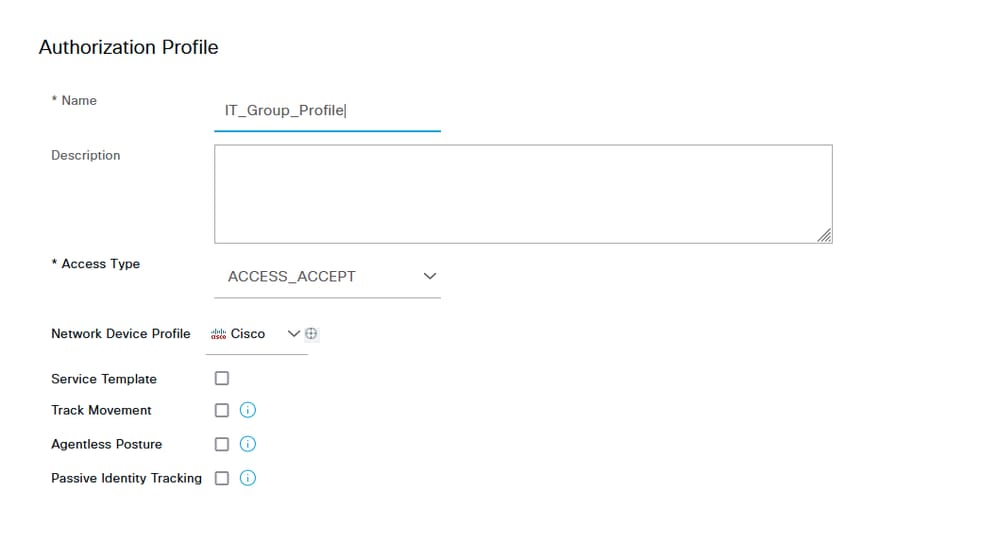

ج. في عمود التوصيفات، انقر علىadd (+)أيقونة واختر Create a New Authorization Profile.

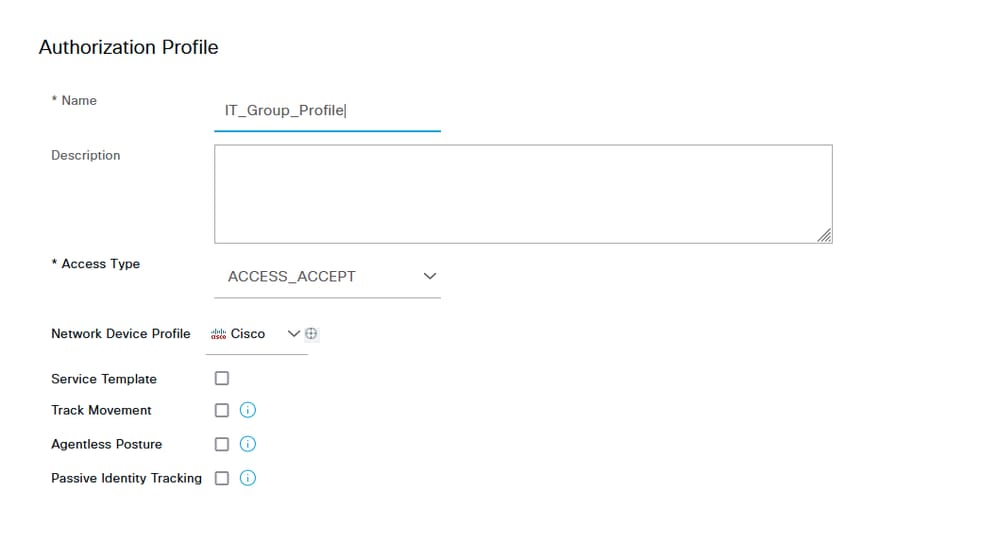

أدخل التوصيفName.

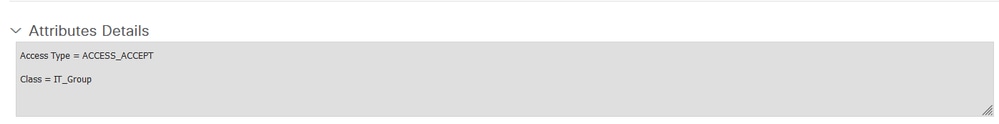

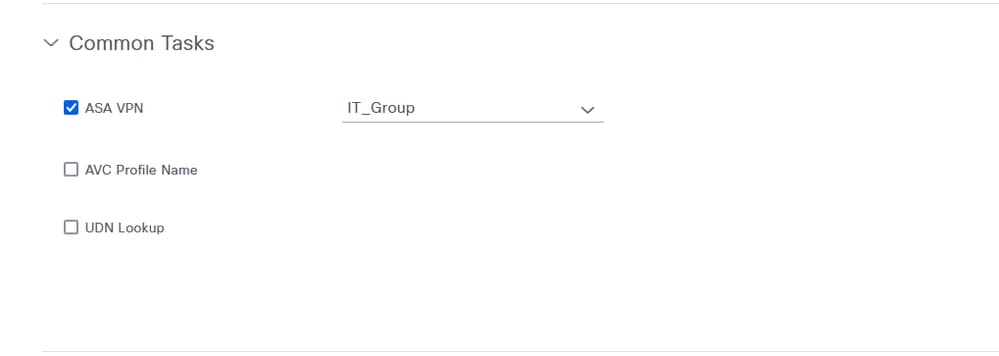

انتقل إلى Common Tasks وتحقق ASA VPN. بعد ذلك، اكتب group policy name، والذي يجب أن يكون نفس الذي تم إنشاؤه على FMC.

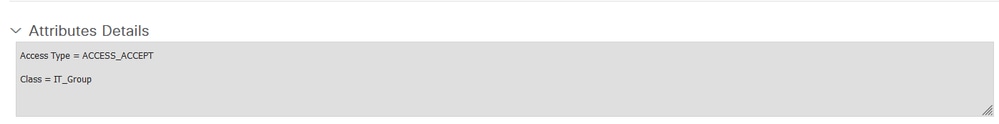

تم تعيين السمات التالية لكل مجموعة:

انقر فوق حفظ.

ملاحظة: كرر الخطوة 3.3: تكوين نهج التخويل لكل مجموعة تم إنشاؤها.

التحقق من الصحة

1. قم بتشغيل الأمرshow vpn-sessiondb anyconnectوالتحقق مما إذا كان المستخدم يستخدم نهج المجموعة الصحيح.

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

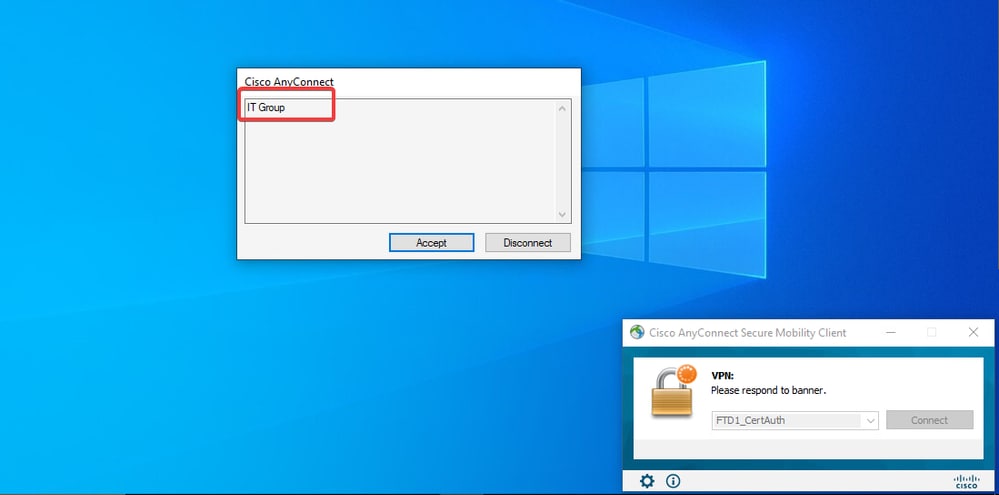

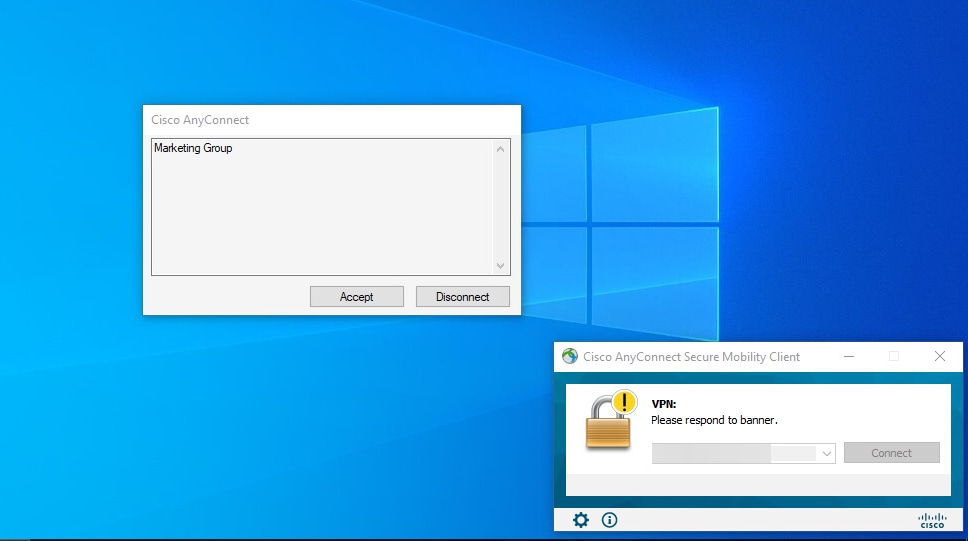

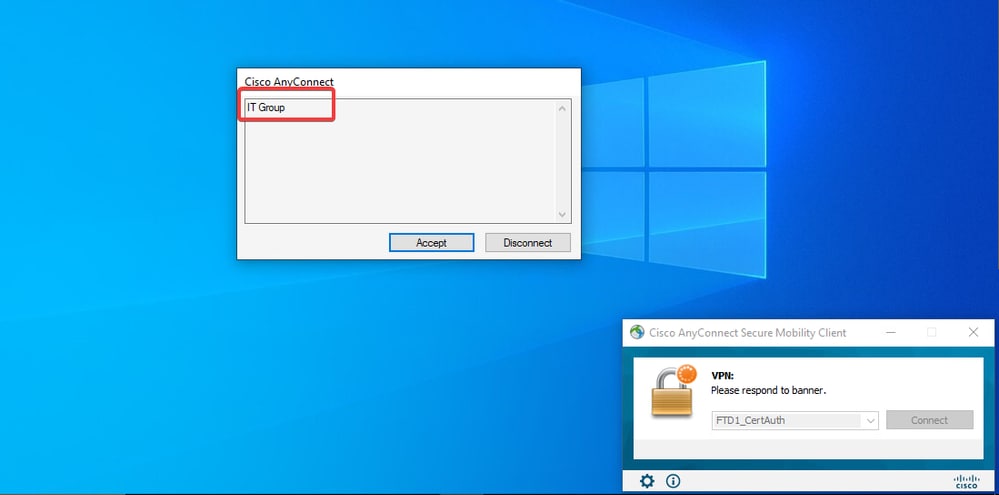

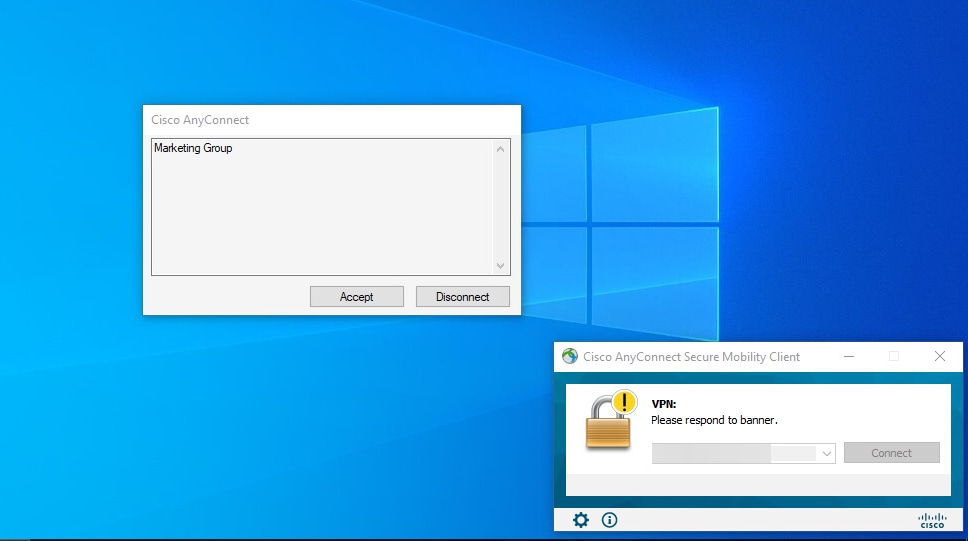

- في نهج المجموعة، يمكنك تكوين رسالة شعار يتم عرضها عند اتصال المستخدم بنجاح. يمكن إستخدام كل شعار لتعريف المجموعة التي لديها تفويض.

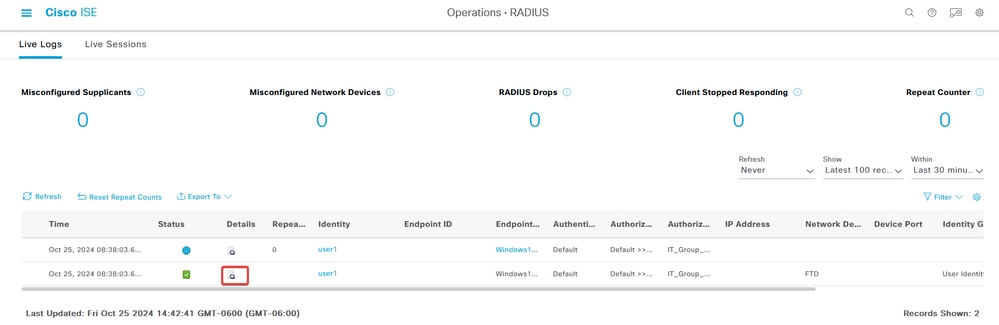

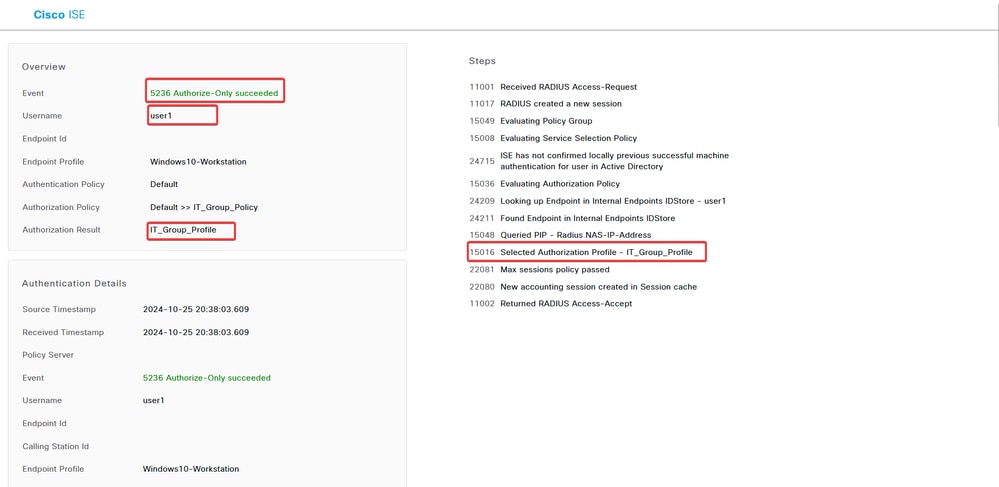

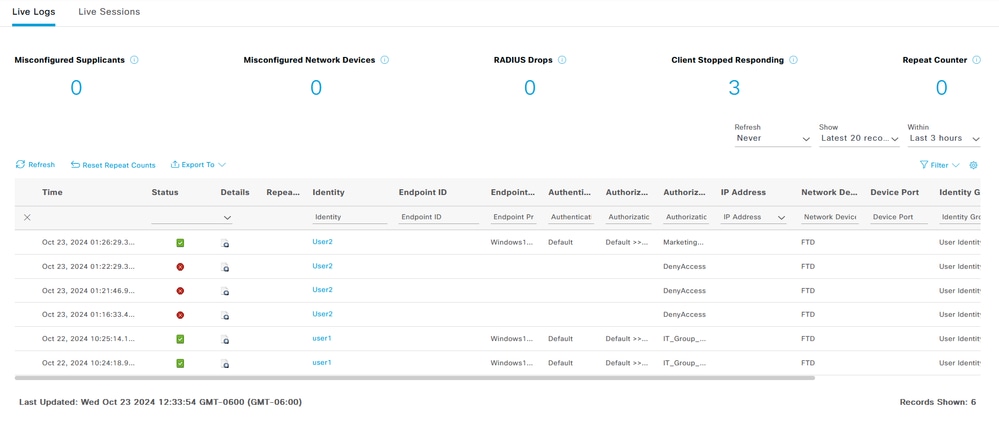

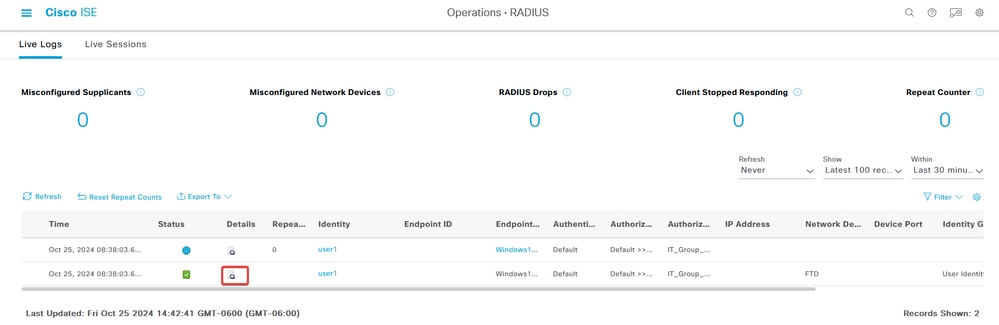

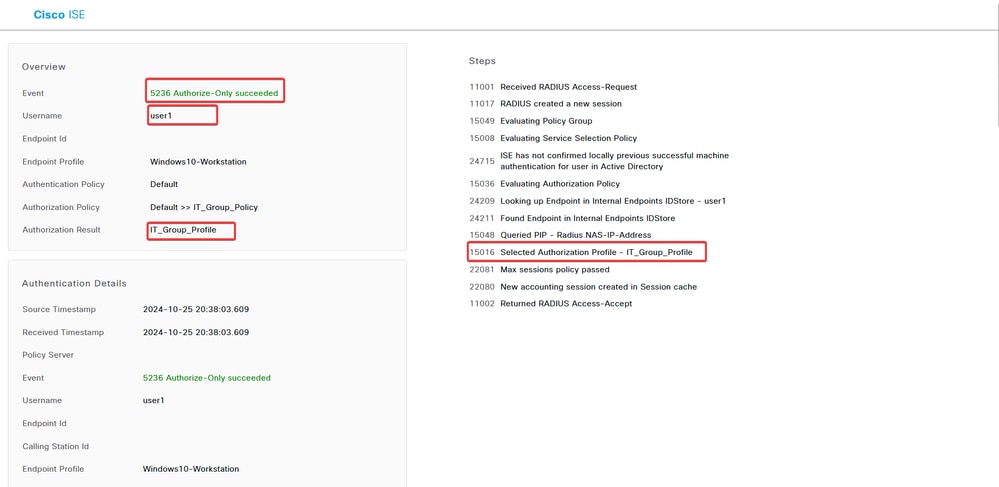

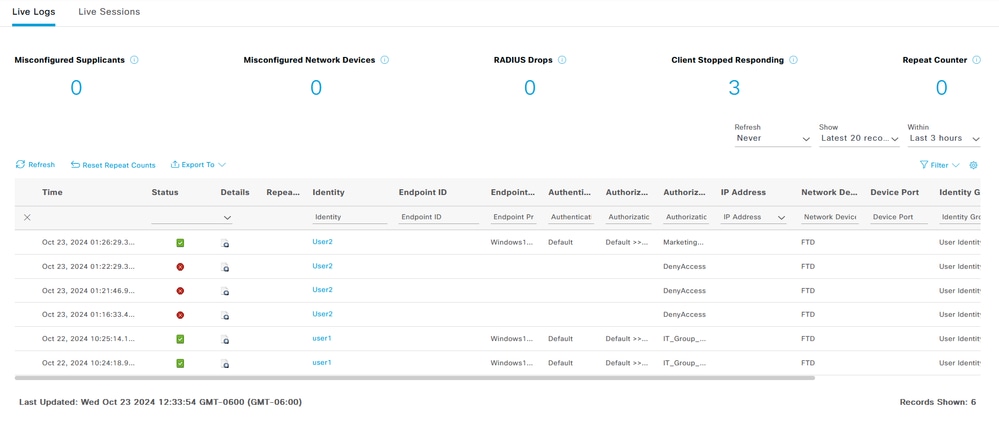

- في السجلات المباشرة، تحقق مما إذا كان الاتصال يستخدم نهج التخويل المناسب. انقر فوق

Detailsوإظهار تقرير المصادقة.

استكشاف الأخطاء وإصلاحها

يوفر هذا القسم معلومات يمكنك إستخدامها لاستكشاف أخطاء التكوين وإصلاحها.

1. يمكن تشغيل تصحيح الأخطاء من CLI التشخيصي ل CSF لمصادقة الشهادة.

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. أستخدم تصحيح أخطاء المصادقة والتفويض والمحاسبة (AAA) للتحقق من تعيين السمات المحلية و/أو البعيدة.

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

على ISE:

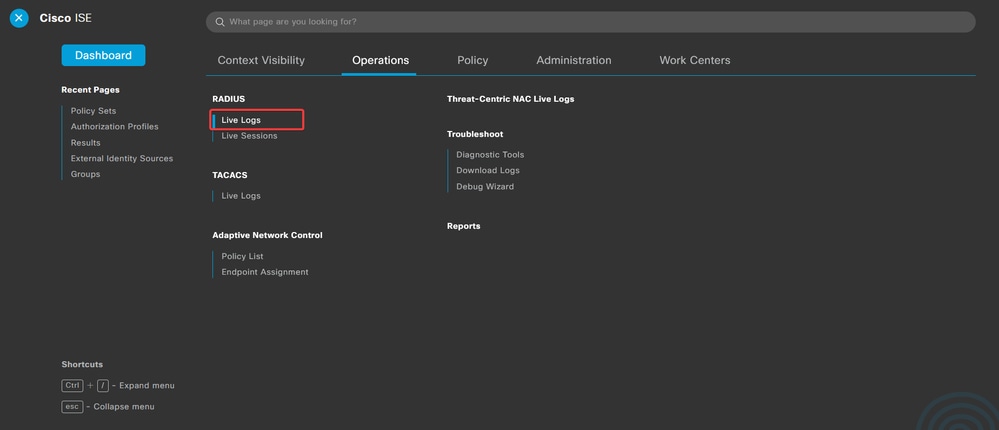

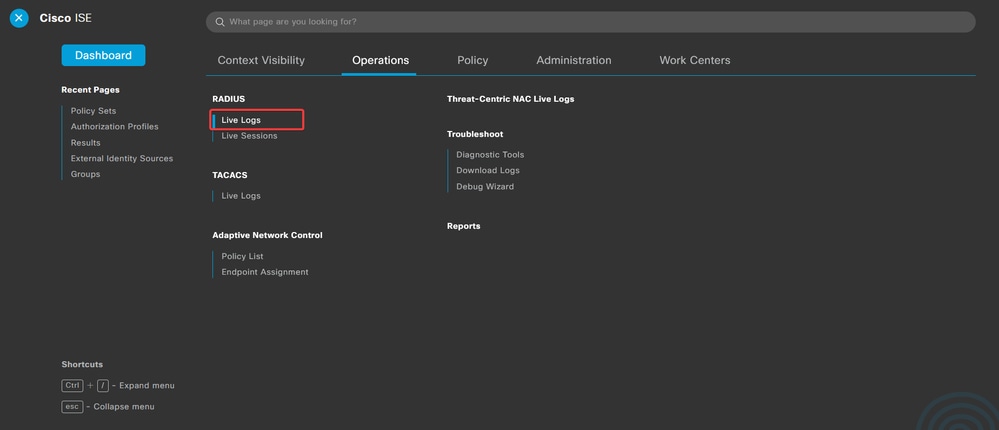

1. انتقل إلىOperations > RADIUS > Live Logs.

التعليقات

التعليقات